无线局域网控制器上的VLAN配置示例

VLAN的配置说明和案例

VLAN相关知识和配置一、VLAN相关知识。

1、VLAN不是一种新的局域网,而是在由交换机构成的局域网上提供的一种服务。

类似于分组、划块等思想。

2、VLAN配置过程,要注意的问题。

(1)同一交换机上不要划分太多的VLAN,会导致不同VLAN间交换复杂。

(2)不同VLAN之间的数据交换必须通过网络上交换才能完成。

所以必须要使用路由器或三层交换机。

3、VLAN能够隔离广播风暴,同时能增加安全性。

4、交换机端口配置前默认的VLAN为VLAN 1。

二、VLAN的配置方法1、静态方式是最基本的方式,是基于端口配置,也是最基本的配置方式。

2、动态方式是基于地址和协议配置。

如IP地址,MAC地址等。

三、配置VLAN的过程(在思科仿真软件下)1、在全局模式下,先创建VLAN,使用的命令Switch(config)#VLAN VLAN编号。

例:Switch(config)#vlan 10 ;创建VLAN 102、将端口加入到创建的VLAN中。

命令如下:(1)进入某端口,使用int 端口号。

例:int f0/1 回车,执行结果为:Switch(config-if)#(2)将端口加入到VLAN中,命令如下:Switch(config-if)#Sw acc vlan 10 ;将端口f0/1加入到vlan 10当中。

说明:(1)同一交换机属于同一VLAN的主机可想到通信。

不同VLAN之间必须通过三层交换。

(2)跨交换配置VLAN时,要注意交换机之间端口的配置。

四、跨交换机相同VLAN之间的通信。

1、当VLAN在不同交换上进行了配置时,要将交换机相连的端口配置成TRUNK链路,并且允许多个VLAN通过或允许所有VLAN通过,才能保证相同的多个VLAN间通信。

2、配置过程:按前述配置好VLAN。

然后将两个交换所连接的端口配置成TRUNK。

允许需要通信的VLAN通过TRUNK链路。

五、不同VLAN之间通信的配置过程。

1、使用路由器。

无线路由器vlan怎么设置的方法

无线路由器vlan怎么设置的方法如今无线局域网的发展得益于支持无线局域网的无线路由器的出现和发展,无线路由器是无线局域网中的关键节点,是实现有线到无线转换的必要设备。

下面是店铺为大家整理的关于无线路由器vlan怎么设置的方法,一起来看看吧!无线路由器vlan怎么设置的方法在很多网络环境中,基于网络隔离的原因,无线AP通常会安装在不同的802.1Q VLAN中。

这种环境下,AC需要能够同时管理不同VLAN下的AP。

将AC的连接到核心交换机的有线接口加入到AP所在的VLAN,如下图所示(本例中在VLAN2、3、4、5、8中有需要管理的AP):将AC连接到核心交换机中,核心交换机连接AC的接口类型需要为TRUNK接口,且该接口需要加入到所有AP所在的VLAN中。

无线路由器的知识扩展无线路由器(Wireless Router)好比将单纯性无线AP和宽带路由器合二为一的扩展型产品,它不仅具备单纯性无线AP所有功能如支持DHCP客户端、支持、防火墙、支持WEP加密等等,而且还包括了网络地址转换(NAT)功能,可支持局域网用户的网络连接共享。

可实现家庭无线网络中的Internet连接共享,实现ADSL、Cable modem和小区宽带的无线共享接入。

无线路由器可以与所有以太网接的ADSL MODEM或CABLE MODEM直接相连,也可以在使用时通过交换机/集线器、宽带路由器等局域网方式再接入。

其内置有简单的虚拟拨号软件,可以存储用户名和密码拨号上网,可以实现为拨号接入Internet的ADSL、CM等提供自动拨号功能,而无需手动拨号或占用一台电脑做服务器使用。

此外,无线路由器一般还具备相对更完善的安全防护功能。

3G路由器主要在原路由器嵌入无线3G模块.首先用户使用一张资费卡(USIM卡)插3G路由器,通过运营商3G网络WCDMA、TD-SCDMA等进行拨号连网,就可以实现数据传输,上网等.路由器有WIFI功能实现共享上网,只要手机、电脑、psp有无线网卡或者带wifi功能就能通过3G无线路由器接入Internet,为实现无线局域网共享3G 无线网提供了极大的方便。

局域网实现VLAN实例

局域网实现VLAN实例在局域网中实现虚拟局域网(VLAN)可以提供更好的网络管理和安全性。

VLAN是将一个物理局域网划分为逻辑上独立的多个虚拟局域网的技术。

通过VLAN可以实现不同的用户组之间的隔离和安全访问控制,提高网络的性能和灵活性。

下面将介绍一个局域网实现VLAN的实例。

假设有一家公司拥有一个局域网,包括不同部门和工作组的计算机,其中有人力资源部(HR)、财务部(FIN)、技术部(TECH)和市场部(MARK)等。

现在,公司希望将这些部门和工作组分别划分为不同的虚拟局域网,以实现隔离和安全控制。

首先,我们需要一台支持VLAN功能的交换机。

这样的交换机可以根据不同的标识(如端口号、MAC地址等)将不同的数据包划分到不同的虚拟局域网中。

我们选择一台24端口的交换机,并将其连接到公司的核心路由器。

接下来,我们需要配置交换机的VLAN设置。

假设我们要创建四个VLAN,分别代表不同的部门和工作组。

1. 首先,登录到交换机的管理界面,通常通过Web浏览器或者命令行界面(CLI)可以进行配置。

2.创建虚拟局域网(VLAN):在交换机的界面中找到VLAN配置选项,创建四个VLAN分别为HR、FIN、TECH和MARK。

3.将端口划分到不同的VLAN:将交换机的端口划分到不同的VLAN,以实现不同部门的隔离。

例如,将与人力资源部相关的端口划分到HRVLAN中,将与财务部相关的端口划分到FINVLAN中,以此类推。

4.配置VLAN间的路由:默认情况下,不同VLAN之间的通信是被禁止的。

如果需要允许不同VLAN之间的通信,需要配置交换机的路由功能。

这要求交换机支持层3路由功能,或者可以将交换机连接到外部路由器。

配置完成后,每个部门和工作组的计算机将被划分到不同的VLAN中。

不同VLAN之间的通信将受到限制,从而增强了网络的安全性。

除了隔离和安全控制外,VLAN还可以提高网络的性能和灵活性。

通过将不同的用户组划分到不同的VLAN中,可以减少广播流量,提高网络的性能。

VLAN配置示例

VLAN配置⽰例⽰例1PC1与PC3属于 VLAN10PC2与PC4属于 VLAN20配置完成后,PC1与PC3能够互通,PC2与PC4能够互通。

但PC1与PC2,PC3与PC4不能互通。

PC1 192.168.1.10 255.255.255.0PC2 192.168.1.20 255.255.255.0PC3 192.168.1.30 255.255.255.0PC4 192.168.1.40 255.255.255.0SW1<Huawei>system-view[Huawei]undo info-center enable #关闭信息提⽰ #若再启⽤,输⼊info-center enable命令Info: Information center is disabled.#不能添加Hybrid 混合端⼝,需要将端⼝模式改为access模式才可以继续[Huawei]vlan 10[Huawei-vlan10]port GigabitEthernet 0/0/1Error: Trunk or Hybrid port(s) can not be added or deleted in this manner.[Huawei]interface GigabitEthernet 0/0/1[Huawei-GigabitEthernet0/0/1]port link-type access[Huawei-GigabitEthernet0/0/1]quit[Huawei][Huawei]interface GigabitEthernet 0/0/2[Huawei-GigabitEthernet0/0/2]port link-type access[Huawei-GigabitEthernet0/0/2]quit[Huawei]vlan 10[Huawei-vlan10]port GigabitEthernet 0/0/1[Huawei-vlan10]quit[Huawei]vlan 20[Huawei-vlan20]port GigabitEthernet 0/0/2[Huawei-vlan20]quit[Huawei]interface GigabitEthernet 0/0/3[Huawei-GigabitEthernet0/0/3]port link-type trunk #配置端⼝的链路类型为Trunk类型[Huawei-GigabitEthernet0/0/3]port trunk all[Huawei-GigabitEthernet0/0/3]port trunk allow-pass vlan 10 20 #允许指定VLAN通过当前Trunk端⼝[Huawei-GigabitEthernet0/0/3]SW2<Huawei>system-view[Huawei]undo info-center enable[Huawei]interface GigabitEthernet 0/0/2[Huawei-GigabitEthernet0/0/2]port link-type access [Huawei-GigabitEthernet0/0/2]quit[Huawei]interface GigabitEthernet 0/0/3[Huawei-GigabitEthernet0/0/3]port link-type access [Huawei-GigabitEthernet0/0/3]quit[Huawei]vlan 10[Huawei-vlan10]port GigabitEthernet 0/0/2[Huawei-vlan10]quit[Huawei]vlan 20[Huawei-vlan20]port GigabitEthernet 0/0/3[Huawei-vlan20]quit[Huawei]interface GigabitEthernet 0/0/1[Huawei-GigabitEthernet0/0/1]port link-type trunk [Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20⽰例2配置SW1<Huawei>system-view[Huawei]undo info-center enable[Huawei]interface Vlanif1[Huawei-Vlanif1]ip address 192.168.1.100 24[Huawei-Vlanif1] User interface con0 is available配置SW2<Huawei>system-view[Huawei]undo info-center enable[Huawei]interface Vlanif 2Error: The VLAN does not exist.[Huawei]vlan 2[Huawei-vlan2]quit[Huawei]interface Vlanif 2[Huawei-Vlanif2]ip address 192.168.2.200 24配置路由器<Huawei>system-view[Huawei]undo info-center enable[Huawei]interface GigabitEthernet 0/0/0[Huawei-GigabitEthernet0/0/0]ip address 192.168.1.111 24 [Huawei-GigabitEthernet0/0/0]quit[Huawei][Huawei]interface GigabitEthernet 0/0/1[Huawei-GigabitEthernet0/0/1]ip address 192.168.2.222 24 [Huawei-GigabitEthernet0/0/1]⽰例31.基础配置PC1 10.1.1.1 255.255.255.0PC2 10.1.1.2 255.255.255.0PC3 10.1.1.3 255.255.255.0PC4 10.1.1.4 255.255.255.02.创建VLAN,配置Access接⼝开发组属于VLAN 10运维组属于VLAN 20SW1,SW2,SW3 分别执⾏如下命令<Huawei>system-view[Huawei]undo info-center enable[Huawei]vlan 10[Huawei-vlan10]description R$D[Huawei-vlan10]quit[Huawei]vlan 20[Huawei-vlan20]description Market3. SW1,SW2配置Access接⼝,并划分相应的VLANSW1[Huawei]interface Ethernet 0/0/2[Huawei-Ethernet0/0/2]port link-type access[Huawei-Ethernet0/0/2]port default vlan 10[Huawei-Ethernet0/0/2]quit[Huawei]interface Ethernet 0/0/3[Huawei-Ethernet0/0/3]port link-type access[Huawei-Ethernet0/0/3]port default vlan 20SW2[Huawei]interface Ethernet 0/0/3[Huawei-Ethernet0/0/3]port link-type access[Huawei-Ethernet0/0/3]port default vlan 10[Huawei-Ethernet0/0/3]quit[Huawei]interface Ethernet 0/0/4[Huawei-Ethernet0/0/4]port link-type access[Huawei-Ethernet0/0/4]port default vlan 204.配置Trunk接⼝此时PC1 ping不通 PC3在SW1配置E0/0/1为Trunk⼝,允许VLAN10和VLAN20通过。

VLAN+路由器典型配置实例

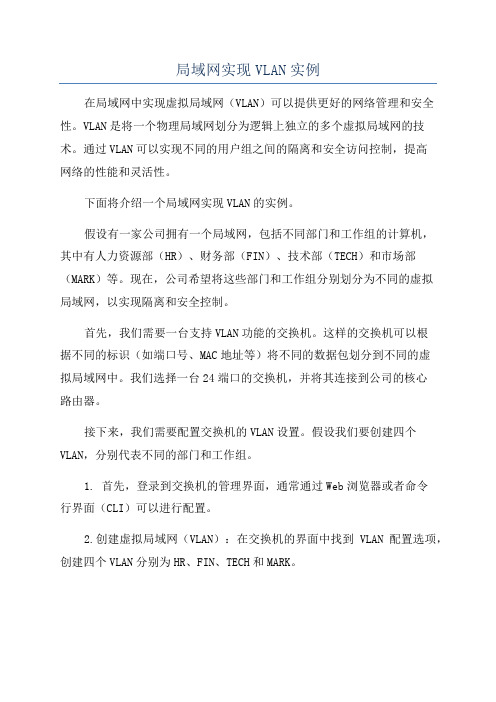

详解:VLAN+路由器典型配置实例近期看到有些朋友问交换机划 VLAN 后接路由器如何配置访问外网,其实这是个比较简单,也比较典型的配置。

网上也很容易找到,但都不系统很零散。

这里针对几种常见的情况,分别做了配置:1、拓扑结构图:1)本例中的路由器均为华为 AR28-10,交换机 SW1为华为的 S3526 带3 层交换功能,SW2为华为 2403H-EI二层交换机。

2)图模拟了常见的拓扑结构。

也没有用到任何厂商特性,因此也适用于其他厂商的设备,只是命令行有所不同。

2、基础配置:ISP:interface Serial0/0 #配置和RA相连的接口clock DTECLK1link-protocol pppip address 10.0.1.1 255.255.255.252interface LoopBack0 #配置该接口模拟 internet 的一个 IP。

ip address 1.1.1.1 255.255.255.255ip route-static 59.61.94.144 255.255.255.248 10.0.1.2 preference 60 #将该地址段指向 RA,也即分配地址池给 RA。

RA:nat address-group 0 59.61.94.145 59.61.94.150 #配置NAT 地址池,也即ISP分配的地址段。

(如果外网接口类型为广播,则最好把这些地址配置给LOOPBACK接口,否则可能不同,但此例是点对点接口,无此问题)acl number 2000 #配置NA T 用的ACL列表rule 0 permit source 172.16.0.0 0.0.0.255rule 1 permit source 172.16.1.0 0.0.0.255rule 2 permit source 10.0.0.0 0.0.0.3interface Ethernet0/0 #配置内网口ip address 10.0.0.1 255.255.255.252interface Serial0/0 #配置外网口link-protocol pppip address 10.0.1.2 255.255.255.252nat outbound 2000 address-group 0 #做NA T,采用先前配置的地址池。

VLAN间路由的配置

VLAN间路由的配置举例:完成VLAN10、VLAN20、VLAN30三个VLAN之间的通信一、利用路由器实现VLAN间的路由1、路由器配置创建第一个子端口:对应VLAN10R1(config)# interface FastEthernet0/0.1 //建立子端口R1(config-subif)# encapsulation dot1Q 10 //封装所属的VLAN R1(config-subif)# ip address 192.168.10.100 255.255.255.0 //配置所属VLAN的IP地址创建第二个子端口:对应VLAN20R1(config)# interface FastEthernet0/0.2R1(config-subif)# encapsulation dot1Q 20R1(config-subif)# ip address 192.168.20.100 255.255.255.0创建第三个子端口:对应VLAN30R1(config)# interface FastEthernet0/0.3R1(config-subif)# encapsulation dot1Q 30R1(config-subif)# ip address 192.168.30.100 255.255.255.0打开物理端口,使所有逻辑子端口成为UP状态R1(config)# interface FastEthernet0/0R1(config-if)# no shuodown2、二层交换机的配置与路由器相连接的二层交换机的端口必须设置为TRUNK端口。

Switch(Config)# Int f0/5Switch(Config-if)# Switchport mode trunk3、终端PC的配置每一台终端PC都要将网关设置为:属于本VLAN的路由器子接口的IP地址。

二、利用三层交换机实现VLAN间路由1、三层交换机的配置创建相应的VLANSwitch(Config)#vlan 10Switch(Config)#vlan 20Switch(Config)#vlan 30创建VLAN接口并设置IP地址;Switch(Config)#interface vlan 10Switch(Config-If-Vlan10)#ip address 192.168.10.100 255.255.255.0Switch(Config)#interface vlan 20Switch(Config-If-Vlan20)#ip address 192.168.20.100 255.255.255.0Switch(Config)#interface vlan 30Switch(Config-If-Vlan30)#ip address 192.168.30.100 255.255.255.0设置TRUNK端口与二层交换机相连接的三层交换机的端口必须设置为TRUNK端口。

VLAN典型配置举例

VLAN典型配置举例1. 组网需求●Device A与对端Device B使用Trunk端口GigabitEthernet1/0/1相连;●该端口的缺省VLAN ID为100;●该端口允许VLAN2、VLAN6到VLAN50、VLAN100的报文通过。

2. 组网图图1-4 配置基于端口的VLAN组网图3. 配置步骤(1)配置Device A# 创建VLAN2、VLAN6到VLAN50、VLAN100。

<DeviceA> system-view[DeviceA] vlan 2[DeviceA-vlan2] quit[DeviceA] vlan 100[DeviceA-vlan100] vlan 6 to 50Please wait... Done.# 进入GigabitEthernet1/0/1以太网端口视图。

[DeviceA] interface gigabitethernet 1/0/1# 配置GigabitEthernet1/0/1为Trunk端口,并配置端口的缺省VLAN ID为100。

[DeviceA-GigabitEthernet1/0/1] port link-type trunk[DeviceA-GigabitEthernet1/0/1] port trunk pvid vlan 100# 配置GigabitEthernet1/0/1禁止VLAN1的报文通过(所有端口缺省情况下都是允许VLAN1的报文通过的)。

[DeviceA-GigabitEthernet1/0/1] undo port trunk permit vlan 1# 配置GigabitEthernet1/0/1允许VLAN2、VLAN6到VLAN50、VLAN100的报文通过。

[DeviceA-GigabitEthernet1/0/1] port trunk permit vlan 2 6 to 50 100Please wait... Done.[DeviceA-GigabitEthernet1/0/1] quit[DeviceA] quit(2)配置Device B,与设备A配置步骤雷同,不再赘述。

无线控制器通过认证服务器动态授权无线终端接入VLAN典型配置举例

⽆线控制器通过认证服务器动态授权⽆线终端接⼊VLAN 典型配置举例1 简介本⽂档介绍了⽆线控制器通过认证服务器动态授权⽆线终端接⼊VLAN典型配置案例。

2 配置前提本⽂档不严格与具体软、硬件版本对应,如果使⽤过程中与产品实际情况有差异,请参考相关产品⼿册,或以设备实际情况为准。

本⽂档中的配置均是在实验室环境下进⾏的配置和验证,配置前设备的所有参数均采⽤出⼚时的缺省配置。

如果您已经对设备进⾏了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本⽂档假设您已了解802.1X特性。

3 配置举例3.1 组⽹需求如图1所⽰,在⽆线⽹络环境中部署了RADIUS服务器,现要求使⽤RADIUS服务器对⽆线客户端进⾏802.1X认证,并对认证通过的客户端下发授权VLAN 300。

图1 授权VLAN下发典型配置组⽹图3.2 配置注意事项开启⽆线侧的端⼝安全功能时,请确保该端⼝的802.1X功能或MAC 地址认证功能处于关闭状态。

关闭在线⽤户握⼿功能,以避免不⽀持在线握⼿功能的客户端被强制下线。

# 关闭802.1X的组播触发功能,以节省⽆线的通信带宽。

RADIUS服务器授权下发的VLAN必须是AC设备上已经配置的VLAN,否则802.1X⽆法认证成功。

配置AP的序列号时请确保该序列号与AP唯⼀对应,AP的序列号可以通过AP设备背⾯的标签获取。

3.3 配置步骤3.3.1 AC的配置(1)配置AC的接⼝# 创建VLAN 100及其对应的VLAN接⼝,并为该接⼝配置IP地址。

AC将使⽤该接⼝的IP地址与AP建⽴LWAPP隧道。

system-view[AC] vlan 100[AC-vlan100] quit[AC] interface vlan-interface 100[AC-Vlan-interface100] ip address 125.100.1.4 24[AC-Vlan-interface100] quit# 创建VLAN 200作为WLAN-ESS接⼝的缺省VLAN。

无线控制器通过认证服务器动态授权无线终端接入VLAN典型配置举例

无线控制器通过认证服务器动态授权无线终端接入VLAN典型配置举例首先,需要配置无线控制器。

无线控制器是一个集中管理多个无线接入点的设备,可以通过该设备统一管理和配置所有的无线终端。

1.连接无线控制器和认证服务器:将无线控制器与认证服务器连接到同一个网络中,以便它们之间可以进行通信。

2.配置认证服务器信息:在无线控制器上设置认证服务器的相关信息,包括服务器的IP地址、端口号、共享密钥等。

3.配置无线控制器的VLAN:为不同的用户组设置不同的VLAN,以实现对不同用户的访问控制和隔离。

4.配置无线接入点:将无线接入点与无线控制器进行绑定,确保无线控制器可以管理和配置这些接入点。

接下来,需要配置认证服务器。

认证服务器负责对无线终端进行认证、授权和账号管理。

1. 配置用户身份验证方式:可以使用本地数据库、RADIUS服务器或Active Directory等方式进行用户身份验证。

2.设置用户账号:创建用户账号,并为每个账号分配相应的权限和VLAN。

3. 配置认证方式:可以选择使用802.1X、预共享密钥、Web Portal等认证方式进行无线终端的认证。

最后,需要配置无线终端。

无线终端是连接无线网络的设备,通过认证服务器的授权,可以接入相应的VLAN。

1.配置无线接入方式:根据无线接入点的类型,设置无线终端的接入方式,包括无线网卡参数和接入点的SSID等。

2.配置认证方式:根据认证服务器的要求,设置无线终端的认证方式,如输入用户名和密码,或通过预共享密钥进行认证。

通过以上的配置步骤,无线控制器可以动态授权无线终端接入相应的VLAN。

当无线终端连接到无线网络时,它将向无线控制器发送认证请求,在认证服务器上进行身份验证。

如果认证成功,认证服务器将授权该无线终端接入指定的VLAN。

无线控制器会通过VLAN分发机制将无线终端隔离到相应的VLAN中,确保网络的安全和可靠性。

总结起来,无线控制器通过认证服务器动态授权无线终端接入VLAN是一种常见的网络配置。

VLAN的划分和网络的配置实例

VLAN的划分和网络的配置实例VLAN(Virtual Local Area Network)的中文名为"虚拟局域网",注意不是"VPN"(虚拟专用网)。

VLAN是一种将局域网设备从逻辑上划分(注意,不是从物理上划分)成一个个网段,从而实现虚拟工作组的新兴数据交换技术。

这一新兴技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。

但又不是所有交换机都具有此功能,只有VLAN协议的第三层以上交换机才具有此功能,这一点可以查看相应交换机的说明书即可得知。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。

由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理范围中,即这些工作站可以在不同物理LAN网段。

由VLAN的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

交换技术的发展,也加快了新的交换技术(VLAN)的应用速度。

通过将企业网络划分为虚拟网络VLAN网段,可以强化网络管理和网络安全,控制不必要的数据广播。

在共享网络中,一个物理的网段就是一个广播域。

而在交换网络中,广播域可以是有一组任意选定的第二层网络地址(MAC地址)组成的虚拟网段。

这样,网络中工作组的划分可以突破共享网络中的地理位置限制,而完全根据管理功能来划分。

这种基于工作流的分组模式,大大提高了网络规划和重组的管理功能。

在同一个VLAN中的工作站,不论它们实际与哪个交换机连接,它们之间的通讯就好象在独立的交换机上一样。

同一个VLAN中的广播只有VLAN中的成员才能听到,而不会传输到其他的VLAN中去,这样可以很好的控制不必要的广播风暴的产生。

典型局域网多VLAN配置实例

典型局域网多VLAN配置实例所谓典型局域网就是指由一台具备三层交换功能的核心交换机接几台分支交换机(不一定具备三层交换能力)。

我们假设核心交换机名称为:com;分支交换机分别为:par1、par2、par3,分别通过port 1的光线模块与核心交换机相连;并且假设vlan名称分别为counter、market、managing……需要做的工作:A、设置vtp domain(核心、分支交换机上都设置)B、配置中继(核心、分支交换机上都设置)C、创建vlan(在server上设置)D、将交换机端口划入vlanE、配置三层交换A、设置vtp domain。

vtp domain 称为管理域。

交换vtp更新信息的所有交换机必须配置为相同的管理域。

如果所有的交换机都以中继线相连,那么只要在核心交换机上设置一个管理域,网络上所有的交换机都加入该域,这样管理域里所有的交换机就能够了解彼此的vlan列表。

com#vlan database 进入vlan配置模式com(vlan)#vtp domain com 设置vtp管理域名称comcom(vlan)#vtp server 设置交换机为服务器模式par1#vlan database 进入vlan配置模式par1(vlan)#vtp domain com 设置vtp管理域名称compar1(vlan)#vtp client 设置交换机为客户端模式par2#vlan database 进入vlan配置模式par2(vlan)#vtp domain com 设置vtp管理域名称compar2(vlan)#vtp client 设置交换机为客户端模式par3#vlan database 进入vlan配置模式par3(vlan)#vtp domain com 设置vtp管理域名称compar3(vlan)#vtp client 设置交换机为客户端模式注意:这里设置核心交换机为server模式是指允许在该交换机上创建、修改、删除vlan及其他一些对整个vtp域的配置参数,同步本vtp域中其他交换机传递来的最新的vlan信息;client模式是指本交换机不能创建、删除、修改vlan配置,也不能在nvram中存储vlan配置,但可同步由本vtp域中其他交换机传递来的vlan信息。

VLAN配置实例

VLAN配置实例网络拓扑如下图所示:这个网络有两台2950 交换机,连接到路由器LAB_B的叫2950B,连接到路由器LAB_C的叫2950C。

为了管理VLAN,VLAN1使用172.16.10.0/24网络地址;路由器LAB_B的fa0/0接口用来配置VLAN间的路由,每个交换机必须有一个172.16.10.0网络中的Ip地址,子网间可以相互通信。

计划创建两个子网:VLAN 2 拥有子网络地址172.16.20.0/24,VLAN 3拥有网络地址172.16.30.0/24。

将fa0/2分配给VLAN2,将fa0/3分配给VLAN3。

第一步:进行交换机的基本配置,包括名字、地址等2950C交换机的配置:Switch(config)#hostname 2950C2950C(config)#enable secret todd2950C(config)#line con 02950C(config-line)#login2950C(config-line)#password console2950C(config-line)#line vty 0 152950C(config-line)#login2950C(config-line)#password telnet2950C(config-if)#interface f0/42950C(config-if)#description Connection to 2950B2950C(config-if)#int f0/52950C(config-if)#description 2nd connection to 2950B2950C(config-if)#int vlan12950C(config-if)#ip address 172.16.10.2 255.255.255.0 //配置管理地址2950C(config-if)#no shut2950C(config-if)#exit2950C(config)#ip default-gateway 172.16.10.12950C(config)#^Z2950C#copy run startDestination filename [startup-config]? [Press Enter]Building configuration...[OK]2950C#2950B交换机的配置:Switch(config)#hostname 2950B2950B(config)#enable secret todd2950B(config)#line con 02950B(config-line)#login2950B(config-line)#password console2950B(config-line)#line vty 0 152950B(config-line)#login2950B(config-line)#password telnet2950B(config)#int f0/12950B(config-if)#description Connection to router 2950B(config)#int f0/42950B(config-if)#desc connection to 2950C2950B(config-if)#int f0/52950B(config-if)#desc 2nd connection to 2950C2950B(config-if)#int vlan 12950B(config-if)#ip address 172.16.10.3 255.255.255.0 2950B(config-if)#no shut2950B(config-if)#exit2950B(config)#ip default-gateway 172.16.10.12950B(config)#exit2950B#copy run startDestination filename [startup-config]? [Press Enter] Building configuration...[OK]2950B#2950B#ping 172.16.10.2 //检查和2950C的连通情况.!!!!到目前为止,两台交换机已经完成基本的信息配置,并且能够ping通。

wlan经典配置案例

配置手册里的很详细了。

现实操作也是照案例来配的。

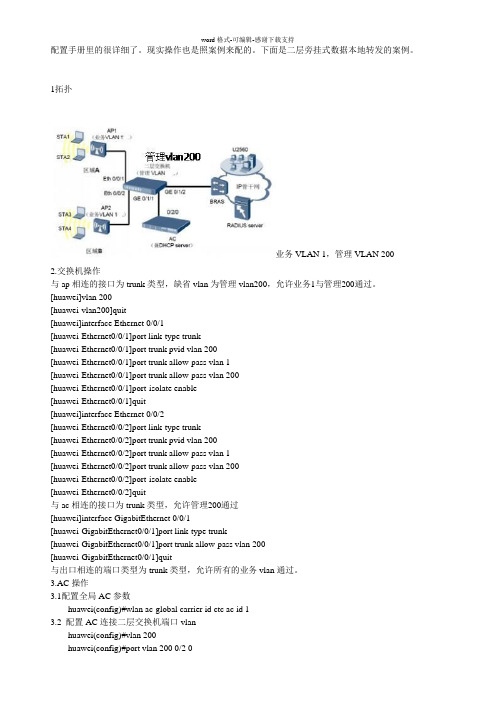

下面是二层旁挂式数据本地转发的案例。

1拓扑业务VLAN 1,管理VLAN 2002.交换机操作与ap相连的接口为trunk类型,缺省vlan为管理vlan200,允许业务1与管理200通过。

[huawei]vlan 200[huawei-vlan200]quit[huawei]interface Ethernet 0/0/1[huawei-Ethernet0/0/1]port link-type trunk[huawei-Ethernet0/0/1]port trunk pvid vlan 200[huawei-Ethernet0/0/1]port trunk allow-pass vlan 1[huawei-Ethernet0/0/1]port trunk allow-pass vlan 200[huawei-Ethernet0/0/1]port-isolate enable[huawei-Ethernet0/0/1]quit[huawei]interface Ethernet 0/0/2[huawei-Ethernet0/0/2]port link-type trunk[huawei-Ethernet0/0/2]port trunk pvid vlan 200[huawei-Ethernet0/0/2]port trunk allow-pass vlan 1[huawei-Ethernet0/0/2]port trunk allow-pass vlan 200[huawei-Ethernet0/0/2]port-isolate enable[huawei-Ethernet0/0/2]quit与ac相连的接口为trunk类型,允许管理200通过[huawei]interface GigabitEthernet 0/0/1[huawei-GigabitEthernet0/0/1]port link-type trunk[huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan 200[huawei-GigabitEthernet0/0/1]quit与出口相连的端口类型为trunk类型,允许所有的业务vlan通过。

VLAN间路由配置实例分享

VLAN间路由配置实例分享在网络中,VLAN(Virtual LAN)是一种将局域网划分为多个虚拟局域网的技术。

不同的VLAN之间通常是隔离的,为了使不同的VLAN之间能够互相通信,需要进行VLAN间路由配置。

本文将分享一个VLAN间路由配置的实例,帮助读者理解如何正确配置VLAN间路由。

首先,我们需要明确一些概念。

在VLAN间路由配置中,我们需要有一个具备路由功能的设备,比如路由器或三层交换机。

此外,我们还需要划分不同的VLAN,并为每个VLAN分配一个IP地址段。

接下来,我们将以一个企业网络为例,展示如何配置VLAN间路由。

假设我们有以下几个要求:1. 划分三个VLAN,分别用于管理、销售和研发部门。

2. 每个VLAN分配一个IP地址段。

3. 不同VLAN之间需要互相通信。

首先,我们需要在路由器或三层交换机上创建三个VLAN,并为每个VLAN分配一个唯一的VLAN ID。

假设我们将管理部门的VLAN ID设置为10,销售部门的VLAN ID设置为20,研发部门的VLAN ID 设置为30。

接下来,我们需要在交换机上将各个端口划分到相应的VLAN中。

比如,将管理部门的端口划分到VLAN 10,销售部门的端口划分到VLAN 20,研发部门的端口划分到VLAN 30。

然后,我们需要为每个VLAN配置IP地址段。

假设管理部门的IP 地址段为192.168.10.0/24,销售部门的IP地址段为192.168.20.0/24,研发部门的IP地址段为192.168.30.0/24。

我们需要将这些IP地址段分别分配给相应的VLAN。

此时,不同的VLAN已经配置完成,但它们之间还无法通信。

接下来,我们需要在路由器或三层交换机上配置VLAN间路由。

首先,我们需要将交换机的某个接口配置为Trunk口,用于连接到路由器或三层交换机的接口。

Trunk口上会承载多个VLAN的数据流量。

然后,我们需要在路由器或三层交换机上配置子接口。

网络设备应用5(VLAN配置举例)

故障定位

根据收集的信息,分析故障可 能的原因,如配置错误、硬件 故障等。

实施解决方案

按照制定的解决方案进行操作, 解决VLAN故障。

VLAN故障排除工具和技术

网络诊断工具

如ping、traceroute等,用于检测网络连通 性和路由路径。

网络分析仪

用于抓取网络数据包,分析网络流量和协议, 帮助定位问题。

2. 创建VLAN

使用“vlan <vlan_id>”命令创建一 个新的VLAN,其中<vlan_id>是 VLAN的标识符,取值范围是1-4094。

4. 保存配置

使用“write memory”命令将配置 保存到设备的启动配置文件中,以便 在设备重启后保持配置不变。

配置VLAN的注意事项

VLAN的ID不能重复,一个VLAN ID只能对应一个VLAN。

VLAN配置审查

仔细检查VLAN的配置,确保VLAN的划分、 端口设置等正确无误。

文档和资料

查阅相关的网络文档和资料,了解VLAN的 配置和部署情况。

VLAN故障排除案例分析

案例一

某公司VLAN无法访问特定服务器,经排查 发现是VLAN配置错误导致,重新配置 VLAN后问题解决。

案例二

某公司VLAN间通信异常,经检查发现是交换机端 口配置错误,更正配置后恢复正常。

详细描述

基于MAC地址的VLAN配置步骤包括:1. 确定需要划分的MAC地址和对应的VLAN; 2. 在交换机上创建相应的VLAN并分配IP地 址;3. 配置交换机的MAC地址过滤规则, 将相应MAC地址的数据包划分到对应的 VLAN;4. 配置端口为相应的VLAN。

04 VLAN配置验证

使用命令行验证VLAN配置

VLAN组网实例

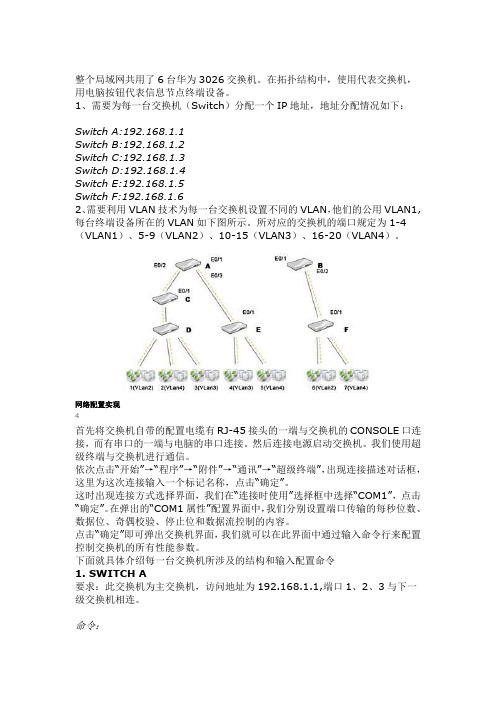

整个局域网共用了6台华为3026交换机。

在拓扑结构中,使用代表交换机,用电脑按钮代表信息节点终端设备。

1、需要为每一台交换机(Switch)分配一个IP地址,地址分配情况如下:Switch A:192.168.1.1Switch B:192.168.1.2Switch C:192.168.1.3Switch D:192.168.1.4Switch E:192.168.1.5Switch F:192.168.1.62、需要利用VLAN技术为每一台交换机设置不同的VLAN,他们的公用VLAN1,每台终端设备所在的VLAN如下图所示。

所对应的交换机的端口规定为1-4(VLAN1)、5-9(VLAN2)、10-15(VLAN3)、16-20(VLAN4)。

网络配置实现4首先将交换机自带的配置电缆有RJ-45接头的一端与交换机的CONSOLE口连接,而有串口的一端与电脑的串口连接。

然后连接电源启动交换机。

我们使用超级终端与交换机进行通信。

依次点击“开始”→“程序”→“附件”→“通讯”→“超级终端”,出现连接描述对话框,这里为这次连接输入一个标记名称,点击“确定”。

这时出现连接方式选择界面,我们在“连接时使用”选择框中选择“COM1”,点击“确定”。

在弹出的“COM1属性”配置界面中,我们分别设置端口传输的每秒位数、数据位、奇偶校验、停止位和数据流控制的内容。

点击“确定”即可弹出交换机界面,我们就可以在此界面中通过输入命令行来配置控制交换机的所有性能参数。

下面就具体介绍每一台交换机所涉及的结构和输入配置命令1. SWITCH A要求:此交换机为主交换机,访问地址为192.168.1.1,端口1、2、3与下一级交换机相连。

命令:[Quidway]lang chine 选择中文提示信息[Quidway]sys 进入配置模式[Quidway]sysname SWITCHA 更改名称[SWITCHA]intvlan 1 进入端口配置[SWITCHA-Vlan-Interface1]ip add 192.168.1.1 255.255.255.0 设置访问地址[SWITCHA-Vlan-Interface1]quit 退出到配置模式[SWITCHA]int e 0/1 进入端口1的配置模式[SWITCHA- Ethernet0/1]port link-type trunk 配置为Trunk端口[SWITCHA-Ethernet0/1]port trunk permit vlan all 允许所有VLAN通过该端口[SWITCHA-Ethernet0/1]quit[SWITCHA]int e 0/2[SWITCHA-Ethernet0/2]port link-type trunk[SWITCHA-Ethernet0/2]port trunk permit vlan all[SWITCHA-Ethernet0/2]quit[SWITCHA]int e 0/3[SWITCHA-Ethernet0/3]port link-type trunk[SWITCHA-Ethernet0/3]port trunk permit vlan all[SWITCHA-Ethernet0/3]quit[SWITCHA]vlan 2 设置VLAN2信息[SWITCHA-vlan2]quit[SWITCHA]vlan 3 设置VLAN3信息[SWITCHA-vlan3quit[SWITCHA]vlan 4 设置VLAN4信息[SWITCHA-vlan4quit 用Ctrl+Z退到用户模式[SWITCHA]SAVE 保存以上设置2. SWITCH B要求:端口1与SWITCHA的端口1连接,端口2与SWITCHF连接,访问地址为192.168.1.2命令:[Quidway]lang chine[Quidway]sys[Quidway]sysname SWITCHB[SWITCHB]intvlan 1[SWITCHB-Vlan-Interface1]ip add 192.168.1.2 255.255.255.0 [SWITCHB-Vlan-Interface1]quit[SWITCHB]int e 0/1[SWITCHB-Ethernet0/1]port link-type trunk[SWITCHB-Ethernet0/1]port trunk permit vlan all[SWITCHB-Ethernet0/1]quit[SWITCHB]int e 0/2[SWITCHB-Ethernet0/2]port link-type trunk[SWITCHB-Ethernet0/2]port trunk permit vlan all[SWITCHB-Ethernet0/2]quit[SWITCHB]vlan 2 设置VLAN2信息[SWITCHB-vlan3quit[SWITCHB]vlan 4 设置VLAN4信息[SWITCHB-vlan4quit 用Ctrl+Z退到用户模式[SWITCHB]save 保存以上设置3. SWITCH C要示:端口1与SWITCHA的端口2连接,端口2与SWITCHD连接,访问地址为192.168.1.3,其中端口9-16设为VLAN3命令:[Quidway]lang chine[Quidway]sys[Quidway]sysname SWITCHC[SWITCHC]intvlan 1[SWITCHC-Vlan-Interface1]ip add 192.168.1.3 255.255.255.0 [SWITCHC-Vlan-Interface1]quit[SWITCHC]int e 0/1[SWITCHC-Ethernet0/1]port link-type trunk[SWITCHC-Ethernet0/1]port trunk permit vlan all[SWITCHC-Ethernet0/1]quit[SWITCHC]int e 0/2[SWITCHC-Ethernet0/2]port link-type trunk[SWITCHC-Ethernet0/2]port trunk permit vlan all[SWITCHC-Ethernet0/2]quit[SWITCHC]vlan 3 进入端口3的配置模式[SWITCHC-vlan3]port Ethernet 0/9 to e0/16将端口9-16设成Vlan3 [SWITCHC-vlan3]quit 退到配置模式[SWITCHC]vlan 2 设置VLAN2信息[SWITCHC-vlan2]quit[SWITCHC]vlan 3[SWITCHC-vlan3]quit[SWITCHC]vlan 4 设置VLAN4信息[SWITCHC-vlan4]quit[SWITCHC-vlan4quit 用Ctrl+Z退到用户模式[SWITCHC]save 保存以上设置4. SWITCH D要示:端口1与SWITCHA的端口2连接, 访问地址为192.168.1.4,其中端口9-16设为VLAN2,端口17-24设为VLAN4命令:[Quidway]lang chine[Quidway]sys[SWITCHD]intvlan 1[SWITCHD-Vlan-Interface1]ip add 192.168.1.4 255.255.255.0 [SWITCHD-Vlan-Interface1]quit[SWITCHD]int e 0/1[SWITCHD-Ethernet0/1]port link-type trunk[SWITCHD-Ethernet0/1]port trunk permit vlan all[SWITCHD-Ethernet0/1]quit[SWITCHD]vlan 2[SWITCHD-vlan2]port Ethernet 0/9 to e0/16[SWITCHD-vlan2]quit[SWITCHD]vlan 4[SWITCHD-vlan4]port Ethernet 0/17 to e0/24[SWITCHD-vlan4]quit[SWITCHD]save5. SWITCH E要示:端口1与SWITCHA的端口3连接, 访问地址为192.168.1.5,其中端口9-16设为VLAN3,端口17-24设为VLAN4命令:[Quidway]lang chine[Quidway]sys[Quidway]sysname SWITCHE[SWITCHE]intvlan 1[SWITCHE-Vlan-Interface1]ip add 192.168.1.5 255.255.255.0 [SWITCHE-Vlan-Interface1]quit[SWITCHE]int e 0/1[SWITCHE-Ethernet0/1]port link-type trunk[SWITCHE-Ethernet0/1]port trunk permit vlan all[SWITCHE-Ethernet0/1]quit[SWITCHE]vlan 3[SWITCHE-vlan3]port Ethernet 0/9 to e0/16[SWITCHE-vlan3]quit[SWITCHE]vlan 4[SWITCHE-vlan4]port Ethernet 0/17 to e0/24[SWITCHE-vlan4]quit[SWITCHE]save6. SWITCH F要示:端口1与SWITCHB的端口2连接, 访问地址为192.168.1.6,其中端口9-16设为VLAN2,端口17-24设为VLAN4命令:[Quidway]lang chine[Quidway]sys[SWITCHF]intvlan 1[SWITCHF-Vlan-Interface1]ip add 192.168.1.6 255.255.255.0 [SWITCHF-Vlan-Interface1]quit[SWITCHF]int e 0/1[SWITCHF-Ethernet0/1]port link-type trunk[SWITCHF-Ethernet0/1]port trunk permit vlan all[SWITCHF-Ethernet0/1]quit[SWITCHF]vlan 2[SWITCHF-vlan2]port Ethernet 0/9 to e0/16[SWITCHF-vlan2]quit[SWITCHF]vlan 4[SWITCHF-vlan4]port Ethernet 0/17 to e0/24[SWITCHF-vlan4]quit[SWITCHF]save以上就是对这6台交换机所作的基本调协,我们共划分了4个VLAN.如果我们把两台电脑连接到同一台交换机上不同的VLAN所设置的端口,那么这两台电脑是不能互相通信的.但如果在同一个VLAN中,即使不同在一台交换机也一样可以通过每台交换机的Trunk口进行通信.比如电脑1可以跨过多台交换机与电脑6进行通信(都属于VLAN2),而电脑1却不能与电脑2进行通信(所在的VLAN不同)。

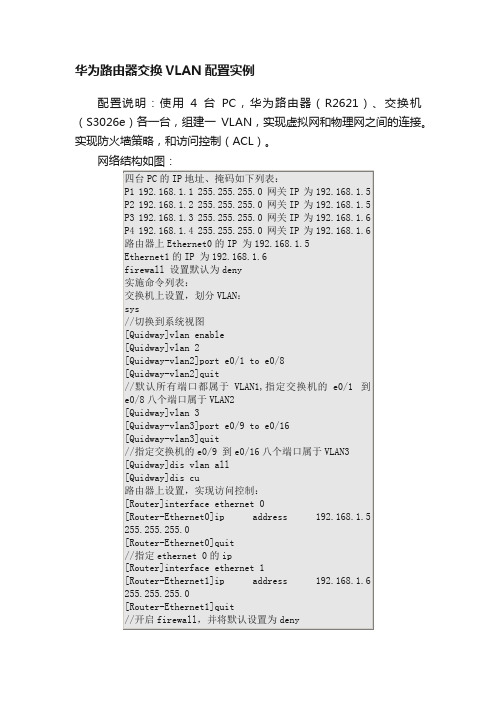

华为路由器交换VLAN配置实例

华为路由器交换VLAN配置实例配置说明:使用4台PC,华为路由器(R2621)、交换机(S3026e)各一台,组建一VLAN,实现虚拟网和物理网之间的连接。

实现防火墙策略,和访问控制(ACL)。

网络结构如图:华为路由器和防火墙配置命令总结一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

网络设备应用5(VLAN配置举例)

(对S3526AJ进行配置)

[S3526B]vlan 2 [S3526B -vlan2] port Ethernet 0/9 to Ethernet 0/16 [S3526B -vlan2]vlan 3 [S3526B -vlan3] port Ethernet 0/17 to Ethernet 0/24

删除链路聚合配置: [S3526A ]undo link-aggregation all [S3526B ]undo link-aggregation all //去掉S3526A、 S3526B的端口聚合

23

配置三台交换机之间链路为trunk链路: [Quidway ]sysname S3526C [S3526C ]interface e0/1 //进入端口1。 [S3526C -Ethernet0/1] port link-type trunk [S3526C -Ethernet0/1] port trunk permit vlan all [S3526C -Ethernet0/1]interface e0/2 //进入端口2。 [S3526C -Ethernet0/2] port link-type trunk [S3526C -Ethernet0/2] port trunk permit vlan all

网络设备应用

(VLAN配置举例 )

尚邦治

2006.8

1

十二. VLAN配置举例

例1

为了大家能够很好的掌握以太网交换机 VLAN技术的配置,下面我们列举一个 有代表性的例子,通过这个例子的配置, 可以了解VLAN技术的VLAN配置。

2

业务需求: 要求同一部门的主机PCA、PCB和PCC属于VLAN3; 而另一部门的主机PCD、PCE和PCF属于VLAN2; 部门内部可以相互访问,而部门间不能相互访问。 假设:PC-A、PC-B和PC-F分别连接在交换机SwitchA 的Ethernet0/1到Ethernet0/3端口;PC-C、PC-D和 PC-E分别连接在交换机SwitchB的Ethernet0/1到 Ethernet0/3端口; 交换机之间都通过Ethernet0/24端口连接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

controller-catos> (enable) set trunk 2/1 on dot1q Port(s) 2/1 trunk mode set to on. Port(s) 2/1 trunk type set to dot1q. ! !clearing out/pruning unwanted vlans ! controller-catos> (enable) clear trunk 2/1 21-24,26-30,31-34,36-39,41-44,46-49,51-54, 56-99,101-999 !--- This command should be on one line. Removing Vlan(s) 21-24,26-34,36-39,41-44,46-49,51-54,56-99,101-999 from allowed list. Port 2/1 allowed vlans modified to 1,5,15,20,25,35,40,45,50,55,100,1000-1005,1025-4094.

Port ---1 1 N/A N/A 1

Vlan Id -------untagged untagged N/A N/A 15

IP Address --------------192.168.5.215 192.168.5.15 100.100.100.100 1.1.1.1 192.168.15.10

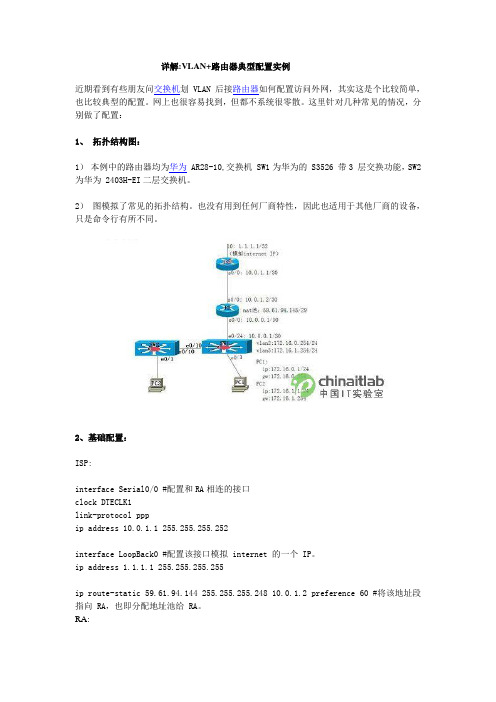

无线局域网控制器上的 VLAN 配置示例

内容

前言 前提条件

需求 使用的组件 惯例 WLC 上的动态接口 配置 Catalyst 交换机配置 WLAN 控制器 VLAN 配置 验证 Catalyst 交换机验证 WLAN 控制器 VLAN 验证 故障排除 故障排除步骤 相关信息

前言

本文档提供了无线 LAN (WLAN) 控制器上的 VLAN 的示例配置。

惯例

有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

WLC 上的动态接口

动态接口(也称为 VLAN 接口)是由用户创建的并且设计为类似于无线 LAN 客户端的 VLAN。 一个控制器最多可以支持 512 个动态 接口 (VLAN)。 每个动态接口都是单独配置的并且允许控制器的任何或所有分布式系统端口上存在单独的通信流。 每个动态接口控 制 VLAN 以及控制器和所有其他网络设备之间的其他通信,并且每个动态接口都作为与映射到该接口的 WLAN 关联的无线客户端的一 个 DHCP 中继。 您可以为分布式系统端口、WLAN、第 2 层管理接口和第 3 层 AP 管理器接口分配动态接口,还可以将动态接口映 射到备用端口。

(lab5wlc4404ip15) >show wlan summary

Number of WLANs.................................. 2

WLAN ID ------1 2

WLAN Name -------------------lab5wlc4404ip15 vlan15

运行 Catalyst OS (CatOS) 软件的 Catalyst 交换机和一个 WLAN 控制器 运行软件版本 5.1 的 Cisco 4404 WLAN 控制器

本文档中的信息都是基于特定实验室环境中的设备创建的。 本文档中使用的所有设备最初均采用原始(默认)配置。 如果您在一个 工作网络中操作,在使用之前请确认您已经理解所有指令的潜在影响。

Catalyst 交换机验证

运行 Cisco IOS 软件的 Catalyst 交换机 - show running-config interface interface_type interface_number

controller-ios#show running-config interface gigabitethernet 2/1

Status --------Enabled Disabled

Interface Name -------------------------------management vlan15

(lab5wlc4404ip15) >

验证

使用本部分可确认配置能否正常运行。

命令输出解释程序工具(仅限注册用户)(OIT) 支持某些 show 命令。 使用 OIT 可查看对 show 命令输出的分析。

WLAN 控制器 VLAN 配置

GUI 配置 在 WLAN 控制器上完成以下步骤。

1. 从 WLC GUI 中,选择 Controller > Interfaces。 Interfaces 页列出在 WLC 上配置的所有接口。 要创建新的动态接口,请 单击 New。

2. 输入接口名称和 VLAN 标识符,然后单击 Apply。

2. 定义 IP 地址和默认网关。 命令为 config interface interface_name IP_address netmask gateway。

(lab5wlc4404ip15) >config interface address vlan15 192.168.15.10 255.255.255.0 192.168.15.1 !--- This command should be on one line.

6. 定义 WLAN 的接口。

命令为 config wlan interface wlan_id interface_name。

(lab5wlc4404ip15) >config wlan interface 2 vlan15

7. 验证 WLAN 和关联的接口。 命令为 show wlan summary。

前提条件

需求

本文档没有任何特定的要求。 但是,本文档假设有一个正在工作的 DHCP 服务器为注册到控制器的接入点 (AP) 提供 IP 地址。

使用的组件

本文档中的信息基于以下软件和硬件版本:

配置 A:

运行 Cisco IOS® 软件的 Catalyst 交换机和一个 WLAN 控制器 运行软件版本 5.1 的 Cisco 4404 WLAN 控制器 配置 B:

............................ begin ! # ***** NON-DEFAULT CONFIGURATION ***** ! ! #time: Sat Jan 7 2006, 08:03:04 ! # default port status is enable ! ! #module 2 : 2-port 1000BaseX Supervisor clear trunk 2/1 2-4,6-14,16-19,21-24,26-34,36-39,41-44,46-49,51-54,56-99,101-999 set trunk 2/1 on dot1q 1,5,15,20,25,35,40,45,50,55,100,1000-1005,1025-4094 end Console令为 config interface dhcp interface_name dhcp_server 1 dhcp_server 2 dhcp_server 3 dhcp_server 4。

(lab5wlc4404ip15) >config interface dhcp vlan15 192.168.5.15

3. 输入特定于此 VLAN 的参数。 部分参数包括 IP 地址、网络掩码、网关和 DHCP 服务器 IP 地址,然后单击 Apply。 以下是 可以在此页上配置的所有参数的列表。

下面是一个示例。

注意: 分配给此接口的 IP 地址将充当客户端从 DHCP 服务器获取 IP 地址的 DHCP 中继。 例如,当客户端尝试与映射到此 动态接口的 WLAN/SSID(请参阅此配置中的步骤 5)关联时,它会执行本地子网广播以标识 DHCP 服务器。 控制器将此动态接 口的 IP 地址作为为此接口配置的 DHCP 服务器的中继 IP,向 DHCP 服务器(或其自身,如果它是分段的 DHCP 服务器)发送 一个请求。 DHCP 服务器从已配置的 DHCP 范围为客户端分配 IP 地址。 4. 验证接口配置。 单击窗口顶部菜单中的 Controller 选项卡,并从左侧菜单中选择“Interfaces”。

本部分使用以下配置: 运行 Cisco IOS 软件的 Catalyst 交换机 运行 CatOS 软件的 Catalyst 交换机

运行 Cisco IOS 软件的 Catalyst 交换机

lab1sup720ip1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. lab1sup720ip1(config)#interface gigabitethernet 1/6 lab1sup720ip1(config-if)# lab1sup720ip1(config-if)#switchport lab1sup720ip1(config-if)#switchport trunk encapsulation dot1q lab1sup720ip1(config-if)#switchport trunk allowed vlan 1,5,15,20,25,30,35,40,45,50,55,100 lab1sup720ip1(config-if)#switchport mode trunk lab1sup720ip1(config-if)#end lab1sup720ip1#

Building configuration...

Current configuration : 190 bytes ! interface GigabitEthernet2/1 no ip address switchport switchport trunk encapsulation dot1q switchport trunk allowed vlan 1,5,15,20,25,30,35,40,45,50,55,100 switchport mode trunk end