CCNA实验攻略(15)——ACL简单的配置

思科ACL访问控制列表常规配置操作详解

思科ACL访问控制列表常规配置操作详解本⽂实例讲述了思科ACL访问控制列表常规配置操作。

分享给⼤家供⼤家参考,具体如下:⼀、ACL概述ACL (Access Control List,访问控制列表)是⼀系列运⽤到路由器接⼝的指令列表。

这些指令告诉路由器接收哪些数据包、拒绝哪些数据包,接收或者拒绝根据⼀定的规则进⾏,如源地址、⽬标地址、端⼝号等。

ACL使得⽤户能够管理数据流,检测特定的数据包。

路由器将根据ACL中指定的条件,对经过路由器端⼝的数据包进⾏检査。

ACL可以基于所有的Routed Protocols (被路由协议,如IP、IPX等)对经过路由器的数据包进⾏过滤。

ACL在路由器的端⼝过滤数据流,决定是否转发或者阻⽌数据包。

ACL应该根据路由器的端⼝所允许的每个协议来制定,如果需要控制流经某个端⼝的所有数据流,就需要为该端⼝允许的每⼀个协议分别创建ACL。

例如,如果端⼝被配置为允许IP、AppleTalk和IPX协议的数据流,那么就需要创建⾄少3个ACL, 本⽂中仅讨论IP的访问控制列表。

针对IP协议,在路由器的每⼀个端⼝,可以创建两个ACL:—个⽤于过滤进⼊(inbound)端⼝的数据流,另⼀个⽤于过滤流出(outboimd)端⼝的数据流。

顺序执⾏:—个ACL列表中可以包含多个ACL指令,ACL指令的放置顺序很重要。

当路由器在决定是否转发或者阻⽌数据包的时候,Cisco的IOS软件,按照ACL中指令的顺序依次检査数据包是否满⾜某⼀个指令条件。

当检测到某个指令条件满⾜的时候,就执⾏该指令规定的动作,并且不会再检测后⾯的指令条件。

ACL作⽤: * 限制⽹络流量,提⾼⽹络性能。

* 提供数据流控制。

* 为⽹络访问提供基本的安全层。

⼆、ACL 类型1. 标准ACL: access-list-number编号1~99之间的整数,只针对源地址进⾏过滤。

2. 扩展ACL: access-list-number编号100~199之间的整数,可以同时使⽤源地址和⽬标地址作为过滤条件,还可以针对不同的协议、协议的特征、端⼝号、时间范围等过滤。

实验二 ACL简单配置

实验二ACL简单配置1.实验要求网络结构如下图1所示,路由器Ra有两个快速以太网接口连接内网,分别是Fa0/0 : 210.31.10.0/24,Fa0/1 : 210.31.20.0/24;路由器Ra通过串行接口s0/0/0连接到Rb的串行接口s0/0/0;路由器Rb的快速以太网接口Fa0/0与两台服务器相连。

Ra路由器一端的内网用户可以通过Ra和Rb访问服务器。

2.实验目的熟练掌握IP访问控制列表(ACL)的配置方法。

(1)标准ACL配置方法:●ACCESS-LIST access-list-number{DENY|PERMIT|REMARK} protocol sourcesource-wildcard destination destination-wildcard option●IP ACCESS-GROUP access-list-number {IN|OUT}(2)扩展ACL配置方法:●ACCESS-LIST access-list-number{DENY|PERMIT|REMARK} protocol sourcesource-wildcard destination destination-wildcard option●IP ACCESS-GROUP access-list-number {IN|OUT}3.实验设备Devices PC Server Server Router SwitchType * DNS WWW 2811 2950-24Quantity 4 1 1 2 24.实验拓扑图图1 实验拓扑图5.实验任务1)如上拓扑结构图将设备连接好;2)配置各个PC机和Server的IP,将配置好的IP填到下表:Devices IP Subnet-mask GatewayPC1 210.31.10.1 255.255.255.0 210.31.10.254PC2 210.31.10.2 255.255.255.0210.31.10.254PC3 210.31.20.1 255.255.255.0 210.31.20.254PC4 210.31.20.2 255.255.255.0 210.31.20.254DNS 192.168.1.1 255.255.255.0 192.168.1.254WWW 192.168.1.2 255.255.255.0 192.168.1.2543)配置路由器的各个接口的IP地址(路由器的路由协议已经配置好):Devices S0/0/0 Fa0/0 Fa0/1 Ra 10.0.0.1 210.31.10.254 210.31.20.254Rb 10.0.0.2 192.168.1.254Ra 路由:Router>enableRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface fa0/0Router(config-if)#ip address 210.31.10.254 255.255.255.0Router(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up Router(config-if)#interface fa0/1Router(config-if)#ip address 210.31.20.254 255.255.255.0Router(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up Router(config-if)#interface se0/0/0Router(config-if)#ip address 10.0.0.1 255.0.0.0Router(config-if)#no shutdown%LINK-5-CHANGED: Interface Serial0/0/0, changed state to downRouter(config-if)#Rb 路由:Router>enableRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface fa0/0Router(config-if)#ip address 192.168.1.254 255.255.255.0Router(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up Router(config-if)#interface se0/0/0Router(config-if)#ip address 10.0.0.2 255.0.0.0Router(config-if)#no shutdown%LINK-5-CHANGED: Interface Serial0/0/0, changed state to upRouter(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up Router(config-if)#4)用ping命令测试各个设备的物理联通性;PC>ping 210.31.10.2Pinging 210.31.10.2 with 32 bytes of data:Reply from 210.31.10.2: bytes=32 time=141ms TTL=128Reply from 210.31.10.2: bytes=32 time=59ms TTL=128Reply from 210.31.10.2: bytes=32 time=62ms TTL=128Reply from 210.31.10.2: bytes=32 time=33ms TTL=128Ping statistics for 210.31.10.2:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 33ms, Maximum = 141ms, Average = 73msPC>ping 210.31.20.1Pinging 210.31.20.1 with 32 bytes of data:Request timed out.Reply from 210.31.20.1: bytes=32 time=125ms TTL=127Reply from 210.31.20.1: bytes=32 time=78ms TTL=127Reply from 210.31.20.1: bytes=32 time=125ms TTL=127Ping statistics for 210.31.20.1:Packets: Sent = 4, Received = 3, Lost = 1 (25% loss),Approximate round trip times in milli-seconds:Minimum = 78ms, Maximum = 125ms, Average = 109msPC>ping 210.31.20.2Pinging 210.31.20.2 with 32 bytes of data:Request timed out.Reply from 210.31.20.2: bytes=32 time=125ms TTL=127Reply from 210.31.20.2: bytes=32 time=125ms TTL=127Reply from 210.31.20.2: bytes=32 time=90ms TTL=127Ping statistics for 210.31.20.2:Packets: Sent = 4, Received = 3, Lost = 1 (25% loss),Approximate round trip times in milli-seconds:Minimum = 90ms, Maximum = 125ms, Average = 113msPC>ping 192.168.1.1Pinging 192.168.1.1 with 32 bytes of data:Request timed out.Reply from 192.168.1.1: bytes=32 time=125ms TTL=126Reply from 192.168.1.1: bytes=32 time=125ms TTL=126Reply from 192.168.1.1: bytes=32 time=156ms TTL=126Ping statistics for 192.168.1.1:Packets: Sent = 4, Received = 3, Lost = 1 (25% loss),Approximate round trip times in milli-seconds:Minimum = 125ms, Maximum = 156ms, Average = 135ms5)系统调试期间,①禁止PC1访问Rb路由器一端的服务器,其他PC机均能访问;②只允许210.31.20.0/24网段访问Rb路由器内部Server2的WWW服务,拒绝访问该服务器上的其他服务;③禁止192.168.1.0/24网段的ICMP协议数据包通向210.31.20.0/24网段。

CCNA实验,CCNA笔记,CCNA配置大全

CCNA实验,CCNA笔记,CCNA配置⼤全⼀ACL1,标准ACLR2(config)#access-list 1 deny 172.16.1.0 0.0.0.255 //定义ACLR2(config)#access-list 1 permit anyR2(config)#interface Serial0/0/0R2(config-if)#ip access-group 1 in //在接⼝下应⽤ ACLR2(config)#access-list 2 permit 172.16.3.1R2(config-if)#line vty 0 4R2(config-line)#access-class 2 in //在 vty 下应⽤ACLR2(config-line)#password ciscoR2(config-line)#login2,扩展ACLR1(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 2.2.2.2 eq www R3(config)#access-list 101 permit ip any any R3(config)#interface g0/0R3(config-if)#ip access-group 101 inR1#show ip access-lists3,基于时间的ACLR3(config)#time-range time //定义时间范围R3(config-time-range)#periodic weekdays 8:00 to 18:00R3(config)#access-list 111 permit tcp host 172.16.3.1 host 2.2.2.2 eq telnet time-range time //在访问控制列表中调⽤ time-rangeR3(config)#access-list 111 permit tcp host 172.16.3.1 host 192.168.12.2 eq telnet time-range timeR3(config)#access-list 111 permit tcp host 172.16.3.1 host 192.168.23.2 eq telnet time-range timeR3(config)#interface g0/0R3(config-if)#ip access-group 111 in4,命名ACLR1(config)#ip access-list extended ext1R1(config-ext-nacl)#permit tcp 172.16.1.0 0.0.0.255 host 2.2.2.2 eq wwwR1(config)#interface g0/0R1(config-if)#ip access-group ext1 inR2(config)#ip access-list standard standR2(config-std-nacl)#deny 172.16.1.0 0.0.0.255R2(config-std-nacl)#permit anyR2(config)#interface Serial0/0/0R2(config-if)#ip access-group stand in⼆,密码设置可以从五个⽅⾯来给路由器设置密码。

Packet Tracer 建构CCNA实验攻略(15)——ACL简单的配置

Packet Tracer 是一款非常不错的Cisco(思科)网络设备模拟器,对于想考思科初级认证(如CCNA)的朋友们来说,Packet Tracer 是非常不错的选择。

通常我们周围并没有那么多思科的设备供我们学习调试,参加培训费用很贵,上机实践的机会还是有限的,利用Packet Tracer 练习思科IOS操作命令很不错的。

近日,在网上下载了思科CCNA640-802指导用书,打算根据此教程与诸位网友共同分享Packet Tracer 的使用方法与技巧,也借此抛砖引玉。

ACL(Access Control List,访问控制列表),简单说就是包过滤,根据数据包的报头中的ip地址、协议端口号等信息进行过滤。

利用ACL 可以实现安全控制。

编号:1-99 or 1300-1999(standard IP),100-199 or 2000-2699(Extended IP)。

ACL并不复杂,但在实际应用中的,要想恰当地应用ACL,必需要制定合理的策略。

一、实验配置拓扑图图一图二网络中的DNS服务器:192.168.1.2图三网络中的WWW服务器:192.168.1.3二、三个路由器的基本配置LuoShan#sh startup-configUsing 699 bytes!version 12.4no service password-encryption!hostname LuoShan!!enable password cisco!!!!username senya password 0 cisco !ip ssh version 1no ip domain-lookup!!interface FastEthernet0/0no ip addressduplex autospeed autoshutdown!interface FastEthernet0/1ip address 192.168.3.1 255.255.255.0 duplex autospeed auto!interface Serial0/3/0ip address 172.17.1.1 255.255.255.0 clock rate 56000!interface Serial0/3/1ip address 172.18.1.2 255.255.255.0 !interface Vlan1no ip addressshutdown!router eigrp 100network 192.168.3.0network 172.17.0.0network 172.18.0.0auto-summary!ip classless!!!!line con 0line vty 0 4password ciscologin!!endHuangChuang#sh startup-config Using 669 bytes!version 12.4no service password-encryption !hostname HuangChuang!!enable password cisco!!!ip ssh version 1no ip domain-lookup!!interface FastEthernet0/0no ip addressduplex autospeed autoshutdown!interface FastEthernet0/1ip address 192.168.2.1 255.255.255.0 duplex autospeed auto!interface Serial0/3/0ip address 172.17.1.2 255.255.255.0 !interface Serial0/3/1ip address 172.16.1.1 255.255.255.0 clock rate 56000!interface Vlan1no ip addressshutdown!router eigrp 100network 192.168.2.0network 172.17.0.0network 172.16.0.0auto-summary!ip classless!!!!!line con 0line vty 0 4password ciscologin!!endxixian#sh startup-configUsing 679 bytes!version 12.4service password-encryption!hostname xixian!!enable password 7 0822455D0A16 !!!!ip ssh version 1no ip domain-lookup!interface FastEthernet0/0no ip addressduplex autospeed autoshutdown!interface FastEthernet0/1ip address 192.168.1.1 255.255.255.0 duplex autospeed auto!interface Serial0/3/0ip address 172.18.1.1 255.255.255.0 clock rate 56000!interface Serial0/3/1ip address 172.16.1.2 255.255.255.0 !interface Vlan1no ip addressshutdownrouter eigrp 100network 192.168.1.0network 172.18.0.0network 172.16.0.0auto-summary!ip classless!!!!!line con 0line vty 0 4password 7 0822455D0A16login!!end三、配置简单的ACL1、配置ACL限制远程登录到路由器的主机HuangChuang#conf tEnter configuration commands, one per line. End with CNTL/Z. HuangChuang(config)#access-list 1 permit host 192.168.2.2 \\路由器HuangChuang只允许192.168.2.2远程登录(telnet)HuangChuang(config)#line vty 0 4HuangChuang(config-line)#access-class 1 inHuangChuang(config-line)#其它两个路由器配置相似。

acl基本配置实验总结

acl基本配置实验总结ACL(Access Control List)是网络设备中常用的一种安全控制机制,用于限制网络流量的访问权限。

在网络配置实验中,基本的ACL配置是必不可少的一环,它能够帮助管理员实现对网络流量的精细化控制。

本文将对ACL基本配置实验进行总结,并介绍实验过程中需要注意的关键点。

一、实验目的本次实验的主要目的是学习和掌握ACL的基本配置方法,并了解其在网络安全中的重要作用。

通过实践操作,加深对ACL的理解,为今后在网络管理和安全中的应用打下基础。

二、实验环境本次实验使用的环境是一个模拟的网络拓扑结构,包括多个主机和网络设备。

通过连接这些设备,并进行相应的配置,实现ACL的功能。

三、实验步骤1. 配置网络设备:首先需要对网络设备进行基本的配置,包括设置IP地址、子网掩码、网关等。

这些配置将为后续的ACL配置提供基础支持。

2. 创建ACL规则:在网络设备中创建ACL规则,用于限制网络流量的访问权限。

ACL规则可以基于源IP地址、目标IP地址、协议类型等进行过滤。

管理员可以根据实际需求,设置不同的ACL规则。

3. 应用ACL规则:将ACL规则应用到网络设备的特定接口上。

通过应用ACL规则,可以限制特定接口的流量访问权限,提高网络的安全性。

4. 测试ACL配置:在ACL配置完成后,需要进行测试验证。

可以通过发送不同类型的网络流量,观察ACL规则是否生效,以及网络流量是否按照规则进行过滤。

四、实验总结ACL基本配置实验是学习网络安全中重要的一环。

通过实验,我深入了解了ACL的配置方法和原理,掌握了基本的ACL规则设置和应用。

ACL能够在网络中起到精细化的流量控制作用,提高网络的安全性和可管理性。

在实验过程中,我遇到了一些问题,例如配置错误导致ACL规则无法生效,或者配置过于复杂导致网络流量无法正常传输。

通过仔细分析问题原因,并进行相应的调整和修正,最终解决了这些问题。

通过本次实验,我还发现ACL配置需要考虑以下几个关键点:1. 精确的ACL规则:ACL规则应该尽可能精确,以避免对合法流量的误过滤。

acl的配置实验报告

acl的配置实验报告《ACL配置实验报告》在计算机网络中,ACL(Access Control List)是一种用于控制网络流量的重要工具。

通过ACL的配置,管理员可以限制特定IP地址、端口或协议的访问权限,从而提高网络安全性和管理效率。

本实验旨在通过对ACL的配置实验,探讨ACL在网络安全中的应用和作用。

实验环境:- 实验使用了一台基于Cisco设备的路由器作为实验平台。

- 实验中使用了两台主机,分别代表内部网络和外部网络。

- 实验中涉及到了基于IP地址和端口的ACL配置。

实验步骤:1. 首先,我们在路由器上创建了两条ACL,分别用于允许和拒绝特定IP地址的访问。

2. 然后,我们将这两条ACL应用到路由器的入站和出站接口上,以控制内部网络和外部网络的访问权限。

3. 接着,我们进行了基于端口的ACL配置,限制了特定端口的访问权限。

4. 最后,我们进行了实际的访问测试,验证ACL配置的有效性和准确性。

实验结果:通过ACL的配置实验,我们成功地实现了对特定IP地址和端口的访问控制。

在实验中,我们发现ACL可以有效地限制网络流量,提高网络安全性。

同时,ACL的配置也为网络管理提供了更多的灵活性和控制权,使得管理员可以根据实际需求对网络流量进行精细化管理。

结论:ACL作为一种重要的网络安全工具,在网络管理和安全中起着不可替代的作用。

通过ACL的配置实验,我们深入了解了ACL的工作原理和应用方法,对网络安全有了更深入的理解。

未来,我们将进一步探索ACL在不同网络环境下的应用,并加强对ACL配置的实践操作,以提升网络安全管理水平。

ACL配置实验报告到此结束。

ACL简单介绍与典型配置

ACL简单介绍与典型配置ACL(Access Control List)是一种网络安全措施,用于控制网络设备上的数据包流向,以实现对网络流量的精细控制。

ACL可以根据定义的规则决定是否允许或拒绝特定类型的流量通过网络设备。

ACL通常用于路由器、防火墙和交换机等网络设备上。

它可以根据各种因素,如源IP地址、目标IP地址、传输协议和端口号等,对数据包进行分类和过滤。

根据ACL的规则,设备可以决定允许或拒绝通过特定接口的数据包。

典型的ACL配置包括以下几个步骤:1.定义访问控制列表:首先需要定义一个ACL,指定要过滤的流量类型和规则。

ACL可以根据源IP地址、目标IP地址、传输协议和端口号等标准来定义。

2.配置ACL规则:ACL规则定义了允许或拒绝特定类型的流量通过网络设备。

规则可以基于源和目标IP地址、传输协议、端口号以及其他可用的规则。

例如,可以定义一个规则,只允许特定IP地址的流量通过。

3.应用ACL到接口:一旦ACL规则定义好,需要将ACL应用到特定的接口上。

这样,ACL将检查通过该接口的流量,并根据规则决定是否允许通过。

4.验证ACL配置:最后,需要验证ACL配置是否正常工作。

可以使用网络管理工具或命令行接口来检查ACL规则是否按预期工作。

ACL的配置可以根据具体的网络环境和需求进行调整。

以下是一些典型的ACL配置示例:1.限制对特定服务的访问:可以配置ACL规则,只允许特定IP地址的流量访问特定的服务。

例如,可以配置ACL规则,只允许公司内部IP 地址的流量访问内部文件服务器。

2.屏蔽恶意流量:可以配置ACL规则,拦截来自已知恶意IP地址的流量。

这样可以阻止潜在的网络攻击,保护网络安全。

3.限制流量传输:可以配置ACL规则,限制特定端口号上的传输量。

例如,可以限制一些服务器上的FTP流量,以确保带宽的合理使用。

4.配置访问控制策略:可以根据不同用户或用户组,配置不同的ACL 规则。

这样可以实现对不同用户的精细访问控制,确保网络安全。

路由器配置ACL详解

路由器配置ACL详解1. 概述本文档旨在提供关于路由器访问控制列表(Access Control List,简称 ACL)的详细说明和使用指南。

通过正确配置 ACL,可以实现对网络流量进行精确的过滤和管理。

2. 路由器基础知识回顾在开始学习如何配置 ACL 前,请先了解以下几个与路由器相关的基础概念:- IP 地址:IP 地址是用来唯一标识设备或主机在互联网上位置的数字地址。

- 子网掩码:子网掩码用于划分一个 IP 网络中哪些位表示网络部分、哪些位表示主机部分。

- 默认网关:默认网关是当目标 IP 不属于同一局域网时数据包将被发送到该地址所代表的下一跳设备。

3. 访问控制列表介绍访问控制列表(ACL)允许管理员根据特定条件限制进出某个接口或者 VLAN 的数据流动。

它可应用于不同层次协议,并且能够定义多种类型规则以适配各类需求。

4. 配置步骤及示例a) 创建并命名一个扩展型 IPv4 或 IPv6 的访问清单。

b) 定义访问清单的规则,包括源地址、目标地址和允许/禁止等条件。

c) 将 ACL 应用到特定接口或 VLAN 上。

示例:```ip access-list extended MY_ACLpermit tcp any host 192.168.1.100 eq 80deny icmp any any echo-replyinterface GigabitEthernet0/0ip address 192.168.1.1 255.255..255.ipv6 address FE80::2 link-localipv6 enableinterface GigabitEthernet0/1description LAN Connectionswitchport mode trunkswitchport trunk allowed vlan allno shutdown```5.ACL 规则类型详解- 标准型 IPv4 访问控制列表:基于源 IP 地址进行过滤。

思科ACL详细教程及实验

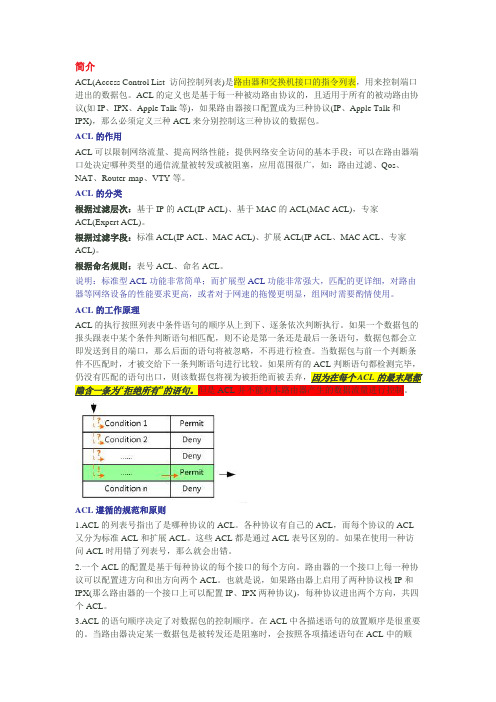

简介ACL(Access Control List 访问控制列表)是路由器和交换机接口的指令列表,用来控制端口进出的数据包。

ACL的定义也是基于每一种被动路由协议的,且适用于所有的被动路由协议(如IP、IPX、Apple Talk等),如果路由器接口配置成为三种协议(IP、Apple Talk和IPX),那么必须定义三种ACL来分别控制这三种协议的数据包。

ACL的作用ACL可以限制网络流量、提高网络性能;提供网络安全访问的基本手段;可以在路由器端口处决定哪种类型的通信流量被转发或被阻塞,应用范围很广,如:路由过滤、Qos、NAT、Router-map、VTY等。

ACL的分类根据过滤层次:基于IP的ACL(IP ACL)、基于MAC的ACL(MAC ACL),专家ACL(Expert ACL)。

根据过滤字段:标准ACL(IP ACL、MAC ACL)、扩展ACL(IP ACL、MAC ACL、专家ACL)。

根据命名规则:表号ACL、命名ACL。

说明:标准型ACL功能非常简单;而扩展型ACL功能非常强大,匹配的更详细,对路由器等网络设备的性能要求更高,或者对于网速的拖慢更明显,组网时需要酌情使用。

ACL的工作原理ACL的执行按照列表中条件语句的顺序从上到下、逐条依次判断执行。

如果一个数据包的报头跟表中某个条件判断语句相匹配,则不论是第一条还是最后一条语句,数据包都会立即发送到目的端口,那么后面的语句将被忽略,不再进行检查。

当数据包与前一个判断条件不匹配时,才被交给下一条判断语句进行比较。

如果所有的ACL判断语句都检测完毕,ACL遵循的规范和原则1.ACL的列表号指出了是哪种协议的ACL。

各种协议有自己的ACL,而每个协议的ACL 又分为标准ACL和扩展ACL。

这些ACL都是通过ACL表号区别的。

如果在使用一种访问ACL时用错了列表号,那么就会出错。

2.一个ACL的配置是基于每种协议的每个接口的每个方向。

acl的设置步骤和工作规则

acl的设置步骤和工作规则ACL(Access Control List)是一种用于控制网络设备访问权限的功能。

它可以根据设定的规则,限制特定IP地址或IP地址范围对网络资源的访问。

ACL的设置步骤和工作规则对于网络管理员来说非常重要,本文将对其进行详细介绍。

一、ACL的设置步骤1. 确定访问控制的需求:在设置ACL之前,首先需要确定网络中的哪些资源需要受到访问控制的限制。

这可以包括服务器、路由器、防火墙等网络设备。

2. 创建ACL规则:根据需求,创建ACL规则,确定哪些IP地址或IP地址范围可以访问特定的网络资源。

可以根据源IP地址、目的IP地址、协议类型、端口号等参数来定义规则。

可以使用数字表示法或名称表示法来表示IP地址范围。

3. 应用ACL规则:将创建好的ACL规则应用到相应的网络设备上。

这可以通过命令行界面或图形用户界面进行操作。

在应用ACL规则之前,需要确保网络设备已经启用了ACL功能。

4. 测试ACL规则:在应用ACL规则之后,需要进行测试以确保ACL规则能够正常工作。

可以尝试从受限制的IP地址访问网络资源,或者从允许访问的IP地址访问受限制的资源,以验证ACL规则的有效性。

5. 定期审查和更新ACL规则:ACL规则应该定期进行审查和更新,以适应网络环境的变化。

例如,当新增或删除了某些网络设备时,需要相应地更新ACL规则。

二、ACL的工作规则1. ACL规则的匹配顺序:当一个数据包到达网络设备时,ACL规则将按照特定的顺序进行匹配。

一般情况下,先匹配最具体的规则,然后再匹配更一般的规则。

如果有多个规则都匹配了同一个数据包,那么将根据匹配顺序的先后来确定应用哪个规则。

2. ACL规则的优先级:ACL规则可以设置优先级,以确保某些规则的应用顺序。

较高优先级的规则将会被先应用,而较低优先级的规则则会被忽略。

这可以用来处理特定的访问需求,例如允许特定IP 地址优先访问网络资源。

3. ACL规则的动作:ACL规则可以定义不同的动作,以控制数据包的处理方式。

acl的配置 实验报告

acl的配置实验报告ACL的配置实验报告一、引言网络安全是当今信息时代中不可忽视的重要问题之一。

为了保护网络资源免受恶意攻击和未经授权的访问,许多组织和机构采用了访问控制列表(ACL)来实施网络访问控制。

本实验报告旨在介绍ACL的配置和应用,以及通过实际实验来验证其有效性。

二、ACL的概念和原理ACL是一种网络安全工具,用于限制或允许特定网络流量通过网络设备。

它基于规则集,这些规则定义了哪些流量可以通过设备,哪些流量应该被阻止。

ACL可以在网络设备的路由器、交换机、防火墙等位置进行配置。

ACL的配置原理是根据预先定义的规则集对网络流量进行过滤。

这些规则可以基于源IP地址、目标IP地址、协议类型、端口号等多个因素进行匹配。

根据匹配结果,设备将流量分为允许通过和阻止的两类。

三、ACL的配置步骤1. 确定过滤策略:在配置ACL之前,需要明确网络的安全需求和访问控制的目标。

根据实际情况,确定需要允许或阻止的特定流量类型。

2. 创建ACL规则:根据过滤策略,创建ACL规则集。

规则集应包括允许通过和阻止的规则,以确保网络安全和合规性。

3. 配置ACL规则:根据设备的操作系统和命令行界面,使用特定的语法和命令将ACL规则应用到设备上。

这些命令通常包括添加、删除、修改规则等。

4. 测试和验证:配置ACL后,需要进行测试和验证,确保ACL规则的正确性和有效性。

可以使用网络流量生成器或模拟攻击工具来模拟各种攻击场景,并检查ACL是否能够正确地过滤流量。

四、实验过程和结果在本次实验中,我们使用了Cisco Packet Tracer模拟器来配置和验证ACL的功能。

实验拓扑包括一个路由器和两台主机。

我们的目标是限制从主机A到主机B的HTTP流量。

首先,我们在路由器上创建了一个ACL规则集,该规则集只允许源IP地址为主机A、目标IP地址为主机B,并且协议类型为HTTP的流量通过。

其他流量将被阻止。

然后,我们将ACL规则应用到路由器的出口接口,以确保所有从主机A发出的流量都会经过ACL过滤。

CCNA 试验指导(配置一览)

CCNA 试验指导(配置一览)启动接口,分配IP地址:router>router> enablerouter#router# configure terminalrouter(config)#router(config)# interface Type Portrouter(config-if)# no shutdownrouter(config-if)# ip address IP-Address Subnet-Maskrouter(config-if)# ^z配置RIP路由协议:30秒更新一次router(config)# router riprouter(config-if)# network Network-Number <--通告标准A,B,C类网-->router(config-if)# ^z配置IGRP路由协议:90秒更新一次router(config)# router igrp AS-Number <-- AS-Number范围1~65535-->router(config-if)# network Network-Number <--通告标准A,B,C类网-->router(config-if)# ^z配置Novell IPX路由协议:Novell RIP 60秒更新一次router(config)# ipx routing [node address]router(config)# ipx maximum-paths Paths <--设置负载平衡,范围1~512-->router(config)# interface Type Portrouter(config-if)# ipx network Network-Number [encapsulation encapsulation-type] [secondary] <--通告标准A,B,C类网-->router(config-if)# ^z配置DDR:router(config)# dialer-list Group-Number protocol Protocol-Type permit [list ACL-Number] router(config)# interface bri 0router(config-if)# dialer-group Group-Numberrouter(config-if)# dialer map Protocol-Type Next-Hop-Address name Hostname Telphone-Numberrouter(config-if)# ^z配置ISDN:router(config)# isdn swith-type Swith-Type <--配置ISDN交换机类型,中国使用basic-net3--> router(config-if)# ^z配置Frame Relay:router(config-if)# encapsulation frame-relay [cisco | ietf ]router(config-if)# frame-relay lmi-type [ansi | cisco | q933a ]router(config-if)# bandwidth kilobitsrouter(config-if)# frame-relay invers-arp [ Protocol ] [dlci ]<--配置静态Invers ARP表:router(config)# frame-relay Protocol Protocol-Address DLCI [ Broadcast ] [ ietf | cisco ] [ payload-compress | packet-by-packet ]--><--设置Keepalive间隔:router(config-if)# keepalive Number--><--为本地接口指定DLCI:router(config-if)# frame-lelay local-dlci Number--><--子接口配置:router(config-if)# interface Type Port.Subininterface-Number [ multipoint | point-to-point ]router(config-subif)# ip unnumbered Interfacerouter(config-subif)# frame-lelay local-dlci Number-->router(config-if)# ^z配置标准ACL:router(config)# access-list Access-List-Number [ permit | deny ] source [ source-mask ] <-- Access-List-Number 范围:1~99标准ACL;100~199扩展ACL;800~899标准IPX ACL;900~999扩展IPX ACL;1000~1099 IPX SAP ACL;600~699Apple Talk ACL-->router(config)# interface Type Portrouter(config-if)# ip access-group Access-List-Number [ in | out ]router(config-if)# ^z配置扩展ACL:router(config)# access-list Access-List-Number [ permit | deny ] [ Protocol | Protocol-Number ] source source-wildcard [ Source-Port ] destination destination-wildcard [ Destination-Port ] [ established ]router(config)# interface Type Portrouter(config-if)# ip access-group Access-List-Number [ in | out ]router(config-if)# ^z配置命名ACL:router(config)# ip access-list [ standard | extended ] ACL-Namerouter(config [ std- | ext- ] nacl)# [ permit | deny ] [ IP-Access-List-Test-Conditions ]router(config [ std- | ext- ] nacl)# no [ permit | deny ] [ IP-Access-List-Test-Conditions ]router(config [ std- | ext- ] nacl)# ^zrouter(config)# interface Type Portrouter(config-if)# ip access-group [ACL-Name | 1~199 ] [ in | out ]router(config-if)# ^z配置DCE时钟:router# show controllers Type Port <--确定DCE接口-->router(confin-if)# clock rate 64000 <--进入DCE接口设置时钟速率-->router(config-if)# ^z配置PPP协议:router(config)# username Name password Set-Password-Here <--验证方建立数据库--> router(config)# interface Type Portrouter(config-if)# encapsulation ppp <--启动PPP协议-->router(config-if)# ppp outhentication [ chap | chap pap | pap chap | pap ] <--选择PPP认证--> router(config-if)# ppp pap sent-username Name password Password <--发送验证信息--> router(config-if)# ^zPAP单向认证配置实例:验证方:router-server(config)# username Client password 12345 <--验证方建立数据库-->router-server(config)# interface serial 0router-server(config-if)# encapsulation ppprouter-server(config-if)# ppp authentication pap <--选择使用PAP实现PPP认证-->router-server(config-if)# ^z被验证方:router-client(config-if)# encapsulation ppprouter-client(config-if)# ppp pap sent-username Client password 12345 <--发送验证信息--> router-client(config-if)# ^zPAP双向认证配置实例:路由器A:routerA(config)# username B password 12345routerA(config)# interface serial 0routerA(config-if)# encapsulation ppprouterA(config-if)# ppp authentication paprouterA(config-if)# ppp pap sent-username A password 54321routerA(config-if)# ^z路由器B:routerB(config)# username A password 54321routerB(config)# interface serial 1routerB(config-if)# encapsulation ppprouterB(config-if)# ppp authentication paprouterB(config-if)# ppp pap sent-username B password 12345routerB(config-if)# ^zCHAP单向认证配置实例:验证方:router-server(config)# username router-client password 12345router-server(config)# interface serial 0router-server(config-if)# encapsulation ppprouter-server(config-if)# ppp authentication chaprouter-server(config-if)# ^z被验证方:router-client(config-if)# encapsulation ppprouter-client(config-if)# ppp authentication chaprouter-client(config-if)# ppp chap hostname router-clientrouter-client(config-if)# ppp chap password 12345router-client(config-if)# ^zCHAP双向认证配置实例:路由器A:routerA(config)# username routerB password 12345routerA(config)# interface serial 0routerA(config-if)# encapsulation ppprouterA(config-if)# ppp authentication chaprouterA(config-if)# ppp chap hostname routerArouterA(config-if)# ppp chap password 54321routerA(config-if)# ^z路由器B:routerB(config)# username routerA password 54321routerB(config)# interface serial 1routerB(config-if)# encapsulation ppprouterB(config-if)# ppp authentication chaprouterB(config-if)# ppp chap hostname routerBrouterB(config-if)# ppp chap password 12345routerB(config-if)# ^zTelnet使用:routerA# terminal monitor <--可以传回在远端主机执行Debug命令的结果-->routerA# telnet IP-Address [ Router-Name ] <--Telnet到指定的地址或名字的主机--> routerB# [ exit | logout ] <--退出Telnet-->routerB# + +<6>再按<--挂起Telnet-->routerA# show sessions <--显示当前所有Telnet的信息,包括Connect-Number --> routerA# Connect-Number <--返回指定的Telnet连接-->routerA# disconnect IP-Address [ Router-Name ] <--断开指定地址或名字的主机的连接--> routerA# show user <--显示Telnet到本机的连接信息-->routerA# clear line [ 0 | 1 | 2 | 3 | 4 ] <--断开指定Telnet到本机的连接-->禁止任何Telnet到本机:router(config)# line vty 0 4router(config-line)# access-class ACL-Numberrouter(config)# ^z设置主机名:router(config)# hostname Set-Hostnamerouter(config)# ^zrouter(config)# ^z设置用户模式密码:router(config)# line console 0router(config-line)# loginrouter(config-line)# password Set-Passwordrouter(config-line)# ^z设置Telnet密码:router(config)# line vty 0 4router(config-line)# loginrouter(config-line)# password Set-Passwordrouter(config-line)# ^z设置特权模式密码:router(config)# enable password Set-Password <--不加密的密码,明码-->router(config)# enable secret Set-Password <--经过加密的密码-->router(config)# ^z给所有密码加密:router(config)# service password-ancryption Set-Password-Hererouter(config)# no service password-ancryption <--取消加密-->router(config)# ^z设置登录Banner:router(config)# banner motd 分隔符Set-Banner-Information-Here 分隔符<--前后分隔符一定要一致-->设置接口的描述信息:router(config-if)# description Set-Port-Information-Hererouter(config)# ^zCDP的控制:router(config-if)# cdp enable <--在指定端口启用CDP,缺省-->router(config-if)# no cdp enable <--在指定端口关闭CDP-->router(config)# cdp run <--使所有端口启用CDP-->router(config)# no cdp run <--使所有端口关闭CDP-->Ping的使用:router# ping IP-Addressrouter# ping <--扩展Ping命令-->Protocol [ip]:[ Protocol-Type ] <--选择协议类型-->Target IP address:IP-Address <--输入测试地址-->Repeat count [5]:<--选择发送的ICMP包数量-->Datagram size [100]:<--选择每个包的大小-->Timeout in seconds [2]:<--设置每个包的超时时间-->Extended commands [n]:y <--使用扩展Ping命令-->Sweep range of sizes [n]:Tracke的使用:r outer# trace IP-Address [ Host-Name ]为Cisco 4000路由器指定媒体类型:router(config-if)# media-type 10baset <--使AUI(默认)失效,改为使用RJ-45-->router(config-if)# ^z更改路由器启动顺序:router(config)# boot system flash IOS-FileNamerouter(config)# boot system tftp IOS-FileName TFTP-IP-Addressrouter(config)# boot system romrouter(config)# ^z修改寄存器数值:router(config)# config-register V alue <--Cisco出厂默认V alue=0x2102,V alue范围:0x2100(进入ROM监视器),0x2101(使系统从ROM启动),0x2102~0x210F(使系统从NVRAM 启动)。

cisco路由器配置ACL详解详解

cisco路由器配置ACL详解如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。

如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台WINDOWS服务器来做远程路由访问配置。

实际上路由器和交换机还有一个用途,那就是网络管理,学会通过硬件设备来方便有效的管理网络是每个网络管理员必须掌握的技能。

今天我们就为大家简单介绍访问控制列表在CISCO路由交换设备上的配置方法与命令。

什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL 中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL 语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

cisco路由器配置ACL详解

cisco路由器配置ACL详解Cisco 路由器配置 ACL 详解在网络世界中,Cisco 路由器就像是交通警察,而访问控制列表(ACL)则是它手中的规则手册,用于决定哪些流量可以通过,哪些需要被阻止。

理解和正确配置 ACL 对于网络管理员来说至关重要,它不仅可以保障网络的安全,还能优化网络性能。

接下来,让我们深入了解一下 Cisco 路由器配置 ACL 的方方面面。

首先,我们要明白 ACL 到底是什么。

简单来说,ACL 是一系列规则的集合,这些规则基于数据包的源地址、目的地址、源端口、目的端口以及协议类型等信息来决定是否允许数据包通过路由器。

Cisco 路由器支持多种类型的 ACL,常见的有标准 ACL 和扩展ACL。

标准 ACL 基于源 IP 地址进行过滤,它的编号范围是 1 99 和1300 1999。

扩展 ACL 则更加精细,可以基于源地址、目的地址、源端口、目的端口以及协议类型进行过滤,其编号范围是 100 199 和2000 2699。

在配置 ACL 之前,我们需要明确配置的目的。

是要阻止特定网络的访问?还是限制某些端口的使用?或者是只允许特定主机的流量通过?明确了目标,才能制定出有效的规则。

当我们开始配置 ACL 时,第一步是创建 ACL。

以配置标准 ACL 为例,我们可以使用以下命令:```Router(config)accesslist 10 deny 19216810 000255```上述命令中,“accesslist 10”表示创建编号为 10 的 ACL,“deny”表示拒绝,“19216810 000255”是要拒绝的源地址范围,表示 19216810 到1921681255 这个网段的流量。

如果要允许某个网段的流量通过,可以使用“permit”命令,例如:```Router(config)accesslist 10 permit 19216820 000255```创建好 ACL 后,还需要将其应用到接口上才能生效。

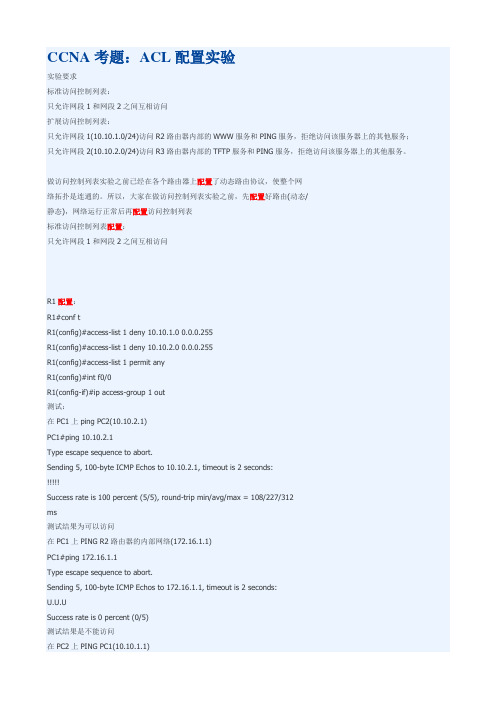

CCNA考题:ACL配置实验

CCNA考题:ACL配置实验实验要求标准访问控制列表:只允许网段1和网段2之间互相访问扩展访问控制列表:只允许网段1(10.10.1.0/24)访问R2路由器内部的WWW服务和PING服务,拒绝访问该服务器上的其他服务;只允许网段2(10.10.2.0/24)访问R3路由器内部的TFTP服务和PING服务,拒绝访问该服务器上的其他服务。

做访问控制列表实验之前已经在各个路由器上配置了动态路由协议,使整个网络拓扑是连通的。

所以,大家在做访问控制列表实验之前,先配置好路由(动态/静态),网络运行正常后再配置访问控制列表标准访问控制列表配置:只允许网段1和网段2之间互相访问R1配置:R1#conf tR1(config)#access-list 1 deny 10.10.1.0 0.0.0.255R1(config)#access-list 1 deny 10.10.2.0 0.0.0.255R1(config)#access-list 1 permit anyR1(config)#int f0/0R1(config-if)#ip access-group 1 out测试:在PC1上ping PC2(10.10.2.1)PC1#ping 10.10.2.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.10.2.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 108/227/312ms测试结果为可以访问在PC1上PING R2路由器的内部网络(172.16.1.1)PC1#ping 172.16.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:U.U.USuccess rate is 0 percent (0/5)测试结果是不能访问在PC2上PING PC1(10.10.1.1)PC2#ping 10.10.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.10.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 72/176/216ms测试结果为可以访问在PC2上PING R3路由器的内部网络(172.16.5.1)PC2#ping 172.16.5.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 172.16.5.1, timeout is 2 seconds:U.U.USuccess rate is 0 percent (0/5)测试结果为不能访问扩展访问控制列表配置:只允许网段1(10.10.1.0/24)访问R2路由器内部的WWW服务和PING服务,拒绝访问该服务器上的其他服务;只允许网段2(10.10.2.0/24)访问R3路由器内部的TFTP服务和PING服务,拒绝访问该服务器上的其他服务。

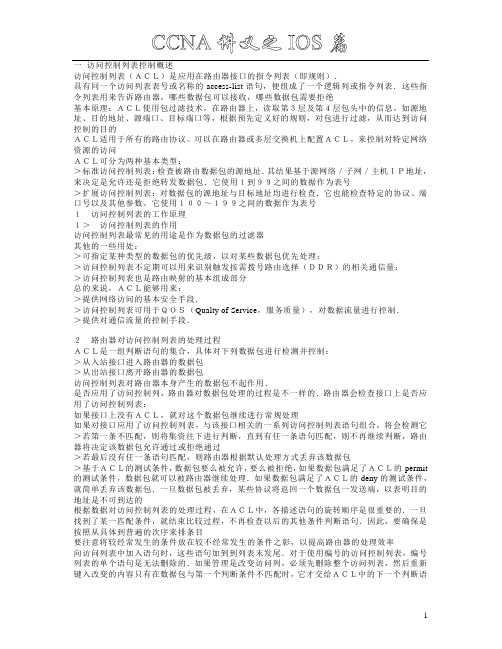

CCNA讲义之acl

一访问控制列表控制概述访问控制列表(ACL)是应用在路由器接口的指令列表(即规则).具有同一个访问列表表号或名称的access-list语句,便组成了一个逻辑列或指令列表.这些指令列表用来告诉路由器,哪些数据包可以接收,哪些数据包需要拒绝基本原理:ACL使用包过滤技术,在路由器上,读取第3层及第4层包头中的信息,如源地址、目的地址、源端口、目标端口等,根据预先定义好的规则,对包进行过滤,从而达到访问控制的目的ACL适用于所有的路由协议。

可以在路由器或多层交换机上配置ACL,来控制对特定网络资源的访问ACL可分为两种基本类型:>标准访问控制列表:检查被路由数据包的源地址.其结果基于源网络/子网/主机IP地址,来决定是允许还是拒绝转发数据包.它使用1到99之间的数据作为表号>扩展访问控制列表:对数据包的源地址与目标地址均进行检查.它也能检查特定的协议、端口号以及其他参数。

它使用100~199之间的数据作为表号1访问控制列表的工作原理1>访问控制列表的作用访问控制列表最常见的用途是作为数据包的过滤器其他的一些用处:>可指定某种类型的数据包的优先级,以对某些数据包优先处理;>访问控制列表不定期可以用来识别触发按需拨号路由选择(DDR)的相关通信量;>访问控制列表也是路由映射的基本组成部分总的来说,ACL能够用来:>提供网络访问的基本安全手段.>访问控制列表可用于QOS(Qualty of Service,服务质量),对数据流量进行控制.>提供对通信流量的控制手段.2路由器对访问控制列表的处理过程ACL是一组判断语句的集合,具体对下列数据包进行检测并控制:>从入站接口进入路由器的数据包>从出站接口离开路由器的数据包访问控制列表对路由器本身产生的数据包不起作用.是否应用了访问控制列,路由器对数据包处理的过程是不一样的.路由器会检查接口上是否应用了访问控制列表:如果接口上没有ACL,就对这个数据包继续进行常规处理如果对接口应用了访问控制列表,与该接口相关的一系列访问控制列表语句组合,将会检测它>若第一条不匹配,则将集资往下进行判断,直到有任一条语句匹配,则不再继续判断,路由器将决定该数据包允许通过或拒绝通过>若最后没有任一条语句匹配,则路由器根据默认处理方式丢弃该数据包>基于ACL的测试条件,数据包要么被允许,要么被拒绝,如果数据包满足了ACL的permit 的测试条件,数据包就可以被路由器继续处理.如果数据包满足了ACL的deny的测试条件,就简单丢弃该数据包.一旦数据包被丢弃,某些协议将返回一个数据包一发送端,以表明目的地址是不可到达的根据数据对访问控制列表的处理过程,在ACL中,各描述语句的旋转顺序是很重要的.一旦找到了某一匹配条件,就结束比较过程,不再检查以后的其他条件判断语句.因此,要确保是按照从具体到普遍的次序来排条目要注意将较经常发生的条件放在较不经常发生的条件之彰,以提高路由器的处理效率向访问列表中加入语句时,这些语句加到到列表末发尾.对于使用编号的访问控制列表,编号列表的单个语句是无法删除的.如果管理是改变访问列,必须先删除整个访问列表,然后重新键入改变的内容只有在数据包与第一个判断条件不匹配时,它才交给ACL中的下一个判断语句进行比较;在与某语句匹配后,就结束比较过程,不再检查以后的其他条件判断语句;如果不与任一条匹配,则它必与最后隐含的拒绝匹配最后一条隐含的判断条件语句涉及到所有条件都不匹配的数据包.这个最后的测试条件与所有其他的数据包匹配,它的匹配结果是拒绝.,如果要避免这种情况,那个,这个最后的隐含测试条件必须改为允许3访问控制列表的入与出使用命令ip access-group,可把访问控制列表应用到某一接口上.router(config-if)#ip access-group access-list-number (In/OUT)入访问控制列表不处理从该接口离开路由器的数据包;而对于出访问控制列表而言,它不处理从该接口进入路由器的数据包对入标准访问控制列表处理过程:>当接到一个数据包时,路由器检查数据包的源地址是否与访问控制列表中的条目相符>如果访问控制列表允许该地址,那么路由器将停止检查访问控制列表,继续处理数据包>如果访问控制列表拒绝了这个地址,那么,路由器将丢弃该数据包,并且返回一个internet 控制消息协议(ICMP)的管理性拒绝(administratively prohibited)消息对于出标准访问控制列表处理过程:>在接收并将数据包转发到相应的受控制的接口后,路由器检查数据包的源地址是否与访问控制列表中的条目相符.>如果访问控制列表允许该地址,那么路由器将传输该地址>如果访问控制列表拒绝了这个地址,那么,路由器将丢弃该数据包,并且返回一个internet 控制消息协议(ICMP)的管理性拒绝(administratively prohibited)消息上述两个处理过程的区别如下:>路由器对进入的数据包先检查入访问控制列表,对允许传输的数据包才检查路由表;>而对于外出的数据包先查询路由表,确定目标接口后才查看访问控制列表应该尽量把访问控制列表应用到入站接口,因为它比应用到出站接口效率更高;将要丢弃的数据包在路由器进行了路由器进行路由表之前就拒绝了4访问控制列表的deny和permit在路由器对访问控制列表的处理过程中,提到了基于ACL的测试条件,数据包要么被允许,要么被拒绝,用于创建访问控制列表的全局access-list命令中的关键字permit | deny可以实现router(config)#access-list access-list-number{permit | deny } {test conditions}>permit选项意味着允许数据包通过应用了访问控制列表的接口(对入站接口来说,意味着被允许的数据包可以继续处理,对于出站接口来说,意味着被允许的数据包将直接发送出去)>deny选项意味着路由器拒绝数据包通过:如果满足了参数是deny的测试条件,就简单地丢弃该数据包2访问控制列表的反码>1怎么使用反码反码是一个32位的数字字符串,也称通配符掩码.反码与IP地址成对出现>0表示"检查相应的位">1表示"不检查(忽略)相应的位">2使用通配符ANY0.0.0.0255.255.255.255=ANY3使用配置符HOST想要与整个IP主机地址的所有位相匹配时,cisco ios 允许在访问控制列表的反码中使用缩写字host3访问控制列表的种类>标准访问控制列表:只对源地址进行过滤>扩展访问控制列表:有对源和目的端口和目的地址的过时行过滤的能力二标准访问控制列表1什么是标准访问控制列表标准访问控制列表根据数据包的源IP地址来允许或拒绝数据,标准IP访问控制列表的访问控制列表是1~99标准访问控制列表是基于应用源IP地址的允许和拒绝条件的一个有序集合路由器爱条测试与访问控制列表的条件是否相符.第一条匹配将决定路由器是接收还是拒绝数据包.因为在路由器在第一次匹配后,就停止继续测试其余的条件,所以条件的次序是非常关键的.如果没有条件能匹配,路由器将拒绝该数据包访问控制列表中最后一个条目是众所周知的隐含拒绝一切.所有没有明确被允许的数据流都将被隐含拒绝2标准访问控制列表的应用与配置想要阻止某一特定网络的所有通信流量,或允许来自某一特定网络的所有通信流量时,可以使用标准访问列表实现这一目标>1access-list和show access-list命令:配置和显示访问列表router(config)#access-list access-list-number {permit | deny } source [source-wildcard] [log]另外,可以通过在access-list命令前加no的形式,来沙俄一个已经建立的标准ACLrouter(config)#no access-list access-list-number>access-list-number ---访问控制列表号,用来指出属于哪个访问控制列表.(标准访问控制列表来说,在1~99之间)>permit |deny ---如果满足测试条件,则允许/拒绝该通信流量>source---数据包的源地址,可以是主机地址,也可以是网络地址.可以有种不同的方定来指定数据包的源地址:◆采用十进制的32比特位数字表示,每8位为一组,中间用点号隔开.如果168.1.23.1◆使用关键字any来作为一个源地址(0.0.0.0 255.255.255.255)的缩写字>log---(可选项)生成相应的日志信息可以使用show access-list命令来显示所有控制列表的内容>2access-group 命令:访问控制列表与出站接口联系起来access-group 命令把某个现存的访问控制列表与某个出站接口联系起来在每个端口、每个协议、每个方向上只能有一个访问控制列表。

ACL配置

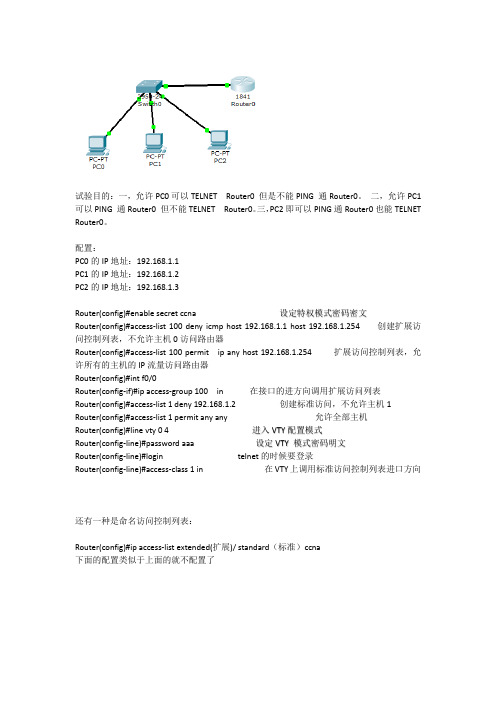

试验目的:一,允许PC0可以TELNET Router0 但是不能PING 通Router0。

二,允许PC1可以PING 通Router0 但不能TELNET Router0。

三,PC2即可以PING通Router0也能TELNET Router0。

配置:PC0的IP地址:192.168.1.1PC1的IP地址:192.168.1.2PC2的IP地址:192.168.1.3Router(config)#enable secret ccna 设定特权模式密码密文Router(config)#access-list 100 deny icmp host 192.168.1.1 host 192.168.1.254 创建扩展访问控制列表,不允许主机0访问路由器Router(config)#access-list 100 permit ip any host 192.168.1.254 扩展访问控制列表,允许所有的主机的IP流量访问路由器Router(config)#int f0/0Router(config-if)#ip access-group 100 in 在接口的进方向调用扩展访问列表Router(config)#access-list 1 deny 192.168.1.2 创建标准访问,不允许主机1 Router(config)#access-list 1 permit any any 允许全部主机Router(config)#line vty 0 4 进入V T Y配置模式Router(config-line)#password aaa 设定V T Y模式密码明文Router(config-line)#login telnet的时候要登录Router(config-line)#access-class 1 in 在VTY上调用标准访问控制列表进口方向还有一种是命名访问控制列表:Router(config)#ip access-list extended(扩展)/ standard(标准)ccna下面的配置类似于上面的就不配置了。

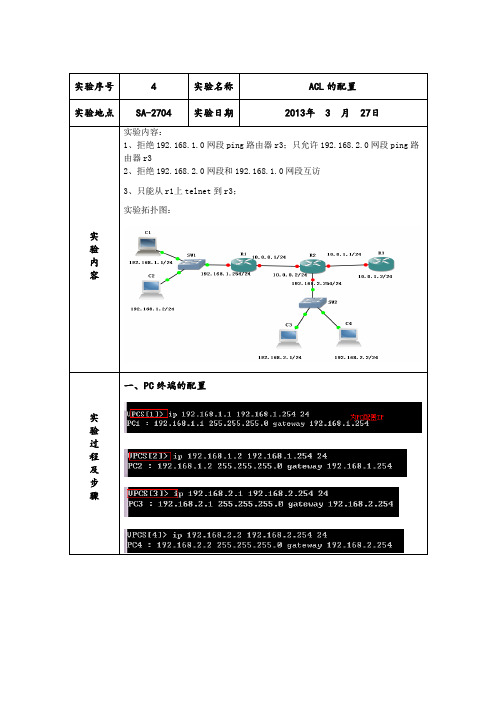

ACL的配置

一、PC终端的配置二、路由器配置四、ACL的配置及测试2、拒绝192.168.2.0网段和192.168.1.0网段互访3、只能从r1上telnet到r3;实验结果及分析R2--------------------------------------------conf taccess-list 101 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255access-list 101 permit ip any anyint e0/2ip access-group 101 inR1--------------------------------------conf taccess-list 103 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255access-list 103 permit ip any anyint e0/0ip access-group 103 inR3------------------------------------------conf taccess-list 101 permit icmp 192.168.2.0 0.0.0.255 host10.0.1.2access-list 101 deny icmp any anyaccess-list 101 permit ip any anyint e0/0ip access-group 101 inendconf taccess-list 102 permit tcp host 10.0.0.1 any eq telnetline vty 0 4access-class 102 in本次实验是通过配置标准的ACL和扩展ACL实现对路由器的访问控制。

ACL是每协议、没接口、每方向的,另外在ACL的左后有一条隐含的“全部拒绝”命令,所以要满足需求“3”应该在配置需求“1”时在ACL语句中声明“access-list 101 permit ip any any”,即允许其他的IP协议,这样才能使r1能够telnet r3。

ACL配置

实验案列:访问控制列表(ACL)的应用网络规划如下:公司全部使用192.168.0.0/16网段地址配置设备的网关地址,其中sw1为192.168.0.1/24,sw2为192.168.0.2/24,sw3为192.168.0.3/24,R1为1.1.1.1/32Pc1为网络管理区主机,其IP地址为192.168.2.2/24,网关为192.168.2.1/24,属于vlan2,pc2 为财务部主机,IP地址为192.168.3.2/24,网关为192.168.3.1/24,属于vlan3,pc3位信息安全员主机,IP地址为192.168.4.2/24,网关为192.168.4.1/24,属于vlan4在sw1交换机valn2接口的IP地址为192.168.2.1/24,vlan3接口的IP地址为19.168.3.1/24,vlan4接口的IP地址为192.168.4.1/24,vlan10接口的IP地址为192.168.100.1/24服务器的IP地址为192.168.100.2/24,网关为192.168.100.1/24,属于vlan100Sw1和R1的互联地址为10.0.0.0/30配置R1路由器的loopback接口地址为123.0.1.1/24,为外网地址推荐步骤:1.配置设备,实现全网互通2.配置ACL实现公司要求3.配置完后查看sw1的配置信息4.配置完成后验证配置命令:R1配置如下R1(config)#int f0/0R1 (config-if)#ip add 10.0.0.1 255.255.255.252R1(config-if)#no shR1(config)int lo 0R1(config-if)#ip add 123.0.1.1 255.255.255.0R1(config)#ip route 192.168.0.0 255.255.255.0 10.0.0.2 //配置到内网的静态路由R1(config)#int flo 1R1(config-if)#ip add 1.1.1.1 255.255.255.255R1(config-if)#no sh配置实现网络设备只允许网管区IP地址可以通过TELNET登录,并配置设备用户名密码R1(config)#access-list 1 permit 192.168.2.0 0.0.0.255R1(config)#username benet password 123R1(config)#line vty 0 4R1(config-line)#loging localR1(config-line)#access-list 1 inR1(config-line)#iexitSw1配置信息Sw1(config)vlan 2Sw1(config)vlan 3Sw1(config)vlan 4Sw1(config)vlan 100Sw1(config)#int f0/1Sw1(config-if)#no switchport //启用路由接口Sw1(config-if)#ip add 10.0.0.2 255.255.255.252Sw1(config-if)#no shSw1(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.1 //配置到外网的默认路由Sw1(config)#int range f0/23 -24Sw1(config-if-range)#switchport trunk encapsulation dot1q//配置trunk并指定接口的封装模式Sw1(config-if-range)#switchport mode trunkSw1(config)#int vlan 2Sw1(config-if)#ip add 192.168.2.1 255.255.255.0Sw1(config-if)#no shSw1(config)#int vlan 3Sw1(config-if)#ip add 192.168.3.1 255.255.255.0Sw1(config-if)#no shSw1(config)#int vlan 4Sw1(config-if)#ip add 192.168.4.1 255.255.255.0Sw1(config-if)#no shSw1(config)#int vlan 100Sw1(config-if)#ip add 192.168.100.1 255.255.255.0Sw1(config-if)#no shSw1(config)#ip routingSw1(config)#int vlan 1Sw1(config-if)#ip add 192.168.0.1 255.255.255.0Sw1(config-if)#no shSw2配置信息如下Sw2(config)#vlan 2Sw2(config)#vlan 4Sw2(config)#int f0/24Sw2(config-if)#switchport mode trunkSw2(config)#int f0/1Sw2(config-if)# switchport access vlan 2Sw2(config)#int f0/2Sw2(config-if)# switchport access vlan 3Sw2(config)#int f0/3Sw2(config-if)# switchport access vlan 4Sw2(config)#int vlan 1Sw2(config-if)# ip add 192.168.0.2 255.255.255.0Sw2(config)#ip default-gateway 192.168.0.1 //指定默认网关Sw3的配置信息如下Sw3 (config)#vlan 100Sw3 (config-if)#exitSw3 (config)#int f0/24Sw3 (config-if)# switchport mode trunkSw3 (config)#int f0/1Sw3 (config-if)# switchport access vlan 100Sw1(config)#int vlan 1Sw1(config-if)#ip add 192.168.0.3 255.255.255.0Sw1(config-if)#no shSw2(config)#ip default-gateway 192.168.0.1 //指定默认网关Sw1 sw2 sw3配置公司其他要求如下//ACL100 表示内网主机都可以访问服务器,但只有网络管理员才能通过telnet ssh和远程桌面登录服务器,外网只能访问服务器的80 端口Sw1(config)#access-list 100 permit ip 192.168.2.0 0.0.0.255 host 192.168.100.2//上述一条ACL表示:允许网络管理员网段192.168.2.0 /24 访问互联网Sw1(config)#access-list 100 deny tcp 192.168.0.0 0.0.255.255 host 192.168.100.2 eq te lnetSw1(config)access-list 100 deny tcp 192.168.0.0 0.0.255.255 host 192.168.100.2 eq 22Sw1(config)#access-list 100 deny tcp 192.168.0.0 0.0.255.255 host 192.168.100.2 eq 3389//上述四条ACL表示:除192.168.2.0/24网段外其他所有网络地址均不能通过telnet ssh和远程桌面登录服务Sw1(config)#access-list 100 permit ip 192.168.0.0 0.0.255.255 host 192.168.100.2 Sw1(config)#access-list 100 permit tcp any host 192.168.100.2 eq 80//上述两条ACL表示:允许内网主机访问服务器的80端口Sw1(config)#accesss-list 100 deny ip any anySw1(config)#interface vlan 100Sw1(config-if)#ip access-group 100 out //应用到out方向Sw1(config-if)#exit//ACL 101 表示192.168.3.0/24网段主机可以访问服务器,可以访问网络管理员网段,但不能访问其他部门网段,也不能访问外网Sw1(config)#access-list 101 permit ip 192.168.3.0 0.0.255.255 host 192.168.100.2 Sw1(config0#access-list 101 permit ip 192.168.3.0 0.0.255.255 192.168.2.0 0.0.255.255Sw1(config)#access-list 101 deny any anySw1(config)#interface vlan 3Sw1(config-if)#ip access-group 101 in //应用到in方向Sw1(config-if)#exit//ACL 102 表示192.168.4.0/24网段主机可以访问服务器,可以网络管理员网段,但不能访问其他部门网段,可以访问外网(这里用于测试)Sw1(config)#access-list 102 permit ip 192.168.4.0 0.0.255.255 host 192.168.100.2 Sw1(config)# access-list 102 permit ip 192.168.4.0 0.0.255.255 192.168.2.0 0.0.255.255Sw1(config)# access-list 102 deny ip 192.1684.0 0.0.255.255 192.168.0.0 0.0.255.255Sw1(config)# access-list 102 permit ip any anySw1(config)#interface valn 4Sw1(config-if)#ip access-group 102 inSw1(config-if)#exitSw1#show ip access-list //查看ACL信息用ping命令测试配置最后实现全网互通。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Packet Tracer 5.0建构CCNA实验攻略(15)——ACL简单的配置

ACL(Access Control List,访问控制列表),简单说就是包过滤,根据数据包的报头中的ip地址、协议端口号等信息进行过滤。

利用ACL可以实现安全控制。

编号:1-99 or 1300-1999(standard IP),100-199 or 2000-2699(Extended IP)。

ACL

并不复杂,但在实际应用中的,要想恰当地应用ACL,必需要制定合理的策略。

一、实验配置拓扑图

图一

二、路由器基本配置R0:

三、配置简单的ACL

1、配置ACL限制远程登录到路由器的主机

HuangChuang#conf t

Enter configuration commands, one per line. End with CNTL/Z.

HuangChuang(config)#access-list 1 permit host 192.168.2.11\\路由器HuangChuang只允许192.168.2.11远程登录(telnet)

HuangChuang(config)#line vty 0 4

HuangChuang(config-line)#access-class 1 in

HuangChuang(config-line)#

其它两个路由器配置相似。

2、配置ACL禁止192.168.3.0/24网段的icmp协议数据包通向与

192.168.1.0/24网段

xixian(config)#access-list 101 deny icmp 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255 xixian(config)#int fa0/0

xixian(config-if)#ip access-group 101 out

xixian(config-if)#

3、配置ACL禁止特点的协议端口通讯

HuangChuang#conf t

Enter configuration commands, one per line. End with CNTL/Z.

HuangChuang(config)#ip access-list extended ACL1 \\创建基于名称的扩展ACL HuangChuang(config-ext-nacl)#deny tcp host 192.168.2.2 192.168.1.0 0.0.0.255 eq 80 HuangChuang(config-ext-nacl)#deny udp host 192.168.2.3 192.168.1.0 0.0.0.255 eq 53 HuangChuang(config-ext-nacl)#exit

HuangChuang(config)#int fa0/0 //进入端口fa0/0执行在进入端口执行ACL1 HuangChuang(config-if)#ip access-group ACL1 in

HuangChuang(config-if)#exit

PC 配置好地址,可以用ping , www 验证。