Ethereal源码分析报告

Ethereal -抓包、报文分析工具

Ethereal -抓包、报文分析工具Ethereal 是一种开放源代码的报文分析工具,适用于当前所有较为流行的计算机系统,包括 Unix、Linux 和 Windows 。

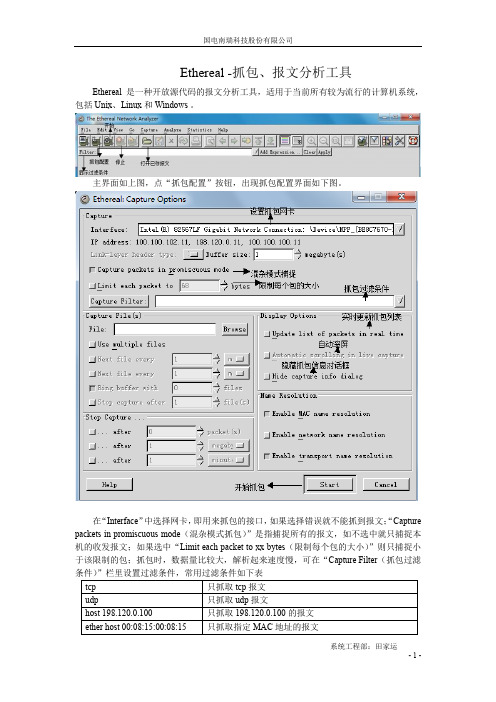

主界面如上图,点“抓包配置”按钮,出现抓包配置界面如下图。

在“Interface”中选择网卡,即用来抓包的接口,如果选择错误就不能抓到报文;“Capture packets in promiscuous mode(混杂模式抓包)”是指捕捉所有的报文,如不选中就只捕捉本机的收发报文;如果选中“Limit each packet to xx bytes(限制每个包的大小)”则只捕捉小于该限制的包;抓包时,数据量比较大,解析起来速度慢,可在“Capture Filter(抓包过滤设置“Display Options(显示设置)”中建议选中“Update list of packets in realtime(实时更新抓包列表)”、“Automatic scrolling in live capture(自动滚屏)”和“Hide capture info dialog(隐藏抓包信息对话框)”三项。

抓包配置好就可以点击“Start”开始抓包了。

抓包结束,按“停止”按钮即可停止。

为了快速查看需要的报文,在“Filter”栏中输入过滤条件后按回车键即可对抓到的包进行过滤。

注意“Filter”栏中输入的过滤条件正确则其底色为绿色,错误则其底色为红色。

常用有些报文还可以判断网络的状况,例如输入显示过滤条件tcp.analysis.flags,可以显示丢失、重发等异常情况相关的TCP报文,此类报文的出现频率可以作为评估网络状况的一个标尺。

偶尔出现属于正常现象,完全不出现说明网络状态上佳。

tcp.flags.reset==1。

SYN是TCP建立的第一步,FIN是TCP连接正常关断的标志,RST是TCP连接强制关断的标志。

统计心跳报文有无丢失。

在statistics->conversations里选择UDP,可以看到所有装置的UDP报文统计。

abstractauthenticationtoken源码解析

`AbstractAuthenticationToken`是Spring Security中的一个抽象类,用于表示一个认证令牌。

它提供了一些基本的认证令牌操作方法,如获取用户名、获取密码、设置密码等。

以下是`AbstractAuthenticationToken`的源码解析:1. 构造函数:```javapublic AbstractAuthenticationToken(Object principal, Object credentials) { this.principal = principal;this.credentials = credentials;}```构造函数接收两个参数,分别是主体(principal)和凭证(credentials)。

这两个参数分别表示认证令牌的主体和凭证信息。

2. getPrincipal()方法:```javaOverridepublic Object getPrincipal() {return this.principal;}```getPrincipal()方法返回认证令牌的主体。

3. getCredentials()方法:```javaOverridepublic Object getCredentials() {return this.credentials;}```getCredentials()方法返回认证令牌的凭证信息。

4. setCredentials()方法:```javapublic void setCredentials(Object credentials) {this.credentials = credentials;}```setCredentials()方法用于设置认证令牌的凭证信息。

5. isAuthenticated()方法:```java@Overridepublic boolean isAuthenticated() {return (this.principal != null);}```isAuthenticated()方法用于判断认证令牌是否已经通过认证。

实验二 利用分组嗅探器(ethereal)分析协议HTTP

实验二利用分组嗅探器(ethereal)分析协议HTTP一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

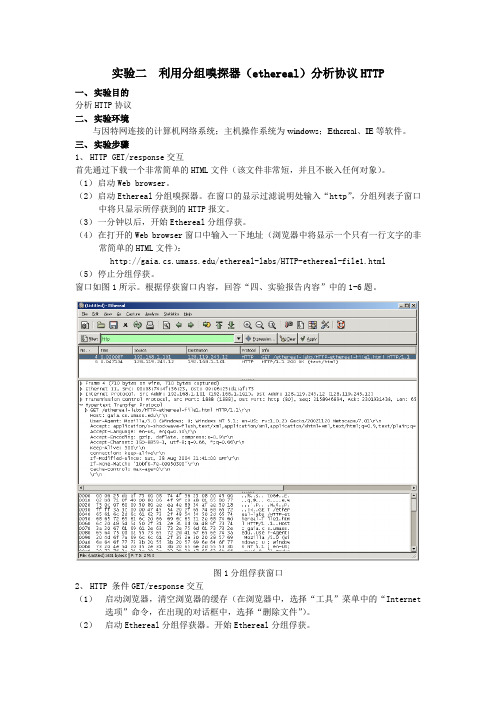

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file3.html,浏览器将显示一个相当大的美国权力法案。

网络协议分析工具Ethereal的使用

⽹络协议分析⼯具Ethereal的使⽤⼤学时计算机⽹络课的实验报告,当时提不起兴趣,今天看来还挺有⽤的。

可以学习下怎样抓数据包,然后分析程序的通信协议。

⼀:学习使⽤⽹络协议分析⼯具Ethereal的⽅法,并⽤它来分析⼀些协议。

实验步骤:1.⽤“ipconfig”命令获得本机的MAC地址和缺省路由器的IP地址;(注:缺省路由器即 ”Default Gateway”)命令⾏:Start->Run->CMD->ipconfig /all >C:\Mac.txt(在命令⾏中把ipconfig命令保存在⽂本⽂档⾥⾯备⽤)结果:本机Mac地址:00.09.73.4B.8A.D7 缺省路由器IP:192.168.8.254步骤截图:图1(本机⽹络信息:Mac.txt)2.⽤“arp”命令清空本机的缓存:命令⾏:Start->Run->CMD->arp –d图2(arp命令 –d参数的帮助说明)3.运⾏Ethereal,开始捕获所有属于ARP协议或ICMP协议的,并且源或⽬的MAC地址是本机的包:图3(Capture->Options中关于⽹卡设置和Capture Filter)图4(抓包截图)4.执⾏命令:“ping” 缺省路由器的IP地址:图5(捕获包)图6(ping 过程)⼆:⽤Ethereal观察tracert命令的⼯作过程:1.⽤Ethereal语法内容及参数说明:命令⾏操作步骤:Start->Run->CMD->tracert图1(Tracert命令全部参数的帮助说明)2.运⾏Ethereal, 设定源和⽬的MAC地址是本机的包,捕获tracert命令中⽤到的消息:Tracert使⽤ICMP,相应过滤规则为:ether host 00:09:73:4B:8A:D7 and icmp图3(Capture->Options中关于⽹卡设置和Capture Filter)3.执⾏“tracert -d ” ,捕获包:执⾏命令:tracert -d :图3 (执⾏命令 tracert –d )图4(抓包截图)图5(捕获包)4.Tracert⼯作原理:Tracert使⽤ICMP消息,具体地讲,tracert发出的是Echo Request消息,触发返回的是Time Exceeded消息和Echo Reply消息。

实验二IP报文的捕获与分析

实验⼆IP报⽂的捕获与分析实验⼆ IP报⽂的捕获与分析——实验报告⼀、实验⽬的(1)掌握IP协议报⽂格式。

(2)对捕捉到的包进⾏IP分析。

⼆、实验内容⽤Wireshark过滤出IP数据包,查看并分析具体的IP包的内容。

三、实验原理1、wireshark简介Wireshark(前称Ethereal)是⼀个⽹络封包分析软件。

⽹络封包分析软件的功能是撷取⽹络封包,并尽可能显⽰出最为详细的⽹络封包资料。

在GNUGPL通⽤许可证的保障范围底下,使⽤者可以以免费的代价取得软件与其程式码,并拥有针对其源代码修改及客制化的权利。

Ethereal是⽬前全世界最⼴泛的⽹络封包分析软件之⼀。

Wireshark可以帮助⽹络管理员检测⽹络问题,帮助⽹络安全⼯程师检查资讯安全相关问题,开发者使⽤Wireshark来为新的通讯协议除错,普通使⽤者使⽤Wireshark来学习⽹络协定的相关知识当然,有的⼈⽤它来寻找⼀些敏感信息Wireshark不是⼊侵侦测软件(Intrusion DetectionSoftware,IDS)。

对于⽹络上的异常流量⾏为,Wireshark不会产⽣警⽰或是任何提⽰。

然⽽,仔细分析Wireshark撷取的封包能够帮助使⽤者对于⽹络⾏为有更清楚的了解。

Wireshark不会对⽹络封包产⽣内容的修改,它只会反映出⽬前流通的封包信息,它也不会送出封包⾄⽹络上2、IP数据报格式IP数据报TCP/IP协议定义了⼀个在因特⽹上传输的包,称为IP数据报(IP Datagram)。

这是⼀个与硬件⽆关的虚拟包,由⾸部和数据两部分组成。

⾸部的前⼀部分是固定长度,共20字节,是所有IP数据报必须具有的。

在⾸部的固定部分的后⾯是⼀些可选字段,其长度是可变的。

⾸部中的源地址和⽬的地址都是IP协议地址。

IP数据包格式如图1所⽰。

图1 IP报⽂格式上⽹查找资料,整理如下更详细更易懂的IP报⽂格式与字段含义:IP协议偏移量0~34~78~1516~1819~31偏移量0~34~78~1516~1819~31 0版本⾸部长度服务类型总长度32标识符标识分段偏移64存活时间协议⾸部校验和96源IP地址128⽬的IP地址160选项160或192+数据IP报⽂字段含义版本指 IP 协议所使⽤的版本。

8139too的工具ethtool的源码分析-ioctl系统调用的分析

8139too的工具ethtool源码分析ethtool is a small utility for examining and tuning your ethernet-based network interface.由于任何一个应用程序都要有一个main()的入口函数,既然ethtool作为一个在Linux平台下的应用程序,当然也有ethtool自己的main()入口函数。

分析的ethtool的源码为:ethtool-2.6.36ethtool的入口main()函数为 Ethtool.c:下面我以:ethtool -i eth1 ;这条命令为例来说明调用函数的流程,最为关键的是:ethtool这个用户态的应用程序是如何调用内核态中rtl8139too.c中与该命令功能相关的函数的。

当输入ethtool -i eth1这条命令时,将会调用:parse_cmdline()查看源码可以知道,args是源码中定义的一个结构体数组:对应ethtool -i eth1这条命令,args[]的值为:则:.str="-i"; .lng="--driver"; .Mode=MODE_GDRV; .help="Show driver information";则代码中的mode= MODE_GDRV; devname = argp[i]="-i".以上是当switch(i)中i=1的情况,当i=2时:由于在case 1中mode= MODE_GDRV则符合case 2中的情况之一,执行:则由case 1中的devname = argp[i]="-i"变成为:devname=argp[2]="eth1"。

因为在例子中的这条命令的argc=3,则这个for(i=1;i<argc:i++)的循环结束。

ethereal 封包内容解析

ethereal 封包内容解析一、什么是ethereal封包内容?ethereal封包内容是指使用网络封包分析器(如Wireshark)捕获的网络数据包的内容。

Ethereal是一款流行的开源网络封包分析工具,它可以用于捕获、分析和显示网络数据包的详细信息。

通过对ethereal封包内容的解析,我们可以深入了解网络通信过程中的数据交换和协议运行情况。

二、如何解析ethereal封包内容?1. 解析IP数据包ethereal封包内容中最基本的单位是IP数据包。

IP数据包是网络通信过程中传输的基本单元,它包含了源IP地址、目标IP地址、协议类型等信息。

通过解析IP数据包,我们可以了解网络通信的双方以及使用的协议类型。

2. 解析TCP/UDP数据包在IP数据包的基础上,ethereal封包内容中还包含着传输层的TCP 或UDP数据包。

TCP(传输控制协议)和UDP(用户数据报协议)是常用的传输层协议,它们负责将数据从源主机传输到目标主机。

通过解析TCP/UDP数据包,我们可以了解数据传输的端口号、序号、确认号等信息,从而判断数据包的传输状态和协议运行情况。

3. 解析应用层协议在传输层之上,ethereal封包内容中还包含着各种应用层协议的数据包。

常见的应用层协议有HTTP、FTP、SMTP等。

通过解析应用层协议的数据包,我们可以了解网络通信中具体的应用场景和数据交互过程。

4. 解析数据包的负载除了各层协议的头部信息外,ethereal封包内容中还包含着数据包的负载部分。

数据包的负载是实际传输的数据内容,可能是文本、图片、音频等任意类型的数据。

通过解析数据包的负载,我们可以了解具体的数据内容,从而判断网络通信的目的和内容。

三、ethereal封包内容解析的应用1. 网络故障排查通过解析ethereal封包内容,可以捕获网络通信过程中的错误和异常情况,帮助网络管理员快速定位网络故障的原因。

例如,当网络连接出现异常时,可以通过分析数据包的传输状态和协议运行情况,找出问题所在并进行修复。

兄弟连区块链入门教程以太坊源码分析geth启动流程分析

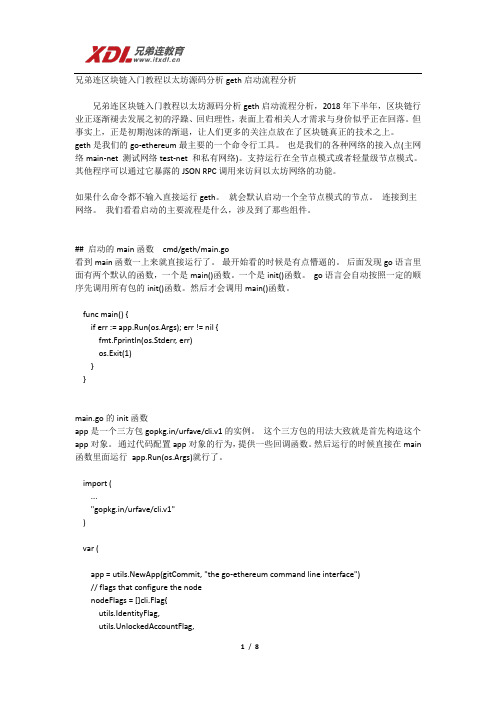

兄弟连区块链入门教程以太坊源码分析geth启动流程分析兄弟连区块链入门教程以太坊源码分析geth启动流程分析,2018年下半年,区块链行业正逐渐褪去发展之初的浮躁、回归理性,表面上看相关人才需求与身价似乎正在回落。

但事实上,正是初期泡沫的渐退,让人们更多的关注点放在了区块链真正的技术之上。

geth是我们的go-ethereum最主要的一个命令行工具。

也是我们的各种网络的接入点(主网络main-net 测试网络test-net 和私有网络)。

支持运行在全节点模式或者轻量级节点模式。

其他程序可以通过它暴露的JSON RPC调用来访问以太坊网络的功能。

如果什么命令都不输入直接运行geth。

就会默认启动一个全节点模式的节点。

连接到主网络。

我们看看启动的主要流程是什么,涉及到了那些组件。

## 启动的main函数cmd/geth/main.go看到main函数一上来就直接运行了。

最开始看的时候是有点懵逼的。

后面发现go语言里面有两个默认的函数,一个是main()函数。

一个是init()函数。

go语言会自动按照一定的顺序先调用所有包的init()函数。

然后才会调用main()函数。

func main() {if err := app.Run(os.Args); err != nil {fmt.Fprintln(os.Stderr, err)os.Exit(1)}}main.go的init函数app是一个三方包gopkg.in/urfave/cli.v1的实例。

这个三方包的用法大致就是首先构造这个app对象。

通过代码配置app对象的行为,提供一些回调函数。

然后运行的时候直接在main 函数里面运行app.Run(os.Args)就行了。

import (..."gopkg.in/urfave/cli.v1")var (app = utils.NewApp(gitCommit, "the go-ethereum command line interface")// flags that configure the nodenodeFlags = []cli.Flag{utils.IdentityFlag,utils.UnlockedAccountFlag,utils.PasswordFileFlag,utils.BootnodesFlag,...}rpcFlags = []cli.Flag{utils.RPCEnabledFlag,utils.RPCListenAddrFlag,...}whisperFlags = []cli.Flag{utils.WhisperEnabledFlag,...})func init() {// Initialize the CLI app and start Geth// Action字段表示如果用户没有输入其他的子命令的情况下,会调用这个字段指向的函数。

实验1网络协议分析Ethereal

实验1 网络协议分析Ethereal1.实验目的(1)学会正确安装和配置网络协议分析软件Ethereal;(2)掌握使用Ethereal分析各种网络协议的技能,加深对协议格式、协议层次和协议交互过程的理解。

2.实验环境(1)运行Windows 2000/2003 Server/XP操作系统的PC一台;(2)每台PC具有一块以太网卡,通过双绞线与局域网相连;(3)Ethereal程序(可以从网上下载)。

3.实验步骤(1)安装网络协议分析仪1)安装winPcap。

注意,网络协议分析软件Ethereal的运行需要软件winPcap(wpcap.dll)的支持,应当在执行Ethereal前先霉装WinPcaP。

如果没有安装winPcap,则在执行“Ethereal/Capture /Star时会出现错误。

2)安装Ethereal。

(2)使用Ethereal分析协议1)启动系统。

点击“Ethereal”程序组中的“Ethereal"图标,将会出现如图1-1所示的系统操作界面。

图1-1 Ethereal 系统主界面2)分组俘获。

点击“Capture/Start’’菜单,出现图1-2所示的界面。

在“Interface”(接口)框的下拉列表中选择一个适当的接口项,其余项可暂时保持默认配置。

然后,点击“OK”按钮,系统开始俘获网络分组。

当按“stop”(停止)按钮时,系统停止俘获分组并将已经俘获明分组信息装载在分析系统中。

图1-2 俘获分组配置界面3)协议分析。

如图1-3所示,在上部的窗口中,有帧编号(No.)、时间(Time)、源地址(Source)、目的地址(Destination)、协议(Protocol)和信息(Info)等列,各列下方依次排列着俘获的分组。

中部的窗口给出选中的某帧的详细内容。

下部窗口中是与中部窗口对应的该协议帧某字段的十六进制数值内容。

图1-3 协议分析界面可以将俘获的帧与网络教材中的ARP、UDP、ICMP、SNMP等协议帧格式进行对照,并分析其中的信息。

比特币源码分析

比特币源码分析比特币是一种基于区块链技术的加密货币,其源码被广大开发者研究分析,用于了解其工作原理以及发现其中的安全漏洞。

本文将从比特币核心原理、交易处理、区块链维护等方面,对比特币源码进行详细分析。

一、比特币核心原理比特币的核心原理是基于区块链的分布式账本技术。

源码中的`block.cpp`文件定义了区块链的数据结构,并提供了与区块链相关的函数和方法。

其中,一个区块(block)包含了多个交易(transaction),形成交易的有向无环图(DAG)结构。

每个交易都包含了输入(input)和输出(output),用于记录比特币的转移过程。

源码中的`transaction.cpp`文件定义了交易的数据结构,并提供了生成交易的函数和验证交易的方法。

此外,比特币代码还实现了梅克尔树(Merkle Tree)算法,用于高效验证交易的完整性。

二、交易处理交易处理是比特币系统的核心功能之一,负责处理用户发送的交易并将其打包到区块中。

源码中的`txmempool.cpp`文件定义了交易内存池(Transaction Memory Pool,简称TxMempool)的数据结构和相关方法。

交易内存池维护了所有待处理的交易,其中的交易按照一定的规则进行排序,以便在后续的打包过程中选择最优的交易。

源码中的`miner.cpp`文件实现了交易的打包逻辑,包括选择交易、计算工作量证明等步骤。

交易处理模块的源码给出了比特币系统如何高效处理用户交易的方法和策略。

三、区块链维护区块链的维护是比特币系统的另一个核心功能,负责保证区块链的安全性和一致性。

源码中的`chain.cpp`文件定义了区块链的数据结构和相关方法。

其中,一个区块链由多个区块组成,每个区块包含了前一个区块的哈希值,这一特性保证了区块链的不可篡改性。

源码中的`validation.cpp`文件实现了区块链的验证逻辑,包括验证区块、验证交易等步骤。

此外,比特币代码还实现了共识算法(Consensus Algorithm),通过分布式共识的方式保证了区块链的一致性。

华南理工大学计算机网络网络报文抓取与分析实验报告

.计算机网络实验指南(计算机类本科生试用)广东省计算机网络重点实验室计算机科学与工程学院华南理工大学2014年5月实验二网络报文抓取与分析1.实验目的(1)、学习了解网络侦听(2)、学习抓包工具Wireshark的简单使用(3)、对所侦听到的信息作初步分析,包括ARP报文,ICMP报文。

(4)、从侦听到的信息中分析TCP的握手过程,进行解释(5)、分析了解TCP握手失败时的情况2.实验环境2.1 Wireshark介绍Wireshark(前称Ethereal)是一个免费的网络报文分析软件。

网络报文分析软件的功能是抓取网络报文,并逐层显示报文中各字段取值。

网络报文分析软件有个形象的名字“嗅探工具”,像一只猎狗,忠实地守候在接口旁,抓获进出该进口的报文,分析其中携带的信息,判断是否有异常,是网络故障原因分析的一个有力工具。

网络报文分析软件曾经非常昂贵,Ethereal/wireshark 开源软件的出现改变了这种情况。

在GNUGPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。

Ethereal/wireshark 是目前世界使用最广泛的网络报文分析软件之一。

请需要的同学在教学在线上下载中文操作手册。

2.2 实验要求软件:Wireshark (目前最新版本1.4.1)硬件:上网的计算机3.实验步骤3.1 wireshark的安装wireshark的二进制安装包可以在官网/download.html#release下载,或者可以在其他网站下载。

注意:下载后双击执行二进制安装包即可完成wireshark的安装。

安装包里包含了WinPcap,并不需要单独安装WinPcap。

3.2 查看本机的网络适配器列表操作:单击菜单Capture中的Interfaces选项记录下你看到的信息,并回答问题:(1)、你机器上的网络适配器有几个?4(2)、它们的编号分别是?VMware Network Adapter VMnet8实际地址: 00-50-56-C0-00-08IP 地址: 192.168.241.1子网掩码: 255.255.255.0验证网卡实际地址: 00-1E-30-2D-FF-BAIP 地址: 169.254.2.191子网掩码: 255.255.0.0默认网关:DNS 服务器: 222.201.130.30, 222.201.130.33WINS 服务器:VMware Network Adapter VMnet1实际地址: 00-50-56-C0-00-01IP 地址: 192.168.133.1子网掩码: 255.255.255.0默认网关:DNS 服务器:WINS 服务器:Console网卡实际地址: 78-E3-B5-A5-B5-2BIP 地址: 192.168.3.53子网掩码: 255.255.252.0默认网关: 192.168.1.254DNS 服务器: 222.201.130.30WINS 服务器:3.3 在指定网络适配器上进行监听操作:在步骤3.2中弹出的Interfaces选项中,选择指定的网络适配器并单击start按钮记录并解释wireshark监听的包内容(解释1条记录即可)传输时间,发送方IP地址,接收方IP地址,协议类型,报文长度,报文信息报文内第一行:60bytes是报文大小,报文内第二行:发送方的mac地址,接收方的mac地址报文内第三行:发送方的IP地址,接收方的IP地址报文内第四行:发送方的端口号(80)接收方的端口号(1993)请求序列号为450,回执序列号191。

计算机网络 实验7 网络数据包的监听与分析

实验8 网络数据包的监听与分析一实验目的1.掌握使用Ethereal软件监听和捕获网络数据包;2.掌握通过实际观察网络数据进行分析而了解网络协议运行情况。

二实验要求1.设备要求:计算机若干台(装有Windows 2000/XP/2003操作系统、装有网卡),局域网环境,主机装有Ethereal工具;2.每组1人,独立完成。

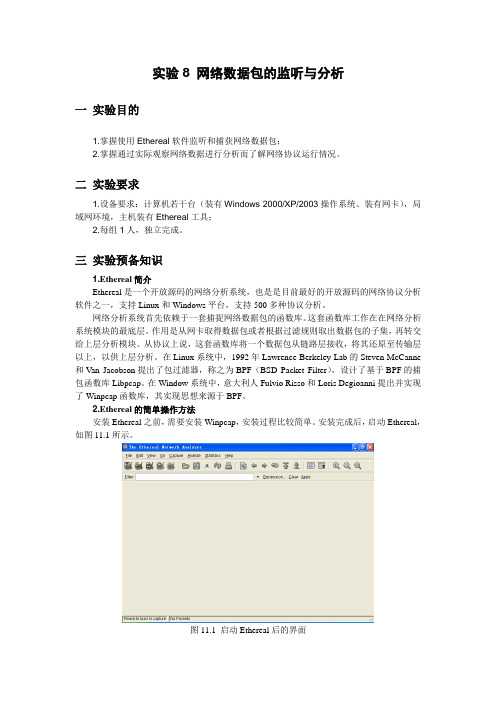

三实验预备知识1.Ethereal简介Ethereal是一个开放源码的网络分析系统,也是是目前最好的开放源码的网络协议分析软件之一,支持Linux和Windows平台,支持500多种协议分析。

网络分析系统首先依赖于一套捕捉网络数据包的函数库。

这套函数库工作在在网络分析系统模块的最底层。

作用是从网卡取得数据包或者根据过滤规则取出数据包的子集,再转交给上层分析模块。

从协议上说,这套函数库将一个数据包从链路层接收,将其还原至传输层以上,以供上层分析。

在Linux系统中,1992年Lawrence Berkeley Lab的Steven McCanne 和Van Jacobson提出了包过滤器,称之为BPF(BSD Packet Filter),设计了基于BPF的捕包函数库Libpcap。

在Window系统中,意大利人Fulvio Risso和Loris Degioanni提出并实现了Winpcap函数库,其实现思想来源于BPF。

2.Ethereal的简单操作方法安装Ethereal之前,需要安装Winpcap,安装过程比较简单。

安装完成后,启动Ethereal,如图11.1所示。

图11.1 启动Ethereal后的界面设置Capture选项。

选择“Capture”-“Options”,弹出“Capture Options”界面,设置完成后点击“Capture”而开始捕获数据,如图11.2所示。

图11.2 “Capture Options”界面在“Capture Options”界面中,主要选项如下:•“Interface”是要求选择在哪个接口(网卡)上抓包。

abstractauthenticationtoken源码解析

abstractauthenticationtoken源码解析摘要:1.抽象认证令牌(AbstractAuthenticationToken)的概述2.源码结构分析3.类方法详解3.1 构造方法3.2 抽象方法3.3 其他方法4.源码解析总结正文:一、抽象认证令牌(AbstractAuthenticationToken)的概述在网络安全领域,认证令牌(AuthenticationToken)是一种用于验证用户身份的凭证。

在Java 中,抽象认证令牌(AbstractAuthenticationToken)是一个抽象类,它主要用于实现对用户的身份验证。

本文将对其源码进行解析,以帮助读者更好地理解其工作原理。

二、源码结构分析AbstractAuthenticationToken 类的源码结构相对简单,它包含了一些构造方法和抽象方法。

构造方法用于创建不同类型的认证令牌,而抽象方法则用于实现具体的认证逻辑。

三、类方法详解1.构造方法AbstractAuthenticationToken 类提供了多个构造方法,用于创建不同类型的认证令牌。

这些构造方法可以分为以下几类:- 带认证信息的构造方法:这些构造方法接收一个Authentication 对象作为参数,用于创建具有指定认证信息的认证令牌。

- 带用户名和密码的构造方法:这些构造方法接收用户名和密码作为参数,用于创建基于用户名和密码的认证令牌。

- 带证书的构造方法:这些构造方法接收一个证书对象作为参数,用于创建基于证书的认证令牌。

2.抽象方法AbstractAuthenticationToken 类包含一个抽象方法,即doAuthentication(Authentication authentication)。

该方法要求子类实现具体的认证逻辑。

在实际应用中,不同的认证令牌类型可能需要采用不同的认证逻辑,因此这个抽象方法非常有用。

3.其他方法除了构造方法和抽象方法外,AbstractAuthenticationToken 类还提供了一些其他方法,如:getPrincipal() 和getCredentials()。

衍生指标java源码

衍生指标java源码衍生指标(Derivative Indicators)是在金融领域中常用的一种技术指标,用于分析市场趋势和预测价格变动。

在Java编程语言中,我们可以通过编写相应的源代码来计算和显示衍生指标,以帮助交易员和投资者做出更准确的决策。

一、简介衍生指标是通过对市场数据进行数学计算和统计分析而得出的一种指标。

它们通常是基于某种指标或价格的变化率或波动性来计算的,可以帮助我们更好地理解市场的走势和趋势。

在金融市场中,衍生指标被广泛用于技术分析和交易决策。

二、常见的衍生指标1. 移动平均线(Moving Average):移动平均线是一种衍生指标,它通过计算一段时间内的价格平均值来平滑价格曲线,以显示价格的长期趋势。

在Java中,可以通过编写源代码来计算并绘制移动平均线。

2. 相对强弱指数(Relative Strength Index,RSI):RSI是一种衡量市场买卖力量的指标,通过比较一段时间内收盘价的涨跌幅来判断市场的超买和超卖情况。

在Java中,可以编写源代码来计算RSI 指标,并根据计算结果给出相应的买卖建议。

3. 随机指标(Stochastic Oscillator):随机指标是一种衡量市场价格变动速度和趋势强度的指标,通过比较一段时间内收盘价与最高价和最低价之间的关系来判断市场的超买和超卖情况。

在Java中,可以编写源代码来计算随机指标,并根据计算结果给出相应的买卖信号。

4. 布林带(Bollinger Bands):布林带是一种衡量市场价格变动范围和趋势强度的指标,通过计算一段时间内价格的标准差来确定价格的波动性,并绘制出上下两条带状线来表示价格的变动范围。

在Java中,可以编写源代码来计算布林带指标,并根据计算结果给出相应的买卖建议。

5. 平均真实波幅(Average True Range,ATR):ATR是一种衡量市场波动性的指标,通过计算一段时间内价格的最高价和最低价之差来确定价格的波动范围。

用ethereal写自己的协议

扩充ethereal解析自己的协议(一)ethereal是使用最广泛的网络报文解析工具,而且更重要的,这是一个开源工具,所以我们可以扩充ethereal工具,开发插件用来解析自己的私有网络协议。

在开始这个工作之前,先介绍一点背景知识:1)对于发送给自己的报文,或者是网络上的广播报文,这些报文都会被网卡接收后送给协议栈处理,如果我们在驱动层做一点手脚,将这些报文复制一份送给另外一个应用程序,那么应用程序也就可以收到这些报文了2)对于以太网,因为采用载波侦听...的方法,其实不管是不是你自己的报文,都是在整个网络上发送的,你的网卡都可以收到,只是通常情况下,网卡会把那些不是给你的报文扔掉,这样应用程序就收不到这些报文了。

我们可以将网卡设置成“混杂”(promiscuous)模式,让网卡将所有报文上送,这样就可以收到所有人的报文了。

注意只有以太网卡支持混杂模式,如果你想在无线网卡上抓包,因为不支持混杂模式,就只能抓到给自己的报文或者广播报文了。

3)即便将网卡配置成混杂模式,很多时候也是不能抓到别人的报文的,因为我们目前大都使用的是switch hub,对于switch hub来说,如果目的地址是单播地址,switch hub只会将这个以太网包发送到相应的端口上,不会在所有端口上发送。

所以如果想抓其它机器的以太网报文,必须使用共享hub,就是那种老的10M hub扩充ethereal解析自己的协议(二)下面介绍一下如何编译ethereal在windows平台下,编译ethereal使用的编译工具是vc6,注意ethereal并没有在高版本的vc工具下面测试过,未必能够正确的编译出来。

在windows下,也可以使用cygwin下的gcc编译ethereal,但这样编译出来的程序不能在windows下独立执行,需要cygwin的支持,所以这种方法就不研究了。

先看看如何建立编译环境:1)安装cygwin虽然不使用gcc编译,但是在windows下编译ethereal还是需要cygwin的支持的,因为ethereal并未提供vc6的dsw和dsp文件,只提供了makefile方式,而且makefile没有针对windows平台下的命令做配置,还是使用了nix下的命令,所以必须安装cygwin。

使用Ethereal工具分析网络协议

使用Ethereal工具分析网络协议实验五使用Ethereal工具分析网络协议一、实验目的通过使用Ethereal软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉网络协议的数据包,以理解TCP/IP协议族中多种协议的数据结构以及多种协议的交互过程。

二、实验内容1.静态路由的配置。

2.路由协议RIP、RIP V2,OSPF。

三、实验环境安装Windows 2000/XP的PC机,在每一台上安装Ethereal软件。

将PC机通过路由器/交换机相连,组成一个局域网。

四、实验指导1、Ethereal 简介Ethereal是一款免费的网络协议分析程序,支持Unix、Windows。

借助这个程序,你既可以直接从网络上抓取数据进行分析,也可以对由其他嗅探器抓取后保存在硬盘上的数据进行分析。

你能交互式地浏览抓取到的数据包,查看每一个数据包的摘要和详细信息。

Ethereal有多种强大的特征,如支持几乎所有的协议、丰富的过滤语言、易于查看TCP会话经重构后的数据流等。

它的主要特点为:•支持Unix系统和Windows系统•可以根据不同的标准进行包过滤•通过过滤来查找所需要的包•根据过滤规则,用不同的颜色来显示不同的包•提供了多种分析和统计工具,实现对信息包的分析2、Ethereal 安装安装软件可以从网站上下载。

3、Ethereal操作指导3.1 Ethereal 操作界面Ethereal软件界面如图上图所示,在这个窗口上,整个界面环境分为三个窗口,最上面的窗口是抓包列表窗口,经过Ethereal软件抓包后的数据包都会列在这个窗口中,同时你可以根据抓包序列号,抓包时间、源、目标、协议等进行包列表的排序,这样你可以很容易的找到你所需要的信息包。

中间的窗口中显示的是抓包列表上所选择的包对应的各层协议说明,其中,协议层次信息以树型的结构进行显示。

最下面的窗口是数据窗口,显示的是上层窗口选中的信息包的具体数据,同时,在中间树型窗口中所选择的某一协议数据域的内容,在数据窗口中会被突出地显示出来。

实验三利用Ethereal分析HTTP协议

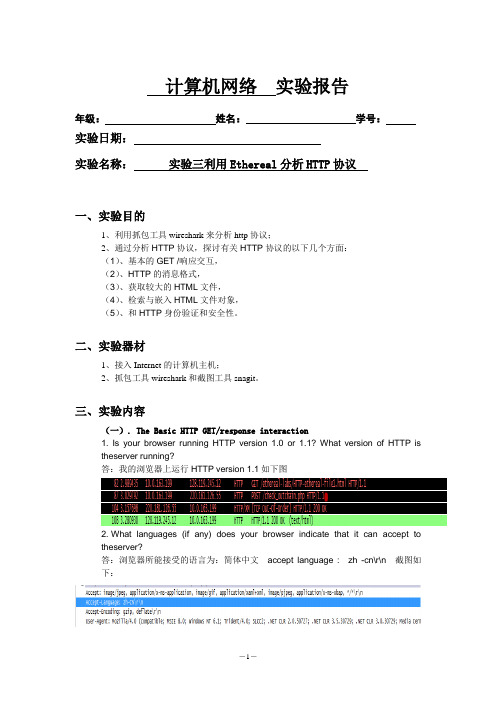

计算机网络实验报告年级:姓名:学号:实验日期:实验名称:实验三利用Ethereal分析HTTP协议一、实验目的1、利用抓包工具wireshark来分析http协议;2、通过分析HTTP协议,探讨有关HTTP协议的以下几个方面:(1)、基本的GET /响应交互,(2)、HTTP的消息格式,(3)、获取较大的HTML文件,(4)、检索与嵌入HTML文件对象,(5)、和HTTP身份验证和安全性。

二、实验器材1、接入Internet的计算机主机;2、抓包工具wireshark和截图工具snagit。

三、实验内容(一). The Basic HTTP GET/response interaction1. Is your browser running HTTP version 1.0 or 1.1? What version of HTTP istheserver running?答:我的浏览器上运行HTTP version 1.1如下图2. What languages (if any) does your browser indicate that it can accept totheserver?答:浏览器所能接受的语言为:简体中文accept language : zh -cn\r\n 截图如下:3. What is the IP address of your computer? Of the server? 答:本机IP地址:10.0.163.199,服务器IP地址:128.119.245.12 截图如下:4. What is the status code returned from the server to your browser?答:状态码及状态码200ok截图如下:5. When was the HTML file that you are retrieving last modified at the server?6. How many bytes of content are being returned to your browser?7. By inspecting the raw data in the packet content window, do you see any headerswithin the data that are not displayed in the packet-listing window? If so, nameone.答:没有。

衍生指标java源码

衍生指标java源码衍生指标(Derivative Indicator)是金融领域中常用的技术分析工具,用于衡量资产价格变动的速度和趋势。

它是基于普通指标的计算结果,通过对普通指标进行数学变换和计算,得到新的指标来帮助分析师更好地理解市场走势。

在本文中,我们将介绍衍生指标的概念、应用和一些常见的衍生指标的Java源码实现。

一、概述衍生指标是基于普通指标(如移动平均线、相对强弱指标等)的计算结果,通过对普通指标进行数学变换和计算,得到新的指标。

衍生指标可以帮助分析师更好地判断市场走势、寻找交易机会和制定交易策略。

二、应用1. 趋势确认:衍生指标可以帮助分析师确认市场的趋势是否持续,以及趋势的强弱程度。

常见的衍生指标如动量指标(Momentum Indicator)、相对强弱指标(Relative Strength Indicator)等可以用来判断市场的超买超卖情况,从而进行逆势操作或顺势操作。

2. 交叉信号:衍生指标可以通过对两个或多个普通指标进行计算,得到交叉信号,用于判断市场的转势点或交易机会。

例如,当短期移动平均线上穿长期移动平均线时,可以认为是买入信号;当短期移动平均线下穿长期移动平均线时,可以认为是卖出信号。

3. 成交量分析:衍生指标可以结合成交量进行分析,帮助分析师判断市场的力量和趋势。

例如,成交量的变化与价格的变化趋势一致,可以认为市场趋势较为可靠;成交量的变化与价格的变化趋势不一致,可以认为市场趋势可能发生变化。

三、常见衍生指标的Java源码实现以下是几个常见衍生指标的Java源码实现示例:1. 动量指标(Momentum Indicator)的Java源码实现:```public double momentumIndicator(List<Double> prices, int period) {double currentPrice = prices.get(prices.size() - 1);double pastPrice = prices.get(prices.size() - 1 - period);return currentPrice - pastPrice;}```2. 相对强弱指标(Relative Strength Indicator)的Java源码实现:```public double relativeStrengthIndicator(List<Double> prices, int period) {double averageGain = 0;double averageLoss = 0;for (int i = 1; i < prices.size(); i++) {double priceDiff = prices.get(i) - prices.get(i - 1);if (priceDiff > 0) {averageGain += priceDiff;} else {averageLoss += Math.abs(priceDiff);}}averageGain /= period;averageLoss /= period;double rs = averageGain / averageLoss;return 100 - (100 / (1 + rs));}```以上代码仅为示例,实际应用中可能需要根据具体需求进行调整和优化。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.Ethereal简介Ethereal是一个开放源码的网络分析系统,也是是目前最好的开放源码的网络协议分析器,支持Linux和windows平台。

Ethereal起初由Gerald Combs开发,随后由一个松散的etheral团队组织进行维护开发。

它目前所提供的强大的协议分析功能完全可以媲美商业的网络分析系统,自从1998年发布最早的0.2版本至今,大量的志愿者为ethereal添加新的协议解析器,如今ethereal已经支持七百多种协议解析。

目前,网络协议分析软件很多,Ethereal的特点如下:●直接从网络接口(如网卡)捕包●显示非常详细的协议信息●打开、保存捕获的数据●兼容多种捕包程序的数据格式●在各个网络层次,根据过滤条件,对包进行过滤●在各个网络层次,根据查找条件,对包进行查找●对过滤后的包,以特殊颜色显示●开发源码●使用插件技术,支持二次开发2.Ethereal安装Ethereal支持的操作系统包括Windows和Linux,根据实际需要,这里只介绍Linux环境下的安装。

1)安装Ethereal参考文件R01.在Linux系统上安装Ethereal.doc2)创建Ethereal编译环境参考文件R02.在Linux系统上编译Ethereal.doc3.Ethereal功能介绍1)从网口捕获数据包●可以从多种网络硬件捕包,包括以太网,令牌环网,ATM网等。

●捕包模块根据设置的捕包数量,捕包时间等条件自动停止捕包。

●根据过滤条件,捕获需要的数据包●可以将捕获的数据包,自动保存在多个文件中●在捕包的同时,显示解析后的数据包3)打开其他捕包软件捕获的数据●Ethereal保存的文件格式为libpcap格式,也是tcpdump的文件格式●除了libpcap格式外,Ethereal能识别的其他捕包软件捕获的数据格式,文件格式参见R03.Ethereal能识别的文件格式4)保存捕获的数据●Ethereal可以将其捕获的数据包,保存为其他捕包软件识别的数据格式,支持的文件格式参见R04.Ethereal保存的文件格式●Ethereal还可以将文件保存为plain text、postscript格式。

5)多种协议解码器●Ethereal0.10.14支持700+种协议解析●对于每种协议,解码器都能识别出协议字段(field),并显示出字段值(fieldvalue)●由于网络协议种类很多,为了使协议和协议间层次关系明显,对数据流里的各个层次的协议能够逐层处理,Ethereal系统采用了协议树的方式。

●支持二次开发:采用插件技术,如果需要对一个新的协议分析只需要开发编写这个协议分析器并调用注册函数在系统注册就可以使用了,而无需对整个Ethereal源码进行研究。

6)统计Ethereal的统计功能包括以下几个部分(层次):●概要:提供捕获文件,所用时间等信息●协议层次:采用协议树方式,将捕获的所有数据包情况统计出来,包括包百分比(此协议包数/总包数),包数,字节数,数据流量(字节数/所用时间),包数(这里指此协议作为最高层协议解析时),,字节数(此协议作为最高层协议解析时),数据流量(此协议作为最高层协议解析时)●Endpoint:可以对物理地址,IP地址,TCP端口,UDP端口给出更加详细的统计,比如统计出各个TCP端口的数据包情况。

●Conversations:增强了Endpoints功能,提供了更加详细的统计信息●IO Graphs:以图形的形式,显示统计信息,而显示的信息通过filter来选择●服务响应时间:这个我们用不到。

7)其他还包括其他功能:TCP重组时间戳(Time Stamps)Time Zones Packet Reassembling名字解析(Name Resolution)和校验和。

4.Ethereal源代码结构1)物理结构在Ethereal源码根目录下,可以看到以下子目录:●Aclocal-fallback●Debian●Diameter●Doc●Docbook●Dtds●Epan●Gtk●Help●Image●Packaging●Plugins●Radius●Tools●Wiretap需要把每个目录是什么文件说清楚。

2)模块结构(逻辑结构)下图给出了Ethereal功能模块:a)GTK1/2处理用户的输入输出,源码在gtk目录b)Core将其他模块连接在一起,源码在根目录c)EpanEthereal Packetage Analyzing,包分析引擎,源码在epan目录●Protocol-Tree:保存数据包的协议信息●Dissectors:在epan/dissector目录下,各种协议解码器●Plugins:一些协议解码器以插件形式实现,源码在plugins目录●Display-Filters:显示过滤引擎,源码在epan/dfilter目录d)Capture捕包引擎e)Wiretap从文件中读取数据包,支持多种文件格式,源码在wiretap目录Ethereal功能模块5.Ethereal初始化模块初始化的流程:●Capture_opts初始化:读取程序启动时参数以及从配置文件中读取信息●Gtk初始化●Cf_callback_add:cf回调函数初始化●Epan初始化:⏹tvbuff初始化:全局变量tvbuff_mem_chunk指向用memchunk分配的固定大小的空闲内存块,每个内存块是tvbuff_t结构,从空闲内存块中取出后,用来保存原始数据包。

⏹协议初始化:◆全局变量:●proto_names●proto_short_names●proto_filter_names以上三个全局变量主要用来判断新注册的协议名是否重复,如果重复,给出提示信息,在协议解析过程中并没有使用。

●gmc_hfinfo:指向用mem_chunk分配的固定大小的空闲内存块,其中每一项是header_field_info结构。

从此空闲内存块中取出后,用来保存新注册的协议的基本信息:这里需要确认理解是否正确。

●gpa_hfinfo:是个非常重要的变量,注册新的协议以及协议字段时,都会向其链表(数组)增加一项,数组下标是查找协议以及字段的Index。

●gpa_name_tree:是一棵平衡二叉树,其中的Key是协议字段名称的简写,数据部分是协议字段指针,注册新的协议字段时,都向此链表中添加一项。

在根据名字查找协议字段时需要用到此变量。

●protocols:是个单向列表,每个元素是个proto_t结构,实际协议解析中也没有用到。

●tree_is_expanded●num_tree_types◆协议注册:●注册协议:将三个参数分别注册给proto_names、proto_short_names、proto_filter_names三个全局变量中,●注册字段●协议解析表●◆Handoff注册●将协议与父协议节点关联起来◆插件初始化:这个还没有详细看⏹Packet(包)初始化◆全局变量:●frame_handle:协议解析从frame开始,层层解析,直到所有的协议都解析完为止。

frame_handle保存了frame协议的handle。

●data_handle:有的协议无法从frame开始,那么就从data开始。

原理同frame。

这个目前还没有调试到过●proto_malformed⏹Dfilter模块初始化⏹register_all_tap_listeners:⏹创建update_thread:这个线程和tap有关⏹读配置文件preference⏹读capture filter和display filter文件,分别保存在全局变量capture_filter和display_filter中。

⏹读disabled protocols文件,保存全局变量global_disabled_protos和disabled_protos中⏹初始化全局变量cfile◆Cfile是个重要的变量,数据类型为capture file,它保存了数据包的所有信息,⏹取得命令行启动时,参数列表,并进行相应的处理⏹初始化cfile的cinfo字段,这个字段用来干什么?⏹Gtk相关初始化,显示Ethereal主窗口,等待用户进一步操作6.捕包及读文件模块●捕包的流程⏹入口函数为capture_start_cb⏹捕包进程和主程序是通过PIPE进行传递数据的⏹捕包进程和主程序之间没有数据同步机制,也就是说,主程序不知道捕包程序是否丢包。

当主程序从捕包程序读数据失败时,返回。

⏹主程序把捕获的数据写入到临时文件中⏹捕包进程和主程序是同一个可执行文件,只是通过文件名不同,执行不同的操作。

这一点是以前没有遇到过的,主程序在创建捕包进程后的操作为:1)从PIPE中读取数据2)如果读到的数据是新建文件,则新建一个文件3)如果是保存数据包,则将数据包写入2)建立的文件7.协议解析模块处理流程:●从列表中选出一个数据包●提取选中数据包中的数据,填写在数据结构中●调用协议解析函数epan_dissect_run进行处理从epan_dissect_run开始,是实际的协议解析过程,用下图描述Hash表8.保存数据模块保存为文件的流程:1)从cf变量中取得抓包得到的数据2)调用协议解析模块,取得解析后信息3)将解析后信息写入文件界面显示模块的流程:这个过程主要用到了gtk+的编程方法1)在协议解析模块中,已经生成了协议树(数据保存在cf->edt->tree)中2)将tree在界面上显示出来3)二进制数据保存在cf->edt中4)将二进制数据也在界面中显示出来。

9.统计模块统计处理流程:1)从cf列表中得到一个frame2)调用协议解析模块得到解析后的结果3)对解析后的结果进行统计得到结果。