Windows扫雷游戏

扫雷怎么玩的技巧

扫雷怎么玩的技巧1. 简介扫雷是一款经典的单人益智游戏,原本是Windows操作系统自带的游戏之一。

游戏的目标是在不触雷的情况下,根据周围出现的数字提示揭开所有的非雷方块。

本文将介绍扫雷游戏的基本规则和一些技巧,帮助玩家更好地玩这个游戏。

2. 游戏规则扫雷游戏以矩形的方格组成,每个方格可以是雷(地雷)或者数字。

玩家的任务是根据数字提示,揭开所有非雷方块,而不触碰到任何一个地雷。

游戏开始时,所有方格都是封闭的。

游戏界面通常包括以下元素: - 方格:每个方格可以是封闭的、非雷的数字或者雷。

- 数字提示:非雷方块周围的雷的数量。

通过这些数字提示可以推断出其他方块是否是雷。

- 移动工具:用来左键单击揭开方块,右键标记潜在的雷的位置。

游戏的基本规则如下: 1. 玩家首先需要选择一个方块进行揭开。

2. 如果揭开的方块是雷,游戏结束。

3. 如果揭开的方块是数字,数字表示周围的雷的数量。

4. 如果揭开的方块是空白方块,即周围没有雷,会自动揭开周围的方块。

5. 当所有非雷方块都揭开时,游戏胜利。

3. 技巧和策略玩扫雷游戏需要一定的技巧和策略。

下面是一些常用的技巧,可以帮助玩家更高效地解开扫雷游戏。

3.1. 开局策略游戏开始时,玩家通常会选择一个方块进行揭开。

为了增加成功的概率,可以选择边角位置的方块进行揭开。

这是因为边角位置的方块周围的方块数量较少,揭开后可能有更多的信息可以得到,帮助确定其他方块是否是雷。

3.2. 数字提示分析揭开一个数字方块时,该数字表示周围的雷的数量。

通过对周围方块的分析,可以得到更多的信息。

•如果一个数字方块周围的所有方块都揭开,且数字方块的数字等于周围的雷的数量,那么其他未揭开的方块都是雷。

•如果一个数字方块周围的已揭开方块数量等于数字方块的数字,那么未揭开的方块都是非雷方块。

•如果一个数字方块周围的已揭开方块数量小于数字方块的数字,但已标记为雷的方块数量等于数字方块的数字,那么其他未揭开的方块都是非雷方块。

扫雷怎么玩的技巧

扫雷怎么玩的技巧简介扫雷是一款经典的单人益智游戏,最早由微软公司于1990年代开发并内置在Windows操作系统中。

目前已经成为了全球范围内最受欢迎的小游戏之一。

接下来,我们将为大家介绍一些扫雷的基本规则和一些常用的技巧,帮助你提高在扫雷中的胜率。

游戏规则1.地雷布置:扫雷游戏中,玩家需要在一个矩形的区域中扫雷,该区域被分成了若干个正方形的网格。

一些网格中隐藏有地雷,其他网格则安全。

2.数字提示:玩家需要依靠周围已经被翻开的方块上的数字提示来判断是否有地雷。

提示的数字表示该方块周围8个方向上的地雷数量。

3.翻开方块:玩家可以逐一点击方块来翻开它们。

如果点击的方块是地雷,游戏就会结束;否则,会显示方块周围的数字提示。

4.标记地雷:玩家可以标记地雷的位置,以便不会错误点击方块。

标记可以通过右键点击方块或者点击旁边的旗帜图标进行。

5.游戏胜利:当所有地雷都被标记并且所有安全方块都被翻开时,玩家获得胜利。

技巧和策略下面是一些扫雷游戏中常用的技巧和策略,帮助玩家在游戏中提高胜率。

1. 掌握基本规则在开始玩扫雷游戏之前,玩家需要先完全了解游戏规则。

熟悉数字提示、翻开方块和标记地雷的操作是基本的技能,这样可以帮助玩家迅速地分析局势,做出更好的决策。

2. 优先翻开安全方块游戏一开始,玩家应该优先选择翻开周围没有数字的方块。

这些方块不会周围有地雷,翻开后可以扩大玩家的掌握的信息范围,有助于后续的决策。

3. 利用数字提示数字提示是决策的关键。

玩家需要学会如何从数字提示中推断出地雷的位置。

例如,当一个方块周围有多个数字,且已经标记了尽可能多的地雷后,剩下的方块肯定是安全的。

另外,当一个方块的数字等于周围未标记的方块数时,这些未标记的方块都是地雷。

4. 利用边缘方块边缘方块意味着它们周围的方块数量受到限制,因为它们只与部分方块相连。

利用这一特点,可以减少地雷的位置并加快翻开方块的速度。

5. 避免无法确定的决策有时候,游戏中会出现无法确定的决策,也就是说,无论哪个方块被翻开都可能是地雷。

WIN7系统自带扫雷游戏打不开的解决方法

1、打开计算机(我的电脑),在右侧搜索框中输入MineSweeper.exe开始搜索,若找到的话我们在该文件上单机右键,选择打开文件位置;

2、打开文件夹之后再MineSweeper.exe文件上单击右键,选择发送到—桌面快捷方式即可;

若在第一步骤进行搜索找不到MineSweeper.exe文件,那我们就需要重新安装扫雷;

1、按下Win+R组合键在框中输入appwiz.cpl按下回车键打开程序和功能;

2、点击左侧的打开或关闭Windows功能,这里需要等待2-5分钟的样子,速度视计算机配置而定;

3、在Windows 功能找到游戏,将其勾去掉,然后重新勾上,点击确定;等待系统重新安装游戏;

4、安装完成后我们闯一次点击开始菜单—所有程序—游戏,点击扫雷。

项目11:Windows程序的功能设计——“扫雷”游戏.pdf

项目11:Windows程序的功能设计——“扫雷”游戏一、教学内容及要求能力培养:1、理解基于Windows的应用程序的基本概念2、掌握Windows窗体和控件的常用属性。

3、掌握一些常用的Windows窗体控件的使用。

4、学会创建较为复杂的Windows应用程序。

核心技能点:1、Windows 窗体应用程序中窗体、控件、事件的基本概念。

2、Windows 窗体控件的共同特性。

3、常用的Windows 窗体控件。

扩展技能点:1、Windows窗体和控件的常用属性2、Windows窗体的设计和创建3、各种控件的综合应用教学内容:1、项目介绍。

任务1:“扫雷”游戏(5分钟)2、案例演示:程序流程任务2:讲解程序设计流程。

(15分钟)3、案例演示:主要功能实现任务3:讲解主要功能的实现方法。

(30分钟)4、课内实践:任务4:利用C#/WinForms编程,编写一个小游戏“扫雷”。

(130分钟)(1) 游戏功能和Window中的扫雷功能相同。

(2) 程序界面显示当前剩余地雷数和用时。

点击中间的按钮可以重新开始游戏。

(3) 左键点击每一个小方框,如果没有地雷,则显示其上下左右及对角线共8个小方框中的地雷数。

1代表上下左右及斜角合计有一颗雷,依次类推,2则有2颗,3则有3颗,如果其周围没有雷(0),则不显示,并将和其相临(上下左右及对角线共8个小方框)中地雷数为0的方框都显示出来。

如果该方框是地雷,则游戏结束,并显示所有雷的位置。

在确定是炸弹的方格上点右键出现一个旗子,表示你认为这是一个雷,上方显示的地雷数减1。

在有旗子的方框中再点击将出现问号,表示你不确定这里有没有炸弹。

再点击将取消标志。

(4) 在游戏菜单中,可以设置雷区的大小及地雷的数量。

(5) 具体功能,可以参考Windows的扫雷游戏二、教学重点、难点及解决办法教学重点:1、Windows 窗体控件的共同特性2、常用的Windows 窗体控件教学难点:1、Windows窗体的设计和创建2、各种控件的综合应用教学方法:基于CDIO的课程改革,应用了CDIO教育模式。

电脑扫雷的规则与技巧

电脑扫雷的规则与技巧摘要:一、电脑扫雷简介二、电脑扫雷规则1.方块颜色与地雷数量关系2.雷区大小与扫雷难度关系3.扫雷过程中方块的变化规律三、电脑扫雷技巧1.观察与推理2.优先级策略3.排除法4.高效扫雷工具四、提高扫雷速度与准确率的方法1.实践与训练2.培养观察力与思维能力3.保持冷静心态五、总结与建议正文:电脑扫雷是一款经典的益智游戏,它既能锻炼玩家的观察力和思维能力,又能带来娱乐休闲的乐趣。

要想在电脑扫雷游戏中脱颖而出,掌握一些规则和技巧是必不可少的。

本文将为您详细介绍电脑扫雷的规则与技巧,帮助您提高扫雷速度和准确率。

一、电脑扫雷简介电脑扫雷是一款起源于俄罗斯的益智游戏。

游戏目标是在一个方格棋盘中发现并消除所有的地雷,而不触发任何一个地雷。

游戏根据方格的数目和地雷的分布,分为不同难度等级。

玩家需要在规定的时间内完成扫雷任务,否则视为失败。

二、电脑扫雷规则1.方块颜色与地雷数量关系:在电脑扫雷中,方块的颜色与地雷的数量有密切关系。

颜色越深,地雷数量越多。

通常,颜色分为以下几种:无色(无地雷)、白色(1个地雷)、黄色(2个地雷)、蓝色(3个地雷)、绿色(4个地雷)、红色(5个地雷)。

2.雷区大小与扫雷难度关系:雷区越大,扫雷难度越高。

一般来说,雷区大小分为9x9、16x16、25x25等几种规格。

玩家可以根据自己的能力选择合适的难度。

3.扫雷过程中方块的变化规律:在扫雷过程中,玩家点击一个方块后,该方块以及与其相邻的方块会发生变化。

无色方块变为白色,已知的雷区变为无色,已排除的雷区变为红色。

三、电脑扫雷技巧1.观察与推理:在扫雷过程中,玩家需要仔细观察方块的颜色和位置,进行合理推理。

例如,当一个白色方块的相邻方块中有一个已知无雷时,这个白色方块很可能也没有雷。

2.优先级策略:在扫雷过程中,应优先处理已知无雷的区域,逐步向外扩展。

这样可以降低扫雷难度,提高速度。

3.排除法:当遇到一个无法确定的方块时,可以采用排除法。

概率趣题—windows2000“扫雷”游戏

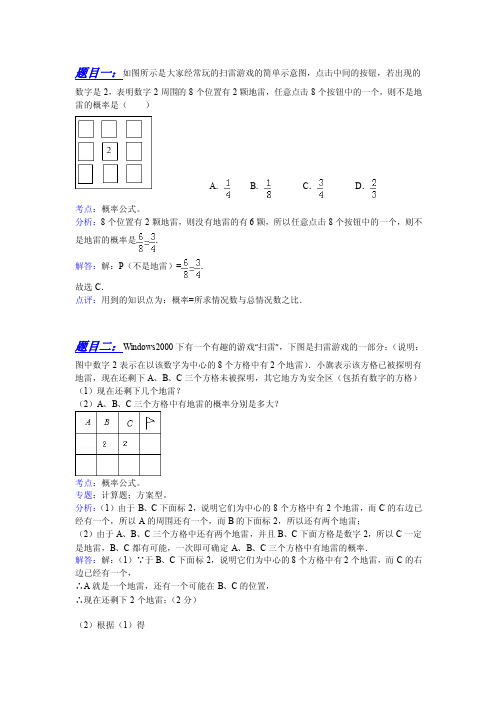

题目一:如图所示是大家经常玩的扫雷游戏的简单示意图,点击中间的按钮,若出现的数字是2,表明数字2周围的8个位置有2颗地雷,任意点击8个按钮中的一个,则不是地雷的概率是()A.B.C.D.考点:概率公式。

分析:8个位置有2颗地雷,则没有地雷的有6颗,所以任意点击8个按钮中的一个,则不是地雷的概率是.解答:解:P(不是地雷)=.故选C.点评:用到的知识点为:概率=所求情况数与总情况数之比.题目二:Windows2000下有一个有趣的游戏“扫雷”,下图是扫雷游戏的一部分:(说明:图中数字2表示在以该数字为中心的8个方格中有2个地雷).小旗表示该方格已被探明有地雷,现在还剩下A、B、C三个方格未被探明,其它地方为安全区(包括有数字的方格)(1)现在还剩下几个地雷?(2)A、B、C三个方格中有地雷的概率分别是多大?考点:概率公式。

专题:计算题;方案型。

分析:(1)由于B、C下面标2,说明它们为中心的8个方格中有2个地雷,而C的右边已经有一个,所以A的周围还有一个,而B的下面标2,所以还有两个地雷;(2)由于A、B、C三个方格中还有两个地雷,并且B、C下面方格是数字2,所以C一定是地雷,B、C都有可能,一次即可确定A、B、C三个方格中有地雷的概率.解答:解:(1)∵于B、C下面标2,说明它们为中心的8个方格中有2个地雷,而C的右边已经有一个,∴A就是一个地雷,还有一个可能在B、C的位置,∴现在还剩下2个地雷;(2分)(2)根据(1)得P(A有地雷)=1(3分),P(B有地雷)=(5分),P(C有地雷)=(7分).点评:此题主要考查了概率公式在实际问题中的运用,解题的关键是正确理解题意,然后根据题目隐含的数量关系解决问题.题目二:题目三:Windows 2000下有一个有趣的“扫雷”游戏.如图是“扫雷”游戏的一部分,说明:图中数字2表示在以该数字为中心的周边8个方格中有2个地雷,小旗表示该方格已被探明有地雷.现在还剩下A、B、C三个方格未被探明,其他地方为安全区(包括有数字的方格),则A、B、C三个方格中有地雷概率最大的方格是()A.A B.B C.C D.无法确定考点:几何概率。

扫雷答题知识点总结

扫雷答题知识点总结扫雷是一款经典的单人电脑游戏,也是Windows操作系统自带的游戏之一。

玩家需要在不触雷的情况下,通过逻辑推理和猜测找出所有的地雷,游戏的胜利依赖于玩家的智慧和运气。

在这篇文章中,我将总结扫雷游戏中的一些重要知识点,帮助玩家更好地理解游戏规则和策略。

一、扫雷游戏规则1. 扫雷游戏场地由大小不等的方块组成,每个方块可能是地雷、数字或者安全空白。

2. 鼠标左键点击方块进行翻开,如果是地雷游戏结束,如果是数字或者空白则继续进行。

3. 数字方块代表着周围相邻的地雷数量,根据这些数字可以推断出周围的地雷分布。

4. 当玩家认为某个方块是地雷时,可以用鼠标右键进行标记,避免误触。

5. 游戏胜利的条件是找出所有的地雷,并将所有非雷方块全部翻开。

二、扫雷游戏策略1. 规避初始点击在游戏一开始,一般情况下不会直接点击边缘的方块,因为这样有可能触雷。

玩家可以先点击中间的方块,减小触雷的概率。

2. 利用数字线索当翻开数字方块时,需要根据其周围的数字数量判断周围的地雷分布情况。

例如,当一个方块上标注着数字“3”时,表示该方块周围有3个地雷,那么在周围的方块中就可以排除掉3个可能的地雷位置。

3. 排除方块在游戏中,通过排除法可以得到一些方块的地雷位置。

例如,当周围的方块都已排除地雷时,接下来的方块就可以确定是安全的。

4. 利用标记在游戏过程中,可以使用右键对方块进行标记,以便记录下可能的地雷位置。

这有助于玩家在后续的游戏中更快地进行推理。

5. 根据地雷密度活用标记在扫雷中,地雷的分布是随机的,但根据地雷密度可以大致推测出一些可能的地雷位置。

当某个区域地雷密度较高时,可以对周围的方块进行标记,以防止误触。

6. 善用猜测有时候,玩家需要根据已知信息进行猜测。

在游戏中,不断地尝试和推理,可以帮助玩家更加熟悉地雷的分布规律,提高猜测的准确率。

三、扫雷游戏高级技巧1. 记忆地雷位置在扫雷中,对于一些复杂的局面,需要玩家记忆地雷的位置并结合已知信息进行推理。

Win10怎么玩扫雷?Win10电脑的扫雷在哪?

Win10怎么玩扫雷?Win10电脑的扫雷在

哪?

许多小伙伴在使用Windows7系统的时候,最喜欢玩的就是Win7自带的扫雷了,甚至有些小伙伴会为了比拼扫雷的速度一直在玩。

但是不少用户在升级了Windows10系统后发现电脑的扫雷不见了。

那么今天我就带着大家一起看看怎么设置吧!

操作方法:

1、在win10系统中使用快捷键win+Q启动搜索框,在搜索框内输入store来打开应用商城。

2、在出现界面的搜索框中输入minesweeper,找到"Microsoft minesweeper'图标进行点击。

3、点击获取,商店将进行下载安装,安装完成后会显示开始按钮。

4、在开始菜单的搜索框输入minesweeper,选中扫雷程序后右击鼠标,在右键菜单中选择"固定到开始屏幕'选项点击。

5、完成以上设置后,就可直接在开始菜单中点击"扫雷'图标进行游戏了。

网页版扫雷游戏

摘要在计算机逐步渗入社会生活各个层面的今天,计算机已经成为人们日常生活不可或缺的一部分,越来越多的人使用计算机办公、娱乐、购物等等。

游戏行业发展一日千里,该行业极大的影响和改变了人们的生活和娱乐方式,游戏为消费者提供丰富多彩的虚拟空间,使消费者可以自由自在的享受虚拟世界的乐趣,实现自己在现实生活着那个可能永远不能实现的梦想,满足了消费者的心理和精神需求。

扫雷游戏是Windows操作系统自带的一款小游戏,在过去的几年里,Windows 操作系统历经数次换代更新,变得越来越庞大、复杂,功能也越来越强大,但是这款小游戏依然保持原来的容貌,可见这款小游戏受到越来越多人的喜爱。

扫雷游戏是比较经典的一款小游戏,实现它的方法很多,可以用很多不同算法设计和语言实现,如C++, JAVA等。

我这里用的是javascript编写了与它功能相似的扫雷游戏,寓学于乐。

程序的功能是随机生成地雷数,通过鼠标操作玩游戏,不接受键盘,按任意键结束程序。

单击屏幕上的笑脸可以重新开始游戏。

当鼠标左键单击到地雷时提示游戏失败。

其功能类似于Windows操作系统自带的扫雷游戏。

报告首先介绍了进行该游戏课程设计的目的,然后是任务描述和设计的相关要求,最后是最重要的需求分析和设计方案。

重点介绍了在游戏过程中各事件的处理,其中又以鼠标事件和清除未靠近地雷区方块这两方面最为最要,鼠标事件是利用鼠标所发出的信息了解用户的意图,进而做出相对应的动作。

清除未靠近地雷区的方块较为复杂。

关键词:扫雷游戏;算法设计;事件;javascript目录摘要 (1)第一章课程设计目的 (3)第二章课程设计描述和要求 (4)2.1 任务描述 (4)2.2 设计要求 (5)第二章需求分析 (5)3.1功能描述 (6)3.2功能需求 (6)3.3 功能模块 (7)3.4系统需求分析总结........................................................ 错误!未定义书签。

扫雷游戏总结

扫雷游戏总结1. 简介扫雷游戏是一款经典的单人推理益智游戏,也是Windows操作系统自带的游戏之一。

游戏的目标是根据隐藏在方块中的数字提示,避开雷区,并成功找出所有不包含雷的方块。

本文将对扫雷游戏进行总结分析。

2. 游戏规则在扫雷游戏中,游戏区域被网格分割为若干个方块。

其中,有些方块下面隐藏着地雷,而其他方块则显示数字,表明相邻方块中地雷的数量。

玩家需要根据这些数字提示,推理出哪些方块是安全的,哪些方块是有地雷的。

玩家可以通过左键点击一个方块来揭开它。

如果揭开的方块是地雷,则游戏结束;如果揭开的方块是数字,则它会显示周围的地雷数量;如果揭开的方块周围没有地雷,则自动揭开相邻的相邻方块,直到揭开的方块周围有数字为止。

玩家可以通过右键点击一个方块来标记它,表示该方块是有地雷的。

游戏胜利的条件是所有没有地雷的方块都被揭开。

3. 游戏策略•规避雷区在扫雷游戏中,首先需要学会规避雷区。

当揭开一个数字方块时,该数字表示其周围格子的地雷数量。

通过观察周围方块的数字,可以推理出哪些方块是地雷,哪些方块是安全的。

•标记地雷在确定一个方块是地雷后,可以通过右键点击该方块来标记它。

这有助于玩家在推理和揭开其他方块时,避免误触地雷。

•利用推理在推理时,可以利用已揭开方块的数字提示,以及已标记的地雷方块,进一步推断其他方块的情况。

通过综合分析,可以确定一些方块是安全的,或者确定一些方块是地雷。

•注意边角在扫雷游戏中,边角的方块与其他方块的不同在于,它们相邻的周围方块较少。

因此,需要更加小心操作边角方块,以避免初步推理时的判断错误。

4. 策略总结通过以上的玩法和策略,可以更好地玩好扫雷游戏。

接下来总结一下玩该游戏的一些有效的策略:1.从数字最小的方块开始推理:通常,数字最小的方块周围的雷最少,因此,从这些方块开始推理,可以更快地找出安全的方块。

2.观察数字方块周围的未揭开方块:数字方块周围的未揭开方块可能是地雷,也可能是安全的方块。

Win10扫雷游戏在哪

Win10扫雷游戏在哪

Win10扫雷游戏在哪不知道吗,该如何添加扫雷游戏的呢?下面是店铺收集整理的Win10扫雷游戏在哪_如何添加扫雷游戏,希望对大家有帮助~~

Win10扫雷游戏在哪_添加扫雷游戏的方法

工具/原料

Windows10电脑一台(联网状态)

方法/步骤

点击桌面左下角的Windows图标,然后点击“应用商店”图标。

进入Windows应用商店之后,在右上角的搜索框中输入“minesweeper”,然后搜索。

搜索完成后,点击搜索结果中的“microsoft minesweeper”图标。

打开游戏详情介绍页面之后,点击“免费下载”按钮。

接下来会是选择账户页面,点击“Microsoft帐户”选项。

接下来是登录页面,输入microsoft帐户名及密码登登录即可开始下载安装。

如果没有帐户,则注册一个即可。

Win10扫雷游戏在哪_如何添加扫雷游戏。

Windows自带小游戏作弊法分类

Windows自带小游戏作弊法分类:1、空档接龙:游戏中按下“Ctrl+Shift+F10”,在弹出的窗口中选择“终止(A)”,然后双击任意一张牌即可获胜。

Windows空当接龙技巧1、开始游戏,同时按下Ctrl+Shift+F10,在出现的对话框中点击“终止”,然后随便移动一张牌,马上过关。

2、选局时输入“-1”或“-2”,你会有意外的发现。

2、扫雷:任意在雷区点一下鼠标,使时钟开始计时。

之后依次按下“xyzzy”这几个键,之后按下“Shift”键2秒钟。

将鼠标移动到任意方块上,屏幕左上角的边缘处就会出现一个点,白色说明没有雷,黑色则说明这个方块下有雷。

Windows扫雷技巧(作弊方法)打开扫雷,输入"xyzzy",然后按"右Shift+Enter"。

这时候你把鼠标停留在扫雷的任何一个方快上。

仔细屏幕最左上角就会有个亮点,亮点很小,只有一个象素。

黑色表示该处是地雷,白色表示该处是空数字。

另外如果你玩的时候从一开始只标记地雷而不点出数字,时间会一直停留在0,(等到地雷全部被标出——然后狂点吧——记录就在眼前呵)操作系统要求win 2k/xp (在最新vista beta2中可用)Windows 9x/me不可3、纸牌:游戏中按下“Alt+Shift+2”即可立即胜利。

Windows纸牌技巧1、同时按住Ctrl+Alt+Shift,再翻牌,则每次只会翻一张牌。

2、把Windows子目录下的“Sol.INI”文件中的“后退=XX”这一行删去,则每次进入游戏时背面将随机变化。

4、Windows红心大战技巧先在注册表中找到“HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Applels\Hear ts”(如无此项,先到游戏中修改一下电脑的名字),新增字符串值“zb”,值为“42”。

然后启动“红心大战”,开局后按Ctrl+Alt+Shift+F12,看全牌(联网时也有用)。

扫雷游戏教程技巧大全

扫雷游戏教程技巧大全扫雷软件可以在Windows的“开始”—“程序”—“附件”—“游戏”中找到。

进入扫雷界面,会出现一大片方格:先介绍一下操作吧:鼠标左键可以打开方格,鼠标右键可以把方格标记为地雷,打开的方格里的数字表示本方格周围有几颗地雷。

如果一个方格周围已经标出的地雷数量和方格内数字相同,在方格上同时按左键和右键可以打开其余方格。

如果不幸踩雷,可以按按钮重新来过,不想用鼠标的话可以按键盘上的F2键。

操作介绍完了,现在我们实际演练一盘,就先初级的开始吧:咱先从这个阵学习先从简单学起,请看左下角的如果会玩的一看当然就知道左下角的那个不是雷,为什么会知道呢?这里有一个规律当方格子里有 1 时就表示它周围的 8 个格子里肯定有一个是雷,从这个分析看中间的 1 它周围有 5 个空就表示有 5 个格子不是雷,看它左面的和下,的 1 也表示这两个不是雷,那么现在咱可以知道中间的 1 周围 8 个格子里有 7 个不是雷,下面咱就可以知道左下角的肯定是雷在看最左面中间的那个 1 再看周围 8 个格子里可是他周围不是 8 个所以就考虑剩下的 6 个还继续看那个 1 它周围有一个小红旗表示已经有一个雷了,就表示它的周围已经有一个雷了所以剩下的几个格子都不是雷咱就可以得到你已经学会了最简单的部分了,下面咱再分析左上的那部分先用我上面给你介绍的那种方法,把下面三个 1 上面的两个格子解出来可以得到这时你是不是有点迷惘不知道怎么点了?别着急咱继续分析,看到这块右面的下面的 2 了吗?,它就表示它的周围有 2 颗雷但咱已经分析出已经有一个是雷了,还有它周围还剩下 1 个未知的格子还有6个已知的格子,所以咱就可以判断出刚才那个雷的上面还是个雷,咱们就可以得到再看左边的那个 2 这时它周围已经有两个雷了,所以咱就可以把剩下的三个格点开,咱就可以知道这时 2 上面还是 2 并且它周围已经有两颗雷我们就可以把这部分解出来这部分也简单只要你用心去理解就没问题其实总结一条就是:哪个数字就表示它周围的8个格就有几颗雷下面咱就开始分析右面的那部分难的这是常见的1 2 1 格式这个不用思考只要 2 在两个 1 中间那么 2 所对应的就不是雷咱就可以知道这个没什么规律死记就行,接着下面的,咱可别跑题了坚持住了这时你是不是犯难了呢?不要心急相信自己,咱先看 4 周围刚好有4个方格,所以它们全部是雷这个明白了咱就接下面不要走神 !要专心! 学什么都要有个过程的 !咱先从最下面的 2 开始分析运用你前面所学的就可以的得到再看两个 1 还有两个 2 中间的 2 可以看出在 8 个格中它的右上角和右下角有雷,所以你就可以放心点开,咱就可以得到再运用前面所学的我们就可以得到进一步我们就可以根据 4 下面的 2 把所有的解出来,所以我们解出来的就是最后咱就可以把整局解开,所以就是扫雷术语介绍.3BV: Bechtel's Board Benchmark Value (对3BV文后有详细介绍)每局将所有非雷的方块点开所需最少左键点击数,是目前普遍用来评估局面难易程度的数据。

扫雷规则详细

扫雷规则详细

扫雷是一款非常经典的电脑游戏,它需要玩家根据数字提示来判断哪些方块中有地雷,哪些方块是安全的。

扫雷的规则并不复杂,下面就来详细介绍一下。

1. 游戏目标

扫雷的目标就是要找出所有的地雷,同时避免踩到地雷。

当所有地雷都被找出来时,游戏胜利;如果踩到地雷,游戏失败。

2. 游戏界面

扫雷游戏界面由若干方块组成,其中有些方块下面隐藏着地雷,有些方块则是安全的。

每个方块上都会有一个数字,表示它周围八个方块中有几个是地雷。

如果一个方块周围没有地雷,它上面的数字就会是0。

3. 点击方块

玩家可以通过单击鼠标左键来打开方块。

如果打开的方块下面没有地雷,那么它就会显示出一个数字。

如果这个数字是0,那么它周围的方块也会被打开。

如果打开的方块下面有地雷,那么游戏就会失败。

4. 标记地雷

玩家可以通过单击鼠标右键来标记潜在的地雷。

标记的地雷会被标记为红旗,这样可以方便玩家记住哪些方块下面可能有地雷。

如果一个方块已经被标记为地雷,那么再次单击鼠标右键就可以取消标记。

5. 计时器

扫雷游戏还有一个计时器。

它会记录玩家花费的时间,当所有地雷都被找出来时会停止计时。

以上就是扫雷的规则详细介绍。

扫雷是一款非常有趣的游戏,希望大家可以喜欢。

cmd命令自带游戏

cmd命令自带游戏在Windows操作系统的命令提示符(Command Prompt)中,除了常用的命令行工具和系统管理功能,还内置了一些简单的游戏。

这些游戏可以在不需要安装额外软件的情况下,直接在命令行中运行。

本文将介绍几款经典的cmd命令自带游戏,并简要介绍它们的玩法和使用方法。

1. 扫雷(Minesweeper)扫雷是一款经典的益智类游戏,它的目标是揭开棋盘上的方块并避开隐藏的地雷。

在命令提示符中运行以下命令即可启动扫雷游戏:winmine启动后,你将看到一个字符图形的扫雷棋盘。

使用键盘的方向键来选择要揭开的方块,按下Enter键进行揭开。

数字表示周围8个方块中的地雷数量,你需要通过逻辑推断来判断应该揭开哪些方块。

通过避免揭开地雷,最终揭开所有非地雷方块即可获胜。

2. 空棋盘游戏(3D Pinball)无论你是Windows XP的老用户还是对经典游戏怀有怀旧情怀的玩家,你都可能对3D弹球游戏(3D Pinball)有所了解。

在命令提示符中运行以下命令以启动3D弹球游戏:start spacecadet这将启动一个类似Windows XP中自带的3D弹球游戏的界面,你可以使用键盘的左右箭头控制弹簧的移动,上箭头发射弹球。

目标是使用弹簧将弹球击打到不同区域,并尽可能获得更高的分数。

3. 纸牌(Solitaire)作为Windows经典的单人纸牌游戏之一,纸牌(Solitaire)的目标是通过移动扑克牌来组合成四个递增的基础牌堆。

输入以下命令即可启动纸牌游戏:start sol启动后,你将看到一个简单的纸牌界面。

使用鼠标来移动牌,将它们按照不同的规则移动到基础牌堆中。

你可以根据自己的喜好选择不同的纸牌布局和游戏难度。

4. 游戏主菜单(Hearts、Freecell、Spider Solitaire)在命令提示符中输入start命令,会显示出Windows命令行的一个菜单,其中包含了3个小游戏:Hearts(红心大战)、Freecell和Spider Solitaire(蜘蛛纸牌)。

电脑扫雷的规则与技巧 -回复

电脑扫雷的规则与技巧-回复电脑扫雷的规则与技巧,这是一款经典的单人益智游戏,旨在通过揭开数字格子来避免触雷。

在这篇文章中,我们将一步一步地回答关于电脑扫雷的规则和技巧,帮助您玩得更好。

第一部分:规则介绍电脑扫雷游戏板由一个方形网格组成,网格中的每个格子都有一个数字或者是雷。

游戏的目标是通过揭开数字格子,并通过推理来避开雷。

游戏开始时,玩家会选择一个难度级别,包括初级、中级和高级。

每个级别的游戏板的大小和雷的数量会有所不同。

游戏开始后,玩家需要选择一个初始位置来开始游戏。

选择位置后,附近的格子会显示一个数字,该数字表示周围格子中的雷的数量。

玩家根据这些数字来推断哪些格子是雷,哪些是安全揭开的。

玩家可以利用两种方式来揭开一个格子,即左键单击或者右键单击。

左键单击会揭开格子,右键单击会标记一个格子为潜在的雷。

揭开一个数字格子后,如果周围没有雷,游戏会自动将相邻的空格子也揭开。

这个过程会一直持续下去,直到没有周围没有雷的格子为止。

如果揭开的格子是雷,游戏即宣告失败。

而当所有非雷格子都被揭开,游戏则宣告胜利。

第二部分:技巧和策略1. 开始时优先选择边缘和角落的格子。

这些位置通常有更多的周围格子,因此有更高的机会揭开一大片地区。

2. 学会推理。

当一个数字格子被揭开时,你可以根据它周围的数字来推断哪些格子是雷,哪些是安全揭开的。

如果一个数字格子周围有"1",表示周围的八个格子中有一个是雷;如果一个数字格子周围有"2",表示周围的八个格子中有两个是雷,依此类推。

3. 使用标记功能。

当你确定一个格子是雷时,记得右键单击将其标记为潜在的雷。

这样可以帮助你避开错误的点击,并提高成功的机会。

4. 通过推理和排除来揭开格子。

当一个数字格子的周围都被揭开时,你可以推断出其余的未揭开格子是雷。

相反地,如果一个格子的周围有多个数字格子,你可以排除该格子是雷的可能性。

5. 注意周围的雷的数量。

MFC小游戏-扫雷

第二章扫雷1.游戏实现扫雷,是附带在Window里面的游戏,是个简单的游戏。

因此我们就从扫雷开始我们的游戏旅程。

很多人都玩过这个游戏,只是不知道怎么用程序实现。

不过还有人不知道怎么玩,下面就先说说游戏的规则:●开始:按左键开始游戏,按按钮或菜单重新开始。

●左键:按下时,是雷则结束,非雷则显示数字。

●数字:代表此数字周围一圈八格中雷的个数。

●右键:奇次按下表示雷,偶数按下表示对上次的否定。

●结束:左键按到雷结束,找出全部雷结束。

接下来就该介绍游戏的编程过程了。

不过要先交代一下一些内容。

●添加位图。

●添加全局变量。

●画初始界面。

●添加函数。

为什么要按这种次序呢?因为我们在画初始界面时,可能要用到位图或变量,而变量的定义又可能要对位图进行定义。

这样的步骤的好处还有:在做一步之后都可以运行,有错就改,无错就做下一步。

上图是扫雷的一个画面。

下面就一步一步地演示,以编程的思路进行,当然,由于编程过程中有一些函数中的代码是分成两三次写的,我们就不重复,全部代码在第一次讲到时列出,而后面讲到时就只是提一下。

新建单文档工程2_1。

2.2.资源编辑添加位图:前十二幅是在雷区的,后四幅是按钮。

为了便于加载,必须各自保证其连续性。

另外,为什么不添加一个按钮而用位图呢?是因为即使我们添加了按钮也要添加四幅位图!位图的ID号:按扭位图:30*30 IDB_ANNIU1、IDB_ANNIU 2、IDB_ANNIU3、IDB_ANNIU4雷区位图:14*14ID号按下图依次为:IDB_BITMAP14。

IDB_BITMAP253.3.变量函数定义新类:对于雷,我们是单独定义一个类,这样有利于程序的操作。

class Lei{public://显示哪一个位图int weitu;//这个位置相应的值int shumu;};视图类变量:接着是在View类添加变量和函数://剩下雷数int leftnum;//雷数int leinum;//结束int jieshu;//计时short second;//开始计时int secondstart;//位图数组CBitmap m_Bitmap[12];//按扭位图数组CBitmap m_anniu[4];//雷区行数int m_RowCount;//雷区列数int m_ColCount;//最大雷区Lei lei[50][50];//这个位置周围雷数为0void leizero();//计时器函数afx_msg void OnTimer(UINT nIDEvent);//鼠标按下左键afx_msg void OnLButtonDown(UINT nFlags, CPoint point);//鼠标按下右键afx_msg void OnRButtonDown(UINT nFlags, CPoint point);//初始化函数afx_msg int OnCreate(LPCREATESTRUCT lpCreateStruct);//鼠标左键松开afx_msg void OnLButtonUp(UINT nFlags, CPoint point);4.4.具体实现删去状态栏和工具栏:开始执行程序,就能见到一个有状态栏和工具栏的大的单文档,与上图不同,所以我们第一步就是整理框架:打开下面函数,把里面的一些语句去掉。

Windows自带小游戏作弊法

2、选局时输入“-1”或“-2”,你会有意外的发现。

Windows红心大战技巧

先在注册表中找到“HKEY_CURRENT_USER\SOFTWARE\Microsoft\Wind 注:这样将得不到分

Windows纸牌技巧

1、同时按住 Ctrl+Alt+Shift,再翻牌,则每次只会翻一张牌。

2、把Windows子目录下的“Sol.INI”文件中的“后退=XX”这一行删去,则每次进入游戏时背面将随机变化。

Windows空当接龙技巧

CurrentVersion\Applels\Hearts”(如无此项,先到游戏中修改一下电脑的名字),新增字符串值“zb”,值为“42”。然后启动“红心大战”,开局后按Ctrl+Alt+Shift+F12,看全牌(联网时也有用)。

作弊码

加分球

在游戏中输入 1max 注:在Windows 2000/XP上有效

无限球:

在游戏刚启动后输入 bmax 注:在Windows 2000/XP上有效

注:额外的球会在"黄色漩涡式星体"处出现。

启动引力井:

在游戏开始时输入 gmax 注:在Windows 2000/XP上有效

来获得无限球从而得到非常高的纪录。当你这样获得足够高的纪录的时候,按住"撞针"直到提示"TILT",这样你就丢了一个球。注释:在丢了一个球后你仍然可以使用

1max 来继续,如果这样当你要退出时就不需要倾斜桌子了。

移动重新上场灯:

扫雷有什么技巧

扫雷有什么技巧扫雷是一款相当大众的单人电脑小游戏,游戏目标是找出所有没有地雷的方格,完成游戏那么,扫雷有什么技巧?先看看界面,我的是Windows 7,所以才这个样子。

不管什么系统,操作都是一样的。

高级的有99个雷,难度比较大,新手就从初级开始,你会发觉你会迷上这个游戏。

操作技巧:主要用鼠标操作鼠标左键:挖雷右键单击:会在上面插上红旗,表示这个是雷,此时,左键点击该位置无效。

右键双击:会在上面出现问号,表示未确定是不是地雷。

左右键同时下按,可以挖该位置周围的几个格子(在特定条件下,以后详细说明)操作方式就这些,先随便练练。

扫雷游戏规则:好了,下面开始,随意在上面单击一下:可以看到运气并不好,为什么这么说呢?中间的2代表周围的8个格子里只有2个雷,这就难继续根据2来挖雷,25%再点一下就结束了。

运气差的话直接挖到地雷,我就无数次第一下就被轰炸得体无完肤的。

(那是XP系统的,当然WIN7无论怎么点,第一个肯定不是雷)。

最理想的是挖到一大块空地。

继续点,点开了一小块。

这时我们看红色方框中是1。

说明1的围只有一个雷,但要注意的是,1的周围只有两个没开。

也就是说,最上面的两个只有一个是雷。

再下来,就是关键的一步,能理解就说明你基本掌握规则了。

我们再看下图方框中的1,这个1的周围有3个没有开。

但先前我们已经确定最上方第1,2个中肯定有一个雷,这就说明第3个肯定不是雷,所以直接开。

第3列有3个2,从上而下第1个2,周围有3个没开,其中2个雷。

第2个2周围有4个没开,其中2个雷,与第1个2相比,多出来未开的那个就可以肯定不是雷。

可以直接开。

我们看看方框中的2,只有2个没开,所以2个都肯定是雷,可以插上红旗(右键单击)。

再下来有2个1,因为可以确定一个雷,所以我们左键右键同时下按,就会把1的周围不是雷的全开了。

继续挖……再看看下图,需要计算一下了,我们先来看标1,2,3,4围着的2,因为旁边确定一个雷,所以1,2,3,4中肯定只有一个雷。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

上图中,光标停在 srand ,它是VC中指定随机种子的函数,下面rand是使用这个种子生成随机数的

函数。我们使用右键弹出的菜单 Find references to 中的 Selected address 功能查找看看谁在使用srand

函数。

我们先看看srand函数,找到如下的程序段:

指向已经读取到给定缓冲区的字节数,如果 lpNumberOfBytesRead 为 NULL,将会忽略这个参数。

Return Value

If the function succeeds, the return value is nonzero.

成功返回非零值。

If the function fails, the return value is 0 (zero). To get extended error information, call GetLastError.

.if hSweep ==0

invoke wsprintf,addr szBuffer,CTXT("请启动‘扫雷游戏’")

invoke lstrcat,addr szBuffer,addr szCr

invoke StdOut,offset szBuffer

Windows扫雷游戏

-

Windows自带了一个扫雷游戏,很好玩。网上也有很多介绍作弊的方法,之前的Win98中,纪录保存在

INI文件中,XP的保存在注册表中。但是,这些方法对于我们程序员来说“太没有技术含量”了,我们要通过

编程序来“作弊”。网上也有很多“扫雷机”,今天我们就从头开始打造一个自己的扫雷机。

在这里我就不再重复了。下面就是编写读取“地雷分布”。读取内存要用到如下的API:

ReadProcessMemory Function

Reads data from an area of memory in a specified process. The entire area to be read must be accessible or the operation fails.

mov pAddr,10056ACh

invoke ReadProcessMemory, pHandle, pAddr, offset xValue, 4,NULL

mov pAddr,10056A8h

invoke ReadProcessMemory, pHandle, pAddr, offset yValue, 4, NULL

.data

lpMsg db "Hello World!",0

hSweep dd 0

dcSweep dd 0

pID dd 0

pHandle dd 0

szCr db 0Dh,0Ah,0

__in SIZE_T nSize,

__out SIZE_T* lpNumberOfBytesRead

);

Parameters

hProcess

A handle to the process with memory that is being read. The handle must have PROCESS_VM_READ access to the process.

这段话的意思就是,用GetTickCount函数取一下当前系统的tick数,将这个作为种子,交给srand。

再看看 rand 函数,这个函数要求输入给定生成随机数的范围:

再查找谁在调用这个位置,结果如下:

更具体的描述可以参考附件中的文章。

mNum dd 0

mineBuf db MAXMINER dup(0)

.data?

szBuffer db MAX_PATH dup(?)

pAddr dd ?

xValue dd ?

.if eax<xValue

jmp nextX

.endif

invoke StdOut,addr szCr

include gdi32.inc

includelib gdi32.lib

includelib user32.lib

includelib kernel32.lib

includelib masm32.lib

include macro.asm

MAXMINER equ 768 ;30*24

程序清单如下:

;MASMPlus 代码模板 - 控制台程序

.386

.model flat, stdcall

option casemap :none

include windows.inc

include user32.inc

include kernel32.inc

include masm32.inc

yValue dd ?

x dd ?

y dd ?

.CODE

START:

invoke FindWindow,NULL, CTXT('扫雷') ;查找扫雷游戏

mov hSweep,eax

invoke wsprintf,addr szBuffer,CTXT("0 ")

gonext:

invoke StdOut,offset szBuffer

inc x

mov eax,x

xor eax,eax

mov y,eax

nextY:

xor eax,eax

mov x,eax

nextX:

mov al,[esi]

inc esi

应该有更简单的方法吧?可以想象一下,如果程序员编写这个游戏的时候,有很多参数,最最

简单的方法是使用 int x,y; 这样定义游戏中的参数... ...只要我们试验足够多,还是很容易知道

这些参数的位置的。在程序的开头,有一片看起来“貌似”数据的控件,我们观察这个位置就好了。

观察数据的具体分布是需要耐心经验和运气的,附件中的文章对于如何修改验证也描述的很详细,

指向要读取内存的地址。

lpBuffer

A pointer to a buffer that receives the contents from the address space of the specified process.

取得内存内容之后的拷贝到缓冲区

mov pAddr,1005330h ;开局时的地雷总数

invoke ReadProcessMemory, pHandle, pAddr, offset mNum, 4, NULL

mov pAddr,1005361h ;地雷分布

invoke ReadProcessMemory, pHandle, pAddr,offset mineBuf, MAXMINER, NULL

读取给定进程的特定内存偏移。读取的区域必须是可以访问的,否则会失败。

BOOL WINAPI ReadProcessMemory(

__in HANDLE hProcess,

__in LPCVOID lpBaseAddress,

__out LPVOID lpBuffer,

不过,Windows中的确确实实是画出来的窗口,画出来的按钮。网上的资料说可以从随机数生成入手,我们

也从这个门。拿出OllyDBG.EXE,加载Winmine.exe,滚动到最上面,有一张“导出表”。它的用途就是调用

系统API。告诉程序,我要调用 XXX 的 API,这个API在系统的什么地方。

nSize

The number of bytes to be read from the specified process.

要读取的字节数。

lpNumberOfBytesRead

A pointer to a variable that receives the number of bytes transferred into the specified buffer. If lpNumberOfBytesRead is NULL, the parameter is ignored.

jmp exitprog

.endif

invoke GetWindowThreadProcessId,hSweep, addr pID

invoke OpenProcess,PROCESS_VM_READ,FALSE, pID

f,addr szBuffer,CTXT("横向:%d 纵向:%d 地雷总数 %d"),xValue,yValue,mNum

invoke StdOut,offset szBuffer

invoke StdOut,addr szCr

mov esi,offset mineBuf

Windows XP 的扫雷程序在 windows\system32\ 目录下,名字为 Winmine.exe。运行界面如下:

我们现用Spy++看看上面都有什么“元件”。可以看出来,界面上是一整块的,就是说我们看到的类似于

按钮的东西实际上是绘制出来的,并不是 Button 排列出来的。如果是我编写的话,没准会用很多按钮之类的。

cmp al,8Fh

jNz @f

invoke wsprintf,addr szBuffer,CTXT("1 ")

jmp gonext

@@:

读取失败,返回0。

我们已经知道程序使用关键数据的结构如下:

ds:[1005334] x方向上的格子数

ds:[1005338] y方向上的格子数