Configuring L2TP over IPsec

IPsec与LTPVPN协议的对比

IPsec与LTPVPN协议的对比IPsec与L2TP/IPsec协议的对比IPsec(Internet Protocol Security)是一种网络安全协议,广泛应用于保护网络通信的机密性、完整性和认证性。

而L2TP(Layer 2 Tunneling Protocol)是一种虚拟私人网络(VPN)协议,常与IPsec结合使用,提供更强大的安全性和可靠性。

本文将就IPsec和L2TP/IPsec协议进行对比,分析其优点和适用场景。

一、IPsec协议IPsec协议通过在网络层对IP数据包进行加密和认证来实现安全通信。

它提供了两种主要的安全机制:认证头部(Authentication Header,AH)和封装安全负载(Encapsulating Security Payload,ESP)。

1. 认证头部(AH)机制AH机制通过对每个IP数据包进行认证,确保数据包的完整性和真实性。

它使用加密算法和完整性检查,保证数据在传输过程中不被篡改。

2. 封装安全负载(ESP)机制ESP机制在对IP数据包进行加密的同时,还提供了完整性检查和防止重放攻击的功能。

它使用对称密钥加密算法来保护数据的机密性。

IPsec协议的优点在于其灵活性和广泛支持。

它可以应用于不同的网络环境,支持点对点、站点对站点和多站点的安全连接。

同时,IPsec协议也能与其他安全协议结合使用,提供更高层次的安全性。

二、L2TP/IPsec协议L2TP/IPsec协议是L2TP与IPsec的结合体,结合了两者的优点,提供了更强大的安全性和可靠性。

L2TP作为数据链路层的VPN协议,可以创建安全的隧道连接,在公共网络中传输私密数据。

1. L2TP协议L2TP协议利用隧道技术,在公共网络中建立虚拟点对点连接,通过认证和加密确保通信的安全性。

它可以在现有的IP网络中运行,因此非常方便部署。

2. IPsec协议L2TP与IPsec的结合使得L2TP/IPsec协议具备更高的安全性。

山石l2tp_overIpsec

配置IPSec VPN

IPSec VPN的详细配置介绍请查看IPSec VPN章节,此处只介绍配置过程。

通过webui登陆设备后,在主页面左侧配置界面点击"IPSec VPN",进入IPSec VPN页面。

配置P1提议。

P1提议用来协商IKE SA。

点击<P1提议>标签页进入配置页面,点击<P1提议>左上方的"新建"按钮,弹出<阶段1提议配置>对话框。

配置P2提议。

P2提议用来协商IPSec SA。

点击<P2提议>标签页进入配置页面,点击<P2提议>左上方的"新建"按钮,弹出<阶段2提议配置>对话框。

配置VPN对端。

点击的<VPN对端列表>标签页进入配置页面,. 点击<VPN对端列表>左上方的"新建"按钮,弹出<VPN对端配置>对话框。

配置IKE VPN。

点击的<IPSec VPN>标签页进入配置页面,. 点击<IKE VPN列表>左上方的"新建"按钮,弹出<IKE VPN配置>对话框

在<步骤1:对端>页面,点击"导入"按钮,从对端名称下拉框选择已配置的VPN对端名称,接着点击<步骤1:隧道>。

点击"确定"完成配置。

然后在l2tp里调用就行了。

l2tp的分类

l2tp的分类L2TP(Layer 2 Tunneling Protocol)是一种基于互联网的虚拟专用网络(VPN)协议,用于在公共网络上创建安全的、加密的通信通道。

L2TP可以被用于建立点对点(P2P)或站点到站点(S2S)连接,以便远程访问公司内部网络资源。

本文将介绍L2TP的分类。

一、按照使用场景分类1. PPTP-L2TP混合模式PPTP和L2TP可以混合使用,这种模式也被称为“混合模式”。

在混合模式下,用户可以选择使用PPTP或L2TP来建立VPN连接。

由于PPTP具有较高的速度和易用性,而L2TP则更加安全和可靠,因此混合模式能够平衡速度和安全性之间的权衡。

2. L2TP over IPsecIPsec是一种广泛使用的VPN协议,它提供了数据完整性、机密性和身份验证。

L2TP over IPsec是将L2TP与IPsec结合起来使用的一种模式。

在这种模式下,L2TP提供了一个隧道来传输数据包,而IPsec则负责加密和解密数据包。

二、按照实现方式分类1. LAC-LNS架构在LAC-LNS架构中,LAC(L2TP Access Concentrator)和LNS (L2TP Network Server)是两个主要的组件。

LAC负责将用户的数据包封装到L2TP隧道中,而LNS则负责解封装数据包并将其发送到目标网络。

这种架构常用于远程访问VPN,例如从家庭网络连接到公司网络。

2. L2TPv3L2TPv3是一种新的版本,它不需要使用LAC-LNS架构。

相反,它可以通过直接在两个路由器之间建立隧道来实现点对点连接。

这种模式通常用于站点到站点VPN连接。

三、按照加密方式分类1. L2TP over SSL在L2TP over SSL模式下,数据包首先被加密,并通过SSL协议进行传输。

然后,在服务器端解密数据包,并将其传输到目标网络。

这种模式通常用于Web应用程序的远程访问。

2. L2TP over SSH在L2TP over SSH模式下,数据包首先被加密,并通过SSH协议进行传输。

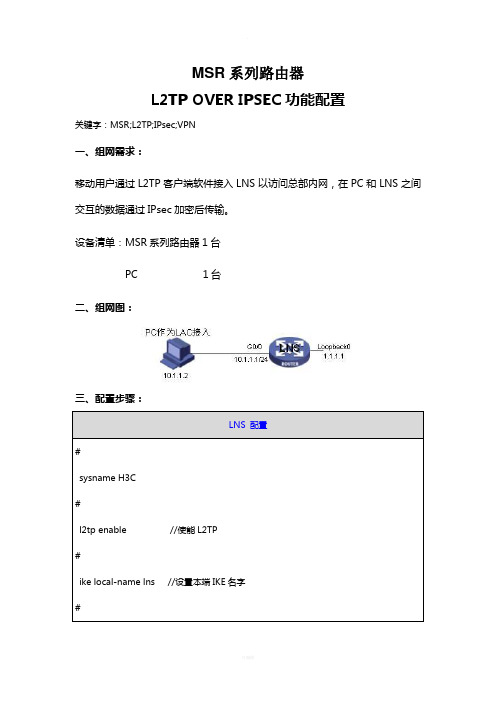

MSR系列路由器L2TP-OVER-IPSEC功能配置

MSR系列路由器

L2TP OVER IPSEC功能配置

关键字:MSR;L2TP;IPsec;VPN

一、组网需求:

移动用户通过L2TP客户端软件接入LNS以访问总部内网,在PC和LNS之间交互的数据通过IPsec加密后传输。

设备清单:MSR系列路由器1台

PC 1台

二、组网图:

三、配置步骤:

LNS 配置

#

sysname H3C

#

l2tp enable //使能L2TP

#

ike local-name lns //设置本端IKE名字

#

PC的配置如下:

在PC端,采用SECPOINT拨号软件,因此首先需要按照SECPOINT软件,然后再进行拨号连接。

在此假设已经按照此软件,接下来的配置如下:

第一步、创建一个连接,输入LNS地址10.1.1.1,如下:

第二步、设置Pre-share-key为123

第三步、输入VPN的名字“l2tp”,单击完成

第四步、双击刚创建好的连接“l2tp”,设置VPN连接属性,单击高级

第五步、选择IKE设置栏,设置野蛮模式,名字认证方式,并输入本端安全网关名字“pc”和对端安全网关设备名字“lns”。

注意要与LNS侧配置一致。

点击确定,此时就已经配置好PC,双击连接“l2tp”,输入用户名usera和密码usera,就可以连入LNS,访问内网了。

四、配置关键点:

1)L2TP的认证最好采用域方式认证

2)IPsec协商方式采用野蛮方式,采用名字识别3)在接口里应用IPsec Policy

4)PC侧的配置要与LNS上的配置一致。

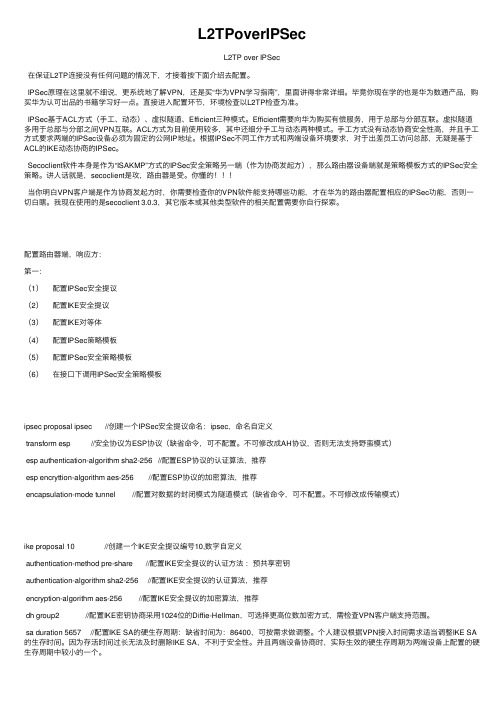

L2TPoverIPSec

L2TPoverIPSecL2TP over IPSec在保证L2TP连接没有任何问题的情况下,才接着按下⾯介绍去配置。

IPSec原理在这⾥就不细说,更系统地了解VPN,还是买“华为VPN学习指南”,⾥⾯讲得⾮常详细。

毕竟你现在学的也是华为数通产品,购买华为认可出品的书籍学习好⼀点。

直接进⼊配置环节,环境检查以L2TP检查为准。

IPSec基于ACL⽅式(⼿⼯、动态)、虚拟隧道、Efficient三种模式。

Efficient需要向华为购买有偿服务,⽤于总部与分部互联。

虚拟隧道多⽤于总部与分部之间VPN互联。

ACL⽅式为⽬前使⽤较多,其中还细分⼿⼯与动态两种模式。

⼿⼯⽅式没有动态协商安全性⾼,并且⼿⼯⽅式要求两端的IPSec设备必须为固定的公⽹IP地址。

根据IPSec不同⼯作⽅式和两端设备环境要求,对于出差员⼯访问总部,⽆疑是基于ACL的IKE动态协商的IPSec。

Secoclient软件本⾝是作为“ISAKMP”⽅式的IPSec安全策略另⼀端(作为协商发起⽅),那么路由器设备端就是策略模板⽅式的IPSec安全策略。

讲⼈话就是,secoclient是攻,路由器是受。

你懂的当你明⽩VPN客户端是作为协商发起⽅时,你需要检查你的VPN软件能⽀持哪些功能,才在华为的路由器配置相应的IPSec功能,否则⼀切⽩瞎。

我现在使⽤的是secoclient 3.0.3,其它版本或其他类型软件的相关配置需要你⾃⾏探索。

配置路由器端,响应⽅:第⼀:(1)配置IPSec安全提议(2)配置IKE安全提议(3)配置IKE对等体(4)配置IPSec策略模板(5)配置IPSec安全策略模板(6)在接⼝下调⽤IPSec安全策略模板ipsec proposal ipsec //创建⼀个IPSec安全提议命名:ipsec,命名⾃定义transform esp //安全协议为ESP协议(缺省命令,可不配置。

不可修改成AH协议,否则⽆法⽀持野蛮模式)esp authentication-algorithm sha2-256 //配置ESP协议的认证算法,推荐esp encryttion-algorithm aes-256 //配置ESP协议的加密算法,推荐encapsulation-mode tunnel //配置对数据的封闭模式为隧道模式(缺省命令,可不配置。

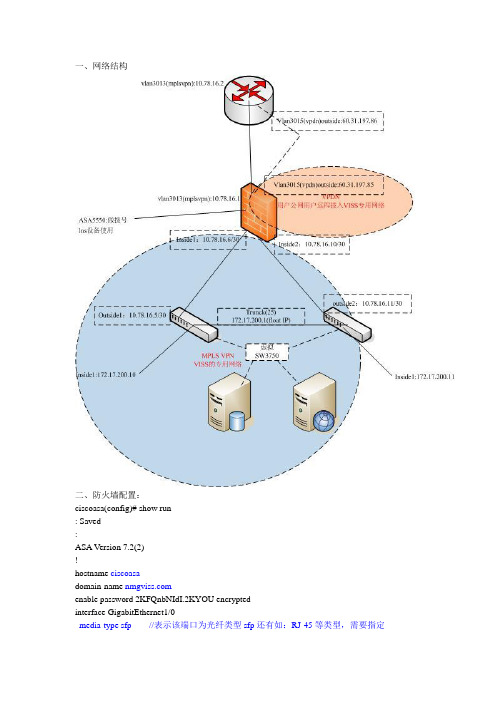

PPPOE+L2TP+IPSEC(IPSEC over L2TP)配置

PPPOE+L2TP+IPSEC (IPSEC over L2TP)配置LNS+EZVPN_server Configuration (loopback 0接口模拟internal f0/0)LNS#sh runBuilding configuration...Current configuration : 2005 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname R666!boot-start-markerboot-end-marker!!aaa new-model!!aaa authentication login xinjialove localaaa authorization network xinjialove local!aaa session-id common!resource policy!ip cef!!!!no ip domain lookupvpdn enable!vpdn-group l2tpaccept-dialinprotocol l2tpvirtual-template 1terminate-from hostname R222local name R666l2tp tunnel password 0 cisco!!!!!username xinjialove@ password 0 xinjialove username cisco password 0 cisco!!!crypto isakmp policy 10hash md5authentication pre-sharegroup 2!crypto isakmp client configuration group xinjialovekey xinjialove!!crypto ipsec transform-set xinjialove esp-des esp-md5-hmac !crypto dynamic-map xinjialove 10set transform-set xinjialovereverse-route!!crypto map xinjialove client authentication list xinjialove crypto map xinjialove isakmp authorization list xinjialove crypto map xinjialove 10 ipsec-isakmp dynamic xinjialove !!!!interface Loopback0ip address 6.6.6.6 255.255.255.255!interface FastEthernet0/0no ip addressshutdownduplex half!interface Serial1/0ip address 172.16.2.2 255.255.255.0serial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!interface Virtual-Template1ip unnumbered Serial1/0peer default ip address pool xinjialoveppp authentication chapcrypto map xinjialove!ip local pool xinjialove 192.168.2.1 192.168.2.254 ip route 0.0.0.0 0.0.0.0 Serial1/0no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4!!endR666#sh runBuilding configuration...Current configuration : 2005 bytes!version 12.4service timestamps debug datetime msec service timestamps log datetime msecno service password-encryption!hostname R666!boot-start-markerboot-end-marker!!aaa new-model!!aaa authentication login xinjialove local aaa authorization network xinjialove local !aaa session-id common!resource policy!ip cef!!!!no ip domain lookupvpdn enable!vpdn-group l2tpaccept-dialinprotocol l2tpvirtual-template 1terminate-from hostname R222local name R666l2tp tunnel password 0 cisco!!!!!username xinjialove@ password 0 xinjialove username cisco password 0 cisco!!!crypto isakmp policy 10hash md5authentication pre-sharegroup 2!crypto isakmp client configuration group xinjialovekey xinjialove!!crypto ipsec transform-set xinjialove esp-des esp-md5-hmac !crypto dynamic-map xinjialove 10set transform-set xinjialovereverse-route!!crypto map xinjialove client authentication list xinjialove crypto map xinjialove isakmp authorization list xinjialove crypto map xinjialove 10 ipsec-isakmp dynamic xinjialove !!!!interface Loopback0ip address 6.6.6.6 255.255.255.255!interface FastEthernet0/0no ip addressshutdownduplex half!interface Serial1/0ip address 172.16.2.2 255.255.255.0serial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!interface Virtual-Template1ip unnumbered Serial1/0peer default ip address pool xinjialoveppp authentication chapcrypto map xinjialove!ip local pool xinjialove 192.168.2.1 192.168.2.254 ip route 0.0.0.0 0.0.0.0 Serial1/0no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4!!endLNS#LAC+PPPOE_server ConfigurationLAC-PPPOEserver#sh runBuilding configuration...Current configuration : 1215 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname R222!boot-start-markerboot-end-marker!!no aaa new-model!resource policy!ip cef!!!!no ip domain lookupvpdn enable!vpdn-group l2tprequest-dialinprotocol l2tpdomain initiate-to ip 172.16.2.2local name R222l2tp tunnel password 0 cisco!!!!!!!!!!bba-group pppoe globalvirtual-template 1!!interface FastEthernet0/0no ip addressduplex halfpppoe enable!interface Serial1/0no ip addressshutdownserial restart-delay 0!interface Serial1/1ip address 172.16.1.1 255.255.255.0 serial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex half!interface Virtual-Template1ip unnumbered Serial1/1ppp authentication chap!ip route 0.0.0.0 0.0.0.0 Serial1/1no ip http serverno ip http secure-server!!!logging alarm informational!!!!!control-plane!!line con 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4!!endLAC-PPPOEserver#Internal L2TP_client+PPPOE_client+EZVPN_clinet Configuration(loopback0模拟internal f0/0)L2TP_PPPOE_client#sh runBuilding configuration...Current configuration : 1438 bytes!version 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname L2TP_PPPOE_client!boot-start-markerboot-end-marker!!no aaa new-modelmemory-size iomem 5!!ip cefno ip domain lookup!crypto ipsec client ezvpn xinjialoveconnect manualgroup xinjialove key xinjialovemode network-extensionpeer 172.16.2.2xauth userid mode interactive!!!!!interface Loopback0ip address 1.1.1.1 255.255.255.0crypto ipsec client ezvpn xinjialove inside !interface FastEthernet0/0no ip addressduplex autospeed autopppoe enablepppoe-client dial-pool-number 1!interface Serial1/0no ip addressshutdownserial restart-delay 0!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!interface FastEthernet2/0no ip addressshutdownduplex autospeed auto!interface Dialer0ip address negotiatedip mtu 1492encapsulation pppdialer pool 1ppp chap hostname xinjialove@ ppp chap password 0 xinjialovecrypto ipsec client ezvpn xinjialove!ip http serverno ip http secure-server!ip route 0.0.0.0 0.0.0.0 Dialer0!!!control-plane!!!!!!!!!!line con 0logging synchronousline aux 0line vty 0 4!!endL2TP_PPPOE_client#以下是show信息LNS#sh crypto isakmp saIPv4 Crypto ISAKMP SAdst src state conn-id slot status172.16.2.2 192.168.2.1 QM_IDLE 1001 0 ACTIVE IPv6 Crypto ISAKMP SALNS#sh cryLNS#sh crypto ipLNS#sh crypto ipsec sainterface: Virtual-Template1Crypto map tag: xinjialove, local addr 172.16.2.2protected vrf: (none)local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)remote ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)current_peer 192.168.2.1 port 500PERMIT, flags={}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 172.16.2.2, remote crypto endpt.: 192.168.2.1 path mtu 1500, ip mtu 1500, ip mtu idb Virtual-Template1current outbound spi: 0x3E6CC900(1047316736)inbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 1, flow_id: 1, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/831)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2, flow_id: 2, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/830)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:interface: Virtual-Access2.1Crypto map tag: xinjialove, local addr 172.16.2.2protected vrf: (none)local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)remote ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)current_peer 192.168.2.1 port 500PERMIT, flags={}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 172.16.2.2, remote crypto endpt.: 192.168.2.1 path mtu 1500, ip mtu 1500, ip mtu idb Virtual-Template1current outbound spi: 0x3E6CC900(1047316736)inbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 1, flow_id: 1, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/830)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2, flow_id: 2, crypto map: xinjialovesa timing: remaining key lifetime (k/sec): (4466113/829)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:LNS#sh ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.01.0.0.0/24 is subnetted, 1 subnetsS 1.1.1.0 [1/0] via 192.168.2.16.0.0.0/32 is subnetted, 1 subnetsC 6.6.6.6 is directly connected, Loopback0172.16.0.0/24 is subnetted, 1 subnetsC 172.16.2.0 is directly connected, Serial1/0192.168.2.0/32 is subnetted, 1 subnetsC 192.168.2.1 is directly connected, Virtual-Access2.1S* 0.0.0.0/0 is directly connected, Serial1/0LNS#sh vpdn sLNS#sh vpdn session%No active L2F tunnelsL2TP Session Information Total tunnels 1 sessions 1LocID RemID TunID Username, Intf/ State Last Chg Uniq IDVcid, Circuit2 2 24951 xinjialove@ci, Vi2.1 est 01:02:09 1%No active PPTP tunnelsLAC-PPPOEserver#sh vpdn session%No active L2F tunnelsL2TP Session Information Total tunnels 1 sessions 1LocID RemID TunID Username, Intf/ State Last Chg Uniq IDVcid, Circuit2 2 63525 xinjialove@cisco., - est 01:04:10 19%No active PPTP tunnelsPPPoE Session Information Total tunnels 1 sessions 1PPPoE Session InformationUniq ID PPPoE RemMAC Port VT V A State SID LocMAC V A-st19 18 cc07.0d68.0000 Fa0/0 1 N/A FWDEDca08.0d68.0000LAC-PPPOEserver#L2TP_PPPOE_client#sh ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is 0.0.0.0 to network 0.0.0.01.0.0.0/24 is subnetted, 1 subnetsC 1.1.1.0 is directly connected, Loopback0172.16.0.0/32 is subnetted, 1 subnetsC 172.16.2.2 is directly connected, Dialer0192.168.2.0/32 is subnetted, 1 subnetsC 192.168.2.1 is directly connected, Dialer0S* 0.0.0.0/0 is directly connected, Dialer0L2TP_PPPOE_client#sh vpdn seL2TP_PPPOE_client#sh vpdn session%No active L2F tunnels%No active L2TP tunnels%No active PPTP tunnelsPPPoE Session Information Total tunnels 1 sessions 1PPPoE Session InformationUniq ID PPPoE RemMAC Port VT V A State SID LocMAC V A-st N/A 18 ca08.0d68.0000 Fa0/0 Di0 Vi1 UPcc07.0d68.0000 UPL2TP_PPPOE_client#sh cryL2TP_PPPOE_client#sh crypto isaL2TP_PPPOE_client#sh crypto isakmp sadst src state conn-id slot status172.16.2.2 192.168.2.1 QM_IDLE 1 0 ACTIVEL2TP_PPPOE_client#sh crypto ipsec sainterface: Dialer0Crypto map tag: Dialer0-head-0, local addr 192.168.2.1protected vrf: (none)local ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)current_peer 172.16.2.2 port 500PERMIT, flags={origin_is_acl,}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 192.168.2.1, remote crypto endpt.: 172.16.2.2path mtu 1492, ip mtu 1492, ip mtu idb Dialer0current outbound spi: 0x1EC85885(516446341)inbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2001, flow_id: SW:1, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/421)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2002, flow_id: SW:2, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/420)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:interface: Virtual-Access1Crypto map tag: Dialer0-head-0, local addr 192.168.2.1protected vrf: (none)local ident (addr/mask/prot/port): (1.1.1.1/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)current_peer 172.16.2.2 port 500PERMIT, flags={origin_is_acl,}#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 0, #pkts compr. failed: 0#pkts not decompressed: 0, #pkts decompress failed: 0#send errors 0, #recv errors 0local crypto endpt.: 192.168.2.1, remote crypto endpt.: 172.16.2.2 path mtu 1492, ip mtu 1492, ip mtu idb Dialer0current outbound spi: 0x1EC85885(516446341)inbound esp sas:spi: 0x3E6CC900(1047316736)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2001, flow_id: SW:1, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/419)IV size: 8 bytesreplay detection support: YStatus: ACTIVEinbound ah sas:inbound pcp sas:outbound esp sas:spi: 0x1EC85885(516446341)transform: esp-des esp-md5-hmac ,in use settings ={Tunnel, }conn id: 2002, flow_id: SW:2, crypto map: Dialer0-head-0sa timing: remaining key lifetime (k/sec): (4487961/419)IV size: 8 bytesreplay detection support: YStatus: ACTIVEoutbound ah sas:outbound pcp sas:L2TP_PPPOE_client#sh crypto ipsec client ezvpnEasy VPN Remote Phase: 4Tunnel name : xinjialoveInside interface list: Loopback0Outside interface: Dialer0Current State: IPSEC_ACTIVELast Event: SOCKET_UPSave Password: DisallowedCurrent EzVPN Peer: 172.16.2.2。

L2TP_over_IPSec

crypto map mymap interface outside//把动态加密图mymap绑定到outside口

crypto isakmp enable outside//outside接口启用isakmp

vpn-tunnel-protocol l2tp-ipsec

http server enable//定义能够用图形化界面管理的策略

http 0.0.0.0 0.0.0.0 outside

http 0.0.0.0 0.0.0.0 inside1

http 0.0.0.0 0.0.0.0 inside2

no snmp-server location

accounting-server-group vissradius1//计费服务器是vissradius1

default-group-policy DefaultRAGroup//默认策略组为DefaultRAGroup

strip-realm

strip-group

tunnel-group DefaultRAGroup ipsec-attributes//定义组IPSec的属性

nameif mplsvpn//定义端口名字

security-level 100//定义安全界别0是安全界别最高的。

ip address 10.78.16.1 255.255.255.252//定义该子接口的IP地址

!

interface GigabitEthernet1/0.3//划分子接口,用户公网拨入的VPDN用户接口

vlan 3015

windows自带的l2tp over ipsec配置参数 -回复

windows自带的l2tp over ipsec配置参数-回复Windows 自带的L2TP over IPsec 配置参数L2TP (Layer 2 Tunneling Protocol) over IPsec (Internet Protocol Security) 是一种用于创建安全的虚拟私人网络(VPN)连接的协议。

Windows 操作系统具有内置的L2TP over IPsec 配置选项,可用于建立安全的VPN 连接并确保数据的保密性与完整性。

本文将一步一步介绍Windows 自带的L2TP over IPsec 配置参数,以帮助用户正确设置和配置VPN 连接。

第一步:打开VPN 设置首先,我们需要打开Windows 的VPN 设置。

为此,请按下Win + I 键打开“设置”窗口,并选择“网络和Internet”选项。

在左侧导航菜单中,点击“VPN”选项。

在右侧,您将看到现有的VPN 连接(如果有的话)和“添加VPN 连接”的选项。

点击“添加VPN 连接”。

第二步:填写连接详细信息在“添加VPN 连接”窗口中,您需要填写几个必要的连接详细信息。

首先,为您的VPN 连接命名,可以按照您的喜好进行命名,例如“我的VPN”。

然后,在“服务器名称或地址”字段中输入VPN 服务器的IP 地址或域名。

如果您不知道服务器的详细信息,建议与您的网络管理员联系。

接下来,您需要选择VPN 类型。

在这种情况下,选择“L2TP/IPsec 允许固定的Windows (built-in)”选项。

最后,在“用户名”和“密码”字段中分别输入您的VPN 登录凭证。

第三步:配置IPsec 高级设置现在,我们需要进行一些高级的IPsec 配置。

点击“VPN 类型”下方的“IPsec 设置”选项,此时将弹出一个新窗口。

在新窗口的“IPsec 设置”选项卡下,首先选择“高级”选项。

然后,您需要确保“使用预共享密钥进行身份验证”框已被选中。

L2TP,GRE二三层隧道协议解说

二三层隧道协议

一直知道L2TP是第二层隧道协议,GRE是第三层隧道协议,可是一直不是太明白,今天总结一下自己理解的。

L2TP是用于三层网络上承载二层协议报文的隧道协议,是用于在三层网络上跑PPP 的。

GRE是通用路由封装协议,内部能封装二层,三层,MPLS……它能封装的报文类型很多,但一般都用于封装三层报文,所以也有叫三层隧道协议的,但这个说法也不严谨。

例如:GRE能封装MPLS,ISIS等,这些都不是三层报文。

Gre over ipsec就是通过GRE将广播,组播,非IP报文通过GRE封装变成单播IP报文,然后再用IPSEC封装加密,IPSEC是个标准的三层隧道协议,它只能承载单播IP报文。

第10话 客户端 L2TP over IPSec 接入 ( Android ) - 单本

HUAWEI USG6000系列V500R001全图化Web典型配置案例客户端L2TP over IPSec接入(Android)防火墙资料组出品LAC客户端通过Internet连接到公司总部的LNS侧。

出差员工使用搭载Android操作系统的手机(LAC)直接向LNS侧发起连接请求,与LNS的通讯数据通过隧道Tunnel传输。

先使用L2TP封装第二层数据,对身份进行认证;再使用IPSec对数据进行加密。

项目数据LNS L2TP配置组名:default用户名称:vpdnuser用户密码:Hello@123IPSec配置预共享密钥:Admin@123本端ID:IP地址对端ID:接受任意对端ID用户地址池100.1.1.2~100.1.1.100请确保总部设备和地址池中地址路由可达,路由下一跳指向防火墙连接总部内网的接口GE0/0/3。

LACIP地址10.1.1.254/24L2TP配置用户认证名称:vpdnuser用户认证密码:Hello@123IPSec配置预共享密钥:Admin@123对端地址:1.1.1.2/24总部Firewall( LNS )Server Android( LAC )10.1.1.254/24TrustUntrustL2TP over IPSec VPN 隧道GE0/0/11.1.1.2/24GE0/0/3192.168.1.1/241配置外网接口参数2345配置内网接口参数6123允许总部服务器访问外网允许防火墙与LAC 通信允许LAC 与防火墙通信允许LAC 访问总部服务器4576124新建L2TP 用户选择接入场景及认证类型本例中,用户登录名设置为vpdnuser ,密码设置为Hello@123 。

35客户端L2TP over IPSec 接入(Android )Step4 新建地址池12新建地址池,本例中地址池范围设置为100.1.1.2-100.1.1.10034客户端L2TP over IPSec 接入(Android)Step5 配置L2TP over IPSec123先选择场景,然后完成基本配置。

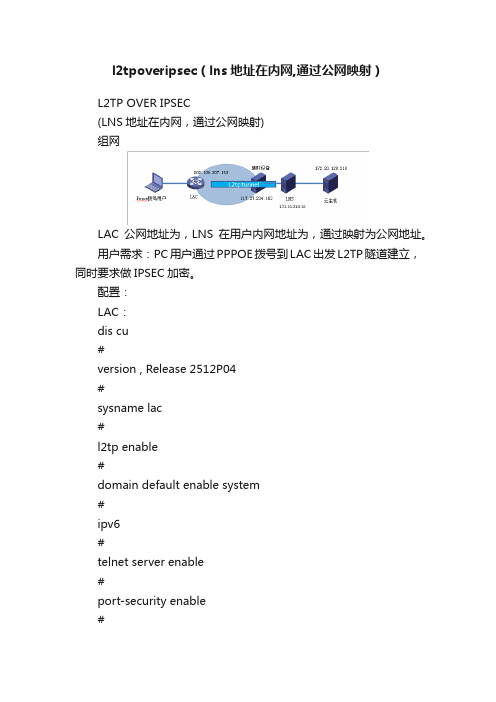

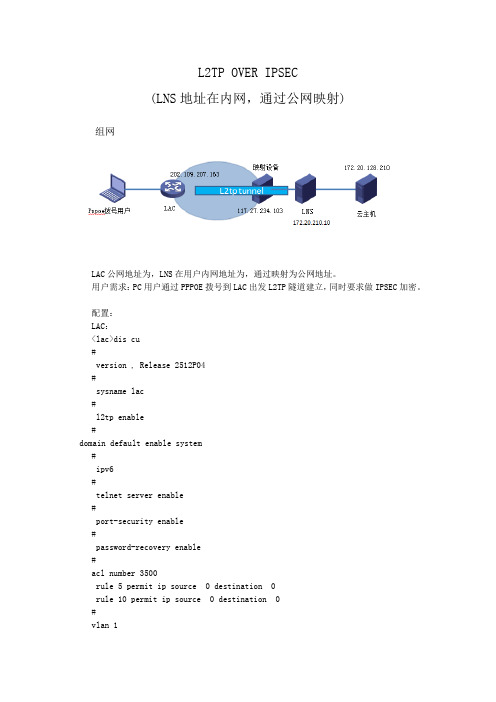

l2tpoveripsec(lns地址在内网,通过公网映射)

l2tpoveripsec(lns地址在内网,通过公网映射)L2TP OVER IPSEC(LNS地址在内网,通过公网映射)组网LAC公网地址为,LNS在用户内网地址为,通过映射为公网地址。

用户需求:PC用户通过PPPOE拨号到LAC出发L2TP隧道建立,同时要求做IPSEC加密。

配置:LAC:dis cu#version , Release 2512P04#sysname lac#l2tp enable#domain default enable system#ipv6#telnet server enable#port-security enable#password-recovery enable#acl number 3500rule 5 permit ip source 0 destination 0rule 10 permit ip source 0 destination 0#vlan 1#Ddomainauthentication ppp localaccess-limit disablestate activeidle-cut disableself-service-url disabledomain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#ike peer lacexchange-mode aggressivepre-shared-key cipher $c$3$1x8s/6RGe2wayz2b/ilLMlHyJ86Kag==id-type nameremote-name lnsremote-address local-address local-name lacnat traversal#ipsec transform-set lacencapsulation-mode tunneltransform espesp authentication-algorithm sha1esp encryption-algorithm 3des#ipsec policy lac 1 isakmpsecurity acl 3500ike-peer lactransform-set lac#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher $c$3$EiAlBrd/gVGFvSMRAmLoJwgze3wHlYa1BQ== authorization-attribute level 3service-type telnetservice-type weblocal-user testpassword cipher $c$3$SQ3SM2FRQoXeMijjRitI72ToSwbJ9f09xw== service-type pppl2tp-group 1tunnel password cipher $c$3$TVsHV3HQRBs5eubLlDPrKCp8o8kwnA== tunnel name lac start l2tp ip domain#interface Aux0async mode flowlink-protocol ppp#interface Cellular0/0async mode protocollink-protocol ppp#interface Virtual-T emplate1ppp authentication-mode pap chap domain#interface NULL0#interface Vlan-interface1pppoe-server bind Virtual-Template 1ip address GigabitEthernet0/0port link-mode routeip address ipsec policy lac#interface GigabitEthernet0/1port link-mode bridgeinterface GigabitEthernet0/2port link-mode bridge#interface GigabitEthernet0/3port link-mode bridge#interface GigabitEthernet0/4port link-mode bridge#ip route-static ip route-static dialer-rule 1 ip permit # load xml-configurationload tr069-configuration#user-interface tty 12user-interface aux 0user-interface vty 0 4authentication-mode scheme#returnLNS:#version Release 0202#sysname lns#telnet server enable#ip pool 1#password-recovery enable#vlan 1#interface Virtual-T emplate1ppp authentication-mode pap chap remote address pool 1 ip address NULL0#interface LoopBack0ip addressinterface GigabitEthernet1/0interface GigabitEthernet1/ description to-12/32 ip address vlan-type dot1q vid 1498 # interface GigabitEthernet2/0#interface GigabitEthernet2/description to-11/32ip address vlan-type dot1q vid 1499ipsec apply policy lns#scheduler logfile size 16#line class auxuser-role network-operator#line class consoleuser-role network-admin#line class vtyuser-role network-operator#line aux 0user-role network-operator#line con 0user-role network-admin#line vty 0 63authentication-mode schemeuser-role network-operatorip route-static 0 ip route-static 28 ip route-static 28authentication ppp local authorization ppp local accounting ppp local#domain system#aaa session-limit ftp 32aaa session-limit telnet 32aaa session-limit http 32aaa session-limit ssh 32aaa session-limit https 32 domain default enable system#role name level-0description Predefined level-0 role #role name level-1description Predefined level-1 role #role name level-2description Predefined level-2 role #role name level-3description Predefined level-3 role #role name level-4description Predefined level-4 role#role name level-5description Predefined level-5 role #role name level-6description Predefined level-6 role #role name level-7description Predefined level-7 role #role name level-8description Predefined level-8 role #role name level-9description Predefined level-9 role #role name level-10description Predefined level-10 role #role name level-11description Predefined level-11 role #role name level-12description Predefined level-12 role #role name level-13description Predefined level-13 role#role name level-14description Predefined level-14 role#user-group system#local-user admin class managepassword hash $h$6$rhjYlaMxTE8Yrgy/$pL4ngHJErR5IS6mIM2TVTpxVJoXAz3Z7 twS5WUoHnTBAVcnQ6zRTt3l/IV25NzoxYG4+xduBzNhiM+NovY5gUQ==service-type telnetauthorization-attribute user-role network-adminauthorization-attribute user-role network-operator#local-user test class managepassword hash $h$6$aeSFBsuE4NLmKV/p$Bmfz5WpYqTIdkrJhRl8v9xOkz2sxaxZ4Y0ZtkKglmyw3gvtamdEAxf0CItYelhqBRz/xZmmQF5DcZ3Y15oa5YA==service-type ftpservice-type telnetauthorization-attribute user-role network-operator#local-user test class networkpassword cipher $c$3$dxUAzslPK2voJ3xxO+kdUpqKQK52oAsuNQ== service-type pppauthorization-attribute user-role network-operator#ipsec transform-set lnsesp encryption-algorithm 3des-cbcesp authentication-algorithm sha1#ipsec policy-template lns 1transform-set lnsike-profile lns#ipsec policy lns 1 isakmp template lns#l2tp-group 1 mode lnsallow l2tp virtual-template 1 remote lactunnel name lnstunnel password cipher $c$3$TbJ0N3WspYQUVRSjjmPBxkFjo3Xhyg== #l2tp enable#ike identity fqdn lns#ike profile lnskeychain lacexchange-mode aggressivelocal-identity fqdn lnsmatch remote identity fqdn lacmatch local address GigabitEthernet2/#ike keychain lacpre-shared-key hostname lac key cipher $c$3$QGKCezjZ+NqQIHxyMuZsfR/weMCQAw== #return一:概述首先,先将这两个概念理顺一下。

Windows7_L2TP_over_IPSec接入指南

Windows7 L2TP over IPSec接入指南目录方式一使用预共享密钥接入 (3)1.1为Windows7创建一个VPN连接 (3)1.2配置VPN接入 (7)方式二使用证书接入 (11)2.1申请及安装证书 (11)2.1.1 方式1:在线申请证书 (11)2.1.2 方式2:离线获取证书 (29)2.2为Windows7创建一个VPN连接 (36)2.3配置VPN接入 (40)Windows7提供了两种L2TP over IPSec的接入方式:一种是使用预共享密钥接入,一种是使用证书接入。

本文以Windows7专业版SP1为例,分别介绍这两种方式,您可以根据情况选择适合的接入方式。

方式一使用预共享密钥接入1.1为Wind ows7创建一个VPN连接第一步:打开控制面板,点击“设置新的连接或网络”。

第二步:选择“连接到工作区”,点击下一步。

第三步:选择“使用我的Internet连接(VPN)”第四步:首先输入Internet地址:使用这个地址或域名可以连接到VPN服务器,请向管理员获取;然后输入目标名称:可命名为任意名称。

点击“下一步”。

第五步:输入用户名和密码:请向管理员获取,点击下一步。

第六步:点击“跳过”。

第七步:点击“关闭”。

1.2配置VPN接入第一步:鼠标左键点击右下角工具栏图标:。

选择已创建的VPN连接名称,点击“连接”。

在打开的连接窗口中,点击“属性”按钮。

第二步:点击“常规”TAB页,输入目的地主机名或IP地址(请向管理员获取)。

第三步:点击“安全”TAB页,按照下图设置参数。

第四步:点击“高级设置”。

选择“使用预共享的密钥作身份验证”,并输入密钥(请向管理员获取)。

点击“确定”。

第五步,点击“确定”,完成属性配置。

第六步在打开的连接窗口中,输入用户名、密码(请向管理员获取)。

注意:如果需要输入“域”,请按照下图红框中的格式输入:win7是用户名称,domain是域名称。

l2tpoveripsec原理

l2tpoveripsec原理

L2TP over IPSec,又称为L2TP/IPSec,是IP网络中应用的一种安全技术,

它的出现主要是为了解决传统的传输层IPSec无法跨越网络层的缺陷,能够在网络层续障碍时能够使用,用它可以确保网络数据交换过程中数据安全性和一致性,其作用主要是将传输层的IPSec,和网络层的L2TP结合在一起,从而加强了网络的

安全性。

L2TP over IPSec的工作原理是,L2TP建立在UDP上建立的端口隧道上,“端口”建立在UDP上,L2TP利用IP协议格式来封装它的报文,这个看起来像TCP-IP 协议,但是它本身并不提供可靠性服务。

L2TP 客户端使用IP 地址打开与另一个

客户端的连接,使用IPSec协议流量进行加密,由于IPSec本身不提供可靠性服务,那么L2TP就利用UDP端口来检测和确认端口是否开启以及健康情况。

L2TP/IPSec在使用上可以实现VPN(Virtual Private Network),VPN就是将

私有的网络隔离到公共的网络当中,该隔离的网络就利用L2TP/IPSec协议,就可

以实现对数据的加密,使得数据传输过程变得安全可靠,而这种数据收发加密是非常有保障性的,有效的解决了传统网络加密管理方式的一些缺点,提高了网络数据的安全性。

l2tpoveripsec(lns地址在内网,通过公网映射)

L2TP OVER IPSEC(LNS地址在内网,通过公网映射)组网LAC公网地址为,LNS在用户内网地址为,通过映射为公网地址。

用户需求:PC用户通过PPPOE拨号到LAC出发L2TP隧道建立,同时要求做IPSEC加密。

配置:LAC:<lac>dis cu#version , Release 2512P04#sysname lac#l2tp enable#domain default enable system#ipv6#telnet server enable#port-security enable#password-recovery enable#acl number 3500rule 5 permit ip source 0 destination 0rule 10 permit ip source 0 destination 0#vlan 1#Ddomainauthentication ppp localaccess-limit disablestate activeidle-cut disableself-service-url disabledomain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#ike peer lacexchange-mode aggressivepre-shared-key cipher $c$3$1x8s/6RGe2wayz2b/ilLMlHyJ86Kag== id-type nameremote-name lnsremote-addresslocal-addresslocal-name lacnat traversal#ipsec transform-set lacencapsulation-mode tunneltransform espesp authentication-algorithm sha1esp encryption-algorithm 3des#ipsec policy lac 1 isakmpsecurity acl 3500ike-peer lactransform-set lac#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher $c$3$EiAlBrd/gVGFvSMRAmLoJwgze3wHlYa1BQ== authorization-attribute level 3service-type telnetservice-type weblocal-user testpassword cipher $c$3$SQ3SM2FRQoXeMijjRitI72ToSwbJ9f09xw==service-type ppp#l2tp-group 1tunnel password cipher $c$3$TVsHV3HQRBs5eubLlDPrKCp8o8kwnA== tunnel name lacstart l2tp ip domain#interface Aux0async mode flowlink-protocol ppp#interface Cellular0/0async mode protocollink-protocol ppp#interface Virtual-Template1ppp authentication-mode pap chap domain#interface NULL0#interface Vlan-interface1pppoe-server bind Virtual-Template 1ip address#interface GigabitEthernet0/0port link-mode routeip addressipsec policy lac#interface GigabitEthernet0/1port link-mode bridge#interface GigabitEthernet0/2port link-mode bridge#interface GigabitEthernet0/3port link-mode bridge#interface GigabitEthernet0/4port link-mode bridge#ip route-staticip route-static#dialer-rule 1 ip permit#load xml-configuration#load tr069-configuration#user-interface tty 12user-interface aux 0user-interface vty 0 4authentication-mode scheme#returnLNS:#version Release 0202#sysname lns#telnet server enable#ip pool 1#password-recovery enable#vlan 1#interface Virtual-Template1ppp authentication-mode pap chapremote address pool 1ip address#interface NULL0#interface LoopBack0ip address#interface GigabitEthernet1/0#interface GigabitEthernet1/description to-12/32ip addressvlan-type dot1q vid 1498#interface GigabitEthernet2/0#interface GigabitEthernet2/description to-11/32ip addressvlan-type dot1q vid 1499ipsec apply policy lns#scheduler logfile size 16#line class auxuser-role network-operator#line class consoleuser-role network-admin#line class vtyuser-role network-operator#line aux 0user-role network-operator#line con 0user-role network-admin#line vty 0 63authentication-mode schemeuser-role network-operator#ip route-static 0ip route-static 28ip route-static 28#domainauthentication ppp localauthorization ppp localaccounting ppp local#domain system#aaa session-limit ftp 32aaa session-limit telnet 32aaa session-limit http 32aaa session-limit ssh 32aaa session-limit https 32domain default enable system#role name level-0description Predefined level-0 role#role name level-1description Predefined level-1 role#role name level-2description Predefined level-2 role#role name level-3description Predefined level-3 role#role name level-4description Predefined level-4 role#role name level-5description Predefined level-5 role#role name level-6description Predefined level-6 role#role name level-7description Predefined level-7 role#role name level-8description Predefined level-8 role#role name level-9description Predefined level-9 role#role name level-10description Predefined level-10 role #role name level-11description Predefined level-11 role #role name level-12description Predefined level-12 role #role name level-13description Predefined level-13 role#role name level-14description Predefined level-14 role#user-group system#local-user admin class managepassword hash $h$6$rhjYlaMxTE8Yrgy/$pL4ngHJErR5IS6mIM2TVTpxVJoXAz3Z7twS5WUoHnTBAVcnQ6zRTt3l/I V25NzoxYG4+xduBzNhiM+NovY5gUQ==service-type telnetauthorization-attribute user-role network-adminauthorization-attribute user-role network-operator#local-user test class managepassword hash $h$6$aeSFBsuE4NLmKV/p$Bmfz5WpYqTIdkrJhRl8v9xOkz2sxaxZ4Y0ZtkKglmyw3gvtamdEAxf0CI tYelhqBRz/xZmmQF5DcZ3Y15oa5YA==service-type ftpservice-type telnetauthorization-attribute user-role network-operator#local-user test class networkpassword cipher $c$3$dxUAzslPK2voJ3xxO+kdUpqKQK52oAsuNQ==service-type pppauthorization-attribute user-role network-operator#ipsec transform-set lnsesp encryption-algorithm 3des-cbcesp authentication-algorithm sha1#ipsec policy-template lns 1transform-set lnsike-profile lns#ipsec policy lns 1 isakmp template lns#l2tp-group 1 mode lnsallow l2tp virtual-template 1 remote lactunnel name lnstunnel password cipher $c$3$TbJ0N3WspYQUVRSjjmPBxkFjo3Xhyg==#l2tp enable#ike identity fqdn lns#ike profile lnskeychain lacexchange-mode aggressivelocal-identity fqdn lnsmatch remote identity fqdn lacmatch local address GigabitEthernet2/#ike keychain lacpre-shared-key hostname lac key cipher $c$3$QGKCezjZ+NqQIHxyMuZsfR/weMCQAw== #return一:概述首先,先将这两个概念理顺一下。

验证L2TP over IPsec

验证L2TP over IPsec测试编号8.8.1验证L2TP over Ipsec测试组网图:步骤2:配置R1、internet、R4路由器R1的配置如下:crypto isakmp policy 6 //写尽量多的policy encr 3deshash md5authentication pre-sharecrypto isakmp policy 8encr aesauthentication pre-sharegroup 2crypto isakmp policy 10encr 3desauthentication pre-sharegroup 2crypto isakmp policy 11encr 3deshash md5authentication pre-sharegroup 2crypto isakmp key bluefox address 201.1.1.1crypto isakmp key bluefox address 0.0.0.0 0.0.0.0crypto ipsec transform-set myset esp-des esp-md5-hmacmode transport //一定要是传输模式。

因为PC不支持隧道模式、crypto map mymap 1 ipsec-isakmpset peer 202.1.1.1set transform-set mysetmatch address 100interface Ethernet1/0ip address 192.168.1.1 255.255.255.252ip ospf 1 area 0interface Ethernet1/1ip address 201.1.1.1 255.255.255.252crypto map mymap //应用策略在接口上interface Virtual-Template1ip address 192.168.3.1 255.255.255.0peer default ip address pool l2tpppp authentication ms-chap //MS-CHAP认证router ospf 1network 192.168.1.0 0.0.0.3 area 0default-information originateip local pool l2tp 192.168.3.2 192.168.3.254 //配置地址池ip route 0.0.0.0 0.0.0.0 201.1.1.2access-list 100 permit udp any eq 1701 host 202.1.1.1 eq 1701 //匹配感兴趣流量。

windows自带的l2tp over ipsec配置参数

windows自带的l2tp over ipsec配置参数关于Windows自带的L2TP over IPsec配置参数Windows操作系统自带了一种名为L2TP over IPsec的VPN连接方式,该方式通过使用网络协议L2TP(Layer 2 Tunneling Protocol)和IPsec (Internet Protocol Security)来建立安全的虚拟私有网络(VPN),以增加网络传输的安全性和保密性。

在本文中,我们将一步一步地回答关于Windows自带的L2TP over IPsec的配置参数。

一、打开VPN连接设置:首先,打开Windows操作系统的“设置”菜单,点击“网络和Internet”选项,然后进入“VPN”部分。

二、创建新的VPN连接:点击“添加一个VPN连接”选项,然后在弹出的窗口中填入相关配置参数。

1. VPN提供商:请选择“Windows内建”选项,以使用Windows自带的VPN连接方式。

2. 连接名称:填入一个您喜欢的可以唯一标识该VPN连接的名称,例如“公司VPN”或“个人VPN”。

3. 服务器名称或地址:在此处填写VPN服务器的名称或IP地址。

您可以从VPN服务提供商或网络管理员那里获取这些信息。

4. VPN类型:请选择“使用L2TP/IPsec建立VPN连接”。

三、配置IPsec相关参数:点击“IPsec设置”选项,进入IPsec相关参数的设置页面。

1. 连接安全性:选择“需要加密”以确保连接的安全性。

2. 使用预共享密钥进行连接:选择“是”,并在“预共享密钥”文本框中填入与VPN服务器共享的预共享密钥。

预共享密钥是通过VPN提供商或网络管理员提供的安全口令,用于验证连接的身份。

3. 密码算法:选择您希望使用的加密算法。

Windows操作系统支持多种不同的算法,例如DES、3DES、AES等。

四、配置L2TP相关参数:点击“L2TP设置”选项,进入L2TP相关参数的设置页面。

l2tp over ipsec mtu损耗

l2tp over ipsec mtu损耗

L2TP over IPSec(Layer 2 Tunneling Protocol over Internet Protocol Security)是一种网络通信协议,用于在互联网上建立安全的虚拟专用网络(VPN)连接。

在使用 L2TP over IPSec 协议时,MTU(Maximum Transmission Unit,最大传输单元)值可能会发生损耗,从而影响网络性能。

当数据包通过 L2TP 和 IPSec 隧道传输时,会增加额外的头部开销,这可能导致数据包的大小超过网络设备的 MTU 值。

如果网络设备的 MTU 值较小,它可能无法处理较大的数据包,从而导致数据包的拆分和重组,这会增加网络延迟和丢包的风险。

为了解决这个问题,可以考虑调整网络设备的 MTU 值,以适应 L2TP over IPSec 协议的需求。

具体的调整方法可能因网络设备和网络环境而异,建议参考设备的文档进行操作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

crypto ikev1 policy 10

authentication pre-share

encryption 3des

hash sha

group 5

lifetime 86400

crypto ipsec ikev1 transform-set my-transform-set-ikev1 esp-des esp-sha-hmac crypto ipsec ikev1 transform-set my-transform-set-ikev1 mode transport

group-policy DfltGrpPolicy attributes

vpn-tunnel-protocol l2tp-ipsec

//group-policy sales_policy internal

//group-policy sales_policy attributes

//wins-server value 209.165.201.3 209.165.201.4

//dns-server value 209.165.201.1 209.165.201.2

ip local pool sales_addresses 10.4.5.10-10.4.5.20 mask 255.255.255.0

tunnel-group DefaultRAGroup general-attributes

address-pool sales_addresses

tunnel-group sales-tunnel type remote-access

tunnel-group DefaultRAGroup general-attributes

default-group-policy DfltGrpPolicy

tunnel-group DefaultRAGroup general-attributes

authentication-server-group sales_server LOCAL

tunnel-group name ppp-attributes

authentication ms-chap-v1

tunnel-group DefaultRAGroup ipsec-attributes

ikev1 pre-shared-key 123456

//tunnel-group sales_tunnel general-attributes

//accounting-server-group sales_aaa_server

l2tp tunnel hello 100

//crypto isakmp enable

//crypto isakmp nat-traversal 1500

username jdoe password j!doe1 mschap

crypto ikev1 policy 5

group 5

案例:

ip local pool sales_addresses 209.165.202.129-209.165.202.158 group-policy sales_policy internal

group-policy sales_policy attributes

wins-server value 209.165.201.3 209.165.201.4

dns-server value 209.165.201.1 209.165.201.2

vpn-tunnel-protocol l2tp-ipsec

tunnel-group DefaultRAGroup general-attributes

default-group-policy sales_policy

address-pool sales_addresses

tunnel-group DefaultRAGroup ipsec-attributes

pre-shared-key *

tunnel-group DefaultRAGroup ppp-attributes

no authentication pap

authentication chap

authentication ms-chap-v1

authentication ms-chap-v2

crypto ipsec ikev1 transform-set my-transform-set-ikev1 esp-des esp-sha-hmac crypto ipsec ikev1 transform-set my-transform-set-ikev1 mode transport

crypto dynamic-map dyno 10 set ikev1 transform-set trans

crypto map vpn 20 ipsec-isakmp dynamic dyno

crypto map vpn interface outside

crypto ikev1 enable outside

crypto ikev1 policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

还有你少配了一个 split-tunnel-policy tunnelspecified, 所以客户端那边应该看到的路由是0.0.0.0 0.0.0.0 对吧?。