技术专题yppasswd

DMVPN技术详解

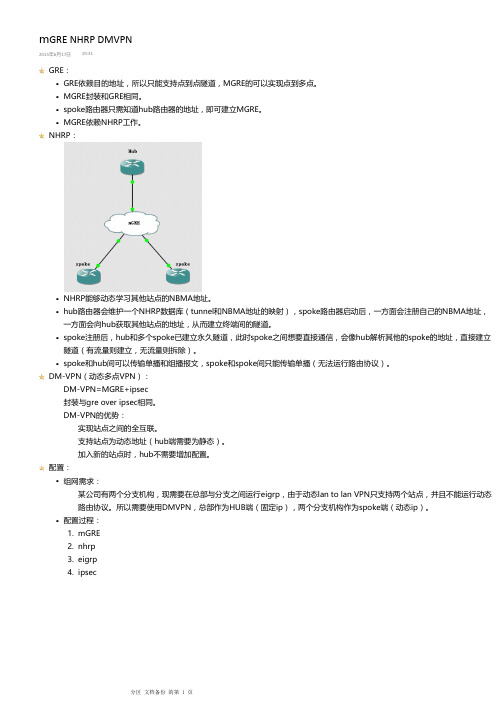

一方面会向hub获取其他站点的地址,从而建立终端间的隧道。 • spoke注册后,hub和多个spoke已建立永久隧道,此时spoke之间想要直接通信,会像hub解析其他的spoke的地址,直接建立

隧道(有流量则建立,无流量则拆除)。 • spoke和hub间可以传输单播和组播报文,spoke和spoke间只能传输单播(无法运行路由协议)。 DM-VPN(动态多点VPN):

hub点发出的路由不会将下一跳置为自己而会带真实下一跳从而使多个分支直接通信路由直通不必在hub中转r2configifnoipnexthopselfeigrp1?层次化网络设计12开启nhrp重定向分支内网设备向分支内网设备发送数据第一次像hub做请求hub会发送重定向信息给分支1和分支2两个分支内网设备会互相请求对方的nhrp信息动态建立隧道

分区 文档备份 的第 1 页

4. ipsec

R1无需做配置,直连可保证tunnel通。 • mGRE:

○ R2(HUB): R2(config)#int tunnel 1 R2(config-if)#tunnel mode gre multipoint R2(config-if)#tunnel source e1/0 R2(config-if)#ip address 100.1.1.2 255.255.255.0

mGRE NHRP DMVPN

2015年6月17日 19:31

GRE: • GRE依赖目的地址,所以只能支持点到点隧道,MGRE的可以实现点到多点。 • MGRE封装和GRE相同。 • spoke路由器只需知道hub路由器的地址,即可建立MGRE。 • MGRE依赖NHRP工作。

NHRP:

• NHRP能够动态学习其他站点的NBMA地址。 • hub路由器会维护一个NHRP数据库(tunnelபைடு நூலகம்NBMA地址的映射),spoke路由器启动后,一方面会注册自己的NBMA地址,

绕过系列第六节课

ቤተ መጻሕፍቲ ባይዱ 声明

2

目录

1、 WAF绕过方法详解④ 2、Bypass云锁Postgresql数据库注入

3

1

WAF绕过方法详解④

原理续集

4

WAF 绕过角度

架构

规则缺陷/特 性

协议

5

HTTP协议兼容性

▫ HTTP Method多样性

大家的常识是GET参数通过URL传递,POST放在Request body中。 但是GET请求中同样可以传输POST数据。如下图,即使更换了HTTP请求方法, 仍然完成了数据传递。

11

实战Bypass 演示ing

12

Thanks!

今天的课程到此结束

13

▪ 位置二

可利用其他控制字符替换空格:%09、%0a、%0c、%0d

▪ 位置三

可利用其他控制字符替换空格:%09、%0a、%0c、 %0d

可使用其他字符:.、~、@、-、+

10

Postgresql数据库特性

▪ 位置四

可利用其他控制字符替换空格: %09、%0a、%0c、%0d

▪ 位置五

可利用其他控制字符替换空格:%09、%0a、%0c、%0d 可插入字符:%30-%ff、%24

6

HTTP协议兼容性

▫ HTTP Body多样性①

参数通过表单类型multipart/form-data进行提交 而WAF针对表单检测一般是只针对文件上传、XSS漏洞,导致常规sql注入语句 便可以通过该方式进行bypass,达到WAF无法识别,WebServer可以解析的目 的。

7

HTTP协议兼容性

实战Bypass

XSS--CSP安全策略概述及bypass方法

XSS--CSP安全策略概述及bypass⽅法基本概念:CSP(Content Security Policy)即内容安全策略,为了缓解很⼤⼀部分潜在的跨站脚本问题,浏览器的扩展程序系统引⼊了内容安全策略(CSP)的⼀般概念。

这将引⼊⼀些相当严格的策略,会使扩展程序在默认情况下更加安全,开发者可以创建并强制应⽤⼀些规则,管理⽹站允许加载的内容。

CSP的实质就是⽩名单机制,对⽹站加载或执⾏的资源进⾏安全策略的控制。

Content Security Policy (CSP)内容安全策略,是⼀个附加的安全层,有助于检测并缓解某些类型的攻击,包括跨站脚本(XSS)和数据注⼊攻击。

CSP的特点就是它是在浏览器层⾯做的防护,是和同源策略同⼀级别,除⾮浏览器本⾝出现漏洞,否则不可能从机制上绕过。

CSP只允许被认可的JS块、JS⽂件、CSS等解析,只允许向指定的域发起请求。

常见绕过⽅式:1.利⽤页⾯预加载:浏览器为了增强⽤⼾体验,让浏览器更有效率,就有⼀个预加载的功能,⼤体是利⽤浏览器空闲时间去加载指定的内容,然后缓存起来。

这个技术⼜细分为DNS-prefetch、subresource、prefetch、preconnect、 prerender。

HTML5⻚⾯预加载是⽤link标签的rel属性来指定的。

如果csp头有 unsafe-inline,则⽤预加载的⽅式可以向外界发出请求,例如<!-- 预加载某个⻚⾯ --><link rel='prefetch' href='http://xxxx'><!-- firefox --><link rel='prerender' href='http://xxxx'><!-- chrome --><!-- 预加载某个图⽚ --><link rel='prefetch' href='http://xxxx/x.jpg'><!-- DNS 预解析 --><link rel="dns-prefetch" href="http://xxxx"><!-- 特定⽂件类型预加载 --><link rel='preload' href='//xxxxx/xx.js'><!-- chrome -->2.利⽤302重定向:1.利⽤url跳转可以回避严格的CSP在允许unsafe-inline的情况下,可以⽤window.location,或者window.open之类的⽅法进⾏跳转绕过。

无锁队列ypipe用法

无锁队列Ypipe用法概述在高并发的场景下,队列的性能常常成为一个瓶颈。

为了解决传统锁机制下的并发竞争问题,无锁队列成为了一种被广泛使用的解决方案。

在本文中,我们将介绍一种常见的无锁队列Y pi pe的使用方法。

Ypip e简介Y p ip e是一种高性能的无锁队列实现,其内部使用环形缓冲区作为底层数据结构,避免了锁的开销。

Y pi pe支持多个生产者和多个消费者的并发操作,可以在高并发场景下提供出色的性能。

Ypip e的工作原理Y p ip e的内部结构包括两个环形的缓冲区,分别称为P ut Bu ff e r和G e tB uf fe r。

生产者通过Pu tB uf fe r将数据插入队列,消费者通过G e tB uf fe r将数据从队列中取出。

每个缓冲区都有一个读指针和一个写指针,通过这两个指针来实现并发操作的无锁控制。

Y p ip e的基本思想是将队列的插入和弹出操作分离,避免竞争条件的产生。

生产者只需通过p ut操作将数据存入Pu tB uf fe r,并将写指针向前移动;而消费者则通过ge t操作从Ge tB u ff er中读取数据,并将读指针向前移动。

当P utB u ff er的写指针追赶上Ge tB uf fe r的读指针时,说明队列已满,需要进行线程调度。

Ypip e的使用方法初始化首先,我们需要初始化一个Y pi pe对象,示例代码如下:f r om Yp ip ei mp or tYp i peq u eu e=Yp ip e()生产者操作生产者通过调用p ut方法向队列中插入数据,示例代码如下:d a ta='He ll oY pi pe!'q u eu e.pu t(da ta)消费者操作消费者通过调用g et方法从队列中获取数据,示例代码如下:d a ta=q ue ue.g et()p r in t(da ta)完整示例代码下面是一个完整的示例代码,展示了生产者和消费者操作:f r om Yp ip ei mp or tYp i pei m po rt th re ad in gd e fp ro du ce r(qu eue):f o ri in ra ng e(10):d a ta=f'I te m{i}'q u eu e.pu t(da ta)d e fc on su me r(qu eue):w h il eT ru e:d a ta=q ue ue.g et()i f da ta is No ne:b r ea kp r in t(da ta)i f__na me__=='__ma i n__':q u eu e=Yp ip e()p r od uc er_t hr ea d=t h re ad in g.Th re ad(t ar ge t=pr od uc er,a rg s=(q u eu e,))c o ns um er_t hr ea d=t h re ad in g.Th re ad(t ar ge t=co ns um er,a rg s=(q u eu e,))p r od uc er_t hr ea d.s t ar t()c o ns um er_t hr ea d.s t ar t()p r od uc er_t hr ea d.j o in()c o ns um er_t hr ea d.j o in()总结无锁队列Yp ip e是一种高性能的队列实现,在高并发场景下表现出色。

软件系统运维技术中安全访问控制的方法

软件系统运维技术中安全访问控制的方法随着互联网的发展,软件系统在我们的生活中扮演了愈加重要的角色。

然而,随着软件系统的日益复杂化,安全威胁也随之增加。

为了确保软件系统的安全性,安全访问控制是一个至关重要的方面。

本文将介绍一些软件系统运维技术中常用的安全访问控制方法。

1. 强密码策略:强密码策略是保护软件系统安全的第一道防线。

通过控制用户账户密码的复杂性来避免密码被破解。

强密码策略通常要求密码包含大小写字母、数字和特殊字符,并且要求密码长度足够长。

同时,强密码策略还建议用户定期更换密码,以防止密码被盗用。

2. 多因素身份验证:多因素身份验证是一种提高软件系统安全性的有效方法。

除了用户名和密码,多因素身份验证还引入了其他形式的验证,如指纹、短信验证码、硬件令牌等。

使用多因素身份验证可以大大降低黑客利用盗取用户密码的风险,提高软件系统的安全性。

3. 基于角色的访问控制:基于角色的访问控制是一种常用的访问控制方法。

通过将用户划分为不同的角色,每个角色具有不同的权限和访问权限。

这样一来,管理员可以根据用户的角色来给予不同的权限,从而限制用户的访问范围,确保数据的安全性。

基于角色的访问控制也允许方便的用户管理和权限分配。

4. 审计日志:审计日志是记录软件系统中用户操作和系统事件的方法。

通过审计日志,运维人员可以追踪用户的行为,发现潜在的安全威胁和漏洞。

审计日志还可以用于对系统进行故障排除和安全检查。

为了确保审计日志的有效性,保留时间较长,且只有授权人员可以访问或修改。

5. 强化网络安全:在软件系统运维过程中,强化网络安全也必不可少。

例如,使用防火墙、入侵检测系统和反病毒软件等工具可以帮助防止未经授权的访问和网络攻击。

此外,定期对网络进行漏洞扫描,及时修补存在的漏洞,也是确保软件系统安全的重要步骤。

6. 访问控制清单:访问控制清单是记录用户访问权限的一种方式。

通过访问控制清单,运维人员可以清楚地掌握每个用户的访问权限,及时调整和审查权限,防止非法访问和数据泄露。

VPN的实现技术之隧道技术和加密技术

VPN的实现技术之隧道技术和加密技术VPN(Virtual Private Network)是一种通过公共网络建立私密连接的技术。

为了保护通信过程中的数据安全性和隐私性,VPN采用了隧道技术和加密技术。

下面将分别介绍这两种实现技术,并详细说明它们的作用和原理。

一、隧道技术隧道技术是VPN中实现私密连接的关键技术之一、它基于在公共互联网上创建一个虚拟的“隧道”,让通过隧道传输的数据可以被外界看到的时候,却无法被解读和窃取。

隧道技术通过将真实的数据包封装在另外一个数据包中,再通过公共网络传输,从而隐藏了真实数据包的内容。

隧道技术在VPN中的具体实现方式有多种,如PPTP、L2TP、SSTP、IPSec等。

以下分别对这几种常见的隧道技术进行介绍:1. PPTP(Point-to-Point Tunneling Protocol)是一种常用的VPN 隧道技术,它通过在真实的IP数据包中封装一层PPTP数据包,实现数据的安全传输。

PPTP在数据传输过程中使用了GRE(Generic Routing Encapsulation)协议来封装和解封数据包。

2. L2TP(Layer 2 Tunneling Protocol)也是一种常见的VPN隧道技术,它结合了PPTP和Cisco的L2F(Layer 2 Forwarding)协议的特点。

L2TP通过在真实的IP数据包中封装一层L2TP数据包,并使用UDP 协议进行传输。

3. SSTP(Secure Socket Tunneling Protocol)是一种基于SSL/TLS协议的VPN隧道技术,它通过在SSL/TLS加密协议上建立隧道,实现数据的安全传输。

SSTP在Windows系统中得到了广泛应用,但在其他操作系统上的支持相对较少。

4. IPSec(Internet Protocol Security)是一种常用的VPN隧道技术,它通过在IP层上对数据进行加密、封装和解封来实现安全传输。

二代bypass工作原理

二代bypass工作原理

二代bypass(第二代绕过)是指在计算机安全领域中一种绕过安全限制的技术或方法,通常用于绕过针对恶意软件、网络攻击、漏洞等的防御措施。

其工作原理可以概括为以下几个步骤:

1. 识别目标:通过对目标系统进行扫描和分析,确定系统的安全限制和防御措施。

2. 寻找漏洞:通过漏洞扫描、代码审计等技术,寻找目标系统中存在的漏洞,比如软件漏洞、配置错误等。

3. 利用漏洞:根据找到的漏洞,构造相应的攻击载荷,利用漏洞进行攻击。

攻击形式可以是代码注入、缓冲区溢出、提权漏洞等。

4. 绕过防御:通过巧妙地构造攻击载荷或利用已有的安全漏洞,绕过目标系统的安全防御机制,如绕过防火墙、入侵检测系统、反病毒软件等。

5. 控制系统:成功绕过安全限制后,攻击者可以获得对目标系统的控制权,进行进一步的攻击,如数据窃取、恶意代码执行等。

需要注意的是,绕过安全限制是一种攻击行为,违法且有害的。

在实际应用中,应加强系统的安全性,及时修补漏洞,并配合其他安全措施,以防止绕过攻击的发生。

反向爆破安全技术措施

反向爆破安全技术措施概述反向爆破是指针对网站或应用程序进行暴力破解时,攻击者使用自己的计算机作为攻击对象,而不是直接对目标网站或应用程序进行攻击。

这种做法能够绕过一些常规的安全技术,而且攻击者的攻击行为也不容易被发现。

在此背景下,为了提高系统的安全性,需要采取一系列反向爆破安全技术措施来防范攻击。

反向代理反向代理是指部署在目标服务器前面的代理服务器,客户端的所有请求都先被发送到反向代理服务器上,然后由反向代理服务器主动向目标服务器请求服务资源。

在这种架构下,攻击者只能获取到反向代理服务器的信息,无法直接访问目标服务器。

因此,反向代理可以防止攻击者利用程序漏洞进行心跳型恶意扫描等攻击。

反向代理还能阻止CC攻击,即控制计算机攻击。

反向代理模式近年来广泛被应用于各大门户网站和在线应用程序中,比如淘宝、百度、阿里巴巴等网络服务平台。

API接口限制API接口是Web开发中常见的一种技术,它是Web应用程序和第三方服务之间的桥梁。

攻击者经常利用API接口服务进行反向暴力破解攻击。

因此,需要针对API接口服务进行访问限制。

限制方法常见的有IP地址过滤、访问频率限制和验证码验证等。

其中,IP地址过滤可以限制某些黑名单IP的访问,而访问频率限制则可以限制若干时间段内某个IP地址的请求次数等。

验证码验证则是基于图形、语音、短信或人机验证的方式,可以有效地防止反向暴力破解攻击。

反爬虫技术反爬虫技术是指防止恶意攻击者利用一些特定的策略或技巧,大量请求和爬取网站的数据和信息。

常见的反爬虫技术有IP地址限制、头信息识别、网站扫描等。

其中,IP地址限制是基于客户端的IP地址进行过滤,如需正常访问网站,就必须通过合法的方式进行验证。

头信息识别和网站扫描则涉及到一些高级技术,需要专业人士采取一些复杂的反爬虫措施。

日志监控日志监控是指对系统内部的日志信息进行监控,及时排查系统中的漏洞和缺陷。

系统管理员可以通过日志监控工具收集并管理网站的访问日志、错误日志等各种日志信息。

bypassuac原理

bypassuac原理

BypassUAC是一种技术,用于绕过Windows操作系统中的用户账户控制(User Account Control,UAC)功能。

UAC是一种安全特性,旨在阻止未经授权的更改系统设置和安装应用程序。

BypassUAC 的原理是利用操作系统或应用程序中的漏洞或设计缺陷,以获取足够的权限来执行绕过UAC的操作。

一种常见的BypassUAC技术是利用特权升级漏洞。

通过利用操作系统或应用程序中存在的漏洞,攻击者可以提升其权限级别,从而绕过UAC的限制。

例如,攻击者可能会利用操作系统内核中的漏洞,以获取系统级别的权限,从而绕过UAC。

另一种BypassUAC的方法是利用应用程序兼容性引擎。

应用程序兼容性引擎允许旧版本的应用程序在新版Windows上运行,但这也可能被攻击者利用来绕过UAC。

攻击者可以创建一个看似普通的应用程序,但在运行时触发应用程序兼容性引擎,从而获取系统权限。

此外,BypassUAC还可以利用Windows注册表或其他系统配置信息的特殊设置,以执行绕过UAC的操作。

攻击者可能会修改注册

表项或系统设置,以欺骗UAC,使其认为某个操作是合法的,从而绕过UAC的限制。

总的来说,BypassUAC的原理是利用操作系统或应用程序中的漏洞、设计缺陷或特殊设置,以获取足够的权限来执行绕过UAC的操作。

这种技术可能会对系统安全造成严重威胁,因此用户和系统管理员应该密切关注系统的安全更新,并采取适当的安全措施来防范此类攻击。

403bypass原理

403bypass原理什么是403 Bypass?在网络安全领域,403 Bypass是指绕过访问控制列表(ACL)中的HTTP 403错误。

HTTP 403错误是当用户试图访问其没有权限的资源时,服务器会返回的状态码。

尽管403错误是为了保护网站资源免受未经授权的访问,但黑客们通过利用某些技术手段,能够成功地绕过这种访问控制,并未经授权地访问目标资源。

403 Bypass的原理是基于服务器对于资源权限的判断机制。

当用户向服务器请求某个资源时,服务器会根据服务器上配置的ACL判断该用户是否有权限访问。

如果用户没有相关权限,服务器就会返回403错误码,拒绝用户的请求。

黑客通过分析服务器的ACL配置和针对具体资源的访问机制,找到漏洞或弱点,以此来绕过403错误,实现未授权访问目标资源的目的。

有哪些403 Bypass的常见技术手段?有很多种技术手段可以用于绕过403错误,使黑客能够不经授权地访问目标资源。

以下是一些常见的403 Bypass技术:1. 使用代理服务器:黑客可以通过使用代理服务器来隐藏其真实IP地址,以此绕过服务器的ACL判断。

代理服务器充当了用户和服务器之间的中间人,使得服务器无法准确判断用户的真实身份和权限。

2. URL参数篡改:黑客通过修改URL中的参数来对服务器进行欺骗。

有时,服务器在判断用户权限时,会依赖URL中的参数值。

黑客可以通过修改URL中的参数,使服务器认为用户是具有访问权限的,从而绕过403错误。

3. 目录遍历攻击:黑客可以通过对URL进行目录遍历攻击,来绕过服务器的ACL判断。

目录遍历攻击是指黑客通过修改URL中的目录路径,使服务器无法正确判断用户请求的资源是否有权限访问。

4. 绕过访问控制逻辑:有时服务器的访问控制逻辑存在漏洞或缺陷,黑客可以利用这些漏洞或缺陷来绕过403错误。

例如,黑客可能发现服务器在某些情况下没有正确判断用户的访问权限,或者使用不安全的访问控制算法。

常用网络安全技术轮询

常用网络安全技术轮询网络安全技术是保护网络系统和数据免受各种威胁的关键。

随着网络攻击日益复杂和普遍,常用网络安全技术也不断发展和演进。

本文将介绍几种常用的网络安全技术。

1. 防火墙:防火墙是网络安全中最基本的技术之一,用于监控和控制网络流量。

它可以阻止不符合规则的数据包进入网络系统,并保护内部网络免受外部攻击。

防火墙可以基于端口、协议、IP地址等对数据包进行过滤,从而提高网络的安全性。

2. 入侵检测系统(IDS)和入侵防御系统(IPS):IDS和IPS 用于监测和阻止未经授权的访问和活动。

IDS监测网络中的异常活动,当发现可疑行为时,会发出警报。

而IPS不仅可以检测异常活动,还能主动对入侵行为进行阻止和应对。

3. 加密技术:加密技术是通过将敏感数据转化为无法理解的形式,从而提高数据的保密性。

常见的加密技术包括对称加密、非对称加密和哈希函数等。

通过加密技术,即使数据被窃取,也无法被解读,从而保护数据免受攻击。

4. 虚拟专用网络(VPN):VPN通过在公共网络上建立私密的通信管道,实现对数据传输的加密和隧道化。

用户通过VPN可以在不受信任的网络上安全地访问内部资源,同时也能够隐藏真实的IP地址,保护用户的隐私。

5. 反病毒软件:反病毒软件可以监测和清除计算机中的病毒、木马和恶意软件。

它可以定期扫描计算机系统,以便及时发现并处理潜在的安全威胁。

6. 多因素身份验证:多因素身份验证是通过结合多种不同的身份验证方法,提高用户身份识别的可靠性。

常见的多因素身份验证方法包括密码、生物特征识别、物理令牌和短信验证码等。

7. 安全培训与教育:安全培训与教育是提高用户安全意识和技能的重要手段。

通过为用户提供关于网络安全的知识和实践指导,可以减少用户对网络攻击的接受率和损失。

以上是常用的网络安全技术,每一种技术都有其独特的作用和优势。

在构建网络安全方案时,可以根据具体需求和威胁情况选择合适的技术组合,从而全面提升网络的安全性。

xdma descriptor bypass例子 -回复

xdma descriptor bypass例子-回复文章题目:深入理解和实现xdma descriptor bypass摘要:xdma descriptor bypass是一种用于提高数据传输效率的技术。

本文将介绍xdma descriptor bypass的原理和实现方法,并通过具体的例子详细解释其使用步骤和操作流程。

第一部分:引言近年来,大规模数据传输和处理已成为许多应用领域的核心需求。

因此,高效的数据取传输和处理方案是迫切需要解决的问题之一。

传统的数据传输方案需要在传输过程中使用数据描述符,这会引入一定的延迟和复杂度。

为了提高数据传输效率,需要采用一种优化的方案。

xdma descriptor bypass技术横空出世,成为优化数据传输过程的重要方法。

第二部分:xdma descriptor bypass的原理xdma descriptor bypass的原理是通过跳过数据描述符的传输来实现数据的直接传输。

传统的数据传输方案使用数据描述符对数据进行描述和控制,这些描述符包含了源和目的地址、数据长度、传输控制等信息。

在传输过程中,数据描述符的传输会引入一定的延迟和复杂度,特别是在大规模数据传输场景下,这一问题就更为突出了。

xdma descriptor bypass采用一种直接传输的方式,通过绕过数据描述符的传输,实现数据的快速传输。

其核心思想是在传输开始前,事先对数据进行完整的描述和分割,然后以数据块的形式直接传输到目的地址。

在目的地址接收到所有的数据块之后,进行数据的合并和重组,从而完成整个传输过程。

第三部分:xdma descriptor bypass的实现方法1. 数据分割和描述:在使用xdma descriptor bypass进行数据传输之前,需要对数据进行分割和描述。

分割的方法可以采用固定大小或者动态调整的方式,以适应不同类型和大小的数据。

然后,将分割后的数据进行描述,包括起始地址、数据长度等信息,并组织成数据块。

安全产品技术资料_HC

目录安全产品技术资料部分 (2)1入侵防御产品技术参数(内网、外网) (2)2防火墙产品技术参数(内网、外网) (11)1.13WEB应用安全防护系统(WEB防火墙外网)技术参数 (16)4安全管理中心(外网)技术参数 (20)5网络审计和数据库审计(业务审计系统内网、外网)技术参数 (29)6脆弱性扫描与管理系统(漏洞扫描系统内网、外网)技术参数 (34)7网络日志收集与分析系统(网络日志审计系统内网、外网)技术参数 (38)8网络审计堡垒主机(运维审计系统外网)技术参数 (41)9入侵检测系统(外网)技术参数 (48)10过滤网关系统(防毒墙外网)技术参数 (52)11VPN系统技术参数 (54)安全产品技术资料部分1入侵防御产品技术参数(内网、外网)2防火墙产品技术参数(内网、外网)1.1 3WEB应用安全防护系统(WEB防火墙外网)技术参数天融信Web应用安全防护系统,型号规格:TopWAF(TW-31214)4安全管理中心(外网)技术参数天融信安全管理系统,型号规格:TSM(TSM-Policy)5网络审计和数据库审计(业务审计系统内网、外网)技术参数数据库审计系统硬件参数:数据库审计系统功能参数TopAudit(TA-304-DB-V2)网络审计模块功能,(TA-NET-LIC)6脆弱性扫描与管理系统(漏洞扫描系统内网、外网)技术参数7网络日志收集与分析系统(网络日志审计系统内网、外网)技术参数8网络审计堡垒主机(运维审计系统外网)技术参数天融信网络审计系统(堡垒主机),型号规格:TopAudit(TA-71104-SAG-V2)9入侵检测系统(外网)技术参数天融信网络卫士入侵检测系统,型号规格:TopSentry 3000(TS-50428)。

bypass使用技巧

bypass使用技巧Bypass,又称越级或越过,是为了阻止某些特定环境下由病毒、木马或黑客利用漏洞所使用的一种计算机安全技术。

Bypass技术可以通过触发系统性能瓶颈或执行恶意破坏活动来达到攻击的目的。

Bypass技术的发展起源于恶意软件的不断更新和发展,为保护计算机系统免受病毒、木马和黑客的威胁,必须不断更新bypass技术以满足系统安全需求。

本文将介绍bypass技术的使用技巧,帮助用户正确使用bypass技术,以有效达到安全防护的目的。

1.择正确的Bypass技术Bypass技术不仅要能够有效抵御恶意软件和攻击,而且还要适应特定的系统环境,否则可能造成系统损坏。

因此,在使用Bypass 技术之前,必须首先了解系统的需求,根据不同的系统环境选择合适的Bypass技术,以便达到最佳的效果。

2.视Bypass技术的更新Bypass技术的发展以及恶意软件和攻击的不断更新,因此bypass技术也需要定期更新以保持最高的性能和效果。

用户应经常关注Bypass技术的最新更新,及时更新Bypass技术以保护本地系统的安全。

3.指定正确的越级策略当被攻击时,Bypass技术可以帮助防范,但是在设置过程中必须注意指定最佳的越级策略,以控制入站和出站流量的范围,避免发生恶意攻击。

4.用警报及时检测威胁Bypass技术可以帮助收集和分析来自外界攻击的信息,并在遇到不熟悉的威胁时及时进行报警。

用户可以通过对应用程序进行跟踪,检测不熟悉的攻击趋势,在被病毒木马和黑客攻击时及时发现威胁,采取有效措施阻止攻击。

5.取安全措施使用Bypass技术后,用户还应采取其他安全措施,例如,安装杀毒软件和防火墙,实施审计操作,强化系统安全策略等,以达到最佳的系统安全防护效果。

综上所述,Bypass技术是一种有效的计算机安全技术,能够有效抵御病毒、木马和黑客的攻击。

但是使用Bypass技术时也应该注意一些细节,以保证Bypass技术能够发挥最佳效果。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

yppasswd(1) yppasswd(1) NAME

yppasswd, ypchfn, ypchsh − change your password in the NIS database

SYNOPSIS

yppasswd [-f] [-l] [-p] [user]

ypchfn [user]

ypchsh [user]

DESCRIPTION

In the old days, the standard passwd(1),chfn(1) and chsh(1) tools could not be used under Linux to change the users NIS password, shell and GECOS information. For changing the NIS information, they were replaced by their NIS counterparts,yppasswd,ypchfn and ypchsh.

Today,this versions are deprecated and should not be used any longer.

Using the command line switches, you can choose whether to update your password−p,your login shell−l, or your GECOS field−f,or a combination of them.yppasswd implies the−p option, if no other option is given. If you use the−f or−l option, you also need to add the−pflag.ypchfn implies the−f option, and ypchsh −l.

When invoked without the user argument, the account information for the invoking user will be updated, otherwise that of user will be updated. This option is only available to the super-user.If the yppasswdd dae-mon on the server supports it, you can give the root password of the server instead of the users [old] pass-word.

All tools will first prompt the user for the current NIS password needed for authentication with the yppass-wdd(8) daemon. Subsequently,the program prompts for the updated information:

yppasswd or-p

Change the user’s NIS password. The user is prompted for the new password. While typing the

password, echoing is turned off, so the password does not appear on the screen. An empty pass-

word is rejected, as are passwords shorter than six characters. The user will then be requested to

retype the password to make sure it wasn’t misspelled the first time.

ypchsh or-l

Change the user’s login shell. The user is prompted for a new shell, offering the old one as default:

Login shell [/bin/sh]: _

To accept the default, simply press return. To clear the shell field in your passwd(5) file entry (so

that the system’s default shell is selected), enter the string none.

ypchfn or-f

Change the user’s full name and related information. Traditionally,some applications expect the

GECOS field (field 4) of the passwd(5) file to contain the user’s real name (as opposed to the

login name) plus some additional information like the office phone number.This information is

displayed byfinger(1) and probably some other tools, too.

When setting the full name,ypchfn displays the following prompts, with the defaults in brackets:

Name [Joe Doe]:

Location [2nd floor,bldg 34]:

Office Phone [12345]:

Home Phone []:

To accept a default, simply press return. To clear a field, enter the string none.

SEE ALSO

chfn(1),chsh(1),finger(1),passwd(5),passwd(1),ypcat(1),yppasswdd(8),ypserv(8),ypwhich(1) AUTHOR

yppasswd is part of the yp-tools package, which was written by Thorsten Kukuk <kukuk@suse.de>.

YP Tools 2.10June 20041。