H3C配置案例大全(内部分享)

H3C IRF配置典型案例

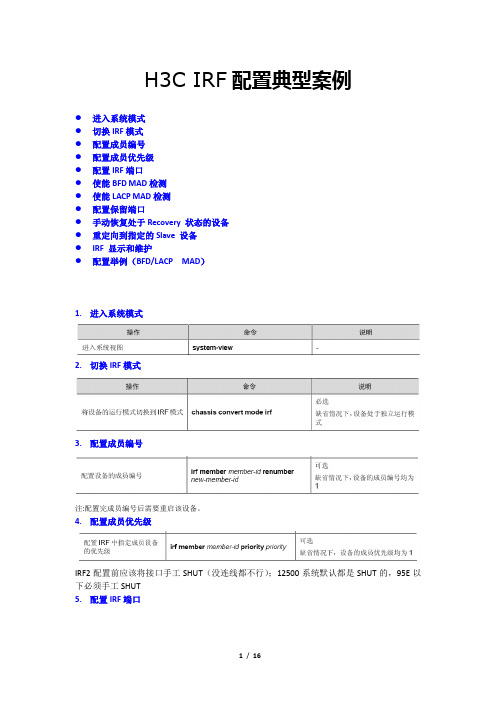

H3C IRF配置典型案例●进入系统模式●切换IRF模式●配置成员编号●配置成员优先级●配置IRF端口●使能BFD MAD检测●使能LACP MAD检测●配置保留端口●手动恢复处于Recovery 状态的设备●重定向到指定的Slave 设备●IRF 显示和维护●配置举例(BFD/LACP MAD)1.进入系统模式2.切换IRF模式3.配置成员编号注:配置完成员编号后需要重启该设备。

4.配置成员优先级IRF2配置前应该将接口手工SHUT(没连线都不行);12500系统默认都是SHUT的,95E以下必须手工SHUT5.配置IRF端口IRF2端口配置后应该将接口手工undo shutdown;然后关闭电源,连接IRF线缆,重启,IRF 形成。

6.使能BFD MAD检测注:此项与弟7项LACP MAD检测只能二选一,一般情况下使用BFD MAD检测。

7.使能LACP MAD检测8.配置保留端口9.手动恢复处于Recovery 状态的设备注:缺省状态下设备会自动恢复,只有Master设备产生故障且无法自动恢复时才进行手动恢复,正常配置中无须配置此项。

10.重定向到指定的Slave 设备注:此命令用于配置备用主控板,如: “<系统名-Slave#成员编号/槽位号>”,例如“<Sysname-Slave#1/0>”,正常配置中无须配置此项。

11.IRF 显示和维护12.配置举例一.IRF典型配置举例(BFD MAD检测方式)1. 组网需求由于网络规模迅速扩大,当前中心交换机(Device A)转发能力已经不能满足需求,现需要在保护现有投资的基础上将网络转发能力提高一倍,并要求网络易管理、易维护。

2. 组网图图1-1IRF典型配置组网图(BFD MAD检测方式)3. 配置思路为了减少IRF形成过程中系统重启的次数,可以在独立运行模式下预配置IRF端口、成员编号、以及成员优先级,配置保存后切换运行模式到IRF模式,可直接与其它设备形成IRF。

H3C无线基本配置实例

H3C ⽆线基本配置实例h3c ⽆线控制器ac 配置H3C WX3024H ⽆线AC配置⽅法AC 控制器配置:在L3 switch 上开启DHCP server 功能,AP 、⽆线客户端Client 和有线客户端Host 都能通过DHCP server ⾃动获取IP 地址。

在L3 switch 和AC 上配置到达对端⽹段的静态路由。

在AC 上配置⽆线服务,确保Client 可以通过配置的⽆线服务接⼊⽹络。

配置注意事项配置AP 的序列号时请确保该序列号与AP 唯⼀对应,AP 的序列号可以通过AP 设备背⾯的标签获取。

配置L3 switch 和AP 相连的接⼝禁⽌VLAN 1报⽂通过,以防⽌VLAN 1内报⽂过多。

1 配置AC(1) 配置AC 的接⼝# 创建VLAN 10及其对应的VLAN 接⼝,并为该接⼝配置IP 地址。

AP 将获取该IP 地址与AC 建⽴CAPWAP 隧道。

<AC> system-view[AC] vlan 10[AC-vlan10] quit[AC] interface vlan-interface10[AC-Vlan-interface10] ip address 10.152.1.6 255.255.255.0[AC-Vlan-interface10] quit# 创建VLAN 70,AC 需要使⽤该VLAN 转发⽆线客户端数据报⽂。

[AC] vlan 70[AC-vlan70] quit# 配置AC 和L3 switch 相连的接⼝GigabitEthernet1/0/1为Trunk 类型,禁⽌VLAN 1报⽂通过,允许VLAN 10和VLAN 70通过。

[AC] interface gigabitethernet 1/0/1[AC-GigabitEthernet1/0/1] port link-type trunk[AC-GigabitEthernet1/0/1] undo port trunk permit vlan 1[AC-GigabitEthernet1/0/1] port trunk permit vlan 10 70[AC-GigabitEthernet1/0/1] quit(2)配置三层路由# 配置AC 到10.152.7.0⽹段的静态路由,指定下⼀跳的IP 地址为10.152.1.2。

H3C路由器配置实例

通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。

1、配置内网接口(E t h e r n e t0/0):[M S R20-20]i n t e r f a c e E t h e r n e t0/0 [M S R20-202、使用动态分配地址的方式为局域网中的P C分配地址[M S R20-20]d h c p s e r v e r i p-p o o l 1 [M S R20-20-d h c p-p o o l-1]n e t w o r k2 4 [M S R20-20 [M S R20-203、配置n a t [M S R20-20]n a t a d d r e s s-g r o u p1公网I P公网I P[MSR20-20]acl number 3000[MSR20-20-acl-adv-3000]rule 0 permit ip4、配置外网接口(Ethernet0/1)[MSR20-20] interface Ethernet0/1[MSR20-20- Ethernet0/1]ip add 公网IP[MSR20-20- Ethernet0/1] nat outbound 3000 address-group 15.加默缺省路由[MSR20-20]route-stac 0.0.0外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关. ok!Console登陆认证功能的配置关键词:MSR;console;一、组网需求:要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:三、配置步骤:设备和版本:MSR系列、version , R1508P023c3c10.1.1/24中的客户端动态分配IP地址,该地址池网段分为两个子网网段:/25和。

H3C路由器静态路由配置综合实例

静态路由配置案例。

路由器A配置:[routeA]interf ace e0[routeA-e0]ip addres s 192.168.0.1 255.255.255.0[routeA]interf ace s0[routeA-s0]ip addres s 192.168.1.1 255.255.255.0[routeA-s0]link-protoc ol ppp [配置封装协议][routeA]ip route-static192.168.3.0 255.255.255.0 192.168.1.2 prefer ence60 [设置静态路由,优先级为60]路由器B配置:[routeB]interf ace e0[routeB-e0]ip addres s 192.168.3.1 255.255.255.0[routeB]interf ace s0[routeB-s0]ip addres s 192.168.2.1 255.255.255.0[routeA-s0]link-protoc ol ppp [配置封装协议][routeA]ip route-static 192.168.0.0 255.255.255.0 192.168.1.1 prefer ence60 [设置静态路由,优先级为60]使用默认路由配置:缺省路由也是一种静态路由.简单地说,缺省路由就是在没有找到任保匹配置的路由项情况下,才使用的路由.即只有当无任何合适的路由时,缺省路由才被使用.[rotueA]ip route-statci 0.0.0.0 0.0.0.0 s0 prefer ence60『注意』上面命令中用到了Ser ial 0,接口的名字,如串口封装P P P 或HD LC协议,这时可以不用指定下一跳地址,只需指定发送接口即可。

[史上最详细]H3C路由器NAT典型配置案例

![[史上最详细]H3C路由器NAT典型配置案例](https://img.taocdn.com/s3/m/882e4d6942323968011ca300a6c30c225801f060.png)

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

1.11 NAT典型配置举例1.11.1 内网用户通过NAT地址访问外网(静态地址转换)1. 组网需求内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2. 组网图图1-5 静态地址转换典型配置组网图3. 配置步骤# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100# 使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4. 验证配置# 以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Local IP : 10.110.10.8Global IP : 202.38.1.100Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2# 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

华三交换机配置方法及操作案例

华三交换机配置方法及操作案例一、系统IP配置:[H3C]vlan20[H3C]management-vlan20[H3C]interfacevlan-interface 20 创建并进入管理VLAN[H3C]undointerface vlan-interface 20 删除管理VLAN接口[H3C-Vlan-interface20]ipaddress 192.168.1.2 255.255.255.0 配置管理VLAN接口静态IP地址(缺省为192.168.0.234)[H3C-Vlan-interface20]undoip address 删除IP 地址[H3C-Vlan-interface20]ipgateway192.168.1.1 指定缺省网关(默认无网关地址) [H3C-Vlan-interface20]undoip gateway[H3C-Vlan-interface20]shutdown 关闭接口[H3C-Vlan-interface20]undoshutdown 开启[H3C]displayip 显示管理VLAN接口IP的相关信息[H3C]displayinterface vlan-interface 20 查看管理VLAN的接口信息<H3C>debuggingip 开启IP调试功能<H3C>undodebugging ip二、DHCP客户端配置:[H3C-Vlan-interface20]ipaddress dhcp-alloc 管理VLAN接口通过DHCP方式获取IP地址[H3C-Vlan-interface20]undoip address dhcp-alloc 取消[H3C]displaydhcp 显示DHCP客户信息<H3C>debuggingdhcp-alloc 开启DHCP调试功能<H3C>undodebugging dhcp-alloc三、端口配置:[H3C]interfaceEthernet0/3[H3C-Ethernet0/3]shutdown[H3C-Ethernet0/3]speed100 速率,可为10,100,1000和auto(缺省)[H3C-Ethernet0/3]duplexfull 双工,可为half,full 和auto(缺省) 光口和汇聚后不能配置[H3C-Ethernet0/3]flow-control 开启流控,默认为关闭[H3C-Ethernet0/3]broadcast-suppression20 设置抑制广播百分比为20%,可取5,10,20,100,缺省为100,同时组播和未知单播也受此影响[H3C-Ethernet0/3]loopbackinternal 内环测试[H3C-Ethernet0/3]loopbackexternal 外环测试,需插接自环头,必须为全双工或者自协商模式[H3C-Ethernet0/3]portlink-type trunk 设置链路的类型为trunk,可为access(缺省),trunk[H3C-Ethernet0/3]porttrunk pvid vlan 20 设置20为该trunk的缺省VLAN,默认为1(trunk线路两端的PVID必须一致)[H3C-Ethernet0/3]portaccess vlan 20 将当前access端口加入指定的VLAN[H3C-Ethernet0/3]porttrunk permit vlan all 允许所有的VLAN通过当前的trunk端口,可多次使用该命令[H3C-Ethernet0/3]mdiauto 设置以太端口为自动监测,normal(缺省)为直通线,across为交叉线[H3C]link-aggregationEthernet 0/1 to Ethernet 0/4 将1-4口加入汇聚组,1为主端口,两端需要同时配置,设置了端口镜像以及端口隔离的端口无法汇聚[H3C]undolink-aggregation Ethernet 0/1 删除该汇聚组[H3C]link-aggregationmode egress 配置端口汇聚模式为根据目的MAC地址进行负荷分担,可选为 ingress,egress和both,缺省为both[H3C]monitor-portEthernet 0/2 将该端口设置为镜像端口,必须先设置镜像端口,删除时必须先删除被镜像端口,而且它们不能同在一个端口,该端口不能在汇聚组中,设置新镜像端口时,新取代旧,被镜像不变[H3C]mirroring-portEthernet 0/3 to Ethernet 0/4 both 将端口3和4设置为被镜像端口,both为同时监控接收和发送的报文,inbound表示仅监控接收的报文,outbound表示仅监控发送的报文[H3C]displaymirror[H3C]displayinterface Ethernet 0/3<H3C>resetcounters 清除所有端口的统计信息[H3C]displaylink-aggregation Ethernet 0/3 显示端口汇聚信息[H3C-Ethernet0/3]virtual-cable-test 诊断该端口的电路状况四、VLAN配置:[H3C]vlan2[H3C]undovlan all 删除除缺省VLAN外的所有VLAN,缺省VLAN不能被删除[H3C-vlan2]portEthernet 0/4 to Ethernet 0/7 将4到7号端口加入到VLAN2中,此命令只能用来加access端口,不能用来增加trunk或者hybrid端口[H3C-vlan2]port-isolateenable 打开VLAN内端口隔离特性,不能二层转发,默认不启用该功能[H3C-Ethernet0/4]port-isolateuplink-port vlan 2 设置4为VLAN2的隔离上行端口,用于转发二层数据,只能配置一个上行端口,若为trunk,则建议允许所有VLAN通过,隔离不能与汇聚同时配置[H3C]displayvlan all 显示所有VLAN的详细信息S1550E支持基于端口的VLAN,通过创建不同的user-group来实现,一个端口可以属于多个user-group,不属于同一个user-group的端口不能互相通信,最多支持50个user-group[H3C]user-group20 创建user-group 20,默认只存在user-group 1[H3C-UserGroup20]portEthernet 0/4 to Ethernet 0/7 将4到7号端口加入到VLAN20中,初始时都属于user-group1中[H3C]displayuser-group 20 显示user-group 20的相关信息五、系统管理:[H3C]mac-addressblackhole H-H-H vlan 1 在VLAN1中添加黑洞MAC[H3C]mac-addressstatic H-H-H interface Ethernet 0/1 vlan 1 在VLAN1中添加端口一的一个mac [H3C]mac-addresstimer aging 500 设置MAC地址表的老化时间为500s[H3C]displaymac-address[H3C]displayarp[H3C]mac-addressport-binding H-H-H interface Ethernet 0/1 vlan 1 配置端口邦定[H3C]displaymac-address port-binding[H3C]displaysaved-configuration[H3C]displaycurrent-configuration<H3C>save[H3C]restoredefault 恢复交换机出厂默认配置,恢复后需重启才能生效[H3C]displayversion<H3C>reboot[H3C]displaydevice[H3C]sysnamebigheap[H3C]info-centerenable 启用系统日志功能,缺省情况下启用[H3C]info-centerloghost ip 192.168.0.3 向指定日志主机(只能为UNIX或LINUX,不能为Windows)输出信息,需先开启日志功能,缺省关闭[H3C]info-centerloghost level 8 设置系统日志级别为8,默认为 5.级别说明:1.emergencies2.alerts 3.critical 4.errors 5.warnings 6.notifications rmational8.debugging<H3C>terminaldebugging 启用控制台对调试信息的显示,缺省控制台为禁用<H3C>terminallogging 启用控制台对日志信息的显示,缺省控制台为启用<H3C>terminaltrapping 启用控制台对告警信息的显示,缺省控制台为启用[H3C]displayinfo-center 显示系统日志的配置和缓冲区记录的信息[H3C]displaylogbuffer 显示日志缓冲区最近记录的指定数目的日志信息[H3C]displaytrapbuffer 显示告警缓冲区最近记录的指定数目的日志信息<H3C>resetlogbuffer 清除日志缓冲区的信息<H3C>resettrapbuffer 清除告警缓冲区的信息六、案例:某公司有一台三层交换机、两台二层交换机,给每个部门划分不用VLAN,但是VLAN要互联,三层到二层交换机为了防止单线故障使用链路聚合,vlan2为销售部,vlan3为财务部。

H3C交换机VLAN配置实例

H3C交换机VLAN配置实例交换机VLAN基础配置实例一功能需求及组网说明:配置环境参数:产品版本信息: PCA和PCB分别连接到S5600的端口G1/0/2和G1/0/3。

S5600系列交换机采用任何版本皆可。

组网要求:PCA和PCB都属于VLAN2。

二数据配置步骤:1(创建VLAN;2(将相应端口加入VLAN。

三配置命令参考:S5600相关配置:方法一:1(将交换机改名为S5600[Quidway]sysname S56003(创建(进入)VLAN2[S5600]vlan 24(将端口G1/0/2和G1/0/3加入VLAN2[S5600-vlan2]port GigabitEthernet 1/0/2 to GigabitEthernet 1/0/3 方法二:1(将交换机改名为S5600[Quidway]sysname S56002(创建(进入)VLAN2[S5600]vlan 23(退出到系统视图[S5600-vlan3]quit4(进入端口GigabitEthernet1/0/2[S5600]interface GigabitEthernet 1/0/25(将GigabitEthernet1/0/2的PVID更改为2[Quidway-GigabitEthernet1/0/2]port access vlan 26(进入端口GigabitEthernet1/0/3[Quidway-GigabitEthernet1/0/2]interface GigabitEthernet 1/0/37(将GigabitEthernet1/0/3的PVID更改为2[Quidway-GigabitEthernet1/0/3]port access vlan 2四补充说明:1(缺省情况下,交换机有一个默认的VLAN,即VLAN 1,所有端口都默认属于该VLAN。

2(在系统视图下,可以利用命令undo vlan-number以删除相应VLAN,但交换机的默认VLAN 1不能被删除。

H3C路由器配置实例.pdf

关键字: MSR;L2TP;VPN;NAT;LNS

一、组网需求:

移动用户通过 L2TP客户端软件接入 LNS以访问总部内网,但 LNS的地址为内网

地址,需要通过 NAT服务器后才能接入。

设备清单: MSR系列路由器 2 台

PC

1

台

二、组网图:

三、配置步骤:

#

rule 5 deny

#

interface GigabitEthernet0/0

port link-mode route

ip address

1.1.1 any inside any

ip address 1.1.1.1

的配置如下:

在 PC上的配置步骤可以分为两步:创建一个新连接和修改连接属性,具体 如下:

interface Tunnel0

ip address source 10.1.1.1

destination 10.1.1.2

#

12.1.1 Tunnel0

#

Router B 配置

#

interface Ethernet0/0

port link-mode route

ip address 10.1.1.2 LoopBack1

3c3c

3c3c

0.0.055 rule 1 deny # interface GigabitEthernet0/0 port link-mode route 0.0.0

四、配置关键点 : 1)地址池要连续;

2)在出接口做转换; 3)默认路由一般要配置。

DHCP SERVE功R能的配置

关键字: MSR;DHCP基; 础配置

ip address 12.1.1.1 interface Tunnel0

h3c案例

h3c案例H3C是中国最大的网络设备与解决方案提供商之一,它的产品范围广泛,包括交换机、路由器、无线网络设备等。

下面是一则关于H3C解决方案的案例:某大型电信运营商在扩大其移动网络时遇到了瓶颈,现有设备无法满足高速移动数据传输的需求。

为了解决这个问题,该电信运营商转向H3C寻求解决方案。

H3C的工作人员深入了解了该电信运营商的需求,并了解到他们需要一个能够支持高速数据传输、具备可扩展性和稳定性的解决方案。

通过与客户的沟通和调研,H3C发现该电信运营商的网络中存在一些瓶颈,主要集中在网络交换机和路由器上。

为了解决这些问题,H3C提供了一套综合解决方案。

首先,H3C提供了一系列高性能的交换机来替换原有网络中的老旧设备。

这些交换机支持高速数据传输,具备大容量和高可靠性的特点。

它们能够快速处理大量的数据流量,保证用户能够获得出色的网络性能。

其次,H3C还为该电信运营商提供了一套创新的路由器解决方案。

这些路由器支持多种网络协议,并具备高度可定制化的功能。

它们能够根据网络流量的变化自动调整路由路径,以确保数据传输的高效性和稳定性。

此外,H3C还提供了一套集中管理和监控的软件平台,以方便客户对网络设备进行集中管理和监控。

这个平台可以实时监控网络设备的性能和状态,并提供自动化的警报和故障处理功能,从而大大提高了网络的可管理性和可靠性。

通过与H3C合作,该大型电信运营商成功解决了网络扩展的问题,实现了高速数据传输和稳定性。

他们对H3C的解决方案非常满意,并表示愿意继续与H3C合作。

这个案例展示了H3C公司在解决高速数据传输和稳定性方面的能力。

通过提供高性能的交换机、创新的路由器解决方案和集中管理和监控的软件平台,H3C帮助客户实现了网络扩展的目标,提高了网络性能和可靠性,进一步巩固了其在网络设备行业的领先地位。

h3c 案例

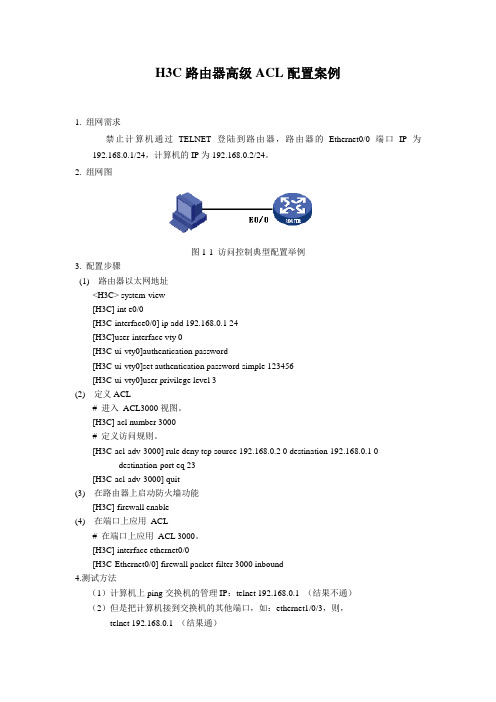

h3c 案例H3C是一家全球领先的IT解决方案和产品提供商,为企业、政府机构和公共服务行业提供网络设备、服务器、存储设备等产品。

以下是一个关于H3C的案例,长度超过700字,供参考。

案例名称:H3C网络设备在某医院网络升级中的应用背景:某医院是一家综合性医疗机构,规模较大,拥有多个科室和分院。

近年来,医院的业务量不断增加,网络负载也越来越大,已有的网络设备已经不能满足需要。

为了满足日益增长的业务需求,医院决定进行网络升级。

解决方案:医院决定引入H3C的网络设备,包括交换机、路由器以及安全设备等。

H3C是一家具有丰富经验和技术实力的网络设备制造商,其产品具有高性能、高可靠性和低功耗等特点,非常适合医院的需求。

首先,H3C提供了高性能的交换机,用于构建医院内部的局域网。

这些交换机支持多种接口类型,具有丰富的端口组合,能够满足医院不同科室和分院的需求。

同时,交换机还支持灵活的VLAN划分,可以对不同的用户进行隔离,提高网络的安全性。

其次,H3C的路由器能够实现不同网络之间的互联,实现整个医院网络的拓扑连接。

路由器具有高速转发能力和大容量路由表,能够满足医院内部和外部网络之间的通信需求。

同时,路由器还支持多种安全特性,如访问控制列表和虚拟私有网络等,保护医院网络的安全。

另外,H3C的安全设备可以提供全面的网络安全保护。

医院作为一个涉及到患者个人信息的机构,网络安全非常重要。

H3C的安全设备支持防火墙、入侵检测和防御等功能,能够有效阻止潜在的网络威胁。

结果:通过引入H3C的网络设备,医院成功地完成了网络升级。

新的网络设备能够满足医院日益增长的业务需求,提供了更高的性能和可靠性。

医院的网络速度显著提升,用户可以更快地访问和传输数据。

同时,网络安全性也得到了加强,医院患者的个人信息得到了更好的保护。

总结:H3C作为一家全球领先的IT解决方案和产品供应商,在某医院的网络升级中提供了全面的解决方案。

通过引入H3C的高性能交换机、路由器和安全设备,医院实现了网络的升级和优化,提高了业务效率和网络安全。

H3C防火墙配置实例

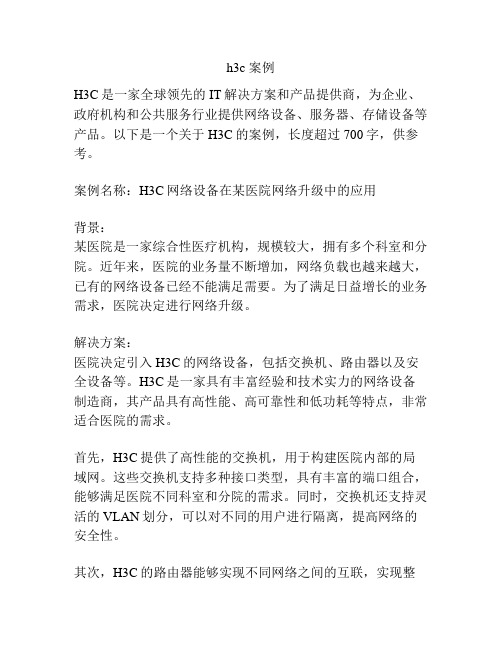

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。

1、网络拓扑图2、配置要求1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29;2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27;3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3;4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。

3、防火墙的配置脚本如下<H3CF100A>dis cur#sysname H3CF100A#super password level 3 cipher 6aQ>Q57-$.I)0;4:\(I41!!!#firewall packet-filter enablefirewall packet-filter default permit#insulate#nat static inside ip 192.168.254.2 global ip 202.111.0.2nat static inside ip 192.168.254.3 global ip 202.111.0.3#firewall statistic system enable#radius scheme systemserver-type extended#domain system#local-user net1980password cipher ######service-type telnetlevel 2#aspf-policy 1detect h323detect sqlnetdetect rtspdetect httpdetect smtpdetect ftpdetect tcpdetect udp#object address 192.168.254.2/32 192.168.254.2 255.255.255.255object address 192.168.254.3/32 192.168.254.3 255.255.255.255#acl number 3001description out-insiderule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq wwwrule 1000 deny ipacl number 3002description inside-to-outsiderule 1 permit ip source 192.168.254.2 0rule 2 permit ip source 192.168.254.3 0rule 1000 deny ip#interface Aux0async mode flow#interface Ethernet0/0shutdown#interface Ethernet0/1shutdown#interface Ethernet0/2speed 100duplex fulldescription to serverip address 192.168.254.1 255.255.255.248 firewall packet-filter 3002 inbound firewall aspf 1 outbound#interface Ethernet0/3shutdown#interface Ethernet1/0shutdown#interface Ethernet1/1shutdown#interface Ethernet1/2speed 100duplex fulldescription to internetip address 202.111.0.1 255.255.255.224 firewall packet-filter 3001 inbound firewall aspf 1 outboundnat outbound static#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/2set priority 85#firewall zone untrustadd interface Ethernet1/2set priority 5#firewall zone DMZadd interface Ethernet0/3set priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#ip route-static 0.0.0.0 0.0.0.0 202.111.0.30 preference 60 #user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return。

H3C路由器高级ACL配置案例

H3C路由器高级ACL配置案例1. 组网需求禁止计算机通过TELNET登陆到路由器,路由器的Ethernet0/0端口IP为192.168.0.1/24,计算机的IP为192.168.0.2/24。

2. 组网图图1-1 访问控制典型配置举例3. 配置步骤(1) 路由器以太网地址<H3C> system-view[H3C] int e0/0[H3C-interface0/0] ip add 192.168.0.1 24[H3C]user-interface vty 0[H3C-ui-vty0]authentication password[H3C-ui-vty0]set authentication password simple 123456[H3C-ui-vty0]user privilege level 3(2) 定义ACL# 进入ACL3000视图。

[H3C] acl number 3000# 定义访问规则。

[H3C-acl-adv-3000] rule deny tcp source 192.168.0.2 0 destination 192.168.0.1 0 destination-port eq 23[H3C-acl-adv-3000] quit(3) 在路由器上启动防火墙功能[H3C] firewall enable(4) 在端口上应用ACL# 在端口上应用ACL 3000。

[H3C] interface ethernet0/0[H3C-Ethernet0/0] firewall packet-filter 3000 inbound4.测试方法(1)计算机上ping交换机的管理IP:telnet 192.168.0.1 (结果不通)(2)但是把计算机接到交换机的其他端口,如:ethernet1/0/3,则,telnet 192.168.0.1 (结果通)。

H3C交换机最详细配置实例手册

H3C交换机最详细配置实例手册H3C交换机最详细配置实例手册资料整理:hupoboy目录1.登录交换机典型配置指导 (7)1.1 通过Console口配置Telnet登录方式典型配置指导 (7) 1.1.1 组网图 (7)1.1.2 应用要求 (7)1.1.3 配置过程和解释 (7)1.1.4 完整配置 (8)1.2 通过Telnet配置Console口登录方式典型配置指导 (9) 1.2.1 组网图 (9)1.2.2 应用要求 (9)1.2.3 配置过程和解释 (9)1.2.4 完整配置 (10)1.3 通过WEB网管登录交换机典型配置指导 (11)1.3.1 组网图 (11)1.3.2 应用要求 (11)1.3.4 配置过程和解释 (11)1.3.5 完整配置 (12)1.3.6 配置注意事项 (12)1.4 对登录用户的控制典型配置指导 (12)1.4.1 组网图 (12)1.4.2 应用要求 (12)1.4.3 配置过程和解释 (12)1.4.4 完整配置 (13)2. VLAN典型配置指导 (14)2.1 基于端口的VLAN典型配置指导 (14)2.1.1 组网图 (14)2.1.2 应用要求 (14)2.1.3 配置过程和解释 (14)2.1.4完整配置 (15)2.2 基于MAC的VLAN典型配置指导 (16) 2.2.1组网图 (16)2.2.2 应用要求 (16)2.2.3 配置过程和解释 (16)2.2.4 完整配置 (17)2.2.5 配置注意事项 (18)2.3 基于协议的VLAN典型配置指导 (18) 2.3.1 组网图 (18)2.3.2 应用要求 (19)2.3.3 配置过程和解释 (19)2.3.4 完整配置 (19)2.4 基于IP子网的VLAN典型配置指导 (20) 2.4.1 组网图 (20)2.4.2 应用要求 (20)2.4.3 配置过程和解释 (21)2.4.5 完整配置 (21)2.5 Isolate-user-vlan典型配置指导 (22) 2.5.1 组网图 (22)2.5.2 应用要求 (22)2.5.3 配置过程和解释 (22)2.5.6 完整配置 (23)3. IPv4 ACL典型配置指导 (25)3.1 基本IPv4 ACL典型配置指导 (25)3.1.1 组网图 (25)3.1.2 应用要求 (25)3.1.3 配置过程和解释 (25)3.1.4 完整配置 (26)3.1.5 配置注意事项 (26)3.2 高级IPv4 ACL典型配置指导 (27)3.2.1 组网图 (28)3.2.2 应用要求 (28)3.2.3 配置过程和解释 (28)3.2.4 完整配置 (29)3.2.5 配置注意事项 (30)3.3 二层ACL典型配置指导 (30)3.3.1 组网图 (31)3.3.2 应用要求 (31)3.3.3 配置过程和解释 (31)3.3.4 完整配置 (31)3.3.5 配置注意事项 (32)3.4 用户自定义ACL和流模板典型配置指导 (32) 3.4.1组网图 (33)3.4.2 应用要求 (33)3.4.3 配置过程和解释 (33)3.4.4 完整配置 (34)3.4.5 配置注意事项 (34)4. IPv6 ACL典型配置指导 (37)4.1 基本IPv6 ACL典型配置指导 (37)4.1.1 组网图 (37)4.1.2 应用要求 (37)4.1.3 配置过程和解释 (37)4.1.4 完整配置 (38)4.1.5 配置注意事项 (38)4.2 高级IPv6 ACL典型配置指导 (38)4.2.1 组网图 (39)4.2.2 应用要求 (39)4.2.3 配置过程和解释 (39)4.2.4 完整配置 (40)4.2.5 配置注意事项 (40)5. QoS典型配置指导 (41)5.1 端口限速和流量监管典型配置指导 (41) 5.1.1 组网图 (41)5.1.2 应用要求 (41)5.1.3 配置过程和解释 (42)5.1.4 完整配置 (43)5.1.5 配置注意事项 (43)5.2 优先级重标记和队列调度典型配置指导 (46) 5.2.1 组网图 (46)5.2.2 应用要求 (46)5.2.3 配置过程和解释 (47)5.2.4 完整配置 (48)5.2.5 配置注意事项 (48)5.3 优先级映射和队列调度典型配置指导 (50) 5.3.1 组网图 (50)5.3.2 应用要求 (50)5.3.3 配置过程和解释 (51)5.3.4 完整配置 (51)5.3.5 配置注意事项 (52)5.4 流镜像和重定向至端口典型配置指导 (55) 5.4.1 组网图 (55)5.4.2 应用要求 (55)5.4.3 配置过程和解释 (56)5.4.4 完整配置 (57)5.4.5 配置注意事项 (57)5.5 重定向至下一跳典型配置指导 (58)5.5.1 组网图 (58)5.5.2 应用要求 (58)5.5.3 配置过程和解释 (58)5.5.4 完整配置 (59)5.5.5 配置注意事项 (59)6. 交换机端口链路类型介绍 (60)6.1 交换机端口链路类型介绍 (60)6.2 各类型端口使用注意事项 (60)6.3 各类型端口在接收和发送报文时的处理 (61) 6.4交换机Trunk端口配置 (62)6.4.1 组网需求: (62)6.4.2 组网图: (62)6.4.3 配置步骤: (63)6.5 交换机Hybrid端口配置 (64)6.5.1组网需求: (64)6.5.2组网图: (65)6.5.2 配置步骤: (66)7. 链路聚合典型配置指导 (70)7.1 链路聚合典型配置指导 (70)7.1.1 组网图 (70)7.1.2 应用要求 (70)7.1.3 配置过程和解释 (70)7.1.4 完整配置 (71)7.1.5 配置注意事项 (71)7.2 链路聚合典型配置指导 (72)7.2.1 组网图 (72)7.2.2 应用要求 (72)7.2.3 配置过程和解释 (72)7.2.4 配置注意事项 (73)8、端口镜像典型配置指导 (73)8.1 本地端口镜像典型配置指导 (73)8.1.1 组网图 (73)8.1.3 配置过程和解释 (74)8.1.4 完整配置 (74)8.1.5 配置注意事项 (74)8.2 远程端口镜像典型配置指导(方式一) (75) 8.2.1 组网图 (76)8.2.2 应用要求 (76)8.2.3 配置过程和解释 (76)8.2.4 完整配置 (77)8.2.5 配置注意事项 (78)8.3 远程端口镜像典型配置指导(方式二) (79) 8.3.1 组网图 (80)8.3.2 应用要求 (80)8.3.3 配置过程和解释 (80)8.3.4 完整配置 (81)8.3.5 配置注意事项 (82)9.端口隔离典型配置指导 (83)9.1 端口隔离概述 (83)9.2 端口隔离配置指导(方式一) (83)9.2.1 组网图 (83)9.2.2 配置过程和解释 (84)9.2.3 配置注意事项 (84)9.3 端口隔离配置指导(方式二) (84)9.3.1 组网图 (84)9.3.2 配置过程和解释 (85)9.3.3 配置注意事项 (85)10. LLDP典型配置指导 (86)10.1 LLDP简介 (86)10.2 LLDP典型配置指导 (87)10.2.1 组网图 (87)10.2.3 配置过程和解释 (87)10.2.4 完整配置 (89)10.2.5 配置注意事项 (89)11. DHCP典型配置指导 (90)11.1 DHCP服务器静态绑定地址典型配置指导 (90) 11.1.1 组网图 (90)11.1.2 应用要求 (90)11.1.3 配置过程和解释 (90)11.1.4 完整配置 (90)11.1.5 配置注意事项 (91)11.2 DHCP服务器动态分配地址典型配置指导 (91) 11.2.1 组网图 (91)11.2.2 应用要求 (91)11.2.3 配置过程和解释 (92)11.2.4 完整配置 (92)11.2.5 配置注意事项 (93)。

H3C交换机配置实例

H3C交换机配置实例H3C交换机配置实例在中国交换机市场,H3C自2003年公司成立以来,已累计出货上百万台,以太网交换机端口数占全球的市场份额23.4%,在交换机领域内综合技术实力和市场份额排名均达到业界第一。

下面店铺准备了关于H3C交换机配置的例子,提供给大家参考!配置H3C交换机实例,设置安全策略版。

1.能够通过WEB登录,并且设置安全策略。

通过源IP地址对WEB登录用户进行控制。

2.使用SSH+密码认证(基本SSH配置方法)。

H3C交换机SSH配置完全攻略。

[同时也是telnet]3.更改交换机名称,时间,管理IP配置IP网管等基本配置。

基础配置改时间启动ssh 修改com口密码关闭一些没用的服务配置实例:------------------------------------------------------------------------syssysname 交换机名字management-vlan 1interface Vlan-interface 1ip address IP地址 255.255.255.224quitip route 0.0.0.0 0.0.0.0 网关dis cur#interface Aux1/0/0 默认undo ip http shutdownlocal-user 用户service-type telnet level 3password simple 密码===使用SSH+密码认证(基本SSH配置方法)。

public-key local create rsapublic-key local create dsauser-interface vty 0 4authentication-mode schemeprotocol inbound ssh===local-user 用户password cipher 密码service-type ssh level 3ssh user 对应用户 authentication-type password===通过源IP地址对WEB登录用户进行控制,仅允许IP地址为x.x.x.x的 WEB用户通过 最划算团购网HTTP方式访问交换机。

h3c交换机设置教程图解(实例)

交换机设置教程图解(2010-07-13 11:01:03)标签:电脑vlandhcp服务器lease最近在单位用Linux做了一台DHCP服务器,使用H3C S7506R交换机做中继,为两个VLAN 提供DHCP服务,经过两个月的测试效果很好。

在这里把服务器和交换机的设置方法写出来供有相似需求的朋友参考。

首先贴一下网络拓扑:此主题相关图片如下dhcp中继.jpg:一DHCP服务器设置步骤如下:1)安装好Linux操作系统,我用的发行版本是CentOS 5.2。

2)设置服务器的网络参数如下IP地址:192.168.6.7子网掩码:255.255.255.0网关:192.168.6.254DNS:192.168.6.103)安装DHCP服务CentOS和Red Hat Enterprise Linux等系统默认并不安装DHCP服务。

可以使用这个命令来检查系统是否已经安装DHCP服务:rpm –q dhcp如果返回提示“package dhcp is not installed”,说明没有安装DHCP服务。

把CentOS安装DVD光盘放入光驱,执行以下命令:cd /media/CentOS_5.2_Final/CentOSrpm –ivh dhcp-3.0.5-13.el5.i386.rpm系统会显示安装进度,安装成功后再次执行“rpm –q dhcp”命令,系统会返回消息“dhcp-3.0.5-13.el5”,说明DHCP服务已正确安装。

4)把配置文件模板复制为dhcpd.confDHCP服务的配置要靠编辑/etc/dhcpd.conf来进行。

DHCP服务程序默认没有建立dhcpd.conf配置文件,但自带配置模板,只要稍加修改就可以使用。

执行“cp /usr/share/doc/dhcp-3.0.5/dhcpd.conf.sample /etc/dhcpd.conf”命令,可以把系统自带的配置文件模板复制到/etc目录并重命名为dhcpd.conf。

H3C交换机简单配置案例

H3C交换机简单配置案例相关推荐H3C交换机简单配置案例 H3C交换机配置命令有哪些?怎么配置呢?下⾯yjbys为⼤家分享最新交换机配置命令及案例分析,这⾥使⽤的H3C交换机是H126A,仅仅只做了最基本的配置以满⾜使⽤。

配置中可以通过display current-configura命令来显⽰当前使⽤的配置内容。

# 配置VLAN 1 system-view System View:return to User View with Ctrl+Z. [Sysname]vlan 1 [Sysname-vlan1]quit [Sysname]management-vlan1 [Sysname]interfaceVlan-interface 1 [Sysname-Vlan-interface1]ip address 10.0.1.201 255.255.255.0 # 显⽰VLAN 接⼝1 的相关信息。

display ip interface Vlan-interface 1 # 创建VLAN(H3C不⽀持cisco的VTP,所以只能添加静态VLAN) system-view System View:return to User View with Ctrl+Z. [H3C_TEST]vlan 99 [H3C_TEST-vlan99]nameseicoffice [H3C_TEST-vlan99]quit # 把交换机的端端⼝划分到相应的Vlan中 [H3C_TEST]interfaceethernet1/0/2//进⼊端⼝模式 [H3C_TEST-Ethernet1/0/2]portlink-type access //设置端⼝的类型为access [H3C_TEST-Ethernet1/0/2]portaccess vlan 99//把当前端⼝划到vlan 99 [H3C_TEST]vlan 99 [H3C_TEST-vlan99]portethernet1/0/1 to ethernet1/0/24//把以及⽹端⼝1/0/1到1/0/24划到vlan99 [H3C_TEST-vlan99]quit [H3C_TEST-GigabitEthernet1/2/1]porttrunk permit vlan 1 99 // {ID|All} 设置trunk端⼝允许通过的VLAN ------------------------------------ # 配置本地⽤户 system-view System View:return to User View with Ctrl+Z. [Sysname]local-userh3c New local useradded. [Sysname-luser-h3c]service-typetelnet level 3 [Sysname-luser-h3c]passwordsimple h3c # 配置欢迎信息 [H3C_TEST]headerlogin %Welcome to login h3c!% # 配置⽤户认证⽅式telnet(vty 0-4) [H3C_TEST]user-interfacevty 0 4 [H3C_TEST-ui-vty0-4]authentication-modescheme [H3C_TEST-ui-vty0-4]protocolinbound telnet [H3C_TEST-ui-vty0-4]superauthentication-mode super-password [H3C_TEST-ui-vty0-4]quit [H3C_TEST]superpassword level 3 simple h3c //⽤户登陆后提升权限的密码 # 配置Radius策略 [H3C_TEST]radiusscheme radius1 New Radius scheme [H3C_TEST-radius-radius1]primaryauthentication 10.0.1.253 1645 [H3C_TEST-radius-radius1]primaryaccounting 10.0.1.253 1646 [H3C_TEST-radius-radius1]secondaryauthentication 127.0.0.1 1645 [H3C_TEST-radius-radius1]secondaryaccounting 127.0.0.1 1646 [H3C_TEST-radius-radius1]timer5 [H3C_TEST-radius-radius1]keyauthentication h3c [H3C_TEST-radius-radius1]keyaccounting h3c [H3C_TEST-radius-radius1]server-typeextended [H3C_TEST-radius-radius1]user-name-formatwithout-domain # 配置域 [H3C_TEST]domainh3c [H3C_TEST-isp-h3c]authenticationradius-scheme radius1 local [H3C_TEST-isp-h3c]schemeradius-scheme radius1 local [H3C_TEST]domaindefault enable h3c # 配置在远程认证失败时,本地认证的key [H3C_TEST]local-servernas-ip 127.0.0.1 key h3c H3C交换机路由器telnet和console⼝登录配置 2009年11⽉09⽇星期⼀ 10:00 级别说明 Level 名称 命令 0 参观 ping、tracert、telnet 1 监控 display、debugging 2 配置 所有配置命令(管理级的命令除外) 3 管理 ⽂件系统命令、FTP命令、TFTP命令、XMODEM命令 telnet仅⽤密码登录,管理员权限 [Router]user-interfacevty 0 4[Router-ui-vty0-4]user privilege level 3[Router-ui-vty0-4]setauthentication password simple abc telnet仅⽤密码登录,⾮管理员权限 [Router]superpassword level 3 simple super [Router]user-interfacevty 0 4[Router-ui-vty0-4]user privilege level 1[Router-ui-vty0-4]setauthentication password simple abc telnet使⽤路由器上配置的⽤户名密码登录,管理员权限 [Router]local-useradmin password simple admin[Router]local-user admin service-typetelnet[Router]local-user admin level 3 [Router]user-interfacevty 0 4[Router-ui-vty0-4]authentication-mode local telnet使⽤路由器上配置的⽤户名密码登录,⾮管理员权限。

python 华三配置案例

python 华三配置案例华三通常指的是H3C,是中国的一家网络设备制造商。

然而,H3C的设备通常使用其专有的命令行接口(CLI)进行配置,而不是Python。

Python 通常用于编写自动化脚本或网络管理应用程序,而不是直接配置网络设备。

如果你想使用Python来自动化配置H3C设备,你可能需要使用一些第三方库或工具,例如Netmiko或Nornir。

这些库提供了一个Python接口,允许你通过Python脚本来执行设备的CLI命令。

下面是一个使用Netmiko库配置H3C设备的示例:```pythonfrom netmiko import ConnectHandlerdevice = {'device_type': 'h3c','ip': '','username': 'admin','password': 'password',}connection = ConnectHandler(device)output = _config_set(['interface GigabitEthernet1/0/1', 'port link-type access', 'port access-vlan 10'])print(output)()```在这个示例中,我们使用Netmiko库连接到H3C设备的CLI,并执行了一些配置命令。

`send_config_set`方法用于发送配置命令到设备,并返回设备的输出。

最后,我们使用`disconnect`方法断开与设备的连接。

请注意,这只是一个简单的示例,实际的配置可能会更复杂。

你需要根据具体的设备和需求来编写相应的Python脚本。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

光纤链路排错经验一、组网:用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房再通过跳纤来连接到交换上。

用户要求实现内网的用户主机访问公共服务器资源,并实现全网互通。

组网如下图所示:二、问题描述:PC现无法访问server服务器,进一步发现S5500光纤端口灯不亮,端口信息显示down状态。

在核心交换机端通过自环测试发现该端口以及光模块正常,接入交换机端也同样测试发现正常。

监控网络正常使用,再将网络接口转接到监控主干链路上,发现网络同样无法正常使用。

三、过程分析:想要恢复链路,首先要排查出故障点,根据故障点情况结合实际恢复链路通畅。

在这里主要分析光纤通路,光信号从接入交换机光口出来通过跳线,转接到主干光纤,然后再通过核心跳线转接到核心交换上。

由于该链路不通,首先要排除两端接口以及光模块问题,这里使用自环检测(如果是超远距离传输光纤线缆需要接光衰然后在自环,防止烧坏光模块)。

当检测完成发现无问题,再测试接入端的光纤跳纤:如果是多模光纤可以将一端接到多模光纤模块的tx口,检测对端是否有光;单模光纤如果没有光功率计可以使用光电笔检测(该方法只能检测出中间无断路,并不能检测出线路光衰较大的情况)。

最后再检测主线路部分,检测方式同跳线一样。

光路走向流程如图所示:四、解决方法:从上述的分析可以看出,只要保证了光信号一出一收两条路径都能正常就可以解决用户无法访问服务器的问题。

为了保证光路正常通路,最好的解决方法就是,通过使用光功率计来检测对端发射光在本端的光功率是否在光口可接受范围内。

由于用户组网使用了一些监控设备来接入该主干光缆,并且该光路现正常使用,通过将网络光纤转接到该监控主干光缆,发现网络光路仍然不通;并且两端端口自环检测正常。

由此可以判断出主要问题在两端的跳纤上。

如图所示:在没有光功率计并且客户业务又比较着急恢复的情况,可以先将两端的接入跳纤更换。

有光功率计时就可以直接检测跳纤的光衰是否正常。

五、说明及注意事项:1、光纤的连接需要注意以下几点:(1)光纤接口有没有插紧完全对接上;(2)光纤接口端面是否受灰尘等污染;(3)光纤中间是否存在物理损坏,部分损伤或者断开;(4)光纤弯曲是否半径小于8cm;(5)其他相关问题。

2、该案例适用于光纤网络基本排错。

某大学城防病毒案例问题描述:某大规模教育园区网络中,采用两台万兆交换机FORCE 10作为网络核心,三个分校区各采用两台FORCE 10作为校区核心,而采用我司的S6506共22台做为三级汇聚层交换机,并接入800多台接入交换机S3026E,接园区一万多个信息点,承载整个校园INTERNET业务。

设备拓扑图如下:发生问题时,客户反馈S6506 出现 VLAN内不停的有ARP扫描(就是6506的VLAN INTERFACE不停的发本VLAN内每个IP地址的ARP REQUEST解析报文),网络速度很慢。

现场抓包记录如下:在接入层交换机S3026E上的电脑上网发现网络速度缓慢,且S3026的cpu占用率也较高处理过程:通过使用抓包软件分析发现网络内有大量的ARP解析报文,从而导致网络速度缓慢,怀疑可能是网内有多台电脑感染病毒造成。

解决方案:在上网PC机上安装天等防火墙个人版,通过看防火墙的攻击日志可以得知攻击是从219.223.180.155和219.223.169.54 这两台电脑来的,(由于是下班时间,可能网内还有其它电脑也感染)。

所以在S6506上做:acl number 110rule 35 deny tcp destination-port eq 135rule 36 deny udp destination-port eq 135rule 49 deny tcp destination-port eq 445rule 50 deny udp destination-port eq 445int g 1/0/1qospacket-filter inbound ip-group 110 not-carefo以阻止病毒攻击。

由于是下班时间,所以无法得知这两台电脑的更详细的信息。

如果没有防火墙个人版或者没有明确的病毒信息,可以添加如下列表测试:rule 30 deny tcp destination-port eq 3127rule 31 deny tcp destination-port eq 1025rule 32 deny tcp destination-port eq 5554rule 33 deny tcp destination-port eq 9996rule 34 deny tcp destination-port eq 1068rule 35 deny tcp destination-port eq 135rule 36 deny udp destination-port eq 135rule 37 deny tcp destination-port eq 137rule 38 deny udp destination-port eq netbios-nsrule 39 deny tcp destination-port eq 138rule 40 deny udp destination-port eq netbios-dgmrule 41 deny tcp destination-port eq 139rule 42 deny udp destination-port eq netbios-ssnrule 43 deny tcp destination-port eq 593rule 44 deny tcp destination-port eq 4444rule 45 deny tcp destination-port eq 5800rule 46 deny tcp destination-port eq 5900rule 48 deny tcp destination-port eq 8998rule 49 deny tcp destination-port eq 445rule 50 deny udp destination-port eq 445rule 51 deny udp destination-port eq 1434结论:对染毒电脑进行杀毒并对所有电脑加装微软的漏洞补丁,并安装防病毒软件,已彻底清除病毒对网络的影响。

MSR系列路由器QoS CBQ(基于类的队列)基本功能的配置关键字:MSR;QoS;CBQ;基于类的队列;MQC;WRED一、组网需求:MSR路由器是互联网出口,下挂2个网段,对10网段访问Internet作AF队列8k保证,对于所有RTP流则给与EF队列32k保证设备清单:MSR系列路由器1台二、组网图:三、配置步骤:适用设备和版本:MSR系列、Version 5.20, Beta 1202后所有版本。

四、配置关键点:1) CBQ的配置其实是MQC配置,需要配置流量类型、流量行为和QoS 策略;2) 注意流量类型和流量行为的对应关系;3) 在同一个QoS策略中,所有流量行为的队列带宽统一使用固定值或百分比。

MSR系列路由器教育网双出口NAT服务器的典型配置一、组网需求:MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。

电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。

该校内网服务器192.168.34.55需要对外提供访问,其域名是,对应DNS解析结果是211.1.1.4。

先要求电信主机和校园网内部主机都可以通过域名或211.1.1.4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络。

设备清单:MSR一台二、组网图:三、配置步骤:适用设备和版本:MSR系列、Version 5.20, Release 1205P01后所有版本。

四、配置关键点:1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现;2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址211.1.1.4会被电信给过滤掉,因此必须使用策略路由从G5/1出去;3) 策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策略;4) 在G0/0应用2个NAT的作用是使内网可以通过访问211.1.1.4访问内部服务器,如果只使用NAT Outbound Static,那么内部主机192.168.1.199发送HTTP请求的源、目的地址对<192.168.1.199, 211.1.1.4>会变成<192.168.1.199, 192.168.34.55>然后发送给内部服务器,那么内部服务器会把HTTP响应以源、目的地址对<192.168.34.55, 192.168.1.199>直接返回给内部主机(192.168.1.199可以经过内部路由不需要经过MSR到达)因此对于内部主机来说始终没有接收到211.1.1.4返回的HTTP响应,因此打开网页失败。

解决问题的办法就是让内部服务器返回时经过MSR路由器,让MSR把HTTP响应<192.168.34.55, 192.168.1.199>变成<211.1.1.4,192.168.1.199>,方法就是再做一次NAT,通过NAT Outbound ACL 3000使HTTP请求变成MSR发送的<192.168.86.2, 192.168.34.55>,这样HTTP响应就会变成<192.168.34.55, 192.168.86.2>发送到MSR,MSR 再变成<211.1.1.4, 192.168.1.199>返回给内部主机。

H3C低端交换机EAD快速部署特性的典型配置一、组网需求:我司支持EAD快速部署的交换机设备一台一台web服务器,多台PC客户端二、组网图:三、配置步骤:1.配置全局dot1x[h3c]dot1x2.配置重定向URL[h3c]dot1x url http://1.1.1.10/client3.配置free-ip[h3c]dot1x free-ip 1.1.1.10 244.配置端口dot1x[h3c]interface g1/0/1[h3c-GigabitEthernet1/0/1]dot1x5.配置支持EAD快速部署ACL定时器超时时间,单位为分钟[h3c]dot1x timer acl-timeout 100四、配置关键点:1.必须先配置重定向URL,再配置free-ip,URL只能配置一条,且必须以http://开头.2.Free-ip最多配置两个不同网段,配置free-ip时,不能使能堆叠,也不能使能802.1x特性的dhcp-launch.3.使用域名进行重定向时会出现失败的情况,这与PC操作系统有关,如果域名解析不成功会访问某个特定的网站,通常这个地址不是x.x.x.x形式的,这样PC发出的ARP请求就不会收到回应,也就不能进行重定向.4.使用域名重定向时需要将DNS服务器加入为Free-IP,即能够通过DNS 解析出域名,否则无法成功重定向.5.DHCP Server包含在Free-IP中时,客户端可以动态获取到IP地址.6.目前支持EAD快速部署功能的交换机版本如下:(1)H3C 5600 CMW310-F1600L01以后版本(2)H3C 5100EI CMW310-E2200以后版本(3)H3C 3600-SI_E328_E352 CMW310-F1600L01以后版本(4)H3C 3600-EI CMW310-F1600L01以后版本(5)H3C S3100EI_E126A CMW310-R2104以后版本(6)H3C 3100-52P_E152 CMW310-F1600L01以后版本S7506E与S6503通过专线互联丢包故障排除过程分析一、组网:S7506E与S6503分别作为两个园区网的核心,中间通过运营商专线三层互联。