使用802.1X做接入身份验证

基于802.1x的校园网用户身份认证设计与实现

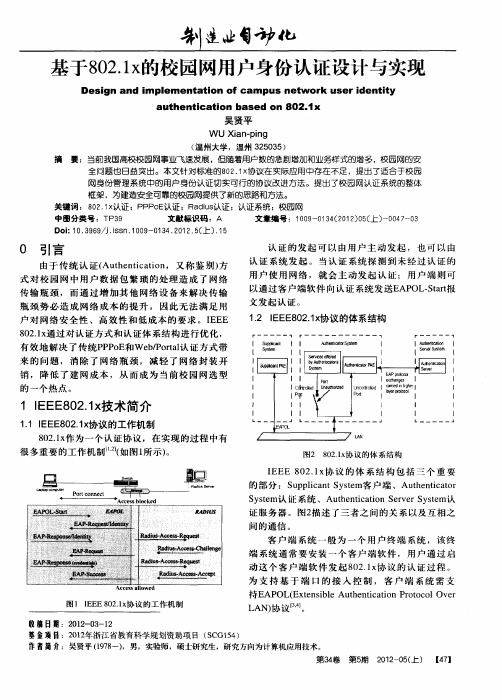

12 E E 0 .x#议 的体 系 结构 . IE 8 21 l

r 一 一 一 一 一 1 r 一 一 一 一 一 一 一 一 一 一 一 ]

l

pl I I 口帅I l c

^l l s u∞l 拍 h 曲

l

1 E E 0 .x IE 8 21 技术简 介

11 E E 0 .X 议 的工 作机 制 . I E 8 2 1 协 8 21作 为 一个 认 证协 议 ,在 实现 的过 程 中有 0 .x 很 多重 要 的工 作机 制 ( 图 1 示) 如 所 。

关键词 :8 2 1 认证 ;PP o 认证 ;R du 认证 ;认证系统 ;校园网 0 .x PE a is 中图分 类号 :T 3 P9 文献标识码 :A 文章编 号 :1 0 - 1 4 2 1 ) 5 上) 0 7 0 9 0 ( 0 0 ( 一04 - 3 0 3 2

Do: .9 9 Jis .0 9 1 4 2 1 . ( ) 1 i1 3 6 / . n 1 0 -0 3 .0 2 5 上 .5 0 s

吴 贤平

W U Xi n p n a — ig

( 州大 学 , 温 州 3 5 3 ) 温 2 0 5

摘

要 :当前我国高校校园网事业飞速发展 ,但 随着 用户 数的急剧增加和业务样式的增多 ,校园网的安 全问题 也日益突 出。本文 针对标准 的8 2 1 协议在实 际应用中存在不 足 ,提 出了适合于校 园 0 .x 网身份 管理系统 中的用 户身份认 证切实可 行的协 议改进方 法。提出 了校园网认 证系统的整体 框 架 ,为建造安全可靠的校园 网提供 了新的思路 和方 法。

0 引言

由于 传 统 认 证 ( t e t ai n 又 称 鉴 别 ) Auh ni t , c o 方 式 对 校 园 网 中 用 户数 据 包 繁 琐 的处 理 造 成 了网 络

dot1x认证原理

dot1x认证原理

dot1x(IEEE 802.1X)是一种网络认证协议,用于控制局域网(LAN)端口的访问权限。

它的原理如下:

1. 开机认证:当设备(如计算机)连接到局域网的交换机端口时,交换机会对该端口进行认证过程。

初始状态下,交换机的此端口为“未授权”状态。

2. 通信开始:设备尝试通过端口进行通信,发送一个EAPOL (EAP Over LAN)Start消息给交换机。

EAPOL Start消息用于指示设备准备就绪,请求进行认证。

3. 交换机发起认证:交换机收到EAPOL Start消息后,会发送一个EAPOL Request/Identity消息给设备,要求设备提供身份标识。

4. 设备认证:设备收到EAPOL Request/Identity消息后,会向交换机发送一个EAPOL Response/Identity消息,其中包含设备的身份标识。

5. 认证服务器验证:交换机将EAPOL Response/Identity消息转发到认证服务器,认证服务器接收到设备的身份标识后,会对其进行验证。

6. 认证结果:认证服务器验证设备的身份,并返回一个认证结果给交换机,该结果可以是“通过”或“拒绝”。

7. 端口授权:如果设备通过认证,交换机将该端口标记为“授权”状态,并允许设备进行正常通信。

否则,端口会继续保持

为“未授权”状态,拒绝设备的通信。

8. 会话维持:一旦设备通过认证,交换机会继续监听设备的网络活动,以便在会话超时或其他认证条件变化时重新进行认证。

通过以上的认证过程,dot1x能够有效地控制网络的访问权限,提供更安全的局域网环境。

神洲数码交换机802.1X认证

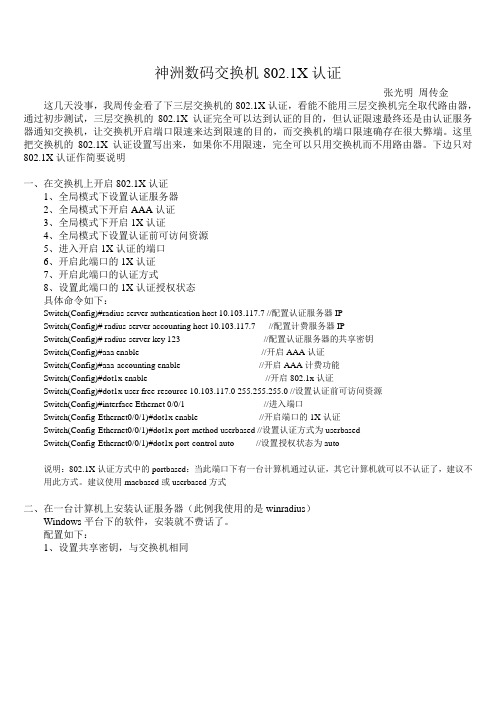

神洲数码交换机802.1X认证张光明周传金这几天没事,我周传金看了下三层交换机的802.1X认证,看能不能用三层交换机完全取代路由器,通过初步测试,三层交换机的802.1X认证完全可以达到认证的目的,但认证限速最终还是由认证服务器通知交换机,让交换机开启端口限速来达到限速的目的,而交换机的端口限速确存在很大弊端。

这里把交换机的802.1X认证设置写出来,如果你不用限速,完全可以只用交换机而不用路由器。

下边只对802.1X认证作简要说明一、在交换机上开启802.1X认证1、全局模式下设置认证服务器2、全局模式下开启AAA认证3、全局模式下开启1X认证4、全局模式下设置认证前可访问资源5、进入开启1X认证的端口6、开启此端口的1X认证7、开启此端口的认证方式8、设置此端口的1X认证授权状态具体命令如下:Switch(Config)#radius-server authentication host 10.103.117.7 //配置认证服务器IPSwitch(Config)# radius-server accounting host 10.103.117.7 //配置计费服务器IPSwitch(Config)# radius-server key 123 //配置认证服务器的共享密钥Switch(Config)#aaa enable //开启AAA认证Switch(Config)#aaa-accounting enable //开启AAA计费功能Switch(Config)#dot1x enable //开启802.1x认证Switch(Config)#dot1x user free-resource 10.103.117.0 255.255.255.0 //设置认证前可访问资源Switch(Config)#interface Ethernet 0/0/1 //进入端口Switch(Config-Ethernet0/0/1)#dot1x enable //开启端口的1X认证Switch(Config-Ethernet0/0/1)#dot1x port-method userbased //设置认证方式为userbasedSwitch(Config-Ethernet0/0/1)#dot1x port-control auto //设置授权状态为auto说明:802.1X认证方式中的portbased:当此端口下有一台计算机通过认证,其它计算机就可以不认证了,建议不用此方式。

802.1X认证过程

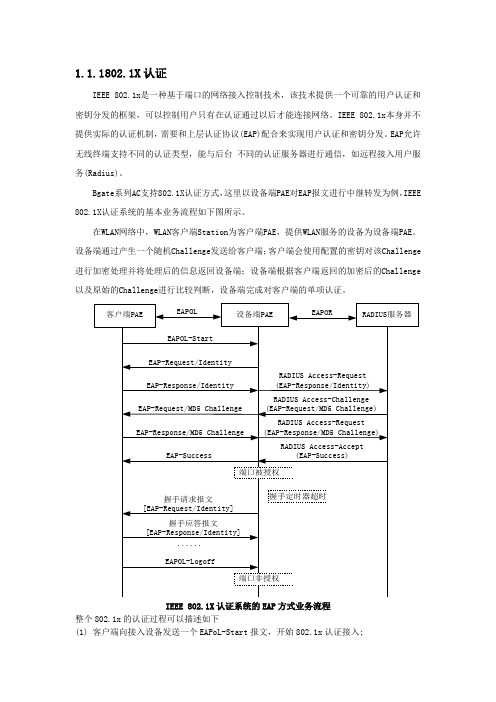

1.1.1802.1X认证IEEE 802.1x是一种基于端口的网络接入控制技术,该技术提供一个可靠的用户认证和密钥分发的框架,可以控制用户只有在认证通过以后才能连接网络。

IEEE 802.1x本身并不提供实际的认证机制,需要和上层认证协议(EAP)配合来实现用户认证和密钥分发。

EAP允许无线终端支持不同的认证类型,能与后台不同的认证服务器进行通信,如远程接入用户服务(Radius)。

Bgate系列AC支持802.1X认证方式,这里以设备端PAE对EAP报文进行中继转发为例,IEEE 802.1X认证系统的基本业务流程如下图所示。

在WLAN网络中,WLAN客户端Station为客户端PAE,提供WLAN服务的设备为设备端PAE。

设备端通过产生一个随机Challenge发送给客户端;客户端会使用配置的密钥对该Challenge 进行加密处理并将处理后的信息返回设备端;设备端根据客户端返回的加密后的Challenge 以及原始的Challenge进行比较判断,设备端完成对客户端的单项认证。

IEEE 802.1X认证系统的EAP方式业务流程整个802.1x的认证过程可以描述如下(1) 客户端向接入设备发送一个EAPoL-Start报文,开始802.1x认证接入;(2) 接入设备向客户端发送EAP-Request/Identity报文,要求客户端将用户名送上来;(3) 客户端回应一个EAP-Response/Identity给接入设备的请求,其中包括用户名;(4) 接入设备将EAP-Response/Identity报文封装到RADIUS Access-Request报文中,发送给认证服务器;(5) 认证服务器产生一个Challenge,通过接入设备将RADIUS Access-Challenge报文发送给客户端,其中包含有EAP-Request/MD5-Challenge;(6) 接入设备通过EAP-Request/MD5-Challenge发送给客户端,要求客户端进行认证(7) 客户端收到EAP-Request/MD5-Challenge报文后,将密码和Challenge做MD5算法后的Challenged-Pass-word,在EAP-Response/MD5-Challenge回应给接入设备(8) 接入设备将Challenge,Challenged Password和用户名一起送到RADIUS服务器,由RADIUS服务器进行认证(9)RADIUS服务器根据用户信息,做MD5算法,判断用户是否合法,然后回应认证成功/失败报文到接入设备。

802.1x重认证原理

802.1x重认证原理标题:802.1x重认证原理详解一、引言随着科技的发展和网络安全的日益重要,802.1x协议作为一种可扩展的身份验证协议,被广泛应用于无线网络接入控制。

它能有效防止未经授权的设备访问网络资源,保护网络的安全性。

本文将详细介绍802.1x重认证原理。

二、802.1x协议概述802.1x是一种基于端口的网络接入控制协议,由IEEE(电气电子工程师学会)制定。

它定义了用户接入网络时的身份认证过程,包括用户身份的鉴别、授权和计费等功能。

在802.1x协议中,主要涉及到三个角色:客户端、认证服务器和交换机。

三、802.1x重认证原理802.1x重认证是指当用户已经通过认证后,由于某些原因需要重新进行认证的过程。

这个过程中,客户端会发送一个EAP-Request/Identity给认证服务器,认证服务器接收到请求后,会发送一个EAP-Response/Identity给客户端,然后客户端根据接收到的信息判断是否需要重新认证。

重认证的主要原因是保持用户的在线状态,防止用户的非法使用。

例如,如果用户的账号密码发生了改变,或者用户的权限发生了变化,就需要重新进行认证。

此外,如果用户的设备更换或者移动到另一个位置,也需要重新进行认证。

四、802.1x重认证流程1. 客户端发起重认证请求:客户端向交换机发送一个EAP-Request/Identity消息,表示需要进行重认证。

2. 交换机转发请求:交换机接收到请求后,将其转发给认证服务器。

3. 认证服务器响应:认证服务器接收到请求后,会发送一个EAP-Response/Identity消息给交换机,表明接受重认证请求。

4. 交换机转发响应:交换机接收到响应后,将其转发给客户端。

5. 客户端进行重认证:客户端接收到响应后,会进行重新认证,包括输入新的账号密码等信息。

6. 认证服务器验证:认证服务器接收到客户端的新信息后,会进行验证。

7. 交换机控制端口状态:如果验证成功,交换机会打开相应的端口,允许客户端访问网络;如果验证失败,交换机会关闭相应的端口,阻止客户端访问网络。

802.1X集成Radius认证

802.1X集成Radius认证802.1X是一种网络访问控制协议,它提供了对网络中用户和设备的认证和授权。

Radius(远程身份验证拨号用户服务)是一种用于网络访问控制的认证和授权协议。

802.1X集成Radius认证意味着将这两种协议结合在一起使用,以增强网络的安全性和管理能力。

802.1X协议的主要目的是验证连接到LAN或WLAN的用户或设备的身份,并根据他们的认证状态控制他们的访问权限。

它是一种基于端口的认证方法,只有在用户或设备提供有效的凭证后,才能建立网络连接。

这可以防止未授权的用户或设备访问网络资源,保护网络的安全性。

Radius协议是一种用于网络认证和授权的协议,它通过对用户身份进行验证,并为其分配相应的权限和访问级别来控制网络访问。

Radius服务器负责处理用户认证请求,并与认证服务器进行通信进行身份验证和授权。

集成Radius认证意味着802.1X协议将使用Radius服务器来处理认证请求和授权决策。

802.1X集成Radius认证提供了许多优势。

首先,它增强了网络的安全性。

通过要求用户或设备提供有效的凭证,并通过Radius服务器进行身份验证,可以防止未经授权的用户或设备访问网络资源。

这可以减少网络攻击的风险,保护敏感数据和资源的安全性。

其次,802.1X集成Radius认证提供了更好的管理能力。

通过使用Radius服务器,网络管理员可以更轻松地管理和控制用户对网络资源的访问。

他们可以根据用户的身份和权限,对其进行精确的访问控制。

此外,管理员还可以跟踪和审计用户的网络活动,以确保他们的行为符合网络策略和合规要求。

另外,802.1X集成Radius认证还可以支持灵活的网络配置和部署。

由于Radius协议的灵活性,网络管理员可以根据实际需求和网络拓扑来配置和部署认证和授权策略。

他们可以定义不同的认证方法、访问权限和策略,并将其应用到不同的网络设备和用户上。

最后,802.1X集成Radius认证还提供了互操作性。

802.1x 认证流程

802.1x 认证流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!802.1x 认证是一种基于端口的网络访问控制技术,用于对连接到网络的设备进行身份验证和授权。

交换机端口细分身份集的802.1x接入认证扩展技术

虽 然可对设 备与用户集进行管 理 , 同一设 备端 的认 证方案单 但

etrr eaegtn cesd n tuth a ioa wrdacs pit a ces gy x oe u l ra ,h rl sntok e ne i r e igi r e , ojstet dt nl i ces o s r i rai l ep sdt p b ca s t w e s e rs p s t n a r i e n en n o i e ei e w r a

N SP r等 属 性 , Ci t数 据 库 进 行 查 询 , 果 有 对 应 记 录 , A —o t 在 lns e 如

原有技术不能满足要求 , 必须使 用扩展 交换机 端 口与 用户集绑

定 的 82 1 身份认证技术 。 0 .X

就根据查询结果 , 访问 U es sr 数据库 的指 定的用 户集 , 否则返 回

8 2 1 协议是一种基 于端 口的网络接入控 制协议 。“ 于 0 .x 基 端 口的网络接入控制 ” 指在 局域 网接 入控制 设备 的端 口这一级

对所接 入的设备进行认证 和控 制。连接在端 口上的用户设备 如 果能通 过认 证 , 可 以访 问局 域 网 中的资 源 ; 果不 能通 过认 就 如

s b ii o c e s i 0 u d vs n a c s n 8 2.1 c e s uh n iai n b s d o s i h p r. T r u h a ay i g a d x a dn h E — s a e f t e i x a c s a t e t t a e n w t o t c o c h o g n l sn n e p n i g t e AP Me s g o h c ri c t n p c a e e f ai a k g ,we c n a h e e t e a c s fu e n y a p cf d s t h p r.Usn e e tn in t c n l g ie n t i p p r h ti o a c iv h c e so s ro l t e i e wi o t s i c i g t x e s e h o o g v n i hs a e ,t e h o y e tr r e c n r a i u d vso fa c s e s rs tS st mp e n n — an d c nr l n u e e s a d t e ih l v lif r t n ne i a e l e s b i i n o c e s d u e e O a oi l me tf e g i e o t s rs t , n me t g — e o ma i p s s i i r oo o h e n o s c r y d ma d a d t r tc n omai n s c r y o e e tr rs s e u i e n n o p oe ti r t e u t ft n e p e . t f o i h i Ke wo d y rs 8 2. EAP Us rs t Au h n ia in s r e Ac e s rq e tp c a e D n mi 0 1 x e e te t t ev r c o c s e u s a k g y a c

dot1x认证流程

dot1x认证流程IEEE 802.1X 协议定义了认证器(Authenticator)、用户端(Supplicant)和身份验证服务器(Authentication Server)三者之间的通信流程。

认证器通常是网络交换机或接入点,用户端是网络终端设备,如笔记本电脑、智能手机等,而身份验证服务器则通常是一个独立的认证服务器或是集成在网络设备中的认证功能。

下面将介绍 IEEE 802.1X 认证的流程:1. 启动认证过程当用户设备(Supplicant)接入网络时,认证器(Authenticator)将会要求用户进行身份认证。

此时,用户设备会向认证器发送一个 EAPOL-Start 消息,表示启动认证过程。

2. 发送身份认证请求认证器收到用户设备的 EAPOL-Start 消息后,会向用户设备发送身份认证请求(EAP-Request/Identity 消息),要求用户设备提供其身份信息。

3. 提供身份信息用户设备接收到身份认证请求后,会向认证器回复身份信息(EAP-Response/Identity 消息),通常是用户的用户名。

4. 开始身份认证认证器收到用户设备提供的身份信息后,会将该信息转发到身份验证服务器,请求对用户进行身份认证。

5. 身份验证身份验证服务器收到用户身份信息后,会通过内部的身份验证机制对用户进行身份验证,例如使用用户名密码进行验证或者使用证书进行验证。

6. 认证结果返回身份验证服务器完成身份验证后,会将认证结果反馈给认证器,通知认证器用户的身份信息是否有效。

7. 通知用户设备认证器收到身份验证服务器的认证结果后,会通知用户设备认证结果,并告知用户设备是否通过认证。

8. 用户认证成功如果用户设备经过身份验证后被认证通过,认证器将允许用户设备接入网络,并开启对用户设备的网络访问控制。

用户设备可以开始使用网络资源。

9. 用户认证失败如果用户设备未能通过身份验证,认证器将禁止用户设备接入网络,并可能会向管理员发送警报信息,告知用户设备的异常情况。

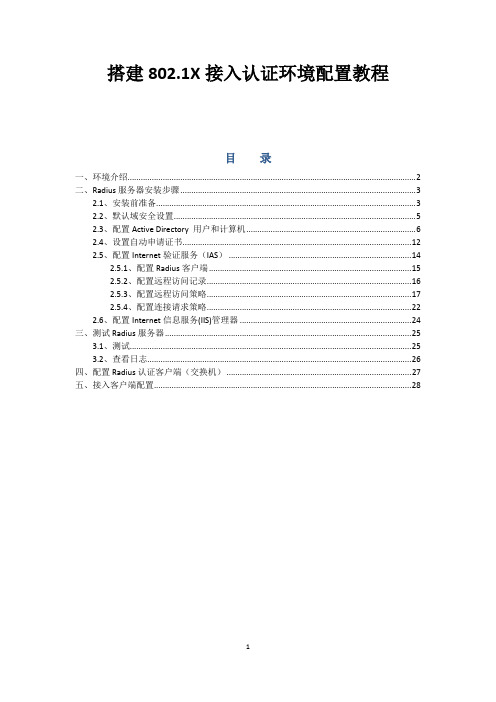

搭建802.1X接入认证环境配置教程SOP

搭建802.1X接入认证环境配置教程Jean.h_wang(1006568)2014-12-18Revision History目录1.环境介绍 (5)2. Radius服务器端的搭建和配置 (6)2.1 EAP-PEAP认证服务器环境搭建 (6)2.1.1 安装前准备 (6)2.1.2 默认域安全设置 (8)2.1.3 配置Active Directory 用户和计算机 (9)2.1.4 设置自动申请证书 (16)2.1.5 配置Internet验证服务(IAS) (19)2.1.5-1 配置Radius客户端 (20)2.1.5-2 配置远程访问记录 (21)2.1.5-3 配置远程访问策略 (22)2.1.5-4 配置连接请求策略 (28)2.1.6 配置Radius认证客户端(TP-Link路由器) (29)2.1.7 Mobile-PEAP验证 (30)2.2 EAP-TLS认证服务器搭建 (31)2.2.1 创建访问策略 (31)2.2.2 编辑访问策略 (34)2.2.3 创建访问用户 (36)2.2.4 生成用户证书 (37)2.2.5 导出CA证书和User证书 (38)2.2.6 Mobile-TLS验证 (39)2.3 EAP-TTLS认证服务器搭建 (40)2.3.1 安装Odyssey server (40)2.3.2 配置Odyssey server (41)2.3.3 Mobile-TTLS验证 (44)1. 环境介绍在真实环境下,802.1x认证的网络拓扑结构如下图:为了测试用,搭建Radius服务器测试环境如下图,Radius服务器采用Windows 2003系统,Radius客户端采用TP-Link路由器:2. Radius服务器端的搭建和配置2.1 EAP-PEAP认证服务器环境搭建2.1.1 安装前准备A) 安装DNS服务(为安装活动目录做准备的,活动目录必须先安装DNS)[步骤]:开始→控制面板→添加或删除程序→添加/删除windows组件→进入网络服务→选中“域名系统(DNS)”。

锐捷无线802.1x认证

无线802.1x认证标准无线802.1x协议交互逻辑无线PEAP认证分为几个阶段,802.11无线关联阶段、PEAP认证阶段、无线Key 配置阶段、客户端IP地址获取阶段、正常网络访问阶段以及最后的下线阶段,接下来我们就依照下图对认证过程中的各个阶段进行详细描述。

一、802.11无线关联阶段STA(WorkStation,通常指个人PC)上的认证客户端(Supplicant)通过无线开放模式和无线设备之间建立连接。

1)第一对交互过程用于客户端请求希望关联的SSID,无线设备进行请求应答。

2)接下来的一对交互过程使用开放模式进行认证,真正的身份校验放到了PEAP阶段完成。

3)最后一对交互过程是在进行无线关联,通过该对话可以协商出双方所支持的通讯速率、无线数据传输时的密钥传递、管理和加密方式。

客户端和无线设备完成上述交互过程后,无线关联过程也就完成了。

二、PEAP认证阶段A、802.1X认证起始阶段1)客户端向无线设备发送一个EAPoL-Start报文,开始802.1X认证;2)无线设备向客户端发送EAP-Request/ID报文,要求客户端将用户信息送上来;3)客户端回应EAP-Response/ID给无线设备,该报文中包含用户标识,通常为认证用户ID(由于PEAP的TLS安全通道内依然使用EAP协议进行认证,而EAP 认证过程中会再请求一次用户ID,那么方案设计者可以通过本次的Response/ID 来隐藏真实的用户ID,而在TLS安全通道内的EAP交互中携带真实的用户ID,这样可以增强用户认证凭证的保密性);4)无线设备以EAP Over Radius的形式将EAP-Response/ID传送给Radius服务器。

B、协商PEAP认证并建立TLS安全通道5)Radius服务器收到EAP-Response/ID后根据配置确定使用PEAP认证,并向无线设备发送Radius Access-Challenge报文,报文中包含Radius服务器发送给客户端的PEAP-Start报文,表示希望使用PEAP方法进行接下来的认证;6)无线设备将EAP-Request/PEAP-Start发送给认证客户端;7)客户端收到EAP-Request/PEAP-Start报文后,生成客户端随机数、客户端支持的加密算法列表、TLS协议版本、会话ID等信息,并将这些信息封装到PEAP-Client Hello报文中发送给无线设备;8)无线设备以EAP Over Radius的形式将PEAP-Client Hello发送给Radius服务器;9)Radius服务器收到客户端发来的PEAP-Client Hello报文后,会从PEAP-Client Hello报文的加密算法列表中选择自己支持的一组加密算法并同Radius服务器产生的随机数、Radius服务器证书、证书请求信息、Server_Hello_Done属性形成一个Server Hello报文封装在Access-Challenge报文中,发送给客户端;10)无线设备提取Radius报文中的EAP属性,将其封装成EAP-Request报文并最终发送给客户端;11) 客户端收到来自服务器的EAP-Request报文后,验证Radius服务器的证书是否合法。

edr+802.1x认证原理

edr+802.1x认证原理

EDR (Endpoint Detection and Response) 是一种安全技术,

用于检测、调查和应对网络端点上的安全威胁。

而802.1X是一种网

络访问控制协议,用于对接入网络的用户或设备进行身份验证和授权。

在EDR和802.1X认证原理中,首先802.1X认证是一种端口级

的网络访问控制协议,它要求用户在接入网络之前进行身份验证。

当用户或设备连接到网络端口时,端口处于未认证状态。

用户需要

提供有效的凭证(比如用户名和密码、数字证书等),然后这些凭

证将被发送到认证服务器进行验证。

一旦验证通过,端口将被授权

允许用户或设备访问网络资源。

这种方式可以有效防止未经授权的

用户或设备接入网络,提高网络安全性。

而EDR技术则是在网络端点上部署的安全软件,用于实时监控、检测和应对安全威胁。

它可以收集和分析来自网络端点的数据,识

别潜在的安全问题,比如恶意软件、异常行为等。

通过与802.1X认

证结合,EDR可以在用户或设备接入网络后,持续监控其行为,及

时发现异常活动并采取相应的响应措施,以确保网络安全。

综合来看,802.1X认证和EDR技术可以结合使用,通过对接入网络的用户或设备进行身份验证和实时监控,从而提高网络的安全性和响应能力。

这种综合应用可以帮助组织及时发现并应对潜在的安全威胁,保护网络免受恶意攻击和数据泄露的威胁。

搭建802.1X接入认证环境配置教程

说明:“日志文件”选项卡里格式选择“IAS”,可以每天创建日志文件,

在不用数据库存储日志记录的情况下就不用采用SQL Server的日志记录方法了,所以不配置它。关于日志文件里的格式规则(记录RADIUS证书验证的各种信息),参看另一文档或帮助。

第十一步:选择所有组(为了保险,最好全选),然后单击“确定”、“确定”,“隶属于”设置完毕。

第十二步:在“test属性”窗口中,单击“管理者”选项卡,单击“更改”按钮。

第十三步:采用上述添加组的方式,选择管理者为所建用户guozhihui。

至此,AD这边的账户配置完成。

2.4

目的:如何使用组策略管理单元,在默认组策略对象中创建自动申请证书。

第三步:设置共享密钥,与Radius客户端建立安全通道,此处为测试用,测试密码为000000,务必牢记。客户端供应商保持默认即可。

至此,Radius客户端完成。

2.5.2

目的:记录远程访问的日志信息。

[步骤]:

第一步:单击“远程访问记录”,在日志记录方法中右键单击“本地文件”,单击“属性”,配置本地文件属性。

第三步:活动目录安装程序会检测系统是否已经安装DNS,若DNS已经安装,请选择第二项“在这台计算机上安装并配置DNS服务器,并将这台DNS服务器设置为这台计算机的首选DNS服务器”。否则,请先安装DNS服务。

第四步:默认单击“下一步”后,系统开始安装并配置活动目录,这段时间比较长,请耐心等待。活动目录安装完毕,根据提示,重新启动计算机。

第七步:将新建用户guozhihui添加到test组中。

第八步:选择组时,单击“高级”→单击“立即查找”,选择你想加入的组test,单击“确定”→“确定”即可

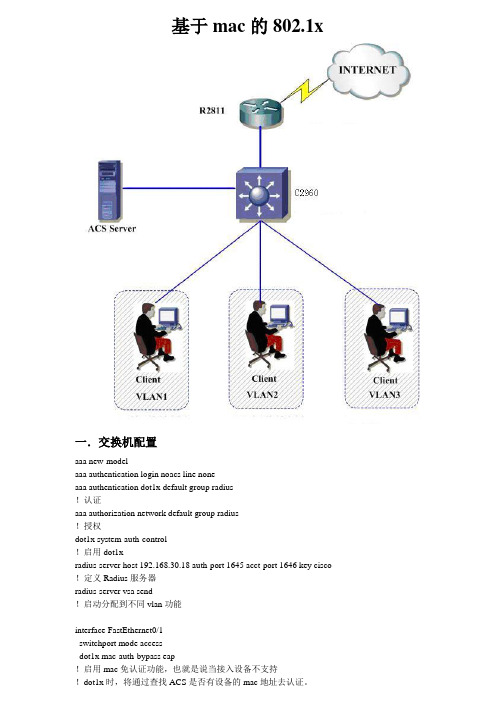

基于mac地址的802.1x端口认证

基于mac的802.1x一.交换机配置aaa new-modelaaa authentication login noacs line noneaaa authentication dot1x default group radius!认证aaa authorization network default group radius!授权dot1x system-auth-control!启用dot1xradius-server host 192.168.30.18 auth-port 1645 acct-port 1646 key cisco !定义Radius服务器radius-server vsa send!启动分配到不同vlan功能interface FastEthernet0/1switchport mode accessdot1x mac-auth-bypass eap!启用mac免认证功能,也就是说当接入设备不支持!dot1x时,将通过查找ACS是否有设备的mac地址去认证。

dot1x port-control autodot1x pae authenticator!启用dot1x功能dot1x timeout tx-period 3!缩短认证时间dot1x guest-vlan 2!认证不成功,被分配到vlan2spanning-tree portfast!缩短端口启用时间二.ACS配置1.创建用户在ACS上创建用户:接入设备的mac地址作为username和password,格式为12个连续字符2.勾选用户属性在ACS的用户配置中打开“006”这个属性值以上属性找不到的请在ACS上Interface configuration选项勾选以上属性找不到的请在ACS上Interface configuration选项勾选当用户认证成功将被分配到vlan10。

三.客户端配置客户端一定要取消掉802.1X身份验证,否则在认证时候就自动跳出需要输入用户名和密码。

实验十二 接入层802.1x认证

实验十二 接入层802.1x 认证【实验名称】接入层802.1x 。

【实验目的】使用交换机的802.1x 功能增强网络接入安全。

【背景描述】某企业的网络管理员为了防止有公司外部的用户将电脑接入到公司网络中,造成公司信息资源受到损失,希望员工的电脑在接入到公司网络之前进行身份验证,只有具有合法身份凭证的用户才可以接入到公司网络。

【需求分析】要实现网络中基于端口的认证,交换机的802.1x 特性可以满足这个要求。

只有用户认证通过后交换机端口才会“打开”,允许用户访问网络资源。

【实验拓扑】192.168.5.x/24802.1X client 192.168.5.x/24【实验设备】交换机 1台PC 机 2台(其中1台需安装802.1x 客户端软件,本实验中使用锐捷802.1x 客户端软件) RADIUS 服务器 1台(支持标准RADIUS 协议的RADIUS 服务器,本例中使用第三方RADIUS 服务器软件WinRadius ,)【实验原理】802.1x 协议是一种基于端口的网络接入控制(Port Based Network Access Control )协议。

“基于端口的网络接入控制”是指在局域网接入设备的端口级别对所接入的设备进行认证和控制。

如果连接到端口上的设备能够通过认证,则端口就被开放,终端设备就被允许访问局域网中的资源;如果连接到端口上的设备不能通过认证,则端口就相当于被关闭,使终端设备无法访问局域网中的资源。

【实验步骤】步骤1 验证网络连通性。

按照拓扑配置PC机、RADIUS服务器的IP地址,在PC机上ping 其网关地址,应该可以,可以ping通。

步骤2 配置交换机802.1x认证。

Switch#configureSwitch(config)#aaa new-model //开启3A认证Switch(config)#aaa authentication dot1x list100 group radius //选择radius 服务器认证方式Switch(config)#dot1x authentication list100 // 802.1x协议执行list100列表Switch(config)#radius-server host 192.168.5.x auth-port1800acct-port 1801//1、配置RADIUS服务器的IP地址 2、auth-port参数表示配置RADIUS服务器的认证和授权端口号,默认情况下RADIUS服务器的认证和授权端口号为UDP 1812;acct-port参数表示配置RADIUS服务器的计费端口号,默认情况下RADIUS服务器的计费端口号为UDP 1813。

无线网络的802.1X认证环境搭建

无线网络的802.1X认证环境搭建802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802 LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LAN Switch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

8 02.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x 的认证协议报文通过。

实验所需要的用到设备:认证设备:cisco 3550 交换机一台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:1 72.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。

802.1x nps 主机认证原理

802.1X网络访问控制是一种用于保护网络安全的标准协议,它通过对网络中的设备进行身份认证,实现了对网络资源的控制和管理。

而NPS(Network Policy Server)是Windows Server中用于进行网络访问策略和连接请求认证的服务,它与802.1X协议结合可以实现对主机的认证。

在本篇文章中,我将深入探讨802.1X NPS主机认证的原理及其重要性。

1. 802.1X和NPS简介让我们简单介绍一下802.1X和NPS的概念。

802.1X是一种基于端口的网络访问控制协议,它允许网络管理员通过认证机制控制用户和设备对局域网的访问。

而NPS是Windows Server中的一种网络策略服务器,它可以用来对接入策略进行配置和管理,包括802.1X认证、虚拟专用网(VPN)和网络访问防火墙(NAP)等功能。

2. 802.1X NPS主机认证原理802.1X NPS主机认证的原理主要包括以下几个步骤:- 主机发起认证请求:当主机接入网络时,会向交换机发起认证请求,请求连接到局域网中。

- 交换机将认证请求转发给NPS:交换机收到主机的认证请求后,会将请求转发给NPS服务器进行认证。

- NPS服务器进行认证:NPS服务器接收到主机的认证请求后,会根据预先配置的策略对主机进行身份认证,判断主机是否有连接网络的权限。

- 认证结果返回:NPS服务器将认证结果返回给交换机,根据认证结果决定是否允许主机接入网络。

3. 802.1X NPS主机认证的重要性802.1X NPS主机认证在网络安全中扮演着至关重要的角色。

它通过对主机的身份进行验证,保证了只有经过认证的合法主机才能接入网络,防止了未经授权的设备对网络资源的访问,提高了网络的安全性和可靠性。

它也方便了网络管理员对网络资源的管理和控制,可以更加灵活地设置策略和权限,实现了对网络的精细化管理。

4. 个人观点和理解作为一种重要的网络安全技术,802.1X NPS主机认证不仅在企业网络中得到了广泛的应用,也在教育、医疗、政府等行业有着重要的作用。

ieee802.1x协议原理

ieee802.1x协议原理IEEE 802.1x协议原理IEEE 802.1x是一种网络认证协议,用于保护网络免受未经授权的访问。

本文将探讨IEEE 802.1x协议的原理和工作机制。

1. 简介IEEE 802.1x是一种以太网认证协议,旨在实现网络接入控制(NAC)。

它提供了一种身份验证机制,以确保只有经过授权的设备和用户才能接入局域网。

2. 协议结构IEEE 802.1x协议由三个主要组件组成:客户端、认证服务器和网络交换机。

- 客户端:客户端是指连接到局域网的终端设备,如计算机、手机和平板电脑。

客户端向交换机发送认证请求,并根据来自认证服务器的响应采取相应的措施。

- 认证服务器:认证服务器是负责验证客户端身份的服务器。

它通常与RADIUS服务器一起使用,检查客户端提供的凭据,并返回认证结果给交换机。

- 交换机:交换机是网络的核心设备,负责转发数据包。

在IEEE 802.1x中,交换机扮演认证的角色,它会拦截客户端的数据流,并要求客户端进行认证。

3. 工作原理IEEE 802.1x协议的工作原理如下:- 交换机端口状态:初始状态下,交换机端口是关闭的,无法传输数据。

客户端连接到交换机的端口时,交换机会将端口设置为未授权状态。

- 客户端认证请求:客户端连接到交换机后,会发送一个EAPOL-Start消息,作为认证的起始点。

交换机收到消息后,将端口设置为认证状态。

- 挑战/响应过程:客户端在发送EAPOL-Start消息后,交换机会发送一个挑战请求(EAP-Request/Identity)给客户端。

客户端需要响应并发送其身份信息。

- 认证服务器验证:交换机将收到的身份信息发送到认证服务器进行验证。

服务器确定身份信息的有效性,并发送验证结果给交换机。

- 授权状态:根据认证结果,交换机将端口设置为授权状态或未授权状态。

如果认证成功,客户端可以继续通过交换机传输数据,否则端口将保持关闭状态。

4. 安全性IEEE 802.1x协议提供了一些安全特性,以确保网络的安全性: - 免受未经授权访问:借助IEEE 802.1x,仅经过认证的设备和用户可以接入网络,从而保护网络免受未经授权的访问。