无线终端STA接入WIFI过程抓包

无线终端丢包问题定位故障排查

版权所有:杭州华三通信技术有限公司无线终端丢包问题定位故障排查一、开始WLAN 在使用过程中,有时候会发现无线终端(STA )在ping 其他设备时,会出现连续丢包现象。

这种情况下可能还伴随ping 延时增大(几百毫秒),并导致一些应用感觉不是很好,例如下载速度变慢、视频出现抖动等等。

这种情况是WLAN 网络中比较棘手的问题,一方面WLAN本身有一个复杂的、不容易评估的空间媒质,导致空口的不稳定性,另一方面还要综合考虑整个有线、无线网络的网络配置和性能。

下面是一个典型的WLAN基本网络构成(FIT AP组网方式),当Station ping服务器丢包严重时,需要按照报文转发途经来考虑丢包的可能性。

定位故障的思路是:首先,通过测试判断终端能否正常连接、获取地址。

然后,判断有线网络是否存在丢包问题。

再次,判断无线终端状态、空口利用率、空口质量、底噪是否正常。

最后,通过收集debugging信息分析问题原因。

1、终端能否ping通网关(1)ping测试具体操作命令:ping 192.168.1.3例如:通过命令查看,可以确认当前网络丢包属于那种类型。

(2)无线网络丢包说明从目前的协议分析和实际应用来看,无线网络可能无法实现真正的零丢包。

空口利用率正常、无干扰的情况下,3%以内的丢包是可以接受的范围。

2、判断有线网络是否正常(1)如果网关不在AC上,需要做终端ping AC地址的测试。

第一、如果ping网关异常但是ping AC正常,则需要排查AC至网关二层网络。

第二、如果ping网关、AC均异常,则需要排查有线丢包。

(2)如果终端在线则直接通过命令行查到当前AP地址,然后通过AC ping版权所有:杭州华三通信技术有限公司AP判断AC到AP的有线网络链路状态,如果终端不在线,则直接进入下一个环节第一、查找当前终端所链接AP的名称命令:display wlan client mac-address 0024-d79c-af4c verbose 例如:通过命令查看,可以确认终端当前链接AP的名字。

用好Wireshark 监控你的无线网络

用好Wireshark 监控你的无线网络作者:Fooying来源:《计算机应用文摘》2013年第08期网络安全始终是一个让人揪心的问题,而无线网络无疑是黑客们最爱下手的目标之一。

这完全是由于所有信号都以无线电波的方式传送,要加密安全,首要步骤之一就是,看看目前的活动是什么状况,哪些机器参与了活动。

下面就教大家使用网络封包分析软件Wireshark监控无线网络。

学会安装和使用Wireshark是世界上最流行的网络分析工具,它可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

我们进入下载页面http:/// download.html,根据使用的系统下载对应版本(如图1)。

一路“Next”完成安装,之后运行软件,进入开始界面(如图2)。

虽然界面是纯英文,但稍有英文基础的人都能看懂。

因为Wireshark是捕获机器上某一块网卡的网络包,所以这里我们需要选择一块网卡。

依次选择“Caputre”→“Interfaces”(如图3)会出现选择对话框,选择有数据流的那块网卡一般就是正确的(如图4)。

然后点击“Start”按钮,Wireshark就会开始抓取数据包(以下简称抓包)。

抓包开始后,Wireshark会进入抓包界面(如图5).这个界面中从上到下分为四个区域,分别是过滤器、封包列表、封包详细信息和16进制数据(分别对应图中的1~4号区域)。

如果想在当抓到的众多数据包中找到自己想要的某个,过滤器无疑是最好的选择。

而在封包列表中,不同的颜色代表不同的协议。

封包详情中,五行内容从上到下依次对应OSI模型中的物理层、数据链路层、网络层、传输层以及应用层(如图6)。

具体详情内容则需要咱们在分析具体的时候再详细查看。

数据分析,小试牛刀学会了安装和使用,下面咱们小试牛刀,通过实战帮助大家学会Wireshark的简单使用。

首选,咱们先访问一下百度空间。

打开浏览器,输入个人空间地址。

这时,浏览器会进行一次http协议的请求。

中国移动-WLAN抓包案例分析

– 室分合路一般采用大功率AP,形成了WLAN是一个上行受限 的系统,判断室分系统是否适合WLAN网络,在于是否满足 上行链路的要求

– 多天线对单天线的多径效应,产生的自身干扰

隐藏节点的存在

– 通过RTS/CTS机制解决隐藏节点问题。但问题是现在使用的 802.11g AP在默认配置下为关闭RTS/CTS 功能

4.27 1.00

20.0% 66.7%

5.72 21.91 50.0% 3.02 8.44 100.0%

Ping

成功率 (%)

95.0% 100.0%

FTP上传平 均速度 均速度 (kb/s) (kb/s)

RSSI (dBm)

载干比 C/I(db)

101.1 2435.9 -70.9

抓包分析如图例中是FTP下载慢问题,直观的可以看到直接原因为空口出现异 常的重传。

案例:下载速率低

第二步:查找重传的原因 报文正常,ACK正常,说明接收端正确接收 到

但发送端仍然有发出重传,则说明发送端 没有正确接收到ACK

结合WLAN设计方案及AP配置,发现AP配置了最低速率为11Mbps 导致了无线客户端的自动速率选择功能受到限制,无法采用 最佳速率来发送,以致产生过多的重传

调制技术

DSSS/CCK:802.11b

– 1,2,5.5,11Mbps

OFDM: 802.11a/g

– 6,9,12,18,24,36,48,54Mbps

改进的OFDM:802.11n

– 6.5, 13, 19.5, 26, 39, 52, 58, 65Mbps

OFDM概念

影响空口传输的原因

开放办公区 弱电井

仓库 会议室

中国电信WIFI网络代维人员技能认证知识试题库

63单项选择题以下哪种技术不是802.11n的核心技术?( )

64单项选择题WLAN中使用的AP分为大功率AP和小功率AP,其中大功率AP达到( )

65单项选择题天线的极化方向是指( )。

66单项选择题802.11定义的WEP加密基于( )对称流加密算法。

( )

67单项选择题微软操作系统的无线客户端已经是服务的一部分,在XP系统中它的名称是( )

68单项选择题八木天线又称YAGI天线,它属于( )

69单项选择题STA用来终结认证关系的报文是()

70单项选择题上图所表示的接口类型是( )

71单项选择题仪表有效测量范围要求:指仪表操作有效范围在室内不低于( )米测量覆盖半径72单项选择题仪表应满足连续稳定工作( )小时以上要求

73单项选择题仪表准确性要求中,应满足空口数据包探测频率大于( )。

74单项选择题仪表准确性要求中,纯净环境下空口抓包完整度不低于( )。

75单项选择题仪表准确性要求中,信道质量测试有效误差范围( )以内

76单项选择题仪表准确性要求中,抓包分析测试有效误差范围( )以内

77单项选择题仪表可适应湿度范围:( ) ~ 95% RH

78单项选择题仪表可适应温度范围:-20摄氏度 ~ +( )摄氏度。

WinAirCrackPack使用教程

(3)回车后,进入以下界面

7、破解WEP密钥

(1)让STA1和STA2重新连接上无线路由器。

(2)在STA3笔记本电脑上运行airodump,该工具用来捕获数据包,按提示依次选择“16”:破解所用无线网卡的序号;

“a”,选择芯片类型,这里选择atheros芯片;

“6”,信道号,一般1、6、11是常用的信道号,选择“0”可以收集全部信道信息;

WinAirCrackPack使用教程

1、破解软件简介 WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。 2、实验环境系统组成 2.1 硬件环境 选用具有WEP和WPA加密功能的无线

当黑客窃取了你的邮箱的用户名、密码、POP3服务器和SMTP服务器的IP地址后,就可以直接访问你的邮箱,你的邮件信息将完全暴露在黑客面前。

(6)打开IE浏览器,输入IP地址:192.168.1.8,重新登录无线路由器管理界面,单击界面左侧的“DHCP服务器”下的“DHCP服务”选项,单击“不启用”并保存,如图8所示,单击“系统工具”下的“重启路由器”对路由器进行重启。

5、破解WEP、WPA密钥的软件下载

/download/Soft/Soft_5930.htm

带有迅驰无线网卡的笔记本电脑两台(分别定义为STA1和STA2,作为合法无线接入用户)

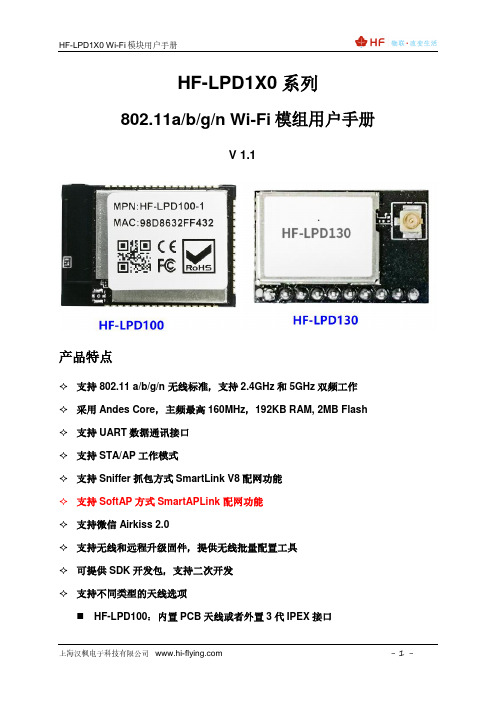

HF-LPD1X0 Wi-Fi 模块用户手册说明书

HF-LPD1X0系列802.11a/b/g/n Wi-Fi模组用户手册V 1.1产品特点✧支持 802.11 a/b/g/n 无线标准,支持2.4GHz和5GHz双频工作✧采用Andes Core,主频最高160MHz,192KB RAM, 2MB Flash ✧支持UART数据通讯接口✧支持STA/AP工作模式✧支持Sniffer抓包方式SmartLink V8配网功能✧支持SoftAP方式SmartAPLink 配网功能✧支持微信Airkiss 2.0✧支持无线和远程升级固件,提供无线批量配置工具✧可提供SDK开发包,支持二次开发✧支持不同类型的天线选项◼HF-LPD100:内置PCB天线或者外置3代IPEX接口◼HF-LPD130:外置1代IPEX接口✧ 3.3V 单电源供电✧尺寸:◼HF-LPD100:23.1mm x 32.8mm x 3.5mm,SMT48封装◼HF-LPD130:22mm x 14.3mm x 8mm, DIP10封装✧FCC/CE/SRRC/RoHS 认证(TBD)目录图目录 (7)表目录 (9)历史记录 (10)1.产品概述 (11)1.1.概述 (11)1.1.1主要应用领域 (11)1.1.2模块基本参数 (12)1.2.硬件介绍 (13)1.2.1.HF-LPD100管脚定义 (14)1.2.2.HF-LPD130管脚定义 (15)1.2.3.电气特性 (17)1.2.4.HF-LPD100机械尺寸 (18)1.2.5.HF-LPD130机械尺寸 (18)1.2.6.HF-LPD100内置天线 (19)1.2.7.外置天线 (20)1.2.8.开发套件 (20)1.2.9.产品编号 (21)1.3.典型应用 (23)1.3.1.UART应用硬件连接 (23)2.功能描述 (24)2.1.无线组网 (24)2.1.1.基于AP的无线组网 (24)2.1.2.基于STA的无线网络 (24)2.2.工作模式:透明传输模式 (25)2.3.加密 (25)2.4.参数设置 (25)2.5.固件升级 (26)2.6.双SOCKET通信功能 (26)2.7.TCP Server时多TCP链路连接 (26)2.8. 2.4G和5G 双频 (27)3.设置及使用指南 (29)3.1.默认参数介绍 (29)3.1.1. 打开管理网页 (29)3.1.2. 系统信息页面 (29)3.1.3. 模式选择页面 (30)3.1.4. STA设置页面 (30)3.1.5. AP设置页面 (32)3.1.6. 其他设置页面 (32)3.1.8. 软件升级页面 (33)3.1.9. 重启模组页面 (34)3.1.10. 恢复出厂页面 (34)3.1.11. 内部网页 (35)3.2.模块使用介绍 (35)3.2.1.软件调试工具 (35)3.2.2.网络连接 (35)3.2.3.初始参数 (36)3.2.4.调试模块 (36)3.3.应用举例 (38)3.3.1.无线遥控应用 (38)3.3.2.远程连接应用 (38)3.3.3.透明串口 (38)4.AT指令说明 (40)4.1.模块运行模式配置 (40)4.1.1.从透传模式切换到命令模式 (40)4.1.2.透传模式下发送AT指令 (41)4.2.AT+指令集概述 (41)4.2.1.命令格式 (42)4.2.2.指令集 (43)4.2.2.1.AT+E (44)4.2.2.2.AT+CMDPW (45)4.2.2.3.AT+WMODE (45)4.2.2.4.AT+ENTM (45)4.2.2.5.AT+TMODE (45)4.2.2.6.AT+MID (46)4.2.2.7.AT+VER (46)4.2.2.8.AT+RELD (46)4.2.2.9.AT+FCLR (46)4.2.2.10.AT+Z (47)4.2.2.11.AT+H (47)4.2.2.12.AT+CFGTF (47)4.2.2.13.AT+UART (47)4.2.2.14.AT+PING (48)4.2.2.15.AT+NETP (48)4.2.2.16.AT+MAXSK (49)4.2.2.17.AT+TCPLK (49)4.2.2.18.AT+TCPTO (49)4.2.2.19.AT+TCPDIS (49)4.2.2.20.AT+SEND (50)4.2.2.21.AT+RECV (50)4.2.2.22.AT+SOCKB (50)4.2.2.23.AT+TCPDISB (51)4.2.2.25.AT+TCPLKB (51)4.2.2.26.AT+SNDB (52)4.2.2.27.AT+RCVB (52)4.2.2.28.AT+UDPLCPT (52)4.2.2.29.AT+WSSSID (52)4.2.2.30.AT+WSKEY (53)4.2.2.31.AT+WANN (53)4.2.2.32.AT+WSMAC (54)4.2.2.33.AT+WSLK (54)4.2.2.34.AT+WSLQ (54)4.2.2.35.AT+WSCAN (54)4.2.2.36.AT+LANN (55)4.2.2.37.AT+WAP (55)4.2.2.38.AT+WAKEY (55)4.2.2.39.AT+WADHCP (56)4.2.2.40.AT+WALK (56)4.2.2.41.AT+WALKIND (56)4.2.2.42.AT+WAPMXSTA (57)4.2.2.43.AT+MDCH (57)4.2.2.44.AT+OTA (57)4.2.2.45.AT+UPURL (58)4.2.2.46.AT+DISPS (58)4.2.2.47.AT+PLANG (58)4.2.2.48.AT+WEBU (59)4.2.2.49.AT+WRMID (59)4.2.2.50.AT+ASWD (59)4.2.2.51.AT+SMTLK (60)4.2.2.52.AT+NDBGL (60)4.2.2.53.AT+TYPE (60)4.2.2.54.AT+SMEM (60)4.2.2.55.AT+WIFI(保留) (61)4.2.2.56.AT+WFREQ (61)4.2.2.57.AT+SMARTAPCONFIG (61)4.2.2.58.AT+SMARTAPSTART (62)5.包装信息 (63)5.1.推荐的回流焊温度曲线 (63)5.2.操作说明 (63)5.3.HF-LPD100出货包装 (64)附录 A: 硬件参考设计 (65)附录 B: HTTP协议传输 (66)B.1. 透传方式发送HTTP请求实例 (66)附录C:参考资料 (68)C.1.汉枫生产测试工具 (68)C.2.SmartLink V8抓包一键配置工具 (68)C.3.SmartAPLink (68)C.4.Firmware (68)C.5.SDK (68)附录D: 汉枫联系方式 (69)图目录Figure 1.HF-LPD100 外观图 (13)Figure 2.HF-LPD130 外观图 (13)Figure 3.HF-LPD100 管脚定义 (14)Figure 4.HF-LPD130 管脚定义 (15)Figure 5.HF-LPD100 机械尺寸 (18)Figure 6.HF-LPD130 机械尺寸 (19)Figure 7.HF-LPD100模组建议放置区域 (20)Figure 8.HF-LPD100开发板 (20)Figure 9.HF-LPD100产品编号定义 (21)Figure 10.HF-LPD130产品编号定义 (22)Figure 11.HF-LPD100 UART应用硬件连接 (23)Figure 12.基本的HF-LPD100无线组网结构 (24)Figure 13.HF-LPD100的 AP+STA组网结构 (24)Figure 14.双Socket设置命令 (26)Figure 15.双Socket数据流向示意图 (26)Figure 16.多TCP链接数据传输图示 (27)Figure 17.周边AP扫描结果 (27)Figure 18. 2.4G环境 (28)Figure 19.5G环境 (28)Figure 20.打开管理网页 (29)Figure 21.系统信息页面 (30)Figure 22.模式选择页面 (30)Figure 23.STA设置页面 (31)Figure 24.STA网页搜索用户路由器界面 (31)Figure 25.AP设置页面 (32)Figure 26.其他设置页面 (32)Figure 27.账号管理页面 (33)Figure 28.软件升级页面 (33)Figure 29.重启模组页面 (34)Figure 30.恢复出厂页面 (34)Figure 31.内部升级 (35)Figure 32.STA接口连接调试 (35)Figure 33.AP接口连接调试(保留) (36)Figure 34.“CommTools” 串口调试工具 (36)Figure 35.“TCPUDPDbg” 创建连接 (37)Figure 36.“TCPUDPDbg” 设置 (37)Figure 37.“TCPUDPDbg” 连接 (37)Figure 38.无线摇控应用图示 (38)Figure 39.远程连接应用图示 (38)Figure 40.透明串口应用图示 (39)Figure 41.HF-LPD100缺省UART参数 (40)Figure 42.从透传模式切换到命令模式 (40)Figure 43.”AT+H”列出所有指令示意图 (42)Figure 44.回流焊焊接温度曲线图 (63)Figure 45.HF-LPD100/HF-LPT230出货包装图 (64)表目录Table1.HF-LPD1X0模块技术参数 (12)Table2.HF-LPD100管脚功能定义 (14)Table3.HF-LPD130管脚功能定义 (16)Table4.HF-LPD130 Debug管脚功能定义 (16)Table5.电气特性 (17)Table6.供电和功耗 (17)Table7.HF-LPD100 外置天线参数要求 (20)Table8.HF-LPD100 评估开发套件接口说明 (21)Table9.HF-LPD100网络默认设置表 (29)Table10.错误码列表 (43)Table11.AT+指令列表 (43)Table12.回流焊参数表 (63)历史记录V 0.1 08-24-2017. 内部预览版本V 1.0 10-26-2018. 发布版本V 1.1 06-04-2019. 增加HF-LPD130版本1.产品概述1.1.概述HF-LPD1X0系列低功耗嵌入式 Wi-Fi 模组支持2.4G和5G双频,提供了一种将用户的物理设备连接到Wi-Fi无线网络上,并提供UART串口等接口传输数据的解决方案。

无线网络抓包不再愁 新版sniffer讲解

企业无线网络的实施往往都是请专业的无线网络系统集成商来完成,当然专业团队有专业的工具,很多都是硬件的,通过这些硬件设备实现无线信号的扫描与定位,帮助企业无线网络实现无盲点实施。

然而当集成商将无线网络实施完毕后我们该如何维护呢?能够像维护有线网络一样进行管理呢?其实无线和有线在管理方面还是存在一定差别的,特别是在无线网络抓包方面,而下面笔者介绍的软件则可以将这种差别彻底消除。

一,无线网络后期维护为什么让网络管理员头疼:企业内部无线网络建立后的后期维护也相当关键。

以往网络管理员使用的网络管理工具大多都不支持无线网络的管理,例如sniffer这种数据包扫描和监听工具就只对有线网络有用,一旦无线网络出现时断时续,网络不稳定的故障时网络管理员将没有有效办法。

不过最近这个问题被有效解决了。

新版sniffer 可以支持针对无线网络数据包的扫描和监听了。

下面我们就在第一时间体验下新版sniffer如何让我们无线网络抓包不再愁。

二,sniffer的安装:我们可以到IT168的下载专区找到最新版sniffer 4.9英文版,接下来就是解压缩并安装。

第一步:运行sniffer 4.9安装程序,欢迎界面点“NEXT”下一步按钮继续。

(如图1)第二步:sniffer自解压缩完成安装工作。

(如图2)第三步:根据提示开始安装必须文件到本地硬盘,在这之前程序会扫描当前计算机硬件配置,如果符合要求才容许继续下面的安装操作。

(如图3)第四步:默认sniffer 4.9会安装到c:program filesnetworkgeneralsniffer portable目录中,我们可以通过浏览按钮修改,建议大家使用默认值。

(如图4)第五步:复制必须文件到本地硬盘。

(如图5)第六步:所有安装工作完成后系统提示要求重新启动计算机让软件生效。

(如图6)第七步:重新启动计算机后我们就可以通过开始程序中的sniffer启动图标来启动扫描程序了,使用上和之前的版本差不多。

无线网抓包教程

收集2008-07-08 12:50对于一般的用户而言,破解邻居的无线局域网密码有一定的困难,当然,使用搜索也可以搜到具体的方法与步骤。

我也是初学者,以下是我整理出来的东西。

有兴趣的可以看一下。

以下所使用的方法都是在Xp平台上测试的。

事先得说明,使用破解的先决条件是你必须要有要有一张airodump软件所支持的网卡,所支持网卡可以上网查一下(/support/downloads/drivers)常用可支持网卡:ATHEROS 5212A、BROADCOM 430XMP、Cisco AIR-CB21AG、NEC WL54SCTP-LINK系列:TL-WN550G TL-WN551G TL-WN510G TLWN610G TL-WN650G TL-WN65G芯片系列:AR5001, AR5002, AR5004, AR5005 and AR50061.打开Network Stumbler软件查看信号所在频道,如图为频道:11(这个是我们抓包前要知道的)2.打开airodump进行抓包,图片以下->后面参数分别是 9 s->9(相应无线网卡前的序号)->a(输入o或者a选择网卡模式)->11(无线信号的频道)->03(抓包生成文件名,可以随便输入)->N(是否只检测WEP加密数据包)回车确定进行抓包packets值为300000以上按CTRL+C结束就可以了(抓包时间要看别人无线数据了,如果对方在下载东西的话,15分内可以抓完包。

值是根据密码破解难度,如果密码很简单的话,5W就可以破解出了。

)然后会在目录下生成两个文件分别为03.CAP和03.TXT03.CAP是要破解KEY的数据,03.TXT是抓包一些数据。

3.打开WinAircrack软件,General-Encryption type:选择WEP,添加刚刚抓包后生成的03.CAP文件WEP-KEY SIZE选择为64位加密(在普通加密情况都会用64位,当然也有128位,可以选择相应参数,也可以不选择)点Aircrack the key进行破解。

wireshark抓包简明教程

wireshark抓包简明教程wireshark抓包简明教程 (1)1、找到需要抓包的接口 (2)2、wireshark窗口说明 (3)3、过滤窗口的使用 (3)3.1 按协议过滤 (3)3.2 按地址过滤 (4)3.3 按tcp或udp端口过滤 (5)3.4 过滤条件组合 (6)1、找到需要抓包的接口打开wireshark软件,找到相应的网络接口,可能存在多个连接,此时双击某个网络连接看起IP地址,如与上张图的地址一样,即要查看的接口。

点击ok回到之前窗口,选中接口,点击Start开始抓包。

2、wireshark窗口说明窗口1是包列表,可以看到每个包的源、目的地址、协议类型、长度和信息等。

窗口2是点选某条包的详细信息,详细给出该包的mac层、IP层、传输层和应用层信息。

窗口3是包内容的文本信息及字节信息。

窗口4是过滤窗口,可以过滤出需要的内容。

3、过滤窗口的使用3.1 按协议过滤在过滤窗口内输入协议类型,回车(或点apply),可过滤对应类型的包。

若不许要过滤,再点clear清除过滤条件即可。

下图以http为例。

3.2 按地址过滤ip.addr:源或者目的地址过滤ip.src:源地址过滤ip.dst:目的地址过滤可以在过滤窗口直接输入,也可点击Expression,可以看到所有过滤条件列表,选择需要的过滤条件即可。

3.3 按tcp或udp端口过滤以tcp源端口80为例,如下图所示。

3.4 过滤条件组合与:&&或:||举例,要查看百度或网易发过来的http消息。

用ping或nslookup查看百度地址为111.13.100.92,网易地址为112.25.35.62,按下面的图进行过滤。

STA接入过程01

STA接入过程上期和大家分享了FIT AP在AC上的上线过程,其实无论是FAT AP还是上线的FIT AP,最终目的都是要用来提供无线网络覆盖环境,以供无线终端STA接入。

这样我们才能在日常的生活和工作中,在无线网络覆盖范围内,通过便捷的无线方式,经AP连接到网络中,进行娱乐或办公。

本期将要为大家介绍的是在无线网络环境中,STA是如何接入到AP上的——STA接入过程。

上一回我们说到FIT AP经过一段不轻松的过程,成功拜入AC师傅的门下,获得师傅的认可后,修习了高深的内功,此后,和诸位师兄弟一起,被师傅委以重任。

在玉树临风风流倜傥才高八斗学富五车的师傅的英明领导下,众师兄弟齐心协力建立起了名噪一时的龙门镖局,师傅AC任总镖头,AP作为镖师专为各类主顾押镖。

龙门镖局以响应主顾速度快,托镖安全有保障而为众人熟知。

故坊间有传言“挖掘技术哪家强,中国山东找蓝翔;托运镖物谁最能,首屈一指是龙门”。

经过一段时间的打拼,龙门镖局现已名声在外,能够走到这一步,镖局处理托镖事务的标准规范流程起了重要的作用。

那么我们就来看看要想找龙门镖局托镖,具体需要怎么做吧。

主顾STA找镖局托镖,具体过程有三:其一、寻找到满意的镖师AP(扫描:用于STA发现无线网络);其二、向镖师出示自己的托镖资格(链路认证:STA和AP间无线链路的认证过程,通过了这个认证,才表示STA有资格和AP建立无线链路);其三、签订托镖协议(关联:确定STA有资格和AP建立无线链路后,STA还需要与AP协商无线链路的服务参数,才能完成无线链路的建立)。

本文以STA找镖局托镖的流程来喻指STA接入过程,托镖则指数据传输。

这里我们说的STA接入过程,包括三个阶段:扫描、链路认证和关联。

完成了这三个阶段后,STA就连接上了AP。

后续STA还要根据实际情况,来决定STA是获取IP地址后就可以接入网络,还是需要再进行各种接入认证和密钥协商后才能接入网络(图中是以Portal认证的流程为例,获取IP是在接入认证之前,不同的认证方式获取IP的顺序可能不一样,例如MAC认证,获取IP是在接入认证之后进行的)。

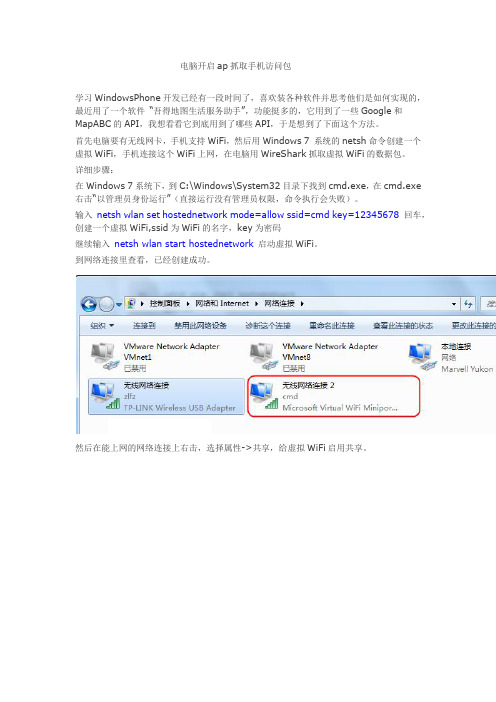

手机通过电脑ap抓包

电脑开启ap抓取手机访问包学习WindowsPhone开发已经有一段时间了,喜欢装各种软件并思考他们是如何实现的,最近用了一个软件“吾得地图生活服务助手”,功能挺多的,它用到了一些Google和MapABC的API,我想看看它到底用到了哪些API,于是想到了下面这个方法。

首先电脑要有无线网卡,手机支持WiFi,然后用Windows 7 系统的netsh命令创建一个虚拟WiFi,手机连接这个WiFi上网,在电脑用WireShark抓取虚拟WiFi的数据包。

详细步骤:在Windows 7系统下,到C:\Windows\System32目录下找到cmd.exe,在cmd.exe 右击“以管理员身份运行”(直接运行没有管理员权限,命令执行会失败)。

输入netshwlan set hostednetwork mode=allow ssid=cmd key=12345678回车,创建一个虚拟WiFi,ssid为WiFi的名字,key为密码继续输入netshwlan start hostednetwork启动虚拟WiFi。

到网络连接里查看,已经创建成功。

然后在能上网的网络连接上右击,选择属性->共享,给虚拟WiFi启用共享。

如果是WindowsXP系统,没有netshwlan命令,可以用另一个软件Connectify来创建虚拟WiFi,其他步骤都是一样的。

用WP手机搜索WiFi并连接这个虚拟WiFi热点,手机就可以通过电脑的虚拟WiFi上网了。

电脑上启动WireShark抓包软件,选择"Capture"->"Options",注意选择虚拟的WiFi 网络连接,ip地址是192.168.2.1的是虚拟WiFi网络连接,取消勾选"Capture packets in promiscuous mode",按下图设置点击"Start"按钮开始抓包,手机上并运行”吾得地图生活服务助手“,查看WireShark,有HTTP/1.1 200 OK是http请求成功的数据包。

实验6.1 Wifi 网络中的数据包捕获

实验6.1 Wifi 网络中的数据包捕获【实验目的】•掌握Wifi 网络中的数据包捕获方法【实验过程】本实验要求有WiFi 接入,例如家里的无线路由器,或者校园里的无线AP 都满足实验要求。

同时你需要一台MAC 系统,或者Linux 系统的无线主机。

拓扑结构如图4-3。

在进行以下实验之前,大家首先需要阅读Wireshark 的安装和使用,掌握Windows 环境下数据包捕获工具安装、使用的基本方法。

(1) Mac 系统环境下的Wireshark 安装和使用 无线网卡有多种工作模式。

例如我们的主机和Wifi 连接的时候,它的无线网卡工作于被管理模式(Managed Mode );当主机开启热点,给朋友提供Wifi 服务的时候,它工作于主模式(Master Mode )。

还有两种类型的模式AdHoc 模式和监听模式(Monitor Mode )或RFMON (Radio Frequency MONitor)模式。

如果大家是使用Windows 笔记本电脑的无线网卡进行抓包,会发现这里面好像没有802.11数据流!这是因为Wireshark 此时处理的都是链路层以上的数据。

而在这个实验中,需要捕获链路层及以下的数据,那就是802.11帧,需要网卡开启监听模式。

监听模式,是指无线网卡可以接收所有经过它的数据流的工作方式。

而在Windows 环境下开启无线网卡的监听模式需要特殊的硬件和驱动程序。

例如配置AirPCap 工具,这是由美国CACE 公司设计一种专门用于无线网络分析的工具。

它是windows 平台上的无线分析、嗅探与破解工具,用来捕获并分析802.11 a/b/g/n 的控制、管理和数据帧。

另外一个方法是在一些支持监听模式的操作系统环境中进行本实验。

在MAC 系统中,可以软件开启支持网卡监听模式,和Wireshark 一起完成802.11的数据包捕获实验。

如果没有MAC 系统,大家可以尝试使用Linux 系统的不同发布版本进行相同的实验。