pap认证配置

PPP的CHAP认证和PAP认证

PPP的CHAP认证和PAP认证Chap 和pap 认证有很多种,有单项的,有双向的。

单项chap认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication chap \\开启认证,认证方式为chap认证R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建用户R2 ,用于识别认证客户端R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation ppp \\封装PPP协议R2(config-if)#exitR2(config)#username R1 password 0 123456 \\创建用户R1,用于识别想服务器端单项pap 认证。

(R1作为服务器端)R1(config)#interface s4/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#encapsulation ppp \\封装PPP协议R1(config-if)#ppp authentication pap \\开启认证,认证方式为pap (服务器断开启)R1(config-if)#exitR1(config)#username R2 password 0 123456 \\创建的用户为客户端的主机名R2(config)#interface s4/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username R2 password 0 123456 \\定义客户端所要发送的用户名和密码,一般是发送跟自己主机名一样的的用户。

PAP和CHAP协议区别

PAP和CHAP协议区别PAP(Password Authentication Protocol)和CHAP(Challenge-Handshake Authentication Protocol)是两种常见的身份验证协议,用于在计算机网络中进行用户认证。

它们之间的区别如下:1.认证方式:-PAP是一种简单的基于密码的认证协议,客户端将明文密码发送给服务器进行验证。

-CHAP则是一种更安全的认证协议,客户端和服务器之间通过一系列的挑战和响应进行认证,密码不会被明文传输。

2.传输方式:-PAP在认证过程中使用明文传输密码,存在安全风险,因为密码可以被中间人截获和篡改。

-CHAP通过使用哈希算法对密码进行加密,在传输过程中不会出现明文密码,安全性更高。

3.握手协议:-PAP只需要一次握手,客户端发送用户名和密码给服务器,服务器进行验证并返回认证结果。

如果失败,客户端可以重试。

- CHAP采用多轮握手协议,服务器首先向客户端发送一个随机数(Challenge),客户端将其与密码进行哈希计算,发送给服务器进行验证。

验证成功后,服务器返回一个成功的响应。

CHAP中的挑战和响应过程可在整个会话期间多次重复,从而提高安全性。

4.安全性:-PAP由于使用明文传输密码,容易受到中间人攻击,因此安全性较低。

-CHAP使用加密哈希函数,不会在网络中传输明文密码,安全性更高。

5.错误处理:-PAP在验证失败时,客户端可以重试,但由于不需要挑战响应过程,服务器无法判断是客户端密码错误还是攻击者的暴力破解,容易受到暴力破解攻击。

-CHAP通过挑战和响应过程,可以防止密码被暴力破解,服务器可以更好地处理验证失败的情况。

总体而言,CHAP相比于PAP具有更高的安全性。

由于CHAP使用哈希算法进行密码加密,并且通过挑战和响应过程进行认证,减少了明文密码的传输,因此对于网络环境中较为敏感的场景更为适用。

而PAP则适用于对安全要求不高的网络环境。

H3C-PPP和PPPoE配置举例

典型配置举例1.5 PPP单向认证举例1.5.1 PAP1. 组网需求Router ARouter B之间用接口Serial2/1/0互连,要求如图1-3所示,Router A和进行认证。

Router B不需要对Router A用PAP方式认证Router B,组网图2.图1-3 配置PAP单向认证组网图3. 配置步骤(1) 配置Router A# 为Router B创建本地用户。

<RouterA> system-view[RouterA] local-user userb class network# 设置本地用户的密码。

[RouterA-luser-network-userb] password simple passb# 设置本地用户的服务类型为PPP。

[RouterA-luser-network-userb] service-type ppp[RouterA-luser-network-userb] quit# 配置接口封装的链路层协议为PPP(缺省情况下,接口封装的链路层协议为PPP,此步骤可选)。

[RouterA] interface serial 2/1/0[RouterA-Serial2/1/0] link-protocol ppp# 配置本地认证Router B的方式为PAP。

[RouterA-Serial2/1/0] ppp authentication-mode pap domain system# 配置接口的IP地址。

[RouterA-Serial2/1/0] ip address 200.1.1.1 16[RouterA-Serial2/1/0] quit# 在系统缺省的ISP域system下,配置PPP用户使用本地认证方案。

[RouterA] domain system[RouterA-isp-system] authentication ppp local(2) 配置Router B# 配置接口封装的链路层协议为PPP(缺省情况下,接口封装的链路层协议为PPP,此步骤可选)。

认证方式pap chap协议解读

1. 前言PAP和CHAP协议是目前的在PPP(MODEM或ADSL拨号)中普遍使用的认证协议,CHAP 在RFC1994中定义,是一种挑战响应式协议,双方共享的口令信息不用在通信中传输;PAP 在RFC1334中定义,是一种简单的明文用户名/口令认证方式。

2. PAPPAP全称为:Password Authentication Protocol(口令认证协议),是PPP中的基本认证协议。

PAP就是普通的口令认证,要求将密钥信息在通信信道中明文传输,因此容易被sniffer监听而泄漏。

PAP协商选项格式:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Type | Length | Authentication-Protocol |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+对于PAP,参数为:Type = 3,Length = 4,Authentication-Protocol = 0xc023(PAP)PAP数据包格式:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Code | Identifier | Length |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Data ...+-+-+-+-+Code:1字节,表示PAP包的类型1 认证请求2 认证确认3 认证失败Identifier:ID号,1字节,辅助匹配请求和回应Length:2字节,表示整个PAP数据的长度,包括Code, Identifier, Length和Data字段。

PPP协议-PAP认证实验案例

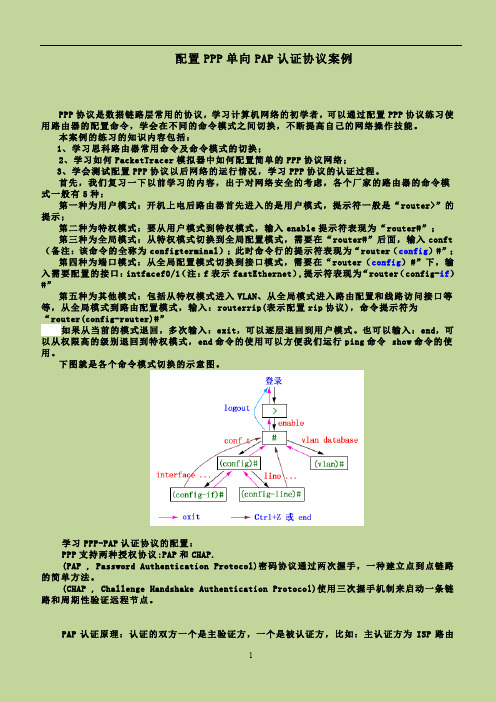

配置PPP单向PAP认证协议案例PPP协议是数据链路层常用的协议,学习计算机网络的初学者,可以通过配置PPP协议练习使用路由器的配置命令,学会在不同的命令模式之间切换,不断提高自己的网络操作技能。

本案例的练习的知识内容包括:1、学习思科路由器常用命令及命令模式的切换;2、学习如何PacketTracer模拟器中如何配置简单的PPP协议网络;3、学会测试配置PPP协议以后网络的运行情况,学习PPP协议的认证过程。

首先,我们复习一下以前学习的内容,出于对网络安全的考虑,各个厂家的路由器的命令模式一般有5种:第一种为用户模式:开机上电后路由器首先进入的是用户模式,提示符一般是“router>”的提示;第二种为特权模式:要从用户模式到特权模式,输入enable提示符表现为“router#”;第三种为全局模式:从特权模式切换到全局配置模式,需要在“router#”后面,输入conft (备注:该命令的全称为configterminal);此时命令行的提示符表现为“router(config)#”;第四种为端口模式:从全局配置模式切换到接口模式,需要在“router(config)#”下,输入需要配置的接口:intfacef0/1(注:f表示fastEthernet),提示符表现为“router(config-if)#”第五种为其他模式:包括从特权模式进入VLAN、从全局模式进入路由配置和线路访问接口等等,从全局模式到路由配置模式,输入:routerrip(表示配置rip协议),命令提示符为“router(config-router)#”如果从当前的模式退回,多次输入:exit,可以逐层退回到用户模式。

也可以输入:end,可以从权限高的级别退回到特权模式,end命令的使用可以方便我们运行ping命令 show命令的使用。

下图就是各个命令模式切换的示意图。

学习PPP-PAP认证协议的配置:PPP支持两种授权协议:PAP和CHAP.(PAP , Password Authentication Protocol)密码协议通过两次握手,一种建立点到点链路的简单方法。

pap认证

PAP认证过程非常简单,是二次握手机制,而CHAP认证过程比较复杂,是三次握手机制,下面就让我们来看一下两种具体的认证过程。

AD:51CTO 网+ 第十二期沙龙:大话数据之美_如何用数据驱动用户体验一、PAP认证协议(PasswordAuthenticationProtocol,口令认证协议):PAP认证过程非常简单,二次握手机制。

使用明文格式发送用户名和密码。

发起方为被认证方,可以做无限次的尝试(暴力破解)。

只在链路建立的阶段进行PAP认证,一旦链路建立成功将不再进行认证检测。

目前在PPPOE拨号环境中用的比较常见。

PAP认证过程:PAP认证过程图首先被认证方向主认证方发送认证请求(包含用户名和密码),主认证方接到认证请求,再根据被认证方发送来的用户名去到自己的数据库认证用户名密码是否正确,如果密码正确,PAP认证通过,如果用户名密码错误,PAP认证未通过。

二、CHAP认证协议(ChallengeHandshakeAuthenticationProtocol,质询握手认证协议)CHAP认证过程比较复杂,三次握手机制。

使用密文格式发送CHAP认证信息。

由认证方发起CHAP认证,有效避免暴力破解。

在链路建立成功后具有再次认证检测机制。

目前在企业网的远程接入环境中用的比较常见。

CHAP认证第一步:主认证方发送挑战信息【01(此报文为认证请求)、id(此认证的序列号)、随机数据、主认证方认证用户名】,被认证方接收到挑战信息,根据接收到主认证方的认证用户名到自己本地的数据库中查找对应的密码(如果没有设密码就用默认的密码),查到密码再结合主认证方发来的id和随机数据根据MD5算法算出一个Hash值。

CHAP认证过程图:CHAP认证第二步:被认证方回复认证请求,认证请求里面包括【02(此报文为CHAP认证响应报文)、id(与认证请求中的id相同)、Hash值、被认证方的认证用户名】,主认证方处理挑战的响应信息,根据被认证方发来的认证用户名,主认证方在本地数据库中查找被认证方对应的密码(口令)结合id找到先前保存的随机数据和id根据MD5算法算出一个Hash值,与被认证方得到的Hash值做比较,如果一致,则认证通过,如果不一致,则认证不通过。

PAPCHAP协议

命令debug ppp authentication 的输出

下图表明经过若干次认证要求后,认证服务器最终收到了认证客户端发送过来的正 确的"挑战"回应数据包。此时,双方的链路将成功建立。

பைடு நூலகம்意:

1. 2. PAP和CHAP认证过程中,口令是大小写敏感的。 身份认证也可以双向进行,即互相认证。配置方法同单向认证类似,只不过需 要将通信双方同时配置成为认证服务器和认证客户端。

pap&chap的优缺点

PAP is not a strong authentication method. Passwords are sent over the circuit “in the clear”, and there is no protection from playback or repeated trial and error attacks. The peer is in control of the frequency and timing of the attempts.( 截取自RFC1334)

PAP/CHAP协议

PPP(point-to-point protocol)提供的两种可选的身份认证方法 : 口令鉴别协议PAP(Password Authentication Protocol),是 PPP中的基本认证协议。PAP就是普通的口令认证,要求发起通信的 一方发送身份标识符和口令。 挑战握手认证协议CHAP(Challenge Handshake Authentication Protocol),通过三次握手周期性的校验对端的身 份,在初始链路建立时完成,可以在链路建立之后的任何时候重复 进行。

chap的认证过程

点到点协议PPP配置实验

实验报告学号 _________ 学生姓名 _____ 实验时间____________________ 课程名称:网络设备与管理辅导教师:【实验名称】点到点协议PPP配置实验【实验任务】任务1:配置PPP协议的PAP认证实验任务2:配置PPP协议的CHAP单向认证实验任务1:配置PPP协议的PAP认证实验【实验目的】掌握在路由器serial接口上PPP封装以及实现PAP验证的配置方法,理解PAP验证的一般过程。

【实验设备和连接】实验设备和连接如下图所示,通过V.35连接线把两台锐捷R1762路由器的Serial接口连接起来,路由器分别命名为R1、R2。

图1PPP的PAP认证实验【实验分组】每四名同学为一组,其中每两人一小组,每小组各自独立完成实验。

【实验内容】步骤1:路由器基本配置:包括配置设备名、接口地址、启用接口;R1的配置如下:Router> enablePassword:Router# config terminalRouter (config)# hostname R1 !设备名为R1R1(config)# interface serial 1/2 !进入S1/2接口模式R1(config-if)# ip address 172.16.10.1 255.255.255.0 !配置S1/2接口IP地址R1(config-if)# no shutdown !启用S1/2接口R1(config-if)# clock rate 64000 !设置时钟(DCE)R2的配置如下:Router> enablePassword:Router# config terminalRouter (config)# hostname R2 !设备名为R2R2(config)# interface serial 1/2 !进入S1/2接口模式R2(config-if)# ip address 172.16.10.2 255.255.255.0 !配置S1/2接口IP地址R2(config-if)# no shutdown !启用S1/2接口配置完成后,使用ping命令做连通验证(R1上执行ping 172.16.10.2,第一次ping)。

路由器配置——PAP与CHAP认证

路由器配置——PAP与CHAP认证⼀、实验⽬的:掌握PAP与CHAP认证配置⼆、拓扑图:三、具体步骤配置:(1)R1路由器配置:Router>enable --进⼊特权模式Router#configure terminal --进⼊全局配置模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R1 --修改路由器名为R1R1(config)#interface l0 --进⼊回环端⼝R1(config-if)#ip address 192.168.1.254 255.255.255.0 --配置ip地址R1(config-if)#no shutdown --激活端⼝R1(config-if)#exit --返回上⼀级R1(config)#interface s0/0/0 --进⼊端⼝R1(config-if)#ip address 192.168.12.1 255.255.255.0 --为端⼝配置ip地址R1(config-if)#clock rate 64000 --设置时钟同步速率R1(config-if)#no shutdown --激活端⼝%LINK-5-CHANGED: Interface Serial0/0/0, changed state to downR1(config-if)#exit --返回上⼀级R1(config)#route rip --开启rip服务R1(config-router)#version 2 --版本2R1(config-router)#no auto-summary --关闭路由⾃动汇总R1(config-router)#network 192.168.1.0 --添加直连⽹段到ripR1(config-router)#network 192.168.12.0R1(config-router)#exit --返回上⼀级R1(config)#username abc1 password 456 --在中⼼路由器R1上为远程路由器R2设置⽤户名和密码R1(config)#interface s0/0/0 --进⼊端⼝R1(config-if)#encapsulation ppp --封装端⼝为pppR1(config-if)#ppp authentication pap --在R1上,配置PAP 验证R1(config-if)#ppp pap sent-username abc password 123 --在中⼼路由器R1上为远程路由器R2设置⽤户名和密码R1(config-if)#end --返回特权模式%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to upR1#%SYS-5-CONFIG_I: Configured from console by console%LINK-5-CHANGED: Interface Serial0/0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up(2)R2路由器配置:Router>enable --进⼊特权模式Router#configure terminal --进⼊全局配置模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R2 --修改路由器名为R2R2(config)#interface l0 --进⼊回环端⼝R2(config-if)#ip address 192.168.2.254 255.255.255.0 --配置ip地址R2(config-if)#no shutdown --激活端⼝R2(config-if)#exit --返回上⼀级R2(config)#interface s0/0/0 --进⼊端⼝R2(config-if)#ip address 192.168.12.2 255.255.255.0 --为端⼝配置ip地址R2(config-if)#no shutdown --激活端⼝R2(config-if)#interface s0/0/1 --进⼊端⼝R2(config-if)#ip address 192.168.24.2 255.255.255.0 --为端⼝配置ip地址R2(config-if)#clock rate 64000 --设置时钟同步速率R2(config-if)#no shutdown --激活端⼝%LINK-5-CHANGED: Interface Serial0/0/1, changed state to downR2(config-if)#exit --返回上⼀级R2(config)#route rip --开启rip协议R2(config-router)#version 2 --版本2R2(config-router)#no auto-summary --关闭路由⾃动汇总R2(config-router)#network 192.168.2.0 --添加直连⽹段到ripR2(config-router)#network 192.168.12.0R2(config-router)#network 192.168.24.0R2(config-router)#exit --返回上⼀级R2(config)#username abc password 123 --在R2上为R1设置⽤户名和密码R2(config)#username R3 password cisco --在R2上为R3设置⽤户名和密码(注意两端密码要相同)R2(config)#interface s0/0/0 --进⼊端⼝R2(config-if)#encapsulation ppp --封装端⼝为PPP协议R2(config-if)#ppp authentication pap --配置PAP验证R2(config-if)#ppp pap sent-username abc1 password 456 --在R2上为R1设置⽤户名和密码R2(config-if)#interface s0/0/1 --进⼊端⼝R2(config-if)#encapsulation ppp --封装端⼝为ppp协议R2(config-if)#ppp authentication chap --配置chap验证R2(config-if)#end --返回特权模式R2#%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up%LINK-5-CHANGED: Interface Serial0/0/0, changed state to up%SYS-5-CONFIG_I: Configured from console by console%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R2#%LINK-5-CHANGED: Interface Serial0/0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up(3)R3路由器配置:Router>enable --进特权模式Router#configure terminal --进⼊全局配置模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R3 --修改路由器名为R3R3(config)#interface l0 --进⼊回环端⼝R3(config-if)#ip address 192.168.3.254 255.255.255.0 --为端⼝配置ip地址R3(config-if)#no shutdown --激活端⼝R3(config-if)#exit --返回上⼀级R3(config)#interface S0/0/0 --进⼊端⼝R3(config-if)#ip address 192.168.24.1 255.255.255.0 --为端⼝配置ip地址R3(config-if)#no shutdown --激活端⼝R3(config-if)#exit --返回上⼀级R3(config)#route rip --开启rip协议R3(config-router)#version 2 --版本2R3(config-router)#no auto-summary --关闭路由⾃动汇总R3(config-router)#network 192.168.3.0 --添加直连⽹段到ripR3(config-router)#network 192.168.24.0R3(config-router)#exit --返回上⼀级R3(config)#username R2 password cisco --在R3上为R2设置⽤户名和密码R3(config)#interface s0/0/0 --进⼊端⼝R3(config-if)#encapsulation ppp --封装端⼝为ppp协议R3(config-if)#ppp authentication chap --配置chap验证R3(config-if)#end --返回特权模式%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up %LINK-5-CHANGED: Interface Serial0/0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R3#%SYS-5-CONFIG_I: Configured from console by console四、验证测试:1、测试是否开启ppp认证(1)R1:(2)R2:(3)R3:2、查看R1的S0/0/0端⼝信息如图,红⾊标记处表⽰是PPP认证3、测试全⽹是否互通:(1)R1与R2(2)R2与R3(3)R3与R1结果:全⽹互通成功。

ppp认证方式apchap认证

p p p认证方式a p c h a p认证文件排版存档编号:[UYTR-OUPT28-KBNTL98-UYNN208]cisco ppp认证方式(pap、chap认证)一、实验拓扑二、实验要求:1、要求配置ppp协议2、分别用pap、chap认证3、配置总部的路由器给分部的路由器分配ip地址,并且从地址池中分配,4、pc1最终能ping铜pc2三、实验步骤:1、配置各路由器接口的ip地址如图---2、封装ppp协议R1(config)#interface s1/0R1(config-if)#encapsulation pppR1(config-if)#clock rate 64000R1(config-if)#ip addressR1(config-if)#no shutR2(config)#interface s1/0R2(config-if)#encapsulation pppR2(config-if)#no shutR2(config-if)#clock rate 64000 配置DCE端时钟频率3、配置IP地址池协商,并从地址池中获取R1(config)#interface s1/0R1(config-if)#peer default ip address pool aaaR1(config-if)#ip local pool aaaR2(config)#interface s1/0R2(config-if)#ip address negotiated?查看?s1/0接口的地址R2#show interface s1/0Serial1/0 is up, line protocol is upHardware is M4TInternet address is /32 如果获取不到地址将接 shutdown 然后再no shudownMTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec,reliability 255/255, txload 1/255, rxload 1/255Encapsulation PPP, LCP OpenOpen: CDPCP, IPCP, crc 16, loopback not setKeepalive set (10 sec)4、启用rip协议并查看路由表R1(config)#router ripR1(config-router)#networkR1(config-router)#network查看路由表R1#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter ar N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-I ia - IS-IS inter area, * - candidate default, U - per-user s o - ODR, P - periodic downloaded static routeGateway of last resort is not setC /24 is directly connected, FastEthernet0/0/24 is variably subnetted, 2 subnets, 2 masksC/32 is directly connected, Serial1/0C/24 is directly connected, Serial1/0R/24 [120/1] via , 00:00:47, Serial1/0R2(config)#router ripR2(config-router)#networkR2(config-router)#networkR2(config-router)#exit?查看路由表?R2#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BG D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inN1 - OSPF NSSA external type 1, N2 - OSPF NSSA externaE1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2ia - IS-IS inter area, * - candidate default, U - per-o - ODR, P - periodic downloaded static routeGateway of last resort is not set/32 is subnetted, 2 subnetsCis directly connected, Serial1/0Cis directly connected, Serial1/0C/24 is directly connected, FastEthernet0/05、配置PAP认证R1(config)#username abc password 0 123R1(config)#interface s1/0R1(config-if)#ppp authentication papR2(config)#interface s1/0R2(config-if)#ppp pap sentR2(config-if)#ppp pap sent-username abc password 0 123查看show runinterface Serial1/0ip address negotiatedencapsulation pppserial restart-delay 0clockrate 64000ppp pap sent-username abc password 0 1236、配置chap认证R1(config)#username abc password 0 123 以对方的主机名作为用户名,密码要和对方的路由器一致R1(config)#interface s1/0R1(config-if)#ppp authentication papR1(config-if)#exitR1(config)#username R2 password 0 123R1(config)#interface s1/0R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chap chap 认证R2(config)#username R1 password 0 123 R2(config)#interface s1/0R2(config-if)#encapsulation pppR2#debug pppauthenticationPPP authentication debugging is on验证chap过程?7、 show run查看验证?8、测试结果 pc1 ping通pc2。

任务9:PAP认证

任务9 PAP认证一、【技术原理】密码认证协议(PAP),是 PPP 协议集中的一种链路控制协议,主要是通过使用 2 次握手提供一种对等结点的建立认证的简单方法,这是建立在初始链路确定的基础上的。

完成链路建立阶段之后,对等结点持续重复发送 ID/ 密码给验证者,直至认证得到响应或连接终止。

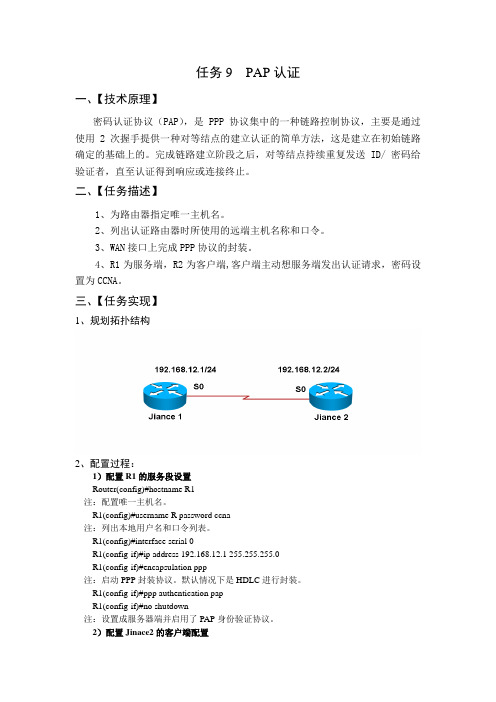

二、【任务描述】1、为路由器指定唯一主机名。

2、列出认证路由器时所使用的远端主机名称和口令。

3、WAN接口上完成PPP协议的封装。

4、R1为服务端,R2为客户端,客户端主动想服务端发出认证请求,密码设置为CCNA。

三、【任务实现】1、规划拓扑结构2、配置过程:1)配置R1的服务段设置Router(config)#hostname R1注:配置唯一主机名。

R1(config)#username R password ccna注:列出本地用户名和口令列表。

R1(config)#interface serial 0R1(config-if)#ip address 192.168.12.1 255.255.255.0R1(config-if)#encapsulation ppp注:启动PPP封装协议。

默认情况下是HDLC进行封装。

R1(config-if)#ppp authentication papR1(config-if)#no shutdown注:设置成服务器端并启用了PAP身份验证协议。

2)配置Jinace2的客户端配置Router(config)#hostname R2R2(config)#interface serial 0R2(config-if)#ip address 192.168.12.2 255.255.255.0R2(config-if)#clock rate 64000R2(config-if)#encapsulation pppR2(config-if)#no shutdown问题分析:这时如果不设置被验证方所要放送的用户名和列表,将会不停的报错显示如下:00:13:02: %LINK-3-UPDOWN: Interface Serial0, changed state to up00:13:10: %LINK-3-UPDOWN: Interface Serial0, changed state to down00:13:20: %LINK-3-UPDOWN: Interface Serial0, changed state to up00:13:27: %LINK-3-UPDOWN: Interface Serial0, changed state to down3)client端发送用户名和密码R2(config-if)#ppp pap sent-username adsf password asdf注:设置被验证方发送的用户名。

PPP认证 PAP实验与CHAP实验

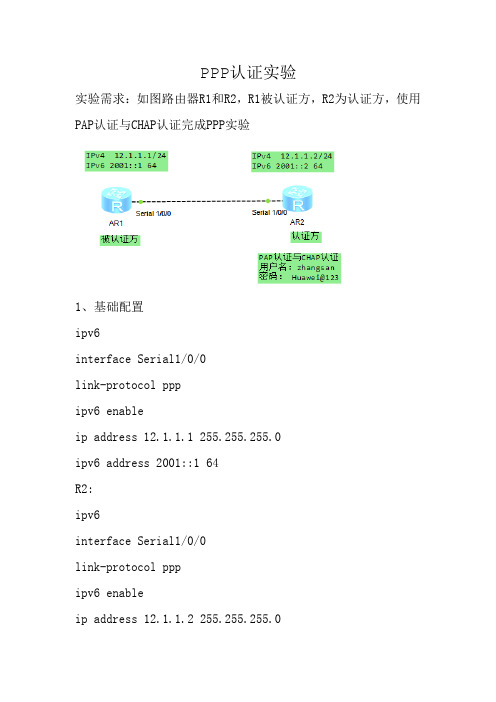

PPP认证实验实验需求:如图路由器R1和R2,R1被认证方,R2为认证方,使用PAP认证与CHAP认证完成PPP实验1、基础配置ipv6interface Serial1/0/0link-protocol pppipv6 enableip address 12.1.1.1 255.255.255.0ipv6 address 2001::1 64R2:ipv6interface Serial1/0/0link-protocol pppipv6 enableip address 12.1.1.2 255.255.255.0ipv6 address 2001::2/642、抓包在s1/0/0端口验证R2的LCP和IPCP、IPV6CPLCP configure request配置请求LCP配置确认3、PAP认证R2配置:[R2]aaa[R2-aaa]local-user zhangsan password cipher Huawei@123 [R2-aaa]local-user zhangsan service-type ppp[R2-aaa]quit[R2]interface s1/0/0[R2-Serial1/0/0]ppp authentication-mode papR1配置:[R1]interface s1/0/0[R1-Serial1/0/0]ppp pap local-user zhangsan password cipher Huawei@123抓包验证PAP执行了两次握手能够抓到PAP认证中传递的明文用户名zhangsan和密码Huawei@1234、CHAP认证R2配置:[R2]aaa[R2-aaa]local-user zhangsan password cipher Huawei@123 [R2-aaa]local-user zhangsan service-type ppp[R2-aaa]quit[R2]interface s1/0/0[R2-Serial1/0/0]ppp authentication-mode chapinterface Serial1/0/0[R1-Serial1/0/0]ppp chap user zhangsan[R1-Serial1/0/0]ppp chap password cipher Huawei@123抓包验证CHAP执行了三次握手只能够抓到CHAP认证中传递的标识符和挑战值,传递进行哈希值传递了散列数值,根本抓不到密码,CHAP认证相比于PAP认证安全性更高。

PAP 认证

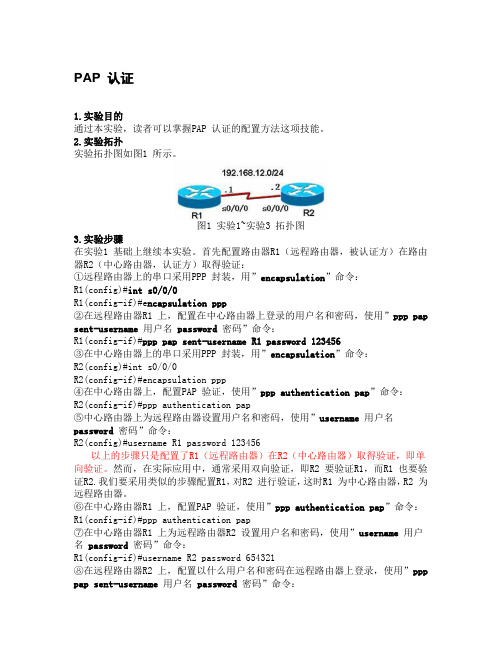

PAP 认证1.实验目的通过本实验,读者可以掌握PAP 认证的配置方法这项技能。

2.实验拓扑实验拓扑图如图1 所示。

图1 实验1~实验3 拓扑图3.实验步骤在实验1 基础上继续本实验。

首先配置路由器R1(远程路由器,被认证方)在路由器R2(中心路由器,认证方)取得验证:①远程路由器上的串口采用PPP 封装,用”encapsulation”命令:R1(config)#int s0/0/0R1(config-if)#e ncapsulation ppp②在远程路由器R1 上,配置在中心路由器上登录的用户名和密码,使用”ppp pap sent-username 用户名password 密码”命令:R1(config-if)#ppp pap sent-username R1 password 123456③在中心路由器上的串口采用PPP 封装,用”encapsulation”命令:R2(config)#int s0/0/0R2(config-if)#encapsulation ppp④在中心路由器上,配置PAP 验证,使用”ppp authentication pap”命令:R2(config-if)#ppp authentication pap⑤中心路由器上为远程路由器设置用户名和密码,使用”username 用户名password 密码”命令:R2(config)#username R1 password 123456以上的步骤只是配置了R1(远程路由器)在R2(中心路由器)取得验证,即单向验证。

然而,在实际应用中,通常采用双向验证,即R2 要验证R1,而R1 也要验证R2.我们要采用类似的步骤配置R1,对R2 进行验证,这时R1 为中心路由器,R2 为远程路由器。

⑥在中心路由器R1 上,配置PAP 验证,使用”ppp authentication pap”命令:R1(config-if)#ppp authentication pap⑦在中心路由器R1 上为远程路由器R2 设置用户名和密码,使用”username 用户名password 密码”命令:R1(config-if)#username R2 password 654321⑧在远程路由器R2 上,配置以什么用户名和密码在远程路由器上登录,使用”ppp pap sent-username 用户名password 密码”命令:R2(config-if)#ppp pap sent-username R2 password 654321【提示】在ISDN 拨号上网时,却通常只是电信运营商对用户进行验证(要根据用户名来收费),用户不能对电信进行验证,即验证是单向的。

PPP协议命令

当然也可以双方互相认证

配置CHAP认证:

主认证端:

left(config)#username right password 123

对方的主机名和密码

left(config)#interface s0/0

left(config-if)#ppp authentication chap

在接口上启用CHAP认证功能

以right为被认证端sword 123

在此命令中,用户名left应该是主认证端的用户名,代表被认证端接收主认证端相应用户的认证;配置的密码应该是被认证端自己的密码,必须与在主认证端配置的密码相同。

left(config-if)#ppp authentication pap

在接口上启用PAP认证功能

以right为被认证端:

right(config)#interface s0/0

right(config-if)#ppp pap sent-username right password 123

ip address 10.0.0.1 255.0.0.0

no shutdown

right>

en

conf t

interface s0/0

encapsulation ppp

ip addr 10.0.0.2 255.0.0.0

no shudown

如果是背靠背线缆连接的话,DCE端要记得配时钟频率。

当然也可以双方互相认证

这样就可以ping 通对方了。

如果要认证,可选的有PAP认证和CHAP认证两种方式,后者更安全一些。

pap协议

pap协议PAP(Password Authentication Protocol)是一种在计算机网络中常用的身份验证协议。

它主要用于验证用户身份以实现网络访问的控制和授权。

PAP协议是在通信的两端之间进行的,通常是在用户计算机和网络服务器之间进行。

PAP协议的工作原理如下:当用户尝试连接到网络服务器时,服务器会要求用户提供用户名和密码。

用户通过输入用户名和密码进行身份验证。

服务器将用户名和密码与存储的用户数据库进行比对,以判断用户的身份是否合法。

如果验证通过,则用户被授权进入网络,否则连接会被拒绝。

PAP协议使用一种简单的明文传输方式,将密码作为明文发送给服务器进行比对。

这意味着PAP协议的安全性相对较低,可能容易受到网络攻击。

尽管PAP协议的安全性不高,但它仍然在一些特定的环境下被广泛使用。

对于私有网络或内部网络来说,PAP协议的简单设计和易于实现的特点使得它成为一种可行的选择。

另外,PAP协议在某些情况下可以作为其他更加安全的协议的辅助认证方式。

它可以作为一种备用的认证方式,以便在其他高级协议不可用时实现基本的身份验证。

然而,由于明文传输的安全性问题,PAP协议在现代网络中的使用已经逐渐减少。

随着技术的发展,一些更为安全的协议如CHAP(Challenge-Handshake Authentication Protocol)和EAP(Extensible Authentication Protocol)逐渐取代了PAP协议的地位。

这些协议使用更加复杂的加密算法,提供更高的安全性和防护措施。

总之,PAP协议是一种简单的身份验证协议,用于在计算机网络中实现用户身份的验证和授权。

虽然PAP协议的安全性不高,但在一些特定的环境下仍然被广泛使用。

然而,随着技术的发展,PAP协议逐渐被更加安全的协议所取代。

chappap认证原理及配置详细讲解

pap chap认证详细讲解最近都一直在研究ppp协议和两种认证方式,才发现网上提供的好多的都有错误,而且连书本上同样错,讲的都不详细,今天我就将自已的成果分享出来,供大家学习,如果有什么不懂的地方请留言,我会以最快的速度回复,闲话少说,开始吧。

PPP中的认证方式有pap和chap两种,这两种认证既可以单独使用也可以结合使用。

并且既可以进行单向认证也可以进行双向认证。

pap是两次握手,认证首先由被认证方发起认证请求,将自己的用户名和密码以明文的方式发送给主认证方。

然后,主认证方接受请求,并在自己的本地用户数据库里查找是否有对应的条目,如果有就接受请求。

如果没有,就拒绝请求。

这种认证方式是不安全的,很容易引起密码的泄露,但是,相对于CHAP认证方式来说,节省了宝贵的链路带宽。

比如说现在的Internet拨号认证接入方式就是PAP认证。

chap是三次握手,认证首先由主认证方发起认证请求,向被认证方发送“挑战”字符串(一些经过摘要算法加工过的随机序列)。

然后,被认证方接到主认证方的认证请求后,将用户名和密码(这个密码是根据“挑战”字符串进行MD5加密的密码)发回给主认证方。

最后,主认证方接收到回应“挑战”字符串后,在自己的本地用户数据库中查找是否有对应的条目,并将用户名对应的密码根据“挑战”字符串进行MD5加密,然后将加密的结果和被认证方发来的加密结果进行比较。

如果两者相同,则认为认证通过,如果不同则认为认证失败先来讲下pap 认证1、单向认证R1只做如下配置(验证服务端)在配置模式下设定用户名和密码(用户名和密码随意)R1(config)#username a password 123在端口模式下进行协议的封装和认证方式的指定R1(config-if)#encapsulation pppR1(config-if)#ppp authentication papR2只做如下配置(验证客户端)在端口模式下进行协议的封装和发送验证信息(对方设置的用户名和密码)R2(config-if)#encapsulation pppR2(config-if)#ppp pap sent-username a password 123这样就可以完成pap的单向认证2、双向认证(其实做完上面的步骤仔细一想,如果两边既是服务端又是客户端口,这样就是双向认证了,不必看下面的也知道该怎么配双向认证了)R1只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(用户名和密码随意)R1(config)#username a password 123在端口模式下进行协议的封装、认证方式的指定和发送验证信息(对方设置的用户名和密码)R1(config-if)#encapsulation pppR1(config-if)#ppp authentication papR1(config-if)#ppp pap sent-username b password 456R2只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(用户名和密码随意)R2(config)#username b password 456在端口模式下进行协议的封装、认证方式的指定和发送验证信息(对方设置的用户名和密码)R2(config-if)#ppp authentication papR2(config-if)#ppp pap sent-username a password 123这样即可完成pap的双向认证再来说说chap认证1、单向认证R1只做如下配置(验证服务端)在配置模式下设定用户名和密码(用户名和密码随意)R1(config)#username a password 123在端口模式下进行协议的封装和认证方式的指定R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR2只做如下配置(验证客户端)在端口模式下进行协议的封装和认证时的用户名和密码指定(记住这里不发送用户名和密码,而是发送一个经过加密密码的一个字符串)R2(config-if)#ppp chap hostname aR2(config-if)#ppp chap password 123这样就可以完成chap的单向认证2、双向认证(这里和pap有所有同,请注意)R1只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(用户名可随意且可以不同但密码一定相同,因为最终核对的是同一个密码加密后散列函数,如果密码都不同,认证肯定失败)R1(config)#username a password 123在端口模式下进行协议的封装和认证方式的指定R1(config-if)#encapsulation pppR1(config-if)#ppp authentication chapR1(config-if)#ppp chap hostname b //这里只需指定用户名就可以,因为密码双方都知道R2只做如下配置(既是验证服务端又是客户端)在配置模式下设定用户名和密码(同上)R2(config)#username b password 123在端口模式下进行协议的封装和认证时的用户名和密码指定(记住这里不发送用户名和密码,而是发送一个经过加密密码的一个字符串,也可以解释为什么这里没有sent-username命令)R2(config-if)#encapsulation pppR2(config-if)#ppp authentication chapR2(config-if)#ppp chap hostname a //同上这样即可完成chap的双向认证----------------完----------------------。