基于B S的RC4算法的加密与解密程序

rc4密码实验心得

rc4密码实验心得

通过实验了解了RC4密码算法的基本原理和使用方法。

在实

验中,我首先了解了RC4密码算法的历史背景和基本原理,

它是一种流密码(stream cipher)算法,使用一个密钥和一个

随机数发生器生成密钥流,然后将明文和密钥流进行异或运算得到密文。

在实验中,我通过编程实现了RC4密码算法,并进行了测试。

首先,我生成了一个随机的密钥,并使用该密钥加密了一段明文。

然后,我将密文和密钥传给解密函数,验证解密是否正确。

实验结果表明,RC4密码算法能够正确地加密和解密数据。

通过实验,我还发现了RC4密码算法的一些特点。

首先,该

算法的密钥长度可以任意选择,但密钥越长,密码的安全性越高。

其次,RC4密码算法是一种流密码算法,对数据进行逐

位加密,所以加密速度非常快。

最后,RC4密码算法具有一

定的安全性,但在一些特定情况下可能会存在弱点,比如部分密钥流的偏差。

综上所述,通过实验我对RC4密码算法有了更深入的认识。

这是一种简单而高效的密码算法,但在实际应用中需要注意密钥的选择和保护,以确保密码的安全性。

基于数据加密RC4算法的安全分析论文

1.绪论1.1研究背景随着网络技术的不断发展,全球信息化水平的不断提高,网络信息与人们的工作和生活的联系也越来越密切,社会发展走向了信息时代的顶峰。

当前的网络信息产业可以影响个人的学习、工作、娱乐、生活,甚至可以影响国家的经济发展、社会稳定、国防安全等等。

越来越多的网络论坛、网上银行、网络交易、网上报名系统等等使得网络信息早已和我们的生活密不可分。

正是由于社会对网络信息日趋增长的依赖性,使得网络信息安全的研究显得非常重要。

如果网络信息无法保证安全性,那么我们用于决策的很多依据就没有了说服力,我们对网络、对得到的信息也就无从信赖。

高考报名系统的一次网络瘫痪可能会引起全国考生的报名资料丢失;网上银行资料的一次泄露可能会导致一个企业的资金全部流失;国家有关部门的一次决策的提前披露或许会引起股市的整个瘫痪;国家资料的一次泄露可能就会危与国家的安全等等。

诸多实践表明:网络信息安全产业在整个产业布局乃至国家战略格局中具有举足轻重的地位和作用。

尽管如此,当前的网络信息安全现状并不是很乐观。

一方面,诸多研究者为了确保网络信息的安全在不断的研究各种安全技术;另一方面,也有不少的研究者为了个人目的在不断地研究如何攻击网络、窃取数据、篡改资料等等。

随着网络信息技术的不断发展,网络信息安全事件也越来越多。

以网络攻击为例:据调查,2004年专门针对美国政府的非法入侵事件发生了5.4万件,2005年升至7.9万件,被入侵的政府包括国防部、国务院、能源部、国土安全部等重要政府部分。

中国公安部自2001年开始每年都对全国网络信息安全状况进行调查统计。

调查报告显示,截止2007年6月,我国互联网用户已经从2001年的2650万增长到目前的1.62亿。

而我国计算机病毒感染率则在连续两年呈下降趋势后,于2007年又出现了较大反弹达91.47%。

同时,近四年的数据显示,被调查单位的网络信息安全事件概率2004年为58%,2005年稍有下降为49%,2006年又反弹至54%,2007年上升至65.7%。

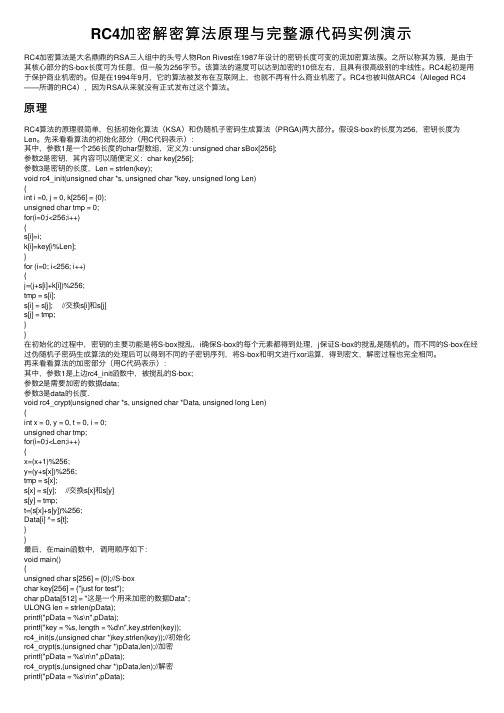

RC4加密解密算法原理与完整源代码实例演示

RC4加密解密算法原理与完整源代码实例演⽰RC4加密算法是⼤名⿍⿍的RSA三⼈组中的头号⼈物Ron Rivest在1987年设计的密钥长度可变的流加密算法簇。

之所以称其为簇,是由于其核⼼部分的S-box长度可为任意,但⼀般为256字节。

该算法的速度可以达到加密的10倍左右,且具有很⾼级别的⾮线性。

RC4起初是⽤于保护商业机密的。

但是在1994年9⽉,它的算法被发布在互联⽹上,也就不再有什么商业机密了。

RC4也被叫做ARC4(Alleged RC4——所谓的RC4),因为RSA从来就没有正式发布过这个算法。

原理RC4算法的原理很简单,包括初始化算法(KSA)和伪随机⼦密码⽣成算法(PRGA)两⼤部分。

假设S-box的长度为256,密钥长度为Len。

先来看看算法的初始化部分(⽤C代码表⽰):其中,参数1是⼀个256长度的char型数组,定义为: unsigned char sBox[256];参数2是密钥,其内容可以随便定义:char key[256];参数3是密钥的长度,Len = strlen(key);void rc4_init(unsigned char *s, unsigned char *key, unsigned long Len){int i =0, j = 0, k[256] = {0};unsigned char tmp = 0;for(i=0;i<256;i++){s[i]=i;k[i]=key[i%Len];}for (i=0; i<256; i++){j=(j+s[i]+k[i])%256;tmp = s[i];s[i] = s[j]; //交换s[i]和s[j]s[j] = tmp;}}在初始化的过程中,密钥的主要功能是将S-box搅乱,i确保S-box的每个元素都得到处理,j保证S-box的搅乱是随机的。

⽽不同的S-box在经过伪随机⼦密码⽣成算法的处理后可以得到不同的⼦密钥序列,将S-box和明⽂进⾏xor运算,得到密⽂,解密过程也完全相同。

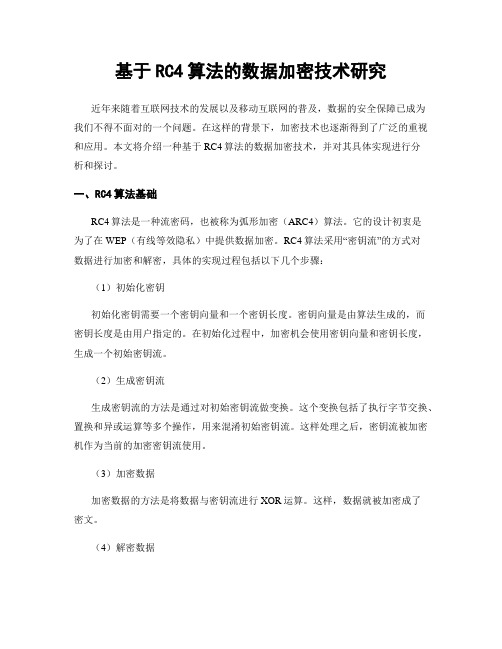

基于RC4算法的数据加密技术研究

基于RC4算法的数据加密技术研究近年来随着互联网技术的发展以及移动互联网的普及,数据的安全保障已成为我们不得不面对的一个问题。

在这样的背景下,加密技术也逐渐得到了广泛的重视和应用。

本文将介绍一种基于RC4算法的数据加密技术,并对其具体实现进行分析和探讨。

一、RC4算法基础RC4算法是一种流密码,也被称为弧形加密(ARC4)算法。

它的设计初衷是为了在WEP(有线等效隐私)中提供数据加密。

RC4算法采用“密钥流”的方式对数据进行加密和解密,具体的实现过程包括以下几个步骤:(1)初始化密钥初始化密钥需要一个密钥向量和一个密钥长度。

密钥向量是由算法生成的,而密钥长度是由用户指定的。

在初始化过程中,加密机会使用密钥向量和密钥长度,生成一个初始密钥流。

(2)生成密钥流生成密钥流的方法是通过对初始密钥流做变换。

这个变换包括了执行字节交换、置换和异或运算等多个操作,用来混淆初始密钥流。

这样处理之后,密钥流被加密机作为当前的加密密钥流使用。

(3)加密数据加密数据的方法是将数据与密钥流进行XOR运算。

这样,数据就被加密成了密文。

(4)解密数据解密数据的方法和加密类似,也是将密文和密钥流进行XOR运算,从而得到原始数据。

二、RC4算法的优缺点RC4算法的优点在于加密速度快、纯软件实现、实现简单、适用于实时加密传输等场景。

然而,RC4算法也存在一些不足之处:(1)安全性不足RC4算法在算法实现上存在问题,容易被攻击者发现和破解。

尤其是使用的密钥长度较短时,更容易受到攻击。

(2)密钥流重复密钥流的生成方式中存在密钥流重复的情况。

如果两个密钥序列的密钥相同,那么其生成的密钥流也是相同的,从而会导致密文也是相同的。

(3)算法过于简单RC4算法过于简单,容易被攻击者破解。

另外,其实现比较固定,容易受到针对性攻击。

三、RC4算法的优化为了使RC4算法有更高的安全性,在使用RC4算法时,需要注意一些事项,如密钥长度要足够长、密钥流不要重复等。

rc4流密码算法的原理

rc4流密码算法的原理

RC4流密码算法是一种对称密钥加密算法,它可以用于保护数据的机密性和完整性。

RC4算法是由美国密码学家罗纳德·里维斯(Ronald Rivest)于1987年设计的,它是一种流密码算法,即将明文流和密钥流进行异或运算,得到密文流的过程。

RC4算法的核心是一个伪随机数生成器(PRNG),它根据密钥生成一个伪随机的密钥流,然后将明文流和密钥流进行异或运算,得到密文流。

RC4算法的加密过程如下:

1. 初始化:将一个256字节的状态向量S初始化为0~255的排列,然后根据密钥K对S进行置换,生成一个伪随机的密钥流。

2. 加密:将明文M和密钥流K进行异或运算,得到密文C。

3. 更新状态向量:根据加密后的密文C更新状态向量S,使其变得更加随机。

4. 重复加密:重复步骤2和3,直到所有的明文都被加密。

RC4算法的解密过程与加密过程相同,只需要将密文和密钥进行异或运算即可得到明文。

RC4算法的优点是加密速度快,实现简单,适用于加密数据流。

但是RC4算法的密钥长度较短,只有40位或128位,容易被暴力破解。

此外,RC4算法的密钥流不够随机,存在一些弱密钥,容易被攻击者利用。

因此,现在已经不推荐使用RC4算法进行加密。

实验9使用RC4进行数据加密和解密

实验9 RC4算法

一实验目的

1了解RC4算法的过程;

2使用RC4 算法对数据进行加密和解密。

二实验原理

1RC4算法是一种序列密码体制(或称流密码体制),其加密密钥和解密密钥相同。

2RC4的密钥长度可变,但是为了保证安全强度,目前RC4至少使用128位的密钥。

三实验步骤

1RC4有两个主要的算法:________和__________。

2密钥调度算法的作用是将一个随机密钥变换成一个初始置换,即相当于初始化状态矢量S盒;

3伪随机数生成算法的作用是利用初始置换S盒生成一个伪随机数输出序列。

4下载RC4.rar

5通过输入密钥来运行RC4加密(解密)程序

两人一组完成实验,每次实验一个同学负责加密,另一个同学负责解密。

①A同学在D盘下新建一个文件夹,命名为自己的姓名,在这个文件夹

下新建一个1.txt文档,选择下表中第一个明文进行实验,将加密后的

文档发给B同学;

B同学对收到的文档进行解密。

②B同学在D盘下新建一个文件夹,命名为自己的姓名,在这个文件夹

下新建一个11.txt文档,选择下表中第二个明文进行实验,将加密后的

文档发给A同学;

A同学对收到的文档进行解密。

③两个同学对第三个明文进行实验,观察密钥的长度

(提示:为了保证安全强度,目前RC4至少使用128位的密钥,即16字节,本程序中给出的密钥长度最短长度为16个字节,如果你加密的密钥长度小于16个字节,计算机处理的时候自动在后面添加0,补足16个字节;如果你所给的密钥长度大于16个字节,则计算机只处理前面16个字节,注意加解密过程中密钥的一致性)。

rc4加密算法原理

rc4加密算法原理宝子!今天咱们来唠唠那个超有趣的RC4加密算法。

RC4啊,就像是一个超级神秘的小魔法师在数据的世界里捣鼓着魔法。

它是一种流加密算法呢。

啥叫流加密呢?你可以想象啊,就像有一条源源不断的河流,数据就像河里的小水滴,这个算法呢,就是给这些小水滴穿上一件神奇的隐形衣。

这个算法的核心是一个叫做密钥调度算法(KSA)的东西。

它就像是这个魔法的启动咒语。

咱们先得有个密钥,这个密钥就像是打开加密魔法大门的钥匙。

这个密钥可以是各种各样的字符组合,就像你自己设置的超级密码一样。

比如说,你可以用你的生日加上你最喜欢的宠物名字之类的,组成一个独特的密钥。

当我们把这个密钥交给KSA的时候,它就开始在背后悄悄搞事情啦。

它会根据这个密钥来初始化一个内部的状态数组。

这个数组就像是一个超级大的魔法盒,里面有好多小格子,每个小格子都有自己的小秘密哦。

这个初始化的过程呢,就像是在魔法盒里按照密钥的指示摆放各种魔法道具一样,每个道具都放在特定的位置,这样就为后面的加密魔法做好了准备。

然后呢,还有一个伪随机生成算法(PRGA)。

这个算法就像是魔法盒开始发挥作用啦。

它会根据之前初始化好的状态数组,生成一个伪随机的字节流。

这里为啥说是伪随机呢?就像是这个字节流看起来像是随机产生的,但其实是根据我们的密钥和初始化的状态有规律地生成的。

这个字节流啊,就像是那股神奇的力量,要去给我们的数据小水滴加密啦。

当我们要加密真正的数据的时候,比如说你想加密你给好朋友的小秘密消息。

这个伪随机字节流就会和你的消息一个字节一个字节地进行操作。

就像把消息的每个字节和字节流里对应的字节来个魔法融合。

如果是加密的话,就把它们按照一定的规则组合在一起,让原来的消息变得像一团乱码一样,只有知道密钥的人才能把它还原回来。

解密的过程呢,其实就是反过来的加密过程。

就像是把穿了隐形衣的小水滴再把隐形衣脱下来一样。

因为加密和解密用的是同一个密钥,所以只要有这个密钥,就可以轻松地把加密后的乱码还原成原来的消息啦。

RC4流密码加密算法

文中所提加密方案所使用的核心加密算法为RC4流密码加密算法,该算法简洁易于软件实现,加密速度快,安全性比较较高。

RC4算法:RC4算法非常简单,易于描述:用从1到256个字节(8到2048位)的可变长度密钥初始化一个256个字节的状态矢量S,S的元素记为S[0],S[1],⋯,S[255],从始至终置换后的S包含从0到255的所有8比特数.对于加密和解密,字节K由S中256个元素按一定方式选出一个元素而生成.每生成一个K的值,S中的元素就被重新置换一次.1 初始化S开始时,S中元素的值被置为按升序从0到255,即s[0]=0,S[1]=1,⋯,S[255]=255.同时建立一个临时矢量T.如果密钥K的长度为256字节,则将K赋给T.否则,若密钥长度为keylen字节,则将K的值赋给T的前keylen个元素,并循环重复用K的值赋给T剩下的元素,直到T的所有元素都被赋值.这些预操作可概括如下:/*初始化*/for i=0 to 255 doS[i]=i;T[i]=K[i mod keylen]然后用T产生S的初始置换.从S[0]到S[255],对每个S[i],根据由T[i]确定的方案,将S[i]置换为S中的另一字节:/*S的初始序列*/j=0for i=O to 255 doj=(j+s[i]+T[i])mod 256swap(s[i],s[j]);因为对S的操作仅是交换,所以惟一的改变就是置换.S仍然包含所有值为0到255的元素.2 密钥流的生成矢量S一旦完成初始化,输人密钥就不再被使用.密钥流的生成是从s[0]到S[255],对每个S[i],根据当前S的值,将S[i]与S中的另一字节置换.当S[255]完成置换后,操作继续重复,从S[0]开始:/*密钥流的产生*/i,j=0while(true)i=(i+1)mod 256j=(j+S[i])mod 256swap(sEi],s[j])t=(sEi]+s[j])mod 256;k=S[t]加密中,将k的值与下一明文字节异或;解密中,将k的值与下一密文字节异或.加密方案:本文以RC4算法为核心加密算法提出三种加密方案,其中方案一与方案二类似。

python的rc4函数

python的rc4函数

Python中的RC4算法可以通过使用pycryptodome库中的Crypto.Cipher模块来实现。

以下是一个简单的示例代码:

python.

from Crypto.Cipher import ARC4。

def rc4_encrypt(key, plaintext):

cipher = ARC4.new(key)。

return cipher.encrypt(plaintext)。

def rc4_decrypt(key, ciphertext):

cipher = ARC4.new(key)。

return cipher.decrypt(ciphertext)。

在这个示例中,我们首先导入了ARC4模块,然后定义了

rc4_encrypt和rc4_decrypt两个函数来实现RC4算法的加密和解密操作。

在rc4_encrypt函数中,我们创建了一个ARC4对象并使用给定的密钥对明文进行加密,然后返回密文。

在rc4_decrypt函数中,我们同样创建了一个ARC4对象并使用相同的密钥对密文进行解密,然后返回明文。

需要注意的是,为了运行这段代码,你需要先安装pycryptodome库。

你可以通过在命令行中运行"pip install pycryptodome"来安装这个库。

除了使用pycryptodome库,你也可以尝试使用其他的加密库或者手动实现RC4算法来达到相同的效果。

总的来说,RC4算法在Python中的实现可以通过使用现有的加密库来简化操作。

rc4加密算法流程 -回复

rc4加密算法流程-回复RC4加密算法流程RC4是一种流密码算法,它以密钥为基础生成伪随机比特流,然后通过对待加密的信息进行异或运算来实现加密。

RC4算法简单而高效,在实际应用中得到广泛使用。

本文将详细介绍RC4加密算法的流程,并逐步回答相关问题。

一、生成S盒RC4算法的第一步是生成一个被称为S盒的数组,该数组用于存储字节0到255的排列顺序。

生成S盒的具体过程如下:1. 初始化一个长度为256的字节数组S,将其元素按顺序初始化为0到255。

2. 根据密钥的内容,将S盒进行一系列的置换操作。

这些操作主要是通过交换S盒中的元素来打乱其顺序。

a. 首先,将S盒的每个元素与密钥中对应位置的元素进行交换。

b. 然后,用每个元素对应位置的密钥字节对S盒中的每个元素进行置换,这是置换操作的关键步骤。

c. 重复上述置换操作多次,通常为256次,以确保在S盒中元素的排列具有足够的随机性。

生成S盒的目的是为了在后续的加密中使用,通过索引S盒中的元素值来生成伪随机数流。

二、初始化加密过程在加密开始之前,需要对RC4算法进行初始化设置,具体过程如下:1. 选择一个合适的密钥,密钥长度可以是一定的范围内(一般为40至2048位)。

2. 根据所选密钥的内容,生成初始的伪随机比特流。

这是通过将S盒的内容与密钥进行一系列的置换和交换操作得到的。

a. 首先,对S盒进行一定次数的置换和交换操作,以增加密钥的影响力。

b. 然后,使用生成的伪随机数流初始化两个指针(i和j)的位置,这两个指针在加密过程中将起到重要的作用。

初始化过程目的是为了为加密过程提供必要的初始状态。

三、加密过程RC4算法的加密过程可以概括为以下几个步骤:1. 根据初始化过程生成的S盒和指针位置,将待加密的信息进行逐字节的处理。

处理结果即为加密后的信息。

a. 首先,根据当前位置指针i和j分别选择S盒中的两个元素Si和Sj。

b. 接着,将Si和Sj进行交换,并将其相加(使用模256进行运算)得到一个新的索引值k。

rc4密码原理

rc4密码原理RC4密码算法是一种对称加密算法,它基于密钥和伪随机数生成器(PRNG)。

1. 密钥扩展RC4算法会将输入的密钥通过密钥扩展算法进行扩展,扩展后的密钥称为S盒。

S盒的长度为256个字节,即2048个位。

密钥扩展算法的具体过程是:- 初始化:首先,将0~255的数以固定顺序填充到S盒中。

- 初始置换:接着,根据密钥,将S盒的顺序打乱。

具体方法是,将S 盒与一个密钥流K混合,生成一个新的置换S’,S’中的每一项含义是S’[i]=S[j]=(S’[i] + S[j]) mod 256,其中j是由K生成的伪随机数,每一轮将j加1。

- 加密:密钥扩展完成后,将明文与密钥流K XOR运算,实现加密。

2. 伪随机数生成器伪随机数生成器(PRNG)是RC4算法的核心,它利用S盒生成伪随机流,用于加密或解密数据。

PRNG的生成方式是:- 伪随机数初始化:对于密钥流K中的每一个字节,都可以用S盒中的值来确定一个伪随机数,即S[x]。

S[x] 与S[y]交换位置,其中y= (y+i+S[x]) mod 256,i表示当前的字节数,每一轮i加1。

这个过程的目的是生成一个具有随机性的S盒序列。

- 生成伪随机流:通过使用PRNG算法,以S盒为基础,生成伪随机流。

伪随机流的长度与待加密/解密的数据长度相等。

- 加密/解密:将伪随机流与明文(或密文)按位异或运算,实现加密/解密。

3. RC4算法的过程RC4算法的具体流程是:- 密钥扩展:使用密钥扩展算法,对输入的密钥进行扩展,生成S盒。

- PRNG生成:使用PRNG算法,在S盒的基础上生成伪随机流。

- 加密/解密:将伪随机流和明文(或密文)按位异或运算,实现加密/解密。

需要注意的是,RC4算法不需要填充,因为它的加密结果与原文的长度相等。

它也没有明确的分组长度。

这些特性是RC4算法广泛应用于流加密中的原因之一。

rc4算法原理

rc4算法原理RC4算法原理什么是RC4算法?RC4是一种流加密算法,也称为Ron’s Code,由Ron Rivest在1987年设计。

它广泛应用于网络通信、数据加密等领域,成为一种流行的对称加密算法。

RC4算法原理RC4算法主要包含以下几个步骤:1.初始化:根据输入的密钥生成S盒和T盒。

2.伪随机数生成器:通过对S盒进行置换,生成密钥流。

3.密钥流加密:将明文与密钥流进行异或操作,得到密文。

RC4密钥生成算法RC4的密钥生成算法如下所示:1.密钥初始化:将S盒初始化为0到255的正序排列,同时用长度为N的密钥打乱S盒的顺序。

2.打乱S盒顺序:使用密钥字节序列对S盒进行打乱,打乱的方式是将S盒中的元素与密钥字节进行异或操作,然后交换位置。

3.生成密钥流:通过对S盒的重新排列生成伪随机数序列,作为密钥流。

RC4加密过程RC4加密的过程如下:1.使用RC4密钥生成算法生成密钥流。

2.将明文与密钥流进行异或操作,得到密文。

3.将密文发送给接收方。

RC4解密过程RC4解密的过程与加密过程相同,只需将密文与密钥流进行异或操作,得到明文。

RC4的安全性尽管RC4算法简单高效,但它存在一些安全性问题。

由于密钥是用于打乱S盒的,所以当密钥的长度较短时,可能会导致S盒的周期较短,进而影响密钥流的随机性。

因此,使用较长的密钥可以提高RC4算法的安全性。

此外,RC4算法的S盒初始化过程是固定的,不涉及随机性,使得一些攻击者能够通过破解S盒的初始状态来获得密钥流。

因此,在实际应用中,建议增加密钥初始化的随机性,以增强RC4算法的安全性。

小结RC4算法是一种流加密算法,通过初始化S盒和T盒、生成密钥流,并将密钥流与明文进行异或操作来实现加密和解密。

尽管RC4算法简单高效,但其安全性存在一些问题,建议使用较长的密钥并增加密钥初始化的随机性来加强RC4算法的安全性。

以上就是RC4算法原理的介绍,希望对大家有所帮助。

RC4算法原理深入解析S盒初始化在RC4算法中,S盒是一个256字节的数组。

rc4 cryptoapi encryption加密原理

RC4(Rivest Cipher 4)是一种对称加密算法,由Ron Rivest 在1987年设计。

它广泛应用于网络通信、无线通讯和各种安全协议中。

RC4算法简单高效,可以快速加密和解密数据。

本文将详细介绍RC4算法的加密原理。

一、RC4算法概述RC4算法使用一个长度为256字节的密钥表(S盒),并通过密钥对表进行初始化。

然后,根据密钥表生成伪随机数流,并将明文与伪随机数流进行异或操作,得到密文。

解密时,使用相同的密钥重新生成伪随机数流,并再次与密文进行异或操作,还原出明文。

二、密钥表初始化1. 密钥表生成RC4算法首先将0-255的数值依次填入密钥表中。

然后,根据给定的密钥,对密钥表进行重排。

密钥的每个字节都会与密钥表中的某个位置进行交换,以达到混淆的目的。

2. 初始化向量初始化向量(IV)是一个伪随机数流,用于进一步加密密钥表。

通过将密钥表与伪随机数流进行交换,可以增加密钥表的复杂性,提高算法的安全性。

三、伪随机数流生成RC4算法通过对密钥表进行进一步处理,生成伪随机数流。

伪随机数流的长度与明文或密文的长度相同。

具体生成方法如下:1. 生成初始伪随机数流根据初始化向量和密钥表,生成初始的伪随机数流。

这一步骤只需执行一次。

2. 生成更多的伪随机数流使用密钥表中的值作为索引,不断交换密钥表中的元素,生成更多的伪随机数流。

这一步骤可以多次重复,以增加伪随机数流的复杂性。

四、加密过程1. 密钥扩展将生成的伪随机数流作为密钥流,与明文进行异或操作,得到密文。

密钥流的生成方式与前述的伪随机数流生成类似。

2. 明文与密钥流异或将明文按字节与密钥流进行异或操作,得到密文。

异或操作的结果是一个新的字节流,其中每个字节都是明文字节与密钥流字节的异或结果。

五、解密过程解密过程与加密过程相似,只是使用相同的密钥表和相同的密钥流进行异或操作,还原出明文。

六、安全性分析RC4算法由于其简单性和高效性而得到了广泛应用。

rc4加密算法流程 -回复

rc4加密算法流程-回复RC4加密算法流程RC4加密算法,也被称为Ron's Code 4算法,是一种流加密算法。

它由罗恩·里弗斯(Ron Rivest)在1987年设计,随后被广泛应用于网络通信、无线通信、SSL等各种安全协议。

RC4加密算法的特点是快速、简单,并且在软件和硬件上的实现都很方便。

本文将一步一步地回答关于RC4加密算法流程的问题,以帮助读者更好地理解和应用这一算法。

问题一:RC4算法的初始化过程是什么样的?RC4算法的初始化过程主要包括密钥调度算法和密钥编排算法。

密钥调度算法使用一个S盒(S-box)来生成一个字节数组S,这个字节数组通过密钥和密钥长度作为输入生成。

S盒的初始状态为0到255的顺序排列,然后针对密钥长度将S盒中的元素进行打乱,并将打乱的结果与S盒中的元素一一交换。

这个过程中会多次完全循环遍历密钥,从而生成一个完全打乱的S盒。

密钥编排算法则是利用生成的S盒对明文进行加密或解密。

该算法通过交换S盒中的元素来生成一个伪随机密钥流(keystream),并将该密钥流与明文进行异或运算,从而实现加密或解密的过程。

问题二:RC4算法的加密过程是怎样的?RC4算法的加密过程简洁高效。

它通过密钥编排算法生成一个伪随机密钥流,然后将该密钥流与明文进行异或运算,从而产生密文。

具体来说,加密过程如下:1. 初始化S盒,并生成伪随机数流。

2. 根据伪随机数流对明文进行逐字节的异或运算。

密文的每个字节是明文的对应字节与伪随机数流的对应字节进行异或运算的结果。

3. 返回密文。

需要注意的是,为了确保加密的安全性,密钥应当是一个随机且足够长的字符串。

问题三:RC4算法的解密过程是怎样的?RC4算法的解密过程与加密过程完全相同。

解密过程只需要将密文作为输入,然后执行与加密相同的操作即可。

也就是说,RC4算法是一种自同步流密码算法,通过使用相同的密钥进行加密和解密,即可得到原始的明文。

rc4 原理

rc4 原理RC4算法是一种流密码算法,RC是Rivest Cipher的缩写,算法流程简单,加密与解密都采用同一算法,因此也称为对称加密算法。

RC4算法的加密过程主要包括密钥初始化、密钥调度和加密三个步骤。

下面我将详细介绍一下RC4算法的原理。

1、密钥初始化在RC4算法中,加密和解密使用同一密钥,密钥长度可以是1个字节到256个字节不等,但是不建议使用过短的密钥。

密钥初始化是RC4算法的第一步,它将密钥填充到256个字节长的密钥表K中。

如果密钥长度小于256字节,则将密钥中的数据重复填充到密钥表K中,直至填满整个密钥表。

2、密钥调度密钥调度是RC4算法的重点,它以密钥表K作为输入,生成真随机密钥流,进而进行加密操作。

密钥调度方法如下:a. 初始化一个状态向量S,该向量长度为256字节,全部初始化为0~255的连续整数。

b. 通过使用密钥表K中的每个字节,更新状态向量S的内容。

具体的操作是,以i和j为下标,对S数组进行置换操作。

i的初始值为0,j 的初始值为0,逐个遍历密钥表K中的每个字节,分别用它们来控制i 和j的变化,执行 S[i] 和 S[j] 的交换操作(S[i] 与 S[j] 交换),S[i] 和S[j] 交换完毕后,将i递增,再将S[i]与S[j]再次交换。

因此,每执行一次加密操作,状态向量S的内容就会发生变化。

c. 重复执行b步操作,直至整个向量S全部置换完毕。

3、加密加密是RC4算法的最后一步,它使用真随机密钥流对明文进行加密,加密步骤如下:a. 生成真随机密钥流,具体方法是按顺序遍历状态向量S,将遍历过程中的每个状态转换为真随机数,作为真随机密钥流。

b. 使用真随机密钥流对明文进行加密,具体方法是将明文中的每个字节与真随机密钥流中对应的字节进行异或运算。

4、解密解密过程与加密过程类似,仅仅是使用真随机密钥流对密文进行异或运算,获得原文。

总体来看,RC4算法的原理简单,运算速度快,加密结果难以预测,安全性较高。

rc4加密解密原理

rc4加密解密原理

RC4加密解密原理是基于流密码的对称加密算法。

RC4算法主要包括初始化和伪随机生成密钥流两个步骤。

初始化步骤:

1. 根据输入的密钥,使用一个密钥调度算法,生成一个256字节的密钥表(Key Scheduling Array,简称KSA)。

2. 根据生成的密钥表,将其进行置乱,以增加其随机性。

伪随机生成密钥流步骤:

1. 根据初始化步骤生成的密钥表,将其复制到一个新的数组S中,作为初始状态。

2. 使用伪随机数生成算法(伪随机生成器PRGA)不断生成一个字节的密钥流,以供加密或解密使用。

每次生成一个字节的密钥流时,会对S数组进行进一步置乱以增加随机性。

加密和解密:

1. 将待加密或解密的数据分为若干个字节,并和密钥流的对应字节进行异或操作。

2. 异或操作的结果即为加密或解密后的数据。

RC4算法的特点是简单快速,因此被广泛应用于网络安全、通信协议和无线电等领域。

但是由于其一些弱点(如密钥表的线性取样偏差和密钥表的周期性等),RC4算法在一些安全性要求较高的场景中被认为不安全,因此在实际使用时需要谨慎考虑。

RC4加密与解密

RC4加密与解密介绍在密码学中,RC4(Rivest Cipher 4,也称为ARC4或ARCFOUR,意为所谓的RC4)是⼀种流密码。

尽管它以简单性和软件速度着称,但在RC4中发现了多个漏洞,使其不安全。

当不丢弃输出密钥流的开头或使⽤⾮随机或相关密钥时,它特别容易受到攻击。

RC4的使⽤特别有问题,导致协议⾮常不安全,例如WEP。

参数介绍参数名说明S S-box,长度为256的char型数组,char S[256]K密钥Key,⽤户⾃定义,长度在1~256,⽤来打乱S-boxT临时变量,长度为256的char型数组D保存加密前/后数据基本流程初始化 S 和 T 数组。

初始化置换 S。

⽣成密钥流。

初始化S和T数组+初始化置换Svoid RC4_Init(unsigned char* S, unsigned char* K, unsigned int len) {int i, j = 0;unsigned char ch_tmp, T[256] = { 0 };//临时变量for (i = 0; i < 256; ++i) {S[i] = i;//初始化S-boxT[i] = K[i % len];//密钥填充临时数组}//打乱S-boxfor (i = 0; i < 256; ++i) {j = (j + S[i] + T[i]) % 256;ch_tmp = S[i];S[i] = S[j];S[j] = ch_tmp;}}⽣成密钥流void RC4_Crypt(unsigned char* S, unsigned char* D, unsigned int len) {int i = 0, j = 0, int_tmp;unsigned int n;unsigned char ch_tmp;for (n = 0; n < len; ++n) {i = (i + 1) % 256;j = (j + S[i]) % 256;ch_tmp = S[i];S[i] = S[j];S[j] = ch_tmp;int_tmp = (S[i] + S[j]) % 256;D[n] ^= S[n];}}完整代码实现C语⾔#include <bits/stdc++.h>#pragma warning(disable:4996)void RC4_Init(unsigned char* S, unsigned char* K, unsigned int len) {int i, j = 0;unsigned char ch_tmp, T[256] = { 0 };//临时变量for (i = 0; i < 256; ++i) {S[i] = i;//初始化S-boxT[i] = K[len % 256];//密钥填充临时数组}//打乱S-boxfor (i = 0; i < 256; ++i) {j = (j + S[i] + T[i]) % 256;ch_tmp = S[i];S[i] = S[j];S[j] = ch_tmp;}}void RC4_Crypt(unsigned char* S, unsigned char* D, unsigned int len) {int i = 0, j = 0, int_tmp;unsigned int n;unsigned char ch_tmp;for (n = 0; n < len; ++n) {i = (i + 1) % 256;j = (j + S[i]) % 256;ch_tmp = S[i];S[i] = S[j];S[j] = ch_tmp;int_tmp = (S[i] + S[j]) % 256;D[n] ^= S[n];}}int main(void){unsigned char S_box[256] = { 0 };unsigned char Key[] = { "helloworld" };unsigned char Data[] = { "youareso" };int i;printf("加密前数据:%s\n\n", Data);printf("密钥:%s\n\n", Key);RC4_Init(S_box, Key, strlen((char*)Key));printf("S-box:\n");for (i = 0; i < 256; ++i) {printf("%02x", S_box[i]);if ((i + 1) % 16 == 0) printf("\n");}RC4_Crypt(S_box, Data, strlen((char*)Data));printf("\n加密后数据:%s\n", Data);system("PAUSE");return0;}RC4+Base64不过在实际做题中,往往会将RC4与变表Base64结合起来考(先后顺序)#include <bits/stdc++.h>#pragma warning(disable:4996)void RC4_Init(unsigned char* S, unsigned char* K, unsigned int len) {int i, j = 0;unsigned char ch_tmp, T[256] = { 0 };//临时变量for (i = 0; i < 256; ++i) {S[i] = i;//初始化S-boxT[i] = K[len % 256];//密钥填充临时数组}//打乱S-boxfor (i = 0; i < 256; ++i) {j = (j + S[i] + T[i]) % 256;ch_tmp = S[i];S[i] = S[j];S[j] = ch_tmp;}}void RC4_Crypt(unsigned char* S, unsigned char* D, unsigned int len) {int i = 0, j = 0, int_tmp;unsigned int n;unsigned char ch_tmp;for (n = 0; n < len; ++n) {i = (i + 1) % 256;j = (j + S[i]) % 256;ch_tmp = S[i];S[i] = S[j];S[j] = ch_tmp;int_tmp = (S[i] + S[j]) % 256;D[n] ^= S[n];}}unsigned char* base64_encode(unsigned char* str){long len;long str_len;unsigned char* res = { 0 };int i, j;unsigned char base64_table[] = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"; //unsigned char base64_table[] = "0123456789+/abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ"; str_len = strlen((char*)str);if (str_len % 3 == 0)len = str_len / 3 * 4;elselen = (str_len / 3 + 1) * 4;res = (unsigned char*)malloc(sizeof(unsigned char) * len + 1);res[len] = '\0';for (i = 0, j = 0; i < len - 2; j += 3, i += 4){res[i] = base64_table[str[j] >> 2];res[i + 1] = base64_table[(str[j] & 0x3) << 4 | (str[j + 1] >> 4)];res[i + 2] = base64_table[(str[j + 1] & 0xf) << 2 | (str[j + 2] >> 6)];res[i + 3] = base64_table[str[j + 2] & 0x3f];}switch (str_len % 3){case1:res[i - 2] = '=';res[i - 1] = '=';break;case2:res[i - 1] = '=';break;}return res;}unsigned char* base64_decode(unsigned char* code){//根据base64表,以字符找到对应的⼗进制数据int table[] = { 0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,62,0,0,0,63,52,53,54,55,56,57,58,59,60,61,0,0,0,0,0,0,0,0,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,0,0,0,0,0,0,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51};long len;long str_len;unsigned char* res;int i, j;//计算解码后的字符串长度len = strlen((char*)code);//判断编码后的字符串后是否有=if (strstr((char*)code, "=="))str_len = len / 4 * 3 - 2;else if (strstr((char*)code, "="))str_len = len / 4 * 3 - 1;elsestr_len = len / 4 * 3;res = (unsigned char*)malloc(sizeof(unsigned char) * str_len + 1);res[str_len] = '\0';//以4个字符为⼀位进⾏解码for (i = 0, j = 0; i < len - 2; j += 3, i += 4){res[j] = ((unsigned char)table[code[i]]) << 2 | (((unsigned char)table[code[i + 1]]) >> 4); //取出第⼀个字符对应base64表的⼗进制数的前6位与第⼆个字符对应base64表的⼗进制数的后2位进⾏组合res[j + 1] = (((unsigned char)table[code[i + 1]]) << 4) | (((unsigned char)table[code[i + 2]]) >> 2); //取出第⼆个字符对应base64表的⼗进制数的后4位与第三个字符对应bas464表的⼗进制数的后4位进⾏组合 res[j + 2] = (((unsigned char)table[code[i + 2]]) << 6) | ((unsigned char)table[code[i + 3]]); //取出第三个字符对应base64表的⼗进制数的后2位与第4个字符进⾏组合}return res;}int main(void){unsigned char S_box[256] = { 0 }, S_box2[256] = { 0 };unsigned char Key[] = { "helloworld" };unsigned char Data[] = { "youareso" };char tmp[256] = { 0 };int i;printf("加密前数据:%s\n\n",Data);printf("密钥:%s\n\n", Key);RC4_Init(S_box, Key, strlen((char*)Key));printf("S-box:\n");for (i = 0; i < 256; ++i) {printf("%02x", S_box[i]);S_box2[i] = S_box[i];if ((i + 1) % 16 == 0) printf("\n");}RC4_Crypt(S_box, Data, strlen((char*)Data));strcpy(tmp, (const char*)base64_encode(Data));printf("\n加密后数据:%s\n", tmp);strcpy((char*)Data, (char*)base64_decode((unsigned char*)tmp));RC4_Crypt(S_box2, Data, strlen((char*)Data));printf("\n解密后数据:%s\n", Data);system("PAUSE");return0;}Python代码# -*- coding: utf-8 -*-import random, base64from hashlib import sha1def crypt(data, key):"""RC4 algorithm"""x = 0box = range(256)for i in range(256):x = (x + box[i] + ord(key[i % len(key)])) % 256box[i], box[x] = box[x], box[i]x = y = 0out = []for char in data:x = (x + 1) % 256y = (y + box[x]) % 256box[x], box[y] = box[y], box[x]out.append(chr(ord(char) ^ box[(box[x] + box[y]) % 256]))return''.join(out)def tencode(data, key, encode=base64.b64encode, salt_length=16):"""RC4 encryption with random salt and final encoding"""salt = ''for n in range(salt_length):salt += chr(random.randrange(256))data = salt + crypt(data, sha1(key + salt).digest())if encode:data = encode(data)return datadef tdecode(data, key, decode=base64.b64decode, salt_length=16):"""RC4 decryption of encoded data"""if decode:data = decode(data)salt = data[:salt_length]return crypt(data[salt_length:], sha1(key + salt).digest())if__name__ == '__main__':data = 'JcckEQrhrmVawW9p+KRI7pDZ81VbpkVU30RQ7pskkaZh+tWh'key = 'Biub1uBIv'decoded_data = tdecode(data=data, key=key)print("明⽂是:")print decoded_data在线解密参考拓展流密码⼀般逐字节或者逐⽐特处理信息。

rc4流程图

rc4流程图RC4流程图。

RC4算法是一种流密码算法,它使用变长密钥对数据进行加密。

在本文中,我们将详细介绍RC4算法的流程图及其相关内容。

首先,我们来看一下RC4算法的初始化过程。

在初始化过程中,需要进行密钥调度,即对密钥进行排列组合,生成初始化的S盒。

S盒是一个256字节的数组,用于存储0到255的数字。

在初始化过程中,需要将S盒的初始状态设置为0到255的有序排列,然后根据密钥的字节值进行置换,最终生成一个混乱的S盒。

接下来是RC4算法的加密过程。

在加密过程中,需要使用初始化后的S盒和明文数据进行异或运算,以生成密文数据。

在每一轮加密中,需要不断更新S盒的状态,并且使用不同的密钥流对明文数据进行加密,以增强安全性。

最后是RC4算法的解密过程。

解密过程与加密过程类似,只是需要使用相同的初始化S盒和密钥流对密文数据进行异或运算,以还原出明文数据。

在RC4算法的流程图中,可以清晰地看到初始化、加密和解密的各个步骤,以及它们之间的逻辑关系。

通过流程图,我们可以更直观地理解RC4算法的工作原理,有助于我们在实际应用中更好地理解和使用该算法。

总的来说,RC4算法是一种简单而高效的流密码算法,通过对初始化、加密和解密过程进行详细的流程图解释,我们可以更好地理解和掌握该算法的实现原理,为我们的加密通信和数据保护提供更多选择和可能性。

希望通过本文的介绍,读者们能够对RC4算法有更深入的了解,并且能够在实际应用中灵活运用该算法,保障数据的安全性。

同时也希望本文所介绍的RC4算法流程图能够对读者们有所帮助,让大家能够更加直观地理解和掌握该算法的实现过程。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基于B/S的RC4算法的加密与解密程序第一部分使用说明 (2)1.环境需求 (2)1.1硬件要求 (2)1.2软件要求 (2)2.软件的安装和环境设置 (2)2.1MyEclipse 8.6 的安装与配置 (2)2.2Tomcat 6.0服务器的安装与配置 (2)2.2.1安装 (2)2.2.2配置 (3)2.3JDK的安装和Java环境配置 (3)2.3.1配置 (3)3.程序使用说明 (4)3.1程序使用步骤 (4)3.2结果显示 (5)第二部分设计说明 (6)1.引言 (6)1.1背景 (6)1.2算法核心 (7)1.2.1基本概念说明 (7)1.2.2程序流程图 (7)2.算法设计 (7)2.1密钥的生成与加密解密过程 (7)2.1.1初始化S-box,并用T置乱S (7)2.1.1密钥的生成 (8)2.1.3加密与解密 (8)2.2界面设计 (9)2.3Servlet框架 (10)3.总结 (11)第一部分使用说明1.环境需求1.1硬件要求实际使用最低配置要求:CPU:Intel Premium2 450MHz内存:128MB硬盘空间:4GB注:实际的要求因系统的配置和选择安装的应用程序和功能的不同而各异。

1.2软件要求MyEclipse 8.6 :本程序需要用到MyEclipse 8.6 进行java编程,通过java算法实现核心算法,同时MyEclipse 8.6中可以直接实现JSP界面生成等。

Tomcat 6.0 :MyEclipse 8.6中需要Tomcat 6.0服务器的链接。

JDK:同时需要安装JDK浏览器:最后结果显示Servlet:基本框架2.软件的安装和环境设置2.1MyEclipse 8.6 的安装与配置直接通过myeclipse-8.6.1-win32.exe,并根据安装向导进行安装,待tomcat服务器及jdk安装后再进行具体环境配置。

2.2Tomcat 6.0服务器的安装与配置2.2.1安装若下载的为ZIP压缩文件型,则可以直接解压到文件夹中;若是安装文件型,则执行相应的安装文件,并选择合适的路径安装。

2.2.2配置在进行安装tomcat完毕后,windows的选项中进入preference,之后preference->myeclipse->servers->tomcat进行配置。

之后在使用时候再在MyEclipse中新建所作项目chenlei时候ADD tomcat服务器。

2.3JDK的安装和Java环境配置2.3.1配置安装了JDK后,进行环境变量的配置,主要由三部分:JAVA_HOME, PATH,CLASSPATH。

右键选择“我的电脑”,选择【属性】,在出现的系统设置的窗口中,选择“高级系统设置”→“环境变量”→“系统变量”→“新建”JAVA_HOME配置:PATH的配置:CLASSPATH的配置:3.程序使用说明3.1程序使用步骤打开文件夹“0909030444陈蕾”,再打开“程序代码”文件夹,找到其中WebRoot文件夹。

打开tomcat所在的安装目录下的webapps,如E:\tomcat \apache-tomcat-6.0.30\webapps。

并将WebRoot文件夹复制到webapps文件夹下。

在再在浏览器中打开http://localhost:8080/chenlei/home.jsp,进行加密解密尝试。

第二部分设计说明1.引言1.1背景RC4加密算法是大名鼎鼎的RSA三人组中的头号人物Ron Rivest在1987年设计的密钥长度可变的流加密算法簇。

之所以称其为簇,是由于其核心部分的S-box长度可为任意,但一般为256字节。

该算法的速度可以达到DES加密的10倍左右,且具有很高级别的非线性。

RC4起初是用于保护商业机密的。

但是在1994年9月,它的算法被发布在互联网上,也就不再有什么商业机密了。

在今天,RC4算法是一种在电子信息领域加密的技术手段,用于无线通信网络,是一种电子密码,只有经过授权(缴纳相应费用)的用户才能享受该服务。

1.2算法核心RC4算法的原理很简单,包括初始化算法和伪随机子密码生成算法两大部分。

假设S-box 长度和密钥长度均为为n。

首先是初始化S-box,在有产生的临时矢量T对S进行置乱,进入密钥生成阶段。

得到的密钥用以和明文进行异或(xor)运算,得到密文,解密过程也完全相同。

算法简单高效,安全性较高。

1.2.1基本概念说明S-box:256 bytes,8*8的S盒,在程序算法实现中是一个状态矢量S ,S[0],S[1],S[2],....,S[255]。

所有项都是数字。

密钥K:长度为1-256 bytes(8-1024 bits)。

临时矢量T:一个256个字节的数组。

用密匙填充该数组,不断重复密匙。

异或运算:异或(xor)是一个数学运算符。

它应用于逻辑运算。

异或符号为“^”。

RC4算法运用的是:P⊕K⊕K=P明文:plaintext密文:ciphertext1.2.2程序流程图2.算法设计2.1密钥的生成与加密解密过程2.1.1初始化S-box,并用T置乱S在初始化的过程中,密钥的主要功能是将S-box搅乱,i确保S-box的每个元素都得到处理,j保证S-box的搅乱是随机的。

部分Java代码:public String encrypt(String plaintext){String ciphertext=new String();int S[]=new int[256];//状态矢量Sint T[]=new int[256];//临时矢量T// 初始化状态矢量S,同时生成临时矢量Tfor(int i=0;i<256;i++){S[i]= i;T[i]=K[i%K.length];//将密钥K存入T中}//用T置乱S{int j=0;for(int i=0;i<256;i++){j=(j+(int)S[i]+(int)T[i])%256;swap(S[i],S[j]);}}2.1.1密钥的生成不同的S-box在经过伪随机子密码生成算法的处理后可以得到不同的子密钥序列,并且,该序列是随机的:部分Java代码:int i=0,j=0;int c=0;int t;byte k;//密钥流的当前字节byte P[]=plaintext.getBytes();byte C[]=new byte[P.length];while(c<P.length){i=(i+1)%256;j=(j+S[i])%256;swap(S[i],S[j]);t=((S[i]+S[j])%256);k=(byte) S[t];}2.1.3加密与解密得到的密钥k用以和明文进行异或运算,得到密文,解密过程也完全相同。

部分Java代码:(接上一步)C[c]=(byte) (k^P[c]);System.out.print(C[c]+" ");c++;System.out.println(new String(C));ciphertext=new String(C);return ciphertext;}2.2界面设计界面设计简洁,主要由三个文本输入框,并相应设置两个href的链接,相当于两个按钮,用户可以点击“加密”“解密”实现加密解密。

当用输入一段明文,并点击“加密”(或“解密”),请输入一句话:<input type="text"name="plainText"/><a href="javascript:void(0)"onclick="javascript:doencrypt();return false;">加密</a>此时调用doencrypt()<script type="text/javascript">function doencrypt(){document.form1.domethod.value="encrypt";document.form1.submit();}function dodecipher(){document.form1.domethod.value="decipher";document.form1.submit();}</script>提交并将参数传递给Severlet<div id="show"><form name="form1"method="post"action="servlet/Manage"><input type="hidden"name="domethod"/>由Severlet中经过Java 算法解密或加密后的结果,返回页面,由页面显示。

<%String cipher=(String)request.getAttribute("cipher");if(cipher==null){cipher="";}String plain1=(String)request.getAttribute("plain1");if(plain1==null){plain1="";%>所得密文:<input type="text"name="cipherText"value="<%=cipher %>"/><a href="javascript:void(0)"onclick="javascript:dodecipher();return false;">解密</a></br></br>所得明文:<input type="text"name="getPlain"value="<%=plain1 %>"/> </form></div>2.3Servlet框架Servlet是一种服务器端的Java应用程序,具有独立于平台和协议的特性,可以生成动态的Web页面。

它担当客户请求(Web浏览器或其他HTTP客户程序)与服务器响应(HTTP 服务器上的数据库或应用程序)的中间层。