如何新创建Radware证书

无线网络安全指南:为RADIUS服务器建立自签名证书

无线网络安全指南:为RADIUS服务器建立自签名证书对于系统管理员和企业CIO来说,企业无线局域网的安全问题一直是他们关注的重心。

在4月份中,我们会连续关注企业无线局域网安全,今天我们将介绍自签名数字证书,帮助那些不愿意花钱购买CA机构颁发的证书的企业也可以搭建RADIUS服务器。

自签名数字证书是企业避免采用CA机构颁发的数字正数的一种方式。

长期以来,自签名数字证书一直被开发人员用来进行安全Web服务器的测试,但是很长一段时间都没有被用作正式的系统。

一些人知道自签名数字证书或者采用了这种方法来进行RADIUS PEAP验证,但是目前还没有官方的文档介绍这种用途的具体实施方法。

自签名数字证书的概念与Pretty Good Privacy(PGP)类似,他们同样不使用公众CA机构的数字签名。

虽然PKI和PGP都属于PKC,但是数字证书是针对PKI信任模式的集中化受信CA设计的,而PGP则是使用分布式的P2P方式来建立信任关系。

比如,一个PGP用户会生成他们自己的公钥和私钥,然后将公钥发布到用户自己的公众Web 服务器上供其他用户校验。

由于采用这种建立信任的模式,并不需要公众或私营CA机构的参与,因此不会像SSL或PEAP等安全验证协议会遇到CA的问题。

要创建一个自签名数字证书很简单,用户只需要使用工具创建一个带有数字签名的数字证书即可。

与通过公众受信的CA机构获取数字证书的签名不同,这个工具可以自行签发证书。

当数字证书创建后,包含“根证书”公钥的公开版本的数字证书会被导出,并成为一个可以被公众访问的文件。

根证书可以通过任何方发布(比如Web网站)而不用担心会被破解,因为与之配对的私钥并没有被发布出去。

任何采用PKC技术的验证方式,比如PGP或PKI,都没有特殊的方法可以从公钥中提取出私钥。

当拥有了字签名的数字证书,用户就可以通过RADIUS服务器使用PEAP验证协议进行安全的身份验证了。

Microsoft IIS 6.0 资源包当我开始考虑为PEAP身份验证方式使用字签名证书时,我第一个想到的就是找一款使用简单的创建字签名数字证书的工具。

RadWare配置范例

第1章 网络拓扑和IP 规划1.1 单臂组网以下组网是称为单臂组网,是目前使用比较多的组网方法。

此种组网方式可以实现完全的主备切换。

通常情况下,服务器的网关需要指向负载均衡设备的浮动网关。

在本例中,AD 使用一条物理链路连接交换机,使用Vlan Trunk 来实现多个Vlan 的访问。

连接防火墙使用Vlan 101,这是AD 对外的出口,Portal 的VIP 地址在这个网段。

VXML 位于VLAN30,只提供内部访问。

Portal 位于VLAN40,它通过VLAN101的VIP 地址来提供服务。

DB 位于VLAN50。

AD 使用Vlan Trunk 与交换机相连,AD 包含有Vlan30, Vlan40, Vlan101,因为数据库不需要负载均衡,AD 不设置直连网段,通过三层换机路由。

整个业务的数据流是: 外网用户访问Portal VIP ,DB 访问VXML 的VIP 。

为了与其他厂家的负载均衡器的术语区分。

我们将AD 虚拟出来的作为服务器网关的地址称为浮动IP 地址,与交换机的浮动IP 概念相同;对外提供业务服务的虚拟IP 称为VIP 。

AD 主机DB VXML1VXML2SW-1SW-2VR-IPAD 备机防火墙Portal-1 Portal-2 防火墙Vlan50 Vlan40 Vlan301.2 VLAN划分与地址分配1.2.1 VLAN30说明:VXML也需要使用RADWARE进行负荷分担,但不向Internet开放,因此要将其划分在另外一个独立的VLAN30中网段:172.168.1.64~172.168.1.79 掩码:255.255.255.240 28 网元IP地址浮动IP地址网关VLAN 备注S5624-3 172.168.1.65/28172.168.1.67N/A 30 管理用S5624-4 172.168.1.66/28 N/A 30 管理用AD-1 172.168.1.76/28172.168.1.78 N/A30AD-2 172.168.1.77/28 30VXML-1 FABRIC 1/2: 172.168.1.71/28VIP: 172.168.1.79 172.168.1.7830 BondingVXML-2 FABRIC 1/2: 172.168.1.72/28 30 Bonding1.2.2 VLAN40说明:Portal也需要使用RADWARE进行负荷分担,对Internet开放,因此要将其划分在另外一个独立的VLAN40中网段:172.168.1.80~172.168.1.95 掩码:255.255.255.240 28 网元IP地址浮动IP 网关VLAN 备注S5624-3 172.168.1.87/28172.168.1.89/28 N/A 40 管理用S5624-4 172.168.1.88/28 N/A 40 管理用AD-1 172.168.1.88/28172.168.1.90 N/A 40AD-2 172.168.1.89/28 40PORTAL-1 FABRIC 1/2: 172.168.1.81/28N/A 172.168.1.90 40 BondingPORTAL-2 FABRIC 1/2: 172.168.1.82/28 40 Bonding1.2.3 VLAN101RADWARE External网段与E200互连VLAN网段:172.168.1.112~172.168.1.127 掩码:255.255.255.240 28网元IP地址浮动IP地址网关VLAN 备注S5624-3 172.168.1.113/28172.168.1.124N/A 101 管理用S5624-4 172.168.1.114/28 N/A 101 管理用AD-1-1 172.168.1.116/28 172.168.1.118VIP: 172.168.1.119 172.168.1.124101PortalExternalAD-2-1 172.168.1.117/28 101第2章 AppDirector基本配置2.1 主机初始化配置2.1.1 配置VLAN Tag某些场景中,AD只使用一条千兆端口连接交换机,使用802.1Q Vlan Trunk方式连接,同时将内部Vlan与外部Vlan在一根链路上跑。

Radware配置手册

Radware配置手册目录一. Radware连接 (4)1.1 console连接 (4)1 .2 初始化 (4)1.3登录radware设备 (6)1.4通过WEB界面对设备进行管理 (7)二.网络层配置 (8)2.1配置IP地址 (8)2.2 Vlan划分 (8)2.3 Routing Table (10)三 Farm 管理 (12)四服务器管理 (15)五 Super Farm IP管理 (17)六 Cookie会话保持 (19)七 NAT配置 (21)八双机配置 (24)九其他配置(可选) (28)9.1 保存配置文件 (28)9.2 恢复配置文件 (29)9.3 用户名和密码管理 (30)9.4 Syslog (30)9.5 Telnet (31)9.6 WEB管理 (31)9.7 安全管理 (32)十命令行网络配置 (33)10.1 更改设备名称 (33)10.2 物理端口 (33)10.3 VLAN (33)10.4 Interface (34)十一命令行维护命令 (35)11.1 查看接口地址 (35)11.2 查看路由表 (35)11.3 查看CPU (35)11.4 查看WSD的全部配置 (36)11.5 查看当前设备的版本信息 (36)11.6 查看当前设备的License (36)11.7 查看端口流量 (36)11.8 查看2层端口状态 (36)11.9 显示日志信息 (36)一. Radware连接1.1 console连接通过console连接Radware设备radware AppDirector和电脑的连接:Console各参数如下:Bits per second: 19200Data bits: 8Parity: NoneStop bits: 1Flow Control: None1 .2 初始化给设备加电,在3秒内按任意键CPU: RadWare BOOMER - MPC740/750Active boot: 1DRAM size: 256MFlash size: 16MAltera version: 24BSP version: 6.00Creation date: Oct 11 2005, 16:34:37Press any key to stop auto-boot...3>> ?- print this list@ - boot (load and go)e - print fatal exceptionw - download via xmodema - print installed applications listi - set active applicationu - download to secondary boot via xmodem x - extract from an archive>q0(清空原有配置参数,恢复缺省值)>q1(清空原有配置参数,恢复缺省值)Q是隐含命令,防止用户误删除配置.> q0Erasing configuration ...Erasing Network Section ...done> q1Erasing configuration ...fl:/ - Volume is OKconfig file is not foundErasing Network Section ...done>@(设备重启)1.3登录radware设备在“>”提示符下,输入login命令,并接照提示输入正确的用户名及口令即可登录.>LoginUsername:radwarePassword:: ******如果登录成功,提示符将变为“#”说明:(1) 如果Console显示中存在乱码,请输入如下命令#manage terminal grid-mode set disable。

Radware工程师认证考试介绍

培训课程

RCSS= RCSS=Radware Certified Security Specialist (Post(考试代号 132考试代号: (Post-Sales) (考试代号:132-106) 培训课程

/content/document.asp?_v=about&document =6666

5.

Page 6

RCSS (132-106)知识点

1. 2. 3. 4. 5.

题目数量:74道单选题。 考试时间:125分钟。 合格分数:70分通过。 内容涉及硬件:SF,DP,AS1,AS2,AS3。 内容涉及软件: SF: Synapps 1/2/3, redundancy(VRRP,ARP), : recovery time,warm-up time,connection-limit, weight。 DP:五大功能模块,IPS/DoS shield工作机制, :五大功能模块, BWM(schedule,database,classfier,queue.), staticforwarding(2种模式),scanning ports,syncookie(Full layer4),managemant ports (基于物 理端口的设置),SUS,signature 文件,升级。如果用 户有多个设备?

Page 2

/content/document.asp?_v=about&docume nt=6663

考试中心联系方式和考试费

考试地点设在VUE认证考试中心 考试地点设在VUE认证考试中心 VUE 可以参考以下网址的考试中心列表 Radware工程师认证考试考试费用: 工程师认证考试考试费用: 工程师认证考试考试费用 3门考试总共4500元人民币

数字证书的生成和安装方法

数字证书的生成和安装方法数字证书在现代信息技术与网络通信中扮演着重要的角色,它用来确保通信过程的安全性和身份识别。

本文将介绍数字证书的生成和安装方法,帮助读者了解如何正确应用数字证书来保护数据和网络通信。

一、什么是数字证书数字证书是一种基于公钥加密和非对称密钥技术的电子证据,用于验证个体、企业或机构的身份以及数据的完整性。

数字证书一般包含了证书的拥有者的公钥、证书的颁发机构、有效期和其它相关信息。

二、数字证书的生成方法生成数字证书的过程主要包括申请、验证、颁发和导出等步骤。

1. 申请证书数字证书的申请需要选择一个可信的证书颁发机构(Certificate Authority, CA)。

通常,用户需要填写相关的个人或组织信息并提交给CA,以申请数字证书。

信息的填写应准确无误,否则会导致证书申请失败。

2. 验证身份申请数字证书时,CA会对用户提交的身份信息进行验证以确保申请者的真实性。

验证的方式包括但不限于电话验证、邮件验证和现场验证。

用户需要按照CA的要求提供所需材料和信息,以便顺利通过身份验证。

3. 颁发证书一旦身份验证通过,CA会为用户颁发数字证书。

数字证书由CA 使用其私钥对证书信息进行加密,生成数字签名,以保证证书的真实性和完整性。

用户收到数字证书后,可以通过相关工具查看证书的详细信息。

4. 导出证书用户在收到数字证书后,可以将证书导出,并保存在本地计算机上的特定目录中。

导出的过程可以选择导出格式、设置访问密码等。

导出的证书可以用于后续的安装和使用。

三、数字证书的安装方法安装数字证书的过程主要包括导入、信任和配置等步骤。

1. 导入证书用户可以通过操作系统或相关应用程序的界面来导入数字证书。

导入证书时,用户需要选择正确的证书文件,并按照界面提示填写证书的访问密码(如果有的话)。

导入成功后,证书的相关信息将被存储到操作系统或应用程序的证书存储区域。

2. 信任证书为了保证数字证书的有效性,用户需要将CA的根证书或中间证书导入到操作系统或应用程序的受信任根证书存储区域。

create a new certificate 创建证书

create a new certificate 创建证书证书是一种在计算机网络中用来证明客户端和服务端之间安全通信的文件,它是由认证机构颁发的合法数字凭证,它使用了公钥加密技术,确保数据在传输过程中的安全性。

二、创建证书

要创建一个新的数字证书,首先需要一个公钥和私钥,公钥用来加密信息,私钥用来解密信息。

1、使用公钥/私钥对:首先,需要使用一种特定的加密算法来生成公钥和私钥,比如RSA或DSA。

2、申请证书:然后需要向认证机构(CA)申请证书,申请时需要准备公钥、联系人信息和有效的证件(如身份证明)。

3、签发证书:认证机构审核完申请后,会用CA的私钥对申请人的公钥进行数字签名,产生一个安全的数字证书。

4、安装证书:最后,将证书安装到客户端机器上,以便客户端可以使用证书和服务器端安全通信。

三、使用证书

一旦证书被安装到客户端和服务器端,这两端就可以进行安全的通信了:

1、客户端使用服务器端证书中的公钥加密信息,发送给服务器端;

2、服务器端使用自己的私钥解密信息,并使用客户端证书中的公钥加密回复消息;

3、客户端使用自己的私钥解密回复消息。

如此,就完成了两端之间的安全通信。

以上就是关于如何创建一个新的数字证书的介绍,证书的创建需要准备公钥、联系人信息和有效的证件,以确保数据在传输过程中的安全性。

数字证书的生成与安装方法

数字证书的生成与安装方法一、申请证书1. 确定证书类型:根据需求选择合适的证书类型,如单域名证书、多域名证书或通配符证书等。

2. 准备申请材料:根据所选证书类型的规范,准备相应的申请材料,如域名、组织机构代码、身份证等。

3. 提交申请:将申请材料提交给权威的证书颁发机构(CA),并按照其要求支付相应的费用。

4. 接收证书:等待CA审核通过后,接收电子版的证书文件。

二、生成私钥1. 选择加密算法:根据需求选择合适的加密算法,如RSA、ECC 等。

2. 生成私钥:使用命令行或第三方工具生成私钥文件。

3. 保护私钥:确保私钥文件的安全性,防止泄露。

三、安装证书1. 获取证书文件:将电子版的证书文件下载到目标服务器或个人电脑上。

2. 安装证书:根据操作系统和浏览器类型,将证书文件安装到服务器或个人电脑上。

3. 配置防火墙:根据需要配置防火墙规则,允许客户端与服务器之间的数据传输。

四、配置服务器1. 配置HTTPS协议:在服务器上配置HTTPS协议,以实现加密通信。

2. 确定服务器类型:根据需求选择合适的服务器类型,如Apache、Nginx等。

3. 安装相应软件:根据所选服务器类型和操作系统的要求,安装相应的软件和插件。

4. 配置服务器设置:根据需求配置服务器的各种设置,如虚拟主机、SSL证书等。

五、使用数字证书1. 在客户端使用HTTPS访问服务器:使用支持HTTPS协议的浏览器或应用程序访问已安装数字证书的服务器。

2. 验证服务器身份:客户端会验证服务器的身份,确保通信的安全性。

3. 进行加密通信:客户端和服务器之间将进行加密通信,确保数据的机密性和完整性。

radware配置

配置Radware需要客户提供三个ip地址给radware使用。

以黄山为例:管理口ip:10.128.3.201Nat转换ip:10.128.3.202访问ip:10.128.3.203其中客户提供2台web 服务器:ip:10.128.3.195 ip:10.128.3.196子网:255.255.255.240 子网:255.255.255.240网关:10.128.3.193 网关:10.128.3.193 radware的G1口为默认管理口,ip:192.168.1.1 用户名:radware 密码:radware1,创建网路管理口ip,端口选择G2,Router—》ip router –》interface parametersIp address: 输入10.128.3.201 net mask:255.255.255.0If unmber :G22,输入网关地址。

Router—》routing table—》createNext hop 输入:10.128.3.193 interface index:G23,appdirector→farms→farm table→creatfarm name:web aging time:600connectivity check method: Tcp port4, appdirector→nat→cilent nat→nat addresses→createFrom ip address:10.128.3.202To ip address:10.128.3.2025, appdirector→nat→cilent nat→intercept addressesFrom client ip:10.128.3.193To client ip:10.128.3.206访问地址在10.128.3.193 与10.128.3.206之间的才使用nat转化。

WindowsServer搭建radius认证服务器

WindowsServer搭建radius认证服务器radius简介RADIUS(Remote Authentication Dial-In User Server,远程认证拨号⽤户服务)是⼀种分布式的、C/S架构的信息交互协议,能包含⽹络不受未授权访问的⼲扰,常应⽤在既要求较⾼安全性、⼜允许远程⽤户访问的各种⽹络环境中。

协议定义了基于UDP(User Datagram Protocol)的RADIUS报⽂格式及其传输机制,并规定UDP端⼝1812、1813分别作为认证、计费端⼝。

如果是思科设备:认证和授权端⼝为UDP1645,计费端⼝1646.RADIUS最初仅是针对拨号⽤户的AAA协议,后来随着⽤户接⼊⽅式的多样化发展,RADIUS也适应多种⽤户接⼊⽅式,如以太⽹接⼊等。

它通过认证授权来提供接⼊服务,通过计费来收集、记录⽤户对⽹络资源的使⽤。

环境信息本⽂为之前搭建记录,使⽤了WinServer2016作为AD,安装了NPS功能作为radius认证服务器,radius客户端为UniFi AP。

策略需求为限定某个⽤户组只能连接AP指定的SSID。

需要部署CA和NPS服务器证书,缺少证书从事件查看器中会看到报错:“客户端不能⾝份验证,因为可扩展的⾝份验证协议(EAP)不能被服务器处理”。

设置⽹络策略服务器NPSWin+R运⾏输⼊mmc,打开Microsoft管理控制台(MMC),添加NPS管理单元。

配置radius客户端添加所⽤radius客户端(UniFi AP),填写友好名称与地址,和共享机密。

配置策略连接请求策略:可以使⽤默认的“所有⽤户使⽤ Windows ⾝份验证”策略,如果有特殊需求可以新建⾃定义策略。

⽹络策略:1. 新建策略-输⼊策略名称。

2. 添加条件-可以指定⽤户组、⽇期和时间限制、连接属性等,我需要根据⽤户组来限定可连接的SSID,所以条件只加了⽤户组。

3. 指定访问权限-已授予访问权限。

Radware配置手册

Radware配置手册AppDirector配置指导书二○○六年四月目录说明 (3)1Radware WSD设备配置步骤 (4)1.1登陆WSD设备 (4)1.2配置WSD设备 (4)2Radware WSD设备的登陆 (4)2.1radware WSD和电脑的连接: (4)2.2定义radware WSD Console参数: (4)2.3初始化,清配置: (5)2.4配置WSD的管理口地址: (5)2.5登录Radware设备 (6)3Radware WSD 配置 (7)3.1网络结构图 (7)3.2配置过程 (8)3.2.1WSD (8)3.2.1.1划分VLAN和配置IP地址 (8)3.2.1.2配置默认路由 (9)3.2.1.3配置Farm T able (10)3.2.1.4把服务器地址加入到Farm Table中 (11)3.2.1.5配置VIP地址 (13)3.2.1.6配置健康检查Health Monitoring (14)3.2.1.6.1启用health monitoring功能 (15)3.2.1.6.2配置check table (15)3.2.1.6.3将定义的健康检查方式绑定到相应的server上 (16) 3.2.1.7配置Tuning (17)3.2.1.8配置client NAT (18)3.3其他配置 (21)3.3.1Syslog (23)3.3.2Telnet (24)3.3.3WEB管理 (24)3.3.4安全管理 (25)版本注释:版本 1.0 2006-3-6 创建说明Software Version: 1.01.01A (build 8ca06c)。

只有该版本支持对服务器的多端口的负载均衡功能。

1Radware WSD设备配置步骤1.1登陆WSD设备1.2配置WSD设备2 Radware WSD设备的登陆2.1radware WSD和电脑的连接:2.2定义radware WSD Console参数:2.3初始化,清配置:Power on Radware device,在3秒内按任意键“Press any key to stop auto-boot... ”3> ?- print this list@ - boot (load and go)e - print fatal exceptionw - download via xmodemq - erase configuration from flash(每次升级以前必须做) u - download to secondary boot via xmodemr - clear Log file>q0(清空原有配置参数,恢复缺省值)>q1(清空原有配置参数,恢复缺省值)>@(设备重启)2.4配置WSD的管理口地址:StartUp Configuration0. Exit1. IP address2. IP subnet mask3. Port number4. Default router IP address5. RIP version6. OSPF enable7. OSPF area ID8. NMS IP address9. Community name10. Configuration file name Enter your choice: 1Enter ip address: 192.168.1.100Enter your choice: 2Enter ip subnet mask: 255.255.255.0Enter your choice: 3Enter ifIndex: 16Continue with the new configuration (Y/N) ?y 注:1、选择访问模式的时候记得选Yes2、及时修改用户名和密码3、修改SNMP参数2.5登录Radware设备>Login: radware>password : radware3 Radware WSD 配置3.1网络结构图实现目的:对外提供服务的vip地址为198.93.1.20,端口为80 VIP198.93.1.20:80 ->198.93.1.13:80->198.93.1.13:81->198.93.1.13:21->198.93.1.14:80->198.93.1.14:81->198.93.1.14:21对外提供服务的vip地址为198.93.1.20,端口为21:VIP 198.93.1.20:21 ->198.93.1.10:21对外提供服务的vip地址为198.93.1.20,端口为8080:VIP 198.93.1.20:8080 ->198.216.1.57:80803.2配置过程3.2.1 WSD3.2.1.1划分VLAN和配置IP地址Open “ip Interface Parameters”3.2.1.2配置默认路由Open“Route>Routing Table”3.2.1.3配置Farm T able注意事项:在farm table中的配置中,需要特别注意session mode 对于C/S架构的应用,需要将session mode设置成为sps或eps的方式。

RADIUS认证服务器的安装与配置实训

RADIUS认证服务器的安装与配置实训RADIUS(Remote Authentication Dial-In User Service)是一种广泛应用于企业网络中的认证和授权服务。

它通过提供集中化的身份认证和授权管理,使得多个网络设备可以共享同一个认证服务器,从而简化了网络管理和用户访问的控制。

在本篇文章中,我们将介绍如何安装和配置一个RADIUS认证服务器。

首先,我们需要选择适合自己需求的操作系统来安装RADIUS 服务器。

常用的操作系统选择包括Linux、Windows和FreeBSD等。

在本实训中,我们将选择使用Linux操作系统来安装和配置RADIUS服务器。

我们选择的Linux发行版是Ubuntu Server。

1. 安装Ubuntu Server:首先,在物理或虚拟机上安装Ubuntu Server操作系统。

下载最新的Ubuntu Server ISO镜像文件,并使用它创建一个启动USB或光盘。

启动计算机,并按照提示进行操作系统安装。

2. 安装FreeRADIUS:在Ubuntu Server上安装RADIUS服务器,我们将使用FreeRADIUS。

在终端中运行以下命令,以安装FreeRADIUS:```sudo apt-get updatesudo apt-get install freeradius```3. 配置FreeRADIUS:安装完成后,我们需要对FreeRADIUS进行配置。

首先,编辑`/etc/freeradius/users`文件,该文件包含用户的认证信息。

添加以下示例行,其中用户名为`testuser`,密码为`testpassword`:```testuser Cleartext-Password := "testpassword"```4. 配置FreeRADIUS服务器参数:接下来,我们需要编辑`/etc/freeradius/clients.conf`文件,该文件包含了RADIUS服务器的配置信息。

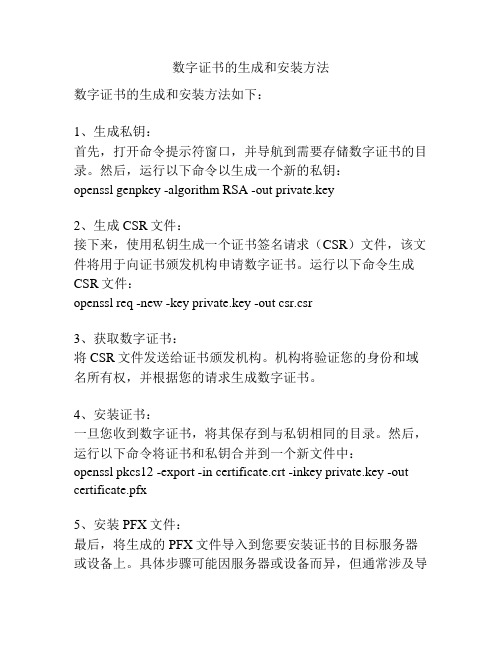

数字证书的生成和安装方法

数字证书的生成和安装方法

数字证书的生成和安装方法如下:

1、生成私钥:

首先,打开命令提示符窗口,并导航到需要存储数字证书的目录。

然后,运行以下命令以生成一个新的私钥:

openssl genpkey -algorithm RSA -out private.key

2、生成CSR文件:

接下来,使用私钥生成一个证书签名请求(CSR)文件,该文件将用于向证书颁发机构申请数字证书。

运行以下命令生成CSR文件:

openssl req -new -key private.key -out csr.csr

3、获取数字证书:

将CSR文件发送给证书颁发机构。

机构将验证您的身份和域名所有权,并根据您的请求生成数字证书。

4、安装证书:

一旦您收到数字证书,将其保存到与私钥相同的目录。

然后,运行以下命令将证书和私钥合并到一个新文件中:

openssl pkcs12 -export -in certificate.crt -inkey private.key -out certificate.pfx

5、安装PFX文件:

最后,将生成的PFX文件导入到您要安装证书的目标服务器或设备上。

具体步骤可能因服务器或设备而异,但通常涉及导

入PFX文件并将证书配置为正确的身份验证和加密选项。

请注意,上述命令中的文件名和路径应根据实际情况进行替换。

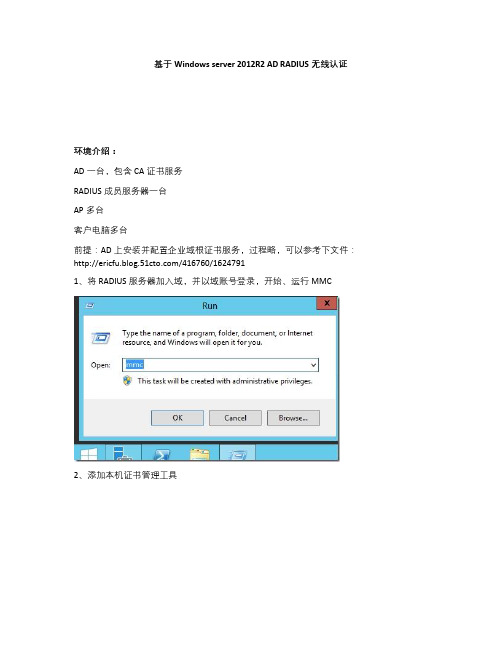

基于Windows server 2012R2 AD RADIUS无线认证

基于Windows server 2012R2 AD RADIUS无线认证环境介绍:AD一台,包含CA证书服务RADIUS成员服务器一台AP多台客户电脑多台前提:AD上安装并配置企业域根证书服务,过程略,可以参考下文件:/416760/16247911、将RADIUS服务器加入域,并以域账号登录,开始、运行MMC2、添加本机证书管理工具3、打开个人证书4、在空白地方点右键,申请证书5、下一步、下一步6、系统自动找到当前可申请的证书类型,如果有多项,请只选择计算机,然后点注册8、自动完成证书申请!9、在证书管理界面可以看到已经生成的证书,正常应该显示为二级证书,上面会有一个企业域的根证书10、添加Server Manager中,添加NAP角色11、添加完成后,打开NPS管理控制台,在标准配置下,选择:RADIUS Server for 802.1x Wireless or Wired Connections12、选择:Secure Wireless Connections13、添加RADIUS客户端设备,即需要配置RADIUS认证的无线AP14、输入AP的设备名称,IP地址,AP和RADIUS服务器之前认证需要的密码,后面配置AP时需要,可以重复添加多个AP,完成后下一步15、选择认证方式 PEAP16、选择好后,要以点击配置,查看EPAP信息,确认当前使用的证书,是在步骤9中申请的证书!17、添加允许通过RADIUS认证的用户或组,可以选择自已需要的AD组,这里我选择所有域用户18、直接下一步、完成!19、完成后,回到NPS管理窗口主界面,打开NPS\Policies\Network Policies,可以看到刚才配置成功的:Secure Wireless Connections,双击打开,进到Constraints,清空红色方框内的选项20、进到Settings,可以选择删除PPP21、确认退出,到此Windows端的Radius配置完成,下面有几种AP为例,进行Wi-Fi SSID中的RADIUS认证配置22、CISCO AP中的配置,打开界面,进到Security\Server Manager,添加RADIUS服务器,Server:即前面配置的Windows 2012 Radius服务器的IP地址密码:为步骤14中输入的密码,AP的IP和密码要对应!23、对应的命令如下:radius-server host 10.132.176.10 auth-port 1812 acct-port 1813 key 7 ******** aaa authentication login eap_methods group rad_eapaaa group server radius rad_eapserver 10.132.176.10 auth-port 1812 acct-port 181324、在SSID管理中,指定认证方式如下25、对应的命令如下:dot11 ssid WiFipeapvlan 180authentication open eap eap_methodsauthentication network-eap eap_methods26、为对应的VLAN开启WEP Encryption27、对应的命令如下,如果有多个频率,都需要,刚要分别配置interface Dot11Radio0no ip addressno ip route-cache!encryption vlan 180 mode wep mandatory!28、其它两种AP的配置方式,方法一样,选在Radius Server中,加入Radius服务器IP,以及步骤14中输入的密码(AP的IP和密码要对应)!29、选择认证方式为WPA2 With Radius,有些设备上会称为:WPA2 AES/WPA2企业级等30、RADIUS/AP配置完成!。

routeros证书用法

RouterOS证书用法一、引言RouterOS是MikroTik路由器操作系统的名称,提供了一系列强大的网络管理功能。

其中,RouterOS证书是用于增强网络安全的重要工具。

本文将详细介绍如何配置、使用和管理RouterOS证书,帮助用户更好地保障网络安全。

二、RouterOS证书简介RouterOS证书是一种数字证书,用于在网络通信中验证设备或用户的身份。

通过使用证书,可以确保数据在传输过程中的机密性、完整性和不可否认性。

三、生成RouterOS证书登录RouterOS管理界面,进入“System”菜单。

在“Certificates”子菜单中,点击“Create New”按钮。

输入证书的相关信息,如名称、有效期等。

选择证书类型(如RSA或ECDSA)和密钥长度。

点击“Apply”按钮,生成证书。

四、安装RouterOS证书将生成的证书文件(通常为.crt格式)复制到需要安装证书的设备上。

登录目标设备的RouterOS管理界面。

进入“System”菜单,选择“Certificates”子菜单。

点击“Import”按钮,选择证书文件进行安装。

安装完成后,证书将显示在证书列表中。

五、配置RouterOS证书在需要使用证书的服务或应用中,选择已安装的证书作为身份验证方式。

根据服务或应用的要求,配置证书的相关参数,如私钥密码等。

保存配置并重启服务或应用,使证书生效。

六、常见问题及解决方法证书无法生成:请检查RouterOS版本是否支持证书生成功能,并确保输入的信息正确无误。

证书无法安装:请检查证书文件是否完整且格式正确,同时确保目标设备与RouterOS版本兼容。

证书无法验证:请检查证书的有效期、颁发机构等信息是否正确,并确保通信双方都已正确配置证书。

私钥丢失:如果私钥丢失,将无法正常使用证书。

请务必妥善保管私钥文件,并定期备份。

七、总结本文详细介绍了RouterOS证书的生成、安装、配置以及常见问题解决方法。

Radware认证体系

Radware 培训和认证指南V001.111 培训和认证计划 ..............1.1 目标 ..............................1.2培训计划 .......................1.2.1概览 ......................1.2.2 培训形式 ...............1.2.3 登记和注册 ...........1.3 认证计划 .......................1.3.1 认证种类 ...............1.3.2 认证条件 ...............1.3.3 动手实验测试 ........1.3.4 问卷测试 ...............1.3.5 认证 ......................1.3.6 认证有效期 ...........目录................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................ 1 ........................................ 1 . (1) (1)........................................ 1 ........................................ 2 . (2)........................................ 2 ........................................ 2 ........................................ 3 ........................................ 3 ........................................ 3 . (3)1 培训和认证计划1.1 目标专业人士的培养对任何产品和面的培训与认证项目,旨在帮1.2 培训计划1.2.1 概览培训内容主要涵盖以下技术领座、动手实验、实际案例分析1.2.2 培训形式培训形式为:区域培训(公开登记)区域培训:在Radware 指定地点 根据不同产品的需要 标准培训(Leve 高级培训(Leve 完成培训和相关测验产品和其相关服务的成功推广都是至关重要的。

无线控制器使用RADIUS服务器进行外部Web认证

在本文档中,我们假设思科 Secure ACS 服务器已经安装在了一台机器上并运行。欲了解更多 信息,参考思科 Secure ACS 4.2 配置指南获取如何设置思科 Secure ACS 的信息。

配置思科 Secure ACS 的用户信息

执行下列步骤配置思科 Secure ACS 的用户: 1. 从思科 Secure ACS 的 GUI 选择 User Setup,输入用户名,单击添加/编辑。在这个例子中, 用户是 user1。

外部 Web 认证

Web 认证是一个 3 层的安全功能,使无线控制器不允许转发一个特定的客户端的 IP 流量 (DHCP 和 DNS 相关的数据包除外),直到该客户端已正确地提供了一个有效的用户名和密

码。这是一个简单的验证方法,对于客户端无需安装请求或实用工具。了解完整的外部 Web 身份验证过程的信息,请阅读无线控制器配置举例中的外部 Web 认证过程章节。 在本文档中,我们将看到一个使用外部 RADIUS 服务器进行外部 Web 认证的配置范例。

无线控制器使用 RADIUS 服务器进行外部 Web 认证

简介 ..................................................................................................................... 2 先决条件 .............................................................................................................. 2

网络拓扑图

本文使用的网络设置:

思科系统公司Radware DefensePro 服务链快速入门指南说明书

Radware DefensePro 服务链快速入门指南首次发布日期:2016 年 1 月 27 日最近更新日期:2016 年 3 月 4 日1.关于 Firepower 9300 上的 Radware DefensePro 服务链思科 FXOS 机箱可在单个刀片上支持多个服务(例如,ASA 防火墙和第三方 DDoS 应用)。

这些应用可以链接在一起形成服务链。

在 Firepower 9300 上的 Firepower 可扩展操作系统 (FXOS) 1.1.4 及更高版本中,可以安装第三方 Radware DefensePro 虚拟平台,以便在 ASA 防火墙前面运行。

Radware DefensePro 是基于 KVM 的虚拟平台,可在 FXOS 机箱上提供分布式拒绝服务 (DDoS) 检测和规避功能。

当在 FXOS 机箱上启用服务链时,来自网络的入口流量必须先通过DefensePro 虚拟平台,然后再到达 ASA 防火墙。

注意:⏹可以在独立配置中或在具有 ASA 防火墙的机箱内集群配置中启用 Radware DefensePro 服务链。

⏹DefensePro 应用可以作为独立实例最多在三个安全模块上运行。

⏹Radware DefensePro 虚拟平台可以称为 Radware vDP(虚拟 DefensePro),或者简称为 vDP。

⏹Radware DefensePro 应用有时可能是指 ASA 防火墙的链路修饰器。

Firepower 9300 上 Radware DefensePro 服务链的许可要求Firepower 9300 上 Radware 虚拟 DefensePro 应用的许可由 Radware APSolute Vision 管理器处理。

转至思科商务工作空间 (CCW) 为您的设备订购吞吐量许可证。

提交此请求后,您将收到 Radware 门户的登录信息和链接,然后您便可在此门户中申请许可证。

windows 为ad辅域申请证书

windows 为ad辅域申请证书在 Windows 操作系统中为 AD 辅域申请证书的步骤如下:1. 打开服务器管理工具,在左侧菜单中选择“角色”或“角色和功能”,然后点击“添加角色”或“添加角色和功能”。

2. 在“添加角色向导”中,直接点击“下一步”。

3. 在“选择服务器角色”页面上,选中“Active Directory 证书服务”并点击“下一步”。

4. 阅读并接受许可协议后,点击“下一步”。

5. 在“选择角色服务”页面上,选中“证书颁发机构”和“网页式证书登记站点”并点击“下一步”。

6. 在“确认安装选择”页面上,点击“安装”开始安装。

7. 安装完成后,点击“关闭”退出向导。

8. 在服务器管理工具中,展开“角色”或“角色和功能”菜单,找到“Active Directory 证书服务”,点击展开子菜单。

9. 找到“证书颁发机构”中的“CA名称”,右键点击并选择“新建证书请求”。

10. 在“新建证书请求向导”中,选择“下一步”。

11. 在“标识信息”页面上,填写相关信息,包括“通用名称”(AD 辅域的完全限定域名)以及其他相关信息。

完成后点击“下一步”。

12. 在“密钥对”页面上,选择密钥位数,一般使用默认的“2048”位。

点击“下一步”。

13. 在“名称和位置”页面上,选择保存证书请求的位置和名称,然后点击“下一步”。

14. 在“概要”页面上,确认设置信息后,点击“完成”生成证书请求文件。

15. 将证书请求文件发送给证书颁发机构以签发证书。

16. 一旦证书颁发机构签发并发送证书文件,使用服务器管理工具中的“证书颁发机构”菜单中的“导入证书”功能导入证书文件。

17. 在导入证书过程中,选择保存证书的位置以及指定证书的用途,然后点击“导入”完成证书的导入。

以上是在 Windows 操作系统中为 AD 辅域申请证书的一般步骤,具体操作可能会因不同版本的 Windows 和使用的证书颁发机构而略有不同,可以参考相关文档或向证书颁发机构咨询以获取更详细的指导。

飞塔 设置证书

飞塔设置证书要设置证书,您需要按照以下步骤操作:1. 在飞塔存储服务器上生成证书请求(CSR)。

2. 向可信的证书颁发机构(CA)提交CSR以获取证书。

3. 在飞塔服务器上安装证书。

4. 配置服务器以使用新的证书。

以下是更详细的步骤:1. 生成证书请求(CSR):- 登录到飞塔存储服务器上的终端或命令行界面。

- 运行以下命令来生成CSR:`openssl req -newkey rsa:2048 -nodes -keyout key.pem -out csr.pem`- 按照提示输入与您的服务器相关的信息,如国家/地区、州/省名、城市、公司名、组织名等。

2. 提交CSR以获取证书:- 将生成的CSR文件(csr.pem)发送给证书颁发机构(CA)。

- 跟据CA的要求完成证书申请流程。

- 颁发机构将向您发送证书文件(通常为.pem或.crt格式)。

3. 安装证书:- 将颁发机构发送的证书文件(如cert.pem)上传到飞塔服务器的适当位置。

- 将私钥 key.pem 与证书文件 cert.pem 合并为一个 .pem 文件,可以使用以下命令:`cat key.pem cert.pem > server.pem`- 修改 server.pem 文件的权限以确保只有服务可以读取该文件。

4. 配置服务器使用证书:- 打开飞塔服务器的配置文件(如nginx.conf)。

- 找到服务器块(server block)并将以下行添加到其中,指定证书文件和私钥文件的路径:```ssl_certificate /path/to/server.pem;ssl_certificate_key /path/to/key.pem;```- 保存并关闭配置文件。

- 重新启动飞塔服务器以使更改生效。

完成上述步骤后,飞塔服务器将使用设置的证书来实现安全的HTTPS连接。

请确保通过合适的渠道获取证书,并遵守相关法律和隐私政策。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如何新创建Radware证书

V 1.0

北京超圣信华科技有限公司

2014年3月21日

问题:如何新创建Radware证书?版本:V1.0

日期:2014年3月21日

作者:宋泽春

摘要:创建Radware证书

关键字:Radware、Https

文档记录

文档说明

本文档描述了如何新创建Radware证书的说明。

目录

文档记录 (3)

文档说明 (3)

第1章问题诱因 (5)

第2章问题现象 (5)

第3章问题分析 (7)

第4章解决方法 (8)

4.1创建新证书 (8)

4.2分配证书 (8)

4.3访问验证 (9)

第1章问题诱因

按照某集团的等保要求,安全设备在做web访问的时候需要使用https的方式进行访问。

第2章问题现象

在Radware上开启https访问

点击Services>Management Interface>Web Server>Web

在Secured Web Status处选择enable,点击set完成设置

此时打开IE浏览器访问Radware设备:https://RadwaremanagementIP如下图

发现在返回的界面中没有继续浏览的执行部分。

第3章问题分析

通过问题现象进行分析,问题应该出在证书上。

通过查阅类似问题的一些原因,最终将问题锁定在微软操作系统的更新上。

/?kbid=2661254

微软为了减少未经授权的敏感信息曝光的风险,在https访问中,证书的长度少于1024位的时候将会被拒绝。

具体信息可以参照上面的URL信息。

第4章解决方法

Radware的证书可以自签发。

为了解决上述问题,我们可以在Radware上重新签发一个长度为1024的证书。

具体操作方法如下:

通过SSH的方法登录Radware设备:

4.1 创建新证书

在命令行中键入:

●Name:radware123,证书的名称;

●Entry type:Certificate,证书类型;

●Key Size:1024,证书长度;

●Common name:组织名称,radware;

●Certificate Validity:365,证书有效日期;

注释:因为telnet的登录方式在处理证书签发上只有read-only权限。

4.2 分配证书

在命令上中键入:

将新建立的证书radware123和secure-web绑定起来

4.3 访问验证

在浏览器中通过https的方式访问Radware设备如下图

点击继续浏览弹出对话框,这个时候输入账号密码即可访问设备。