计算机网络教程自顶而下方法(第十一章)

计算机网络自顶向下方法与Internet特色课程设计

计算机网络自顶向下方法与Internet特色课程设计前言计算机网络作为现代计算机科学的核心领域之一,在全球范围内发挥着至关重要的作用,广泛应用于互联网、云计算、物联网等领域。

针对当前计算机网络师资缺乏、教材资源有限等现状,本文介绍了计算机网络自顶向下方法并结合Internet特色课程的设计思路,旨在提高本专业学生计算机网络相关知识的理论水平和实践能力。

自顶向下方法计算机网络自顶向下方法是计算机网络教育领域中的一门广为人知的学科,它按照应用层向底层进行讲解,是一种理论与实践紧密结合的教学方式。

计算机网络自上而下方法包括以下三个重要的方面:1.应用层:网页、电子邮件、远程登录、文件传输等的协议2.运输层:可靠传输、拥塞控制等的协议3.网络层:路由、选择最佳路径等的协议由于自顶向下方法具有良好的实践性以及与实际应用紧密相关的特性,使得该方法成为计算机网络教学中非常重要的一种方法。

Internet特色课程设计基于Internet的特点和计算机网络自顶向下方法,可以设计出一种更加高效、实用的计算机网络课程。

Internet特色课程设计包括以下三个重要的方面:1.课程设计目标:明确课程培养目标,是一个重要的前提条件。

在此基础上,制定具有内涵和外延的课程目标,充分反映教育和人才培养要求,从而有助于开发具有个性并充满活力的课程。

2.课程内容:课程内容是课程设计的核心,必须包容且整合IDC与互联网现代技术,并且结合实践教学与案例分析。

一般而言,需要涵盖计算机网络的所有方面,从应用层到物理层,可以根据不同的需求和实际情况来选择相应的课程内容,从而更好地使学生理解网络协议、网络安全等相关知识。

3.教学方法:教学方法直接关系到学生的学习效率和提高程度。

在计算机网络教育中采用自顶向下方法以及互联网特色教学方法,能够更好地激发学生的学习热情,提高学习主动性,同时循序渐进地推进协议的讲解,并加强和网络安全等相关实践训练,让学生能够更好地掌握网络知识和技能。

计算机网络-用自顶向下方法描述因特网特色第二版课程设计 (2)

计算机网络-用自顶向下方法描述因特网特色第二版课程设计简介《计算机网络-自顶向下方法(第二版)》这本书是经典的计算机网络教材,由Douglas E. Comer撰写。

自2000年以来,它成为了网络教育和行业认证的标准教材。

这个项目旨在以自顶向下的方式,描述因特网的特点,结合教材的理论内容和实验部分,旨在加强对计算机网络基础的理解。

目标•熟练理解计算机网络的理论;•能够描述因特网的组成和特点;•能够通过实验加深对计算机网络的理解。

理论知识《计算机网络-自顶向下方法(第二版)》这本书是本项目的主要参考教材。

它按照自顶向下的方法,介绍了计算机网络的各个层次和协议。

其中,第一章介绍了计算机网络的基本概念,第二章讲解了物理层,第三章讲解了数据链路层,第四章讲解了网络层,第五章讲解了运输层,第六章讲解了应用层,第七章讲解了网络安全,第八章讲解了无线和移动网络。

实验部分除了理论的学习,实验也是本项目的重要部分。

实验旨在为学员提供一个实践的机会,进一步了解计算机网络的各个层次和协议。

实验包括以下部分:实验一:在Windows操作系统中配置IPv4地址1.在Windows操作系统中配置本地区域连接的IPv4地址;2.测试本地区域连接是否正常。

实验二:通过ping命令测试到达网络设备1.使用ping命令测试到一个远程计算机的连通性;2.使用ping命令测试到达一个路由器的连通性。

实验三:使用Wireshark分析数据包1.安装Wireshark;2.使用Wireshark分析HTTP数据包;3.使用Wireshark分析FTP数据包。

实验四:使用Telnet访问远程计算机1.安装Telnet软件;2.使用Telnet访问远程计算机。

实验五:使用traceroute测试数据包路径1.使用traceroute测试到达一个远程计算机的路径;2.使用traceroute测试到达一个域名的路径。

结论本项目旨在通过自顶向下的方法,介绍计算机网络的理论和实验,让学员更好地理解计算机网络的组成和特点。

计算机网络 自顶向下方法

计算机网络自顶向下方法

计算机网络的自顶向下方法是一种把实现层布线的方法,当系统构建时可以使用它来搭建网络。

自顶向下策略是从上往下一级一级的来构建网络的一种方法。

它允许开发者从大的计划中下手,然后把任务一步一步分解,最终达到构建目标。

从实现角度来看,自顶向下方法把网络分为多个部分,从而让整个网络实现更容易。

它是一种面向对象的方法,它把整个网络看作是一个整体,而不是由多个单独的部分组成的。

它可以使开发者可以创建一个复杂的网络,而无需仔细研究它的每个部分。

自顶向下方法也有它的缺点。

它对新手开发者不是很友好,因为可能会遗漏一些重要的信息,使得整个系统构建出现问题。

此外,如果构建失败,需要从头开始从新构建,这会非常耗时。

总之,自顶向下方法是一种有效的网络层布线策略,它可以让开发者从大的计划中下手,然后把任务一步一步分解,最终达到构建目标。

它的优点是可以简化网络的构建,缺点是不太友好的新手开发者,以及其它可能出现的问题。

计算机网络第六版

计算机网络第六版该书共分为十一章,对计算机网络的各个方面进行了深入浅出的阐释。

第一章介绍了网络引论,包括计算机网络的定义、功能、性能衡量和网络体系结构等基本概念。

第二章讲解了应用层协议和体系结构,涵盖了Web、DNS和FTP等常见应用协议的工作原理和实现机制。

第三章到第五章分别介绍了传输层协议、网络层协议和链路层协议,包括TCP、UDP、IP、路由选择、以太网等协议的原理和应用。

第六章到第九章讨论了局域网、无线和移动网络、多媒体网络和网络安全等相关技术和应用。

最后两章分别探讨了网络管理和多媒体网络的最新进展。

与其他计算机网络教材相比,该书的主要特点有以下几点。

首先,书中采用了自顶向下的方法来解释计算机网络,即从应用层开始逐层向下介绍,使读者能够按照数据流的方向理解计算机网络的组织和工作原理。

其次,该书注重在理论和实践之间的平衡,既给出了深入的理论分析,又提供了大量的实际案例和应用实例。

第三,该书在教材编排上非常合理,逻辑性强,内容覆盖广泛,而且难度由浅入深,循序渐进,适合不同层次和背景的读者。

《计算机网络-自顶向下方法(原书第6版)》适合作为计算机网络专业课程的教材,也适合作为计算机科学与技术、信息与通信工程等相关专业的参考书。

无论是学生、教师还是从业人员,都可以通过学习这本书深入理解计算机网络的核心概念和原理,掌握计算机网络的设计、实现和管理技术。

总之,《计算机网络-自顶向下方法(原书第6版)》是一本系统、全面、深入的计算机网络教材,对于培养学生的计算机网络思维,提高专业素质具有重要的作用。

无论是初学者还是专业人士,都能从中受益匪浅。

课件 第11章 网络开发基础

第10页

图11-4 Network Idenity组件界面

11.1.3 Network Identity网络身份标识

表11-3 Network Idenity的属性及功能

方法名

说明

Server Only Local Player Authority

勾选此复选框确保只在服务器上产生游戏对象而不是在客户端上。 勾选此复选框,将此游戏对象的控制权限授予拥有它的客户端。

图11-2 网络管理器设置地址和端口

第4页

11.1.1 Network Manager 网络管理器

2. 派生管理

使用网络管理器来管理来自预制件的网络游戏对象的子对象(网络实例 化)。大多数游戏都有一个代表玩家的预置,所以网络管理器有一个玩 家预置槽。用播放器预置这个插槽。有一个玩家预置集时,玩家 GameObject会自动从游戏中的每个用户产生。

当网络场景管理处于活动状态时,任何对游戏状态管理函数(如 NetworkManager.Starthost()或NetworkManager.StopClient())的调用 都会导致场景更改。通过设置场景并调用这些方法,开发人员可以控制 多人游戏的流程。需要注意的是场景更改会导致前一个场景中的所有生 成出的游戏对象被销毁。

第5页

11.1.1 Network Manager 网络管理器

3. 场景管理

大多数游戏都有不止一个场景。至少,除了实际玩游戏的场景之外,通 常还有标题屏幕或开始菜单场景。网络管理器被设计成以适用于多人游 戏的方式自动管理场景状态和场景转换的功能。

当服务器或主机启动时,加载在线场景,连接到该服务器的任何客户端 都被指示也加载该场景。此场景的名称存储在网络场景名称属性中。当 网络停止时,通过停止服务器或主机或客户端断开连接,加载离线场景。 这使得游戏可以在从多人游戏中断开时自动返回到菜单场景。

第十一章调制解调器

第十一章调制解调器概述计算机之间的通信是PC信息处理技术产业中的一个主要部分。

由于万维网(WWW)的出现,使得计算机用户不再孤独。

通过使用调制解调器或者其他速度更快的技术,实际上所有的PC都可以连接到其他计算机上,从而可以共享文件、发送和接收邮件以及访问Internet。

本章将介绍能够把用户的PC可以访问的范围扩展到整个街区以及全球的相关技术。

伴随着Internet的爆炸性发展,因为使用了系统的客户程序软件和协议,所以调制解调器和网络技术结合在了一起。

现在最流行的网络协议程序组——TCP/IP——被用在LAN和Intemet中。

当拨入Intemet服务提供者(ISP)时,用户实际是用调制解调器并通过ISP连接到了任何一个你想去的其它网络中(当然要有相应的访问权限)。

异步(模拟)调制解调器如果用户想要连接到Internet上,模拟调制解调器是通往其他计算机世界的一条途径。

在多数最新的系统中,调制解调器都是标准设备。

对于那些不能使用双向电缆调制解调器或DSL 线路的用户来说,调制解调器仍然是流行的升级产品。

调制解调器一词(来自调制器/解调器)从本质上描述了一种将计算机使用的数字数据转换为适应于通过电话线进行传输的模拟信号,以及将模拟信号在目标站转换回数字数据的设备。

为了将进行模拟信号和数字信号转换的调制解调器与其他设备区分开来,我们所说的调制解调器通常是指模拟调制解调器。

典型的PC调制解调器是异步设备,意味着它是通过小信息包的断续流来发送数据的。

接收系统将获取信息包中的数据,并且将数据重新组合为计算机可以使用的形式。

注意即使对于不太熟练的计算机用户来说,“调制解调器”也已经成为很熟悉的术语了.严格地说,这个术语已经常常表示一些不是调制解调器的设备了。

本章后面所讲的ISDN 和最新的Internet访问标准(如电缆调制解调器、DirecPC以及DSL),它们都没有进行数字信息到模拟信号的转换;然而,由于这些设备与标准的调制解调器类似,主要用来连接PC与Internet或其他网络,因而也将它们称为调制解调器。

计算机网络自顶向下方法(第四版)课件

根据服务类型和服务对象的不同,互联网应用可以分为个人应用和组织应用两大类。个人 应用主要面向个人用户,如电子邮件、即时通讯、社交媒体等;组织应用主要面向企业、 机构等组织用户,如企业邮箱、在线办公、电子商务平台等。

电子邮件系统

电子邮件系统的概念

电子邮件系统是一种基于文本的通信系统,通过互联网或局域网传递邮件。电子邮件系统可以实现一对一、一对多、 多对多的通信方式,方便快捷地传递信息。

了解如何设置DHCP服务器,为客户端分配IP地址及 相关参数,简化网络管理。

邮件服务器配置

掌握邮件服务器的配置,包括SMTP、POP3、IMAP 等协议的设置,实现邮件的发送和接收。

网络故障排除

网络连通性故障排除

学习如何检测和排除网络连通性问题,如ping命令的使用、路 由跟踪等。

设备故障排除

了解如何诊断和解决网络设备故障,如路由器、交换机等设备的 故障排除。

应用层故障排除

掌握如何排查应用层问题,如网页打不开、邮件发送失败等问题 的解决方法。

THANKS

感谢观看

UDP(用户数据报协议)是 一种无连接的协议,它提供 了不可靠的数据传输服务, 不保证数据能够到达目的地 或按照发送的顺序到达。

UDP常用于一些不需要可靠 传输的应用,如流媒体、实 时游戏等。它的优点是简单 、速度快,但可靠性不如TCP

。

路由协议

路由协议用于自动发现和维护路由表 ,以便将数据包从一个网络转发到另 一个网络。

常见的路由协议包括RIP、OSPF、 BGP等。这些协议使用不同的算法和 度量标准来选择最佳路径,以确保数 据包能够快速、可靠地到达目的地。

04

传输层协议

BIG DATA EMPOWERS TO CREATE A NEW

计算机网络自顶向下方法

计算机网络自顶向下方法

计算机网络自顶向下方法是指在设计软件时从复杂的全局目标和抽象策略出发的一种方法。

它的基本思想是从最高级的目标出发,不断分解,把大规模的复杂问题分解成小规模的可实现的子问题。

与之相对的是自底向上的方法,它的思想是从低级的子问题出发,将其一步步集成,最终形成更大的复杂系统。

计算机网络自顶向下方法包括三个主要步骤:首先,分析目标,根据全局目标来确定整个系统的框架。

然后,设计子系统,从系统框架中抽取子系统,并根据子系统的特性、功能等进行设计。

最后,实现子系统,通过编写程序等,将子系统分解成可实现的单元,并进行实现。

计算机网络自顶向下方法有几个优点,首先,这种方法实现了从模块出发,把大规模复杂系统分解成可实现的子系统。

其次,这种方法使得项目开发团队可以有效地组织项目,根据需要分配任务,从而提高项目管理的效率。

最后,由于这种方法更加容易理解和实施,所以在开发过程中容易出现问题,可以快速定位并解决问题。

总之,计算机网络自顶向下方法是一种由大变小的重要方法,它具有灵活、有效等特点,广泛应用于计算机网络的开发中。

计算机网络自顶向下方法影印版第五版课程设计 (2)

计算机网络自顶向下方法影印版第五版课程设计简介本课程设计的主要目的是帮助学生更好地理解计算机网络自顶向下方法影印版第五版这本教材,并通过课程设计的过程,进一步了解计算机网络的基本概念、协议和实现。

本设计要求学生通过编写各种网络应用程序,体验网络协议对应用程序的支持,并通过网络协议的实现剖析网络应用程序、网络协议和操作系统之间的关系。

设计内容网络协议分析以TCP协议为例,从应用程序、协议和操作系统三个层面分析TCP协议的工作过程,并通过编写简单的TCP协议栈实现,深入了解TCP协议的实现原理。

网络应用程序设计利用所学知识,编写一个简单的P2P文件共享程序,并使用Wireshark软件对程序进行抓包分析,深入了解网络应用程序和网络协议之间的关系。

网络安全实践通过模拟网络攻击和防御行为,加深对网络安全的理解,同时加强对常见网络攻击手段的防范能力。

设计步骤步骤一:网络协议分析1.理解TCP协议的基本概念和工作原理。

2.使用wireshark软件对TCP协议进行抓包分析,观察TCP协议的具体实现流程。

3.编写一个简单的TCP协议栈程序,实现TCP协议的基本功能并验证其正确性。

步骤二:网络应用程序设计1.设计一个简单的P2P文件共享程序,并利用TCP协议进行数据传输。

2.使用wireshark软件对程序进行抓包分析,观察程序和协议之间的交互过程。

3.根据观察的流量信息,分析网络应用程序和网络协议之间的关系,并进行相应的优化设计。

步骤三:网络安全实践1.模拟基本的网络攻击手段,如DoS、DDoS等。

2.根据模拟攻击的产生原因和过程,分析网络安全的薄弱点,并实现相关的防御措施。

3.验证防御措施的有效性,提高网络安全防护能力。

总结通过本课程设计,学生将会对计算机网络的基本概念、协议和实现有更深入的了解,并通过编写网络应用程序和网络协议栈,体验网络协议的实现和应用程序的支持。

同时,通过模拟网络攻击和防御行为,加强对网络安全的理解,提高网络安全防护能力。

计算机网络自顶向下方法

计算机网络自顶向下方法自顶向下方法来自于计算机算法的其中一种思想结晶。

当然在我们所了解的算法中还有许多种类。

下面是店铺跟大家分享的是计算机网络自顶向下方法,欢迎大家来阅读学习。

计算机网络自顶向下方法工具/原料递归网络程序方法算法方法/步骤自顶自下主要是一种算法的实现,在不知道结果的情况之下,使用一种方法进行演算,得到一种正确的结果,也就可以命名用自顶向下的思想进行实现了。

在方程式内,对于未知的结果也就是进行一种推算。

可以使用算法,也可以使用方程式的方式。

在中国最古老的方式,我们也都会知道,算法就是我国最为古老的算学方式。

使用算盘,就是一种演算的过程。

在数学的领域,这种方式最为常用到。

对于一些比较复杂的内容。

我们无法理解,因为在演算的过程是一种设定步骤。

而这种设定,或就是前人的一种经验,那么,我们无法正确的正解也是一种很正常的事情。

如果我们只要熟练的进行几次推算,或许几天的时间,像这样的一些问题我们也都学会了。

实在不会的,也要记住演算的步骤,因为记忆或许就是算法的精要。

我们在学习数学的时候,使用的方程并不要我们进行记忆,因为我们在进行计算的时候,都要写在作业本之上,所以相对于算法来说,简单实现一点,对于一种记忆来说,更为的困难了。

不过笔记解决了这样的一种问题。

而古老的算法,这个X的过程,可能就在我们的内心吧。

用笔画一画,或许我们也就明白了,不过真的要记忆这样一种完全的算法过程,也不是一件内容的事情。

那么,自顶向下,又是一个怎样的过程呢?其实,从上推到下,也就是求出第一个数的结果,然后再实现最终的结果。

将中间的内容进行一种保留,直到最终的结果出现,也就完成自顶向下的任务,其中,在推算的过程,会有两个结果。

开始一下,最终一个。

从头到尾的,一种算法晶要。

我们知道阶乘,如果求10的阶乘,那么我们也会知道阶乘的算法,那么又会是怎么进行实现呢,那么实现的思想,也就要求出1的阶乘,得到第一个结果,之后才能得到最后的结果的一种程序思想实现。

计算机网络自顶向下方方法中文版73页PPT

11、战争满足了,或曾经满足过人的 好斗的 本能, 但它同 时还满 足了人 对掠夺 ,破坏 以及残 酷的纪 律和专 制力的 欲望。 ——查·埃利奥 特 12、不应把纪律仅仅看成教育的手段 。纪律 是教育 过程的 结果, 首先是 学生集 体表现 在一切 生活领 域—— 生产、 日常生 活、学 校、文 化等领 域中努 力的结 果。— —马卡 连柯(名 言网)

13、遵守纪律的风气的培养,只有领 导者本 身在这 方面以 身作则 才能收 到成效 。—— 马卡连 柯 14、劳动者的组织性、纪律性、坚毅 精神以 及同全 世界劳 动者的 团结一 致,是 取得最 后胜利 的保证—雨果

6、最大的骄傲于最大的自卑都表示心灵的最软弱无力。——斯宾诺莎 7、自知之明是最难得的知识。——西班牙 8、勇气通往天堂,怯懦通往地狱。——塞内加 9、有时候读书是一种巧妙地避开思考的方法。——赫尔普斯 10、阅读一切好书如同和过去最杰出的人谈话。——笛卡儿

Thank you

计算机网络(第11章)

CN下注册的域名数:

AC

数量 百分比 692 0.5%

COM

98835 78.4%

EDU

1482 1.2%

GOV

6686 5.3%

NET

12248 9.7%

ORG 行政区域名

3031 2.4% 3172 2.5%

合计

126146 100.0%

• 3.1.4 Internet II 1. Internet II的简介

3.7 无线网络技术与应用

3.1 Internet概述

• 3.1.1 Internet的基本概念

1. Internet的定义

Internet是指主要通过TCP/IP协议将世界各地的 网络连接起来,实现资源共享、提供各种应用 服务的全球性计算机网络,国内一般称因特网、 互联网或国际互联网。

2. Internet的特点

关于Internet的现状,以下是中国互联网络信息 中心(CNNIC)2002年7月的第十次统计报告 的部分数据:

我国上网计算机数:

上网计算机 总数 1613万 专线上网 计算机数 307万 拨号上网 计算机数 1200万 其它方式上网 计算机数 106万

我国上网用户人数:

上网用户 总数 4580万 专线上网 用户数 1606万 拨号上网 用户数 3342万 ISDN上网 用户数 315万 宽带上网 用户数 200万

1995年10月,克林顿政府提出为期三到五年的“第二代 国际互联网新计划Internet II”。

2. Internet II的内容

1997年7月之前,以超高速等级设备为骨干 (1000Mbps)、以24所大学为起点,建立宽带访问保 证控制管理委员会(QoS)。

3. Internet II的目标

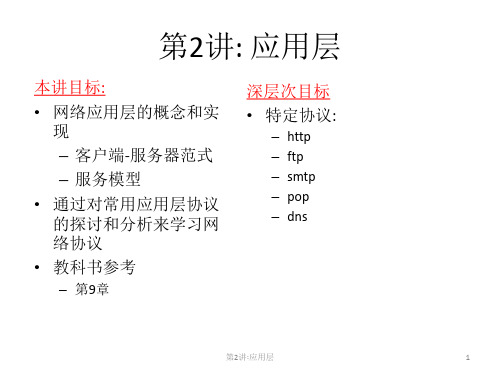

全套课件-计算机网络自顶向下

实时性(Timing) • 某些应用(e.g., IP 电话, 交

互式游戏) 要求较低的时 延

第2讲:应用层

6

常用应用程序对传输功能的要求

应用程序 数据丢失

文件传输 e-mail

Web 网页 实时音频/视频

存储音频/视频 交互式游戏 金融应用

– 教科书p232-234

第2讲:应用层

5

应用进程需要怎样的传输服务?

数据丢失(Data loss)

• 某些应用 (e.g., audio) 可以容 忍某种程度上的数据丢失

• 其他应用 (e.g., 文件传输, telnet) 要求 100% 可靠的数 据传输

带宽(Bandwidth)

某些应用(e.g., 多媒体) 对最低带宽有要求

所依赖的传输协议

TCP TCP TCP TCP TCP or UDP

TCP or UDP typically UDP

第2讲:应用层

9

http 协议

http: TCP 传输服务:

• 客户端启动TCP连接(创建插口) 到服务器, 端口 80

• 服务器接受来自客户端的 TCP 连接

• http 报文(应用层协议报文) 在 浏览器 (http client) 和Web服务 器(http server)之间进行交换

数据, e.g., 被请求的html文件

data data data data data ...

第2讲:应用层

17

http 响应状态码和短语

位于(服务器->客户端)响应报文的第一行. 样例: 200 OK

– 请求成功, 被请求的对象在报文中

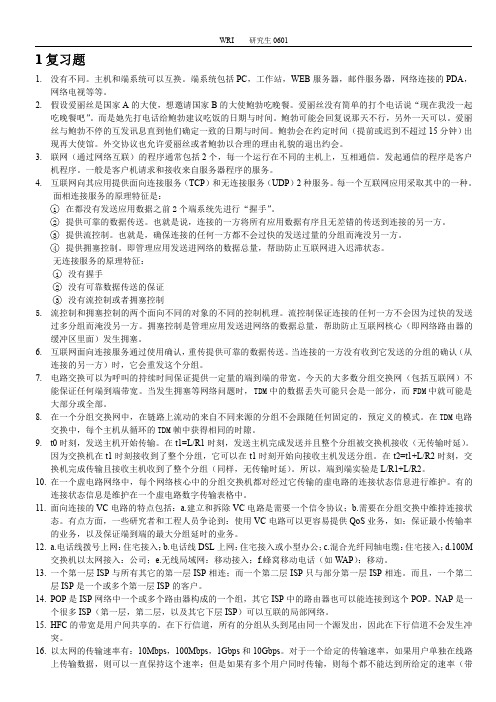

计算机网络自顶向下方法习题答案(中文版)

11. a)传输时延为 L/R,总时延为

b)令 x=L/R,则总时延与 x 的函数为:总时延=x/(1-ax) 。 12. a)一共有 Q 个节点(源主机喝 N-1 个路由器)用 输速率,令 。用 表示第 q 个节点的处理时延。用 Rq 表示第 q 个节点处的传

表示通过第 q 条链路的传播时延。则:

WRI

研究生 0601

b)用

表示节点 q 处的平均排队延时,则:

13. 实验题?不会考吧。 。 。 。 。 。 14. a)“带宽时延”积=(1e7/2.5e8)*1e6=40,000bit b)40000bit c)一条链路的带宽时延积就是这条链路上具有的比特数的最大值。 d)1e7/4e4=250m,比一个足球场的长度还长。 e)s/R 15. 2.5e8/1e6=25bps 16. a)(1e7/2.5e8)*1e9=40,000,000bit b)400,000bit(包长度) c)1e7/4e5=25m 17. a)传播时延=1e7/2.5e8=40ms;传输时延=4e5×250/2.5e8= 400ms 因此总延时为:440ms b)传播时延=2×40=80ms(发送及返回确认) ;传输时延=4e4×250/2.5e8=40ms,传送 10 个分组,总时延=10 ×(80+40)=1200ms=1.2s 18. a)地球同步卫星距离地面 3600km,因此该链路的传播时延=3600e3/2.4e8=150ms b)150e-3×10e6=1,500,000 c)60×10e6=6e8bit 19. 我们假设旅客和行李对应到达协议栈顶部的数据单元,当旅客检票的时候,他的行李也被检查了,行李和机票 被加上标记。这些信息是在包裹层被添加的( if Figure 1.20 that 不知道怎么翻译......)允许在包裹层使服务生效 或者在发送侧将旅客和行李分离,然后在目标测(如果可能的话)重新组合他们。当旅客稍后通过安检,通常 会另外添加一个标记,指明该旅客已经通过了安检。这个信息被用于保证旅客的安全运输。 (答非所问?) 20. a)将报文从源主机发送到第一个分组交换机的时间= 7.5e6/1.5e6=5s。由于使用存储转发机制,报文从源主机到 目标主机的总时间=5×3(跳)=15s。 b)将第一个分组从源主机发送到第一个分组交换机的时间=1.5e3/1.5e6=1ms. 第一个分组交换机完成接收第二个分组所需的时间=第二个分组交换机完成接收第一个分组所需的时间=2× 1ms=2ms。 c)目标主机收到第一个分组所需的时间=1ms×3(跳)=3ms,此后每 1ms 接收一个分组,因此完成接收 5000 个分组所需的时间=3+4999×1=5002ms=5.002s。可以看出采用分组传输所用的时间要少的多(几乎少 1/3) 。 d)缺点: 1) 分组在目标侧必须按顺序排放; 2) 报文分组产生了很多分组,由于不论包的大小如何,包头大小都是不变的,报文分组中包头子节的销耗会 高于其它方式。 21. JAVA 程序试验。 。 。 。 。 。略

计算机网络-用自顶向下方法描述因特网特色第二版课程设计

计算机网络-用自顶向下方法描述因特网特色第二版课程设计1. 课程简介本课程是关于计算机网络领域的,旨在帮助学生深入了解因特网的组成和工作原理。

通过本课程,学生能够对因特网的实际应用以及底层网络协议有更加全面的认识。

2. 课程目标2.1 知识目标•理解 Internet 的组成和工作原理•理解以太网、IP、TCP、UDP 等底层协议的工作原理•熟悉 HTTP、DNS、SMTP 等应用层协议的作用和实现方式2.2 技能目标•掌握计算机网络的基本操作和调试技能•能够独立解决计算机网络的故障问题•能够利用网络工具进行网络监测和分析2.3 情感目标•养成良好的计算机网络安全意识和协作精神•培养积极主动的学习态度和探索精神•提高解决问题的能力和创新精神3. 课程大纲1.计算机网络概述–计算机网络的定义和分类–因特网的出现和发展2.底层网络协议–以太网协议–ARP 协议–IP 协议–ICMP 协议–TCP 协议–UDP 协议3.应用层协议–HTTP 协议–FTP 协议–SMTP 协议–DNS 协议–Telnet 协议–SSH 协议4.网络管理和安全–网络拓扑和相关工具–网络设备的配置和管理–网络安全的相关知识4. 教学方法1.自顶向下教学法–具体操作:先从应用层讲起,逐步向下讲解各层协议的实现方式和工作原理–教学目的:让学生能够对复杂的计算机网络概念有更直观的理解,能够更好地把握计算机网络的工作原理和实际应用2.实践性教学法–具体操作:通过实际操作和实验,让学生深刻理解计算机网络的工作原理和实现过程,实现理论和实践的结合–教学目的:培养学生动手能力,增强对计算机网络的掌握和理解3.项目式教学法–具体操作:通过小组合作的方式,让学生分别扮演不同的计算机网络角色,完成相关项目内容的设计和实现–教学目的:培养学生协作能力和团队精神,增强计算机网络的实际应用能力5. 考核方式1.期中考试(30%)2.期末考试(40%)3.课程设计实验(30%)6. 教学资源1.《计算机网络自顶向下方法》第二版2.《TCP/IP详解》卷1~33.电子课件、实验数据和网络资源7. 总结计算机网络是现代化社会的重要基础设施,学习计算机网络对于培养学生的信息素养和实际应用技能都具有极大的意义。

计算机网络自顶向下方法与Internet特色教学设计

计算机网络自顶向下方法与Internet特色教学设计一、自顶向下方法1.1 概述自顶向下方法(Top-down approach)是指从应用层开始,沿着协议层次结构向下逐层分解,直到物理层,以便更好地理解计算机网络的各个层次之间的关系。

通过自顶向下的方法,可以将复杂的计算机网络问题分解为简单的问题,从而更好地理解它们。

1.2 优点自顶向下方法的优点如下:•简单易懂:自顶向下的方法可以将复杂的网络问题分解成简单的问题,使学习者更容易理解和掌握;•效率高:自顶向下的方法可以帮助学习者快速地了解和掌握计算机网络的基本原理和概念;•实用性强:自顶向下的方法体现了计算机网络实际应用的需求和实现方法,能够满足学习者对计算机网络应用方面的需求。

1.3 缺点自顶向下方法的缺点如下:•无法全面、深入地了解底层原理:由于自顶向下的方法是从应用层开始的,因此无法充分了解底层原理和机制,有时会出现理解偏差;•对理论知识的理解要求较高:自顶向下的方法对理论知识和抽象概念的理解要求较高,有些学习者可能会因为理解难度而放弃。

二、Internet特色教学设计2.1 概述Internet特色教学设计是指在网络环境下进行教学设计,利用网络资源和服务,为学习者提供更加丰富、多样的学习方式和途径。

Internet特色教学设计要求教师充分利用网络优势,发挥学生的主体作用,采用充满活力和创造力的教学方法。

2.2 设计原则Internet特色教学设计的原则如下:•适应学生的需求:要及时抓住和满足学生的学习需求,鼓励学生在给定的范围内进行自主学习和探究;•充分利用网络资源和服务:要利用好网络资源和服务,为学生提供多种多样的学习方式和途径;•注重实践操作:要将理论知识和实践操作结合起来,注重学生的实践能力和实际操作经验。

2.3 设计内容Internet特色教学设计的内容如下:•教学平台和工具:要选择合适的教学平台和工具,如网络课堂、视频教学、在线测试等;•活动设计:要设计鼓励学生探究、实践和创新的学习活动,如小组讨论、编程实践、项目设计等;•教学材料和资源:要提供优质的教学材料和资源,如电子教材、网络课件、电子书籍等。

第十一章 成果共享

第十一章成果共享[导读]很多教师平时都会收集信息素材,制作大量的课件用于课堂教学。

这些素材和作品使用后往往便会被放置在某台电脑的某个文件夹中慢慢被遗忘。

这些花了教师大量心血和精力的作品如果能够被有条不紊地保存下来,无疑对整个教育教学都有非常大的帮助。

而且,随着网络信息化的发展,越来越多的资料都被发布到Internet网上,如何去网上搜索自己想要的素材,如何将自己的素材放到网上共享,将成为每个教师必备的信息化技能。

目前上海市的每个区都在建设教育资源库,该工程需要每位教师参与进来,共同建立具有本区特色的教育资源库。

本章将以国之源网络资源库为例,向大家介绍如何在网上建立自己的网络资源库,如何通过多种查询方式找到自己想要的资料,如何下载他人发布的网络资源信息,如何将自己的作品上传到资源库中保存并发布共享等等。

【本章要点】1. 了解和熟悉网络资源库的一般模式和使用方法2.学会在国之源网络资源库中建立个性化的网络资源库3. 学会从资源库中搜索资料和素材4. 学会在国之源网络资源库中上传资源5.学会在国之源网络资源库中下载资源6. 学会多种方式使用网络资源库的资源11.1利用国之源建立个性化资源库[引言]国之源教学资源库系统是国之源为全国中小学教育信息化制作的多媒体教学系列软件之一。

本系统将各种多媒体资源方便地组织成多媒体课程,它按小学、初中、高中、完中分不同版本,同进又按年级细分到各学科。

其基本功能和特色如下:1.系统符合教育部相关规范,并且可以充分管理外来资源。

目前杨浦区已经有多所学校安装有国之源教学资源库这个系统,这些各校分系统通过安装在杨浦区信息中心的系统可以及时进行资料更新和全区网络资源共享。

这使得杨浦区教育信息资源全面共享成为可能。

2.系统界面按照WindowsXP的风格设计,教师应用容易。

3.支持教师个性化资源库的建立,教师可以将自己的资源比如PowerPoint演示文稿,Flash动画,视频,音频等放在自己帐号的收藏夹中。

第十一章程序化操作

第十一章-程序化操作第十一章程序化操作1基础知识程序化操作,又称顺控,是指由计算机或装置完成一个包含多个遥控操作的任务。

为适应不同地区的用户需要,V2系统的顺控有两种实现:分布式方案和集中式方案。

分布式方案:由间隔层装置和站控层共同来完成顺控任务,组态工作在监控系统完成,并把接口文件下传到装置。

对于一个间隔内的操作完全由装置来执行,如果有跨间隔的操作,则由装置请求站控层来完成。

集中式方案:由监控系统独立完成顺控任务,包括任务的编辑和执行。

间隔层装置不用做任何改变。

两种方案的实施都需要明白如下的几个概念:顺控态:针对一个间隔而言的工作方式的描述,即根据开关和刀闸位置来划分出几个有明确含义的态,如工作态、热备用态、冷备用态、检修态。

顺控票:针对一个间隔而言,指定了源态和目标态的操作票。

如:101间隔从工作态到冷备用态。

组合票:除了顺控票的以外的操作票都属于组合票。

组合票可以包括顺控票。

操作前逻辑:等同于原有设备的五防逻辑。

操作后逻辑:为保证可靠执行,在操作前进行原有的五防逻辑判断外,在操作完成后,还需要判断操作是否执行成功。

2工程准备在开始制作一个新工程之前,需要明确该工程是否有顺控功能。

如果有,则按照如下流程来做准备工作:明确顺控方案和使用的规约,并据此手工修改配置文件<$CSC2100_HOME/project/sc/scm.ini>。

主要的配置项说明如下:protocol:选择规约。

对于双测控的变电站,则需要使用自定义规约。

scmode:确定顺控方案。

<分布式、集中式>mutictrl:当顺控执行中,需要人为选择控制对象时,需要配置此属性。

以华东地区为例来说明。

华东地区在合开关的操作中,需要三个遥控对象,同期、无压、直合,不同于其他地区一个遥控对象配合压板的设计方式。

在华东地区的设计是测控准备三个遥控对象,对象号是连续的。

因此此属性配置为“4,同期合闸,无压合闸,直合”。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

11-2 PROGRAMMING WITH UDP

To be consistent with the socket programming section of Chapter 2, we first discuss network programming using the service of UDP, a connectionless service. We talk about the iterative approach first and concurrent approach next.

Table 11.4: Summary of InetSocketAddress class

11.12

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

Example 11.3

Client and Server Programs

Socket Interface in Java

1Байду номын сангаас.15

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

11.4

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

11.1.1 Addresses and Ports

Network programming in any language definitely needs to deal with IP addresses and port numbers. We briefly introduce how addresses and ports are represented in Java. We recommend that the reader compare the representations of these two entities in C and Java.

11.1.2 Client-Server Paradigm

A server in a client-server paradigm can be designed either as an iterative server or a concurrent server. An iterative server handles the clients one by one. A concurrent server can simultaneously serve as many clients as the computer resources permit.

11.10

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

Table 11.3: Example 11.2

11.11

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

11.16

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

11.2.1 Iterative Approach

UDP provides a connectionless service and communication is done using chunks of data called user datagrams. In the iterative approach, the server serves one datagram at a time. The rest of the arrived datagrams need to wait, no matter whether they are coming from the same client or other clients.

11.7

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

Table 11.2: Example 11.1

11.8

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

IP Addresses Port Numbers InetSocketAddress

11.5

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

Table 11.1: Summary of InetAddress class

11.1 INTRODUCTION 11.2 PROGRAMMING WITH UDP 11.3 PROGRAMMING WITH TCP

11.2

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

The program in Table 11.5 shows how we can create a socket address. Note that the port number is separated by a colon from the InetAddress in this presentation.

Chapter 11 Socket Programming in Java

11.1

.

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

Chapter 11: Outline

11.3

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

11-1 INTRODUCTION

In this section we discuss how general ideas in C network programming, which we discussed in Chapter 2, can be used in Java network programming.

Chapter 11: Objective

We show how entities such as IP addresses, ports, and socket addresses are represented by corresponding classes in Java. We introduce classes in Java that are used in UDP programming. We then show how we can write simple clientserver programs using the iterative approach. Next, we show how we can change the server program using the concurrent approach. We introduce classes in Java that are used in TCP programming. We then show how we can write simple client-server programs using the iterative approach. Finally, we show how we can change the server program using the concurrent approach.

11.6

Copyright © The McGraw-Hill Companies, Inc. Permission required for reproduction or display.

Example 11.1

In this example, we show how we use the second and the third static methods to get the InetAddress of a site and the local host (Table 11.2). In line 7, we use the second static method to get the IP address of the site “”. In line 9, we pass an IP address, as a string, to the getByName method to change it to an InetAddress object. Lines 11 to 13 print the above addresses as stored in the InetAddress objects. We can use the getHostAddress method to extract the address part of an InetAddress object as a string in line 15. In line 16, we use the getHostName method to find the name of a host given the address (using the DNS again).