天融信防火墙配置指南

天融信防火墙NGFW4000配置手册

天融信防火墙NGFW4000快速配置手册目录一、防火墙的几种管理方式41.串口管理42.TELNET管理53.SSH管理54.WEB管理65.GUI管理7二、命令行常用配置121.系统管理命令(SYSTEM)12命令12功能12WEBUI界面操作位置12二级命令名12V ERSION12系统版本信息12系统>基本信息12INFORMATION12当前设备状态信息12系统〉运行状态12TIME12系统时钟管理12系统〉系统时间12CONFIG12系统配置管理12管理器工具栏“保存设定”按钮12REBOOT12重新启动12系统〉系统重启12SSHD12SSH服务管理命令12系统>系统服务12TELNETD12TELNET服务管理12系统>系统服务命令12HTTPD12HTTP服务管理命12系统〉系统服务令12MONITORD12MONITOR12服务管理命令无122.网络配置命令(NETWORK)133.双机热备命令(HA)134.定义对象命令(DEFINE)135.包过滤命令(PF)136.显示运行配置命令(SHOW_RUNNING)13 7.保存配置命令(SAVE)13三、WEB界面常用配置141.系统管理配置14A)系统〉基本信息14B)系统〉运行状态14C)系统> 配置维护15D)系统〉系统服务15E)系统〉开放服务16F)系统> 系统重启162.网络接口、路由配置16A)设置防火墙接口属性16B)设置路由183.对象配置20A)设置主机对象20B)设置范围对象21C)设置子网对象21D)设置地址组21E)自定义服务22F)设置区域对象22G)设置时间对象234.访问策略配置235.高可用性配置26四、透明模式配置示例28拓补结构:281.用串口管理方式进入命令行282.配置接口属性283.配置VLAN284.配置区域属性285.定义对象286.添加系统权限287.配置访问策略298.配置双机热备29五、路由模式配置示例30拓补结构:301.用串口管理方式进入命令行302.配置接口属性303.配置路由304.配置区域属性305.配置主机对象306.配置访问策略307.配置双机热备31一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

天融信防火墙NGFW4000快速配置手册

天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

通过 CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

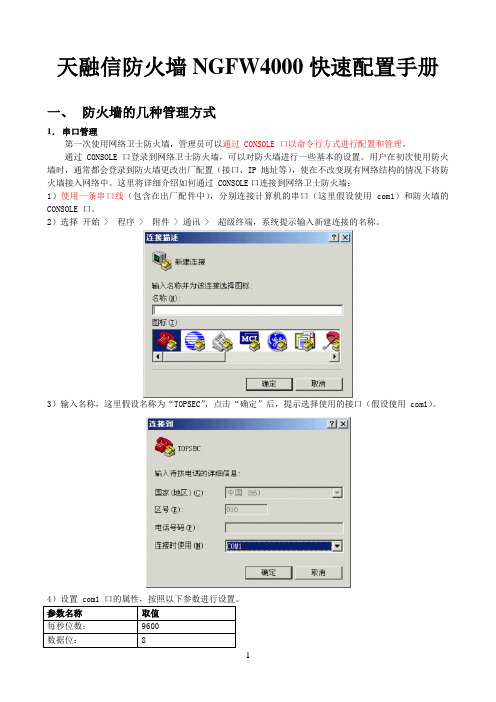

这里将详细介绍如何通过 CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用 com1)和防火墙的CONSOLE 口。

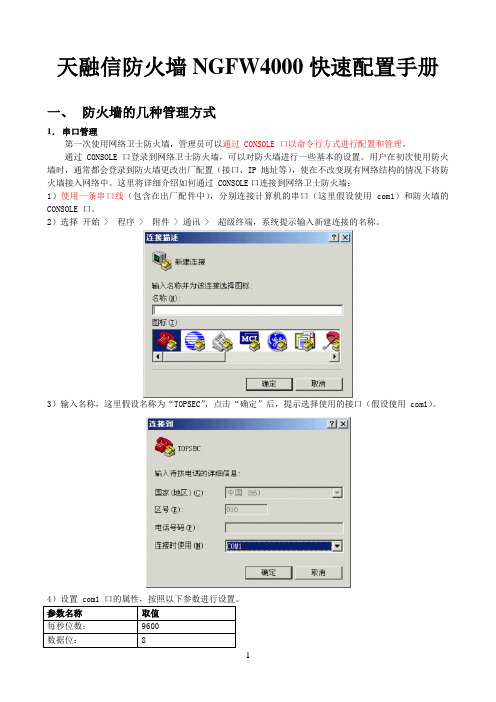

2)选择开始 > 程序 > 附件 > 通讯 > 超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用 com1)。

4)设置 com1 口的属性,按照以下参数进行设置。

/密码的提示,如下图。

6)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“system telnetd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add mask4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET5)最后输入用户名和密码进行管理命令行如图:3.SSH管理SSH管理和TELNET基本一至,只不过SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any”命令添加管理权限2)在串口下用“system sshd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add mask4)然后用各种命令行客户端(如putty命令行)管理:5)最后输入用户名和密码进行管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加。

天融信防火墙 通用配置

天融信防火墙通用配置 Document serial number【LGGKGB-LGG98YT-LGGT8CB-LGUT-天融信防火墙通用配置一.通过浏览器登陆配置防火墙,用一根直通线将防火墙的eth0口与某台主机的网口相连。

出厂用户名为:superman,密码为:talent或superman,密码为:topsec0471。

在浏览器上输入防火墙的管理URL,例如:,弹出如下的登录页面。

输入用户名为:superman,密码为:topsec0471,登陆进入。

二.接口IP地址的配置:1.点击:网络管理---接口Eth0口接在WEB服务器端网络,eth1口接在MISS网络,根据实际情况配置IP,eth0口与web 服务器在同一网段,eth1口与miss网在同一网段。

现例eth0口IPIP其余选项采用默认配置。

三.路由配置点击:网络管理----路由,四.地址转换:1.配置转换对象:点击:资源管理----地址;点击:添加:该例需添加两个对象:wcj-web为实际WEB的IP地址,MAC地址为空。

X2.区域设置:点击:资源管理---区域;将eth0口名称改为scada,权限选:允许;eth1口名称改为:miss,权限:允许。

3.地址转换:点击:防火墙----地址转换;点击添加:在此我们只需设置目的转换,选中:[目的转换]选项。

在:[源]选项栏中,将any从选择源:移到:已选源中。

在:[目的]选项栏中将虚拟的主机对象(即xnweb)从选择源移到:已选源中。

下面的:[目的地址转换为:]选择:wcj-web(主机)即实际的web服务器的地址对象。

其他选项采用默认配置。

点击:确定。

最后要保存配置:如下图操作:至此,该防火墙配置完成。

天融信防火墙NGFW4000快速配置手册【范本模板】

天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过CONSOLE 口以命令行方式进行配置和管理。

通过CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置.用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中.这里将详细介绍如何通过CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用com1)和防火墙的CONSOLE 口。

2)选择开始> 程序〉附件> 通讯> 超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用com1)。

4)设置com1 口的属性,按照以下参数进行设置。

参数名称取值每秒位数:9600数据位:8奇偶校验:无停止位: 16)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“system telnetd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add 192。

168.1.250 mask 255.255.255。

0”命令添加管理IP地址4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET 192.168.1。

2505)最后输入用户名和密码进行管理命令行如图:3.SSH管理SSH管理和TELNET基本一至,只不过SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any”命令添加管理权限2)在串口下用“system sshd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1。

天融信防火墙NGFW4000快速配置手册

天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过CONSOLE 口以命令行方式进行配置和管理。

通过CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

这里将详细介绍如何通过CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用com1)和防火墙的CONSOLE 口。

2)选择开始> 程序> 附件> 通讯> 超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用com1)。

4)设置com1 口的属性,按照以下参数进行设置。

参数名称取值每秒位数:9600数据位:8奇偶校验:无停止位: 15)成功连接到防火墙后,超级终端界面会出现输入用户名/密码的提示,如下图。

6)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“system telnetd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0”命令添加管理IP地址4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET 192.168.1.2505)最后输入用户名和密码进行管理命令行如图:3.SSH管理SSH管理和TELNET基本一至,只不过SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any”命令添加管理权限2)在串口下用“system sshd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0”命令添加管理IP地址4)然后用各种命令行客户端(如putty命令行)管理:192.168.1.2505)最后输入用户名和密码进行管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加。

天融信防火墙NGFW4000配置手册簿

天融信防火墙NGFW4000快速配置手册目录一、防火墙的几种管理方式 (6)1.串口管理 (6)2.TELNET管理 (8)3.SSH管理 (9)4.WEB管理 (10)5.GUI管理 (11)二、命令行常用配置 (17)1.系统管理命令(SYSTEM) (18)命令 (18)功能 (18)WEBUI界面操作位置 (18)二级命令名 (18)V ERSION (18)系统版本信息 (18)系统>基本信息 (18)INFORMATION (18)当前设备状态信息 (18)系统>运行状态 (18)TIME (18)系统>系统时间 (18)CONFIG (18)系统配置管理 (18)管理器工具栏“保存设定”按钮 (18)REBOOT (18)重新启动 (18)系统>系统重启 (18)SSHD (18)SSH服务管理命令 (18)系统>系统服务 (18)TELNETD (18)TELNET服务管理 (18)系统>系统服务命令 (18)HTTPD (18)HTTP服务管理命 (18)系统>系统服务令 (18)MONITORD (18)MONITOR (18)服务管理命令无 (18)2.网络配置命令(NETWORK) (18)3.双机热备命令(HA) (19)4.定义对象命令(DEFINE) (19)6.显示运行配置命令(SHOW_RUNNING) (20)7.保存配置命令(SAVE) (20)三、WEB界面常用配置 (21)1.系统管理配置 (21)A)系统> 基本信息 (21)B)系统> 运行状态 (22)C)系统> 配置维护 (22)D)系统> 系统服务 (22)E)系统> 开放服务 (23)F)系统> 系统重启 (23)2.网络接口、路由配置 (23)A)设置防火墙接口属性 (23)B)设置路由 (26)3.对象配置 (28)A)设置主机对象 (28)B)设置范围对象 (29)C)设置子网对象 (29)D)设置地址组 (30)E)自定义服务 (31)F)设置区域对象 (31)G)设置时间对象 (32)4.访问策略配置 (33)四、透明模式配置示例 (39)拓补结构: (39)1.用串口管理方式进入命令行 (39)2.配置接口属性 (39)3.配置VLAN (40)4.配置区域属性 (40)5.定义对象 (40)6.添加系统权限 (40)7.配置访问策略 (40)8.配置双机热备 (41)五、路由模式配置示例 (42)拓补结构: (42)1.用串口管理方式进入命令行 (42)2.配置接口属性 (42)3.配置路由 (43)4.配置区域属性 (43)5.配置主机对象 (43)6.配置访问策略 (43)7.配置双机热备 (43)一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过CONSOLE 口以命令行方式进行配置和管理。

天融信防火墙配置步骤

天融信防火墙配置步骤1. 登录天融信防火墙首先,需要通过浏览器访问天融信防火墙的管理地址,输入正确的用户名和密码进行登录。

2. 进入配置页面登录成功后,点击左侧导航栏中的“配置”,选择“网络”或“安全策略”,根据不同需求进行配置。

2.1 配置网络2.1.1 VLAN配置在天融信防火墙的“网络”界面中,选择“VLAN”进行配置。

首先需要新建一个VLAN,输入VLAN ID、VLAN名称等信息,并设置IP地址和子网掩码。

接下来,需要将新建的VLAN绑定到对应的物理接口上,以实现网络的隔离和控制。

2.1.2 VPN配置在天融信防火墙的“网络”界面中,选择“VPN”进行配置。

首先需要设置VPN基本信息,包括VPN名称、本地地址、远端地址等。

接下来,需要根据需要设置VPN的安全协议、身份验证方式等。

2.2 配置安全策略2.2.1 访问控制规则在天融信防火墙的“安全策略”界面中,选择“访问控制规则”进行配置。

首先需要添加新的规则,设置规则名称、源地址、目的地址、服务等信息,并设置允许或拒绝访问。

接下来,需要设置规则优先级、生效时间等。

2.2.2 NAT规则在天融信防火墙的“安全策略”界面中,选择“NAT规则”进行配置。

首先需要添加新的规则,设置规则名称、源地址、目的地址等信息,并设置源地址转换和目的地址转换。

接下来,需要设置规则优先级、生效时间等。

3. 保存配置并重启配置完成后,需要保存当前配置,并重启天融信防火墙以使配置生效。

重启后,可以通过检查网络、VPN、安全策略等功能是否正常来验证配置是否正确。

结论天融信防火墙作为一种重要的网络安全设备,需要进行正确的配置以保证网络的安全和可用性。

本文介绍了天融信防火墙的基本配置步骤,希望能够对读者有所帮助。

天融信版本防火墙常用功能配置手册

天融信版本防火墙常用功能配置手册(总45页)-CAL-FENGHAI.-(YICAI)-Company One1-CAL-本页仅作为文档封面,使用请直接删除天融信版本防火墙常用功能配置手册北京天融信南京分公司2008年5月目录一、前言..................................................... 错误!未定义书签。

二、天融信版本防火墙配置概述................................. 错误!未定义书签。

三、天融信防火墙一些基本概念................................. 错误!未定义书签。

四、防火墙管理............................................... 错误!未定义书签。

五、防火墙配置............................................... 错误!未定义书签。

(1)防火墙路由模式案例配置............................. 错误!未定义书签。

1、防火墙接口IP地址配置 ........................... 错误!未定义书签。

2、区域和缺省访问权限配置........................... 错误!未定义书签。

3、防火墙管理权限设置(定义希望从哪个区域管理防火墙)错误!未定义书签。

4、路由表配置 ...................................... 错误!未定义书签。

5、定义对象(包括地址对象、服务对象、时间对象)..... 错误!未定义书签。

6、地址转换策略 .................................... 错误!未定义书签。

7、制定访问控制策略 ................................ 错误!未定义书签。

天融信配置手册

天融信配置手册引言天融信是一家专业的网络安全解决方案提供商,其产品被广泛应用于政府、金融、电信、教育、医疗、能源等行业。

本文将介绍天融信的常见配置手册,以帮助用户更好地使用和配置天融信产品。

配置天融信防火墙登录天融信防火墙管理界面1.打开浏览器,输入防火墙管理IP地址。

2.在登录界面输入用户名和口令,单击登录按钮。

默认用户名为admin,口令为T9msc&oB。

配置基本设置1.进入“网络配置 > 基本设置”界面。

2.配置防火墙管理口和外网口的IP地址的掩码。

3.点击“保存”按钮。

配置规则列表1.进入“规则管理 > 访问规则列表”界面。

2.点击“添加规则”按钮,创建新的规则。

3.设置访问规则列表的相关参数。

4.点击“保存”按钮。

配置用户认证1.进入“认证 > 用户认证”界面。

2.点击“添加用户”按钮,添加新用户。

3.输入用户名、密码、分组等信息。

4.点击“保存”按钮。

配置VPN1.进入“VPN > VPN服务”界面。

2.点击“添加VPN”按钮,创建新的VPN连接。

3.配置VPN的相关参数。

4.点击“保存”按钮。

配置天融信安全网关登录天融信安全网关管理界面1.打开浏览器,输入安全网关管理IP地址。

2.在登录界面输入用户名和口令,单击登录按钮。

默认用户名为admin,口令为T9msc&oB。

配置基本设置1.进入“网络配置 > 基本设置”界面。

2.配置安全网关管理口和外网口的IP地址的掩码。

3.点击“保存”按钮。

配置规则列表1.进入“规则管理 > 访问规则列表”界面。

2.点击“添加规则”按钮,创建新的规则。

3.设置访问规则列表的相关参数。

4.点击“保存”按钮。

配置用户认证1.进入“认证 > 用户认证”界面。

2.点击“添加用户”按钮,添加新用户。

3.输入用户名、密码、分组等信息。

4.点击“保存”按钮。

配置VPN1.进入“VPN > VPN服务”界面。

天融信防火墙配置指南

天融信防火墙配置指南一、对象与规则现在大多防火墙都采用了面向对象的设计。

针对对象的行为进行的快速识别处理,就是规则。

比如:甲想到A城市B地点。

由这个行为就可以制定一些规则进行约束,例如:1)用户身份识别,是不是甲用户(说明:在实际应用中,甲用户可能是一群人或所有的人)。

2)用户当前的目标是不是A城市,是不是B地点。

3)用户当前状态中是否符合规定,比如,是不是带了危险品什么的。

用户、城市、地点等等均可以看作为一个个的对象。

在防火墙中我们可以这样来比喻:用户-->访问者城市-->主机地点-->端口为了安全,我们就可以制定一个规则:如果用户甲或所有的人到达A城市B地点,并且没有携带任何危险品,就允许他或他们通过,否则就禁止通行。

翻译成防火墙的规则就是:如果访问者访问目标区域中的开放主机中的允许访问的端口,并且访问的过程中没有防火墙禁止的恶意行为,就允许通过。

二、路由功能与地址转换现在防火墙都集成了路由功能。

路由功能简单的说法就是告诉访问者怎么走,相当于引路。

比如:甲要到美国洛杉矶,甲城市的路由器就告诉甲,你应该先到上海,然后上海的路由器再告诉甲,该乘飞机到洛杉矶。

我们使用的互联网是基于TCP/IP协议的。

所有在网络上的主机都是有IP地址的,相当于在互联网上的用户身份,没有IP地址是无法进行网络访问的。

互联网中的主机中(包括访问者与被访问者)是不可能存在两个相同的IP的。

当前互联网中应用的大都是IPV4。

比如:我们姜堰教育城域网的IP是58.222.239.1到58.222.239.254。

由于当初的IP规划没想到后来会有这么多的计算机,所以发展到现在,IP 地址是非常紧缺的。

目前,已不可能为世界上的所有的计算机都分配一个IP地址,这就产生了源地址转换又称为源地址伪装技术(SNAT)。

比如A学校有100台计算机,但是只有一个互联网IP,上网的时候就将所有上网的计算机都伪装为这个唯一的互联网IP进行访问。

天融信防火墙配置手册

企业防火墙设置注意要点:

• 防火墙是企业安全的关键中枢,企业安全管理实施需要通过运用防 火墙访问策略来实现。

• 访问策略不只是从技术上考虑,最重要的是安全管理的需要来进行 设置。

• 为了安全需要,防火墙最好只能一个管理员进行配置,有其他人设 置时要有日志记录便于管理审计。防止无关管理员任意设置。

• 策略规则应尽量简化,策略太多容易杂乱,不便管理,影响防火墙 效率。

两个不同区域主机如需要相互访问,则需要建立两个策略。

访问控制测试

STEP6: 通过策略范围来控制主机访问权限

(1)设置两个策略,一个策略为设置本机访问其他区域某一主机的访问 策略,访问策略为允许,另一个策略同样是访问该主机,但访问控制设 为禁止,更改两个策略的优先级,通过PING 对方主机测试连通性。

DMZ 区

192.168.2.50/60/70/80/90 网关:192.168.2.250

Intranet 内网

192.168.1.50/60/70/80/90

网关:192.168.1.250

互联网过滤

STEP8: 通过HTTP过滤策略, 过滤网站和过滤网页. 1)首先把防火墙INTERNET区域端口接入到华迪实训公司INTERNET网络 线路。 2) 建立一个访问策略(包过滤策略),以本机作为策略源,以INTERNET 区域做为策略目的,策略服务选择任何服务。 3)再建立一个通信策略(NAT方式),本机做为策略源,INTERNET区域 作为策略目的。然后本机DNS(在网络属性中设置)指向到互联网DNS服务 器IP地址, 检查能否PING通DNS服务器IP,测试能否连入互联网。

防火墙配置一般有三种方式: B/S配置 ,C/S配置,Console口配置. 本实验防火墙采用C/S方式。

天融信防火墙NGFW4000配置手册

天融信防火墙NGFW4000快速配置手册目录一、防火墙的几种管理方式.................................................... 错误!未定义书签。

1.串口管理.............................................................. 错误!未定义书签。

2.TELNET管理............................................................ 错误!未定义书签。

3.SSH管理 .............................................................. 错误!未定义书签。

4.WEB管理 .............................................................. 错误!未定义书签。

5.GUI管理 .............................................................. 错误!未定义书签。

二、命令行常用配置.......................................................... 错误!未定义书签。

1.系统管理命令(SYSTEM) .................................................. 错误!未定义书签。

命令........................................................................ 错误!未定义书签。

功能........................................................................ 错误!未定义书签。

天融信防火墙配置讲解

防火墙配置具体方法 桌面终端认证配置

HBKY_WebUser允许访问外网,前提是通过客户端认证

防火墙配置具体方法

源转换 目的转换 双向转换 不做转换

防火墙配置具体方法 源转换

源为内网区域 目的为公网区域 内网访问公网时把内网地址转换为电信接入地址 ,从而实现访问互联网的目的

防火墙配置具体方法 目的转换

谢谢观看!

天融信防火墙基础配置

安徽办事处 肖乃刃

天融信防火墙基础配置

防火墙的作用 防火连墙通作:为路内由部和网交与换外功部能网之间的一种访问 控制控设制备:,基安于装区在域内、部IP网、和端外口部等网交界点上 ,即网关处。

天融信防火墙基础配置

1

防火墙配置步骤

2

防火墙配置具体方法

3

防火墙配置注意事项

····················

防火墙配置具体方法

•2 配置接口所属段的路由

防火墙的缺省网关在静态路由时, 必须放到最后一条路由

防火墙配置具体方法

•3 地址转换和访问控制 •1)定义主机地址和端口区域 •2)添加策略和控制规则

资源管理—主机

防火墙配置具体方法

•3 地址转换和访问控制 •2)添加策略和控制规则

访问控制的匹配规则按照从上往下匹配

天融信防火墙基础配置

1

防火墙配置步骤

32

防注火意墙事配项置具体方法

3

注意事项

天融信防火墙基础配置

开放服务

天融信防火墙基础配置

基本信息

天融信防火墙基础配置

连接信息

天融信防火墙基础配置

健康记录

管理员可以下载设备的健康记录,以便当设备出现 异常时,可以帮助天融信的技术支持人员快速地定 位并解决故障。

天融信防火墙NGFW4000快速配置手册

天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

通过 CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

这里将详细介绍如何通过 CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用 com1)和防火墙的CONSOLE 口。

2)选择开始 > 程序 > 附件 > 通讯 > 超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用 com1)。

4)设置 com1 口的属性,按照以下参数进行设置。

/密码的提示,如下图。

6)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“system telnetd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add mask4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET5)最后输入用户名和密码进行管理命令行如图:3.SSH管理SSH管理和TELNET基本一至,只不过SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any”命令添加管理权限2)在串口下用“system sshd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add mask4)然后用各种命令行客户端(如putty命令行)管理:5)最后输入用户名和密码进行管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加。

天融信防火墙NGFW4000快速配置手册(20200407225405)

天融信防火墙NGFW4000 快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE口以命令行方式进行配置和管理。

通过 CONSOLE口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

这里将详细介绍如何通过CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用com1 )和防火墙的CONSOLE口。

2)选择开始>程序>附件>通讯>超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用com1)。

4)设置com1口的属性,按照以下参数进行设置。

参数名称取值每秒位数:9600数据位:8奇偶校验:无停止位:15)成功连接到防火墙后,超级终端界面会出现输入用户名/ 密码的提示,如下图。

6)输入系统默认的用户名: superman 和密码: talent ,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2. TELNET 管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“ pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“ system telnetd start”命令启动 TELNET管理服务3)知道管理 IP 地址,或者用“ network interface eth0 ip add 192.168.1.250 mask 255.255.255.0”命令添加管理 IP 地址4)然后用各种命令行客户端 ( 如 WINDOWS CMD命令行 ) 管理: TELNET 192.168.1.2505)最后输入用户名和密码进行管理命令行如图:3. SSH 管理SSH管理和 TELNET基本一至,只不过 SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any”命令添加管理权限2)在串口下用“ system sshd start” 命令启动TELNET管理服务3)知道管理IP 地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0”命令添加管理IP 地址4)然后用各种命令行客户端 ( 如 putty 命令行 ) 管理: 192.168.1.2505)最后输入用户名和密码进行管理命令行如图:4. WEB 管理1) 防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加。

天融信防火墙NGFW4000配置手册

天融信防火墙NGFW4000快速配置手册目录一、防火墙的几种管理方式 (4)1.串口管理 (4)2.TELNET管理 (5)3.SSH管理 (5)4.WEB管理 (6)5.GUI管理 (7)二、命令行常用配置 (12)1.系统管理命令(SYSTEM) (12)命令 (12)功能 (12)WEBUI界面操作位置 (12)二级命令名 (12)V ERSION (12)系统版本信息 (12)系统>基本信息 (12)INFORMATION (12)当前设备状态信息 (12)系统>运行状态 (12)TIME (12)系统时钟管理 (12)系统>系统时间 (12)CONFIG (12)系统配置管理 (12)管理器工具栏“保存设定”按钮 (12)REBOOT (12)重新启动 (12)系统>系统重启 (12)SSHD (12)SSH服务管理命令 (12)系统>系统服务 (12)TELNETD (12)TELNET服务管理 (12)系统>系统服务命令 (12)HTTPD (12)HTTP服务管理命 (12)系统>系统服务令 (12)MONITORD (12)MONITOR (12)服务管理命令无 (12)2.网络配置命令(NETWORK) (13)4.定义对象命令(DEFINE) (13)5.包过滤命令(PF) (13)6.显示运行配置命令(SHOW_RUNNING) (13)7.保存配置命令(SAVE) (13)三、WEB界面常用配置 (14)1.系统管理配置 (14)A)系统 > 基本信息 (14)B)系统 > 运行状态 (14)C)系统 > 配置维护 (15)D)系统 > 系统服务 (15)E)系统 > 开放服务 (16)F)系统 > 系统重启 (16)2.网络接口、路由配置 (16)A)设置防火墙接口属性 (16)B)设置路由 (18)3.对象配置 (20)A)设置主机对象 (20)B)设置范围对象 (21)C)设置子网对象 (21)D)设置地址组 (22)E)自定义服务 (22)F)设置区域对象 (23)G)设置时间对象 (23)4.访问策略配置 (24)5.高可用性配置 (27)四、透明模式配置示例 (29)拓补结构: (29)1.用串口管理方式进入命令行 (29)2.配置接口属性 (29)3.配置VLAN (29)4.配置区域属性 (29)5.定义对象 (29)6.添加系统权限 (29)7.配置访问策略 (30)8.配置双机热备 (30)五、路由模式配置示例 (31)拓补结构: (31)1.用串口管理方式进入命令行 (31)2.配置接口属性 (31)3.配置路由 (31)4.配置区域属性 (31)5.配置主机对象 (31)6.配置访问策略 (31)一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

天融信防火墙NGFW4000配置手册

天融信防火墙NGFW4000快速配置手册目录一、防火墙的几种管理方式31.串口管理32.TELNET管理43.SSH管理54.WEB管理65.GUI管理6二、命令行经常使用配置121.系统管理命令(SYSTEM)12命令12功能12WEBUI界面操纵位置12二级命令名12V ERSION12系统版本信息12系统>基本信息12INFORMATION12当前设备状态信息12系统>运行状态12TIME12系统时钟管理12系统>系统时间12CONFIG12系统配置管理12管理器工具栏“保管设定”按钮12REBOOT12重新启动12系统>系统重启12SSHD12SSH服务管理命令12系统>系统服务12TELNETD12TELNET服务管理12系统>系统服务命令12HTTPD12HTTP服务管理命12系统>系统服务令12MONITORD12MONITOR12服务管理命令无122.网络配置命令(NETWORK)133.双机热备命令(HA)134.定义对象命令(DEFINE)135.包过滤命令(PF)136.显示运行配置命令(SHOW_RUNNING)13 7.保管配置命令(SAVE)13三、WEB界面经常使用配置141.系统管理配置14A)系统 > 基本信息14B)系统 > 运行状态14C)系统 > 配置维护15D)系统 > 系统服务15E)系统 > 开放服务16F)系统 > 系统重启162.网络接口、路由配置16A)设置防火墙接口属性16B)设置路由183.对象配置20A)设置主机对象20B)设置范围对象21C)设置子网对象21D)设置地址组21E)自定义服务22F)设置区域对象22G)设置时间对象234.访问战略配置235.高可用性配置26四、透明模式配置示例28拓补结构:281.用串口管理方式进入命令行282.配置接口属性283.配置VLAN284.配置区域属性285.定义对象286.添加系统权限297.配置访问战略298.配置双机热备29五、路由模式配置示例30拓补结构:301.用串口管理方式进入命令行302.配置接口属性303.配置路由304.配置区域属性305.配置主机对象306.配置访问战略307.配置双机热备31一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、对象与规则现在大多防火墙都采用了面向对象的设计。

针对对象的行为进行的快速识别处理,就是规则。

比如:甲想到A城市B地点。

由这个行为就可以制定一些规则进行约束,例如:1)用户身份识别,是不是甲用户(说明:在实际应用中,甲用户可能是一群人或所有的人)。

2)用户当前的目标是不是A城市,是不是B地点。

3)用户当前状态中是否符合规定,比如,是不是带了危险品什么的。

用户、城市、地点等等均可以看作为一个个的对象。

在防火墙中我们可以这样来比喻:用户-->访问者城市-->主机地点-->端口为了安全,我们就可以制定一个规则:如果用户甲或所有的人到达A城市B地点,并且没有携带任何危险品,就允许他或他们通过,否则就禁止通行。

翻译成防火墙的规则就是:如果访问者访问目标区域中的开放主机中的允许访问的端口,并且访问的过程中没有防火墙禁止的恶意行为,就允许通过。

二、路由功能与地址转换现在防火墙都集成了路由功能。

路由功能简单的说法就是告诉访问者怎么走,相当于引路。

比如:甲要到美国洛杉矶,甲城市的路由器就告诉甲,你应该先到上海,然后上海的路由器再告诉甲,该乘飞机到洛杉矶。

我们使用的互联网是基于TCP/IP协议的。

所有在网络上的主机都是有IP地址的,相当于在互联网上的用户身份,没有IP地址是无法进行网络访问的。

互联网中的主机中(包括访问者与被访问者)是不可能存在两个相同的IP的。

当前互联网中应用的大都是IPV4。

比如:我们姜堰教育城域网的IP是58.222.239.1到58.222.239.254。

由于当初的IP规划没想到后来会有这么多的计算机,所以发展到现在,IP 地址是非常紧缺的。

目前,已不可能为世界上的所有的计算机都分配一个IP地址,这就产生了源地址转换又称为源地址伪装技术(SNAT)。

比如A学校有100台计算机,但是只有一个互联网IP,上网的时候就将所有上网的计算机都伪装为这个唯一的互联网IP进行访问。

实际的网络访问都是基于IP和端口的访问,比如计算机A访问计算机B,那么,计算机B 相当于服务器,计算机A相当于客户机。

如果是访问网页,一般就是客户机访问服务器的80端口。

在访问的过程中,浏览器会主动开放一个端口(就是客户端端口)与服务器的80端口进行连接访问。

一般客户端端口号都比较大。

现在的BT、迅雷等P2P软件就是利用了客户端端口作为服务端口来运行的,就是你进行下载的同时也同时提供了被下载的服务,你的客户端端口也是一个服务端口。

在防火墙中应用较多的是源转换(SNAT)和目标转换(DNAT)。

DNAT相当于路由功能。

一般都是把服务器和上网区域放在防火墙后面,如下面的图例。

服务器和上网客户机上网是均转换成58.222.239.253进行上网,这是源地址转换(SNAT)。

外界访问58.222.239.253时,防火墙会根据访问的IP及端口进行转向,将服务请求发送至服务器(DMZ)区域中的提供相应服务的主机,这是目的转换(DNAT)。

DMZ区域又称武装缓冲区,上图利用防火墙的多个网卡功能将这一区域与客户机及外网进行了隔离。

客户机及外网不能直接访问服务器,病毒木马也不可能直接攻击到服务器,所有的访问请求都要经过访火墙的判别,符合规则的请求才可能传递到服务器。

利用多个网卡(eth),可以将不同的服务器同样进行隔离,即使服务器区一的某一个服务器中了毒或木马,也不可能直接感染到服务器区二的主机。

天融信防火墙提供了8个网络接口(从eth0-eth7),我们可以充分利用这些接口来采取有效的隔离措施。

三、定义对象天融信防火墙的对象定义在网络管理和资源管理中。

比如,上图中服务器区域是eth1和eth2,我们可以在资源管理中定义一个区域如“服务器区域”,属性选择eth1和eth2,这样就可以在后面的规则中进行应用。

如果以后增加了一个接口如eth4,我们只需要修改服务器区域,加入eth4就可以了。

再者如果将学生上网用机与办公用机进行区分,可以增加一个eth5,将增加的线路接口插入eth5,我们可以增加区域为学生上网区域及教师上网区域,或者定义一个区域为公共上网区域,将eth3和eth5加入这个区域就可以了。

如下图:区域相当于分组功能,其它的对象定义如地址、接口、服务等等可以按照需要进行定义。

需要说明的是,在后面规则中用到的,如果在对象中没有定义,一定要先进行定义。

比如,对于一个大型服务器集群,服务器是很多的,我们可以在地址中这样进行定义:名称地址web服务器172.16.12.22流媒体服务器172.16.12.21文件服务器172.16.66.88......四、基本行为与基本策略对于防火墙来说,被处理对象的行为只有三个:进入防火墙自身的服务端口(INPUT)、转向(FORWARD)、出防火墙(OUTPUT)。

天融信防火墙对于INPUT的处理是提供服务,在系统管理的配置菜单下,我们可以在面板中选择开放服务来查询和配置。

FORWARD一般是用在地址转换中,包括SNAT和DNAT。

OUTPUT指数据包出防火墙,可以细节到每一个eth接口。

防火墙处理的基本策略只有两种:一是先全开放,再对相应的进行关闭;二是先全关闭,再有选择的进行开放。

通常的也是推荐的做法是先全关闭再开放。

因此我们在定义对象的时候,如果有权限选项,建议全部选禁止,比如定义区域的时候。

五、地址转换与访问控制学完本节以后就可以配置防火墙了。

地址转换常用的是源地址转换和目的地址转换,至于双向转换是二者的综合。

一般我们应该用源地址转换和目的地址转换就可以了。

比如我们学生机和教师机要上网,我们可以这样进行设置:1)在接口中加入地址。

在外网接口中加入外网地址:如在eth0中加入58.222.239.235,掩码:255.255.255.248。

在eth3中加入192.168.0.1,掩码255.255.255.0,同理在eth5中加处192.168.5.1,掩码同上。

在资源管理的地址中加入一个名称为出口地址的58.222.239.235。

2)定义一个区域名称为内网,属性选择学生机和教师机的接口eth3和eth5。

权限选择禁止。

再定义一个区域名称为上连区域或外网,属性选择为eth0,权限同样为禁止。

3)进行防火墙设置,在地址转换中选择添加,定义为源地址转,在源中点击高级,选择区域中的上网区域,如学生机区域和办公用机区域。

点击->按扭就添加到源地址表中了。

(下图中为内网)4)点击目的,同样点击高级,选择上连区域或外网。

5)在下面的源地址转换为中选择出口地址。

这个出口地址已被定义为58.222.239.235。

确定以后就加入了一条源地址转换(SNAT)规则。

现在你发现还不可以上网,这是困为我们在定义区域的时候权限被禁止了。

下面我们在访问控制中增加一条规则,同样选择区域为学生机区域和办公用机区域,目的选择上连区域或外网。

访问权限选择为允许。

确定以后,我们就发现可以用学生机或办公机上网了。

当上网机通过网关192.168.0.1或192.168.5.1时就被转换为58.222.239.235对外进行访问。

下面来谈一下目的地址转换,一般我们是在服务器设置中需要用到。

1)在资源管理的地址管理中加入服务器地址,如名称为web服务器,IP为172.16.12.22。

2)在地址转换中添加时选择为目的转换。

3)点击高级,源选择为上连区域或外网,如果想内网用户可以用外网地址或域名访问,同样在区域中加入。

4)目的地址中选择出口地址,在下面的目的地址转换中选择为web服务器。

建议在服务中选择相应的服务如80,21等等需要提供的服务。

当访问者访问防火墙(IP:58.222.239.235)的80端口时,防火墙就自动转向到WEB服务器(IP:172.16.12.22)的相应端口。

同理我们需要在访问控制中添加一个规则:源选择为上连区域、内网,目的选择为服务器区域,权限选择为允许。

现在我们的WEB服务器就可以提供服务了。

重要说明:我市教育域域网是通过VPN连接的,电信提供的地址是电信内部的VPN网络地址,本文中的58.222.239.235如果在防火墙中直接使用并不能访问,我们在城域网中实际应用时应填写电信提供的VPN网络地址,如172.24.129.XXX,否则将不能访问。

六、防火墙产品与安全意识和安全措施防火墙仅仅是一个安全方面的软硬件产品,但它并不是万能的、全能的,就象一把剑,丢在任何地方并不起任何杀伤的作用,只有我们握在手中用我们的意识去指挥它才能发挥它的作用。

当前流行的就是硬件防火墙和软件防火墙。

软件防火墙包括企业级的Windows ISA和Unix\Linux下的基于IPTables之类的自主编写的防火墙脚本,以及一些客户级的防火墙如Windows XP自带的防火墙和瑞星个人防火墙、天网个人防火墙等等。

硬件防火墙种类就很多了,但硬件防火墙从原理上来说一般可以说是Linux或类Unix安全软件产品的硬件化,本身也是软件产品,通过自主开发实现复杂的安全控制以及提供友好的操作界面。

一些中低档的硬件防火墙实际上就是一个Linux或类Unix主机,里面有硬盘、cpu、内存等等,与电脑没有多大区别,高档的防火墙则将这些东西写入芯片,提供芯片级的处理能力。

实际上现在很多网络产品,如交换机、路由器等等也都是这样的实现方法。

从某种意义上来说,我觉得防火墙实际上就是一个安全程序,这个安全程序可以由用户制定一些规则而产生相应的安全策略。

在第二篇中我在区域设置中说明每建立一个对象如区域,只要有初始的默认的安全权限,就设置为禁止,然后在安全控制中再打开需要的权限。

这就是一个基础安全策略。

一般来说,开放的端口即服务越多,安全系数就降低,所以我认为对于安全级别要求很高的环境来说,除了设置强度很高的登录密码,也需要尽量减少服务端口,所有开放的端口只是必要的面向客户的服务端口,如WEB的80。

这就带来一个问题,管理者可能还需要其它端口,比如ftp的21,SSH的22、远程桌面的3389及4899等等来进行管理等操作,在一个Linux或Unix服务器集群中,很简单高效的办法就是只在一台主机上开通ssh登录服务,对其它服务器的访问均只可以通过这个基本的ssh登录后再进行ssh的登录管理访问。

但对于Windows主机集群,这就有些困难了,因为Windows很多操作需要图形化的界面。

最好的解决办法我认为是通过vpn的拨入再进行管理。

就是说,在防火墙外面的所有外网的IP都不能直接管理内网的服务器或客户机器,只有内网的允许的IP才可以进行管理。

当然除了vpn的拨入,也可以采用一台机器开放远桌面服务,再由这台机器进行管理。

上述原理就是封闭直接管理通道,只开放指定内网IP的管理功能和权限。