ASA透明模式防火墙技术介绍

asa5520防火墙透明模式的配置例子

asa5520防火墙透明模式的配置例子ciscoasa# sh run: Saved:ASA Version 7.2(3)!firewall transparenthostname ciscoasadomain-name default.domain.invalidenable password 8Ry2YjIyt7RRXU24 encryptednames!interface GigabitEthernet0/0nameif outsidesecurity-level 0!interface GigabitEthernet0/1nameif insidesecurity-level 100!interface GigabitEthernet0/2shutdownno nameifno security-level!interface GigabitEthernet0/3shutdownno nameifno security-level!interface Management0/0nameif managementsecurity-level 100ip address 192.168.1.1 255.255.255.0management-only!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passivedns server-group DefaultDNSdomain-name default.domain.invalidaccess-list acl_inside extended permit ip any any access-list acl_inside extended permit icmp any anyaccess-list acl_outside extended permit tcp any any eq 3306access-list acl_outside extended permit tcp any any eq wwwaccess-list acl_outside extended permit tcp any any eq 8080access-list acl_outside extended permit tcp any any eq httpsaccess-list acl_outside extended permit tcp any any eq sqlnetaccess-list acl_outside extended permit tcp any any eq ftpaccess-list acl_outside extended permit tcp any any eq 1433access-list acl_outside extended permit esp any anyaccess-list acl_outside extended permit udp any any eq isakmpaccess-list acl_outside extended permit tcp any any eq pop3access-list acl_outside extended permit tcp any any eq smtpaccess-list acl_outside extended permit icmp any anypager lines 24mtu outside 1500mtu inside 1500mtu management 1500ip address 172.16.177.208 255.255.255.0no failovericmp unreachable rate-limit 1 burst-size 1asdm image disk0:/ASDM-523.BINno asdm history enablearp timeout 14400access-group acl_outside in interface outsideaccess-group acl_inside in interface insidetimeout xlate 3:00:00timeout conn 0:20:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolutehttp server enablehttp 192.168.1.0 255.255.255.0 managementhttp 0.0.0.0 0.0.0.0 insideno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstarttelnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect rshinspect rtspinspect esmtpinspect sqlnetinspect skinnyinspect sunrpcinspect xdmcpinspect sipinspect netbiosinspect tftpinspect pptp!service-policy global_policy globalusername cisco password 3USUcOPFUiMCO4Jk encryptedprompt hostname contextCryptochecksum:4682fd668f251c28d32a0cb82a3ac5f3: endciscoasa#注意点:语句ip address 172.16.177.208 255.255.255.0是在interface GigabitEthernet0/0下配的,自己跑到外面来了,如果不配这个,好像ping不通。

将asa作为一种卓越的防火墙解决方案

另外,该设备还能在一个机箱中支持多种安全功能,其便利性和经济性非常适合分支机构使用.为了将多种功能结合在一起,Cisco ASA 5500 系列设备为IPS和Anti-X保护提供模块化刀片.SSL VPN只需添加软件和许可证即可实现.如果为Cisco ASA 5500 系列防火墙版增加其它模块和/或软件功能,还可以根据要求启用或关闭防火墙功能.

Cisco ASA 5500 自适应安全设备不但可以用作防火墙,还可以利用机箱模块和集成式软件功能扩展,执行全部安全功能.该设备能够根据每个网段需要的吞吐量和连接数,以合理的价格从最小的家庭办公室扩展到最大的企业环境.

大企业拥有雄厚的资金和人力,可以选择、安装和管理来自不同厂商的最佳产品.但是,新一代融合型设备是一种结实耐用的产品:它们紧密集成安全功能的目的不但包括提高便利性和降低资本支出;还包括提高安全性,因为独立功能可以共享安全事件信息.另外,它们还具有更高的性能,因为单次通过数据包检测能够扫描多种威胁.因此,功能融合的安全设备可能更符合大企业的需要.

间谍软件可能会消耗服务器和网络资源,并造成针对内部员工或外部Web用户的拒绝服务DoS攻击.由于IPS 能够过滤已知恶意签名,因而能进一步提高防火墙功能的安全性.一旦IPS检测到恶意代码,系统就会阻止它进入网络.

根据Gartner 的调查,由于新一代防火墙能够将防火墙和IPS集成在一起,因而只需检测一次流量.相反,如果需要检测一次连接层信息并检查一次恶意代码,将显着降低系统吞吐量.

防火墙透明模式典型配置举例

防火墙透明模式典型配置举例防火墙透明模式是一种常见的网络安全配置,它允许防火墙在网络上作为透明的桥接设备,无需修改网络设备的IP地址和配置,对所有网络流量进行过滤和监控。

本文将以一个典型的企业网络环境为例,详细介绍防火墙透明模式的配置。

1.网络拓扑假设企业网络中有一个内部局域网(LAN)和一个外部网络(WAN),分别连接到防火墙的两个接口。

内部局域网的网段为192.168.0.0/24,防火墙的局域网接口IP地址为192.168.0.1;外部网络的网段为202.100.100.0/24,防火墙的广域网接口IP地址为202.100.100.1、防火墙的透明模式设置在两个接口之间。

2.配置步骤(1)配置局域网接口IP地址:登录防火墙管理界面,在网络设置中找到局域网接口,设置IP地址为192.168.0.1,子网掩码为255.255.255.0。

这样,防火墙就可以与内部网络通信。

(2)配置广域网接口IP地址:同样在网络设置中找到广域网接口,设置IP地址为202.100.100.1,子网掩码为255.255.255.0。

这样,防火墙就可以与外部网络通信。

(3)配置透明模式:在防火墙的透明模式设置中,将局域网接口和广域网接口进行桥接。

在桥接配置中,选择透明模式,并将局域网接口和广域网接口绑定在一个桥接组中。

(4)配置ACL(访问控制列表):通过ACL可以定义防火墙的过滤规则,控制允许和禁止的流量。

例如,可以设置允许内部网络对外访问的规则,禁止特定IP地址的访问规则等。

在防火墙管理界面的策略设置中,创建相应的ACL规则。

(5)配置NAT(网络地址转换):NAT可以将内部网络的私有IP地址映射为公共IP地址,实现内部网络对外部网络的访问。

在防火墙的NAT设置中,配置相应的NAT规则。

(6)配置日志功能:在防火墙中启用日志功能,记录所有的网络流量和安全事件。

可以将日志信息发送到指定的日志服务器,方便网络管理员进行监控和分析。

思科ASA系列防火墙介绍

10

三、CISCO ASA 产品介绍

1、CISCO ASA 特性介绍: (二)

(1)highly flexble and extensible modular security policy framework (MPF) (2)robust VPN services for secure stie-to-site and remote-access connections(IPSEC VPN) (3)clientless and client-based secure sockets layer 11 (SSL) VPN ( SSL VPN)

13

三、CISCO ASA 产品介绍

2、CISCO ASA 类型:(1)CISCO ASA 5505

两种授权方式:base model 和Security Plus Model ► maximum throughput :150Mb/s ► maximum connections :10,000 (25,000 security Plus) ► maximum connections/sec :4,000 ► maximum 3Des/AES throughput :100Mb/s ► maximum VPN session :10 (25 security Plus) 14 ► maximum SSL VPN session: default 2 ,UP to

17

三、CISCO ASA 产品介绍

2、CISCO ASA 类型:(5)其他 ► CISCO ASA 5550 ► CISCO ASA 5580

18

四、 Service modules

• (1)ASA 可以使用Security Services Module (SSM) 扩展功能和特性。 SSM能够安装在5510 / 5520/ 5540 • (2)ASA 支持下列三种模块: • ► Advanced inspection and prevention security services module (AIP SSM) (IPS模块) • ► content security and control security services module (CSC SSM) • ( 防病毒、URL过滤、防垃圾邮件) • ► 4-Port Gigabit Ethernet SSM • (3) PIX 与 ASA区别: • ► SSL VPN • ► SSM • ► VPN clustering and load balancing

透明模式防火墙

透明模式防火墙在防火墙系统7.0及其后续版本中,引入了用安全网桥模式作为二层设备来部署安全设备的方法,以此提供从第2层到第7层的丰富防火墙服务。

在透明模式下,安全设备会以"额外添加设备(bump in the wire )"的形式存在,而不会被计算进路由的跳数中。

因此也就不需要对IP网络(第3层地址方案)重新进行设计。

安全设备的内部接口和外部接口连接在同一个网络(IP子网)中。

如果这个内部接口和外部接口连接在同一台交换机上的话,就要把它们放在不同的二层网络中(可以给这两个接口分配不同的VLAN号,或者用不同的交换机连接它们)。

这样做可以从本质上把网络分成两个二层网段,安全设备位于这两个网段之间充当网桥,而网络的第3层结构则没有发生变化。

客户只能被连接到两台相互分离的交换机之一(而无法以任何方式与另一台相连)。

图6-3对此作出了进一步的说明。

即使防火墙处于网桥模式中,仍然需要对其配置ACL来对穿越防火墙的三层流量实施控制和放行。

但ARP流量除外,它不需要使用ACL来匹配,因为它可以用防火墙的ARP监控功能(ARP inspection)进行控制。

透明模式不能为穿越设备的流量提供IP路由功能,因为它处于网桥模式中。

静态路由是用来为这台设备始发流量服务的,不适用于穿越这台设备的流量。

不过,只要防火墙的ACL 有相应的匹配条目,那么IP路由协议数据包是可以通过这个防火墙的。

OSPF、RIP、EIGRP、BGP都可以穿越透明模式的防火墙建立临接关系。

当防火墙运行在透明模式时,它仍然对数据进行状态化监控和应用层检测,它也仍然可以实现所有普通防火墙的功能,比如NA T。

配置NA T可以在防火墙系统8.0及后续版本中实现,在此之前的版本中,则不支持在透明模式下实现NA T的功能。

出站数据包要从哪个接口转发出去是通过防火墙查询MAC地址,而不是路由表实现的。

透明模式下的防火墙只有一个IP地址必须配置,那就是管理IP。

防火墙的透明模式和透明代理服务器教程电脑资料

防火墙的透明模式和透明代理服务器教程电脑资料防火墙在计算机网络安全中扮演着非常重要的角色。

它可以帮助监控和管理网络流量,保护计算机网络免受恶意攻击和未经授权的访问。

而防火墙的透明模式和透明代理服务器是其中两个重要的概念。

本文将详细解释防火墙的透明模式和透明代理服务器的原理,并介绍它们的设置和配置。

一、透明模式防火墙的透明模式是指在网络中拦截和过滤数据包时,对网络用户和应用程序来说是不可察觉的。

换句话说,透明模式下的防火墙不会对数据包进行任何的修改或干预。

它像一个“隐形”的墙壁,无论数据包是进入还是离开网络,都会被透明模式的防火墙检查和过滤。

在透明模式下,防火墙通常被部署为一个网桥。

这意味着它有两个网络接口,一个连接到内部网络,一个连接到外部网络。

防火墙会监听通过它的数据包流量,并根据预设的策略来判断是否允许或拒绝数据包通过。

用户和应用程序在没有任何感知的情况下,可以自由地发送和接收数据。

透明模式的防火墙通常还具备一些高级功能,如入侵检测系统(Intrusion Detection System,IDS)和虚拟专用网(Virtual Private Network,VPN)功能等。

它们能够帮助检测和防范网络攻击、黑客入侵等安全威胁。

二、透明代理服务器透明代理服务器(Transparent Proxy Server)是一种在网络通信中起到中间人角色的服务器。

在用户和目标服务器之间建立连接时,所有的请求和响应都需要经过透明代理服务器。

用户认为它们直接与目标服务器通信,而不知道自己实际上是在与代理服务器通信。

透明代理服务器通常用于网络缓存、访问控制、流量管理等用途。

它可以帮助优化网络通信,并提高网络性能。

同时,透明代理服务器还可以过滤和检测网络流量,防止恶意攻击、病毒传播和未经授权的访问。

设置和配置透明代理服务器通常需要以下几个步骤:1. 选择和安装合适的代理服务器软件。

常见的透明代理服务器软件有Squid、Nginx和Apache等。

防火墙透明工作模式的配置

4.2 防火墙透明工作模式的配置前置知识:防火墙的透明工作模式,相当于防火墙端口工作于透明网桥模式,即防火墙的各个端口所连接的计算机均处于同一IP子网中,但不同接口之间的计算机的访问要受安全规则的制约。

因此这对内部网络中需要对某些计算机采取强化控制措施时是很用的。

这是对网络变动最少的接入控制方法,广泛应用于原来网络的安全升级中,而原有的拓扑只要稍加改动即可。

实验目的1.了解什么是防火的透明工作模式2.掌握防火墙透明工作模式的配置方法,并在防火墙中设置简单规则以实现对外部设备访问的控制实验器材1.DCFW-1800S-K/VPN防火墙一台2.交叉网线两根3.PC机两台实验拓扑及规划试验步骤1.给防火墙LAN(if1)接口设置IP地址及添加管理机地址在命令行方式下利用admin用户登录到防火墙,执行如下操作:# ifconfig if1 192.168.100.100/24# ifconfig if1 192.168.100.100/24# adminhost add 192.168.100.101# apply# save做了如上修改之后,修改本地计算机的“测试”网卡地址为“192.168.100.101”,并启动浏览器、用admin用户登录到防火墙。

2. 进入网桥设置主界面选择“首页”|“系统”|“网桥设置”命令,如图1所示:图1 网桥设置界面3.启用网桥单击图1中“网桥设备”中的“bridge0”右边的“修改”按钮,进入如图2所示的界面,选中“修改网桥设置”选项卡,随后选中“启用”复选框,以启用网桥。

图2 启用网桥设置4.向网桥中添加接口选中“网桥bridege0接口设置”选项卡,如图3所示。

图3启用网桥设置单击“新增”按钮,将if0和if1接口加入bridge0,完成后的界面如图4所示。

图4 向bridge0中加入接口而后选“修改网桥设置”选项卡,回到图25所示界面,单击“确定”按钮,回到主界面,如图5所示,为使设置生效,依次单击“应用”和“保存”按钮。

asa5520防火墙透明模式的配置例子

asa5520防火墙透明模式的配置例子ciscoasa# sh run: Saved:ASA Version (3)!firewall transparenthostname ciscoasadomain-nameenable password 8Ry2YjIyt7RRXU24 encrypted names!interface GigabitEthernet0/0nameif outsidesecurity-level 0!interface GigabitEthernet0/1nameif insidesecurity-level 100!interface GigabitEthernet0/2shutdownno nameifno security-level!interface GigabitEthernet0/3shutdownno nameifno security-level!interface Management0/0nameif managementsecurity-level 100ip addressmanagement-only!passwd encryptedftp mode passivedns server-group DefaultDNSdomain-nameaccess-list acl_inside extended permit ip any anyaccess-list acl_inside extended permit icmp any anyaccess-list acl_outside extended permit tcp any any eq 3306 access-list acl_outside extended permit tcp any any eq www access-list acl_outside extended permit tcp any any eq 8080 access-list acl_outside extended permit tcp any any eq https access-list acl_outside extended permit tcp any any eq sqlnetaccess-list acl_outside extended permit tcp any any eq ftpaccess-list acl_outside extended permit tcp any any eq 1433access-list acl_outside extended permit esp any anyaccess-list acl_outside extended permit udp any any eq isakmpaccess-list acl_outside extended permit tcp any any eq pop3access-list acl_outside extended permit tcp any any eq smtpaccess-list acl_outside extended permit icmp any anypager lines 24mtu outside 1500mtu inside 1500mtu management 1500ip addressno failovericmp unreachable rate-limit 1 burst-size 1asdm image disk0:/no asdm history enablearp timeout 14400access-group acl_outside in interface outsideaccess-group acl_inside in interface insidetimeout xlate 3:00:00timeout conn 0:20:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolutehttp server enablehttp managementhttp insideno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect rshinspect rtspinspect esmtpinspect sqlnetinspect skinnyinspect sunrpcinspect xdmcpinspect sipinspect netbiosinspect tftpinspect pptp!service-policy global_policy globalusername cisco password 3USUcOPFUiMCO4Jk encryptedprompt hostname contextCryptochecksum:4682fd668f251c28d32a0cb82a3ac5f3: endciscoasa#注意点:语句ip address 是在interface GigabitEthernet0/0下配的,自己跑到外面来了,如果不配这个,好像ping不通。

山石网科防火墙接入方式之透明模式

QYTANG(config)# int e0/2

QYTANG(config-if-eth0/2)# zone l2-untrust

QYTANG(config-if-eth0/2)# no shutdown

现在我们需要在两边的路由器上配置相应的ip地址。

下面我们有两种方式来为配置我们的透明模式,一种是命令行方式,还有一种是网页方式。

一:命令行模式

先要把对应的接口划入到对应的zone,如我们的拓扑图所示。

QYTANG(config)# int e0/1

QYTANG(config-if-eth0/1)# zone l2-trust

QYTANG(config-if-eth0/1)# no shuБайду номын сангаасdown

山石网科防火墙在接入方面为我们提供了四个方面的选择

1. 透明模式

2. 路由模式

3. 混合模式

4. 旁路模式

今天我们简单的看下透明模式的接入,首先我们来看下拓扑图。

通过这样的一个拓扑图我们发现,在防火墙的左边和右边都是连接的同一个网络,但是我们并没有给防火墙分配地址,而是让防火墙透明的存在这个网络中,这种接入方式就是我们的接入方式的透明模式。既然是透明的,并且没有IP地址,那么我们让他们正常的进行通信就需要通过二层来实现。山石网科的设备在设备内部默认存在一个虚拟交换机,通过这个交换机来实现二层的互联。

QYTANG(config-addr)# exit

在对应的规则里面放行上面自己定义的地址。

QYTANG(config)# rule id 2

Rule id 2 is created

QYTANG(config-policy-rule)# src-zone l2-trust

防火墙透明模式配置

开启telnet

telnet 192.168.11.0 255.255.255.0 inside

添加用户

username cisco password cisco123456

pixfirewall(config)# ip address 192.168.11.1 255.255.255.0 --设置一个以后配置防火墙的IP

access-list goout permit tcp any any eq 7411 --允许打开的端口7411

pixfirewall> en

Password:

pixfirewall# con t

pixfirewall(config)# interface ethernet1 --进入端口模式

pixfirewall(config-if)# ip address 192.1.11 255.255.255.0 --配置e1口的IP

Sending 5, 100-byte 0x7970 ICMP Echoes to 10.32.2.78, timeout is 4 seconds:

!!!!!

Success rate is 100 percent (5/5)

monitor> file pix701.bin --声明你下载的那个bin文件的全称

所以第一步是升级IOS

准备工作:

找一台和防火墙在一个交换机机上的计算机安装ciscotftp软件.

去上面就有.很简单汉化版.

然后去cisco网站上下载一个7.0的bin文件(我下载的是pix701.bin)放到tftp服务器的根目录下

多厂商防火墙系列之四:ASA-Transparent-Mode

多厂商防火墙系列之四:ASA-Transparent-Mode【基于 8.0系列透明防火墙】Transparent Mode也就是透明防火墙,它是为了解决在一个稳定的网络中,需要增加安全特性的时候一种解决方案,它能基于不改变网络部署和IP规划的情况下,进行连接,来提供内部网络的安全。

其实它就相当于一个二层安全特性的交换机。

在做 Transparent Mode 注意的地方。

1.Transparent mode 一样遵循 ASA 自适应算法。

从高流量到低流量而且在检测引擎中,那么默认是放行的,从低到高全部 deny。

除非 ACL 放行。

2.官方建议三层流量,在 Transparent mode 中双向放行(比如 OSPF,EIGRP 这些组播的流量)否则,有些流量不能成功穿越。

但是内部的放行建议是 IP any any,如果你只放行了 ospf 的流量,那么其他初始化的包会先匹配 ACL是否有放行,没有就全部拒绝。

3.transparent Mode 支持多模式的 context,但是不能一个为 router mode,另外一个为 transparent mode ,context的思想源于 65 系列的 FW 模块,它支持 router和 Transparent 同时存在。

4.必须配置管理 IP,而且必须与内部通信网段处于同一网段。

这个 IP 只是管理作用,不能当做网关来使用,但是防火墙可以设置一个默认网关,用于远程网关使用。

5.如果不是一个全新的 firewall 的话,那么一定要先保存配置,否则转换后它会清空所有的配置。

并且不会保存这种适合在出口路由器与内部网络连接的中间做透明防火墙,来保证外网和内网之间的流量过滤掉不安全的因素。

配置命令:Edge:Edge(config)#int f0/0Edge(config-if)#ip add 12.1.1.1 255.255.255.0Edge(config-if)#no shutEdge(config-if)#line vty 0 4Edge(config-line)#password ciscoEdge(config)#int lo 0Edge(config-if)#ip add 1.1.1.1 255.255.255.255Inside:Inside(config-if)#int f0/0Inside(config-if)#ip add 12.1.1.2 255.255.255.0Inside(config-if)#no shut把 firewall 改变成 transparent 很简单,而且不需要重启,只需要输入一个 firewall transparent,想恢复成 router mode的话,只需要输入 no firewall transparent。

ASA第五天

配置多模式防火墙(一)

• 1.改变防火墙单模到多模式 • -创建一个名为admin的子墙 • -单模式的“running configuration”将会转换到system configuration (系统配置)和admin.cfg (子防火墙Байду номын сангаас置) • -原始的running configuration 被保存为“old_running.cfg” • -单模墙的running configuration 被应用到admin context (管理 类型的子墙)

测试ARP Inspection

测试ARP Inspection

MAC Address table

• 1.MAC地址表,经常被用于基于目的MAC地址来查找出接口 • 2.CAM表根据收到的帧的二层MAC地址动态构建 • 3.如果目的MAC地址在CAM表中没有被找到,不泛洪这个帧(丢弃)

MAC Address Table

• • • • • • 1.使用接口访问控制列表 --使用目的地址255.255.255.255来允许3层的广播穿越设备 --使用目的地址设置为组播地址来允许组播流量 --访问控制列表必须在两个接口上被运用 --允许DHCP EIGRP OSPF RIP HSRP 广播和组播数据流 2.例如:一个OSPF的路由协议可以穿越设备建立邻居关系

子防火墙配置文件

• 多模式的Cisco ASA有如下配置文件: • 1.每一个子墙都有自己的配置文件 • 2.Cisco ASA也有一个系统配置,它包含Cisco ASA的基本配置, 包括一个关于子墙的列表(创建子防火墙,关联接口,存盘目录)

多模墙部署指导方针

• 在Cisco 防火墙上使用多模式,考虑如下的部署指导方针: • 1.当使用透明模式的多模防火墙时,防火墙模式设置会影响整个 Cisco 防火墙 (不能一部分路由,一部分透明) • 2.当使用透明的多模式防火墙时,首先改变防火墙的模式并创建子 墙 • 3.当使用透明多模式的防火墙时,不能使用共享接口 • 4.当使用共享接口(或子接口)的时候,要为每一个子防火墙的共 享接口指定不同的MAC地址 • 5.考虑配置子墙资源管理是为了防止一个子墙耗尽整个防火墙的系 统资源

【免费下载】asa5520防火墙透明模式的配置例子

parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp inspect pptp ! service-policy global_policy global username cisco password 3USUcOPFUiMCO4Jk encrypted prompt hostname context Cryptochecksum:4682fd668f251c28d32a0cb82a3ac5f3 : end ciscoasa#

access-list acl_outside extended permit tcp any any eq 3306 access-list acl_outside extended permit tcp any any eq www access-list acl_outside extended permit tcp any any eq 8080 access-list acl_outside extended permit tcp any any eq https access-list acl_outside extended permit tcp any any eq sqlnet access-list acl_outside extended permit tcp any any eq ftp access-list acl_outside extended permit tcp any any eq 1433 access-list acl_outside extended permit esp any any access-list acl_outside extended permit udp any any eq isakmp access-list acl_outside extended permit tcp any any eq pop3 access-list acl_outside extended permit tcp any any eq smtp access-list acl_outside extended permit icmp any any pager lines 24 mtu outside 1500 mtu inside 1500 mtu management 1500 ip address 172.16.177.208 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/ASDM-523.BIN no asdm history enable arp timeout 14400 access-group acl_outside in interface outside access-group acl_inside in interface inside timeout xlate 3:00:00 timeout conn 0:20:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute http server enable http 192.168.1.0 255.255.255.0 management http 0.0.0.0 0.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_fault match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map

ASA透明模式防火墙技术介绍

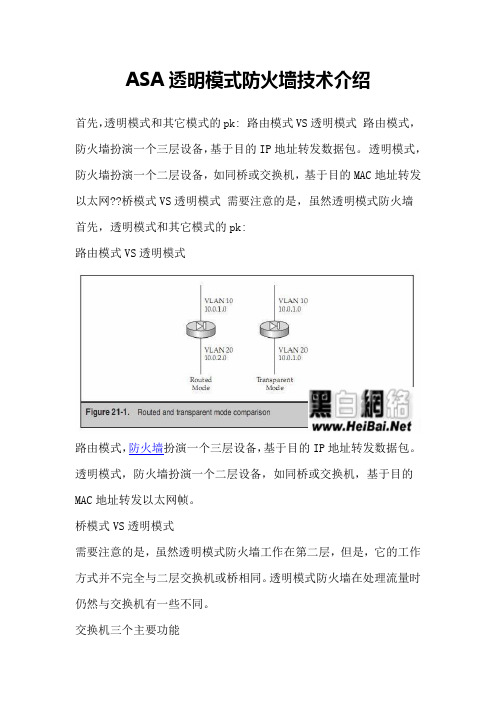

ASA透明模式防火墙技术介绍首先,透明模式和其它模式的pk: 路由模式VS透明模式路由模式,防火墙扮演一个三层设备,基于目的IP地址转发数据包。

透明模式,防火墙扮演一个二层设备,如同桥或交换机,基于目的MAC地址转发以太网??桥模式VS透明模式需要注意的是,虽然透明模式防火墙首先,透明模式和其它模式的pk:路由模式VS透明模式路由模式,防火墙扮演一个三层设备,基于目的IP地址转发数据包。

透明模式,防火墙扮演一个二层设备,如同桥或交换机,基于目的MAC地址转发以太网帧。

桥模式VS透明模式需要注意的是,虽然透明模式防火墙工作在第二层,但是,它的工作方式并不完全与二层交换机或桥相同。

透明模式防火墙在处理流量时仍然与交换机有一些不同。

交换机三个主要功能1. 学习与每个端口匹配的MAC地址,并将它们存储在MAC地址表中(有时一叫做CAM表)。

智能地使用MAC地址表转发流量,但是会泛洪未知目的的单播、组播、广播地址。

3. 使用生成树协议(STP)来打破第二层环路,保证在源和目的之间只有一条活动路径存在。

像交换机一样,透明模式防火墙也会完成第一点:当一个帧进入一个接口,设备会比较帧中的源MAC地址,并且把它添加到MAC地址表中(如果MAC地址表中没有这个地址)。

防火墙同样使用MAC地址表,智能地基于帧的目的MAC地址进行转发;但是,防火墙不会泛洪MAC地址表不存在的未知的目的单播MAC地址。

防火墙假设,如果设备使用TCP/IP,可以通过ARP进程来发现与三层IP地址相匹配的目的MAC地址。

如果一台设备打破了这个预期(准则),并且使用了一个防火墙没有学到(动态或静态)的MAC地址,防火墙将丢弃未知的目的MAC地址。

简单的说,就是不泛洪未知的目的MAC地址。

第二点与二层设备不同的是,防火墙不参与生成树(STP)。

因此,必须保证在使用透明模式防火墙时,不能故意增加二层环路。

如果有环路,你会很快的该设备和交换机的CPU利用率会增加到100%。

防火墙的透明模式

防火墙的透明模式防火墙透明模式是一种网络安全技术,其主要目的是在不对网络流量做任何修改的情况下,对网络进行监控和检查,以保护网络免受各种威胁。

在防火墙透明模式下,网络中的所有流量都会通过防火墙进行传递,但与普通防火墙不同的是,在透明模式下,网络流量的路由是无法察觉的,即外部用户无法察觉到网络流量被防火墙处理过。

防火墙透明模式的主要工作原理如下:1.路由配置:在防火墙和网络中的其他设备之间进行正确的路由配置。

这样,所有的网络流量都会被自动重定向到防火墙,而不会对网络流量的路由造成任何影响。

2.透明桥接:防火墙通常会通过透明桥接的方式接管网络流量,即将网络流量原封不动地转发给目标设备,同时在转发过程中进行监控和检查。

透明桥接可以实现无害的网络流量传递。

3.无IP更改:透明模式下的防火墙不会对网络流量的IP地址进行任何更改操作。

这意味着,外部用户无法察觉到网络流量被防火墙处理过,从而增加了攻击者进行攻击的难度。

4.网络监控和检查:透明模式下的防火墙会监控和检查网络流量,以识别和阻止任何潜在的威胁。

它可以根据预设规则对流量进行分析,例如检测恶意软件,过滤垃圾邮件,防御拒绝服务攻击等。

防火墙透明模式的优点包括:1.无需客户端配置:由于防火墙在网络中的传输是透明和无感知的,所以无需在客户端设备上进行任何额外的配置。

这样可以简化网络管理,并减少可能的配置错误。

2.网络兼容性:透明模式的防火墙可以与任何网络设备和协议兼容,无需进行任何修改。

这使得防火墙的部署和维护更加灵活和方便。

3.安全性高:透明模式不会对网络流量的路由和源IP地址进行更改,使得外部用户无法轻易地绕过防火墙进行攻击。

与此同时,防火墙将持续监控和检查网络流量,提高了网络的安全性。

4.部署简便:在透明模式下,防火墙可以在网络中的任何位置进行部署,而不会对网络的结构和性能产生任何影响。

这为网络管理员提供了更多的灵活性和便捷性。

然而,防火墙透明模式也存在一些局限性和挑战。

CiscoASA透明模式配置

CiscoASA透明模式配置Cisco ASA 透明模式配置透明模式只支持两个接口,透明模式也可以用multi-context注意透明模式没有nat,没有路由1. 3层流量要明确放行(ospf,eigrp),要想跨防火墙建邻居,两边都要permit2. 直连的outside和inside网络必须属于相同子网3. 必须要配置一个网管ip地址,必须~~~4 网管ip和内外网ip在同一段.5. 管理ip不能做内网网关6. 可以配置网关,但是只做网管用,远程访问防火墙用7. 每个接口必须在不同vlan,(这个是看的资料上写的,暂时不是很理解)8. 所有流量都可由ip acl和ethernet acl控制是否放行,eth acl 只能管二层流量,但是如果deny any了,则 2,3层都不过9. arp不需要放行就可以过去,除arp外,所有二层流量默认都不通10. cdp不可以过透明模式不支持,nat, dynamic routing protocol,ipv6, dhcp relay,qos, multicast, 不能终结vpnACL对于没有状态的协议是需要两边都放行,有状态的协议防火墙通过查找状态表来允许流量。

配置一firewall transparent切换成透明模式interface GigabitEthernet00nameif outsidesecurity-level 0interface GigabitEthernet01nameif insidesecurity-level 100定义接口级别access-list out-in extended permit tcp any any eq wwwaccess-list out-in extended permit icmp any any 允许ICMP穿越ASA访问规则定义ip address 172.16.1.100 255.255.255.0管理IPaccess-group out-in in interface outsideroute outside 0.0.0.0 0.0.0.0 172.16.1.2 1route inside 10.10.1.0 255.255.255.0 172.16.1.1 1定义路由asdm image disk0asdm-507.bin定义ASDM路径,有时候需要指定http server enablehttp 0.0.0.0 0.0.0.0 inside 启用ASDM管理。

防火墙透明模式典型配置举例

工作在透明模式下的防火墙在数据链路层连接局域网(LAN),网络终端用户无需为连接网络 而对设备进行特别配置,就像使用以太网交换机一样进行网络连接。

配置防火墙允许通过的报 文类型

3.2.2 配置以太网帧头过滤规则

以太网帧头过滤规则主要配置如下:

1) 配置访问控制列表4000~4999

2) 配置过滤规则

3) 在接口应用以太网帧头过滤规则

操作视图

操作命令

操作说明

系统视图 [Quidway]acl number acl-number

创建acl规则

[Quidway-acl-ethernetframe-4000] rule [ rule-id ] { deny | ACL视图 permit } [ type type-code type-mask | lsap lsap-code lsap-mask ] 增加过滤规则

3.2.1 配置透明模式 .................................................................................................................2 3.2.2 配置以太网帧头过滤规则...............................................................................................2 3.2.3 配置tcp-proxy.................................................................................................................3 3.3 注意事项....................................................................................................................................3 3.4 举例...........................................................................................................................................3 3.4.1 组网需求 ........................................................................................................................3 3.4.2 组网图............................................................................................................................4 3.4.3 配置 ...............................................................................................................................4 3.4.4 验证结果 ........................................................................................................................6 3.4.5 故障排除 ........................................................................................................................9 4 关键命令 ................................................................................................................................... 9 4.1 firewall mode.............................................................................................................................9 4.2 firewall packet-filter default .....................................................................................................10 4.3 firewall zone............................................................................................................................10 4.4 add interface ...........................................................................................................................11 5 相关资料 ................................................................................................................................. 11

透明模式 山石防火墙 工作原理

透明模式山石防火墙工作原理

山石防火墙的透明模式工作原理如下:

1. 当内部网络客户机(A)对外部网络服务器(B)发起连接请求时,该请

求首先会被防火墙(C)截取并监控。

2. 一旦发现连接需要使用代理服务器,防火墙会在A和C之间首先建立连接。

然后,防火墙会建立相应的代理服务通道,与目标B建立连接。

这样,通过代理服务器,A和目标地址B之间建立了数据传输的途径。

从用户的角度看,A和B的连接是直接的,但实际上A是通过代理服务器C与B建立

连接的。

3. 当外部网络服务器(B)对内部网络客户机(A)发起连接请求时,原理

相同。

由于这些连接过程是自动的,不需要客户端手工配置代理服务器,甚至用户可能根本不知道代理服务器的存在,因此对用户来说是透明的。

4. 透明模式的防火墙起到路由的作用,无需用户修改路由表或网络拓扑结构,这大大简化了工作的复杂程度和难度。

透明模式的防火墙像一台网桥,而不需要像路由器那样设置IP地址。

这意味着网络设备(包括主机、路由器、

工作站等)和所有计算机的设置(包括IP地址和网关)都不需要改变。

同时,所有通过防火墙的数据包都会被解析,从而增加了网络的安全性,并降低了用户管理的复杂程度。

如需了解更多信息,建议咨询山石防火墙的技术支持人员。

飞塔防火墙透明模式配置ppt课件

MAC地址转发表 2

查看转发表存在的forward-domain数量及id 查看转发表与各接口的对应关系

11

Tagged与untagged

4

Trunk与forwarddomain 1

switch1

Vlan 102 Vlan 103

intern Port3

extern Vlan 102

Port4

Vlan 103

switch2

通过系统管理--网络中新建vlan 接口,及定义vlan id。配置完 成后需要在cli中声明forwaddomain。

防火墙接口下可创建多个VLAN接口,所有的VLAN接口都依附在物理接口之下。 从物理接口流出的数据包为untagged数据包(红色标记)。 从Vlan接口流出的数据包为tagged数据包(绿色标记)。

Untagged 数据包流经防火墙必须配置策略允许从相关的物理端口进出

12

透明模式 配置

启用透明模式

系统默认运行模式为NAT,在 状态面板中系统信息可以更改 为透明模式

更改为透明模式后,输入管理 地址与网关用于管理防火墙

2

CDP与VTP穿越 1

CDP/VTP数据包

switch

Port1

CDP/VTP数据包

LACP

switch

3

CDP与VTP穿越 2

switch1 cdp 表 switch2 cdp 表

6

Trunk与forwarddomain 3

防火墙抓取数据包后可以看到Vlan的原始信息,及使用fgt2eth转换的数据信息

Cisco ASA 防火墙审计支持技术说明说明书

Tech Note--Audit Support for Cisco ASA FirewallsSymantec CloudSOC Tech NoteCopyright statementCopyright (c) Broadcom. All Rights Reserved.The term "Broadcom" refers to Broadcom Inc. and/or its subsidiaries.Broadcom, the pulse logo, Connecting everything, and Symantec are among the trademarks of Broadcom.The term “Broadcom” refers to Broadcom Inc. and/or its subsidiaries. For more information, please visit w .Broadcom reserves the right to make changes without further notice to any products or data herein to improve reliability, function, or design. Information furnished by Broadcom is believed to be accurate and reliable. However, Broadcom does not assume any liability arising out of the application or use of this information, nor the application or use of any product or circuit described herein, neither does it convey any license under its patent rights nor the rights of others.Table of ContentsIntroductionMinimum supported versionSample log formatsCisco ASACisco FWSMEvent messagesEnabling required ASA syslog messages Exporting logsSyslog serverFTP serverTroubleshootingReferencesRevision historyIntroductionThis Tech Note describes how the CloudSOC Audit application supports log files from Cisco ASA 5500-X Series devices.Minimum supported versionThe minimum supported software version for the ASA device is 8.4.Sample log formatsCisco ASA and FWSM logs are supported in syslog format. The following sections show samples of ASA and FWSM logs.Cisco ASAJan 24 03:23:30 192.168.1.1 %ASA-6-302013: Built outbound TCP connection 506986 for outside:17.151.140.30/80 (17.151.140.30/80) to inside:192.168.1.44/61094(50.197.188.217/61094)Jan 24 03:23:30 192.168.1.1 %ASA-6-302014: Teardown TCP connection 506986 for outside:17.151.140.30/80 to inside:192.168.1.44/61094 duration 0:00:00 bytes 223 TCP FINsJan 24 03:23:30 192.168.1.1 %ASA-5-304001: 192.168.1.44 Accessed URL17.151.140.30:/certificationauthority/wwdrca.crlJan 24 03:25:30 192.168.1.1 %ASA-3-710003: TCP access denied by ACL from88.200.218.114/61920to outside:71.255.152.145/80Cisco FWSMNov2009:27:0810.19.30.10asa%FWSM-5-304001:*************.1.21AccessedURL 198.78.220.126:/cnn/.element/css/3.0/main.cssNov 20 01:11:23 192.168.1.1 %FWSM-4-418001: Through-the-device packet to/from management-only network is denied: udp src management:192.168.10.2/55054 dst outside:10.0.1.10/53Nov 20 01:11:24 192.168.1.1 %FWSM-6-302013: Built inbound TCP connection 106084 for outside:210.245.88.27/4899 (210.245.88.27/4899) to inside:192.168.1.21/3389(50.197.188.217/3389)Nov 20 01:11:24 192.168.1.1 %FWSM-6-302014: Teardown TCP connection 106081 for outside:210.245.88.27/4350 to inside:192.168.1.21/3389 duration 0:00:04 bytes 106308 TCP Reset-OEvent messagesCisco provides different messages for different type of events.The following message must be present in the logs uploaded to the CloudSOC Audit application:●ASA-6-302014 or FWSM-6-302014We recommend that you also configure the ASA to include following messages in logs. When these messages are present, Audit can provide additional analysis in reports:●ASA-5-304001 or FWSM-5-304001●ASA-6-302013●ASA-5-710003Enabling required ASA syslog messagesTo Enable the mandatory and additional messages described in E vent messages:1.In the ASA admin console, choose D evice Management > Logging > Syslog Setup.2.In the Syslog Setup area, find the subsection “Syslog ID Setup” and choose S how All Syslog Idsfrom the menu.3.From the list of IDs, find the codes shown in the E vent messages section (eg: 302014) andensure that the corresponding entry in the Disabled column is No.Exporting logsUse one of the following procedures to configure the ASA device to send logs to a server:Syslog serverCisco ASA firewall logs can be exported by logging to a Syslog Server. To use the ASA administration console to configure the ASA to upload logs to a Syslog server:1.In the ASA admin console, choose D evice Management > Logging > Logging Setup.2.In the Logging Setup area, make sure that:○The checkbox for Enable logging is marked○The checkbox for “Send syslogs in EMBLEM format” is not marked3.In the ASA admin console, choose D evice Management > Logging > Syslog Servers.4.Near the lower edge of the window, mark the checkbox for A llow user traffic to pass when TCPsyslog server is down.5.Click A dd to add a new syslog server.6.In the Add Syslog Server box:○For Interface, choose I nside.○For IP Address, enter the IP address of the syslog server.○Clear (uncheck) the checkbox for Log messages in Cisco EMBLEM format.○Clear (uncheck) the checkbox for Enable secure syslog using SSL/TLS7.Click O K on the Add Syslog Server box.8.Click A pply at the bottom of the Syslog Servers page.FTP serverYou can configure the Cisco ASA to periodically copy logs to an FTP server. ASA can simultaneously send logs simultaneously to both a syslog server and an FTP server. The FTP server you use is typically on the same private network as the firewall and therefore it is ok to transfer logs using FTP which inherently doesn’t provide any security.To configure the system using the ASA administration console:1.In the ASA admin console, navigate to C onfiguration > Device Management > Logging >Logging Filters.2.Click the entry for Internal Buffer and click E dit.3.Set the value for Internal Buffer to S everity: Informational a nd click O K.4.Navigate to C onfiguration > Device Management > Logging > Logging Setup.5.Make sure that the checkbox for E nable Logging i s marked.6.Make sure that the checkbox for Send Syslogs in EMBLEM Format is cleared (not marked).7.In the Buffer Size box, enter a value.Start with a small buffer size such as 10,000 bytes, and increase it after testing. The minimum value is 4096, and the maximum size is 1048576.8.In the Save Buffer To: area, mark the checkbox for F TP Server a nd click C onfigure FTP Settingsto open the Configure FTP Settings box.9.On the FTP Settings box, mark the checkbox for E nable FTP client.e the Configure FTP Settings box to enter details for your FTP server. Then click O K.11.Click A pply.12.Click S ave.The ASA starts sending logs to the FTP server whenever the internal log buffer wraps. TroubleshootingQuestion: Why does Audit Report for Cisco ASA Firewall does not provide traffic breakdown in terms of upload and download?Answer: Cisco ASA logs do not provide traffic breakdown in terms of upload and download, so we can't tell how much is upload or download traffic. That is why we use generic term "Traffic" instead of upload and download.References[1]/en/US/docs/security/asa/asa80/system/message/logmsgs.html[2]/c/en/us/td/docs/security/asa/syslog-guide/syslogs.pdf[3]/c/en/us/td/docs/security/asa/asa82/command/reference/cmd_ref.pdf[4]/c/en/us/td/docs/security/fwsm/fwsm32/system/message/fwsm_log/logsev.htmlRevision historyDate Version Description2014 1.0 Initial release5 November 2015 1.1 Minor revisions9 December 2016 2.0 Add troubleshooting section31 July 2018 2.1 Remove ASA-5-304001 or FWSM-5-304001 fromrequired messages。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ASA透明模式防火墙技术介绍

首先,透明模式和其它模式的pk: 路由模式VS透明模式路由模式,防火墙扮演一个三层设备,基于目的IP地址转发数据包。

透明模式,防火墙扮演一个二层设备,如同桥或交换机,基于目的MAC地址转发以太网??桥模式VS透明模式需要注意的是,虽然透明模式防火墙首先,透明模式和其它模式的pk:

路由模式VS透明模式

路由模式,防火墙扮演一个三层设备,基于目的IP地址转发数据包。

透明模式,防火墙扮演一个二层设备,如同桥或交换机,基于目的MAC地址转发以太网帧。

桥模式VS透明模式

需要注意的是,虽然透明模式防火墙工作在第二层,但是,它的工作方式并不完全与二层交换机或桥相同。

透明模式防火墙在处理流量时仍然与交换机有一些不同。

交换机三个主要功能

1. 学习与每个端口匹配的MAC地址,并将它们存储在MAC地址表中(有时一叫做CAM表)。

智能地使用MAC地址表转发流量,但是会泛洪未知目的的单播、组播、广播地址。

3. 使用生成树协议(STP)来打破第二层环路,保证在源和目的之间只有一条活动路径存在。

像交换机一样,透明模式防火墙也会完成第一点:当一个帧进入一个接口,设备会比较帧中的源MAC地址,并且把它添加到MAC地址表中(如果MAC地址表中没有这个地址)。

防火墙同样使用MAC地址表,智能地基于帧的目的MAC地址进行转发;但是,防火墙不会泛洪MAC地址表不存在的未知的目的单播MAC地址。

防火墙假设,如果设备使用TCP/IP,可以通过ARP进程来发现与三层IP地址相匹配的目的MAC地址。

如果一台设备打破了这个预期(准则),并且使用了一个防火墙没有学到(动态或静态)的MAC地址,防火墙将丢弃未知的目的MAC地址。

简单的说,就是不泛洪未知的目的MAC地址。

第二点与二层设备不同的是,防火墙不参与生成树(STP)。

因此,必须保证在使用透明模式防火墙时,不能故意增加二层环路。

如果有环路,你会很快的该设备和交换机的CPU利用率会增加到100%。

上图中,建议在交换机的连接透明防火墙的两个端口上过滤BPDUs,或禁用STP,来缓解交换机从不同的端口看到自己的BPDUs的困惑。

同样,必须保证不要增加第二层环路。

第三点与交换机不同的是,交换机在第一层和第二层处理流量,透明模式防火墙可以在第一层到第七层处理流量。

因为,透明模式防火墙既可以基于第二层信息转发流量,又可以基于Ether-Type ACLs、IP ACLs、甚至应用层策略(MPF)来转发流量。

透明模式防火墙高不支持的特性

1. 仅支持两个接口(物理的或逻辑的),在使用Context时,每个Context仅支持两个端口。

不能终止VPN,比如IPSec和WEBVPN。

3. CDP和IPv6数据包会被丢弃。

4. Eternet frames that don’t have a valid E ther-Type greater than or equal to 0x600 are droped; however, you can make exceptions for STP BPDUs and certain non-IP protocols.

5. 从版本7,不支持NAT;在版本8,NAT是可选的。

6. 在策略中不支持LLQ的QoS。

7. 设备不能扮演DHCP relay。

因为DHCP requests是广播的,允许被泛洪通过透明模式防火墙。

8. 不能配置组播命令。

因为组播会被泛洪。

9. 不支持动态路由协议。

因为设备工作做第二层。

透明模式防火墙的优点

1. 易于部署,无需改变网络拓扑结构,无需更改原有的IP编址方案。

允许非IP流量穿越防火墙。

默认是拒绝的,比如AppaleTalk,IPX,STP BPDUs和MPLS。

这些流量可以通过配置Ether-Type ACL而被允许通过透明模式防火墙。

3. 支持很多在路由模式下支持的特性,比如Failover,NAT(版本8),状态过滤,标准和扩展ACL,CTP,WEB内容过滤,MPF等等。

数据流和ACL

思科仍然在透明模式防火墙使用安全等力(security lecels)在接口之间控制流量,规则是:

1. 外出的连接默认是允许的,除非被限制

. 进入的连接默认是拒绝的,除非被允许

有一个例外是,默认总是被允许的,用于学习设备的地址。

可以被配置为受限制。

配置透明模式防火墙

防火墙启动时默认为路由模式,配置为透明模式(无需重启)。

!

Firewall transparent

!

#Show firewall

Firewall mode: Transparent

配置管理地址、静态路由或默认路由

全局配置IP地址,而不是在某个接口下面

!

Int e0

Nameif outside

No shut

!

Int e1

Nameif inside

No shut

!

Ip add 1.1.1.1 255.255.255.0 standby 1.1.1.2

!

Route inside 2.2.2.0 255.255.255.0 1.1.1.3

Route outside 0.0.0.0 0.0.0.0 1.1.1.254

!

注:standby用于Failover配置时标识stanbdy unit。

MAC地址表和学习

MAC地址表条目的默认空闲时间是5分钟

!

Mac-address-table aging-time minuts

!

静态添加MAC地址(用于某些设备不支持ARP影响,否则某些数据包会因未知的单播MAC地址而被丢弃)。

!

Mac-address-table static logical_if_namemac_address

!

有时,为了防止对于默认网关和DHCP服务器的MAC地址嘲讽攻击,而关闭MAC地址学习功能,这是必须手工配置必要的MAC地址条目。

!

Mac-learn logical_if_name disable

!

使用Debug命令来查看MAC地址学习功能

!

Debug mac-addtrss-table

!

额外的第二层特性

非IP流量和Ether-Type ACLs

非IP流量在透明模式防火墙下默认是被拒绝的,需要配置

ether-Type ACLs来允许、

!

Access-list ACL_ID ethertype {deny | permit} {ipx | bpdu | mpls-unicast | mpls-multicast | any | hex_#_of_protocol} {log} Access-group ACL_ID in interface logical_if_name

!

注:对于允许非IP流量,需要将ACL用于双向的接口上。

ARP Inspection配置

减少ARP嘲讽对业务的影响。

默认是关闭的。

!

Arp-inspection logical_if_name enable {flood | no-flood}

!

默认是flood,即泛洪从该接口上收到的所有ARP数据包。

当使用no-flood时,必须手工添加静态的ARP条目。

!

Arp logical_if_nameIP_address MAC-address

!

Show arp-inspaection

Show arp

Debug arp-inspection

!

透明模式防火墙配置举例

防火墙只有一个物理接口连接到交换机,使用802.1q trunk,vlan 10是non-trusted,vlan 20是trusted。

!

Firewall transparent

!

Int e0

No shut

!

Int e0.10

Vlan 10

Nameif outside

Security-level 0

!

Int e0.20

Vlan 20

Nameif inside

Swcurity-level 100

!

Ip address 10.0.1.253 255.255.255.0

!

Access-list ACLoutside permit icmp any any Access-list ACLoutside permit tcp any anyeq 80 Access-list ACLoutside permit tcp any anyeq 21 Access-list ACLoutside permit tap any anyeq 25 Access-list ACLoutside permit tcp any anyeq 53 Access-list ACLoutsidedebyip any any

Access-group ACLoutside in interface outside。