普适环境下基于域模型的跨域资源控制机制

华中科技大学金海实验室科研项目汇总

华中科技大学金海实验室科研项目汇总1. 国家重点基础研究发展计划(973计划)项目,云安全的基础理论与方法研究(2014CB340600),2014.1-2018.82. 国家重点基础研究发展计划(973计划)项目,计算系统虚拟化基础理论与方法研究(No.2007CB310900),2007.7-2011.123. 国家重点基础研究发展计划(973计划)项目,基于语义网格的语义关联存贮模型及管理和通信平台(No.2003CB317003),2004.1-2009.84. 国家重点基础研究发展计划(973计划)子项目,无线传感网络的自主组网模型方法研究(No.2006CB303002),2006.8-2010.125. 973青年科学家项目,软件定义的云数据中心网络基础理论与关键技术,2014.1-2018.126. 国家科技重大专项“新一代宽带无线移动通信网”,新型移动业务控制网络的架构及关键技术(No.2010ZX03004-001-03),2010.1-2012.127. 国家科技重大专项“新一代宽带无线移动通信网”子项目,宽带移动业务关键技术开放式研究(No.2009ZX03004-004-04),2009.1-2010.128. 国家科技支撑计划项目,翻译业务云计算基础架构和海量数据处理系统研发(No. 2012BAH14F02),2012.1-2014.129. “十一五”国家科技支撑计划重点项目,虚拟实验教学环境关键技术研究与应用示范(No.2008BAH29B00),2009.1-2011.1210. 教育部“十五”211工程公共服务体系建设项目,中国教育科研网格(ChinaGrid),2003.1-2005.1211. 教育部211工程公共服务体系建设项目,中国教育科研网格(ChinaGrid)二期建设,2012.1-2013.512. 教育部创新团队“长江学者和创新团队发展计划”,中国教育科研网格计划典型应用示范,2006-200813. 教育部“985工程”二期建设项目,基于网格的高性能计算与复杂系统仿真科技创新平台,2004.1-2007.1214. 国家自然科学基金国际(地区)合作交流项目,NSFC-RGG联合资助项目,因特网上基于对等网络的大规模实时视频系统:理论和实践(No.60731160630),2008.1-2010.1215. 国家杰出青年科学基金项目,基于数据网格的高性能存储环境及其关键技术的研究(No.60125208),2002.1-2005.1216. 全国百篇优秀博士学位论文专项基金,大规模社交网络内容搜索系统研究(No.201345),2013.1-2016.1217. 国家自然科学基金重大研究计划子项目,网络计算应用支撑中间件/网络计算安全支撑环境(网络计算环境综合试验平台No.90412010),2004.1-2007.1218. 国家自然科学基金重点项目,云计算环境下面向复杂工程应用的资源管理调度方法研究(No.61232008),2013.01-2017.1219. 国家自然科学基金重点项目,大型数据中心的低能耗可扩展理论与关键技术(No.61133006),2012.01-2016.1220. 国家自然科学基金重点项目,适应云计算环境的视频编码、传输与智能处理(No.61133008),2012.01-2016.1221. 国家自然科学基金重点项目,对等计算及广域网虚拟平台(No.60433040),2005.1-2007.1222. 国家自然科学基金面上项目,结构化可搜索公钥加密及其应用研究(No.61472156),2015.01-2018.1223. 国家自然科学基金面上项目,基于时空上下文数据的关联关系挖掘与推理技术研究(No.61472149),2015.01-2018.1224. 国家自然科学基金项目面上项目,虚拟化环境下面向新型存储系统的I/O资源调度方法(No.61472151),2015.1-2018.1225. 国家自然科学基金面上项目,面向隐私保护的大数据查询处理方法研究(No.61472148), 2015.01-2018.1226. 国家自然科学基金优秀青年科学基金项目,分布式计算与系统(No.61422202), 2015.01-2017.12.27. 国家自然科学基金优秀青年科学基金项目,并行与分布式计算(No. 61322210),2014.1-2016.1228. 国家自然科学基金资助项目,科学大数据处理优化理论与关键技术研究(No. 61370104),2014.1-2017.1229. 国家自然科学基金资助项目,云计算环境中租户数据的计算安全保障机制研究(No. 61370106),2014.1-2017.1230. 国家自然科学基金资助项目,面向云计算性能保证的多租户数据中心网络带宽分配与最优性价比计价体系研究(No. 61370232),2014.1-2017.1231. 国家自然科学基金资助项目,社交网络搜索系统中基于交互局部性的通信代价优化策略研究(No. 61370233),2014.1-2017.1232. 国家自然科学基金资助项目,基于语义计算的海量Deep Web知识探索机制研究(No. 61272411),2013.1-2016.1233. 国家自然科学基金资助项目,新型系统结构下数据密集型计算的运行时优化机制研究(No. 61272408),2013.1-2016.1234. 国家自然科学基金资助项目,保护监控视频隐私的漂移失真免疫算法研究(No. 61202302),2013.1-2015.1235.国家自然科学基金资助项目,基于容错代价的云计算可生存性理论与关键技术研究,(No. 61272072),2013.1-2016.1236. 国家自然科学基金资助项目,抗量子密码分析的基于身份加密研究(No. 61100222),2012.1-2014.1237. 国家自然科学基金资助项目,NoC众核系统中基于可靠性的节能实时调度算法及策略研究(No. 61173045),2012.1-2015.1238. 国家自然科学基金资助项目,面向计算密集型的海量数据查询处理关键技术研究(No. 61100060),2012.1-2014.1239. 国家自然科学基金资助项目,基于虚拟化技术的数据中心多维资源整合和全局能效优化研究(No. 61103176),2012.1-2014.1240. 国家自然科学基金资助项目,网络视频定向广告关键技术研究(No. 61003006),2011.1-2013.1241. 国家自然科学基金资助项目,虚拟计算环境下磁盘资源管理机制的研究(No. 61003007),2011.1-2013.1242. 国家自然科学基金资助项目,基于事务内存的云计算编程模型研究(No. 61073024),2011.1-2013.1243. 国家自然科学基金资助项目,移动容迟网络的路由与拥塞控制方法研究(No. 61003220),2011.1-2013.1244. 国家自然科学基金资助项目,大规模标注RDF数据管理的关键技术研究(No. 61073096),2011.1-2013.1245. 国家自然科学基金资助项目,基于虚拟计算环境生命周期的服务器资源调度方法研究(No.61073024),2011.1-2013.1246. 国家自然科学基金资助项目,虚拟机计算资源调度中关键技术的研究(No.60903022),2010.1-2012.1247. 国家自然科学基金资助项目,逻辑虚拟域中软件执行的可信确保机制研究(No.60973038),2010.1-2012.1248. 国家自然科学基金资助项目,云计算数据中心高可用理论与方法研究(No.60973037),2010.1-2012.1249. 国家自然科学基金资助项目,基于合成基准测试程序的多核处理器模拟技术研究(No.60973036),2010.1-2012.1250. 国家自然科学基金资助项目,云计算环境中高效可靠虚拟化桌面的关键机制研究(No.60973133),2010.1-2012.1251. 国家自然科学基金资助项目,面向普适环境的流媒体柔性机理与调度策略研究(No.60903173),2010.1-2012.1252. 国家自然科学基金资助项目,基于网格的多源异构数据访问与集成方法研究(No.60803006),2009.1-2011.1253. 国家自然科学基金资助项目,面向虚拟计算环境的入侵容忍机制研究(No.60803114),2009.1-2011.1254. 国家自然科学基金资助项目,对等网络弹性拓扑的基础理论研究(No.60703050),2008.1-2010.1255. 国家自然科学基金资助项目,网格可信赖性评测理论的研究(No.60603058),2007.1-2009.1256. 国家自然科学基金资助项目,基于图论分析自然图像解析方法研究(No.60603024),2007.1-2009.1257. 国家自然科学基金资助项目,基于数据活性的数据网格管理调度策略研究(No.60673174),2007.1-2009.1258. 国家自然科学基金资助项目,面向网格虚拟组织的可信安全机制研究(No.60603065),2007.1-2007.1259. 国家自然科学基金资助项目,对等流媒体覆盖网络的协作式优化机制研究(No.60642010),2007.1-2007.1260. 国家自然科学基金资助项目,虚拟组织中资源共享的安全代价分析理论的研究(No.60503040),2006.1-2008.1261. 国家自然科学基金资助项目,虚拟流媒体存储系统理论和实现技术研究(No.60403024),2005.1-2005.1262. 国家自然科学基金资助项目,基于信息服务网格的无形计算理论及模型(No.60273076),2003.1-2005.1263. 国家高技术研究发展计划(863计划)项目子课题,云端和终端资源自适应协同与调度平台,2015.1-2017.1264. 国家高技术研究发展计划(863计划)项目子课题,内存计算系统软件研究与开发,2015.1-2017.1265. 国家高技术研究发展计划(863计划)项目子课题,高性能计算环境应用服务优化关键技术研究,2014.1-2016.666. 国家高技术研究发展计划(863计划)项目子课题,云平台一体化监控系统研究(No.2013AA01A213),2013.01-2015.1267. 国家高技术研究发展计划(863计划)项目子课题,亿级并发云服务器系统(No.2013AA01A208),2013.01-2015.1268. 国家高技术研究发展计划(863计划)项目(主题项目课题),面向多核/众核系统的运行时支持技术与系统(No.2012AA010905),2012.01-2015.1269. 国家高技术研究发展计划(863计划)项目子课题,真实感动漫渲染系统研究与应用(No.2012AA01A306),2012.01-2015.1270. 国家高技术研究发展计划(863计划)项目,“云制造服务平台关键技术”,课题“面向航天复杂产品的集团企业云制造服务平台开发、系统构建及应用”(No. 2011AA040502),2011.1-2012.871. 国家高技术研究发展计划(863计划)项目子课题,基于网格的数字化医疗决策支持系统(No.2006AA02Z347),2007.1-2008.1272. 国家高技术研究发展计划(863计划)项目,面向医学图像处理的武汉高性能网格结点建设(No.2006AA01A115),2006.12-2010.1273. 国家高技术研究发展计划(863计划)项目,中国教育科研网格计划典型应用示范(No.2004AA104280),2004.1-2006.1274. 国家高技术研究发展计划(863计划)项目,集群服务器功能软件(No.2002AA1Z2102),2002.9-2004.1275. 国家高技术研究发展计划(863计划)项目,存储虚拟化及其文件系统的研究(No.2001AA111011),2001.10-2003.1276. 中国下一代互联网示范工程CNGI 2005年研究开发、产业化及应用试验项目,基于IPv6的大规模高性能网格应用(GI-04-15-7A),2005.9-2006.1277. 中国下一代互联网示范工程CNGI 2005年研究开发、产业化及应用试验项目,基于IPv6的P2P弹性重叠网络智能节点的研制(GI-04-12-1D),2005.9-2006.1078. 中国下一代互联网示范工程CNGI 2005年研究开发、产业化及应用试验项目,基于IPv6的P2P内容存取应用系统研制(GI-04-12-2A),2005.9-2006.1079. CNGI2008年下一代互联网业务试商用及设备产业化专项,中国教育科研网格IPv6升级(教育科研基础设施IPv6技术升级和应用示范项目),2009.1-2010.1280. 2009“新一代宽带无线移动通信网”科技重大专项子项目,全IP宽带移动网络架构及关键技术研究(No.2009ZX03004-002),2009.1-2010.1281. 高等学校科技创新工程重大项目培育资金项目,网络环境下的科技文献共享服务支撑平台(No.705034),2006.1-2007.1282. 霍英东高等院校青年教师基金项目,存储局域网虚拟化系统结构的研究,2001.7-2004.783. 教育部高等学校本科教学质量与教学改革工程专项,国家精品课程地区资源分中心建设及相关软件系统研发(NO. JPKC-2)(“国家精品课程集成项目”子项目),2007-201084. 教育部创新团队项目,云计算与分布式处理,2014.6 -2016.785. 教育部新世纪优秀人才计划项目,虚拟化用户桌面环境的基础理论与关键技术研究(No.NCET-08-0218),2009.1-2011.1286. 教育部新世纪优秀人才计划项目,面向数据时间特性的网格数据管理机制研究(No.NCET-07-0334),2008.1-2010.1287. 教育部-中国移动科研基金(2013)研发项目,基于网络侧数据的用户特征提取与新业务受众预测研究(No. MCM20130382),2014.1 -2015.1288. 教育部-中国移动科研基金(2012)研发项目,面向视频转码的高性能云计算节点的研究与实现(No. MCM20122041),2013.1 -2014.1289. 教育部-英特尔信息技术专项科研基金,云计算环境下海量教育资源管理技术研究(No. MOE-INTEL-2012-01),2012.7-2014.690. 教育部-英特尔信息技术专项科研基金,云计算环境中大规模虚拟化桌面的关键机制研究(No.MOE-INTEL-10-05),2010.4-2012.491. 教育部-英特尔信息技术专项科研基金,面向云计算的数据并行处理系统研究(No.MOE-INTEL-09-03),2009.4-2011.492. 教育部-英特尔信息技术专项科研基金,基于虚拟计算技术的多核系统计算资源管理(No.MOE-INTEL-08-06),2008.2-2010.493. 湖北省自然科学基金杰出青年基金项目,云终端的基础理论与关键技术,(No. 2012FFA007 )2013.1-2014.1294. 湖北省杰出青年基金项目,面向云计算的虚拟化数据中心资源管理策略研究(No. 2011CDA086),2012.1-2013.1295. 湖北省自然科学基金创新团队,新型网络存储系统及存储机理的研究,(No.2005ABC005),2005-200696. 湖北省新世纪高层次人才工程择优资助项目,信息服务网格支撑平台关键技术的研究,2004-200597. 新世纪百千万人才工程国家级人选科研项目,基于动态联合体的网络协同安全控制机制的研究,2005.198. 国家国际科技合作专项项目,移动网络环境下云端融合的关键技术合作研究,2015.01-2017.1299. 欧盟项目,Desktop Grids for International Scientific Collaboration,2010.6-2012.5100. 欧盟项目,MONICA-Mobile Cloud Computing: Networks, Services and Architecture,2012.1-2014.12。

普适环境下的基于信任度的动态模糊访问控制模型

普适环境下的基于信任度的动态模糊访问控制模型杨升;郭磊【摘要】普适计算是国际公认的未来计算主流模式之一,本文针对其安全性问题,提出了普适环境下的基于信任度的动态模糊访问控制模型 TDFACM,该模型将传统的访问控制模型与区间值模糊计算理论结合,通过对主体信任度评估进行授权决策,并给出了加权模糊值推理方法。

该模型能更好的解决普适环境下访问控制模型的实用性与安全性。

%Pervasive computing is considered as one of internationally recognized mainstreams of future computing. Trust-based Dynamic fuzzy access control model TDFACM in pervasive computing was put forward according to its security problem. This model combined traditional access control model with the theory of interval-vlaued fuzzy computing. Authorized decision will be made in accordance to the trust evaluation to the subject and the way of authorized fuzzy interference will be given as well. This mode can well solve the security and practicability of access control model in pervasive computing.【期刊名称】《计算机系统应用》【年(卷),期】2013(000)012【总页数】4页(P160-163)【关键词】普适计算;访问控制模型;模糊授权;区间值模糊推理【作者】杨升;郭磊【作者单位】武夷学院数学与计算机学院,武夷山 354300;武夷学院数学与计算机学院,武夷山 354300【正文语种】中文1 引言普适计算[1-3]是一种全新的计算模式,最早由美国Xerox PARC实验室的Mark Weiser于1991年提出,它将信息空间与物理空间融合,为用户提供实时的、透明的数字化服务.普适计算环境是非孤立的、开放的、互联的,用户在该环境中能够在任何时间任何地点访问资源,提供服务.但这种无处不在的开放环境决定了普适计算环境对安全的新要求,访问控制则是保证环境中服务与设备安全的有效方法[4,5].目前为止,较普遍使用的访问控制模型共有三种:DAC、MAC与RBAC,学术界与工业界公认RBAC96系列模型相对而言比较适合普适访问控制[6,7].但传统的访问控制系统是针对静态网络或者封闭系统,用户事先已经完成了登记注册,即用户的授权管理有了明确对象.在普适计算环境中,资源的拥有者与请求者之间并不相识,传统的基于身份的访问控制无法完成权限管理.普适计算最大的特点是上下文感知,通过用户行为来调整主体与客体属性,这种改变必然影响到本次或下次的访问授权判断,而传统的访问控制中,属性只能通过管理行为才能被改变,如此必然会给管理员带来沉重的负担,而且普适设备的能源有限,也无法处理由于上下文的动态变化而导致的复杂的角色变换.本文提出了普适环境下的基于信任度的动态模糊访问控制模型TDFACM(trust-based Dynamic fuzzy access control model in pervasive computing),通过对用户的可信程度进行评估,并结合区间模糊计算理论[8],给出了用户可信任度加权模糊推理方法,得到最终的主体信任度,实现普适访问控制的动态模糊授权.2 普适环境下的基于信任度的动态模糊访问控制模型在普适计算的环境中,我们关心的是访问主体的可靠性,而不是用户的身份,因此在本模型中,将根据用户的动态变化的属性值进行计算并得到用户的信任度,该信任度不是一个固定的值,而是一个区间值,再根据这个信任区间值与客体的授权阈值进行比较来决定主体授权.图1给出了TDFACM的访问控制框图.图1 TDFACM访问控制框图2.1 模型元素定义 1.主体(Subject):它是一类实体,被许可进入普适计算系统,并在满足访问控制策略的约束下对系统中的资源进行访问,简记为 S.在普适计算下,主体可以是用户所在的组织(用户组)、用户本身,也可以是用户使用的计算机终端、手机、移动设备等,甚至可以是应用程序或进程.定义2.主体信任度:系统对主体请求进行授权时的重要依据,反映对主体的信任程度.其值越大说明系统对其信任度越高.定义 3.客体(Object):它是在访问控制策略约束下接受主体访问的被动实体,简记为O,客体可以是硬件设备、无线终端,也可以是系统中的文件或目录.定义4.操作(Operation):表示能执行的最小动作,简记为OP.定义 5.权限(Rights):是主体对客体的操作的集合,含主体对客体的作用行为和客体对主体的条件约束,简记为R.R可以表示为一个四元组(o,op,t,loc),其中t表示时间,loc表示区域.定义 6.授权(authorization):是指授权策略允许主体对特定客体执行的某些操作.他是访问控制模型中的唯一的权限决策因素,在执行授权过程中可能会导致主体或客体某些属性值的修改.传统的访问控制模型中,主体与客体访问权限之间一般只有两个值,即允许或者不允许.在本模型中,对授权进行了模糊化处理,分为了不授权,弱授权,部分授权,强授权与完全授权.定义7.权限阈值:每个客体的所有权限的授权都有唯一的权限阈值,该值为对主体授权时的最小的信任度值.当主体信任度低于权限阈值时,拒绝授权,当主体信任度高于权限阈值时,同意授权.定义8.区间值:表示对用户信任度评价的一个区间范围,该值将与权限阈值进行对比以决定是否对主体进行授权.本文中提到的区间值均为正区间值.2.2 信任度计算机制该模型的关键在于如何对普适计算环境中的访问实体进行信任度评估.信任本身是带有模糊性的,在大多数情况下,用户评判指标往往带有不确定性,并且知识系统中,领域专家的评价也是通过直觉,经验等,其中并没有明确的逻辑关系,专家也无法将这些知识之间的关系十分清晰的表达出来,所以领域专家也经常使用一些含糊语言来对其进行描述.为了更加满足普适环境下对访问控制的要求,本模型在授权过程中也具有模糊性,系统将会根据模糊评判分析结果对用户进行授权管理.在主体访问系统资源前,授权方必须获得主体的必要信息,也可通过专用设备,如监视器等获得主体的相关信息,如时间、位置等.假设目前有四个主体向系统提出访问资源的要求,则它们的信任度的模糊评价过程如下:设四个评价主体因素的评价指标集P={p1,p2,p3,p4}与权重集A={a1,a2,a3,a4}的值分别为:p1:主体技能,权重值a1=0.3p2:主体学历,权重值a2=0.2p3:社会地位,权重值a3=0.25p4:历史信誉度,权重值a4=0.25各个指标对最终用户授权的结果影响并不相同,故需根据实际情况对评价指标权重进行适当调整,但总体权重值满足 a1+a2+a3+a4=1.在这里建立评判集W={w1,w2,w3,w4},wi表示0-100之间的模糊集,建立评判矩阵,并根据模糊集理论[9],建立因素与主体之间的隶属函数,该函数是主体信任度与用户评价值之间的一个非负函数,主体用模糊关系矩阵 R={rij}4*4表示,t为用户指标通过专家的评价所得到的评价得分,设建立4项因素的隶属函数为:此处定义的隶属函数可根据实际应用中的评价等级由系统管理员进行调整.设对Rose和Bob两人进行授权,由专家打分的方法对Rose与Bob的四项指标评价得分情况如表1.表1 综合评价表指标 Rose Bob P175-78 83-87 P274-76 72-74 P377-79 80-83 P484-87 76-79以Rose为例,将Rose关于p1的得分[75-78]分别代入隶属函数中,得到 Rose在指标 p1上的为(0,[0.75,0.9],[0.83,0.93],1),依次将Rose的其余四项指标均代入函数计算,就可得到Rose的模糊综合评价矩阵:由于每个指标对授权最终判断结果影响力有差异,用加权平均模型做矩阵乘法:为了得到每个评价再整个评价体系中的比重,做两步计算,首先将此矩阵的每项的左右区间值求和,得到ΩRose=[2.6615,2.821],再做平均加权法,使A●RRose变为BRose=(0,[0.2933,0.3447],[0.3134,0.3536],[0.3368,0.3616]),依据各区间值进行比较,发现其中最大的区间为[0.3368,0.3616],所以Rose的最终信任区间值为[0.3368,0.3616].2.3 授权实现TDFACM 模型的系统体系结构主要由访问控制引擎、用户知识库、监视器等几个部分构成,其中访问控制引擎是核心部件,主要处理用户请求与用户间的互操作; 用户知识库存储了主体、客体的属性及最新环境上下文信息; 监视器则实时监控主体、客体上下文信息,并实时对知识库进行维护.当问控制引擎在授权决策过程中,若主体的信任度高于某一级别授权的权限阈值,则可以对该主体进行授权,若主体信任度低于最低权限阈值,则拒绝该主体请求.若主体的信任度处于两个区间之间,即使跨区间的,则分别计算该主体信任度与两个信任区间的距离,取距离较近的区间做为其授权级别.具体的计算公式为,对于两个信任区间分别为[a1,a2]、[b1,b2],则他们之间的距离公式为:若授权级别及信任域关系如表2.表2 信任域分布表授权级别信任域区间描述完全授权 [0.65,1.0] 完全信任强授权 [0.437,0.65] 非常信任部分授权 [0.375,0.437] 比较信任弱授权 [0.25,0.375] 基本信任不授权 [0,0.25] 不信任则Rosed的最后授权级别为弱授权,描述为基本信任.具体的授权级别与信任区间的映射可根据实际情况进行设置与调整.同时为了适应信任度的动态变化,采用了信任度衰减机制.即在主体较长时间没有做任何操作时,适当对其信任度进行调整.可设信任度调整时间阈值为x天,主体在x天内无任何操作,则将其授权级别调低一级.2.4 模型应用基于普适计算的智能教室为用户提供高效、透明、移动的办公环境.当教师进入到特定教室,智能系统能根据用户行为提供服务,并根据用户上下文信息进行权限调整. 如教师A在上课时间进入教师,则自动为用户开启多媒体设备,若教师B收教师A 委托进入,则需根据教师B的信任度、教师A委托授权的信任度评价值等,对教师 B 进行模糊授权推理,并计算该次访问信任度区间值,若高于教室权限阈值,则开启相应设备,否则拒绝请求.该模型有几个优点,首先,该授权推理过程简单,计算复杂度小,易在通用设备,尤其是手持式设备上使用; 其次,对象信任度值采用区间值表示,而对上下文信息要求也是模糊的,更符合普适计算环境; 最后,该推理过程充分考虑的上下文信息的实时调整,为每个评价值设置权重,让整个模块更具有动态性.3 总结普适计算目前已经成为一个研究热点,而且传统的分布式计算的安全机制并不完全适合于普适计算.本文结合访问控制技术,提出了基于信任度的动态模糊访问控制模型TDFACM,针对信任度描述模糊性的特点,采用区间模糊理论对主体信任度进行评估,建立了信任度的模糊计算模型与授权模型,并提出了信任度衰减机制.可以看出,通过模糊评判,模糊决策对用户进行授权的机制,能更好的反应实际情况,体现访问控制的公平性,也更能保证高级别的用户可优先使用资源.在今后的工作中,将进一步完善模型,如结合检测器对用户行为进行评估,建立多级安全评估模型,确保安全授权.参考文献【相关文献】1 Weiser M.The computer for the twenty-first century.Scientific American,1991,265(3):94-104.2 Sakamura K,Koshizuka N.The eron wide-area distributedsystem architecture for Ecommerce.IEEE Micro,2001,21(6):7-12.3 Zhang D,Chen E,Shi YC,et al.A kind of smart space for remote real-time interactive learning based on pervasive computing model.Lecture Notes in ComputerScience,2003,2783:297-307.4 郭亚军,洪帆,沈海波等.普适计算面临的安全挑战.计算机科学,2007,34(6):1-3,12.5 Bertino E,Bonatti PA,Ferrari E.TRBAC:A temporal role-based access control model.ACM Trans.on Information and System Security,2001,4(3):191-223.6 Bertino F,Gatania B,Dam I.GEO-RBAC:a spatially aware RBAC.10th ACM Symposium on Access Control Models and Technologies.Sweden.ACM.2005.29-37.7 Toahchoodee M.Access Control Model for Pervasive Computing Environments.FortCollins,USA.Cokorado State University.2010.8 吴茜,叶永升,李苑青.基于区间值加权模糊推理的访问控制模型.计算机应用研究,2012,29(10):3842-3845.9 张海娟.普适计算环境下基于信任的模糊访问控制模型.计算机工程与应,2009,45(27):107-112.。

信息资源管理名词解释简答整理

第一章信息资源管理基础名词解释:1、国家信息化体系:包括信息资源、信息网络、信息技术应用、信息技术和产业、信息化人才队伍、信息化政策法规和标准规范等6大要素。

2、信息技术:应用信息科学的原理和方法研究信息产生、传递、处理的技术,具体包括有关信息的产生、收集、交换、存储、传输、显示、识别、提取、控制、加工和利用等方面的技术。

现代信息技术主要包括:计算机技术、通信技术、传感技术和控制技术。

简答题:1、按社会组织属性划分,信息资源可分为哪些类型?并对每一类型分别作简要说明。

1307答案:按社会组织属性的不同划分,信息资源被分为政府信息资源、企业信息资源和公共信息资源等三类。

(1)政府信息资源指政府生产和收集的信息,它包括政府业务流程(办公)产生的大量的文书记录和报表数据、调查统计得到的信息等。

(2)企业信息资源属于商业性信息资源,它是商业性机构或其他机构以市场化的方式收集和生产的,以盈利为目的的各种信息。

(3)公共信息资源属于公益性的信息资源,通常是由事业性机构产生、向公众提供并进入公共流通领域的信息,它包括教育、科研、文化、体育、卫生、娱乐、生活等方面信息。

2、按信息效用不同,信息可分为哪四个层次?试分别举例说明。

13041504答案:(1)按信息效用不同,信息可分为迹象、事实、知识和智能四个层次。

(2)比如司机在开车途中发现前方有异物,就是“迹象”层次的信息。

司机进一步发现路有塌方现象,这属于“事实”层次的信息。

连日下雨是导致塌方的原因,这属于“知识”层次的信息。

司机找到绕过塌方路段的路线,安全到达目的地,是“智能”层次的信息。

3、试以“烽火台”通信系统为例,解释Hartley信息量测度公式。

12041404答案:(1)Hartley信息量测度公式:H=N*log(S),其中H为信息量,N代表1条信息包含字符的个数,log 为对数符号,S代表通信符号集中符号的个数。

(2)在“烽火台”通信系统中,S=2,1个烽火台的N=1,则1个烽火台传输1条信息的信息量为H1=1*log2。

普适计算——新一代计算模式和理念

研究与开发普适计算——新一代计算模式和理念王海涛1。

宋丽华2(1.解放军理工大学通信工程学院南京210007;2.解放军理工大学指挥自动化学院南京210007)1引言普适计算作为一种崭新的计算模式,极大方便了人们的工作和生活。

首先介绍了普适计算的基本概念和特征以及实现普适计算的基本条件和要求,然后阐述了当前的主要研究问题及其现状,并说明了涉及的一些关键性技术,最后概述了普适计算的产品和应用情况。

;关键词普适计算;智能空间;上下文感知;RFID#∽w…d,*…*』、…o…jwH{~“4“~Ⅻ8随着计算机、通信、网络、微电子、集成电路等技术的发展.信息技术的硬件环境和软件环境发生了巨大变化。

这种变化使得通信和计算机构成的信息空间与人们生活和工作的物理空间正在逐渐融为一体。

普适计算(pervasivecomputing或ubiquitouscomputing)的思想就是在这种背景下产生的。

普适计算是由XeroxPAPC中心的科学家MarkWeiser于1991年首次提出的一种超越桌面计算的全新计算模式Ⅲ。

普适计算具有两个关键特性:一是无所不在性,即随时随地访问信息的能力;二是透明性,通过在物理环境中提供多个传感器、嵌人式设备、移动设备和其他任何有计算能力的设备.从而在用户察觉不到的情况下进行计算、通信并提供各种服务,最大限度地减少用户的干预。

.普适计算这一新型的计算模式建立在分布式计算、通信网络、移动计算、嵌入式系统、传感器等技术飞速发展和日益成熟的基础上.体现了信息空间与物理空间的融合趋势。

反映了人们对信息服务模式的更高需求——希望能随时、随地、自由地享用计算能力和信息服务,使人类生活的三二嬲j三物理环境与计算机提供的信息环境之间的关系发生革命性改变【2】。

普适计算关键在于以人为本,而不以计算机为中心.因此。

普适环境中各组成元素的功能角色将不同于桌面计算模式。

此时,设备是进入应用一数据空间的门户,而不再是用户必须管理的客户软件的存储库:应用是用户执行任务的途径,而不再是为挖掘设备能力而编写的软件;计算环境是一个信息强化了的物理空间,而不再是为存储和运行软件而存在的一个虚拟环境。

政府跨域治理协同分析模型

政府跨域治理协同分析模型作者:曹堂哲来源:《中共浙江省委党校学报》2015年第02期摘要:政府跨域治理研究缺乏核心问题的提炼和形式理论的建构,是制约跨域治理研究向前推进的一大瓶颈。

文章将政府跨域治理协同作为政府跨域治理研究的核心问题之一,结合政府跨域治理的系统属性,引入政策循环与政策子系统的分析框架下,建构了“基于政策循环和政策子系统的跨域治理协同分析模型”。

在这一模型的指引下,文章系统梳理了跨域治理协同分析的“政策循环维度”、“政策子系统维度”和“跨域事务维度”的理论资源和知识积累;总结了政府跨域治理协同分析的协同学途径、网络途径和制度分析途径。

关键词:跨域治理;协同;政策循环;政策子系统;途径中图分类号:D089文献标志码:A文章编号:1007-9092(2015)02-0033-07一、政府跨域治理协同问题的提出政府管理中的跨域事务(across-boundary affair)指同时涉及两个或两个以上管理单元,需要这些管理单元协同治理的事务。

政府能否在跨域事务治理中实现协同?将成为衡量政府公共管理水准的“试金石”,理当成为未来公共管理研究的关键议题。

①政府跨域治理协同指的是在跨域事务的治理过程中各个子系统之间以及子系统构成要素治理环境、治理主体、治理政策、治理结构、治理绩效这些子系统的匹配一致、内容耦合、协同增效的状态与过程。

跨域治理的事务是哪些需要多个管理单元共同努力的事务,故跨域治理涉及的环境、主体、客体和工具等方面的匹配一致、功能耦合和协同增效理应是跨域治理研究的核心问题。

政府跨域治理协同的研究是政府跨域治理研究和协同研究的交叉领域,目前仍然是一个有待完善的领域。

遗憾的是,一方面在政府跨域治理的实践中存在大量的“碎片化”局面;另一方面政府跨域治理的研究也处于“分散化”局面,学者们对于跨域治理的理论范式、方法流派尚未达成共识。

②跨域治理的研究似乎成了时髦的学术“标签”,各种理论和实践的研究都松散地聚集在跨域治理的旗帜之下。

浅谈微电网 DER 运行控制和协调优化

浅谈微电网 DER 运行控制和协调优化摘要:随着我国配电网覆盖率的逐年增高,电力技术到了全方位改革的关键时期,对微电网的研究也日新月异。

本文分析了微电网分布式电源的可控性和逆变器的控制方法并对其运行控制进行论述。

介绍了几种分布式电源协调优化模型,最后指出了分布式电源的电路模型仿真进一步的研究方向。

关键词:DER;运行控制;协调优化0引言从美国sseter教授系统性提出了微电网的概念开始,经过几十年国内外专家及电力工作者对其研究,成为了能源和电力技术的前沿焦点,IEC(International Electrotechnical Commission)在《2010-2030应对能源挑战白皮书》中称微电网是未来能源互联网中不可或缺的技术。

由于微电网的存在,电力系统开始从传统形式的集中运行转变为区域离散运行,从而其在电力系统中将占有关键性地位,成为大电网最重要的环节和有力保障。

并且随着对微电网领域进行更深层次的研究,对整个能源的使用构架和电力部门实现多元化供电、能源低碳利用及可持续发展等方面具有积极意义。

推动了多源微电网的运行管理机制向更加多元化的方向发展。

因此,使微电网经济化、高效化、可靠化运行是时下研究的焦点。

本文针对近年来微电网技术所取得的新成就和新进展,对其运行控制的两个方面:分布式电源(distributed energy resource,EDR)的运行控制和协调优化两个方向进行综述。

在微电网DER可控的条件下下,通过DER间的协调优化来达到维持微网的功率平衡和电压频率稳定,并实现微网的并、离网切换等技术难点[1]。

1 DER的运行控制由于DER在微电网中的比例逐步上升,其控制方法日趋复杂。

按照并网方式可分为旋转型DER和逆变型DER。

逆变型DER如光伏发电,波动性较强,需要经过逆变器变为交流接入电网,大部分DER属于此类。

而旋转型DER则有着和同步电机相似的动态特性如风电、小型水电。

DER从宏观角度的按可控性分为不可调度机组和可调度机组[2]。

面向普适环境的两阶段资源分配模型

(. 1 西北工业大学 计算机学院 ; . 2 西北工业大学 软件 与微 电子学 院,陕西 西安 7 0 7 ) 10 2

摘 要: 普适计算以用户为 中心, 具有不可见计算的特点, 普适环境下的资源分配需要解决面向不确 定, h户任务分配动态资源的问题 。文章提 出一个两阶段的普适资源分配模型来解决该问题, ll  ̄ 包括 用户级资 源分 配和 资源级适应性调 整。其 中, 户级 资 源分配 阶段 实现从 用户随机任 务序 列到语 义 用 资 源的映射和分 配, 资源级 适应性调 整 实现从 物理 资 源到语 义资 源的映射 和适 应性 调整 。以上 两阶

用 户级 资源 分配 的 主要 功能 是基 于语 义组 织 的 普适 资源 , 实现 面 向随机演 化 用户 任 务 的资源 分配 。 因此 , 在用户 级资 源 分 配 要解 决 随 机 演 化 的用 户任 务 的描述 和普适 资源 的语 义组 织 问题 。本 文提 出一 个基 于多段 演化 的用户 随机任 务描 述 方法 和基 于语 义 树 的普 适 资源 描述 和组 织方 法 。

2 1 4月 00年 第 2 卷第 2 8 期

西 北 工 业 大 学 学 报

Ju lo r wetr oye h ia nv ri o ma fNot s n P ltc nc lU iest h e y

Ap . 2 1 r 00

V0 . 8 o 2 12 N .

面 向 普 适 环 境 的 两 阶 段 资 源 分 配 模 型

的转移概率和总任务集合到各段任务的映射概率分 布; ④从语义资源集合中按用户任务需求规格 , 以 并 任务演化概率大小为优先级实施语义资源到用户随 机 任务 的 映射 。通 过 以上 过 程 , 可 以实现 面 向用 则 户 随机任 务 的语义 资 源 分 配 , 配 的结果 是 实 现 了 分 任务执行概率意义下 的语义资源分配。其中概率约 束 的含义 是 以一定 的概率保 障用户 具有 随机性 质任 务 的完 成 。

普适计算环境中基于上下文的使用控制模型

虑 上下 文信 息 ,而 普适 环境 为动态 环境 ,传统 访问控 制及

R A 模 型针 对静态 环境 或封 闭系统 ,因此不适 合普适 环 BC 境 。且传统访 问控制及 R A B C模型没有考虑持续性 ,授权发

生在访 问前 ,在普适环境 中,存在很多长期访 问过程和短暂 访 问过程 ,在访问前或访问中进行 授权 决策 。 普适环境具有开放性 , 系统规模 巨大 , 授权管理负担重 ,

当主 体在访 问客体 的过程 中上下文 不满足 时 (,,) Or 改变 到

() 限( ih,R 是 主体可 以对 客体进行 的访 问操 作集 3权 R gt ) 组成 。主体是按权 限的规定去访问客体的 , R={ ,, ‘ 。 rr …, ) jE

() 4授权( toia o , 是用于授权决策 的规则集。规 Auh r t n A) zi 则根据主体 S 对客体 O的请求权 限 r 检测主、客体属性决定 , 请求是否被允许 。 A={ …, 为某 授权集合 。 口 a, a} () 5 职责(B ia o ,B 是 主体必须 在访 问之前或者在 访 o l tn ) gi

图 1 C C N模型结枸 U O

下 次或本次访问权 限的判断。因此 , 用控制 ( ae o t l 使 Usg n o, C r UC N) O 模型较传 统的访 问控制机制及 R A 模型适合普适 B C

环境 。UC N 模 型根 据 A Auhr ain 、B(B ia o ) O ( toi t ) z o o l tn、 gi

模型基本元素描述如下 : () 1主体(ujc,s和主体属性( T () S bet ) A Ts) 主体是 具有某 些

基金项 目:武警工程学院基础理论研究基金资助项 目( Y 0 0 1 WJ 2 1 2 )

1201管理科学与工程

1201管理科学与工程一、学科概况管理科学与工程学科是泰勒“科学管理”理论的继续和发展,它以人类社会组织管理活动的客观规律及应用为研究对象,以数学、运筹学、系统工程、电子技术等为研究手段是一门跨自然科学、工程科学和社会科学的综合性交叉学科,具有中国管理学科发展的特色。

管理科学的朴素思想随着1911年泰勒所著《科学管理原理》书的问世,才开启了现代管理科学的帷幕。

1939年,英国布莱克特领导的一个研究小组为了解决复杂的军事问题,利用数学、自然科学和社会科学知识,把管理问题描述成数学模型,求出它的解并进行系统研究,标志着管理科学正式形成。

1935年,在我国上海沪江、复旦、暨南、光华等私立大学己设有高等管理系科。

1949年前,全国大学的管理教育已具有相当规模。

1952年,全国高等院校院系调整后,各大学仿效苏联,不设管理专业,但“生产组织与计划”与“工业企业管理”这两门课程因主要讲企业管理技术层面的内容得以保留。

1952年,教育部聘请苏联专家举办研究生班,由全国各所大学推荐教师参加,三年学成后返回原校,成为各校“生产组织与计划”和“工业企业管理”这两门课程的教学骨干。

1956年前后,一些留学美国的运筹学、质量管理方面的专家回国,传播先进管理知识,并受到有关主管部委的重视,形成了管理学科研究的基础。

同时在自动化学科由于大系统控制和系统科学技术研究发展了系统工程研究,成为管理学院和管理工程学科重建的前奏。

1978年,钱学森、许国志、王寿云联名在《文汇报》发表了题为《组织管理的技术——系统工程》一文,推动了最优化方法、图论、排队论、对策论、可靠性分析、预测技术、系统论、信息论、控制论、价值工程等方法和技术的普及应用并取得显著效果。

1979年,清华大学等11所理工科大学申请成立管理工程专业,得到国家教委批准,我国大学的管理教育从此恢复。

1980年开始,企业推行了定额管理、工业工程和工程管理,采用管理信息系统、运筹学、系统工程技术和方法优化管理过程,提出了管理现代化的目标,引进和推广了18种现代化管理方法和技术。

6《6G知识定义的编排与管控白皮书》

前言1 前言1.1 背景与驱动力美国MIT 的D.Clark 教授在2003 年所提出的知识与知识平面(Knowledge Plane, KP)被认为是一个优秀的自智网络理论发展基础。

一方面,知识具有先验性,利用其中的经验或结果,可以加快AI 的决策速度和准确度。

另一方面,知识具有普适性,即,知识中蕴含的经验或结果在不同网络场景可以被复用,处理多种网络状态、网络问题,提高网络编排与管控的灵活性,避免重复工作。

然而,尽管“知识”具有上述优点,知识表征网络的范式制定、将“知识”融入网络运维框架、利用“知识”推动自智网络领域发展等相关工作却屈指可数。

另外,近年在业界兴起的闭环控制系统,可利用一系列机制和算法,使目标网络或目标系统可以自动化获取并分析数据、学习知识、做出判断、管理资源、优化运行策略等,通过多项能力针对性地解决前文所述的行业痛点。

不仅如此,使用闭环控制系统对构建智能化网络管理平台已成为许多组织的共识。

例如,2019 年,GSMA 发布《智能自治网络案例报告》。

同年,TMF 发布《自动驾驶网络白皮书》。

两个组织同时将目光聚焦于智能自智网络,均指出,闭环控制系统是发展自智网络的核心与关键之一。

1.2 相关标准进展1.2.1ETSIETSI 十分重视AI 技术在ICT 领域的应用,于2020 年6 月发布《AI 及其用于ETSI 的未来方向》白皮书。

2017 年2 月,ETSI 成立业界首个网络智能化规范组——体验式网络智能行业规范工作组(Experiential Networked Intelligence Industry Specification Group,ENI ISG)。

E NI ISG 定义了基于“感知-适应-决策执行”控制模型的认知网络管理架构,利用AI 和上下文感知策略来根据用户需求、环境状况和业务目标的变化来调整网络服务;通过自动化的服务提供、运营和保障以及切片管理和资源编排优化来提升5G 网络性能。

新经济地理学模型

随着研究的深入,新经济地理学模型不断发展和完善,包括引入网络、创新、环境因素等新的研究领域。

模型的进一步发展

模型的演变历程

02

新经济地理学模型的核心概念

空间集聚是指经济活动在地理空间上的集中现象,这种集聚可以带来规模经济、知识溢出和创新等好处。

空间集聚的形成受到多种因素的影响,包括资源禀赋、市场需求、政策制度等。

产业集聚

创新是指通过科学研究和技术开发,创造新的知识和技术,以推动经济增长和社会进步。

创新与技术溢出的实现需要具备一定的条件,包括科研投入、人才储备、政策支持等。

创新与技术溢

技术溢出是指技术在区域间的传播和扩散,这种溢出可以带来知识溢出和创新扩散等好处。

创新与技术溢出对经济增长和区域发展具有重要影响,是区域创新能力和竞争力的重要体现之一。

案例三:欧洲的产业转移与空间重构

总结词:城市群的发展与竞争力提升是新经济地理学模型的重要案例,其成功因素包括资源整合、产业协同和创新能力提升等。

案例四:城市群的发展与竞争力提升

案例五:跨国公司的投资决策与区位选择

总结词:跨国公司的投资决策与区位选择是新经济地理学模型的重要案例,其成功因素包括市场规模、劳动力成本、基础设施等。

产业政策制定

投资区位选择

新经济地理学模型可以帮助跨国公司进行投资区位选择,例如研究市场规模、劳动力成本、政策环境等因素对投资ห้องสมุดไป่ตู้益的影响,以制定合理的投资策略。

投资环境评估

新经济地理学模型可以对投资环境进行全面评估,例如政治稳定性、经济状况、社会环境等对跨国公司投资决策的影响。

投资后管理优化

新经济地理学模型可以帮助跨国公司优化投资后管理,例如研究如何提高本地化程度、加强供应链管理、降低运营成本等以提高跨国公司的竞争力。

流域水环境系统模型研究及其应用

流域水环境系统模型研究及其应用一、本文概述本文旨在探讨流域水环境系统模型的研究及其在实际应用中的重要性。

流域水环境系统模型是一个集成了水文学、水力学、生态学、环境科学等多个领域的复杂系统,它通过数学模型和计算机技术,对流域内的水资源分布、水质变化、生态环境演变等过程进行模拟和预测。

本文首先将对流域水环境系统模型的基本概念、发展历程和主要类型进行概述,分析其在水资源管理、水环境保护、生态修复等领域的潜在应用价值。

接着,本文将重点介绍流域水环境系统模型的研究方法和技术手段,包括模型的构建原理、参数设置、模型验证与优化等方面。

通过对现有研究成果的梳理和评价,本文旨在揭示流域水环境系统模型在理论和实践中的挑战与机遇,探讨如何进一步提高模型的精度和可靠性,以更好地服务于流域水资源的可持续利用和水环境的保护。

本文将通过案例分析的方式,展示流域水环境系统模型在实际应用中的成效和局限性。

通过具体案例的剖析,本文旨在探讨如何根据实际应用需求,选择合适的流域水环境系统模型,以及如何在实践中不断优化和完善模型,以提高其在解决实际问题中的效用。

通过本文的研究,旨在为流域水环境系统模型的进一步发展和应用提供有益的参考和借鉴。

二、流域水环境系统模型的理论基础流域水环境系统模型的研究和应用离不开深厚的理论基础。

这些理论涵盖了水文学、环境科学、生态学、系统科学等多个领域,为模型的构建提供了科学依据。

水文学理论是流域水环境系统模型的基础。

它涉及到降水的形成、地表水与地下水的相互作用、水流的运动规律等。

这些理论为模型提供了流域内水循环过程的详细描述,从而能够模拟和预测不同时空尺度下的水流动态。

环境科学理论为流域水环境系统模型提供了关于水质、水生态等方面的认识。

水质的变化受到多种因素的影响,如污染源的排放、水体的自净能力等。

环境科学理论可以帮助我们理解这些因素之间的相互作用,从而构建出能够反映实际水质状况的模型。

生态学理论也是流域水环境系统模型的重要组成部分。

旅游者恢复性环境感知与游后行为意向影响机制和边界条件

旅游者恢复性环境感知与游后行为意向影响机制和边界条件一、概述随着旅游业的蓬勃发展,自然旅游地逐渐成为人们休闲放松、寻找心灵寄托的重要场所。

伴随着旅游活动的频繁开展,自然旅游地的环境和生态系统面临着前所未有的压力。

如何在保障旅游业发展的同时,保护自然旅游地的生态环境,成为亟待解决的问题。

在这一背景下,旅游者的恢复性环境感知与游后行为意向逐渐成为旅游学和环境心理学领域的研究热点。

恢复性环境感知,源于环境心理学中的恢复理论,指的是个体在特定环境中感受到的能够缓解精神压力、减少消极情绪和身心疲惫的程度。

而游后行为意向则是指游客在旅游体验后的行为倾向,如是否愿意再次游览、推荐他人来旅游地等[3][4]。

本研究旨在探讨自然旅游地旅游者恢复性环境感知与游后行为意向的影响机制和边界条件。

通过构建整合模型,分析恢复性环境感知如何影响旅游者的满意度和行为意向,以及这种影响在不同情境下的边界条件。

本研究不仅有助于从理论上推进旅游学中游客恢复性感知影响后果的研究,拓宽游客行为意向及其前因机制的研究,而且从实践上为旅游地市场营销与管理运营提供抓手,为推动旅游地高质量发展提供参考。

通过深入研究旅游者的恢复性环境感知与游后行为意向,我们期望能够为自然旅游地的可持续发展提供科学依据,为旅游业的健康、绿色发展贡献力量。

1. 研究背景与意义在当今快节奏、高压力的社会环境中,旅游活动已成为人们缓解压力、恢复精力的重要方式。

旅游目的地不仅提供休闲和娱乐的机会,还被视为一种恢复性环境,能够促进个体的身心健康。

旅游者的恢复性环境感知,即他们在旅游过程中对环境促进恢复能力的认知和体验,已成为旅游研究中的一个重要议题。

本研究旨在探讨旅游者恢复性环境感知对游后行为意向的影响机制及其边界条件。

旅游者的行为意向,如重游意愿和推荐意愿,对旅游业的持续发展至关重要。

理解旅游者如何通过感知环境恢复性来形成积极的行为意向,对于旅游目的地管理、市场营销策略的制定以及旅游产品的设计具有重要的实践意义。

普适计算环境下基于模糊ECA规则的访问控制方法

( 陕 西师 范大学计 算机科 学 学院 西安 7 1 0 0 6 2 ) ( 陕西 师范大 学非线 性综合 集成 实验 室 西安 7 1 0 0 6 2 ) z

摘 要 上 下文信 息是普适访 问控制的关键 因素 , 对主体授权和权 限使用过程具有决定性影响。普适计算环境 下 , 主

体权限、 资源访 问控制强度和安全策略 应随上 下文的变化 而动 态 自调 节。已有访问控制模 型均未考虑上 下文对普 适

s i v e c o mp u t i n g e n v i r o n me n t , wi t h o u t t h o r o u g h c o n s i d e r a t i o n b y c u r r e n t a c c e s s c o n t r o 1 mo d e l s . I n o r d e r t o d e s c r i b e t h e

环境 。

关键 词

访问控制 , 主动访 问控 制 , 区间值模糊推理 , 模糊 E C A规则 , 普适计算

T P 3 0 9 文献标识码 A

中 图 法分 类号

Ac c e s s C o n t r o l Me t h o d B a s e d o n F u z z y E CA Ru l e s f o r P e r v a s i v e C o mp u t i n g En v i r o n me n t s

t e n s i t y a n d t h e s e c u r i t y p o l i c i e s o f t he s y s t e m) , b a s e d o n t h e t r a d i t i o n a l ECA r u l e s a n d t h e i n t e r v a l f u z z y s e t t h e o r y, a

基于PSDRDP理论模型的区域资源环境承载力综合评价

基于PSDRDP理论模型的区域资源环境承载力综合评价一、本文概述随着全球经济的快速发展和人口规模的不断扩大,资源环境问题日益凸显,成为制约区域可持续发展的重要因素。

因此,对区域资源环境承载力进行综合评价,对实现区域可持续发展具有重要意义。

本文基于PSDRDP理论模型,构建了一套区域资源环境承载力综合评价体系,旨在全面、系统地评估区域资源环境承载力的现状和潜力,为区域可持续发展提供决策支持。

PSDRDP理论模型是一种基于压力-状态-响应(Pressure-State-Response)框架的区域发展评价模型,它通过对区域资源环境系统的压力、状态、响应三个方面进行综合分析,揭示区域资源环境承载力的内在机制和变化规律。

本文在PSDRDP理论模型的基础上,结合区域资源环境承载力的特点,构建了一套包括资源环境压力指数、资源环境状态指数、资源环境响应指数在内的综合评价指标体系。

本文首先对区域资源环境承载力的相关概念和理论基础进行了梳理和阐述,然后详细介绍了基于PSDRDP理论模型的区域资源环境承载力综合评价体系的构建方法和步骤。

接着,本文以某典型区域为例,运用该评价体系进行了实证研究,分析了该区域资源环境承载力的现状和存在的问题,并提出了相应的对策建议。

本文总结了研究的主要结论和不足之处,并对未来的研究方向进行了展望。

通过本文的研究,可以为区域资源环境承载力的综合评价提供一种新的思路和方法,有助于推动区域可持续发展的理论与实践。

本文的研究结果也可以为政府决策部门提供科学依据,促进区域资源环境保护和经济发展的协调发展。

二、PSDRDP理论模型介绍PSDRDP理论模型是一种综合性的区域资源环境承载力评价模型,它以压力(Pressure)-状态(State)-响应(Response)-驱动(Driver)-影响(Impact)-路径(Path)为核心框架,全面考虑了人类活动对资源环境系统的影响及其反馈机制。

模型从“压力”维度出发,分析了区域内经济发展、人口增长、技术进步等人类活动对资源环境系统产生的各种压力。

普适计算环境下的安全访问模型

普适计算环境下的安全访问模型周彦伟;杨波;张文政【摘要】针对移动终端的普及和可信计算技术对移动终端通信模式的影响,为满足普适计算环境的安全访问需求,本文提出普适计算环境下的安全访问模型,该模型定义了普适计算环境下用户的本地注册、域内访问和域间漫游3种机制,并详细介绍了相应的工作流程.安全性证明表明本文机制是CK安全的;分析显示本文模型在匿名性、安全性和效率上的优势,使其更加适合在普适计算环境下使用.%Because of the popularity and the change of communication mode for mobile terminals and in order to meet the security access demand of pervasive computing environment,we present a security access model for pervasive computing environment which contains three kinds of access mechanisms:local service domain registration,local domain access and cross-domain access,and the specific work processes of the above access mechanisms are introduced at the same time.The security proof shows that our proposal is provably secure in the CK security model and has superiority in anonymity,security and efficiency,which make it more suitable for pervasive computing environment.【期刊名称】《电子学报》【年(卷),期】2017(045)004【总页数】7页(P959-965)【关键词】普适计算环境;安全访问模型;跨域;CK安全模型【作者】周彦伟;杨波;张文政【作者单位】陕西师范大学计算机科学学院,陕西西安710062;保密通信重点实验室,四川成都 610041;中国科学院信息工程研究所信息安全国家重点实验室,北京100093;陕西师范大学计算机科学学院,陕西西安710062;保密通信重点实验室,四川成都 610041;中国科学院信息工程研究所信息安全国家重点实验室,北京100093;保密通信重点实验室,四川成都 610041【正文语种】中文【中图分类】TP393.08不同的智能区域构成了开放的分布式环境——普适环境,每个智能区域都有认证服务器管理区域的资源及用户,为用户提供身份认证等服务.在该环境中,由于用户会漫游到不同的区域,此时存在漫游过程中用户身份的认证问题.当用户进行漫游访问时,由于不存在事先的信任关系,因此访问区域的认证服务器需联合家乡区域的认证服务器对其身份合法性进行验证;并且在跨域访问过程中,需保护用户身份、位置等隐私信息的安全性,同时要防止攻击者的跟踪、窃听等行为,因此在跨区域漫游过程中需隐藏用户的真实身份等个人隐私信息,为用户提供匿名漫游服务;因此跨域认证方案在实现安全认证和会话密钥协商的同时需满足匿名性和不可跟踪性,即访问区域的认证服务器和其他用户都无法确定跨域用户的真实身份及不同的会话源头.由于普适环境中移动终端的存储、计算能力的局限性,使得传统漫游认证机制[1~7]无法满足普适环境对匿名性和计算开销的要求;同时用户身份的合法,并不意味着终端平台的安全可信.然而传统的跨域漫游认证机制[1~7]仅关注用户身份的合法性,缺乏对用户所持终端平台的可信性验证,同时传统机制的计算开销较大,已无法满足当前普适环境对计算效率的需求.针对普适环境下漫游认证机制的研究现状,为解决现有机制所存在的不足;同时为推广可信移动终端(Trusted Mobile Terminal,TMT)的应用,本文综合可信计算技术提出普适计算环境下的安全访问模型,具体包括本地域注册、域内访问和域间漫游3种机制;并基于CK安全模型对域间漫游机制的安全性进行了证明.2.1 普适环境下的域间漫游域间漫游机制确保普适环境下用户能获得随时随地的接入服务,研究人员就漫游问题提出多个解决方案[1~7].通过分析现有的匿名漫游方案[1~7]发现存在下述不足:文献[1]涉及复杂的证书管理;文献[2]与文献[1]一样,无法满足用户个人隐私信息的匿名性要求.文献[3]的漫游认证时延较大;文献[5]中攻击者易对用户的通信过程进行跟踪;文献[6]无法满足域间漫游的需求;文献[7]未考虑终端平台本身的安全性.2.2 移动终端的安全性由于移动终端的智能化发展,其所支持的功能越来越多;由于存储信息敏感程度的不断提升,促使越来越多的用户开始注重自身隐私的安全性.可信计算理论的初衷是在终端平台上以硬件芯片为基础构建安全可信的计算平台,加强对终端平台的安全性保护.为确保移动设备信息的安全,可信计算组织发布了移动可信模块(Mobile Trusted Module,MTM)规范,意在移动终端上建立可信的安全机制来保护用户隐私信息和敏感数据的安全性;文献[8,9]详细介绍了可信计算的相关关键技术.如图1所示本文普适环境下安全访问模型涉及的实体包括:用户(User)、管理员(Admin)和身份认证服务器;其中User是请求接入的实体,终端的MTM安全芯片将收集平台可信度量信息,并发给身份认证服务器验证其身份合法性和平台可信性;Admin是服务域的相关管理人员;身份认证服务器主要完成本地域中User的身份合法性及平台可信性的验证,为User签发临时身份标识,同时受理其他服务域中User的漫游访问请求,并对漫游用户的身份合法性及平台可信性进行验证,为合法且可信的漫游用户签发临时的漫游标识,同时负责制定本地用户的身份合法性及平台可信性验证策略,管理用户的注册信息.根据User的具体工作过程,本文定义了3种访问机制:(1)本地域注册.本地域注册是指用户向本地服务器进行注册,获得相应的注册信息.User向本地域身份认证服务器(Home Authentication Server,HS)申请注册,HS完成User身份合法性及平台可信性的验证,对身份合法且平台可信的User 签发临时身份标识TIDU.(2)域内访问.域内访问是指注册完成后用户与本地域服务器进行通信的过程.User 完成本地注册后,获得HS签发的TIDU,可持TIDU与HS进行通信.图1中Alice进行域内访问.(3)域间漫游.域间漫游是指User注册完成后向其他区域申请服务的通信过程.User 完成本地注册后,请求漫游进入远程域(远程域是相对用户而言的),无需HS的协助,远程域身份认证服务器(Remote Authentication Server,RS)直接完成对漫游User 的身份合法性及平台可信性验证,并为通过验证的用户签发具有时效性的漫游标识RIDU.图1中Bob进行域间漫游访问.本文使用的相关变量定义如下:ID是身份标识或相关网络标号;TID是HS为本地User生成的临时身份;LegA是TID的验证标识,且初始值为0;RID是RS为漫游User签发的漫游临时身份;RLeg 是RID的验证标识,且初始值为0;Ti是时间戳表示小于q的非0正整数,其中q是大素数.本文使用的相关运算表述如下:双线性映射.设G1,G2分别为阶是大素数q的加法循环群和乘法循环群,P为群G1的生成元.当映射e:G1×G1→G2满足下列性质时,称e为双线性映射.①双线性.对于和P,Q∈G1,均有e(ap,bQ)=e(P,Q)ab成立.②非退化性.存在P,Q∈G1,使得e(P,Q)≠1G2,其中1G2为G2的单位元.③可计算性.对于P,Q∈G1,可在多项式时间内完成e(P,Q)的计算.同时定义<E,D>表示对称的加/解密算法;<Enc,Dec>表示非对称的加/解密算法;⊕表示异或运算;‖表示连接符.本文使用的相关假设表述如下:假设1 各服务域中的认证服务器获得由普适环境管理中心签发的身份证书,证书包含公钥、管理中心的签名信息等,各认证服务器安全存储私钥防止其泄露.假设2 User在交互过程中加/解密、随机数产生等操作可由安全芯片MTM完成. 假设3 时钟同步机制可确保本文模型中时间戳的新鲜性.3.1 初始化初始化阶段主要完成认证服务器的注册及参数生成.具体过程如下所述:①认证服务器向管理中心注册,管理中心选择满足双线性映射e:G1×G1→G2条件的q阶循环加法群G1和乘法循环群G2,P是群G1的一个生成元;定义抗碰撞哈希函数和H3:G1→{0,1}|ID|(为方便描述将H,H1和H2定义为对任意长度字符串的映射),其中LK表示协商会话密钥的长度,|ID|为相关参与者的身份标识长度,管理中心公开系统基础参数Params={q,G1,G2,e,P,H,H1,H2,H3}.②HS选取随机秘密数作为主密钥,计算公钥P.HS妥善保管主密钥SHS,公开系统参数}.③RS选取随机秘密数作为主密钥,计算公钥P.RS妥善保管主密钥SRS,公开系统参数}.3.2 家乡域注册User向HS申请注册,完成身份合法性及平台可信性验证,并获得HS生成临时身份标识TIDU.(1)User选取随机数后,计算RU=rUP,用HS的公钥加密AIKCertU,ATTCertU,IDU,RU和TU生成注册消息,其中AIKCertU和ATTCertU是安全芯片MTM生成的平台可信性验证信息;公钥加密确保仅有HS能正确解密消息,保证消息的安全性;时间戳保证消息的新鲜性.(2)HS基于AIKCertU和ATTCertU对平台可信性进行验证(相关关键技术详见文献[8,9]),为身份合法且平台可信的User分配临时身份标识TIDU.①计算秘密数‖NumHS)和临时身份标识⨁IDU⨁IDHS,其中NumHS是HS选取的秘密随机数.②选取随机秘密数计算RHS=rHSP,L=rHS+fUSHS(其中fU=H1(IDU,RHS,RU)).③计算会话密钥k1=H(rHSRU‖IDU‖IDHS).④在本地数据库中,为User建立注册信息其中⨁⨁H3(RHS),Result表示平台可信性验证结果.HS将TIDU,<L,RHS>,Enc(SHS,TIDU‖Result)和THS用私钥SHS加密后发送给User;私钥加密确保应答消息是由HS发送.(3)User收到应答消息后,验证应答消息的合法性及新鲜性,并计算相应的协商密钥.①通过等式其中fU=H1(IDU‖RHS‖RU))验证注册应答消息<L,RHS>的正确性.②计算会话密钥k1=H(rURHS‖IDU‖IDHS).③计算SU=rU+L和R=RU+RHS,则User的注册证书为CertU=<SU,R,fU>,User 安全存储CertU和平台可信性验证结果Enc(SHS,TIDU‖Result),并销毁秘密数rU,使其不对外泄露.3.3 域内访问机制如图1所示,Alice获得TIDU后可持其与本域内服务器HS进行通信,HS基于TIDU完成对Alice身份合法性及平台可信性的验证.(1)Alice通过下述计算生成服务请求消息.①随机选取秘密数计算身份证明信息QA=nSAP,WA=nR,VA=nfAP.②随机选取秘密数计算计算临时身份标识⨁⨁其中是Alice在第i-1次域内访问时生成的临时身份标识是Alice在第i-1次域内访问时HS生成的密钥协商参数③计算其中‖后,Alice产生时间戳,将消息‖‖和<QA,WA,VA>用加密发送给HS.(2)HS用私钥SHS解密消息,验证消息的完整性及时戳的新鲜性后,完成对Alice的身份合法性及平台可信验证.①通过等式验证身份证明信息<QA,WA,VA>的合法性.②使用密钥解密消息‖通过等式其中‖验证密钥协商参数的正确性.③通过索引⨁查找本地数据库中Alice的相关注册信息基于等式⨁⨁⨁⨁IDHS验证Alice临时身份所对应真实身份的合法性.④选取秘密数计算并更新会话密钥‖IDU‖IDHS)和注册信息⨁⨁⨁).⑤基于Enc(SHS,TIDA‖Result)可获知Alice平台的可信性结果,根据等式⨁⨁验证授权身份与持有者身份的一致性.HS将消息‖和用SHS加密后发送给Alice.(3)Alice更新与HS间的协商会话密钥‖IDU‖IDHS),解密消息‖并验证应答消息的正确性.3.4 域间漫游如图1所示,用户Bob漫游进入其他服务域,并向管理员申请获知认证服务器RS的公钥,Bob与RS建立连接并申请漫游标识;RS无需HS的协助直接完成对Bob的身份合法性及平台可信性验证.(1)Bob通过下述计算生成域间漫游消息.①随机选取秘密数计算身份证明信息QB=mSBP,WB=mR,VB=mfBP.②随机选取秘密数计算RB=rBP,计算SigB=rB+mSBhB(其中hB=H1(TIDB‖RB)).将消息RB,IDHS,IDRS,Enc(SHS,TIDB‖Result),<QB,WB,VB>,TIDB和TB用加密后发给RS.(2)RS解密请求消息,并验证消息的完整性及时戳的新鲜性,防止重放攻击的发生.RS通过下述操作完成对漫游用户Bob的合法性验证.①通过等式验证漫游身份证明信息<QB,WB,VB>的合法性.② 通过等式SigBP=(rB+mSBhB)P=RB+hBQB(其中hB=H1(TIDB‖RB))验证密钥协商参数RB的正确性.当且仅当上述验证都通过时,RS接受Bob的域间漫游申请,认为Bob是在HS处已完成注册的身份合法且平台可信的漫游用户.③选取随机数计算RRS=rRSP,生成临时漫游标识RIDBob=TIDBob⨁IDRS⨁H3(RRS).④基于消息Enc(SHS,TIDB||Result)可获知Bob平台的可信性验证结果,根据TIDB 验证与Bob身份的一致性,同时可进一步确认Bob是在HS处注册的合法用户;在本地数据库中为Bob建立漫游认证信息库<TIDB,Result,RIDB,RLegB,Time,Length>,其中RIDB=TIDB⨁H3(RRS),RLegB=0⨁H3(RRS),Time是漫游临时标识的签发时间,Length是有效期.⑤计算会话密钥kB,RS=H(rRSRB‖IDBob‖IDRS)后,RS将TIDB,RIDB,RRS,E(kB,RS,RIDBob)和TRS用SRS加密后发给Bob.(3)Bob计算与RS间的会话密钥kB,RS=H1(rBRRS‖IDBob‖IDRS),并解密E(kB,RS,RIDBob)验证临时漫游标识RIDBob的正确性.3.5 重复漫游机制当Bob获得漫游临时标识RIDBob后,在其有效期内可持其向RS申请多次漫游服务,Bob第i次的漫游申请过程如下所述:(1)Bob选取秘密数计算更新临时漫游标识⨁⨁其中为第i-1次漫游时Bob的漫游标识是第i-1次漫游时RS产生的密钥参数.Bob将消息和用加密后发送给RS. (2)RS基于漫游注册信息验证的真实性.①以⨁为索引,检索数据库中的相关记录信息RLegB,并计算⨁RLegB,验证记录信息TIDB是否与相等;②根据的有效期、颁发时间等信息验证在当前时间是否有效;③选取秘密数计算更新与Bob间的会话密钥‖IDBob‖IDRS).④更新漫游认证信息,即RIDB=RIDB⨁⨁⨁).RS将和TRS用SRS加密后发给Bob.(3)Bob计算与RS间的会话密钥‖IDBob‖IDRS),解密并验证临时漫游标识的正确性.以本文域间漫游机制为例,在CK安全模型下对其安全性进行证明,文献[10~13]对CK安全模型的理想模型AM、现实模型UM及会话密钥安全等基本定义进行了详细介绍.4.1 困难性假设判定性Diffie-Hellman(DDH)问题.设G为阶是大素数q的循环群,P为群G的生成元;对于元组(aP,bP,abP)和(aP,bP,cP),其中且未知,DDH问题的目标是判断abP=cP.任意概率多项式时间算法A成功求解DDH问题的概率AdvCDH(A)=|Pr[A(aP,bP,abP)=1]-Pr[A(aP,bP,cP)=1]|是可忽略的.4.2 AM中的域间漫游机制为简化协议证明过程,将本文域间漫游过程抽象描述为协议φ,协议φ描述如下: (1)漫游请求.User在注册阶段获得临时身份标识TIDU;选取用于密钥协商的随机秘密数rU,并向RS发送漫游请求.(2)漫游响应.RS收到User的漫游申请后,首先验证消息的完整性及时戳的有效性,通过TIDU的合法性完成对User身份合法性及平台可信性的验证;选取用于密钥协商的随机秘密数rRS,根据相应的验证结果RS发送漫游响应消息给User.定理1 若DDH问题是困难的,且非对称加密、对称加密等算法均安全且难解时,漫游协议φ在AM中是会话密钥安全的.证明 (1)在协议φ交互过程中,由于消息参与者没有被敌手攻陷,协议执行完毕时,User和RS得到没有篡改的秘密随机数RUS=rUP和RRS=rRSP,计算的会话密钥均为k=H(rRSrUP‖IDU‖IDRS).因此协议满足会话密钥安全的相关性质. (2)假设在AM中存在一个敌手A能以不可忽略的优势ε成功猜测会话密钥询问的应答是真实密钥还是随机值,那么存在输入为元组(aP,bP,abP)和(aP,bP,cP)的算法B,通过与敌手A的交互,能以不可忽略的优势解决DDH问题.设猜测游戏的交互过程中敌手A发起会话的轮数为L.具体算法B与敌手A间的交互过程如下:①B选择随机数J∈[1,L];②B调用敌手A完成域间漫游机制的模拟,发送公共参数Params给A;③在第J次会话中,输入(User,RS,aP,bP,cP),调用User和RS间的会话,设User向RS发送(User,aP,IDU);④RS收到(User,aP,IDU)后,向User发送(RS,bP,IDRS);⑤如果User选择会话(User,RS,J)作为最后一次测试会话,那么B向A提供k=H(cP,IDU,IDRS)作为会话密钥的询问应答;⑥如果会话(User,RS,J)没有暴露,或者选择第J轮会话之外的某一次会话作为最后一次测试会话,或者A没有选择测试会话就终止了,那么A随机输出b←{0,1}(b=1表示k是真实密钥,b=0表示k是随机值),然后终止;⑦如果A终止并输出比特b,那么B终止并也输出比特b′(b′=b)(其中b′=1表示cP=abP,b′=0表示cP≠abP).根据A的测试会话是否与算法B选择的一致,分两种情况讨论:I.敌手A选择的测试会话和随机选择的会话相同.测试会话中,若B的输入元组满足cP=abP,则给A的询问应答就是User和RS在会话J中的真实会话密钥;如果B的输入元组满足cP≠abP,则会话密钥的询问应答是随机的.若A能以其中ε是不可忽略的)的概率猜对会话密钥的应答是真实值还是随机值,则算法B同样能以的概率解决DDH问题.II.敌手A的第J次会话没有被选作测试会话.此时,敌手A通常输出一个随机比特,然后结束会话;则A猜对会话密钥分布的概率是令事件ε′表示敌手A选择的测试会话恰好是第J次会话,即若敌手A能以不可忽略的优势ε猜对会话密钥询问应答是真实密钥还是随机值,则有:Pr[A猜测成功由于算法B将敌手A作为子程序运行,即Pr[B猜测成功]≥Pr[A猜测成功],则算法B 能以不可忽略的优势解决DDH问题.因此,协议φ满足会话密钥安全的相关性质. 在AM中,由于敌手不能对消息进行伪造、篡改和重放,只能真实地转发合法参与者产生的消息,User和RS得到没有篡改的身份合法性及平台可信性验证信息,并协商安全的会话密钥,所以协议φ在AM中是安全的.4.3 UM中的域间漫游机制将基于时间戳的签名认证器λSig,T(安全性证明详见文献[13])和基于身份的匿名认证器λEnc,TID,T(安全性及匿名性证明详见文献[12])应用于本文AM中的协议;在对协议可证安全性不影响的前提下,隐藏User的身份标识信息,实现User身份标识的匿名性,使攻击者无法获得User真实有效的身份信息.定理2 若DDH问题是困难的,且非对称加密算法、对称加密算法安全且难解时,漫游协议φ在UM中是安全的.证明如图2所示,运用基于时间戳的签名认证器λSig,T和基于身份的匿名认证器λEnc,TID,T把协议φ直接转化为UM中会话密钥安全的安全漫游协议.由于协议证明过程中所采用的签名认证器λSig,T和匿名认证器λEnc,T ID,T是可证安全的,根据CK安全模型自动编译得到UM中的漫游协议φ是可证安全的.5.1 计算效率本文域间漫游机制包含2种不同的认证过程,分别为首次认证和重复认证,其中首次认证是指User首次向RS申请漫游服务;重复认证是指在User获得漫游标识RIDU 后,持RIDU申请漫游服务.本节将本文机制与传统漫游机制[14~17]就运算开销和认证特点进行比较,比较结果如表1所示.表1仅对计算量较大操作(如加密,解密,指数等)进行了统计.由表1可知,本文模型中User的计算量远小于文献[14,15]中相关方案的计算量;文献[16,17]的计算效率较高,却存在通信时延较高的不足;由于本文机制无需HS的协助,RS直接对User的身份合法性和平台可信性进行验证,并且未使用计算量较大的指数运算,因此本文协议在未增加RS计算负载的基础下,减少模型的消息交互次数,降低了通信时延,提高了执行效率.5.2 通信效率域间漫游阶段,无需HS的协助RS可直接完成漫游用户User的身份合法性及平台可信性验证.因此User与RS间通过1轮消息交互即可完成漫游申请,时延远远低于其他传统漫游方案[14~17],降低了漫游过程的通信负载和切换时延,同时有效减少漫游User的身份认证次数,防止RS和HS成为瓶颈;并且在重复漫游认证阶段实现User高效、快捷的安全漫游.本文提出普适计算环境下的安全访问模型,User申请漫游服务时,RS无需HS的协助直接完成对User的身份合法性及平台可信性验证,采用临时身份实现用户的匿名性保护,不仅使远程网络和攻击者无法获知用户的真实身份,保护了用户身份等隐私信息的机密性;同时攻击者无法将截获的临时身份与已有的通信信息相关联,确保了用户身份和位置等隐私信息的不可跟踪性,有效防止攻击者针对用户实施跟踪、窃听等攻击行为.下一步将继续优化本文机制,以提高实用性;同时根据现有的成果[16,17],进一步提高本文机制的计算效率.周彦伟男,1986年生于甘肃通渭,陕西师范大学计算机科学学院博士生.研究方向为无线通信技术、匿名通信技术、密码学.E-mail:**********************杨波(通信作者) 男,1963年生于陕西富平,教授、博士生导师,陕西省“百人计划”特聘教授.研究方向为密码学、信息安全.E-mail:**************.cn【相关文献】[1]Leed G,Kang S I,Seo D H,et al.Authentication for single/multidomain in ubiquitous computing using attribute certification[A].International Conference on Computational Science and Its Applications[C].Glasgow,UK:Springer Berlin Heidelberg,2006.326-335. [2]Yao L,Wang L,Kong X W,et al.An inter-domain authentication scheme for pervasive computing environment[J].Computers and Mathematics with Applications,2010,59(2):811-821.[3]Chan Y Y,Fleissner S.Single sign-on and key establishment for ubiquitous smart envionments[A].International Conference on Computational Science and Its Applications[C].Glasgow,UK:Springer Berlin Heidelberg,2006.406-415.[4]Forne J,Hinarejos F,Marin A,et al.Pervasive authentication and authorization infrastructures for mobile users[J].Computers & Security,2010,29(4):501-514.[5]罗长远,霍士伟,邢洪智.普适环境中基于身份的跨域认证方案[J].通信学报,2011,32(9):111-115. Luo Chang-yuan,Huo Shi-wei,Xing Hong-zhi.Identity-based cross-domain authentication scheme in pervasive computing environments[J].Journal onCommunications,2011,32(9):111-115.(in Chinese)[6]Alomair B,Poovendran R.Efficient authentication for mobile and pervasive computing[J].IEEE Transactions on Mobile Computing,2014,13(3):469-481.[7]Mcheick H,Deladiennee L,Wajnberg M,et al.Universal connector framework for pervasive computing using cloud technologies[J].Procedia ComputerScience,2014,34:141-148.[8]徐明迪,张焕国,张帆,等.可信系统信任链研究综述[J].电子学报,2014,42(10):2024-2031. Xu Ming-di,Zhang Huan-guo,Zhang Fan,et al.Survey on chain of trust of trustedsystem[J].Acta Electronica Sinica,2014,42(10):2024-2031.(in Chinese)[9]谭良,陈菊,周明天.可信终端动态运行环境的可信证据收集机制[J].电子学报,2013,41(1):77-85. Tan Liang,Chen Ju,Zhou Ming-tian.Trustworthiness evidence collection mechanism of running dynamic environment of trusted terminal[J].Acta Electronica Sinica,2013,41(1):77-85.(in Chinese)[10]李兴华,马建峰,马卓.可信计算环境下的Canetti-Krawczyk模型[J].电子学报,2009,37(1):7-12. Li Xing-hua,Ma Jian-feng,Ma Zhuo.The Canetti-Krawczyk model under the trusted computation[J].Acta Electronica Sinica,2009,37(1):7-12.(in Chinese)[11]Jiang Chun-lin,Jia Wei-jia,Gu Ke,et al.Anonymous authentication without home server in mobile roaming networks[J].Chinese Journal of Electronics,2013,22(2):382-386. [12]姜奇,马建峰,李光松,等.基于WAPI的WLAN与3G网络安全融合[J].计算机学报,2010,33(9):1675-1685. Jiang Qi,Ma Jiang-feng,Li Guang-song,et al.Security integration of WAPI based WLAN and 3G[J].Chinese Journal of Computers,2010,33(9):1675-1685.(in Chinese)[13]Tin Y S T,Vasanta H,Boyd C.Protocols with security proofs for mobileapplications[A].Proceedings of the ACISP 2004[C].Sydney,Australia:Springer Berlin Heidelberg,2004.358-369.[14]侯惠芳,季新生,刘光强.异构无线网络中基于标示的匿名认证协议[J].通信学报,2011,32(5):153-161. Hou Hui-fang,Ji xin-sheng,Liu Guang-qiang.Identity-based anonymity authentication protocol in the heterogrnrous wireless network[J].Journal onCommunications,2011,32(5):153-161.(in Chinese)[15]Zhang G,Fan D,Zhang Y,et al.A privacy preserving authentication scheme for roaming services in global mobility networks[J].Security and Communication Networks (Published online in Wiley Online Library),2015.DOI:10.1002/sec.1209.[16]Chang C C,Lee C Y,Chiu Y C.Enhanced authentication scheme with anonymity for roaming service in global mobility networks[J].Computer Communications,2009,32(4):611-618.[17]Mun H,Han K,Lee Y S,et al.Enhanced secure anonymous authentication scheme for roaming service in global mobility networks[J].Mathematical and Computer Modelling,2012,55(1):214-222.。

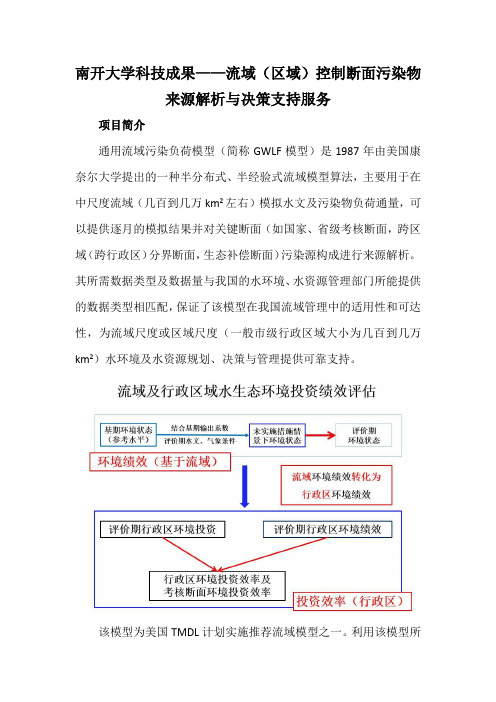

南开大学科技成果——流域(区域)控制断面污染物来源解析与决策支持服务

南开大学科技成果——流域(区域)控制断面污染物来源解析与决策支持服务项目简介通用流域污染负荷模型(简称GWLF模型)是1987年由美国康奈尔大学提出的一种半分布式、半经验式流域模型算法,主要用于在中尺度流域(几百到几万km2左右)模拟水文及污染物负荷通量,可以提供逐月的模拟结果并对关键断面(如国家、省级考核断面,跨区域(跨行政区)分界断面,生态补偿断面)污染源构成进行来源解析。

其所需数据类型及数据量与我国的水环境、水资源管理部门所能提供的数据类型相匹配,保证了该模型在我国流域管理中的适用性和可达性,为流域尺度或区域尺度(一般市级行政区域大小为几百到几万km2)水环境及水资源规划、决策与管理提供可靠支持。

该模型为美国TMDL计划实施推荐流域模型之一。

利用该模型所得结论可以进一步加工分析并结合GIS等空间分析软件,得出时空差异分析结果,为区域或城市水环境管理急需的决策提供支持与建议。

项目特色经过近十年的努力,利用GWLF公开算法,已经开发了基于windows平台Java语言编写的具有独立自主知识产权的CN-GWLF模型(Java语言便于跨平台开发,比如可以开发手机平台app等)。

该模型在原有的GWLF模型算法基础上进一步完善了地下水算法,使之对我国干旱、半干旱地区枯水期地下水模拟更加精确,同时添加了贝叶斯全自动校准算法,参数校准更加简洁,更加精确。

目前可以同时提供管理版和技术版两个版本,以方便管理者或技术人员使用,同时还可以针对具体服务对象提供定制版本,使模型更有针对性地为当地管理部门提供决策支持。

市场应用前景为了落实十三五《水污染防治行动计划》及“水十条”相关要求,环保部于2016年初遴选了4个水环境相关模型以指导、支持地方管理工作,其中GWLF成为唯一流域模型入选推荐名录。

本模型平台已在长春市石头口门水库(应对饮用水水源地富营养化问题),广西河池洪水河流域(城市空间发展规划决策支持),安徽新安江流域(首个国家级跨省界生态补偿评估及对策建议),滦河流域(潘家口水库、大黑汀水库空间规划),天津于桥水库上游(饮用水水源地保护策略支持),青海湟水河流域(城市空间发展评估与支持)得到了应用,并取得了良好的效果,得到了当地相关部门的一致认可,并为流域(区域)的水环境、水资源管理决策提供了有力的技术支持。

普适环境下基于域模型的跨域资源控制机制

普适环境下基于域模型的跨域资源控制机制

贺樑;杨静;吴珂

【期刊名称】《计算机工程与应用》

【年(卷),期】2007(43)36

【摘要】重点研究普适计算环境下资源管理中的跨域问题,聚焦在跨域资源访问,跨域用户漫游和跨域事务转移的机制方面,提出了评估方法并对提出的机制进行了实验分析,验证了在大规模无缝的普适计算环境下,所基于的域管理模型和研究的跨域机制能获得更高的运行效率.

【总页数】5页(P60-64)

【作者】贺樑;杨静;吴珂

【作者单位】华东师范大学计算机科学与技术系,上海,200062;华东师范大学计算机科学与技术系,上海,200062;华东师范大学计算机科学与技术系,上海,200062【正文语种】中文

【中图分类】TP391

【相关文献】

1.基于普适环境下的智能协作学习模型研究 [J], 张晓健

2.普适环境中基于身份的跨域认证方案 [J], 罗长远;霍士伟;邢洪智

3.普适环境下的一种跨域认证机制 [J], 姚琳;范庆娜;孔祥维

4.普适环境下的基于信任度的动态模糊访问控制模型 [J], 杨升;郭磊

5.普适环境下基于中间件的身份验证模型 [J], 孙立镌;杨月甫

因版权原因,仅展示原文概要,查看原文内容请购买。

信息安全技术复习资料

信息安全技术复习资料第⼀章概述1.信息安全问题存在的原因(技术):系统的开放性系统本⾝缺陷(技术;失误/意识)威胁和攻击(病毒⿊客⽹络战)根本原因:信息的价值、利益关系的存在,从根本上导致⼈们对信息的争夺和控制。

2. 信息安全(ISO)定义:在技术上和管理上为数据处理系统建⽴的安全保护,保护计算机硬件、软件和数据不因偶然和恶意的原因⽽遭到破坏、更改和泄露。

3. 属性、机制、服务及其关系:安全本⾝是对信息系统⼀种属性的要求,信息系统通过安全服务来实现安全性,安全机制是提出满⾜服务的⽅法和措施。

基本安全服务(5):认证服务、保密性服务、完整性服务、访问控制服务、不可否认服务。

基本安全机制(8):加密、数字签名、访问控制、数据完整性、认证交换、业务流填充、路由控制、公证4.PDR技术(基于时间)基本原理:安全相关活动(攻击、防护、检测、响应)都要消耗时间。

⽤时间来衡量⼀个体系的安全性和安全能⼒。

P:系统为保护安全⽬标设置各种保护的时间或在该保护⽅式下,t⼊侵者攻击⽬标所花的时间;D:⼊侵者开始⼊侵到系统能检测到⼊侵⾏为的时间;tR:响应时间t保护技术:⾝份认证、访问控制、信息存储与传输安全、防病毒、防⽕墙、VPN等。

检测:漏洞扫描、⼊侵检测、安全审计响应:漏洞修补、报警、中⽌服务等5.信息保障技术框架(IATF)——从空间⾓度技术层⾯分为四部分:本地计算环境:本地⽤户计算环境包括服务器、客户以及其上所安装的应⽤程序;飞地边界(本地计算环境的外缘):被包围的领⼟因为许多机构都与其控制范围之外的⽹络相连,所以需要⼀个保护层来保障进⼊该范围的信息不影响机构操作或资源并且离开该范围的信息是经过授权的;⽹络和基础设施:⽀撑性基础设施:信息技术环境也包括⽀撑性基础设施。

负责提供密钥与证书管理服务;能够对⼊侵和其它违规事件快速进⾏检测与响应,并能够⽀持操作环境的⼊侵检测、报告、分析、评估和响应等。

6.对于安全的理解:安全是⼀个动态实践的过程,原本安全的系统随着时间和环境的变化会不安全;安全具有整体性,既不是单⼀产品,也不是所有安全产品的堆叠。

基于跨空间多元交互的群智感知动态激励模型_南文倩

在线激励模型的特点是工作者按时间次序不重 复认领任务 , 当某一工作者认领任务时 , 系统需要根 据之前认领任务的其他工作者信息做出是否给该工 作者分配任务的决定 , 且该决定不可更改 . 由于缺乏 所有工作者的 完 整 信 息 , 文献[ 将部分工作者 8 1 1] - 该阈值作为判断 作为训练数据学习 得 到 一 个 阈 值 , 是否给空闲工作者 分 配 任 务 的 依 据 . 由于该方案具 可能会造成任务分配和执行的延 有前期的训练过程 , 后; 另外 , 前期工作者的信息只作为训练数据并不 参 与任务分配 , 因此该方案会损害前期工作者的利益 . 离线激励模型的特点是系统给工作者分配任务 包括任务成本和工 前已经掌握了所有工作者的信息 , 作者出价等 . 下面介绍离线激励方面的代表性工作 . ] 文献 [ 为基于移动智能手机的群智感知任务 1 2 设计了两种不同的 激 励 模 型 : 以系统为中心的激励 以系统为中心的 模型和以用户为中 心 的 激 励 模 型 . ) 激励模型采用斯坦伯 格 博 弈 ( 寻 S t a c k e l b e r G a m e g ] 求系统和用户利益最大化的均衡 , 文献 [ 则采用贝 1 3 ) 实现此目的 . 以用户 为中 叶斯博弈 ( B a e s i a n G a m e y ) 心的 L S B( L o c a l S e a r c h B a s e d a u c t i o n 和 MS e n s i n - g

1 2期

南文倩等 :基于跨空间多元交互的群智感知动态激励模型

2 4 1 3

励和离线激励两种情况进行了研究 .

1 引 言

随着智能手机的普及和移动感知技术的发展, 大量基于智能手 机 的 群 智 感 知 系 统 ( M o b i l e C r o w d ) 被人们重视并应用于现实生活中 . S e n s i n S s t e m s g y [] [] 例如 , 交通信息采集系统 VT 噪 r a c k3 和 N e r i c e l l4 ,

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

6 0

2 0 4 (6 0 7,3 3 )

C m ue n i ei n p l a os o p t E gn r g a dA pi t n 计算机工程与应用 r e n ci

普适环境下基于域模型 的跨域 资源控制机制

贺 棵, 杨 静, 吴 珂

HE in YANG ig, U . tr do i eo r e c nr lme h ns b sd o o an m o e n p r aie c m p t L a g。 Jn W KeI e - man rs u c o to c a im a e n d m i d li e v sv o u- n

2 Байду номын сангаас关 工作

IC曾预计 , D 普适 计算 设备的数 目将在不久的将来超过世

界人 口(0亿人 口 )而普适 计算 环境 让上述独 立的 电子 设备 6 , 不再孤立地依靠人的操控进行工作 , 而是相互连接形成一个带

方面、 更高层次的要求 , 无论从数 量还是对实现 的要 求程度均

远超 出了其前身的各种计算模式 。 其中更显示 出大型应 用系统

关键词 : 普适计算 ; 域模型 ; 跨域 ; 资源控制 ; 资源访 问

文 章编 号 :02 8 3 (0 7 3 — 0 0 0 文 献标 识 码 : 中 图 分 类号 :P 9 10 — 3 120 )6 06 — 5 A T31

1 引言

传统的计算模式 已逐渐发展出各自的资源管理策略 , 而普 适 计算环 境 自身的特 点决定了它将对资源管理 策略提出不 同

有智能服 务判断能力的系统 , 也即智能 的空间 。伴随着普适 计 算设备和 用户数量的不 断增长 , 覆盖 的物理空间范围也会进行

着不断的扩张 。由于设备数 量管理压力的上升 、 同的地域特 不

点和不 同的用户群体分布, 将来的普适计算环境不会作为一个 统一的体 系而覆盖全球 空间 , 而是将 以行政边界 、 管理边界 、 地 区边 界、 文化边界和受众边界而 有所 区隔的“ 独立而 互联 ” 的众 多普适计算智能空间系统l l j 。 这样 的一个广阔的普适空间 系统必 须能够被有效 的管理

ig e vr n n. mp tr En i e rn n p c f n 。 0 7, 3 3 : 0 6 . n n io me t Co ue gn e ig a d Ap f a o s 2 0 4 ( 6) 6 - 4 i i

Ab t a t T i at l p o o e a it r d man e o r e o t l sr c : h s ri e r p s s n n e - o i r s u c c n r me h n s i p r a i e o u ig n i n n . fc s s n c o c a im n e v sv c mp t e v r me t t o u e o n o I i tr d man e o r e c e s n e — o i rs u c a c s me h n s ,ne — o i s r r a n c a im, u s f r a d t e e au t n me h n s a d a a c a i i tr d man u e o mi g me h n s p t o w r h v l ai c a im, n n - m o lz t p roma c t x e i n , r v s t a h o i d l a d t e e i tr d man me h n s a i rv h f c e c y s i e fr n e wi e p r s h me t p o e h t t e d man mo e n h s n e o i c a im c n mp o e t e ef i n y i a lt i a g — c l e v sv o u i g e vr n n . o n lr e s ae p r a ie c mp t n i me t n o Ke r s e ra ie c mp t g d man mo a ;n e — o i ;e o r e c e s r s u c o t l y wo d :p v sv o u i ; o i d l it r d ma n rs u c a c s ;e o r e c n r n o

在安全性 、 稳定性等方 面所 具有 的要求 , 而这些 要求远 非设备 互联 中间件 . 服务提供接 口等单 一层 次的 、 分离 的研 究可以解 决, 因此 , 作者认 为 , 为能更 好地适应 普适 计算发展 , 决 由于 解

普适计算环境的扩张和更大规模应用的 出现 , 采用 以域为核心

摘 要: 重点研 究普适计算环境 下资源管理 中的跨域 问题 , 焦在跨域资源访问, 聚 跨域 用户漫游和跨域事务转移 的机制方面 , 出 提

了评估方 法并对提 出的机制进行 了实验分析 , 验证 了在大规模 无缝 的普适计算环境 下 , 所基 于的域管理模 型和研 究的跨域机制 能

获得 更 高 的运 行 效 率 。

HE L a g YANG ig W U Ke in , Jn ,

华东师范大学 计算机科学与技术系 , 上海 2 0 6 002

D p rme t o o u e c e c , a t Ch n r l Un v ri S a g a 0 0 2, h n e a t n f C mp t r S in e E s i a No ma ie st h n h i 2 0 6 C i a y, E— i : e se n .d .n ma l l @e .e u e u e h