ssh配置文件

SSH远程登录配置文件sshd_config详解

SSH远程登录配置⽂件sshd_config详解SSH由客户端和服务端的软件组成,在客户端可以使⽤的软件有SecureCRT、putty、Xshell等,⽽在服务器端运⾏的是⼀个sshd的服务,通过使⽤SSH,可以把所有传输的数据进⾏加密,⽽且也能够防⽌dns和IP欺骗,此外,SSH传输的数据是经过压缩的,可以加快传输速度其服务器端的配置⽂件为/etc/ssh/sshd_config[root@test ~]# cat /etc/ssh/sshd_config# $OpenBSD: sshd_config,v 1.73 2005/12/06 22:38:28 reyk Exp $# This is the sshd server system-wide configuration file. See# sshd_config(5) for more information.# This sshd was compiled with PATH=/usr/local/bin:/bin:/usr/bin# The strategy used for options in the default sshd_config shipped with# OpenSSH is to specify options with their default value where# possible, but leave them commented. Uncommented options change a# default value.#############1. 关于 SSH Server 的整体设定###############Port 22##port⽤来设置sshd监听的端⼝,为了安全起见,建议更改默认的22端⼝为5位以上陌⽣端⼝#Protocol 2,1Protocol 2##设置协议版本为SSH1或SSH2,SSH1存在漏洞与缺陷,选择SSH2#AddressFamily any#ListenAddress 0.0.0.0#ListenAddress⽤来设置sshd服务器绑定的IP地址##监听的主机适配卡,举个例⼦来说,如果您有两个 IP,分别是 192.168.0.11 及 192.168.2.20 ,那么只想要###开放 192.168.0.11 时,就可以设置为:ListenAddress 192.168.0.11####表⽰只监听来⾃ 192.168.0.11 这个 IP 的SSH联机。

linux中ssh的用法

linux中ssh的用法摘要:1.Linux 中SSH 的概述2.SSH 的基本语法3.SSH 的常用选项4.SSH 的应用实例5.SSH 的配置与服务启动正文:一、Linux 中SSH 的概述SSH(Secure Shell)是Linux 系统中一种安全的远程连接协议,可以用于在不安全的网络环境中实现安全的远程登录和数据传输。

SSH 在应用层和传输层基础上提供了加密登录和数据传输的功能,使得用户可以在本地计算机上安全地连接到远程计算机,并在远程计算机上执行命令。

二、SSH 的基本语法在Linux 中,SSH 的基本语法如下:```ssh [选项] [用户名]@[IP 地址或域名]```其中,`用户名`是登录远程计算机的用户名,`IP 地址或域名`是远程计算机的连接地址。

如果没有指定用户名,则默认为当前用户。

三、SSH 的常用选项SSH 提供了许多选项,以下是一些常用的选项:1.`-p`:设置SSH 端口,默认为22。

2.`-i`:指定使用的身份验证文件。

3.`-l`:指定登录远程计算机的用户名,等同于`user@host`。

4.`-v`:打印详细日志。

5.`-a`:启用身份验证代理。

6.`-x`:启用X11。

四、SSH 的应用实例以下是一个使用SSH 的实例:```ssh user@ip_address "ls /home/user"```在这个实例中,我们使用SSH 连接到远程计算机,并在远程计算机上执行`ls /home/user`命令,以查看远程计算机上`/home/user`目录的内容。

五、SSH 的配置与服务启动在Linux 系统中,SSH 的配置文件通常位于`/etc/ssh/`目录下。

我们可以通过编辑`/etc/ssh/sshd_config`文件来配置SSH 的服务参数。

例如,我们可以修改`Port`参数来更改SSH 的端口号。

sshd_config配置文件参数详解

sshd_config配置⽂件参数详解sshd_config配置详解名称sshd_config - OpenSSH SSH 服务器守护进程配置⽂件⼤纲/etc/ssh/sshd_config描述sshd(8) 默认从 /etc/ssh/sshd_config ⽂件(或通过 -f 命令⾏选项指定的⽂件)读取配置信息。

配置⽂件是由"指令值"对组成的,每⾏⼀个。

空⾏和以'#'开头的⾏都将被忽略。

如果值中含有空⽩符或者其他特殊符号,那么可以通过在两边加上双引号(")进⾏界定。

[注意]值是⼤⼩写敏感的,但指令是⼤⼩写⽆关的。

当前所有可以使⽤的配置指令如下:AcceptEnv指定客户端发送的哪些环境变量将会被传递到会话环境中。

[注意]只有SSH-2协议⽀持环境变量的传递。

细节可以参考 ssh_config(5) 中的 SendEnv 配置指令。

指令的值是空格分隔的变量名列表(其中可以使⽤'*'和'?'作为通配符)。

也可以使⽤多个 AcceptEnv 达到同样的⽬的。

需要注意的是,有些环境变量可能会被⽤于绕过禁⽌⽤户使⽤的环境变量。

由于这个原因,该指令应当⼩⼼使⽤。

默认是不传递任何环境变量。

AddressFamily指定 sshd(8) 应当使⽤哪种地址族。

取值范围是:"any"(默认)、"inet"(仅IPv4)、"inet6"(仅IPv6)。

AllowGroups这个指令后⾯跟着⼀串⽤空格分隔的组名列表(其中可以使⽤"*"和"?"通配符)。

默认允许所有组登录。

如果使⽤了这个指令,那么将仅允许这些组中的成员登录,⽽拒绝其它所有组。

这⾥的"组"是指"主组"(primary group),也就是/etc/passwd⽂件中指定的组。

SSH2web配置文件解说

</filter-class>

<init-param>

<param-name>encoding</param-name>

<param-value>gbk</param-value>

</init-param>

</filter-mapping>

3.配置一个监听器将请求转发给 Spring框架

<listener>

<listener-class>

org.springframework.web.context.ContextLoaderListener

<param-value>WEB-INF/dww.xml</param-value>

</init-param>

<servlet-mapping>

<servlet-name>dwr</servlet-name>

<url-pattern>/dwr/*</url-pattern>

2.配置struts2过滤器

<filter>

<filter>struts2</filter>

<filter-class>// StrutsDispatch

org.apache.struts2.dispatcher.ng.filter.StrutsPrepareAndExecuteFilter

ss2h框架的搭建原理

web.xml文件中需要配置的信息有:

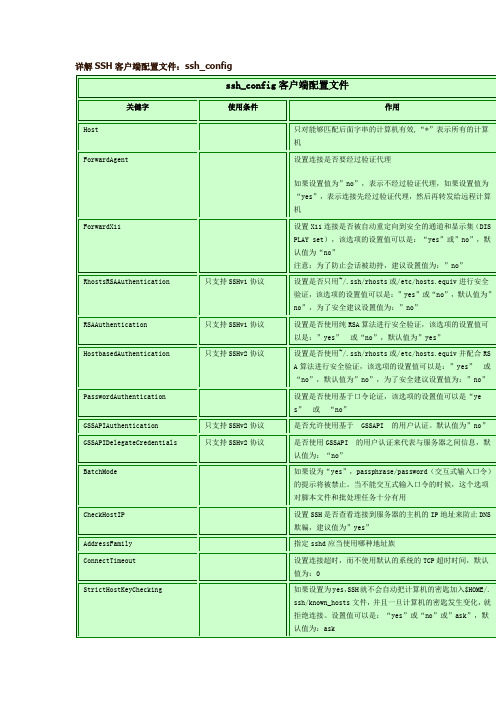

ssh_config配置详解

ssh_config配置详解ssh是linux远程登录的安全协议,是 C/S 模式的架构。

配置⽂件分为服务器端配置⽂件 [/etc/ssh/sshd_config] 与客户端配置⽂件默认配置⽂件[/etc/ssh/ssh_config] ⽤户配置⽂件[~/.ssh/config]/etc/ssh/ssh_config 是客户端默认配置⽂件。

这个⽂件的宿主应当是root,权限最⼤可以是"644"~/.ssh/config 是⽤户配置⽂件。

权限最⼤可以是"600"Host *只对能够匹配后⾯字串的计算机有效。

* 表⽰所有的计算机ForwardAgent no | yes设置连接是否经过验证代理(如果存在)转发给远程计算机ForwardX11 no | yes设置X11连接是否被⾃动重定向到安全的通道和显⽰集(DISPLAY set)RhostsAuthentication no | yes设置是否使⽤基于rhosts的安全验证RhostsRSAAuthentication no | yes设置是否使⽤⽤RSA算法的基于rhosts的安全验证RSAAuthentication yes | no设置是否使⽤RSA算法进⾏安全验证PasswordAuthentication yes | no设置是否使⽤⼝令验证FallBackToRsh no | yes设置如果⽤ssh连接出现错误是否⾃动使⽤rshUseRsh no | yes设置是否在这台计算机上使⽤"rlogin/rsh"BatchMode no | yes如果设为 yes,passphrase/password(交互式输⼊⼝令)的提⽰将被禁⽌。

当不能交互式输⼊⼝令的时候,这个选项对脚本⽂件和批处理任务⼗分有⽤CheckHostIP yes | no设置ssh是否查看连接到服务器的主机的IP地址以防⽌DNS欺骗。

简单了解sshd_config配置文件

简单了解sshd_config配置⽂件 OpenSSH(即常说的ssh)的常⽤配置⽂件有两个/etc/ssh/ssh_config和sshd_config。

,其中ssh_config为客户端配置⽂件,设置与客户端相关的应⽤可通过此⽂件实现;sshd_config为服务器配置⽂件,设置与服务器相关的应⽤可通过此⽂件实现。

⼀般来说我们常⽤的都是sshd_config配置⽂件。

在sshd_config配置⽂件中,以“# ”(#加空格)开头的是注释信息,以“#”开头的是默认配置信息。

下⾯我将列举常⽤的配置信息,并做说明。

1)重点#Port 22 设置sshd监听端⼝号,默认情况下为22,可以设置多个监听端⼝号,即重复使⽤Prot这个设置项。

修改后记得重启sshd,以及在防⽕墙中添加端⼝。

出于安全考虑,端⼝指定为⼩于等于65535,并且⾮22或22变种的值,2)重点#ListenAddress 0.0.0.0#ListenAddress :: 设置sshd监听(绑定)的IP地址,0.0.0.0表⽰监听所有IPv4的地址。

出于安全考虑,设置为指定IP地址,⽽⾮所有地址。

::是IPv6的地址不需要改。

3)Protocol 2 有部分sshd_config配置⽂件会有此选项。

这个选项设置的是ssh协议版本,可以是1也可以是2。

出于安全考虑,设置为最新协议版本。

4)HostKey /etc/ssh/ssh_host_rsa_key#HostKey /etc/ssh/ssh_host_dsa_keyHostKey /etc/ssh/ssh_host_ecdsa_keyHostKey /etc/ssh/ssh_host_ed25519_key Hostkey设置包含私⼈密钥的⽂件5)#SyslogFacility AUTHSyslogFacility AUTHPRIV 当有⼈使⽤ssh登录系统时,ssh会记录信息,记录类型为AUTHPRIV,sshd服务⽇志存放在/var/log/secure6)#LogLevel INFO 设置记录sshd⽇志信息的级别7)重点#LoginGraceTime 2m 设置指定时间内没有成功登录,将会断开连接,若⽆单位则默认时间为秒。

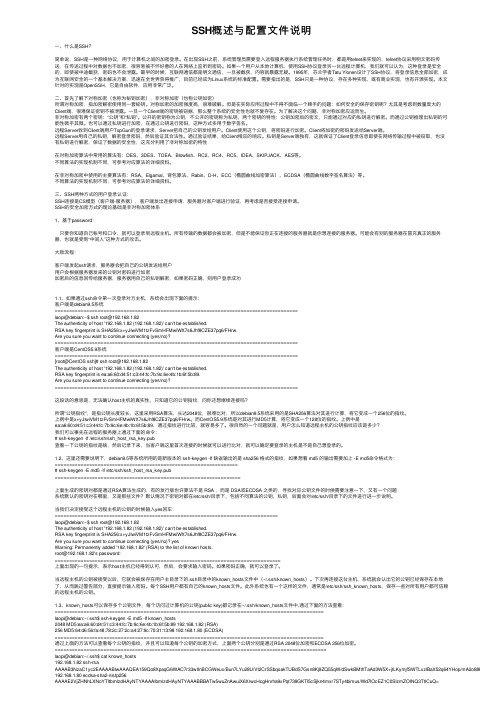

SSH概述与配置文件说明

SSH概述与配置⽂件说明⼀、什么是SSH?简单说,SSH是⼀种⽹络协议,⽤于计算机之间的加密登录。

在出现SSH之前,系统管理员需要登⼊远程服务器执⾏系统管理任务时,都是⽤telnet来实现的,telnet协议采⽤明⽂密码传送,在传送过程中对数据也不加密,很容易被不怀好意的⼈在⽹络上监听到密码。

如果⼀个⽤户从本地计算机,使⽤SSH协议登录另⼀台远程计算机,我们就可以认为,这种登录是安全的,即使被中途截获,密码也不会泄露。

最早的时候,互联⽹通信都是明⽂通信,⼀旦被截获,内容就暴露⽆疑。

1995年,芬兰学者Tatu Ylonen设计了SSH协议,将登录信息全部加密,成为互联⽹安全的⼀个基本解决⽅案,迅速在全世界获得推⼴,⽬前已经成为Linux系统的标准配置。

需要指出的是,SSH只是⼀种协议,存在多种实现,既有商业实现,也有开源实现。

本⽂针对的实现是OpenSSH,它是⾃由软件,应⽤⾮常⼴泛。

⼆、⾸先了解下对称加密(也称为秘钥加密),⾮对称加密(也称公钥加密)所谓对称加密,指加密解密使⽤同⼀套秘钥。

对称加密的加密强度⾼,很难破解。

但是在实际应⽤过程中不得不⾯临⼀个棘⼿的问题:如何安全的保存密钥呢?尤其是考虑到数量庞⼤的Client端,很难保证密钥不被泄露。

⼀旦⼀个Client端的密钥被窃据,那么整个系统的安全性也就不复存在。

为了解决这个问题,⾮对称加密应运⽽⽣。

⾮对称加密有两个密钥:“公钥”和“私钥”。

公开的密钥称为公钥,不公开的密钥称为私钥,两个密钥的特性:公钥加密后的密⽂,只能通过对应的私钥进⾏解密。

⽽通过公钥推理出私钥的可能性微乎其微。

也可以通过私钥进⾏加密,在通过公钥进⾏密码,这种⽅式多⽤于数字签名。

远程Server收到Client端⽤户TopGun的登录请求,Server把⾃⼰的公钥发给⽤户。

Client使⽤这个公钥,将密码进⾏加密。

Client将加密的密码发送给Server端。

远程Server⽤⾃⼰的私钥,解密登录密码,然后验证其合法性。

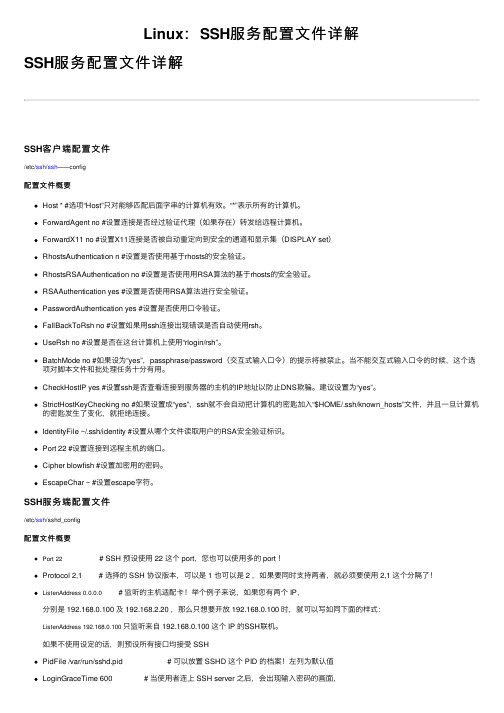

Linux:SSH服务配置文件详解

Linux:SSH服务配置⽂件详解SSH服务配置⽂件详解SSH客户端配置⽂件/etc/ssh/ssh——config配置⽂件概要Host * #选项“Host”只对能够匹配后⾯字串的计算机有效。

“*”表⽰所有的计算机。

ForwardAgent no #设置连接是否经过验证代理(如果存在)转发给远程计算机。

ForwardX11 no #设置X11连接是否被⾃动重定向到安全的通道和显⽰集(DISPLAY set)RhostsAuthentication n #设置是否使⽤基于rhosts的安全验证。

RhostsRSAAuthentication no #设置是否使⽤⽤RSA算法的基于rhosts的安全验证。

RSAAuthentication yes #设置是否使⽤RSA算法进⾏安全验证。

PasswordAuthentication yes #设置是否使⽤⼝令验证。

FallBackToRsh no #设置如果⽤ssh连接出现错误是否⾃动使⽤rsh。

UseRsh no #设置是否在这台计算机上使⽤“rlogin/rsh”。

BatchMode no #如果设为“yes”,passphrase/password(交互式输⼊⼝令)的提⽰将被禁⽌。

当不能交互式输⼊⼝令的时候,这个选项对脚本⽂件和批处理任务⼗分有⽤。

CheckHostIP yes #设置ssh是否查看连接到服务器的主机的IP地址以防⽌DNS欺骗。

建议设置为“yes”。

StrictHostKeyChecking no #如果设置成“yes”,ssh就不会⾃动把计算机的密匙加⼊“$HOME/.ssh/known_hosts”⽂件,并且⼀旦计算机的密匙发⽣了变化,就拒绝连接。

IdentityFile ~/.ssh/identity #设置从哪个⽂件读取⽤户的RSA安全验证标识。

Port 22 #设置连接到远程主机的端⼝。

Cipher blowfish #设置加密⽤的密码。

linux下的ssh配置

linux下的ssh配置配置“/etc/ssh/ssh_config”文件“/etc/ssh/ssh_config” 文件是OpenSSH系统范围的配置文件,允许你通过设置不同的选项来改变客户端程序的运行方式。

这个文件的每一行包含“关键词-值”的匹配,其中“关键词”是忽略大小写的。

下面列出来的是最重要的关键词,用man命令查看帮助页(ssh (1))可以得到详细的列表。

编辑“ssh_config”文件(vi /etc/ssh/ssh_config),添加或改变下面的参数:# Site-wide defaults for various optionsHost *ForwardAgent noForwardX11 noRhostsAuthentication noRhostsRSAAuthentication noRSAAuthentication yesPasswordAuthentication yesFallBackT oRsh noUseRsh noBatchMode noCheckHostIP yesStrictHostKeyChecking noIdentityFile ~/.ssh/identityPort 22Cipher blowfishEscapeChar ~下面逐行说明上面的选项设置:Host *选项“Host”只对能够匹配后面字串的计算机有效。

“*”表示所有的计算机。

ForwardAgent no“ForwardAgent”设置连接是否经过验证代理(如果存在)转发给远程计算机。

ForwardX11 no“ForwardX11”设置X11连接是否被自动重定向到安全的通道和显示集(DISPLAY set)。

RhostsAuthentication no“RhostsAuthentication”设置是否使用基于rhosts的安全验证。

RhostsRSAAuthentication no“RhostsRSAAuthentication”设置是否使用用RSA算法的基于rhosts的安全验证。

SSH配置文件

<property name="jdbcUrl" value="jdbc:oracle:thin:@localhost:1521:sheng"/>

<property name="user" value="ssh"/>

struts.xml

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE struts PUBLIC

"-//Apache Software Foundation//DTD Struts Configuration 2.0//EN"

"/dtds/struts-2.0.dtd">

<property name="dataSource" ref="dataSource"/>

<property name="mappingResources">

<list>

<value>cn/sheng/bean/users.hbm.xml</value>

<listener>

<listener-class>org.springframework.web.context.ContextLoaderListener</listener-class>

ssh配置

#Protocol 2,1 ← 找到此行将行头“#”删除,再将行末的“,1”删除,只允许SSH2方式的连接

Protocol 2 ← 修改后变为此状态,仅使用SSH2

#ServerKeyBits 768 ← 找到这一行,将行首的“#”去掉,并将768改为1024

ServerKeyBits 1024 ← 修改后变为此状态,将ServerKey强度改为1024比特

# *not* allowed to use the local INET services, as decided

# by the '/usr/sbin/tcpd' server.

#

# The portmap line is redundant, but it is left to remind you that

# the new secure portmap uses hosts.deny and hosts.allow. In particular

# you should know that NFS uses portmap!

sshd:ALLቤተ መጻሕፍቲ ባይዱ

2.在hosts.allow文件尾添加sshd:192.168.0.

#PermitEmptyPasswords no ← 找到此行将行头的“#”删除,不允许空密码登录

PermitEmptyPasswords no ← 修改后变为此状态,禁止空密码进行登录

启动 sshd [ 确定 ]

好了,用putty和Xshell(Xmanager)可以登录了。^_^

4.ssh增强配置

[root@localhost ~]# vi /etc/ssh/sshd_config ← 用vi打开SSH的配置文件

ssh配置——精选推荐

ssh配置SSH由两部分组成:SSH服务端和SSH客户端。

SSH的配置⽂件在/etc/ssh/⽬录下,其中服务端的配置⽂件是sshd_config,客户端的配置⽂件是ssh_config。

通过⼝令验证⽅式登录vi/etc/ssh/sshd_configPort22//默认使⽤22端⼝,也可以⾃⾏修改为其他端⼝,但登录时要打上端⼝号#ListenAddress//指定提供ssh服务的IP,这⾥注释掉。

PermitRootLogin//禁⽌以root远程登录PasswordAuthenticationyes//启⽤⼝令验证⽅式PermitEmptyPassword//禁⽌使⽤空密码登录LoginGraceTime1m//重复验证时间为1分钟MaxAuthTimes3//最⼤重试验证次数保存修改好的配置,退出。

3.重启sshd服务service sshd restart通过密钥对验证⽅式登录ssh-keygen -t rsa//⽣成密钥⽂件ssh-copy-id -i .ssh/id_rsa.pub 发送密钥修改sshd_config配置⽂件:#vim/etc/ssh/sshd_configPasswordAuthentication no//禁⽤⼝令验证⽅式,不能把原有的PasswordAuthentication yes注释掉,注释后,就算没有公钥也能通过⼝令登录,这样不安全,⽽且失去了密钥验证的意义。

RSAAuthenticationyes//启⽤RSA验证PubkeyAuthenticationyes//启⽤公钥验证AuthorizedKeysFile.ssh/authorized_keys//启⽤公钥⽂件位置,后⾯的路径是设置公钥存放⽂件的位置查看SSH客户端版本 ssh -vssh name@remoteserver或者ssh remoteserver -l name说明:以上两种⽅式都可以远程登录到远程主机,server代表远程主机,name为登录远程主机的⽤户名ssh name@remoteserver -p 2222 或者ssh remoteserver -l name -p 2222说明:p 参数指定端⼝号,通常在路由⾥做端⼝映射时,我们不会把22端⼝直接映射出去,⽽是转换成其他端⼝号,这时就需要使⽤-p端⼝号命令格式。

SSH配置文件详解

SSH配置⽂件详解SSH:是⼀种安全通道协议,主要⽤来实现字符界⾯的远程登录,远程复制等功能。

在RHEL系统中SSH使⽤的是OpenSSH服务器,由opensh,openssh-server等软件包提供的。

sshd服务配置⽂件默认位置/etc/ssh/sshd_config。

⼀、常见的SSH服务器监听的选项如下:

1 Port 2

2 //监听的端⼝号为22

2 Protocol 2 //使⽤SSH V2协议

3 ListenAdderss 0.0.0.0 //监听的地址为所有的地址

4 UserDNS no //禁⽌DNS反向解析

⼆、常见⽤户登录控制选项如下:

1 PermitRootLogin no // 禁⽌root⽤户登录

2 PermitEmptyPasswords no // 禁⽌空密码⽤户登录

3 LoginGraceTime 2m // 登录验证时间为2分钟

4 MaxAuthTries 6 // 最⼤重试次数6次

5 AllowUsers steven // 只允许steven⽤户登录

6 DenyUsers steven // 不允许登录⽤户 steven

三、常见登录验证⽅式如下:

1 PasswordAuthentication yes //启⽤密码验证

2 PubkeyAuthentication yes //启⽤密匙验证

3 AuthorsizedKeysFile .ssh/authorized_keys //指定公钥数据库⽂件。

SSH服务配置范文

SSH服务配置范文SSH(Secure Shell)是一种用于远程访问和加密通信的协议,它为在不安全的网络上提供了安全的连接。

配置SSH服务意味着设置服务器以允许用户通过SSH远程登录和执行命令。

以下是一个SSH服务配置范文,共计1200字以上,以帮助用户了解如何正确地配置SSH服务。

1.简介SSH是目前流行的远程连接协议,它基于客户端和服务器之间的公钥和私钥进行加密通信。

SSH可以提供安全的远程登录、文件传输和远程执行命令等功能。

在配置SSH服务之前,确保已在服务器上安装了OpenSSH 包。

2.配置文件```$ sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config_backup ```3.端口号默认情况下,SSH服务使用22端口。

为了增加安全性,可以修改SSH 服务使用的端口号,以防止黑客进行常见端口扫描攻击。

打开配置文件,找到并修改以下行:```#Port 22Port 2222```在这个范例中,我们将端口号修改为2222、修改完成后,保存并关闭配置文件。

4. 防止Root用户登录为了增加安全性,通常建议禁用Root用户通过SSH进行登录。

为了实现这一点,找到并修改以下行:```#PermitRootLogin yesPermitRootLogin no```这将禁止Root用户通过SSH进行登录。

修改完成后,保存并关闭配置文件。

5.登录时使用公钥验证SSH可以使用公钥和私钥对进行验证,以提高安全性。

为了启用公钥验证,我们需要生成一对公钥和私钥。

打开终端窗口,输入以下命令:```$ ssh-keygen -t rsa -b 4096```按照命令提示一步一步操作,直到生成公钥和私钥文件。

默认情况下,它们将被保存在当前用户的家目录下的.ssh文件夹中。

你可以在生成过程中选择保持默认。

6.复制公钥到服务器将公钥复制到服务器以使其能够使用公钥验证。

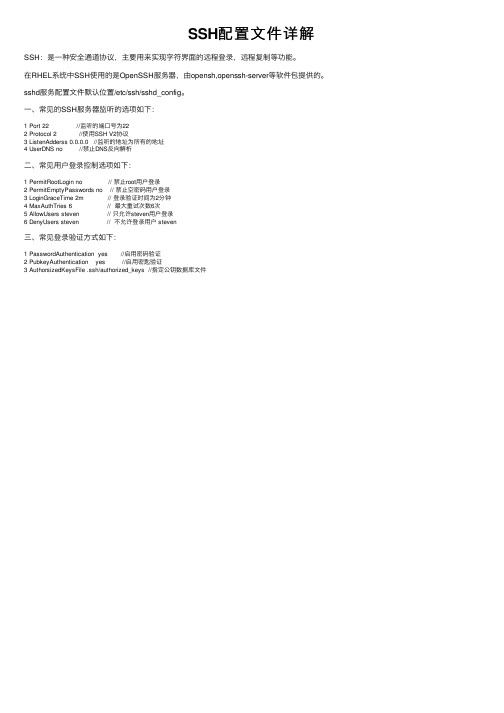

SSH配置手册

SSH配置完全手册前言为何使用 OpenSSH您每天使用的标准网络服务如 FTP、Telnet、RCP 和远程 Shell rsh 等在封闭环境中运行良好,但使用这些服务在网络上传输的信息是未加密的;任何人都可以在您的网络或远程计算机上使用包嗅探器查看交换的信息,有时甚至可以查看密码信息;而且,使用所有此类服务时,在登录过程中用于自动登录的选项会受到限制,并且通常依赖于将纯文本密码嵌入到命令行才能执行语句,从而使登录过程变得更加不安全;开发的安全 Shell SSH 协议可以排除这些限制;SSH 能够为整个通信通道提供加密,其中包括登录和密码凭据交换,它与公钥和私钥一起使用可以为登录提供自动化身份验证;您还可以将 SSH 用作基础传输协议;以这种方式使用 SSH 意味着在打开安全连接后,加密通道可以交换所有类型的信息,甚至 HTTP 和 SMTP 可以使用该方法来保证通信机制的安全;OpenSSH 是 SSH 1 和 SSH 2 协议的免费实现;它最初是作为OpenBSD Berkeley Software Distribution 操作系统的一部分开发的,现在被发布为 UNIX 或 Linux 和类似操作系统的常规解决方案;安装 OpenSSHOpenSSH 是免费软件,可以从 OpenSSH 的主要网站下载请参见;可以使用多种系统包括 Linux、HP-UX、AIX、Solaris、Mac OS X 等上的源代码构建 OpenSSH 系统;通常可以找到所选平台和版本的预编译二进制代码;有些供应商甚至作为操作系统的一部分提供 OpenSSH 工具包;要构建OpenSSH,您需要以下内容:• C 编译器GNU C 编译器 gcc 或类似编译器•Zlib –压缩库•OpenSSL –安全套接字层 SSL 安全库注意:在AIX上安装SSH , 需要安装OpenSSL来获得支持 . 否则, 安装会不成功 , 报错信息提示也要先安装OpenSSL .OpenSSL可以登陆IBM官网下载 , SSH软件从上下载 .环境说明实验环境机器为: M85 , P630 系统版本均为AIX根据系统版本来下载OpenSSL和OpenSSH的版本 .OpenSSL : openssl-0.9.7lOpenSSH : 安装软件安装顺序为先安装OpenSSL , 后安装OpenSSH➢OpenSSL : 将 openssl-0.9.7l解包.Smitty installp 安装 .注意要先单独安装license. 后面再安装base包,都要选择ACCEPT new license agreements为yes.如下图:配置SSH软件安装完成后 , 可以通过lssrc –s sshd查看ssh后台程序有没启动 . 一般安装完ssh软件, 会自动激活该后台程序 . 如查看未激活 , 用 startsrc -s sshd来启动就可以.➢软件安装完成后 , 在/etc下会有ssh这个目录生成.➢修改sshd_config文件 , 为后面的2台机器之间互相访问不需要提供密码做准备 . 修改的内容如图红色的,vi sshd_config将前头的号注释掉,启用就可以.AIX6105SP5版本中需要在/etc/ssh/sshd_config中修改.ssh/authorized_keys为~/.ssh/authorized_keys,否则系统重启后无法启动sshd进程;在修改该配置文件之前,stopsrc -s sshd停止sshd,修改完成后启动startsrc -s sshd调试命令:/usr/sbin/sshd -ddd版本查看:ssh –V➢利用命令:ssh-keygen生成key全部选择默认的就可以 , 生成的private key和public Key 会保存在 ~/.ssh目录下 . 如下图注: 为了后面的访问方便, passphrase一行密码一般设置为空.将2台机器的public key互相传给对方 . 可以有好几种方法: ftp , rcp , scp都可以 . 这里用rcp来传输, 其实scp也可以传输,就是有点麻烦,由于ssh未配置好 , 就不用scp了.如果rcp显示permission denied则查看~./rhosts文件,格式:host user;例:同样, 在另外台机器把local的pub key传给对方. 名字改为local machine named 方法 . 有区别于本地的pub key .可以看到对方的pub key已经传输完成 .➢由于上面修改了sshd_config文件 , 其中一行为AuthorizedKeysFile .ssh/authorized_keys为认证读取文件的位置 .我们采取默认的方式 , 在~/.ssh下touch一个authorized_keys文件.将传输过来的对方主机的pub key内容 ,追加到authorized_keys文件上, 如果有多个主机建立了ssh信任机制, 则连续追加即可.如图所示 , 追加成功.➢开始互访第一次访问, 会提示你是否确认访问, 输入yes .第二次访问, 就没有改提示了 . 如下图:而且访问的hosts会自动在默认的~/.ssh目录下生成一个known_hosts文件, 该文件记录了ssh目的主机的ip地址以及公钥和密码信息 .ssh密码问题grid信任配置完成后,ssh nodenamedate仍然需要输入密码的情况;解决过程如下:1在/etc/ssh/sshd_config配置文件中打开ssh的debug信息记录,如下格式:SyslogFacilityAUTHLogleveldebug2停止SSH进程:stopsrc -s sshd3启动SSH进程:startsrc -s sshd4使用/usr/sbin/sshd -ddd调试,会显示ssh进程的参数设置,确认ssh的auth日志参数配置/usr/sbin/sshd -ddd5syslog守护进程的配置文件/etc/文件中将auth的级别设置为debug,信息放入/var/log/secure文件,确保文件存在;/etc/新增如下条目:/var/log/secure然后refresh -s sshd以上步骤是root在node1和node2上都执行;6在node1节点通过grid用户执行ssh-vvv node2,同时在node2节点查看secure日志文件$tail -f /var/log/secure文件内容提示/.ssh/authorized_keys无法打开,可能是grid仍然使用的是root下的authorized_keys文件认证,而没有使用/home/grid/.ssh/authorized_keys文件7root用户登录node2,修改root用户的.ssh目录权限:chmod 755 /.sshchmod644/.ssh/authorized_keys8node2上将grid用户下的authorized_keys文件内容导入root 用户下的/.ssh/authorized_keyscat /home/grid/.ssh/authorized_keys>> /.ssh/authorized_keys9在node1上grid用户执行ssh node2date 成功返日期,无须输入密码Windows机器ssh到主机上面介绍的是两台小机之间的互相ssh通讯的解决办法 . 通过windows上ssh到主机来提高访问的高安全性.在本地windows xp的机器上, 安装Secure CRT这个软件. 安装完成后, 启动.。

SSH安装及使用

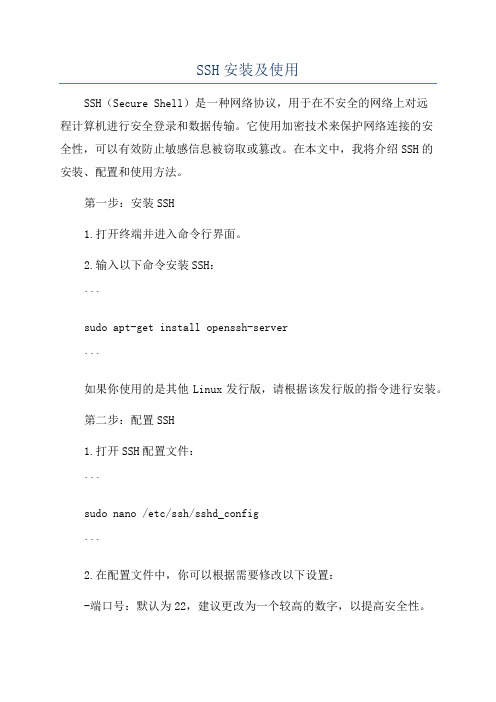

SSH安装及使用SSH(Secure Shell)是一种网络协议,用于在不安全的网络上对远程计算机进行安全登录和数据传输。

它使用加密技术来保护网络连接的安全性,可以有效防止敏感信息被窃取或篡改。

在本文中,我将介绍SSH的安装、配置和使用方法。

第一步:安装SSH1.打开终端并进入命令行界面。

2.输入以下命令安装SSH:```sudo apt-get install openssh-server```如果你使用的是其他Linux发行版,请根据该发行版的指令进行安装。

第二步:配置SSH1.打开SSH配置文件:```sudo nano /etc/ssh/sshd_config```2.在配置文件中,你可以根据需要修改以下设置:-端口号:默认为22,建议更改为一个较高的数字,以提高安全性。

- 允许登录的用户:使用"AllowUsers"指令指定允许登录的用户。

- 允许root用户登录:如果你想允许root用户登录,请修改"PermitRootLogin"为"yes"。

-公钥身份验证:可以使用公钥身份验证替代密码身份验证,提高安全性。

完成修改后,按Ctrl+X保存并退出配置文件。

3.重新启动SSH服务:```sudo service ssh restart```第三步:使用SSH1.在本地计算机上打开终端或SSH客户端。

2.输入以下命令以通过SSH连接到远程计算机:``````其中,username是远程计算机上的用户名,remote_ip是远程计算机的IP地址。

3. 如果是第一次连接,客户端会提示你接受远程计算机的公钥。

输入"yes"并按回车键确认。

4.输入远程计算机的密码。

如果你启用了公钥身份验证,可以通过配置密钥对来进一步提高安全性。

完成以上步骤后,你就可以通过SSH连接到远程计算机并执行命令了。

额外提示:-如果你想在本地计算机上复制文件到远程计算机上``````-如果你想在远程计算机上复制文件到本地计算机上,可以使用以下命令:``````总结:SSH是一种安全的远程登录和数据传输协议,能够有效保护网络连接的安全性。

Linux命令行技巧如何远程登录和管理其他计算机

Linux命令行技巧如何远程登录和管理其他计算机远程登录和管理其他计算机是Linux系统中常见且必备的技能之一。

通过命令行,我们可以方便地远程连接其他计算机,并通过命令行管理和操作目标主机。

本文将介绍一些常用的Linux命令行技巧,帮助您远程登录和管理其他计算机。

一、远程登录其他计算机1. SSH命令SSH(Secure Shell)是一种加密网络协议,通过SSH协议我们可以在不安全的网络中安全地远程登录其他计算机。

通过SSH命令,您可以创建一个加密的连接,并登录到目标计算机上。

要使用SSH命令登录其他计算机,只需执行以下命令:```ssh username@hostname```其中,username为目标计算机的用户名,hostname为目标计算机的IP地址或域名。

2. SCP命令除了登录其他计算机,如果您需要在本地计算机和目标计算机之间传输文件,可以使用SCP(Secure Copy)命令。

SCP命令基于SSH协议,可以在不安全的网络中安全地复制文件。

要使用SCP命令复制文件,执行以下命令:```scp source_file username@hostname:destination_file```其中,source_file为本地计算机上的源文件路径,username为目标计算机的用户名,hostname为目标计算机的IP地址或域名,destination_file为目标计算机上的目标文件路径。

二、远程管理其他计算机1. SSH配置文件为了方便快速地远程登录其他计算机,您可以使用SSH配置文件对登录进行配置。

SSH配置文件通常位于当前用户的家目录下的.ssh文件夹中,文件名为config。

在SSH配置文件中,您可以为不同的目标计算机配置登录信息,例如目标主机的IP地址和用户名。

这样,您只需要执行简短的SSH命令即可快速登录到目标计算机。

配置文件示例:```Host server1HostName 192.168.0.1User usernameHost server2HostName User username```使用配置文件登录目标计算机:```ssh server1```2. 远程执行命令在已登录的远程计算机上执行命令是远程管理的重要一环。

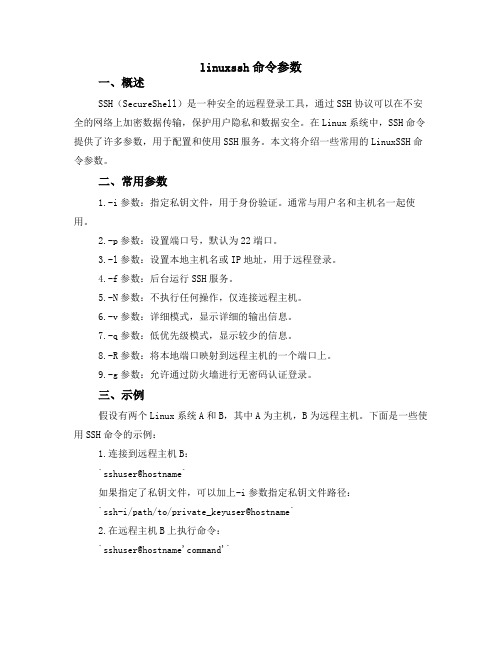

linux ssh命令参数

linuxssh命令参数一、概述SSH(SecureShell)是一种安全的远程登录工具,通过SSH协议可以在不安全的网络上加密数据传输,保护用户隐私和数据安全。

在Linux系统中,SSH命令提供了许多参数,用于配置和使用SSH服务。

本文将介绍一些常用的LinuxSSH命令参数。

二、常用参数1.-i参数:指定私钥文件,用于身份验证。

通常与用户名和主机名一起使用。

2.-p参数:设置端口号,默认为22端口。

3.-l参数:设置本地主机名或IP地址,用于远程登录。

4.-f参数:后台运行SSH服务。

5.-N参数:不执行任何操作,仅连接远程主机。

6.-v参数:详细模式,显示详细的输出信息。

7.-q参数:低优先级模式,显示较少的信息。

8.-R参数:将本地端口映射到远程主机的一个端口上。

9.-g参数:允许通过防火墙进行无密码认证登录。

三、示例假设有两个Linux系统A和B,其中A为主机,B为远程主机。

下面是一些使用SSH命令的示例:1.连接到远程主机B:`sshuser@hostname`如果指定了私钥文件,可以加上-i参数指定私钥文件路径:`ssh-i/path/to/private_keyuser@hostname`2.在远程主机B上执行命令:`sshuser@hostname'command'`在命令中指定要执行的命令。

注意使用引号将命令括起来,以免被Shell解释器误解。

3.在后台运行SSH服务:`ssh-fuser@hostname`使用-f参数可以在后台运行SSH服务,节省系统资源。

4.设置本地主机名或IP地址:`ssh-llocal_hostnameuser@hostname`使用-l参数设置本地主机名或IP地址,以便远程登录时显示正确的主机名。

5.将本地端口映射到远程主机端口上:`ssh-Rport:localhost:remote_portuser@hostname`使用-R参数将本地端口映射到远程主机的端口上,实现反向代理功能。

详解SSH客户端配置文件

详解SSH客户端配置文件:ssh_config一、了解R S A二、什么是S S H三、S S H协议的内容四、S S H协议的安全验证五、S S H的应用六、开始配置S S H服务器1、首先确认系统已经安装了以下两个包[r o o t@l o c a l h o s t~]#r p m-q a|g r e p"z l i b-[0-9]"(z l i b包至少为 1.1.4版本)[r o o t@l o c a l h o s t~]#r p m-q a|g r e p"o p e n s s l-[0-9]"(o p e n s s l包至少为0.9.6版本)2、下载并安装o p e n s s h安装包1)下载O p e n S S H(1)官方网:w w w.o p e n s s h.o r g(2)下载当前最新版:O p e n S S H 5.3/5.3p1[r o o t@l o c a l h o s t~]#w g e tf t p://m i r r o r.m c s.a n l.g o v/p u b/o p e n s s h/p o r t a b l e/o p e n s s h-5.3p1.t a r.g z2)安装O p e n S S H(具体看O p e n S S H.t a r.g z包中的I N S T A L L文件)[r o o t@l o c a l h o s t~]#t a r-z x v f o p e n s s h-5.3p1.t a r.g z;c d o p e n s s h-5.3p1[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#t o u c h r u n.s h;c h m o d u+x r u n.s h然后在r u n.s h文件中输入以下几行内容:[r o o t@l o c a l h o s t o p e n s s h-5.3p1]# ./r u n.s h&&m a k e&&m a k e i n s t a l l[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#c p c o n t r i b/r e d h a t/s s h d.p a m/e t c/p a m.d/s s h d注意:一定不要忘记拷贝s s h d.p a m到/e t c/p a m.d目录下,并改名为s s h d,要不然用户就不能通过S S H服务器的”基于口令的安全验证”方式,从而不能登录S S H服务器[r o o t@l o c a l h o s t~]#e c h o"/u s r/l o c a l/o p e n s s h/s b i n/s s h d&">>/e t c/r c.l o c a l注意:安装完以后,把s s h d服务启动加入到r c.l o c a l脚本中,从而实现系统时,自动启动该服务[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#c p/u s r/l o c a l/o p e n s s h/s h a r e/m a n/m a n1/*/u s r/l o c a l/s h a r e/m a n/m a n1/[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#c p/u s r/l o c a l/o p e n s s h/s h a r e/m a n/m a n5/*/u s r/l o c a l/s h a r e/m a n/m a n5/[r o o t@l o c a l h o s t o p e n s s h-5.3p1]#c p/u s r/l o c a l/o p e n s s h/s h a r e/m a n/m a n8/*/u s r/l o c a l/s h a r e/m a n/m a n8/注意:把帮助文件拷贝到/u s r/l o c a l/s h a r e/m a n/下面,已便用m a n命令查看帮助[r o o t@M y l i n u x~]#u s e r a d d r u a n x i;p a s s w d r u a n x i[r o o t@M y l i n u x~]#u s e r a d d c r s k y;p a s s w d c r s k y[r o o t@M y l i n u x~]#g r o u p a d d S S H a d m i n[r o o t@M y l i n u x~]#v i/e t c/g r o u p把用户r u a n x i加入到组S S H a d m i n中,修改/e t c/g r o u p中的内容:S S H a d m i n:x:503:r u a n x i注意:这里把用户加入S S H a d m i n组中的目的是:让r u a n x i能够登录S S H服务器,而用户c r s k y没有加入到S S H a d m i n组中,也就无法登录S S H服务器了,因为一般系统管理员的人数不会很多,所以我们只让系统管理员有权登录S S H服务器,其他人员禁止登录,这样能让服务器更安全(具体还得配置s s h d_c o n f i g文件)3)修改配置文件(1)安装完o p e n s s h后,会生成以下几个配置文件(注意:这些生成的配置文件具体要放在哪个位置?这是由--s y s c o n f i g d i r参数指定的)m o d u l i#s s h服务器的D i f f i e-H e l l m a n密钥文件s s h_c o n f i g#s s h客户端配置文件s s h d_c o n f i g#s s h服务器配置文件s s h_h o s t_d s a_k e y#s s h服务器d s a算法私钥s s h_h o s t_d s a_k e y.p u b#s s h服务器d s a算法公钥s s h_h o s t_r s a_k e y#s s h服务器r s a算法私钥s s h_h o s t_r s a_k e y.p u b#s s h服务器r s a算法公钥(2)编辑s s h服务器配置文件(s s h d_c o n f i g)[r o o t@l o c a l h o s t~]#v i/u s r/l o c a l/o p e n s s h/s s h_c o n f i g(3)编辑客户端登录环境的配置文件s s h_c o n f i g,通过修改它来改变客户端程序的运行方式[r o o t@M y l i n u x~]#v i/u s r/l o c a l/o p e n s s h/s s h_c o n f i g(4)配置S S H服务器的论证方式第一种:基于口令的论证方式:只需要对上面的配置文件:s s h d_c o n f i g与s s h_c o n f i g做些修改,修改如下:在上面的服务器配置文件s s h d_c o n f i g中,只需去掉下列行的“#”号#P a s s w o r d A u t h e n t i c a t i o n y e s==>P a s s w o r d A u t h e n t i c a t i o n y e s#C h a l l e n g e R e s p o n s e A u t h e n t i c a t i o n y e s==>C h a l l e n g e R e s p o n s e A u t h e n t i c a t i o n y e s在上面的客户端配置文件s s h_c o n f i g中,只需去掉下列行的“#”号#P a s s w o r d A u t h e n t i c a t i o n y e s==>P a s s w o r d A u t h e n t i c a t i o n y e s如果已启动s s h d服务,那么重新启动一下s s h d(k i l l a l l-H U P s s h d),如果还没有启动s s h d服务,现在就用指令:"/u s r/l o c a l/o p e n s s h/s b i n/s s h d &"启动s s h d服务,然后让用户:r o o t与c r s k y分别重新登录,此时会产生如下结果:分析原因:在服务器配置文件s s h d_c o n f i g中设置不允许r o o t用户登录S S H服务器,另外用户c r s k y不属于S S H a d m i n组的成员,所以也无法登录S S H服务器第二种:基于密钥的论证方式:只需要对上面的配置文件:s s h d_c o n f i g与s s h_c o n f i g做些修改,修改如下:在上面的服务器配置文件s s h d_c o n f i g中,修改如下几行#H o s t K e y/u s r/l o c a l/o p e n s s h/s s h_h o s t_r s a_k e y==>H o s t K e y/u s r/l o c a l/o p e n s s h/s s h_h o s t_r s a_k e y#H o s t K e y/u s r/l o c a l/o p e n s s h/s s h_h o s t_d s a_k e y==>H o s t K e y /u s r/l o c a l/o p e n s s h/s s h_h o s t_d s a_k e y#A u t h o r i z e d K e y s F i l e.s s h/a u t h o r i z e d_k e y s==>A u t h o r i z e d K e y s F i l e.s s h/ a u t h o r i z e d_k e y s#P a s s w o r d A u t h e n t i c a t i o n y e s==>P a s s w o r d A u t h e n t i c a t i o n n o#C h a l l e n g e R e s p o n s e A u t h e n t i c a t i o n y e s==>C h a l l e n g e R e s p o n s e A u t h e n t i c a t i o n n o在上面的客户端配置文件s s h_c o n f i g中,修改如下几行#I d e n t i t y F i l e~/.s s h/i d_r s a==>I d e n t i t y F i l e~/.s s h/i d_r s a#I d e n t i t y F i l e~/.s s h/i d_d s a==>I d e n t i t y F i l e~/.s s h/i d_d s a#P a s s w o r d A u t h e n t i c a t i o n y e s==>P a s s w o r d A u t h e n t i c a t i o n n o七、O p e n S S H用户工具1、s s h(登录远程S S H服务器)1)S S H服务器基于密钥的认证方式[r u a n x i@M y l i n u x~]$s s h-l r u a n x i-i~/.s s h/i d_r s a-p2222-2192.168.1.1002)S S H服务器基于密码的认证方式[r u a n x i@M y l i n u x~]$s s h-l r u a n x i-p2222192.168.1.100;3)使用S S H登录来执行远程的一些命令[r u a n x i@M y l i n u x~]$s s h-l r u a n x i-p2222-2-q-i~/.s s h/i d_r s a192.168.1.100'l s-l/t m p;l s-l /e t c/g r u b.c o n f'(即:使用用户账号r u a n x i安静登录,并使用密钥方式来验证,登录后执行命令:l s -l/t m p,把结果返回到本地终端并退回到本地)参数解析-p:不使用默认端口,使用2222端口-2:选用S S H v2-l:登录用户名-i:指定登录的用户的私钥存放位置-q:安静模式登录2、s s h-k e y g e n工具例如:为ruanxi用户修改pass-phrase。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

#AllowAgentForwarding yes

#AllowTcpForwarding yes

#GatewayPorts no

X11Forwarding yes

#X11DisplayOffset 10

#X11UseLocalhost yes

#PermitTTY yes

PasswordAuthentication yes

#PermitEmptyPasswords no

# Change to no to disable s/key passwords

#ChallengeResponseAuthentication yes

# Kerberos options

#HostKey /usr/local/etc/ssh_host_key

# HostKeys for protocol version 2

#HostKey /usr/local/etc/ssh_host_rsa_key

#HostKey /usr/local/etc/ssh_host_dsa_key

# The default is to check both .ssh/authorized_keys and .ssh/authorized_keys2

# but s is overridden so installations will only check .ssh/authorized_keys

#HostKey /usr/local/etc/ssh_host_ecdsa_key

#HostKey /usr/local/etc/ssh_host_ed25519_key

# Lifetime and size of ephemeral version 1 server key

#KeyRegenerationInterval 1h

#IgnoreUserKnownHosts no

# Don't read the user's ~/.rhosts and ~/.shosts files

#IgnoreRhosts yes

# To disable tunneled clear text passwords, change to no here!

#Port 22

#AddressFamily any

#ListenAddress 0.0.0.0

#ListenAddress ::

# The default requires explicit activation of protocol 1

#Protocol 2

# HostKey for protocol version 1

#ServerKeyBits 1024

# Ciphers and keying

#RekeyLimit default none

# Logging

# obsoletes QuietMode and FascistLogging

#SyslogFacility AUTH

# Authentication:

AuthorizedKeysFile .ssh/authorized_keys

#AuthorizedPrincipalsFile none

#AuthorizedKeysCommand none

#AuthorizedKeysCommandUser nobody

#RhostsRSAAuthentication no

# $OpenBSD: sshd_config,v 1.97 2015/08/06 14:53:21 deraadt Exp $

# This is the sshd server system-wide configuration file. See

# sshd_config(5) for more information.

#VersionAddendum none

# no default banner path

#Banner none

# override default of no subsystems

Subsystem sftp /usr/local/libexec/sftp-server

# similar for protocol version 2

#HostbasedAuthentication no

# Change to yes if you don't trust ~/.ssh/known_hosts for

# RhostsRSAAuthentication and HostbasedAuthentication

# If you just want the PAM account and session checks to run without

# PAM authentication, then enable this but set PasswordAuthentication

# and ChallengeResponseAuthentication to 'no'.

#PrintMotd yes

#PrintLastLog yes

#TCPKeepAlive yes

#UseLogin no

UsePrivilegeSeparation sandbox # Default for new installations.

#PermitUserEnvironment no

# This sshd was compiled with PATH=/usr/bin:/bin:/usr/sbin:/sbin:/usr/local/bin

# The strategy used for options in the default sshd_config shipped with

# Set this to 'yes' to enable PAM authentication, account processing,

# and session processing. If this is enabled, PAM authentication will

# be allowed through the ChallengeResponseAuthentication and

#LoginGraceTime 2m

#PermitRootLogin prohibit-password

PermitRootlogin yes

#StrictModes yes

#MaxAuthTries 6

#MaxSessions 10

#RSAAuthentication yes

#PubkeyAuthentication yes

# ForceCommand cvs server

# OpenSSH is to specify options with their default value where

# possible, but leave them commented. Uncommented options override the

# default value.

#Compression delayed

#ClientAliveInterval 0

#ClientAliveCountMax 3

#UseDNS no

#PidFile /var/run/sshd.pid

#MaxStartups 10:30:100

#PermitTunnel no

#ChrootDirectory none

#KerberosAuthentication no

#KerberosOrLocalPasswd yes

#KerberosTicketCleanup yes

#KerberosGetAFSToken no

# GSSAPI options

#GSSAPIAuthentication no

#GSSAPICleanupCredentials yes

# PasswordAuthentication. Depending on your PAM configuration,

# PAM authentication via ChallengeResponseAuthentication may bypass

# the setting of "PermitRootLogin without-password".

# Example of overriding settings on a per-user basis

#Match User anoncvs

X11Forwarding yes

# AllowTcpForwarding no

# PermitTTY no