生成自签名CA证书

openssl 证书模板

openssl 证书模板`openssl` 是一个强大的工具,用于创建和管理 SSL/TLS 证书。

以下是使用`openssl` 生成证书模板的一些基本步骤和示例。

1. 生成自签名证书生成一个自签名证书用于测试或开发环境:```bashopenssl req -x509 -newkey rsa:2048 -nodes -keyout -out -days 365 ```这个命令将创建一个新的 RSA 2048 位密钥对,并使用它来创建一个自签名的 SSL 证书。

证书和私钥将分别存储在 `` 和 `` 文件中。

2. 生成 CSR (证书签名请求)如果你想让一个权威机构(如Let's Encrypt、DigiCert 等)为你签署证书,你需要先创建一个 CSR:```bashopenssl req -new -newkey rsa:2048 -nodes -keyout -out```这将生成一个新的 RSA 2048 位密钥对,并使用它来创建一个证书签名请求(CSR)。

私钥和 CSR 将分别存储在 `` 和 `` 文件中。

3. 使用 CSR 获取证书将 CSR 提交给权威机构,然后按照他们的指示获取签署的证书。

通常,他们会要求你提供一个 CA 证书链,这样他们可以验证他们自己的证书,并确保他们正在与一个可信任的实体通信。

4. 配置服务器一旦你有了证书和私钥,你就可以将它们配置到你的服务器上。

这通常涉及将证书和私钥文件复制到服务器的适当位置,并配置服务器软件(如 Nginx 或Apache)以使用这些文件。

具体的配置步骤取决于你使用的服务器软件。

5. 验证和测试在部署之前,验证你的证书是否有效以及你的服务器配置是否正确是很重要的。

你可以使用各种在线工具和服务来进行验证和测试,例如 SSL Labs 的SSL Server Test。

6. 更新和管理随着时间的推移,可能需要更新和管理你的 SSL/TLS 证书。

ca数字证书申请与使用的基本流程

CA数字证书申请与使用的基本流程简介数字证书是一种可用于加密和认证的电子证明。

CA(Certificate Authority)是数字证书的核心角色,负责签发和管理数字证书。

本文将介绍CA数字证书的申请和使用的基本流程。

流程概述1.申请数字证书2.证书颁发机构的验证3.证书使用申请数字证书申请数字证书是首要步骤,需要按照以下流程进行:1.选择合适的证书类型:根据需求选择相应的数字证书类型,例如SSL证书、代码签名证书等。

2.生成证书请求(CSR):使用密钥生成工具生成私钥,并创建与之关联的CSR文件。

CSR文件包含了申请者公钥和识别信息,用于证书颁发机构验证。

3.填写申请表格:按照证书颁发机构的要求,填写相关申请信息,包括个人/机构的详细信息。

4.提交申请:将生成的CSR文件及填写好的申请表格提交给证书颁发机构。

证书颁发机构的验证证书颁发机构在收到申请后,会对申请者进行验证确保申请的合法性和准确性。

验证的过程通常包括以下步骤:1.域名所有权验证:对于SSL证书等需要验证域名的证书,证书颁发机构会向域名所有者发送验证邮件,要求进行域名授权。

2.身份验证:对于个人证书,申请者需要提供身份证明文件,如身份证、驾驶证等。

3.组织验证:对于企业证书,申请者需要提供公司营业执照副本等组织验证文件。

4.电话验证:证书颁发机构可能会进行电话验证来确保申请者的真实性。

证书使用获得数字证书后,可以将其应用在各种场景中。

以下是一些常见的使用场景:1.SSL证书:用于加密网站流量,确保用户的信息安全。

将证书安装到服务器上,配置合适的HTTPS协议,并启用网站的SSL功能。

2.代码签名证书:用于数字签名软件或代码,确保软件的完整性和来源可信。

将证书导入开发工具,如Java、Visual Studio等,并按照工具的操作指南进行签名操作。

3.电子邮件签名证书:用于对电子邮件进行数字签名,确保发送者身份的真实性和邮件内容的完整性。

广东CA电子签名(签章)操作指南

广东CA电子签名(签章)操作指南2019年5月目录1前言 (1)1.1概述 (1)1.2适合读者 (1)1.3术语和缩略语 (1)2安装向导 (2)2.1安装数字证书客户端 (2)2.2安装电子印章阅读器 (3)3签章注意事项 (4)3.1签章PDF文件大小限制 (4)4电子签章操作 (4)4.1登录获取印章 (4)4.2普通签章 (7)4.3每页签章 (8)4.4骑缝章 (9)4.5批量签章 (10)4.6更多签章 (11)4.7撤消签章 (12)4.8退出签章 (13)5附录 (14)5.1错误编码表 (14)1前言1.1概述信鉴易™电子签章系统(简称:电子签章系统)是一款面向电子政务、电子商务等领域推出的,获得国密认证,符合《安全电子签章密码技术规范》的安全系列产品。

产品提供电子印章签发服务、电子印章签章服务、电子印章全管理服务,具有新技术、新模式、新业态的“互联网+”印章创新服务,为电子政务、电子商务发展提供有力的支撑服务,为政府机构、企事业等单位等提供PDF文档的防伪造、防篡改、防抵赖、安全可靠的签章服务。

电子签章系统组成包括:电子印章阅读器、企业云印章管理系统(简称:印章系统)。

签章阅读器是一款PDF文档阅读和签章软件,具有PDF文档的阅读操作和加盖电子印章的签章和验章功能。

签章阅读器是基于PKI公钥基础设施,以RSA公钥加密标准为规范,将数字证书和电子印章绑定,实现了在PDF文档加盖电子印章;并可将签章和文件绑定在一起,通过密码验证、签名验证、数字证书确保文档防伪造、防篡改、防抵赖,安全可靠。

电子印章云企业管理系统(简称:印章系统)是一款面向企业内部网络部署的电子印章授权及管理系统,具有对电子印章的数字证书管理及其绑定的印章进行授权、控制和管理,对电子印章使用记录审计日志。

1.2适合读者本手册主要为帮助用户快速了解电子印章阅读器的使用知识,适合以下读者:➢使用签章阅读器的用户;➢安装实施电子签章系统的工程技术人员;➢其他对电子签章系统感兴趣的读者。

已有CA数字证书用户电子签章申请操作指南

已有CA数字证书用户电子签章申请操作指南一、提交印章制作申请1、准备申请资料(1)下载印章制作申请表。

(2)根据申请表中的要求准备申请资料。

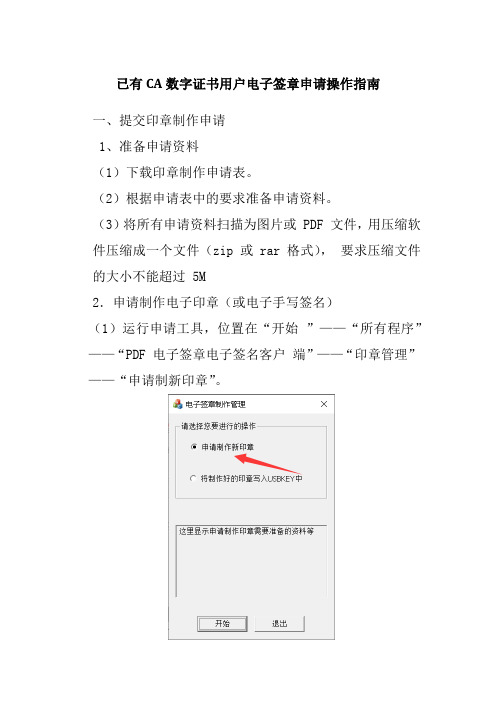

(3)将所有申请资料扫描为图片或 PDF 文件,用压缩软件压缩成一个文件(zip 或 rar格式),要求压缩文件的大小不能超过 5M2.申请制作电子印章(或电子手写签名)(1)运行申请工具,位置在“开始”——“所有程序”——“PDF 电子签章电子签名客户端”——“印章管理”——“申请制新印章”。

(2)第一步:填写当前申请印章全称,内容可以是申请公司名称加上要申请印章类型的名称,如某公司-公章、某公司-人名章、某公司-手写章。

(3)第二步:点击“浏览”按钮,选择您的申请资料压缩文件。

注意:1 若要申请多个印章,请每个印章单独申请。

2 申请文件压缩后,压缩包大小不得超过 5M(4)第三步:点击下拉菜单,选择本次要申请的印章的类型。

(5)填写申请人信息联系人:后期印章制作单位在制作印章过程中若有问题,可以与您公司的哪位员工联系,可填多人。

(6)点击“提交申请”按钮,认证 USBKEY 密码后,程序会将您的申请信息提交到印章制作系统。

提交成功或失败均有提示。

二、下载电子印章到USBKEY1.运行 USBKEY 印章管理工具。

位置在“开始”——“所有程序”——“PDF 电子签章电子签名客户端”——“电子印章管理工具”。

2.第一步:查看当前 USBKEY 中的印章。

将 USBKEY 插入电脑 U 口后,点击“读取印章列表”按钮。

若 USBKEY 中已经有印章,则印章会出现在下图所示的下拉列表中。

点击下拉列表,对应的印章图像会出现在“印章图像预览”区域。

3.点击“下载印章数据”,程序会验证您的 USBKEY 的密码。

验证成功后,若有已经制作好的电子印章(或手写签名)数据,则对应的印章名称会出现在“可导入印章”列表中。

4.导入印章数据到 USBKEY。

选择“可导入印章”列表中您想要导入的印章名称,然后点击“导入 USBKEY”,程序会将即将导入的印章图像显示出来。

企业自签证书

企业自签证书企业自签证书通常是指企业自行颁发的数字证书,用于确保数据的完整性和安全性。

数字证书是一种通过密码学手段确保信息安全的技术手段,它包含了一些关键信息,如公钥、数字签名等。

以下是一个简单的企业自签数字证书的步骤:步骤一:生成密钥对1.使用加密工具(如OpenSSL)生成一个密钥对,包括公钥和私钥。

私钥需保密存储。

bashCopy codeopenssl genpkey -algorithm RSA -out private-key.pem openssl rsa -pubout -in private-key.pem -out public-key.pem步骤二:创建证书签名请求(CSR)2.生成证书签名请求(CSR),其中包括企业信息、公钥等。

bashCopy codeopenssl req -new -key private-key.pem -out csr.pem步骤三:自签证书3.使用CSR 和私钥自签数字证书。

bashCopy codeopenssl x509 -req -days 365 -in csr.pem -signkey private-key.pem -out certificate.pem步骤四:使用自签证书4.将生成的private-key.pem(私钥)、certificate.pem(证书)用于加密和签名。

企业可以使用这个自签证书来确保其内部通信的机密性和完整性。

然而,需要注意,自签证书在公共环境中的使用可能受到一些限制,因为它没有经过公信认证机构的验证,可能不被一些客户端所信任。

在实际生产环境中,如果需要在公共网络中使用数字证书,建议考虑购买由信任的证书颁发机构(CA)签发的证书,以确保更广泛的信任。

安卓9 安装fiddler的ca证书

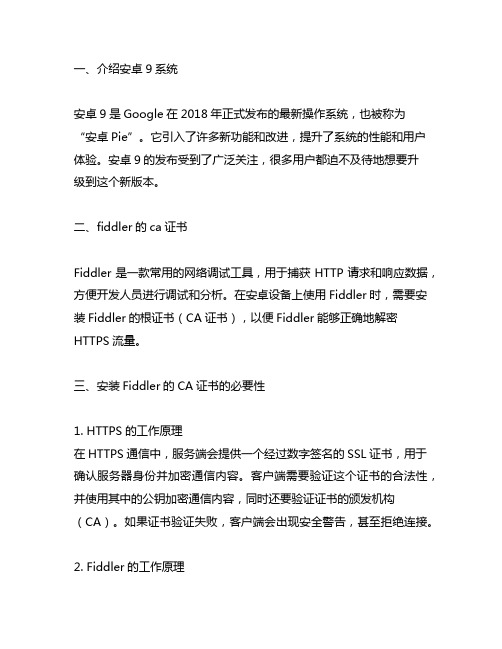

一、介绍安卓9系统安卓9是Google在2018年正式发布的最新操作系统,也被称为“安卓Pie”。

它引入了许多新功能和改进,提升了系统的性能和用户体验。

安卓9的发布受到了广泛关注,很多用户都迫不及待地想要升级到这个新版本。

二、fiddler的ca证书Fiddler是一款常用的网络调试工具,用于捕获HTTP请求和响应数据,方便开发人员进行调试和分析。

在安卓设备上使用Fiddler时,需要安装Fiddler的根证书(CA证书),以便Fiddler能够正确地解密HTTPS流量。

三、安装Fiddler的CA证书的必要性1. HTTPS的工作原理在HTTPS通信中,服务端会提供一个经过数字签名的SSL证书,用于确认服务器身份并加密通信内容。

客户端需要验证这个证书的合法性,并使用其中的公钥加密通信内容,同时还要验证证书的颁发机构(CA)。

如果证书验证失败,客户端会出现安全警告,甚至拒绝连接。

2. Fiddler的工作原理Fiddler作为中间人代理,可以通过自签名证书进行HTTPS代理。

但在安卓设备上,为了让设备信任Fiddler的证书,需要将Fiddler的根证书(CA证书)安装到设备上。

3. 安装Fiddler的CA证书的必要性如果不安装Fiddler的CA证书,安卓设备会因为不信任Fiddler的证书而拒绝连接到经过Fiddler的HTTPS全球信息站,导致无法进行HTTPS请求和响应的分析。

安装Fiddler的CA证书是使用Fiddler进行HTTPS调试的必要步骤。

四、安装Fiddler的CA证书的步骤1. 下载Fiddler根证书文件在Fiddler的设置中,可以找到导出Fiddler根证书的选项。

在电脑上导出证书文件,并将该文件传输至安卓设备上,通常可以通过邮件、USB连接或者云存储实现。

2. 安装证书在安卓设备上,打开设置应用,找到“安全”或“安全和位置”选项,选择“信任的凭据”或“受信任的凭据”,点击“安装从存储设备”选项,选择导入证书的文件,输入证书名称并完成安装。

构建ca证书详解过程步骤 -回复

构建ca证书详解过程步骤-回复构建CA证书详解过程步骤1. 引言CA证书(Certificate Authority Certificate)是一种数字证书,用于验证和确认电子通信中的身份和信息的真实性。

CA证书的构建过程需要经历多个步骤,包括申请证书、身份验证、生成密钥对、制作证书签名请求、签发证书等。

本文将一步一步详细介绍构建CA证书的过程。

2. 申请证书首先,需要向CA申请证书。

在申请过程中,通常需要提供企业或个人的相关信息,包括名称、地址、联系方式等。

此外,CA可能还会要求提供一些身份验证的资料,如护照、id、社保号码等。

申请时要保证提供的信息准确无误。

3. 身份验证CA会对申请者进行身份验证,以确保其身份的真实性。

验证方式一般会根据不同的CA而有所不同,包括通过电话、邮件、面谈等方式进行。

在验证过程中,申请者需提供相应的id明文件,并回答一些安全验证问题。

4. 生成密钥对在获得证书之前,需要生成身份的密钥对。

密钥对由一个私钥和一个公钥组成。

私钥用于加密和签名信息,而公钥则用于解密和验证签名。

生成密钥对的方式有多种,如使用OpenSSL命令行工具或使用编程语言生成密钥对。

5. 制作证书签名请求接下来,需要使用私钥生成证书签名请求(Certificate Signing Request,CSR)。

CSR是申请者向CA请求签发证书的一种文件格式,其中包含了公钥以及申请者的身份信息。

生成CSR的方式和生成密钥对类似,可以使用OpenSSL命令行工具或编程语言来完成。

6. 提交证书签名请求生成CSR之后,需要将其提交给CA以进行证书签名。

一般情况下,CA 会提供一个在线平台或邮件地址供申请者提交CSR。

在提交之前,申请者需要确保CSR的完整性和准确性,并对其进行备份。

7. CA审核和签发证书CA在收到CSR后,会进行审核和处理。

审核过程中,CA会仔细检查申请者的身份验证和相关信息,并对其进行核实。

ca及电子签章操作

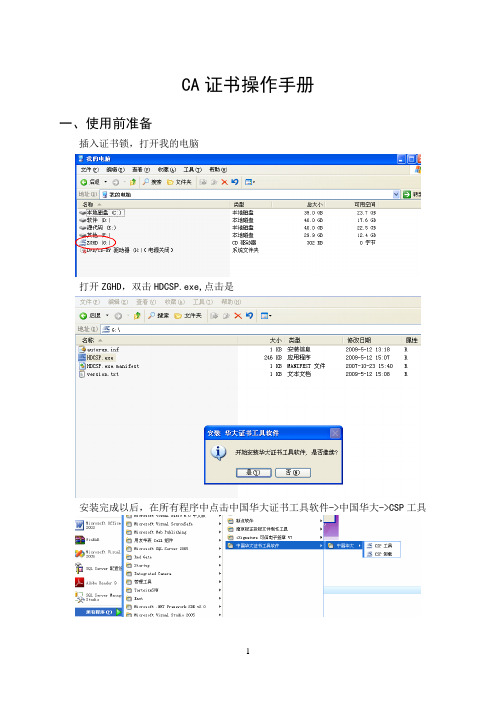

CA证书操作手册一、使用前准备插入证书锁,打开我的电脑打开ZGHD,双击HDCSP.exe,点击是安装完成以后,在所有程序中点击中国华大证书工具软件->中国华大->CSP工具输入新旧的口令(6个1,111111),就可以修改密码了。

浏览器找不到证书有的杀毒软件禁止自动注册证书,那么使用CSP工具,点击证书操作-》注册证书就可以了。

1.1 证书锁密码修改插入证书锁,在所有程序中点击中国华大证书工具软件->中国华大->CSP工具输入新旧的口令(6个1,111111),就可以修改密码了。

请注意,修改以后的密码一定要牢记。

浏览器找不到证书有的杀毒软件禁止自动注册证书,那么使用CSP工具,点击证书操作-》注册证书就可以了。

翔晟电子签章介绍资料一、电子签章产品介绍南京翔晟信息技术有限公司通过自身研发形成一系列信息安全应用产品——翔晟电子签章。

翔晟电子签章通过与数字证书无缝整合及对接,完全达到信息安全标准,把对身份的唯一性、信息的私密性、完整性和不可否认性的标准,通过实际应用,给客户带来操作方便,易学易懂傻瓜式的便捷操作。

翔晟电子签章产品目前在政府内网、外网,企事业单位、互联网上参与应用,保证了客户信息的安全。

同样也使得翔晟电子签章安全性的作用得到市场的认可。

1.1 相关产品电子签章应用系统服务器端授权软件提供多接口的PDF OCX,多功能,多接口的制章软件系统,提供电子签名、时间戳接口(南京翔晟提供终身免费升级)电子签章服务器签章用户管理、印章管理、签章权限管理、签章日志等电子签章客户端支持多种电子文件格式:WORD、EXCEL、AUTOCAD、WEB、WPS、PDF等。

可实现:盖章签名、验证签章、撤销印章、防篡改复制、联合签章、批量签章、分层保护、打印控制、签章过程跟踪等。

1.2 总体架构产品分为表现层、应用层、基础层、支持层、物理层。

翔晟电子签章系统软件:开发环境:VS6.0开发语言:C/C++ 执行速度快,安全级别高1.3 特色功能翔晟电子签章采用独特的技术,使得通过翔晟电子签章系统颁发出来的签章带有客户指定的防伪图样。

使用openssl生成证书(含openssl详解)

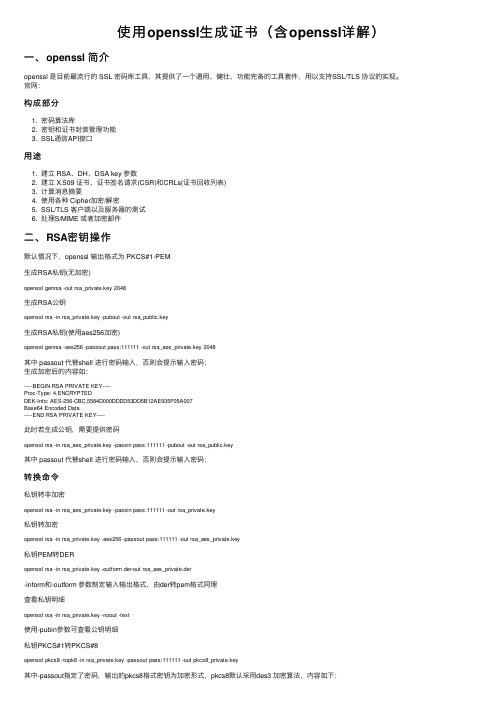

使⽤openssl⽣成证书(含openssl详解)⼀、openssl 简介openssl 是⽬前最流⾏的 SSL 密码库⼯具,其提供了⼀个通⽤、健壮、功能完备的⼯具套件,⽤以⽀持SSL/TLS 协议的实现。

官⽹:构成部分1. 密码算法库2. 密钥和证书封装管理功能3. SSL通信API接⼝⽤途1. 建⽴ RSA、DH、DSA key 参数2. 建⽴ X.509 证书、证书签名请求(CSR)和CRLs(证书回收列表)3. 计算消息摘要4. 使⽤各种 Cipher加密/解密5. SSL/TLS 客户端以及服务器的测试6. 处理S/MIME 或者加密邮件⼆、RSA密钥操作默认情况下,openssl 输出格式为 PKCS#1-PEM⽣成RSA私钥(⽆加密)openssl genrsa -out rsa_private.key 2048⽣成RSA公钥openssl rsa -in rsa_private.key -pubout -out rsa_public.key⽣成RSA私钥(使⽤aes256加密)openssl genrsa -aes256 -passout pass:111111 -out rsa_aes_private.key 2048其中 passout 代替shell 进⾏密码输⼊,否则会提⽰输⼊密码;⽣成加密后的内容如:-----BEGIN RSA PRIVATE KEY-----Proc-Type: 4,ENCRYPTEDDEK-Info: AES-256-CBC,5584D000DDDD53DD5B12AE935F05A007Base64 Encoded Data-----END RSA PRIVATE KEY-----此时若⽣成公钥,需要提供密码openssl rsa -in rsa_aes_private.key -passin pass:111111 -pubout -out rsa_public.key其中 passout 代替shell 进⾏密码输⼊,否则会提⽰输⼊密码;转换命令私钥转⾮加密openssl rsa -in rsa_aes_private.key -passin pass:111111 -out rsa_private.key私钥转加密openssl rsa -in rsa_private.key -aes256 -passout pass:111111 -out rsa_aes_private.key私钥PEM转DERopenssl rsa -in rsa_private.key -outform der-out rsa_aes_private.der-inform和-outform 参数制定输⼊输出格式,由der转pem格式同理查看私钥明细openssl rsa -in rsa_private.key -noout -text使⽤-pubin参数可查看公钥明细私钥PKCS#1转PKCS#8openssl pkcs8 -topk8 -in rsa_private.key -passout pass:111111 -out pkcs8_private.key其中-passout指定了密码,输出的pkcs8格式密钥为加密形式,pkcs8默认采⽤des3 加密算法,内容如下:-----BEGIN ENCRYPTED PRIVATE KEY-----Base64 Encoded Data-----END ENCRYPTED PRIVATE KEY-----使⽤-nocrypt参数可以输出⽆加密的pkcs8密钥,如下:-----BEGIN PRIVATE KEY-----Base64 Encoded Data-----END PRIVATE KEY-----三、⽣成⾃签名证书⽣成 RSA 私钥和⾃签名证书openssl req -newkey rsa:2048 -nodes -keyout rsa_private.key -x509 -days 365 -out cert.crtreq是证书请求的⼦命令,-newkey rsa:2048 -keyout private_key.pem 表⽰⽣成私钥(PKCS8格式),-nodes 表⽰私钥不加密,若不带参数将提⽰输⼊密码;-x509表⽰输出证书,-days365 为有效期,此后根据提⽰输⼊证书拥有者信息;若执⾏⾃动输⼊,可使⽤-subj选项:openssl req -newkey rsa:2048 -nodes -keyout rsa_private.key -x509 -days 365 -out cert.crt -subj "/C=CN/ST=GD/L=SZ/O=vihoo/OU=dev/CN=/emailAddress=yy@"使⽤已有RSA 私钥⽣成⾃签名证书openssl req -new -x509 -days 365 -key rsa_private.key -out cert.crt-new 指⽣成证书请求,加上-x509 表⽰直接输出证书,-key 指定私钥⽂件,其余选项与上述命令相同四、⽣成签名请求及CA 签名使⽤ RSA私钥⽣成 CSR 签名请求openssl genrsa -aes256 -passout pass:111111 -out server.key 2048openssl req -new -key server.key -out server.csr此后输⼊密码、server证书信息完成,也可以命令⾏指定各类参数openssl req -new -key server.key -passin pass:111111 -out server.csr -subj "/C=CN/ST=GD/L=SZ/O=vihoo/OU=dev/CN=/emailAddress=yy@"*** 此时⽣成的 csr签名请求⽂件可提交⾄ CA进⾏签发 ***查看CSR 的细节cat server.csr-----BEGIN CERTIFICATE REQUEST-----Base64EncodedData-----END CERTIFICATE REQUEST-----openssl req -noout -text -in server.csr使⽤ CA 证书及CA密钥对请求签发证书进⾏签发,⽣成 x509证书openssl x509 -req -days 3650 -in server.csr -CA ca.crt -CAkey ca.key -passin pass:111111 -CAcreateserial -out server.crt其中 CAxxx 选项⽤于指定CA 参数输⼊五、证书查看及转换查看证书细节openssl x509 -in cert.crt -noout -text转换证书编码格式openssl x509 -in cert.cer -inform DER -outform PEM -out cert.pem合成 pkcs#12 证书(含私钥)** 将 pem 证书和私钥转 pkcs#12 证书 **openssl pkcs12 -export -in server.crt -inkey server.key -passin pass:111111 -password pass:111111 -out server.p12其中-export指导出pkcs#12 证书,-inkey 指定了私钥⽂件,-passin 为私钥(⽂件)密码(nodes为⽆加密),-password 指定 p12⽂件的密码(导⼊导出)** 将 pem 证书和私钥/CA 证书合成pkcs#12 证书**openssl pkcs12 -export -in server.crt -inkey server.key -passin pass:111111 \-chain -CAfile ca.crt -password pass:111111 -out server-all.p12其中-chain指⽰同时添加证书链,-CAfile 指定了CA证书,导出的p12⽂件将包含多个证书。

CA签名操作手册

CA 签名操作手册一、CA 签名操作操作流程图:操作步骤:1、登录系统。

两种方法登录:第一种方式为输入用户名密码登陆;第二种方式为使用CA 登陆。

以下仅对CA 登录方式做详细介绍:2、如上图,点击“CA 证书登录”按钮,进入CA 网上申报模块,选择申报时期,点击“确定”按钮,系统导入申报表列表页面。

3、选择需要申报的报表(以281为例),点击“创建”按钮,系统打开该报表的填报页面。

4、报表填写后即可保存,系统提供“保存报表”和“暂存报表”两个保存功能,其中“暂存报表”功能不校验数据逻辑性,“保存报表”功能需要对数据逻辑性进行校验,当校验不通过时,不允许保存成功。

(以281报表为例)。

5、如上图,当报表保存成功后,系统导入如下页面:存的数据进行再次校验,并将校验结果反馈给用户,提示页面如下:6、用户确认信息后点击“继续预提交申报”按钮,系统将继续完成预提交申报业务,预提交申报成功后,点击“返回申报主页面”,如下图:7、返回主页面后,该表的状态会出现“待签名”字样,点击“签名”按钮,系统将需要签名的信息列出。

8、用户确认电子签名项和签名项对应的值后,点击“进行电子签名”按钮,系统进入签名业务处理。

9、插入企业KEY,弹出签名证书对话框,选择对应的企业证书,点击“确定”按钮进行电子签名。

10、签名成功后,返回申报主页面,此时状态改为“已签名”状态,操作为“浏览”,勾选相应表格后,点击“正式提交申报”。

11、申报成功,点击“返回申报主页面”。

二、与原PDF签名操作对比操作到第七步点击“签名”与CA签名操作步骤一致。

点击电子签名,显示界面为PDF签名模式,界面如下:点击电子签名成功之后的步骤与CA签名操作一致。

嵌入式设备CA证书的生成步骤

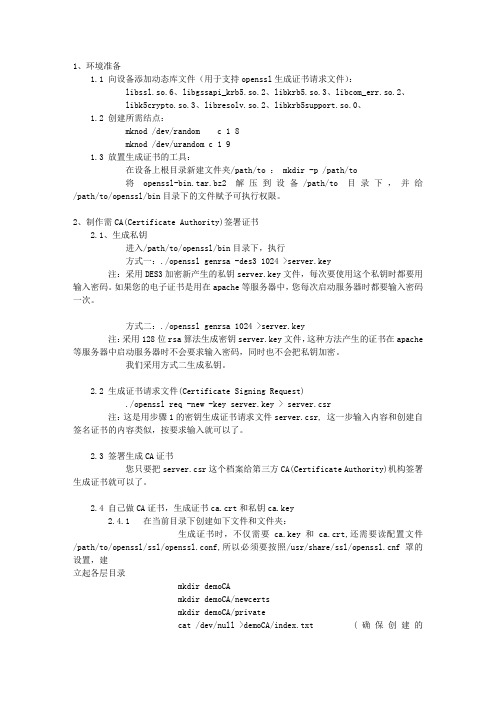

1、环境准备1.1 向设备添加动态库文件(用于支持openssl生成证书请求文件):libssl.so.6、libgssapi_krb5.so.2、libkrb5.so.3、libcom_err.so.2、libk5crypto.so.3、libresolv.so.2、libkrb5support.so.0、1.2 创建所需结点:mknod /dev/random c 1 8mknod /dev/urandom c 1 91.3 放置生成证书的工具:在设备上根目录新建文件夹/path/to : mkdir -p /path/to将openssl-bin.tar.bz2 解压到设备/path/to目录下,并给/path/to/openssl/bin目录下的文件赋予可执行权限。

2、制作需CA(Certificate Authority)签署证书2.1、生成私钥进入/path/to/openssl/bin目录下,执行方式一:./openssl genrsa -des3 1024 >server.key注:采用DES3加密新产生的私钥server.key文件,每次要使用这个私钥时都要用输入密码。

如果您的电子证书是用在apache等服务器中,您每次启动服务器时都要输入密码一次。

方式二:./openssl genrsa 1024 >server.key注:采用128位rsa算法生成密钥server.key文件,这种方法产生的证书在apache 等服务器中启动服务器时不会要求输入密码,同时也不会把私钥加密。

我们采用方式二生成私钥。

2.2 生成证书请求文件(Certificate Signing Request)./openssl req -new -key server.key > server.csr注:这是用步骤1的密钥生成证书请求文件server.csr, 这一步输入内容和创建自签名证书的内容类似,按要求输入就可以了。

自建CA中心并签发CA证书

⾃建CA中⼼并签发CA证书⽬录⽂章⽬录CA 认证原理浅析下⾯给出⼀个形象的例⼦来理解 CA 认证的原理与兴起的缘由。

普通的介绍信:假设 A 公司的张三先⽣要到 B 公司去拜访,但是 B 公司的所有⼈都不认识他,他咋办捏?常⽤的办法是带公司开的⼀张介绍信,在信中说:“兹有张三先⽣前往贵公司办理业务,请给予接洽…云云”。

然后在信上敲上A公司的公章。

张三先⽣到了 B 公司后,把介绍信递给 B 公司的前台李四⼩姐。

李⼩姐⼀看介绍信上有 A 公司的公章,⽽且 A 公司是经常和 B 公司有业务往来的,这位李⼩姐就相信张先⽣不是⽍⼈了。

引⼊中介机构的介绍信:回到刚才的话题。

如果和 B 公司有业务往来的公司很多,每个公司的公章都不同,那么前台就要懂得分辨各种公章,⾮常⿇烦。

所以,有某中介公司 C 发现了这个商机。

C 公司专门开设了⼀项 “代理公章” 的业务。

今后,A 公司的业务员去 B 公司,需要带 2 个介绍信:介绍信 1:含有 C 公司的公章及 A 公司的公章。

并且特地注明:C 公司信任 A 公司。

介绍信 2:仅含有 A 公司的公章,然后写上:“兹有张三先⽣前往贵公司办理业务,请给予接洽…云云”。

你可能会问了,这样不是增加⿇烦了吗?有啥好处捏?主要的好处在于,对于接待公司的前台,就不需要记住各个公司的公章分别是啥样⼦的;他/她只要记住中介公司 C 的公章即可。

当他/她拿到两份介绍信之后,先对介绍信 1 的 C 公章,验明正⾝;确认⽆误之后,再⽐对介绍信 1 和介绍信 2 的两个 A 公章是否⼀致。

如果是⼀样的,那就可以证明介绍信 2 是可以信任的了。

再者,即使是⾮对称加密系统,也不能保证公钥的分发是可靠的。

为了防范公钥分发过程中的中间⼈攻击,需要⼀个可信的 “始祖” 公证⼈,这就是 CA 机构存在的意义。

基本概念PKIPKI(Public Key Infrastructure,公钥基础设施),是⼀种遵循既定标准的密钥管理平台,它能够为所有⽹络应⽤提供加密和数字签名等密码服务及所必需的密钥和证书管理体系。

Apache 配置支持HTTPS的SSL证书-生成CA证书

Apache 配置支持HTTPS的SSL证书在设置Apache + SSL之前, 需要做:安装Apache, 下载安装Apache时请下载带有ssl版本的Apache安装程序.并且ssl需要的文件在如下的位置:[Apache安装目录]/modules/ mod_ssl.so[Apache安装目录]/bin/ openssl.exe, libeay32.dll, ssleay32.dll, f [Apache安装目录]/conf/ f创建SSL证书(注意,我下载的是PHPStudy里面自带了openssl,但是bin目录下没有f,需要将conf下的f拷贝一份到bin目录下,但总体原理一样)一.生成一个带CA(Certificate Authority)授权的证书打开CMD,进入到Apache安装目录下的bin目录下:步骤一:执行命令,生成私钥:openssl genrsa -out tian_server.key 2048(RSA密钥对的默认长度是1024,取值是2的整数次方,并且密钥长度约长,安全性相对会高点)。

完成密钥server.key生产完毕后进行步骤二操作。

步骤二:配置f请确保以下数据这里所要求的值default_md = md5 #默认是default,会触发[default digest message is not supported ]req_extensions = v3_req #默认签名被注释了[ v3_req ]basicConstraints = CA:FALSEkeyUsage = nonRepudiation, digitalSignature, keyEncipherment subjectAltName = @alt_names #此项不存在,需要添加[ alt_names ] #此项不存在,需要添加,注意DNS.xDNS.1 = #自定义DNS.2 = #自定义DNS.3 = #自定义DNS.4 = #自定义DNS.5 = #自定义DNS.6 = #自定义然后创建目录和文件demoCA/newcerts/private/index.txtindex.txt.attrserial #此文件初始值输入00即可生成Certificate Signing Request文件,用于向CA机构申请证书:openssl req -new -key tian_server.key -out tian_server.csr -config f (如果不加-config f参数的话,常会报Unable to load config info from .../ssl/f)之后就会要求输入一系列的参数:Country Name (2 letter code) [AU]:CN ISO 国家代码(只支持两位字符)State or Province Name (full name) [Some-State]:ZJ 所在省份Locality Name (eg, city) []:HZ 所在城市Organization Name (eg, company): 公司名称Organizational Unit Name (eg, section) []: 组织名称Common Name (eg, YOUR name) []: 申请证书的域名(建议和httpd.conf中serverName必须一致)Email Address []:admin@ 管理员邮箱Please enter the following 'extra' attributes to be sent with your certificate re quest A challenge password []: 交换密钥An optional company name []:注:Common Name建议和httpd.conf中serverName必须一致,或者与f 中的alt_names中的一个域名保持一致,否则证书有可能申请不到,并且启动apache 时错误提示为:server RSA certificate CommonName (CN) `Kedou' does NOT match server name!?)我们得到CSR之后,第三方CA机构申请通过后,会把生成好下发给你,如果你选择了第三方机构,可以跳过步骤三和四,直接到步骤五。

SSLTLS握手过程综合实验报告

SSLTLS握手过程综合实验报告实验目的:本实验旨在通过深入了解SSL/TLS握手过程,掌握如何使用OpenSSL 库进行SSL/TLS连接的建立和终止,以及学习SSL/TLS协议的相关知识,从而加深对网络通信安全的理解。

实验内容:本实验分为三个部分,分别是的准备工作、握手过程的实验和细节分析。

第一部分:准备工作步骤1:安装OpenSSL库首先需要在本地环境中安装OpenSSL库。

可以通过以下命令在Linux 系统上安装:```sudo apt-get install openssl```步骤2:生成数字证书和私钥使用OpenSSL命令生成数字证书和私钥。

首先生成自签名的CA证书和私钥:```openssl req -new -x509 -sha256 -keyout ca.key -out ca.crt -days 3650```然后生成服务器证书和私钥:```openssl req -newkey rsa:2048 -nodes -keyout server.key -out server.csropenssl x509 -req -sha256 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 3650```步骤3:编写服务端和客户端程序使用C语言编写服务端和客户端程序,其中服务端程序使用OpenSSL 库提供的接口进行SSL/TLS连接的建立和终止,客户端程序通过连接到服务端来测试SSL/TLS握手过程。

第二部分:握手过程的实验步骤1:启动服务端程序在终端中执行以下命令启动服务端程序:```./server```步骤2:启动客户端程序在终端中执行以下命令启动客户端程序:```./client```步骤3:观察握手过程在客户端程序运行的过程中,观察SSL/TLS握手过程中的消息交换情况。

IP地址自签名证书

IP地址⾃签名证书对IP地址的⾃签名先说⼀下SSL的签名机制,可以参考这篇⽂章简单的说,这⾥⾯有两个⾓⾊,证书认证机构,即Certificate Authority(CA),其颁发的证书也叫CA证书。

⼀般来说,这些CA是⽐较可信的另外⼀个⾓⾊就是普通服务器,这个就不⼀定可信了,有可能是有⼈冒充或篡改的。

这些服务器使⽤HTTPS时需要另外⼀个证书,也就是服务器证书那么有⼀个问题来了,服务器拿出⼀个证书,你怎么知道这个证书是真的还是假的?所以,CA作为可信的中间⼈,他在这个证书上写了⼀句话,说:我证明这个证书是真的,并且签了⾃⼰的名字。

因为你相信这个CA,所以你也就相信了这个服务器拿出来的证书做⼀个⼤家都能接受的签名,需要选⼀个⼤家都能接受的CA。

问题时,⼤部分情况都是对域名签名的,⽽且很多CA都是要收费的(费⽤还不低)如果只是个⼈或者⼩范围的使⽤,并且没有域名的情况下,⼤的CA可能并不适合;尤其是局域⽹内部的使⽤,⼀边CA不会给你签的所以在这个情况下,我们讨论对IP⾃签名的⽅法第⼀步是要创建CA,也就是证书认证机构创建私钥pi@raspberrypi:~/ssl $ openssl genrsa -out ca.key 2048Generating RSA private key, 2048 bit long modulus (2 primes) ..........................................+++++......+++++e is 65537 (0x010001)通过私钥创建公钥pi@raspberrypi:~/ssl $ openssl req -new -x509 -days 208 -key ca.key -out ca.crtYou are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [AU]:State or Province Name (full name) [Some-State]:Locality Name (eg, city) []:Organization Name (eg, company) [Internet Widgits Pty Ltd]:XXX GmbhOrganizational Unit Name (eg, section) []:Common Name (e.g. server FQDN or YOUR name) []:Email Address []:Country Name到Email Address 那⾥是需要填写的,不过不重要,可以随便填。

自签名证书和CA证书的区别和制作、使用

⾃签名证书和CA证书的区别和制作、使⽤⽬录⼀、概念介绍1)传输协议HTTP(超⽂本传输)协议访问互联⽹上的数据是没有经过加密的。

也就是说,任何⼈都可以通过适当的⼯具拦截或者监听到在⽹络上传输的数据流。

但是有时候,我们需要在⽹络上传输⼀些安全性或者私秘性的数据,譬如:包含信⽤卡及商品信息的电⼦订单。

这个时候,如果仍然使⽤HTTP协议,势必会⾯临⾮常⼤的风险!相信没有⼈能接受⾃⼰的信⽤卡号在互联⽹上裸奔。

HTTPS(超⽂本传输安全)协议⽆疑可以有效的解决这⼀问题。

所谓HTTPS,其实就是HTTP和SSL/TLS的组合,⽤以提供加密通讯及对⽹络服务器的⾝份鉴定。

HTTPS的主要思想是在不安全的⽹络上创建⼀安全信道,防⽌⿊客的窃听和攻击。

SSL(安全套接层)可以⽤来对Web服务器和客户端之间的数据流进⾏加密。

SSL利⽤⾮对称密码技术进⾏数据加密。

加密过程中使⽤到两个秘钥:⼀个公钥和⼀个与之对应的私钥。

使⽤公钥加密的数据,只能⽤与之对应的私钥解密;⽽使⽤私钥加密的数据,也只能⽤与之对应的公钥解密。

因此,如果在⽹络上传输的消息或数据流是被服务器的私钥加密的,则只能使⽤与其对应的公钥解密,从⽽可以保证客户端与与服务器之间的数据安全。

2)数字证书所谓数字证书,是⼀种⽤于电脑的⾝份识别机制。

由数字证书颁发机构(CA)对使⽤私钥创建的签名请求⽂件做的签名(盖章),表⽰CA 结构对证书持有者的认可。

数字证书拥有以下⼏个优点:使⽤数字证书能够提⾼⽤户的可信度数字证书中的公钥,能够与服务端的私钥配对使⽤,实现数据传输过程中的加密和解密在证认使⽤者⾝份期间,使⽤者的敏感个⼈数据并不会被传输⾄证书持有者的⽹络系统上X.509证书包含三个⽂件:key,csr,crt。

key是服务器上的私钥⽂件,⽤于对发送给客户端数据的加密,以及对从客户端接收到数据的解密csr是证书签名请求⽂件,⽤于提交给证书颁发机构(CA)对证书签名crt是由证书颁发机构(CA)签名后的证书,或者是开发者⾃签名的证书,包含证书持有⼈的信息,持有⼈的公钥,以及签署者的签名等信息备注:在密码学中,X.509是⼀个标准,规范了公开秘钥认证、证书吊销列表、授权凭证、凭证路径验证算法等。

node.jsexpress启用https

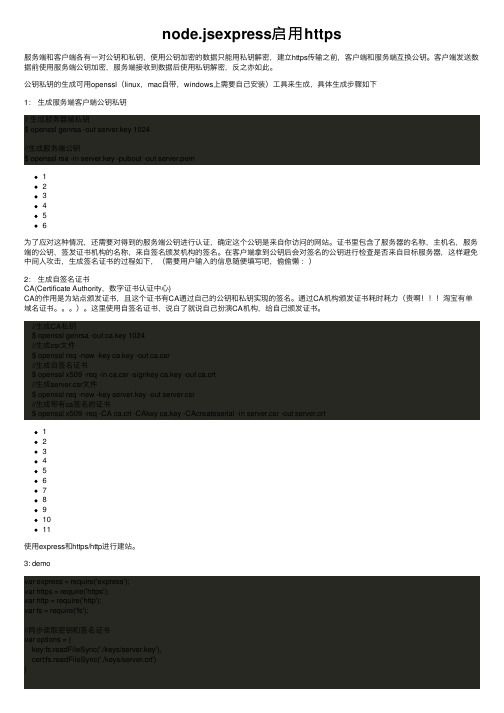

node.jsexpress启⽤https服务端和客户端各有⼀对公钥和私钥,使⽤公钥加密的数据只能⽤私钥解密,建⽴https传输之前,客户端和服务端互换公钥。

客户端发送数据前使⽤服务端公钥加密,服务端接收到数据后使⽤私钥解密,反之亦如此。

公钥私钥的⽣成可⽤openssl(linux,mac⾃带,windows上需要⾃⼰安装)⼯具来⽣成,具体⽣成步骤如下1:⽣成服务端客户端公钥私钥// ⽣成服务器端私钥$ openssl genrsa -out server.key 1024//⽣成服务端公钥$ openssl rsa -in server.key -pubout -out server.pem123456为了应对这种情况,还需要对得到的服务端公钥进⾏认证,确定这个公钥是来⾃你访问的⽹站。

证书⾥包含了服务器的名称,主机名,服务端的公钥,签发证书机构的名称,来⾃签名颁发机构的签名。

在客户端拿到公钥后会对签名的公钥进⾏检查是否来⾃⽬标服务器,这样避免中间⼈攻击,⽣成签名证书的过程如下,(需要⽤户输⼊的信息随便填写吧,偷偷懒:)2:⽣成⾃签名证书CA(Certificate Authority,数字证书认证中⼼)CA的作⽤是为站点颁发证书,且这个证书有CA通过⾃⼰的公钥和私钥实现的签名。

通过CA机构颁发证书耗时耗⼒(贵啊淘宝有单域名证书。

)。

这⾥使⽤⾃签名证书,说⽩了就说⾃⼰扮演CA机构,给⾃⼰颁发证书。

//⽣成CA私钥$ openssl genrsa -out ca.key 1024//⽣成csr⽂件$ openssl req -new -key ca.key -out ca.csr//⽣成⾃签名证书$ openssl x509 -req -in ca.csr -signkey ca.key -out ca.crt//⽣成server.csr⽂件$ openssl req -new -key server.key -out server.csr//⽣成带有ca签名的证书$ openssl x509 -req -CA ca.crt -CAkey ca.key -CAcreateserial -in server.csr -out server.crt1234567891011使⽤express和https/http进⾏建站。

ca章怎么办理

ca章怎么办理在商务、金融和法律领域,经常会涉及到电子文档的签署和认证。

为了保证电子文档的真实性、完整性和可靠性,很多机构和公司会使用CA章(数字证书章)进行电子文档的签署和认证。

本文将介绍CA章的办理流程和步骤。

1. 什么是CA章?CA章(Certification Authority章)是数字证书的一种形式,用于对电子文档进行签署和认证。

CA章的使用基于公开密钥基础设施(PKI)技术,通过加密和数字签名来保证文档的安全性和可信度。

2. CA章的办理流程步骤一:选择CA服务提供商首先,您需要选择一个可信赖的CA服务提供商。

在市场上存在多家CA服务提供商,您可以根据自己的需求和预算来选择合适的CA服务提供商。

一般来说,知名度高、口碑好的CA服务提供商更值得信赖。

步骤二:申请数字证书联系选择的CA服务提供商,向其申请数字证书。

一般来说,您需要提供一些个人或公司相关的资料,以便CA服务提供商进行审核和验证。

这些资料可能包括身份证明、营业执照、公司章程等。

步骤三:进行身份认证根据CA服务提供商的要求,您可能需要进行身份认证。

这一步通常需要您亲自前往CA服务提供商的办公地点,提供相关身份证明和签署认证文件。

身份认证的目的是确保申请者的真实身份和合法资格。

步骤四:支付费用办理CA章需要支付一定的费用,包括证书费、年费等。

费用根据不同的CA 服务提供商和证书类型而定,您需要提前了解清楚,并按要求支付费用。

步骤五:生成和安装数字证书在完成上述步骤后,CA服务提供商将为您生成数字证书,并将其发送给您。

您需要按照CA服务提供商的指引,将数字证书安装到您的电子设备(例如电脑、手机等)上。

步骤六:使用CA章签署和认证电子文档完成数字证书的安装后,您可以使用CA章来签署和认证电子文档了。

通常情况下,您可以使用相应的软件工具打开需要签署的文档,选择CA章进行签名,系统会自动为文档添加数字签名和时间戳等信息。

3. 使用CA章的好处保护文档的安全性使用CA章可以确保电子文档的安全性。