SELinux 环境下网络服务设置

linux课程资源Selinux配置(2)

主讲人:芮坤坤

Network Optimization Expert Team

3.8 Linux Selinux 配置

Network Optimization Expert Team

3.8.2 Selinux模式

SELinux有3种工作模式,分别是强制模式、许可模式和禁用模式。 (1)强制模式(Enforcing Mode ) 强制模式表示启用SELinux,记录违规日志,并强制拒绝违规操 作。 在强制模式下,Linux内核会加载SELinux安全子系统,当主体访 问对象时,Linux 内核会先经过传统的权限检查,如果传统权 限允许操作,SELinux子系统会进行策略判断,如果找到相关 的允许规则,则可以操作,如果规则不允许,或没有相关的规 则,则会拒绝操作。同时,SELinux还会把违规事件记录到日 志系统中。 SELinux 强制模式的示意图可以参考图 9-2,强制模式会对系统提 供保护,实际上就是完全启用了SELinux。

Network Optimization Expert Team

3.8.2 Selinux模式

(3)禁用模式(Disabled Mode ) 禁用模式表示完全禁用SELinux,系统不受 SELinux 的保护。 在禁用模式下,Linux内核不会加载SELinux安全 子系统,就像没有安装SELinux一样。需要注 意的是,如果将SELinux的模式从强制或许可 模式转换到禁用模式,必须要重新启动系统。

Network Optimization Expert Team

3.8.2 Selinux模式

(3)禁用模式(Disabled Mode ) 禁用模式表示完全禁用SELinux,系统不受 SELinux 的保护。 在禁用模式下,Linux内核不会加载SELinux安全 子系统,就像没有安装SELinux一样。需要注 意的是,如果将SELinux的模式从强制或许可 模式转换到禁用模式,必须tion Expert Team

网络攻防竞赛题库--中软吉大-预赛10%

网络攻防竞赛题库--中软吉大-预赛10%信息安全考试题库理论题单选题(第一部分200题)1、SSL协议工作在哪一层(B)(A)应用层(B)应用层与传输层之间(C)传输层(D)传输层与网络层之间2、下面不属于SSL握手层功能的是(B)(A)验证实体身份(B)应用层数据实施加解密(C)协商密钥交换算法(D)生成及交换密钥3、一个数据包过滤系统被设计成允许你要求服务的数据包进入,而过滤掉不必要的服务。

这属于(A)原则。

(A)最小特权(B)阻塞点(C)失效保护状态(D)防御多样化4、案例分析(Windows系统环境)以Administrator用户登录系统,新建common用户,默认隶属Users用户组;在本地磁盘C 中新建名为test的文件夹,设置其对common用户只有读取和执行权限;在test 目录下新建子文件夹subtest,设置其对common用户只有写权限。

以common用户登录系统,其对c:\test\subtest目录拥有的权限是(C)。

(A)仅写权限(B)仅读取和执行权限(C)读取、写和执行权限(D)Users组默认权限5、不属于安全策略所涉及的方面是(D)(A)物理安全策略(B)访问控制策略(C)信息加密策略(D)防火墙策略6、Windows主机推荐使用(C)格式(A)FAT32(B)EXT3(C)NTFS(D)FAT7、Linux2.6内核将系统用户的加密口令存储在(B)文件中(A)/etc/passwd(B)/etc/shadow(C)/etc/group(D)/etc/hosts8、按照TCSEC(由美国国防部提出的可信计算机系统评测标准)标准,Windows Server 2003系统的安全级别是(D),未启用SELinux保护的Linux系统的安全级别是(D),启用SELinux 保护的Linux系统的安全级别是(B)(A)A级(B)B1级(C)B2级(D)C2级9、使用shell命令umask重新为文件分配默认权限为rwxr—r--,umask的作用代码(A)(A)033(B)744(C)022(D)72210、在Linux FC5系统环境中,SELinux配置文件(D)(A)/etc/sysconfig/selinux/config(B)/usr/etc/selinux/config(C)/usr/share/selinux/config(D)/etc/selinux/config11、在HTTP错误消息中,表示访问被拒绝的代码是(C)(A)400(B)401(C)403(D)40412、在FTP应答消息中,表示命令正常执行的代码是(A)(A)200(B)220(C)331(D)50013、案例分析运行网络审计工具的主机系统与企业发布信息的Web、FTP、MySQL服务器位于同一网段。

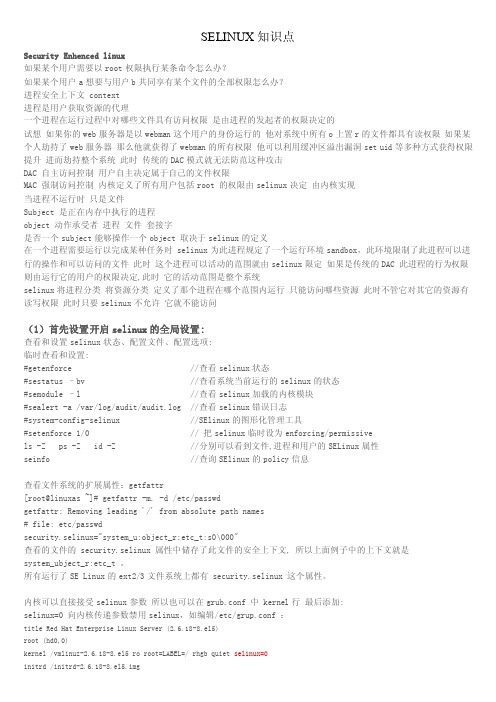

SELINUX详解

SELINUX知识点Security Enhenced linux如果某个用户需要以root权限执行某条命令怎么办?如果某个用户a想要与用户b共同享有某个文件的全部权限怎么办?进程安全上下文 context进程是用户获取资源的代理一个进程在运行过程中对哪些文件具有访问权限是由进程的发起者的权限决定的试想如果你的web服务器是以webman这个用户的身份运行的他对系统中所有o上置r的文件都具有读权限如果某个人劫持了web服务器那么他就获得了webman的所有权限他可以利用缓冲区溢出漏洞set uid等多种方式获得权限提升进而劫持整个系统此时传统的DAC模式就无法防范这种攻击DAC 自主访问控制用户自主决定属于自己的文件权限MAC 强制访问控制内核定义了所有用户包括root 的权限由selinux决定由内核实现当进程不运行时只是文件Subject 是正在内存中执行的进程object 动作承受者进程文件套接字是否一个subject能够操作一个object 取决于selinux的定义在一个进程需要运行以完成某种任务时 selinux为此进程规定了一个运行环境sandbox,此环境限制了此进程可以进行的操作和可以访问的文件此时这个进程可以活动的范围就由selinux限定如果是传统的DAC 此进程的行为权限则由运行它的用户的权限决定,此时它的活动范围是整个系统selinux将进程分类将资源分类定义了那个进程在哪个范围内运行只能访问哪些资源此时不管它对其它的资源有读写权限此时只要selinux不允许它就不能访问(1)首先设置开启selinux的全局设置:查看和设置selinux状态、配置文件、配置选项:临时查看和设置:#getenforce //查看selinux状态#sestatus –bv //查看系统当前运行的selinux的状态#semodule –l //查看selinux加载的内核模块#sealert -a /var/log/audit/audit.log //查看selinux错误日志#system-config-selinux //SElinux的图形化管理工具#setenforce 1/0 // 把selinux临时设为enforcing/permissivels -Z ps -Z id -Z //分别可以看到文件,进程和用户的SELinux属性seinfo //查询SElinux的policy信息查看文件系统的扩展属性:getfattr[root@linuxas ~]# getfattr -m. -d /etc/passwdgetfattr: Removing leading '/' from absolute path names# file: etc/passwdsecurity.selinux="system_u:object_r:etc_t:s0\000"查看的文件的 security.selinux 属性中储存了此文件的安全上下文, 所以上面例子中的上下文就是system_ubject_r:etc_t 。

第15章 SELinux基础

⑵ 许可模式(Permissive Mode)

许可模式表示启用SELinux,记录违规日志,但会允 许所有违规操作。

⑶ 禁用模式(Disabled Mode)

完全禁用SELinux,系统不受SELinux的保护。

SELinux许可模式示意图

⒉ SELinux的配置文件

在Red Hat系列的Linux操作系统中, SELinux的配置文件是 “/etc/selinux/config”。 在这个配置文件中,提供了两个配置参数。

15.3.3 管理SELinux安全上下文

在启用了SELinux的Linux操作系统中,所有的进程、 文件、目录以及端口等资源都有相关联的SELinux标签 ,称作安全上下文。 安全上下文是由简单的字符串所表示的名称,在 SELinux策略中,具体规定了被标记了哪种上下文的进 程能够访问被标记了哪些上下文的文件和端口等资源。 安全上下文是由若干个字段组成的,分别是用户(User )、角色(Role)、类型(Type)和范围(Range) 等字段。其中,用户的上下文名称通常以“_u”结尾, 角色的上下文名称通常以“_r”结尾,类型的上下文名 称通常以“_t”结尾。在SELinux默认的targeted策 略中,我们只需要考虑第三个上下文:类型(Type)上 下文。

[root@redhat ~]# ls -dZ /var/www/html drwxr-xr-x root root system_u:object_r:httpd_sys_content_t /var/www/html [root@redhat html]# cd /var/www/html [root@redhat html]# echo "Apache Homepage" > index.html [root@redhat html]# ls -Z /var/www/html/index.html -rw-r--r-- root root root:object_r:httpd_sys_content_t /var/www/html/index.html

GZ-2017030云计算技术与应用题库

2017年全国职业院校技能大赛高职组云计算技术与应用赛项试题库第一部分:IaaS云计算基础架构平台任务一、IaaS云平台搭建1.设置主机名,防火墙设置以及SELinux设置如下:(1)设置控制节点主机名controller;计算节点主机名:compute。

(2)各个节点关闭防火墙,设置开机不启动。

(3)设置各个节点selinux为permissive。

2.使用hostnamectl命令查询控制/计算节点的主机名,以文本形式依次将查询命令及对应结果提交到答题框。

3.使用sestatus命令查询selinux的状态,以文本形式依次将查询命令及对应结果提交到答题框。

4.在控制节点上通过SecureFX上传两个镜像文件CentOS-7-x86_64-DVD-1511.iso, XianDian-IaaS-v2.0.iso到opt下,通过命令行展开仅使用一条命令按先后顺序同时创建/opt 下两个目录centos和iaas,并将以上镜像文件分别挂载到上述两个目录下,在答题框依次提交上述的命令以及执行结果。

5.在控制节点上通过SecureFX上传两个镜像文件CentOS-7-x86_64-DVD-1511.iso, XianDian-IaaS-v2.0.iso到opt下,通过命令行创建两个目录/opt/centos,/opt/iaas,并将以上镜像文件分别挂载到上述两个目录下,在答题框依次提交上述的命令以及执行结果。

6.配置控制节点本地yum源文件local.repo ,搭建ftp服务器指向存放yum源路径;配置计算节点yum源文件ftp.repo使用之前配置的控制节点ftp作为yum源,其中的两个节点的地址使用主机名表示。

使用cat命令查看上述控制/计算节点的yum源全路径配置文件。

以文本形式提交查询命令及结果到答题框。

7.在控制节点和计算节点分别安装iaas-xiandian软件包,完成配置文件中基本变量的配置,并根据提供的参数完成指定变量的配置,以文本形式提交配置文件内容到答题框中。

android selinux规则

请注意,对于开发人员和终端用户来说,直接修改和管理SELinux规则是不常见的。通常 情况下,应用程序开发人员和终端用户只需要遵守系统的安全策略,并确保应用程序的正常 运行和安全性。

android selinux规则

在Android系统中,SELinux(Security-Enhanced Linux)是一种强制访问控制(MAC )机制,用于保护系统的安全性。下面是一些常见的Android SELinux规则:

1. 文件访问规则:SELinux规定了哪些进程可以访问特定的文件和目录。例如,只有特定 的系统服务才能访问敏感的系统配置文件。

2. 进程间通信规则:SELinux控制进程之间的通信,以防止恶意应用程序访问其他应用程 序的敏感数据。例如,只有具有特定权限的应用程序才能访问网络通信。

android selinux规则

3. 网络访问规则:SELinux规定了哪些应用程序可以访问网络资源,以及它们可以访问的 端口和协议。这有助于防止恶意应用程序通过网络传输恶意代码或窃取用户数据。

4. 进程权限规则:SELinux定义了每个进程的安全上下文,以确保进程只能执行其具有权 限的操作。这有助于防止恶意应用程序获取不应有的权限。

5. 安全域规则:SELБайду номын сангаасnux通过定义安全域来隔离和保护不同的系统组件和应用程序。每个 安全域都有自己的安全策略,以确保它们之间的隔离和互不干扰。

android selinux规则

CentOS7关闭防火墙和SELinux

CentOS7关闭防火墙和SELinux

防火墙就是提供基于策略的网络过滤,用于阻挡网络策略所禁止的数据流通过。

防火墙由几部分组成,但最关键的部分通常是包过滤。

下面是學習啦小編收集整理的CentOS7关闭防火墙和SELinux,希望對大家有幫助~~

CentOS7关闭防火墙和SELinux 工具/原料

CentOS7

SecureCRT(或XManager等ssh客户端工具)

防火墙(firewalld)

临时关闭防火墙

systemctl stop firewalld

永久防火墙开机自启动

systemctl disable firewalld

临时打开防火墙

systemctl start firewalld

防火墙开机启动

systemctl enable firewalld

查看防火墙状态

systemctl status firewalld

END

SELinux

临时关闭SELinux

setenforce 0

临时打开SELinux

setenforce 1

开机关闭SELinux

编辑/etc/selinux/config文件,将SELINUX的值设置为disabled,如下图。

下次开机SELinux就不会启动了。

4查看SELinux状态

执行getenforce命令

CentOS7关闭防火墙和SELinux。

《Linux网络操作系统配置与管理(第三版)》综合项目实训任务书[5页]

![《Linux网络操作系统配置与管理(第三版)》综合项目实训任务书[5页]](https://img.taocdn.com/s3/m/c0f15ec1f7ec4afe04a1dfc6.png)

XXXXXXX职业学院《Linux网络操作系统配置与管理》综合项目实训任务书教务处制《Linux网络操作系统配置与管理》综合项目实训任务书一、项目实训目的通过一个以学校为背景的校园网建设项目的综合实训,使学生在Red Hat Enterprise Linux 7操作系统平台上,掌握服务器的管理与配置技术,学会搭建一个中小型校园网的设计细节和施工流程,为今后架设综合网络平台以及云计算数据中心打下基础。

二、项目实训方式与基本要求1.项目实训前必须仔细阅读《项目施工任务书》,明确实训的目的、要求和任务,制定好上机步骤。

2.每人备用一台笔记本(至少16GB内存容量),独立完成全部项目任务。

3.上机时必须携带本项目实训任务书以及相关的教材资料,以备查阅。

三、项目施工时间和进度安排本项目实训安排在该课程学习的最后两周,每次4小时,共计32学时,进度见表15-4。

表15-4 项目实施进度表实施进度实施内容1 阅读本任务书,把握任务要求、明确实训内容2 搭建实训环境(准备好6台虚拟机及其所需数量的网卡,调试好4台虚拟机交换机)3 部署软路由器,配置所有主机的网络参数,实现4个内部子网及外网的互连互通4 逐台配置其他的功能服务器、完成本地客户机对服务器的访问测试5 进行综合调试和测试6 项目验收及成绩评定7 整理技术文档,并通过网络空间提交《综合项目实训报告书》四、项目规划及施工环境本项目通过1台物理机和VMware Workstation软件,构建了一个具有4个内部子网、一个外部模拟公网、4台虚拟交换机和6台虚拟机的网络,网络拓扑图如图15-2所示。

图15-2 校园网示意图设备及IP地址分配见表15-5。

表15-5 设备及IP地址配置参考表任务1:配置各虚拟机的网络参数和NAT服务,实现内部4个子网和外网的互连互通(1)为虚拟机①和虚拟机③添加所需数量的网卡,并根据表15-5的规划将各网卡连接至相应的虚拟交换机,配置所有虚拟机上各网卡的IP地址等网络参数。

linux-SElinux命令详解setsebool命令

配置VSFTPD时本地用户无法切换用到命令setsebool -P ftpd_disable_trans=1setsebool命令查询了相关的资料是selinux的相关设置项这是SELinux的设置命令.其实 man 一下setsebool也知道了:NAMEsetsebool– set SELinuxboolean value在不熟悉SELnux前,把SELinux关掉也可以的。

有时间研究下SELinux。

Redhat从FC3开始,就使用了SELinux来增强安全,但是使用起来有时候太繁琐,就想关闭它,但是如果安装服务器的时候开始没有图形界面,还真很难找到地方可以关闭。

正确方法如下:修改/etc/selinux/config文件中的SELINUX=”" 为 disabled ,然后重启。

2009年8。

22更新下面是一些收集来的设置命令===ftp===//If you want to share files anonymouslychcon -R -t public_content_t /var/ftp//If you want to setup a directory where you can upload fileschcon -t public_content_rw_t /var/ftp/incomingYou must also turn on the booleanallow_ftpd_anon_writesetsebool -P allow_ftpd_anon_write=1//If you are setting up this machine as a ftpd server and wish to allow users to access their home directororiessetsebool -P ftp_home_dir 1//If you want to run ftpd as a daemonsetsebool -P ftpd_is_daemon 1//You can disable SELinux protection for the ftpd daemonsetsebool -P ftpd_disable_trans 1===httpd===//If you want a particular domain to write to the public_content_rw_t domain setsebool -P allow_httpd_anon_write=1orsetsebool -P allow_httpd_sys__anon_write=1//httpd can be setup to allow cgi s to be executedsetsebool -P httpd_enable_cgi 1//If you want to allow access to users home directoriessetsebool -P httpd_enable_homedirs 1chcon -R -t httpd_sys_content_t ~user/public_html//httpd is allowed access to the controling terminalsetsebool -P httpd_tty_comm 1//such that one httpd service can not interfere with anoth ersetsebool -P httpd_unified 0//loadable modules run under the same context as httpdsetsebool -P httpd_builtin_ing 0//httpd s are allowed to connect out to the networksetsebool -P httpd_can_network_connect 1// You can disable suexec transitionsetsebool -P httpd_suexec_disable_trans 1//You can disable SELinux protection for the httpd daemon by executing setsebool -P httpd_disable_trans 1service httpd restart===named===//If you want to have named update the master zone filessetsebool -P named_write_master_zones 1//You can disable SELinux protection for the named daemon by executingsetsebool -P named_disable_trans 1service named restart===nfs===//If you want to setup this machine to share nfs partitions read onlysetsebool -P nfs_export_all_ro 1//If you want to share files read/writesetsebool -P nfs_export_all_rw 1//If you want to use a remote NFS server for the home directories on this machinesetsebool -P use_nfs_home_dirs 1===samba===//If you want to share files other than home directori echcon -t samba_share_t /directory//If you want to share files with multiple domainssetsebool -P allow_smbd_anon_write=1//If you are setting up this machine as a Samba server and wish to share the home directories setsebool -P samba_enable_home_dirs 1//If you want to use a remote Samba server for the home directories on this machine setsebool -P use_samba_home_dirs 1//You can disable SELinux protection for the samba daemon by executingsetsebool -P smbd_disable_trans 1service smb restart===rsync===//If you want to share files using the rsync daemonchcon -t public_content_t /directories//If you want to share files with multiple domainssetsebool -P allow_rsync_anon_write=1//You can disable SELinux protection for the rsync daemon by executing setsebool -P rsync_disable_trans 1===kerberos===//allow your system to work properly in a Kerberos environment setsebool -P allow_kerberos 1//If you are running Kerberos daemons kadmind or krb5kdcsetsebool -P krb5kdc_disable_trans 1service krb5kdc restartsetsebool -P kadmind_disable_trans 1service kadmind restart===nis===Allow your system to work properly in a NIS environmentsetsebool -P allow_ypbind 1SELinux入门2011-05-31 黑日白月 Posted in Featured, Security, TutorialsRSS几乎可以肯定每个人都听说过SELinux (更准确的说,尝试关闭过),甚至某些过往的经验让您对SELinux产生了偏见。

Selinux配置详解(格式改进版)

Selinu x配置详解1.背景SELinu x是「Securi ty-Enhanc ed Linux」的简称,是美国国家安全局「NSA=The Nation al Securi ty Agency」和SCC(Secure Comput ing Corpor ation)开发的 Linux的一个扩张强制访问控制安全模块。

原先是在Fl uke上开发的,2000年以GNU GPL 发布。

现在以Lin ux作为因特网服务器是越来越普遍的事了。

在我这几年作过的项目里,WEB的开发基本都是基于Linu x的,这里有给大公司做的,也给政府部门做的,当然更多的是中小企业做的。

这其中给政府做的,我们把SEL inux作为一个卖点,接受了不少项目。

2.我们需要安全操作系统的理由现在不论是政府还是民间企业,大家对信息安全问题是越来越关心了,因为企业的业务平台的服务器上存储着大量的商务机密,个人资料,个人资料它直接关系到个人的隐私问题。

特别是我们政府的网站,作为信息公开的平台,它的安全就更显得重要了。

这些连到互联网的服务器,不可避免的要受到来自世界各地的各种威胁。

最坏的时候我们的服务器被入侵,主页文件被替换,机密文件被盗走。

除了来自外部的威胁外,内部人员的不法访问,攻击也是不可忽视的。

对于这些攻击或者说是威胁,当然有很多的办法,有防火墙,入侵检测系统,打补丁等等。

因为Linu x也和其他的商用UN IX一样,不断有各类的安全漏洞被发现。

我们对付这些漏洞不得不花很多的人力来堵住它。

在这些手段之中,提高OS 系统自身的牢固性就显得非常的重要。

2.1传统的Li nux OS的不足之处虽然Linu x 比起Window s 来说,它的可靠性,稳定定要好得多,但是他也是和其他的UN IX 一样,有以下这些不足之处。

SeLinux启用及安全测试实验报告

SELinux启用及安全测试一、认识SELinuxSELinux 是2.6 版本的Linux 内核中提供的强制访问控制(MAC)系统。

对于目前可用的Linux安全模块来说,SELinux 是功能最全面,而且测试最充分的,它是在20 年的MAC 研究基础上建立的。

SELinux 在类型强制服务器中合并了多级安全性或一种可选的多类策略,并采用了基于角色的访问控制概念。

SELinux是一种基于域-类型模型(domain-type)的强制访问控制(MAC)安全系统,它由NSA编写并设计成内核模块包含到内核中,相应的某些安全相关的应用也被打了SELinux的补丁,最后还有一个相应的安全策略。

二、实验环境虚拟机平台:Vmware Workstation 8.0.3Linux系统:CentOs 6.4内核版本:2.6.32-358.el6.i686SELinux安全策略:selinux-policy-targeted-2.4.6-279.el5_5.1;Selinux-policy-2.4.6-279.el5_5.1 三、试验过程中用到的指令ls –Z 查看SELinux的上下文getenforce 得到当前SELinux的值setenforce 更改当前的SELinux设置sestatus 显示当前的SELinux的信息四、实验过程4.1 启用SELinux测试查看文件的上下文通过查看上下文发现,安全上下文主要由三个字段Identify:role:type对应的意思分别为身份识别:角色:类型身份标示(Identity):相当于账号方面的身份标示!主要有以下的三种常见的类型:root:标示root的账户身份system_u:标示系统程序方面的标示,通常就是进程user_u:代表的是一般用户账户的相关的身份角色(Role):通过角色字段,我们可以知道这个数据是属于程序、文件资源还是代表一般用户。

一般的角色有:Object_r:代表的是文件或目录等文件资源System_r:代表的是进程,不过一般的用户也会被指定成为system_r类型(type):在默认的策略targeted中,identity和role字段基本上是不重要的,重要的在这个类型字段!基本上,一个主体进程能不能读取到这个文件资源与类型字段有关。

SELinux之一:SELinux基本概念及基本配置

SELinux从出现至今,已经走过将近13年历史,然而在Linux相关QQ技术群或者Linux相关论坛,经常有人遇到问题问题都归咎与SELinux,如httpd各项配置都正常,但客户就是无法访问;又比如vsftpd配置均正常,但客户端访问提示无法转换家目录。

于是乎很多人都对SELinux有了极大的偏见,认为SELinux带来的似乎只有麻烦,于是很多人选择在安装系统第一件事就是将SELinux设置为禁用。

不过随着日益增长的0-day安全漏洞,SELinux在很多时候给了我们关键的保障。

什么是SELinux?SELinux全称SecurityEnhancedLinux(安全强化Linux),是美国国家安全局2000年以GNUGPL发布,是MAC(MandatoryAccessControl,强制访问控制系统)的一个实现,目的在于明确的指明某个进程可以访问哪些资源(文件、网络端口等)。

强制访问控制系统的用途在于增强系统抵御0-Day攻击(利用尚未公开的漏洞实现的攻击行为)的能力。

所以它不是网络防火墙或ACL的替代品,在用途上也不重复。

在目前的大多数发行版中,已经默认在内核集成了SELinux。

举例来说,系统上的Apache被发现存在一个漏洞,使得某远程用户可以访问系统上的敏感文件(比如/etc/passwd来获得系统已存在用户),而修复该安全漏洞的Apache更新补丁尚未释出。

此时SELinux可以起到弥补该漏洞的缓和方案。

因为/etc/passwd不具有Apache的访问标签,所以Apache对于/etc/passwd的访问会被SELinux阻止。

相比其他强制性访问控制系统,SELinux有如下优势:•控制策略是可查询而非程序不可见的。

•可以热更改策略而无需重启或者停止服务。

•可以从进程初始化、继承和程序执行三个方面通过策略进行控制。

•控制范围覆盖文件系统、目录、文件、文件启动描述符、端口、消息接口和网络接口。

Linux安全中阶教程之SElinux(适合有一定水平的管理员) ...

Linux安全中阶教程之SEIinux(适合有一定水平的管理员)一:SElinux(安全增强linux 简介)1:使用SElinux可以将进程放入在特定的SElinux域,同时赋予系统上的资源(如文件,网络套接字,系统调用等)SElinux上下文。

装入SElinux的策略(通常作为系统启动过程的一部分),然后决定哪个进程域可以访问哪些资源上下文。

2:在红帽企业版linux5中,有关SElinux的选择有下面几种:(1)我是否需要启用SElinux(2)一旦启用,我需要SElinux处于允许(permissive)还是强制(enforcing)状态。

(3)我需要在文件上赋予什么样的SElinux上下文。

3:在实际工作中,红帽企业版linux5支持一种SElinux策略,叫目标策略(targeted).这个策略在大多数应用之中。

在目标策略之中,只有目标进程受到SElinux的影响。

而其他进程运行在非限制模式下。

目标策略只影响常用的网络应用程序。

受到限制的服务在200个以上,有增加的趋势。

SElinux限制的典型应用程序如下:(1)dhcp(2)httpd(3)mysqld(4)named(5)nscd()(6)ntpd()(7)portmap(8)postgres()(9)snmpd()(10)squid(11)syslogd4:启用SElinux/etc/sysconfig/selinuxsetenforcegetenforce/etc/sysconfig/selinux⑴强制(enforcing):任何违法SElinux的操作都被禁止。

⑵允许(permissive):任何违反SElinux的操作都会受到一个警告信息。

但是行动可以继续。

⑶停用(disabled):不启用SElinux策略。

Setenforce和getenforce命令Setenforce0/10表示允许;1表示强制Getenforce查看当前SElinux的状态。

setsebool命令详解与SELinux管理

setsebool命令详解与SELinux管理setsebool命令是⽤来修改SElinux策略内各项规则的布尔值。

setsebool命令和getsebool命令是SELinux修改和查询布尔值的⼀套⼯具组。

SELinux的策略与规则管理相关命令:seinfo命令、sesearch命令、getsebool命令、setsebool命令、semanage命令。

下⾯让我们详细讲解⼀下setsebool命令的使⽤⽅法。

语法setsebool [-P] 布尔值=[0|1]选项-P:直接将设置值写⼊配置⽂件,该设置数据将来会⽣效的。

实例setsebool -P allow_ftpd_anon_write=1 #允许ftpd匿名⽤户可写setsebool -P ftp_home_dir 1 #允许⽤户访问⾃⼰的根⽬录setsebool -P ftpd_is_daemon 1 #允许daemon运⾏ftpdsetsebool -P ftpd_disable_trans 1 #关闭SELINUX对ftpd的保护setsebool -P allow_httpd_anon_write=1 #允许httpd匿名⽤户可写setsebool -P allow_httpd_sys__anon_write=1 #同上setsebool -P httpd_enable_cgi 1 #httpd被设置允许cgi被执⾏setsebool -P httpd_enable_homedirs 1 #允许访问⽤户的根⽬录setsebool -P httpd_tty_comm 1 #允许httpd控制终端setsebool -P httpd_unified 0 #httpd之间相互独⽴setsebool -P httpd_builtin_ing 0 #同httpd环境⼀样运⾏setsebool -P httpd_can_network_connect_db 1 #httpd可以连接到数据库(如连接mysql就必须设置)setsebool -P httpd_can_network_connect 1 #httpd可以连接到⽹络(如连接redis就必须设置)setsebool -P httpd_read_user_content 1 #开启⽤户⽂件的访问权限(如⽇志⽂件就必须设置)setsebool -P httpd_suexec_disable_trans 1 #禁⽤suexec过度setsebool -P httpd_disable_trans 1 #允许daemon⽤户启动httpdsetsebool -P httpd_can_sendmail 1 #允许httpd发送emailsetsebool -P named_write_master_zones 1 #允许修改dns的主zone⽂件setsebool -P named_disable_trans 1 #允许daemon启动namedsetsebool -P nfs_export_all_ro 1 #nfs只读setsebool -P nfs_export_all_rw 1 #nfs可读写setsebool -P use_nfs_home_dirs 1 #允许本机访问远程nfs的根⽬录setsebool -P allow_smbd_anon_write=1 #samba允许匿名⽤户可写setsebool -P samba_enable_home_dirs 1 #允许根⽬录访问setsebool -P use_samba_home_dirs 1 #允许本机访问远程samba根⽬录setsebool -P smbd_disable_trans 1 #允许daemon启动sambasetsebool -P allow_rsync_anon_write=1 #允许匿名⽤户可写setsebool -P rsync_disable_trans 1 #允许daemon启动rsync其他命令getsebool -a #列出所有模块getsebool -a | grep ftp #列出所有与ftp相关的模块selinux默认不允许httpd访问“/home/⽤户名”⽬录(但是允许访问"/usr/local/⽤户名"这种⽬录),现在有两种解决⽅案:⽅案⼀:(允许⽤户httpd访问其家⽬录)setsebool -P httpd_read_user_content 1setsebool -P httpd_enable_homedirs 1⽅案⼆:(使⽤semanage命令修改安全上下⽂)semanage fcontext -a -t httpd_sys_content_t '/home/⽤户名(/.*)?'#重新加载,刷新配置restorecon -R -v /home/⽤户名#查看安全上下⽂是否永久⽣效semanage fcontext -l | grep /home/⽤户名#查看安全上下⽂是否永久⽣效ls -Zd /home/⽤户名允许公共⽬录共享,如ftp,samba,web都访问共享⽬录setsebool -P public_content_t 1setsebool -P public_content_rw_t 1允许httpd连接mysql:setsebool -P httpd_can_network_connect_db 1允许httpd连接redis:setsebool -P httpd_can_network_connect=1允许使⽤ftpd,如vsftpd就需要⽤到:setsebool -P ftpd_full_access 1setsebool -P ftp_home_dir 1 #可能会提⽰“Boolean ftp_home_dir is not defined”那就不⽤管了允许httpd发送email:setsebool -P httpd_can_sendmail 1其他命令#查看selinux状态sestatus#查看getenforce状态getenforce#临时关闭selinux,设置SELinux 成为permissive模式setenforce 0#临时打开selinux,设置SELinux 成为enforcing模式setenforce 1#永久关闭SELinuxvi /etc/selinux/config修改并设置SELINUX=disabled,再重启服务器。

《Linux网络操作系统配置与管理(第三版)》综合项目实训任务书[5页]

![《Linux网络操作系统配置与管理(第三版)》综合项目实训任务书[5页]](https://img.taocdn.com/s3/m/c0f15ec1f7ec4afe04a1dfc6.png)

XXXXXXX职业学院《Linux网络操作系统配置与管理》综合项目实训任务书教务处制《Linux网络操作系统配置与管理》综合项目实训任务书一、项目实训目的通过一个以学校为背景的校园网建设项目的综合实训,使学生在Red Hat Enterprise Linux 7操作系统平台上,掌握服务器的管理与配置技术,学会搭建一个中小型校园网的设计细节和施工流程,为今后架设综合网络平台以及云计算数据中心打下基础。

二、项目实训方式与基本要求1.项目实训前必须仔细阅读《项目施工任务书》,明确实训的目的、要求和任务,制定好上机步骤。

2.每人备用一台笔记本(至少16GB内存容量),独立完成全部项目任务。

3.上机时必须携带本项目实训任务书以及相关的教材资料,以备查阅。

三、项目施工时间和进度安排本项目实训安排在该课程学习的最后两周,每次4小时,共计32学时,进度见表15-4。

表15-4 项目实施进度表实施进度实施内容1 阅读本任务书,把握任务要求、明确实训内容2 搭建实训环境(准备好6台虚拟机及其所需数量的网卡,调试好4台虚拟机交换机)3 部署软路由器,配置所有主机的网络参数,实现4个内部子网及外网的互连互通4 逐台配置其他的功能服务器、完成本地客户机对服务器的访问测试5 进行综合调试和测试6 项目验收及成绩评定7 整理技术文档,并通过网络空间提交《综合项目实训报告书》四、项目规划及施工环境本项目通过1台物理机和VMware Workstation软件,构建了一个具有4个内部子网、一个外部模拟公网、4台虚拟交换机和6台虚拟机的网络,网络拓扑图如图15-2所示。

图15-2 校园网示意图设备及IP地址分配见表15-5。

表15-5 设备及IP地址配置参考表任务1:配置各虚拟机的网络参数和NAT服务,实现内部4个子网和外网的互连互通(1)为虚拟机①和虚拟机③添加所需数量的网卡,并根据表15-5的规划将各网卡连接至相应的虚拟交换机,配置所有虚拟机上各网卡的IP地址等网络参数。

SElinux

SElinux一.简介SELinux全称是Security Enhanced Linux,由美国国家安全部(National Security Agency)领导开发的GPL项目,它拥有一个灵活而强制性的访问控制结构,旨在提高Linux 系统的安全性,提供强健的安全保证,可防御未知攻击,相当于B1级的军事安全性能。

比MS NT的C2等高得多。

SELinux起源于自1980开始的微内核和操作系统安全的研究,这两条研究线路最后形成了一个叫做的分布式信任计算机(Distribute Trusted Mach (DTMach))的项目,它融合了早期研究项目的成果(LOCK【锁】,它包含一组安全内核类型强制;Trusted Mach【信任计算机】,它将多层安全控制合并到计算机微内核中)。

美国国家安全局的研究组织参加了DTMach项目,付出了巨大努力,并且继续参与了大量的后续安全微内核项目。

最终,这些工作和努力导致了一个新的项目产生,那就是Flask,它支持更丰富的动态类型的强制机制。

由于不同平台对这这项技术没有广泛使用,NAS认为需要在大量的社团中展示这个技术,以说明它的持久生命力,并收集广泛的使用支持意见。

在1999年夏天,NSA开始在Linux内核中实现Flask安全架构,在2000年十二月,NSA发布了这项研究的第一个公共版本,叫做安全增强的Linux。

因为是在主流的操作系统中实现的,所以SELinux开始受到Linux社区的注意,SELinux最迟是在2.2.x内核中以一套内核补丁的形式发布的。

随着2001年Linux内核高级会议在加拿大渥太华顺利召开,Linux安全模型(LSM[7])项目开始为Linux内核创建灵活的框架,允许不同的安全扩展添加到Linux中。

NSA和SELinux社区是SELinux的主要贡献者,SELinux帮助LSM实现了大量的需求,为了与LSM 一起工作,NSA开始修改SELinux使用LSM框架。

网络服务器搭建、配置与管理-Linux 第4版 第3章 配置与管理防火墙和SELinux

1.使用配置文件设置SELinux模式

● /etc/selinux/config 和 /etc/sysconfig/selinux : 主 要 用 于 打 开 和 关 闭 SELinux。 ● /etc/selinux/targeted/contexts : 主 要 用 于 对 contexts 的 配 置 , contexts是SELinux的安全上下文。 ● /etc/selinux/targeted/policy:SELinux策略文件。

1.2 NAT(网络地址转换器)

NAT分类

源NAT(SNAT):修改第一个包的源IP地址。

(1)从Intranet传出的数据包由NAT将 它们的专用地址转换为公用地址。

(2)从Internet传入的数据包由NAT将 它们的公用地址转换为专用地址。

(3)支持多重服务器和负载均衡。

(4)实现透明代理。

目的NAT(DNAT):修改第一个包的目的IP地址。

192.168.0.2

NAT工作过程

内网的计算机 192.168.0.254

192.168.0.1 202.162.4.1

202.202.163.1

Internet

实现 NAT 的计算机

Web 服务器

01 防火墙、NAT和SELinux概述

1.3 SELinux

安全增强型 Linux (Security-Enhanced Linux, SELinux ) 是 美 国 国 家 安 全 局 ( National Security Agency,NSA)对于强制访问控制的实现,是 Linux历 史上最杰出的新安全子系统。

01 防火墙、NAT和SELinux概述

01 防火墙、NAT和SELinux概述

LINUX常用网络服务的使用与配置

停止和重启动Apache

/etc/init.d/httpd stop /etc/init.d/httpd restart

个人主页设置(例如:用户名为bxf)

在Apache服务器中,可以为每个个人用户创建其个人主页 ,并通过URL:“http://主机名/~用户名”访问个人主页。 设置步骤: 在httpd.conf中设置UserDir=public_html,注释掉Use rDir=disabled行 在“home/用户名”目录中创建用于存放网页文件的publi c_html子目录 设置public_html的所有者和组为默认用户和默认组 设置public_html和home目录的访问权限为711

第10章 常用网络服务的使用与 配置

10-1 10-2 10-3 10-4 10-5

网络服务管理工具 ssh服务(远程登录) ftp服务器配置 apache服务器 samba服务

10-1 网络服务管理工具

/etc/services文件列出了Linux系统支持的

所有服务的名称

ftp服务器配置步骤

配置本机ip地址:系统-管理-网络中,选eth0 网卡 察看ip地址:Ifconfig 查找vsftpd 软件包:rpm –q vsftpd 编辑/ect/vsftp/vsftpd.conf文件 重启vsftpd服务:service vsftpd restart

二、架设FTP服务器

存储空间,并通过FTP客户端程序下载或上传文件。

FTP客户端软件

–FTP、NcFTP –CuteFTP –迅雷

FTP服务器端软件

–vsftpd –wu-ftpd –ProFTPD –IIS

安装和启动FTP服务

Linux下常用的FTP服务软件是vsftpd(Very Sec

等级保护安全计算环境下的测评方法研究

等级保护安全计算环境下的测评方法研究作者:马晓波来源:《科学与信息化》2020年第08期摘要随着《网络安全法》的推广,各企事业单位对网络安全的重视程度越来越高。

为顺应多形态、多业态网络安全新技术、新形势,信息安全技术——网络安全等级保护基本要求(GB/T 22239-2019)和信息安全技术——网络安全等级保护测评要求(GB/T 28448-2019)应运而生。

本文旨在针对上述标准中的重点条款进行分析,提出具有可操作性的测评方法。

关键词网络安全法;等级保护;测评方法引言等级保护进入 2.0 时代,2.0 的核心思想便是“一个中心、三重防护”的理念。

三重防护重点强调由外及内的保护,相对于边界外不可控的安全风险,边界内的安全计算环境包括网络设备、安全设备、服务器和终端、应用系统、移动终端管理、业务数据等等。

在实际测评现场环境,客户遇到了标准条款无法理解、无法操作、无法落地的困惑,本文重点强调基本要求的解读以及测评方法得案例说明。

1 服务器的重点条款测评方法(1)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换。

要求解读:(以 linux 为例)Linux 系统的用户鉴别过程:系统管理员为用户建立一个账户并为其指定一个口令,用户使用指定的口令登录后重新配置自己的口令,这样用户就具备了一个私有口令。

etc/passwd 文件中记录用户的属性信息,包括用户名、密码、用户标识、组标识等信息。

现在的 Linux 系统中口令不再直接保存在/etc/passwd 文件中,通常将 passwd 文件中的口令字段使用一个“x”来代替,将/etc/shadow 作为真正的口令文件,用于保存包括个人口令在内的数据。

Linux 中的/etc/login.defs 是登录程序的配置文件。

如果/etc/pam.d/system-auth 文件里有相同的选项,则以/etc/pam.d/system-auth 里的设置为准,也就是说/etc/pam.d/system-auth 的配置优先级高于/etc/login.defs。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

引言SELinux 的安全防护措施主要集中在各种网络服务的访问控制。

上文(配置Apache、Samba、NFS)介绍了Apache 、Samba、NFS 三种服务的SElinux 设置,本文介绍SElinux 下vsftp 、MySQL、Bind DNS 三种服务的SElinux 设置。

SELinux 环境下的FTP 配置vsftp 的SELinux 的文件类型SElinux 环境中,vsftp 服务器的vsftpd 守护进程都是在受限的ftpd_t 域中运行。

并且和其他受限的网络服务相互隔离。

下面的示例演示的是SELinux 下的vsftpd 进程#ps -eZ |grep vsftpdunconfined_u:system_r:ftpd_t:s0-s0:c0.c1023 1994 ? 00:00:00 vsftpdSELinux 策略规定vsftpd 文件访问和进程交互的限制。

例如一个通过认证的本地用户不能读写自己的主目录的文件。

另外vsftpd 不能访问NFS 或者CIFS 文件系统,匿名用户没有写文件的访问权限,即使/etc/vsftpd/vsftpd.conf 配置文件中开放了读写权限也是如此。

通常注册后的匿名用户只能读取/var/ftp 目录中的文件,文件类型是public_content_t,它资源其他服务器(Apache , Samba, NFS)也可以访问public_content_t 类型的文件。

SElinux 一共定义了两种文件类型用于设置vsftp 服务器。

public_content_t vsftpd:可以读取的文件和目录类型是public_content_t。

其他服务如Apache、Samba 和NFS 也可以,但是public_content_t 类型的文件不能被写入,即使Linux 权限允许。

如果你需要写入或者修改,必须使用public_content_rw_t 的类型。

public_content_rw_t:可以读取和写入的文件和目录类型是public_content_rw_t,其他服务其他服务如Apache,Samba 和NFS 也可以,不过必须开放相关的布尔变量。

vsftp 的布尔变量SELinux 对FTP 的限制非常严格,不过系统管理员可以利用布尔值变量调整SELinux 策略设置,定制FTP 服务器功能。

下面是常用的布尔变量:∙allow_ftpd_anon_write :关闭这个布尔变量会阻止vsftpd 读取public_content_rw_t 类型的文件和目录。

如果允许用户通过FTP 上传文件。

必须开放这个布尔变量。

∙allow_ftpd_full_access:当开放这个布尔变量时只有Linux(DAC)的权限来控制访问,通过验证的用户可以读取和写入标记为public_content_t 或public_content_rw_t 类型的文件。

∙allow_ftpd_use_cif:当开放这个布尔变量时vsftpd 允许cifs_t 类型的文件和目录,因此这个布尔变量启用,可以让你的FTP 服务器可以使用Samba 文件系统。

∙allow_ftpd_use_nfs vsftpd:的当开放这个布尔变量时vsftpd 允许nfs_t 类型的文件和目录,因此这个布尔变量启用,可以让你的FTP 服务器可以使用NFS 文件系统。

∙ftp_home_dir:当开放这个布尔变量时认证用户可以读写自己的主目录中的文件。

∙ftpd_connect_db:当开放这个布尔变量时允许vsftpd 连接数据库。

∙httpd_enable_ftp_server:当开放这个布尔变量时容许的httpd 作为FTP 服务器,并且监听FTP 端口。

∙tftp_anon_write:当开放这个布尔变量时允许TFTP 访问一个公共的目录。

如果希望FTP 服务器可以使用NFS 和Samba 文件系统,可以使用如下命令:#setsebool -P allow_ftpd_use_nfs on#setsebool -P allow_ftpd_use_cifs on另外针对启动SElinux 后本地用户不能注册到FTP 服务器,可以使用如下命令解决:#setsebool -P ftp_home_dir on假设/var/ftp/forum 是一个公共论坛,供ftp 用户查询和读写其中的文件,那么就需要确保ftp 服务器可以读写修改/var/ftp/forum 目录,此时可以使用命令把/var/ftp/forum 目录的属性设置为public_content_rw_t:#semanage fcontext -a -t public_content_rw_t "/var/ftp/forum (/.*)?"#restorecon -R -v /var/ftp/forum另外还有使用命令修改/var/ftp/forum 的访问权限,开放布尔变量:#chmod 777 /var/ftp/forum#setsebool -P allow_ftpd_use_cifs on配置实例开放用户主目录SELinux 环境下vsftpd 通常只允许匿名用户注册,以FTP 方式注册后,本地用户无法访问自己的主目录,无法显示文件,也无法上传下载。

这是SELinux 策略造成的,要开放用户主目录,请使用如下办法。

首先使用root 权限修改/etc/vsftpd/vsftpd.conf 文件,设置local-enable=YES然后使用命令重启服务:#/etc/rc.d/init.d/vsftpd start然后开放ftp_home_dir 布尔变量即可:#setsebool – P ftp_home_dir on设置本地用户可以上传和下载文件这个例子介绍如何建立一个存储位置/myftp/pub,供本地用户使用ftp 下载和上传文件。

首先创建一个目录结构和设置权限:#mkdir –P /myftp/pub#chown user1:root /myftp/pub#chmod 777 /myftp/pub使用semanage fcontext 和restorecon 命令设置顶级目录/myftp 的文件属性是public_content_t#semanage fcontext -a -t public_content_t /myftp#restorecon -R -v /myftp/使用semanage fcontext 和restorecon 命令设置顶级目录/myftp 的ftp 子目录的文件属性是public_content_rw_t#semanage fcontext -a -t public_content_rw_t "/myftp/pub(/.*)?"#restorecon -R -v /myftp/pub下面开放布尔值变量:#setsebool – P ftp_home_dir on#setsebool -P allow_ftpd_anon_write on完成上述设置后,本地系统用户可以访问自己的主目录,把文件上传到目录/myftp/pub ,但是不能上传到/myftp 目录。

$ ftp localhostConnected to localhost (127.0.0.1).220 (vsFTPd 2.1.0)Name (localhost:username):331 Please specify the password.Password: Enter the correct password230 Login successful.Remote system type is UNIX.Using binary mode to transfer files.ftp> put ftpupload /myftp/pub/ftpuploadlocal: ftpupload remote: ftpupload227 Entering Passive Mode (127,0,0,1,241,41).150 Ok to send data.226 File receive OK.ftp> quit221 Goodbye.匿名文件上传设置这个例子介绍如何建立一个存储位置/var/ftp/pub,供匿名用户使用上传文件。

首先创建一个目录结构和设置权限:#mkdir – P /var/ftp/pub#chmod 777 /var/ftp/pub查询当前文件属性:#ls – dZ /var/ftp/pubdrwxr-xr-x. root root system_u:object_r:public_content_t:s0 /var/ftp/pub下面要把public_content_t 修改为public_content-rw_t 使用命令:#semanage fcontext -a -t public_content_rw_t "/var/ftp/pub(/.*)?"#restorecon -R -v /var/ftp/pub开放布尔变量并且查询使用命令:#setsebool -P allow_ftpd_anon_write on#getsebool allow_ftpd_anon_writeallow_ftpd_anon_write --> on修改配置文件/etc/vsftpd/vsftpd.conf 删除这一行“#annon_upload_enable=YES”的# 符号,重启ftp 服务。

#service vsftpd start下面把文件/tmp/ftpupload 复制到目录/var/ftp 下作为测试文件。

然后运行ftp 命令以anonymous 注册。

操作如下:#cp /tmp/ ftpupload /var/ftp/ftpupload#ftp localhostConnected to localhost (127.0.0.1).220 (vsFTPd 2.1.0)Name (localhost:username): anonymous331 Please specify the password.Password: Enter the correct password230 Login successful.Remote system type is UNIX.Using binary mode to transfer files.ftp> put ftpuploadlocal: ftpupload remote: pub/ftpupload227 Entering Passive Mode (127,0,0,1,241,41).150 Ok to send data.226 File receive OK.ftp> quit221 Goodbye.SELinux 环境下的MySQL 配置MySQL的SELinux 文件类型SELinux 环境中,MySQL 服务器的守护进程都是在受限的mysqld_t 域中运行。