思科交换机3550配置手册(修改后)

3550交换机中文配置手册

3550交换机(EMI)简明配置维护手册目录说明 (3)产品特性 (3)配置端口 (4)配置一组端口 (4)配置二层端口 (6)配置端口速率及双工模式 (6)端口描述 (7)配置三层口 (8)监控及维护端口 (10)监控端口和控制器的状态 (10)刷新、重置端口及计数器 (12)关闭和打开端口 (13)配置VLAN (14)理解VLAN (14)可支持的VLAN (15)配置正常范围的VLAN (15)生成、修改以太网VLAN (15)删除VLAN (17)将端口分配给一个VLAN (18)配置VLAN Trunks (19)使用STP实现负载均衡 (22)说明本手册只包括日常使用的有关命令及特性,其它未涉及的命令及特性请参考英文的详细配置手册。

产品特性3550EMI是支持二层、三层功能(EMI)的交换机支持VLAN∙到1005 个VLAN∙支持VLAN ID从1到4094(IEEE 802.1Q 标准)∙支持ISL及IEEE 802.1Q封装安全∙支持IOS标准的密码保护∙静态MAC地址映射∙标准及扩展的访问列表支持,对于路由端口支持入出双向的访问列表,对于二层端口支持入的访问列表∙支持基于VLAN的访问列表3层支持(需要多层交换的IOS)∙HSRP∙IP路由协议o RIP versions 1 and 2o OSPFo IGRP及EIGRPo BGP Version 4监视∙交换机LED指示端口状态∙SPAN及远端SPAN (RSPAN) 可以监视任何端口或VLAN的流量∙内置支持四组的RMON监控功能(历史、统计、告警及事件)∙Syslog功能其它功能:支持以下的GBIC模块:∙1000BASE-T GBIC: 铜线最长100 m∙1000BASE-SX GBIC: 光纤最长1804 feet (550 m)∙1000BASE-LX/LH GBIC: 光纤最长32,808 feet (6 miles or 10 km)∙1000BASE-ZX GBIC: 光纤最长328,084 feet (62 miles or 100 km) 配置端口配置一组端口当使用interface range命令时有如下的规则:∙有效的组范围:o vlan从1 到4094o fastethernet槽位/{first port} - {last port}, 槽位为0o gigabitethernet槽位/{first port} - {last port},槽位为0o port-channel port-channel-number - port-channel-number, port-channel号从1到64∙端口号之间需要加入空格,如:interface range fastethernet 0/1 – 5是有效的,而interface range fastethernet 0/1-5是无效的.∙interface range命令只能配置已经存在的interface vlan∙所有在同一组的端口必须是相同类别的。

DES系列交换机配置实例(3550、CLI模式为例)

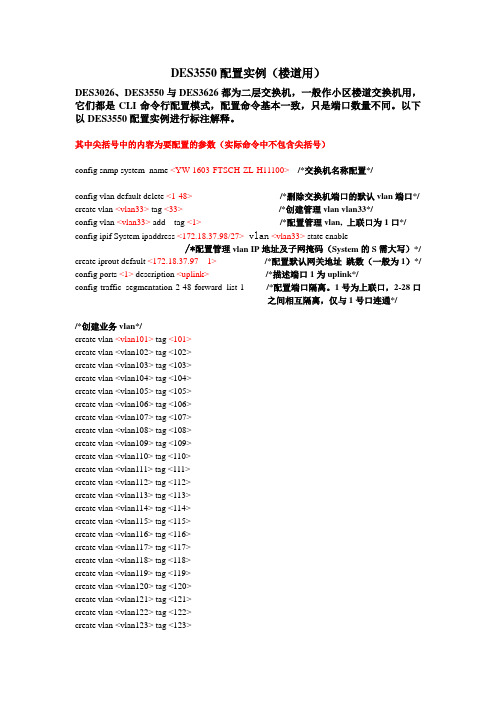

DES3550配置实例(楼道用)DES3026、DES3550与DES3626都为二层交换机,一般作小区楼道交换机用,它们都是CLI命令行配置模式,配置命令基本一致,只是端口数量不同。

以下以DES3550配置实例进行标注解释。

其中尖括号中的内容为要配置的参数(实际命令中不包含尖括号)config snmp system_name <YW-1603-FTSCH-ZL-H11100> /*交换机名称配置*/config vlan default delete <1-48>/*删除交换机端口的默认vlan端口*/ create vlan <vlan33> tag <33>/*创建管理vlan vlan33*/config vlan <vlan33> add tag <1>/*配置管理vlan, 上联口为1口*/ config ipif System ipaddress <172.18.37.98/27> vlan<vlan33> state enable/*配置管理vlan IP地址及子网掩码(System的S需大写)*/ create iprout default <172.18.37.97 1> /*配置默认网关地址跳数(一般为1)*/ config ports <1> description <uplink> /*描述端口1为uplink*/config traffic_segmentation 2-48 forward_list 1 /*配置端口隔离。

1号为上联口,2-28口之间相互隔离,仅与1号口连通*//*创建业务vlan*/create vlan <vlan101> tag <101>create vlan <vlan102> tag <102>create vlan <vlan103> tag <103>create vlan <vlan104> tag <104>create vlan <vlan105> tag <105>create vlan <vlan106> tag <106>create vlan <vlan107> tag <107>create vlan <vlan108> tag <108>create vlan <vlan109> tag <109>create vlan <vlan110> tag <110>create vlan <vlan111> tag <111>create vlan <vlan112> tag <112>create vlan <vlan113> tag <113>create vlan <vlan114> tag <114>create vlan <vlan115> tag <115>create vlan <vlan116> tag <116>create vlan <vlan117> tag <117>create vlan <vlan118> tag <118>create vlan <vlan119> tag <119>create vlan <vlan120> tag <120>create vlan <vlan121> tag <121>create vlan <vlan122> tag <122>create vlan <vlan123> tag <123>create vlan <vlan124> tag <124> create vlan <vlan125> tag <125> create vlan <vlan126> tag <126> create vlan <vlan127> tag <127> create vlan <vlan128> tag <128> create vlan <vlan129> tag <129> create vlan <vlan130> tag <130> create vlan <vlan131> tag <131> create vlan <vlan132> tag <132> create vlan <vlan133> tag <133> create vlan <vlan134> tag <134> create vlan <vlan135> tag <135> create vlan <vlan136> tag <136> create vlan <vlan137> tag <137> create vlan <vlan138> tag <138> create vlan <vlan139> tag <139> create vlan <vlan140> tag <140> create vlan <vlan141> tag <141> create vlan <vlan142> tag <142> create vlan <vlan143> tag <143> create vlan <vlan144> tag <144> create vlan <vlan145> tag <145> create vlan <vlan146> tag <146> create vlan <vlan147> tag <147> create vlan <vlan148> tag <148>/*为每个端口配置不同的端口*/ config vlan <vlan102>add untag <2> config vlan <vlan103> add untag <3> config vlan <vlan104> add untag <4> config vlan <vlan105> add untag <5> config vlan <vlan106> add untag <6> config vlan <vlan107> add untag <7> config vlan <vlan108> add untag <8> config vlan <vlan109> add untag <9> config vlan <vlan110> add untag <10> config vlan <vlan111> add untag <11> config vlan <vlan112> add untag <12> config vlan <vlan113> add untag <13> config vlan <vlan114> add untag <14> config vlan <vlan115> add untag <15> config vlan <vlan116> add untag <16> config vlan <vlan117> add untag <17> config vlan <vlan118> add untag <18>config vlan <vlan119> add untag <19> config vlan <vlan120> add untag <20> config vlan <vlan121> add untag <21> config vlan <vlan122> add untag <22> config vlan <vlan123> add untag <23> config vlan <vlan124> add untag <24> config vlan <vlan125> add untag <25> config vlan <vlan126> add untag <26> config vlan <vlan127> add untag <27> config vlan <vlan128> add untag <28> config vlan <vlan129> add untag <29> config vlan <vlan130> add untag <30> config vlan <vlan131> add untag <31> config vlan <vlan132> add untag <32> config vlan <vlan133> add untag <33> config vlan <vlan134> add untag <34> config vlan <vlan135> add untag <35> config vlan <vlan136> add untag <36> config vlan <vlan137> add untag <37> config vlan <vlan138> add untag <38> config vlan <vlan139> add untag <39> config vlan <vlan140> add untag <40> config vlan <vlan141> add untag <41> config vlan <vlan142> add untag <42> config vlan <vlan143> add untag <43> config vlan <vlan144> add untag <44> config vlan <vlan145> add untag <45> config vlan <vlan146> add untag <46> config vlan <vlan147> add untag <47> config vlan <vlan148> add untag <48>/*配置每个vlan的1口为上联口*/ config vlan <vlan102> add tag <1> config vlan <vlan103> add tag <1> config vlan <vlan104> add tag <1> config vlan <vlan105> add tag <1> config vlan <vlan106> add tag <1> config vlan <vlan107> add tag <1> config vlan <vlan108> add tag <1> config vlan <vlan109> add tag <1> config vlan <vlan110> add tag <1> config vlan <vlan111> add tag <1> config vlan <vlan112> add tag <1>config vlan <vlan113> add tag <1>config vlan <vlan114> add tag <1>config vlan <vlan115> add tag <1>config vlan <vlan116> add tag <1>config vlan <vlan117> add tag <1>config vlan <vlan118> add tag <1>config vlan <vlan119> add tag <1>config vlan <vlan120> add tag <1>config vlan <vlan121> add tag <1>config vlan <vlan122> add tag <1>config vlan <vlan123> add tag <1>config vlan <vlan124> add tag <1>config vlan <vlan125> add tag <1>config vlan <vlan126> add tag <1>config vlan <vlan127> add tag <1>config vlan <vlan128> add tag <1>config vlan <vlan129> add tag <1>config vlan <vlan130> add tag <1>config vlan <vlan131> add tag <1>config vlan <vlan132> add tag <1>config vlan <vlan133> add tag <1>config vlan <vlan134> add tag <1>config vlan <vlan135> add tag <1>config vlan <vlan136> add tag <1>config vlan <vlan137> add tag <1>config vlan <vlan138> add tag <1>config vlan <vlan139> add tag <1>config vlan <vlan140> add tag <1>config vlan <vlan141> add tag <1>config vlan <vlan142> add tag <1>config vlan <vlan143> add tag <1>config vlan <vlan144> add tag <1>config vlan <vlan145> add tag <1>config vlan <vlan146> add tag <1>config vlan <vlan147> add tag <1>config vlan <vlan148> add tag <1>/*配置snmp网管*/删除系统默认的public(ro)、private(rw)字符串,指定合法的字符串(rw)DHS-3618:4#delete snmp community publicDHS-3618:4#delete snmp community privateDHS-3618:4#create snmp community <合法字符串>view CommunityView <read_write |readonly >/*配置telnet和console*/设置超级用户aaa,并设置口令为bbbDHS-3618:4#create account admin <aaa>Command: create account admin <aaa>Enter a case-sensitive new password: <bbb>Enter the new password again for confirmation: <bbb>删除用户aaaDHS-3618:4#delete account <aaa>Command: delete account aaa在系统提示Are you sure to delete the last administrator account?(y/n) 时回答y。

核心交换机s3550_49_65配置(可修改配置)

exit

interface rang GI 0/1-24

ip access-group 101 in

exit

生成树优化配置(可选):

spanning-tree

spanning-tree portfast bpdufilter default

no sh

exit

!

vlan 30

name 30

exit

interface vlan 30

ip address 192.168.30.254 255.255.255.0

no sh

exit

!

vlan 40

name 40

exit

interface vlan 40

ip address 192.168.40.254 255.255.255.0

name 10

exit

interface vlan 10

ip address 192.168.10.254 255.255.255.0

no sh

exit

!

vlan 20

name 20

exit

interface vlan 20

ip address 192.168.20.254 255.255.255.0

!

exit

!

end

wr

wr

设置管理IP:

interface vlan 1

ip address 10.0.0.1 255.255.255.0

no shutdowm

exi

创建VLAN及VLAN IP:

思科交换机3550配置手册(修改后)

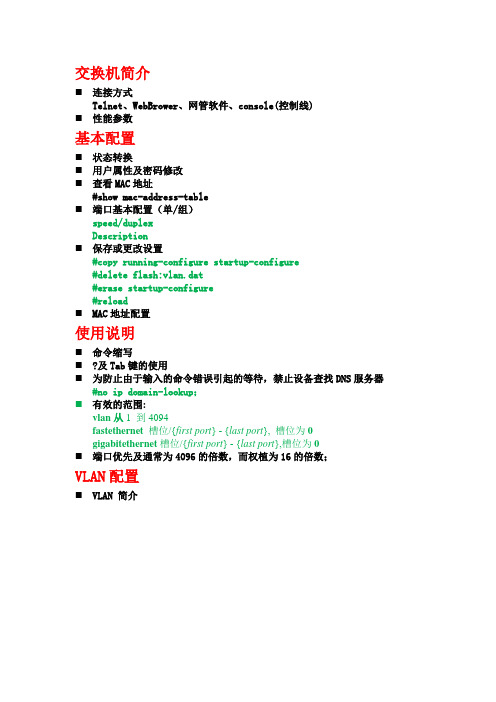

交换机简介⏹连接方式Telnet、WebBrower、网管软件、console(控制线)⏹性能参数基本配置⏹状态转换⏹用户属性及密码修改⏹查看MAC地址#show mac-address-table⏹端口基本配置(单/组)speed/duplexDescription⏹保存或更改设置#copy running-configure startup-configure#delete flash:vlan.dat#erase startup-configure#reload⏹MAC地址配置使用说明⏹命令缩写⏹?及Tab键的使用⏹为防止由于输入的命令错误引起的等待,禁止设备查找DNS服务器#no ip domain-lookup;⏹有效的范围:vlan从1 到4094fastethernet槽位/{first port} - {last port}, 槽位为0gigabitethernet槽位/{first port} - {last port},槽位为0⏹端口优先及通常为4096的倍数,而权植为16的倍数;VLAN配置⏹VLAN 简介⏹创建VLAN(基于静态端口)新建划分端口⏹查看VLAN配置⏹删除VLAN⏹问题:物理端口与可支持VLAN数目不相匹配;⏹命令行:switch>enswitch #vlan database //新建Vlan1switch (vlan)vlan 1name VLAN1switch #configure terminalswitch (config)int g0/1 //划分端口g0/1switch(config-if)switch mode accessswitch(config-if)switch access vlan 1TRUNK设置⏹TRUNK简介⏹数据封装类型dot1islnegotiate⏹配置trunk⏹定义trunk允许通过的vlan switch trunk allowed vlan …⏹Native vlan 意义及更改(如果trunk链路两端的native vlan不一致时,交换机将会报错)⏹DTP简介对于CISCO交换机之间的链路是否形成TRUNK,可以通过DTP(Dynamic Trunk Protocol)进行协商。

S3550-软件配置指南配置接口

配置接口本章描述锐捷交换机的接口类型以及如何配置接口,本章主要包括以下几个部分:z概述z配置接口z显示接口状态概述本章主要对锐捷交换机的接口类型进行划分,并对每种接口类型进行详细定义。

锐捷交换机的接口类型可分为以下两大类:z2层接口(L2 interface)z3层接口(L3 interface) (三层交换机支持)2层接口(L2 interface)本节主要描述2层接口的类型及相关的定义,可分为以下几种类型z Switch Portz L2 Aggregate PortSwitch Port由交换机上的单个物理端口构成,只有2层交换功能。

分为Access Port和Trunk Port。

Access Port和Trunk Port的配置必须通过手动配置。

通过switchport 接口配置命令可对switch port进行配置,有关Access Port和Trunk Port的详细配置过程可参照“第八章配置VLAN”。

Access Port每个access port只能属于一个VLAN, Access port只传输属于这个VLAN的帧。

Access port只接收以下三种帧:untagged 帧;vid为0的tagged帧;vid为access port所属VLAN的帧。

只发送untagged 帧。

Trunk PortTrunk port传输属于多个VLAN的帧,缺省情况下Trunk port将传输所有VLAN的帧,可通过设置VLAN许可列表来限制trunk port传输哪些VLAN的帧。

每个接口都属于一个native VLAN,所谓native VLAN,就是指在这个接口上收发的UNTAG报文,都被认为是属于这个VLAN的。

Trunk port可接收tagged 和untagged帧,若Trunk port接收到的帧不带IEEE802.1Q tag,那么帧将在这个接口的native vlan中传输,每个trunk port的native vlan都可设置。

cisco 3560配置手册

Cisco3550三层交换机配置与管理一、3550曰常管理命令二、密码恢复三、VLAN配置四、SPAN监听配置五、DHCP服务配置1. 在3550上配置DHCP服务2. C3550配置作为DHCP中继代理六、流量控制七、策略路由一、3550曰常管理命令l clear arp-cache清除ARP缓存l arp 192.168.100.22 000a.eb22.c1b5 arpa 绑定MAC和IPl sh ip accounting output-packets显示统计信息(当然需要配置统计功能如:ip accounting-transits 3200)l 通过IP追查交换机端口:CiscoWorks 2000 LMS网管软件的User tracking可以追查一个IP地址对应的端口。

sh mac-address-table address 00e0.9102.afd0 显示这个MAC地址在哪个接口出来的;sh mac-address-table interface Fa0/20显示20端口上的MAC地址,如果只有一个,则可能连接一个电脑,如果有很多个条目,则可以连接一个交换机。

sh cdp entry *显示邻居信息;二、密码恢复下面步骤也适用于Cisco 层 2 系列的交换机比如Catalyst 2900/3500XL,2940,2950/2955和层3 系列的比如Catalyst 3550 的密码恢复.通过终端或带有仿真终端程序(比如Hyper Terminal)的PC,连接到交换机的console 对于Catalyst 2900/3500XL 拔下交换机的电源线,然后按住交换机的Mode 按钮,再重新插上交换机的电源线.直到端口Port 1x 的LED 熄灭之后释放Mode 按钮.Catalyst 2940/2950L 拔下交换机的电源线,然后按住交换机的Mode 按钮,再重新插上交换机的电源线.直到STAT 的LED 熄灭之后释放Mode 按钮. Catalyst 2955 对于2955 交换机,它没有外部的Mode 按钮,因此就不能使用之前的那种方法来进行密码恢复.在交换机启动时,对于Windows 系列的PC,按下Ctrl+Break 键;对于UNIX 系列的工作站,按下Ctrl+C.如下:C2955 Boot Loader (C2955HBOOTM) Version 12.1(0.0.514), CISCO DEVELOPMENT TESTVERSIONCompiled Fri 13Dec02 17:38 by madisonWSC2955T12 starting...Base ethernet MAC Address: 00:0b:be:b6:ee:00Xmodem file system is available.Initializing Flash...flashfs[0]: 19 files, 2 directoriesflashfs[0]: 0 orphaned files, 0 orphaned directories flashfs[0]: Total bytes: 7741440flashfs[0]: Bytes used: 4510720 flashfs[0]: Bytes available: 3230720 flashfs[0]: flashfsfsck took 7 seconds....done initializing flash.Boot Sector Filesystem (bs:) installed, fsid: 3Parameter Block Filesystem (pb:) installed, fsid: 4/---接下来交换机会在15 秒内自动启动,等出现该信息之后,按下Ctrl+Break 键或Ctrl+C 键----/The system has been interrupted prior to initializing the flash file system to finishloading the operating system software:flash_init load_helper bootswitch:接下来输入flash_init 命令: switch: flash_init Initializing Flash...flashfs[0]: 143 files, 4 directoriesflashfs[0]: 0 orphaned files, 0 orphaned directories flashfs[0]: Total bytes: 3612672flashfs[0]: Bytes used: 2729472 flashfs[0]: Bytes available: 883200 flashfs[0]: flashfs fsck took 86 seconds....done Initializing Flash.Boot Sector Filesystem (bs:) installed, fsid: 3Parameter Block Filesystem (pb:) installed, fsid: 4switch:接着输入load_helper 命令: switch: load_helper switch:再输入dir flash:命令显示交换机的文件系统:switch: dir flash: Directory of flash:/2 rwx 1803357 <date> c3500xlc3h2smz.1205.WC7.bin4 rwx 1131 <date> config.text5 rwx 109 <date> info6 rwx 389 <date> env_vars7 drwx 640 <date> html18 rwx 109 <date> info.ver403968 bytes available (3208704 bytes used)switch:把配置文件重命名:switch: rename flash:config.text flash:config.old switch:输入boot 命令启动交换机:switch: bootLoading"flash:c3500xlc3h2smz.1205.WC7.bin"...#################### #################################File "flash:c3500xlc3h2smz.1205.WC7.bin" uncompressed and installed, entry point: 0x3000executing...(略)不进入setup 模式:System Configuration DialogAt any point you may enter a question mark '?' for help. Use ctrlc to abort configuration dialog at any prompt. Default settings are in square brackets '[]'.Continue with configuration dialog? [yes/no]: n进入特权模式,恢复原始的配置文件:Switch#rename flash:config.old flash:config.textDestination filename [config.text] Switch#把配置文件保存在内存里:Switch#copy flash:config.text system:runningconfigDestination filename [runningconfig]?1131 bytes copied in 0.760 secsSwitch# 进入全局配置模式,取消密码设置: Switch(config)#no enable secret 保存配置: Switch#write memoryBuilding configuration...[OK] Switch#三、VLAN配置我们现在是一个具备三层交换功能的核心交换机接几台分支交换机(不具备三层交换能力)。

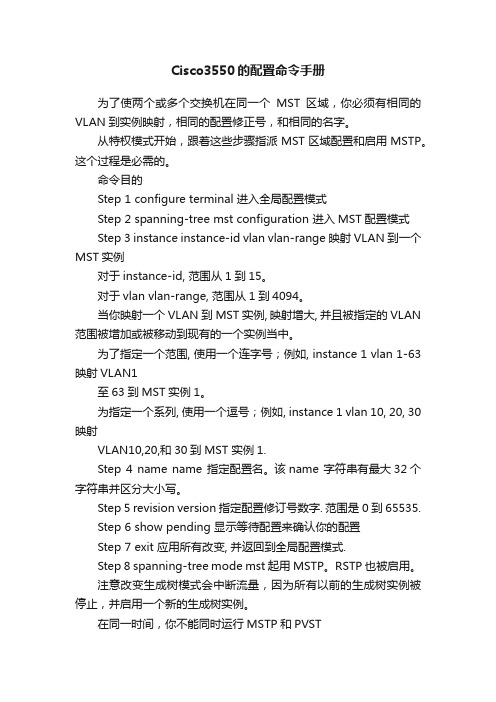

Cisco3550的配置命令手册

Cisco3550的配置命令手册为了使两个或多个交换机在同一个MST区域,你必须有相同的VLAN到实例映射,相同的配置修正号,和相同的名字。

从特权模式开始,跟着这些步骤指派MST区域配置和启用MSTP。

这个过程是必需的。

命令目的Step 1 configure terminal 进入全局配置模式Step 2 spanning-tree mst configuration 进入MST配置模式Step 3 instance instance-id vlan vlan-range 映射VLAN到一个MST实例对于instance-id, 范围从1到15。

对于vlan vlan-range, 范围从1到4094。

当你映射一个VLAN到MST实例, 映射增大, 并且被指定的VLAN 范围被增加或被移动到现有的一个实例当中。

为了指定一个范围, 使用一个连字号;例如, instance 1 vlan 1-63 映射VLAN1至63到MST实例1。

为指定一个系列, 使用一个逗号;例如, instance 1 vlan 10, 20, 30 映射VLAN10,20,和30到MST 实例1.Step 4 name name 指定配置名。

该name 字符串有最大32个字符串并区分大小写。

Step 5 revision version 指定配置修订号数字. 范围是0到65535.Step 6 show pending 显示等待配置来确认你的配置Step 7 exit 应用所有改变, 并返回到全局配置模式.Step 8 spanning-tree mode mst 起用MSTP。

RSTP 也被启用。

注意改变生成树模式会中断流量,因为所有以前的生成树实例被停止,并启用一个新的生成树实例。

在同一时间,你不能同时运行MSTP和PVSTStep 9 end 返回特权模式Step 10 show running-config 确认你的条目Step 11 copy running-config startup-config (可选)在配置文件中保存你的条目为了返回缺省MST区域配置,使用命令:(global) no spanning-tree mst configuration为了返回缺省VLAN实例映射,使用命令:(config-mst) no instance instance-id [vlan vlan-range]为了返回缺省名,使用命令:(config-mst) no name为了返回缺省修正号,使用命令:(config-mst) no revision为了重新启用PVST,使用命令:(config) spanning-tree mode pvst这个例子显示怎样进入MST配置模式,映射VLAN10-20进入MST实例1,命名区域region1,设置配置修正号1,显示挂起的配置,应用变化,并且返回全局配置模式:Switch(config)# spanning-tree mst configurationSwitch(config-mst)# instance 1 vlan 10-20Switch(config-mst)# name region1Switch(config-mst)# revision 1Switch(config-mst)# show pendingPending MST configurationName [region1]Revision 1Instance Vlans Mapped-------- ---------------------0 1-9,21-40941 10-20-------------------------------Switch(config-mst)# exitSwitch(config)#配置根交换机交换机为映射到他的VLANs保持一个生成树实例。

思科 Cisco 3550 交换机配置手册 配置教程

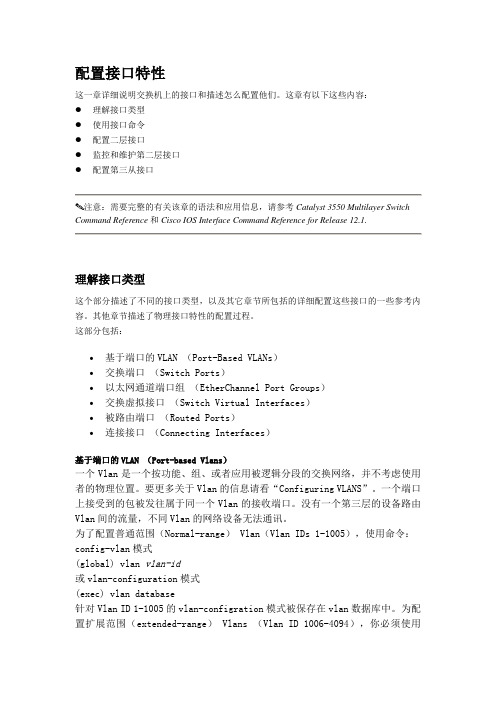

配置接口特性这一章详细说明交换机上的接口和描述怎么配置他们。

这章有以下这些内容:●理解接口类型●使用接口命令●配置二层接口●监控和维护第二层接口●配置第三从接口注意:需要完整的有关该章的语法和应用信息,请参考Catalyst 3550 Multilayer Switch Command Reference和Cisco IOS Interface Command Reference for Release 12.1.理解接口类型这个部分描述了不同的接口类型,以及其它章节所包括的详细配置这些接口的一些参考内容。

其他章节描述了物理接口特性的配置过程。

这部分包括:∙基于端口的VLAN (Port-Based VLANs)∙交换端口(Switch Ports)∙以太网通道端口组(EtherChannel Port Groups)∙交换虚拟接口(Switch Virtual Interfaces)∙被路由端口(Routed Ports)∙连接接口(Connecting Interfaces)基于端口的VLAN (Port-based Vlans)一个Vlan是一个按功能、组、或者应用被逻辑分段的交换网络,并不考虑使用者的物理位置。

要更多关于Vlan的信息请看“Configuring VLANS”。

一个端口上接受到的包被发往属于同一个Vlan的接收端口。

没有一个第三层的设备路由Vlan间的流量,不同Vlan的网络设备无法通讯。

为了配置普通范围(Normal-range) Vlan(Vlan IDs 1-1005),使用命令:config-vlan模式(global) vlan vlan-id或vlan-configuration模式(exec) vlan database针对Vlan ID 1-1005的vlan-configration模式被保存在vlan数据库中。

为配置扩展范围(extended-range) Vlans (Vlan ID 1006-4094),你必须使用config-vlan模式,并把VTP的模式设为transparent透明模式。

思科C3550交换机配置作为DHCP服务器工程例程-电脑资料

思科C3550交换机配置作为DHCP服务器工程例程-电脑资料作DHCP服务器,因为当时在配置3550作为DHCP中继代理时顺便测试了一把将3550配置为DHCP服务器并获通过,因此这里将配置过程写出来,供大家参考,。

网络环境:一台3550EMI交换机,划分三个vlan,vlan2 为服务器所在网络,命名为server,IP地址段为192.168.2.0,子网掩码:255.255.255.0,网关:192.168.2.1,域服务器为windows 2000 advance server,同时兼作DNS服务器,IP地址为192.168.2.10。

vlan3为客户机1所在网络,IP地址段为192.168.3. 0,子网掩码:255.255.255.0,网关:192.168.3.1命名为work01 vlan4为客户机2所在网络,命名为wo rk02,IP地址段为192.168.4.0,子网掩码:255.255.255.0,网关:192.168.4.1 3550作DHCP服务器,端口1-8划到VLAN 2,端口9-16划分到VLAN 3,端口17-24划分到VLAN 4DHCP服务器实现功能:各VLAN保留2-10的IP地址不分配置,例如:192.168.2.0的网段,保留192.168.2.2至192.168.2.10的IP 地址段不分配.安全要求:VLAN 3和VLAN 4 不允许互相访问,但都可以访问服务器所在的VLAN 2,默认访问控制列表的规则是拒绝所有包。

配置命令及步骤如下:第一步:创建VLANSwitch>enSwitch#Vlan DatabaseSwitch(Vlan)>Vlan 2 Name serverSwitch(Vlan)>Vlan 3 Name work01Switch(vlan)>Vlan 4 Name work02第二步:设置VLAN IP地址Switch#Config TSwitch(Config)>Int Vlan 2Switch(Config-vlan)Ip Address 192.168.2.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)>Int Vlan 3Switch(Config-vlan)Ip Address 192.168.3.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)>Int Vlan 4Switch(Config-vlan)Ip Address 192.168.4.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)Exit/*注意:由于此时没有将端口分配置到VLAN2,3,4,所以各VLAN会DOWN掉,待将端口分配到各VLAN后,VLAN 会起来*/ 第三步:设置端口全局参数Switch(Config)Interface Range Fa 0/1 - 24Switch(Config-if-range)Switchport Mode AccessSwitch(Config-if-range)Spanning-tree Portfast第四步:将端口添加到VLAN2,3,4中/*将端口1-8添加到VLAN 2*/Switch(Config)Interface Range Fa 0/1 - 8Switch(Config-if-range)Switchport Access Vlan 2/*将端口9-16添加到VLAN 3*/Switch(Config)Interface Range Fa 0/9 - 16Switch(Config-if-range)Switchport Access Vlan 3/*将端口17-24添加到VLAN 4*/Switch(Config)Interface Range Fa 0/17 - 24Switch(Config-if-range)Switchport Access Vlan 4Switch(Config-if-range)Exit/*经过这一步后,各VLAN会起来*/第五步:配置3550作为DHCP服务器/*VLAN 2可用地址池和相应参数的配置,有几个VLAN要设几个地址池*/Switch(Config)Ip Dhcp Pool Test01/*设置可分配的子网*/Switch(Config-pool)Network 192.168.2.0 255.255.255.0/*设置DNS服务器*/Switch(Config-pool)Dns-server 192.168.2.10/*设置该子网的网关*/Switch(Config-pool)Default-router 192.168.2.1/*配置VLAN 3所用的地址池和相应参数*/Switch(Config)Ip Dhcp Pool Test02Switch(Config-pool)Network 192.168.3.0 255.255.255.0Switch(Config-pool)Dns-server 192.168.2.10Switch(Config-pool)Default-router 192.168.3.1/*配置VLAN 4所用的地址池和相应参数*/Switch(Config)Ip Dhcp Pool Test03Switch(Config-pool)Network 192.168.4.0 255.255.255.0Switch(Config-pool)Dns-server 192.168.2.10Switch(Config-pool)Default-router 192.168.4.1第六步:设置DHCP保留不分配的地址Switch(Config)Ip Dhcp Excluded-address 192.168.2.2 192.168.2.10Switch(Config)Ip Dhcp Excluded-address 192.168.3.2 192.168.3.10Switch(Config)Ip Dhcp Excluded-address 192.168.4.2 192.168.4.10第七步:启用路由/*路由启用后,各VLAN间主机可互相访问*/Switch(Config)Ip Routing第八步:配置访问控制列表Switch(Config)access-list 103 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255Switch(Config)access-list 103 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255Switch(Config)access-list 103 permit udp any any eq bootpc Switch(Config)access-list 103 permit udp any any eq tftpSwitch(Config)access-list 103 permit udp any eq bootpc any Switch(Config)access-list 103 permit udp any eq tftp anySwitch(Config)access-list 104 permit ip 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255Switch(Config)access-list 104 permit ip 192.168.4.0 0.0.0.255 192.168.2.0 0.0.0.255Switch(Config)access-list 104 permit udp any eq tftp anySwitch(Config)access-list 104 permit udp any eq bootpc any Switch(Config)access-list 104 permit udp any eq bootpc any Switch(Config)access-list 104 permit udp any eq tftp any第九步:应用访问控制列表/*将访问控制列表应用到VLAN 3和VLAN 4,VLAN 2不需要*/ Switch(Config)Int Vlan 3Switch(Config-vlan)ip access-group 103 outSwitch(Config-vlan)Int Vlan 4Switch(Config-vlan)ip access-group 104 out第十步:结束并保存配置Switch(Config-vlan)EndSwitch#Copy Run Start。

ciscocatalyst3550系列交换机

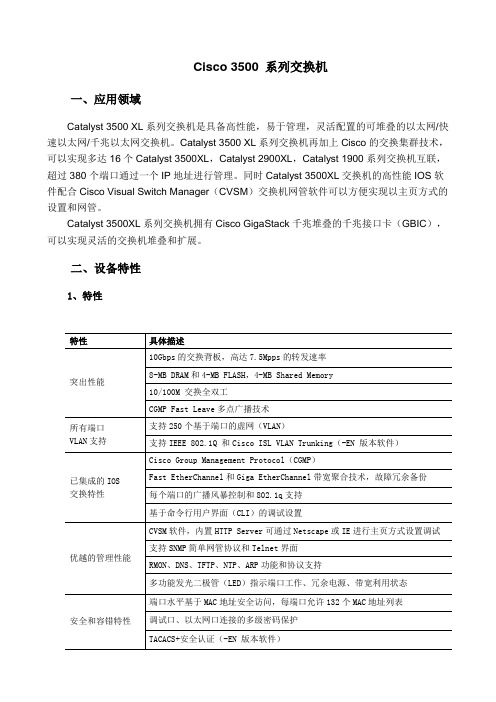

Cisco 3500 系列交换机一、应用领域Catalyst 3500 XL系列交换机是具备高性能,易于管理,灵活配置的可堆叠的以太网/快速以太网/千兆以太网交换机。

Catalyst 3500 XL系列交换机再加上Cisco的交换集群技术,可以实现多达16个Catalyst 3500XL,Catalyst 2900XL,Catalyst 1900系列交换机互联,超过380个端口通过一个IP地址进行管理。

同时Catalyst 3500XL交换机的高性能IOS软件配合Cisco Visual Switch Manager(CVSM)交换机网管软件可以方便实现以主页方式的设置和网管。

Catalyst 3500XL系列交换机拥有Cisco GigaStack千兆堆叠的千兆接口卡(GBIC),可以实现灵活的交换机堆叠和扩展。

二、设备特性1、特性802.1d 生成树冗余堆叠连接,可选600W 交流冗余电源,平均无故障时间超过150000小时保修Cisco承诺终生保修2、规格表1 CISCO WS-C3550-24TS-S详细参数主要参数产品类型:企业级交换机应用层级:三层传输速率:10/100Mbps 交换方式:存储-转发背板带宽:32Gbps包转发率:6.5Mpps MAC地址表:12K端口参数端口结构:非模块化端口数量:26个端口描述:24个以太网10/100Mpps端口,2个基于SFP的千兆位以太网端口传输模式:支持全双工功能特性堆叠功能:可堆叠VLAN:支持QOS:支持网络管理:SNMP,CLI,Web,管理软件其它参数产品尺寸:445×301×44mm 产品重量:3.6kg三、外观图1 Cisco Nexus 3550 四、模块堆叠模块千兆堆叠接口卡(GigaStack GBIC)适用于Catalyst 2900/3500 XL系列交换机的GBIC 插槽,利用最长1m的铜芯双绞线电缆连线技术,实现如下的两种堆叠连接方式。

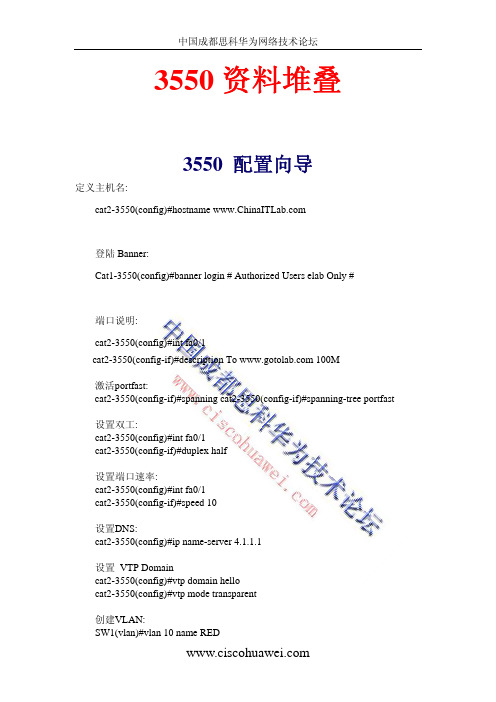

3550_配置向导

3550资料堆叠3550 配置向导定义主机名:cat2-3550(config)#hostname 登陆Banner:Cat1-3550(config)#banner login # Authorized Users elab Only #端口说明:cat2-3550(config)#int fa0/1cat2-3550(config-if)#description To 100M激活portfast:cat2-3550(config-if)#spanning cat2-3550(config-if)#spanning-tree portfast设置双工:cat2-3550(config)#int fa0/1cat2-3550(config-if)#duplex half设置端口速率:cat2-3550(config)#int fa0/1cat2-3550(config-if)#speed 10设置DNS:cat2-3550(config)#ip name-server 4.1.1.1设置 VTP Domaincat2-3550(config)#vtp domain hellocat2-3550(config)#vtp mode transparent创建VLAN:SW1(vlan)#vlan 10 name REDSW1(vlan)#vlan 20 name BLUESW1(vlan)#exit设置VLAN优先级:SW1#config tSW1(config)#interface vlan 20SW1(config)#spanning-tree vlan 20 priority 20SW1(config-subif)#ip addr 1.1.1.1 255.255.255.0TRUNK设置:interface FastEthernet0/24switchport trunk encapsulation isl switchport trunk allowed vlan 1,2,4,5,10,12-14,1002-1005 switchport mode trunk no ip address显示trunk信息:cat2-3550#show interface trunkSPAN-TREE配置:Cat1-3550(config)#spanning-tree vlan 101 priority 0定义网关:SW1(config)#ip default-gateway 1.1.1.2创建etherchannel:First Switch:SW1(config)#int port-channel 1SW1(config-if)#switchport trunk encapsulation isl SW1(config-if)#switchport mode trunkSW1(config)#int fa 0/23SW1(config-if)#switchport trunk encap isl SW1(config-if)#switchport mode trunk SW1(config-if)#channel-group 1 mode autoSW1(config)#int fa 0/24SW1(config-if)#switchport trunk encap isl SW1(config-if)#switchport mode trunk SW1(config-if)#channel-group 1 mode autoSecond Switch:SW2(config)#int port-channel 1SW2(config-if)#switchport trunk encapsulation isl SW2(config-if)#switchport mode trunkSW2(config)#int fa 0/23SW2(config-if)#switchport trunk encap islSW2(config-if)#switchport mode trunkSW2(config-if)#channel-group 1 mode autoSW2(config)#int fa 0/24SW2(config-if)#switchport trunk encap islSW2(config-if)#switchport mode trunkSW2(config-if)#channel-group 1 mode auto端口上划分VLAN:SW1(config)#int fastEthernet 0/2SW1(config-if)#switchport access vlan 20SW1(config-if)#no shutdownSW1(config)#interface fastEthernet 0/3SW1(config-if)#switchport access vlan 10SW1(config-if)#no shutdown封装TRUNK:SW1(config)#int fa 0/1SW1(config-if)#switchport trunk encap isl SW1(config-if)#switchport mode trunk分配Ether Channel 到接口:SW1(config)#interface fa0/23SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunkSW1(config-if)#channel-group 1 mode auto (other side use desirable)SW1(config)#interface fa0/24SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunkSW1(config-if)#channel-group 1 mode auto (other side use desirable)配置SPAN:SW2#config tSW2(config)#no monitor session 1SW2(config)#monitor session 1 source interface fa0/3SW2(config)#monitor session 1 destination interface fa0/11 SW2(config)#end在VLAN接口上配置SPAN:SW2#config tSW2(config)#no monitor session 1SW2(config)#monitor session 1 source vlan 10SW2(config)#monitor session 1 destination interface fa0/11 (any encap here) SW2(config)#endSW2#sh monitor session 1 Session 1---------Source Ports:RX Only: NoneTX Only: NoneBoth: Fa0/3Source VLANs:RX Only: NoneTX Only: NoneBoth: NoneDestination Ports: Fa0/11Encapsulation: NativeFilter VLANs: NoneTime Stamp Debug 和Log Messages with Absolute Time:service timestamps debug datetimeservice timestamps log datetime关闭 DNS Lookup:no ip domain-lookupDisable HTTP Server:no ip http server能够 Syslog:logging history informational (这里设置syslog级别logging facility local6logging source-interface Loopback0logging 150.50.111.100定义SNMP:snmp-server community hello RO 12snmp-server community hellorw RW 13access-list 12 permit 150.50.0.0 0.0.255.255access-list 13 permit 150.50.16.0 0.0.0.255access-list 13 permit 150.50.111.0 0.0.0.255禁止 TCP 和UDP small server:R1(config)#no service tcp-small-serversR1(config)#no service udp-small-servers在接口上打开 Storm Control on :cat1-3550(config)#int fa0/6cat1-3550(config-if)#storm-control broadcast level 50cat1-3550(config-if)#storm-control multicast level 25cat1-3550(config-if)#storm-control un3550 ACL配置举例Switch(config)# access-list 2 permit 36.48.0.3Switch(config)# access-list 2 deny 36.48.0.0 0.0.255.255Switch(config)# access-list 2 permit 36.0.0.0 0.255.255.255Switch(config)# interface gigabitethernet0/1Switch(config-if)# ip access-group 2 inSwitch(config)# access-list 102 permit tcp any host 128.88.1.2 eq 25 Switch(config)# access-list 102 permit icmp any anySwitch(config)# interface gigabitethernet0/1Switch(config-if)# ip access-group 102 in3550 配置 SSH举例首先确认crypto imagecrypto key generate rsa接下来设置SSHSwitch(config)# username bob password xxxSwitch(config)# line vty 0 4Switch(config)# login local (Required if you want to do local authentication) Switch(config)# transport input ssh (If you want to only allow SSH)3550 emi 配置DHCP SERVER相关配置命令:config)#ip dhcp pool [地址池名](config)#ip dhcp excluded-address [不分配的地址](dhcp-config)#network [要分配的地址] [掩码](dhcp-config)#lease [租约](dhcp-config)#default-router [默认网关](dhcp-config)#dns-server[dns 服务器]然后要对自动获取地址的vlan进行设置(config)#ip helper-address [交换机地址]再将端口划分到vlan 里show config:ip dhcp excluded-address 10.0.199.200 10.0.199.254!ip dhcp pool testnetwork 10.0.199.0 255.255.255.0default-router 10.0.199.1dns-server 10.0.199.252lease 0 0 5nterface Vlan199ip address 10.0.199.1 255.255.255.0ip helper-address 10.0.1.13550之DHCP服务器的详尽配置实例作DHCP服务器,因为当时在配置3550作为DHCP中继代理时顺便测试了一把将3550配置为DHCP服务器并获通过,因此这里将配置过程写出来,供大家参考.网络环境:一台3550EMI交换机,划分三个vlan,vlan2 为服务器所在网络,命名为server,IP地址段为192.168.2.0,子网掩码:255.255.255.0,网关:192.168.2.1,域服务器为windows 2000 advance server,同时兼作DNS服务器,IP地址为192.168.2.10,vlan3为客户机1所在网络,IP 地址段为192.168.3.0,子网掩码:255.255.255.0,网关:192.168.3.1命名为work01,vlan4为客户机2所在网络,命名为work02,IP地址段为192.168.4.0,子网掩码:255.255.255.0,网关:192.168.4.1,3550作DHCP服务器,端口1-8划到VLAN 2,端口9-16划分到VLAN 3,端口17-24划分到VLAN 4.DHCP服务器实现功能:各VLAN保留2-10的IP地址不分配置,例如:192.168.2.0的网段,保留192.168.2.2至192.168.2.10的IP地址段不分配.安全要求:VLAN 3和VLAN 4 不允许互相访问,但都可以访问服务器所在的VLAN 2, 默认访问控制列表的规则是拒绝所有包.配置命令及步骤如下:第一步:创建VLAN:Switch>enSwitch#Vlan DatabaseSwitch(Vlan)>Vlan 2 Name serverSwitch(Vlan)>Vlan 3 Name work01Switch(vlan)>Vlan 4 Name work02第二步:设置VLAN IP地址:Switch#Config TSwitch(Config)>Int Vlan 2Switch(Config-vlan)Ip Address 192.168.2.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)>Int Vlan 3Switch(Config-vlan)Ip Address 192.168.3.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)>Int Vlan 4Switch(Config-vlan)Ip Address 192.168.4.1 255.255.255.0Switch(Config-vlan)No ShutSwitch(Config-vlan)Exit/*注意:由于此时没有将端口分配置到VLAN2,3,4,所以各VLAN会DOWN 掉,待将端口分配到各VLAN后,VLAN会起来*/第三步:设置端口全局参数Switch(Config)Interface Range Fa 0/1 - 24Switch(Config-if-range)Switchport Mode AccessSwitch(Config-if-range)Spanning-tree Portfast第四步:将端口添加到VLAN2,3,4中/*将端口1-8添加到VLAN 2*/Switch(Config)Interface Range Fa 0/1 - 8Switch(Config-if-range)Switchport Access Vlan 2/*将端口9-16添加到VLAN 3*/Switch(Config)Interface Range Fa 0/9 - 16Switch(Config-if-range)Switchport Access Vlan 3/*将端口17-24添加到VLAN 4*/Switch(Config)Interface Range Fa 0/17 - 24Switch(Config-if-range)Switchport Access Vlan 4Switch(Config-if-range)Exit/*经过这一步后,各VLAN会起来*/第?*剑号渲?550作为DHCP服务器/*VLAN 2可用地址池和相应参数的配置,有几个VLAN要设几个地址池*/ Switch(Config)Ip Dhcp Pool Test01/*设置可分配的子网*/Switch(Config-pool)Network 192.168.2.0 255.255.255.0/*设置DNS服务器*/Switch(Config-pool)Dns-server 192.168.2.10/*设置该子网的网关*/Switch(Config-pool)Default-router 192.168.2.1/*配置VLAN 3所用的地址池和相应参数*/Switch(Config)Ip Dhcp Pool Test02Switch(Config-pool)Network 192.168.3.0 255.255.255.0Switch(Config-pool)Dns-server 192.168.2.10Switch(Config-pool)Default-router 192.168.3.1/*配置VLAN 4所用的地址池和相应参数*/Switch(Config)Ip Dhcp Pool Test03Switch(Config-pool)Network 192.168.4.0 255.255.255.0Switch(Config-pool)Dns-server 192.168.2.10Switch(Config-pool)Default-router 192.168.4.1第六步:设置DHCP保留不分配的地址Switch(Config)Ip Dhcp Excluded-address 192.168.2.2 192.168.2.10Switch(Config)Ip Dhcp Excluded-address 192.168.3.2 192.168.3.10Switch(Config)Ip Dhcp Excluded-address 192.168.4.2 192.168.4.10第七步:启用路由/*路由启用后,各VLAN间主机可互相访问*/Switch(Config)Ip Routing第八步:配置访问控制列表Switch(Config)access-list 103 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255Switch(Config)access-list 103 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255Switch(Config)access-list 103 permit udp any any eq bootpcSwitch(Config)access-list 103 permit udp any any eq tftpSwitch(Config)access-list 103 permit udp any eq bootpc anySwitch(Config)access-list 103 permit udp any eq tftp anySwitch(Config)access-list 104 permit ip 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255Switch(Config)access-list 104 permit ip 192.168.4.0 0.0.0.255 192.168.2.0 0.0.0.255Switch(Config)access-list 104 permit udp any eq tftp anySwitch(Config)access-list 104 permit udp any eq bootpc anySwitch(Config)access-list 104 permit udp any eq bootpc anySwitch(Config)access-list 104 permit udp any eq tftp any第九步:应用访问控制列表/*将访问控制列表应用到VLAN 3和VLAN 4,VLAN 2不需要*/Switch(Config)Int Vlan 3Switch(Config-vlan)ip access-group 103 outSwitch(Config-vlan)Int Vlan 4Switch(Config-vlan)ip access-group 104 out第十步:结束并保存配置Switch(Config-vlan)EndSwitch#Copy Run Start3550 学习Basicsip address ip-address subnet-maskip default-gateway ip-addresshostname stringprompt string?CDPDefault CDP ConfigurationCDP global state EnabledCDP interface state EnabledCDP timer (packet update frequency) 60 secondsCDP holdtime (before discarding) 180 secondsCDP version-2 advertisements Enabledcdp timer seconds (Optional)Set the transmission frequency of CDP updates in seconds.The range is from 5 to 254; the default is 60 seconds.cdp holdtime seconds (Optional)Specify the amount of time a receiving device should hold the information sent byyour device before discarding it.The range is from 10 to 255 seconds; the default is 180 seconds.cdp advertise-v2 (Optional)Configure CDP to send version-2 advertisements. This is the default state.?DNSip name-server server-address1ip domain-name nameip domain-lookup?SNMPsnmp-server host host-addr {traps | informs} {version {1 | 2c}} community-string notification-typerecipient of the trap message.snmp-server enable traps mac-notificationsend MAC address traps tosnmp-server enable traps mac-notificationEnable the switch to send MAC address trapsmac-address-table notificationEnable the MAC address notification feature.mac-address-table notification [interval value] | [history-size value]Enter the trap interval time and the history table size.snmp trap mac-notification {added | removed}Enable the MAC address notification trap.Switch(config)# snmp-server host 172.20.10.10 traps privateSwitch(config)# snmp-server enable traps mac-notificationSwitch(config)# mac-address-table notificationSwitch(config)# mac-address-table notification interval 60Switch(config)# mac-address-table notification history-size 100Switch(config)# interface fastethernet0/4Switch(config-if)# snmp trap mac-notification addedmac-address-table static mac-addr vlan vlan-id interface interface-id Add a static address to the MAC address table.show mac-address-table addressDisplays MAC address table information for the specified MAC address.show mac-address-table aging-timeDisplays the aging time in all VLANs or the specified VLAN.show mac-address-table countDisplays the number of addresses present in all VLANs or the specified VLAN.show mac-address-table dynamicDisplays dynamic MAC address table entries only.show mac-address-table interfaceDisplays the MAC address table information for the specified interface.show mac-address-table multicastDisplays the Layer 2 multicast entries for all VLANs or the specified VLAN.show mac-address-table staticDisplays static MAC address table entries only.show mac-address-table vlanDisplays the MAC address table information for the specified VLAN.snmp-server community private RWsnmp-server community public ROsnmp-server community private@es0 RWsnmp-server community public@es0 ROsnmp-server chassis-id 0x12?NTPConfigure the switch to synchronize only to devices providing authentication key 42in the device抯 NTP packets:Switch(config)# ntp authenticateSwitch(config)# ntp authentication-key 42 md5 aNiceKeySwitch(config)# ntp trusted-key 42An NTP association can be a peer association (this switch can either synchronize tothe other device or allow the other device to synchronize to it), or it can be aserver association (meaning that only this switch synchronizes to the other device,and not the other way around).ntp peer ip-address [version number] [key keyid] [source interface] [prefer]ntp server ip-address [version number] [key keyid] [source interface] [prefer]ntp broadcast clientntp broadcastdelay microsecondsntp broadcast [version number] [key keyid] [destination-address]ntp access-group {query-only | serve-only | serve | peer} access-list-numberNTP services are enabled on all interfaces by default.ntp disablentp source type number?SDMBy using Switch Database Management (SDM) templates, you can configure memoryresources in the switch to optimize support for specific features, depending on howthe switch is used in your network.The four templates prioritize system memory to optimize support for these types of features:?QoS and security ACEshe access template might typically be used in an access switch at the network edge where the route table sizes might not be substantial. Filtering and QoS might be more important because an accessswitch is the entry to the whole network.?Routing he routing template maximizes system resources for unicast routing,typically required for a router or aggregator in the center of a network.VLANs he VLAN template disables routing and supports the maximum number ofunicast MAC addresses. It would typically be selected for a Catalyst 3550used as a Layer 2 switch.?Default桾he default template gives balance to all functionalities (QoS, ACLs, unicast routing, multicast routing, VLANs and MAC addresses).sdm prefer {access | routing | vlan}1.1. Vlan's?Normal VLAN'sTo configure normal-range VLANs (VLAN IDs 1 to 1005), use the vlan vlan-id globalconfiguration command to enter config-vlan mode or the vlan databaseprivileged EXEC command to enter VLAN configuration mode.Add ports to a VLAN by using the switchport interface configuration commands: Normal-range VLANs are identified with a number between 1 and 1001.vlan databasevlan vlan-id name vlan-nameAssign a port to a VLAN in the VLANinterface interface-idswitchport mode accessswitchport access vlan vlan-id?Extended VLAN'sThe VLAN configurations for VLAN IDs 1 to 1005 are saved in the VLAN database.To configure extended-range VLANs (VLAN IDs 1006 to 4094), you must use config-vlanmode with V3550的启动过程3550#reloadProceed with reload? [confirm]01:20:36: %SYS-5-RELOAD: Reload requestedBase ethernet MAC Address: 00:05:dd:c0:c7:00Xmodem file system is available.The password-recovery mechanism is enabled.Initializing Flash...flashfs[0]: 24 files, 6 directoriesflashfs[0]: 0 orphaned files, 0 orphaned directoriesflashfs[0]: Total bytes: 16128000flashfs[0]: Bytes used: 5199360flashfs[0]: Bytes available: 10928640flashfs[0]: flashfs fsck took 15 seconds....done Initializing Flash.Boot Sector Filesystem (bs installed, fsid: 3Loading"flash:/c3550-i5q3l2-mz.121-9.EA1/c3550-i5q3l2-mz.121-9.EA1.bin"...########################################################################## ################################################################################ ################################################################################ ################################################################################ ############################################################################# File "flash:/c3550-i5q3l2-mz.121-9.EA1/c3550-i5q3l2-mz.121-9.EA1.bin" uncompressed and installed, entry point: 0x3000executing...Restricted Rights LegendUse, duplication, or disclosure by the Government issubject to restrictions as set forth in subparagraph(c) of the Commercial Computer Software - RestrictedRights clause at FAR sec. 52.227-19 and subparagraph(c) (1) (ii) of the Rights in Technical Data and ComputerSoftware clause at DFARS sec. 252.227-7013.cisco Systems, Inc.170 West Tasman DriveSan Jose, California 95134-1706Cisco Internetwork Operating System SoftwareIOS (tm) C3550 Software (C3550-I5Q3L2-M), Version 12.1(9)EA1, RELEASE SOFTWARE (fc1)Copyright (c) 1986-2002 by cisco Systems, Inc.Compiled Wed 24-Apr-02 06:35 by antoninoImage text-base: 0x00003000, data-base: 0x006848F4Initializing flashfs...flashfs[1]: 24 files, 6 directoriesflashfs[1]: 0 orphaned files, 0 orphaned directoriesflashfs[1]: Total bytes: 16128000flashfs[1]: Bytes used: 5199360flashfs[1]: Bytes available: 10928640flashfs[1]: flashfs fsck took 8 seconds.flashfs[1]: Initialization complete....done Initializing flashfs.POST: CPU Buffer Tests : BeginPOST: CPU Buffer Tests : End, Status PassedPOST: CPU Interface Tests : BeginPOST: CPU Interface Tests : End, Status PassedPOST: Switch Core Tests : BeginPOST: Switch Core Tests : End, Status PassedPOST: CAM Subsystem Tests : BeginPOST: CAM Subsystem Tests : End, Status PassedPOST: Ethernet Controller Tests : BeginPOST: Ethernet Controller Tests : End, Status PassedPOST: Loopback Tests : BeginPOST: Loopback Tests : End, Status Passedcisco WS-C3550-12T (PowerPC) processor (revision 04) with 65526K/8192K bytes ofmemory.Processor board ID FAA0520G054Last reset from warm-resetBridging software.Running Layer2/3 Switching ImageEthernet-controller 1 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 2 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 3 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 4 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 5 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 6 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 7 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 8 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 9 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 10 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 11 has 1 Gigabit Ethernet/IEEE 802.3 interfaceEthernet-controller 12 has 1 Gigabit Ethernet/IEEE 802.3 interface12 Gigabit Ethernet/IEEE 802.3 interface(s)The password-recovery mechanism is enabled.384K bytes of flash-simulated non-volatile configuration memory.Base ethernet MAC Address: 00:05D:C0:C7:00Motherboard assembly number: 73-5527-08Power supply part number: NONEMotherboard serial number: FAA05190DABPower supply serial number: DAB0549038FModel revision number: 04Model number: WS-C3550-12TSystem serial number: FAA0520G054--- System Configuration Dialog ---Would you like to enter the initial configuration dialog? [yes/no]:00:01:02: %SPANTREE-5-EXTENDED_SYSID: Extended SysId enabled for type vlan00:01:07: %SYS-5-RESTART: System restarted --Cisco Internetwork Operating System SoftwareIOS (tm) C3550 Software (C3550-I5Q3L2-M), Version 12.1(9)EA1, RELEASE SOFTWARE (fc1)Copyright (c) 1986-2002 by cisco Systems, Inc.Compiled Wed 24-Apr-02 06:35 by antonino00:01:13: %GIGASTACK-6-LOOP_DETECTED: Gigastack GBIC in Gi0/11 is selected as Master Loop Breaker.Link 2 of the Gigastack GBIC is disabled to break the loop.00:01:16: %LINK-3-UPDOWN: Interface GigabitEthernet0/11, changed state to up00:01:17: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/11, changed state to up00:02:15: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up3550smi升级到emi1、购买两台3550分别是smi、emi2、将emi中的rom芯片从主板上取下用专用的设备将rom中的信息读出并保存3、将smi中的rom芯片从主板上取下,用专用的设备将smi芯片的内容擦除并将emi的软件写入芯片4、焊接到主板接电测试所有的smi如法炮制难度:较难设备:到中关村的中发市场咨询一下就能买到(要花不少银子)有了设备读取rom中的软件就比较容易芯片:同样到中关村可以找到,和取下的芯片一致就ok啦焊接:难度较高,最好请专业人士做此工作,否则会浪费不少的芯片(谁在烧我的银子!!我打……)做这件事一定要谨慎、谨慎、再谨慎,损坏芯片是小事,如果焊到主板上加电后把主板烧了那就是大事啦!3550-24 EMI做限速internet----firewall----(port1)3550emi(port2)---vlan103(192.168.103.0) (port3)---vlan104(192.168.104.0)Internet总出口速率为1M,为vlan103分配200Kbit/s的带宽,为vlan104分配400Kbit/s的带宽.mls qosclass-map match-all ipclass103match access-group 103class-map match-all ipclass104match access-group 104!!policy-map flow_internetclass ipclass103police 200000 8000 exceed-action dropclass ipclass104police 400000 8000 exceed-action drop!!spanning-tree extend system-id!!!interface FastEthernet0/1switchport access vlan 200switchport mode accessno ip addressflowcontrol receive onservice-policy input flow_internetaccess-list 103 permit ip any 192.168.103.0 0.0.0.255 access-list 104 permit ip any 192.168.104.0 0.0.0.255补充:interface vlan103ip address 192.168.103.1 255.255.255.0interface vlan104ip address 192.168.104.1 255.255.255.0再ip routing即可.access-list103和104是针对qos,与安全过滤无关.3550 EMI 限速试验报告拓扑:pc1-------default vlan 1--3550-24-emi--f0/24-------pc2配置:pc1:192.168.1.7 255.255.255.0 192.168.1.222vlan 1:192.168.1.222 255.255.255.0f0/24:192.168.2.1 255.255.255.0pc2:192.168.2.20 255.255.255.0 192.168.2.1交换机的情况:IOS版本:12.1.8EA1c EMI版Switch#sh runBuilding configuration...Current configuration : 1835 bytes!version 12.1no service padservice timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname Switch!!ip subnet-zeroip routingmls qos!class-map match-all 64kmatch access-group 110!!policy-map yikaiclass 64kpolice 512000 32000 exceed-action drop!!spanning-tree extend system-id !!!interface FastEthernet0/1 switchport mode accessno ip addressservice-policy input yikai!interface FastEthernet0/2no ip address!interface FastEthernet0/3no ip address!interface FastEthernet0/4no ip address!interface FastEthernet0/5no ip address!interface FastEthernet0/6no ip address!interface FastEthernet0/7no ip address!interface FastEthernet0/8no ip address!interface FastEthernet0/9no ip address!interface FastEthernet0/10no ip address!interface FastEthernet0/11no ip address!interface FastEthernet0/12no ip address!interface FastEthernet0/13no ip addressinterface FastEthernet0/14no ip address!interface FastEthernet0/15no ip address!interface FastEthernet0/16no ip address!interface FastEthernet0/17no ip address!interface FastEthernet0/18no ip address!interface FastEthernet0/19no ip address!interface FastEthernet0/20no ip address!interface FastEthernet0/21no ip address!interface FastEthernet0/22no ip address!interface FastEthernet0/23no ip address!interface FastEthernet0/24no switchportip address 192.168.2.1 255.255.255.0 service-policy input yikai!interface GigabitEthernet0/1no ip address!interface GigabitEthernet0/2no ip address!interface Vlan1ip address 192.168.1.222 255.255.255.0ip classlessip http server!access-list 110 permit ip host 192.168.2.20 anyaccess-list 110 permit ip any any!line con 0line vty 0 4loginline vty 5 15login!end此时在客户机pc2从pc1上拷贝文件,大约40M时间大约:12分钟Switch#sh mls qos interface f 0/1 staFastEthernet0/1Ingressdscp: incoming no_change classified policed dropped (in bytes) Others: 385021895 385021895 0 0 12197478Egressdscp: incoming no_change classified policed dropped (in bytes) Others: 9553871 n/a n/a 0 0Switch#sh mls qos interface f 0/1 staFastEthernet0/1Ingressdscp: incoming no_change classified policed dropped (in bytes) Others: 385369437 385369437 0 0 12259540Egressdscp: incoming no_change classified policed dropped (in bytes) Others: 9562103 n/a n/a 0 0从中发现有大量的dropped,且增加很快.如果在interface f 0/1no service-map input yikai则没有应用policy-map yikai ,此时同样的文件传速速度很快, 大约只需要3分钟.可见:{在3550emi上面可以实现端口限速,并且不局限在1M}关于Cat3550的接口类型路由接口:1 可路由物理接口——Switch# conf tSwitch(config)#int fa0/1Switch(config-if)# no switchportSwitch(config-if)# ip address 10.3.1.1 255.255.0.0Switch(config-if)#end如果需要运行某个路由协议ip routing全局命令是必须的,另外,你也必须同时输入你在路由器上面配置路由协议的时候所输入的那些命令,比如router ospf 64;net 10.0.0.0 0.0.0.255 area 0这些……2 可路由虚拟交换接口——要给某两个交换接口(二层接口)分配IP地址,你需要有一个独立的接口来扮演路由这两个交换接口的工作;这就是SVI的概念了。

S3550-软件配置指南配置IP多播路由

IP配置多播路由组播是一种允许一个或多个发送者(组播源),发送单一的数据包到多个接收者(一次的,同时IP的)的网络技术。

组播源把数据包发送到特定组播组,而只有属于该组播组的地址才能接收到数据包。

组播可以大大的节省网络带宽,因为无论有多少个目标地址,在整个网络的任何一条链路上只传送单一的数据包。

组播使用Internet Assigned Number1110224.0.0.IANA D D位为。

因此,组播地址范围为Authority()规定的类网络地址。

类地址的最高0到239.255.255.255。

不过其中并不是所有地址都可以被用户使用,有一些地址被保留为协议使用或其他地址。

比如224.0.0.1表示所有组播主机地址,224.0.0.2表示所有多播路由器地址。

任何主机,不论是否为组播组成员,都可以作为组播源。

然而,只有属于组播组的成员才能接收组播帧。

组播组的成员是动态确定的,主机可以动态加入或者离开一个组。

组播帧在网络中的转发由组播路由器完成,组播路由器运行多播路由协议。

有关本节引用的命令的详细使用信息及说明,请参照命令集CLI CLI本章描述如何配置多播路由,包括以下几个主要部分:IP理解多播路由IP基本多播路由配置IP配置PIM配置IGMP配置互操作DVMRP配置协议无关特性监控与维护多播路由理解IP多播路由IP锐捷网络公司的交换机支持以下多播协议:Internet Group Management Protocol:该协议在主机与组播路由器之间使用,用以跟踪多播组的成员;(IGMP)Protocol-Independent Multicast (PIM):该协议为多播protocol IP路由协议,在路由器以及多层交换机之间使用,用以跟踪哪些多播帧可以在相互之间转发、可以向他们直接相连的网络转发;Distance Vector Multicast Routing Protocol:在中使用,我们支持DVMRP DVMRP (DVMRP)MBONE PIM-to-转换,使交换机也能与使用的网络对接;本节包括以下内容:理解IGMP理解PIM理解DVMRP理解IGMP要参加多播,多播主机、路由器、多层交换机必须能支持操作。

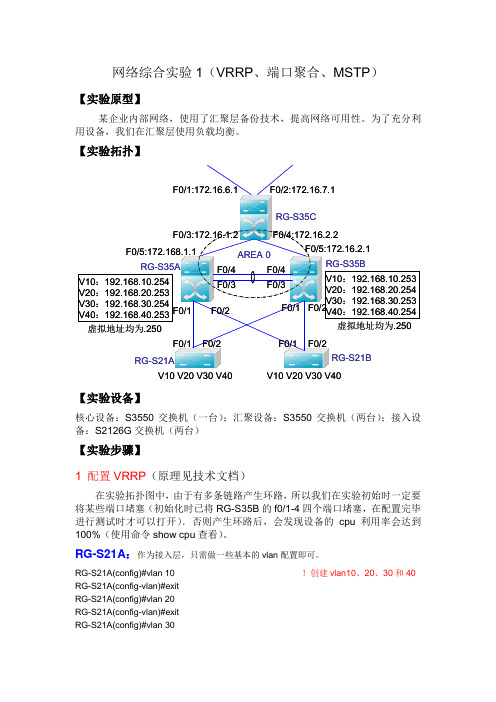

cisco 3550 VRRP配置

网络综合实验1(VRRP 、端口聚合、MSTP )【实验原型】某企业内部网络,使用了汇聚层备份技术,提高网络可用性。

为了充分利用设备,我们在汇聚层使用负载均衡。

【实验拓扑】V10V10:192.168.10.254V20:192.168.20.253V30:192.168.30.254V40:192.168.40.253:192.168.10.253V20:192.168.20.254V30:192.168.30.253V40:192.168.40.254虚拟地址均为.250虚拟地址均为.250F0/1F0/2F0/2F0/2F0/1F0/1F0/1F0/1:172.16.6.1F0/2:172.16.7.1F0/3:172.16.1.2F0/3F0/4:172.16.2.2F0/4F0/4F0/5:172.168.1.1F0/5:172.16.2.1AREA 0RG-S35ARG-S35BRG-S35CRG-S21ARG-S21BV10 V20 V30 V40V10 V20 V30 V40【实验设备】核心设备:S3550交换机(一台);汇聚设备:S3550交换机(两台);接入设备:S2126G 交换机(两台)【实验步骤】1 配置VRRP (原理见技术文档)在实验拓扑图中,由于有多条链路产生环路,所以我们在实验初始时一定要将某些端口堵塞(初始化时已将RG-S35B 的f0/1-4四个端口堵塞,在配置完毕进行测试时才可以打开).否则产生环路后,会发现设备的cpu 利用率会达到100%(使用命令show cpu 查看)。

RG-S21A :作为接入层,只需做一些基本的vlan 配置即可。

RG-S21A(config)#vlan 10 !创建vlan10、20、30和40 RG-S21A(config-vlan)#exit RG-S21A(config)#vlan 20 RG-S21A(config-vlan)#exit RG-S21A(config)#vlan 30RG-S21A(config-vlan)#exitRG-S21A(config)#vlan 40RG-S21A(config-vlan)#exitRG-S21A(config)#interface f0/1RG-S21A(config-if)#switchport mode trunk!配置21A的f0/1为trunk口RG-S21A(config-if)#exitRG-S21A(config)#interface f0/2RG-S21A(config-if)#switchport mode trunk!配置21A的f0/2为trunk口RG-S21A(config-if)#exitRG-S21A(config)#interface range fastEthernet 0/3-10 !进入f0/3-10接口RG-S21A(config-if-range)#switchport access vlan 10 !将这些接口划入vlan10中RG-S21A(config-if-range)#exitRG-S21A(config)#interface range fastEthernet 0/11-15 !将接口f0/11-15划入vlan10中RG-S21A(config-if-range)#switchport access vlan 20RG-S21A(config-if-range)#exitRG-S21A(config)#interface range fastEthernet 0/16-20 !将接口f0/16-20划入vlan10中RG-S21A(config-if-range)#switchport access vlan 20RG-S21A(config-if-range)#exitRG-S21A(config)#interface range fastEthernet 0/21-24 !将接口f0/21-24划入vlan10中RG-S21A(config-if-range)#switchport access vlan 20RG-S21A(config-if-range)#exitRG-S21B:作为接入层,只需做一些基本的vlan配置即可。

cisco+3550配置大全+

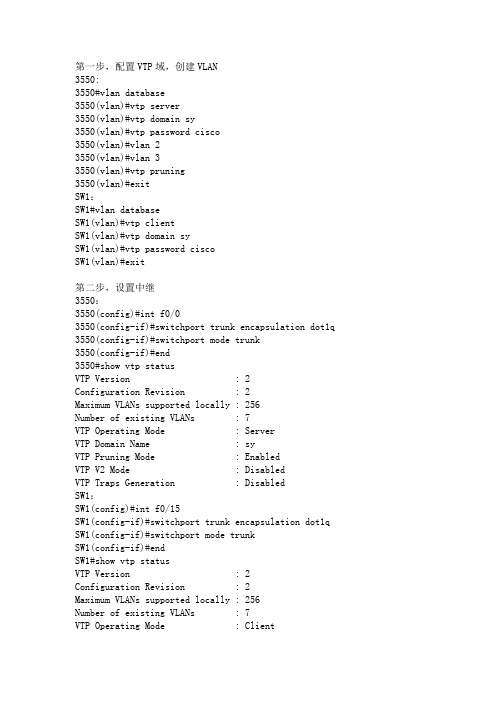

第一步,配置VTP域,创建VLAN3550:3550#vlan database3550(vlan)#vtp server3550(vlan)#vtp domain sy3550(vlan)#vtp password cisco3550(vlan)#vlan 23550(vlan)#vlan 33550(vlan)#vtp pruning3550(vlan)#exitSW1:SW1#vlan databaseSW1(vlan)#vtp clientSW1(vlan)#vtp domain sySW1(vlan)#vtp password ciscoSW1(vlan)#exit第二步,设置中继3550:3550(config)#int f0/03550(config-if)#switchport trunk encapsulation dot1q 3550(config-if)#switchport mode trunk3550(config-if)#end3550#show vtp statusVTP Version : 2Configuration Revision : 2Maximum VLANs supported locally : 256Number of existing VLANs : 7VTP Operating Mode : ServerVTP Domain Name : syVTP Pruning Mode : EnabledVTP V2 Mode : DisabledVTP Traps Generation : DisabledSW1:SW1(config)#int f0/15SW1(config-if)#switchport trunk encapsulation dot1q SW1(config-if)#switchport mode trunkSW1(config-if)#endSW1#show vtp statusVTP Version : 2Configuration Revision : 2Maximum VLANs supported locally : 256Number of existing VLANs : 7VTP Operating Mode : ClientVTP Domain Name : syVTP Pruning Mode : EnabledVTP V2 Mode : DisabledVTP Traps Generation : Disabled第三步,端口加入VLANSW1:SW1#conf tSW1(config)#int f0/1SW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 2SW1(config-if)#exitSW1(config)#int f0/2SW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 3SW1(config-if)#end第四步,配置三层交换,实现VLAN之间互通35503550#conf t3550(config)#ip routing3550(config)#int vlan 23550(config-if)#ip address 192.168.2.1 255.255.255.03550(config-if)#no shutdown3550(config-if)#exit3550(config)#int vlan 33550(config-if)#ip address 192.168.3.1 255.255.255.03550(config-if)#no shutdown3550(config-if)#end第五步,客户机验证:PC1#ping 192.168.3.3Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.3.3, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 216/284/336 msPC2#ping 192.168.2.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.2, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 144/211/276 ms第六步,在三层交换机上启用路由功能3550:3550(config)#int f0/13550(config-if)#no switchport3550(config-if)#ip address 172.16.1.1 255.255.255.03550(config-if)#no shutdown3550(config-if)#exit3550(config)#int f0/23550(config-if)#no switchport3550(config-if)#ip address 172.16.2.1 255.255.255.03550(config-if)#no shutdown3550(config-if)#exit第七步,配置两台路由器,并启用HSRPR1:R1(config)#R1(config)#int f0/0R1(config-if)#no ip addressR1(config-if)#ip address 172.16.1.2 255.255.255.0R1(config-if)#no shutdownR1(config-if)#speed 100R1(config-if)#duplex fullR1(config-if)#exitR1(config)#int f1/0R1(config-if)#ip address 10.0.0.254 255.255.255.0R1(config-if)#no shutdownR1(config-if)#speed 100R1(config-if)#duplex fullR1(config-if)#standby 1 ip 10.0.0.252R1(config-if)#standby 1 priority 200R1(config-if)#standby 1 preemptR1(config-if)#standby 1 track f0/0 10R1(config-if)#endR1#show standby briefP indicates configured to preempt.|Interface Grp Prio P State Active Standby Virtual IPFa1/0 1 200 P Active local 10.0.0.253 10.0.0.252R2:R2#conf tR2(config)#int f0/0R2(config-if)#ip address 172.16.2.2 255.255.255.0R2(config-if)#no shutdownR2(config-if)#speed 100R2(config-if)#duplex fullR2(config-if)#exitR2(config)#int f1/0R2(config-if)#ip address 10.0.0.253 255.255.255.0R2(config-if)#no shutdownR2(config-if)#speed 100R2(config-if)#duplex fullR2(config-if)#standby 1 ip 10.0.0.252R2(config-if)#end第八步,配置动态路由协议3550:3550(config)#router ospf 13550(config-router)#network 192.168.2.0 0.0.0.255 area 03550(config-router)#network 192.168.3.0 0.0.0.255 area 03550(config-router)#network 172.16.1.0 0.0.0.255 area 03550(config-router)#network 172.16.2.0 0.0.0.255 area 03550(config-router)#endR1:R1(config)#router ospf 2R1(config-router)#network 172.16.1.0 0.0.0.255 area 0R1(config-router)#network 10.0.0.0 0.0.0.255 are 0R1(config-router)#endR2:R2(config)#router ospf 3R2(config-router)#network 172.16.2.0 0.0.0.255 area 0R2(config-router)#network 10.0.0.0 0.0.0.255 area 0R2(config-router)#endR2#show ip routeGateway of last resort is not set172.16.0.0/24 is subnetted, 2 subnetsO 172.16.1.0 [110/2] via 172.16.2.1, 00:03:39, FastEthernet0/0 [110/2] via 10.0.0.254, 00:03:39, FastEthernet1/0C 172.16.2.0 is directly connected, FastEthernet0/010.0.0.0/24 is subnetted, 1 subnetsC 10.0.0.0 is directly connected, FastEthernet1/0O 192.168.2.0/24 [110/2] via 172.16.2.1, 00:03:39, FastEthernet0/0O 192.168.3.0/24 [110/2] via 172.16.2.1, 00:03:39, FastEthernet0/0第九步,客户机验证PC3#ping 192.168.2.2、Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.2, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 288/337/432 msPC3#ping 192.168.3.3Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.3.3, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 240/300/336 msPC1#ping 192.168.3.3Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.3.3, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 192/231/288 ms。

Cisco 3550MST区域配置和启用MSTP

为指定二层网络直径(它是二层网络任何两个末端站点之间的交换机跳数),使用diameter关键字,他只对实例0 MST有效。当你指派网络直径时,交换机为该直径网络自动设置一个最佳的hello时间,转发延迟时间,和最大老化时间,这可以显著的减少收敛时间。你可以使用hello关键字来覆盖自动计算的hello时间。

你可以在超过一台交换机上执行这条命令来配置多备份根交换机。当你用全局配置命令spanning-tree mst instance-id root primary配置主根交换机时,用相同的网络直径和hello时间值。

从特权模式开始,以下这些步骤配置一台交换机作为从根交换机:

Command Purpose

Step 8 spanning-tree mode mst 起用改变生成树模式会中断流量,因为所有以前的生成树实例被停止,并启用一个新的生成树实例。

在同一时间,你不能同时运行MSTP和PVST

Step 9 end 返回特权模式

为了返回缺省VLAN实例映射,使用命令:

(config-mst) no instance instance-id [vlan vlan-range]

为了返回缺省名,使用命令:

(config-mst) no name

为了返回缺省修正号,使用命令:

(config-mst) no revision

Step 4 end 返回特权模式

Step 5 show spanning-tree mst interface interface-id

or

show spanning-tree mst instance-id 确认你的条目

Step 6 copy running-config startup-config (可选) 保存你的配置到配置文件

cisco3550怎么配置dhcp

cisco3550怎么配置dhcp思科cisco制造的路由器设备、交换机和其他设备承载了全球80%的互联网通信,成为硅谷中新经济的传奇,那么你知道cisco 3550怎么配置dhcp吗?下面是店铺整理的一些关于cisco 3550怎么配置dhcp的相关资料,供你参考。

例如一台3550EMI交换机,划分三个vlan,vlan2为服务器所在网络,命名为server,IP 地址段为192.168.2.0,子网掩码:255.255.255.0,网关:192.168.2.1,域服务器为 windows2000advanceserver,同时兼作DHCP服务器,DNS服务器,IP地址为192.168.2.10,vlan3为客户机1 所在网络,IP地址段为192.168.3.0,子网掩码:255.255.255.0,网关:192.168.3.1命名为work01,vlan4为客户机2所在网络,命名为work02,IP地址段为192.168.4.0,子网掩码:255.255.255.0,网关:192.168.4.1.3550上端口1-8划到VLAN2,端口9-16划分到VLAN3,端口17-24划分到VLAN4.cisco 3550配置dhcp第一步:创建VLAN:Switch>VlanDatabaseSwitch(Vlan)>Vlan2NameserverSwitch(Vlan)>Vlan3Namework01Switch(vlan)>Vlan4Namework02cisco 3550配置dhcp第二步:启用DHCP中继代理:/*关键一步,若缺少以下两条命令,在VLAN中使用“IPHELPER-ADDRESSDHCP服务器地址”指定DHCP服务器,客户机仍然不能获得IP地址*/Switch>EnableSwitch#ConfigtSwitch(Config)ServiceDhcpSwitch(Config)IpDhcpRelayInformationOptioncisco 3550配置dhcp第三步:设置VLANIP地址:Switch(Config)>IntVlan2Switch(Config-vlan)IpAddress192.168.2.1255.255.255.0Switch(Config-vlan)NoShutSwitch(Config-vlan)>IntVlan3Switch(Config-vlan)IpAddress192.168.3.1255.255.255.0Switch(Config-vlan)NoShutSwitch(Config-vlan)>IntVlan4Switch(Config-vlan)IpAddress192.168.4.1255.255.255.0Switch(Config-vlan)NoShutSwitch(Config-vlan)Exit/*注意:由于此时没有将端口分配置到VLAN2,3,4,所以各VLAN会DOWN掉,待将端口分配到各VLAN后,VLAN会起来*/ cisco 3550配置dhcp 第四步:设置端口全局参数Switch(Config)InterfaceRangeFa0/1-24Switch(Config-if-range)SwitchportModeAccessSwitch(Config-if-range)Spanning-treePortfastcisco 3550配置dhcp第五步:将端口添加到VLAN2,3,4中/*将端口1-8添加到VLAN2*/Switch(Config)InterfaceRangeFa0/1-8Switch(Config-if-range)SwitchportAccessVlan2/*将端口9-16添加到VLAN3*/Switch(Config)InterfaceRangeFa0/9-16Switch(Config-if-range)SwitchportAccessVlan3/*将端口17-24添加到VLAN4*/Switch(Config)InterfaceRangeFa0/17-24Switch(Config-if-range)SwitchportAccessVlan4Switch(Config-if-range)Exit/*经过这一步后,各VLAN会起来*/cisco 3550配置dhcp第六步:在VLAN3和4中设定DHCP服务器地址/*VLAN2中不须指定DHCP服务器地址*/Switch(Config)IntVlan3Switch(Config-vlan)IpHelper-address192.168.2.10Switch(Config)IntVlan4Switch(Config-vlan)IpHelper-address192.168.2.10cisco 3550配置dhcp第七步:启用路由/*路由启用后,各VLAN间主机可互相访问,若需进一步控制访问权限,则需应用到访问控制列表*/Switch(Config)IpRoutingcisco 3550配置dhcp第八步:结束并保存配置Switch(Config-vlan)EndSwitch#CopyRunStart。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

交换机简介⏹连接方式Telnet、WebBrower、网管软件、console(控制线)⏹性能参数基本配置⏹状态转换⏹用户属性及密码修改⏹查看MAC地址#show mac-address-table⏹端口基本配置(单/组)speed/duplexDescription⏹保存或更改设置#copy running-configure startup-configure#delete flash:vlan.dat#erase startup-configure#reload⏹MAC地址配置使用说明⏹命令缩写⏹?及Tab键的使用⏹为防止由于输入的命令错误引起的等待,禁止设备查找DNS服务器#no ip domain-lookup;⏹有效的范围:vlan从1 到4094fastethernet槽位/{first port} - {last port}, 槽位为0gigabitethernet槽位/{first port} - {last port},槽位为0⏹端口优先及通常为4096的倍数,而权植为16的倍数;VLAN配置⏹VLAN 简介⏹创建VLAN(基于静态端口)新建划分端口⏹查看VLAN配置⏹删除VLAN⏹问题:物理端口与可支持VLAN数目不相匹配;⏹命令行:switch>enswitch #vlan database //新建Vlan1switch (vlan)vlan 1name VLAN1switch #configure terminalswitch (config)int g0/1 //划分端口g0/1switch(config-if)switch mode accessswitch(config-if)switch access vlan 1TRUNK设置⏹TRUNK简介⏹数据封装类型dot1islnegotiate⏹配置trunk⏹定义trunk允许通过的vlan switch trunk allowed vlan …⏹Native vlan 意义及更改(如果trunk链路两端的native vlan不一致时,交换机将会报错)⏹DTP简介对于CISCO交换机之间的链路是否形成TRUNK,可以通过DTP(Dynamic Trunk Protocol)进行协商。

⏹命令行:switch>enswitch #configure terminalswitch (config)int g0/1 //设置TRUNK链路switch(config-if)switch mode trunkswitch(config-if)switch trunk encapsulation dot1q //设置数据封装类型switch(config-if)switch trunk native vlan 2 //设置Native vlanVTP设置⏹VTP(vlan trunk protocal)简介提供了一种用于在交换机上管理VLAN的方法,使得我们在同一个或者几个中央点(server)上创建、修改和删除VLAN的现时,VLAN信息可以通过Trunk 链路自动扩散到其他交换机,在VTP 管理域中的交换机都保持相同的VLAN 信息⏹VTP模式server(默认模式):允许VLAN操作;client(客户端模式):无权进行VTP域内的VLAN操作;同时充当VTP中继;transparent(透明模式):有权进行独立的VLAN操作;主要充当VTP中继;⏹VTP配置vtp模式设定vtp域名设定vtp修剪功能#vtp pruning(防止不必要的流量从trunk链路上通过,通常需要启用)vtp密码设定⏹查看VTP#show vtp status⏹关于“configure revision”的说明VTP通告是以组播帧的方式发送的,VTP通告中有一个字段称为修订号——Revision,初始值为0。

只要在VTP server上创建、修改和删除VLAN,通告的Revision就能增加1,通告中还包含了VLAN的变化信息。

需要注意的是,高Revision的通告会覆盖了低Revision的通告,而不管发送者是server 还是client。

交换机只接受比本地保存的Revision号更高的通告;如果交换机收到比自己的Revision号更低的通告,会用自己的VLAN信息反向覆盖。

⏹命令行:switch>enswitch #configure terminalswitch(config) vtp mode {server|client|transparent} //设置VTP模式switch(config)vtp domain VTP-TEST //配置VTP域名switch(config)vtp password cisco //配置VTP密码,防止不明身份交换机加入到域中。

STP设置⏹目的:克服冗余环路(广播风暴、同一个帧的多个拷贝、CMA表的不稳定)⏹STP(spanning-tree protocol)简介利用BPDU(Bridge Protocol Data Unit)与其他交换机进行通信,通过BPDU中的关键字段:根桥口、路径代价、端口ID等阻断一些交换机端口,从而构建一棵没有环路的转发树。

⏹STP步骤选取根桥(桥ID=网桥优先级+MAC地址)选取根口(路径COST)选取指定端口(相对交换机)和指定交换机(相对特定网络)⏹查看spanning-tree#show spanning-tree⏹通过优先级设定更改根桥,通常会考虑用新设备充当根桥;#spanning-tree vlan 1 priority 4096⏹命令行:VLAN间路由⏹实现途径:1、借助路由器——单臂路由;2、借助交换机三层交换功能——三层交换;⏹实验拓扑图:⏹单臂路由实现:交换机命令:switch>enswitch #configure terminalswitch (config)int g0/1 //设置TRUNK链路switch(config-if)switch mode trunkswitch(config-if)switch trunk encapsulation dot1q //设置数据封装类型switch(config-if)switch trunk native vlan 2 //设置Native vlanswitch #vlan database //新建Vlan2switch (vlan)vlan 2 name VLAN2switch #configure terminalswitch (config)int g0/3 //划分端口g0/3switch(config-if)switch mode accessswitch(config-if)switch access vlan 2⏹路由器命令:Router>enableRouter#confgiure terminalRouter(config)#interface loopback 0Router(config-if)ip address 1.1.1.1 255.255.255.255Router(config-if)#interface fastEthernet 1/0Router(config-if)#no shutdownRouter(config-if)#no ip addressRouter(config-if)#interface fastEthernet 1/0.2 //设置逻辑路由端口Router(config-subif)#no shutdownRouter(config-subif)#encapsulation dot1Q 2 //设置数据封装类型Router(config-subif)#ip address 10.10.1.1 255.255.255.0 //设置逻辑端口IP = VLAN GatewayRouter(config-subif)#interface fastEthernet 1/0.3Router(config-subif)#no shutdownRouter(config-subif)#encapsulation dot1Q 3Router(config-subif)#ip address 192.168.1.1 255.255.255.0Router#copy running-config startup-config //保存配置文件Router#show ip route //查看路由信息如果如下:1.0.0.0/32 is subnetted, 1 subnetsC 1.1.1.1 is directly connected, Loopback010.0.0.0/24 is subnetted, 1 subnetsC 172.16.1.0 is directly connected, FastEthernet0/0.1C 172.16.2.0/24 is directly connected, FastEthernet0/0.2⏹交换机三层路由功能实现:交换机命令:switch>enableswitch # confgiure terminalswitch (config)ip routing // 打开(三层)交换机的路由功能switch (config-if)int vlan 1 // 配置vlan信息switch(config-if)no shutdownswitch(config-if)ip address 172.16.1.254 255.255.255.0 //配置VLAN IP = Gatewayswitch(config-if)exitswitch (config)int vlan 2switch (config-if)no shutdownswitch(config-if)ip address 172.16.2.254 255.255.255.0switch (config-if)exitswitch(config)exitswitch#copy running-config startup-configswitch #show ip route如果如下:Gateway of last resort is not set172.16.0.0/24 is subnetted, 2 subnetsC 172.16.1.0 is directly connected, Vlan1C 172.16.2.0 is directly connected, Vlan2省略PC机IP设置,具体参数参见拓扑图!注:PC机在操作时,必须关闭系统防火墙!负载均衡⏹使用ethernet channel⏹利用STP端口权植实现⏹利用STP路径代价实现静态路由配置⏹拓扑图:⏹命令行:(1)在各路由器上配置IP地址:ROUTER1:Router1>enableRouter1#confgiure terminalRouter1(config)#interface loopback 0Router1(config-if)ip address 1.1.1.1 255.255.255.255Router1(config)#interface s0Router1(config-if)#ip address 192.168.12.1 255.255.255.0Router1(config-if)#no shutdownROUTER2:Router2>enableRouter2#confgiure terminalRouter2(config)#interface loopback 0Router2(config-if)ip address 2.2.2.2 255.255.255.255Router2(config)#interface s0Router2(config-if)#ip address 192.168.12.2 255.255.255.0 Router2(config-if)clock rate 128000Router2(config-if)#no shutdownRouter2(config)#interface s1Router2(config-if)#ip address 192.168.23.2 255.255.255.0 Router2(config-if)clock rate 128000Router2(config-if)#no shutdownROUTER3:Router1>enableRouter3#confgiure terminalRouter3(config)#interface loopback 0Router3(config-if)ip address 3.3.3.3 255.255.255.255Router3(config)#interface s1Router3(config-if)#ip address 192.168.23.3 255.255.255.0 Router3(config-if)clock rate 128000Router3(config-if)#no shutdown(2)在各ROUTER上配置静态路由ROUTER1:Router1(config)#ip route 2.2.2.0 255..255.255.0 s0Router1(config)#ip route 3.3.3.0 255.255.255.0 192.168.12.2 ROUTER2:Router2(config)#ip route 1.1.1.0 255.255.255.0 s0Router2(config)#ip route 3.3.3.0 255.255.255.0 s1ROUTER3:Router3(config)#ip route 1.1.1.0 255.255.255.0 s1Router3(config)#ip route 2.2.2.0 255.255.255.0 s1(3)在R1,R2,R3上查看路由表:Router1#show ip route如果如下:1.0.0.0/32 is subnetted, 1 subnetsC 192.168.12.0/24 is directly connected, s0C 1.1.1.0 is directly connected, Loopback02.0.0.0/24 is subnetted, 1 subnetsS 2.2.2.0 is directly connected, S0/0.1S 3.3.3.0[1/0] via 192.168.12.2(4)从R1上ping2.2.2.2:结果如下:Type escape sequence to abort.Sending 5,100-byte ICMP Echos to 2.2.2.2,timeout is 2 seconds:Success rate is 100 percent(5/5),round-trip min/avg/max=12/14/16 ms ⏹默认路由:⏹拓扑图如上⏹命令行:(1)在R1、R3上删除原有静态路由ROUTER1:Router1(config)#no ip route 2.2.2.0 255..255.255.0 s0Router1(config)# no ip route 3.3.3.0 255.255.255.0 192.168.12.2 ROUTER3:Router3(config)# no ip route 1.1.1.0 255.255.255.0 s1Router3(config)# no ip route 2.2.2.0 255.255.255.0 s1(2)在R1、R3上配置默认路由Router1(config)#ip route 0.0.0.0 0.0.0.0 s0Router3(config)#ip route 0.0.0.0 0.0.0.0 s0。