VMware vShield Zones 组件及其工作原理介绍

vmwarevsphere简介

vmwarevsphere简介目录一、VMware vSphere 组件 (3)二、vSphere 数据中心的物理拓扑 (4)三、虚拟数据中心架构 (5)3.1、主机、群集和资源池 (6)3.2、VMware vSphere 分布式服务 (7)四、网络架构 (9)五、存储架构 (11)六、VMware vCenter Server (13)6.1、vCenter Server 核心服务 (14)6.2、vCenter Server 插件 (14)6.3、vCenter Server 接口 (15)6.4、vCenter Server 和ESX 之间的通信 (15)6.5、访问虚拟数据中心 (16)VMware vSphere 简介VMware vSphere 利用虚拟化功能将数据中心转换为简化的云计算基础架构,使IT 组织能够提供灵活可靠的IT服务。

VMware vSphere 虚拟化并汇总多个系统间的基础物理硬件资源,同时为数据中心提供大量虚拟资源。

作为云操作系统,VMware vSphere 可作为无缝和动态操作环境管理大型基础架构(例如,CPU、存储器和网络),同时还管理复杂的数据中心。

VMware vSphere 由以下组件层构成。

基础架构服务基础架构服务是用于抽象、聚合和分配硬件或基础架构资源的服务集。

基础架构服务分为多种类型。

a、VMware vCompute 包含从完全不同的服务器资源抽象而成的VMware 功能。

vCompute 服务从众多离散的服务器中聚合这些资源,并将它们分配到应用程序。

b、VMware vStorage 是可在虚拟环境中高效利用和管理存储器的技术集。

c、VMware vNetwork 是在虚拟环境中简化并增强网络的技术集。

应用程序服务应用程序服务是用于确保应用程序可用性、安全性和可扩展性的服务集。

示例包括高可用性和容错功能。

VMware vCenter ServerVMware vCenter Server 为数据中心提供一个单一控制点。

vmware vswitch原理

vmware vswitch原理VMware vSwitch是VMware虚拟化环境中的网络交换机,它的原理涉及虚拟网络的管理和数据包的转发。

以下是关于VMware vSwitch原理的详细解释:1. 虚拟网络管理,VMware vSwitch负责管理虚拟机的网络连接。

它可以连接虚拟机与外部网络,也可以连接虚拟机之间,实现虚拟机之间和虚拟机与外部网络之间的通信。

vSwitch通过虚拟端口组(port group)来管理虚拟机的网络接口,每个端口组可以定义不同的网络策略和配置。

2. 虚拟交换机与物理网络的连接,VMware vSwitch可以连接到物理网络,通过物理网络适配器(physical network adapter)来实现虚拟机与外部网络的通信。

这样,虚拟机可以访问外部网络,也可以被外部网络访问。

3. 数据包的转发,VMware vSwitch根据虚拟机的网络配置和策略,对数据包进行转发。

它可以实现虚拟机之间的数据包转发,也可以实现虚拟机与外部网络之间的数据包转发。

vSwitch会根据虚拟机的MAC地址、IP地址和端口等信息来进行数据包的转发决策。

4. 虚拟交换机的配置,管理员可以通过VMware vSphere客户端或命令行工具对vSwitch进行配置,包括端口组的创建、虚拟交换机的连接方式、网络适配器的分配等。

这些配置可以影响虚拟机的网络连接和通信方式。

总的来说,VMware vSwitch的原理涉及虚拟网络管理、虚拟交换机与物理网络的连接、数据包的转发和虚拟交换机的配置等方面。

它是VMware虚拟化环境中重要的网络组件,能够实现虚拟机的网络连接和通信。

保护VMware环境安全

保护VMware环境安全保护VMware环境安全VMware安全非常关键,因为VMware是优秀的服务器虚拟化平台。

在TechTarget的2009年虚拟化采购意向调查中,72.4%的受访者使用的是VMware作为他们的服务器虚拟化基础。

选择虚拟化市场领导者带来好处的同时(例如丰富的第三方产品和信息资源),也面临着风险。

例如,VMware有大量安装基础,这样的环境成了黑客的首要目标。

因此,VMware代码任何漏洞被发现的话,就很容易受到攻击。

不用担心!有许多方法可以消除VMware安全隐患和禁止访问VMware环境。

在本手册中,我们将提供VMware安全工具、第三方产品和VMware安全实践的信息。

网络与驱动安全在各种融合网络环境下运行VMware容易导致数据混合,如果有错误的数据混合进来就会出现问题。

该如何防止呢?如何控制驱动的相互作用以及如何远离VMware后门程序引起的安全风险?如何在VMware虚拟融合网络中防止安全漏洞?如何预防VMware虚拟机错误和安全漏洞?如何预防由VMware驱动和后门程序导致的系统故障(上)如何预防由VMware驱动和后门程序导致的系统故障(下)ESX和ESXi安全如果用户在隔离区(DMZ)内配置VMware ESX或者VMware ESXi宿主虚拟机的话,需要格外注意网络问题。

什么是Tripwire ConfigCheck?如何使用Tripwire ConfigCheck 审计VMware ESX的安全性?如何防止在隔离区出现VMware ESX和ESXi网络安全漏洞?使用TripWire ConfigCheck评估VMware ESX服务器安全安全工具vShield ZonesvShield Zones是VMware的安全产品,有了VMware的vShield Zones,你可以监控虚拟环境里的网络流量,并通过在网络上细分用户和敏感数据以确保法规遵从。

本系列文章详细介绍vShield Zones工作原理、安装、配置与管理信息。

vsphere5.0各个版本之间的不同

Vmware vsphere5.0共有3个版本:1.Standard(服务器整合,无计划内停机)2.Enterprise(功能强大,高效的资源管理)3.Enterprise plus(基于策略的数据中心自动化)三个版本的共有的功能:1.the provisioning :允许管理员为虚拟机提高实际拥有量的容量,从而消除有超额分配的未使用存储导致的资源浪费和空间浪费从而达到提高存储利用率。

存储管理员可以通过简化存储部署从而达到了无需服务中断(应用程序停机)而完成任务达到业务的连续性。

2.update manager:轻松管理vmwarevsphere主机的跟踪(保护)和修补(降低风险)。

与DRS协同工作从而达到消除与VMware ESXI主机修补相关的停机。

3.data recovery:快速的虚拟机的备份和恢复。

经济高效的存储存储备份。

4.high availability:最大限度的减少因服务器和操作系统的故障造成的停机(计划外停机),从而达到高可用性而不必考虑其操作系统或基础硬件配置。

5.vmotion:将正在运行的虚拟机从一台物理服务器移动至另一台物理服务器,而不影响最终用户。

(计划内无停机)6.API:执行可扩展的备份而不会造成应用程序的中断。

并且可以提高管理性和对虚拟机数据的全面保护。

Standard没有而enterprise 和enterprise plus所有含有的功能:1.虚拟串行端口集中器:2.热添加:3.Vshield zones:使用内置的应用程序防火墙来vsphere部署的安全。

4.Fault tolerance : FT 可以实现零停机时间、零数据丢失的持续可用性,而且没有传统硬件或软件集群解决方案的高昂成本和复杂性。

但是会对硬件造成不必要的负载。

5.用于阵列集成的vmwarevstorageapi:将特定存储操作负载卸载到受支持的磁盘阵列,实现高性能高效率,从而减少暂用的CPU内存和存储宽带。

VMware vShield App 产品手册

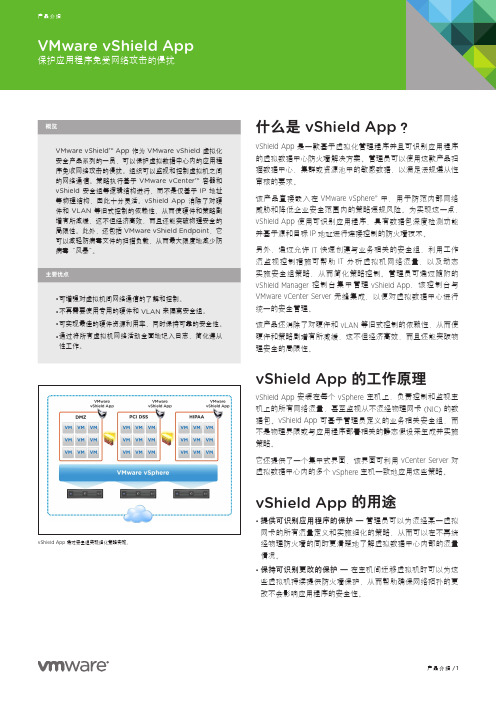

• 第 2 层防火墙(也称为透明防火墙)可防范多种攻击类型, 例如密码嗅探、DHCP 监听、地址解析协议 (ARP) 欺骗和下 毒攻击。它还可以完全隔离 SNMP 流量。

• 可以根据网络、应用程序端口、协议类型(TCP、UDP)或 应用程序类型实施保护。

• 在虚拟机迁移时提供动态保护。 • 基于 IP 的有状态防火墙和应用层网关支持广泛的协议,包

• 保持可识别更改的保护 — 在主机间迁移虚拟机时可以为这 些虚拟机持续提供防火墙保护,从而帮助确保网络拓扑的更 改不会影响应用程序的安全性。

产品介绍 /1

VMware vShield App

• 高效管理动态策略 — 管理员拥有丰富的环境信息,以便随 企业发展的需要定义和细化各种内部防火墙策略。

• 降低僵尸网络风险 — 安全管理员可通过为可信应用程序动 态分配端口来防范僵尸网络和其他攻击。

括 Oracle、Sun 远程过程调用 (RPC)、Microsoft RPC、LDAP 和 SMTP。网关可通过仅在需要时才打开会话(端口)来提 高安全性。要获取受支持协议的完整列表,请参阅《VMware vShield 管理指南》。

流量监控

• 管理员可以观察虚拟机之间的网络活动,以帮助定义和优化 防火墙策略,识别僵尸网络,并通过详细报告应用程序流量 (应用程序、会话、字节数)来保护业务流程的安全。

vShield App 是一款基于虚拟化管理程序并且可识别应用程序 的虚拟数据中心防火墙解决方案。管理员可以使用这款产品扫 描数据中心、集群或资源池中的敏感数据,以满足法规遵从性 审核的要求。

VMware 产品概述

VMware 产品概述对于现有应用程序,VMware 提供能够改善应用程序运行效益和效率的方法。

VMware 的方法是以循序渐进且实效的方式提高效率和灵活性,同时不需要中断现有工作负载。

客户可以选择何时虚拟化以及虚拟化的数量。

客户还可以选择最有效的部署模式,无论是内部部署还是与vCloud 服务提供商建立合作伙伴关系从而利用合作伙伴的基础架构,都不会影响应用程序和数据的安全性与控制力。

用于支持这些解决方案的产品是vSphere 平台;管理产品用于支持应用程序、提高平台效率并最大限度地提高服务可用性;安全产品用于确保数据保护并提供针对恶意软件的强大防御能力。

“VMware 解决方案概述”将介绍客户如何在其环境中使用这些产品,以及部署方式选项。

我们从vSphere 版本和工具包中的产品和功能特性开始。

您销售vSphere 版本的几率将比销售任何其他SKU 的几率高,因此深入了解主要功能特性和产品非常重要。

浏览vSphere 包含的所有功能特性时,很容易迷失在各种细节之中。

客户将询问您有关每个功能特性的问题,而您还需要介绍额外的功能特性的作用,但同时又要顾全整体vSphere 优势。

以下是核心信息。

vSphere 是用于云计算基础架构的最有效的虚拟化平台。

它将传统静态、容器式IT 基础架构转变为动态、高弹性、按需的云计算基础架构。

使用vSphere,IT 人员可以按应用程序工作负载以最低的总成本提供最高级别的应用程序服务协议。

关键业务应用程序可以利用其可用性、安全性和流程自动化功能,提供前所未有的灵活性和可靠性。

vSphere 提供灵活度与企业级控制的最佳组合。

由于运营效益和流程自动化影响,vSphere 提供零接触基础架构,这表示IT 人员可以更灵活地响应业务需求。

vSphere 还为客户提供选择自由,可支持超过500 个ISV 解决方案,并且能够运行超过60 个不同操作系统以及市场上最新的x86 处理器。

vmware虚拟机原理

vmware虚拟机原理VMware虚拟机原理。

虚拟化技术是一种能够在一台物理计算机上同时运行多个操作系统的技术。

而VMware虚拟机就是一种基于虚拟化技术的虚拟机软件,它可以在一台物理计算机上创建多个独立的虚拟机,每个虚拟机都可以运行不同的操作系统和应用程序。

在本文中,我们将深入探讨VMware虚拟机的原理,包括其工作原理、虚拟化技术的实现方式以及其在实际应用中的优势。

首先,我们来了解一下VMware虚拟机的工作原理。

VMware虚拟机是通过在物理计算机上安装VMware虚拟化软件来实现的。

这个软件会创建一个虚拟的硬件环境,包括虚拟的CPU、内存、硬盘和网络适配器等。

然后,每个虚拟机都会被分配一部分物理计算机的资源,例如内存和处理器时间。

这样,每个虚拟机就可以像一台独立的计算机一样运行自己的操作系统和应用程序,而且它们之间是相互隔离的,互不干扰。

虚拟化技术是如何实现的呢?其实,虚拟化技术主要依靠虚拟机监控器(VMM)来实现。

VMM是一种软件层,它直接运行在物理计算机的硬件之上,负责管理和分配物理资源给虚拟机。

当虚拟机运行时,VMM会拦截并模拟对物理硬件的访问请求,然后将其转发到实际的物理硬件上。

这样,虚拟机就可以在不知道自己在虚拟化环境中运行的情况下,与物理硬件进行交互。

那么,VMware虚拟机相比于传统的物理计算机有哪些优势呢?首先,虚拟机可以更好地利用物理资源。

由于每个虚拟机只使用了物理计算机的一部分资源,所以可以在一台物理计算机上运行多个虚拟机,从而提高了硬件资源的利用率。

其次,虚拟机可以实现快速部署和灵活扩展。

通过虚拟化技术,用户可以很快地创建和部署新的虚拟机,而且可以根据需要随时调整虚拟机的资源分配。

此外,虚拟机还可以实现快速备份和恢复,提高了系统的可靠性和稳定性。

总的来说,VMware虚拟机是一种基于虚拟化技术的虚拟机软件,它能够在一台物理计算机上创建多个独立的虚拟机,每个虚拟机都可以运行不同的操作系统和应用程序。

VMware vShield - 部署最安全云环境的基础

石磊 软件工程师

1

Confidential

Agenda

保护虚拟数据中心的传统方式 vShield 产品介绍 • vShield Edge • vShield App • vShield Endpoint 解决方案实例 • 云环境 • 外联网 • VMware View 桌面分域管理 • 使用View和vShield的PCI标准遵从(PCI Compliance) • 多信任域 – DMZ

大量代理,性能

vDC终端

5

Confidential

2010 – vShield 产品介绍

全方位保护私有云: 从周边到终端

vShield Edge

保护虚拟数据中心的 边缘

Edge

vShield App 和 Zones

为各种应用建立安全分割

Security Zone

vShield Endpoint

Endpoint = VM

Confidential

什么时候选择 vShield Edge 或者 vShield App 或者两者

vShield Edge vShield App • 在每个安全域中都有IP地址重复,因此 • 需要使用任意的逻辑分域或者基于

需要NAT服务

• 需要安全连接到外部网络(VPN)

比如 合作公司的外联网,云用户的数据中 心网络等

Cost & Complexity 成本和复杂度

At the vDC Edge vDC 边缘

内部安全

VLAN 1 VLAN 2 • 大量VLAN和硬件 • 盲区:VM间数据传输 • 性能瓶颈

VLAN 复杂度和配置盲区

vDC应用之间

VMware

VMware vShield 简介及部署⽅案vShield组件⼀览VMware vShield是专为 VMware vCenter Server 集成⽽构建的安全虚拟设备套件。

vShield 是保护虚拟化数据中⼼免遭攻击和误⽤的关键安全组件,可帮助您实现合规性强制要求⽬标。

vShield 包含对保护虚拟机⾄关重要的虚拟设备和服务。

可通过基于 Web 的⽤户界⾯、vSphere Client 插件、命令⾏界⾯(CLI) 和 REST API 配置 vShield。

vCenter Server 包含vShield Manager。

以下每个 vShield 软件包都需要⼀个许可证:vShield AppvShield App with Data SecurityvShield EdgevShield Endpoint⼀个vShield Manager可管理⼀个 vCenter Server 环境和多个 vShield App、vShield Edge、vShield Endpoint和vShield Data Security实例。

vShield ManagervShield Manager 是 vShield 的集中式⽹络管理组件,可作为虚拟设备安装在 vCenter Server 环境中的任意ESX™ 主机上。

vShield Manager 可在与安装 vShield 代理不同的 ESX 主机上运⾏。

使⽤ vShield Manager ⽤户界⾯或 vSphere Client 插件,管理员可以安装、配置和维护 vShield 组件。

vShield Manager ⽤户界⾯利⽤ VMware Infrastructure SDK 显⽰ vSphere Client 清单⾯板的副本,并包含 Hosts & Clusters 和 Networks 视图。

vShield AppvShield App 是⼀种内部 vNIC 级第 2 层防⽕墙,允许您创建不受⽹络拓扑限制的访问控制策略和在同⼀个VLAN 中实现⽹络隔离。

VMware-VSP-产品概述-答案

Question: 如果虚拟机仍在主机上运行,而您在扩展某个应用程序时希望添加CPU,则使用以下哪种VMware 产品执行此操作最合适?热添加Q:以下哪些选项准确地描述了vShield Zones?(请选择所有适用选项。

)A:它是一种虚拟设备。

可显示vSphere 环境中的网络活动以及实施网络活动它是一组API使用vShield Zones 进行备份可减少ESX 服务器中的备份进程负载支持用户跨虚拟数据中心的所有物理资源创建逻辑区域。

Q:客户为何会从VMware Storage 和网络I/O 控制受益?A:当存在存储或网络瓶颈时,重要的业务应用程序会优先于具有较低优先级的应用程序获得所需资源在vCenter 内自动检测,并在存储和网络流量超过阈值级别时发出警报。

允许虚拟机使用比SAN 和交换机中提供的额定容量的存储和网络资源多的存储和网络空间。

它会创建缓冲区用于加速数据传输,这提高了应用程序的整体性能和SLA。

Q:以下哪种VMware 产品能够分析、预测和规划客户虚拟基础架构的容量需求?A:vCenter AppSpeedvCenter Capacity IQvCenter ChargebackvCloud DirectorvCenter Configuration ManagerQ:以下哪种VMware 产品支持将虚拟机从一台主机实时迁移到另一台主机,而服务始终可用?A:Update ManagerVMware Fault ToleranceDistributed Resource SchedulervMotionVMware High AvailabilityQ:VMware 将向以下哪些人员提供vStorage API,以便他们开发用于在虚拟环境下进行备份操作的产品?A:客户合作伙伴供应商(ISV)IT 组织Q:以下哪些VMware 产品在LAN 或WAN 内提供VMware HA、Fault Tolerance 和适用于VMware vCenter Server 的Site Recovery Manager 及其所有组件?A:vCenter ServervCenter HeartbeatvCloud DirectorVMware Service ManagerQ:以下哪种VMware 产品完全消除了因硬件故障导致的停机?A:VMware High AvailabilityDistributed Power ManagementVMware Data RecoveryVMware Fault TolerancevMotionQ:以下哪项描述最符合vCenter Update Manager?A:适用于vSphere 主机的自动补丁程序管理解决方案,可跟踪补丁程序等级并快速应用安全或错误修复。

VMware工作原理

VMware工作原理

VMware是一款虚拟化软件,它的工作原理是通过在一台物理服务器上创建多个虚拟机。

每个虚拟机就像一个独立的计算机系统,运行着自己的操作系统和应用程序。

VMware使用了一种名为“虚拟化”的技术。

在虚拟化中,物理服务器被抽象成为许多虚拟机,并通过一个软件层来管理和协调它们的资源和运行环境。

这个软件层被称为虚拟机监视器(Hypervisor)。

虚拟机监视器允许多个虚拟机同时在物理服务器上运行。

它通过将物理服务器的硬件资源抽象成“虚拟硬件”,并为每个虚拟机分配一部分资源,如CPU、内存、硬盘和网络等。

当一个虚拟机启动时,它会以独立的计算机系统的方式运行。

它拥有自己的操作系统,可以像在物理计算机上一样运行应用程序和服务。

虚拟机在运行时与其他虚拟机相互隔离,它们之间的操作不会相互干扰。

虚拟机监视器负责协调虚拟机对物理资源的访问。

它实现了对物理资源的池化和共享,使多个虚拟机可以共享物理服务器的资源,提高资源利用率。

同时,它还提供了一套虚拟化管理工具,用于设置和配置虚拟机的参数,并监控和管理它们的运行状态。

总的来说,VMware的工作原理是通过虚拟化技术,在一台物理服务器上创建多个虚拟机,并通过虚拟机监视器来管理和协

调它们的资源和运行环境,从而实现多个独立的计算机系统在同一台物理服务器上并行运行的能力。

vmware workstation工作原理

vmware workstation工作原理

VMware Workstation是一款虚拟化软件,它能够在一台主机上模拟出多台虚拟计算机。

其工作原理如下:

1. 虚拟化层:VMware Workstation中的虚拟化层负责模拟硬件并提供虚拟计算机所需的资源。

这个层级会与主机操作系统和硬件进行交互,将主机的物理资源(例如CPU、内存、硬盘和网络)进行虚拟化。

2. 虚拟机监视器:虚拟机监视器是运行在主机操作系统上的一个软件组件,它负责管理和监控虚拟机的创建、配置和运行。

虚拟机监视器与虚拟机之间通过硬件层进行通信,并负责协调虚拟机对主机资源的访问。

3. 虚拟机引擎:虚拟机引擎是一个运行在虚拟机监视器之下的软件组件,它负责将来自虚拟机的指令和系统调用翻译成主机操作系统和硬件可以理解的指令。

虚拟机引擎还负责管理虚拟机的内存分配、虚拟磁盘操作和网络访问。

4. 虚拟设备:VMware Workstation提供了多种虚拟设备,包括虚拟CPU、虚拟内存、虚拟硬盘和虚拟网络适配器等。

这些虚拟设备可以被虚拟机访问和使用,它们模拟了真实硬件设备的功能。

总之,VMware Workstation的工作原理是通过虚拟化层、虚拟机监视器和虚拟机引擎来模拟出一台或多台虚拟计算机,并提

供虚拟设备供虚拟机使用。

这样用户可以在一台主机上同时运行多个虚拟机,实现资源的高效利用和多系统的并行运行。

vShield整体解决方案

N/A

1. 2.

At datacenter level At tenant level Per vSphere host

N/A

Per port group with or without port group isolation Partner SVM per vSphere host

Per port group

vCenter vSphere

Host 57

Host 58

安装 vShield Manager (VSM) 安装后界面

VSM 虚拟设备摘要

安装 vShield Manager (VSM) 安装VSM后状态– 主机概要 后状态 安装 后状

通过单点对所有 主机进行管理

所有主机上的 App/Edge/EndPoint安装状态

Edge

vShield App 1.0 and Zones

Security Zone

vShield Endpoint 1.0

Endpoint = VM

针对应用实现对来自网络威胁 的应用防护

实现低负载的防病毒解决方案

Virtual Datacenter 1

Virtual Datacenter 2

DMZ

使用PCIDSS定义一个基于业务和服务类型防火墙 规则,而无需受限于IP地址

vShield App 端口组内的实时监 实时监控 端口组内的实时监控

在实时监控的情况下,可以识别可疑的工作流并且 实时阻止,而不是必须写防火墙规则

vShield Edge 于多租户环境下可创 户环境下可 对于多租户环境下可创建额外的分段

Install

vShield 软件

Manage

vShield 安全策略

vmware虚拟机工作原理

vmware虚拟机工作原理VMware虚拟机是一种基于硬件虚拟化技术的软件解决方案,它可以在主机操作系统上创建和运行多个独立的虚拟机操作系统。

VMware的虚拟化技术基于两个主要的概念:虚拟化层和虚拟机监控器(VMM)。

虚拟化层是通过使用虚拟化技术将主机服务器的物理资源,如处理器、内存、硬盘和网络适配器,分割和隔离为多个独立的虚拟环境。

每个虚拟机(VM)都被视为一个独立的计算机系统,具有自己的操作系统、应用程序和资源。

虚拟机监控器(VMM)是VMware虚拟机的核心组件,也称为Hypervisor。

VMM是运行在主机操作系统上的一个软件层,它允许多个虚拟机在主机上同时运行。

VMM负责管理和协调虚拟机的资源,并提供对物理硬件的访问。

VMM通过在虚拟机和物理硬件之间进行资源隔离和管理,确保虚拟机之间的互相独立性和安全性。

在虚拟机启动过程中,VMM会在主机上为每个虚拟机分配一部分物理资源,如处理器核心、内存空间以及硬盘和网络适配器。

每个虚拟机在启动时会加载自己的操作系统,并将其视为在物理硬件上运行的独立计算机。

虚拟机可以运行各种操作系统,如Windows、Linux等。

当虚拟机运行时,VMM会监控和管理虚拟机的资源使用情况,并根据需要进行动态调整。

虚拟机之间是完全隔离的,它们相互之间不会干扰,即使某个虚拟机出现故障,其他虚拟机也不会受到影响。

此外,VMware还提供了一些附加功能,如虚拟机快照、虚拟机迁移和虚拟机克隆等。

这些功能使得用户可以更加方便地管理和维护虚拟机环境。

总的来说,VMware虚拟机工作原理是通过虚拟化层和虚拟机监控器,将主机服务器的物理资源划分为多个独立的虚拟环境,并提供了对这些虚拟机的管理和协调。

这种虚拟化技术使得用户可以在单个物理主机上同时运行多个独立的虚拟机操作系统。

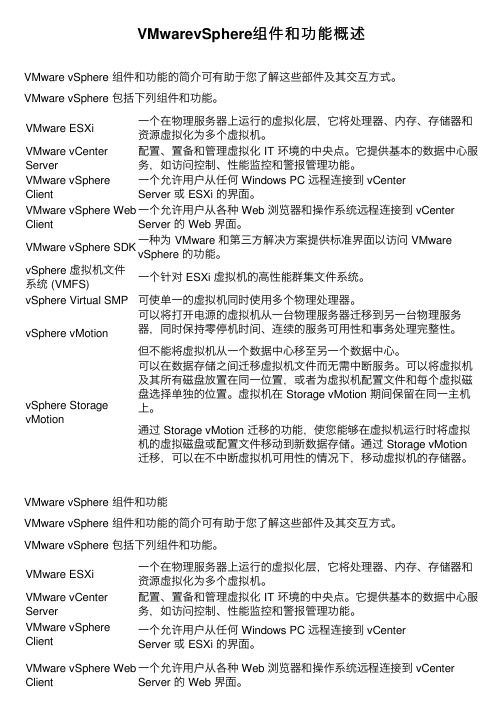

VMwarevSphere组件和功能概述

VMwarevSphere组件和功能概述VMware vSphere 组件和功能的简介可有助于您了解这些部件及其交互⽅式。

VMware vSphere 包括下列组件和功能。

VMware ESXi⼀个在物理服务器上运⾏的虚拟化层,它将处理器、内存、存储器和资源虚拟化为多个虚拟机。

VMware vCenter Server 配置、置备和管理虚拟化 IT 环境的中央点。

它提供基本的数据中⼼服务,如访问控制、性能监控和警报管理功能。

VMware vSphere Client ⼀个允许⽤户从任何 Windows PC 远程连接到 vCenter Server 或 ESXi 的界⾯。

VMware vSphere Web Client ⼀个允许⽤户从各种 Web 浏览器和操作系统远程连接到 vCenter Server 的 Web 界⾯。

VMware vSphere SDK⼀种为 VMware 和第三⽅解决⽅案提供标准界⾯以访问 VMwarevSphere 的功能。

vSphere 虚拟机⽂件系统 (VMFS)⼀个针对 ESXi 虚拟机的⾼性能群集⽂件系统。

vSphere Virtual SMP可使单⼀的虚拟机同时使⽤多个物理处理器。

vSphere vMotion 可以将打开电源的虚拟机从⼀台物理服务器迁移到另⼀台物理服务器,同时保持零停机时间、连续的服务可⽤性和事务处理完整性。

但不能将虚拟机从⼀个数据中⼼移⾄另⼀个数据中⼼。

vSphere Storage vMotion 可以在数据存储之间迁移虚拟机⽂件⽽⽆需中断服务。

可以将虚拟机及其所有磁盘放置在同⼀位置,或者为虚拟机配置⽂件和每个虚拟磁盘选择单独的位置。

虚拟机在 Storage vMotion 期间保留在同⼀主机上。

通过 Storage vMotion 迁移的功能,使您能够在虚拟机运⾏时将虚拟机的虚拟磁盘或配置⽂件移动到新数据存储。

通过 Storage vMotion 迁移,可以在不中断虚拟机可⽤性的情况下,移动虚拟机的存储器。

vmware虚拟机工作原理

vmware虚拟机工作原理VMware虚拟机工作原理随着云计算和虚拟化技术的快速发展,虚拟机成为了企业和个人用户中非常重要的工具。

而在虚拟机领域中,VMware虚拟机是最为知名和广泛应用的一种虚拟机技术。

那么,VMware虚拟机是如何工作的呢?本文将详细介绍VMware虚拟机的工作原理。

VMware虚拟机是一种软件实现的虚拟机,在物理主机上创建了一个或多个虚拟机,每个虚拟机都可以独立运行一个完整的操作系统。

VMware虚拟机的工作原理主要包括虚拟化层、虚拟机监控器和虚拟硬件。

虚拟化层是VMware虚拟机的核心组件之一。

它负责将物理主机的资源,如处理器、内存、硬盘和网络等进行抽象,并将其划分为多个虚拟资源。

虚拟化层可以实现对物理资源的虚拟化,使得多个虚拟机可以同时运行在同一台物理主机上,互不干扰。

虚拟机监控器(VMM)是VMware虚拟机的另一个重要组件。

虚拟机监控器是一个运行在物理主机上的软件,它负责管理和监控虚拟机的运行。

虚拟机监控器通过与虚拟化层进行交互,为每个虚拟机提供一个独立的运行环境。

它能够分配和调度虚拟机所需的资源,并对虚拟机进行监控和管理。

虚拟硬件是虚拟机中的一个重要组成部分。

虚拟硬件是在虚拟机监控器的控制下创建的,它为虚拟机提供了一套与物理硬件相似的硬件环境。

虚拟硬件包括虚拟处理器、虚拟内存、虚拟硬盘和虚拟网络等。

虚拟硬件在虚拟机中运行时与虚拟机监控器进行交互,实现对物理资源的访问和管理。

总结起来,VMware虚拟机的工作原理主要包括虚拟化层、虚拟机监控器和虚拟硬件。

虚拟化层负责将物理资源进行虚拟化,虚拟机监控器管理和监控虚拟机的运行,虚拟硬件为虚拟机提供了一套与物理硬件相似的硬件环境。

这三个组件相互配合,实现了VMware 虚拟机的工作。

VMware虚拟机的工作原理使得用户可以在一台物理主机上同时运行多个独立的虚拟机,每个虚拟机都可以运行不同的操作系统和应用程序。

虚拟机之间相互隔离,互不干扰,提供了更高的资源利用率和灵活性。

vcsa集群原理

vcsa集群原理vCSA集群原理随着虚拟化技术的不断发展,虚拟化环境中的管理和部署变得越来越重要。

vCSA(vCenter Server Appliance)是VMware提供的一种虚拟化管理解决方案,它基于Linux操作系统并集成了vCenter Server功能,可以实现虚拟机和虚拟化环境的集中管理。

vCSA集群是多个vCSA实例组成的高可用性解决方案,本文将介绍vCSA集群的原理和工作机制。

1. vCSA集群概述vCSA集群是指多个vCSA实例通过网络连接组成的集群,通过协作和共享资源来提供高可用性和扩展性。

vCSA集群中的每个实例都具有独立的IP地址和存储空间,但它们共享同一个数据库和配置文件。

这使得集群中的任何一个实例发生故障时,其他实例可以接管其工作,并保证整个虚拟化环境的稳定运行。

2. vCSA集群的工作原理vCSA集群的工作原理可以分为几个关键步骤:选举主节点、共享数据库和配置文件、协调任务和状态同步。

2.1 选举主节点在vCSA集群中,每个实例都可以成为主节点或备份节点。

主节点负责处理所有的管理请求,并将更新的配置信息和状态同步到其他节点。

在集群初始化或主节点故障时,备份节点会通过选举机制选举一个新的主节点。

选举主节点的过程中,各节点会通过心跳检测来确定其他节点的可用性,并根据预设的规则选择新的主节点。

2.2 共享数据库和配置文件vCSA集群中的所有实例共享同一个数据库和配置文件,这样可以保证各个节点之间的数据一致性。

当一个节点更新了数据库或者配置文件时,其他节点会自动同步这些变更。

这种共享的方式可以提高集群的可用性和性能,同时也方便管理者进行统一的配置和管理。

2.3 协调任务vCSA集群中的主节点负责协调各个节点的任务分配和执行。

当一个任务到达时,主节点会根据负载均衡算法将任务分配给合适的节点来执行。

这样可以充分利用集群中的资源,提高整体的处理能力和效率。

2.4 状态同步为了保证集群中各个节点的状态一致,vCSA集群会定期进行状态同步。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

VMware vShield Zones组件及其工作原理介绍VMware把对虚拟机安全问题的研究方向集中在两个主要的vSphere组件上:Vmsafe和vShield Zones。

其中VMsafe是一个应用程序通用接口组件,用于帮助第三方厂商创建虚拟化安全产品以更好地保护VMware ESX,而vShield Zones是一个面向VMware管理员的安全工具。

vShield Zones本质上是一个设计来保护虚拟机和分析虚拟网络流

量的虚拟防火墙。

接下来我会用连续的三章,来解释如何安装和有效管理vShield Zone。

现在,让我们从最基本的介绍开始:什么是vShield Zones以及它是如何工作的。

vShield Zones概述

vShield Zones本质上是一个基于2008年发布的Blue Lane技术实现的虚拟防火墙,被设计用来保护虚拟机和分析网络流量。

现在的vShield Zones 1.0版本还无法跟Vmware最新的Vmsafe技术集成。

根据Vmware的计划,在即将发布的新版vShield Zones中会使用VMsafe API。

在Advanced、Enterprise 和Enterprise Plu 版本的ESX和ESXi已经提供vShield Zones组件的免费下载功能。

Vmware通过部署vShield Zones使用核心产品实现对虚拟网络的基本保护功能。

vShield Zones提供的网络防护和分析功能与很多第三方的程序类似。

如:Reflex Systems Virtualization Management Center、Altor Networks Virtual Firewall和Catbird的V-Security。

但是相比而言vShield Zones没有那么复杂,是一个简化版的产品。

简化的好处

就是VMware的管理员会发现vShield Zones使用起来非常方便。

用户无需成为安全方面的专家就可以熟练部署虚拟机环境中的安全策略。

下面列举了vShield Zones为您的虚拟网络带来的新功能:

防火墙防护——vShield Zones提供跨vSwitch的防火墙防护技术,通过添加规则来允许或阻止特殊的端口访问、协议和流向。

防火墙功能被称为“WM Wall”,在数据中心和集群基本中提供一

个集中的分级的访问控制列表。

其中Layer 4和Layerv2/3的

访问规则是可用户自定义的;对应于OSI网络协议模型的数据

链路层、网络层和传输层。

∙流量分析——所有通过vShield设备的数据都获得监控,收集和汇总关于源、目标地、流向和服务相关的信息到vShield

Manager。

流量分析功能被称为“VM Flow”,可以在做网络故

障诊断、可疑流量分析、创建访问规则时作为参考。

∙虚拟机扫描——vShield agents终端是一个扫描进程,用来查找被使用的操作系统、应用和端口及流量分析。

一旦这类信息被

收集和分析,可以用来在制定防火墙访问规则时做参考。

VShield Manager和vShield代理

vShield Zones由两个部分组成:VShield Manager和vShield agents,这两部分都被作为虚拟设备组件封装在OVF(Open Virtualization Format)文件中。

VShield Manager是用来管理所有vShield代理的中央管理程序,它定义访问规则和监控网络流量。

通过Web界面登陆的一个VShield Manager可以管理来自多个ESX或ESXi 主机的vShield代理。

一旦用户设置了通过vShield Zones保护vSwitch,VShield Manager将在vSwitch所在的虚拟主机中安装vShield代理。

通过vShield代理提供防火墙保护、网络流量分析和安全区域设置的功能。

vShield代理把所有流量分隔为被保护域和未被保护域,所有来自未被保护域的网络流量穿过vShield代理到达虚拟机所在的被保护域。

试想原来有一组可以通过公路到达的房子。

为了保护这些房子,使得只有被允许的访客可以进入,我们首先把这些房子搬迁到一个独立的小岛上。

所有试图进入小岛的客人,都必须跨越一座唯一的小桥。

在小桥的入

口处放置一个守卫(vShield客户端),他只允许出现在访客列表上(防火墙规则)的客人通行。

同时,警卫会监控和管理所有通过小桥的人流来排查任何可疑的情况(流量分析)。

接下来用技术术语说明部署vShield代理的步骤:

1.根据样本为vShield客户端程序创建一个新的虚拟机。

然后为虚

拟机分配三块虚拟网卡(vNIC),一个用于跟VShield Manager

之间的对话;一个连接到原有的vSwitch(vSwitch1)接管未

被保护的流量(入口),另一个连接到新创建的vSwitch

(vSwitch2)作为到达虚拟机的被保护流量通道(出口)。

2.创建新的vSwitch(vSwitch2)时不分配物理网卡。

3.在vSwitch 1上创建一组新的端口用于未被保护的流量通过,

在vSwitch2上创建一组新的端口用于被保护的流量通过。

vShield agent的虚拟网卡(vNIC)分别建立跟这两组端口连

接。

4.在vSwitch2中创建所有原来位于vSwitch 1中的虚拟机端口,

修改每个虚拟机的设置,并且把物理网卡转移到vSwitch2的新

端口组中。

5.一旦虚拟机被移动到vSwitch2中,把原始端口从vSwitch1中

移除。

这是vShield Zones部署前的vSwitch显示界面:

这是部署vShield Zones之后的显示界面:

从图上可以看到所有的流量必须通过位于vSwitch1上的物理网卡,然后穿过vShield agent虚拟机,到达新的虚拟机所在的被保护的vSwitch1_VS vSwitch。

如果需要部署vShield Zones,首先具备的基本需求是VMware ESX 或ESXi 4.0主机和vCenter Server 4.0,然后您需要拥有可以增加和启动虚拟机的管理权限,和用于分配给vShield Manager和每个vShield agent的静态IP地址。

另一方面,还有一个重要因素没有提到。

就是vShield Manager虚拟机创建时需要预先分配并保留2GB内存空间,vShield agent的创建需要预先分配并保留1GB内存空间。

由于保留内存空间的需求,当Manager和代理启动之前,您必须确保主机有足够的可用空闲物理内存空间。

虽然可以通过修改虚拟机的设置来配置预留内存的大小,但是我并不建议这么做。

这种做法会导致设备的性能受到影响,进而影响到功能的实现。

而且也无需增加分配给vShield Manager 和代理的内存空间,这样也不会改善性能。

当然vShield也具备如下列举的这些端口需求:

∙Port 11——Secure Shell,或SSH(Transmission Control Protocol TCP)——用于在vShield Manager和代理之间的通

讯

∙Port 123——Network Time Protocol (User Datagram Protocol, UDP)——用于vShield Manager和代理的时间同步∙Port 443——HTTP Secure(TCP)——用于PC机通过web 图形界面登陆和管理vShield Manager

Port 1162——Simple Network Management Protocol, SNMP (UDP)——用于从vShield 代理到vShield Manager

发送SNMP信息,包括内存和CPU在内的所有其他静态设备,

都使用Port 22。

vShield Manager和代理都会占用主机资源,其中内存和硬盘的占用是静态的,CPU的占用率基本上取决于通过代理的网络流量大小。

另外在流量通过代理时会存在一定的网络延迟,这是由于从代理到达虚拟机的时候增加了额外的跳转导致的。

从设计原理分析,每个vShield客户端最多支持40,000个并发的对话(session),这个吞吐量不受它所在主机硬件情况和分配给客户端的资源的限制。

vShield Manager和代理的资源占用情况列举如下:

vShield Manager可以管理最多50个vShield代理,一个单独的vShield Zones客户端可以保护最多500个虚拟机。

在这个系列的下一章节,我们将讨论:如何安装和配置vShield Zones Manger和代理组件。