本地端口查看

设置自己电脑的端口

本文主要防范方法察看本地共享资源删除共享删除ipc空连接账号密码的安全原则关闭自己的139端口445端口的关闭3389的关闭4899的防范禁用服务本地策略本地安全策略用户权限分配策略工具介绍避免被恶意代码木马等病毒攻击常用安全防护软件下载1.察看本地共享资源点击“开始菜单”“运行”输入“CMD”回车输入“net share”如果看到有异常的共享那么应该关闭。

但是有时你关闭共享下次开机的时候又出现了那么你应该考虑一下你的机器是否已经被黑客所控制了或者中了病毒。

2.删除共享每次输入一个使用Windows 2000/XP的用户都会碰到一个问题那就是默认的管理共享。

虽然用户并没有设置共享但每个盘符都被Windows自动设置了共享其共享名为盘符后面加一个符号。

一般来说除了每个硬盘都被共享外还存在Admin、IPC这两个共享分别为远程管理共享与远程网络连接。

这样局域网内同一工作组内的计算机只要知道被访问主机的管理员密码就可以通过在浏览器的地址栏中输入“计算机名盘符”来访问你的文件。

这些共享默认设置本来是方便用户的但是却让黑客利用了它窃取您电脑里的宝贵资料。

我们可以利用命令提示符来删除默认的共享。

点击“开始菜单”“运行”输入“CMD”回车再输入命令net share admin /delete net share c /delete net share d /delete如果有ef等磁盘可以继续删除即使是这样删除之后下一次你重新开机共享还是会再次出现我们总不能每次开机都删除共享吧所以这不是彻底解决的办法。

彻底的解决办法是通过修改注册表。

在“运行”内输入“regedit”打开注册表编辑器A禁止C D等共享展开HKEY_LOCAL_MACHINESYSTEMCurrentControlsetservicesTcpipParamers分支新建一个名为EnablelCMPRedirects的键值项将其设置为00是不响应。

怎样查看端口+怎么关闭开放端口+常用安全黑客网络DOS命令

net logoff 断开连接的共享

net pause 服务名 暂停某服务

net send ip "文本信息" 向对方发信息

net ver 局域网内正在使用的网络连接类型和信息

net share 查看本地开启的共享

net share ipc$ 开启ipc$共享

开启端口

如果要开启该端口只要先在“启动类型”选择“自动”,单击“确定”按钮,再打开该服务,在“服务状态”中单击“启动”按钮即可启用该端口,最后,单击“确定”按钮即可。

提示:在Windows 98中没有“服务”选项,你可以使用防火墙的规则设置功能来关闭/开启端口。

端口分类

逻辑意义上的端口有多种分类标准,下面将介绍两种常见的分类:

端口:69

服务:Trival File Transfer

说明:许多服务器与bootp一起提供这项服务,便于从系统下载启动代码。但是它们常常由于错误配置而使入侵者能从系统中窃取任何文件。它们也可用于系统写入文件。

端口:79

服务:Finger Server

说明:入侵者用于获得用户信息,查询操作系统,探测已知的缓冲区溢出错误,回应从自己机器到其他机器Finger扫描。

net use \\ip\ipc$ "密码" /user:"用户名" 建立IPC非空链接

net use h: \\ip\c$ "密码" /user:"用户名" 直接登陆后映射对方C:到本地为H:

net use h: \\ip\c$ 登陆后映射对方C:到本地为H:

net use \\ip\ipc$ /del 删除IPC链接

查看本机开放端口的方法

查看本机开放端口的方法2007-08-17 16:13众所周知,计算机之间通信是通过端口进行的,例如你访问一个网站时,Windows 就会在本机开一个端口(例如1025端口),然后去连接远方网站服务器的一个端口,别人访问你时也是如此。

默认状态下,Windows会在你的电脑上打开许多服务端口,黑客常常利用这些端口来实施入侵,因此掌握端口方面的知识,是安全上网必备的技能。

一、常用端口及其分类电脑在Internet上相互通信需要使用TCP/IP协议,根据TCP/IP协议规定,电脑有256×256(65536)个端口,这些端口可分为TCP端口和UDP端口两种。

如果按照端口号划分,它们又可以分为以下两大类:1.系统保留端口(从0到1023)这些端口不允许你使用,它们都有确切的定义,对应着因特网上常见的一些服务,每一个打开的此类端口,都代表一个系统服务,例如80端口就代表Web服务。

21对应着FTP,25对应着SMTP、110对应着POP3等(如图1)。

2.动态端口(从1024到65535)当你需要与别人通信时,Windows会从1024起,在本机上分配一个动态端口,如果1024端口未关闭,再需要端口时就会分配1025端口供你使用,依此类推。

但是有个别的系统服务会绑定在1024到49151的端口上,例如3389端口(远程终端服务)。

从49152到65535这一段端口,通常没有捆绑系统服务,允许Windows 动态分配给你使用。

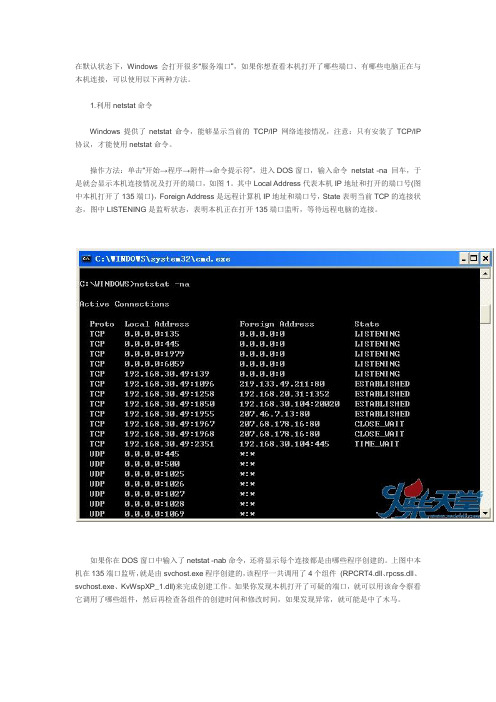

二、如何查看本机开放了哪些端口在默认状态下,Windows会打开很多“服务端口”,如果你想查看本机打开了哪些端口、有哪些电脑正在与本机连接,可以使用以下两种方法。

1.利用netstat命令Windows提供了netstat命令,能够显示当前的 TCP/IP 网络连接情况,注意:只有安装了TCP/IP协议,才能使用netstat命令。

操作方法:单击“开始→程序→附件→命令提示符”,进入DOS窗口,输入命令netstat -na 回车,于是就会显示本机连接情况及打开的端口,如图2。

本机服务器端口号查询

本机服务器端口号查询本机服务器端口号查询是一种通过特定的方法来确定本地计算机上的端口号的过程。

端口是计算机上用于与网络通信的虚拟地址。

在互联网上,IP地址用于标识计算机的位置,而端口号则用于标识特定的应用程序或服务。

了解本机服务器的端口号对于网络管理和安全很重要,下面是一些常用的方法来查询本机服务器的端口号。

1. 运行netstat命令`netstat` 是一个可以在命令行中执行的实用程序,用于显示网络连接状态和活动的统计信息。

通过运行 `netstat -a` 命令,可以查看本机服务器上所有的开放端口和活动连接。

该命令将显示每个端口的协议、本机IP地址、远程IP地址和连接状态。

2.使用端口扫描工具端口扫描工具是一种用于扫描目标计算机上所有开放的端口的程序。

这些工具可以帮助您找到本机服务器上的开放端口。

Nmap是一个常用的端口扫描工具,它可以通过运行 `nmap localhost` 来扫描本机服务器上的所有开放端口。

3.查看服务列表在Windows操作系统上,可以通过查看服务列表来查询本机服务器的端口号。

打开 "服务" 窗口(可以通过在“运行”对话框中输入“services.msc” 来打开),该窗口将显示计算机上正在运行的服务和它们所使用的端口号。

4.查看配置文件一些应用程序和服务具有配置文件,其中包含有关端口号的信息。

您可以查找这些配置文件,以确定本机服务器上特定应用程序的端口号。

通常,这些文件位于应用程序的安装目录中,或者在Windows下还可以找到它们的注册表项。

5.使用系统监视工具操作系统通常会提供一些系统监视工具,可以显示本机服务器上正在运行的进程和它们所使用的端口号。

您可以使用这些工具来查询本机服务器的端口号。

在Windows操作系统中,可以使用任务管理器来查看正在运行的进程和它们所使用的端口号。

以上是一些常见的方法来查询本机服务器的端口号。

不同的操作系统和应用程序可能会有不同的方法,因此请根据您的实际情况选择适合您的方法来查询端口号。

如何查看本机开放端口的方法

服务:Bootstrap Protocol Server

说明:通过DSL和Cable modem的防火墙常会看见大量发送到广播地址255.255.255.255的数据。这些机器在向DHCP服务器请求一个地址。HACKER常进入它们,分配一个地址把自己作为局部路由器而发起大量中间人(man-in-middle)攻击。客户端向68端口广播请求配置,服务器向67端口广播回应请求。这种回应使用广播是因为客户端还不知道可以发送的IP地址。

三、关闭本机不用的端口

默认情况下Windows有很多端口是开放的,一旦你上网,黑客可以通过这些端口连上你的电脑,因此你应该封闭这些端口。主要有:TCP139、445、593、1025 端口和 UDP123、137、138、445、1900端口、一些流行病毒的后门端口(如 TCP 2513、2745、3127、6129 端口),以及远程服务访问端口3389。关闭的方法是:

端口:22

服务:Ssh

说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。

端口:23

服务:Telnet

说明:远程登录,入侵者在搜索远程登录UNIX的服务。大多数情况下扫描这一端口是为了找到机器运行的操作系统。还有使用其他技术,入侵者也会找到密码。木马Tiny Telnet Server就开放这个端口。

端口:7

服务:Echo

说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19

服务:Character Generator

说明:这是一种仅仅发送字符的服务。UDP版本将会在收到UDP包后回应含有垃圾字符的包。TCP连接时会发送含有垃圾字符的数据流直到连接关闭。HACKER利用IP欺骗可以发动DoS攻击。伪造两个chargen服务器之间的UDP包。同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

本机服务器端口号查询

本机服务器端口号查询在计算机网络世界中,服务器端口号就像是一扇扇门,不同的应用程序通过特定的端口号与外界进行通信。

了解如何查询本机服务器的端口号对于网络管理、安全监控以及故障排查等方面都具有重要意义。

接下来,让我们一步步深入探讨如何进行本机服务器端口号的查询。

首先,我们需要明白什么是端口号。

端口号是一个 16 位的整数,范围从 0 到 65535。

它的作用是标识不同的网络应用程序或服务,就好比一个大楼里的不同房间号,通过房间号我们能准确找到对应的房间。

在 Windows 操作系统中,我们可以通过以下几种常见的方法来查询本机服务器的端口号。

一种方法是使用命令提示符(CMD)。

按下 Windows 键+ R 键,打开“运行”对话框,输入“cmd”并回车,打开命令提示符窗口。

在窗口中输入“netstat ano”命令,然后按下回车键。

这个命令会显示当前计算机上所有的网络连接和对应的端口号、进程 ID 等详细信息。

通过查看这些信息,我们可以找到正在使用的端口号以及与之相关的进程。

另一种方法是通过任务管理器。

在 Windows 任务栏上右键单击,选择“任务管理器”。

切换到“详细信息”选项卡,在列表中找到想要查询端口号的进程,右键单击该进程,选择“属性”。

在弹出的窗口中,切换到“网络”选项卡,这里可以看到该进程所使用的网络端口。

如果您使用的是 Linux 操作系统,查询端口号的方法也有多种。

可以使用“netstat tulpn”命令。

这个命令会列出所有正在监听的端口以及与之相关的进程信息,包括端口号、协议、进程 ID 等。

另外,“lsof i :端口号”命令也很有用。

如果您已经知道了某个特定的端口号,想要查看哪个进程在使用它,就可以使用这个命令。

将“端口号”替换为您想要查询的实际端口号即可。

对于 Mac OS 系统,我们可以打开“终端”应用程序。

输入“lsof i P |grep i "listen"”命令来查看正在监听的端口和相关进程。

利用netstat命令在Linux中查看网络连接和端口状态

利用netstat命令在Linux中查看网络连接和端口状态在Linux系统中,使用netstat命令能够方便地查看网络连接和端口状态。

netstat是网络统计的缩写,它可以提供有关网络接口(网络设备)、连接状态和本地路由表的信息。

本文将介绍如何使用netstat命令来查看网络连接和端口状态,以及如何解读netstat的输出结果。

一、查看网络连接netstat命令可以用来查看当前系统上的网络连接信息,包括TCP和UDP连接。

使用以下命令可以列出所有的网络连接:```netstat -a```该命令的输出结果包括本地地址、远程地址、连接状态和PID(进程标识)。

其中,本地地址表示本地计算机的IP地址和端口号,远程地址表示与本地计算机建立连接的远程计算机的IP地址和端口号,连接状态表示连接的状态(如ESTABLISHED表示已建立连接,TIME_WAIT表示关闭连接等),PID表示与该连接关联的进程的ID。

如果只想查看TCP连接或UDP连接,可以使用以下命令:```netstat -at #查看TCP连接netstat -au #查看UDP连接```二、查看端口状态除了可以查看网络连接,netstat命令还可以查看系统上的端口状态。

端口状态反映了每个端口的监听状态。

使用以下命令可以列出当前系统上的监听端口:```netstat -l```该命令的输出结果包括协议类型、本地地址和端口、PID和程序名称。

协议类型可以是TCP或UDP,本地地址和端口表示监听的本地IP地址和端口号。

如果只想查看TCP监听端口或UDP监听端口,可以使用以下命令:```netstat -lt #查看TCP监听端口netstat -lu #查看UDP监听端口```三、解读netstat的输出结果netstat命令的输出结果可能会比较长,需要根据具体情况进行解读。

以下是netstat输出结果的一些常见字段含义:- Proto:协议类型,TCP或UDP。

端口号怎么查看

端口号怎么查看1. 在Windows操作系统中,可以使用命令行工具“netstat -ano”来查看当前计算机上正在监听的端口号。

2. 在Linux操作系统中,可以使用命令行工具“netstat -tunlp”来查看当前计算机上正在监听的端口号。

3. 在Mac操作系统中,可以使用命令行工具“lsof -i”来查看当前计算机上正在监听的端口号。

4. 对于特定的程序,可以通过其配置文件或者设置界面来查看该程序所使用的端口号。

5. 通过计算机的防火墙设置界面来查看已经打开的端口号。

6. 使用网络监控工具,如Wireshark、TCPView或者NetStat Agent来查看端口号。

7. 在Web浏览器中输入“localhost:port”,其中的“port”改为具体的端口号,可以查看该端口所提供的服务。

8. 查看服务器的日志文件,通常会记录服务器上正在监听的端口号。

9. 在网络设备(如路由器、交换机)的管理界面中查看端口映射配置,可以了解到外部访问内部设备所使用的端口号。

10. 在应用程序的配置文件中查找端口配置,如Apache Web服务器的httpd.conf文件。

11. 使用端口扫描工具,如Nmap,可以扫描指定IP地址上的开放端口号。

12. 使用命令行工具“tasklist”和“netstat -ano”结合,可以查看某个程序所占用的端口号。

13. 使用网络监控工具,如Cacti、Zabbix等,可以查看整个网络中所有设备正在使用的端口号。

14. 在路由器的配置界面中,查看端口转发配置或者虚拟服务器配置,可以了解到内部设备所使用的端口号。

15. 在某些操作系统中,如Windows Server 2008及以上版本,可以通过远程管理工具查看远程计算机上正在监听的端口号。

16. 通过网络设备管理软件,如Cisco的Network Assistant或者华为的eSight,可以查看网络设备上正在使用的端口号。

如何查看本机mac地址和IP,怎么查看本机的IP、MAC地址和端口占用情况?

如何查看本机mac地址和IP,怎么查看本机的IP、MAC地址和端口占用情况?1.开始--运行(也可以同时按住win+r)--cmd 进入命令提示符2.输入ipconfig,按回车。

即查看了IP地址,子码掩码,网关信息。

3.输入ipconfig/all,按回车。

即查看了包含IP地址,子码掩码,网关信息以及MAC地址4.我们有时在启动应用程序的时候提示端口被占用,如何知道谁占有了我们需要的端口,输入netstat -ano,按回车,查看所有的端口占用情况。

5.查看指定端口的占用情况如8001端口,输入:netstat -aon|findstr "8001"6.8001端口被进程号为15312的进程占用,继续执行下面命令:tasklist|findstr "15312" 查看对应的进程7.可以看到是被netbox.dll给占用了。

8.如果不想这个程序继续占用,可以结束该进程:taskkill /f /t /im netbox.dll"怎么查看电脑服务器的ip地址和端口?以win10为例,在桌面模式下,右键单击“开始”按钮,弹出右键菜单,点击“运行”,运行中输入cmd再点击“确定”按钮,进入命令提示窗口,输入ipconfig/all指示命令之后按一下回车键,这个时候就可以看到电脑的服务器的ip地址了。

接下来在命令提示框内输入命令“netstat -an”然后再按一下回车,按了回车之后,就可以看到你电脑所有端口的信息了。

IP地址互联网协议地址,缩写为IP地址(IP Address)。

IP地址是IP协议提供的一种统一的地址格式,它为互联网上的每一个网络和每一台主机分配一个逻辑地址,以此来屏蔽物理地址的差异。

"。

如何设置网络端口

如何设置网络端口众所周知,计算机之间通信是通过端口进行的,例如你访问一个网站时,Windows 就会在本机开一个端口(例如1025端口),然后去连接远方网站服务器的一个端口,别人访问你时也是如此。

默认状态下,Windows会在你的电脑上打开许多服务端口,黑客常常利用这些端口来实施入侵,因此掌握端口方面的知识,是安全上网必备的技能。

一、常用端口及其分类电脑在Internet上相互通信需要使用TCP/IP协议,根据TCP/IP协议规定,电脑有256×256(65536)个端口,这些端口可分为TCP端口和UDP端口两种。

如果按照端口号划分,它们又可以分为以下两大类:1.系统保留端口(从0到1023)这些端口不允许你使用,它们都有确切的定义,对应着因特网上常见的一些服务,每一个打开的此类端口,都代表一个系统服务,例如80端口就代表Web服务。

21对应着FTP,25对应着SMTP、110对应着POP3等(如图1)。

2.动态端口(从1024到65535)当你需要与别人通信时,Windows会从1024起,在本机上分配一个动态端口,如果1024端口未关闭,再需要端口时就会分配1025端口供你使用,依此类推。

但是有个别的系统服务会绑定在1024到49151的端口上,例如3389端口(远程终端服务)。

从49152到65535这一段端口,通常没有捆绑系统服务,允许Windows 动态分配给你使用。

二、如何查看本机开放了哪些端口在默认状态下,Windows会打开很多“服务端口”,如果你想查看本机打开了哪些端口、有哪些电脑正在与本机连接,可以使用以下两种方法。

1.利用netstat命令Windows提供了netstat命令,能够显示当前的 TCP/IP 网络连接情况,注意:只有安装了TCP/IP协议,才能使用netstat命令。

操作方法:单击“开始→程序→附件→命令提示符”,进入DOS窗口,输入命令netstat -na 回车,于是就会显示本机连接情况及打开的端口,如图2。

win10系统中对本地端口进行简单分析

win10系统中对本地端⼝进⾏简单分析突然有事情涉及到本地端⼝,对相关内容进⾏了了解,这部分知识应该偏向运维,有些不好理解,查起来也零零散散的,理解的可能也有误……只记录⼀部分东西想要查看本地端⼝的情况,在cmd下使⽤netstat -an查看端⼝情况。

会出现长长的⼀串东西,⼀部分是TCP,⼀部分是UDP,但⾥⾯的东西⼤概可以分成⼏种,下⾯慢慢分析。

包括四个字段:协议、内部地址、外部地址、状态1、状态 这⾥说⼏个我⾃⼰关注的状态,⽐较浅显的含义。

LISTENING:是指开放着的,等待连接的。

ESTABLISHED:这是正在连接 CLOSE_WAIT、TIME_WAIT、SYN_SENT:这些是三次握⼿四次挥⼿过程中的某些状态,还有⼀个断⽹时出现的状态没有去记2、外部地址是0.0.0.0的TCP连接TCP 0.0.0.0:1350.0.0.0:0 LISTENINGTCP 0.0.0.0:4450.0.0.0:0 LISTENINGTCP 0.0.0.0:33060.0.0.0:0 LISTENINGTCP 0.0.0.0:50400.0.0.0:0 LISTENINGTCP 0.0.0.0:496640.0.0.0:0 LISTENINGTCP 0.0.0.0:496650.0.0.0:0 LISTENINGTCP 0.0.0.0:496660.0.0.0:0 LISTENINGTCP 0.0.0.0:496670.0.0.0:0 LISTENINGTCP 0.0.0.0:496680.0.0.0:0 LISTENINGTCP 0.0.0.0:496710.0.0.0:0 LISTENINGTCP 10.18.16.169:1390.0.0.0:0 LISTENINGTCP 127.0.0.1:43000.0.0.0:0 LISTENINGTCP 127.0.0.1:43010.0.0.0:0 LISTENINGTCP 127.0.0.1:100000.0.0.0:0 LISTENINGTCP 127.0.0.1:100010.0.0.0:0 LISTENINGTCP 127.0.0.1:496850.0.0.0:0 LISTENINGTCP 127.0.0.1:545300.0.0.0:0 LISTENING 这些是对外开放的端⼝,0.0.0.0可以表⽰任何地址。

cmd命令查看本机的端口占用情况

cmd命令查看本机的端⼝占⽤情况简短步骤:

1.打开cmd命令提⽰符,输⼊netstat -ano,可以看到当前本机的所有端⼝情况

2.输⼊netstat -aon|findstr,加端⼝号,记住进程pid

3.tasklist|findstr,加刚才记住的pid,可以查到该端⼝是哪个应⽤占⽤的

1.打开cmd命令提⽰符,输⼊netstat -ano,可以看到当前本机的端⼝情况,并找到占⽤的端⼝

(1)地址⼀栏相关说明:

0.0.0.0 是对外开放,通过服务域名、ip可以访问的端⼝

127.0.0.1 只能对本机 localhost访问,也是保护此端⼝安全性

(2)状态信息⼀栏相关说明:

LISTENING 服务启动处于监听状态

ESTABLISHED 建⽴连接。

表⽰两台机器正在通信

CLOSE_WAIT 对⽅主动关闭

TIME_WAIT 我⽅主动关闭

2、继续输⼊netstat -aon|findstr,加端⼝号,记住进程pid

3.tasklist|findstr,加刚才记住的pid

可以查询到当前占⽤这个端⼝的是那个应⽤

所有步骤的图⽰和输出结果:。

检查本地TCPIP端口1433是否被监听

在以太网协议中规定,同一局域网中的一台主机要和另一台主机进行直接通信,必须要知道目标主机的MAC地址。

而在TCP/IP协议栈中,网络层和传输层只关心目标主机的IP地址。

这就导致在以太网中使用IP协议时,数据链路层的以太网协议接到上层IP协议提供的数据中,只包含目的主机的IP地址。

于是需要一种方法,根据目的主机的IP地址,获得其MAC地址。

这就是ARP协议要做的事情。

所谓地址解析(address resolution)就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。

另外,当发送主机和目的主机不在同一个局域网中时,即便知道目的主机的MAC地址,两者也不能直接通信,必须经过路由转发才可以。

所以此时,发送主机通过ARP协议获得的将不是目的主机的真实MAC 地址,而是一台可以通往局域网外的路由器的某个端口的MAC地址。

于是此后发送主机发往目的主机的所有帧,都将发往该路由器,通过它向外发送。

这种情况称为ARP代理(ARP Proxy)。

工作原理ARP在每台安装有TCP/IP协议的电脑里都有一个ARP缓存表,表里的IP地址与MAC地址是一一对应的。

ARP工作原理以主机 A(192.168.1.5)向主机B(192.168.1.1)发送数据为例。

当发送数据时,主机A会在自己的ARP 缓存表中寻找是否有目标IP地址。

如果找到了,也就知道了目标MAC地址,直接把目标MAC地址写入帧里面发送就可以了;如果在ARP缓存表中没有找到目标IP地址,主机 A就会在网络上发送一个广播,A 主机MAC地址是“主机A的MAC地址”,这表示向同一网段内的所有主机发出这样的询问:“我是192.168.1.5,我的硬件地址是"主机A的MAC地址".请问IP地址为192.168.1.1的MAC地址是什么?”网络上其他主机并不响应ARP询问,只有主机B接收到这个帧时,才向主机A做出这样的回应:“192.168.1.1的MAC地址是00-aa-00-62-c6-09”。

linux查看本服务端口开放情况

linux查看本服务端⼝开放情况 在Linux使⽤过程中,需要了解当前系统开放了哪些端⼝,并且要查看开放这些端⼝的具体进程和⽤户,可以通过netstat命令进⾏简单查询。

1、netstat命令各个参数说明如下: -t : 指明显⽰TCP端⼝ -u : 指明显⽰UDP端⼝ -l : 仅显⽰监听套接字(所谓套接字就是使应⽤程序能够读写与收发通讯协议(protocol)与资料的程序) -p : 显⽰进程标识符和程序名称,每⼀个套接字/端⼝都属于⼀个程序。

-n : 不进⾏DNS轮询,显⽰IP(可以加速操作)2、netstat配合蚕⾷即可显⽰当前服务器上所有端⼝及进程服务,与grep结合可查看某个具体端⼝及服务情况: netstat -ntlp //查看当前所有tcp端⼝· netstat -ntulp |grep 80 //查看所有80端⼝使⽤情况· netstat -an | grep 3306 //查看所有3306端⼝使⽤情况·3、例如要查看当前Mysql默认端⼝3306是否启动可以做如下操作Active Internet connections (only servers)Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program nametcp 000.0.0.0:80090.0.0.0:* LISTEN 68591/javatcp 000.0.0.0:99990.0.0.0:* LISTEN 68591/javatcp 0010.183.118.121:800.0.0.0:* LISTEN 68591/javatcp 000.0.0.0:100010.0.0.0:* LISTEN 25566/sshdtcp 00192.168.122.1:530.0.0.0:* LISTEN 4380/dnsmasqtcp 000.0.0.0:220.0.0.0:* LISTEN 25566/sshdtcp 00127.0.0.1:6310.0.0.0:* LISTEN 1749/cupsdtcp 00127.0.0.1:250.0.0.0:* LISTEN 2509/mastertcp 000.0.0.0:495370.0.0.0:* LISTEN 879/spesservicetcp 00127.0.0.1:80050.0.0.0:* LISTEN 68591/javatcp6 0 0 :::3306 :::* LISTEN 103762/mysqldtcp6 00 :::10001 :::* LISTEN 25566/sshdtcp6 00 :::22 :::* LISTEN 25566/sshdtcp6 00 ::1:631 :::* LISTEN 1749/cupsdtcp6 00 ::1:25 :::* LISTEN 2509/master。

查看端口是否打开

在默认状态下,Windows会打开很多“服务端口”,如果你想查看本机打开了哪些端口、有哪些电脑正在与本机连接,可以使用以下两种方法。

1.利用netstat命令Windows提供了netstat命令,能够显示当前的TCP/IP 网络连接情况,注意:只有安装了TCP/IP 协议,才能使用netstat命令。

操作方法:单击“开始→程序→附件→命令提示符”,进入DOS窗口,输入命令netstat -na 回车,于是就会显示本机连接情况及打开的端口,如图1。

其中Local Address代表本机IP地址和打开的端口号(图中本机打开了135端口),Foreign Address是远程计算机IP地址和端口号,State表明当前TCP的连接状态,图中LISTENING是监听状态,表明本机正在打开135端口监听,等待远程电脑的连接。

如果你在DOS窗口中输入了netstat -nab命令,还将显示每个连接都是由哪些程序创建的。

上图中本机在135端口监听,就是由svchost.exe程序创建的,该程序一共调用了4个组件(RPCRT4.dll、rpcss.dll、svchost.exe、KvWspXP_1.dll)来完成创建工作。

如果你发现本机打开了可疑的端口,就可以用该命令察看它调用了哪些组件,然后再检查各组件的创建时间和修改时间,如果发现异常,就可能是中了木马。

2.使用端口监视类软件与netstat命令类似,端口监视类软件也能查看本机打开了哪些端口,这类软件非常多,著名的有Tcpview、Port Reporter、绿鹰PC万能精灵、网络端口查看器等,如果你上网时启动这类软件,密切监视本机端口连接情况,这样就能严防非法连接,确保自己的网络安全。

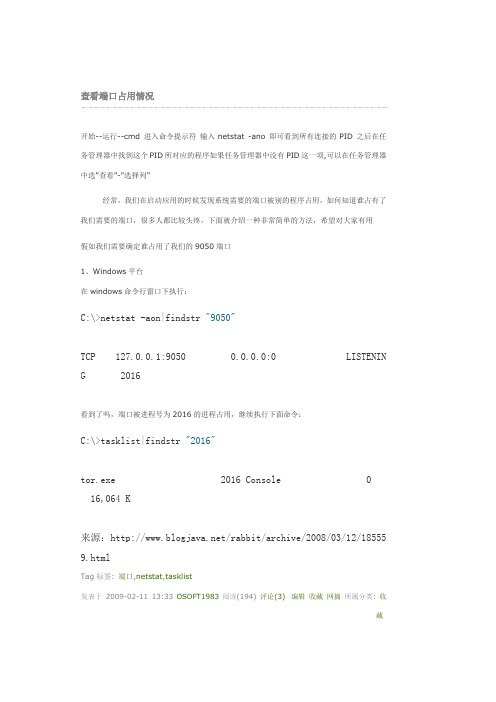

1、Windows平台在windows命令行窗口下执行:1.查看所有的端口占用情况C:\>netstat -ano协议本地地址外部地址状态 PIDTCP 127.0.0.1:1434 0.0.0.0:0 LISTENING 3236TCP 127.0.0.1:5679 0.0.0.0:0 LISTENING 4168TCP 127.0.0.1:7438 0.0.0.0:0 LISTENING 4168TCP 127.0.0.1:8015 0.0.0.0:0 LISTENING 1456TCP 192.168.3.230:139 0.0.0.0:0 LISTENING 4TCP 192.168.3.230:1957 220.181.31.225:443 ESTABLISHED 3068TCP 192.168.3.230:2020 183.62.96.189:1522 ESTABLISHED 1456TCP 192.168.3.230:2927 117.79.91.18:80 ESTABLISHED 4732TCP 192.168.3.230:2929 117.79.91.18:80 ESTABLISHED 4732TCP 192.168.3.230:2930 117.79.91.18:80 ESTABLISHED 4732TCP 192.168.3.230:2931 117.79.91.18:80 ESTABLISHED 47322.查看指定端口的占用情况C:\>netstat -aon|findstr "9050"协议本地地址外部地址状态 PIDTCP 127.0.0.1:9050 0.0.0.0:0 LISTENING 2016P: 看到了吗,端口被进程号为2016的进程占用,继续执行下面命令:(也可以去任务管理器中查看pid对应的进程)3.查看PID对应的进程C:\>tasklist|findstr "2016"映像名称 PID 会话名会话# 内存使用========================= ======== ================ tor.exe 2016Console 0 16,064 KP:很清楚吧,tor占用了你的端口。

查看本机开放端口经典三法

1. Windows本身自带的netstat命令

பைடு நூலகம்

关于netstat命令,我们先来看看windows帮助文件中的介绍:

Netstat

显示协议统计和当前的 TCP/IP 网络连接。该命令只有在安装了 TCP/IP 协议后才可以使用。

netstat [-a] [-e] [-n] [-s] [-p protocol] [-r] [interval]

好了,看完这些帮助文件,我们应该明白netstat命令的使用方法了。现在就让我们现学现用,用这个命令看一下自己的机器开放的端口。进入到命令行下,使用netstat命令的a和n两个参数:

C:\>netstat -an

Active Connections

Proto Local Address Foreign Address State

UDP 0.0.0.0:1047 0.0.0.0:0

解释一下,Active Connections是指当前本机活动连接,Proto是指连接使用的协议名称,Local Address是本地计算机的 IP 地址和连接正在使用的端口号,Foreign Address是连接该端口的远程计算机的 IP 地址和端口号,State则是表明TCP 连接的状态,你可以看到后面三行的监听端口是UDP协议的,所以没有State表示的状态。看!我的机器的7626端口已经开放,正在监听等待连接,像这样的情况极有可能是已经感染了冰河!急忙断开网络,用杀毒软件查杀病毒是正确的做法。

2.工作在windows2000下的命令行工具fport

使用windows2000的朋友要比使用windows9X的幸运一些,因为可以使用fport这个程序来显示本机开放端口与进程的对应关系。

如何查看本机端口的使用情况

评论#1楼netstat 有一个参数-b 可以直接显示是哪个程序或进程占用了通讯端口netstat -abnC:\>netstat -abnActive ConnectionsProto Local Address Foreign Address State PIDTCP 0.0.0.0:80 0.0.0.0:0 LISTENING 2872[Apache.exe]TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 1088c:\windows\system32\WS2_32.dllC:\WINDOWS\system32\RPCRT4.dllc:\windows\system32\rpcss.dllC:\WINDOWS\system32\svchost.exe-- 未知组件--[svchost.exe]TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4[System]TCP 0.0.0.0:1000 0.0.0.0:0 LISTENING 3392[rtxc.exe]TCP 0.0.0.0:3306 0.0.0.0:0 LISTENING 1860[mysqld-nt.exe]TCP 0.0.0.0:24516 0.0.0.0:0 LISTENING 2976[Skype.exe]netstat [未注册用户] 评论于2009-02-11 15:54 回复引用#2楼此外,还有一个参数netstat -e可以显示网卡的包吞吐量和字节吞吐量。

定时获取这个数据可以大致计算本机网络的上行下载速率在上网的过程中,我们的计算机难免会受到木马的入侵,一般的木马杀毒软件可以查出来,但比较新型或少见的就有可能被漏掉,因为一般的木马都会在计算机上打开某一个端口等待别人控制,所以通常的做发都是去分析端口来看是否有异常的程序,一般windows提供的netstat命令只能列出被打开的端口,所以如果要看是哪个程序占用了端口,有时候还不得不借助于第三方软件,如ActivePort或Fport等,但这些软件均需要安装才可以使用,较为麻烦。

路由器如何查看本机所开端口

路由器如何查看本机所开端口路由器是现在连接网络重要的设备,很多时候连接的用户多了,我们偶尔可以查看一下本机所开的端口,下面是店铺整理的一些关于路由器查看本机所开端口的相关资料,供你参考。

路由器查看本机所开端口的方法一、查看本机所开端口用netstat -a —n命令查看!再state下面有一些英文,我来简单说一下这些英文具体都代表什么LISTEN:侦听来自远方的TCP端口的连接请求SYN-SENT:再发送连接请求后等待匹配的连接请求SYN-RECEIVED:再收到和发送一个连接请求后等待对方对连接请求的确认ESTABLISHED:代表一个打开的连接FIN-WAIT-1:等待远程TCP连接中断请求,或先前的连接中断请求的确认FIN-WAIT-2:从远程TCP等待连接中断请求CLOSE-WAIT:等待从本地用户发来的连接中断请求CLOSING:等待远程TCP对连接中断的确认LAST-ACK:等待原来的发向远程TCP的连接中断请求的确认TIME-WAIT:等待足够的时间以确保远程TCP接收到连接中断请求的确认CLOSED:没有任何连接状态二、获得一个IP地址的主机名利用ping -a ip 命令查看!再第一行的pinging后面的『ip』前面的英文就是对方主机名! 同样道理,利用ping machine_name也可以得到对方的ip获得一个网站的ip地址的方法是:ping www.***.com比如想知道莱芜信息在线的ip,就用ping 来查看就可以了顺便说一句:如果返回:Reply from *.*.*.*: TTL expired intransit的话,呵呵,代表TTL(生命周期)在传输过程中过期什么意思呢?我来解释一下! 导致这个问题出现的原因有两个1)TTL值太小!TTL值小于你和对方主机之间经过的路由器数目。

2)路由器数量太多,经过路由器的数量大于TTL值! 呵呵,其实这两点是一个意思!只不过说法不同而已!3)如何查看本机的ip地址? 用ipconfig来查看就可以! 也可以再Windows中的开始菜单,运行中输入winipcfg,同样可以看到自己的ip ipconfig命令后面如果加一个参数/all的话,可以得到更加详细的资料,比如DNS、网关等……4)再使用net命令的时候遇到一些错误代码,如何查看对应的错误信息?用命令net helpmsg erorr_code来查看就可以了比如错误代码为:88 则查看命令为:net helpmsg 88 下面有这个错误代码的中文显示!5)利用telnet连接到对方主机上,想获得一些系统信息,用什么命令?set命令可以很好的完成你所需要收集信息的任务的! 方法:再cmd下直接输入set(telnet对方主机以后,也是直接set就可以了~然后能够得到NNNNN多的信息) 再这里,computername:还用说么?主机名! OS=Windows_NT :操作系统的类型哦~path=C:\perl\bin\ :(perl的解释器位置!) systemDrive=c: 操作系统盘符! USERNAME=coldcrysky 当前登陆使用机器的用户……(6)跟踪路由器的命令是什么?tracert 格式:tracert ip 中间会列出所有经过的路由器列表!这些路由器如果是暴露再防火墙外面的话,还可以看到路由的IP哦~呵呵(这里又涉及到了另外一个问题:为什么要把路由放在防火墙后面?原因呢,主要有两点1)保护路由器!因为现在越来越多的攻击和入侵已经开始瞄准路由器了~如果直接把路由暴露在外面,呵呵,是非常危险的!被DoS了就不好了啊~呵呵,所以要放在防火墙里面;2)为路由器减少负担!如果所有的过滤功能统统都压在路由器上面,呵呵,路由器的负担就太大了!) 当然,利用pathping也可以达到同样效果!格式与tracert一样!3)简单介绍一下cookie! cookie,又名小甜点。

Netstat检验本机各端口的网络连接

Netstat检验本机各端⼝的⽹络连接Netstat是DOS命令,是⼀个监控TCP/IP⽹络的⾮常有⽤的⼯具,它可以显⽰路由表、实际的⽹络连接以及每⼀个⽹络接⼝设备的状态信息.Netstat⽤于显⽰与IP、TCP、UDP和ICMP协议相关的统计数据,⼀般⽤于检验本机各端⼝的⽹络连接情况。

如果你的计算机有时候接收到的数据报导致出错数据或故障,你不必感到奇怪,TCP/IP可以容许这些类型的错误,并能够⾃动重发数据报。

但如果累计的出错情况数⽬占到所接收的IP数据报相当⼤的百分⽐,或者它的数⽬正迅速增加,那么你就应该使⽤Netstat查⼀查为什么会出现这些情况了。

⼀般⽤netstat -na 来显⽰所有连接的端⼝并⽤数字表⽰.netstat命令的功能是显⽰⽹络连接、路由表和⽹络接⼝信息,可以让⽤户得知⽬前都有哪些⽹络连接正在运作。

该命令(linux下)的⼀般格式为:netstat [选项]命令中各选项的含义如下:-a 显⽰所有socket,包括正在监听的。

-c 每隔1秒就重新显⽰⼀遍,直到⽤户中断它。

-i 显⽰所有⽹络接⼝的信息,格式同―ifconfig -e‖。

-n 以⽹络IP地址代替名称,显⽰出⽹络连接情形。

-r 显⽰核⼼路由表,格式同―route -e‖。

-t 显⽰TCP协议的连接情况。

-u 显⽰UDP协议的连接情况。

-v 显⽰正在进⾏的⼯作。

-A 显⽰任何关联的协议控制块的地址。

主要⽤于调试-a 显⽰所有套接字的状态。

在⼀般情况下不显⽰与服务器进程相关联的套接字-i 显⽰⾃动配置接⼝的状态。

那些在系统初始引导后配置的接⼝状态不在输出之列-m 打印⽹络存储器的使⽤情况-n 打印实际地址,⽽不是对地址的解释或者显⽰主机,⽹络名之类的符号-r 打印路由选择表-f address -family对于给出名字的地址簇打印统计数字和控制块信息。

到⽬前为⽌,唯⼀⽀持的地址簇是inet-I interface 只打印给出名字的接⼝状态-p protocol-name 只打印给出名字的协议的统计数字和协议控制块信息-s 打印每个协议的统计数字-t 在输出显⽰中⽤时间信息代替队列长度信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

它主要的用法和详解!

(netstat -na 命令),本文主要是说Linux下的netstat工具,然后详细说明一下各种网络连接状态。

netstat -nat |awk ‘{print $6}’|sort|uniq -c|sort -nr

stat命令详解

-g 或–groups 显示多重广播功能群组组员名单。

-h 或–help 在线帮助。

-i 或–interfaces 显示网络界面信息表单。

-l 或–listening 显示监控中的服务器的Socket。

-u或–udp 显示UDP传输协议的连线状况。

-v或–verbose 显示指令执行过程。

-V 或–version 显示版本信息。

-w或–raw 显示RAW传输协议的连线状况。

-x或–unix 此参数的效果和指定”-A unix”参数相同。

–ip或–inet 此参数的效果和指定”-A inet”参数相同。

-p 或–programs 显示正在使用Socket的程序识别码和程序名称。

-r 或–route 显示 Routing Table。

-s 或–statistice 显示网络工作信息统计表。

-t 或–tcp 显示TCP 传输协议的连线状况。

-c 或–continuous 持续列出网络状态。

-C 或–cache 显示路由器配置的快取信息。

-e 或–extend 显示网络其他相关信息。

-F 或 –fib 显示FIB。

其实我常用的是 netstat -tnl | grep 443 (查看443端口是否被占用),如果有当前是root用户,我喜欢用netstat -pnl | grep 443 (还可显示出占用本机443端口的进程PID)。

netstat

功能说明:显示网络状态。

语 法:netstat [-acCeFghilMnNoprstuvVwx] [-A<网络类型>][--ip]

补充说明:利用netstat指令可让你得知整个Linux系统的网络情况。

参 数:

-a 或–all 显示所有连线中的Socket。

-A <网络类型>或–<网络类型> 列出该网络类型连线中的相关地址。

-M 或–masquerade 显示伪装的网络连线。

-n 或–numeric 直接使用IP地址,而不通过域名服务器。

-N 或–netlink或–symbo或–timers 显示计时器。