MAC扩展访问列表的配置

Mac命令行中的网络共享和访问控制技巧

Mac命令行中的网络共享和访问控制技巧在Mac命令行中,我们可以使用网络共享和访问控制技巧来管理网络连接和保护我们的系统安全。

本文将介绍一些常见的技巧和命令,以帮助您更好地控制和配置网络设置。

1. 查看网络接口信息在命令行中输入以下命令,可以查看当前系统的网络接口信息:```ifconfig```该命令将列出所有网络接口的详细信息,包括接口名称、MAC地址、IPv4地址、子网掩码等。

2. 配置静态IP地址如果需要配置静态IP地址,可以使用以下命令:```sudo networksetup -setmanual "Wi-Fi" 192.168.1.100 255.255.255.0 192.168.1.1```上述命令将设置Wi-Fi接口为静态IP模式,IP地址为192.168.1.100,子网掩码为255.255.255.0,网关为192.168.1.1。

您可以根据实际情况修改IP地址和子网掩码。

3. 配置DNS服务器通过以下命令,您可以配置系统使用的DNS服务器:```sudo networksetup -setdnsservers "Wi-Fi" 8.8.8.8 8.8.4.4```上述命令将设置Wi-Fi接口的DNS服务器为8.8.8.8和8.8.4.4,您可以根据需要添加或删除DNS服务器。

4. 启用/禁用网络接口有时候我们需要临时禁用某个网络接口,可以使用以下命令:```sudo networksetup -setnetworkserviceenabled "Wi-Fi" off```上述命令将禁用Wi-Fi接口。

如果需要启用该接口,可以将命令中的"off"改为"on"。

5. 网络共享Mac命令行提供了网络共享功能,可以将系统的互联网连接共享给其他设备。

以下是几个常见的网络共享命令:- 共享互联网连接给Wi-Fi设备:```sudo /usr/libexec/InternetSharing -bundled```- 共享互联网连接给以太网设备:```sudo /usr/libexec/InternetSharing -bundled-Ethernet```- 停止网络共享:```sudo /usr/libexec/InternetSharing -stop```6. 配置防火墙Mac内置了防火墙功能,可以通过命令行配置防火墙规则。

路由器的MAC地址过滤与访问控制设置

路由器的MAC地址过滤与访问控制设置随着互联网的迅速发展,家庭和企业中的网络规模不断扩大,网络安全问题也变得越来越重要。

为了保护网络免受未经授权的访问和攻击,许多路由器都提供了MAC地址过滤和访问控制设置功能。

本文将介绍MAC地址过滤和访问控制设置的作用、原理以及如何在路由器上进行配置。

一、MAC地址过滤MAC地址(Media Access Control Address)是网络设备(如电脑、手机、路由器等)的唯一标识。

MAC地址过滤是一种基于硬件地址的访问控制方法,可以限制特定设备对网络的访问。

1.1 过滤有效MAC地址在路由器上设置MAC地址过滤,可以仅允许已知的MAC地址设备进行网络访问,其他设备将被阻止。

这样可以有效防止未经授权的设备接入网络,提高网络的安全性。

1.2 阻止无效MAC地址有时,网络管理员可能会通过设置黑名单,阻止特定MAC地址设备的访问。

例如,某些特定MAC地址设备可能存在漏洞或安全风险,为了保护网络的安全,可以将这些设备的MAC地址添加到黑名单中,阻止其访问网络。

二、访问控制设置除了MAC地址过滤,路由器还可以提供更细粒度的访问控制设置,以根据不同的需求和安全级别控制设备的访问权限。

2.1 IP地址过滤除了MAC地址过滤外,路由器还支持对设备的IP地址进行过滤。

通过配置IP地址过滤规则,可以根据设备的IP地址范围或指定的IP地址,限制或允许设备对网络的访问。

2.2 端口过滤某些情况下,网络管理员可能需要根据设备使用的端口或协议进行访问控制。

路由器提供了端口过滤功能,可以根据设备使用的端口号或协议类型,限制或允许设备对网络的访问。

例如,可以限制某个设备只能访问特定的端口或协议,以增加网络的安全性。

2.3 访问时间控制为了进一步提高网络的安全性和管理效果,路由器还提供了访问时间控制设置功能。

通过配置访问时间控制规则,网络管理员可以根据不同的时间段,限制或允许设备对网络的访问。

锐捷路由器命令参考

锐捷路由器命令参考命令描述的约定:∙命令和关键字使用粗体字;∙变量使用斜体字;∙方括号([])之间的内容是可选的参数;∙花括号({})之间的内容是必须从多个参数中选择一个,参数之间用(|)隔开。

分类目录:∙基本操作命令∙基本系统管理命令∙线路配置命令∙文件系统操作命令∙以太网接口配置命令∙同步串行口配置命令∙逻辑接口配置命令∙路由配置命令∙RIP协议配置命令∙OSPF协议配置命令∙HDLC协议配置命令∙PPP协议配置命令∙帧中继配置命令∙NAT配置命令∙DHCP配置命令∙ACL配置命令基本操作命令基本系统管理命令线路配置命令文件系统操作命令以太网接口配置命令同步串行口(Serial)配置命令逻辑接口配置命令路由配置命令RIP协议配置命令OSPF协议配置命令HDLC协议配置命令PPP协议配置命令帧中继配置命令NAT配置命令DHCP配置命令ACL配置命令NAT配置命令address命令address interfaceclear命令本站首页→网络技术→锐捷路由器命令参考回顶部ip nat命令ip nat inside destinationip nat inside source listip nat inside source staticip nat outside source listip nat outside source staticip nat poolip nat translationACL配置命令absolute 命令access-list 命令access-list(1~99,1300~1999)access-list(100~199,2000~2699)access-list(700~799)access-list(2700~2899)expert access 命令expert access-groupdeny 命令deny(扩展ACL)deny(MAC扩展ACL)ip access-group 命令ip access-list 命令ip access-list resequence。

配置访问控制列表和时间范围

实例:access-list 100 deny ip 10.1.1.0/24 any time-range wwwtime-range wwwperiodic daily 08:00 to 20:00exitinterface eth0/1ip access-group 100 inexitwrite参考:router(config-time-range)#absolute Absolute time and dateexit Exit from time-range configuration modeno Negate a command or set its defaultsperiodic Periodic time and daterouter(config-time-range)# periodic<1-7> Monday to Sundaydaily Every day of the weekfriday Fridaymonday Mondaysaturday Saturdaysunday Sundaythursday Thursdaytuesday Tuesdaywednesday Wednesdayweekdays Monday thru Fridayweekend Saturday and Sundayrouter(config-time-range)# absoluteend Ending time and datestart Starting time and daterouter(config-if-eth0/1)# ip access-group<1-199> Access list number<1300-2699> Access list numberrouter(config-if-eth0/1)# ip access-group 100in Packet directionout Packet direction配置访问控制列表和时间范围42.1 访问控制列表简介访问控制列表是一个公共应用模块,它制定了访问控制权限的规则定义,为其他模块制定访问权限集合提供方便。

Cisco的MAC地址与IP绑定方法是什么

Cisco的MAC地址与IP绑定方法是什么交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。

对于Cisco的MAC地址与IP绑定方法,可能很多用户还不熟悉,下面一起看看!方法步骤1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:ng=1cellPadding=0width="80%"align=leftbgCol or=#ccccccborder=0>Switch#configterminal#进入配置模式Switch(config)#Interfacefastethernet0/1#进入具体端口配置模式Switch(config-if)#Switchportport-secruity#配置端口安全模式Switch(config-if)switchportport-securitymac-addressMAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if)noswitchportport-securitymac-addressMAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Macaccess-listextendedMAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permithost0009.6bc4.d4bfany#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permitanyhost0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if)interfaceFa0/20#进入配置具体端口的模式Switch(config-if)macaccess-groupMAC10in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)nomacaccess-listextendedMAC10#清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

cisco的MAC地址与IP绑定

#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机

Switch(config)Ip access-list extended IP10

#定义一个IP地址访问控制列表并且命名该列表名为IP10

1.方案1——基于端口的MAC地址绑定

思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:

Switch#config terminal

#进入配置模式

Switch(config)# Interface fastethernet 0/1

#进入具体端口配置模式

config#arp 192.168.0.2 0000.0000.0000 arpa

这样IP地址改成192.168.0.2 以后就上不了网了,希望大家试下。

有不对的地方,欢迎大家指正!!

绑定的工作实在太可怕了。工作量非常大。

在进行IP与MAC地址绑定时,除了把已经在使用的IP与MAC地址绑定,还得把同网段不在使用的IP与

和mac地质绑定就行了

单纯的ip和mac绑定在路由上座就行了,2950之类的二层交换机只能做端口和mac的绑定

IP 与MAC地址绑定 如IP地址:10.0.2.11 和 10.0.2.12

Set arp static 10.0.2.11 Mac_addr1

Set arp static 10.0.2.12 Mac_addr2

12月16日 10:00

kily

外加:

基于交换机的MAC地址与端口绑定

为了进一步解决这个问题,笔者又想到了基于交换机的MAC地址与端口绑定。这样一来,终端用户如果擅自改动本机网卡的MAC地址,该机器的网络访问将因其MAC地址被交换机认定为非法而无法实现,自然也就不会对局域网造成干扰了。

Expert扩展访问列表的配置

标号的扩展ACLs由一系列access-list语句组成;

属于同一个扩展ACLs的access-list语句使用相同的标号。

1、access-list语句:

Ruijie(config)#access-listlist-id规则

list-id是Expert扩展ACLs的标号,取值范围是2700~2899,同一个ACLs中的各语句标号必须相同。

address wildcard表示一组地址

4、源MAC地址:

必需。指定数据包源MAC地址。有两种格式:

any表示任意地址

hostmac-address表示单一地址

5、目的IP地址:

必需。指定数据包目的IP地址。有三种格式:

any表示任意地址

hostip-address表示单一地址

address wildcard表示一组地址

1、permit|deny:

必需。permit定义的是允许通过的规则,deny定义的是拒绝通过的规则。

2、协议|以太网协议类型:

可选。指定数据包的协议,如ip、icmp、tcp、udp等,或者指定帧的以太网协议类型。

3、源IP地址:

必需。指定数据包源IP地址。有三种格式:

any表示任意地址

hostip-address表示t扩展ACLs

配置命名的Expert扩展ACLs

访问控制列表(ACLs)是一种基于包过滤的防火墙技术,它可以对接口上的数据包进行过滤,允许其通过或丢弃。

Expert扩展访问控制列表是IP访问列表和MAC访问列表的综合体,可根据数据包的IP地址、MAC地址、使用的协议等设置过滤,根据设定的规则,允许或拒绝数据包通过。

2、配置访问列表的规则:

交换机-配置MAC访问列表

配置MAC访问列表目录目录配置MAC访问列表 (1)目录 (I)第1章配置MAC访问列表 (1)1.1 配置MAC访问列表任务 (1)1.1.1 创建MAC访问列表 (1)1.1.2 配置MAC访问列表条目 (1)1.1.3 应用MAC访问列表 (2)第1章配置MAC访问列表1.1 配置MAC访问列表任务1.1.1 创建MAC访问列表要想在端口上应用MAC访问列表,必须首先创建MAC访问列表,当成功创建一个MAC访问列表后,就进入MAC访问列表配置模式,在该模式下可以配置MAC访问列表的条目。

进入特权模式下按下列步骤来添加和删除一个MAC访问列表命令目的configure 进入全局配置模式。

[no] mac access-list name添加/删除一个MAC访问列表。

name为MAC访问列表的名称。

1.1.2 配置MAC访问列表条目使用permit/deny命令来配置MAC访问列表允许/拒绝的条目,一个MAC访问列表可以配置多个允许/拒绝的条目。

一个访问列表中配置的多个条目比较的mask必须相同,否则配置会失败(具体见下面的例子)。

同时同样的条目在一个访问列表中只允许配置一次。

进入MAC访问列表配置模式下按下列步骤来配置MAC访问列表条目。

命令目的[no] {deny | permit} {any | host src-mac-addr} {any | host dst-mac-addr}[ethertype]添加/删除一个MAC访问列表条目,可以重复该命令来添加/删除多个MAC访问列表条目。

any表示匹配任何MAC地址;src-mac-addr为源MAC地址;dst-mac-addr为目的MAC地址;ethertype为匹配的以太网数据包的类型。

exit退出MAC访问列表配置模式,回到全局配置模式。

exit退回到管理模式。

write保存配置。

访问列表配置举例Switch_config#mac acce 1Switch-config-macl#permit host 1.1.1 anySwitch-config-macl#permit host 2.2.2 any上面的配置都是比较源mac地址,所以mask相同,配置成功。

任务13 :配置编号扩展访问控制列表(ACL)

任务13 配置编号扩展访问控制列表(ACL)一、【技术原理】命名扩展访问列表可以利用MAC地址、IP地址、VLAN号、传输端口号、协议类型、时间ACL等元素进行灵活组合,定义规则。

从而更加灵活的控制网络流量,保证网络的安全运行。

扩展访问列表的格式:access-list ACL号[permit|deny] [协议] [定义过滤源主机范围] [定义过滤源端口] [定义过滤目的主机访问] [定义过滤目的端口]。

二、【任务描述】学校规定每年新入学的学生所在网段,可以访问学校的校园网WWW网页,不可以访问学校的FTP服务器。

假设你是学校网络中心的网络管理员,现要你在路由器上作适当配置,以满足上述要求。

三、【任务实现】1、规划拓扑结构2、配置过程1、用Packet Tra cer实现扩展ACL的配置(仿真实验)1) 实验过程:拓扑规划、端口连线、地址分配、参数配置、连通测试、结果分析。

2)实验教学要求所需的最简设备:路由器(1台)、Web、FTP服务器(1台)、交叉线(2条)。

2、配置端口IP地址按网络拓扑图,配置计算机A的IP地址(192.168.1.2)、缺省网关(192.168.1.1),服务器S的IP地址(192.168.2.2)、缺省网关(192.168.2.1),路由器R1的F0/0(192.168.1.1)、F0/1(192.168.2.1)的IP地址。

3、安装FTP服务器添加用户及密码:用户名(UserName):abc密码(Password):123权限:Write,Read,Delete,Rename,List(RWDNL)图1 配置FTP服务器4、测试计算机A(配置访问控制列表之前)1)计算机A与服务器S的连通性PC>ping 192.168.2.2Pinging 192.168.2.2 with 32 bytes of data:Request timed out.Reply from 192.168.2.2: bytes=32 time=62ms TTL=127Reply from 192.168.2.2: bytes=32 time=63ms TTL=127Reply from 192.168.2.2: bytes=32 time=63ms TTL=127Ping statistics for 192.168.2.2:Packets: Sent = 4, Received = 3, Lost = 1 (25% loss), Approximate round trip times in milli-seconds:Minimum = 62ms, Maximum = 63ms, Average = 62ms2)访问FTP服务器PC>ftp 192.168.2.2图2 登录FTP服务器3)访问Web服务器图3 访问Web服务器5、配置路由器:Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.!在配置过程中,可以通过“?”查询语法结构和可选参数Router(config)#access-list 101 permit ?ahp Authentication Header Protocoleigrp Cisco's EIGRP routing protocolesp Encapsulation Security Payloadgre Cisco's GRE tunnelingicmp Internet Control Message Protocolip Any Internet Protocolospf OSPF routing protocoltcp Transmission Control Protocoludp User Datagram ProtocolRouter(config)#access-list 101 permit tcp ?A.B.C.D Source addressany Any source hosthost A single source hostRouter(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 ?A.B.C.D Destination addressany Any destination hosteq Match only packets on a given port numbergt Match only packets with a greater port numberhost A single destination hostlt Match only packets with a lower port numberneq Match only packets not on a given port numberrange Match only packets in the range of port numbersRouter(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 ?dscp Match packets with given dscp valueeq Match only packets on a given port numberestablished establishedgt Match only packets with a greater port numberlt Match only packets with a lower port numberneq Match only packets not on a given port numberprecedence Match packets with given precedence valuerange Match only packets in the range of port numbers<cr>Router(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 eq ?<0-65535> Port numberftp File Transfer Protocol (21)pop3 Post Office Protocol v3 (110)smtp Simple Mail Transport Protocol (25)telnet Telnet (23)www World Wide Web (HTTP, 80)Router(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 eq www Router(config)#Router(config)#interface FastEthernet0/1Router(config-if)#ip access-group 101 ?in inbound packetsout outbound packetsRouter(config-if)#ip access-group 101 outRouter(config-if)#exit6、再一次测试计算机A(配置访问控制列表之后)1)计算机A与服务器S的连通性PC>ping 192.168.2.22)访问FTP服务器PC>ftp 192.168.2.2如图4 配置ACL之后的测试。

《网络设备互联》习题及答案

《网络设备互联》习题及答案《网络设备互联》作业一一、名词解释1、RJ-45端口2、交换机的初如化3、TFTP备份方法4、广播域5、VTP二、填空题1、在局域网中,应用最为广泛的是()o2、()用于网络搭建,而网络的搭建和()的概念密不可分,()是网络设备在网络中一个重要的身份证明。

3、所有的IP地址都由()负责统一分配,目前全世界共有三个这样的网络信息中心:()()()o4、交换机担负着()的重要工作,一旦()被人篡改,将造成网络无法正常工作,带来安全隐患。

5、特权模式的密码有()()两种。

6、()是从硬件工作方式上隔离广播域,()可以通过设置VLAN从逻辑上隔离广播域。

7、VLAN在交换机上的实现方法,常用的可以大致分为()、()两类。

8、()能起到隔离广播域的作用,还能在不同网络单转发()。

9、路由器的操作系统与()相同,因此相关的操作命令和()中的命令是相同的。

10、()是一种特殊的静态路由,指的是当路由表中与包的目的地址之间没有匹配的表项时路由器能够做出的选择。

三、选择题1、()指的是同一个物理网段上所有节点的集合或以太网竞争同一宽带的节点集合。

A、广播域B、VLANC、冲突域D、子网2、路由器IOS及配置文件的备份方法与交换机(),路由器和交换机的IOS是()的。

()A、相同、不同B、相同、相同C、不同、不同D、不同、相同3、静态路由的工作特点不正确的是()A、路由路径相对固定B、静态路由永久存在C、可通告性D、单向性4、IOS的特点正确的是()A、IOS命令不区分大小写B、静态路由永久存在C、可通告性D、单向性5、与RIP路由协议相比,OSPF明显的优越性有()A、支持小规模网络B、产生路由自环C、支持不可变子网掩码D、收敛速度快6、链路状态算法过程描述正确的是()A、初始化阶段、收敛阶段、泛洪阶段、稳定阶段B、收敛阶段、稳定阶段、初始化阶段C、初始化阶段、泛洪阶段、收敛阶段、稳定阶段D、收敛速度快、稳定阶段、初始化阶段、泛洪阶段7、静态路由的缺点是()A、不能动态反映网络拓扑B、安全性较高C、使用静态路由比较简捷D、路径相对固定8、VIP中Switch(config)#vtpdomainabc命令,表示()A、创建名称为abc的VTP域名B、定义该交换机为VTP服务端C、定义VTP服务器的密码为abcD、定义该交换机为VTP客户端9、以下选项中是VTP模式的为()A、同域Ik同密C、透明D、拥有中继10、IP地址根据网络H)的不同分为()A、两类B、三类C、四类D、五类四、简答题1、以太网交换机通过几种途径进行管理,分别是哪几种?2、简述IOS的特点。

交换机mac-ip绑定

在网络安全越来越重要的今天,高校和企业对于局域网的安全控制也越来越严格,普遍采用的做法之一就是IP地址、网卡的MAC地址与交换机端口绑定,我们通常说的MAC 地址与交换机端口绑定其实就是交换机端口安全功能。

端口安全功能能让您配置一个端口只允许一台或者几台确定的设备访问那个交换机; 能根据MAC地址确定允许访问的设备;允许访问的设备的MAC地址既可以手工配置,也可以从交换机“学到”;当一个未批准的MAC地址试图访问端口的时候,交换机会挂起或者禁用该端口等等。

一、首先必须明白两个概念:可靠的MAC地址。

配置时候有三种类型。

静态可靠的MAC地址:在交换机接口模式下手动配置,这个配置会被保存在交换机MAC地址表和运行配置文件中,交换机重新启动后不丢失(当然是在保存配置完成后),具体命令如下:Switch(config-if)#switchport port-security mac-address Mac地址动态可靠的MAC地址:这种类型是交换机默认的类型。

在这种类型下,交换机会动态学习MAC地址,但是这个配置只会保存在MAC地址表中,不会保存在运行配置文件中,并且交换机重新启动后,这些MAC地址表中的MAC地址自动会被清除。

黏性可靠的MAC地址:这种类型下,可以手动配置MAC地址和端口的绑定,也可以让交换机自动学习来绑定,这个配置会被保存在MAC地址中和运行配置文件中,如果保存配置,交换机重起动后不用再自动重新学习MAC地址,。

具体命令如下:Switch(config-if)#switchport port-security mac-address sticky其实在上面这条命令配置后并且该端口得到MAC地址后,会自动生成一条配置命令Switch(config-if)#switchport port-security mac-address sticky Mac地址二、违反MAC安全采取的措施:当超过设定MAC地址数量的最大值,或访问该端口的设备MAC地址不是这个MAC 地址表中该端口的MAC地址,或同一个VLAN中一个MAC地址被配置在几个端口上时,就会引发违反MAC地址安全,这个时候采取的措施有三种:1.保护模式(protect):丢弃数据包,不发警告。

基于mac的acl

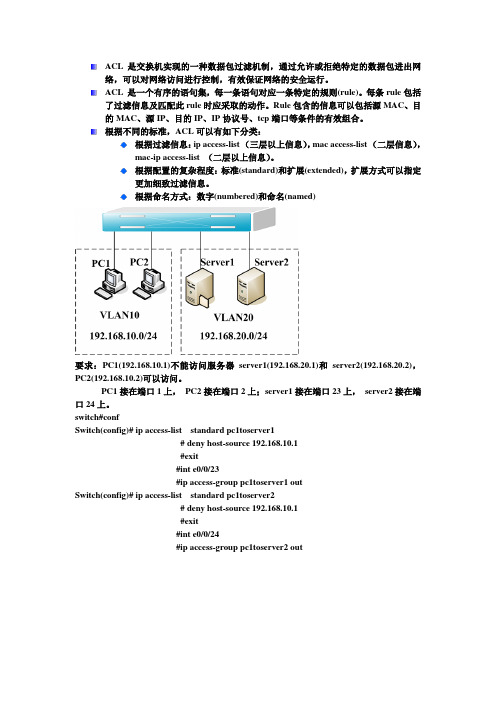

实验十配置基于MAC的ACL实验题目:基于MAC的ACL实验目的:理解协议、ACL、MAC地址,掌握基于mac的acl,实现高级的访问控制实验学时: 2实验设备及环境:交换机2026、路由器以太网接口、 PC机实验基本配置:1.定义一个MAC地址访问控制列表并且命名该列表为macmac access-list extended mac2.定义所有主机都不可以访问MAC地址为000d.000d.000d的主机deny any host 000d.000d.000d3. 在该端口上应用名mac的访问列表mac access-group mac in实验拓扑图图14 配置基于MAC的ACL实验拓扑图实验步骤:1.交换机基本配置。

Switch#configure terminal //进入配置模式Switch(config)#vlan 2 //建立vlan2Switch(config-vlan)#exit //推出Switch(config)#interface range fastEthernet 0/1-4 //进入1-4的组合接口Switch(config-if-range)#switchport access vlan 2 //加入vlan2 Switch(config-if-range)#exit //退出2.配置MAC ACL。

由于本例中使用的交换机不支持出方向(out)的MAC ACL,所以需要将MAC ACL 配置在接入主机的端口的入方向(in)。

由于只允许财务部主机访问财务服务器,所以需要在接入其他主机的接口的入方向禁止其访问财务服务器。

Switch(config)#mac access-list extended deny_to_accsrv //配置acl Switch(config-mac-nacl)#deny any host 000d.000d.000d //拒绝到达财务服务器的所有流量Switch(config-mac-nacl)#permit any any //允许其他所有流量Switch(config-mac-nacl)#exit3.应用ACL。

交换机 标准访问控制列表

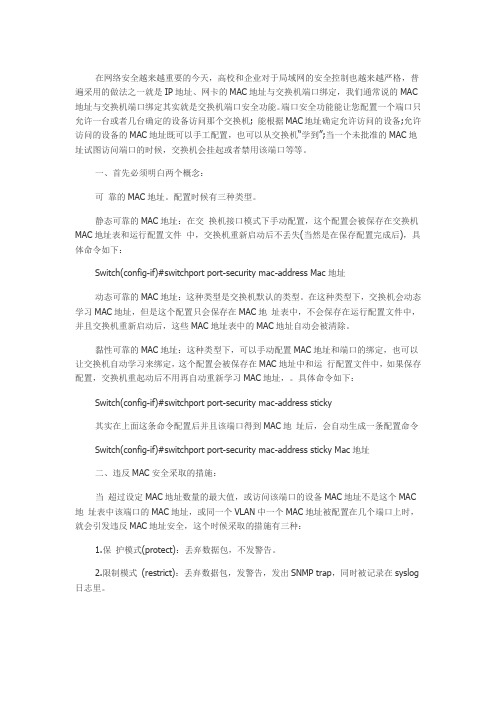

ACL 是交换机实现的一种数据包过滤机制,通过允许或拒绝特定的数据包进出网络,可以对网络访问进行控制,有效保证网络的安全运行。

ACL 是一个有序的语句集,每一条语句对应一条特定的规则(rule)。

每条rule包括了过滤信息及匹配此rule时应采取的动作。

Rule包含的信息可以包括源MAC、目的MAC、源IP、目的IP、IP协议号、tcp端口等条件的有效组合。

根据不同的标准,ACL可以有如下分类:根据过滤信息:ip access-list (三层以上信息),mac access-list (二层信息),mac-ip access-list (二层以上信息)。

根据配置的复杂程度:标准(standard)和扩展(extended),扩展方式可以指定更加细致过滤信息。

根据命名方式:数字(numbered)和命名(named)要求:PC1(192.168.10.1)不能访问服务器server1(192.168.20.1)和server2(192.168.20.2),PC2(192.168.10.2)可以访问。

PC1接在端口1上,PC2接在端口2上;server1接在端口23上,server2接在端口24上。

switch#confSwitch(config)# ip access-list standard pc1toserver1# deny host-source 192.168.10.1#exit#int e0/0/23#ip access-group pc1toserver1 outSwitch(config)# ip access-list standard pc1toserver2# deny host-source 192.168.10.1#exit#int e0/0/24#ip access-group pc1toserver2 out。

IP switch

IP-MAC地址绑定的交换机设置network 2008-02-15 14:26:18 阅读16 评论0 字号:大中小订阅IP-MAC地址绑定的交换机设置1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal//进入配置模式Switch(config)# Interface fastethernet 0/1//进入具体端口配置模式Switch(config-if)#Switchport port-secruity//配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)//配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)//删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10//定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any//定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf//定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20//进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in//在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10//清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

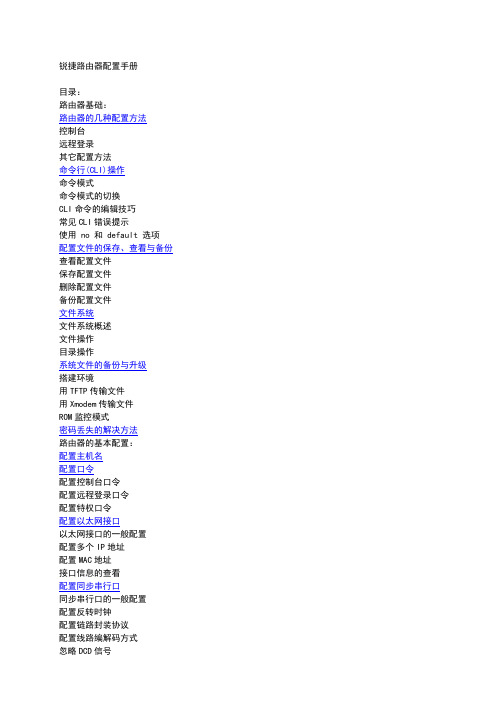

锐捷路由器配置手册

锐捷路由器配置手册目录:路由器基础:路由器的几种配置方法控制台远程登录其它配置方法命令行(CLI)操作命令模式命令模式的切换CLI命令的编辑技巧常见CLI错误提示使用 no 和 default 选项配置文件的保存、查看与备份查看配置文件保存配置文件删除配置文件备份配置文件文件系统文件系统概述文件操作目录操作系统文件的备份与升级搭建环境用TFTP传输文件用Xmodem传输文件ROM监控模式密码丢失的解决方法路由器的基本配置:配置主机名配置口令配置控制台口令配置远程登录口令配置特权口令配置以太网接口以太网接口的一般配置配置多个IP地址配置MAC地址接口信息的查看配置同步串行口同步串行口的一般配置配置反转时钟配置链路封装协议配置线路编解码方式忽略DCD信号接口信息的查看配置回环接口回环接口的配置接口信息的查看配置路由:静态路由和缺省路由的配置配置静态路由配置默认路由配置缺省网络配置可被动态路由覆盖的静态路由RIP协议的配置RIP协议的一般配置RIP协议参数的配置OSPF协议的配置OSPF协议的一般配置广域网协议配置:HDLC协议配置配置接口的HDLC封装配置keepalive时间PPP协议配置配置接口的PPP封装配置PPP协商超时时间配置CHAP验证配置CHAP服务端配置CHAP客户端配置双向CHAP验证配置PAP验证配置PAP服务端配置PAP客户端配置双向PAP验证帧中继协议配置点到点的帧中继配置点到点子接口的帧中继配置NAT的配置:静态NAT配置静态NAT的配置静态NAPT的配置动态NAT配置动态NAT的配置动态NAPT的配置接口动态NAPT的配置重叠地址NAT配置外部源地址的静态NAT配置外部源地址的动态NAT配置TCP负载均衡NAT信息的查看DHCP的配置:DHCP服务器的配置启用DHCP服务器配置DHCP地址池配置选项配置DHCP地址绑定DHCP中继代理的配置访问控制列表的配置:标准访问控制列表的配置标准ACLs的语句规则配置标号的标准ACLs配置命名的标准ACLs扩展访问控制列表的配置扩展ACLs的语句规则配置标号的扩展ACLs配置命名的扩展ACLsMAC扩展访问列表的配置MAC扩展ACLs的语句规则配置标号的MAC扩展ACLs配置命名的MAC扩展ACLs Expert扩展访问列表的配置Expert扩展ACLs的语句规则配置标号的Expert扩展ACLs 配置命名的Expert扩展ACLs 其它形式的访问列表带序号的ACLs带时间区的ACLs第一部分路由器基础:命令行(CLI)操作文件系统系统文件的备份与升级密码丢失的解决方法如果忘记了路由器或交换机的登录密码,可以用以下方法解决:用一台计算机作为控制台,用Console线连接在设备上,在计算机上运行终端仿真程序(如:超级终端)。

【Cisco2960交换机的基础安装配置教程】cisco2960交换机配置

【Cisco2960交换机的基础安装配置教程】cisco2960交换机配置你还在为Cisco 2960交换机的基础安装配置教程而烦恼么?不用担心,接下来是为大家收集的Cisco 2960交换机的基础安装配置教程,欢迎大家阅读:Cisco 2960交换机的基础安装配置教程的方法分类:新设备配置内容:1. interface vlan 1 的ip,gatewayconf tint vlan 1ip address xx.xx.xx.xx 255.255.255.0ip default-gateway ip-addressno shutdownexit2.en的密码3.line vty 0-4 telnet的密码4.wr存盘show interface vlan 1show run将F0/1-10端口加入到VLAN20中,对应以下命令interface range f0/1 -10switchport mode acccessswitchport access vlan 20注意,f0/1后面有个空格,然后才是-10cisco 2950 常用配置命令产品相关命令1、配置IP地址交换机要能够被网管,必须给它标识一个管理IP地址,默认情况下CISCO交换机的VLAN 1为管理VLAN,为该VLAN 配上IP 地址,交换机就可以被网管了。

命令如下:a、进入全局模式: Switch#configure terminalb、进入VLAN 1接口模式:Switch(config)#interface vlan 1c、配置管理IP地址:Switch(config-if) # ip address [A.B.C.D] [mask]如果当前VLAN 不是管理VLAN ,只需要将上面第b处命令的vlan的号码换成管理VLAN的号码即可。

2、打开SNMP协议a、进入全局模式: Switch#configure terminalb、配置只读的Community,产品默认的只读Community名为publicSwitch(config)#snmp-server community public roc、配置可写的Community,产品默认的可写Community名为privateSwitch(config)#snmp-server community private rw3、更改SNMP的Community密码a、将设备分组,并使能支持的各种SNMP版本Switch(config)#snmp-server group qycx123 v1Switch(config)#snmp-server group qycx 123 v2cSwitch(config)#snmp-server group qycx123 v3 noauthb、分别配置只读和可写community 如:Switch(config)#snmp-server community qycx123 roSwitch(config)#snmp-server community qycx123 rw4、保存交换机配置Switch#copy run start常用命令1、设置交换机密码a、更改远程TELNNET密码Switch#configure terminalSwitch(config)#line vty 0 4Switch(config-line)#password qycx123Switch(config-line)#loginSwitch(config-line)#exitb、更改进入全局配置模式时的密码Switch#configure terminalSwitch(config)#enable secret qycx1232、创建并划分VLANa、创建VLANSwitch#vlan databaseSwitch(vlan)#vlan 99 name office(创建vlan 99 并命名为office)b、将端口划分至vlanSwitch(config)#interface fastEthernet 0/8 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 99 (将8号快速以太口划分至vlan 99)3、常用调试命令a、显示所有配置命令:Switch#show runb、显示所有接口状态:Switch#show ip int briefc、显示所有VLAN的信息:Switch#show vlan brief 交换机支持的命令1. linux 命令:PCA login: root ;使用root用户password: linux ;口令是linux# shutdown -h now ;同init 0 关机# logout# login# ifconfig ;显示IP地址# ifconfig eth0 netmask ;设置IP地址# ifconfig eht0 netmask down ; 删除IP地址# route add 0.0.0.0 gw# route del 0.0.0.0 gw# route add default gw ;设置网关# route del default gw ;删除网关# route ;显示网关# ping# telnet2. 交换机支持的命令:交换机基本状态:switch: ;交换机的ROM状态rommon> ;路由器的ROM状态hostname> ;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xx switch#exit ;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlanswitch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir flash: ;查看闪存交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息3. 路由器支持的命令:路由器显示命令:router#show run ;显示配置信息router#show interface ;显示接口信息router#show ip route ;显示路由信息router#show cdp nei ;显示邻居信息router#reload ;重新起动路由器口令设置:router>enable ;进入特权模式router#config terminal ;进入全局配置模式router(config)#hostname ;设置交换机的主机名router(config)#enable secret xxx ;设置特权加密口令router(config)#enable password xxb ;设置特权非密口令router(config)#line console 0 ;进入控制台口router(config-line)#line vty 0 4 ;进入虚拟终端router(config-line)#login ;要求口令验证router(config-line)#password xx ;设置登录口令xxrouter(config)#(Ctrl+z) ; 返回特权模式router#exit ;返回命令路由器配置:router(config)#int s0/0 ;进入Serail接口router(config-if)#no shutdown ;激活当前接口router(config-if)#clock rate 64000 ;设置同步时钟router(config-if)#ip address ;设置IP地址router(config-if)#ip address second ;设置第二个IP router(config-if)#int f0/0.1 ;进入子接口router(config-***if.1)#ip address ;设置子接口IProuter(config-***if.1)#encapsulation dot1q ;绑定vlan中继协议router(config)#config-register 0x2142 ;跳过配置文件router(config)#config-register 0x2102 ;正常使用配置文件router#reload ;重新引导路由器文件操作:router#copy running-config startup-config ;保存配置router#copy running-config tftp ;保存配置到tftprouter#copy startup-config tftp ;开机配置存到tftp router#copy tftp flash: ;下传文件到flashrouter#copy tftp startup-config ;下载配置文件ROM状态:Ctrl+Break ;进入ROM监控状态rommon>confreg 0x2142 ;跳过配置文件rommon>confreg 0x2102 ;恢复配置文件rommon>reset ;重新引导rommon>copy xmodem: flash: ;从console传输文件Cisco 2960设置管理地址问题我这里有个2960,准备配置管理地址,配置应该没有问题,可是就是无法连通,在此台2960上也无法Ping通网关,相关配置如下interface GigabitEthernet0/2switchport mode trunkspanning-tree link-type point-to-pointinterface Vlan241ip address 192.168.241.53 255.255.255.0no ip redirectsno ip unreachablesno ip proxy-arpno ip route-cache!ip default-gateway 192.168.241.1交换机工作正常,但是使用Show inter vlan241,发现接口处于Down状态,使用No shutdown 命令也没有用,不知道怎么回事情?是不是和VTP有关?谢谢!网友1;方法两个:1、把你见vlan号给删除,给vlan1配置ip地址2、修改你配置vlan的native vlan网友2:cisco的vlan1默认为管理vlan,只要给它配各地址就行了网友3:1.show vlan看本交换机有没有VLAN241如果没有可以手工添加上去或者启用VTP学习2.show int g0/2 trunk信息网友4:1、show vlan brief 看一下有没有这个vlan2、如果数据vlan和管理vlan分开,看看上联的trunk起来没有网友5:29交换机管理VLAN默认就是VLAN1,你的问题有两种方法:1、取消VLAN241的IP地址interface vlan 1ip add 192.168.241.53 255.255.255.02、是将VLAN241设置成管理VLANinterface vlan 241ip add 192.168.241.53 255.255.255.0management-----------是将该VLAN设置成管理VLAN你任选一种就可以的Cisco 2960交换机中如何绑定IP与MAC地址请问:在2960交换机中如何进行端口MAC地址绑定,并同时绑定IP与MAC地址?网友1:conf tarp 192.168.1.1 0000.1001.2200 arpa fa0/1网友2:IP地址与MAC地址的关系: IP地址是根据现在的IPv4标准指定的,不受硬件限制长度4个字节。

锐捷路由器配置手册之欧阳德创编

锐捷路由器配置手册目录:路由器基础:路由器的几种配置方法控制台远程登录其它配置方法命令行(CLI)操作命令模式命令模式的切换CLI命令的编辑技巧常见CLI错误提示使用no 和default 选项配置文件的保存、查看与备份查看配置文件保存配置文件删除配置文件备份配置文件文件系统文件系统概述文件操作目录操作系统文件的备份与升级搭建环境用TFTP传输文件用Xmodem传输文件ROM监控模式密码丢失的解决方法路由器的基本配置:配置主机名配置口令配置控制台口令配置远程登录口令配置特权口令配置以太网接口以太网接口的一般配置配置多个IP地址配置MAC地址接口信息的查看配置同步串行口同步串行口的一般配置配置反转时钟配置链路封装协议配置线路编解码方式忽略DCD信号接口信息的查看配置回环接口回环接口的配置接口信息的查看配置路由:静态路由和缺省路由的配置配置静态路由配置默认路由配置缺省网络配置可被动态路由覆盖的静态路由RIP协议的配置RIP协议的一般配置RIP协议参数的配置OSPF协议的配置OSPF协议的一般配置广域网协议配置:HDLC协议配置配置接口的HDLC封装配置keepalive时间PPP协议配置配置接口的PPP封装配置PPP协商超时时间配置CHAP验证配置CHAP服务端配置CHAP客户端配置双向CHAP验证配置PAP验证配置PAP服务端配置PAP客户端配置双向PAP验证帧中继协议配置点到点的帧中继配置点到点子接口的帧中继配置NAT的配置:静态NAT配置静态NAT的配置静态NAPT的配置动态NAT配置动态NAT的配置动态NAPT的配置接口动态NAPT的配置重叠地址NAT配置外部源地址的静态NAT配置外部源地址的动态NAT配置TCP负载均衡NAT信息的查看DHCP的配置:DHCP服务器的配置启用DHCP服务器配置DHCP地址池配置选项配置DHCP地址绑定DHCP中继代理的配置访问控制列表的配置:标准访问控制列表的配置标准ACLs的语句规则配置标号的标准ACLs配置命名的标准ACLs扩展访问控制列表的配置扩展ACLs的语句规则配置标号的扩展ACLs配置命名的扩展ACLsMAC扩展访问列表的配置MAC扩展ACLs的语句规则配置标号的MAC扩展ACLs配置命名的MAC扩展ACLsExpert扩展访问列表的配置Expert扩展ACLs的语句规则配置标号的Expert扩展ACLs配置命名的Expert扩展ACLs其它形式的访问列表带序号的ACLs带时间区的ACLs第一部分路由器基础:路由器的几种配置方法控制台用一台计算机作为控制台和网络设备相连,通过计算机对网络设备进行配置。

cisco交换机IP-MAC地址绑定配置

一、基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#c onf ig terminal进入配置模式Switch(conf ig)# Interface fastethernet 0/1#进入具体端口配置模式Switch(conf ig-i f)#Switchport port-secruity#配置端口安全模式Switch(conf ig-i f)switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(conf ig-i f)no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址二、基于MAC地址的扩展访问列表Switch(conf ig)Mac access-list extended MAC#定义一个MAC地址访问控制列表并且命名该列表名为MACSwitch(conf ig)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(conf ig)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(conf ig-i f)interface Fa0/20#进入配置具体端口的模式Switch(conf ig-i f)mac access-group MAC in#在该端口上应用名为MAC的访问列表(即前面我们定义的访问策略)Switch(conf ig)no mac access-list extended MAC#清除名为MAC的访问列表三、IP地址的MAC地址绑定只能将应用1或2与基于I P的访问控制列表组合来使用才能达到I P-MAC 绑定功能。

ACL-CREF

配置ACL命令在以下命令中用到的标识符可参见以下命令标识符表报文域如下:AA AA AA AA AA AA BB BB BB BB BB BB CC CC DD DD DD DD EE FF GG HH HH HH II II JJ KK LL LL MM MMNN NN OO PP QQ QQ RR RR RR RR SS SS SS SS TT TT UU UU VV VV VV VV WW WW WW WW XY ZZ aa aa bb bb对应偏移量表如下上表中各个字段的偏移量是它们在SNAP+tag 的802.3 数据帧中的偏移量。

配置相关命令全局配置模式命令●access-list●ip access-list●mac access-list●expert access-list●ipv6 access-list●ip access-list resequenceACL配置模式命令●deny●permit●list-remark text●no sn接口模式命令●ip access-group●mac access-group●expert access-groupipv6 traffic-filteraccess-list该命令创建一个访问列表规则,用于过滤数据报文。

该命令的no形式删除指定的访问列表表项。

1) IP标准访问列表(1 - 99,1300 - 1999)access-list id {deny | permit} {source source-wildcard | host source |any}2) IP扩展访问列表(100 - 199,2000 - 2699)access-list id {deny | permit} protocol {source source-wildcard | hostsource | any} {destination destination-wildcard | host destination | any}[precedence precedence] [tos tos] [fragments] [time-rangetime-range-name]3) MAC扩展访问列表(700 - 799)access-list id {deny | permit} {any | host source-mac-address} {any |host destination-mac-address} [ethernet-type][cos [out][ inner in]]4) Expert扩展访问列表(2700 - 2899)access-list id {deny | permit} [protocol | [ethernet-type][ cos[out][ inner in]]] [VID [out][inner in]] {source source-wildcard | hostsource | any} {host source-mac-address | any} {destinationdestination-wildcard | host destination | any} {hostdestination-mac-address | any} ][precedence precedence] [tos tos][fragments] [time-range time-range-name]选择字段包含以太网类型Ethernet-type或cos字段时:access-list id {deny | permit} {ethernet-type| cos [out][ inner in]} [VID[out][inner in]]{s ource source-wildcard | host source | any} {hostsource-mac-address | any} {destination destination-wildcard | hostdestination| any} {host destination-mac-address| any} [time-rangetime-range-name]选择协议Protocol字段时:access-list id {deny | permit} protocol [VID [out][inner in]] {sourcesource-wildcard | host source | any} {host source-mac-address | any }{destination destination-wildcard | host destination | any} {hostdestination-mac-address | any} [precedence precedence] [tos tos][fragments] [time-range time-range-name]一些重要协议的Expert扩展访问列表:Internet Control Message Protocol (ICMP)access-list id{deny | permit}icmp [VID[out][inner in]] {sourcesource-wildcard | host source | any} {host source-mac-address | any }{destination destination-wildcard | host destination | any} {hostdestination-mac-address | any} [ icmp-type ] [ [ icmp-type [icmp-code ] ]| [ icmp-message ] ] [precedence precedence] [tos tos] [fragments][time-range time-range-name]Transmission Control Protocol (TCP)access-list id{deny | permit} tcp[VID[out][inner in]]{sourcesource-wildcard | host Source | any} {host source-mac-address | any }[operator port [port] ] {destination destination-wildcard| hostdestination | any} {host destination-mac-address | any} [operator port[port] ] [precedence precedence] [tos tos] [fragments] [time-rangetime-range-name] [match-all tcp-flag]User Datagram Protocol (UDP)access-list id {deny | permit} udp[VID [out][inner in]]{source source–wildcard | host source | any} {host source-mac-address | any }[operator port [port] ] {destination destination-wildcard| hostdestination | any}{host destination-mac-address | any} [operator port[port] ] [precedence precedence] [tos tos] [fragments] [time-rangetime-range-name]5) 列表注释access-list list-remark text【参数说明】以下参数说明是以参数出现前后为顺序进行说明,前面已经说明过的参数,在后面配置语句中出现将不再说明。

Expert扩展访问列表的配置

extert access-group命令指定在接口上应用的Expert访问控制列表,list-id是访问列表的标号,in指定在输入流中进行过滤,out指定在输出流中进行过滤,两者只能指定一个。

说明:在每个接口、每个方向上只能应用一个访问列表。在一个接口的入口和出口方向上可应用不同的访问列表。

使用入口过滤和出口过滤在效果上和效率上都有所不同,应根据具体的应用合适选择。

配置举例:

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#access-list 2701 tcp deny host 192.168.5.1 host 0013.2049.8272 any any

address wildcard表示一组地址

4、源MAC地址:

必需。指定数据包源MAC地址。有两种格式:

any表示任意地址

dress表示单一地址

5、目的IP地址:

必需。指定数据包目的IP地址。有三种格式:

any表示任意地址

hostip-address表示单一地址

address wildcard表示一组地址

拒绝源IP为192.168.1.3,源MAC地址为00d0.f800.0104,目的地址为任意,使用的协议为TCP的数据包通过。

说明:

在每个Expert扩展ACLs中,最后一条规则隐含为deny any any any any,它表示拒绝任何数据包通过。

配置标号的Expert扩展ACLs

扩展访问控制列表有两种配置方法:标号的ACLs和命名的ACLs,以下是标号的Expert扩展ACLs配置。

标号的扩展ACLs在全局配置模式中配置;

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

③拒绝所有帧通过。这句是由隐含的规则定义的。

整个配置可以解释为,在f0/1接口的输入流中执行包过滤,拒绝来自0013.2049.8272的帧通过,其余的都不受限制。

配置命名的MAC扩展ACLs

扩展访问控制列表有两种配置方法:标号的ACLs和命名的ACLs,以下是命名的MAC扩展ACLs配置。

属于同一个扩展ACLs的access-list语句使用相同的标号。

1、access-list语句:

Ruijie(config)#access-listlist-id规则

list-id是MAC扩展ACLs的标号,取值范围是700~799,同一个ACLs中的各语句标号必须相同。

规则就是前面所说的permit和deny规则。

2、包过滤的配置:

定义的ACLs必须应用在指定的接口上,才能起到包过滤的作用。

Ruijie(config)#erface-id

Ruijie(config-if)#mac access-grouplist-idin | out

interface命令指定了一个接口。

mac access-group命令指定在接口上应用的MAC访问控制列表,list-id是访问列表的标号,in指定在输入流中进行过滤,out指定在输出流中进行过滤,两者只能指定一个。

允许源MAC地址为0013.2049.8272,目的地址为任意的帧通过。

deny any host 0025.2a08.03d1

拒绝源MAC地址任意,目的MAC地址为0025.2a08.03d1的帧通过。

deny host 0013.2049.8272 any 0x0800

拒绝源MAC地址为0013.2049.8272,目的地址为任意,封装了IP数据报的帧通过。

说明:

在每个MAC扩展ACLs中,最后一条规则隐含为deny any any,它表示拒绝任何帧通过。

配置标号的MAC扩展ACLs

扩展访问控制列表有两种配置方法:标号的ACLs和命名的ACLs,以下是标号的MAC扩展ACLs配置。

标号的扩展ACLs在全局配置模式中配置;

标号的扩展ACLs由一系列access-list语句组成;

命名的扩展ACLs用标号或名字区分各个访问列表;

命名的扩展ACLs的规则在访问列表配置模式中配置。

1、进入访问列表配置模式:

Ruijie(config)#mac access-list extendedlist-id | list-name

Ruijie(config-mac-nacl)#

本命令用于进入MAC扩展访问列表的配置模式。

any表示任意地址

hostmac-address表示单一地址

4、以太网协议类型:

可选。指定数据包的帧类型。在以太网的帧头中有两个字节长度的帧类型字段,可用来表明帧中封装的协议类型,如:类型字段为0x0800,表明帧中封装的是IP数据报,类型字段为0x0806,表明帧中封装的是ARP报文。

举例:

permit host 0013.2049.8272 any

Ruijie(config-mac-nacl)#deny规则

规则形式参照前面的描述。

3、包过滤的配置:

把定义的ACLs应用在指定的接口上。

Ruijie(config)#interfaceinterface-id

Ruijie(config-if)#mac access-grouplist-id | list-namein | out

interface命令指定了一个接口。

mac access-group命令指定在接口上应用的访问控制列表,list-id和list-name是访问列表的标号或名字,in指定在输入流中进行过滤,out指定在输出流中进行过滤,两者只能指定一个。

配置举例:

Ruijie>enable

Ruijie#configure terminal

说明:在每个接口、每个方向上只能应用一个访问列表。在一个接口的入口和出口方向上可应用不同的访问列表。

使用入口过滤和出口过滤在效果上和效率上都有所不同,应根据具体的应用合适选择。

配置举例:

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#access-list 701 deny host 0013.2049.8272 any

必需。permit定义的是允许通过的规则,deny定义的是拒绝通过的规则。

2、源MAC地址:

必需。指定数据包源MAC地址。有两种格式:

any表示任意地址

hostmac-address表示单一地址

mac-address采用三组十六进制数书写,如:0013.8a49.df07。

3、目的MAC地址:

必需。指定数据包目的MAC地址。有两种格式:

Ruijie(config)#interface f0/1

Ruijie(config-if)#mac access-group mls1 in

本例和前面的例子是一样的,只是采用了命名的方式定义的。

Ruijie(config)#mac access-list extended mls1

Ruijie(config-mac-nacl)#deny host 0013.2049.8272 any

Ruijie(config-mac-nacl)#permit any any

Ruijie(config-mac-nacl)#exit

list-id是MAC扩展ACLs的标号,取值范围是700~799。

list-name是MAC扩展ACLs的名字,用字母、数字命名。

list-id和list-name只能指定一个,如果指定的访问列表不存在,则创建它并进入访问列表配置模式。

2、配置访问列表的规则:

Ruijie(config-mac-nacl)#permit规则

MAC扩展访问控制列表用标号或名字进行标识,可使用的标号是700~799。

MAC扩展ACLs的语句规则

MAC扩展访问控制列表由一系列的规则组成,每条规则用一个permit或deny关键字定义,规则的格式为:

[permit|deny] [源MAC地址] [目的MAC地址] [以太网协议类型]

1、permit|deny:

Ruijie(config)#access-list 701 permit any any

Ruijie(config)#interface f0/1

Ruijie(config-if)#mac access-group 701 in

本例定义了一个MAC扩展访问控制列表,它由3条规则组成:

①拒绝源MAC地址为0013.2049.8272,目的地址任意的帧通过;

MAC扩展ACLs的语句规则

配置标号的MAC扩展ACLs

配置命名的MAC扩展ACLs

访问控制列表(ACLs)是一种基于包过滤的防火墙技术,它可以对接口上的数据包进行过滤,允许其通过或丢弃。

MAC扩展访问控制列表可根据数据包的源MAC地址、目的MAC地址、以太网协议类型设置过滤,根据设定的规则,允许或拒绝数据包通过。