Oracle用户权限

oracle 查看用户、权限、角色

查看用户、权限、角色的命令和视图a1.查看所有用户:select * from dba_users;select * from all_users;select * from user_users;2.查看用户系统权限:select * from dba_sys_privs;select * from session_privs;select * fromuser_sys_privs;3.查看用户对象权限:select * from dba_tab_privs;select * from all_tab_privs;select * fromuser_tab_privs;4.查看所有角色:select * from dba_roles;5.查看用户所拥有的角色:select * from dba_role_privs;select * from user_role_privs;b概述与权限,角色相关的视图大概有下面这些:DBA_SYS_PRIVS:查询某个用户所拥有的系统权限USER_SYS_PRIVS:查询当前用户所拥有的系统权限SESSION_PRIVS:查询当前用户所拥有的全部权限ROLE_SYS_PRIVS:查询某个角色所拥有的系统权限注意:要以SYS用户登陆查询这个视图,否则返回空.ROLE_PRIVS:当前角色被赋予的角色SESSION_ROLES:当前用户被激活的角色USER_ROLE_PRIVS:当前用户被授予的角色另外还有针对表的访问权限的视图:TABLE_PRIVILEGESALL_TAB_PRIVSROLE_TAB_PRIVS:某个角色被赋予的相关表的权限oracle与用户角色权限相关的视图Oracle 本身的数据字典设计我个人觉得很合理,因为DBA_xxx,ALL_xxx,USER_xxx让人一看大概就知道这个视图是干什么用的.本文简要总结了一下与权限,角色相关的视图.一.概述与权限,角色相关的视图大概有下面这些:1、DBA_SYS_PRIVS:查询某个用户所拥有的系统权限。

oracle数据库管理人员权限设置及分配表

一、概述Oracle数据库是当前企业中常用的数据库管理系统之一,而数据库管理人员在企业中扮演着至关重要的角色,他们负责数据库的管理与维护,包括权限设置与分配。

本文将探讨Oracle数据库管理人员权限设置及分配表的相关内容。

二、数据库管理员的权限1. 数据库管理员(DBA)是Oracle数据库中最高权限的用户,具有对数据库进行全面控制的特权。

他们可以创建、修改、删除数据库对象,分配SQL权限,管理数据库用户和角色等。

2. DBA用户的权限通常由系统管理员在安装数据库时创建,或是通过GRANT命令授予。

3. DBA用户可以通过GRANT和REVOKE命令控制其他用户的权限,以及管理数据库对象的安全性。

三、数据库操作员的权限1. 数据库操作员(DBO)是在数据库中具有一定权限的用户,通常负责对数据库进行日常操作。

2. DBO用户可以执行SELECT、INSERT、UPDATE、DELETE等操作,并且可以创建临时表和视图。

3. DBO用户的权限通常由DBA用户通过GRANT命令分配,可以根据需要灵活控制其权限范围。

四、权限设置的最佳实践1. 了解业务需求:在设置数据库用户的权限之前,需要充分了解企业的业务需求,确保每个用户都能够在权限范围内完成工作。

2. 分配最小权限原则:根据最小权限原则,应该仅分配用户所需的最低权限,以降低数据泄露和操作错误的风险。

3. 定期审计权限:定期对数据库用户的权限进行审计,及时发现和修复不合理的权限设置,保障数据库的安全性。

五、权限分配表的编制数据库管理人员需要编制一份权限分配表,清晰地记录每个用户的权限范围,确保权限设置的合理性与一致性。

权限分配表通常包括以下内容:1. 用户名称:列出数据库中所有的用户名称。

2. 权限说明:对用户的权限进行详细说明,包括SELECT、INSERT、UPDATE、DELETE等操作的权限范围。

3. 是否受限:记录是否对用户的权限进行了限制,比如是否禁止用户执行DROP TABLE等危险操作。

Oracle用户,角色,权限等

Oracle⽤户,⾓⾊,权限等Oracle ⽤户,⾓⾊,权限等权限管理是 Oracle 系统的精华,不同⽤户登录到同⼀数据库中,可能看到不同数量的表,拥有不同的权限。

Oracle 的权限分为系统权限和数据对象权限,共⼀百多种,如果单独对⽤户授权,很囧,有⼀些⽤户需要的权限是相同的,就把这些⽤户归为同⼀类——某种⾓⾊,通过设⽴⼀些有预定权限的⾓⾊简化和明确授权操作,⾓⾊出现的动机也就是为了简化权限管理,它是权限的集合。

⼀般做法是:系统把权限赋给⾓⾊,然后把⾓⾊赋给⽤户,当然也可以直接把某权限赋给⽤户。

Oracle 提供细粒度的权限,可以对表的某⼀列单独设置权限,可以对某⽤户查询某表⾃动增添 where 限制条件。

权限允许⽤户访问属于其它⽤户的对象或执⾏程序,ORACLE系统提供三种权限:Object 对象级、System 系统级、Role ⾓⾊级。

这些权限可以授予给⽤户、特殊⽤户public或⾓⾊,如果授予⼀个权限给特殊⽤户"Public"(⽤户public是oracle预定义的,每个⽤户享有这个⽤户享有的权限),那么就意味作将该权限授予了该数据库的所有⽤户。

对管理权限⽽⾔,⾓⾊是⼀个⼯具,权限能够被授予给⼀个⾓⾊,⾓⾊也能被授予给另⼀个⾓⾊或⽤户。

⽤户可以通过⾓⾊继承权限,除了管理权限外⾓⾊服务没有其它⽬的。

权限可以被授予,也可以⽤同样的⽅式撤销。

Oracle 的⾓⾊存放在表 dba_roles 中,某⾓⾊包含的系统权限存放在 dba_sys_privs 中,包含的对象权限存放在 dba_tab_privs 中。

下⾯是“⾓⾊”、“⽤户”和“权限”的互查:1. ⽤户例:@>conn system/888888Connected.SYSTEM@userdata>create user user50 identified by user50;User created.SYSTEM@userdata>grant connect,resource to user50;Grant succeeded.查看当前登录⽤户拥有的所有⾓⾊和系统权限USER50@userdata>select*from session_privs;PRIVILEGE------------------------------------------------------------------------------------------------------------------------CREATE SESSIONUNLIMITED TABLESPACECREATE TABLECREATE CLUSTERCREATE SEQUENCECREATE PROCEDURECREATE TRIGGERCREATE TYPECREATE OPERATORCREATE INDEXTYPE10 rows selected.USER50@userdata>select*from role_sys_privs;ROLE PRIVILEGE ADMIN_OPT---------------- ------------------------ ---------RESOURCE CREATE SEQUENCE NORESOURCE CREATE TRIGGER NORESOURCE CREATE CLUSTER NORESOURCE CREATE PROCEDURE NORESOURCE CREATE TYPE NOCONNECT CREATE SESSION NORESOURCE CREATE OPERATOR NORESOURCE CREATE TABLE NORESOURCE CREATE INDEXTYPE NO9 rows selected.查看某⼀⽤户所拥有的⾓⾊和系统权限SYSTEM@userdata>select*from dba_role_privs where GRANTEE='USER50';GRANTEE GRANTED_ROLE ADMIN_OPT DEFAULT_R------------------------------ -------------------- --------- ---------USER50 RESOURCE NO YESUSER50 CONNECT NO YESSYSTEM@userdata>select*from dba_sys_privs where GRANTEE='USER50';GRANTEE PRIVILEGE ADMIN_OPT------------------------------ ------------------------------ ---------USER50 UNLIMITED TABLESPACE NO查看某⼀⽤户拥有的对象权限SYSTEM@userdata>grant select on scott.emp to user50;SYSTEM@userdata>select*from dba_tab_privs where GRANTEE='USER50';GRANTEE OWNER TABLE_NAME GRANTOR PRIVILEGE GRANTABLE HIERARCHY-------------------- --------------- --------------- --------------- --------------- --------- ---------USER50 SCOTT EMP SCOTT SELECT NO NO2. 权限系统权限:系统规定⽤户使⽤数据库的权限。

oracle赋dba权限

oracle赋dba权限如何给Oracle数据库用户赋予DBA权限Oracle数据库的DBA(Database Administrator)权限是指最高级别的数据库管理权限,具有该权限的用户可以对数据库进行全面的管理和控制。

在某些情况下,给予用户DBA权限是必要的,例如需要进行数据库维护、性能优化或者进行一些故障排除等任务。

下面将详细介绍如何给Oracle数据库用户赋予DBA权限的步骤。

1. 连接到Oracle数据库首先,使用管理员账号连接到Oracle数据库。

这个管理员账号通常是sys 或system用户,拥有sysdba权限。

连接到Oracle数据库的命令可以使用SQL*Plus工具或者命令行界面。

例如,在Windows系统上可以使用以下命令连接到数据库:sqlplus / as sysdba2. 创建新的数据库用户接下来,需要创建一个新的数据库用户来赋予DBA权限。

使用以下SQL 语句创建一个新用户,例如,创建一个名为new_user的用户:SQL> CREATE USER new_user IDENTIFIED BY password;在这里,new_user是新用户的用户名,password是新用户的密码。

3. 授权DBA权限接下来,使用以下SQL命令将DBA角色授予新用户:SQL> GRANT DBA TO new_user;这个命令将DBA角色授予新创建的用户,使其具有DBA权限。

4. 验证DBA权限为了验证新用户是否已成功获得DBA权限,可以先注销当前的数据库连接,然后使用新用户重新连接到数据库。

使用以下命令重新连接到数据库:sqlplus new_user/password as sysdba连接成功后,可以使用以下命令查询用户的权限:SQL> SELECT * FROM session_privs;这个查询将会显示新用户所具有的权限列表,其中应该包含DBA权限。

oracle分配用户权限语句

oracle分配用户权限语句嘿,你知道吗,在 Oracle 里要给用户分配权限,那可真是一门学问呢!就好像你要给一个小伙伴分配任务一样,得搞清楚该给啥权限,不能多也不能少。

比如说,你想让某个用户能查看一些特定的数据,那就得用合适的语句来给他这个权限。

“GRANT SELECT ON table_name TOuser_name;”,看,这就是一条简单的分配读权限的语句啦。

就好像你给朋友一把钥匙,让他能打开特定的那扇门去看看里面的东西。

但要是想让用户能修改数据呢,那就得用不同的语句啦,“GRANT INSERT, UPDATE ON table_name TO user_name;”。

这就好比你不仅给了朋友钥匙,还告诉他可以在里面动点小手脚,改改东西呢。

哎呀,这可真不是随随便便就能搞对的呀!要是不小心给错了权限,那不就乱套了嘛!就像你本想让朋友帮忙打扫下客厅,结果不小心让他能随便进卧室翻东西了,那可不行呀!而且,分配权限的时候还得考虑周全,不能只看眼前。

比如说,以后这个用户的职责会不会变呀,到时候权限是不是又得重新调整呢。

这就跟你给朋友安排任务一样,一开始可能只让他做一件事,后来发现他还能做更多,或者原来的任务不需要他做了,那权限不就得跟着变嘛。

在 Oracle 中分配用户权限语句真的是非常重要的呀!这可关系到整个数据库的安全和正常运行呢。

要是权限分配得不合理,那可能会带来很多麻烦,甚至会导致数据泄露或者错误。

所以呀,我们可得认真对待,就像对待我们最珍视的宝贝一样,小心翼翼地去设置好每一个权限。

总之,Oracle 分配用户权限语句这事儿,可真是既有趣又充满挑战呢!我们得好好研究,才能把它玩转,让数据库乖乖听话呀!。

oracle用户管理,授权与回收权限

oracle⽤户管理,授权与回收权限⼀. ⽤户管理参数,0.删除⽤户: drop user ⽤户名 [cascade] 当我们删除⽤户时, 如改⽤户已创建过数据对象, 那么删除⽤户时必须加cascade参数, ⽤来同步删除 改⽤户的所有信息. 如还想使⽤该⽤户的数据, 则不可删除⽤户, 可以冻结该⽤户即可.1.创建⽤户⽅法⼀: create user ⽤户名 identified by 密码 ; # 创建⽤户, 但缺少必要的东西, 完整命令看下⾯. 创建的⽤户没有任何权限.ORA-01045: user QUZQ lacks CREATE SESSION privilege; logon denied 需要dba给新建的⽤户进⾏授权,如下: 基本语法: grant 权限/⾓⾊ to ⽤户 grand connect to ⽤户名 # 授权可以链接数据库 grand resource to ⽤户名 # 授权建表⽆空间⼤⼩的限制 grand dba to ⽤户名 # 设置⽤户为dba grand create session to ⽤命名 # create session权限即登陆数据库实列 使⽤revoke命令可回收权限或⾓⾊, 语法: revoke 权限/⾓⾊ from ⽤户 ⾓⾊就是权限的⼀个集合, ⾓⾊分为预先定义(即oracle定义的) 和⾃定义的2.创建⽤户⽅法⼆: sql > create user ⽤户名 identified by 密码 default tabspace users # 指定新建⽤户的表空间为users, users是oracle⾃带的⼀个表空间 temporary tablespace temp # 指定临时表空间为temp, temp空间也是oracle⾃带的 quota 3m on users; # ⽤来限制改⽤户创建的数据对象最⼤只能是3M3.oracle中⽤户的权限管理概念图如下:⼆. ⽤户⽅案 oracle会给每个⽤户创建个⽅案(⽅案可理解为⽤户的独⽴存储空间; 把oracle⽐喻成⼀个⼤房⼦, 那⽅案就相当于是⼤房⼦ 中隔出来的⼩房⼦, 每当添加个oracle⽤户时, 就会在⼤房⼦⾥隔出个⼩屋), 当然前提是该⽤户要创建数据对象, 不然是不会 被分配⽅案的. 每个⽤户的⽅案都是隔离的, 各个⽅案中的表名都可以相同; oracle给⽤户创建的⽅案名同⽤户名. 1. 现有两个⽤户, user1和user2, 如何实现user1来访问user2中的stu表呢? 正常情况这两⽤户是不能互相访问的. ⾸先使⽤user2登陆, 执⾏授权命令,如下: grant select [update | delete | insert | all ] on stu to user1 # 参数为all时, 表⽰增删改查 然后使⽤user1登陆, 执⾏相应命令, 语法如下: select * from user2.stu # select * from ⽅案名.表明 2. 有三个⽤户, user1和user2和user3, 如何把user1的stu表权限给user2,并由user2再把user1的stu表权限给user3呢 这⾥涉及两个命令: with admin option # 如果是⽀配系统权限, 则使⽤这个命令; ⽤于系统权限 with grant option # 得到权限的⽤户, 可继续分配权限, 即有⽀配所得权限的能⼒; ⽤于对象权限 grant all on user1.stu to user2 with grant option # 登陆user1前提下给user2⽀配stu表和crud该表的能⼒ grant all on user1.stu to user3 # 登陆user2把user1的stu表增删该查权限给user3, 但user3⽆再分配权限的能⼒三. ⽤户管理之限制登陆次数, 锁定账户时长 1. 创建profile限制集合, ⽤于配置限制的设置 create profile 集合名 limit failed_login_attempts 3 password_lock_time 2; limit failed_login_attempts 3 # 限制登陆次数为3 password_lock_time 2 # 3次失败后账户锁定2天 2. 把创建好的限制集合分配给⽤户user1 alter user user1 profile 集合名; 3. profile是⼝令限制.资源限制的命令集合, 当建⽴⽤户没有指定frofile选项, oracle将会产⽣个名为default的profile, 并将该default分配给⽤户.。

Oracle用户角色与权限控制

alter user system identified by abc123;

12.2 权限

权限(Privilege)的最终作用对象是用户。即所有用 户在数据库内的操作对象和可执行的动作都是受到限制的。 Oracle中共有两种权限:系统权限和对象权限。

select * from system.t_employees order by employee_id;

12.3.2 继承角色

角色继承是指一个角色可以继承其他角色的权限信息, 从而减少自身使用grant的机会。

create role role_hr;

grant role_employee to role_hr;

grant update, insert on t_employees to role_hr;

select table_name, grantee, grantor, privilege from dba_tab_privs where table_name = 'T_EMPLOYEES';

create user cat identified by abc;

grant create session to cat;

grant role_hr to cat;

update system.t_employees set status = 'CXL' where employee_id = 13;

12.3.3 禁用和启用角色

每个用户登录数据库时,都可以获得其默认角色。可以 通过查询视图session_roles来获得当前会话下该用户的默 认角色。管理员可以禁用用户的默认角色,一旦禁用,则用 户从该角色获得的权限将不再有效。

oracle19c之用户、权限、表空间

oracle19c之⽤户、权限、表空间 ⼀、⽤户相关操作 1、查询⽤户select * from dba_users; --查询全库所有的⽤户select * from all_users; --查询当前⽤户可看到的⽤户select * from user_users; --查询当前登录的⽤户 2、创建⽤户(创建者需要有dba权限,⽤户名必须以c##开头,默认的表空间是users,新⽤户没有任何权限。

)create user c##sl IDENTIFIED BY 123456; 3、删除⽤户drop user c##sl2 cascade; --删除⽤户不会删除其表空间 注意:⽆法删除⽤户C##SL3,报错“[Err] ORA-01940: ⽆法删除当前连接“的⽤户解决⽅法:select username,sid,serial#,paddr from v$session where username='C##SL3';alter system kill session '17,55857'; 4、修改密码alter user c##sl3 identified by 1234; ⼆、权限相关操作 a、系统权限:⽤户在系统层⾯的权限,如CREATE SESSION、SELECT ANY TABLE等不依赖于对象的权限 b、对象权限:⽤户关于某个具体对象的权限,如SELECT、UPDATE、INSERT等依赖于表、视图、存储过程的权限 c、⾓⾊:⼀组权限的集合 注意:PUBLIC⽤户具有的权限,其他⽤户都会有,即修改PUBLIC⽤户的权限,其他⽤户也会对应得改变权限 1、查看权限、⾓⾊select * from user_tab_privs; --当前⽤户具有的对象权限select * from dba_tab_privs WHERE grantee='C##SL' OR grantor='C##SL'; --全部⽤户具有的对象权限,查询C##SL⽤户的select * from user_sys_privs; --当前⽤户具有的系统权限select * from dba_sys_privs WHERE grantee='C##SL'; --全部⽤户具有的系统权限,查询C##SL⽤户的SELECT * FROM user_role_privs; --当前⽤户具有的⾓⾊SELECT * FROM dba_role_privs where grantee='C##SL'; --全部⽤户具有的⾓⾊,查询C##SL⽤户的 注意:上⾯每⼀对查询出的结果应该⼀样,因为全部⽤户中肯定也包含当前⽤户,普通⽤户没有查询全部⽤户⾓⾊、权限表的权限 2、常⽤权限、⾓⾊dba 管理员⾓⾊connect 连接数据库⾓⾊,能修改、删除表及数据,不能创建表resource 能创建表create session 连接数据库权限create table 建表权限unlimited tablespace 操作表空间权限select any table 查询任何表的权限select on c##test.book 查询c##test⽤户的book表的权限 说明: a、⼀般来说,新建的普通⽤户后授予connect和resource⾓⾊就好了、如果是管理员需要再授予dba⾓⾊。

oracle 数据库grant语句

oracle 数据库grant语句

在Oracle数据库中,grant语句是用来授予用户或角色访问数据库对象权限的命令。

它的语法如下:

GRANT 权限 ON 对象 TO 用户或角色;

其中,权限可以是SELECT、INSERT、UPDATE、DELETE等,对象可以是表、视图、序列等,用户或角色可以是数据库中的任何一个用户或角色。

例如,要将表my_table的SELECT权限授予用户my_user,可以使用以下命令:

GRANT SELECT ON my_table TO my_user;

如果要撤销该权限,可以使用revoke语句:

REVOKE SELECT ON my_table FROM my_user;

除了基本的权限授予和撤销外,还可以使用grant语句对用户或角色进行更详细的权限控制。

例如,可以授予用户只能访问表中的部分列,或者只能执行特定的存储过程。

此外,在使用grant进行权限控制时,还可以指定是否允许用户对对象进行修改、删除等操作,以及是否允许用户将权限传递给其他用户。

- 1 -。

oracle如何创建用户并赋予权限

oracle如何创建⽤户并赋予权限本⽂将从⽤户创建讲起,特别讲述Oracle授予⽤户权限的⼀个实例,希望对⼤家了解Oracle授予⽤户权限有所帮助。

这两天在测数据库同步软件的时候,需要在Oracle⾥创建⼀个⽤户名和密码均为SYSDATA的⽤户,找了找资料,创建成功,现将Oracle中⽤户的创建和授予命令摘录下来:1、Linux 下Oracle的启动以Oracle⾝份登录启动lsnrctl start 登录sqplus /nolog连接数据库connect/assysdba 启动数据库startup关闭数据库shutdown immediate2、在数据中创建⽤户名启动数据库后创建⽤户名连接超级⽤户connect system/admin system 系统⽤户名字 admin 密码创建⽤户名字create user SYSDATA identified by admin ⽤户名:SYSDATA 密码:admin 可以写Default tablespace user//指定存储对象使⽤的默认空间表默认是system Temporary tablespace temp; //保存临时对象所使⽤的空间表默认是system 上⾯的俩⾏,可以写空间表为user临时为temp;不写就默认3、添加⽤户的权限Grant是Oracle授予⽤户权限的如:1.Grant create session to SYSDATA;//授予SYSDATA连接数据的权限系统权限如下:系统特权允许执⾏的操作Create session 连接数据库Create sequence 创建序列Create synonym 创建同名对象Create table 创建表Create any table 创建任何模式的表Drop table 删除表Create procedure 创建存储过程Execute any procedure 执⾏任何模式的存储过程Create user 创建⽤户Create view 创建视图Drop user 删除⽤户Drop any table 删除任何模式的表4、向⽤户授予系统特权1.Grant execute any procedure toSYSDATA with admin option此句意思为为sha⽤户创建系统特权并且可以⽤SYSDATA为别的⽤户授予权限连接SYSDATA⽤户connect SYSDATA/admin 可以创建别的⽤户5、查看⽤户权限进⼊SYSDATA⽤户connect SYSDATA/admin1.Select * from user_sys_privs;可以查看到⼀个列表,列代表⽤户名权限是否可以给别的⽤户附加权限(N、Y)⾏代表权限都有那些6、撤销⽤户授予的权限必须连接connect system/admin撤销权限revoke是系统撤销权限的关键词1.Revoke execute any procedure from SYSDATA;7、更改⽤户密码进⼊SYSDATA⽤户connect SYSDATA/admin Password输⼊旧密码输⼊新密码俩边OK 或者⽤alter user SYSDATA identified by xinmima8、删除⽤户1. Connect system/admin2.Drop user SYSDATA;9、为⽤户授予⾓⾊1. Grant dba to SYSDATA;2.Grant connect to SYSDATA;Linux下的plsql创建⽤户1. create user SYSDATA identified by admin2. Default tablespace user3. Temporary tablespace temp;4. Granr unlimited tablespace to SYSDATA;//权限5.Grant dba to SYSDATA;//⾓⾊。

oracle restrict规则

一、什么是Oracle Restrict规则Oracle Restrict规则指的是Oracle数据库中对数据访问进行限制的一种规则。

它可以帮助数据库管理员或开发人员限制用户对数据库中特定数据的访问权限,从而保护数据的安全性和完整性。

二、 Oracle Restrict规则的作用1. 保护敏感数据Oracle Restrict规则可以用来保护数据库中的敏感数据,例如个人隐私信息、商业机密等。

通过限制只有经过授权的用户才能访问这些数据,可以防止未经授权的用户进行非法访问或泄露敏感数据。

2. 控制数据访问权限数据库管理员可以利用Oracle Restrict规则对用户的数据访问权限进行精确控制。

通过配置不同的Restrict规则,可以限制用户对特定表、视图或列的访问权限,从而确保数据只能被授权用户访问。

3. 提高数据安全性通过合理配置Oracle Restrict规则,可以有效提高数据库的安全性。

限制用户的访问权限可以减少内部和外部的数据泄露风险,保护数据库中的数据免受未经授权的访问和篡改。

三、 Oracle Restrict规则的配置方法1. 使用Oracle自带的权限管理工具Oracle数据库自带了完善的权限管理工具,可以通过这些工具来配置和管理Restrict规则。

可以使用GRANT和REVOKE语句来授予或收回用户的访问权限;也可以使用角色和权限组来管理不同用户的权限。

2. 使用数据库管理工具一些数据库管理工具也提供了可视化的权限管理界面,可以方便地对Oracle Restrict规则进行配置。

管理员可以通过这些工具直观地设置用户的访问权限、定义访问规则等,简化了权限管理的操作流程。

3. 编写存储过程和触发器对于复杂的数据访问限制需求,可以考虑编写存储过程和触发器来实现。

通过编写自定义的存储过程和触发器,可以实现更加精细化和灵活的数据访问控制,满足特定业务场景下的需求。

四、 Oracle Restrict规则的最佳实践1. 遵循最小权限原则在配置Oracle Restrict规则时,应该遵循最小权限原则,即给予用户最小必要的访问权限。

oracle 控制权限的语句

oracle 控制权限的语句

在Oracle中,可以使用以下语句来控制权限:

1. GRANT:授予用户或角色特定的权限。

例如:GRANT SELECT, INSERT ON table_name TO

user_name;

GRANT role_name TO user_name;

2. REVOKE:撤销用户或角色的权限。

例如:REVOKE SELECT, INSERT ON table_name FROM user_name;

REVOKE role_name FROM user_name;

3. CREATE USER:创建新用户。

例如:CREATE USER user_name IDENTIFIED BY password;

4. ALTER USER:修改用户属性。

例如:ALTER USER user_name PASSWORD EXPIRE;

ALTER USER user_name DEFAULT TABLESPACE

new_tablespace;

5. CREATE ROLE:创建新角色。

例如:CREATE ROLE role_name;

6. GRANT ROLE:授予角色给用户。

例如:GRANT role_name TO user_name;

7. SET ROLE:启用角色。

例如:SET ROLE role_name;

8. DROP USER:删除用户。

例如:DROP USER user_name;

这些语句可以帮助管理员在Oracle数据库中控制用户和角色的权限。

请注意,执行这些语句需要具有相应的特权。

oracle grant 的规则

Oracle数据库中grant是用来赋予用户或角色对数据库对象进行访问和操作的权限的命令。

在Oracle数据库中,grant权限有一定的规则和限制,本文将对Oracle grant的规则进行详细的介绍。

一、权限的种类1.1 数据库级的权限在Oracle数据库中,grant权限可以分为数据库级的权限和对象级的权限。

数据库级的权限包括CREATE SESSION、ALTER SYSTEM、GRANT ANY PRIVILEGE等。

这些权限是针对整个数据库的,只有具有这些权限的用户或角色才能进行相应的操作。

1.2 对象级的权限对象级的权限是针对具体的数据库对象,如表、视图、存储过程等。

常见的对象级权限包括SELECT、INSERT、UPDATE、DELETE等。

这些权限控制了用户对于特定对象的访问和操作权限。

二、grant权限的语法2.1 给用户授权权限grant权限的语法是:GRANT privilege ON object TO user;其中,privilege表示要授予的权限,可以是数据库级的权限,也可以是对象级的权限;object表示要授权的对象,可以是表、视图、存储过程等;user表示被授权的用户。

2.2 给角色授权权限与给用户授权类似,给角色授权的语法是:GRANT privilege ON object TO role;其中,role表示被授权的角色。

2.3 with grant option在grant权限的语法中,还可以使用with grant option来允许被授权的用户或角色将权限再授予给其他用户或角色,语法为:GRANT privilege ON object TO user WITH GRANT OPTION;三、grant权限的规则和限制3.1 grant权限的层级在Oracle数据库中,权限是按照层级进行继承和控制的。

数据库级的权限是最高级的,只有具有数据库级权限的用户或角色才能授予其他用户或角色相应的权限。

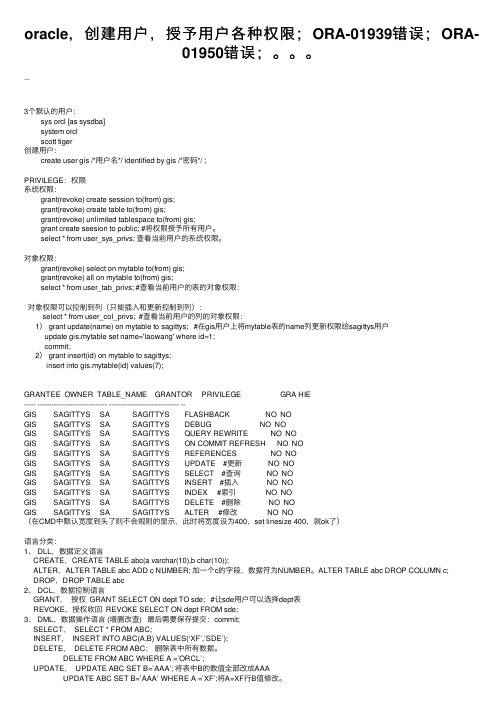

oracle,创建用户,授予用户各种权限;ORA-01939错误;ORA-01950错误;。。。

oracle,创建⽤户,授予⽤户各种权限;ORA-01939错误;ORA-01950错误;。

...3个默认的⽤户:sys orcl [as sysdba]system orclscott tiger创建⽤户:create user gis /*⽤户名*/ identified by gis /*密码*/ ;PRIVILEGE:权限系统权限:grant(revoke) create session to(from) gis;grant(revoke) create table to(from) gis;grant(revoke) unlimited tablespace to(from) gis;grant create seesion to public; #将权限授予所有⽤户。

select * from user_sys_privs; 查看当前⽤户的系统权限。

对象权限:grant(revoke) select on mytable to(from) gis;grant(revoke) all on mytable to(from) gis;select * from user_tab_privs; #查看当前⽤户的表的对象权限:对象权限可以控制到列(只能插⼊和更新控制到列):select * from user_col_privs; #查看当前⽤户的列的对象权限:1) grant update(name) on mytable to sagittys; #在gis⽤户上将mytable表的name列更新权限给sagittys⽤户update gis.mytable set name='laowang' where id=1;commit;2) grant insert(id) on mytable to sagittys;insert into gis.mytable(id) values(7);GRANTEE OWNER TABLE_NAME GRANTOR PRIVILEGE GRA HIE----- ------------------------------ ------------------------------ --GIS SAGITTYS SA SAGITTYS FLASHBACK NO NOGIS SAGITTYS SA SAGITTYS DEBUG NO NOGIS SAGITTYS SA SAGITTYS QUERY REWRITE NO NOGIS SAGITTYS SA SAGITTYS ON COMMIT REFRESH NO NOGIS SAGITTYS SA SAGITTYS REFERENCES NO NOGIS SAGITTYS SA SAGITTYS UPDATE #更新 NO NOGIS SAGITTYS SA SAGITTYS SELECT #查询 NO NOGIS SAGITTYS SA SAGITTYS INSERT #插⼊ NO NOGIS SAGITTYS SA SAGITTYS INDEX #索引 NO NOGIS SAGITTYS SA SAGITTYS DELETE #删除 NO NOGIS SAGITTYS SA SAGITTYS ALTER #修改 NO NO(在CMD中默认宽度到头了则不会规则的显⽰,此时将宽度设为400,set linesize 400,就ok了)语⾔分类:1、 DLL,数据定义语⾔CREATE,CREATE TABLE abc(a varchar(10),b char(10));ALTER,ALTER TABLE abc ADD c NUMBER; 加⼀个c的字段,数据符为NUMBER。

oracle 查询用户权限的语句

oracle 查询用户权限的语句Oracle是一种关系型数据库管理系统,可以用来存储和管理大量的数据。

在Oracle中,用户权限是指用户对数据库对象(如表、视图、存储过程等)的访问和操作权限。

用户权限的查询可以帮助管理员了解当前用户的权限情况,以便进行权限管理和安全控制。

下面是一些查询用户权限的Oracle语句:1. 查询当前用户的所有权限:```SELECT * FROM USER_SYS_PRIVS;```该语句可以查询当前用户被授予的系统级权限,返回结果包括权限名称和授权者。

2. 查询当前用户对指定表的权限:```SELECT * FROM USER_TAB_PRIVS WHERE TABLE_NAME = '表名';```该语句可以查询当前用户对指定表的权限,返回结果包括权限类型(如SELECT、INSERT、UPDATE、DELETE等)、授权者和表名。

3. 查询当前用户对指定视图的权限:```SELECT * FROM USER_TAB_PRIVS WHERE TABLE_NAME = '视图名';```该语句可以查询当前用户对指定视图的权限,返回结果与查询表权限的语句相似。

4. 查询当前用户对指定存储过程的权限:```SELECT * FROM USER_PROC_PRIVS WHERE PROCEDURE_NAME = '存储过程名';```该语句可以查询当前用户对指定存储过程的权限,返回结果包括权限类型(如EXECUTE)、授权者和存储过程名。

5. 查询当前用户对指定包的权限:```SELECT * FROM USER_TAB_PRIVS WHERE TABLE_NAME = '包名';```该语句可以查询当前用户对指定包的权限,返回结果与查询表权限的语句相似。

6. 查询当前用户对指定序列的权限:```SELECT * FROM USER_TAB_PRIVS WHERE TABLE_NAME = '序列名';```该语句可以查询当前用户对指定序列的权限,返回结果与查询表权限的语句相似。

Oracle数据库的用户和权限管理

5.2.2 创建角色

使用CREATE ROLE语句可以创建一个新的角色,执行该语 句的用户必须具有CREATE ROLE系统权限。

在角色刚刚创建时,它并不具有任何权限,这时的角色是 没有用处的。因此,在创建角色之后,通常会立即为它授予权 限。例如:利用下面的语句创建了一个名为OPT_ROLE的角色, 并且为它授予了一些对象权限和系统权限:

ORACEL利用角色更容易地进行权限管理。有下列优点: (1)减少权限管理,不要显式地将同一权限组授权给 几个用户,只需将这权限组授给角色,然后将角色授权给 每一用户。 (2)动态权限管理,如果一组权限需要改变,只需修 改角色的权限,所有授给该角色的全部用户的安全域将自 动地反映对角色所作的修改。 (3)权限的选择可用性,授权给用户的角色可选择地 使其可用或不可用。 (4)应用可知性,当用户经用户名执行应用时,该数 据库应用可查询字典,将自动地选择使角色可用或不可用。 (5)应用安全性,角色使用可由口令保护,应用可提 供正确的口令使用角色,如不知其口令,不能使用角色。

系统权限可授权给用户或角色,一般,系统权限只授 予管理人员和应用开发人员,终端用户不需要这些相关功 能。 2)对象权限:在指定的表、视图、序列、过程、函数或包 上执行特殊动作的权利。

2.角色 为相关权限的命名组,可授权给用户和角色。数据库角 色包含下列功能: (1)一个角色可授予系统权限或对象权限。 (2)一个角色可授权给其它角色,但不能循环授权。 (3)任何角色可授权给任何数据库用户。 (4)授权给用户的每一角色可以是可用的或者不可用 的。一个用户的安全域仅包含当前对该用户可用的全部角 色的权限。 (5)一个间接授权角色对用户可显式地使其可用或不 可用。 在一个数据库中,每一个角色名必须唯一。角色名与用 户不同,角色不包含在任何模式中,所以建立角色的用户 被删除时不影响该角色。

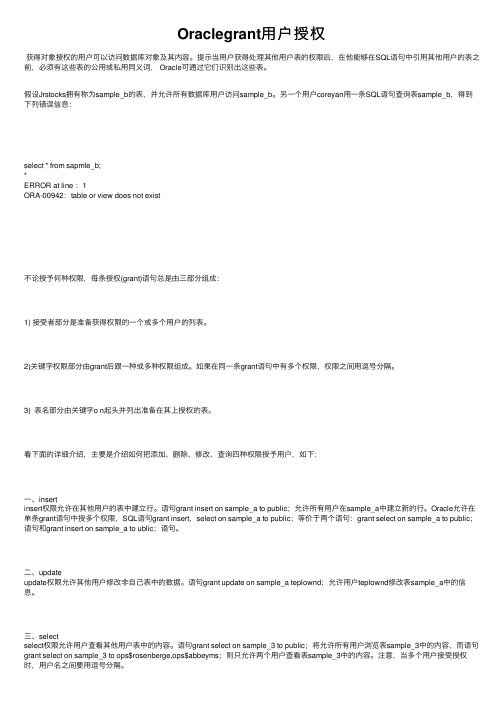

Oraclegrant用户授权

Oraclegrant⽤户授权获得对象授权的⽤户可以访问数据库对象及其内容。

提⽰当⽤户获得处理其他⽤户表的权限后,在他能够在SQL语句中引⽤其他⽤户的表之前,必须有这些表的公⽤或私⽤同义词, Oracle可通过它们识别出这些表。

假设Jrstocks拥有称为sample_b的表,并允许所有数据库⽤户访问sample_b。

另⼀个⽤户coreyan⽤⼀条SQL语句查询表sample_b,得到下列错误信息:select * from sapmle_b;*ERROR at line :1ORA-00942:table or view does not exist不论授予何种权限,每条授权(grant)语句总是由三部分组成:1) 接受者部分是准备获得权限的⼀个或多个⽤户的列表。

2)关键字权限部分由grant后跟⼀种或多种权限组成。

如果在同⼀条grant语句中有多个权限,权限之间⽤逗号分隔。

3) 表名部分由关键字o n起头并列出准备在其上授权的表。

看下⾯的详细介绍,主要是介绍如何把添加、删除、修改、查询四种权限授予⽤户,如下:⼀、insertinsert权限允许在其他⽤户的表中建⽴⾏。

语句grant insert on sample_a to public;允许所有⽤户在sample_a中建⽴新的⾏。

Oracle允许在单条grant语句中授多个权限,SQL语句grant insert,select on sample_a to public;等价于两个语句:grant select on sample_a to public;语句和grant insert on sample_a to ublic;语句。

⼆、updateupdate权限允许其他⽤户修改⾮⾃⼰表中的数据。

语句grant update on sample_a teplownd;允许⽤户teplownd修改表sample_a中的信息。

三、selectselect权限允许⽤户查看其他⽤户表中的内容。

oracle 权限字段

oracle 权限字段

Oracle数据库中的权限字段包括以下几种:

1. SELECT,允许用户查询表中的数据。

2. INSERT,允许用户向表中插入新的数据。

3. UPDATE,允许用户更新表中已有的数据。

4. DELETE,允许用户删除表中的数据。

5. CREATE TABLE,允许用户创建新的表。

6. CREATE VIEW,允许用户创建视图。

7. CREATE SESSION,允许用户登录到数据库。

8. ALTER TABLE,允许用户修改表的结构。

9. DROP TABLE,允许用户删除表。

10. INDEX,允许用户创建索引。

除了上述基本的权限字段外,Oracle还支持更细粒度的权限控制,可以通过角色和权限分配来实现更灵活的权限管理。

此外,Oracle还支持对存储过程、函数等数据库对象设置执行权限,以及对表空间、数据库链接等资源的权限控制。

在Oracle数据库中,权限字段的授予和撤销是通过GRANT和REVOKE语句来实现的。

管理员可以使用这些语句来授予或收回用户或角色的特定权限,从而实现对数据库的权限管理。

总的来说,Oracle数据库中的权限字段涵盖了对数据库对象和资源的各种操作权限,管理员可以根据实际需求灵活地进行权限控制和管理。

oracle权限分配

我们将从创建Oracle用户权限表开始谈起,然后学习登陆等一般性动作,使大家对Oracle用户权限分配控制有个深入的了解。

一、创建sys; //系统管理员,拥有最高权限system;//本地管理员,次高权限scott; //普通用户,密码默认为tiger,默认未解锁二、登陆sqlplus / as sysdba; //登陆sys帐户sqlplus sys as sysdba;//同上sqlplus scott/tiger; //登陆普通用户scott三、管理用户create user zhangsan;//在管理员帐户下,创建用户zhangsanalert user scott identified by tiger;//修改密码四,授予权限1、默认的普通用户scott默认未解锁,不能进行那个使用,新建的用户也没有任何权限,必须授予权限/*管理员授权*/grant create session to zhangsan; //授予zhangsan用户创建session 的权限,即登陆权限grant unlimited session to zhangsan;//授予zhangsan用户使用表空间的权限grant create table to zhangsan;//授予创建表的权限grante drop table to zhangsan; //授予删除表的权限grant insert table to zhangsan;//插入表的权限grant update table to zhangsan;//修改表的权限grant all to public; //这条比较重要,授予所有权限(all)给所有用户(public)2、oralce对权限管理比较严谨,普通用户之间也是默认不能互相访问的,需要互相授权/*oralce对权限管理比较严谨,普通用户之间也是默认不能互相访问的*/grant select on tablename to zhangsan;//授予zhangsan用户查看指定表的权限grant drop on tablename to zhangsan;//授予删除表的权限grant insert on tablename to zhangsan;//授予插入的权限grant update on tablename to zhangsan;//授予修改表的权限grant insert(id) on tablename to zhangsan;grant update(id) on tablename to zhangsan;//授予对指定表特定字段的插入和修改权限,注意,只能是insert和updategrant alert all table to zhangsan;//授予zhangsan用户alert任意表的权限五、撤销权限基本语法同grant,关键字为revoke六、查看权限select * from user_sys_privs;//查看当前用户所有权限select * from user_tab_privs;//查看所用用户对表的权限七、操作表的用户的表/*需要在表名前加上用户名,如下*/select * from zhangsan.tablename;八、权限传递即用户A将权限授予B,B可以将操作的权限再授予C,命令如下:grant alert table on tablename to zhangsan with admin option;//关键字 with admin optiongrant alert table on tablename to zhangsan with grant option;//关键字 with grant option效果和admin类似九、角色角色即权限的集合,可以把一个角色授予给用户create role myrole;//创建角色grant create session to myrole;//将创建session的权限授予myrole grant myrole to zhangsan;//授予zhangsan用户myrole的角色drop role myrole;删除角色/*但是有些权限是不能授予给角色的,比如unlimited tablespace和any 关键字*/。

Oracle查看所有用户及其权限

Oracle查看所有⽤户及其权限Oracle查看所有⽤户及其权限:Oracle数据字典视图的种类分别为:USER,ALL 和 DBA.USER_*:有关⽤户所拥有的对象信息,即⽤户⾃⼰创建的对象信息ALL_*:有关⽤户可以访问的对象的信息,即⽤户⾃⼰创建的对象的信息加上其他⽤户创建的对象但该⽤户有权访问的信息DBA_*:有关整个数据库中对象的信息(这⾥的*可以为TABLES,INDEXES,OBJECTS,USERS等。

)1、查看所有⽤户select * from dba_user;select * from all_users;select * from user_users;2、查看⽤户系统权限select * from dba_sys_privs;select * from all_sys_privs;select * from user_sys_privs;3、查看⽤户对象权限select * from dba_tab_privs;select * from all_tab_privs;select * from user_tab_privs;4、查看所有⾓⾊select * from dba_roles;5、查看⽤户所拥有的⾓⾊select * from dba_role_privs;select * from user_role_privs;6、查看当前⽤户的缺省表空间select username,default_tablespace from user_users;7、查看某个⾓⾊的具体权限如 grant connect,resource,create session,create view to TEST;8、查看RESOURCE具有那些权限SELECT * FROM DBA_SYS_PRIVS WHERE GRANTEE='RESOURCEoracle创建⽤户需要什么权限,Oracle 创建普通⽤户,并赋予权限采⽤sys or system / manager assysdba; 连接数据库。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

------Solutions------

/*

sys和system用户的区别

【system】用户只能用normal身份登陆em。

【sys】用户具有“SYSDBA”或者“SYSOPER”权限,登陆em也只能用这两个身份,不能用normal。

问题1、

使用命令conn sys/admin as sysoper ,show user的查询结果是"public",而不是“sys”;

使用命令conn sys/admin as sysadmin ,show user的查询结果是"sys";

在上述两种状态下我有哪些权限呢?

问题2、

conn system/admin 后边为什么不能加"as " ,若加了的话,运行conn system/admin as sysadmin 后再运行

已连接。

SQL> show user

USER 为"SYS"

SQL>

dba和sysdba的区别

dba、sysdba这两个系统角色有什么区别呢

在说明这一点之前我需要说一下oracle服务的创建过程

·创建实例

·启动实例

·创建数据库(system表空间是必须的)

启动过程

·实例启动

·装载数据库

·打开实例的,它的存在不依赖于整个数据库完全启动,

只要实例启动了,他就已经存在,以sysdba身份登陆,装载数据库、打开数据库

只有数据库打开了,或者说整个数据库完全启动后,dba角色才有了存在的基础!

*/

SQL> conn / as sysdba

已连接。

SQL> grant sysoper to test;

授权成功。

SQL> conn test/test as sysoper;

已连接。

SQL> show user

USER 为"PUBLIC"

SQL> conn test/test as sysdba

管理功能 创建数据库

normal 、sysdba、 sysoper有什么区别

normal 是普通用户

另外两个,你考察他们所具有的权限就知道了

sysdba拥有最高的系统权限

sysoper主要用来启动、关闭数据库,sysoper 登陆后用户是 public

sysdba登陆后是 sys

“SYSOPER”权限,即数据库操作员权限,权限包括:

打开数据库服务器 关闭数据库服务器

备份数据库 恢复数据库

日志归档 会话限制

“SYSDBA”权限,即数据库管理员权限,权限包括:

打开数据库服务器 关闭数据库服务器

备份数据库 恢复数据库

日志归档 会话限制