网络工程作业4

计算机网络工程师-4_真题(含答案与解析)-交互

计算机网络工程师-4(总分100, 做题时间90分钟)一、选择题1.______适用于综合布线系统中配置标准较高的场合,用光缆和铜芯双绞电缆混合组网。

SSS_SINGLE_SELA 基本型综合布线系统B 增强型综合布线系统C 综合型综合布线系统D 以上均不对分值: 1答案:C[解析] 基本型适用于综合布线系统中配置标准较低的场合,用铜芯双绞线电缆组网。

增强型适用于综合布线系统中中等配置标准的场合,用铜芯双绞线电缆组网。

综合型适用于综合布线系统中配置标准较高的场合,用光缆和铜芯双绞线电缆混合组网。

2.当结点数为100~500个时,比较适合的设计是______。

SSS_SINGLE_SELA 结点可直接通过汇聚层的路由器或交换机接入B 可以不设计接入层网络与汇聚层网络C 一般需要按3层结构来设计D 以上都不合适分值: 1答案:A[解析] 是否需要分成3层组建的经验数据是:结点数为250~500个,一般需要按3层结构来设计;结点数为100~500个,可以不设计接入层网络,结点可直接通过汇聚层的路由器或交换机接入;结点数为5~250个,可以不设计接入层网络与汇聚层网络。

3.以下有关城域网结构的叙述中,正确的是______。

SSS_SINGLE_SELA 城域网网络平台采用层次结构B 核心交换层解决的是“最后一公里”的问题C 边缘汇聚层结构设计重点是可靠性、可扩展性与开放性D 用户接入层进行本地路由、过滤、流量均衡及安全控制等处理分值: 1答案:A[解析] 宽带城域网的网络平台采用层次结构,分为核心交换层、边缘汇聚层和用户接入层三部分。

用户接入层解决的是“最后一公里”的问题。

4.基于网络的入侵检测系统采用的识别技术主要有______、统计意义上的非正常现象检测、频率或阀值以及模式匹配。

SSS_SINGLE_SELA 事件的相关性B 系统事件C 安全性事件D 应用程序事件分值: 1答案:A[解析] 基于网络的入侵检测系统采用的识别技术主要有事件的相关性、统计意义上的非正常现象检测、频率或阀值以及模式匹配,故选A。

4级网络工程师 第4章过关练习

第四章过关练习一、选择题1.分组转发是指在互联网络中路由器转发IP分组的物理传输过程与数据报转发交付机制。

根据分组的目的IP地址与源IP地址是否属于同一个子网来判断,可将分组转发分为和。

A)直接转发和间接转发 B)内部转发和外部转发C)网内转发和网外转发 D)独立转发和协同转发2.以下有关路由选择算法的说法中,错误的是。

A)一般来说,跳数越少的路径越好。

B)开销一般指传输过程中的耗费,耗费通常与所使用的链路带宽有关。

C)在实际网络中,一定能够找出最好的路由选择算法。

D)路由选择算法应尽量简单3.当网络的通信量发生变化时,算法能够自动改变路由,以均衡链路的负载。

这表现出路由选择算法的。

A)正确性 B)稳定性 C)低开销D)稳健性4.在Internet中,路由器采用驱动的路由选择算法。

A)表 B)数据流 C)距离 D)状态5.从路由选择算法对网络拓扑和通信量变化的自适应角度划分,可以分为两大类。

A)局部路由选择算法和全局路由选择算法B)固定路由选择算法与变化路由选择算法C)静态路由选择算法与动态路由选择算法D)稳定路由选择算法与适应路由选择算法6.以下有有关路由表的说法中,错误的是。

A)路由表可以分为静态路由表和动态路由表。

B)静态路由表由人工方式建立,网络结构变化时,无法自动更新。

C)动态路由表由系统自动运行动态路由选择协议,可以自动更新结构D)静态路由表很少用到,已经被动态路由表取代。

7.以下项不是提高路由选择效率的方法之一。

A)下一跳路由选择 B)特定网络路由选择C)特定主机路由选择 D)随机路由选择8.设有下面4条路由:172.18.129.0/24、172.18.130.0/24、172.18.132.0/24和172.18.133.0/24,如果进行路由汇聚,能覆盖这4条路由的地址是。

A)172.18.128.0/21 B)172.18.128.0/22C)172.18.130.0/22 D)72.18.132.0/239. 设有下面4条路由:10.1.193.0/24、10.1.194.0/24、10.1.196.0/24和10.1.198.0/24,如果进行路由汇聚,覆盖这4条路由的地址是。

网络工程规划与设计案例教程项目三_任务四_华为S3700系列企业交换机

华为S3700系列企业交换机一、应用领域S3700系列企业交换机(以下简称S3700),是华为公司推出的新一代绿色节能的三层以太交换机。

它基于新一代高性能硬件和华为VRP(Versatile Routing Platform)软件平台,针对企业用户园区汇聚、接入等多种应用场景,提供简单便利的安装维护手段、灵活的VLAN部署和POE供电能力、丰富的路由功能和IPv6平滑升级能力,并通过融合堆叠、虚拟路由器冗余、快速环网保护等先进技术有效增强网络健壮性,助力企业搭建面向未来的IT网络。

二、设备特性1、特性Multi-VPN-Instance CE(MCE)IPv6路由协议RIPng、OSPFv3iStack智能堆叠RRPP快速环网保护协议/SEP智能以太保护协议BFD双向转发检测宕机留言(Dying Gasp)2、规格表1 S3700系列企业交换机规格项目S3700-SI* S3700-EI* S3700-HI*端口描述百兆端口S3700-28TP-EI**/S3700-28TP-SI/S3700-28TP-PWR-EI/S3700-28TP-EI-MC:24*10/100Base-TXS3700-52P-EI/S3700-52P-SI/S3700-52P-PWR-EI:48*10/100Base-TS3700-28TP-EI-24S:24*100Base-FXS3700-52P-EI-24S:24*10/100Base-T+24*100Base-FXS3700-52P-EI-48S:48*100Base-FXS3700-26C-HI:22个10/100Base-T千兆端口SI/EI 28口设备:2*1000Base-X, 2*GE ComboSI/EI 52口设备:2*100/1000Base-X, 2*1000Base-XS3700-26C-HI:2*GE Combo扩展插槽S3700-26C-HI提供一个扩展插槽,支持上行插卡MAC地址表遵循IEEE 802.1d标准支持16K MAC 地址表支持MAC地址自动学习和老化支持32KMAC地址表支持静态、动态、黑洞MAC表项支持源MAC地址过滤其他同EIVLAN特性支持4K个VLAN支持Guest VLAN、Voice VLAN、Super VLAN 支持基于MAC/协议/IP子网的VLAN支持QinQ功能支持灵活QinQ功能支持1:1和N:1 VLAN Mapping功能可靠性支持RRPP环型拓扑、支持相交环和多实例等功能,故障保护切换时间低于50ms 支持SmartLink树型拓朴及SmartLink多实例,提供主备链路的毫秒级保护支持STP(IEEE 802.1d),RSTP(IEEE 802.1w)和MSTP(IEEE 802.1s)协议支持ERPS以太环保护协议(G.8032)(S3700-26C-HI支持)支持BPDU保护、根保护和环回保护支持智能以太保护SEP(Smart Ethernet Protection)N/A 支持BFD For OSPF/ISIS/VRRP/PIM功能IP路由静态路由、RIP v1/v2、ECMPN/A OSPF、IS-IS、BGPIPv6特性支持ND(Neighbor Discovery)支持PMTU支持IPv6 Ping、IPv6 Tracert、IPv6 Telnet支持手动配置Tunnel支持6to4 tunnel支持ISATAP tunnel支持基于源IPv6 地址、目的IPv6 地址、四层端口、协议类型等ACL 支持MLD v1/v2 Snooping(Multicast Listener Discovery snooping)组播支持1K的组播组支持IGMP v1/v2/v3 Snooping和快速离开机制支持组播VLAN和跨VLAN组播复制支持捆绑端口的组播负载分担基于可控组播基于端口的组播流量统计支持2K的组播组其他同EIN/A IGMP v1/v2/v3、PIM-SM、PIM-DM、PIM-SSMQoS/ACL 支持对端口接收和发送报文的速率进行限制支持报文重定向支持基于端口的流量监管,支持双速三色CAR功能每端口支持8个优先级队列支持WRR、DRR、SP、WRR+SP、DRR+SP等队列调度算法支持WRED(S3700-26C-HI支持)支持报文的802.1p和DSCP优先级重新标记支持L2(Layer 2)~L4(Layer 4)包过滤功能,提供基于源MAC地址、目的MAC地址、源IP地址、目的IP地址、端口、协议、VLAN的非法帧过滤功能支持基于队列限速和端口Shaping功能安全特性用户分级管理和口令保护支持防止DOS、ARP防攻击、ICMP防攻击功能支持IP、MAC、端口、VLAN的组合绑定支持端口隔离、端口安全、Sticky MAC支持黑洞MAC地址支持MAC地址学习数目限制支持IEEE 802.1x认证,支持单端口最大用户数限制支持AAA认证,支持Radius、HWTACACS等多种方式支持SSH V2.0支持CPU保护功能支持黑名单和白名单防雷能力业务端口防雷能力:6KV(PoE类型设备的业务端口防雷能力1KV)管理和维护支持智能堆叠(S3700-26C-HI除外)支持MFF支持Telnet远程配置、维护支持自动配置功能支持VCT虚拟电缆检测(Virtual Cable Test)支持以太OAM(802.3ah和802.1ag)支持断电告警Dying gasp功能(S3700-28TP-EI-MC-AC和S3700-26C-HI支持)支持端口镜像和RSPAN(远程端口镜像)支持SNMPv1/v2/v3;支持RMON支持MUX VLAN特性;支持GVRP协议支持eSight网管系统、支持WEB管理特性支持自动配置、集群管理HGMP支持SSH V2支持HTTPS(S3700-26C-HI支持)支持802.3az能效以太网EEE(S3700-26C-HI支持)环境要求长期工作温度:0℃~50℃ 短期工作温度:- 5℃~55℃ 相对湿度:10%~90%(无凝露)电源AC:额定电压范围:100~240V AC;50/60Hz 最大电压范围:90~264V AC;50/60Hz DC:额定电压范围:-48~-60V DC最大电压范围:-36~-72V DC注明:PoE机型无DC电源外形尺寸mm(宽×深×高)S3700-28TP-SI/EI,S3700-28TP-EI-MC,S3700-28TP-EI-24S,S3700-52P-SI/EI,S3700-26C-HI:442×220×43.6S3700-28TP-PWR-EI,S3700-52P-EI-48S,S3700-52P-EI-24S,S3700-52P-PWR-EI:442×420×43.6重量S3700-28TP-SI<2.5KgS3700-52P-SI<3KgS3700-28TP-EI<2.5KgS3700-28TP-EI-MC<2.5KgS3700-28TP-EI-24S<2.6KgS3700-52P-EI<3KgS3700-52P-EI-24S<4.8KgS3700-52P-EI-48S<4.8KgS3700-28TP-PWR-EI<4KgS3700-26C-HI<3.3KG(不含电源模块)(不含电源模块)S3700-52P-PWR-EI< 4.3Kg(不含电源模块) 功耗S3700-28TP-SI<20W S3700-52P-SI<38WS3700-28TP-EI<20W S3700-28TP-EI-MC<20W S3700-28TP-EI-24S<52W S3700-52P-EI<38W S3700-52P-EI-24S<65W S3700-52P-EI-48S<90W S3700-28TP-PWR-EI<818W (PoE :740W)S3700-52P-PWR-EI<880W (PoE :740W)S3700-26C-HI<50W三、外观图1 S3700系列企业交换机四、模块1、SFP/eSFP 封装图2 SFP/eSFP 封装光模块的外观2、SFP+封装光模块图3 SFP+封装光模块的外观。

电子科技大学22春“网络工程”《局域网与城域网》作业考核题库高频考点版(参考答案)试题号4

电子科技大学22春“网络工程”《局域网与城域网》作业考核题库高频考点版(参考答案)一.综合考核(共50题)1.以下属于安全软件的是()。

A.网络管理软件B.入侵检测软件C.数据库D.操作系统软件参考答案:B2.通过DHCP协议可以动态分配IP地址。

()T.对F.错参考答案:T3.以下不属于介质访问控制方式的是()。

A.CSMA/CDB.令牌环C.CSMA/CAD.VPN参考答案:D4.以下实现文件传输的协议是()。

A.FTPB.SMTPC.POP3D.VPN参考答案:A5.以下属于无线局域网标准的是()A.IEEE802.6B.IEEE802.3C.IEEE802.5D.IEEE802.11b参考答案:D6.OSI参考模型共分6层。

()T.对F.错参考答案:F7.属于无线传输介质的是()。

A.光纤B.同轴电缆C.双绞线D.卫星参考答案:D8.实现动态IP地址分配的协议为()A.DHCPB.HTTPC.CSMA/CDD.IMAP参考答案:A9.按照网络的传输介质,可以将局域网划分为总线型、星型、环型和混合型。

()参考答案:F10.网络按传输介质分为()。

A.有线局域网和无线局域网B.局域网、以太网、广域网C.对等局域网和客户/服务器局域网D.中继网、广域网、城域网参考答案:A11.以下不属于数据库系统的是()。

A.OracleB.AccessC.SQL ServerD.Office参考答案:D12.FastIP的技术设计思想是()。

A.用ASIC硬件以线速来实现路由器的路由/转发等功能B.主要提高路由器的处理器速度C.把路由功能转换成基于端口的转发功能D.提高交换速度参考答案:C13.访问控制属于网络安全技术。

()T.对F.错参考答案:T通过DNS实现域名解析。

()T.对F.错参考答案:T15.令牌环属于网络分层中的()。

A.网络层B.LLC子层C.物理层D.MAC子层参考答案:D16.以太网交换机中的端口/MAC地址映射表()。

网络工程作业

VPN小论文虚拟专用网络(Virtual Private Network,简称VPN)指的是在公用网络上建立专用网络的技术。

其之所以称为虚拟网,主要是因为整个VPN网络的任意两个节点之间的连接并没有传统专网所需的端到端的物理链路,而是架构在公用网络服务商所提供的网络平台,如Internet、ATM(异步传输模式)、Frame Relay (帧中继)等之上的逻辑网络,用户数据在逻辑链路中传输。

它涵盖了跨共享网络或公共网络的封装、加密和身份验证链接的专用网络的扩展。

它不是一个真正的专用网络,而是通过一个公用网络建立一个临时的、安全的、稳定的隧道,并且所有数据均经过加密后再在网上传输,通过使用这条隧道可以确保数据的机密性并且具有一定的访问控制功能。

它兼备了公网的便捷和专用网的安全,实现了利用公网通过加密等手段来实现单位组织的“专用网”,而成本却远远低于传统的专线接入。

1、VPN技术原理VPN虚拟专网是指利用公共网络中建立私有专用网络,数据通过安全的“加密隧道”在公共网络中传播。

VPN利用公共网络哦基础设施为各个部门提供安全的网络互联服务,它能够使运行在VPN之上的商业应用享有几乎和专用网络同样的安全性、可靠性、优先级别和可管理性。

VPN网络可以利用IP网络、帧中继网络和ATM网络建设。

只需租用本地的数据专线,连接上本地的公共信息网,各地的机构就可以互相传递信息。

同时,还可以利用公共信息网的拨号接入设备,让自己的用户拨号到公众信息网上,就可以安全地连接进入网中。

使用VPN有节省成本、提供远程访问、扩展性强、便于管理和实现全面控制等好处,是目前和今后网络发展的趋势。

2、VPN特点VPN是利用Internet或其他公共网络来构建所需要的专有网络,它是逻辑上的专用网络,通过对网络进行配置,为用户提供了与专有网络相同的安全级别,但比传统的专有网络费用低很多。

VPN只为特定的或用户群体所专用。

VPN作为私有专网,一方面与低层承载网络之间保持资源独立性。

22春“网络工程”专业《物联网技术基础》离线作业-满分答案4

22春“网络工程”专业《物联网技术基础》离线作业-满分答案1. 以下关于物联网网络层特点的描述中错误的是( )。

A、物联网的网络层一般采用的是异构网络互联的结构B、互联两个异构网络的是一种叫做“路由器”(router)的网络设备C、IP网与非IP网互联需要采用协议变换的方法实现D、物联网网络层设计的重点要放在如何保证网络通信的安全性上参考答案:B2. 以下关于入侵检测系统特征的描述中,错误的是( )。

A.重点评估DBMS系统和数据的完整性B.监测和发现可能存在的攻击行为,采取相应的防护手段C.检查系统的配置和漏洞D.对异常行为的统计分析,识别攻击类型,并向网络管理人员报警参考答案:A3. 在云计算平台中,PaaS平台即服务。

( )A.错误B.正确参考答案:B4. 以下关于被动式RFID标签工作原理的描述中错误的是( )。

A.读写器将接收到的标签标识信息传送给主机B.芯片电路通过RFID标签天线将存储在标签中的标识信息发送给读写器C.无源标签处于标签天线辐射形成的近场范围内,感应电流驱动RFID芯片电路D.无源RFID标签叫做被动式RFID标签参考答案:C5. 包过滤防火墙的缺点是( )。

A.容易受到IP欺骗攻击B.处理数据包的速度较慢C.开发比较困难D.代理的服务(协议)必须在防火墙出厂之前进行设定参考答案:A6. ARPANET不断接入新的主机与新的网络,最终形成( )。

A.互联网B.城域网C.覆盖网D.ATM网参考答案:A7. 现代传感器技术的发展方向是( )。

A.智能化B.微型化C.网络化D.以上全部参考答案:D8. 以下关于智能传感器特点的描述中错误的是( )。

A、自学习、自诊断能力B、移动能力C、复合感知能力D、自补偿能力参考答案:B9. 防火墙对于不通过它的连接( )。

A.不能控制B.能控制C.能过滤D.能禁止参考答案:A10. 被称为世界信息产业第三次浪潮的是( )。

A.计算机B.物联网C.传感网D.互联网参考答案:B11. 家中网络家电互联的通信技术不能采用( )。

网络工程规划与设计案例教程项目三_任务四_DCRS-5960

DCRS-5960系列汇聚交换机一、应用领域DCRS-5960系列交换机是神州数码网络(以下简称DCN)最新推出的盒式高性能万兆上联全千兆路由交换机,包含DCRS-5960-28T/28T-DC/28T-POE,DCRS-5960-52T/52T-DC/52T-POE,DCRS-5960-28F-DC,DCRS-5960-52F-DC等多个产品型号,该系列交换机采用固化全千兆的端口形态,同时支持2个扩展插槽,可灵活扩展更多的万兆接口、千兆接口和万兆堆叠卡,多种冗余电源组合供电,特别符合教育、政府、中小企业、数据中心等对高性能、全功能、安全可靠的汇聚交换机的要求。

DCRS-5960系列采用硬件ASIC芯片,可全线速转发IPv4/IPv6的2/3层数据包,秉承DCN在IPv6方面的领先技术,DCRS-5960系列保证了完整的IPv6功能支持。

该款产品支持丰富的路由功能,可支持静态、RIP、OSPF、BGP等路由协议,且支持IPv6版本的RIPng、OSPFv3、BGP4+动态路由协议。

DCRS-5960系列借助芯片级的转发能力和多样化的业务支持,以及较高的性价比,成为大中型企业级网络、运营商宽带的首选产品之一。

DCRS-5960系列交换机高度只有1U,充分体现了产品高性能、小型化、灵活的趋势。

同时其采用的智能温控散热系统,最大限度的确保高载荷运转下系统的稳定运行。

DCRS-5960系列还提供了多种内在安全防御机制,在二三层隔离、安全防范等方面具备特别强大的优势,可有效防范网络中各种攻击及病毒传播,同时VCT、端口环路检测、单向链路检测等功能帮助用户更轻松的管理网络。

二、设备特性1、特性(1).种类丰富,端口多样DCRS-5960系列产品包含8款产品1)DCRS-5960-28T/DC/POE 提供了24个10/100/1000 Base-T以太网接口及4个固化SFP光纤接口(Combo),同时支持2个扩展槽,每个槽位可支持2个万兆接口,DC机型可支持-48V直流电源冗余,PoE机型PoE供电输出。

计算机网络工程4、5次作业

第4-5次作业1、综合布线系统由那几个子系统构成?建筑群子系统,垂直子系统,水平子系统,工作区子系统,设备间子系统,管理子系统,六个子系统。

2、建筑群综合布线系统的各子系统分别实现什么功能?建筑群子系统,提供园区内建筑之间通信传输连接线缆路由,实现园区内楼宇间的通信连接,实现外部建筑物与大楼内部的通信连接。

垂直子系统,提供单栋建筑物内部干线的通信连接线缆路由,实现从一栋大楼的主配线间到各层的楼层配线间的通信线路连接。

水平子系统,提供建筑物内各楼层的通信连接线缆路由,实现从楼层配线间出发延伸到各工作房间的通信线路连接,通信传输连接。

工作区子系统,实现将工作区的终端设备和布线系统连接起来,实现工作终端接入网络、电话、电视系统。

设备间子系统,提供通信设备工作所需要的物理环境以及实现设备的连接及管理,设备以及建筑物外部的系统设备的互联。

管理子系统,提供布线系统各子系统及设备的连接和管理。

3、说明超5类双绞线和6类双绞线的传输速率5类双绞线传输速率100Mbps,6类双绞线传输速率250Mbps4、解释双绞线技术参数的衰减和串扰衰减:信号在线路传输会产生耗损,双绞线的衰减值越小越好,以db为单衰减与频率有关,测量时需指明使用频率,如5类双绞线使用100M频率是、线长为100m是的衰减值为21db。

串扰,描述一堆线对另一对线的耦合干扰。

分为近端干扰和远端干扰,一般远端干扰较小,串扰指标参数主要指近端干扰。

以信噪比表示,db为单位,数值越大越好,数值大信噪比越大,受干扰程度越低。

5、解释双绞线桥架和配线架的作用配线架起着传输信号的灵活转接、灵活分配以及综合统一管理的作用。

是实现垂直干线和水平布线两个子系统交叉连接的枢纽,是实现网络设配与通信线路连接的组件。

6、说明单模光缆和多模光缆的差别,室内光缆和室外光缆的差别单模光缆只能传输单一模式的光,在光芯内趋于直线传输,传输时信号耗损小传输距离长。

多模光缆课传输多种模式的光,但模间色散较大,用于传输距离较短的场合。

国家四级网络工程师模拟试卷4(题后含答案及解析)

国家四级网络工程师模拟试卷4(题后含答案及解析) 题型有:1. 选择题 2. 综合题 3. 应用题选择题(每小题1分,共40分)下列各题A、B、C、D四个选项中,只有一个选项是正确的,请将此选项涂写在答题卡相应位置上,答在试卷上不得分。

1.宽带城域网在组建方案中,要按照电信级运营的要求,考虑设备冗余、——、路由冗余,以及系统故障的快速诊断与自动恢复。

A.系统计费B.系统扩展C.系统接人D.线路冗余正确答案:D解析:宽带城域网在组建中,要考虑的电信级运营的要求有设备冗余、线路冗余、路由冗余,以及系统故障的快速诊断与自动恢复,故选D)。

2.ADSL,采用的多路复用技术是——。

A.FDMB.CDMAC.TDMD.WDM正确答案:A解析:ADSI.是一种上、下行传输速率不对称的技术,采用频分多路复用技术,故选A)。

3.网络应用系统的安全性需求分析主要表现在——。

A.预见网络安全威胁来源B.配置网络安全设备和评价安全等级C.划分网络安全边界与安全措施D.包括以上正确答案:D解析:分析网络应用系统的安全性需求,主要表现在:预见网络安全威胁来源、划分网络安全边界与安全措施、配置网络安全设备和评价安全等级,故选D)。

4.当节点数为150~500个时,比较适合的设计是——。

A.节点可以直接通过汇聚层的路由器或交换机接入B.一般需要按3层结构来设计C.可以不设计接入层网络与汇聚层网络D.以上都不合适正确答案:A解析:节点数为250—5000个,一般需要按3层结构来设计;节点数为150—500个,可以不设计接入层网络,节点可以直接通过汇聚层的路由器或交换机接入。

故选A)。

5.设计一个宽带城域网将涉及“三个平台与一个出口”,即网络平台、业务平台、管理平台与——。

A.广域网出口B.卫星通道出口C.城市宽带出口D.局域网出口正确答案:C解析:设计一个宽带城域网将涉及“三个平台与一个出口”。

即网络平台、业务平台、管理平台与城市宽带出口。

实验训练4:计算机网络维护作业

实验训练4:计算机网络维护作业

1. 实验目标

本次实验旨在通过计算机网络维护作业,提供学生机会实践网络维护技能,以加深对计算机网络的理解。

2. 实验内容

学生需完成以下实验任务:

- 分析并识别网络故障

- 采取适当的解决方案修复网络故障

- 调试网络设备

- 监控网络性能并作出优化调整

- 编写网络维护报告

3. 实验要求

为顺利完成本次实验,学生需具备以下要求:

- 掌握基本的计算机网络知识

- 熟悉网络故障排除和解决技巧

- 熟练使用网络调试工具和设备

- 具备良好的问题解决能力和团队合作意识4. 实验报告要求

实验报告应包括以下内容:

- 实验目标和背景

- 实验步骤和操作

- 故障分析和解决方案

- 设备调试过程和结果

- 网络性能监控和优化调整

- 实验心得和反思

实验报告字数要求不少于800字。

5. 实验评分标准

实验成绩将根据以下几项进行评分:

- 实验操作完成情况

- 故障分析和解决方案的准确性和有效性

- 设备调试的效果

- 网络性能监控和优化调整的效果

- 实验报告的完整性和规范性

6. 实验注意事项

- 学生在进行实验操作时要注意安全问题,避免损坏网络设备- 实验期间要保持网络环境稳定,避免影响他人正常使用

- 在实验报告中要详细记录实验过程和结果,准确描述故障和解决方案

祝您实验顺利!。

2021年计算机等级四级网络工程师练习试题及答案4

2021年计算机等级四级网络工程师练习试题及答案4一、选择题1.以下关于DHCP技术特征的描述中,错误的是__B___。

A)DHCP是一种用于简化主机IP地址配置管理的**B)在使用DHCP时,网路上至少有一台Windows2003服务器上安装并配置了DHCP服务,其他要使用DHCP服务的客户机必须配置IP地址。

C)DHCP服务器可以为网络上启用了DHCP服务的客户端管理动态IP地址分配和其他相关环境配置工作D)DHCP降低了重新配置计算机的难度,减少了工作量--------------------------------------------------------------------------------2.以下关于DNS服务器配置的描述中,错误的是__B___。

A)DNS服务器必须配置固定的IP地址B)在缺省情况下,Windows2003服务器已经安装了DNS服务C)DNS服务器基本配置包括正向查找区域和反向查找区域的创建、增加资源记录等D)动态更新允许DNS客户端在发生更改的任何时候,使用DNS 服务器注册和动态地更新其资源记录--------------------------------------------------------------------------------3.在Windows命令窗口输入命令来查看DNS服务器的IP_B___。

A)DNSserverB)NslookupC)DNSconfigD)DNSip--------------------------------------------------------------------------------4.域名解析的两种主要方式为__D___。

A)直接解析和间接解析B)直接解析和递归解析C)间接解析和反复解析D)反复解析和递归解析--------------------------------------------------------------------------------5.FTP**是Internet常用的应用层**,它****提供服务__A___。

计算机四级网络工程师计算机网络真题4_真题无答案

计算机四级网络工程师计算机网络真题4(总分100, 做题时间90分钟)一、计算机网络——单选题1. 在计算机网络分类中,覆盖范围在100公里以上的通常称为______。

• A.个人区域网• B.局域网• C.城域网• D.广域网SSS_SINGLE_SELA AB BC CD D2. 无线传感网的英文缩写是______。

•**•**•****SSS_SINGLE_SELA AB BC CD D3. 下列关于网络拓扑的描述中,正确的是______。

• A.星形拓扑的瓶颈是中心节点• B.网状拓扑的优点是结构简单• C.环形拓扑的传输延时不确定• D.树形拓扑用于共享叶子节点SSS_SINGLE_SELA AB BC CD D4. 关于OSI参考模型各层功能的描述中,错误的是______。

• A.物理层实现比特流传输• B.传输层提供端到端服务• C.网络层实现介质访问控制• D.应用层提供各种网络应用SSS_SINGLE_SELA AB BC CD D5. 在以下几种技术中,不用于个人区域网的是______。

•**•**•****SSS_SINGLE_SELA AB BC CD D6. 在Ethernet帧中,前导码字段的长度是______。

•**字节•**比特•**字节**比特SSS_SINGLE_SELA AB BC CD D7. 关于以太网地址的描述中,正确的是______。

• A.前4个字节由网卡生产商分配• B.无须保证以太网地址唯一性• C.兼容128位的IPv6地址• D.采用48位的MAC地址SSS_SINGLE_SELA AB BC CD D8. IEEE 802.11a标准支持的最大数据传输速率是______。

•**•**•****SSS_SINGLE_SELA AB BC CD D9. 下列关于千兆以太网物理层标准的描述中,正确的是______。

•** Base-SX标准支持屏蔽双绞线•** Base-T标准支持非屏蔽双绞线•** Base-LX标准支持多模光纤** Base-CX标准支持单模光纤SSS_SINGLE_SELA AB BC CD D10. 下列关于以太网帧结构的描述中,错误的是______。

网络工程-大作业

网络工程-大作业第一篇:网络工程-大作业大作业要求内容要求:按照下面5个大作业的具体要求完成两个,包括大作业1和大作业2~5之一。

2 形式要求:λ报告、翻译、总结或自述文档等应使用Microsoft Word 2003编写;λ纸张:A4;λ页边距:上、下、左、右均为2厘米;λ正文全部使用小四号,中文字符使用宋体,英文字符使用Times New Roman,行距使用多倍行距:设置值1.2;λ标题可分为三级,比如: 1 1.1 1.2 1.2.1 1.2.2 等;λ各级标题字号相差一个中文字号,一级标题使用小二号,加粗。

3 提交方式:λ以电子形式;λ以Zip或Rar格式打包,打包文件名为个人信息和大作业编号,打包文件名应为:网工1202_1208030207_张三_大作业4;λ姓名不足三个汉字时,姓和名之间插入一个中文全角空格“ ”,数字、字母、下划线使用ASCII码;λ两个大作业分别打包。

4 截至日期: 2015年6月10日根据完成大作业要求的质量和规范程度划分为:优、良、中、差四级。

抄袭的、下载的、雷同的、未交的或晚交的,以〇分计。

5 评分:大作业1——网络工程初探目标:初步建立网络工程与系统集成的思想与观点 2 网络考察大作业3——硬件设计目标:提高设计能力、创新能力和动手能力要求:完成一种网络设备的概念设计,比如网络打印服务器、SOHO路由器。

具体要求:λ说明该网络设备的功能,尤其是其独特之处;λ选择网络设备用到的元器件,并说明理由;λ设计其原理图(以Protel或OrCAD),在相应的技术文档中说明工作原理;λ绘制印刷电路板(PCB)(以Protel或OrCAD);λ列出材料表,分别计算生产1件、10件、1000件、10000件的单价;λ简要说明该设备运行什么软件,软件如何支持硬件,资源开销情况,软件如何编写/移植、编译、调试、运行等。

大作业4——拿证书目标:获得证书说明:鉴于近些年的就业压力,可能多拿证书是一种提升自身价值的有效途径。

网络工程计算机网络原理参考复习题四(有答案)_

⽹络⼯程计算机⽹络原理参考复习题四(有答案)_1 Which Layer 1 devices can be used to enlarge the area covered by a single LAN segment? (Select two)DEA. SwitchB. RouterC. NICD. hubE. RepeaterF. RJ-45 transceiver1.2 An ISDN link can be encapsulated using either PPP or HDLC. What are the advantages of using PPP? (Select two answer choices)BDA. PPP is easier to configure and maintain than HDLC.B. PPP is consistently implemented among different equipment vendors.C. PPP will run faster and more efficiently than HDLC on circuit-switched ISDN links.D. PPP authentication will prevent unauthorized callers from establishing an ISDN circuit.E. PPP can be routed across public facilities, while HDLC is not routable incircuit-switched networks.F. PPP supports asynchronous communication.3 Which of the following protocols operate at the 'Application layer' of the OSI model? (Select all valid answers) BCA. TCPB. TelnetC. FTPD. ARPE. IPF. None of the above4 Which three of the protocols below belong to the application layer? (Select three answer choices) BCEA. ARPB. HTTPSC. SMTPD. CDPE. TFTPF. ICMP5 In which Spanning-Tree states does a switch port learn MAC addresses? (Selecttwo)CDA. BlockingB. ListeningC. ForwardingD. LearningE. Relaying6 Which OSI layer is associated with the following: The acknowledgement of transmissions, sequencing, and flow control across a network? (choose one) CA. Layer 2B. Layer 3C. Layer 4D. Layer 5E. Layer 6F. Layer 77 Refer to the graphic. Two 2950 switches connect through ports Fa0/24 and a straight-through cable. Based on the output of the show cdp neighbor command from both switches and the information given, what can be concluded?A. Port Fa/24 on each switch must be configured in VLAN 1 in order for the switches tosee neighbor information.B. Port Fa0/24 on each switch must be configured as a trunk port in order for neighborinformation to be received.C. The switches are not cabled properly.D. An IP address needs to be assigned to both switches.E. VTP is incorrectly configured on switch TK1.8 Which of the protocols below, operates at Layer 2 of the OSI model, and is used to maintain a loop-free network?(choose one) BA. RIPB. STPC. IGRPD. CDPE. VTP9 You have set up an Internet based FTP server, where people can upload and download files. In terms of the OSI model, what is the highest layer used during the FTP sessions. AA. ApplicationB. PresentationC. SessionD. TransportE. InternetF. Data LinkG. Physical10 Four TestKing switches are connected together as shown in the diagram below:Study the Exhibit carefully. What is the purpose of the Spanning Tree Protocol thatis operating in the exhibited switch topology?BA. To elect a particular switch as backup designated switch.B. To have one active Layer 2 path through the switches network.C. To select the best path to a remote destination that is on a different network.D. To learn the MAC addresses of host attached to the switches network.E. To distribute VLAN configuration information throughout the switched network.11 Which OSI layer header contains the address of a destination host that is another network? EA. applicationB. presentationC. sessionD. transportE. networkF. data linkG. physical12 In the communications industry, what are the features and benefits of using the layered OSI model? (Select the two best answers) ADA. It encourages industry standardization by defining what functions occur at each layer of the model.B. It necessitates changes in functionality in one layer to other layers.C. It enables equipment efficiency from different vendors to use the same electronic components.D. It divides the network communication process into smaller and simpler components, thus aiding component development, design, and troubleshooting.E. It supports the evolution of multiple competing standards, and thus enhances business equipment manufacturing opportunities.13 Which of the statements below are true regarding the availability of bandwidth on a network? (Select all that apply.)CDA. Bandwidth availability is decreasing.B. Bandwidth availability is infinite.C. Bandwidth is used when analyzing network performance.D. Bandwidth availability is finite.E. Bandwidth availability is fixed.14 Which one of the following is the most commonly used layer 2 network device? CA. HubB. BridgeC. SwitchD. RouterE. RepeatersF. None of the above15. A Corporation office's network topology is shown in the diagram below:16 Host PC1 needs to communications with the e-mail server shown above. What address will be placed on the destination address field of the frame when it leaves host PC1?A. The MAC address of PC1B. The MAC address of switch Switch1C. The MAC address of the fa0/0 interface of the router.D. The MAC address of the Eth1/0 interface of the router.E. The MAC address of switch TestKing2F. The MAC address of the email server17. Which of the following layers of the TCP/IP model most closely corresponds to the network layer of the OSI model? BA. ApplicationB. InternetC. TransportD. NetworkE. Data Link18You have an Ethernet network. Which of the conditions below can lead to increasedcongestion on your network? (Select two answer choices)DFA. The use of Full-Duplex Mode.B. The Creation on New Collision Domains.C. The Creation on New Broadcast Domains.D. The Addition of Hubs to the Network.E. The use of switches in the Network.F. The Amount of ARP or IPX SAP Traffic.19 What is the purpose of the spanning-tree algorithm in a switched LAN?CA. To provide a monitoring mechanism for networks in switched environments.B. To manage VLANs across multiple switches.C. To prevent switching loops in networks with redundant switched paths.D. To segment a network into multiple collision domains.E. To prevent routing loops in networks.20 A Corporation LAN is displayed in the diagram below:21 Host B sends a frame to host C. What will the switch do with the frame?A. Drop the frameB. Send the frame out all ports except port 0/9C. Return the frame to host BD. Send an ARP request for host CE. Send an ICMP Host Unreachable message to Host BF. Record the destination MAC address in the switching table and send the frame directly to Host C22. The Corporation LAN consists of 6 switches connected together as shown in the diagram below:23 What is the name of the potential problem of this switch setup, and what protocolcan prevents its occurrence. (Select only one answer choice) FA. routing loops, hold down timersB. switching loops, split horizonC. routing loops, split horizonD. switching loops, VTPE. routing loops, STPF. switching loops, STP24 You have been contracted by TestKing to replace the network cabling of their LAN's. The System Administrator gives you specific instructions that he needs to use cabling in the LAN that is NOT susceptible to EMI.What kind of cable would you use to satisfy the administrator's needs?EA. Thicknet coaxial cable.B. Thinnet coaxial cable.C. Category 5 UTP cable.D. Category 5 STP cable.E. Fiber optic cable.F. All of the above25 . Which two of the following values does STP take into consideration when it elects the root bridge? (Select two answer choices) CEA. The BPDU version numberB. The access layer bridge settingC. The Bridge IDD. The spanning-tree update numberE. The bridge priorityF. The VLAN number26. Which one of the following actions would actually increase congestion on an Ethernet network? CA. Increasing the number of collision domains.B. Micro-segmenting the network.C. Adding hubs for connectivity to the network.D. Putting additional switches in the network.E. Implementing VLANs in the network.27 What is the IEEE standard associated with Gigabit Ethernet? (Select two answerchoices)CEA. 802.11B. 802.5C. 802.3abD. 802.3aeE. 802.3zF. 802.3u28. In a switched LAN network, what is the Spanning-Tree algorithm used for? CA. It is used to provide a mechanism for routing updates in switched environments.B. It is used to prevent routing loops in networks with redundant routes.C. It is used to prevent switching loops in networks with redundant switched routes.D. It is used to manage, the addition, deletion, and naming of VLANs across multiple switches.E. It is used to segment a network into multiple collision domains.F. None of the above.G. All of the above are functions of STP.29. On a half-duplex Ethernet LAN, two hosts attempt to send data simultaneously, resulting in a collision. Following this collision, what will the hosts do? (Select all valid answers) CA. The destination host sends a request to the source for retransmission.B. The hosts will attempt to resume transmission after a time delay has expired.C. The hosts will do nothing, as the higher layers are responsible for data error correction and re-transmission.30. Why is full-duplex Ethernet superior to its single-duplex counterpart? (Select two answer choices.) BDA. It uses inexpensive hubsB. It operates without collisionsC. It operates on switchesD. It provides faster data transferE. It utilizes fewer wiring pairs31 Which of the following statements correctly describe the differences between half-duplex and full-duplex Ethernet? (Select two answer choices.)BDA. Full-duplex Ethernet uses CSMA/CD to prevent collisions.B. Half-duplex Ethernet uses a loopback circuit to detect collisions.C. A full-duplex Ethernet card allows 20Mbps for data transmission.D. Full-duplex Ethernet makes use of two pairs of wires for data.E. An Ethernet hub can operate both half and full duplex simultaneously.32. Which of the following statements correctly describe the differences between half-duplex and full-duplex Ethernet? (Select two answer choices.) BDA. Full-duplex Ethernet uses CSMA/CD to prevent collisions.B. Half-duplex Ethernet need to detect collisions.C. An Ethernet hub can operate both half and full duplex simultaneously.D. Full-duplex Ethernet makes use of two pairs of wires for data.33. Which of the following processes, is used to find the hardware address of a LAN device? DA. Inverse-ARPB. Reverse-ARPC. Proxy ARPD. ARP34 What are the differences between full-duplex Ethernet and half-duplex Ethernet? (Select all that apply)ADA. Half-duplex Ethernet operates in a shared collision domain.B. Full-duplex Ethernet has a lower effective throughput.C. Half-duplex Ethernet operates in a private collision domain.D. Full-duplex Ethernet allows two-way communication.E. Half-duplex Ethernet operates in a private broadcast domain.35. Which IEEE standard is used to define Wi-Fi? EA. IEEE 802.3B. IEEE 802.5C. IEEE 802.16D. IEEE 802.8E. IEEE 802.1136. What does a Layer 2 switch use to decide where to forward a received frame? FA. source MAC addressB. source IP addressC. source switch portD. destination IP addressE. destination port addressF. destination MAC address37 When you compare the differences between half-duplex and full-duplex Ethernet,which of the following characteristics are exclusive to half-duplex? (Select two answer choices)ADA. Half-duplex Ethernet operates in a shared collision domain.B. Half-duplex Ethernet operates in an exclusive broadcast domain.C. Half-duplex Ethernet has efficient throughput.D. Half-duplex Ethernet has lower effective throughput.E. Half-duplex Ethernet operates in an exclusive collision domain.38. Assuming you build networks to exact specifications, what is the recommended maximum length a 10BaseT cable can be before it has to be segmented or repeated?AA. 100 metersB. 100 feetC. 100 yardsD. 200 meters39. Which of the following technologies can be used in distance vector routing protocols to prevent routing loops? (Select two) DEA. Spanning Tree ProtocolB. Shortest path first treeC. Link-state advertisements (LSA)D. Hold-down timersE. Split horizon40. The Sales and Production networks are separated by a router as shown in the diagram below:41 Which of the following statements most accurately describes the characteristics of the above networks broadcast and collision domains? (Select the two best answer choices) AFA. There are two broadcast domains in the network.B. There are four broadcast domains in the network.C. There are six broadcast domains in the network.D. There are four collision domains in the network.E. There are five collision domains in the network.F. There are six collision domains in the network.42 The Sales and Production networks are separated by a Testking router as shown in the diagram below:Which of the following statements most accurately describes the characteristics of the above networks broadcast and collision domains? (Select the two best answer choices)AFA. There are two broadcast domains in the network.B. There are four broadcast domains in the network.C. There are six broadcast domains in the network.D. There are four collision domains in the network.E. There are five collision domains in the network.F. There are seven collision domains in the network.43. Which statements are true regarding classless routing protocols? Select two.BEA. The use of discontiguous subnets is not allowedB. The use of variable length subnet masks is permittedC. RIP v1 is a classless routing protocolD. IGRP supports classless routing within the same autonomous systemE. RIP v2 supports classless routing44. Which of the addresses below is an example of a valid unicast address? AA. 172.31.128.255/18B. 255.255.255.255C. 192.168.24.59/30D. FFFF.FFFF.FFFFE. 224.0.0.5F. All of the above45. Some of the routers have been configured with default routes. What are some of the advantages of using default routes? (Choose two) BDA. They establish routes that will never go down.B. The keep routing tables small.C. They require a great deal of CPU power.D. The allow connectivity to remote networks that are not in the routing table.E. They direct traffic from the Internet into corporate networks.46 A trunk is configured between two Catalyst switches in the Testking network as shown in the diagram below:Based on the information above, how many broadcast domains exist in the diagram?CA. OneB. TwoC. ThreeD. FourE. FiveF. Six47. What does a Layer 2 switch do if it receives a frame with a destination MAC address that is not found in its MAC address table? CA. The frame is dropped.B. The frame is addressed with a broadcast MAC address and sent out all ports.C. The frame is sent out all ports except the receiving port.D. An ARP request is sent out all ports except the receiving port.E. A destination unreachable message is sent back to the source address.F. None of the above.48. Which of the following protocols utilize UDP as the layer 4 transport mechanism? (Choose all that apply) DFA. TACACSB. TelnetC. SMTPD. SNMPE. HTTPF. TFTP49 What does a Layer 2 switch do if it receives a frame with a destination MAC address that is not found in its MAC address table?CA. The frame is dropped.B. The frame is addressed with a broadcast MAC address and sent out all ports.C. The frame is sent out all ports except the receiving port.D. An ARP request is sent out all ports except the receiving port.E. A destination unreachable message is sent back to the source address.F. None of the above.50. Part of the job as a network administrator is being able to make a distinction between routed protocols and routing protocols. Which of the following statements is true regarding them? (Choose all that apply) BCA. A routing protocol is assigned to an interface and determines the method of packet delivery.B. A routed protocol is assigned to an interface and determines the method of packet delivery.C. A routing protocol determines the path of a packet through a network.D. A routed protocol determines the path of a packet through a network.E. A routing protocol operates at the transport layer of the OSI model.F. A routed protocol updates the routing table of a router.51. Which protocol automates all of the following functions for hosts on a network: IP configuration, IP addresses, subnet masks, default gateways, and DNS server information? CA. CDPB. SNMPC. DHCPD. ARPE. DNSF. None of the above52 What does a Layer 2 switch use to decide where to forward a received frame?FA. source MAC addressB. source IP addressC. source switch portD. destination IP addressE. destination port addressF. destination MAC address53. Which one of the routing protocol below does NOT use a distance vector algorithm to calculate a route to a given destination? (Choose one answer) DEA. RIPB. IPX RIPC. IGRPD. OSPF54, When comparing and contrasting the similarities and differences between bridges and switches, which of the following are valid statements? Choose all the valid answer choices) BCA. Bridges are faster than switches because they have fewer ports.B. A switch is a multiport bridge,C. Bridges and switches learn MAC addresses by examining the source MAC address of each frame received.D. A bridge will forward a broadcast but a switch will not.E. Bridges and switches increase the size of a collision domain.F. None of the above statements are true.55 Non-contiguous networks can pose a problem for network reachability in certaincircumstances. Which of the following routing protocols have means of minimizing the risk? (Select three choices)BCEA. RIP v1B. RIP v2C. EIGRPD. IGRPE. OSPFF. VLSM56 routing protocols? (Choose all that apply.) ACEA. The exchange of an advertisement is triggered by a change in the network.B. All routers exchange routing tables with each other in a multipoint network.C. Packets are routed based upon the shortest path to the destination.D. Paths are chosen depending on the cost efficiency factor.E. Every router in an OSPF area is capable of representing the entire network topology.F. Only the designated router in an OSPF area can represent the entire network topology.57. What functions do routers perform in a network? (Choose two).ACA. Packet SwitchingB. Access Layer SecurityC. Path Selection.D. VLAN Membership Assignment.E. Bridging between LAN segments.F. Micro-segmentation of Broadcast Domains.58 Which of the following technologies can be used in distance vector routing protocols to prevent routing loops? (Select two)DEA. Spanning Tree ProtocolB. Shortest path first treeC. Link-state advertisements (LSA)D. Hold-down timersE. Split horizonF. VRP59. What are the different characteristics of distance vector and link state routing protocols? ADA. Distance vector protocols send the entire routing table to directly connected neighbors.B. Distance vector protocols are responsible for sending updates to all networks listed in the routing table.C. Link state protocols are responsible for sending the entire routing table to the whole network.D. Link state protocols send updates regarding their own links status to all other routers on the network.E. None of the above60. Which of one the following fields is contained within an IEEE Ethernet frame header? AA. source and destination MAC addressB. source MAC address and destination network address onlyC. source and destination network address onlyD. source network address and destination MAC addressE. source and destination MAC address and source and destination network address61 Which of the following statements describe the characteristic of link state routing protocols? (Choose all that apply.)ACEA. The exchange of an advertisement is triggered by a change in the network.B. All routers exchange routing tables with each other in a multipoint network.C. Packets are routed based upon the shortest path to the destination.D. Paths are chosen depending on the cost efficiency factor.E. Every router in an OSPF area is capable of representing the entire network topology.F. Only the designated router in an OSPF area can represent the entire network topology.62 . Which of the following statements are correct in regard to classless routing protocols? (Select two) BEA. Discontiguous subnets are not allowed.B. Variable length subnet masks are allowed.C. RIP v1 is a classless routing protocol.D. IGRP supports classless routing within the same autonomous system.E. RIP v2 supports classless routing.63. Which two of the addresses below are available for host addresses on the subnet 192.168.15.19/28? (Select two answer choices) ACA. 192.168.15.17B. 192.168.15.14C. 192.168.15.29D. 192.168.15.16E. 192.168.15.31F. None of the above64. Which of the protocols below use TCP at the transport layer? (Select four) BDEFA. TFTPB. SMTPC. SNMPD. FTPE. HTTPF. HTTPS65. You have a Class C network, and you need ten subnets. You wish to have as many addresses available for hosts as possible. Which one of the following subnet masks should you use? CA. 255.255.255.192B. 255.255.255.224C. 255.255.255.240D. 255.255.255.248E. None of the above66 In EIGRP, what kind of route information is stored in RAM and maintained by way of hello packets and update packets? (Select two answer choices)ADA. Neighbor TableB. SRF TableC. RTP TableD. Topology TableE. Query TableF. Dual Table67 . A PC on a network segment sends data to another PC on a different segment. Which of the following correctly describe the correct order of how this data will be encapsulated? FA. Data, Frame, Packet, Segment, BitB. Data, Frame, Segment, Packet, BitC. Data, Packet, Frame, Segment, BitD. Data, Packet, Segment, Frame, BitE. Data, Segment, Frame, Packet, BitF. Data, Segment, Packet, Frame, Bit68. What is the subnet for the host IP address 201.100.5.68/28? CA. 201.100.5.0B. 201.100.5.32C. 201.100.5.64D. 201.100.5.65E. 201.100.5.31F. 201.100.5.169. A router receives a packet on interface 172.16.45.66/26. The source IP of the packet is 172.16.45.127/26 and the destination is 172.16.46.191/26.How will the router handle the packet? (Please be very careful) CA. The destination is a host on another subnet, so the router will not forward the packet.B. The destination is a host on the same subnet, so the router will forward the packet.C. The destination is a broadcast address, so the router will not forward the packet.D. The destination is a network address, so the router will forward the packet.70. Which one of the binary bit patterns below denotes a Class B address? BB. 10xxxxxxC. 110xxxxxD. 1110xxxxE. 11110xxx71 You are an administrator and you've just configured OSPF on a router with both physical and logical interfaces. Which of the following factors determine the router ID?CA. The lowest network number of any interface.B. The highest network number of any interface.C. The highest IP address of any logical interface.D. The middle IP address of any logical interface.E. The lowest IP address of any physical interface.F. The highest IP address of any physical interface.G. The lowest IP address of any logical interface.72. How many sub networks and hosts are available per subnet if you apply a /28 mask to the 210.10.2.0 class C network? EA. 30 networks and 6 hosts.B. 6 networks and 30 hosts.C. 8 networks and 32 hosts.D. 32 networks and 18 hosts.E. 14 networks and 14 hosts.F. None of the above73. You have a class B network with a 255.255.255.0 mask. Which of the statements below are true of this network? (Select all valid answers) DA. There are 256 usable subnets.B. There are 256 usable hosts per subnet.C. There are 50 usable subnets.D. There are 254 usable hosts per subnet.E. There are 24 usable hosts per subnet.F. There is one usable network.74 If the bandwidth of an OSPF interface is 64, what would be the calculated cost of the link?CA. 1C. 1562D. 64000E. 128000F. None of the above75. What is the subnet for the host IP address 172.16.210.0/22? CB. 172.16.107.0C. 172.16.208.0D. 172.16.252.0E. 172.16.254.0F. None of the above76. You have a network that supports VLSM and you need to reduce IP address waste in your point to point WAN links. Which of the masks below would you use? BA. /38B. /30C. /27D. /23E. /18F. /3277 What are two characteristics of the OSPF process identifier? (Select two answerACchoices)A. It is needed to identify a unique instance of an OSPF database.B. It is an optional parameter only necessary if multiple OSPF processes are used.C. It is locally significant.D. It is globally insignificantE. All routers in the same OSPF area must have the same process ID to exchange routing information.78. You have a single Class C IP address and a point-to-point serial link that you want to implement VLSM on. Which subnet mask is the most efficient?DA. 255.255.255.0B. 255.255.255.240C. 255.255.255.248D. 255.255.255.252E. 255.255.255.25479. If an Ethernet port on router was assigned an IP address of 172.16.112.1/20, what is the maximum number of hosts allowed on this subnet? CA. 1024B. 2046C. 4094E. 819080 What kind of information does a router running a link-state routing protocol need to create and maintain its topological database? (Select two answer choices.)ACA. LSAs from other routersB. Beacons received on point-to-point linksC. hello packetsD. Routing tables received from neighborsE. SAP packets sent by other routersF. TTL packets from exclusive routers81. Which of the following IP addresses is a private IP address? Select all that apply. CEA. 12.0.0.1B. 168.172.19.39C. 172.20.14.36D. 172.33.194.30E. 192.168.42.3482. Given the choices below, which address represents a unicast address? EA. 224.1.5.2B. FFFF. FFFF. FFFF.C. 192.168.24.59/30D. 255.255.255.255E. 172.31.128.255/1883. The Corporation Texas branch network is displayed in the following diagram:Of the following choices, which IP address should be assigned to the PC host? CA.192.168.5.5B. 192.168.5.32C. 192.168.5.40D. 192.168.5.63B. E. 192.168.5.7584. Which Layer 1 devices can be used to enlarge the area covered by a single LAN segment? (Select two) DEC. A. SwitchD. B. RouterE. C. NICF. D. hubG. E. RepeaterH. F. RJ-45 transceiver85 A RIP router has an entry in the routing table for a specific network destination. It then gets updated with another entry for that same destination, but with a higher path cost (hop count) than the one already in the routing table. What will the router do in this situation?AA. It will ignore the update and take no further action.B. It will add the update information to its routing table.C. It will replace the existing routing table entry with the update information.D. It will delete the existing routing table and will send out hello packets to rebuild the routing table.86. What is the IP address range for the first octet in a class B address, in binary form? CA. 00000111-10001111B. 00000011-10011111C. 10000000-10111111D. 11000000-11011111E. 11100000-11101111F. None of the above87 A new network has been configured using OSPF as the routing protocol. With which network type will OSPF establish router adjacencies but not perform the DR/BDR election process?AA. point-to-pointB. Backbone area 0C. Broadcast multicastD. Non-broadcast multi-accessE. The DR/BDR process is done for all interface types88. The 213.115.77.0 network was subnetted using a /28 subnet mask. How many usable subnets and host addresses per subnet were created as a result of this? EA. 2 networks with 62 hostsB. 6 networks with 30 hostsC. 16 networks and 16 hostsD. 62 networks and 2 hostsE. 14 networks and 14 hostsF. None of the above89. The IP network 210.106.14.0 is subnetted using a /24 mask. How many usable networks and host addresses can be obtained from this? AA. 1 network with 254 hostsB. 4 networks with 128 hostsC. 2 networks with 24 hosts。

《计算机网络与网络工程》平时作业

《计算机网络与网络工程》平时作业计算机网络与网络工程是现代社会中很重要的一门学科,它涵盖了计算机与网络的基本原理、技术和应用。

在学习这门课程的过程中,老师布置了一些平时作业,本文将介绍我对其中一个平时作业的思考和研究。

这次的平时作业是关于网络协议的研究。

我选择了最常见且重要的网络协议之一,TCP/IP协议。

TCP/IP协议是互联网的核心协议之一,它定义了互联网的分层模型、数据传输和网络通信的规则。

首先,我对TCP/IP协议的分层模型进行了深入的研究。

TCP/IP协议由四个层次组成:网络接口层、网络层、传输层和应用层。

在研究中,我了解到每个层次的功能和作用,以及它们之间的相互关系。

例如,网络接口层负责将数据包发送和接收到物理网络上,网络层负责将数据包从源主机发送到目的主机,传输层负责建立可靠的数据传输连接,应用层负责处理具体的应用程序。

接着,我对TCP/IP协议的数据传输过程进行了分析。

在这一过程中,我学习了TCP/IP协议的三次握手和四次挥手的流程。

三次握手是在建立TCP连接时的握手过程,而四次挥手则是在关闭连接时的挥手过程。

我对这些流程进行了详细的解读,并明白了它们在保证数据传输可靠性和完整性方面的重要性。

此外,我还对TCP/IP协议的一些重要特性进行了研究。

例如,TCP/IP协议具有可靠性,即确保数据传输的可靠性和正确性;同时,它还具有流量控制和拥塞控制的功能,以避免网络拥塞和数据丢失;此外,TCP/IP协议还支持多路复用和多路分解,可以同时处理多个应用程序的数据传输。

在研究过程中,我意识到TCP/IP协议作为互联网通信的基础,对于我们现代社会的发展起着至关重要的作用。

通过它,我们可以实现跨地域的信息传递和资源共享。

同时,深入理解TCP/IP协议的原理和机制,也可以帮助我们更好地维护网络安全,在网络攻击和数据泄露方面更有能力进行防御和保护。

通过这次对TCP/IP协议的研究,我不仅更加深入地了解了这个重要的网络协议,还更加明确了计算机网络与网络工程的重要性和应用范围。

网络工程课程大作业

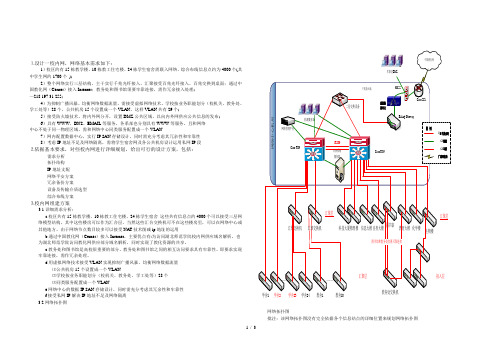

⒈设计一校内网,网络基本需求如下:1)校区约有15栋教学楼、10栋教工住宅楼、24栋学生宿舍需联入网络,综合布线信息点约为4000个(其中学生网约1700个);2)整个网络实行三层结构,主干实行千兆光纤接入、汇聚接受百兆光纤接入、百兆交换到桌面;通过中国教化网(Cernet)接入Internet;教务处和图书馆须要牢靠连接,需作冗余接入处理;—218.197.31.255;4)为抑制广播风暴、均衡网络数据流量,需接受虚拟网络技术。

学校按业务职能划分(校机关、教务处、学工处等)28个,公共机房15个设置成一个VLAN,这样VLAN共有29个;5)接受防火墙技术,将内外网分开,设置DMZ公共区域,以向内外网供应公共信息的发布;6)具有WWW、DNS、EMAIL等服务,各系部也分别具有WWW等服务,且和网络中心不处于同一物理区域,需和网络中心同类服务配置成一个VLAN7)网内配置数据中心,实行IP SAN存储设计,同时需充分考虑其冗余性和牢靠性8)考虑IP地址不足及网络隔离,需将学生宿舍网及各公共机房设计运用私网IP段⒉依据基本要求,对些校内网进行详细规划,给出可行的设计方案,包括:需求分析拓扑结构IP地址支配网络平安方案冗余备份方案设备及传输介质选型综合布线方案⒊校内网组建方案3.1详细需求分析:a校区共有15栋教学楼,10栋教工住宅楼,24栋学生宿舍这些共有信息点约4000个可以接受三层网络模型结构,其中这些楼房可以作为汇合层,当然这些汇合交换机可不在这些楼房里,可以在网络中心或其他地方。

由于网络节点数目较多可以接受NAT技术削减ip地址的运用b通过中国教化网(Cernet)接入Internet,主要优点有:为访问湖北师范学院校内网供应域名解析,也为湖北师范学院访问教化网供应部分域名解析,同时实现了教化资源的共享。

c教务处和图书馆是高校很重要的部分,教务处和图书馆之间的相互访问要求具有牢靠性。

即要求实现牢靠连接,需作冗余处理。

CCAT网络工程师模拟样题4

科目编号:3331全国信息化计算机应用技术水平教育考试试卷(考试时间:180分钟 考试总分:100分 专业认证课程:网络安全技术)注意事项1、 请首先按要求在试卷的标封处填写您的姓名、考号等;2、 请仔细阅读各种题目的回答要求,在规定的位置填写您的答案;一、单选题(专业基础课程,共10分,每小题0.5分)1、物理层协议定义的一系列标准有四个方面的特性,不属于这些特性的是( )A .接口特性B .电气特性C .功能特性D .机械特性2、 通过代理服务器使内部局域网中的客户机可以访问Internet ,( )不属于代理服务的功能。

A 、地址转换B 、信息缓存C 、信息转发D 、信息加密 3、在TCP/IP 层次模型中,IP 层相当于OSI/RM 中的( )A .物理层B .链路层C .网络层D .传输层4、在Internet 网络的许多信息服务中,DNS 服务器的功能是( )。

A 、将域名映射成IP 地址B 、将IP 地址映射成域名C 、域名和IP 地址之间相互映射D 、将域名解析成MAC 地址 5、 使用TCP 的3次握手建立连接,原因是( )。

A 、防止产生错误的连接B 、决定接收站一次可以接收的数据量C 、为用户提供宽带的有效使用D 、将二进制的PING 响应转换为上层信息 6、 用于将IP 地址映射到MAC 地址的协议是( )。

A 、ARPB 、RARPC 、TCPD 、IP7、 具有隔离广播信息能力的网络互联设备是( )。

A 、网桥B 、中继器C 、路由器D 、L2交换机 8、 在浏览器中,( )是与安全、隐私无关。

A 、CookieB 、Java AppletC 、背景音乐D 、ActiveX 控件 9、 RS-232是( )之间的接口标准,是目前各国厂家广泛使用的国际标准。

A .硬件B .软件C .DTE 与DCED .DCE 与DCE10、下列流量控制层次中,从DTE 到DTE 的是( )A .信源主计算机与目的主计算机之间B .信源节点与目的节点之间C .相邻中转节点之间D .信源节点与信宿节点之间11、下面不属于局域网的拓扑结构的是( )A .总线形B .环形C .星形D .全互连形12、HTTP 协议从交换信息的整体性来说是( )的协议。

计算机网络作业4

作业四1. 什么是Internet?Internet有什么特点?2. 描述OSI参考模型与TCP/IP参考模型层次间的对应关系,并简述TCP/IP各层次的主要功能。

3. 什么是IP地址?简述IP地址的结构、表示方法及分类。

4. 什么是子网?子网掩码的概念是怎样提出来的?各类网络的标准掩码分别是什么?5. 什么是域名系统?简述域名系统的分层结构,并举例说明域名的解析过程。

1.什么是Internet?Internet有什么特点?基本概念:Internet是由成千上万个不同类型、不同规模的计算机网络通过路由互联在一起组成覆盖世界范围的、开放的全球性网络。

Internet 拥有数千万台计算机和上亿个用户,是全球信息资源的超大型集合体,所有采用TCP/IP的计算机都可以加入Internet,实现信息共享和相互通信。

Internet的特点:1、Internet是由全世界众多的网络互连组成的国际互连网2、Internet是世界范围的信息和服务资源宝库3、组成Internet的众多网络共同遵守TCP/IP2.描述OSI参考模型与TCP/IP参考模型层次间的对应关系,并简述TCP/IP各层次的主要功能。

TCP/IP模型包含以下4个层次:应用层:直接为用户的应用进程提供服务。

运输层:负责向两个主机进程之间的通信提供服务。

网际层:负责提供基本的数据封包传送功能,让每块数据包都能到达目的主机。

网络接口层:接收IP数据包并进行传输,从网络上接收物理帧,抽取IP数据包转交给下一层,对实际的网络媒体的管理。

3.什么是IP地址?简述IP地址的结构、表示方法及分类。

IP地址定义:所谓IP地址,就是给每个连接在Internet上的主机分配一个在全世界范围唯一的32位二进制数,通常采用直观的、以圆点“.”分隔的4个十进制数表示。

每一个数对应于8个二进制数,如某一台主机的IP地址是128.10.4.8。

IP地址的这种结构使每一个网络用户都可以很方便地在Internet上寻址。

网络工程作业

作业四1.常用的网络安全技术有哪些?简要介绍各种技术的特色。

2.什么是防火墙?好的防火墙应当是什么样的?3.简述结构化综合布线系统中各个子系统的主要功能和设计重点。

4.作为网络布线介质,光缆与一般铜缆比较,拥有哪些长处?5.单模光纤与多模光纤有哪些不一样样?试比较之。

1.常用的网络安全技术有哪些?简要介绍各种技术的特点。

身份考据技术:身份考据技术确认合法的用户名、密码和接见权限三方面的安全性。

只有合法的用户才能登录到系统,并获取对资源合法的接见权限。

数据圆满性技术:经过散列算法,信息的接收方可以获取独一的信息大纲,以考据信息的圆满性,防范非受权用户对信息的非法篡改。

追踪审计技术:每一次网络的登录信息都加以记录,记录下来的文件称为网络日记,便于检查登录的合法性,从中找出非法用户的踪迹。

信息加密技术:经过对信息的重新组合,使得只有收发双刚刚能解码还原信息。

常用的加密技术包含对称加密和非对称加密。

加密技术的安全性与硬件的性能和和所选密钥的长度有关。

防?墙技术:防火墙是位于内部网和外面网之间的屏障。

经过开初拟订的过滤策略,控制数据的进出,是系统的第一道防线。

2.什么是防火墙?好的防火墙应当是什么样的?防火墙是一种在内部网和外面网之间实行的安全防范措施,可以以为它是一种接见系统,用于确立哪些内部服务可以供应给外面服务器,以及哪些外面服务器可以接见内部网资源。

总的来说,一个好的防火墙系统应拥有以下几个方面的特色和功能:全部在该内部网和外面网之间交换的数据都必然并且只好经过该防火墙只有被防火墙检测后合格,即防火墙系统中安全策略赞成的数据才可以自由进出防火墙防火墙的技术是最新的安全技术防火墙自己不受任何攻击人机界面友善,易于操作,易于系统管理员进行配置和控制3.简述结构化综合布线系统中各个子系统的主要功能和设计重点。

1.工作区子系统( Work area Subsystem )功能:工作区子系统由终端设备连接到信息插座的跳线构成。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

作业四

1. 常用的网络安全技术有哪些?简要介绍各种技术的特点。

2. 什么是防火墙?好的防火墙应该是什么样的?

3. 简述结构化综合布线系统中各个子系统的主要功能和设计要点。

4. 作为网络布线介质,光缆与普通铜缆相比,具有哪些优点?

5. 单模光纤与多模光纤有哪些不同?试比较之。

1.常用的网络安全技术有哪些?简要介绍各种技术的特点。

●身份验证技术:身份验证技术确认合法的用户名、密码和访问

权限三方面的安全性。

只有合法的用户才能登录到系统,并

获得对资源合法的访问权限。

●数据完整性技术:通过散列算法,信息的接收方可以得到唯一

的信息摘要,以验证信息的完整性,防止非授权用户对信息

的非法篡改。

●跟踪审计技术:每一次网络的登录信息都加以记录,记录下来

的文件称为网络日志,便于检查登录的合法性,从中找出非

法用户的踪迹。

●信息加密技术:通过对信息的重新组合,使得只有收发双方才

能解码还原信息。

常用的加密技术包括对称加密和非对称加

密。

加密技术的安全性与硬件的性能和和所选密钥的长度有

关。

●防⽕墙技术:防火墙是位于内部网和外部网之间的屏障。

通过

预先制定的过滤策略,控制数据的进出,是系统的第一道防

线。

2.什么是防火墙?好的防火墙应该是什么样的?

防火墙是一种在内部网和外部网之间实施的安全防范措施,可以认为它是一种访问机制,用于确定哪些内部服务可以提供给外部服务器,以及哪些外部服务器可以访问内部网资源。

总的来说,一个好的防火墙系统应具有以下几个方面的特性和功

能:

●所有在该内部网和外部网之间交换的数据都必须而且只能经

过该防火墙

●只有被防火墙检测后合格,即防火墙系统中安全策略允许的数

据才可以自由出入防火墙

●防火墙的技术是最新的安全技术

●防火墙本身不受任何攻击

●人机界面友好,易于操作,易于系统管理员进行配置和控制

3.简述结构化综合布线系统中各个子系统的主要功能和设计要点。

1.工作区子系统(Work area Subsystem)

功能:

工作区子系统由终端设备连接到信息插座的跳线组成。

它包

括信息插座、信息模块、网卡和连接终端所需的跳线,并在

终端设备和输入/输出(I /O)之间搭接,相当于电话配线系

统中连接话机的用户线及话机终端部分。

设计要点:

1) 根据楼层平面图计算每层楼布线面积。

2) 估算I/O插座数量。

3) 确定I/O插座的类型。

4) 确定I/O插座的位置。

5) 确定工作区跳线的长度和类型。

6) 如果自己制作跳线,还要购买RJ45插头(水晶头)。

2.水平子系统(Horizontal Subsystem)

功能:

水平子系统由每层配线间⽕信息插座的水平线缆及其线槽、

管、托架和工作区用的信息插座组成。

水平线缆沿大楼的地

板或天花板布线,以不影响美观为主。

设计要点:

1)确定线路走向;

2)确定线缆、槽、管的数量和类型;

3)确定电缆的类型和长度;

4)订购电缆和线槽;

5)如果打吊杆走线槽,则需要用多少根吊杆;

6)如果不用吊杆走线槽,则需要用多少根托架。

3.管理子系统(Administration Subsystem)

功能:

管理子系统连接水平电缆和垂直干线,是综合布线系统中较重要的一环,常用设备包括快接式配线架、理线架、跳线和必要的网络设备。

管理子系统安装在楼层配线间,实现楼层干线到水平布线的交接。

楼层配线间比主设备间小,有时不需要专用的机房,使用壁挂式的配线箱就可以,而且位置靠近干线路由便于连接。

设计要点:

1)确定模块化系数是2对线还是4对线。

每个线路模块当作一

条线路处理。

2)选择合适的接线硬件,计算其使用数量。

3)设计管理间的位置(楼层配线间)。

4)指定管理标识,做好文档记录。

4.干线子系统(Backbone Subsystem)

功能:

干线子系统的任务是通过建筑物内部的传输电缆,把各个服务接线间的信号传送到设备间,直到主交换设备。

垂直干线子系统一般在建筑物中预留的弱电井中布线。

因此干线子系统包括干线线缆、干线通道及其它辅助设施

设计要点:

1)确定每层楼的干线要求

2)确定整座楼的干线要求

3)确定从楼层到设备间的干线电缆路线

4)确定干线接线间的接合方法

5)选定干线电缆的长度

6)确定敷设附加横向电缆时的支撑结构

5.设备间子系统(Equipment Subsystem)

功能:

设备间子系统是一个公司设备存放的场所,也是网络中心的主机房。

设备间子系统存放着主配线架、核心交换机、路由器和服务器等重要的网络设备。

外部通信线路被引入到设备

间,同时干线子系统被引出到各个楼层,因此,设备间的环

境影响着整个网络的稳定运行。

设计要点:

1)设备间应设在合适的位置

2)设备间应做好物理安全性设计,避免设备被盗或遭到损坏

和干扰

3)应尽可能靠近外部通信电缆的引入区和网络接口

4)设备间应在服务电梯附近,便于装运笨重设备

5)设备间应按《电子计算机房设计规范》(GB50175-93)标准

设计

6.建筑群子系统(Building Group System)

功能:

一个较大企事业单位的各部门可能分布于不同大楼,构成楼

群。

在完成了各幢大楼内部的布线工作之后,还需要使用布

线设备将各办公楼内的干线子系统连接起来,构成一个完整

的布线系统。

完成这个任务的布线子系统被称为建筑群子系

统,包括建筑群间电缆、架空线杆和布线管道等。

设计要点:

1)确定敷设现场的特点

2)确定电缆系统的一般参数

3)确定建筑物的电缆入口

4)确定明显障碍物的位置

5)确定主电缆路由和备用电缆路由

6)选择所需电缆类型和规格

7)确定每种备选方案所需的劳务成本

8)确定每种选择方案的材料成本

9)选择最经济、最实用的设计方案

4.作为网络布线介质,光缆与普通铜缆相比,具有哪些优点?

●传输频带宽,通信容量大。

目前单条光纤链路的最大传输速率

可以超过100Gbit/s。

●电磁绝缘性能好,抗干扰能力强。

因为没有电流传输,所以不

会受到外界电磁场的干扰,也不会由于幅射出电磁波而导致

泄密。

信号衰减较小,能传输到很远距离。

在长距离传输时,可以减少所需中继站的数量,降低建设和维护成本。

5.单模光纤与多模光纤有哪些不同?试比较之。

单模光纤的纤芯直径很小,在给定的工作波长上只能传输一种模式的光信号,传输频带宽,传输容量大。

多模光纤是在多个给定的工作波长上,能以多个模式同时传输的光纤。

与单模光纤相比,多模光纤的传输距离较近,性能较差,费用也较低廉。