OD修改教程合集

od修改通达信底栏扩展区源文件

od修改通达信底栏扩展区源文件(原创版)目录1.通达信底栏扩展区源文件的概念与作用2.OD 修改通达信底栏扩展区源文件的方法3.OD 修改通达信底栏扩展区源文件的注意事项正文通达信是一款非常实用的股票分析软件,它能够提供实时的股票行情、技术分析、资讯信息等功能,深受广大投资者的喜爱。

在通达信中,底栏扩展区源文件是一种自定义的功能模块,用户可以根据自己的需求和喜好进行修改和定制。

OD(Open Data)是一种通用的数据存储格式,可以用于存储各种类型的数据,包括文本、图像、声音等。

在通达信中,用户可以通过 OD 文件来扩展和修改底栏扩展区源文件,从而实现更多的功能。

那么,如何修改通达信底栏扩展区源文件呢?这里我们将介绍一种常用的方法:使用 OD 编辑器。

首先,用户需要下载并安装一款 OD 编辑器,例如 Notepad++、Sublime Text 等,这些编辑器都可以打开和编辑 OD 文件。

接下来,打开通达信软件,找到需要修改的底栏扩展区源文件,右键点击,选择“导出”功能,将源文件导出为一个 OD 文件。

然后,关闭通达信软件,打开刚才下载的 OD 编辑器,导入刚刚导出的 OD 文件。

在编辑器中,用户可以对源文件进行修改,例如添加新的功能、删除不需要的功能等。

最后,修改完成后,保存并关闭 OD 编辑器,重新打开通达信软件,导入刚才修改后的 OD 文件,即可完成底栏扩展区源文件的修改。

需要注意的是,在修改通达信底栏扩展区源文件时,一定要备份好原始文件,以免发生意外导致数据丢失。

同时,修改过程中要遵循通达信的编程规范和规则,以确保程序的稳定性和兼容性。

总的来说,通过使用 OD 编辑器,用户可以轻松地修改通达信底栏扩展区源文件,实现更多的功能和个性化设置。

OD破解常用方法

一、概论壳出于程序作者想对程序资源压缩、注册保护的目的,把壳分为压缩壳和加密壳两种顾名思义,压缩壳只是为了减小程序体积对资源进行压缩,加密壳是程序输入表等等进行加密保护。

当然加密壳的保护能力要强得多!二、常见脱壳方法预备知识1.PUSHAD (压栈)代表程序的入口点,2.POPAD (出栈)代表程序的出口点,与PUSHAD想对应,一般找到这个OEP就在附近3.OEP:程序的入口点,软件加壳就是隐藏了OEP(或者用了假的OEP/FOEP),只要我们找到程序真正的OEP,就可以立刻脱壳。

方法一:单步跟踪法1.用OD载入,点“不分析代码!”2.单步向下跟踪F8,实现向下的跳。

也就是说向上的跳不让其实现!(通过F4)3.遇到程序往回跳的(包括循环),我们在下一句代码处按F4(或者右健单击代码,选择断点——>运行到所选)4.绿色线条表示跳转没实现,不用理会,红色线条表示跳转已经实现!5.如果刚载入程序,在附近就有一个CALL的,我们就F7跟进去,不然程序很容易跑飞,这样很快就能到程序的OEP6.在跟踪的时候,如果运行到某个CALL程序就运行的,就在这个CALL中F7进入7.一般有很大的跳转(大跨段),比如jmp XXXXXX 或者JE XXXXXX 或者有RETN的一般很快就会到程序的OEP。

Btw:在有些壳无法向下跟踪的时候,我们可以在附近找到没有实现的大跳转,右键-->“跟随”,然后F2下断,Shift+F9运行停在“跟随”的位置,再取消断点,继续F8单步跟踪。

一般情况下可以轻松到达OEP!方法二:ESP定律法ESP定理脱壳(ESP在OD的寄存器中,我们只要在命令行下ESP的硬件访问断点,就会一下来到程序的OEP了!)1.开始就点F8,注意观察OD右上角的寄存器中ESP有没突现(变成红色)。

(这只是一般情况下,更确切的说我们选择的ESP值是关键句之后的第一个ESP值)2.在命令行下:dd XXXXXXXX(指在当前代码中的ESP地址,或者是hr XXXXXXXX),按回车!3.选中下断的地址,断点--->硬件访--->WORD断点。

OD修改教程合集

在一些OD上,往往会看到OD的标题不是我们常见的OD标题,而是一些比较个性化的OD标题,如,CracK8_编程小组个性加强版OD[C.L.G]CrackOD 破解学习小组 [D.C.T]CrackOD UnPacKcN風變專版等等--这些修改后的OD标题怎么来的,如果动手能力强的朋友一定会用来解剖这些个性化标题的OD,以便一探究竟--其实想拥有一款属于自己的个性化标题的OD很容易,只需要经过下面的操作,菜鸟可以拥有一款属于自己的个性化标题的OD --两个地址:0041E35F 00435E46一个基值:004B59E6(在00435E46这下F2断点,F9断在00435E46后,看寄存器窗口中的ESI的值,你们那是多少就是多少,不过一般都是这个004B59E6) 修改后的OD名称基值要大于它:可以在004B59E6以后,最好是在地址:004B71EE之后,但是要注意,位移地址不能出004CA000区段(如果出了004CA000区段,保存可执行文件时会提示无法重定位)找个空白的地方,写入自定义OD名称--- 004B71EE = 004B59E6 + 0x1808 也就是:[esi+0x1808]= 004B71EE (这是存OD标题的地方)用到的断点:bp LoadIconA (初次修改的情况下用到,熟练了就用不着了)用到的命令:DD XXXXXXXX(X借指地址)分三步:本教程以地址:0x4B7182为例第一步:在数据窗口中下 DD 004B71EE 命令,在来到地址 004B71EE 处,向下拉,找个空白的地方写入自定义OD标题然后记下写入自定义代码的开始地址:XXXXXXX(0x4B7182)后复制到可执行文件--命名为:任意名字,区分开来--第二步:载入修改后的OD,来到 0041E35F 修改代码:mov edx,0x4B3966 为 mov edx,0x4B7182,然后再复制到可执行文件--会提示要重定位,我们不用管它,OD自动帮我们重新定位,点“是”- 继续--第三步:继续载入修改后的OD,来到 00435E46 修改代码 lea edx,dword ptr ds:[esi+0x1808] 为:lea edx,dword ptr ds:[esi+0xXXXX](XXXX = 写入自定义OD标题处的地址减去基值004B59E6,例:我写入自定义标题的起始地址是:004B7182,那么XXXX就等于004B7182减去004B59E6,借助专业计算器算出结果为 179C )那么,这个地址就改为lea edx,dword ptr ds:[esi+0x179C]最直接的方法就是在 00435E46 处直接修改成如下代码:MOV EDX XXXXXXXXX (代指个性化标题地址),但我认为这样改有个不好的地方,就是可能会在调试的时候性能不稳定..再次保存后,一款属于自己的个性化标题的OD就完成了----如果你这就想用它了,那我可以告诉你,前面的修改才是修改OD的第一步,接下来要做的是,将Plugin、UDD两个路径设置成相对(自动获取)路径代码如下:1 自动配置UDD、PLUGIN为绝对路径修改前00437376 . 68 027F0000 PUSH 7F02 ; /RsrcName = IDC_WAIT 0043737B . 6A 00 PUSH 0 ; |hInst = NULL 0043737D . E8 76810700 CALL <JMP.&USER32.LoadCursorA> ; \LoadCursorA修改后00437376 . /E9 55830700 JMP Ollydbg.004AF6D0 ; 修改这里跳到一个空白的地方,以便写入后面的代码0043737B > |6A 00 PUSH 0 ; |hInst = NULL 0043737D . |E8 76810700 CALL <JMP.&USER32.LoadCursorA> ; \LoadCursorA修改方法:把二进制码 00 70 6C 75 67 69 6E 00 55 44 44 00 粘贴到 4AF6C4然后修改 00437376 的 PUSH 7F02 为 JMP 004AF6D0 (在这是个例子)跟随跳转来到空白处,选中下面的二进制代码,再选中空白起始地址 004AF6D0 的这一行,向下拉,因为二进制代码就下面这些,所以选多点也无所谓,选好后,再二进制粘贴后保存就可以修改成UDD、PLUGIN路径为自动获取路径了--完整代码:PUSHADMOV EDI,004D3868XOR EAX,EAXXOR ECX,ECXDEC ECXREPNE SCAS BYTE PTR ES:[EDI]NEG ECXDEC ECXPUSH ECXMOV EDI,0050AE00PUSH 004D3868PUSH EDICALL 004AF22EPOP ECXMOV BYTE PTR DS:[ECX+EDI-1],5C MOV BYTE PTR DS:[ECX+EDI],0ADD EDI,100PUSH ECXPUSH 0050AE00PUSH EDICALL 004AF22EPOP ECXPUSH ECXPUSH 004AF6C5SUB EDI,100ADD EDI,ECXPUSH EDICALL 004AF22ENOPPUSH 004AF6CCADD EDI,100PUSH EDICALL 004AF22EPUSH 004D53A4PUSH 0050AF00PUSH 004B74FDPUSH 004B747ECALL 004AF21CPUSH 004D53A4PUSH 0050AE00PUSH 004B7506PUSH 004B747ECALL 004AF21CPOP ECXPUSH ECXMOV EDI,0050AE00ADD ECX,7XOR EAX,EAXREP STOS BYTE PTR ES:[EDI]POP ECXADD ECX,4MOV EDI,50AF00XOR EAX,EAXREP STOS BYTE PTR ES:[EDI]POPADPUSH 7F02PUSH 43737BRETN二进制代码:60 BF 68 38 4D 00 33 C0 33 C9 49 F2 AE F7 D9 49 51 BF 00 AE 50 00 68 68 38 4D 00 57 E8 3D FB FF FF 59 C6 44 39 FF 5C C6 04 39 00 81 C7 00 01 00 00 51 68 00 AE 50 00 57 E8 21 FB FF FF 59 51 68 C5 F6 4A 00 81 EF 00 01 00 00 03 F9 57 E8 0C FB FF FF 90 68 CC F6 4A 00 81 C7 00 01 00 00 57 E8 FA FA FF FF 68 A4 53 4D 00 68 00 AF 50 00 68 FD 74 4B 00 68 7E 74 4B 00 E8 CF FA FF FF 68 A4 53 4D 00 68 00 AE 50 00 68 06 75 4B 00 68 7E 74 4B 00 E8 B6 FA FF FF 68 A4 53 4D 00 68 00 AE 50 00 68 06 75 4B 00 68 7E 74 4B 00 E8 9D FA FF FF 59 51 BF 00 AE 50 00 83 C1 07 33 C0 F3 AA 59 83 C1 04 BF 00 AF 50 00 33 C0 F3 AA 61 68 02 7F 00 00 68 7B 73 43 00 C32 解决 OD 格式化 Long Double 错误(如果用了这个就不要用下面的那个)修改前0047E7D7 |> \66:8B45 14 MOV AX,WORD PTR SS:[EBP+14]0047E7DB |. 50 PUSH EAX ; /Arg50047E7DC |. FF75 10 PUSH DWORD PTR SS:[EBP+10] ; |Arg40047E7DF |. FF75 0C PUSH DWORD PTR SS:[EBP+C] ; |Arg30047E7E2 |. 68 94784C00 PUSH Themida_.004C7894 ; |Arg2 = 004C7894 ASCII "%#.19Le"0047E7E7 |. 52 PUSH EDX ; |Arg10047E7E8 |. E8 3F840200 CALL Themida_.004A6C2C ; \Themida_.004A6C2C修改后0047E7D7 /E9 B50F0300 JMP Themida_.004AF791 ; 修改这里,跳到一个空白的地方,以便写入后面的代码0047E7DC |. |FF75 10 PUSH DWORD PTR SS:[EBP+10] ; |Arg40047E7DF |. |FF75 0C PUSH DWORD PTR SS:[EBP+C] ; |Arg30047E7E2 |. |68 94784C00 PUSH Themida_.004C7894 ; |Arg2 = 004C7894 ASCII "%#.19Le"0047E7E7 |. |52 PUSH EDX ; |Arg10047E7E8 |. |E8 3F840200 CALL Themida_.004A6C2C ; \Themida_.004A6C2C修改方法:修改 0047E7D7 的 MOV AX,WORD PTR SS:[EBP+14] 为 JMP 004AF791(这个地址是个变量---)然后到 004AF791 增加如下代码增加代码004AF791 837D 0C FF CMP DWORD PTR SS:[EBP+C],-1004AF795 75 0A JNZ 004AF7A1004AF797 837D 10 FF CMP DWORD PTR SS:[EBP+10],-1004AF79B 75 04 JNZ 004AF7A1004AF79D 8065 0C FE AND BYTE PTR SS:[EBP+C],0FE004AF7A1 66:8B45 14 MOV AX,WORD PTR SS:[EBP+14]004AF7A5 50 PUSH EAX004AF7A6 ^ E9 31F0FCFF JMP 0047E7DC ****** 留意这行的回跳,如果跳往别处,请手动改回到这行代码二进制代码:83 7D 0C FF 75 0A 83 7D 10 FF 75 04 80 65 0C FE 66 8B 45 14 50 E9 31 F0 FC FF (二进制代码粘贴后留意最后一行,如果发现最后一行跳转位置错误,要改回来)解决OutputDebugString("%s")错误Ctrl+G来到:00461363,直接在原代码上修改成以下的字段--覆盖保存就可以了----00431363 8D85 98FDFFFF LEA EAX,DWORD PTR SS:[EBP-0x268]00431369 8038 25 CMP BYTE PTR DS:[EAX],0x250043136C 75 03 JNZ SHORT NTOlly.004313710043136E C600 26 MOV BYTE PTR DS:[EAX],0x2600431371 40 INC EAX00431372 4A DEC EDX00431373 ^ 75 F4 JNZ SHORT NTOlly.004313698D 85 98 FD FF FF 80 38 25 75 03 C6 00 26 40 4A 75 F4插件预先加载00438D2F -> jmp 004AF7DD(ollydbg内一段全0区域或新加的节,位置自己找)004AF7DD代码pushadcall 00496658popadcmp dword ptr [4D578C], 0jmp 00438D3661 E8 75 6E FE FF 61 83 3D 8C 57 4D 00 00 E9 46 95 F8 FF00438EE1处CALL指令 -> NOP解决 od 格式化 long double 错误(如果用了这个就不要用上面的那个)004AA2E0 8B4424 04 MOV EAX,DWORD PTR SS:[ESP+4]004AA2E4 8B5424 08 MOV EDX,DWORD PTR SS:[ESP+8]004AA2E8 E9 63530000 JMP OLLYDBG.004AF650(004AF650是个空白处,这个自己找) //修改此行004AA2ED 90 NOP004AA2EE 74 06 JE SHORT OLLYDBG.004AA2F6004AA2F0 DB2A FLD TBYTE PTR DS:[EDX]004AA2F2 DF38 FISTP QWORD PTR DS:[EAX]004AA2F4 9B WAIT004AA2F5 C3 RETN004AA2F6 8B0A MOV ECX,DWORD PTR DS:[EDX]004AA2F8 8908 MOV DWORD PTR DS:[EAX],ECX004AA2FA 8B4A 04 MOV ECX,DWORD PTR DS:[EDX+4]004AA2FD 8948 04 MOV DWORD PTR DS:[EAX+4],ECX004AA300 C3 RETN在空白处修补代码:004AF650 66:817A 08 3E40 CMP WORD PTR DS:[EDX+8],403E004AF656 ^0F84 9AACFFFF JE OLLYDBG.004AA2F6004AF65C 833A FF CMP DWORD PTR DS:[EDX],-1004AF65F ^0F85 8BACFFFF JNZ OLLYDBG.004AA2F0004AF665 837A 04 FF CMP DWORD PTR DS:[EDX+4],-1004AF669 ^0F85 81ACFFFF JNZ OLLYDBG.004AA2F0004AF66F 66:817A 08 3D40 CMP WORD PTR DS:[EDX+8],403D004AF675 ^0F85 75ACFFFF JNZ OLLYDBG.004AA2F0004AF67B FF02 INC DWORD PTR DS:[EDX]004AF67D FF42 04 INC DWORD PTR DS:[EDX+4]004AF680 C642 07 80 MOV BYTE PTR DS:[EDX+7],80004AF684 66:FF42 08 INC WORD PTR DS:[EDX+8]004AF688 ^E9 69ACFFFF JMP OLLYDBG.004AA2F6 ******* 一定要记得跳回去注意:设置路径为相对时,要注意保存备份文件,以便失败后再调试--我在修改时,有些时候也会发生错误,所以修改时,请一定要做好修改后的OD备份,并要细心耐心~~后面会再出教程,不想做视频教程了,考考大家的思维能力与动手能力~~美化OD教程其实美化OD很简单,只需要用到 Restorator 这个工具,将原OD载入后,把原OD的位图一次性替换掉就可以了,如果用 Restorator 打不开位图资源,也可以用 PE Explorer 对位图进行一个个的修改...修改相关ANSI教程其实也只需用到一个工具:FlexHEX 这款工具个人认为修改相关的ANSI最为好用,如将所有的 OllyDBG 修改成 -风恋- 只需用 FlexHEX 这款工具打开OD Ctrl+H寻找关键词 OllyDBG 后在下面的文本框中写入要替换的关键词 -风恋-(注意字节平衡),先点继续,后点替换,直到绕过OllyDBG.INI 文件就可以点全部替换,修改CPU窗口标题也是用它,至于是那个,自己慢慢找在这说不清楚.....本期提问:美化OD并修改相关ANSI码,只用到两个工具,请问是那两个工具?请跟贴回答(大牛路过,考小菜的~~)最后请注意的是,在初次使用经修改最终定型的OD时,会提示要Path Classname 点是或确定就可以了,不用管它的如果修改后不能运行的,可以用LordPE进行PE重建,重建后还不行的只有再次修改OD,直到可以运行-----。

OD使用完全教程

教你如何破解软件,OD破解软件,OD使用教程教你如何破解软件,OD破解软件,OD使用教程大家好,这几天我上网大概看了一下,ITyouth论坛的内容真的应有尽有,不知道应该写什么了,所以我想了一晚上终于想到了还是教你们些破解知识吧!我想对大家来说都很有用吧!我将会一直坚持下去保证课堂质量,有不会的可以提出来问我,尽量解答(呵呵!我也是鸟嘛!)废话不多说!支持我的就往下看吧!先教大家一些基础知识,学习破解其实是要和程序打交道的,汇编是破解程序的必备知识,但有可能部分朋友都没有学习过汇编语言,所以我就在这里叫大家一些简单实用的破解语句吧!----------------------------------------------------------------------------------------------------------------语句:cmp a,b//cmp是比较的意思!在这里假如a=1,b=2 那么就是a与b比较大小.mov a,b//mov是赋值语句,把b的值赋给a.je/jz//就是相等就到指定位置(也叫跳转).jne/jnz//不相等就到指定位置.jmp//无条件跳转.jl/jb//若小于就跳.ja/jg//若大于就跳.jge//若大于等于就跳.----------------------------------------------------------------------------------------------------------------------这些都是我们在以后的课程中会经常遇到的语句,应该记住它们,接下来我们在讲讲破解工具的使用:我们破解或给软件脱壳最常用的软件就是OD全名叫ODbyDYK界面如图1它是一个功能很强大的工具,左上角是cpu窗口,分别是地址,机器码,汇编代码,注释;注释添加方便,而且还能即时显示函数的调用结果,返回值.右上角是寄存器窗口,但不仅仅反映寄存器的状况,还有好多东东;双击即可改变Eflag的值,对于寄存器,指令执行后发生改变的寄存器会用红色突出显示.cpu窗口下面还有一个小窗口,显示当前操作改变的寄存器状态.左下角是内存窗口.可以ascii或者unicode两种方式显示内存信息.右下角的是当前堆栈情况,还有注释啊.恩,今天的课程就上到这了,大家可以在自己的电脑下试试OD,了解了解OD,下堂课我将破解一款软件给大家看,我们就用今天讲的语句和OD来破解,在以后的课程里我还会教大家脱壳,因为现在的软件为了维护版权多数都加了壳的,所以要破解就必须脱壳!好了!下节课见!88OD下载地址:百度一下吧破解工具------ODbyDYK v1.10 12.06.rar 5.1MB【原创】"白拿"软件破解班(二)呵呵!大家好!我是散人,我们又见面了!恩,按照上节课说的那样今天来破解个软件给大家看看!大家只要认真看我的操作一定会!假如还是不明白的话提出难点帮你解决,还不行的话加我QQ!有时间给你补节课!呵呵!好!孔子曰:“废话不可多说也”OK!!!~!!!先讲下预备知识:JZ/JE//相等则跳转JNE/JNZ//不相等则跳转JMP //无条件跳转目标柏林:LRC傻瓜编辑器杀杀杀~~~~~~~~~简介:本软件可以让你听完一首MP3歌曲,便可编辑完成一首LRC歌词。

OD(OllyDbg)使用教程

程序运行之后,在系统 空间里会触发一个INT3

文件入口点

程序的Winmain()函数入口点, 但一般都是在文件入口点

设置完成之后,载入文件,出现如图所示:

虚拟地址

机器码:

CPU执行的机器 代码

汇编指令: 和机器码对应的

程序代码

3、单步跟踪

调试器一个最基本功能就是动态跟踪,OllyDbg单步跟踪功能键:

显示反汇编窗口中选中的第一 个命令的参数及一些跳转目标

地址、字串等

显示当前所选线程 的 CPU 寄存器内

容。

显示内存或文件的 内容。

显示当前线程的堆栈

反汇编窗口的列中,双击的效果:

• 地址列:显示相对被单击地址的地址,再次 双击返回到标准地址模式; • Hex数据列:设置或取消无条件断点,对应 的快捷键是F2键; • 反汇编列:调用汇编器,可直接修改汇编代 码; • 注释列:允许增加或编辑注释,对应快捷键 是“;“键

上面是我的总结,大家可以大致的了解一下,有什么 不清楚的地方,可以过来跟我交流。共享的文件里面 还有教程,大家可以根据里面的教程,做更深入的学 习。还有很多汇编代码的含义没有介绍,共享文件里 面有完备的代码解释,可以好好看看,参考参考。

以上有不当之处,请大家给与批评指正, 谢谢大家!

22

F7与F8的区别:在遇到CALL时,F8会直接跳过,而F7就跟进去

4、设置断点

断点是调试器的一个重要功能,它能使程序中断在需要的 地方,从而方便对其分析,常用的断点是INT3,其原理是 OllyDbg将断点处的代码设置为int3指令。

方法:将光标移动到要设断点的行,按F2键就可以设置 了, 也可以双击Hex数据列

OD使用完全教程

教你如何破解软件,OD破解软件,OD使用教程教你如何破解软件,OD破解软件,OD使用教程大家好,这几天我上网大概看了一下,ITyouth论坛的内容真的应有尽有,不知道应该写什么了,所以我想了一晚上终于想到了还是教你们些破解知识吧!我想对大家来说都很有用吧!我将会一直坚持下去保证课堂质量,有不会的可以提出来问我,尽量解答(呵呵!我也是鸟嘛!)废话不多说!支持我的就往下看吧!先教大家一些基础知识,学习破解其实是要和程序打交道的,汇编是破解程序的必备知识,但有可能部分朋友都没有学习过汇编语言,所以我就在这里叫大家一些简单实用的破解语句吧!----------------------------------------------------------------------------------------------------------------语句:cmp a,b//cmp是比较的意思!在这里假如a=1,b=2 那么就是a与b比较大小.mov a,b//mov是赋值语句,把b的值赋给a.je/jz//就是相等就到指定位置(也叫跳转).jne/jnz//不相等就到指定位置.jmp//无条件跳转.jl/jb//若小于就跳.ja/jg//若大于就跳.jge//若大于等于就跳.----------------------------------------------------------------------------------------------------------------------这些都是我们在以后的课程中会经常遇到的语句,应该记住它们,接下来我们在讲讲破解工具的使用:我们破解或给软件脱壳最常用的软件就是OD全名叫ODbyDYK界面如图1它是一个功能很强大的工具,左上角是cpu窗口,分别是地址,机器码,汇编代码,注释;注释添加方便,而且还能即时显示函数的调用结果,返回值.右上角是寄存器窗口,但不仅仅反映寄存器的状况,还有好多东东;双击即可改变Eflag的值,对于寄存器,指令执行后发生改变的寄存器会用红色突出显示.cpu窗口下面还有一个小窗口,显示当前操作改变的寄存器状态.左下角是内存窗口.可以ascii或者unicode两种方式显示内存信息.右下角的是当前堆栈情况,还有注释啊.恩,今天的课程就上到这了,大家可以在自己的电脑下试试OD,了解了解OD,下堂课我将破解一款软件给大家看,我们就用今天讲的语句和OD来破解,在以后的课程里我还会教大家脱壳,因为现在的软件为了维护版权多数都加了壳的,所以要破解就必须脱壳!好了!下节课见!88OD下载地址:百度一下吧破解工具------ODbyDYK v1.10 12.06.rar 5.1MB【原创】"白拿"软件破解班(二)呵呵!大家好!我是散人,我们又见面了!恩,按照上节课说的那样今天来破解个软件给大家看看!大家只要认真看我的操作一定会!假如还是不明白的话提出难点帮你解决,还不行的话加我QQ!有时间给你补节课!呵呵!好!孔子曰:“废话不可多说也”OK!!!~!!!先讲下预备知识:JZ/JE//相等则跳转JNE/JNZ//不相等则跳转JMP //无条件跳转目标柏林:LRC傻瓜编辑器杀杀杀~~~~~~~~~简介:本软件可以让你听完一首MP3歌曲,便可编辑完成一首LRC歌词。

OD反调试大全

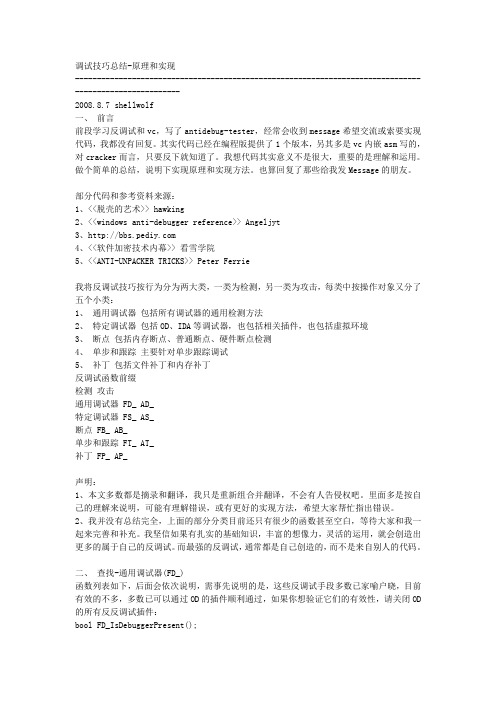

调试技巧总结-原理和实现-------------------------------------------------------------------------------------------------------2008.8.7 shellwolf一、前言前段学习反调试和vc,写了antidebug-tester,经常会收到message希望交流或索要实现代码,我都没有回复。

其实代码已经在编程版提供了1个版本,另其多是vc内嵌asm写的,对cracker而言,只要反下就知道了。

我想代码其实意义不是很大,重要的是理解和运用。

做个简单的总结,说明下实现原理和实现方法。

也算回复了那些给我发Message的朋友。

部分代码和参考资料来源:1、<<脱壳的艺术>> hawking2、<<windows anti-debugger reference>> Angeljyt3、4、<<软件加密技术内幕>> 看雪学院5、<<ANTI-UNPACKER TRICKS>> Peter Ferrie我将反调试技巧按行为分为两大类,一类为检测,另一类为攻击,每类中按操作对象又分了五个小类:1、通用调试器包括所有调试器的通用检测方法2、特定调试器包括OD、IDA等调试器,也包括相关插件,也包括虚拟环境3、断点包括内存断点、普通断点、硬件断点检测4、单步和跟踪主要针对单步跟踪调试5、补丁包括文件补丁和内存补丁反调试函数前缀检测攻击通用调试器 FD_ AD_特定调试器 FS_ AS_断点 FB_ AB_单步和跟踪 FT_ AT_补丁 FP_ AP_声明:1、本文多数都是摘录和翻译,我只是重新组合并翻译,不会有人告侵权吧。

里面多是按自己的理解来说明,可能有理解错误,或有更好的实现方法,希望大家帮忙指出错误。

2、我并没有总结完全,上面的部分分类目前还只有很少的函数甚至空白,等待大家和我一起来完善和补充。

OD修改特征码的经典方法

OD修改特征码的经典方法A开头============================================================================ add 改adcADD 改ADCADD 1 改sub -1add dword ptr ss:[ebp-130],edx ---------adc dword ptr ss:[ebp-130],edxADD [EAX],CH----------------------------ADD [EAX],DHADD [EAX],BH 0038 ----------------------ADD [EAX+40],AL 0040 40ADD [EAX+EAX*2+46],AL ------------------ADD [EAX+EAX*2+46],CLADD [EAX+40],DL 0050 40 ----------------0058 40 ADD [EAX+40],DLADD AH,CH 00EC -------------------------00F4 ADD AH,DHadd dword ptr ss:[ebp-130],edx -------- adc dword ptr ss:[ebp-130],edxOD修改特征码的经典方法C开头============================================================================ CMP 改SUBcall 复件_(4).004CF607 ----------------- push 复件_(4).004CF607CMP DWORD PTR DS:[100170A4],0 -------------sub DWORD PTR DS:[100170A4],0CALL ---------看到了CALL跟随进去看NOP就可以把CALL的地址该成NOP方法2--看下附近有没有MOV修该成NOP看下可以免杀不。

OD入门系列图文详细教程、破解做辅助起步

一、OllyDBG的安装与配置二、三、OllyDBG1.10版的发布版本是个ZIP压缩包,只要解压到一个目录下,运行OllyDBG.exe就可以了。

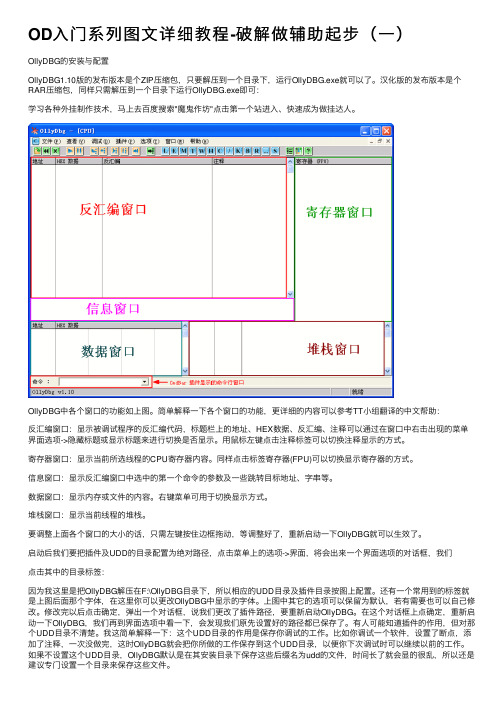

汉化版的发布版本是个RAR压缩包,同样只需解压到一个目录下运行OllyDBG.exe即可:四、OllyDBG中各个窗口的功能如上图。

简单解释一下各个窗口的功能,更详细的内容可以参考TT小组翻译的中文帮助:五、六、反汇编窗口:显示被调试程序的反汇编代码,标题栏上的地址、HEX数据、反汇编、注释可以通过在窗口中右击出现的菜单界面选项->隐藏标题或显示标题来进行切换是否显示。

用鼠标左键点击注释标签可以切换注释显示的方式。

七、八、寄存器窗口:显示当前所选线程的CPU寄存器内容。

同样点击标签寄存器(FPU)可以切换显示寄存器的方式。

九、十、信息窗口:显示反汇编窗口中选中的第一个命令的参数及一些跳转目标地址、字串等。

十一、十二、数据窗口:显示内存或文件的内容。

右键菜单可用于切换显示方式。

十三、十四、堆栈窗口:显示当前线程的堆栈。

十五、十六、要调整上面各个窗口的大小的话,只需左键按住边框拖动,等调整好了,重新启动一下OllyDBG就可以生效了。

十七、十八、启动后我们要把插件及UDD的目录配置为绝对路径,点击菜单上的选项->界面,将会出来一个界面选项的对话框,我们点击其中的目录标签:因为我这里是把OllyDBG解压在F:\OllyDBG目录下,所以相应的UDD目录及插件目录按图上配置。

还有一个常用到的标签就是上图后面那个字体,在这里你可以更改OllyDBG中显示的字体。

上图中其它的选项可以保留为默认,若有需要也可以自己修改。

修改完以后点击确定,弹出一个对话框,说我们更改了插件路径,要重新启动OllyDBG。

在这个对话框上点确定,重新启动一下OllyDBG,我们再到界面选项中看一下,会发现我们原先设置好的路径都已保存了。

有人可能知道插件的作用,但对那个UDD目录不清楚。

od使用教程

od使用教程

使用开发者工具(OD)可以帮助开发人员调试和测试应用程序。

下面是一些OD的常用功能和使用方法的教程:

1. 查看控制台输出信息:在OD中打开开发者工具控制台,可以查看应用程序输出的日志、错误和警告信息。

2. 调试JavaScript代码:在OD的“Sources”选项卡中,可以查看和编辑应用程序的JavaScript代码。

可以通过在代码中设置断点,并使用“Step Over”、“Step Into”和“Step Out”等按钮来逐行执行代码。

3. 检查和修改样式:在OD的“Elements”选项卡中,可以查看和修改应用程序的HTML和CSS样式。

可以在“Elements”面板中选择元素,并在“Styles”面板中编辑其样式。

4. 模拟设备和网络:在OD的“Device Mode”选项卡中,可以模拟不同的设备类型和网络条件,以确保应用程序在不同环境下的表现。

5. 监测网络请求:在OD的“Network”选项卡中,可以查看应用程序发送和接收的网络请求。

可以查看请求的详细信息,如请求头、请求参数和响应状态。

6. 性能分析:在OD的“Performance”选项卡中,可以进行应用程序的性能分析。

可以查看页面加载时间、资源占用和函数执行时间等。

这些是OD的一些常用功能和使用方法的简要介绍。

希望对你有帮助!。

OD修改说明

光标移到“00 10 40 00”第一字节00处,双击,反汇编窗口显示00406000,按SHIFT,反汇编窗口显示401000。

2.2 计算选择数据大小

在数据窗口按住左键不放,拖动就可以在提示栏中看到选择数据的起始地址和结束地址以及所选择数据的大小。

---------------------------------------------

00446A21 8D95 78FAFFFF LEA EDX,DWORD PTR SS:[EBP-588]

00446A27 52 PUSH EDX

00446A28 53 PUSH EBX

00446A29 8D8D 78FDFFFF LEA ECX,DWORD PTR SS:[EBP-288]

mov eax, [esp+10]//此行按Shift,则数据窗口中显示esp+10的值(注意EIP必须指向当前行)

JNZ 401000 //此行按Shift,则数据窗口中显示401000 数据

1.2 拷贝当前地址

00401092 68 00000080 PUSH 80000000 //选择此行市,按Ctrl+X,将地址"00401092"拷贝到剪切板.

Modify 1 自动配置UDD、PLUGIN为绝对路径

修改前

00437376 . 68 027F0000 PUSH 7F02 ; /RsrcName = IDC_WAIT

0043737B . 6A 00 PUSH 0 ; |hInst = NULL

0047E7DF |. FF75 0C PUSH DWORD PTR SS:[EBP+C] ; |Arg3

od破解软件教程破解教程

od破解软件教程破解教程希望大家互相学习学习,发现现在大家对于破解都不是很了解,很多人想学破解,但是去无从入手,所以在BCG小组大家的商议下,决定为大家写一个破解入门的教程,希望能大家了解破解有一些帮助,希望能有更多的人踏入破解的大门。

1.初级,修改程序,用ultraedit等工具修改exe文件,称暴力破解,简称爆破中级,追出软件的注册码高级,写出注册机2.常用破解工具(1)侦壳工具:PEiD(2)动静结合的OllyDbg引领破解工具的新潮流。

一,现在我们首先来学习下破解的初步,爆破~1.侦壳要破解一个软件首先要做的就是侦壳,要侦壳就要对壳有一定的了解,众所周知,软件作者用编程语言编写好软件后,是将它编译成扩展名为EXE的可执行文件。

编译为EXE 的目的有两点:(1)有一些版权信息需要保护起来,不能让别人随意改动,如作者的姓名、软件名称等;(2)需要给程序“减肥”,从而方便存储、使用和网上传输。

为了编译,会用到一些软件。

它们能将可执行文件压缩和对信息加密(图1),实现上述两个功能,这些软件称为加壳软件。

为软件加上的东东就称为“壳”。

加壳软件不同于一般的WinZIP、WinRAR等打包类压缩软件。

加壳软件是压缩可执行文件的,压缩后的文件可以直接运行。

最常见的加壳软件有3个:ASPACK 、UPX、PEcompact。

毕竟它们是主流,据统计,用它们加壳的软件约占市面所有软件的90%!其他不常用的加壳软件有ASPROTECT、PETITE 、NEOLITE、TELOCK等。

软件最常见的编程语言是Delphi,Visual Basic(简称VB),Visual C++(简称VC)。

了解些编程的知识,会让破解更加轻车熟路。

下面来说侦壳,现在比较常用侦壳软件就PeiD,他具有华丽的图形界面。

外壳整合(添加到鼠标右键)功能令使用更加方便,支持拖放操作。

配置时,务请将“扩展到鼠标右键”打上对号。

其使用方法是,鼠标点住,按鼠标右键,选"使用PEid扫描"即可;“壳”的信息就显示在底部。

OD入门系列图文详细教程-破解做辅助起步(一)

OD⼊门系列图⽂详细教程-破解做辅助起步(⼀)OllyDBG的安装与配置OllyDBG1.10版的发布版本是个ZIP压缩包,只要解压到⼀个⽬录下,运⾏OllyDBG.exe就可以了。

汉化版的发布版本是个RAR压缩包,同样只需解压到⼀个⽬录下运⾏OllyDBG.exe即可:学习各种外挂制作技术,马上去百度搜索"魔⿁作坊"点击第⼀个站进⼊、快速成为做挂达⼈。

OllyDBG中各个窗⼝的功能如上图。

简单解释⼀下各个窗⼝的功能,更详细的内容可以参考TT⼩组翻译的中⽂帮助:反汇编窗⼝:显⽰被调试程序的反汇编代码,标题栏上的地址、HEX数据、反汇编、注释可以通过在窗⼝中右击出现的菜单界⾯选项->隐藏标题或显⽰标题来进⾏切换是否显⽰。

⽤⿏标左键点击注释标签可以切换注释显⽰的⽅式。

寄存器窗⼝:显⽰当前所选线程的CPU寄存器内容。

同样点击标签寄存器(FPU)可以切换显⽰寄存器的⽅式。

信息窗⼝:显⽰反汇编窗⼝中选中的第⼀个命令的参数及⼀些跳转⽬标地址、字串等。

数据窗⼝:显⽰内存或⽂件的内容。

右键菜单可⽤于切换显⽰⽅式。

堆栈窗⼝:显⽰当前线程的堆栈。

要调整上⾯各个窗⼝的⼤⼩的话,只需左键按住边框拖动,等调整好了,重新启动⼀下OllyDBG就可以⽣效了。

启动后我们要把插件及UDD的⽬录配置为绝对路径,点击菜单上的选项->界⾯,将会出来⼀个界⾯选项的对话框,我们点击其中的⽬录标签:因为我这⾥是把OllyDBG解压在F:\OllyDBG⽬录下,所以相应的UDD⽬录及插件⽬录按图上配置。

还有⼀个常⽤到的标签就是上图后⾯那个字体,在这⾥你可以更改OllyDBG中显⽰的字体。

上图中其它的选项可以保留为默认,若有需要也可以⾃⼰修改。

修改完以后点击确定,弹出⼀个对话框,说我们更改了插件路径,要重新启动OllyDBG。

在这个对话框上点确定,重新启动⼀下OllyDBG,我们再到界⾯选项中看⼀下,会发现我们原先设置好的路径都已保存了。

OD入门系列图文详细教程、破解做辅助起步精编版

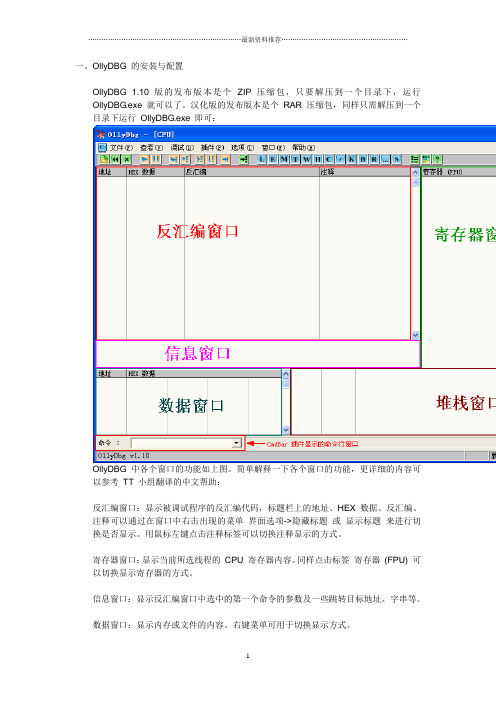

一、OllyDBG 的安装与配置OllyDBG 1.10 版的发布版本是个ZIP 压缩包,只要解压到一个目录下,运行OllyDBG.exe 就可以了。

汉化版的发布版本是个RAR 压缩包,同样只需解压到一个目录下运行OllyDBG.exe 即可:OllyDBG 中各个窗口的功能如上图。

简单解释一下各个窗口的功能,更详细的内容可以参考TT 小组翻译的中文帮助:反汇编窗口:显示被调试程序的反汇编代码,标题栏上的地址、HEX 数据、反汇编、注释可以通过在窗口中右击出现的菜单界面选项->隐藏标题或显示标题来进行切换是否显示。

用鼠标左键点击注释标签可以切换注释显示的方式。

寄存器窗口:显示当前所选线程的CPU 寄存器内容。

同样点击标签寄存器(FPU) 可以切换显示寄存器的方式。

信息窗口:显示反汇编窗口中选中的第一个命令的参数及一些跳转目标地址、字串等。

数据窗口:显示内存或文件的内容。

右键菜单可用于切换显示方式。

堆栈窗口:显示当前线程的堆栈。

要调整上面各个窗口的大小的话,只需左键按住边框拖动,等调整好了,重新启动一下OllyDBG 就可以生效了。

启动后我们要把插件及UDD 的目录配置为绝对路径,点击菜单上的选项->界面,将会出来一个界面选项的对话框,我们点击其中的目录标签:因为我这里是把OllyDBG 解压在F:\OllyDBG 目录下,所以相应的UDD 目录及插件目录按图上配置。

还有一个常用到的标签就是上图后面那个字体,在这里你可以更改OllyDBG 中显示的字体。

上图中其它的选项可以保留为默认,若有需要也可以自己修改。

修改完以后点击确定,弹出一个对话框,说我们更改了插件路径,要重新启动OllyDBG。

在这个对话框上点确定,重新启动一下OllyDBG,我们再到界面选项中看一下,会发现我们原先设置好的路径都已保存了。

有人可能知道插件的作用,但对那个UDD 目录不清楚。

我这简单解释一下:这个UDD 目录的作用是保存你调试的工作。

OD使用教程

如果有寄存器参数,OllyDbg还是不认识也不包括在上面的统计中。分析器采用了

一个安全的方法。例如,它不分辨无参数过程和返回前用POP恢复寄存器代替舍弃

参数的case语句。然而,能分辨出的函数数目相当多,并非常有助于提高代码的

解码所有该地址的调用为原过程。WinMain,DllEntryPoint和WinProc是特殊的预

定义名。你可以使用这些标号标记主程序入口,DLL入口指针和window过程(注意

:OllyDbg不会检查用户定义标号的唯一性)。当然,最好的方法是显示已定义的

参数。

非常不幸,没有一般的规则用于100%的准确分析。有些情况下,例如当模块包含

分析器非常有用。它在数据中分辨代码,标记入口点和jump的目标,辨认switch

tables,ASCII和UNICODE字符串,定位过程、循环、高级switch语句和解码标准

API函数参数(看范例)。OllyDbg的其它部分也广泛用于数据分析。

这怎么可能呢?我稍微介绍一下原理。首先,OllyDbg反汇编代码区所有可能的地

Alt+X-中断OllyDbg。

多数窗口可以使用下列快捷键:

Alt+F3--关闭活动窗口。

Ctrl+F4--关闭活动窗口。

F5--最大化或恢复活动窗口。

F6--激活下一个窗口。

Shift+F6--激活前一个窗口。

F10--打开激活窗口或面板的右键菜单。

LeftArrow--左移一个字符。

HKEY_CLASSES_ROOT/exefile/shell/Open with OllyDbg/command

OD反调试大全

调试技巧总结-原理和实现-------------------------------------------------------------------------------------------------------2008.8.7 shellwolf一、前言前段学习反调试和vc,写了antidebug-tester,经常会收到message希望交流或索要实现代码,我都没有回复。

其实代码已经在编程版提供了1个版本,另其多是vc内嵌asm写的,对cracker而言,只要反下就知道了。

我想代码其实意义不是很大,重要的是理解和运用。

做个简单的总结,说明下实现原理和实现方法。

也算回复了那些给我发Message的朋友。

部分代码和参考资料来源:1、<<脱壳的艺术>> hawking2、<<windows anti-debugger reference>> Angeljyt3、4、<<软件加密技术内幕>> 看雪学院5、<<ANTI-UNPACKER TRICKS>> Peter Ferrie我将反调试技巧按行为分为两大类,一类为检测,另一类为攻击,每类中按操作对象又分了五个小类:1、通用调试器包括所有调试器的通用检测方法2、特定调试器包括OD、IDA等调试器,也包括相关插件,也包括虚拟环境3、断点包括内存断点、普通断点、硬件断点检测4、单步和跟踪主要针对单步跟踪调试5、补丁包括文件补丁和内存补丁反调试函数前缀检测攻击通用调试器 FD_ AD_特定调试器 FS_ AS_断点 FB_ AB_单步和跟踪 FT_ AT_补丁 FP_ AP_声明:1、本文多数都是摘录和翻译,我只是重新组合并翻译,不会有人告侵权吧。

里面多是按自己的理解来说明,可能有理解错误,或有更好的实现方法,希望大家帮忙指出错误。

2、我并没有总结完全,上面的部分分类目前还只有很少的函数甚至空白,等待大家和我一起来完善和补充。

OD入门系列图文详细教程、破解做辅助起步

精心整理一、OllyDBG的安装与配置二、三、OllyDBG1.10版的发布版本是个ZIP压缩包,只要解压到一个目录下,运行OllyDBG.exe就可以了。

汉化版的发布版本是个RAR压缩包,同样只需解压到一个目录下运行OllyDBG.exe即可:OllyDBG中各个窗口的功能如上图。

简单解释一下各个窗口的功能,更详细的内容可以参考TT小组翻译的中文帮助:五、六、反汇编窗口:显示被调试程序的反汇编代码,标题栏上的地址、HEX数据、反汇编、注释可以通过在窗口中右击出现的菜单界面选项->隐藏标题或显示标题来进行切换是否显示。

用鼠标左键点击注释标签可以切换注释显示的方式。

七、八、寄存器窗口:显示当前所选线程的CPU寄存器内容。

同样点击标签寄存器(FPU)可以切换显示寄存器的方式。

九、十、信息窗口:显示反汇编窗口中选中的第一个命令的参数及一些跳转目标地址、字串等。

十一、下将会出签:因为我这里是把OllyDBG解压在F:\OllyDBG目录下,所以相应的UDD目录及插件目录按图上配置。

还有一个常用到的标签就是上图后面那个字体,在这里你可以更改OllyDBG中显示的字体。

上图中其它的选项可以保留为默认,若有需要也可以自己修改。

修改完以后点击确定,弹出一个对话框,说我们更改了插件路径,要重新启动OllyDBG。

在这个对话框上点确定,重新启动一下OllyDBG,我们再到界面选项中看一下,会发现我们原先设置好的路径都已保存了。

有人可能知道插件的作用,但对那个UDD目录不清楚。

我这简单解释一下:这个UDD目录的作用是保存你调试的工作。

比如你调试一个软件,设置了断点,添加了注释,一次没做完,这时OllyDBG就会把你所做的工作保存到这个UDD目录,以便你下次调试时可以继续以前的工作。

如果不设置这个UDD目录,OllyDBG默认是在其安装目录下保存这些后缀名为udd的文件,时间长了就新一般不来进行配置。

上面那个异常标签中的选项经常会在脱壳中用到,建议在有一定调试基础后学脱壳时再配置这里。

OD入门系列图文详细教程、破解做辅助起步

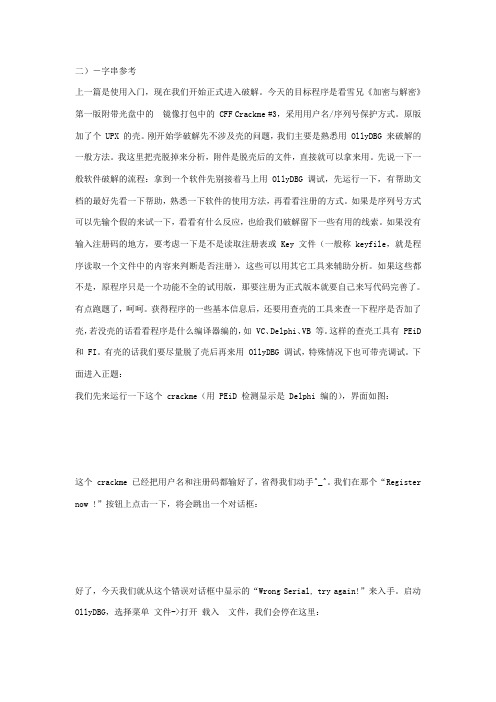

二)-字串参考上一篇是使用入门,现在我们开始正式进入破解。

今天的目标程序是看雪兄《加密与解密》第一版附带光盘中的镜像打包中的 CFF Crackme #3,采用用户名/序列号保护方式。

原版加了个 UPX 的壳。

刚开始学破解先不涉及壳的问题,我们主要是熟悉用 OllyDBG 来破解的一般方法。

我这里把壳脱掉来分析,附件是脱壳后的文件,直接就可以拿来用。

先说一下一般软件破解的流程:拿到一个软件先别接着马上用 OllyDBG 调试,先运行一下,有帮助文档的最好先看一下帮助,熟悉一下软件的使用方法,再看看注册的方式。

如果是序列号方式可以先输个假的来试一下,看看有什么反应,也给我们破解留下一些有用的线索。

如果没有输入注册码的地方,要考虑一下是不是读取注册表或 Key 文件(一般称 keyfile,就是程序读取一个文件中的内容来判断是否注册),这些可以用其它工具来辅助分析。

如果这些都不是,原程序只是一个功能不全的试用版,那要注册为正式版本就要自己来写代码完善了。

有点跑题了,呵呵。

获得程序的一些基本信息后,还要用查壳的工具来查一下程序是否加了壳,若没壳的话看看程序是什么编译器编的,如 VC、Delphi、VB 等。

这样的查壳工具有 PEiD 和 FI。

有壳的话我们要尽量脱了壳后再来用 OllyDBG 调试,特殊情况下也可带壳调试。

下面进入正题:我们先来运行一下这个 crackme(用 PEiD 检测显示是 Delphi 编的),界面如图:这个 crackme 已经把用户名和注册码都输好了,省得我们动手^_^。

我们在那个“Register now !”按钮上点击一下,将会跳出一个对话框:好了,今天我们就从这个错误对话框中显示的“Wrong Serial, try again!”来入手。

启动OllyDBG,选择菜单文件->打开载入文件,我们会停在这里:我们在反汇编窗口中右击,出来一个菜单,我们在查找->所有参考文本字串上左键点击:当然如果用上面那个超级字串参考+插件会更方便。

OD使用完全教程

OD使用完全教程.txt如果不懂就说出来,如果懂了,就笑笑别说出来。

贪婪是最真实的贫穷,满足是最真实的财富。

幽默就是一个人想哭的时候还有笑的兴致。

OllyDbg调试工具使用完全教程一,什么是 OllyDbg?OllyDbg 是一种具有可视化界面的 32 位汇编-分析调试器。

它的特别之处在于可以在没有源代码时解决问题,并且可以处理其它编译器无法解决的难题。

Version 1.10 是最终的发布版本。

这个工程已经停止,我不再继续支持这个软件了。

但不用担心:全新打造的 OllyDbg 2.00 不久就会面世!运行环境: OllyDbg 可以以在任何采用奔腾处理器的 Windows 95、98、ME、NT 或是 XP(未经完全测试)操作系统中工作,但我们强烈建议您采用300-MHz以上的奔腾处理器以达到最佳效果。

还有,OllyDbg 是极占内存的,因此如果您需要使用诸如追踪调试[Trace]之类的扩展功能话,建议您最好使用128MB以上的内存。

支持的处理器: OllyDbg 支持所有 80x86、奔腾、MMX、3DNOW!、Athlon 扩展指令集、SSE 指令集以及相关的数据格式,但是不支持SSE2指令集。

配置:有多达百余个(天呀!)选项用来设置 OllyDbg 的外观和运行。

数据格式: OllyDbg 的数据窗口能够显示的所有数据格式:HEX、ASCII、UNICODE、 16/32位有/无符号/HEX整数、32/64/80位浮点数、地址、反汇编(MASM、IDEAL或是HLA)、PE文件头或线程数据块。

帮助:此文件中包含了关于理解和使用 OllyDbg 的必要的信息。

如果您还有 Windows API 帮助文件的话(由于版权的问题 win32.hlp 没有包括在内),您可以将它挂在 OllyDbg 中,这样就可以快速获得系统函数的相关帮助。

启动:您可以采用命令行的形式指定可执行文件、也可以从菜单中选择,或直接拖放到OllyDbg中,或者重新启动上一个被调试程序,或是挂接[Attach]一个正在运行的程序。