2012信息安全竞赛大纲

2012年全国大学生信息安全竞赛-参赛指南

4、参赛队的参赛内容应该是参赛队员独立设计、开发完成的原创性作品,严禁抄袭、剽窃、一稿多投等行为。凡发现此类行为,将取消参赛队伍的参赛资格,并追究相关指导教师和高校的责任。

5、凡已公开发布并已获得商业价值的产品不得参赛;凡有知识产权纠纷的作品不得参赛;与企业合作即将对外发布的产品不得参赛。

6、本次竞赛不支持论文参赛。

三、初赛

1、2012年全国大学生信息安全竞赛分初赛和决赛。凡取得参赛资格的参赛队均参与初赛。

2、初赛时间:2012年4 月3 日至2012年6月3日。在此时间内,各参赛队完成参赛作品。

2、参赛作品可以是软件、硬件等。参赛作品的内容以信息安全技术与应用设计为主要内容,可涉及密码算法、安全芯片、防火墙、入侵检测系统、电子商务与电子政务系统安全、VPN、计算机病毒防护、移动互联网安全技术、物联网安全技术等,但不限于以上内容。

3、参赛队自主命题,自主设计。本次竞赛采用开放式,不限定竞赛场所,参赛队利用课余时间,在规定时间内完成作品的设计、调试及设计文档。所有参赛题目须得到组委会认可,并同意后方能参赛。

本指南为学生、指导教师和高校如何参与本次竞赛提供具体指导。

一、学生参赛及报名

1、报名截止日期内具有正式学籍的全日制在校本、专科生均可报名参赛。评审时,如发现参赛队员不符合参赛规定,将取消参赛队伍的参赛或获奖资格。

2、每支参赛队不超过4名学生(包括1名组长),每支参赛队限指定1名指导教师,每名学生限参加1支参赛队,各高校参赛队数不限。

2012信息安全考试要点

《信息安全概论》考试复习重点概论信息安全的概念信息安全的目标是什么?目标是保护信息的保密性、完整性、可用性、抗否认性、可控性。

密码学概论Caesar密码Playfair密码Hill密码数字签名与身份认证报文鉴别密码的含义和使用过程报文鉴别的目的:保护数据不受主动攻击报文鉴别的方式:报文加密函数、报文鉴别码和散列函数过程:通信的接收方能够鉴别验证所收到的报文的真伪。

散列函数的特点(6方面)定义:是把任意长度的报文,通过函数H变换为一个固定长度的散列码h。

散列函数用来检测报文的完整性和提高数字签名的有效性散列函数是公开的,一般不涉及保密密钥散列函数有什么作用?目的是为文件、报文或其他数据产生一个“指纹”数字签名体制的作用?用来防止电子信息因易被修改而有人作伪,或冒用别人名义发送消息,或发出(收到)信件后又加以否认等情况发生。

加密和签名是怎么做的?过程和意义是什么?加密过程的公式?哪些是公钥哪些是私钥?身份认证技术身份认证是通信双方在实质性数据传输之前进行审查和证实对方身份的操作。

常用的三种认证技术:报文鉴别、身份鉴别、数字签名。

认证方式:口令核对、IC卡认证、动态口令、生物特征认证、USBkey认证、身份零知识证明Kerberos网络用户认证系统网络安全协议一、SSL记录层协议有什么功能?二、修改密文归约协议三、握手协议作用四、SET协议大题五、IPSec子协议AH协议ESP六、IPSec的工作模式1.传输模式:对IP包的部分信息提供安全保护,即对IP数据包的上层协议数据(TCP,UDP,ICMP等)提供安全保护;主机必须配置IPSec2.隧道模式:对整个IP数据包提供保护。

对IPSec的处理在网关执行,两端主机不必知道IPSec的存在。

七、认证头AH协议八、封装安全载荷ESP协议,有哪些加密方法?系统使用密码分组链接模式的DEC算法;认证的兼容系统NULL算法;其他算法:三密钥三重DES,RC5,IDEA,CAST,Bliowfish,三密钥三重IDEA等九、安全关联防火墙与反病毒技术一、防火墙的作用?1.过滤不安全的服务2.过滤非法用户和站点访问控制3.集中式安全保护4.提供防御功能。

2012年初中信息考纲

Excel部分要点1、电子表格中的一个工作簿(一个文件)可以存储多个工作表(如sheet1 sheet2 sheet3)默认3个工作表。

工作表是由若干行和列组成的表格,行列交叉方格称为单元格。

单元格是用于存储数据的基本单位。

2、为了便于操作,每一个单元格都有一个固定的地址,由列标和行号组成,如第C列和第6行交叉处的单元格地址是C6。

3、单元格区域:如A2:H8可以表示从A2到H8所形成对角线的矩形区域。

4、利用填充柄:单元格右下角的小实心的四边形,当鼠标移到上面变为“+”时,拖动鼠标到下面的单元格,其他单元格会依照上面的计算方式算出。

5、公式计算:例如.B3+C3+D3+E3,注意公式计算时别忘了公式前面加.6、在公式中使用函数:如sum(b3:f3)求和函数average(b3:b8)求平均值max(b3:f3)求最大值函数min(b3:f3)求最小值函数以上函数必须掌握的。

另外,需要了解的统计函数:条件统计函数countif,计算区域避满足给定条件的单元格的个数。

如:COUNTIF(B3:B32,”一年级”,统计所有参赛选手中1年级的人数。

条件求和函数SUMIF,计算区域避满足给定条件的单元格的数值和。

如:SUMIF(B2:B32,”一年级”,j3:j32)排位函数rank,返回一个数字在数字列表中的排位。

如:RANK(J3,$J$3:$J$32)7、数据分析排序方法一:激活被排序项的任一单元格,使用降序和升序按钮。

方法二:利用菜单排序筛选激活任一单元格,执行数据筛选自动筛选。

筛选并不是删除不满足条件的记录,而只是暂时将之隐藏。

分类汇总:首先将数据数据分类(排序),然后再按类进行求和、求平局、计数等汇总统计。

8、制作图表柱形图:主要用于数据大小或多少的分析比较。

折线图:观察某一事物在不同时间的数量增减情况,并可预测未来变化。

饼图:适合于描述数据之间的比例分配关系。

9、单元格的美化合并单元格---使用合并并居中按钮画边框线设置单元格格式图表的修饰:要修饰哪一部分,只要用鼠标双击该区域。

信息安全技术2012

加密方式的选择方法(续)

1.在多个网络互联的环境下,宜采用端—端加密方式。 2.在需要保护的链路数不多,要求实时通信,不支持端—端 加密远程调用通信等场合宜采用链路—链路加密方式,这 样仅需少量的加密设备即可,从而可保证不降低太多的系 统效能,不需要太高的加密成本。

3.在需要保护的链路数较多的场合以及在文件保护、邮件保 护、支持端—端加密的远程调用、实时性要求不高的通信 等场合,宜采用端—端加密方式,这样可以使网络具有更 高的保密性、灵活性,加密成本也较低。

除了用穷举搜索法对DES算法进行攻击外,还没有 发现更有效的办法。

• 密钥长度的争论

关于DES算法的另一个最有争议的问题就是担心实际56 比特的密钥长度不足以抵御穷举式攻击,因为密钥量只有 56 17 2 10 个。

数据加密标准(DES)(7/7)

•关于DES的破译

1997年1月28日,美国的RSA数据安全公司在RSA安全年会上 公布了一项“秘密密钥挑战”竞赛,其中包括悬赏1万美元 破译密钥长度为56比特的DES。美国克罗拉多洲的程序员 Verser从1997年2月18日起,用了96天时间,在Internet上 数万名志愿者的协同工作下,成功地找到了DES的密钥。 1998年7月电子前沿基金会(EFF)使用一台25万美圆的电 脑在56小时内破译了56比特密钥的DES。

• 端点加密的目的是对源端用户到目的端用户的数据 提供加密保护。 • 端—端加密(又称脱线加密或包加密)要求传送的 数据从源端到目的端一直保持密文状态,数据在发 送端被加密,在接收端解密,中间节点处不以明文 的形式出现。

加密方式的选择方法

方式 优点 缺点

链路—链路 加密

1. 2. 3.

包含报头和路由信息在内的所有信息均加密; 单个密钥损坏时整个网络不会损坏,每队网络 节点可使用不同的密钥; 加密对用户透明。

全国大学生信息安全竞赛

主办单位

主办单位:中国互联网发展基金会 中国互联网发展基金会

竞赛赛制

全国大学生信息安全竞赛分初赛和决赛。各高校组织、学生自愿报名参加由组委会组织的大赛;专家组评审 通过的参赛队伍可进入决赛。进入决赛的参赛队伍数由专家组根据当年参赛队伍总数及参赛作品质量确定。

参赛对象

全国在校全日制本、专科大学生均可参加,专业不限。鼓励非信息安全专业大学生参加。

2019年第十二届

第十二届全国大学生信息安全竞赛信息安全作品赛,2019年3月至8月举行,东南大学承办。 第十二届全国大学生信息安全竞赛创新实践能力赛,2019年3月至8月举行,电子科技大学承办。

2018年第十一届

2018年第十一届全国大学生信息安全竞赛暨第四届网络空间安全人才创新创业发展论坛,2018年 7月29日举 行,武汉大学清华大学国卫信安教育科技(北京)有限公司承办。

第三十五条章程解释权 本章程的解释权归中国互联网发展基金会所有。 中国互联网发展基金会网络安全专项基金

感谢观看

目录

014 2013年第六届

015 2012年第五届

016 2011年第四届

017 2010年第三届

018 2009年第二届

为了宣传信息安全知识,培养大学生的创新意识、团队合作精神,提高大学生的信息安全技术水平和综合设 计能力,促进高等学校信息安全专业课程体系、教学内容和方法的改革,在教育部高等教育司、工业和信息化部 信息安全协调司的指导下,教育部高等学校信息安全类专业教学指导委员会决定开展全国大学生信息安全竞赛。 自2008年起,每年举行一届,每届历时四个月,分初赛和决赛。

第十届全国大学生信息安全竞赛信息安全作品赛,2017年3月至5月举行,西安电子科技大学承办。 第十届全国大学生信息安全竞赛创新实践能力赛,2017年6月至7月举行,西安电子科技大学承办。

信息安全与对抗技术竞赛(ISCC2012)

第九届(2012)信息安全与对抗技术竞赛(ISCC2012)

2012已经来临,你还在为价值高达十亿欧元的诺亚方舟船票而发愁吗?你还在为将与北京一起葬身海底而担心吗?Don’t worry!ISCC免费发放船票啦!只要你对网络攻防怀有兴趣,想要触及网络攻防上的巅峰对决。

来吧!不管你有没有基础,不管你在网络攻防领域是屌丝还是高富帅,不要再搬砖了,一起为了生存来接受挑战吧。

ISCC(Information Security and Countermeasures Contest),北京理工大学信息安全与对抗技术竞赛至今已经成功举办了8届,自2004年首届校内范围的开展,到2010年第七届与清华科学技术协会的合作开展,再到2011年第八届与知名企业绿盟科技的合作举办,北京理工大学信息安全与对抗技术竞赛经历了9年的发展与蜕变,已经逐步走出了校门,推向了全国。

竞赛作为教务处主办的学科竞赛,以“普及知识、提高技能、发现人才、激励创新”为宗旨,着力于培养学生对信息安全对抗相关技术的兴趣,以达到“提升信息安全意识,普及信息安全知识。

实践信息安全技术,共创信息安全环境。

”的目标。

竞赛主要包括对网络基础知识、脚本安全、软件安全、系统安全等多方面的考察,能为大多数参与者打开网络安全的大门。

ISCC2012竞赛时间:5月1日至6月20日

竞赛主页:/

主办:

∙北京理工大学教务处

∙北京理工大学校团委

∙北京理工大学网络中心

承办:

∙北京理工大学信息系统及安全对抗实验中心

∙北京理工大学信息安全与对抗技术竞赛总体组。

信息安全比赛内容

信息安全比赛内容

1.网络攻防比赛:这是一种以网络攻防为主题的比赛,参赛者需要在规定时间内攻击对手的系统或防御自己的系统,比赛结束后根据得分情况评定胜负。

2. 代码审计比赛:这是一种以代码审计为主题的比赛,参赛者需要对一段代码进行审计,发现其中的漏洞并提供修复建议,比赛结束后根据得分情况评定胜负。

3. 逆向工程比赛:这是一种以逆向工程技术为主题的比赛,参赛者需要对一段程序进行逆向分析,找出其中的关键信息并提供解决方案,比赛结束后根据得分情况评定胜负。

4. 漏洞挖掘比赛:这是一种以漏洞挖掘技术为主题的比赛,参赛者需要针对某个目标系统进行漏洞挖掘,发现其中的漏洞并提供修复建议,比赛结束后根据得分情况评定胜负。

5. 安全知识竞赛:这是一种以安全知识为主题的比赛,参赛者需要回答各种安全知识相关的问题,比赛结束后根据得分情况评定胜负。

6. 无线网络攻防比赛:这是一种以无线网络攻防为主题的比赛,参赛者需要在规定时间内攻击对手的无线网络或防御自己的无线网络,比赛结束后根据得分情况评定胜负。

7. 智能安全比赛:这是一种以智能安全技术为主题的比赛,参赛者需要利用人工智能等技术解决安全问题,比赛结束后根据得分情况评定胜负。

8. 数据安全比赛:这是一种以数据安全为主题的比赛,参赛者需要利用各种技术保护数据的安全,比赛结束后根据得分情况评定胜负。

2012年全国信息安全管理与评估赛项规程

2012年全国信息安全管理与评估赛项规程“2012年全国职业院校技能⼤赛”⾼职组信息安全管理与评估赛项规程⼀、竞赛名称信息安全管理与评估⼆、竞赛⽬的通过竞赛,展⽰信息安全技术专业、计算机⽹络技术专业的学⽣⾯向应⽤的实践能⼒,同时检验学⽣从⽹络组建、⽹络配置与应⽤到⽹络安全与信息安全的关键技能和职业素养,进⼀步促进信息安全技术专业、计算机⽹络技术专业的教学内容与教育⽅法改⾰,深化校企合作,引导教学改⾰和专业⽅向调整,具体内容体现如下:使学⽣了解并学习我国安全等级保护标准通过多学科、跨专业的形式,培养学⽣的协同⼯作能⼒使学⽣在进⼊岗位前就建⽴正确客观的信息安全意识提⾼学⽣在信息安全管理⽅⾯的能⼒与技巧推动⼯学结合,提⾼学⽣对⽹络进⾏安全评估的能⼒提⾼⽼师在信息安全专业的技能促进信息安全专业教材的编写促进院校对信息安全专业建设促进我国信息安全⾼技能⼈才培养和储备保障我国信息化快速、持续、健康和安全发展三、竞赛⽅式内容(⼀)竞赛⽅式竞赛采取团队竞赛⽅式进⾏,每校限报⼀⽀参赛队,每⽀参赛队由3名同校在籍学⽣组成,并指定队长1名,竞赛时间为1天。

参赛选⼿为2012年在籍的⾼职⾼专学⽣,性别不限,每个参赛队可配指导教师2名。

(⼆)竞赛内容⾼职信息安全技术专业的培养⽬标是使毕业⽣具备从事⽹络安全理、信息安全监查、安全评估、等级保护评测等核⼼职业能⼒,毕业⽣的主要⼯作岗位包括公安局信息监查、⽹站安全、病毒查杀机构等单位、运营商、企业的技术安全维护岗位和各个重要政府部门的⽹络安全监测岗位等。

按照2012年全国职业院校技能竞赛的指导思想和竞赛原则,本赛项重点考核参赛选⼿进⾏⽹络组建、⽹络系统安全策略部署、信息保护、按照等级保护标准进⾏⽹络安全评估的综合实践能⼒,具体包括:1.参赛选⼿通过⽹络评估技术对计算机⽹络中常见的交换机、路由器、防⽕墙、VPN、负载均衡等各类⽹络设备实施安全管理与评估。

2.参赛选⼿通过主机评估技术对信息系统中常见的Windows主机、Unix主机、Linux主机等各类主机系统实施安全管理与评估。

2012年职业技能大赛信息安全赛项信息安全等级保护知识

E.层次总排序,完成综合判断

39.信息安全基本属性不包括()

A.机密性

B.可用性

C.封装性

D.完整性

40.项目规划阶段所涉及的安全需求包括()

A.明确安全总体方针

B.明确项目范围

C.提交明确的安全需求文档

D.对实现的可能性进行充分分析、论证

41.对安全总体方针文档的内容应审查的方面包括()

C.渗透测试工具

D.系统安全扫描工具

12.极光专用安全系统主要功能模块包括()

A.扫描核心模块

B.漏洞知识库

C.扫描结果库

D.汇总数据

13.信息安全风险评估实施流程包括的环节有()

A.评估准备阶段

B.资产、威胁、脆弱性的识别和赋值

C.已采取的安全措施的确认

D.风险识别和分析

14.信息安全的基本要求包括()

准则和CORAS方法都使用了半形式化和形式化规范

35.关于故障树分析方法下列正确的是()

A.故障树分析是一种top-down方法

B.故障树分析方法可以分为定性和定量两种方式

C.故障树的定量分析就是通过求故障树的最小割集,得到顶事件的全部故障模式

D.故障树方法主要用于分析大型复杂系统的可靠性及安全性

D.领导和组织信息安全风险评估工作

E.依据对信息系统建设方案的风险评估结果,修正安全方案

23.对信息安全风险评估服务技术支持方,下列表述正确的是()

A.信息安全风险评估服务技术支持方的评估活动应经过上级主管机关认可和授权,并具有一定的安全资质

B.服务技术支持方负责改善信息安全防护措施,控制安全风险

C.服务技术支持方应具有专业安全技术工作人员,熟悉风险评估工作机制和相关技术

2012年高职学生组“信息安全技术应用”项目竞赛规程

2011年福建省职业院校技能大赛高职学生组“信息安全技术应用”项目竞赛规程一、项目名称信息安全技术应用竞赛二、竞赛目的通过竞赛,促进高职计算机类专业面向IT行业应用进一步优化课程设置、改善教学方法、创新培养模式、深化校企合作。

以实际项目为基础,针对计算机网络专业学生的“能力短板”,围绕信息安全技术应用领域的先进技术、主流产品,力求突出面向应用的技能培养;着重考查选手面向应用的网络安全能力、职业道德、组织管理能力、工作计划性和团队协作精神,以赛促教,以赛促改,引领信息安全专业的教育教学改革;通过竞赛展示高职高专信息安全专业学生的面向应用实践能力,促进社会对面向应用网络信息安全工程相关岗位的了解,提高高职高专信息安全专业的社会认可度,提高学生的就业质量和就业水平。

1.注重考察网络系统安全和信息内容安全。

本赛项在内容设计上检验学生从网络组建、网络配置与应用到网络安全与信息安全的关键技能和职业素养,同时兼顾考查学生的质量、效率、成本和规范意识。

主要包括:团队协作能力、工作计划性与时间管理能力、理解分析信息安全系统设计的能力、网络设备配置与调试能力、服务器配置与应用能力、网络系统安全配置和防护能力、网络信息安全防护能力以及制作工程文件的能力等。

2.突出网络工程实践。

本次竞赛将充分体现工学结合的原则,将真实的网络工程项目作为比赛内容,采用行业先进的主流技术、主流产品作为竞赛的技术平台和设备,比赛过程全部按照行业通用规范与标准进行;此外,还将考虑未来三网融合(互联网、通信网、广播电视网)的发展趋势,具有一定前瞻性,为今后竞赛内容进一步扩展与创新打下基础。

三、竞赛方式与内容(一)竞赛方式1、竞赛采取团队竞赛方式,每个参赛队由3名选手组成,选手为2011年在籍高职学生,不分性别、不分年级,其中队长1名。

2、竞赛时间240分钟。

3、竞赛使用的计算机软件全部由竞赛组织方提供,选手不得私自携带任何软件、设计资源和通信工具进入赛场。

ISCC2012信息安全对抗竞赛题目分析

ISCC2012信息安全对抗竞赛题⽬分析From: & 此⽂为简单分析绿盟&北理⼯安全对抗技术竞赛ISCC2012年线上赛,算是个笔记记录整理⼀下取key的过程。

此⽂公开时线上赛已结束。

题⽬包含以下关卡:基础关各种类型的最简单的题⽬,最简单的得分点,考察各个⽅⾯的基础知识脚本关脚本注⼊、欺骗和跨站破解关⼀个编译好的程序,我怎么知道它是怎么⼯作的?溢出关软件的分析、利⽤及发掘技术,探索⼆进制代码背后的秘密内核关考察内核驱动的编写,探究内核安全的奥秘真实关真实的环境,没有硝烟的战场其中个⼈完成所有取key题⽬,需要上传源⽂件的题⽬全部忽略。

如下为各关⼼得,仅代表个⼈思路。

有⽂件的题⽬未上传,有需要的朋友可Mail联系。

=-=-=-=-=-=-=-=-=-=基础关[共10关]:第⼀关:船票制造商在去找寻王⼩明的其他信息之前,我们先要知道船票的制造商是谁。

经过⼀番调查,我们知道了制造商的名称。

我们藏到了这个页⾯下,作为抢夺船票活动的热⾝,⼤家找出它来吧。

Key:⼀个保留节⽬,查看源码查找即可。

第⼆关:登船地点⼩明发现,登船的地点是⼀个负有盛名的景点,他想提前去那⾥看看,住⼀段时间,等待世界末⽇的到来。

于是他上到⼀个他⼀直喜欢的⾃助游的⽹站——“”,查找以前⼈们的攻略游记,发现⼀个叫“想流浪”的驴友写的游记很好看,照的照⽚也很美。

这篇游记上传于“2010年8 ⽉10⽇”,⽽“想流浪”的出游⽇期是“2010年6⽉12⽇”。

那么,⼩明的登船地点(名字有5个字呦)到底在哪⾥呢?Key:到⽹站找,留意关键词为五个字第三关:登船⽇期王⼩明时常出国,他在国外游玩期间还申请了个facebook。

他偏偏⼜爱炫耀,有什么都要说出去。

据说他买完了船票就跑到脸书上把⾃⼰的要登船的事情说了出去,引来了众⼈羡慕的眼光。

现在,我们需要找到他发的那条状态,应该能得到⼀个登船⽇期,请以“YYYY-MM-DD”的格式发给我们。

精品干货2012年安徽省职业院校技能大赛高职组“信息安全管理与评估”项目竞赛规程(收藏)

2012年安徽省职业院校技能大赛高职组“信息安全管理与评估”项目竞赛规程一、竞赛项目名称信息安全管理与评估二、竞赛目的通过竞赛,展示信息安全技术专业、计算机网络技术专业学生的实践应用能力,检验学生从网络组建、网络配置与应用到网络安全与信息安全的关键技能和职业素养,进一步促进信息安全技术专业、计算机网络技术专业的教学内容与教育方法改革,推动高职教育校企合作、工学结合、顶岗实习等职业教育模式改革,提升学生的就业技能和职业素养。

三、竞赛内容本赛项重点考核参赛选手进行网络组建、网络系统安全策略部署、信息保护、按照等级保护标准进行网络安全评估的综合实践能力,具体包括:1.参赛选手通过网络评估技术对信息网络中常见的路由器、防火墙、VPN、负载均衡等各类网络设备实施安全管理与评估;2.参赛选手通过主机评估技术对信息系统中常见的Windows主机、Unix主机、Linux主机等各类主机系统实施安全管理与评估;3.参赛选手通过数据库评估技术对目前常见的文档型数据库和关系型数据库等各类数据库实施安全管理与评估;4.参赛选手通过应用系统评估技术对web应用、文件应用、音视频应用、邮件应用等各类应用系统实施安全管理与评估;5.参赛选手能够根据国家等级保护标准,对竞赛所设置的环境提供标准的安全评估报告。

竞赛考核点分布见下表:四、竞赛规则1.竞赛采取团队竞赛方式进行,每校可报1-2支参赛队,每支参赛队由3名同校在籍学生组成,并指定队长1名。

参赛选手为2012年在籍的高职高专学生,性别不限,每个参赛队可配指导教师2名。

最终每个院校代表队数视预报名情况确定。

2.竞赛时间240分钟。

3.竞赛所需的PC机设备、系统软件和辅助工具由组委会统一布置,堡垒主机等竞赛所需网络设备由各参赛队自带,选手不得自带任何软件、移动存储、辅助工具、移动通信等进入竞赛现场。

4.参赛选手须提前20分钟入场,入场必须出示学生证和身份证。

按抽签结果进入相应竞赛工位并领取竞赛任务,竞赛正式开始后方可展开相关工作。

2012年“XXX”信息技术知识竞赛活动策划方案

“XXX”信息技术知识竞赛

一、竞赛目的:

通过本次竞赛激发同学对专业知识的学习兴趣,引导同学充分了解行业发展及职业素养要求,展示学生特长,提高学生的团队协作能力。

二:竞赛口号:

“巩固专业知识、增强职业素养、提高就业竞争力”。

三:参赛队伍

电子信息工程系、计算机科学系学生

四:竞赛流程:

1、报名:

【1】在各自班长处报名;

【2】报名截止时间为2012年5月日

2、初赛:

【1】方式:所有报名参赛者统一参加初赛笔试,初赛成绩排名前20名进入的决赛。

【2】时间:2012年5月日

【3】地点:待定

3、决赛分组:

【1】方式:由进入决赛的20位同学在成绩公布当天抽签进行分组,2 人一组;

【2】时间:2012年5月日

【3】地点:待定

4、决赛:

【1】方式:比赛采用必答题、抢答题、风险题,如有成绩相同时启用

加赛题;根据比赛的最终得分决出本次知识竞赛最终名次。

【2】时间:2012年5月日

【3】地点:待定

五:奖项设置:

1、一等奖:

1组,人数:2名

奖品:待定

2、二等奖:

2组,人数:4名

奖品:待定

3、三等奖:

3组,人数:6名

奖品:待定

备注:

【1】竞赛中所有试题及奖项由XXX(公司或学校)提供

【2】整个竞赛过程本着公平、公开、公正的原则,在XXX(公司或学校名)的组织下进行本次竞赛

【3】此活动最终解释权归XXX(公司或学校名)所有

“XXX”信息技术知识竞赛报名表格。

2012年全国竞赛信息安全技术专题邀请赛获奖名单-2012年电子设计大赛资料

1SOFT北京航空航天大学基于硬件指纹的密码生成系统金天彦晓宇,李胜曦,白璐一等奖2TI北京航空航天大学侧信道攻击、防御和测评系统金天冯伯昂,黄羚,闫桂勋一等奖3SOFT北京理工大学基于硬件虚拟化的网络通信监测系统高平贾丛飞,韦伟,王帅一等奖4TI北京理工大学基于OCF-Linux的实时透明加密解密及云端文件管理系统高平何兴平,闫森,梁晓昀一等奖5SOFT上海交通大学基于网络特征的恶意代码自动分析平台邹福泰白巍,贺宇轩,潘道欣一等奖6XiLinx上海交通大学基于隐蔽信道检测的内网安控制系统宦飞赖骏尧,许可,张文迪一等奖7XiLinx天津大学基于FPGA的人脸识别身份认证系统陈为刚谢雪,赵亚洲,李静南一等奖8SOFT武汉大学基于android的智能手机主动防护系统彭国军邵玉如,李晶雯,肖云倡一等奖9SOFT西安电子科技大学免疫网络系统胡建伟吴一蔚,段瑾,马茗一等奖10TI西安电子科技大学基于无线信道物理层特性的加密传输系统郭万里黄橙,赵楠,郭开泰一等奖11XiLinx西安电子科技大学基于Tate对的无线医疗匿名监护系统朱辉邵杰,王娟,吴昊一等奖1XiLinx北京航空航天大学基于超声波的空潜安全通信系统金天孙超,宋晨光,曲欣茹二等奖2TI北京交通大学基于生物特征认证的安全支付系统王升辉刘明桦,张宸鸣,马晓璇二等奖3XiLinx北京交通大学基于FPGA远程可重配置的云存储安全张志飞赵刘佳,郑杰,许华婷二等奖4SOFT北京邮电大学基于云存储的远程集中式企业数据保护系统崔宝江何珊珊,黄强,王芃森二等奖5SOFT东南大学网络语音碎片散射安全通信及原型系统宋宇波朱文远,顾实宜,邱林峥二等奖6SOFT桂林电子科技大学远程端挂马检测系统刘忆宁颜聪,周永华,杨阳二等奖7XiLinx国防科技大学防失密安全终端张权李中仁,白天,张兴二等奖8TI解放军信息工程大学区域可控制无线通信系统朱义君蔡恒斌,杨宇,郭宇琦二等奖9TI南京大学S2VIDEO移动社交视频分享系统王健杜红阳,高晖,葛浩二等奖10XiLinx南京大学基于高帧视频信息隐藏技术袁杰陈锡显,顾鹏,郭夏玮二等奖11SOFT山东大学基于机器学习的非常态网络流量实时检测系统刘磊秦郑阳,宋丹,徐小程二等奖12SOFT上海交通大学MWACS恶意网站分析捕获系统王轶骏陆吉辉,姜望成,邵嘉炜二等奖13TI上海交通大学主动智能视频监控系统黄征蔡韬,汪晟骢,李奇二等奖14SOFT四川大学基于身份特征的零存储身份认证系统刘嘉勇王永恒,石刘洋,邓莅川二等奖15SOFT同济大学基于手机动态密码的电脑使用权限管理系统程久军杨阳,赵子豪,胡长武二等奖16XiLinx同济大学基于网络编码的同构HASH抗污染攻击系统程久军侯群磊,陈福臻,吴胤骏二等奖17SOFT武汉大学基于DIFC的可信虚拟机环境构建严飞唐敬亚,熊胜超,胡文奕二等奖18SOFT西安电子科技大学网络隐身系统张卫东张子兼,朱利军,高小青二等奖19TI中山大学智能视频安全监控系统卢伟黄嘉斌,许国斌,陀得意二等奖1SOFT北京交通大学基于PTM的可信虚拟平台张大伟于晓雪,马红霞,杨国忠三等奖2SOFT北京科技大学基于rijndael的影像隐写加密系统姚琳,陈红松周雅慧,刘理博,王蕾三等奖3SOFT北京理工大学基于数据流智能分析的内嵌式多层XSS Guaedian防护系统苏京霞叶子石,闫梓祯,王昕三等奖4SOFT北京邮电大学基于Tcp Stream分析的网络进程连接监控系统崔宝江张小奕,靳梦泽,古恒三等奖5TI北京邮电大学基于居民身份证与人脸特征的双因素身份识别系统崔宝江王焕骁,卢琼,杨守仁三等奖6XiLinx北京邮电大学基于可信认证和信息加密的智能家居系统崔宝江邢亮,王骥腾,黄宇晴三等奖7XiLinx大连理工大学基于NEXYS-3的RSA算法实现文件加解密王开宇厉超达,袭萌萌,周煜迪三等奖8SOFT电子科技大学基于引导伪装的anti-bootkit程序陈学英秦皓,杨文玉,曹珩三等奖9XiLinx电子科技大学基于击键习惯自学习的身份识别系统许都刘末洋,周末,杨慧然三等奖10XiLinx东北大学基于FPGA的网络行为记录系统王明全王艳召,张壬申,杨启会三等奖11SOFT东南大学GSM移动通信安全监测系统宋宇波朱筱赟,谭杭波,张皓月三等奖12TI东南大学基于触摸认知的门禁系统宋宇波王有东,王国鹏,蓝骥三等奖13SOFT国防科技大学安全加固的蓝牙即使信息交换系统夏戈明贾周阳,谢宗生,成朝勃三等奖14TI国防科技大学自主安全便携存储设备的设计与实现赵文涛刘雍,朱莉珏,邬会军三等奖15SOFT杭州电子科技大学HDUSec-移动智能终端安全通话系统张帆周雷雷,于东壮,朱宇彬三等奖16SOFT杭州电子科技大学基于笔迹验证的透明文件加解密系统吴震东吴姜苇,李昌志,高鑫三等奖17XiLinx杭州电子科技大学HDUSec-安全隔离网闸王小军王华,蔡云龙,易际胜三等奖18SOFT华北电力大学基于云计算的智能电网数据存储安全的设计与实现张少敏仇晶,张和琳,林雄三等奖19SOFT华中科技大学基于多因素认证的声纹保密实时语音通信系统钟国辉徐峥,梁嘉骏,周朝进三等奖20TI华中科技大学多方式实验室认证系统肖看何家乐,王明亮,林军三等奖21XiLinx华中科技大学自适应多级别身份认证系统王贞炎李杨,常俊峰,罗广镇三等奖22SOFT解放军空军工程大学基于数据漂移的动态云安全存储系统王晓东常沙,贾俊,杨成臻三等奖23SOFT解放军空军工程大学基于文档透明存储的徐怒安全环境陈超赵绪,罗承昆,崔啸三等奖24XiLinx解放军信息工程大学safe engine-可重构高速网络信息模式匹配引擎单征杨鑫,龚乔宜,张扬清三等奖25SOFT南京邮电大学火眼金睛-恶意无线钓鱼接入点的检测技术陈伟孙明阳,蔡震寰,叶翰嘉三等奖26TI南京邮电大学基于UBIFS的文件自粉碎技术研究与实现杨一涛申璐迪,乔安然,傅寒峰三等奖27XiLinx南开大学基于噪声引导的二维超混沌身份认证系统的FPGA实现李涛刘保成,李文哲,李传军三等奖28SOFT四川大学网络图片鉴别与溯源系统刘亮郝晨曦,刘尚奇,胡平三等奖29TI四川大学基于Android的多因子身份认证及加密系统李智王艺涵,傅雪梅,王文浩三等奖30XiLinx四川大学LED白光保密数据传输系统李智罗里,史慧萍,冯云勃三等奖31SOFT天津大学基于PC平台的android安全评估系统金志刚刘志勇,姚贵丹,黄港膑三等奖32TI天津大学基于射频识别技术的移动支付系统马永涛马驰,陆鸣,郭龙华三等奖33TI同济大学语音信息安全系统程久军郭栋,林晓明,鄢晨丹三等奖34TI武汉大学面向泄密追踪的数字水印在线嵌入系统胡瑞敏常迪,林霞,吴越三等奖35XiLinx武汉大学基于PUF技术的硬件木马检测系统唐明杨建康,陈彦昊,孙伟晋三等奖36SOFT西安交通大学基于动态密钥的智能电网zigBee无线通信加密系统刘烃刘杨,毛亚珊,刘敏三等奖37SOFT西安邮电学院基于Android的移动终端安全及取证系统浩明高家升,南玉哲,牛晨三等奖38XiLinx西安邮电学院深度包检测技术的研究与FPGA设计杜慧敏张宽哲,王辉,韩玉青三等奖39TI浙江大学月球车远程图像加密传输系统马洪庆毛宇毅,李顺斌,汪恒智三等奖40SOFT中山大学基于可信计算的进程完整性度量监视器蔡国杨郭昂,王秉楠,翁时涛三等奖41SOFT重庆大学基于语义的网络舆情监控与分析系统桑军王志伟,黄攀,刘锐三等奖42TI重庆大学基于TI的抗DDOS防御系统设计王毅冯先,邓艺娜,王婷三等奖43XiLinx重庆大学基于FPGA平台的自适应IPS设计黄杨帆冯海龙,李乾,吴锦三等奖。

2012年山东省职业院校技能大赛高职组“计算机网络组建与信息安全技术”项目竞赛规程

附件6:2012年山东省职业院校技能大赛高职组“计算机网络组建与信息安全技术”项目竞赛规程一、竞赛项目名称计算机网络组建与信息安全技术二、竞赛目的竞赛设计适应国家产业结构调整与社会发展需要,展示知识经济时代高技能人才培养的特点;聚焦计算机网络组建和安全维护技术应用领域岗位的主要技能。

竞赛内容以计算机网络组建和信息安全技术为核心,着重考查参赛选手在模拟真实的工作环境与条件下实现对网络组建与安全维护的实施能力,软件安装(或固件升级)能力,设备调试能力,以及网络构架设计改进的能力,包括各种服务器的安装与配置,现场问题的分析与处理、团队协作和创新能力、质量管理与成本控制、安全、环保等意识;引导高职院校关注网络构建与安全维护的高速发展趋势与技术应用方向,指导和推动计算机应用专业开展教学改革,加快计算机应用专业高素质技能型人才的培养,适应国家产业结构调整和产业发展对计算机应用技术人才的需求,增强技能型人才的就业竞争力。

竞赛的设计面向计算机网络组建和信息安全技术应用领域的主要岗位及其所需技能,突出计算机网络组建和安全维护技术领域的应用,体现面向应用计算机网络组建和安全维护领域的先进技术。

三、竞赛方式和内容(一)竞赛方式竞赛采取团队比赛方式,每支参赛队由3名选手组成,选手为参赛校2012年在籍全日制高职高专学生,男女不限。

每队可配指导教师1-2名。

(二)竞赛方案1.企业网络搭建及应用(3人团体项目)。

2.利用大赛提供的3台计算机、3台路由器、3台三层交换机、1台安全设备、一台POE交换机、一台无线AP,按大赛要求组建网络。

3.比赛时间为5个小时,连续进行。

网络线缆制作与连接、服务器的安装与配置、网络设备调试、网络测试验收、清洁整理等时间计算在内。

4.参赛队根据给定竞赛任务,按照大赛组委会提供的竞赛题目要求,在规定时间和指定场地内,根据规定的网络模型和技术要求,完成设备连接,完成配置、验收测试。

5.参赛选手利用软硬件环境组建星型网络,对网络进行配置;安装Windows和Linux操作系统,并按比赛要求进行相应设置。

2012计算机网络组建与信息安全技术项目竞赛样题

2012年山东省职业院校技能大赛“计算机网络组建与信息安全技术”样题竞赛队编号:机位号:总分:分第一部分综合布线部分注意:1、全部书面和电子版竞赛作品,只能填写竞赛组编号进行识别,不得填写任何形式的识别性标记。

2、本竞赛中使用的器材、竞赛题等不得带出竞赛场地。

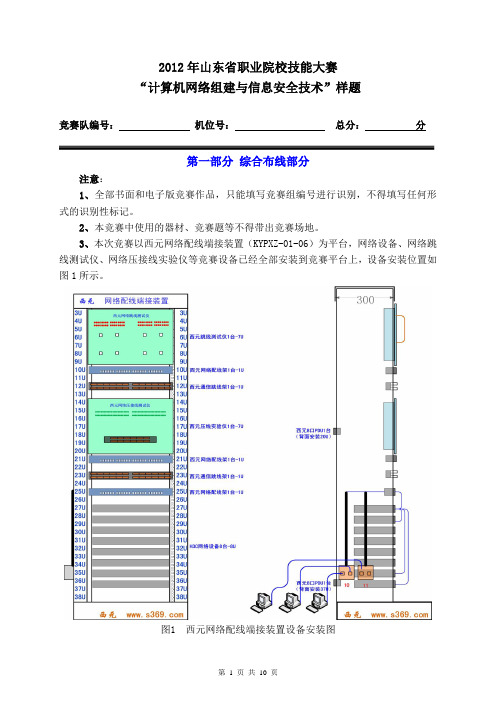

3、本次竞赛以西元网络配线端接装置(KYPXZ-01-06)为平台,网络设备、网络跳线测试仪、网络压接线实验仪等竞赛设备已经全部安装到竞赛平台上,设备安装位置如图1所示。

图1 西元网络配线端接装置设备安装图1、完成测试链路端接(4%)在图1所示的西元网络配线端接装置(产品型号KYPXZ-01-06)上完成2组测试链路的布线和模块端接,路由按照图2所示,每组链路有3根跳线,端接6次。

要求链路端接正确,每段跳线长度合适,端接处拆开线对长度合适,剪掉牵引线。

2、完成复杂永久链路端接(7%)在图1所示的西元网络配线端接装置(产品型号KYPXZ-01-06)上完成4组复杂永久链路的布线和模块端接,路由按照图3所示,每组链路有3根跳线,端接6次。

要求链路端接正确,每段跳线长度合适,端接处拆开线对长度合适,剪掉牵引线。

3、配线子系统安装和布线(4%)按照图1所示位置,完成配线子系统安装和布线,包括底盒、模块、面板的安装,具体包括如下任务:(1)10插座布线路由:从10插座,使用Φ20PVC冷弯管和直接头,并自制弯头,安装线管和布2根双绞线。

(2)11插座布线路由:从11插座,使用Φ20PVC冷弯管和直接头,并自制弯头,安装线管和布1根双绞线,网络模块安装在信息插座的左口。

(3)完成网络配线架(25U处)端接。

要求剥线长度合适、线序和端接正确,预留缆线长度合适,剪掉牵引线。

第二部分网络设备与信息安全竞赛说明一、注意事项:1、检查硬件设备、网线头、Console线、PC机、线缆、测线仪器以及自带的制线工具等的数量是否齐全。

2、赛场已在物理机计算机上安装好windows XP、VMware虚拟机软件和华三设备操作手册,检查电脑设备是否正常。

2012年“蓝盾”大学生信息安全竞赛大纲

2012年“蓝盾杯”大学生信息安全竞赛大纲主办单位:陕西省计算机学会承办单位:西安邮电大学协办单位:蓝盾信息安全技术股份有限公司目录第一章组织机构.........................................................................................................................- 1 - 第二章竞赛说明.........................................................................................................................- 1 - 第二章竞赛大纲.........................................................................................................................- 1 - 第三章竞赛相关知识.................................................................................................................- 2 -3.1信息安全知识................................................................................................................- 2 -3.2 基础能力.......................................................................................................................- 2 -3.3 网络知识.......................................................................................................................- 3 -3.4 服务器系统知识...........................................................................................................- 3 -3.5 Web系统知识................................................................................................................- 3 -3.6 数据库知识...................................................................................................................- 4 -3.7 扫描分析.......................................................................................................................- 4 -3.8 破解技术.......................................................................................................................- 4 -3.9 溢出攻击.......................................................................................................................- 5 -3.10 安全加固.....................................................................................................................- 5 - 第四章工具类型.........................................................................................................................- 5 -4.1 扫描类工具...................................................................................................................- 5 -4.2 Web攻防类工具............................................................................................................- 6 -4.3 入侵利用工具...............................................................................................................- 6 -4.4 口令破解类...................................................................................................................- 6 -4.5 溢出工具.......................................................................................................................- 7 - 第五章分值比例.........................................................................................................................- 7 -第一章组织机构主办单位:陕西省计算机学会承办单位:西安邮电大学协办单位:蓝盾信息安全技术股份有限公司第二章竞赛说明2.1)安全攻防竞赛采取在真实环境中进行比赛,通过对加密/解密、渗透测试、编程能力、安全加固等各方面的知识考核,并通过得分进行排名次;2.2)竞赛大纲中对相关知识的要求分为掌握、熟悉、了解。

信息安全管理与评估-省赛规程-初稿v3

2012年____省职业院校技能大赛高职组“信息安全管理与评估”项目竞赛文件

神州数码网络(北京)有限公司

2012年3月

第一部分:竞赛规程

一、竞赛项目名称

信息安全管理与评估

二、竞赛时间与地点

2012年____月____日

_________________________学校_______楼

三、竞赛目的

以实际项目为载体,围绕信息安全技术应用领域的先进技术、主流产品,考查选手面向应用的网络安全能力、组织管理能力、工作计划性和团队协作精神等。

以赛促教,以赛促改,促进计算机信息安全技术专业、计算机网络技术专业的教学内容与教育方法改革,深化校企合作,引导教学改革和专业方向调整,展示学生的实践能力,促进社会对面向应用网络信息安全工程相关岗位的了解,提高社会认可度和学生的就业质量。

具体内容体现如下:

使学生了解并学习我国安全等级保护标准

通过多学科、跨专业的形式,培养学生的协同工作能力

使学生在进入岗位前就建立正确客观的信息安全意识

提高学生在信息安全管理方面的能力与技巧

推动工学结合,提高学生对网络进行安全评估的能力

提高老师在信息安全专业的技能

促进院校对信息安全专业建设

四、竞赛内容与规则

(一)竞赛内容。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

全国职业院校技能大赛(高职组)信息安全管理与评估竞赛大纲信息安全管理与评估赛项专家组2012年5月目录一.竞赛说明 (1)二.竞赛大纲 (2)2.1信息安全基础知识 (2)2.2基本操作知识 (3)2.3网络知识 (3)2.4Windows服务器知识 (4)2.5Linux系统知识 (4)2.6Web系统知识 (5)2.7数据库知识 (5)2.8扫描探测知识 (6)2.9破解验证技术 (6)2.10溢出攻击知识 (6)2.11安全评估知识 (7)2.12安全加固知识 (7)三.工具类型 (8)四.竞赛环境 (9)一. 竞赛说明一、信息安全管理与评估赛项将采取在真实环境中动手安装、实际组建网络系统、上机操作的方式进行竞赛,竞赛内容分为三个方面的知识,分别为:“网络系统组建与管理”、“网络系统加固与评估”及“信息安全攻防对抗”。

二、竞赛大纲中对专业知识的要求分为掌握、熟悉、了解。

掌握即要求能解决实际工作问题;熟悉即要求对有关信息安全的知识有深刻理解,了解即要求具有信息安全有关的广泛知识。

三、只能以院校参赛队为单位参加本次信息安全管理与评估的相关赛事,每个院校参赛队由3名在籍选手组成,可配2名指导教师。

二. 竞赛大纲竞赛大纲分为四个部分:●应知应会的基础知识:●网络系统组建;●网络系统加固与评估:●信息安全攻防对抗:2.1 信息安全基础知识1、了解信息安全基本概念2、了解网络安全主要概念及意义3、了解安全隐患的产生原因、类型区别(被动攻击,主动攻击等)4、了解安全分类(技术缺陷,配置缺陷,策略缺陷,人为缺陷等)5、了解网络安全的实现目标和主要技术措施6、了解信息安全的主要表现形式(蠕虫或病毒扩散,垃圾邮件泛滥,黑客行为,信息系统脆弱性,有害信息的恶意传播)7、了解信息安全的基本属性(机密性,完整性,可用性,真实性,可控性);8、了解建立安全网络的基本策略(确知系统弱点,限制访问,达到持续的安全,物理安全,边界安全,防火墙,Web和文件服务器,存取控制,变更管理,加密,入侵检测系统);9、了解信息加密的基本概念;10、了解基础的密码学理论(对称与非对称算法,认证证书PKI密钥和证书,生命周期管理等);11、了解多因素验证系统(口令、智能卡的组合验证方法);12、掌握数字证书的基本原理(了解电子加密和解密概念,熟悉CA认证的可信度等);13、理解等级保护相关知识,会对网络系统进行审计、整改,并出具评估报告。

2.2 基本操作知识1、熟悉使用IE浏览器访问网站;2、熟悉Microsoft Office办公软件的使用;3、熟悉常用的输入法;4、熟悉windows XP、Windows和Linux等常见操作系统的使用;5、熟悉cmd、telnet、netstat、ping、net等常用命令的使用;6、熟悉ftp命令的使用;7、熟悉http、ftp 等服务及对应端口;8、熟悉常用服务端口,如21、22、23、25、53、80、8080、110、135、137、139、445、443、1433、3306、3389等;2.3 网络知识1、掌握VLAN、VTP、STP、MSTP操作;2、熟悉端口隔离、链路捆绑、端口镜像操作3、熟悉端口安全、AM基本操作;4、熟悉ACL、MAC-ACL、时间ACL等操作5、了解QoS、基于流的重定向基本操作;6、了解DHCP、DHCP Reply操作;7、熟悉路由器及静态路由、RIP、OSPF、BGP、BEIGRP等基本路由协议;8、了解VRRP、路由重分发、策略路由等概念;9、了解广域网NAT等概念及掌握NAT操作;10、了解IPSec VPN、L2TP VPN、PPTP VPN、SSL VPN基本原理并掌握操作;11、熟悉路由器与交换机基本操作,通过TFTP对配置文件进行上传下载、远程登录设置,WEB认证设置操作;12、掌握防火墙基本操作:a) NAT 配置、透明模式配置、混合模式配置;b) DHCP 配置、负载均衡配置、源路由配置、双机热备配置;c) IP-QoS 配置、应用QoS 配置、Web 认证配置、IP-MAC 绑定配置、禁用IM 配置;d) URL 过滤配置、网页内容过滤配置、IPSEC 配置、SSL VPN 配置;13、掌握DCFS基本操作a) 掌握通过行为识别技术,对会话进行探测和控制;b) 掌握通过带宽管理技术,对用户下行或上行速率进行严格管理及控制;c) 掌握通过会话技术,对全局会话进行区分控制;d) 掌握通过审计报表,生成DCFS审计信息并加以分析;14、掌握NETLOG基本操作a) 掌握通过URL分类及访问控制净化互联网访问行为;b) 掌握通过行为识别及审计管理对网络中的应用进行准确追踪;c) 掌握通过上网行为统计功能,基于网络行为生成丰富的统计报告;15、掌握WAF基本操作a) 掌握通过WAF保护服务器;b) 掌握通过WAF监控服务器状态;c) 掌握通过WAF加速服务器浏览速度;d) 掌握通过WAF统计服务器访问流量;2.4 Windows服务器知识1、了解Windows服务器的常用服务;2、了解服务与进程的对应关系;3、掌握Windows server 2003/2008的系统管理;4、掌握Windows server 2003/2008的AD管理;5、掌握Windows server 2003/2008下web、dns、ftp、ras、ca等常用服务配置与管理,6、掌握组策略的配置,通过组策略管理域中的计算机及用户工作环境7、通过系统工具为不同用户分派不同的权限;8、了解系统管理员、普通用户的区别;9、了解操作系统补丁的概念,并为系统打补丁,通过系统工具查看补丁安装情况;10、能够通过控制面板中的选项开启、关闭Windows 2003服务器中的服务;2.5 Linux系统知识1、了解Linux系统目录结构2、了解Linux系统的文件类型;3、熟悉Linux系统基本命令的使用,如cd、pwd、mkdir、top、ps、mount、su等;4、熟悉文本编辑器VI的使用;5、了解系统管理员、普通用户的区别;6、使用用户名和密码通过不同方式登录系统;7、使用命令增加、删除用户和更改密码;8、熟悉inetd、syslogd等服务;9、熟悉Linux文件权限的设置,会使用chmod、chown命令为用户分配权限;10、掌握Linux系统密码文件的存放位置;11、掌握Linux系统下的apache、bind、vsftp等常用服务配置与管理;2.6 Web系统知识1、了解IIS服务、Apache 、Tomcat基本概念;2、掌握IIS服务器、Apache、Tomcat配置及管理;3、掌握网页路径和服务器目录的关系;4、理解html、shtml、htm、shtm语言编写以及asp、php、jsp(语言的)编写;5、程序缺陷:未过滤漏洞利用、文本编辑上传漏洞(编辑器上传漏洞)、IIS6.0上传漏洞、防注入程序绕过、数据库下载;6、流行性跨站漏洞利用xss 等;7、流行性注入漏洞利用asp注入、php注入、jsp注入、html注入、cookie、(url)注入等。

8、掌握常用FTP配置原理,掌握基本的FTP漏洞利用。

9、掌握html、shtml、htm、shtm语言编写以及asp、php、jsp(语言的)编写;2.7 数据库知识1、了解数据库的基本概念和作用;2、了解数据库的常用端口,如1433 、3306;3、了解数据库和web应用服务之间的关系;4、了解默认数据库管理员SA;5、掌握如何查看和修改SA密码;6、熟悉基本SQL命令,如:select、insert、delete、create、drop;7、熟悉Microsoft Sqlserver 数据库SA账号弱口令攻击防范;8、了解MySql数据库配置主动防御方法;9、熟悉Sqlserver,Mysql数据库常见漏洞及漏洞利用方法;10、掌握针对数据库注入攻击方法;2.8 扫描探测知识1、了解信息安全探测基本概念及目标;2、熟悉Ping,traceroute探测方法;3、了解社会工程学信息探测;4、熟悉开放端口扫描方法及工具;5、掌握NMAP、X-Scan、Superscan等扫描工具的使用;2.9 破解验证技术1、掌握暴力破解方法及常用的口令破解工具等2、掌握密码数据字典配置、使用方法3、会使用字典生成工具生成字典,掌握superdic生成字典的方法;4、熟悉操作系统口令破解Windows/Linux/Unix工具,如smbcrack、L0pht;5、数据库口令破解SQL server/MySQL/Oracle/sybase/DB2/Informix,如mysql_pwd_crack;6、数据库配置缺失:用户名SA 密码SA。

7、熟悉应用程序口令破解;a) Tomcat/WebLogic/WebSpere/后台破解;b) WebLogic管理入口破解http://ip:7001/console ;c) WebSphere管理入口http://ip:9060/admin ;d) Tomcat管理入口http://ip/admin或者http://ip/manger/html;2.10 溢出攻击知识1、了解溢出攻击的历史、危害;2、熟悉溢出攻击的原理;3、熟悉常见的溢出攻击漏洞;4、掌握Linux漏洞利用(如CVE-2005-2959,CVE-2006-2451);5、掌握Windows溢出漏洞(如MS06-040,MS08-067等);6、掌握常用的Metasploit 溢出工具的使用;7、掌握常用的Serv-U溢出利用。

2.11 安全评估知识1、了解我国安全等级保护标准,并理解按照等级保护标准对网络系统进行定级及评估2、对windows系统进行评估,按照高中低三档罗列出风险等级;3、对Linux(Red Hat)进行安全评估,按照高中低三档罗列出风险等级:4、对主流服务进行安全评估,找出风险漏洞,采用渗透测试的方式来进行测试;5、对数据库进行安全评估,对常用的Sql Server 、Mysql等流行数据库进行风险评估;6、对基础网络设备(路由、交换)和安全网络设备(FW、Netlog、Waf等)进行风险评估;7、要求掌握针对操作系统、服务器、应用系统、数据库的常用安全评估检查项和安全评估方法。

8、掌握整改方案的撰写并出具评估报告。

2.12 安全加固知识1、熟悉主流操作系统及数据库主要安全选项;2、掌握补丁及防护软件安装方法;3、掌握Windows系统账号添加、删除命令;4、掌握Linux系统账户添加、删除命令;5、掌握Windwos口令修改方法;6、掌握Linux口令修改方法;7、掌握Windows账号及口令策略加固;8、掌握Linux账号及口令策略加固;9、熟悉网络服务安全配置;10、掌握文件系统权限设置;11、掌握日志审核策略;三. 工具类型熟练掌握下列安全工具:1、WEB攻防类工具:IIS Lockdown tool 、CASI、HDSI、明小子PHP、SQL map、啊D、pangolion、Cain2、端口扫描类工具:superscan3.0 、superscan4.0 、Nmap3、入侵利用工具:一句话后门、Aspxspy 、php(webshell), asp(webshell)菜刀控制端,Lake2(一句话客户端)4、口令破解类:L0pht、SMBcrack、Cain、John the Ripper、X-scan5、远程访问类:mstsc.exe putty.exe6、系统评估类:Nessus、MSAT(微软安全风险工具,包含MBSA)7、溢出类:Metasploit Serv-U 溢出工具8、抓包分析工具:Wireshark9、信息收集类:IIS put scanner工具自备,比赛前一天提供到大赛组委会;禁止使用DoS、DDoS、ARP欺骗、病毒类等恶意攻击类软件,一经发现,立即取消比赛资格。