服务器整机配置查询PASS模板

服务器配置单

服务器配置单服务器配置单1、服务器基本信息1.1 服务器型号:1.2 服务器序列号:1.3 服务器厂商:1.4 服务器操作系统版本:1.5 服务器IP地质:2、硬件配置2.1 CPU信息:2.1.1 型号:2.1.2 核心数:2.1.3 主频:2.1.4 二级缓存大小:2.2 内存信息:2.2.1 容量:2.2.2 类型:2.2.3 速度:2.3 硬盘信息:2.3.1 硬盘类型:2.3.2 容量:2.3.3 接口类型:2.4 网络适配器信息:2.4.1 型号:2.4.2 速度:2.5 电源信息:2.5.1 型号:2.5.2 功率:3、软件环境配置3.1 操作系统配置:3.1.1 系统版本:3.1.2 内核参数调整: 3.1.3 网络配置:3.2 数据库配置:3.2.1 数据库类型:3.2.2 数据库版本:3.2.3 数据库参数调整: 3.3 Web服务器配置:3.3.1 Web服务器类型: 3.3.2 Web服务器版本: 3.3.3 虚拟主机配置: 3.4 应用程序配置:3.4.1 应用程序版本:3.4.2 配置文件路径:4、安全性配置4.1 防火墙配置:4.1.1 防火墙类型:4.1.2 规则设置:4.2 权限控制:4.2.1 用户权限:4.2.3 网络权限:4.3 日志审计配置:4.3.1 日志类型:4.3.2 日志存储路径:5、系统监控配置5.1 监控工具:5.1.1 工具名称:5.1.2 监控参数:5.2 告警设置:5.2.1 告警方式:5.2.2 告警阈值:6:备份策略6.1 备份工具:6.1.1 工具名称:6.1.2 备份路径:6.2 定期备份计划:6.2.2 备份内容:附件:本文档涉及的附件包括服务器配置日志、操作系统配置文件、数据库配置文件等。

法律名词及注释:1、服务器:提供计算、存储和网络功能的一种硬件设备。

2、CPU:中央处理器,负责执行计算机程序指令的核心组件。

3、内存:计算机用来存储和读写数据的临时存储器。

服务器检查表

服务器检查表服务器检查表1.物理服务器检查1.1 服务器状态检查- 检查服务器是否正常开机- 检查硬件设备是否正常运行(电源、风扇等) - 检查服务器温度是否正常1.2 硬盘检查- 检查硬盘容量是否充足- 检查硬盘是否存在损坏或故障- 检查硬盘是否需要清理或整理1.3 内存检查- 检查内存容量是否充足- 检查内存是否存在故障或错误- 检查内存是否需要清理或优化1.4 网络连接检查- 检查网络连接是否正常- 检查服务器与其他设备的网络通信是否正常- 检查网络设备(例如交换机、路由器)是否正常工作2.操作系统检查2.1 系统日志检查- 检查系统日志是否存在异常或错误- 检查系统日志是否需要备份或清理2.2 更新检查- 检查操作系统是否有最新的安全补丁- 检查操作系统是否需要更新或升级2.3 用户和权限检查- 检查用户账户是否正常- 检查用户权限是否正确配置- 检查是否存在未授权的用户账户2.4 防火墙和安全软件检查- 检查防火墙是否正常工作- 检查安全软件是否正常运行- 检查是否存在未授权的网络访问3.数据库检查3.1 数据库连接检查- 检查数据库连接是否正常- 检查数据库访问权限是否正确配置 - 检查是否存在未授权的数据库访问 3.2 数据完整性检查- 检查数据库表的数据完整性- 检查数据库索引和约束是否正常- 检查数据库备份和恢复策略是否有效 3.3 性能优化检查- 检查数据库查询性能是否正常- 检查数据库索引是否正确配置- 检查数据库缓存设置是否合理4.应用程序检查4.1 应用程序版本检查- 检查应用程序是否是最新版本- 检查应用程序是否存在已知漏洞- 检查应用程序的配置文件是否正确4.2 数据备份检查- 检查应用程序数据的备份策略是否有效- 检查数据备份的完整性和可恢复性4.3 安全漏洞检查- 检查应用程序是否存在安全漏洞- 检查应用程序的访问权限是否正确配置- 检查应用程序是否需要进行安全审计附件:- 服务器日志文件- 系统配置文件备份- 数据库备份文件法律名词及注释:1.服务器:指一种提供计算能力和存储空间,可长时间稳定运行的计算机设备,用于承担大量工作负载和提供服务。

服务器鉴定报告模板

服务器鉴定报告模板报告编号:【编号】日期:【日期】一、鉴定目的本次鉴定任务委托单位【单位名称】要求对其服务器设备进行鉴定,确认其硬件配置、运行状态、安全性和性能等情况,为委托单位提供准确、全面的鉴定报告。

二、鉴定对象被鉴定单位:【单位名称】被鉴定服务器设备:【设备型号】鉴定时间:【鉴定时间】三、鉴定方法1. 硬件配置鉴定:通过检查服务器设备的型号、制造厂家、处理器类型、内存容量、硬盘容量、网络接口数量和类型等来确认硬件配置情况。

2. 运行状态鉴定:通过登录服务器系统界面或运行特定软件来检查服务器设备的运行状态,包括CPU使用率、内存使用率、硬盘使用情况、网络连接状态等。

3. 安全性鉴定:通过扫描漏洞、检查安全策略设置、查看日志记录等方法来评估服务器设备的安全性。

4. 性能鉴定:通过运行性能测试工具对服务器设备进行性能测试,包括响应速度、带宽利用率、并发处理能力等。

四、鉴定结果1. 硬件配置鉴定结果经过检查,确认服务器设备型号为【设备型号】,制造厂家为【制造厂家】,处理器类型为【处理器型号】,内存容量为【内存容量】,硬盘容量为【硬盘容量】,网络接口数量为【网络接口数量】。

2. 运行状态鉴定结果登录服务器系统界面,CPU使用率平均为【平均值】,内存使用率平均为【平均值】,硬盘使用率为【使用率】,网络连接状态正常。

3. 安全性鉴定结果通过扫描漏洞和检查安全策略设置等方法,发现服务器设备存在【漏洞数量】个漏洞,并提出改进建议,如及时更新补丁、加强访问权限管理等。

4. 性能鉴定结果运行性能测试工具对服务器设备进行测试,响应速度为【速度】,带宽利用率为【利用率】,并发处理能力为【能力】。

五、鉴定结论和建议根据以上鉴定结果,对被鉴定服务器设备的性能、安全性、运行状态等进行评估,提出如下结论和建议:1. 服务器设备硬件配置鉴定良好,符合需求。

2. 服务器设备运行状态正常,未发现异常情况。

3. 服务器设备存在一定的安全风险,建议及时采取措施加强安全性。

通用主机系统检查表(S2A2G2)

主机系统检查表(S2A2G2)

填表说明

1、原则上,本表格仅限测评人员在现场检查过程中填写,不得追

记、补记。

2、在填写时,应注意保持字迹清楚。

3、当填写出错时,应采用横线划去错误字句,并在旁边标注正确

内容,被更改记录不允许擦掉、涂掉或使之难以辨认。

4、填写人应在记录填写完成后,对整体内容是否填写完整进行确

认,并签字确认。

5、尽量保证整份表格由一人填写,若出现两人同时填写时,填写

内容较少的人员应在所填内容的旁边以姓名缩写标识所填内容或以不同颜色的笔进行填写,并在最后签字。

apache配置及模块指令速查

Apache常用模块和参数1Apache服务配置指令1.1基本配置命令AccessFileName语法AccessFileName filename默认值AccessFileName .htaccess作用域server config, virtual host此命令是针对目录的访问控制文件的名称;AddDefaultCharset语法AddDefaultCharset On|Off|charset默认值AddDefaultCharset Off作用域server config, virtual host, directory, .htaccess用于指定默认的字符集,在HTTP的回应信息中,若在HTTP头中未包含任何关于内容字符集类型的参数时,此指令指定的字符集添加到HTTP头中,此时将覆盖网页文件中通过META 标记符所指定的字符集.默认字符集为: AddDefaultCharset UTF-8 若显示中文时出现乱码,解决方法是将字符集设置为GB2312,即: AddDefaultCharset GB2312DefaultType语法DefaultType MIME-type默认值DefaultType text/plain作用域server config, virtual host, directory, .htaccess服务器不知道文件类型时,用缺省值通知客户端;DocumentRoot设置Apache提供文件服务的目录;ErrorDocument设置当有问题发生时,Apache所做的反应;ForceType此指令强制所有匹配的文件被当作在MIME-type中指定的Content-Type来伺服。

比如说,如果您有一个包含大量GIF文件的目录,可您又不想全都为它们加上".gif"扩展名的话,您可以这样做:型的扩展名。

你可以通过使用"None"覆盖任何ForceType设置:<IfModule>使用不包含在Apache安装中的模块的命令Include包含其它的配置文件Listen默认值:80Listen命令告诉服务器接受来自指定端口或者指定地址的某端口的请求,如果listen仅指定了端口,则服务器会监听本机的所有地址;如果指定了地址和端口,则服务器只监听来自该地址和端口的请求Options控制某个特定目录所能使用的服务器功能;其值有:None:表示只能浏览,FollowSymLinks:允许页面连接到别处,ExecCGI:允许执行CGI,MultiViews:允许看动画或是听音乐之类的操作,Indexes:允许服务器返回目录的格式化列表,Includes:允许使用SSI。

ACS配置模板

ACS配置模板HWTACACS配置模板(适合H3C S75\S95\SR66\SR88)1、开启Switch的Telnet服务器功能。

system-view[Switch] telnet server enable2、配置T elnet用户登录采用AAA认证方式。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme[Switch-ui-vty0-4] quit3、配置HWTACACS方案。

[Switch] hwtacacs scheme acs[Switch-hwtacacs-acs] primary authentication xx.xx.xx.xx xx 配置hwtacacs认证服务器ip地址、端口号[Switch-hwtacacs-acs] primary authorization xx.xx.xx.xx xx 配置hwtacacs授权服务器ip地址、端口号[Switch-hwtacacs-acs] primary accounting xx.xx.xx.xx xx配置hwtacacs计费服务器ip地址、端口号[Switch-hwtacacs-acs] nas-ip xx.xx.xx.xx xx配置发送hwtacacs报文使用的源地址ip地址、端口号[Switch-hwtacacs-acs] key authentication xxxx 设置密码[Switch-hwtacacs-acs] key authorization xxxx 设置密码[Switch-hwtacacs-acs] key accounting xxxx设置密码[Switch-hwtacacs-acs] user-name-format without-domain 设置发送给hwtacacs服务器的用户格式为不带域名[[Switch-hwtacacs-acs] quit4、配置ISP域的AAA方案。

win系统查看许可服务状态的命令

win系统查看许可服务状态的命令全文共四篇示例,供读者参考第一篇示例:在Windows系统中,许可服务是一种用于管理和授权软件许可证的服务。

通过许可服务,系统管理员可以轻松管理软件许可证的分发和控制。

在某些情况下,用户可能需要查看许可服务的状态,以确保软件可以正常运行并获得正确的许可证。

本文将介绍一些常用的命令,帮助用户在Windows系统中查看许可服务的状态。

在Windows系统中,用户可以通过命令提示符或PowerShell来查看许可服务的状态。

以下是几个常用的命令:1. sc qc命令sc qc命令可用于查询指定服务的配置信息。

用户可以使用该命令来查看许可服务的配置信息,包括服务的名称、描述、路径等。

用户可以按照以下步骤来使用sc qc命令查看许可服务的状态:打开命令提示符或PowerShell窗口。

输入以下命令并按回车键:sc qc “service_name”在命令中,将“service_name”替换为要查询的许可服务的名称。

执行命令后,系统将显示指定许可服务的详细配置信息,包括服务的启动类型、路径、依赖等。

通过这种方式,用户可以快速了解许可服务的配置信息,以确保其正常运行。

3. net start/net stop命令net start和net stop命令可用于启动和停止指定的服务。

用户可以使用这两个命令来检查许可服务的状态,并根据需要启动或停止服务。

用户可以按照以下步骤来使用net start/net stop命令查看许可服务的状态:第二篇示例:Win系统是广泛使用的操作系统之一,它在企业和个人电脑上都有广泛的应用。

在Win系统中,有一些许可服务是必不可少的,比如Windows许可服务、Office许可服务等。

这些许可服务也需要时常查看状态,以确保系统正常运行。

以下是Win系统查看许可服务状态的命令。

在Win系统中,可以使用命令提示符(Command Prompt)来查看许可服务状态。

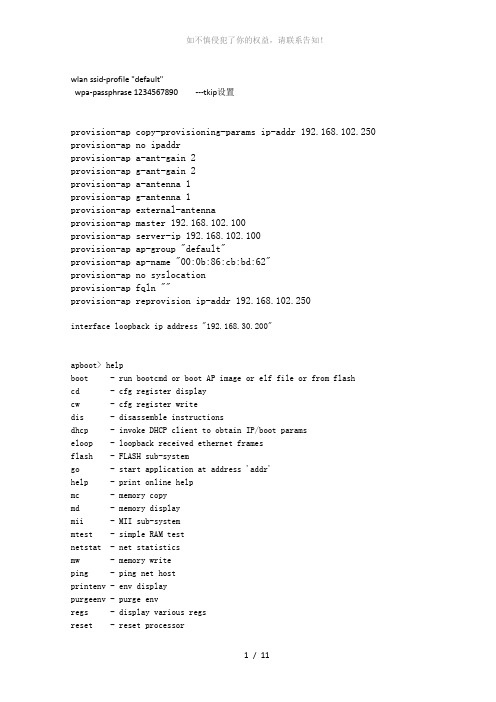

aruba配置手册(参考模板)

wlan ssid-profile "default"wpa-passphrase 1234567890 ---tkip设置provision-ap copy-provisioning-params ip-addr 192.168.102.250 provision-ap no ipaddrprovision-ap a-ant-gain 2provision-ap g-ant-gain 2provision-ap a-antenna 1provision-ap g-antenna 1provision-ap external-antennaprovision-ap master 192.168.102.100provision-ap server-ip 192.168.102.100provision-ap ap-group "default"provision-ap ap-name "00:0b:86:cb:bd:62"provision-ap no syslocationprovision-ap fqln ""provision-ap reprovision ip-addr 192.168.102.250interface loopback ip address "192.168.30.200"apboot> helpboot - run bootcmd or boot AP image or elf file or from flashcd - cfg register displaycw - cfg register writedis - disassemble instructionsdhcp - invoke DHCP client to obtain IP/boot paramseloop - loopback received ethernet framesflash - FLASH sub-systemgo - start application at address 'addr'help - print online helpmc - memory copymd - memory displaymii - MII sub-systemmtest - simple RAM testnetstat - net statisticsmw - memory writeping - ping net hostprintenv - env displaypurgeenv - purge envregs - display various regsreset - reset processorrun - run commands in an environment variablesaveenv - save environment variables to persistent storagesetenv - set variable in env (ipaddr/netmask/gatewayip/master/serverip) setenv ipaddr x.x.x.xsetenv netmask x.x.x.xsetenv gatewayip x.x.x.xsetenv serverip x.x.x.xsetenv master x.x.x.xtcpdump - dump received packetstcpsend - send TCP packettftpboot - boot via tftptlb - dump TLBtrace - dump trace bufferversion - print monitor versionwdog - stop refreshing watchdog timerapboot>No spanning-tree 关闭spanning-treeAdp discover disable 关闭ADPAdp imgp-join disable 关闭im-j一、WEB页面认证1、wlan ssid-profile (staff-ssid-profile) :定义ssid配置文件1.1 essid staff :定义ssid下的essid—显示出来的ssid2、wlan virtual-ap (staff-vap-profile) :定义virtual-ap的配置文件2.1 ssid-profile (staff-ssid-profile) :在virtual-ap下引用定义过SSID2.2 vlan ID aa,bb :把virtual-ap加入到要ssid所属VLAN3、aaa profile staff-aaa-profile :定义AAA认证配置文件4、aaa server-group (staff-servergroup) :定义server-group配置文件4.1 auth-server internal :定义认证服务器为本地认证4.2 set role condition role value-of 设置角色set role condition <condition> set-value <role> position <number>5、aaa authentication captive-portal (staff-auth-profile) :captive-portal配置5.1 server-group staff-servergroup :在下面引用定义过的server-group6、user-role staff-logon :定义用户登陆前权限的配文件6.1 access-list session logon-control position 1定义用户登陆前的权限--位置16.2 access-list session captiveportal position 2 定义用户登陆前的权限--26.3 Captive-Portal staff-auth-profile position 3定义过captive-portalRe-authentication interval 480 再次认证间隔480秒默认3600秒7、user-role vip-role :定义用户成功登陆后的配置文件7.1session-acl allowall 赋予所有允许权限session-acl http-acl 只有http8、wlan virtual-ap staff-vap-profile :进入定义过的virtual-ap配置文件8.1 aaa-profile staff-aaa-profile :引用定义过的AAA配置文件9、ap-group default :定义ap-group,最好用默认的9.1 virtual-ap staff-vap-profile :引用定义过的Virtual-ap配置文件10、aaa profile staff-aaa-profile :进入定义过的AAA配置文件10.1 initial-role staff-logon :把initial-role改为定义过用户登陆前配置11、aaa authentication-server internal use-local-switch :定义认证SERVER为本地交换机12、local-userdb add username staff password 123456 role vip-role :定义用户的登陆的用户名和密码及权限二、MAC 地址认证配置1、wlan ssid-profile (staff-ssid-profile) :定义ssid配置文件1.1 essid staff :定义ssid下的essid2、wlan virtual-ap (staff-vap-profile) :定义virtual-ap的配置文件2.1 ssid-profile (staff-ssid-profile) :virtual-ap下引用定义过的SSID配置文件2.2 vlan ID :把virtual-ap加入到要ssid所属的VLAN3、aaa profile staff-aaa-mac-profile :定义AAA认证配置文件4、aaa authentication mac staff-mac-profile :定义mac配置文件4.1 Delimiter dash :定义mac地址的格式4.2 Case upper (upper/lower):定义mac地址的大/小写备注:aaa authentication mac staff-mac-profileclone <profile>delimiter {colon|dash|none}max-authentication-failures 数字aaa authentication mac mac-blacklist MAC黑名单max-authentication-failures 5 最多认证失败次数5、aaa server-group (staff-macservergroup) :定义server-group配置文件5.1 auth-server internal :定义认证服务器为本地认证5.2 set role condition role value-of6、user-role staff-logon :定义用户登陆前权限的配文件6.1 access-list session logon-control :定义用户登陆前的权限6.2 access-list session captiveportal :定义用户登陆前的权限7、user-role vip-role :定义用户成功登陆后的配置文件7.1session-acl allowall :赋予权限8、wlan virtual-ap staff-vap-profile :进入定义过的virtual-ap配置文件8.1 aaa-profile staff-aaa-mac-profile :引用定义过的AAA配置文件9、ap-group default :定义ap-group,最好用默认的9.1 virtual-ap staff-vap-profile :引用定义过的Virtual-ap配置文件10、aaa profile staff-aaa-mac-profile :进入定义过的AAA配置文件10.1 initial-role staff-logon :把initial-role改为定义过的用户登陆前的配置文件10.2 authentication-mac staff-mac-profile :把定义的authentication mac文件引用10.3 mac-server-group staff-macservergroup :把定义的servergroup加入11、aaa authentication-server internal use-local-switch :定义认证SERVER为本地交换机12、local-userdb add username mac地址password mac地址 role vip-role :定义用户的登陆的用户名和密码及权限注意:如果是有线直接连在端口上的话要进行认证必须把连接口设为UNTRUSTED.同时在设定:进入aaa authentication wired 后设定:profile (staff-aaa-profile) 为你设定认证的AAA profileBlacklist:5次错误就拒绝访问show aaa authentication captive-portal default:Max authentication failures 改为5次show aaa authentication dot1x default:Max authentication failures 改为5次1、aaa bandwidth-contract "256" kbits "256"2、aaa bandwidth-contract "256" kbits 256ip access-list session "pass"any any any permit queue low!user-role "ap512"access-list "pass" position 1bw-contract "256" per-user upstreambw-contract "256" per-user downstreamaaa bandwidth-contract "2M-BW" mbits "2" 带宽2M控制aaa bandwidth-contract 128_up kbits 128 带宽128k控制aaa bandwidth-contract 512 kbits 512aaa bandwidth-contract 64 kbits 64aaa bandwidth-contract 256 kbits 256aaa bandwidth-contract 1 mbits 1 带宽1M控制aaa bandwidth-contract 128_up kbits 128user-role 128bw-contract 128_up per-user upstreamuser-role ap-rolesession-acl controlsession-acl ap-acl!user-role pre-employeesession-acl allowallMaster mobility controller configuration1Initial setup of Aruba-master2Core VLAN configuration and IP addressing3Core VLAN port assignment4Loopback IP address ----- interface loopback ip address 设置环回地址Deploy APs5配置AP VLAN6配置 AP VLAN DHCP Server7Connect Aruba APs8Provisioning Aruba APs1 Default5 VLAN0004 Fa2/0-23 Gig2/24 Gig2/25(Aruba-master) (config-if)#write mSaving Configuration...ip dhcp pool "userpool" 定义pool的名字default-router 192.168.11.254 定义默认路由网关—loopback地址dns-server 192.168.11.254---202.106.0.20 定义DNS网关lease 8 0 0network 192.168.11.0 255.255.255.0service dhcp 启动dhcpinterface gigabitethernet 1/1no muxportswitchport mode trunkip default-gateway 192.168.0.254interface vlan 1no ip addressno ip igmpinterface gigabitethernet 1/1no switchport access vlaninterface loopback ip address "192.168.0.100"(Aruba800-4) (config) # show ip interface briefInterface IP Address / IP Netmask Admin Protocolvlan 1 172.16.0.254 / 255.255.255.0 up upvlan 10 192.168.0.1 / 255.255.255.0 up upvlan 30 192.168.30.200 / 255.255.255.0 up uploopback unassigned / unassigned up up(Aruba800-4) (config) # rf arm-profile default ----------关闭ARM后调整channel---ok (Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #assignment disable (Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #no scan(Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #write memoryrf dot11g-radio-profile "default"tx-power 20 ------------------------发射功率调整rf dot11g-radio-profile "default"channel 11 ------------------------调整AP信道interface vlan 20ip address 192.168.0.1 255.255.255.0ip nat insideno ip igmp存配置:24 (Aruba2400) #configure t25(Aruba2400) (config) #copy tftp: 172.16.0.100 aruba2400-0904.cfg flash: 2400.bak 26(Aruba2400) (config) #copy flash: 2400.bak flash: 2400.cfg27(Aruba2400) # copy running-config tftp: 192.168.4.100 aruba2400-0904.cfgRadius配置:aaa authentication-server radius Radius1host <ipaddr>key <key>enableaaa server-group corpnetauth-server Radius1dot1x配置:aaa authentication dot1x corpnetaaa profile corpnetauthentication-dot1x corpnetdot1x-default-role employeedot1x-server-group corpnetvirtual AP:wlan ssid-profile corpnetessid Corpnetopmode wpa2-aeswlan virtual-ap corpnetvlan 1aaa-profile corpnetssid-profile corpnetap-group defaultvirtual-ap corpnet时间设定:time-range workhours periodic周期weekday 09:00 to 17:00ip access-list session restricted 受限制any any svc-http permit time-range workhoursany any svc-https permit time-range workhoursuser-role guestsession-acl restrictedmesh设置:ap mesh-radio-profile <profile-name>11a-portal-channel <11a-portal-channel>11g-portal-channel <11g-portal-channel>a-tx-rates [6|9|12|18|24|36|48|54]beacon-period <beacon-period>children <children>clone <source-profile-name>g-tx-rates [1|2|5|6|9|11|12|18|24|36|48|54]heartbeat-threshold <count>hop-count <hop-count>link-threshold <count>max-retries <max-retries>metric-algorithm {best-link-rssi|distributed-tree-rssi mpv <vlan-id>rts-threshold <rts-threshold>tx-power <tx-power>ap mesh-radio-profile <profile-name>clone <source-profile-name>ap-group <group>mesh-radio-profile <profile-name>ap-name <name>mesh-radio-profile <profile-name>wlan ssid-profile <profile>essid <name>opmode <method> 方式wpa-passphrase <string> (if necessary)wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>virtual-ap <name># ip access-list session "Employee-Policy"any any any permit queue lowRemote AP配置The firewall must be configured to pass NAT-T traffic (UDP port 4500) to the controller.)1、Configure a public IP address for the controller.2、Configure the VPN server on the controller. The remote AP will be a VPN client to the server.3、Configure the remote AP role.4、Configure the authentication server that will validate the username and password for the remote AP.5、Provision the AP with IPSec settings, including the username and passwordfor the AP, before you install it at the remote location.1、Cli:vlan <id>interface fastethernet <slot>/<port>switchport access vlan <id>interface vlan <id>ip address <ipaddr> <mask>2、Using the CLI to configure VPN server:vpdn group l2tpppp authentication PAPip local pool <pool> <start-ipaddr> <end-ipaddr>crypto isakmp key <key> address <ipaddr> netmask <mask>3、Using the CLI to configure the user role:(table1) (config) # user-role remote(table1) (config-role) #session-acl allowallip access-list session <policy>any any svc-papi permitany any svc-gre permitany any svc-l2tp permitany alias mswitch svc-tftp permitany alias mswitch svc-ftp permit4、Using the CLI to configure the VPN authentication profile:4.1 aaa server-group <group>auth-server <server>4.2 aaa authentication vp ndefault-role <role>server-group <group>5、Using the CLI to enable double encryption:ap system-profile <profile>double-encryptap-name <name> 需要插上远端AP后配置ap-system-profile <profile>Using the CLI to enable double encryption:ap system-profile <profile>double-encryptap-name <name>ap-system-profile <profile>Using the CLI to configure the AAA profile:aaa profile <name>initial-role <role>authentication-dot1x <dot1x-profile>dot1x-default-role <role>dot1x-server-group <group>Using the CLI to define the backup configuration in the virtual AP profile: wlan ssid-profile <profile>essid <name>opmode <method>wpa-passphrase <string> (if necessary)wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>virtual-ap <name>orap-name <name>virtual-ap <name>Using the CLI to configure the DHCP server on the AP:ap system-profile <name>lms-ip <ipaddr>master-ip <ipaddr>rap-dhcp-server-vlan <vlan>wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>ap-system-profile <name>virtual-ap <name>or如不慎侵犯了你的权益,请联系告知!ap-name <name>ap-system-profile <name>virtual-ap <name>(本资料素材和资料部分来自网络,仅供参考。

ArcVideo使用手册

目录目录 (1)产品概述 (5)系统功能简介 (6)软件功能描述 (6)软件运行环境 (6)使用CLOUD操作平台 (7)登录C LOUD操作平台 (7)概况 (7)设备当前状态 (7)当前存储(挂载点) (8)系统负载 (8)任务状态 (8)业务情况 (8)集群管理 (8)主机设置 (9)网络设置 (9)时间设置 (11)存储管理 (11)系统集成 (12)组管理 (14)转码选项 (14)存储管理 (15)磁盘检测 (15)扩容管理 (15)设备管理 (16)建立组群 (18)网络设置 (19)存储管理 (19)任务管理 (21)创建空白任务 (22)另存为任务模板 (24)使用模板创建任务 (26)编码策略 (27)优先级 (28)输入设定 (29)输入编辑 (30)输出流参数设定 (43)输出设定 (54)查看任务状态 (58)查看任务详情 (60)编辑任务 (61)模板管理 (62)查看任务模板 (62)编辑任务模板 (63)查看和编辑输出参数模板 (64)自动化 (66)查看文件夹列表 (66)新建自动化文件夹监测任务 (66)安全管理 (69)修改超级管理员密码 (69)查找用户 (70)编辑用户 (71)日志管理 (73)告警管理 (74)故障维护 (77)联系厂家 (78)索引 (79)产品概述ArcVideo TM Cloud通常应用于3台及以上的转码系统的部署方案,实现对转码设备的统一管理,协同运作。

单机部署的性能有限,云转码系统能最大程度发挥多台设备的性能,实现最优性能。

同时多台设备进行基础的功能管理,方便操作。

系统功能简介软件功能描述●任务调度●文件转码●片段合并●资产保护●权限管理●监控管理●日志管理软件运行环境●服务器: CentOS 6.3及以上●浏览器:IE8及以上使用Cloud操作平台登录Cloud操作平台您需要使用用户名密码登录Cloud操作平台才能正常使用平台的各项功能。

网约车申牌之网络应用、数据等所有服务器机房地址、接入地址、IP地址、用途分工等情况说明模板

网络应用、数据等所有服务器机房地址、接入地址、IP地址、用途分工等情况说明XXXX出行科技有限公司20XX年XX月目录1. 服务器 (1)2. 交换机 (2)3. 数据库 (3)4. RDS(Remote Data Services,远程数据服务) (3)1.服务器服务器采用的是云服务器,云服务器(Elastic Compute Service,简称 ECS)是一种简单高效、处理能力可弹性伸缩的计算服务,帮助您快速构建更稳定、安全的应用,提升运维效率,降低 IT 成本,使您更专注于核心业务创新。

1.1云服务器的业内名称其实叫做计算单元。

所谓计算单元,就是说这个服务器只能算是一个人的大脑,相当于普通电脑的CPU,里面的资源都是有限的。

你要获得更好的性能,解决办法一是升级云服务器,二是将其它耗费计算单元资源的软件部署在对应的云服务上。

1.2云服务器是云计算服务的重要组成部分,是面向各类互联网用户提供综合业务能力的服务平台。

平台整合了传统意义上的互联网应用三大核心要素:计算、存储、网络,面向用户提供公用化的互联网基础设施服务。

1.3云服务器服务包括两个核心产品1.3.1面向中小企业用户与高端用户的云服务器租用服务;1.3.2面向大中型互联网用户的弹性计算平台服务。

1.4云服务器平台的每个集群节点被部署在互联网的骨干数据中心,可独立提供计算、存储、在线备份、托管、带宽等互联网基础设施服务。

1.5集群节点由以下硬件构成1.5.1管理服务器:采取双机热备的方式,对整个节点的所有计算服务器、共享存储、网络进行管理,同时对外提供管理整个节点的API。

1.5.2管理服务器上提供:管理服务(管理节点的计算服务器,对外提供管理接口)、DHCP服务(为计算服务器的网络启动分配管理网段的IP)、tftp 服务(为计算服务器的网络启动提供远程启动映象)、nbd 服务(为计算服务器提供网络块设备服务)。

管理服务器上还会运行一个数据采集程序,他定时将各种性能数据采集下来并发送到中央的数据采集服务器上存储服务器群:存储服务器可以是ISCSI 或内置存储容量比较大的x86服务器,通过集群文件系统组成一个统一的存储池,为节点内的虚拟机提供逻辑磁盘存储、非结构数据存储以及整合备份服务1.6计算服务器群:计算服务器是高配置的八核以上服务器,计算服务器无需安装操作系统,但必须具备网络引导功能,其上运行一个Linux微内核、云计算机软件、一个与管理服务器进行通讯的Agent。

查看服务器各种性能参数

查看服务器各种性能参数提升linux下tcp服务器并发连接数限制/uid-24907956-id-3428052.html1.查看Web服务器(Nginx)的并发请求数及其TCP连接状态:netstat -n | awk '/^tcp/ {++state[$NF]} END {for(key in state) print key,"t",state[key]}'返回结果⼀般如下:LAST_ACK 5SYN_RECV 30ESTABLISHED 1597 (正常数据传输状态)FIN_WAIT1 51FIN_WAIT2 504TIME_WAIT 1057 (处理完毕,等待超时结束的请求数)其他参数说明:tcp状态:LISTEN:侦听来⾃远⽅的TCP端⼝的连接请求SYN-SENT:再发送连接请求后等待匹配的连接请求SYN-RECEIVED:再收到和发送⼀个连接请求后等待对⽅对连接请求的确认ESTABLISHED:代表⼀个打开的连接FIN-WAIT-1:等待远程TCP连接中断请求,或先前的连接中断请求的确认FIN-WAIT-2:从远程TCP等待连接中断请求CLOSE-WAIT:等待从本地⽤户发来的连接中断请求CLOSING:等待远程TCP对连接中断的确认LAST-ACK:等待原来的发向远程TCP的连接中断请求的确认TIME-WAIT:等待⾜够的时间以确保远程TCP接收到连接中断请求的确认CLOSED:没有任何连接状态2.查看哪些进程使⽤了swap分区for i in $( cd /proc;ls |grep "^[0-9]"|awk ' $0 >100') ;do awk '/Swap:/{a=a+$2}END{print '"$i"',a/1024"M"}' /proc/$i/smaps 2>/dev/null ; done | sort -k2nr | head -10上⾯的命令会列出进程id,然后⽤ps aux|grep 进程id 查看具体是什么进程使⽤了swap分区。

华为路由display查询

arp-miss ARP miss 消息

atm ATM状态和配置信息

atm-bundle ATM捆绑组

ftp-users FTP用户状态和配置信息

gtsm 通用TTL安全保护机制

hdlc HDLC信息

history-command 历史命令配置信息

calendar 月历

calibrate 全局调优

capwap CAPWAP

cfm 连通性故障管理

icmpv6 ICMPv6状态和配置信息

igmp 设置IGMP参数

igmp-snooping 设置IGMP Snooping参数

ike 指定IKE(Internet Key Exchange)模块配置信息

controller 指定controller接口

counters 接口统计信息

cpos-trunk 显示cpos-trunk信息

cpu-packet 上报CPU的报文

command-record 历史命令配置信息

component 组件信息

configuration-occupied 独享配置权限

control-flap 接口震荡控制 状态

diagnostic-information 显示系统诊断信息

dns DNS 状态和配置信息

domain 域

dot1q IEEE 802.1Q封装

increment-command 所有增量配置命令

increment-synchronization-result 同步集群成员配置文件的结果

info-center 显示信息中心配置及内容

华为交换机配置模版-脚本

总体模版sysuser-interface vty 0 4authentication-mode passwordset authentication password cipher sdsy/sdsy user privilege level 15quiuser-interface conso 0authentication-mode passwordset authentication password cipher sdsy/sdsy quiip route-static 0.0.0.0 0.0.0.0 10.1.1.3vlan 39quiint vlan 1quiundo int vlan 1vlan 255int vlan 255ip add 10.1.1.202 24int g0/0/8port link-type trunkport trunk allow-pass vlan allquiint range g0/0/1 to g0/0/7port link-typ accessport defaul vlan 39stp edged-port enableloopback-detection enableexiterrdisable recovery cause loopback-detetion errdisable recovery interval 60dhcp-snooping enableint range g0/0/8dhcp-snooping trustdhcp enable3A认证Aaalocal-user meng password cipher meng privilege level 15User-interface vty 0 4Authentication mode aaa端口聚合创建聚合组命令如下:[S9303]interface Eth-Trunk1 //聚合组名称为ETH-Trunk1[S9303-Eth-Trunk1]description To-S9303-2 //描述[S9303-Eth-Trunk1]undo port hybrid vlan 1 //去掉VLAN1的透传[S9303-Eth-Trunk1]port hybrid tagged vlan 100 to 200 //VLAN透传3进入端口,将端口加入聚合组,命令如下:[S9303]interface GigabitEthernet1/1/16 //进入G1/1/16端口[S9303-GigabitEthernet1/1/16]description To-S7810-G7/0/31 //端口描述[S9303-GigabitEthernet1/1/16]eth-trunk 1 //加入聚合组1[S9303]interface GigabitEthernet1/1/17 //进入G1/1/17端口[S9303-GigabitEthernet1/1/17]description To-S7810-G7/0/30 //端口描述[S9303-GigabitEthernet1/1/17]eth-trunk 1 //加入聚合组1dhcp enable#dhcp snooping enableuser-bind static ip-address 192.168.1.200 ---保留手动分配的地址,不加保留的手动分配的地址没法使用user-bind static ip-address 192.168.1.201 mac-address 4c1f-cc58-379e --保留手动分配的地址和MAC地址捆绑#interface Vlanif1000ip address 192.168.1.1 255.255.255.0dhcp select interfacedhcp server excluded-ip-address 192.168.1.200 192.168.1.254 ---保留手动分配的地址段expired day 0 hour 5dhcp server forbidden-ip 192.168.2.201 192.168.2.253display dhcp client#interface GigabitEthernet0/0/1port link-type accessport default vlan 1000ip source check user-bind enableip source check user-bind check-item ip-address mac-addressdhcp snooping enabledhcp snooping check user-bind enableexpired day 0 hour 5dhcp server forbidden-ip 192.168.2.201 192.168.2.253display dhcp client镜像命令:Mirroring-group 2 local 创建组Int g0/0/1Mirroring-group 2 mirroring-port both 设置被监控对象Int g0/0/2Mirroring-group 2 monitor-port Sniffer口备份和恢复Tftp 1.1.1.1 put vrpcfg.cfg 22-hw-22.cfg下载Tftp 2.2.2.2 get 23-hw22.cfg vrpcfg.vfgPrivilege levlesysname HuaWei_testsuper password level 1 cipher 456123DHCPIP-MAC绑定#############################dhcp snooping bind-table static ip-address 192.168.6.254 mac-address 0000-1111-1234 interface Ethernet 0/0/2(1)将IP192.168.1.100 mac 0001-0002-0003 固定到接口上interface GigabitEthernet 0/0/1 user-bind static ip-address 192.168.1.100 mac-address 0001-0002-0003 interface GigabitEthernet 0/0/1 vlan 10(2)接口上启用:ip source check user-bind enable即可:具体配置过程如下:Ip+mac+端口绑定<Huawei>sysEnter system view, return user view with Ctrl+Z.[Huawei][Huawei]vlan 10 //在设备上创建vlan 10[Huawei-vlan10]quit[Huawei]inter gi0/0/1 //进入接口视图[Huawei-GigabitEthernet0/0/1]port link-type access //指定接口为access类型:可直接接电脑或是服务器的那种类型[Huawei-GigabitEthernet0/0/1]port default vlan 10 // 将接口划入vlan 10;[Huawei-GigabitEthernet0/0/1]quit[Huawei]user-bind static ip-address 192.168.1.100 mac-address 0001-0002-0003 interface GigabitEthernet 0/0/1 vlan 10//在全局模式下,将IP地址(192.168.1.100),MAC地址(0001-0002-0003),具体接口(GigabitEthernet 0/0/1),//和接口所属vlan(10),绑定到一起。

产品测试报告模板

[系统名称+版本] 测试报告版本变更记录目录版本变更记录 (2)项目基本信息 (1)第1章引言 (2)1.1 编写目的 (2)1.2 项目背景 (2)1.3 参考资料 (2)1.4 术语和缩略语 (2)第2章测试概要 (3)2.1 测试用例设计 (3)2.2 测试环境与配置 (3)2.2.1 功能测试 (3)2.2.2 性能测试 (3)2.3 测试方法和工具 (4)第3章测试内容和执行情况 (4)3.1 项目测试概况表 (4)3.2 功能 (5)3.2.1 总体KPI (5)3.2.2 模块二 (5)3.2.3 模块三 (5)3.3 性能(效率) (6)3.3.1 测试用例 (6)3.3.2 参数设置 (6)3.3.3 通信效率 (6)3.3.4 设备效率 (7)3.3.5 执行效率 (7)3.4 可靠性 (8)3.5 安全性 (8)3.6 易用性 (8)3.7 兼容性 (8)3.8 安装和手册 (9)第4章覆盖分析 (9)第5章缺陷的统计与分析 (10)5.1 缺陷汇总 (10)5.2 缺陷分析 (10)5.3 残留缺陷与未解决问题 (10)第6章测试结论与建议 (11)6.1 测试结论 (11)6.2 建议 (11)项目基本信息第1章引言1.1 编写目的本测试报告为采购设备项目的测试报告,目的在于总结测试阶段的测试以及分析测试结果。

预期参考人员包括用户、测试人员、开发人员、项目管理者、其他质量管理人员和需要阅读本报告的高层经理。

……[可以针对不同的人员进行阅读范围的描述。

什么类型的人可以参见报告XXX页XXX章节等。

]1.2 项目背景本报告主要内容包括:[对项目目标和目的进行简要说明。

必要时包括简史,这部分不需要脑力劳动,直接从需求或者招标文件中拷贝即可。

]1.3 参考资料[需求、设计、测试用例、手册以及其他项目文档都是范围内可参考。

测试使用的国家标准、行业指标、公司规范和质量手册等等。

]1.4 术语和缩略语[列出设计本系统/项目的专用术语和缩写语约定。

整机查检表模板check list

4、铜排下方绝缘片无漏加,注意方向(装反了盖不到QS3.1.3.5螺钉孔)。

互 检

IPQC

5、铜排连接处涂凡士林,螺钉校验画红。

6、空开上标签无漏贴。 7、微动开关信号线连接正确,QS3插1.2脚,QS1.2.4.9.14插1.4脚。

8、机柜前视:QS14铜排空开左边贴Nomex胶纸,右边贴黄金贴纸。

7、电阻、继电器上线材连接正确,螺钉校验画红。

8、限位条插销无漏装,位置正确,1pcs。

9、整流桥二极管上线材插接正确。

1、绝缘片无漏装。

2、单板安装方向正确,螺钉无漏打,校验画红。铜螺柱位置正确,下方有平垫

监 。单板插针无插偏。

控 3、网卡盒盖无漏装,扁平电缆连接正确、方向正确。

组 件

4、XT1、XT2安装正确,信号线连接正确。

6、铜牌组件上标签无漏贴,位置正确。

7、用自攻螺钉固定空开铜牌组件,下三上二。

1、空开型号以及安装方向正确,空开下方绝缘片无漏装,固定螺钉正确。QS3 信号线在右侧。空开型号见下表。

2、空开与铜排紧固螺钉型号(有区分)正确,校验画红。

3、QS3与QS2、QS4的短接铜排当中有3处热缩套管无漏加。无压皮现象。

N

空开型号

QS1 2根 2根 1根 0

0 0 630A

QS2 1根 1根 0 0

0 0 630A

件

QS3 0 0 0 0

0 0 630A

QS4 1根 1根 1根 0

0 0 630A

QS9 0 0 0 1根 1根 0 500A

QS14 0 0 0 0

0 6根 315A

12、G12模块连接铜排安装正确,绝缘柱型号正确,铜排上绝缘片无漏装,小白 豆无漏装。

服务器配置表_模板

服务器配置表1.服务器硬件配置1.1 服务器型号1.2 CPU型号和数量1.3 内存容量和类型1.4 硬盘容量和类型1.5 网卡数量和类型1.6 电源容量和类型1.7 其他硬件组件(可选)2.系统配置2.1 操作系统版本2.2 内核版本2.3 系统位数2.4 软件安装路径2.5 防火墙配置2.6 磁盘分区和挂载点2.7 网络配置2.9 其他系统配置(可选)3.应用程序配置3.1 应用程序名称3.2 版本号3.3 配置文件路径3.4 数据库配置3.5 日志路径和级别3.6 监控和报警配置3.7 定时任务配置3.8 其他应用程序配置(可选)4.安全配置4.1 用户和权限管理4.2 网络安全配置4.3 日志审计配置4.4 攻击防护配置4.5 数据加密配置4.7 其他安全配置(可选)5.备份和恢复配置5.1 备份策略5.2 数据备份路径5.3 备份频率5.4 恢复测试计划5.5 增量备份和全量备份策略5.6 其他备份和恢复配置(可选)6.性能优化配置6.1 资源监控工具6.2 性能测试结果6.3 优化措施建议6.4 系统调优参数6.5 优化测试计划6.6 其他性能优化配置(可选)7.扩展和升级配置7.1 扩展硬件配置7.2 扩展存储容量7.3 扩展网络带宽7.4 升级软件版本7.5 升级硬件组件7.6 其他扩展和升级配置(可选)附件:1.服务器硬件配置清单2.操作系统安装文件3.应用程序安装文件4.其他相关附件(可选)注释:1.操作系统版本:指安装在服务器上的操作系统的具体版本,例如CentOS ①810.2.内核版本:指操作系统内核的具体版本号,例如4.18.0-80.el8.x86_64.3.系统位数:指操作系统的位数,如32位或64位。

4.防火墙配置:指防火墙软件的配置,如iptables或firewalld。

5.软件安装路径:指应用程序的安装目录。

6.网络配置:指服务器的IP地质、子网掩码、网关等网络相关配置。

服务器检查表

服务器检查表

服务器检查表

⒈服务器硬件检查

⑴检查服务器是否正常开启

●确认服务器电源是否接通

●检查服务器指示灯状态是否正常

⑵检查服务器内存

●查看服务器内存使用情况

●检查内存是否插好,是否有松动

⑶检查服务器硬盘

●确认硬盘是否正常工作,是否有异常声音

●检查硬盘容量使用情况

⑷检查服务器风扇和散热器

●确认风扇和散热器是否正常工作

●清理灰尘,确保散热通畅

⒉服务器软件检查

⑴检查操作系统

●确认操作系统是否正常启动

●检查操作系统更新情况,是否存在漏洞

⑵检查防火墙和安全软件

●查看防火墙配置是否正确

●确认安全软件是否更新,并进行扫描

⑶检查网络设置

●确认网络连接是否正常

●检查网络配置是否正确

⑷检查服务器备份

●确认服务器备份是否正常运行

●检查备份数据完整性和可恢复性

⒊数据库检查

⑴检查数据库连接

●确认数据库连接是否正常

●检查数据库配置是否正确

⑵检查数据库备份

●确认数据库备份是否正常

●检查备份数据完整性和可恢复性

⑶检查数据库性能

●检查数据库查询性能

●确认数据库索引是否正确使用

附件:

●服务器规格说明书

●服务器维护记录表

法律名词及注释:

⒈漏洞:指计算机系统或软件中存在的安全弱点,可能被黑客攻击利用。

⒉防火墙:用于阻止和监控网络通信的安全设备,防止未授权访问和数据泄露。

⒊备份:指将数据从主存储位置复制到其他存储设备,以便在数据损坏或丢失时进行恢复。

⒋数据库:用于存储和管理大量结构化数据的软件系统。

HP ProLiant服务器系列产品Service Pack - 2015.10说明书

Deliverables

BIOS - System ROM Online ROM Flash Component for Linux - HP ProLiant BL685c G6 (A17) Servers, v2011.05.02 Online ROM Flash Component for Linux - HP ProLiant BL2x220c G6 (I26) Servers, v2013.07.02 Online ROM Flash Component for Linux - HP ProLiant BL280c G6 (I22) Servers, v2013.07.02 Online ROM Flash Component for Linux - HP ProLiant BL2x220c G7 (I29) Servers, v2013.07.02 Online ROM Flash Component for Linux - HP ProLiant BL490c G6 (I21) Servers, v2013.07.02 Online ROM Flash Component for Linux - HP ProLiant BL490c G7 (I28) Servers, v2013.07.02 Online ROM Flash Component for VMware ESXi - HP ProLiant BL490c G7 (I28) Servers, v2013.07.02 (C) Online ROM Flash Component for Windows - HP ProLiant BL280c G6 (I22) Servers, v2013.07.02 (B) Online ROM Flash Component for Windows - HP ProLiant BL2x220c G6 (I26) Servers, v2013.07.02 (B) Online ROM Flash Component for Windows - HP ProLiant BL2x220c G7 (I29) Servers, v2013.07.02 (B) Online ROM Flash Component for Windows - HP ProLiant BL460c G7 (I27) Servers, v2013.07.02 (B) Online ROM Flash Component for Windows - HP ProLiant BL465c G7 (A19) Servers, v2014.02.02 (B) Online ROM Flash Component for Windows - HP ProLiant BL490c G6 (I21) Servers, v2013.07.02 (B) Online ROM Flash Component for Windows - HP ProLiant BL490c G7 (I28) Servers, v2013.07.02 (B) Online ROM Flash Component for Windows - HP ProLiant BL680c G7/BL620c G7 (I25) Servers, v2013.07.01 (B) Online ROM Flash Component for Windows - HP ProLiant BL685c G7 (A20) Servers, v2014.09.03 Online ROM Flash Component for Linux - HP ProLiant BL460c G6/WS460c G6 (I24) Servers, v2015.01.22 Online ROM Flash Component for Windows - HP ProLiant BL420c Gen8 (I30) Servers, v2014.11.03 Online ROM Flash Component for Windows - HP ProLiant BL460c G6/WS460c G6 (I24) Servers, v2015.01.22 Online ROM Flash Component for Windows - HP ProLiant BL465c Gen8 (A26) Servers, v2014.11.02 Online ROM Flash Component for Windows - HP ProLiant BL660c Gen8 (I32) Servers, v2014.11.02 Online ROM Flash Component for Linux - HP ProLiant BL460c G7 (I27) Servers, v2013.07.02 (C) Online ROM Flash Component for Linux - HP ProLiant BL460c Gen9/WS460c Gen9 (I36) Servers, v1.40_05-06-2015 Online ROM Flash Component for Linux - HP ProLiant BL465c G7 (A19) Servers, v2014.02.02 (C) Online ROM Flash Component for Linux - HP ProLiant BL660c Gen9 (I38) Servers, v1.40_05-06-2015 Online ROM Flash Component for Linux - HP ProLiant BL680c G7/BL620c G7 (I25) Servers, v2013.07.01 (C) Online ROM Flash Component for Linux - HP ProLiant BL685c G7 (A20) Servers, v2014.09.03 (C) Online ROM Flash Component for VMware - HP ProLiant BL460c Gen9/WS460c Gen9 (I36) Servers, v1.40_05-06-2015 Online ROM Flash Component for VMware - HP ProLiant BL660c Gen9 (I38) Servers, v1.40_05-06-2015 Online ROM Flash Component for VMware ESXi - HP ProLiant BL420c Gen8 (I30) Servers, v2014.11.03 (B) Online ROM Flash Component for VMware ESXi - HP ProLiant BL460c G7 (I27) Servers, v2013.07.02 (E) Online ROM Flash Component for VMware ESXi - HP ProLiant BL465c G7 (A19) Servers, v2014.02.02 (C) Online ROM Flash Component for VMware ESXi - HP ProLiant BL465c Gen8 (A26) Servers, v2014.11.02 (B) Online ROM Flash Component for VMware ESXi - HP ProLiant BL660c Gen8 (I32) Servers, v2014.11.02 (B) Online ROM Flash Component for VMware ESXi - HP ProLiant BL680c G7/BL620c G7 (I25) Servers, v2013.07.01 (E) Online ROM Flash Component for VMware ESXi - HP ProLiant BL685c G7 (A20) Servers, v2014.09.03 (C) Online ROM Flash Component for Windows x64 - HP ProLiant BL460c Gen9/WS460c Gen9 (I36) Servers, v1.40_05-06-2015 Online ROM Flash Component for Windows x64 - HP ProLiant BL660c Gen9 (I38) Servers, v1.40_05-06-2015 Online ROM Flash Component for Linux - HP ProLiant BL420c Gen8 (I30) Servers, v2014.11.03 (B) Online ROM Flash Component for Linux - HP ProLiant BL460c/WS460c Gen8 (I31) Servers, v2015.06.01 Online ROM Flash Component for Linux - HP ProLiant BL465c Gen8 (A26) Servers, v2014.11.02 (B) Online ROM Flash Component for Linux - HP ProLiant BL660c Gen8 (I32) Servers, v2014.11.02 (B) Online ROM Flash Component for VMware ESXi - HP ProLiant BL460c/WS460c Gen8 (I31) Servers, v2015.06.01 Online ROM Flash Component for Windows - HP ProLiant BL460c/WS460c Gen8 (I31) Servers, v2015.06.01

软件项目系统测试报告模板

XXXXXX项目测试报告目录一、项目概述 (1)1.项目说明 (1)2.系统架构图 (1)3.系统用户说明 (2)4.参考资料 (3)二、测试方法 (4)三、测试环境 (4)四、测试场景 (7)五、测试结果 (7)六、测试结论和资源需求 (9)1.应用服务器 (9)2.数据库服务器 (9)3.计算资源申请量 (9)4.存储资源申请量 (10)一、项目概述1.项目说明2019年3月19日会议审议通过了《关于深化公共资源交易平台整合共享的指导意见》,即国办函〔2019〕41号。

会议指出,深化公共资源交易平台整合共享,要坚持应进必进、统一规范、公开透明、服务高效原则,加快推进平台交易全覆盖,完善分类统一的交易制度规则、技术标准、数据规范,创新交易监管体制,推动公共资源阳光交易,着力提高公共资源配置效率和公平性。

马兴瑞省长在省公共资源交易中心调研时的指示要求:推动省公共资源交易平台做强做大。

贯彻《国务院办公厅转发国家发展改革委关于深化公共资源交易平台整合共享指导意见的通知》(国办函〔2019〕41号)部署要求,对标全国公共资源交易先进省份找差距补短板,与“数字政府”建设密切结合,进一步明确发展方向和职能定位,认真履行公益服务职责,做大交易业务规模,更好发挥省级公共资源交易平台作用。

本期项目目标为初步形成全省统一制度规则、技术标准、信息资源共享机制,基本建成与覆盖3个试点地市各XX系统。

2.系统架构图3.系统部署图4.系统用户说明随着公共资源交易领域深化改革的落地,我省公共资源交易整合不断深入,全省公共资源交易各主体逐步进入统一门户办理相关业务。

具体业务规模预估如下:省市直行政机关、事业单位、社会团体采购单位约XXXX家,平均每家采购人约XX个用户,采购人用户数量共计约XXXXX人;采购代理机构约XXXX家,每家代理机构约XXX个用户,代理机构共计XXXXXX人;采购评审专家约XXXX人;服务供应商约XXXX万家;社会公众用户约XXX万人。

服务器配置表_模板

服务器配置表1·服务器概述1·1 服务器名称1·2 服务器型号1·3 服务器品牌1·4 服务器操作系统2·服务器硬件配置2·1 CPU信息2·2 内存容量2·3 硬盘容量2·4 网卡配置2·5 RD配置3·服务器软件配置3·1 操作系统配置3·2 数据库配置3·3 网络服务配置3·4 安全配置4·服务器网络配置4·1 IP地质4·2 网关设置4·3 DNS设置4·4 防火墙配置4·5 端口转发配置5·服务器备份策略5·1 数据备份频率5·2 数据备份方式5·3 备份存储位置5·4 备份恢复测试计划6·服务器监控配置6·1 监控软件安装配置 6·2 监控项设置6·3 告警设置7·服务器安全策略7·1 防火墙配置7·2 安全补丁更新策略7·3 访问控制策略8·服务器日志配置8·1 登录日志记录8·2 系统日志记录8·3 应用程序日志记录9·附件●服务器配置文件●服务器备份脚本法律名词及注释:●操作系统:计算机系统的核心软件,用于管理和控制硬件资源以及为应用程序提供支持。

●数据库:用于存储、管理和检索数据的电子系统。

●网卡:网络接口卡,用于在计算机与网络之间进行通信的硬件设备。

●RD配置:独立磁盘冗余阵列(Redundant Array of Independent Disks),用于将多个磁盘驱动器组合成一个逻辑单元,提高容错性和性能。

●IP地质:Internet协议地质,用于在网络上唯一标识设备的数字标签。