iptables_防火墙技术研究及实现

针对应用层过滤的Iptables防火墙扩展功能应用研究

2 N tie/ pa I 框架 e ft r l b s I t e

2 1N tl r p b s . e ie t l 简介 ft /I a e

Li u n x是一 个著 名的开 源操作 系统 ,在 网络 服务 器领 域 有着 广泛 的应用 。L n x为我们提 供 了一个功 能强 大的 iu 防火墙 I t b e ,具备 了通 常在商业 防火墙 实现 的大 多数 p a ls

dsg a i wa[b sd n pa l ad o t ue h e p n fn t n y s g p 2 L7 ie , whc ae h pi r a pi t n o api to ein f e l ae o i be n h w O s te x ad uc i b u i ip p, ~fl r r t s o n t i h r te r y pla i f r pla in ma c o c

ly r o pa s a e f it Ne .

Ke w o d :Frwal;Ln x ;Itbe y rs i e l i u p a ls;ip p ;L -fle p2 7 i r t

1引言

随 着 网 络 技 术 的 普 及 ,在 网 络 带 来 工 作 便 利 的 同

它主要分为四部分 : 连线跟踪( n et nrci ) c nc ot kn 、数 0 i a g

It be p a l s由两个 子 系统 组 成 : 核模 块 和用 户 接 1 内 3

Nefle /I t b e 防火 墙 因其功能 强大 、成本 低廉 、应 tit r p 应用。 作为网 层包过 火墙, 应 程序。 核 可以 eie的规 表进 管 络 滤防 用 内 模块 对Ntlr 则 行 理, ft

Linux命令高级技巧使用iptables配置防火墙规则

Linux命令高级技巧使用iptables配置防火墙规则iptables是Linux系统上一款用于配置网络防火墙的工具。

通过使用iptables,可以实现对传入和传出网络数据包的过滤和转发,以保护服务器和网络的安全。

本文将介绍一些使用iptables配置防火墙规则的高级技巧。

一、iptables概述iptables是Linux系统上的一个基于内核模块netfilter的防火墙软件。

通过对数据包进行过滤和转发,可以实现网络安全的保护。

其主要功能包括:过滤、NAT和转发。

二、iptables基本命令1. 查看当前iptables规则iptables -L2. 清除当前iptables规则iptables -F3. 允许来自指定IP的数据包通过iptables -A INPUT -s 192.168.1.100 -j ACCEPT4. 阻止来自指定IP的数据包通过iptables -A INPUT -s 192.168.1.100 -j DROP5. 允许某一特定端口的数据包通过iptables -A INPUT -p tcp --dport 80 -j ACCEPT6. 允许所有已建立的连接通过iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT7. 阻止所有其他数据包通过iptables -A INPUT -j DROP三、iptables高级技巧1. 使用iptables实现端口转发在实际应用中,经常需要将某一端口的访问请求转发到另一台服务器上。

通过iptables可以轻松实现该功能。

例如,将来自本地端口8080的访问请求转发到内网服务器192.168.1.100的80端口:iptables -t nat -A PREROUTING -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.100:802. 使用iptables实现负载均衡通过使用iptables和SNAT,可以实现对多台服务器的负载均衡。

iptables设置防火墙规则

iptables设置防火墙规则以iptables设置防火墙规则为标题,可以写一篇关于iptables防火墙规则的文章。

下面是一种可能的写作方式:标题:使用iptables设置防火墙规则保护网络安全导言:在当前的网络环境中,保护网络安全是至关重要的。

为了防止网络攻击和非法访问,我们可以使用iptables来设置防火墙规则。

本文将介绍iptables的基本概念和常用命令,并提供一些示例来帮助您理解如何使用iptables保护您的网络。

一、iptables简介iptables是一个在Linux系统上使用的防火墙工具,它可以监控和过滤网络流量,以及控制网络数据包的传输。

iptables可以根据预定义的规则集来允许或拒绝特定的网络连接。

二、iptables基本命令1. 添加规则:使用iptables的-A选项可以向规则链中添加新的规则。

例如,以下命令将允许从特定IP地址(192.168.1.100)访问SSH服务:iptables -A INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT2. 删除规则:使用iptables的-D选项可以从规则链中删除指定的规则。

例如,以下命令将删除允许从特定IP地址(192.168.1.100)访问SSH服务的规则:iptables -D INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT3. 查看规则:使用iptables的-L选项可以查看当前规则链中的规则。

例如,以下命令将显示INPUT规则链中的所有规则:iptables -L INPUT三、常用的防火墙规则示例1. 允许特定IP地址的访问:以下命令将允许来自192.168.1.100的IP地址访问HTTP服务:iptables -A INPUT -s 192.168.1.100 -p tcp --dport 80 -j ACCEPT2. 允许特定端口的访问:以下命令将允许所有IP地址访问SSH服务:iptables -A INPUT -p tcp --dport 22 -j ACCEPT3. 拒绝特定IP地址的访问:以下命令将拒绝来自192.168.1.200的IP地址访问FTP服务:iptables -A INPUT -s 192.168.1.200 -p tcp --dport 21 -j DROP4. 阻止所有对外部SSH服务的访问:以下命令将阻止所有对外部SSH服务的访问:iptables -A INPUT -p tcp --dport 22 -j DROP四、更高级的防火墙规则设置1. 限制连接速率:可以使用iptables的限速模块来限制特定IP地址的连接速率。

Linux命令高级技巧使用iptables和ipset进行高级网络防火墙配置

Linux命令高级技巧使用iptables和ipset进行高级网络防火墙配置在网络安全领域,配置高级网络防火墙是至关重要的。

Linux操作系统提供了一些强大的工具来实现这一目的,其中最常用的是iptables和ipset。

本文将介绍如何使用这两个工具来进行高级网络防火墙配置。

一、iptables简介iptables是一个功能强大的Linux防火墙工具,它允许管理员配置、管理和维护网络安全规则集。

iptables使用内核的netfilter框架来实现数据包过滤和转发。

它可以根据网络协议、源IP地址、目标IP地址、端口号等多个条件来过滤和控制数据包的流动。

下面是一些常用的iptables命令及其功能:1. iptables -A chain -p protocol --source address --destination address --dport port -j action:添加规则到指定链,根据指定条件决定数据包的操作(动作)。

2. iptables -D chain rule-number:从指定链中删除指定规则。

3. iptables -L:列出当前的防火墙规则集。

4. iptables -F chain:清空指定链中的所有规则。

5. iptables -P chain target:设置指定链的默认策略。

二、ipset简介ipset是一个用于管理大规模IP地址和端口的工具,它可以与iptables一起使用,提高防火墙规则的效率和性能。

ipset通过将IP地址和端口号存储在内存中的数据结构中,可以更快地匹配和过滤数据包。

ipset的一些常用命令如下:1. ipset create setname type:创建一个新的ipset。

2. ipset add setname entry:将条目添加到指定的ipset中。

3. ipset del setname entry:从指定的ipset中删除条目。

iptables和firewalld防火墙总结(史上最全)

iptables和firewalld防⽕墙总结(史上最全)防⽕墙管理⼯具保证数据的安全性是继可⽤性之后最为重要的⼀项⼯作,防⽕墙技术作为公⽹与内⽹之间的保护屏障,起着⾄关重要的作⽤。

⾯对同学们普遍不了解在RHEL7系统中新旧两款防⽕墙的差异,认识在RHEL7系统中firewalld防⽕墙服务与iptables防⽕墙服务之间的关系,从理论和事实层⾯剖析真相。

本章节内将会分别使⽤iptables、firewall-cmd、firewall-config和Tcp_wrappers等防⽕墙策略配置服务来完成数⼗个根据真实⼯作需求⽽设计的防⽕墙策略配置实验,让同学们不仅能够熟练的对请求数据包流量进⾏过滤,还能够基于服务程序进⾏允许和关闭操作,做到保证安全万⽆⼀失。

保证数据安全性是继可⽤性之后最为重要的⼀项⼯作,众所周知外部公⽹相⽐企业内⽹更加的“罪恶丛⽣”,因此防⽕墙技术作为公⽹与内⽹之间的保护屏障,虽然有软件或硬件之分,但主要功能都是依据策略对外部请求进⾏过滤。

防⽕墙技术能够做到监控每⼀个数据包并判断是否有相应的匹配策略规则,直到匹配到其中⼀条策略规则或执⾏默认策略为⽌,防⽕墙策略可以基于来源地址、请求动作或协议等信息来定制,最终仅让合法的⽤户请求流⼊到内⽹中,其余的均被丢弃。

图8-1 防⽕墙作为公⽹与内⽹之间的保护屏障在红帽RHEL7系统中Firewalld服务取代了Iptables服务,对于接触系统⽐较早或学习过红帽RHEL6系统的读者来讲,突然改⽤Firewalld服务后确实不免会有些抵触⼼理,或许会觉得Firewalld服务是⼀次不⼩的改变。

但其实Iptables服务与Firewalld服务都不是真正的防⽕墙,它们都只是⽤来定义防⽕墙策略功能的“防⽕墙管理⼯具”⽽已,iptables服务会把配置好的防⽕墙策略交由内核层⾯的netfilter⽹络过滤器来处理,⽽firewalld服务则是把配置好的防⽕墙策略交由内核层⾯的nftables包过滤框架来处理。

Linux命令高级技巧使用iptables命令配置和管理防火墙规则

Linux命令高级技巧使用iptables命令配置和管理防火墙规则Linux系统中有许多命令可以使用,其中iptables命令是用于配置和管理防火墙规则的重要工具。

本文将介绍一些使用iptables命令的高级技巧,帮助读者更好地理解和使用这个命令。

一、iptables命令简介iptables是一个用于IPv4包过滤和控制Linux内核防火墙服务的用户空间工具。

它可以进行网络地址转换(NAT)、数据包过滤、端口重定向等操作,是保护计算机系统免受恶意攻击的重要工具。

二、iptables命令基本语法iptables命令的基本语法如下所示:iptables [选项] [链] [规则规格]其中,选项是可选的,用于指定不同的功能;链用于指定规则要应用的链,例如INPUT、FORWARD、OUTPUT等;规则规格用于指定具体的防火墙规则。

三、iptables命令常用选项1. -A:追加一条规则到某个链的末尾2. -I:向某个链中的指定位置插入一条规则3. -D:从某个链中删除一条规则4. -P:设置某个链的默认策略5. -L:列出某个链中的所有规则6. -F:清除某个链中的所有规则四、iptables命令高级技巧1. 配置端口转发使用iptables命令可以轻松实现端口转发,将外部请求转发到内部服务器。

例如,要将外部的SSH请求转发到内部服务器的SSH端口,可以使用如下命令:iptables -t nat -A PREROUTING -p tcp --dport 22 -j DNAT --to-destination 内部服务器IP地址:22这样,外部用户连接到本机的22端口时,请求将被转发至内部服务器的22端口。

2. 过滤IP地址通过iptables命令,可以方便地过滤特定的IP地址或IP地址段。

例如,要拒绝来自某个IP地址的所有请求,可以使用如下命令:iptables -A INPUT -s 某个IP地址 -j DROP这样,来自该IP地址的请求将被直接拒绝。

Linux下基于iptables的防火墙设计与实现

随着防火墙技术和密码技术 的结合, 防火墙市场得到 了

长足的发展 , 目前 已经有 c ek P i tM l ya 、u 、B 、 h c on 、ik w ys n IM

TI A1 av st Cy rg a S、 t i a、 be u rd、 tg ar Ra 0 U a C m、 Ne u d、 pt r、 ki h、 O

It r e n en t网上发展最快的新兴行业之一 。

配。 过滤规则基 于 I P包的包头信息 , 包头信息中包括 I P源 地址 、 目标地址 、传输协议 (TPuP IM 等) 、c/ I P c 、D 、 P c TP uP 目 D 标端 口、 数据报类型 ( Y/c 、 、c 消息等) sNAK数据 I旧 。 只有满足过滤条件的数据包才被转发到相应的 目的地 , 其余

~

D sg n m lm n a ino iu ie a B sd 0 p a ls e in ad Ipee tto fL nxF rw l a e n Itb e 1.

张玉 辉

Z n hui ha g Yu

茎

堕

塑

( 东华理工大学,江西 抚州 34 o ) 4Oo

数据包贝从数据流 中丢弃 如果没有匹配规则 , u 用户配置的 默认参数会决定是转发还是丢弃数据包 。 配置包过滤类型防火墙规则一般有两种方式 : ①首先允 许所有的包 , 然后再禁止有危险的包通过防火墙 : ②首先禁 止所有的包 , 然后再根据所需要 的服务允许特定的包 通过 防 火墙。

手段 , 它适用于所有 网络服务 , 大程度上 满足了绝大多数 很

用户的安全要求 。包过滤类型 防火墙工作在 o I网络参考 s

模型的网络层和传输层 , 这种类型的防火墙根据定义好的过

基于iptables的Linux防火墙的配置和实现

文章编号:100721385(2008)022*******基于iptables的L inux防火墙的配置和实现宛 钺(沈阳航空工业学院网络中心,辽宁沈阳 110034)摘 要:目前防范外部网络攻击的有效的方式是在核心层上端采用与外网相连以达到网络防御的效果的各类硬件防火墙产品,但是添加硬件防火墙产品的同时也增加运营成本。

为此采用一台高配置的网络服务器进行防火墙的配置来实现上述功能,同时通过研究netfilter/i p table s信息包过滤系统以及配置相应的防火墙的策略,可以实现硬件防火墙的各项功能,在使用高配置的网络服务器的同时也降低了网络安全上的成本,并增加了其灵活性,同时也达到硬件防火墙的效果。

关键词:防火墙;信息包;过滤;规则中图分类号:TP393108文献标识码:A1 L inux防火墙的简介L inux因其健壮性、可靠性、灵活性以及无限范围的可定制性而在I T业界变得非常受欢迎。

L inux具有许多内置的能力,使开发人员可以根据自己的需要定制其工具、行为和外观,而无需昂贵的第三方工具。

如果L inux系统连接到因特网或LAN、服务器或连接LA N和因特网的代理服务器,所要用到的一种内置能力就是针对网络上L inux系统的防火墙设计和实现。

可以在netfil2 ter/iptables I P信息包过滤系统(它集成在 2.4.x 版本的Linux内核中)的帮助下运用这种能力。

则该系统有利于在L inux系统上更好地控制I P 信息包过滤和防火墙配置。

2 信息包过滤的原理和防火墙设计对于连接到网络上的L inux系统来说,防火墙是必不可少的防御机制,它只允许合法的网络流量进出系统,而禁止其它任何网络流量。

为了确定网络流量是否合法,防火墙依靠它所包含的由网络或系统管理员预定义的一组规则。

这些规则告诉防火墙某个流量是否合法以及对于来自某个源、至某个目的地或具有某种协议类型的网络流量要做些什么。

利用Iptables实现网络黑白名单防火墙怎么设置

利用Iptables实现网络黑白名单防火墙怎么设置防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。

这篇文章主要介绍了详解Android 利用Iptables实现网络黑白名单(防火墙),小编觉得挺不错的,现在分享给大家,也给大家做个参考。

一起跟随小编过来看看吧具体步骤二、Iptables网络黑白名单(防火墙)实现细节因为考虑到一些权限的问题所以在实现方法上采用的是创建一个systemserver来运行这些方法。

并提供出manager到三方应用,这样在调用时可以排除一些权限的限制。

同时本文只是做一个简单的参考概述,所以在后文中只提供了增加黑白名单的方法和iptables规则,并没有提供相应的删除规则等,原理类似大家可自行补充添加。

2.1、创建systemserver2.1.1、在/system/sepolicy/service.te中添加type fxjnet_service, system_api_service, system_server_service, service_manager_type;2.2.2、在/system/sepolicy/service_contexts中添加如下,fxjnet u:object_r:fxjnet_service:s02.2.3、在frameworks/base/core/java/android/content/Context.java中添加也可以不添加这个,只不过为了后面调用方便所以添加了。

如果跳过此步,那么后面出现Context.FXJNET_SERVICE的地方都用字串代替即可。

public static final String FXJNET_SERVICE="fxjnet";2.2.4、在/frameworks/base/core/java/android/app/SystemServiceRegistr y.java的静态代码块中添加如下代码注册service。

基于Iptables防火墙规则生成的研究与实现

1 引 言

网络 技 术 的 发 展 为 人 们 的 生 活 和 工 作 带 来 了 非 常

渗透性 。

如 今 防火 墙 涵 盖 的 内容 已 经 突 破 了 以 往 的包 过 滤

多 的便利 。然而人们在享受 互联 网所 带来的资 源共 享 的便利 的同时 ,也不得不 面对 网络 开放所带来 的数 据

动生 成规 则 的问题 ,为设 置 良好 规则 集 、确 保 防火墙 规 则应 与实 际 网络访 问活动 紧 密相 关提 供 了一 种解 决方 法。

关键 词 :规 则 生成 ;防火 墙 ;it l ; 日志 pa e bs

中图分 类号 :T 3 3 P9. 0 文献 标识 码 :A 文 章编 码 :17— 2 12 1 )3 08 —4 62 65 (02 0— 09 0

Absr t Th c r ffr wal ul g n rto s d n pa ls s r l e ta t n lo ih tac: e oe o e l r e e e ain ba e o I tbe i u e xr ci ag rt m.Th loih i o e ag rtm c u d fg r u o l ueo t i wh te h o ti ta k d a c ri g t he itblslg n xr c h t c ig f au e ifr to nd a d te t h s eh r te h s satc e c od n o t p a e o ,a d e ta tt e at kn e t r no main a d h m o te hot a i e l ue s t frwalr l e .Ru eg n rto o l fe t ey s le te p o lm fa tmaial ul e e ain i rwala c r i gt h l e e ain c u d efci l ov h r be o uo tc l r e g n rto n af e l c o d n o te v y i

Iptables防火墙总体架构实现研究

) 信息项 / ;

i f p o _ fu e in c e t p w r c dea ha to = r ae

_

_

p ̄_ nr( eah eo ”0 4 ,pw r e t ” fu at n, 6 4 if_ yd i

po_ i) rcdr; 默认动作项 /

i f p o _ o p u e=c e t pw rc lg a s r ae

_

_

m dr(if” rc nt/ k i . w ,po_ e; | p )*在 /rent 建 立 po/e 下

s f 目录 ¥ iw p /

i f p o n o=c e t p o _ nr ( i om t n , 6 4 i w p o _ i pw r e i f r ae r e t ” fr ai ” 0 4 , p _ rc dr c y n o f

2Itbe . a ls防火墙的规则编 写、 断和使 用方法设计 p 判 防火墙的规则匹配代码在一条链 上查 看所有 的规则 ,与截取的网 络数据进行匹配性计算 , 直到找到一个 匹配项或者规则 到达链 的末尾 。 在开始遍历链表之前先查看链表是否为空 , 如果为空则退 出。 了减少 为 匹配计算 的计算 量 , 先将网络数据 的 I 头 部和负载部分进行计 算。匹 P 配计算如果找到匹配规则 , 会将此规则指针返 回, 否则返 回空指针 。 规则判断主要过程为先判断源 I P地址 、 目的 I 地址和协议类型是 P 否匹配 , 再判断端 口和附加项的匹配情况 。 所谓规则 , 就是指在一条链上 , 对不 同的连接和数据包进行 阻塞或 是允许它们的去向。所有的规则都需要插 入到特定 的链上才 能产生效 果。而书写规则的语法格式在前面已经有所介绍 。 本防火墙要 实现 的处理 方式有三种 : 一是 接受 ( C P ; 是丢 AC E T)二 弃(R P ; D O )三是转发( 0 wA D) FR R 。

嵌入式Linux可用的防火墙——iptables:实现ip白名单、mac地址白名单

嵌⼊式Linux可⽤的防⽕墙——iptables:实现ip⽩名单、mac地址⽩名单iptables是linux系统下的⼀个功能强⼤的模块,不仅可以⽤作防⽕墙,还可以实现NAT等众多路由功能。

iptables的容器有很清晰的层次关系:1. iptables是表的容器,iptables包含表(4张表)2. 表是链的容器,每个表都包含若⼲个链3. 链是规则的容器,真正的过滤规则是属于链⾥⾯的iptables是采⽤数据包过滤机制⼯作的,它会对请求的数据包的包头数据进⾏分析,并根据预先设定的规则来进⾏匹配,决定是否可以进⼊主机,流程如下:从上图不难看出,防⽕墙是⼀层层过滤的,按照配置规则的顺序从上到下,从前到后进⾏过滤。

如果匹配上规则,即明确了是阻⽌还是通过,此时数据包就不再往下匹配新规则了。

否则⼀直向下匹配,直到匹配到默认规则,得到明确的阻⽌或通过;防⽕墙的默认规则是对应链的所有规则执⾏完后才会执⾏的。

iptables根据功能和表的定义划分包含三个表,filter,nat,mangle,其每个表⼜包含不同的操作链(Chains)。

要使⽤iptables实现ip⽩名单、mac地址⽩名单,只需使⽤filter表。

filter表包含的操作链有三个:INPUT、FORWARD、OUTPUT:1.INPUT负责过滤所有⽬标地址是本机地址的数据包,即进⼊主机的数据包2.FORWARD负责转发流经主机的数据包3.OUTPUT负责处理所有源地址是本机地址的数据包,即主机发出的数据包防⽕墙功能主要设定INPUT链的规则。

⾸先加载如下模块到Linux内核:modprobe ip_tablesmodprobe iptable_filtermodprobe iptable_natmodprobe ip_conntrack 连接跟踪modprobe ip_conntrack_ftp 连接跟踪modprobe ip_nat_ftpmodprobe ipt_stateiptables的语法如下:iptables -P INPUT DROPiptables [-A/-I num] INPUT -m mac --mac-source XX:XX:XX:XX:XX:XX -j ACCEPT-A: 添加规则到指定链的结尾,最后⼀条-I num: 添加规则到指定链的指定⾏,num默认为1,即添加到第⼀条-t: 指定表,不指定默认为filter-p: 指定协议(all,tcp,udp,icmp),默认为all--dport: 指定端⼝-j: 处理的⾏为, ACCEPT, DROP, REJECT(最好使⽤drop⽽⾮reject,因为'拒绝'会返回给⽤户信息)-P: 设置默认策略-s: 匹配来源地址IP/MASK-i: 接⽹卡名称,匹配从这块⽹卡流⼊的数据-o: 接⽹卡名称,匹配从这块⽹卡流出的数据#setting for loopback interfaceiptables -A INPUT -i lo -j ACCEPTiptables -A OUTPUT -o lo -j ACCEPT-m mac --mac-source XX:XX:XX:XX:XX:XX-m state --state NEW/ESTABLISHED/RELATED/INVALID //可以⽤,连接多个可以看到,实例的第⼆句即是将某个MAC地址加⼊⽩名单中。

实验报告_53

一、嵌入式防火墙设计1. 基于 Iptables-Ipset-NF-hipac 的防火墙设计Iptables 的优势在于具有足够的灵活度,并且功能强大,面面俱到;劣势是在数量巨大的规则集时性能低下。

然而 Ipset 虽然具有很好的性能,将 Iptables 的时间复杂度从O(n) 降到了O(1),但集合里所有的 IP 对应到同一个处理操作,在面对并非一次性更新的规则集合时,显得用处不大。

NF-hipac 的灵活性和性能处于前二者之间,但是只能代替 Iptables-t filter 选项。

因此,综合三个工具的优势,设计出一个更加优秀的防火墙方案: (1) Ipset 负责一次性大规模更新同一处理操作的IP 集; (2) NF-hipac 负责独立零散的过滤规则的更新;(3) Iptables 用来进行其他子功能(数据包转发、数据包地址伪装等)操作。

这样既保证了系统运行的高性能,又能覆盖所需的全部功能。

本文设计的嵌入式 Linux 防火墙的整体体系架构如图1所示。

硬件层为ARM9的处理器,操作系统内核为经过移植的Linux (版本2.6.13) 内核,并且支持 NetFilter 。

用户态则移植了三款防火墙工具,并且都是在 Netfilter 架构的基础上进行开发的,包括Iptables 、Ipset 以及NF-hipac 。

2. 开发平台及编译环境本文设计的嵌入式Linux 防火墙方案是在HIT-ES-DK01平台上实现的。

该平台采用ATMEL 公司 AT91RM9200(ARM920T) 嵌入式处理器,主频180MHz ,带有 MMU 存储器管理单元,内嵌 10M / 100M 自适应以太网。

开发板上还包括64MBSDRAM 、256MB / 1GBNand Flash 和16MB Nor Flash ,板上集成4线电阻式触摸屏接口、TFT 液晶屏接口,最大支持16BPP 模式800觹600分辨率,板载RS232、RS485、RJ45、USB 等接口以及 CAN 总线接口及多种存储卡接口。

iptables网络防火墙、SNAT、DNAT原理及端口重定向实战

iptables⽹络防⽕墙、SNAT、DNAT原理及端⼝重定向实战⽹络防⽕墙iptables/netfilter⽹络防⽕墙:(1) 充当⽹关(2) 使⽤filter表的FORWARD链注意的问题:(1) 请求-响应报⽂均会经由FORWARD链,要注意规则的⽅向性(2) 如果要启⽤conntrack机制,建议将双⽅向的状态为ESTABLISHED的报⽂直接放⾏实现内⽹ping通外⽹,外⽹⽆法ping通内⽹第⼀种实现⽅法:环境准备:A主机:192.168.37.6(NAT模式,做内⽹)B主机:192.168.37.7(NAT模式),172.16.0.7(桥接模式)B主机作为防⽕墙C主机:172.16.0.17(桥接模式,做外⽹)(1)在A主机修改IP地址[root@centos7network-scripts]#cat ifcfg-ens33DEVICE=ens33BOOTPROTO=staticIPADDR=192.168.37.6PREFIX=24GATEWAY=192.168.37.7 #指定防⽕墙左侧的IP地址ONBOOT=yes(2)修改B主机的NAT模式IP地址配置⽂件[root@centos7network-scripts]#cat ifcfg-ens33DEVICE=ens33BOOTPROTO=noneIPADDR=192.168.37.7PREFIX=24ONBOOT=yesGATEWAY=192.168.34.2DNS1=114.114.114.114修改B主机桥接模式IP地址配置⽂件[root@centos7network-scripts]#cat ifcfg-ens37DEVICE=ens37BOOTPROTO=noneIPADDR=172.16.0.7PREFIX=16ONBOOT=yesDNS1=114.114.114.114(3)在C主机修改IP地址[root@centos777network-scripts]#cat ifcfg-ens37DEVICE=ens37BOOTPROTO=dhcpIPADDR=172.16.0.17PREFIX=16GATEWAY=172.16.0.7 # 指定防⽕墙右侧的IP地址ONBOOT=yes(4)在B主机修改路由规则,将A主机和C主机跨⽹段ping通[root@centos7~]#vim /etc/sysctl.confnet.ipv4.ip_forward=1[root@centos7~]#sysctl -p 使配置⽂件⽣效net.ipv4.ip_forward = 1(5)在B主机设置(防⽕墙)设置FORWARD请求与响应防⽕墙策略,实现A主机ping通C主机策略,但是C主机⽆法ping通A主机[root@centos7~]#iptables -A FORWARD -j REJECT 在B主机(防⽕墙)设置⼀个FORWARD拒绝策略[root@centos7~]#iptales -vnL --line-numbers[root@centos7~]#iptables -vnL --line-numbersChain INPUT (policy ACCEPT 85 packets, 6520 bytes)num pkts bytes target prot opt in out source destinationChain FORWARD (policy ACCEPT 0 packets, 0 bytes)num pkts bytes target prot opt in out source destination1 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachableChain OUTPUT (policy ACCEPT 63 packets, 5876 bytes)num pkts bytes target prot opt in out source destination[root@centos7 ~]# iptables -I FORWARD 1 -s 192.168.37.0/24 -p icmp --icmp-type 8 -j ACCEPT # 设置A主机请求允许的策略[root@centos7 ~]# iptables -I FORWARD 1 -d 192.168.37.0/24 -p icmp --icmp-type 0 -j ACCEPT # 设置A主机响应允许的策略第⼆种实现⽅法:也可以删除内⽹的响应允许IP,添加⼀个state模块,进⾏状态跟踪,ping通出去,回来就成为⽼的状态,也可以成功,此⽅法也可以[root@centos7~]#iptables -D FORWARD 2[root@centos7~]#iptables -I FORWARD 1 -m state --state ESTABLISHED,RELATED -j ACCEPT[root@centos7~]#iptables -vnL --line-numbersChain INPUT (policy ACCEPT 49 packets, 3608 bytes)num pkts bytes target prot opt in out source destinationChain FORWARD (policy ACCEPT 0 packets, 0 bytes)num pkts bytes target prot opt in out source destination1 5 420 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED2 3 252 ACCEPT icmp -- * * 192.168.37.6 0.0.0.0/0 icmptype 83 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachableChain OUTPUT (policy ACCEPT 34 packets, 3040 bytes)num pkts bytes target prot opt in out source destination实现内⽹访问外⽹httpd服务(1)在C主机安装httpd服务 [root@centos777~]#yum install httpd[root@centos777~]#systemctl start httpd[root@centos777~]#echo internet server > /var/www/html/index.html(2)在B主机设置防⽕墙策略,允许内⽹访问外⽹的httpd服务,但外⽹不能访问内⽹的服务[root@centos7~]#iptables -I FORWARD 2 -s 192.168.37.0/24 -p tcp --dport 80 -j ACCEPT(3)此时在A主机就可以访问C主机(外⽹)httpd服务[root@centos7network-scripts]#curl 172.16.0.17internet server(4)C主机也可以对外⽹的httpd进⾏加密httpd服务[root@centos777~]#yum install mod_ssl -y[root@centos777~]#systemctl restart httpd(5)在B主机设置⼀个加密443和httpd端⼝80的防⽕墙规则[root@centos7~]#iptables -I FORWARD 2 -s 192.168.37.0/24 -p tcp -m multiport --dport 80,443 -j ACCEPT(6)此时在A主机就可以进⾏加密访问外⽹httpd服务[root@centos7network-scripts]#curl -k https://172.16.0.17 加上-k不需要进⾏证书检测internet server实现外⽹访问内⽹HTTP服务也可以在B主机实现外⽹访问内⽹的httpd服务[root@centos7~]#iptables -I FORWARD 2 -d 192.168.37.6 -p tcp -m multiport --dport 80,443 -j ACCEPT[root@centos7~]#iptables -vnLChain INPUT (policy ACCEPT 20 packets, 1528 bytes)pkts bytes target prot opt in out source destinationChain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination34 4644 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED0 0 ACCEPT tcp -- * * 0.0.0.0/0 192.168.37.6 multiport dports 80,4434 240 ACCEPT tcp -- * * 192.168.37.0/24 0.0.0.0/0 multiport dports 80,4434 336 ACCEPT icmp -- * * 192.168.37.6 0.0.0.0/0 icmptype 884 4889 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachableChain OUTPUT (policy ACCEPT 14 packets, 1304 bytes)pkts bytes target prot opt in out source destination(8)在C主机访问A主机的HTTPD服务[root@centos777~]#curl 192.168.37.6lan server链管理:-N:new, ⾃定义⼀条新的规则链-X:delete,删除⾃定义的空的规则链-P:Policy,设置默认策略;对filter表中的链⽽⾔,其默认策略有:ACCEPT:接受DROP:丢弃-E:重命名⾃定义链;引⽤计数不为0的⾃定义链不能够被重命名,也不能被删除实战演⽰:创建⾃定义链,进⾏模块化(实现内⽹访问外⽹)(1)以上实验的基础上,将B主机创建⼀个新链,⽅便管理模块化[root@centos7~]#iptables -N TOINTERNET 创建⼀个新模块链[root@centos7~]#iptables -A TOINTERNET -s 192.168.37.0/24 -p tcp -m multiport --dports 80,443,22 -j ACCEPT 将内⽹访问外⽹的规则添加到新链上[root@centos7~]#iptables -A TOINTERNET -s 192.168.37.0/24 -p icmp --icmp-type 8 -j ACCEPT[root@centos7~]#iptables -I FORWARD 2 -j TOINTERNET 将新⾃定义的链加⼊到FORWARD链中[root@centos7 ~]# iptables -vnLChain INPUT (policy ACCEPT 14 packets, 960 bytes)pkts bytes target prot opt in out source destinationChain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination0 0 TOINTERNET all -- * * 0.0.0.0/0 0.0.0.0/0 # 将链名加⼊到规则中0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachableChain OUTPUT (policy ACCEPT 10 packets, 1888 bytes)pkts bytes target prot opt in out source destinationChain TOINTERNET (1 references) # ⾃定义的链pkts bytes target prot opt in out source destination0 0 ACCEPT tcp -- * * 192.168.37.0/24 0.0.0.0/0 multiport dports 80,443,220 0 ACCEPT icmp -- * * 192.168.37.0/24 0.0.0.0/0 icmptype 8(2)此时就可以从内⽹访问外⽹,创建的⾃定义链规则,⽅便管理,条理清晰[root@centos7html]#curl -k https://172.16.0.17internet server[root@centos7html]#curl 172.16.0.17internet server[root@centos7html]#ssh 172.16.0.17The authenticity of host '172.16.0.17 (172.16.0.17)' can't be established.ECDSA key fingerprint is SHA256:nl4GdONb/BsSo/TpR+UHsM/gFo4+tLpD40NhCklkf7M.ECDSA key fingerprint is MD5:55:a8:61:99:c3:52:fd:25:80:95:21:88:2b:98:1b:87.Are you sure you want to continue connecting (yes/no)? yesWarning: Permanently added '172.16.0.17' (ECDSA) to the list of known hosts.Last login: Fri Dec 6 12:15:40 2019 from lpj-pc[root@centos777~]#(3)删除⾃定义链[root@centos7~]#iptables -vnLChain INPUT (policy ACCEPT 77 packets, 5948 bytes)pkts bytes target prot opt in out source destinationChain FORWARD (policy ACCEPT 0 packets, 0 bytes)pkts bytes target prot opt in out source destination143 24925 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED3 180 TOINTERNET all -- * * 0.0.0.0/0 0.0.0.0/0 删除第⼆条链表316 19254 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachableChain OUTPUT (policy ACCEPT 50 packets, 4452 bytes)pkts bytes target prot opt in out source destinationChain TOINTERNET (1 references)pkts bytes target prot opt in out source destination3 180 ACCEPT tcp -- * * 192.168.37.0/24 0.0.0.0/0 multiport dports 80,443,220 0 ACCEPT icmp -- * * 192.168.37.0/24 0.0.0.0/0 icmptype 8[root@centos7~]#iptables -D FORWARD 2 删除第⼆条新建的链表[root@centos7~]#iptables -F TOINTERNET 先清空链表内容[root@centos7~]#iptables -X TOINTERNET 删除空链表NATNAT概念NAT(Network Address Translation)是⼀种地址转换技术,可以将IPv4报⽂头中的地址转换为另⼀个地址。

在LINUX下使用iptables作为防火墙研究

it ls 则 是 决 定 如 何 处 理一 个 包 的语 句 。 pa e 规 b

如果 一个 包符 合所 有 的条 件 ( ac ) 我 们 就 运行 mt , h t gt jm a e 或 u p指令 。书写规 则 的语法格 式是 : r it ls[ 一 tt l ]cm a d [m t ] pa e b a e b omn ac [ h

Ln x e ie it ls 防火墙 i N thr p be u f / a T 3 3 0 P 9 .8

理I P包的工具 i al , 细介绍 i al p be 详 t s p be t s的用法 , 利用 i als p be 建立功 能强 大的防火墙 , t 给出具体实例。

关键词 中图分类号

程序 。N tlr p be 包 含 在 LN X . e t/it ls i fe a IU 2 4以后 的 内核 中 , 以实现 防火墙 ,A 网络 地址 翻译 ) 可 N T( 和 数据包 的侵 害等 功能 , eie 工件 在 内核 内部 , N tlr ft 而 ial 则是 让用 户定 义规则 集 的表结 构 。N thr p be t s eie f 主要提 供三 项功能 : ( ) 过 滤 :lr 不 会 对 数 据 报 进 行 修 改 , 1包 ie ft 表 而只对数 据报 进行 过滤 。Itbe 是 通 过钩 子 函数 pal s

t t jmp] a /u 唱e, 表 (al) [一tal]选 项 允 许 使 用 标 准 表 t e: b be t

册 。使用 ma ̄ 表 可 以实 现数 据 报 附上 一些 外 带 ne 数据 。当前 m n e 支持 修改 T S及设 置 sb的 a ̄ 表 O k

nm r f ad字段 。

Python防火墙配置教程利用Iptables进行策略控制

Python防火墙配置教程利用Iptables进行策略控制防火墙是一种用于保卫计算机系统免受网络攻击的重要工具。

在Linux操作系统中,我们可以使用iptables工具来配置防火墙规则。

而Python作为一种强大的脚本语言,可以用来自动化防火墙配置的过程。

本教程将介绍如何使用Python和iptables进行防火墙配置,以达到策略控制的目的。

1. 安装iptables和Python首先,确保你的系统已经安装了iptables工具和Python解释器。

可以通过以下命令来检查:```$ sudo apt-get install iptables python```2. 创建防火墙策略脚本在你的工作目录下创建一个新的Python脚本文件,比如`firewall.py`。

在该文件中,你可以使用Python的`subprocess`模块来执行`iptables`命令,并结合条件和规则来实现防火墙策略控制。

下面是一个简单的示例代码:```pythonimport subprocess# 添加防火墙规则subprocess.call(['iptables', '-A', 'INPUT', '-p', 'tcp', '--dport', '80', '-j','ACCEPT'])subprocess.call(['iptables', '-A', 'INPUT', '-p', 'tcp', '--dport', '22', '-j','ACCEPT'])subprocess.call(['iptables', '-A', 'INPUT', '-j', 'DROP'])# 保存规则subprocess.call(['iptables', '-F'])subprocess.call(['iptables', '-L'])subprocess.call(['iptables-save', '/etc/iptables/rules.v4'])```上述代码中,我们首先添加了两条允许访问80端口和22端口的规则,然后添加了一条默认拒绝所有其他访问的规则。

实验十五 LINUX iptables 防火墙(理论部分)

防火墙原理一.iptables简介从1.1内核开始,linux就已经具有包过滤功能了,在2.0的内核中我们采用ipfwadm 来操作内核包过滤规则。

之后在2.2内核中,采用了大家并不陌生的ipchains来控制内核包过滤规则。

在2.4内核中我们不再使用ipchains,而是采用一个全新的内核包过滤管理工具—iptables。

这个全新的内核包过滤工具将使用户更易于理解其工作原理,更容易被使用,当然也将具有更为强大的功能。

iptables只是一个内核包过滤的工具,iptables可以加入、插入或删除核心包过滤表格(链)中的规则。

实际上真正来执行这些过滤规则的是netfilter(Linux内核中一个通用架构)及其相关模块(如iptables模块和nat模块)。

netfilter提供了一系列的“表(tables)”,每个表由若干“链(chains)”组成,而每条链中有一条或数条规则(rule)组成。

我们可以这样来理解,netfilter是表的容器,表是链的容器,链又是规则的容器。

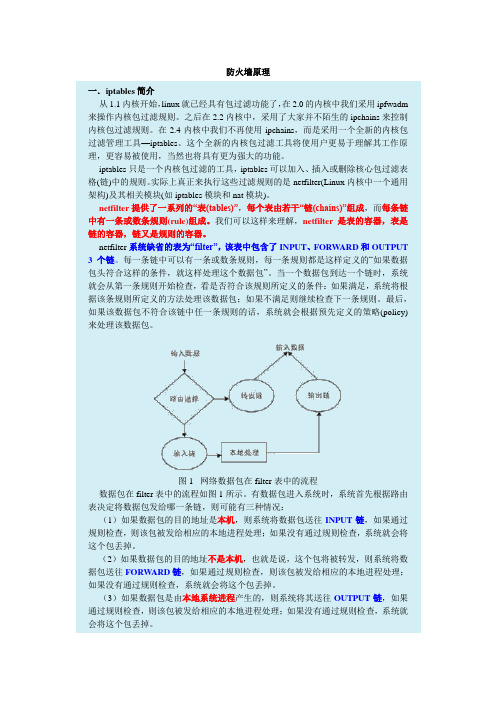

netfilter系统缺省的表为“filter”,该表中包含了INPUT、FORW ARD和OUTPUT 3个链。

每一条链中可以有一条或数条规则,每一条规则都是这样定义的“如果数据包头符合这样的条件,就这样处理这个数据包”。

当一个数据包到达一个链时,系统就会从第一条规则开始检查,看是否符合该规则所定义的条件:如果满足,系统将根据该条规则所定义的方法处理该数据包;如果不满足则继续检查下一条规则。

最后,如果该数据包不符合该链中任一条规则的话,系统就会根据预先定义的策略(policy)来处理该数据包。

图1 网络数据包在filter表中的流程数据包在filter表中的流程如图1所示。

有数据包进入系统时,系统首先根据路由表决定将数据包发给哪一条链,则可能有三种情况:(1)如果数据包的目的地址是本机,则系统将数据包送往INPUT链,如果通过规则检查,则该包被发给相应的本地进程处理;如果没有通过规则检查,系统就会将这个包丢掉。

基于U盘下嵌入式Linux-iptables的防火墙设计与实现

盘之 内。

2 基于 u盘下 L i n u x 防火墙及其优点

2 . 1 U盘下 L i n u x防火墙

U盘下 L i n u x 防火墙是指设置在不 同网络 ( 如可信任 的企

业 内部 网和不可信 的公共 网)或 网络安全域 之间 的一 系列部

件的组合 。它是不 同网络或 网络安全域 之 间信 息 的唯 一 出入 口,能根 据企业 的安全政策 控制 ( 允许 、拒绝 、监测 ) 出入

Ab s t r a c t :t h a t a t t h e b a s i s o f c u r r e n t i f r e wa l l t e c h n o l o g y , t h i s a r t i c l e d e s c ib r e s a s ma l l i f r e w ll a wh i c h b a s e d o n e mb e d d e d U d i s k L i n u x 一 一 i p t a b l e s o f i f r e wa l 1 . T h e n e t wo r k a d mi n i s t r a t o r c a n c o n v e n i e n l t y d o he t d i s p o s i t i o n a n d ma n a g e me n t hr t o u g h t h e L i n u x b o o t he t c o mp u t e r 山 t he U d i s c . Th e s y s t e m h a s g o o d s t a b i l i t y a n d s c la a b i l i t y . wh i c h c a n me e t he t d e ma n d o f s ma l l e n t e r p i r s e L AN s e c u it r y . At t h e l a s t p a r a g r a p h , i t s h o w s t h e wa y t o i mp l e me n t i t s f u n c t i o n . Ke y wo r d s : U- d i s k; L i n u x s y s t e m ; e mb e d d e d; I p t a b l e s t e c h n o l o y ; g i f r e wa l l

Linux内核中Netflter/Iptables防火墙的技术分析

摘 要 :L u 提 供的基于 内核 nt tr 架的防火墙 ,具有通 用性和 可扩展 性的特 点 ,实现 了一种性价 比较高的安全方案 ,可 以 ix n ef e 框 l 有效地阻止恶意攻 击,成 为很 多网络安 全管理 员的选择 。该文首先介绍 防火墙 的主要 技术 ,然后 详细介 绍 了Ln X内核防火墙 iu nt trial 的实现 原理 ,说明如何应 用 L u ef e/ tbs l p e ix内核 nti r ial 实现 包过 滤型防火墙 ,保护 内部 网络 的安 全。 n ef e和 p b s l t t e

s ft shme fe t ey. T i a e i rd c s h n tle fa wok s d n Ln x a e y c e e fc i l v hs p r n o u e te e ft r r me r ue i p t a fu kenl f e v ri ea o a e o te sg o nt ie re a t r e s n lb rt s n h ua e f e ft r o l

P N in A Xa

f Z 娩噜 Hs t,Hnzo /o J P O ̄) o i l a# uJ o /, ka pa ob h

Ab ta t N t ie f a wok i wal n n x s rc : e fl r rme r fr l Lj Ken l h t a e h ca a trsi f t e i u re t a h v te h r cei c Ge ea Av ibly n e e s l, i lme t t n lbe t o n rl al i a d xtn ie mpe na i a i l a i t b o a

iptables防火墙实战

iptables防⽕墙实战iptables防⽕墙实战iptables关闭两项功能:1.selinux(⽣产中也是关闭的),ids⼊侵检测,md5指纹.2.iptables(⽣产中看情况,内⽹关闭,外⽹打开)⼤并发的情况,不能开iptables,影响性能,硬件防⽕墙.安全优化:1.尽可能不给服务器配置外⽹IP.可以通过代理转发.2.并发不是特别⼤的情况再外⽹IP的环境,要开启iptables防⽕墙.1.OSI7层模型以及不同层对应哪些协议?2.TCP/IP三次握⼿,四次断开的过程,TCP HEADER.3.常见服务端⼝要了如指掌.iptables企业应⽤场景主机防⽕墙:filter表的INPUT链。

局域⽹共享上⽹:nat表的POSTROUTING链。

半个路由器,NAT功能。

端⼝及IP映射:nat表的PREROUTING链,硬防的NAT功能。

IP⼀对⼀映射。

⽹络层防⽕墙包过滤防⽕墙⽹络层对数据包进⾏选择,选择的依据是系统内设置的过滤逻辑,被称为访问控制列表(ACL),通过检查数据流中每个数据的源地址,⽬的地址,所⽤端⼝号和协议状态等因素,或他们的组合来确定是否允许该数据包通过优点:对⽤户来说透明,处理速度快且易于维护缺点:⽆法检查应⽤层数据,如病毒等应⽤层防⽕墙应⽤层防⽕墙/代理服务型防⽕墙(Proxy Service)将所有跨越防⽕墙的⽹络通信链路分为两段内外⽹⽤户的访问都是通过代理服务器上的“链接”来实现优点:在应⽤层对数据进⾏检查,⽐较安全缺点:增加防⽕墙的负载可以做NAT映射:1⽹关:局域⽹共享上⽹。

2IP或端⼝映射。

iptables主要⼯作在OSI七层的⼆、三四层,如果重新编译内核,Iptables也可以⽀持7层控制squid代理+iptables。

商⽤防⽕墙品牌华为深信服思科H3CJuniper天融信飞塔⽹康绿盟科技⾦盾iptables⼯作流程1.防⽕墙是⼀层层过滤的。

实际是按照配置规则的顺序从上到下,从前到后进⾏过滤的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

iptables防火墙技术研究及实现

丁健1,杨建良 2

1.武汉理工大学计算机科学与技术学院,武汉

(430070)

2.武汉计算机外部设备研究所,武汉(430070)

E-mail:dingjian1983@

要:计算机网络的迅速发展给人类社会带来了前所未有的飞跃,极大的提高了工作效率,

摘

丰富了人们的精神生活,而与此同时也带来了一个日益严峻的问题--网络安全。

防火墙作为

一种行之有效的网络安全机制,已经得到广大用户的接受和认同。

另一方面,网络应用的日

益广泛使得各种不同的应用层协议不断涌现,这些协议在方便使用网络的同时也带了各种问

题。

例如P2P协议在有多个用户同时进行下载的情况下会占用大量的网络资源,严重影响网络的正常服务。

因此,如何识别这些协议并在需要的时候对其加以过滤具有很高的实用价

值。

作者在研究包过滤、代理服务、状态检测等防火墙基本实现技术的基础上,提出一种基

于应用层协议过滤的i ptables防火墙解决方案。

关键词:网络安全;防火墙;iptables;Layer7-filter

中图分类号:TP393.408

1. 引言

随着互联网的飞速发展,社会的信息化程度不断提高,当资源共享广泛用于经济、政治、

军事以及科学、生活的各个领域,网络的用户来自于社会各个阶层与部门时,大量在网络中

存储和传输的数据就需要保护,这些数据在存储和传输的过程中,都有可能被盗用和篡改,

计算机网络十分脆弱,它的安全性遭到破坏就要付出很高的代价,网络的安全问题成为信息

化、网络化过程中必须解决的首要问题[1,2]。

对于连接到网络上的Linux系统来说,防火墙是必不可少的防御机制,它可以控制允

许合法的网络流量进出系统,而禁止其它任何网络流量。

在Linux的防火墙体系Netfilter下

有一个基于数据流应用层内容过滤模块Layer7-filter,它使用模式匹配把进入设备的数据包

应用层内容与协议规则进行比对,如果匹配成功就说明这个数据包属于某种协议。

本文简要介绍防火墙的工作方式,以及防火墙的基本分类,并且讨论了每一种防火墙的

优缺点,在此基础上,提出一种基于应用层协议过滤的iptables防火墙解决方案。

2. 防火墙技术概述

2.1防火墙的功能

防火墙是指隔离在本地网络与外界网络之间的一道执行控制策略的防御系统,它对网络

之间传输的数据包依照一定的安全策略进行检查,以决定通信是否被允许,对外屏蔽内部网

的信息、结构和运行状态,并提供安全和审计的安装控制点,从而到达保护内部网络不受外

部非授权用户访问,过滤不良信息的目的[3]。

防火墙一般放在私网、信任网络和公网之间,当把本地网或内部网与外部网络或 Internet

相连接的时候,最有效的保证网络安全的办法就是在它们之间加入防火墙,因此,从防火墙

的功能来说,主要包含以下几个方面:

1)过滤掉不安全服务和非法用户。

2)控制对特殊站点的访问。

3)提供监视Internet安全和预警的方便端点[4,5]。

2.2防火墙技术的发展

防火墙技术的发展经历了包过滤型、应用级网关(代理服务器型防火墙)和检测型三种基本类型。

2.2.1包过滤型(Packet Filtering)技术包过滤技术

事实上是基于路由器的技术,它通常由分组过滤路由器对IP分组进行选择,允许或拒

绝特定的分组通过。

在网络层对数据包进行选择,选择的依据是每个数据包的源地址、目的地址、所用的端口号、协议等因素,或它们的组合来确定是否允许该数据包通过。

包过滤的优点是配置简单,一个过滤路由器能协助保护整个网络,数据包过滤对用户透明,过滤路由器速度快、效率高[6]。

包过滤防火墙具有根本的缺陷,其安全控制在网络层、传输层实现,安全控制的力度也只限于源地址、目的地址和端口号,因而只能进行初步的安全控制,对于恶意的拥塞攻击、内存覆盖攻击或病毒等高层次的攻击手段,则无能为力。

2.2.2应用代理网关(Application Level Gateways)技术

应用代理网关是在应用层上建立协议过滤和转发功能,安装在客户机与真实服务器之间。

它针对特定的网络应用服务协议使用指定的数据过滤逻辑,并在过滤的同时,对数据包进行必要的分析、登记和统计,形成报告。

应用代理网关防火墙彻底隔断内网与外网的直接通信,内网用户对外网的访问变成防火墙对外网的访问,然后再由防火墙转发给内网用户。

所有通信都必须经应用层代理软件转发,访问者任何时候都不能与服务器建立直接的TCP

连接,应用层的协议会话过程必须符合代理的安全策略要求[7]。

应用代理网关的优点是能生成各项记录,能灵活、完全地控制进出的流量、内容,能过滤数据内容,能为用户提供透明的加密机制,可以检查应用层、传输层和网络层的协议特征,对数据包的检测能力比较强,安全性高。

应用代理网关的最大缺点就是速度相对比较慢,对于内网的每个Web访问请求都需要开一

个单独的代理进程,这样,应用代理的处理延迟会很大,内网用户的正常Web访问不能及

时得到响应,所以给系统性能带来了一些负面影响。

而且代理防火墙缺少透明度,对网络性能有一定影响,对每一种应用服务都必须有特定的代理模块,实现起来比较困难[8]。

2.2.3状态检测(state inspection)技术

状态检测技术的创始者是以色列的CheckPoint公司,结合包过滤防火墙和应用级网关

防火墙的优点,克服了其不足之处[9]。

状态检测防火墙判断允许还是禁止数据流的依据不仅

仅是依靠源IP地址,目的IP地址,源端口,目的端口和通讯协议等数据包信息,采用基于

连接的机制将属于同一连接的所有包作为一个整体的数据流看待,构成连接状态表,监视每个连接发起到结束的全过程。

它通过检查应用程序信息,来判断端口是否允许需要临时打开,当传输结束时,端口马上又恢复为关闭状态,完成对数据包的检测和过滤,最大限度地保证了网络的安全[10,11]。

而且状态检测技术在大为提高安全防范能力的同时也改进了流量处理速度,状态检测防火墙截取到数据包时,首先检查其是否属于状态表中某一有效连接,若是则

说明该包所属的数据流已通过安全规则检查,从而不再需要进行规则检查,而只要检查其在数据流中的状态是否正确即可,这样避开了复杂的安全规则检查,可极大地提高防火墙的整体效率。

3. 基于应用层协议过滤的防火墙

网络应用一般采用基于TCP/UDP协议的并在应用层定义的各种新协议,它们有的是基

于固定端口,有的是基于变端口,并从特定的服务器上获取有关信息提供服务。

对于在 RFC 文档中给出了定义的协议,我们可以通过固定的端口号进行识别,但是对于那些由企业或者网络用户开发并流行的协议,则很难用端口进行识别,再加上近年来很多应用都可以通过http端口80进行(如webmail),这使得对数据包的识别率大大降低。

如果无法对其有效的

进行控制,会带来各种负面的影响,例如员工上班时间利用即时通讯工具诸如QQ、MSN 聊天,游戏、炒股、或者浏览不健康网站、进行BT下载等。

显然,采取措施解决上述问题非常具有现实意义和使用价值。

Device driver (Input) Device driver (Output)

NF_IP_PREROUTING NF_IP_POSTROUTING

ROUTING ROUTING

NF_IP_FORWARD

NF_IP_LOCAL_IN NF_IP_LOCAL_OUT

Higher Layers

图1 Netfilter/iptables信息包过滤流程图

图1为netfilter/iptables的信息包过滤流程图,Netfilter是嵌入内核网络协议栈的一系列

调用入口,设置在报文处理的路径上,用户可以通过iptables进行配置,构建自己的规则,这些规则存储在内核空间的信息包过滤表中。

这些规则具有目标,它们告诉内核对来自某些源、前往某些目的地或具有某些协议类型的信息包做些什么。

如果某个信息包与规则匹配,那么使用动作ACCEPT允许该信息包通过。

也可以使用动作DROP或REJECT来阻塞并

杀死信息包。

根据规则所处理的信息包的类型,可以将规则分组在链中。

包过滤表中共包括三张表:

filter:过滤主表,也是默认表,主要处理:所有的入站信息包的规则被添加到INPUT链。