Weblogic监控jndi泄露连接的方法

JavaJNDI案例详解

JavaJNDI案例详解JNDI的理解JNDI是 Java 命名与⽂件夹接⼝(Java Naming and Directory Interface),在J2EE规范中是重要的规范之中的⼀个,不少专家觉得,没有透彻理解JNDI的意义和作⽤,就没有真正掌握J2EE特别是EJB的知识。

那么,JNDI究竟起什么作⽤?//带着问题看⽂章是最有效的要了解JNDI的作⽤,我们能够从“假设不⽤JNDI我们如何做?⽤了JNDI后我们⼜将如何做?”这个问题来探讨。

没有JNDI的做法:程序猿开发时,知道要开发訪问MySQL数据库的应⽤,于是将⼀个对 MySQL JDBC 驱动程序类的引⽤进⾏了编码,并通过使⽤适当的 JDBC URL 连接到数据库。

就像以下代码这样:Connection conn=null;try {Class.forName("com.mysql.jdbc.Driver",true, Thread.currentThread().getContextClassLoader());conn=DriverManager.getConnection("jdbc:mysql://MyDBServer?user=qingfeng&password=mingyue");......conn.close();} catch(Exception e) {e.printStackTrace();} finally {if(conn!=null) {try {conn.close();} catch(SQLException e) {}}}这是传统的做法,也是曾经⾮Java程序猿(如Delphi、VB等)常见的做法。

这种做法⼀般在⼩规模的开发过程中不会产⽣问题,仅仅要程序猿熟悉Java语⾔、了解JDBC技术和MySQL,能够⾮常快开发出对应的应⽤程序。

没有JNDI的做法存在的问题:1. 数据库server名称MyDBServer 、username和⼝令都可能须要改变,由此引发JDBC URL须要改动;2. 数据库可能改⽤别的产品,如改⽤DB2或者Oracle,引发JDBC驱动程序包和类名须要改动;3. 随着实际使⽤终端的添加,原配置的连接池參数可能须要调整;4. ......解决的⽅法:程序猿应该不须要关⼼“详细的数据库后台是什么?JDBC驱动程序是什么?JDBC URL格式是什么?訪问数据库的username 和⼝令是什么?”等等这些问题。

jndi lookup方法使用

jndi lookup方法使用在 Java 中,`JNDI`(Java Naming and Directory Interface)是一种用于访问命名和目录服务的 API。

它允许 Java 应用程序通过统一的接口来查找和访问各种不同类型的命名和目录服务,例如 LDAP、DNS、RMI 等。

使用`JNDI`进行查找的步骤通常如下:1. 初始化`JNDI`上下文:通过创建一个`InitialContext`对象来初始化`JNDI`上下文。

这将建立与命名服务的连接。

2. 查找对象:使用`lookup()`方法在初始化的上下文中查找指定的对象。

该方法接受一个名称作为参数,并返回找到的对象。

3. 绑定对象:如果需要将对象绑定到命名服务中,可以使用`bind()`方法。

4. 解除绑定对象:使用`unbind()`方法来解除已绑定的对象。

5. 关闭`JNDI`上下文:在使用完`JNDI`后,应该关闭上下文以释放资源。

下面是一个简单的示例代码,演示了如何使用`JNDI`来查找一个对象:```javaimport javax.naming.Context;import javax.naming.InitialContext;import javax.naming.NamingException;public class JNDIExample {public static void main(String[] args) {try {// 初始化 JNDI 上下文Context context = new InitialContext();// 查找对象Object obj = context.lookup("example");// 打印找到的对象System.out.println("Found object: " + obj);} catch (NamingException e) {e.printStackTrace();}}}```在上面的示例中,我们使用`InitialContext`类来初始化`JNDI`上下文。

帆软报表FineReport中数据连接之Weblogic配置JNDI连接

帆软报表FineReport中数据连接之Weblogic配置JNDI连接1.制作报表的原理在帆软报表FineReport设计器中先用JDBC连接到数据库,建立数据库连接,然后用SQL或者其他方法创建数据集,使用数据集制作报表,然后把建立的数据库连接从JDBC 连接改成JNDI连接,然后配置好服务器中的JNDI连接,然后按照我们下面章节所说的部署weblogic服务器,这样就可以通过WEB浏览器浏览到使用JNDI连接的报表了。

WEBLOGIC的JNDI资源应用与WEBSPHERE的JNDI资源应用很类似,所以本章就简略地进行讲解,具体的步骤可以参照上一章WEBSPHERE的JNDI资源应用。

1.1制作使用JNDI连接的报表首先使用jdbc方式连接数据库orcl10g,然后使用orcl10g数据库中的一个表制作一个模板jndi.cpt保存可以预览,如下图:然后,回到定义数据库连接,新建一个JNDI方式的数据连接orcl10g,将jndi的名字命名为oracle,删掉前面建的连接方式JDBC的orcl10g数据连接,确定保存。

如下图:保存模板,此时的模板jndi.cpt是无法预览的,因为我们只定义了jndi的名字,没有建立jndi连接。

注:只需要设置JNDI的名字,上下文里面的可以省略。

1.2WEBLOGIC中的JNDI连接配置登陆WEBLOGIC的管理平台,在域结构里面选择服务Services,选择Jdbc数据源,新建Connectionpool设置数据源JNDI名称为oracle(即制作模板时定义的JNDI名字),选择数据库类型及驱动点击“下一步”,如下图:事务选项根据自己要求定义,在此默认,点击“下一步”配置连接属性:数据库名,URL,用户名及密码,建立weblogic10至oracle10g的物理连接。

测试刚定义的数据源连接:点击下一步,weblogic服务器会呈现之前我们配置好的数据源,并提供连接测试,点击“测试配置”,弹出消息“连接测试成功”说明配置正确,点击“下一步”,部署新建的JDBC数据源:选中需要部署该数据源的服务器,点击“完成”。

数据库连接池中的连接泄漏问题分析与解决

数据库连接池中的连接泄漏问题分析与解决数据库连接池是应用程序与数据库之间的桥梁,通过连接池,应用程序可以高效地管理数据库连接,提高系统性能。

然而,在数据库连接池中,连接泄漏是一种常见的问题,它会导致系统资源的浪费,甚至可能导致系统崩溃。

本文将对数据库连接池中的连接泄漏问题进行分析,并介绍相应的解决方法,以帮助读者更好地理解和解决这一问题。

首先,我们来解释一下数据库连接泄漏的概念。

数据库连接泄漏指的是在应用程序使用完数据库连接后没有正确地关闭连接,导致数据库连接未被释放,从而造成连接资源的浪费。

当连接泄漏发生时,连接池中的空闲连接数量逐渐减少,最终导致无法获取可用的数据库连接。

如果系统中连接泄漏的数量过多,系统资源将会被耗尽,从而引发性能问题甚至系统崩溃。

接下来,我们将分析数据库连接泄漏的原因。

常见的连接泄漏原因包括以下几点:1. 程序代码错误:连接泄漏可能是由于程序代码中的错误导致的,例如忘记关闭数据库连接或者错误地关闭了连接。

2. 异常情况:当应用程序遇到异常情况时,可能导致数据库连接没有正确地关闭。

例如,在使用连接的过程中发生异常,未能通过异常处理机制来关闭连接。

3. 多线程并发访问:在多线程环境下,如果没有正确地管理和同步数据库连接的使用,可能会导致连接泄漏问题。

针对以上问题,我们可以采取一些解决方法来避免连接泄漏:1. 编写稳健的代码:编写良好的程序代码是避免连接泄漏的基础。

在使用完数据库连接后,务必在finally块中关闭连接,确保无论是否发生异常,连接都能被正确关闭。

2. 使用连接池配置参数:连接池通常提供了一些配置参数,如最大连接数、最小空闲连接数等。

合理配置这些参数可以避免连接泄漏问题。

例如,设置合理的最大连接数,确保不会产生过多的连接资源,减少泄漏的可能性。

3. 追踪和监控连接的使用:在大型系统中,追踪和监控数据库连接的使用情况非常重要。

通过使用连接池的监控工具,可以及时检测到连接泄漏的情况。

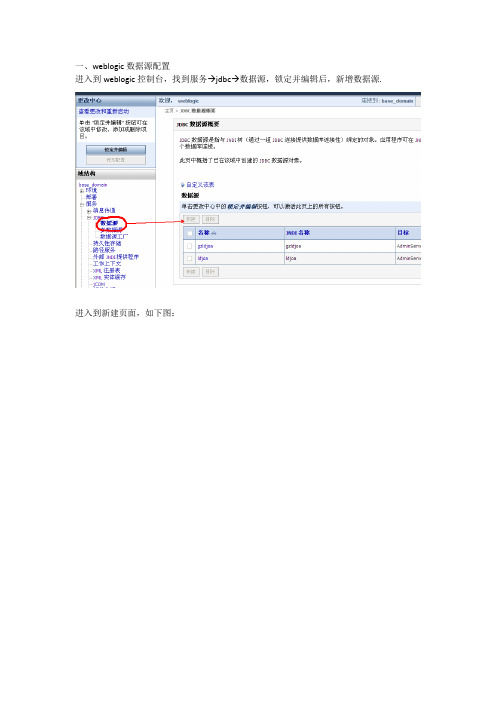

weblogic配置数据库连接

一、weblogic数据源配置进入到weblogic控制台,找到服务→jdbc→数据源,锁定并编辑后,新增数据源. 进入到新建页面,如下图:修改配置如下:注意,上面的jndi名称,需要在torConfig.xml配置文件中用到点击下一步(此步不需修改配置),再点击下一步,进入到如下页面:修改配置:数据库名称,即oracle的实例名(SID),主机名:可以输入oracle数据库所在机器的IP,端口号,根据实际情况输入,用户名和密码都根据实际生产环境的配置输入.以上配置,可以根据目前的torConfig.xml文件中的数据库连接方式把相应的配置录入到页面即可.如下图为我本机的配置:再点击下一步,出现如下图的页面:根据前一步数据库配置不同,有些数据与下图会不一样,点击测试配置,如果显示连接测试成功即表示配置成功:测试成功后,点击下一步,选择对应的运用服务,点击完成即可.(备注:每次修改保存后、都需要激活更改)激活以后,再次选择jdbc数据源,并点击“锁定并编辑”,选择对应的数据源,点击进入,会到以下页面:选择连接缓冲池,进入以下页面:调整初始容量为:30,最大容量为250(目前客户生产环境,设置的oracle最大连接数为300),容量增长为:15;语句缓存大小为:30;根据上面的配置调整后,激活更改,weblogic的数据源配置即可完成二、tor数据库连接配置把TORConfig.xml文件中目前的配置,如下代码,注释掉:<bean id="dataSource" class="org.logicalcobwebs.proxool.ProxoolDataSource" destroy-method="close"><property name="driver"><value>oracle.jdbc.driver.OracleDriver</value></property><property name="driverUrl"><value>jdbc:oracle:thin:gzldoa/*************.1.201:1521:ldoadev</value></property><property name="user"><value>gzldoa</value></property><property name="password"><value>toone</value></property><property name="alias"><value>gzwork</value></property><property name="houseKeepingSleepTime"><value>90000</value></property><property name="prototypeCount"><value>5</value></property><property name="maximumConnectionCount"><value>100</value></property><property name="minimumConnectionCount"><value>10</value></property><property name="trace"><value>true</value></property><property name="verbose"><value>true</value></property></bean>新增jndi连接方式配置:<bean id="dataSource" class="org.springframework.jndi.JndiObjectFactoryBean"> <property name="jndiName"><value>ldjoa</value></property></bean>后保存即可,注意需要把上面的ldjoa改成刚在weblogic控制台配置的jndi名称。

jndiexploit用法

jndiexploit用法JNDIExploit用法简介JNDIExploit是一种利用Java命名和目录接口(Java Naming and Directory Interface)漏洞的工具。

它可以帮助攻击者利用这些漏洞来执行远程代码,导致服务器的远程命令执行或拒绝服务攻击。

JNDI是Java中用于访问命名和目录服务的API。

它允许Java应用程序通过命名和目录服务查找和访问各种资源,如数据库连接、消息队列、网络服务等。

然而,由于JNDI的设计缺陷,攻击者可以构造恶意输入,导致服务器执行任意代码。

JNDIExploit利用这些漏洞的原理是通过构造恶意的JNDI引用,使得服务器在查询和加载资源时,会尝试执行恶意代码或连接到攻击者控制的恶意服务。

这种攻击通常利用了JNDI的远程资源加载功能。

为了成功利用JNDIExploit,攻击者需要了解目标服务器上正在使用的JNDI资源,并构造相应的恶意JNDI引用。

攻击者可以使用不同的技术和工具来获取目标服务器上的JNDI资源信息,如查看配置文件、使用漏洞扫描器等。

一旦攻击者成功构造了恶意JNDI引用,他们可以将其发送到目标服务器,并等待服务器查询和加载该资源。

当服务器尝试加载恶意JNDI引用时,攻击者控制的恶意服务或恶意代码将被执行,从而实现远程命令执行或拒绝服务攻击。

为了保护服务器免受JNDIExploit攻击,管理员可以采取以下措施:1. 及时更新和修补软件:及时应用相关安全补丁,以修复已知的JNDI漏洞和其他安全问题。

2. 最小化JNDI资源的使用:只使用必要的JNDI资源,并限制其访问权限。

3. 审查代码和配置文件:审查服务器代码和配置文件,确保没有明显的安全漏洞和不安全的JNDI引用。

4. 网络隔离和访问控制:使用防火墙和访问控制策略来限制对JNDI服务的访问,并阻止来自未信任来源的恶意请求。

总之,JNDIExploit是一种利用Java命名和目录接口漏洞的工具,攻击者可以通过构造恶意的JNDI引用来执行远程代码。

Weblogic常用监控方法及指标

性能测试工作室,专注于性能测试技术研究(JMSRuntimeJMSServersCurrentCount 返回当前JMS服务的连接数ConnectionsCurrentCount 返回本JMS服务器上当前的连接数JMSServersHighCount 返回自服务器启动后JMS服务的最大连接数ConnectionsHighCount 返回本JMS服务器自上次重置后的最大连接数JVMRuntimeHeapSizeCurrent 返回当前JVM堆中内存数,单位时字节HeapFreeCurrent 返回当前JVM堆中空闲内存数,单位时字节ExecuteQueueRuntimeExecuteThreadCurrentIdleCount 返回队列中当前空闲线程数PendingRequestOldestTime 返回队列中最长的等待时间PendingRequestCurrentCount 返回队列中等待的请求数Queue Length 队列长度JDBCConnectionPoolRuntimeWaitingForConnectionHighCount返回本JDBCConnectionPoolRuntimeMBean 上最大等待连接数WaitingForConnectionCurrentCount 返回当前等待连接的总数MaxCapacity 返回JDBC池的最大能力WaitSecondsHighCount 返回等待连接中的最长时间等待者的秒数ActiveConnectionsCurrentCount 返回当前活动连接总数ActiveConnectionsHighCount 返回本JDBCConnectionPoolRuntimeMBean 上最大活动连接数注:weblogic通常监控JVM和执行队列,JDBC连接池,其中执行队列最关键的指标是Queue Length 队列长度weblogic一般来说监控jvm的使用、执行线程队列情况、和连接池的变化情况,还有一个很重要的检查weblogic的console日志这里经常能反映一些很重要到情况。

weblogic主管服务日志

weblogic主管服务日志

1. 登录WebLogic管理控制台并选择要查看服务日志的运行中的WebLogic服务器示例。

2. 在WebLogic Server控制台的左侧导航中,展开“诊断”部分,然后单击“日志文件”。

3. 在“日志文件”页面上,选择“服务器日志文件”选项卡。

4. 在“服务器日志文件”选项卡下,您可以选择服务器日志文件的级别和存储位置。

默认情况下,WebLogic Server会将服务日志存储在域目录下的logs目录中。

5. 在手动刷新之前,您可以在此页面上选择查看服务器日志的时间范围。

6. 单击“刷新”按钮以查看最新的服务日志条目。

您也可以使用WebLogic Server命令行工具来查看服务日志。

以下是命令行工具中查看服务日志文件的示例:

1. 以管理员模式登录WebLogic Server。

2. 进入WebLogic Server域的bin目录。

3. 运行以下命令:

```

tail -f ../logs/server.log

```

此命令将显示服务器日志文件的最新条目,并将持续监视日志文件并显示新条目。

要停止此命令,请使用“Ctrl + C”组合键。

请注意,这只是查看WebLogic Server服务日志的基本步骤,具体步骤可能因WebLogic版本和配置而异。

jndi-injection-exploit 参数

jndi-injection-exploit 参数JNDI 注入攻击参数漏洞随着互联网的普及和发展,越来越多的服务和应用程序依赖于各种远程资源。

Java 命名和目录接口(Java Naming and Directory Interface,JNDI)是 Java 平台提供的一种标准 API,用于访问命名和目录服务,如 DNS、LDAP、RMI 等。

然而,由于一些安全配置不当,JNDI 参数注入漏洞成为攻击者利用的突破口。

本文将介绍 JNDI 注入攻击参数漏洞的原理、影响和防御方法。

一、原理JNDI 注入攻击参数漏洞是一种攻击方式,攻击者利用受害者在解析 JNDI 参数时没有进行充分过滤和验证的漏洞来执行恶意代码。

攻击者通常使用以下方式进行攻击:1.构造恶意输入数据:攻击者通过构造特殊的输入数据,将恶意代码嵌入参数中,例如将JNDI 参数设置为“ldap://恶意服务器/恶意代码”。

2.传递恶意参数:攻击者将构造好的恶意参数传递给目标应用程序,触发解析过程。

3.执行恶意代码:受害者应用程序在解析恶意参数时,将尝试连接到攻击者指定的恶意服务器,并执行恶意代码。

二、影响JNDI 注入攻击参数漏洞能够对受影响的应用程序造成严重的安全威胁,可能导致以下问题:1.远程代码执行:攻击者能够在受害者的服务器上执行任意代码,进而控制服务器进行恶意活动。

2.信息泄露:攻击者可以通过恶意代码访问目标系统中的敏感信息,包括用户凭据和数据库连接信息等。

3.拒绝服务:攻击者可能通过恶意代码导致目标系统崩溃或无法正常运行,造成拒绝服务攻击。

三、防御方法为了防止 JNDI 注入攻击参数漏洞的利用,以下是一些有效的防御方法:1.输入验证:对于接收 JNDI 参数的应用程序,应该对用户输入进行充分验证和过滤,确保参数的合法性和安全性。

2.最小权限原则:将应用程序的权限限制到最低级别,避免攻击者通过受感染的应用程序获取到系统权限。

通过JMX获取weblogic的监控指标

通过JMX获取weblogic的监控指标通过JMX获取weblogic的监控数据,包括JDBC,SESSION,SERVERLET,JVM等信息。

主要⽤到weblogic⾃⼰的t3协议,所以要⽤到weblogic的jar包:wlfullclient.jar和wlclient.jar。

这两个jar包怎么获取我专门在另外⼀篇⽂章中讲。

下⾯贴⼀些获取监控指标的代码,做个备份只⽤吧。

1、对JDBC的监控,只取了最重要的监控指标:package test;import java.io.IOException;import .MalformedURLException;import java.util.Hashtable;import javax.management.MBeanServerConnection;import javax.management.MalformedObjectNameException;import javax.management.ObjectName;import javax.management.remote.JMXConnector;import javax.management.remote.JMXConnectorFactory;import javax.management.remote.JMXServiceURL;import javax.naming.Context;public class PrintJdbc {private static MBeanServerConnection connection;private static JMXConnector connector;private static final ObjectName service;static {try {service = new ObjectName("com.bea:Name=RuntimeService,Type=weblogic.management.mbeanservers.runtime.RuntimeServiceMBean");}catch (MalformedObjectNameException e) {throw new AssertionError(e.getMessage());}}public static void initConnection(String hostname, String portString,String username, String password) throws IOException,MalformedURLException {String protocol = "t3";Integer portInteger = Integer.valueOf(portString);int port = portInteger.intValue();String jndiroot = "/jndi/";String mserver = "weblogic.management.mbeanservers.runtime";JMXServiceURL serviceURL = new JMXServiceURL(protocol, hostname,port, jndiroot + mserver);Hashtable h = new Hashtable();h.put(Context.SECURITY_PRINCIPAL, username);h.put(Context.SECURITY_CREDENTIALS, password);h.put(JMXConnectorFactory.PROTOCOL_PROVIDER_PACKAGES,"weblogic.management.remote");connector = JMXConnectorFactory.connect(serviceURL, h);connection = connector.getMBeanServerConnection();}public static ObjectName getServerRuntimes() throws Exception {return (ObjectName)connection.getAttribute(service,"ServerRuntime");}public ObjectName getJDBCServer() throws Exception {ObjectName dc = getServerRuntimes();ObjectName jdbcService = (ObjectName)connection.getAttribute(dc,"JDBCServiceRuntime");return jdbcService;}public ObjectName[] getJDBCDataSourceRuntime() throws Exception {ObjectName[] jdbcDataSourceRTMB = (ObjectName[]) connection.getAttribute(getJDBCServer(), "JDBCDataSourceRuntimeMBeans");return jdbcDataSourceRTMB;}public void printJdbc() throws Exception {ObjectName[] objectList = getJDBCDataSourceRuntime();if(objectList != null && objectList.length > 0){for(ObjectName obj : objectList){int connectionsTotalCount = (int) connection.getAttribute(obj, "ConnectionsTotalCount");int activeConnectionsCurrentCount = (int)connection.getAttribute(obj, "ActiveConnectionsCurrentCount");int activeConnectionsAverageCount = (int)connection.getAttribute(obj,"ActiveConnectionsAverageCount");int failuresToReconnectCount = (int)connection.getAttribute(obj, "FailuresToReconnectCount");String name = (String)connection.getAttribute(obj, "Name");int waitingForConnectionCurrentCount = (int)connection.getAttribute(obj, "WaitingForConnectionCurrentCount");long waitingForConnectionFailureTotal = (long)connection.getAttribute(obj, "WaitingForConnectionFailureTotal");int waitSecondsHighCount = (int)connection.getAttribute(obj, "WaitSecondsHighCount");int connectionDelayTime = (int)connection.getAttribute(obj, "ConnectionDelayTime");int activeConnectionsHighCount = (int)connection.getAttribute(obj, "ActiveConnectionsHighCount");int currCapacity = (int)connection.getAttribute(obj, "CurrCapacity");System.out.println("currCapacity==" + currCapacity);System.out.println("activeConnectionsHighCount==" + activeConnectionsHighCount);System.out.println("connectionDelayTime==" + connectionDelayTime);System.out.println("connectionsTotalCount==" + connectionsTotalCount);System.out.println("activeConnectionsCurrentCount==" + activeConnectionsCurrentCount);System.out.println("activeConnectionsAverageCount==" + activeConnectionsAverageCount);System.out.println("failuresToReconnectCount==" + failuresToReconnectCount);System.out.println("name==" + name);System.out.println("waitingForConnectionCurrentCount==" +waitingForConnectionCurrentCount );System.out.println("waitingForConnectionFailureTotal==" + waitingForConnectionFailureTotal);System.out.println("waitSecondsHighCount==" + waitSecondsHighCount);}}}public static void main(String[] args) throws Exception {String hostname = "10.111.131.50";String portString = "7001";String username = "weblogic";String password = "weblogic123";PrintJdbc s = new PrintJdbc();initConnection(hostname, portString, username, password);s.printJdbc();connector.close();}} 2、有关thread的监控:package test;import java.io.IOException;import .MalformedURLException;import java.util.Hashtable;import javax.management.MBeanServerConnection;import javax.management.MalformedObjectNameException;import javax.management.ObjectName;import javax.management.remote.JMXConnector;import javax.management.remote.JMXConnectorFactory;import javax.management.remote.JMXServiceURL;import javax.naming.Context;public class PrintThread {private static MBeanServerConnection connection;private static JMXConnector connector;private static final ObjectName service;static {try {service = new ObjectName("com.bea:Name=RuntimeService,Type=weblogic.management.mbeanservers.runtime.RuntimeServiceMBean"); }catch (MalformedObjectNameException e) {throw new AssertionError(e.getMessage());}}public static void initConnection(String hostname, String portString,String username, String password) throws IOException,MalformedURLException {String protocol = "t3";Integer portInteger = Integer.valueOf(portString);int port = portInteger.intValue();String jndiroot = "/jndi/";String mserver = "weblogic.management.mbeanservers.runtime";JMXServiceURL serviceURL = new JMXServiceURL(protocol, hostname,port, jndiroot + mserver);Hashtable h = new Hashtable();h.put(Context.SECURITY_PRINCIPAL, username);h.put(Context.SECURITY_CREDENTIALS, password);h.put(JMXConnectorFactory.PROTOCOL_PROVIDER_PACKAGES,"weblogic.management.remote");connector = JMXConnectorFactory.connect(serviceURL, h);connection = connector.getMBeanServerConnection();}public static ObjectName getServerRuntimes() throws Exception {return (ObjectName)connection.getAttribute(service,"ServerRuntime");}public void printInfo() throws Exception{ObjectName objThreadPool = null;ObjectName serverRT = getServerRuntimes();objThreadPool = (ObjectName) connection.getAttribute(serverRT, "ThreadPoolRuntime");double throughput = Double.parseDouble(String.valueOf(connection.getAttribute(objThreadPool,"Throughput")));System.out.println("throughput:" + throughput);int executeThreadTotalCount = Integer.parseInt(String.valueOf(connection.getAttribute(objThreadPool, "ExecuteThreadTotalCount"))); System.out.println("executeThreadTotalCount:" + executeThreadTotalCount);int executeThreadIdleCount = Integer.parseInt(String.valueOf(connection.getAttribute(objThreadPool, "ExecuteThreadIdleCount"))); System.out.println("executeThreadIdleCount:" + executeThreadIdleCount);int StandbyThreadCount = Integer.parseInt(String.valueOf(connection.getAttribute(objThreadPool, "StandbyThreadCount")));System.out.println("StandbyThreadCount:" + StandbyThreadCount);long timestamp = System.currentTimeMillis() / 1000;String metricJson = "";String jsonFormat = "{\"name\": \"weblogic_threadpool_metric_demo\", " +"\"command\":\"weblogic_threadpool_metric\"," +"\"type\": \"metric\"," +"\"handlers\": [\"influxdb\"],"+"\"output\": \"%s %.5f %d\\n%s %d %d\\n%s %d %d\\n\"," +"\"status\": 0}";metricJson = String.format(jsonFormat,".weblogic.threadpool.throughput", (double)throughput, timestamp,".weblogic.threadpool.executeThreadTotalCount", (int)executeThreadTotalCount, timestamp,".weblogic.threadpool.executeThreadIdleCount", (int)executeThreadIdleCount, timestamp);System.out.println("metricJson==" + metricJson);}public static void main(String args[]) throws Exception {String hostname = "10.111.131.50";String portString = "7001";String username = "weblogic";String password = "weblogic123";PrintThread s = new PrintThread();initConnection(hostname, portString, username, password);s.printInfo();connector.close();}} 3、有关session的监控:package test;import java.io.IOException;import .MalformedURLException;import java.util.Hashtable;import javax.management.MBeanServerConnection;import javax.management.MalformedObjectNameException;import javax.management.ObjectName;import javax.management.remote.JMXConnector;import javax.management.remote.JMXConnectorFactory;import javax.management.remote.JMXServiceURL;import javax.naming.Context;public class PrintServerState {private static MBeanServerConnection connection;private static JMXConnector connector;private static final ObjectName service;static {try {service = new ObjectName("com.bea:Name=DomainRuntimeService,Type=weblogic.management.mbeanservers.domainruntime.DomainRuntimeServiceMBean"); }catch (MalformedObjectNameException e) {throw new AssertionError(e.getMessage());}}public static void initConnection(String hostname, String portString,String username, String password) throws IOException,MalformedURLException {String protocol = "t3";Integer portInteger = Integer.valueOf(portString);int port = portInteger.intValue();String jndiroot = "/jndi/";String mserver = "weblogic.management.mbeanservers.domainruntime";JMXServiceURL serviceURL = new JMXServiceURL(protocol, hostname,port, jndiroot + mserver);Hashtable h = new Hashtable();h.put(Context.SECURITY_PRINCIPAL, username);h.put(Context.SECURITY_CREDENTIALS, password);h.put(JMXConnectorFactory.PROTOCOL_PROVIDER_PACKAGES,"weblogic.management.remote");connector = JMXConnectorFactory.connect(serviceURL, h);connection = connector.getMBeanServerConnection();}public static ObjectName[] getServerRuntimes() throws Exception {return (ObjectName[]) connection.getAttribute(service,"ServerRuntimes");}public static ObjectName[] getApplicationRuntimes(ObjectName serverRuntime) throws Exception {return (ObjectName[])connection.getAttribute(serverRuntime, "ApplicationRuntimes");}public static ObjectName[] getComponentRuntimes(ObjectName componentRutime) throws Exception {return (ObjectName[]) connection.getAttribute(componentRutime, "ComponentRuntimes");}public void printSessionState() throws Exception {ObjectName[] serverRT = getServerRuntimes();int length = (int) serverRT.length;for(int i = 0;i<length;i++){ObjectName[] applicationRT = getApplicationRuntimes(serverRT[i]);int length_app = (int)applicationRT.length;for(int y = 0;y<length_app;y++){String applicationName = (String)connection.getAttribute(applicationRT[y], "ApplicationName");if(applicationName.equals("helloworld")){ObjectName[] componentRuntime = getComponentRuntimes(applicationRT[y]);int length_component = (int)componentRuntime.length;System.out.println("length_component==" + length_component);for(int z = 0;z<length_component;z++){String type = (String)connection.getAttribute(componentRuntime[z], "Type");if(type.equals("WebAppComponentRuntime")){int SessionsOpenedTotalCount = (int)connection.getAttribute(componentRuntime[z], "SessionsOpenedTotalCount");System.out.println("SessionsOpenedTotalCount==" + SessionsOpenedTotalCount);int openSessionsHighCount = (int)connection.getAttribute(componentRuntime[z], "OpenSessionsHighCount");System.out.println("openSessionsHighCount==" + openSessionsHighCount);int openSessionsCurrentCount = (int)connection.getAttribute(componentRuntime[z], "OpenSessionsCurrentCount");System.out.println("openSessionsCurrentCount==" + openSessionsCurrentCount);break;}}break;}}}}public void printNameAndState() throws Exception {ObjectName[] serverRT = getServerRuntimes();System.out.println("got server runtimes");int length = (int) serverRT.length;for (int i = 0; i < length; i++) {String name = (String) connection.getAttribute(serverRT[i],"Name");String state = (String) connection.getAttribute(serverRT[i],"State");long activationTime = (Long)connection.getAttribute(serverRT[i], "ActivationTime");System.out.println("Server name: " + name);System.out.println("Server state:" + state);System.out.println("Server activationTime:" + activationTime);String weblogicVersion = (String) connection.getAttribute(serverRT[i], "WeblogicVersion");System.out.println("Server weblogicVersion:" + weblogicVersion);String weblogicHome = (String) connection.getAttribute(serverRT[i], "WeblogicHome");System.out.println("Server WeblogicHome:" +weblogicHome );}}public static void main(String[] args) throws Exception {String hostname = "10.111.131.50";String portString = "7001";String username = "weblogic";String password = "weblogic123";PrintServerState s = new PrintServerState();initConnection(hostname, portString, username, password);s.printNameAndState();s.printSessionState();connector.close();}} 4、有关serverlet的监控:package test;import java.io.IOException;import .MalformedURLException;import java.util.Hashtable;import javax.management.MBeanServerConnection;import javax.management.MalformedObjectNameException;import javax.management.ObjectName;import javax.management.remote.JMXConnector;import javax.management.remote.JMXConnectorFactory;import javax.management.remote.JMXServiceURL;import javax.naming.Context;public class PrintServerlet {private static MBeanServerConnection connection;private static JMXConnector connector;private static final ObjectName service;private final String applicationName_app="helloworld";private final String serverletName1="index.jsp";private final String serverletName2="helloworld.jsp";static {try {service = new ObjectName("com.bea:Name=DomainRuntimeService,Type=weblogic.management.mbeanservers.domainruntime.DomainRuntimeServiceMBean"); }catch (MalformedObjectNameException e) {throw new AssertionError(e.getMessage());}}public static void initConnection(String hostname, String portString,String username, String password) throws IOException,MalformedURLException {String protocol = "t3";Integer portInteger = Integer.valueOf(portString);int port = portInteger.intValue();String jndiroot = "/jndi/";String mserver = "weblogic.management.mbeanservers.domainruntime";JMXServiceURL serviceURL = new JMXServiceURL(protocol, hostname,port, jndiroot + mserver);Hashtable h = new Hashtable();h.put(Context.SECURITY_PRINCIPAL, username);h.put(Context.SECURITY_CREDENTIALS, password);h.put(JMXConnectorFactory.PROTOCOL_PROVIDER_PACKAGES,"weblogic.management.remote");connector = JMXConnectorFactory.connect(serviceURL, h);connection = connector.getMBeanServerConnection();}public static ObjectName[] getServerRuntimes() throws Exception {return (ObjectName[]) connection.getAttribute(service,"ServerRuntimes");}public String getApplicationName(ObjectName objectName) throws Exception {return (String)connection.getAttribute(objectName, "Name");}public String getServletName(ObjectName objectName) throws Exception {return (String)connection.getAttribute(objectName,"Name");}public void getServletData() throws Exception {ObjectName[] serverRT = getServerRuntimes();int length = (int) serverRT.length;for (int i = 0; i < length; i++) {ObjectName[] appRT =(ObjectName[]) connection.getAttribute(serverRT[i],"ApplicationRuntimes");int appLength = (int) appRT.length;for (int x = 0; x < appLength; x++) {String applicationName = getApplicationName(appRT[x]);if(applicationName_app.equals(applicationName)){System.out.println("Application name: " + applicationName);ObjectName[] compRT =(ObjectName[]) connection.getAttribute(appRT[x],"ComponentRuntimes");int compLength = (int) compRT.length;for (int y = 0; y < compLength; y++) {printValue("Component name",(String)connection.getAttribute(compRT[y], "Name"));String componentType =(String) connection.getAttribute(compRT[y], "Type");System.out.println(componentType.toString());if (componentType.toString().equals("WebAppComponentRuntime")){ObjectName[] servletRTs = (ObjectName[])connection.getAttribute(compRT[y], "Servlets");int servletLength = (int) servletRTs.length;for (int z = 0; z < servletLength; z++) {String servletName = getServletName(servletRTs[z]);if (servletName.contains(serverletName1) || servletName.contains(serverletName2)){ printValue("Servlet name",servletName);printValue("Servlet context path" ,(String)connection.getAttribute(servletRTs[z],"ContextPath"));printValue("Invocation Total Count" ,(Object)connection.getAttribute(servletRTs[z],"InvocationTotalCount"));printValue("ExecutionTimeHigh",(Object)connection.getAttribute(servletRTs[z],"ExecutionTimeHigh"));printValue("ExecutionTimeTotal",(Object)connection.getAttribute(servletRTs[z],"ExecutionTimeTotal"));printValue("ExecutionTimeAverage",(Object)connection.getAttribute(servletRTs[z], "ExecutionTimeAverage"));}}}}}}}}private void printValue(String key,Object value){System.out.println(" " + key + " : " + value);}public static void main(String[] args) throws Exception {String hostname = "10.111.131.50";String portString = "7001";String username = "weblogic";String password = "weblogic123";PrintServerlet s = new PrintServerlet();initConnection(hostname, portString, username, password); s.getServletData();connector.close();}}。

weblogic反序列化漏洞原理

weblogic反序列化漏洞原理WebLogic是Oracle公司推出的一款Java EE应用服务器,在企业级应用开发中较为常用。

然而,在2016年3月,WebLogic爆出了一起反序列化漏洞的事件,从此,这个漏洞成为了Java应用中最为危险的漏洞之一。

本文将介绍WebLogic反序列化漏洞的原理,以及如何发现和修复此漏洞。

1. 反序列化的概念反序列化是将序列化的数据还原为原始数据的过程。

在Java中,对象可以被序列化成一个字节流,并可以传输到网络中或写入到硬盘中。

被传输或写入的字节流可以在远程计算机上重新实例化为原始对象。

这个过程是通过Java中的ObjectInput/Output Stream实现的。

最常用的反序列化漏洞,通常在攻击者能够发送恶意的数据包到目标服务器并在服务器执行之前利用Java反序列化失败之前的漏洞,将攻击者的数据传递到远程Code执行环境中,并在服务器上利用此漏洞获得执行代码的能力。

2. WebLogic反序列化漏洞的原理2.1 Apache Commons-collections4库的反序列化漏洞这个漏洞是通过对WebLogic中Apache Commons-collections4库的反序列化解析器的利用,导致WebLogic 服务器受到攻击的。

Apache Commons-collections4库是WebLogic应用程序中经常使用的一个用于收集Java对象的集合库。

攻击者可以通过传输一个特别构造的精心捆绑的字节流,在WebLogic中的Apache Commons-collections4库的反序列化处理程序上执行恶意代码。

2.2 正在运行中的恶意代码攻击者可以利用反序列化漏洞,使WebLogic服务器运行在他们的控制下。

一旦攻击者可以在WebLogic服务器上执行恶意代码,他们可以做任何他们想做的事情,例如更改、窃取或破坏数据。

3. 如何预防WebLogic反序列化漏洞以下是预防WebLogic反序列化漏洞的一些措施:3.1 更新WebLogic服务器版本更新WebLogic服务器版本可以帮助预防反序列化漏洞。

WebLogic的日常操作和监控

WebLogic Server启动验证 启动验证

WebLogic的其他启动方式 的其他启动方式

• 如果想从WebLogic的console启动Managed Server, 必须配置NodeManager进程及Machine组件,并将需 要在console中启动的Managed Server target到对应的 Machine中 • 一般在3台及3台主机组成的Domain中,尽量少用 Machine配置,减少配置层次,有利于提高系统的稳定 性。

• 管理和监控接口丰富

• MBEAN • SNMP

• 与第三方实现嵌入

• Wily • Load Runner

Weblogic console简介 简介

• 基于主控Server的web应用的监控工具 • 具有良好交互性的图形化监控配置工具 • 具有强大功能的管理配置监控工具

• • • • • • 部署、配置应用和Server 停止和启动Servers 监控Domain、Server安全及性能 监控应用性能 观察Domain、Server日志 其他服务和组建的监控管理功能(监控JDBC Connection pool ,JTA,JMS等)

当前线程情况

数据库连接池使用情况

数据库连接池使用情况

• Active Connections Average Count

应用同一时刻使用的数据库连接平均数

• Active Connections Current Count

当前应用正在使用的数据库连接数

• Active Connections High Count

在这条日志信息中,它们的格式是: 时间戳,错误级别,子系统 ,机器名,Server名称,线程号,用户号,事务号,.. 信息号 ,文本信息。 如果这信息包括跟踪堆栈的信息,这些信息将紧跟在这条信息 后面。

Weblogic监控jndi泄露连接的方法

Weblogic监控jndi泄露连接的方法1说明如果后台出现“No resources currently available in pool iscjndi to allocate to applications”类似这个错误,说明weblogic 的数据库连接池满了:可以考虑通过此方法排查一下具体是程序中的什么方法导致。

查看数据源监控页面,如果“当前活动连接数”超过系统配置的最大数字(系统默认是15,优化之后为150),就会出现以上错误:最大连接数配置:2配置一:设置“非活动连接超时”参数设置后连接在指定时间内(单位:秒)没有活动的话,WebLogic会将之释放并回收到连接池。

设置步骤:“数据源-(数据源名称)-连接池-非活动连接超时”1、点击“数据源-(数据源名称)”2、选择“连接池”3、展开高级内容4、找到高级中“非活动连接超时”参数,设置为1004、保存配置3配置二:开启weblogic数据库连接泄漏日志设置步骤:“数据源-(数据源名称)-诊断-概要文件连接使用情况”1、点击“数据源-(数据源名称)”2、点击“诊断”3、选中“概要文件连接情况”、“概要文件连接泄露”:4、保存配置4查看日志在系统中操作,重现一下相关问题,同时监控weblogic日志,日志中会出现类似以下格式的异常信息,提供研发找到具体class进一步排查泄露原因。

注意:操作之后等待一段时间,weblogic自动回收连接时才产生日志,不是操作的时候立即产生。

日志文件位置:/app/weblogic/user_projects/domains/【domain名称】/servers/【server名称】/logs/【server名称】.log比如总部测试环境的日志文件位置:at mon.resourcepool.ResourcePoolImpl.reserveResource(ResourcePoolImpl.java:373)at mon.resourcepool.ResourcePoolImpl.reserveResource(ResourcePoolImpl.java:339)at mon.internal.ConnectionPool.reserve(ConnectionPool.java:469)at mon.internal.ConnectionPool.reserve(ConnectionPool.java:363)at mon.internal.ConnectionPoolManager.reserve(ConnectionPoolManager.java:125)at mon.internal.ConnectionPoolManager.reserve(ConnectionPoolManager.java:158)at weblogic.jdbc.pool.Driver.connect(Driver.java:132)at weblogic.jdbc.jts.Driver.getNonTxConnection(Driver.java:658)at weblogic.jdbc.jts.Driver.connect(Driver.java:127)at mon.internal.RmiDataSource.getConnectionInternal(RmiDataSource.java:548)at mon.internal.RmiDataSource.getConnection(RmiDataSource.java:513)at mon.internal.RmiDataSource.getConnection(RmiDataSource.java:506)at org.springframework.orm.hibernate3.LocalDataSourceConnectionProvider.getConnection(LocalDataSourceConnectionProvider.java:81) at org.hibernate.jdbc.ConnectionManager.openConnection(ConnectionManager.java:446)at org.hibernate.jdbc.ConnectionManager.getConnection(ConnectionManager.java:167)at org.hibernate.jdbc.AbstractBatcher.prepareStatement(AbstractBatcher.java:116)at org.hibernate.jdbc.AbstractBatcher.prepareStatement(AbstractBatcher.java:109)at org.hibernate.engine.query.NativeSQLQueryPlan.performExecuteUpdate(NativeSQLQueryPlan.java:202)at org.hibernate.impl.SessionImpl.executeNativeUpdate(SessionImpl.java:1310)at org.hibernate.impl.SQLQueryImpl.executeUpdate(SQLQueryImpl.java:396)at erPostReleDao.updateUserBizRoleNum(UserPostReleDao.java:360)at erPostReleService.saveUserPost(UserPostReleService.java:77)at com.sgcc.isc.authorize.businessduty.action.BusinessDutyController.saveUserPost(BusinessDutyController.java:314)at com.sgcc.isc.authorize.businessduty.action.BusinessDutyController$$FastClassByCGLIB$$f3bff139.invoke(<generated>)at net.sf.cglib.proxy.MethodProxy.invoke(MethodProxy.java:204)at org.springframework.aop.framework.Cglib2AopProxy$CglibMethodInvocation.invokeJoinpoint(Cglib2AopProxy.java:689)at org.springframework.aop.framework.ReflectiveMethodInvocation.proceed(ReflectiveMethodInvocation.java:150)at org.springframework.aop.aspectj.AspectJAfterAdvice.invoke(AspectJAfterAdvice.java:42)at org.springframework.aop.framework.ReflectiveMethodInvocation.proceed(ReflectiveMethodInvocation.java:172)at org.springframework.aop.aspectj.MethodInvocationProceedingJoinPoint.proceed(MethodInvocationProceedingJoinPoint.java:80)at com.sgcc.isc.authorize.sync.aop.ServerAop.aroundMethod(ServerAop.java:138)at sun.reflect.GeneratedMethodAccessor639.invoke(Unknown Source)at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:25)at ng.reflect.Method.invoke(Method.java:597)at org.springframework.aop.aspectj.AbstractAspectJAdvice.invokeAdviceMethodWithGivenArgs(AbstractAspectJAdvice.java:621)at org.springframework.aop.aspectj.AbstractAspectJAdvice.invokeAdviceMethod(AbstractAspectJAdvice.java:610)at org.springframework.aop.aspectj.AspectJAroundAdvice.invoke(AspectJAroundAdvice.java:65)at org.springframework.aop.framework.ReflectiveMethodInvocation.proceed(ReflectiveMethodInvocation.java:172)at org.springframework.aop.interceptor.ExposeInvocationInterceptor.invoke(ExposeInvocationInterceptor.java:90)at org.springframework.aop.framework.ReflectiveMethodInvocation.proceed(ReflectiveMethodInvocation.java:172)at org.springframework.aop.framework.Cglib2AopProxy$DynamicAdvisedInterceptor.intercept(Cglib2AopProxy.java:622)at com.sgcc.isc.authorize.businessduty.action.BusinessDutyController$$EnhancerByCGLIB$$94f3347a.saveUserPost(<generated>)at sun.reflect.NativeMethodAccessorImpl.invoke0(Native Method)at sun.reflect.NativeMethodAccessorImpl.invoke(NativeMethodAccessorImpl.java:39)at sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethodAccessorImpl.java:25)at ng.reflect.Method.invoke(Method.java:597)at org.springframework.web.method.support.InvocableHandlerMethod.invoke(InvocableHandlerMethod.java:213)at org.springframework.web.method.support.InvocableHandlerMethod.invokeForRequest(InvocableHandlerMethod.java:126)atorg.springframework.web.servlet.mvc.method.annotation.ServletInvocableHandlerMethod.invokeAndHandle(ServletInvocableHandlerMethod.java:96) atorg.springframework.web.servlet.mvc.method.annotation.RequestMappingHandlerAdapter.invokeHandlerMethod(RequestMappingHandlerAdapter.java:617) atorg.springframework.web.servlet.mvc.method.annotation.RequestMappingHandlerAdapter.handleInternal(RequestMappingHandlerAdapter.java:578) at org.springframework.web.servlet.mvc.method.AbstractHandlerMethodAdapter.handle(AbstractHandlerMethodAdapter.java:80)at org.springframework.web.servlet.DispatcherServlet.doDispatch(DispatcherServlet.java:923)at org.springframework.web.servlet.DispatcherServlet.doService(DispatcherServlet.java:852)at org.springframework.web.servlet.FrameworkServlet.processRequest(FrameworkServlet.java:882)at org.springframework.web.servlet.FrameworkServlet.doPost(FrameworkServlet.java:789)at javax.servlet.http.HttpServlet.service(HttpServlet.java:727)at javax.servlet.http.HttpServlet.service(HttpServlet.java:820)at weblogic.servlet.internal.StubSecurityHelper$ServletServiceAction.run(StubSecurityHelper.java:227)at weblogic.servlet.internal.StubSecurityHelper.invokeServlet(StubSecurityHelper.java:125)at weblogic.servlet.internal.ServletStubImpl.execute(ServletStubImpl.java:301)at weblogic.servlet.internal.TailFilter.doFilter(TailFilter.java:26)at weblogic.servlet.internal.FilterChainImpl.doFilter(FilterChainImpl.java:60)at mon.filter.AuthorFilter.doFilter(AuthorFilter.java:57)at weblogic.servlet.internal.FilterChainImpl.doFilter(FilterChainImpl.java:60)at mon.filter.CurrentThreadContextInitFilter.doFilter(CurrentThreadContextInitFilter.java:43)at weblogic.servlet.internal.FilterChainImpl.doFilter(FilterChainImpl.java:60)at org.springframework.web.filter.CharacterEncodingFilter.doFilterInternal(CharacterEncodingFilter.java:88)at org.springframework.web.filter.OncePerRequestFilter.doFilter(OncePerRequestFilter.java:76)at weblogic.servlet.internal.FilterChainImpl.doFilter(FilterChainImpl.java:60)at weblogic.servlet.internal.WebAppServletContext$ServletInvocationAction.wrapRun(WebAppServletContext.java:3748)at weblogic.servlet.internal.WebAppServletContext$ServletInvocationAction.run(WebAppServletContext.java:3714)at weblogic.security.acl.internal.AuthenticatedSubject.doAs(AuthenticatedSubject.java:321)at weblogic.security.service.SecurityManager.runAs(SecurityManager.java:120)at weblogic.servlet.internal.WebAppServletContext.securedExecute(WebAppServletContext.java:2283)at weblogic.servlet.internal.WebAppServletContext.execute(WebAppServletContext.java:2182)at weblogic.servlet.internal.ServletRequestImpl.run(ServletRequestImpl.java:1491)at weblogic.work.ExecuteThread.execute(ExecuteThread.java:263)at weblogic.work.ExecuteThread.run(ExecuteThread.java:221)。

jndi-injection-exploit v1.0用法

jndi-injection-exploit v1.0用法JNDI注入漏洞是指攻击者通过在Java命名和目录接口(Java Naming and Directory Interface,简称JNDI)中注入恶意数据,来执行未经授权的代码或获取敏感信息。

这是一种常见的攻击方式,由于JNDI在Java EE平台中广泛应用,所以这个漏洞也相对常见。

下面将详细介绍JNDI注入漏洞的用法。

一、JNDI注入漏洞的原理JNDI是Java EE平台提供的一个用于访问各种命名和目录服务的API,比如LDAP、DNS、RMI等。

攻击者可以利用JNDI的特性,通过构造恶意输入来触发漏洞,从而在应用程序中执行任意代码。

二、漏洞的利用场景JNDI注入漏洞通常出现在基于Java EE的Web应用程序中。

攻击者可以在用户输入的某个地方注入恶意数据,如URL、请求头、请求参数、Cookie等。

三、漏洞的利用过程1. 攻击者首先要了解目标应用程序是否存在JNDI注入漏洞。

可以通过查看应用程序源码、审计应用程序配置文件等方式进行识别。

2. 如果确认存在漏洞,攻击者需要找到合适的注入点。

常见的注入点包括JNDI 数据源、JNDI远程EJB、JNDI远程JMS、JNDI远程RMI等。

3. 构造恶意输入。

攻击者可以通过构造特定的数据,如URL编码、Java反序列化等方式来注入恶意数据。

恶意数据中通常包含攻击者控制的恶意服务器地址或RMI服务地址。

4. 触发漏洞。

攻击者发送恶意请求,使目标应用程序使用恶意数据构造JNDI 请求,从而触发漏洞。

目标应用程序会从恶意数据指定的服务中获取对象或调用方法,导致执行恶意代码。

四、漏洞的防御措施1. 输入验证和过滤:开发人员应该对用户输入进行严格验证和过滤,不信任任何外部输入。

特别是对于通过URL、请求头、请求参数等方式传递的数据,应该对特殊字符进行转义或过滤。

2. 指定JNDI服务器地址:在配置JNDI数据源、远程EJB、远程JMS等相关组件时,应该明确指定JNDI服务器地址,并限制访问权限。

jndiexploit1.4用法

jndiexploit1.4用法JNDI Exploit 1.4是一款用于利用Java Naming and Directory Interface(JNDI)漏洞的工具。

本篇文章将逐步介绍JNDI Exploit 1.4的用法,并详细解释其每个步骤。

第一部分:JNDI Exploit 1.4简介介绍JNDI Exploit 1.4的功能和用途。

解释JNDI漏洞的基本概念和原理。

简要介绍JNDI Exploit 1.4的功能特点和版本历史。

第二部分:安装和配置解释如何获取JNDI Exploit 1.4的软件包。

详细描述安装步骤,包括解压缩软件包、配置环境变量等。

解释JNDI Exploit 1.4所需的依赖项和运行环境。

第三部分:使用JNDI Exploit 1.4首先介绍命令行参数和选项。

解释如何指定目标主机和端口。

解释如何指定JNDI注入点。

解释如何选择和配置JNDI Exploit 1.4的不同模块和攻击载荷。

解释如何使用JNDI Exploit 1.4发起JNDI注入攻击。

第四部分:JNDI Exploit 1.4高级用法解释如何使用配置文件来自定义攻击载荷。

解释如何使用代理服务器进行中间人攻击。

解释如何使用自定义JNDI资源和回调函数。

解释如何绕过防火墙和安全策略。

第五部分:防御JNDI漏洞介绍防御JNDI漏洞的一般原则和方法。

提供一些建议,如限制JNDI远程访问、检查输入数据和过滤危险字符等。

第六部分:实例和案例研究提供一些实际案例,并使用JNDI Exploit 1.4进行演示和实验。

解释每个实例中使用的攻击载荷和技术。

第七部分:未来发展和趋势探讨JNDI Exploit 1.4未来的发展和趋势。

分析JNDI漏洞的未来演变和解决方案。

总结:概括JNDI Exploit 1.4的用法和功能。

强调JNDI漏洞的危害和重要性。

强调安全意识和防御措施的重要性。

提供进一步资源和参考文献。

本篇文章将逐步解释JNDI Exploit 1.4的用法,并专注于每个步骤的详细说明。

数据库连接池中连接泄露的检测与处理

数据库连接池中连接泄露的检测与处理概述:在使用数据库连接池的应用程序中,连接泄露是一个常见且严重的问题。

连接泄露会导致应用程序性能下降,甚至可能导致数据库服务崩溃。

因此,及时检测和处理连接泄露是非常重要的。

1. 连接泄露的原因分析连接泄露指的是在使用完连接之后未正确释放,导致连接无法回收和重用。

主要原因包括:1.1 手动创建但未正确释放连接:在应用程序中,手动创建数据库连接并未正确释放,导致连接无法回收。

1.2 异常情况下未关闭连接:在应用程序发生异常时,有时候未能正确关闭数据库连接。

1.3 代码逻辑错误:代码逻辑中,未在连接使用完毕后正确关闭连接。

2. 检测连接泄露检测连接泄露主要通过以下几种方式进行:2.1 数据库管理系统监控工具:数据库管理系统自带的监控工具可以对当前连接进行分析,例如通过查看当前连接数量来判断是否存在连接泄露的可能。

2.2 应用程序监控工具:应用程序监控工具可以对应用程序中连接的创建和关闭进行追踪,并记录连接的使用情况,以便后续分析。

2.3 第三方监控工具:一些第三方监控工具可以检测连接泄露,例如通过监控连接的生命周期和连接池中的连接数来判断是否存在连接泄露。

3. 处理连接泄露一旦检测到连接泄露的情况,需立即采取相应的处理措施,以下几种方式可以解决连接泄露问题:3.1 统一的连接管理与释放机制:建立统一的连接管理与释放机制,确保在每次连接使用完毕后都能正确进行释放。

3.2 异常处理让连接得到释放:在应用程序中,使用try-catch块将数据库连接的关闭操作放置在finally代码块中,这样无论是否发生异常,都可以确保连接的正确关闭。

3.3 使用连接池的超时设置:在使用连接池时,可以设置连接超时时间。

当一个连接在一定时间内没有被使用时,连接池将会自动关闭该连接,以避免连接泄露。

3.4 使用心跳机制:连接池中的连接可以定时向数据库发送一个心跳SQL语句,以确保连接的有效性。

如果连接超时或者失效,连接池会自动关闭并重建连接。

基于“Weblogic远程代码执行漏洞”谈网络安全问题防范

1 引言网络安全漏洞一直以来都是互联网行业面临的最大威胁。

随着数字化的推进,在疫情和利益的推动下,对网络威胁应对迟缓的航运物流业正成为网络犯罪组织的优先攻击目标。

2020年9月28日,全球第四大集装箱运输和海运公司——法国达飞(CMA CGM SA)信息系统遭到勒索软件的攻击,导致达飞在中国上海、深圳和广州等地办事处的服务被中断。

为防止恶意软件的攻击,达飞被迫关闭网络,采用手工操作和航运订舱平台INTTRA 来处理订单。

Weblogic远程代码执行漏洞属于高危风险网络安全漏洞。

该漏洞允许未经身份验证的攻击者通过T3网络协议访问并破坏易受攻击的WebLogic Server,成功的漏洞利用可导致WebLogic Server被攻击者接管,造成远程代码执行,进而控制服务器。

由于漏洞利用复杂度低、风险高,建议尽快修复。

2 事件经过笔者一直从事网站的网络安全漏洞扫描工作,于2020年10月发现一起比较典型的Weblogic远程代码执行漏洞,供读者参考。

漏洞详细情况如下:漏洞名称为Weblogic远程代码执行漏洞,漏洞数量1个,漏洞等级为高危,存在漏洞的网站IP地址为“http://172.---.70:7001/console/login/LoginForm.jsp”(“---”代表网站部分IP地址)。

3 验证过程首先,通过Web安全漏洞扫描工具,发现网站“http://172.---.70:7001/console/login/LoginForm.jsp”存在Weblogic远程代码执行漏洞。

在验证漏洞前,需下载两个工具JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar和CVE-2020-14645.jar。

网站测试验证需要使用VPS(Virtual Private Server,虚拟专用服务器)提供的LDAP服务(LightweightDirectory Access Protocol,轻量目录访问协议)与HTTP(Hyper Text TransferProtocol,超文本传输协议)服务。

数据库连接泄漏的原因与解决方案

数据库连接泄漏的原因与解决方案在现代信息技术的发展中,数据库是数据存储和管理的核心,不仅承载着大量的用户数据,还包含了企业的重要业务信息。

因此,保证数据库的安全性和稳定性对于任何组织和企业来说都是至关重要的。

然而,数据库连接泄漏是一种常见的安全漏洞,可能导致未授权的访问、用户数据的窃取和潜在的数据丢失风险。

本文将探讨数据库连接泄漏的原因,并提供有效的解决方案。

数据库连接泄漏的原因可以归结为以下几个方面:1. 编程错误:开发人员在编写代码时可能犯下错误,比如忘记关闭数据库连接,没有正确地处理异常情况等。

这些错误将导致数据库连接没有正确关闭,从而造成泄漏。

2. 配置不当:数据库连接池是管理数据库连接的重要工具。

如果配置不当,比如连接池大小设置过大或过小,超时时间设置不合理等,都可能导致数据库连接未能正确释放,出现泄漏现象。

3. 恶意攻击:黑客可以通过各种方式尝试窃取数据库连接信息。

例如,他们可以监听数据库连接请求,拦截其中的敏感信息,从而获得用户凭证和连接参数。

这样,黑客就可以冒充合法用户进行非法操作。

针对数据库连接泄漏的问题,可以采取以下几种解决方案:1. 编码规范和安全审查:开发团队应该遵守良好的编程规范,确保数据库连接在使用完毕后被正确关闭。

同时,对开发过程中的代码进行定期的安全审查,发现潜在的问题并及时修复。

2. 使用连接池:连接池是管理和复用数据库连接的重要组件。

合理配置连接池的大小和超时时间能够有效预防连接泄漏。

连接池还能提供性能优化,通过复用连接对象来避免频繁地创建和销毁连接,从而减轻数据库的负荷。

3. 异常处理和错误日志:对于程序中的异常情况,应该进行适当的处理,确保连接得到正确关闭。

此外,记录详细的错误日志也是重要的安全措施之一,方便系统管理员快速发现和解决潜在的安全问题。

4. 数据库权限管理:合理的数据库权限管理能够限制每个用户的访问权限,并且定期审查权限设置,避免存在不必要的权限泄漏。

数据库连接泄漏原因分析与解决方案研究

数据库连接泄漏原因分析与解决方案研究数据库连接是应用程序与数据库之间通信的桥梁,它允许应用程序向数据库发送和接收信息。

然而,当数据库连接未经适当管理或配置时,可能会发生连接泄漏的情况。

连接泄漏指的是未正确关闭数据库连接或过度使用数据库连接资源导致连接池无法再提供空闲的连接。

连接泄漏可能会对应用程序和数据库系统带来负面影响,因此我们需要深入研究连接泄漏的原因和解决方案。

首先,我们来分析数据库连接泄漏的主要原因。

1. 未正确关闭连接:应用程序在使用完数据库连接后,未及时地关闭连接,导致连接在连接池中无法被释放。

这种情况通常发生在开发人员忘记关闭连接或代码执行路径出现异常时。

2. 异常处理不当:在应用程序中出现异常情况时,错误地处理这些异常可能导致连接未正常关闭。

如果不妥善处理,数据库连接将永远无法返回给连接池,并最终引发连接泄漏。

3. 连接泄漏检测机制不完善:某些应用程序或数据库驱动程序可能没有有效的机制来检测连接泄漏。

这将使得连接泄漏的情况无法及时发现和解决。

现在,让我们探讨一些解决连接泄漏问题的有效方案。

1. 确保正确关闭连接:在代码中,应该始终确保在使用完毕后关闭数据库连接。

这可以通过使用finally块或使用资源管理器的try-with-resources语句来实现。

正确关闭连接将避免连接泄漏的问题。

2. 异常处理策略:在代码中实施良好的异常处理策略非常重要。

当出现异常时,应该适当地关闭连接并释放资源。

此外,记录异常信息以便进行排查和修复。

3. 监控连接使用情况:使用连接池管理连接是一个好的实践。

连接池可以帮助我们有效地管理和重复使用连接资源。

然而,确保连接池的最大连接数和最大空闲连接数适当配置,并且需要监控和记录连接使用情况,以便检测连接泄漏并及时采取措施。

4. 自动关闭连接:应用程序可以实现一定的自动关闭机制来处理连接的正常关闭。

例如,可以使用定时任务或线程池来检查并关闭空闲连接。

这样可以有效地避免连接泄漏问题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

精心整理

精心整理

Weblogic 监控jndi 泄露连接的方法

1 说明

如果后台出现“Noresourcescurrentlyavailableinpooliscjnditoallocatetoapplications ”类似这个错误,说明weblogic 的数据库连接池满了:

可以考虑通过此方法排查一下具体是程序中的什么方法导致。

查看数据源监控页面,如果“当前活动连接数”超过系统配置的最大数字(系统默认是15,优化之后为150),2 123443 12344 查看日志

在系统中操作,重现一下相关问题,同时监控weblogic 日志,日志中会出现类似以下格式的异常信息,提供研发找到具体class 进一步排查泄露原因。

注意:操作之后等待一段时间,weblogic 自动回收连接时才产生日志,不是操作的时候立即产生。

日志文件位置:

/app/weblogic/user_projects/domains/【domain 名称】/servers/【server 名称】/logs/【server 名称】.log 比如总部测试环境的日志文件位置:

/app/weblogic /user_projects/domains/mpsm_domain /servers/mpsmServer /logs/mpsmServer .log

精心整理。