Ethereal抓包方法2个版本

Ethereal -抓包、报文分析工具

Ethereal -抓包、报文分析工具Ethereal 是一种开放源代码的报文分析工具,适用于当前所有较为流行的计算机系统,包括 Unix、Linux 和 Windows 。

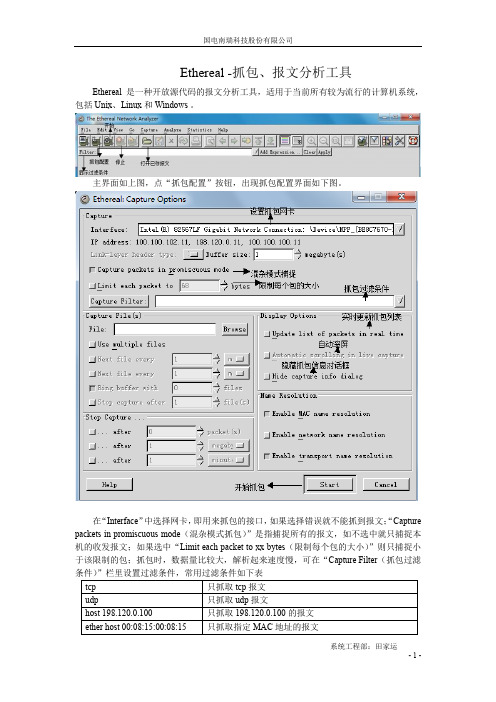

主界面如上图,点“抓包配置”按钮,出现抓包配置界面如下图。

在“Interface”中选择网卡,即用来抓包的接口,如果选择错误就不能抓到报文;“Capture packets in promiscuous mode(混杂模式抓包)”是指捕捉所有的报文,如不选中就只捕捉本机的收发报文;如果选中“Limit each packet to xx bytes(限制每个包的大小)”则只捕捉小于该限制的包;抓包时,数据量比较大,解析起来速度慢,可在“Capture Filter(抓包过滤设置“Display Options(显示设置)”中建议选中“Update list of packets in realtime(实时更新抓包列表)”、“Automatic scrolling in live capture(自动滚屏)”和“Hide capture info dialog(隐藏抓包信息对话框)”三项。

抓包配置好就可以点击“Start”开始抓包了。

抓包结束,按“停止”按钮即可停止。

为了快速查看需要的报文,在“Filter”栏中输入过滤条件后按回车键即可对抓到的包进行过滤。

注意“Filter”栏中输入的过滤条件正确则其底色为绿色,错误则其底色为红色。

常用有些报文还可以判断网络的状况,例如输入显示过滤条件tcp.analysis.flags,可以显示丢失、重发等异常情况相关的TCP报文,此类报文的出现频率可以作为评估网络状况的一个标尺。

偶尔出现属于正常现象,完全不出现说明网络状态上佳。

tcp.flags.reset==1。

SYN是TCP建立的第一步,FIN是TCP连接正常关断的标志,RST是TCP连接强制关断的标志。

统计心跳报文有无丢失。

在statistics->conversations里选择UDP,可以看到所有装置的UDP报文统计。

Ethreal抓包工具

Ethereal使用事例

1 抓包主界面

如上:Capture菜单代表抓包菜单。

一般使用Options设置一下抓包参数。

2 抓包参数设置

如上图:从上到下,第一个红色圈处,设置选择网卡。

第二个红色圈处,设置过滤信息,如只抓IP地址为192.168.1.100,则设置为ip.addr==192.168.1.100,通常情况下不作过滤,以获取全部信息。

第三个红色圈处,可选(打勾)可不选(不打勾),不选择,点击“Start”开始抓包后,则显示:

,选择后,单击“Start”开始后,显示:

如上工具栏中,红色圈处,可以停止抓包。

3查看数据包

如上就可以看到各数据包的详细信息,通过在Filter中设置ip.addr==×.×.×.×&&h245等等命令进行分析,如下一个互通中的例子:。

网络监听工具Ethereal利用说明

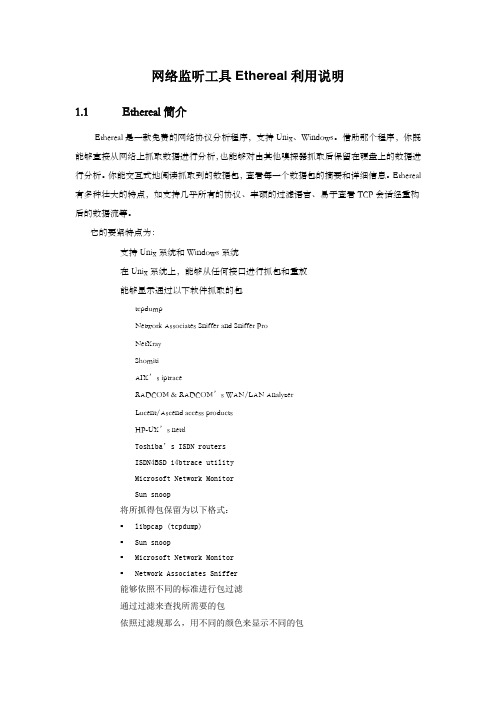

网络监听工具Ethereal利用说明1.1Ethereal简介Ethereal是一款免费的网络协议分析程序,支持Unix、Windows。

借助那个程序,你既能够直接从网络上抓取数据进行分析,也能够对由其他嗅探器抓取后保留在硬盘上的数据进行分析。

你能交互式地阅读抓取到的数据包,查看每一个数据包的摘要和详细信息。

Ethereal 有多种壮大的特点,如支持几乎所有的协议、丰硕的过滤语言、易于查看TCP会话经重构后的数据流等。

它的要紧特点为:支持Unix系统和Windows系统在Unix系统上,能够从任何接口进行抓包和重放能够显示通过以下软件抓取的包tcpdumpNetwork Associates Sniffer and Sniffer ProNetXrayShomitiAIX’s iptraceRADCOM & RADCOM’s WAN/LAN AnalyzerLucent/Ascend access productsHP-UX’s nettlToshiba’s ISDN routersISDN4BSD i4btrace utilityMicrosoft Network MonitorSun snoop将所抓得包保留为以下格式:▪libpcap (tcpdump)▪Sun snoop▪Microsoft Network Monitor▪Network Associates Sniffer能够依照不同的标准进行包过滤通过过滤来查找所需要的包依照过滤规那么,用不同的颜色来显示不同的包提供了多种分析和统计工具,实现对信息包的分析图1-1 Ethereal抓包后直观图图1是Ethereal软件抓包后的界面图,咱们能够依照需要,对所抓得包进行分析。

另外,由于Ethereal软件的源代码是公布的,能够随意取得,因此,人们能够很容易患将新的协议添加到Ethereal中,比如新的模块,或直接植入源代码中。

1.2Ethereal支持的网络协议Ethereal能对很多协议进行解码,它支持几乎所有的协议,如AARP, AFS, AH, AIM, ARP, ASCEND, ATM, AUTO_RP, BGP, BOOTP, BOOTPARAMS, BROWSER, BXXP, CDP, CGMP, CLNP, CLTP, COPS, COTP, DATA, DDP, DDTP, DEC_STP, DIAMETER, DNS, EIGRP, ESIS, ESP, ETH, FDDI, FR, FRAME, FTP, FTP-DATA, GIOP, GRE, GVRP, H1, H261, HCLNFSD, HSRP, HTTP, ICMP, ICMPV6, ICP, ICQ, IGMP, IGRP, ILMI, IMAP, IP, IPCOMP, IPCP, IPP, IPV6, IPX, IPXMSG, IPXRIP, IPXSAP, IRC, ISAKMP, ISIS, ISIS_CSNP,ISIS_HELLO, ISIS_LSP, ISIS_PSNP, ISL, IUA, KERBEROS, L2TP, LANE, LANMAN, LAPB, LAPBETHER, LAPD, LCP, LDAP, LDP, LLC, LPD, M3UA, MAILSLOT, MALFORMED, MAPI, MIP, MOUNT, MP, MPLS, MSPROXY, NBDGM, NBIPX, NBNS, NBP, NBSS, NCP, NETBIOS, NETLOGON, NFS, NLM, NMPI, NNTP, NTP, NULL, OSPF, PIM, POP, PORTMAP, PPP, PPPOED, PPPOES, PPTP, Q2931, Q931, QUAKE, RADIUS, RIP, RIPNG, RLOGIN, RPC, RQUOTA, RSH,RSVP, RTCP, RTMP, RTP, RTSP, RX, SAP, SCTP, SDP, SHORT, SIP, SLL, SMB, SMTP, SMUX, SNA, SNMP, SOCKS, SPX, SRVLOC, SSCOP, STAT, STP, SUAL, SYSLOG, TACACS, TCP, TELNET, TEXT, TFTP, TIME, TNS, TPKT, TR, TRMAC, UDP, V120, VINES, VINES_FRP, VINES_SPP, VLAN, VRRP, VTP, WAP-WSP, WAP-WSP-WTP, WAP-WTLS, WCCP, WHO, WLAN, , X11, XOT, YHOO, YPBIND, YPSERV, YPXFR, ZEBRA等。

网络协议分析工具Ethereal的使用

⽹络协议分析⼯具Ethereal的使⽤⼤学时计算机⽹络课的实验报告,当时提不起兴趣,今天看来还挺有⽤的。

可以学习下怎样抓数据包,然后分析程序的通信协议。

⼀:学习使⽤⽹络协议分析⼯具Ethereal的⽅法,并⽤它来分析⼀些协议。

实验步骤:1.⽤“ipconfig”命令获得本机的MAC地址和缺省路由器的IP地址;(注:缺省路由器即 ”Default Gateway”)命令⾏:Start->Run->CMD->ipconfig /all >C:\Mac.txt(在命令⾏中把ipconfig命令保存在⽂本⽂档⾥⾯备⽤)结果:本机Mac地址:00.09.73.4B.8A.D7 缺省路由器IP:192.168.8.254步骤截图:图1(本机⽹络信息:Mac.txt)2.⽤“arp”命令清空本机的缓存:命令⾏:Start->Run->CMD->arp –d图2(arp命令 –d参数的帮助说明)3.运⾏Ethereal,开始捕获所有属于ARP协议或ICMP协议的,并且源或⽬的MAC地址是本机的包:图3(Capture->Options中关于⽹卡设置和Capture Filter)图4(抓包截图)4.执⾏命令:“ping” 缺省路由器的IP地址:图5(捕获包)图6(ping 过程)⼆:⽤Ethereal观察tracert命令的⼯作过程:1.⽤Ethereal语法内容及参数说明:命令⾏操作步骤:Start->Run->CMD->tracert图1(Tracert命令全部参数的帮助说明)2.运⾏Ethereal, 设定源和⽬的MAC地址是本机的包,捕获tracert命令中⽤到的消息:Tracert使⽤ICMP,相应过滤规则为:ether host 00:09:73:4B:8A:D7 and icmp图3(Capture->Options中关于⽹卡设置和Capture Filter)3.执⾏“tracert -d ” ,捕获包:执⾏命令:tracert -d :图3 (执⾏命令 tracert –d )图4(抓包截图)图5(捕获包)4.Tracert⼯作原理:Tracert使⽤ICMP消息,具体地讲,tracert发出的是Echo Request消息,触发返回的是Time Exceeded消息和Echo Reply消息。

ethereal使用说明

ethereal汉化版用法目录1 Ethereal介绍 51.1 Ethereal为何物? 51.1.1 Ethereal可以帮人们做什么? 51.1.2 界面功能 51.1.3 实时的从不同网络介质抓取数据包 6 1.1.4 导入来自其它抓包工具的文件 61.1.5 为其它抓包工具导出文件 61.1.6 丰富的协议解码器 71.1.7 开放源代码软件 71.1.8 Ethereal不能做什么? 71.2 Ethereal运行平台 71.2.1 Unix 71.2.2 Linux 81.2.3 Microsoft Windows 81.3 那里可以得到ethereal? 81.4 Ethereal的读法 91.5 Ethereal的历史 91.6 Ethereal的设计和维护 91.7 问题报告和获得帮助 91.7.1 Web网站 91.7.2 WIKI 101.7.3 FAQ 101.7.4 邮件列表 101.7.5 问题报告 101.7.6 liunx/unix平台崩溃报告 111.7.7 Windows平台崩溃报告 112 编译和安装ethereal 112.1 介绍 112.2 获得ethereal源代码和应用发布版本 12 2.3 UNIX平台编译ethereal之前准备工作 12 2.4 UNIX平台编译ethereal源代码 132.5 UNIX平台应用版本安装 132.5.1 RedHat 的RPMs方式安装 142.5.2 Debian的安装方式 142.6 解决UNIX下安装失败问题 142.7 Windows下源代码的编译 142.8 Windows下Ethereal安装 142.8.1 安装ethereal 142.8.2 升级ethereal 152.8.3 卸载ethereal 153 用户操作界面 153.1 介绍 153.2 启动ethereal 153.3 ethereal主界面 153.4 “The Menu”主菜单 163.4.1 “File”文件菜单 183.4.2 “Edit”编辑菜单 193.4.3 “View”视图菜单 213.4.4 “GO”跳转菜单 233.4.5 “Capture”抓包菜单 243.4.6 “Analyze”分析菜单 243.4.7 “Statistics”统计报表菜单 263.4.8 “Help”帮助菜单 273.5 “Main”常用工具栏 283.6 “Filter Toolbar”显示过滤器工具栏 303.7 “Packet List”数据包列表窗格 313.8 “Packet Details”数据包信息树窗格 313.9 “Packet Bytes”数据包字节窗格 323.10 “Statusbar”状态栏 324 网络数据包实时抓取 334.1 介绍 334.2 使用Ethereal前的准备工作 334.3 如何开始抓包? 334.4 “Capture Interfaces”抓包网络接口窗口 344.5 “Capture Options”抓包选项窗口 354.5.1 “Capture”抓包常规框 354.5.2 “Capture File(s)”数据包文件框 364.5.3 “Stop Capture…”停止抓包框 374.5.4 “Display Options”显示选型框 384.5.5 “Name Resolution”名称解析框 384.5.6 “Buttons”按键 394.6 数据包文件和文件模式 394.7 “Link-layer header type”链接层数据头类型 40 4.8 抓包过滤器 404.9 抓包状态信息窗口 424.9.1 停止抓包 424.9.2 重新开始抓取 435 数据包文件导入、导出和打印 435.1 介绍 435.2 “Open”打开数据包文件 435.2.1 “Open Capture File”打开数据包文件窗口 44 5.2.2 支持导入文件格式 455.3 “Save As”存储数据包 455.3.1 输出文件格式 465.4 “Merging”合并数据包文件 475.5 “File Sets”文件系 485.6 “Exporting”导出文件 495.6.1 “Exporting as Plain Text File”导出无格式文件 495.6.2 “Export as PostScript File”导出PS格式文件 505.6.3 “Export as CSV(Comma Seperated Values)File”导出CSV(逗号分割)文件 50 5.6.4 “Export as PSML File”导出PSML格式文件 515.6.5 “Export as PDML File”导出PDML格式文件 515.6.6 “Export selected packet bytes”导出被选择数据包数据 525.7 “Printing”打印数据包 535.8 “Packet Range”数据包范围窗格 556 数据包分析 556.1 如何查看数据包 556.2 显示过滤器 606.3 如何书写显示过滤器表达式 616.3.1 显示过滤器字段 616.3.2 比较操作的数据类型和操作符 626.3.3 组合表达式 626.3.4 显示过滤器常见误解 636.4 “Filter Expression”过滤器表达式窗口 646.5 定义和存储过滤器 656.6 搜索数据包 676.6.1 “Find Packet”搜索数据包窗口 676.6.2 “Find Next”寻找下一个 686.6.3 “Find Previous”寻找上一个 686.7 “GO”跳转 686.7.1 “Go Back”后退 686.7.2 “Go Forward”向前 686.7.3 “Go to Packet”跳转到 686.7.4 “Go to Corresponding Packet”跳转到相关数据包 696.7.5 “Go to First Packet”跳到第一个数据包 696.7.6 “Go to Last Packet”跳到最后一个数据包 696.8 标记数据包 696.9 时间显示格式和时间基准点 706.9.1 时间显示格式 706.9.2 时间基准点 707 高级工具 727.1 介绍 727.2 “Following TCP streams”跟踪TCP数据流 727.2.1 TCP数据流跟踪窗口 737.3 Time Stamps时间标记 747.3.1 Ethereal内部时间格式 747.3.2 数据包文件时间格式 747.3.3 时间正确性 747.4 时区问题 757.4.1 什么是时区? 757.4.2 为你的计算机设置正确时间 757.4.3 Ethereal和时区 767.5 数据包重组 767.5.1 什么是数据包重组? 767.5.2 Ethereal如何实现包重组 767.6 名称解析 777.6.1 以太网名称解析(MAC层) 777.6.2 IP名称解析(网络层) 787.6.3 IPX名称解析(网络层) 787.6.4 TCP/UDP端口名称解析(传输层) 787.7 确保数据完整性 787.7.1 Ethereal核对概要 797.7.2 硬件里的概要计算和确认 798 统计 798.1 介绍 798.2 “Summary”统计窗口 808.3 “Protocol Hierrrchy”协议层次统计窗口 81 8.4 “Endpoint”终端统计 828.4.1 Endpoint终端是什么? 828.4.2 终端统计窗口 838.5 会话统计Conversations 838.5.1 什么是会话 838.5.2 会话窗口 838.6 IO曲线图窗口 858.7 服务响应时间统计 869 Ethereal客户配置 879.1 介绍 879.2 定义数据包颜色 879.3 控制协议解析器 899.3.1 “Enabled Protocols”协议解析开关窗口 89 9.3.2 用户配置解码 909.3.3 查看定义的解码方式 919.4 参数选择 921 Ethereal介绍1.1 Ethereal为何物?Ethereal是开源网络数据包分析软件。

实验一:Ethereal的使用

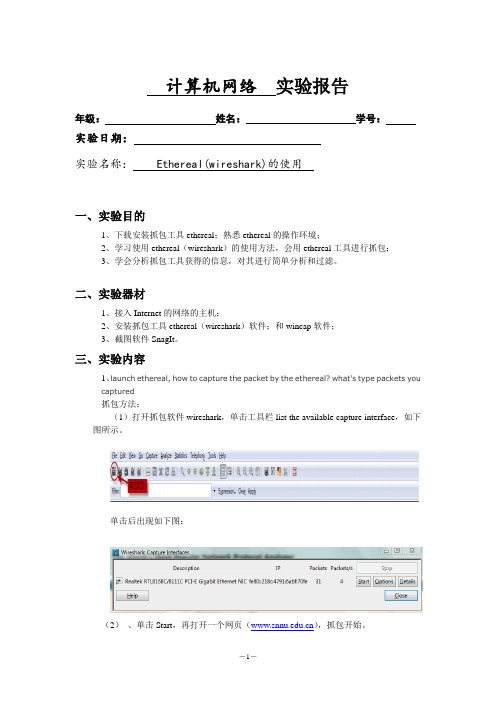

计算机网络实验报告年级:姓名:学号:实验日期:实验名称:Ethereal(wireshark)的使用一、实验目的1、下载安装抓包工具ethereal;熟悉ethereal的操作环境;2、学习使用ethereal(wireshark)的使用方法,会用ethereal工具进行抓包;3、学会分析抓包工具获得的信息,对其进行简单分析和过滤。

二、实验器材1、接入Internet的网络的主机;2、安装抓包工具ethereal(wireshark)软件;和wincap软件;3、截图软件SnagIt。

三、实验内容1、launch ethereal, how to capture the packet by the ethereal? what's type packets youcaptured抓包方法:(1)打开抓包软件wireshark,单击工具栏list the available capture interface,如下图所示。

单击后出现如下图:(2)、单击Start,再打开一个网页(),抓包开始。

(3)网页显示完后,单击上图中的“stop”,抓包结束。

2、start capture packets, try to visit a homepage (), and check the captured packets.(1)、访问:后抓包结果如下图(2)check the captured packets ,过滤拉检测所抓的包。

如下图:3、how to save the captured packets? how to analyse the captured packets(抓包)?(1)、save the captured packets:单击save图标(如下图所示),选择要保存的路径和要报的名字,单击确定即可保存。

4 、can you capture other computer's packets? if can, what types?答:有两种情况;1)广播包时:广播包可以抓到所需要的包;2)非广播包时有以下三种情况可以抓包:a、在交换式的以太网下抓不到别人的非广播包;b、局域网信道是广播信道的可以抓包;c、在广播信道下可以抓到别人的非广播包。

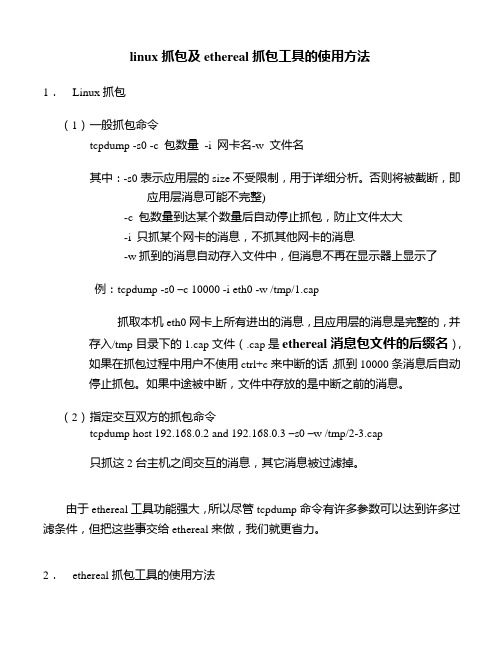

linux(Red Hat)抓包及ethereal抓包工具的使用方法

linux抓包及ethereal抓包工具的使用方法1.Linux抓包(1)一般抓包命令tcpdump -s0 -c 包数量-i 网卡名-w 文件名其中:-s0表示应用层的size不受限制,用于详细分析。

否则将被截断,即应用层消息可能不完整)-c 包数量到达某个数量后自动停止抓包,防止文件太大-i 只抓某个网卡的消息,不抓其他网卡的消息-w抓到的消息自动存入文件中,但消息不再在显示器上显示了例:tcpdump -s0 –c 10000 -i eth0 -w /tmp/1.cap抓取本机eth0网卡上所有进出的消息,且应用层的消息是完整的,并存入/tmp目录下的1.cap文件(.cap是ethereal消息包文件的后缀名),如果在抓包过程中用户不使用ctrl+c来中断的话,抓到10000条消息后自动停止抓包。

如果中途被中断,文件中存放的是中断之前的消息。

(2)指定交互双方的抓包命令tcpdump host 192.168.0.2 and 192.168.0.3 –s0 –w /tmp/2-3.cap只抓这2台主机之间交互的消息,其它消息被过滤掉。

由于ethereal工具功能强大,所以尽管tcpdump命令有许多参数可以达到许多过滤条件,但把这些事交给ethereal来做,我们就更省力。

2.ethereal抓包工具的使用方法把xxx.cap文件下载后,就可以使用ethereal工具来分析了。

当然也可在linux 机器上直接使用ethereal来抓包(需要安装rpm)而不用使用tcpdump命令。

现在介绍的是在windows电脑上启动ethereal程序,见下图:选择菜单“file”-open选择消息包文件:打开:选择菜单“statistics”-conversation list-tcp通过对IP地址的排序找到所关心的一次交互过程,在该条目上使用右键:该次交互过程中的所有消息便显示出来,可以认真分析了。

以太网常用抓包工具介绍_464713

一.4.7.1

如下图所示,对于四层网络结构,其不同层次完成不通功能。每一层次有众多协议组成。

高级捕获条件编辑图

在协议选择树中你可以选择你需要捕获的协议条件,如果什么都不选,则可以捕获,等于、小于、大于某个值的报文。

在错误帧是否捕获栏,你可以选择当网络上有如下错误时是否捕获。

在保存过滤规则条件按钮“Profiles”,你可以将你当前设置的过滤规则,进行保存,在捕获主面板中,你可以选择你保存的捕获条件。

对于MAC地址,Snffier软件进行了头部的替换,如00e0fc开头的就替换成Huawei,这样有利于了解网络上各种相关设备的制造厂商信息。

功能是按照过滤器设置的过滤规则进行数据的捕获或显示。在菜单上的位置分别为Capture->Define Filter和Display->Define Filter。

解码分析

下图是对捕获报文进行解码的显示,通常分为三部分,目前大部分此类软件结构都采用这种结构显示。对于解码主要要求分析人员对协议比较熟悉,这样才能看懂解析出来的报文。使用该软件是很简单的事情,要能够利用软件解码分析来解决问题关键是要对各种层次的协议了解的比较透彻。工具软件只是提供一个辅助的手段。因涉及的内容太多,这里不对协议进行过多讲解,请参阅其他相关资料。

发送模式有两种:连续发送和定量发送。可以设置发送间隔,如果为0,则以最快的速度进行发送。

一.4.6

网络监视功能能够时刻监视网络统计,网络上资源的利用率,并能够监视网络流量的异常状况,这里只介绍一下Dashbord和ART,其他功能可以参看在线帮助,或直接使用即可,比较简单。

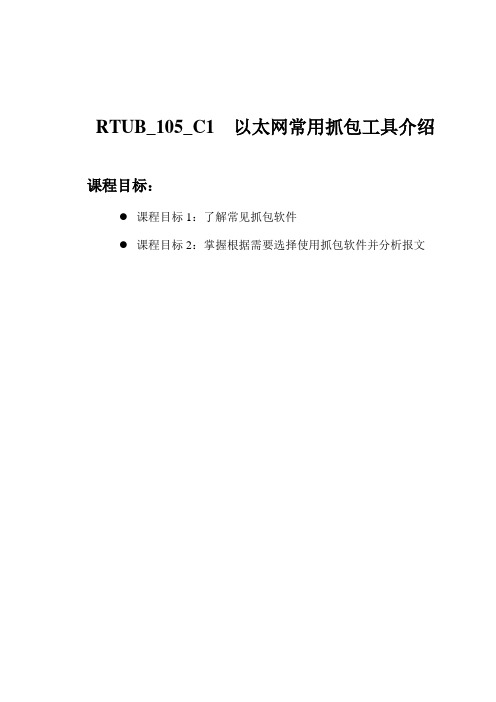

Ethereal工具的使用方法

Ethereal工具的使用方法1、抓包设置页面选择以太网卡设置为实时刷新报文设置为是否滚动设置一次抓包长度或抓包时间设置抓包存储方式显示过滤显示过滤语法:mms 只显示MMS报文iecgoose 只显示goose报文tcp 只显示tcp报文udp 只显示udp报文== 显示与地址为的服务器交互的报文== 显示源地址IP为的服务器发出的报文== 显示与目的地址IP为的服务器交互的报文== 5a:48:36:30:35:44 显示与MAC地址为5a:48:36:30:35:44的服务器交互的报文== 5a:48:36:30:35:44 显示源MAC地址为5a:48:36:30:35:44的服务器发出的报文== 5a:48:36:30:35:44 显示与目的MAC地址为5a:48:36:30:35:44的服务器交互的报文抓捕过滤抓捕过滤语法Tcp 只抓捕Tcp 报文 Udp 只抓捕Tcp 报文 Host 只抓捕IP 地址为的报文Ether host 只抓捕MAC 地址为5a:48:36:30:35:44的报文限制每个包的大小2、 协议显示MMS 报文SNTP 建立以太网通讯时会发ARP 报文ping 报文SV 、GOOSE 抓包时间3、 显示信息报文序号抓取该帧报文时刻,PC时间该帧报文是谁发出的该帧报文是发给谁的协议类型--以太网类型码报文长度4、过滤机制关键字段过滤1)按目的MAC地址过滤2)按源MAC地址过滤3)按优先级过滤4)按VLAN过滤语法 == 2105)按以太网类型码过滤 == 0x88b86)按APPID过滤7)按GOOSE控制块过滤语法:frame[30:9] == 80:07:67:6f:63:62:52:65:66 从该帧报文的第30个字节读取9个字节8)其他字段的过滤类似不在一一举例组合过滤1)找到特征报文的起始点找到自己关注GOOSE的APPID根据GOOSE变位时sequencenumber会变0的特性找到第一帧变位GOOSE2)标注起始报文注意报文编号:28、363)去掉过滤条件,在所有的原始报文中显示标注报文,能找到事件之间的时间关系去掉过滤条件并Apply,在“28、36”附近发生的事情一目了然4)进一步优化时间显示显示绝对时间不含年、月、日绝对时间以第一帧报文为计时起点相对时间以上一帧报文为计时起点查看相邻两帧报文的间隔设置特征报文为计时参考点过滤结果“28”以后的报文均以其为计时起点。

实验二 WireShark(Ethereal)抓包实验

WireShark的安装很简单,安装 过程中会提示安装WinPcap,一切 都按默认设置即可。

10

10

(二)捕获数据包的一般操作

步骤 01 启动Wireshark,显示图2-1所示的主界面。

图2-1 启动Wireshark

11

11

(二)捕获数据包的一般操作

步骤 02

首先设置捕获参数。选择“Capture”(捕获)菜单中的“Options”(选项)命令,打开“Capture Option”(捕获选项)对话框。“Capture Option”对话框显示了多项设置和过滤器,用于确定捕获的数 据通信类型及数量等,如图2-2所示。

即“途经”该网卡但不发往该计算机的数据包)。

13

13

(二)捕获数据包的一般操作

步骤 05 步骤 06

“Capture”设置区的“Capture Filter”栏用来设置是抓包过虑,除非需要过虑特定的数据包,否则一 般情况下可以保持默认设置,即留空。 单击“Start”(开始)按钮即可开始数据包捕获。图2-3所示为开启捕获后的Wireshark的主显示窗 口,主要有五个组Байду номын сангаас部分。

与上一次显示 帧的时间间隔

帧号为6 捕获长度为74字节

与上一次被捕获帧的时间间隔

与参考帧或第1帧的时间间隔 帧长为74字节 帧不会被忽略

帧没有被标记

图2-7 物理层数据帧概况

帧内封装的协 议层次结构 被着色字符串为icmp, icmpv6

19

被着色规则名 称为ICMP

19

(三)ping PDU数据的捕获和分析

菜单和工具命令 协议筛选 数据包列表

数据包首部明细 数据包内容

14 图2-3 开启捕获后的主显示窗口

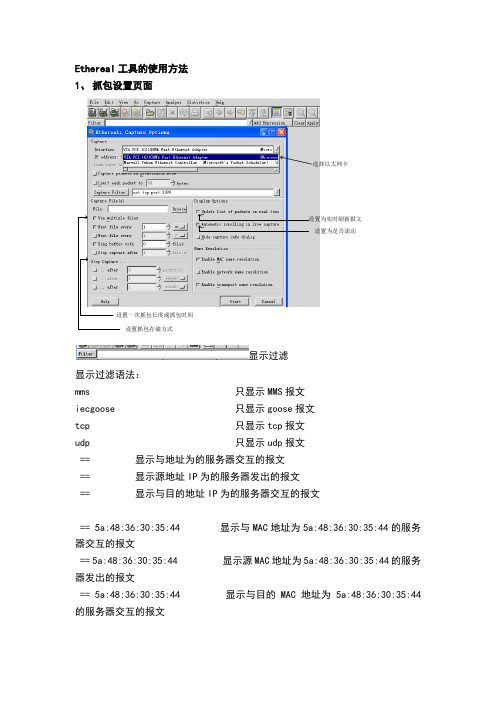

Nmap端口扫描与ethereal抓包

一:Nmap端口扫描:

1.原理:从技术原理说,端口扫描向目标主机的TCP/IP服务

端口发送探测数据包,并记录目标主机的响应。

通过分析响应来判断服务端口是打开还是关闭,就可以得知端口提供的服务或信息。

2.定义:对于位于网络中的计算机系统来说,一个端口就是一

个千载的通信通道,也就是一个入侵通道。

对目标计算机进行端口扫描,能得到许多有用的信息,从而发现系统的安全漏洞。

3.工具:Nmap

4.场景:Dos

5.扫描结果:

Nmap安装;

检测Nmap环境

扫描IP

二:ethereal抓包:Ethereal安装:

抓包:点击File下的按钮,弹出后点击Capture;

Stop结束:

三:木马简介:

木马入侵主要是通过一定方法把木马执行文件弄到被攻击者的计算机系统,然后通过一定的提示误导被攻击者打开执行文件。

特征:

自动运行;

具有未公开并且可能产生危险后果的功能程序;

自动恢复;

自动打开特别端口;

隐蔽性;

种类:

破坏型;

密码发送型:

远程访问型:

键盘记录木马:

Dos攻击木马:

代理木马:

FTP木马:

程序杀手木马:

反弹端口型木马:。

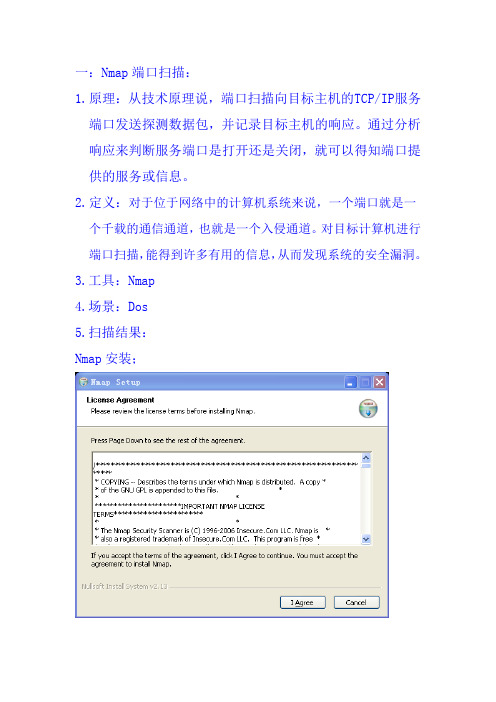

Ethereal使用说明

Ethereal 使用说明1.工具认识Ethereal 是一款绿色版的网络抓包、报文分析工具,不需要安装,但是要装WinPcap 。

安装过程简单这里就不做说明。

Ethereal:WinPcap:2.报文抓取点击工具栏中最左边的第二个图标 “Show the capture options ”进入界面如下:123三个地方需要设置:①Interface,选择自己电脑的网卡。

②Capture Filter,在里面设置抓取过滤条件,如host 222.111.112.215就是只抓取有这个ip地址参与的报文交互。

其他过滤规则在下文Ethereal使用详细说明中有介绍。

③Display Options,前两个选中,在抓取的过程中可以查看报文信息。

设好了点Start,弹出界面如下,停止抓包点击stop。

3.报文查看Filter内可以输入过滤规则,常用的语句有mms、ip.addr==222.111.112.5等,同时过滤多个规则可以使用&&合并,如下图。

mms是最常用的的过滤规则,直接过滤出mms报文,我们要查看的有用的信息都在mms类报文内。

其他过滤规则在下文Ethereal使用详细说明中有介绍。

4.Ethereal使用详细说明4.1界面菜单介绍本节将逐个介绍Ethereal各菜单项的功能:4.1.1“File”菜单图4-1 “File”拉菜单图4-1 “File”菜单。

其中:“Open”即打开已存的抓包文件;“Open Recent”即打开近期已察看的抓包文件,类似windows的最近访问过的文档;“Merge”字面是合并的意思,其实是追加的意思,即当前捕获的报文追加到先前已保存的抓包文件中。

“Save”和”save as”即保存、选择保存格式。

“File Set”用于Ethereal当前打开的多个文件前后切换,以及各文件的基本属性描述。

“Export”是输出的意思。

“Print”打印。

ethereal抓包基本用法

ethereal抓包基本用法Ethereal抓包的基本使用办法一、确认镜像端口是否做好这里可以使用捕包软件来确认镜像是否安装好。

,如果客户的交换机支持镜像功能,则使用捕包软件。

我这里使用的是ethereal捕包软件。

1.根据提示一步步安装完捕包软件。

2.开始----程序----ethereal----3.进入到ethereal界面4.选择capture,进行捕包。

5.在capture菜单中选择OptionsInterface是自己电脑的网卡,根据自己电脑的实际的通讯的网卡进行选择,并按照上述打沟的情况进行选择打沟。

捕获所有协议的数据包。

选择此项表示会随时更新捕获到的数据包。

设置完之后,点击右下角start按钮,即开始捕包。

以下是捕获的数据包的界面。

捕包一段时间之后,点击界面上stop,即停止捕获数据包。

6.停止捕包之后,就可以回到ethereal的主界面上了,可以看到很多数据。

从上面的数据中可以看出对应的序号,时间,源IP,目的IP,协议类型。

在这里,要确认为镜像端口是否做好,只要在上述数据中能够看到有源IP和目的IP地址,是正反成对出现即可,表示镜像端口镜像成功。

7.在捕获数据选择保存时,选择file---save as,弹出以下界面:根据实际情况,选择路径,填好文件明。

在保存类型的选择时,系统默认为Ethereal/tcpdump(*.cap,*.pcap).注意:如果需要让sniffer进行分析数据包的情况下,在这里要选择NG/NAI Sniffer(*.cap *enc *.trc).其余的选项按照默认的进行。

实验二 网络抓包及协议分析软件使用说明

实验二网络抓包及协议分析软件使用说明⏹目的及意义:利用网络协议分析工具Ethereal截获网络中传送的数据包,通过观察分析,从而了解和认识(理解)协议的运行机制。

⏹下载与安装:在Windows下安装Ethereal,可从下载安装软件,然后执行安装。

Ethereal 在0.10.12版本后都内置了Winpcap,如没内置的Winpcap,可先安装Winpcap。

有关Winpcap的详细信息可参考。

一.实验目的:1.了解抓包与协议分析软件的简单使用方法。

2.了解并验证网络上数据包的基本结构。

二.实验环境1.硬件:PC、配备网卡,局域网环境。

2.软件:Windows 2000或者XP操作系统、winpcap、analyzer。

三.实验内容利用Ethereal软件抓取网络上的数据包,并作相应分析。

四.实验范例(1)安装Etheral的安装非常简单,只要按照提示安装即可。

(2)运行双击桌面的Ethereal,显示“The Ethereal Network Analyzer”的主界面,菜单的功能是:(3)设置规则这里有两种方式可以设置规则:●使用interface1)选择Capture—>interfaces,将显示该主机的所有网络接口和所有流经的数据包,单击“Capture”按钮,及执行捕获。

2)如果要修改捕获过程中的参数,可以单击该接口对应的“Prepare”按钮。

在捕获选项对话框中,可以进一步设置捕获条件:●Interface——确定所选择的网络接口●Limit each packet to N bytes——指定所捕获包的字节数。

选择该项是为了节省空间,只捕获包头,在包头中已经拥有要分析的信息。

●Capture packet in promiscuous mode——设置成混杂模式。

在该模式下,可以记录所有的分组,包括目的地址非本机的分组。

●Capture Filter——指定过滤规则有关过滤规则请查阅以下使用Filter方式中的内容。

Windows下使用Wireshark(ethereal)进行抓包分析

Windows下使用Wireshark(ethereal)进行抓包分析说明:由于版权问题,该开源软件的新版本现已更名为Wireshark。

1、下载安装a 从/ 下载Wincap安装;b 从/ 下载安装Windows平台的Ethereal(或从/projects/wireshark/ 下载安装Wireshark),双击安装文件安装即可。

2、使用启动ethereal 以后,选择菜单Capature->Start :选择好接受数据的网卡(Ethereal会自动选择系统中安装的唯一的网卡),再单击“OK”按钮即可开始抓包。

上图中的对话框还可以进行一些设置:l Interface:指定在哪个接口(网卡)上抓包(系统会自动选择一块网卡)。

l Limit each packet:限制每个包的大小,缺省情况不限制。

l Capture packets in promiscuous mode:是否打开混杂模式。

如果打开,抓取所有的数据包。

一般情况下只需要监听本机收到或者发出的包,因此应该关闭这个选项。

l Filter:过滤器。

只抓取满足过滤规则的包。

l File:可输入文件名称将抓到的包写到指定的文件中。

l Use ring buffer:是否使用循环缓冲。

缺省情况下不使用,即一直抓包。

注意,循环缓冲只有在写文件的时候才有效。

如果使用了循环缓冲,还需要设置文件的数目,文件多大时回卷。

l Update list of packets in real time:如果复选框被选中,可以使每个数据包在被截获时就实时显示出来,而不是在嗅探过程结束之后才显示所有截获的数据包。

单击“OK”按钮开始抓包,系统显示出接收的不同数据包的统计信息:单击“Stop”按钮停止抓包后,所抓包的分析结果显示在面板中:3、Ethereal的抓包过滤器抓包过滤器在抓包过程中用来抓取感兴趣的数据包。

它使用的是libcap 过滤器语言,在tcpdump 的手册中有详细的解释,基本结构是:[not] primitive [and|or [not] primitive …]。

ethereal使用说明

1.双击WinPcap_3_0.exe. 根据提示安装,直到完整。

2.双击ethereal-setup-0.10.7.exe 根据提示安装,直到完整。

这时桌面上出现这个图标

3.双击这个图标,出现

图标。

再点击红色线条指示的图标

4.出现

6.出现数据包的内容:

7.停止抓包,点击,出现如下图

8.保存数据包。

按照深色提示选择保存

9.在name这里写上数据包的名称,自己取名。

然后按照红色图标上的提示选上你要保存的数据包的位置。

最后点击save保存。

注意事项:

用来抓数据包的电脑和用来被抓数据包的设备必须在插在同一交换机或集线器上。

否则不能准确抓到你要抓的数据包。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在W AN2 接一个HUB或者镜像交换机,

被镜像口接4200WAN2,镜像口接电脑

开始抓包,即可

如何使用Ethereal抓包

Ethereal是一个抓取网络数据包的工具,这对分析网络问题是很重要的,下文将会简单的介绍下如何使用Ethereal来抓包。

1、在如下链接下载“ethereal-setup-0.99.0.exe”并在电脑上安装。

/distribution/win32/all-versions/ethereal-setup-0.99.0.exe

2、如果之前没有安装过winpcap请在下面图上把安装winpcap的勾选上。

3、打开安装好的Ethereal程序,会看到如下图所示界面:

图2 Ethereal主界面

下面是抓包方法

选择菜单“File”的“save”,取一个文件名“某某地方某某路由器WAN口抓包.cap”保存即可

以下是另一个版本,界面稍有不同。

4、上图2就是主界面,打开“Capture”->“Options”,界面如下:

图3 抓包选项

在最上面的Interface中选择电脑真实的网卡(默认下可能会选中回环网卡),选中网卡后,下面会显示网卡的IP地址,如图中是222.77.77.234,如果IP正确,说明网卡已经正确选择。

Capture Filter这一栏是抓包过滤,一般情况下可以不理会,留为空。

Display options就按照我们勾选的来做就行。

好,点击Start。

图4 正在抓包

现在已经在抓包,抓包结束,后点击上图中红框的按钮停止抓包。

这样我们就抓到了数据包。

再打开“File”->“Save”,出现下面界面:

图5 抓包保存

选择好保存路径和文件名(请不要中文)后,点击保存。

这样我们就完成了一次抓包并保存,剩下的就是要去分析数据包中的内容以发现网络故障所在,这里我们就不一一介绍了。