第七部分 访问控制列表的配置

如何设置局域网的访问控制列表

如何设置局域网的访问控制列表局域网(Local Area Network,LAN)是一个相对独立的网络环境,通常是在企业、学校或家庭中使用的。

为了保护局域网的安全性,访问控制列表(Access Control List,ACL)是一项非常重要的设置。

通过ACL,我们可以限制局域网中设备的访问权限,确保只有授权的设备可以进入网络。

本文将详细介绍如何设置局域网的访问控制列表,以帮助您增强网络的安全性。

一、了解访问控制列表的概念与作用访问控制列表是一种网络安全技术,用于控制网络资源访问的权限。

它可以根据特定的规则来限制或允许设备、用户或者应用程序对网络资源的访问。

访问控制列表的作用主要体现在以下两个方面:1.1 设备过滤:ACL可以根据设备的MAC地址、IP地址或其他特征信息,对设备的访问进行过滤,只允许特定的设备进入局域网。

1.2 服务控制:ACL可以根据设备或用户对特定服务(如Web访问、邮件服务等)的访问策略进行控制,确保只有授权的设备或用户能够使用。

二、设置局域网的访问控制列表要设置局域网的访问控制列表,我们可以采取以下步骤:2.1 确定访问控制策略:在设置ACL之前,需要明确访问控制的策略,即要允许哪些设备或用户进入网络,要限制哪些设备或用户的访问。

根据实际需求,可以制定具体的策略,例如只允许特定的MAC地址进入局域网。

2.2 配置ACL规则:根据策略进行ACL规则的配置。

ACL规则通常包括源地址、目标地址和许可或拒绝的动作。

2.3 应用ACL规则:将配置好的ACL规则应用到局域网的相关设备上,以生效。

2.4 监测和更新ACL:定期监测ACL的效果,对ACL规则进行必要的更新和优化,以保持网络的安全性。

三、常见的访问控制列表配置场景以下是几种常见的访问控制列表配置场景:3.1 基于MAC地址的ACL:通过指定允许或拒绝特定MAC地址的方式进行访问控制,适用于对设备进行细粒度控制的场景。

3.2 基于IP地址的ACL:通过指定允许或拒绝特定IP地址的方式进行访问控制,适用于对特定IP地址进行控制的场景。

访问控制列表ACL及配置教程

访问控制列表ACL及配置教程访问控制列表:ACL:(accesscontrollist)适⽤所有的路由协议:IP,IPX,AppleTalk控制列表分为两种类型:1.标准访问控制列表:检查被路由数据包的源地址、1~99代表号2.扩展访问控制列表:对数据包的源地址与⽬标地址进⾏检查。

访问控制列表最常见的⽤途是作为数据包的过滤器。

其他⽤途;可指定某种类型的数据包的优先级,以对某些数据包优先处理识别触发按需拨号路由(DDR)的相关通信量路由映射的基本组成部分ACL能够⽤来:提供⽹络访问的基本安全⼿段访问控制列表可⽤于Qos(QualityofService,服务质量)对数据流量进⾏控制。

可指定某种类型的数据包的优先级,以对某些数据包优先处理起到了限制⽹络流量,减少⽹络拥塞的作⽤提供对通信流量的控制⼿段访问控制列表对本⾝产⽣的的数据包不起作⽤,如⼀些路由更新消息路由器对访问控制列表的处理过程:(1)如果接⼝上没有ACL,就对这个数据包继续进⾏常规处理(2)如果对接⼝应⽤了访问控制列表,与该接⼝相关的⼀系列访问控制列表语句组合将会检测它:*若第⼀条不匹配,则依次往下进⾏判断,直到有⼀条语句匹配,则不再继续判断。

路由器将决定该数据包允许通过或拒绝通过*若最后没有任⼀语句匹配,则路由器根据默认处理⽅式丢弃该数据包。

*基于ACL的测试条件,数据包要么被允许,要么被拒绝。

(3)访问控制列表的出与⼊,使⽤命令ipaccess-group,可以把访问控制列表应⽤到某⼀个接⼝上。

in或out指明访问控制列表是对近来的,还是对出去的数据包进⾏控制【在接⼝的⼀个⽅向上,只能应⽤1个access-list】路由器对进⼊的数据包先检查⼊访问控制列表,对允许传输的数据包才查询路由表⽽对于外出的数据包先检查路由表,确定⽬标接⼝后才检查看出访问控制列表======================================================================应该尽量把放问控制列表应⽤到⼊站接⼝,因为它⽐应⽤到出站接⼝的效率更⾼:将要丢弃的数据包在路由器惊醒了路由表查询处理之前就拒绝它(4)访问控制列表中的deny和permit全局access-list命令的通⽤形式:Router(config)#access-listaccess-list-number{permit|deny}{testconditions}这⾥的语句通过访问列表表号来识别访问控制列表。

cisco访问控制列表acl所有配置命令详解

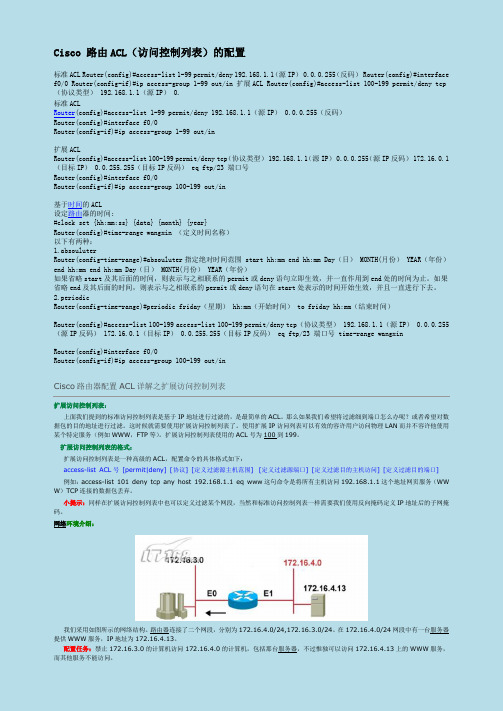

Cisco 路由ACL(访问控制列表)的配置标准ACL Router(config)#access-list 1-99 permit/deny 192.168.1.1(源IP) 0.0.0.255(反码) Router(config)#interface f0/0 Router(config-if)#ip access-group 1-99 out/in 扩展ACL Router(config)#access-list 100-199 permit/deny tcp (协议类型) 192.168.1.1(源IP) 0.标准ACLRouter(config)#access-list 1-99 permit/deny 192.168.1.1(源IP) 0.0.0.255(反码)Router(config)#interface f0/0Router(config-if)#ip access-group 1-99 out/in扩展ACLRouter(config)#access-list 100-199 permit/deny tcp(协议类型) 192.168.1.1(源IP) 0.0.0.255(源IP反码) 172.16.0.1(目标IP) 0.0.255.255(目标IP反码) eq ftp/23 端口号Router(config)#interface f0/0Router(config-if)#ip access-group 100-199 out/in基于时间的ACL设定路由器的时间:#clock set {hh:mm:ss} {data} {month} {year}Router(config)#time-range wangxin (定义时间名称)以下有两种:1.absouluterRouter(config-time-range)#absouluter指定绝对时间范围 start hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)end hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)如果省略start及其后面的时间,则表示与之相联系的permit或deny语句立即生效,并一直作用到end处的时间为止。

第七部分 访问控制列表的配置

deny tcp any any eq 80

允许地址任意的,使用协议为TCP,端口号为80的数据报通过。

说明:

在每个扩展ACLs中,最后一条规则隐含为deny ip any any,它表示拒绝任何IP数据报通过。

permitaddress wildcard

这条规则指定了允许源IP和指定的地址样式相匹配的数据包通过。如:permit 192.168.2.00.0.0.255。

address wildcard用于定义一种地址样式,wildcard称为通配符掩码,它是一个32位二进制数,它和address搭配指定了一种地址样式。其中和wildcard中“0”对应位要求匹配,和“1”对应的位忽略。

注意:permit规则只是定义了某种数据包可以通过,对于不满足规则的数据包不会拒绝,它们能否通过取决于后续的规则。

如:permit 192.168.2.00.0.0.255表示允许源IP为192.168.2.*格式的数据包通过,不满足此规则的数据包将继续判定下一条规则。

2、deny规则:

deny规则定义的是拒绝通过,也有三种格式。

注意:deny规则只是定义了拒绝某种数据包通过,对于不满足规则的数据包需要由后续规则处理。

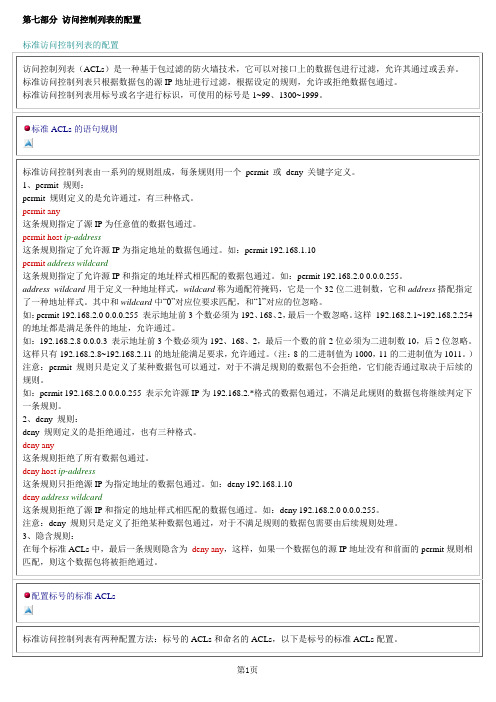

3、隐含规则:

在每个标准ACLs中,最后一条规则隐含为deny any,这样,如果一个数据包的源IP地址没有和前面的permit规则相匹配,则这个数据包将被拒绝通过。

配置标号的标准ACLs

标准访问控制列表有两种配置方法:标号的ACLs和命名的ACLs,以下是标号的标准ACLs配置。

第七部分访问控制列表的配置

访问控制列表(ACL)总结配置与应用

三、 命名访问控制列表

命名访问控制列表允许在标准和扩展访问控制列表中使用名称代替表号。 1、 命名访问控制列表的配置 Router(config)#ip access-list {standard | extended} access-list-name

扩展 ACL 配置实例

如图:配置允许主机 PC 访问 WEB 服务的 WWW 服务,而禁止主机 PC 访问 WEB 的其他 服务。

1、 分析哪个接口应用标准 ACL

应用在入站还是出站接口。 与标准 ACL 一样,应该尽量把 ACl 应用到入站方向

应用在哪台路由器上。 由于扩展 ACL 可以根据源 IP 地址。目的 IP 地址、指定协议、端口等过滤数据包,

3、 将 ACL 应用于接口

创建 ACL 后,只有将 ACL 应用于接口,ACL 才会生效。 Router(config)#ip access-group access-list-number {in | out }

参数 in|out 用来指示该 ACL 是应用到入站接口(in),还是初战接口(out)。 在接口上取消 ACL 的应用 Router(config)#no ip access-group acess-list-number (in | out)

access-llist-number:访问控制列表表号,对于扩展 ACL 来书是 100-199; permit | deny:如果满足条件,则允许|拒绝该流量; protocol:用于指定协议类型,如 IP、TCP、UDP、ICMP 等; source、destination:源和目的,分别用来表示源地址和目的地址; source-wildcard、destination-wildcard:反码。源地址和目标地址的反码; operator operan:lt(小于)、gt(大于)、eq(等于)、neq(不等于)和一个 端口。

acl访问控制列表规则

acl访问控制列表规则ACL(Access Control List)访问控制列表是网络设备中一种非常重要的安全机制,用于控制网络流量的进出。

ACL规则是一组用于过滤网络流量的条件和动作。

本文将介绍ACL规则的概述、常见的ACL规则类型、ACL规则的格式以及编写ACL规则时需要考虑的一些关键因素。

ACL规则概述:ACL是一种在网络设备中实现流量过滤和网络访问控制的方法。

它根据预先定义的规则,对网络流量的源IP地址、目标IP地址、端口号等进行匹配,然后根据匹配结果决定是否允许流量通过。

通过配置ACL规则,网络管理员可以控制哪些流量可以进入网络,哪些流量可以离开网络,以增加网络的安全性和性能。

常见的ACL规则类型:1. 标准ACL规则:基于源IP地址来过滤流量,仅可以控制流量的进入。

2. 扩展ACL规则:可以基于源IP地址、目标IP地址、协议、端口号等多个条件来过滤流量,可以控制流量的进入和离开。

3. 命名ACL规则:可以给ACL规则设置名称,方便管理和维护。

ACL规则格式:ACL规则的格式通常包括以下几个部分:1. 序号:每条ACL规则都有一个唯一的序号,用于确定规则的优先级。

序号从1开始,按照递增的顺序执行规则。

2. 条件:ACL规则的条件部分描述了要匹配的流量的属性。

常见的条件包括源IP地址、目标IP地址、协议、端口号等。

3. 动作:ACL规则的动作部分描述了匹配条件后执行的操作。

常见的动作包括拒绝(Deny)和允许(Permit)。

编写ACL规则的关键因素:1. 流量方向:明确规定ACL规则是用于控制流量的进入还是离开。

2. 条件的选择:根据实际需求选择合适的条件,例如源IP地址、目标IP地址、协议、端口号等。

3. 规则的顺序:根据实际需求合理排序ACL规则,确保执行的顺序正确。

4. 规则的优先级:根据ACL规则的序号确定规则的优先级,越小的序号优先级越高。

5. 记录和审查:记录ACL规则的变更和审查规则的有效性是一个重要的管理步骤。

网络互联 7第七章 访问控制列表PPT课件

例Rou如ter,(co测nfig试)#a条cce件ss-为list:1 p1er7m2i.t1an6y.0.0 0.0.255.255 2.R解ou释ter(:con通fig过)#a路cce由ss-l器ist 的1 peIrPm地it 1址92.必168须.1.满1 0.足0.0上.0 述测 试Rou条ter件(co,nfig前)#a两cce个ss-字list节1 p必erm须it h检ost查19,2.1后68.1两.1 个字节 不用检查。

14

标准访问控制列表例题1

15

标准访问控制列表例题2

16

标准访问控制列表例题3

17

扩展访问控制列表

扩展访问控制列表检查源地址,目的地址, 协议类型和端口号,101-199

配置在离源地近的路由器上 为什么

命令格式如下

router(config)# access-list access-list-number { permit | deny } protocol source [source-mask destination destination-mask operator operand] protocol : IP , TCP , UDP , ICMP , IGRP operator: it , gt , eq , neq operand: port number

8

提问

检查IP子网:172.20.16.0/20 写出通配符掩码?

标准访问控制列表的配置

对于TCP,可以使用以下句法:

deny tcp source source-mask [operator port] destination destination-

mask [operator port ] [established] [precedence precedence] [tos tos] [log]

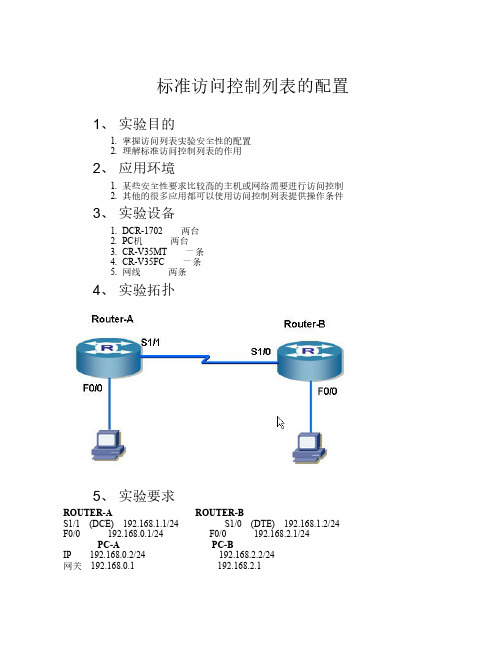

4. CR-V35FC 一条

5. 网线

两条

4、 实验拓扑

5、 实验要求

ROUTER-A

S1/1 (DCE) 192.168.1.1/24

F0/0

192.168.0.1/24

PC-A

IP 192.168.0.2/24

网关 192.168.0.1

Байду номын сангаас

ROUTER-B

S1/0 (DTE) 192.168.1.2/24

VRF ID: 0

S 192.168.0.0/24 C 192.168.1.0/24 C 192.168.2.0/24

[1,0] via 192.168.1.1 is directly connected, Serial1/0 is directly connected, FastEthernet0/0

制数。

使用关键字any作为0.0.0.0 0.0.0.0的目标和目

标掩码的缩写。

destination- 目标地址网络掩码。使用关键字any作为

mask

0.0.0.0 0.0.0.0的目标地址和目标地址掩码缩

写。

precedence (可选)包可以由优先级过滤,用0到7的数字

precedence 指定。

Router-B#sh ip route Codes: C - connected, S - static, R - RIP, B - BGP, BC - BGP connected

网络控制协议配置与访问控制列表

网络控制协议配置与访问控制列表网络控制协议(Network Control Protocol,简称NCP)是一种用于配置和管理计算机网络设备的通信协议。

它定义了设备之间进行通信和数据传输的规范,帮助网络管理员实现网络流量的控制和管理。

与此同时,访问控制列表(Access Control List,简称ACL)是一种配置表,用于限制网络通信中的访问权限。

在本文中,我们将重点讨论网络控制协议的配置和访问控制列表的使用。

1.网络控制协议的配置网络控制协议的配置是网络管理的重要一环。

通过合理配置网络控制协议,我们能够实现网络设备的良好运行和管理。

下面介绍几种常见的网络控制协议及其配置方法:- 路由协议配置:路由协议用于决定网络中数据包的转发路径。

常见的路由协议有RIP(Routing Information Protocol)和OSPF(Open Shortest Path First)。

在配置过程中,需要设置协议的参数,如路由器之间的相邻关系、网络的距离等。

- VLAN配置:虚拟局域网(Virtual LAN,简称VLAN)是一种通过逻辑方式将不同物理局域网划分为虚拟子网的技术。

通过配置网络控制协议,可以将不同的端口划分为不同的VLAN,并通过VLAN间的路由器进行通信。

- NAT配置:网络地址转换(Network Address Translation,简称NAT)是一种将私有IP地址转换为公有IP地址的技术。

在进行NAT配置时,需要指定内部网络和外部网络的接口、IP地址映射规则等。

2.访问控制列表的使用访问控制列表是一种用于限制网络通信中的访问权限的配置表。

通过配置访问控制列表,我们能够实现对网络中特定主机或服务的访问控制。

下面介绍几种常见的访问控制列表及其使用方法:- 标准访问控制列表:标准访问控制列表(Standard ACL)是一种基于源IP地址进行过滤的访问控制列表。

通过配置标准访问控制列表,可以实现对特定源IP地址或地址范围的访问控制。

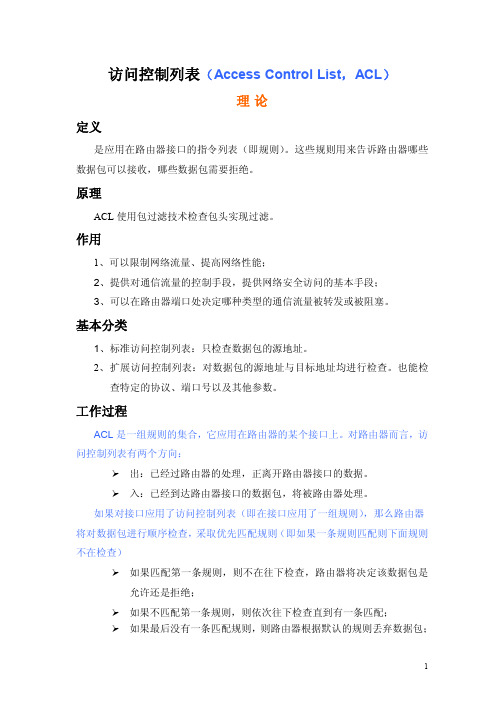

访问控制列表(ACL)的配置

(2)限制网络流量,提高

(4)提供网络访问的基本安全级别。

1.1.2 ACL的工作原理

一、工作原理 当一个数据包进入路由器的某一个接口时,路由 器首先检查该数据包是否可路由或可桥接。然后路由 器检查是否在入站接口上应用了ACL。如果有ACL,就 将该数据包与ACL中的条件语句相比较。如果数据包被 允许通过,就继续检查路由器选择表条目以决定转发 到的目的接口。ACL不过滤由路由器本身发出的数据包, 只过滤经过路由器的数据包。下一步,路由器检查目 的接口是否应用了ACL。如果没有应用,数据包就被直 接送到目的接口输出。

2、验证标准ACL

②show ip interface命令 该命令用于查看ACL作用在IP接口上的信息,并指出ACL是 否正确设置。 RTB# show ip interface Serial 0/0/0 is up,line protocol is up Internet address is 12.12.12.12/24 Broadcast address is 255.255.255.255 Address determined by setup command MTU is 1500 bytes Helper address is not set Directed broadcast forwarding is disabled Outgoing access list is not set Inbound access list is 1

网络路由技术中的访问控制列表配置指南(系列七)

网络路由技术中的访问控制列表配置指南一、什么是访问控制列表在网络系统中,为了保护网络的安全性和保密性,访问控制列表(Access Control List,简称ACL)得以广泛应用于路由器等设备上。

访问控制列表是一种用于限制和管理网络流量的工具,它可以根据一定的条件(如源IP地址、目的IP地址、传输层端口等)对网络流量进行过滤和控制。

通过ACL的配置,对网络流量进行筛选,可以提高网络的安全性和性能。

二、ACL的基本配置ACL的配置包括访问控制列表的规则和应用规则的逻辑顺序两个部分。

1. ACL规则的配置(1)目标地址规则:目标地址规则用于限制接收或发出某一特定目标IP地址的数据包。

可以配置具体的目标IP地址,也可以使用通配符进行模糊匹配,从而对目标地址进行限制。

(2)源地址规则:源地址规则用于限制数据包的来源地址。

与目标地址规则类似,可以对源IP地址进行具体匹配或模糊匹配。

(3)传输层规则:传输层规则是对源端口和目标端口的限制,常用于限制特定的协议或应用程序。

例如,可以通过设置源端口为80和目标端口为443来阻止HTTP流量,只允许HTTPS流量通过。

2. 应用规则的逻辑顺序在进行ACL规则配置之前,需要考虑规则的逻辑顺序。

由于ACL的规则是按照先后顺序逐条匹配和执行的,因此需要合理地设置规则的顺序,以避免冲突和重复匹配。

通常,应将最频繁匹配的规则放在靠前的位置,这样可以减少匹配次数,提高性能。

三、ACL的高级配置除了基本配置之外,ACL还可以进行更加复杂和精细的配置,以满足网络的特定需求。

1. 使用掩码进行地址匹配ACL的地址匹配可以通过掩码来实现。

掩码是一种二进制数,用于指示哪些位需要进行匹配,哪些位不需要进行匹配。

通过使用掩码,可以灵活地对IP地址进行匹配,提高匹配的准确性。

2. 配置时间段ACL还可以根据时间段进行控制,以实现更加精细的访问控制。

例如,可以在工作时间段内限制某些网站的访问,而在非工作时间段允许访问。

访问控制列表ACL的配置与使用

访问控制列表ACL的配置与使用访问控制列表,即Access Control List,以下简称ACL,是路由器、交换机等网络设备上最常用的功能之一。

可以说大多数的网络协议都跟ACL有着千丝万缕的联系,所以要弄清楚ACL的用法非常重要。

实际上,ACL的本质就是用于描述一个IP数据包、以太网数据帧若干特征的集合。

然后根据这些集合去匹配网络中的流量(由大量数据包组成),同时根据策略来“允许”或者“禁止”。

ACL的基本原理:1、ACL由若干条件,并按照一定的顺序而成,同时每个条件都对应了一个策略:允许或者禁止。

2、收到一个数据帧之后,ACL会按照从上到下的顺序逐一匹配:●一个条件不匹配就查看下一个;●任意一个条件匹配后就按照指定的策略执行,并跳出匹配;●所有条件都不匹配时,默认禁止,即deny。

根据条件描述的不同,我们通常可以将IP ACL分为基本型和扩展型两种。

其中基本型只能就数据包的源ip地址进行匹配;而扩展型ACL就可以对源IP、目的IP、协议号(判断tcp/udp/icmp等)、源端口号、目的端口号、QoS 参数(tos、precedence)等参数来进行定义,同时在匹配时,还可以根据路由器系统时间(time-range)来变化、还可以选择是否生成日志(log)等,功能非常强大。

显然标准型ACL功能非常简单,而扩展型ACL功能非常强大;但是功能越强大,匹配的越详细,对于路由器等网络设备的性能要求越高,或者对于网速的拖慢越明显。

组网时需要酌情使用。

不过有一点,两种类型的ACL在原理上是完全一致的。

标准型ACL只能匹配源IP地址,在实际操作中,有三种匹配方式:1、any,任意地址2、<net><mask>,指定ip网段3、src_range,指定ip地址范围配置模板:ip access-list standard <name> //建立一个标准型的ACL,名字自定{permit | deny} any{permit | deny} <network> <net-mask>{permit | deny} src_range <start-ip> <end-ip>例1:我们需要设置某局域网中只有192.168.1.0网段的用户能够上网(理论上有254个用户),那么应该是ip access-list standard testpermit 192.168.1.0 255.255.255.0deny any(隐含生效,无需配置)例2:我们需要设置某局域网中只有192.168.1.2~192.168.1.80的用户能够上网(理论上有79个用户),本网段的其他用户无法上网,那么应该是ip access-list standard testpermit src_range 192.168.1.2 192.168.1.80deny any(隐含生效)例3:我们需要让某局域网中只有192.168.1.0网段用户上网,但是192.168.1.33这个ip地址的用户要禁止(财务禁止上网)(理论上有253个用户),那么应该是ip access-list standard testdeny 192.168.1.33 255.255.255.255permit 192.168.1.0 255.255.255.0deny any(隐含生效)注意:例3中,要表示单个主机的话,掩码必须是4个255,即32位掩码;同时所有的例子中,各个条目的先后顺序不能搞错,想想看为什么?扩展型ACL可匹配的条目比较多,前面已经说过,但世纪上最常用的项目也就是源、目的IP,源、目的端口号,以及ip协议号(种类)这5种,这5种就可以用来满足绝大多数的应用。

Cisco access-list 访问控制列表配置全解

ACL(Access Control List,访问控制列表)

技术从来都是一把双刃剑,网络应用与互联网的普及在大幅提高企业的生产经营效率的同时,也带来了诸如数据的安全性,员工利用互联网做与工作不相干事等负面影响。如何将一个网络有效的管理起来,尽可能的降低网络所带来的负面影响就成了摆在网络管理员面前的一个重要课题。

让我们先把刚才配置的ACL都取掉(具体配置略,不然后读者会以为我在骗稿费了。),再在每台网络设备上均进行如下配置:

access-list 1 permit host 10.1.6.66

line vty 0 4(部分设备是15)

access-class 1 in

这样就行了,telnet都是访问的设备上的line vty,在line vty下面使用access-class与ACL组进行关联,in关键字表示控制进入的连接。

vlan1///ip access-group 1 out:这两句将access-list 1应用到vlan1接口的out方向。其中1是ACL号,和相应的ACL进行关联。Out是对路由器该接口上哪个方向的包进行过滤,可以有in和out两种选择。

锐捷网络-第七部分 安全配置命令参考

RGNOS™命令参考手册安全配置目录第一章AAA命令 (1)1.1 身份认证相关命令 (1)1.1.1 aaa authentication ppp (1)1.1.2 aaa authentication login (2)1.1.3 aaa new-model (3)1.1.4 login local (5)1.1.5 ppp authentication (6)1.1.6 ppp chap hostname (7)1.1.7 ppp chap password (8)1.1.8 ppp pap sent-username (9)1.1.9 debug aaa (10)1.2 授权相关命令 (10)1.2.1 aaa authorization network (10)1.2.2 ppp authorization (11)1.2.3 show privilege (12)1.3 记帐相关命令 (13)1.3.1 aaa accounting network (13)1.3.2 aaa accounting update periodic (14)1.3.3 ppp accounting (15)1.3.4 show accounting (16)1.3.5 debug a (16)第二章RADIUS命令 (18)2.1 RADIUS相关命令 (18)2.1.1 ip radius source-interface (18)2.1.2 radius-server host (19)2.1.3 radius-server key (20)2.1.4 radius-server retransmit (21)2.1.5 radius-server timeout (22)2.1.6 debug radius (22)第三章访问控制列表(防火墙)命令 (24)3.1 访问控制列表相关命令 (24)3.1.1 access-list (24)3.1.2 access-class (31)3.1.3 clear access-list (31)3.1.4 ip access-group (32)3.1.5 show access-lists (33)3.1.6 show ip access-lists (34)3.1.7 absolute (35)3.1.8 clock set (36)3.1.9 clock update-calendar (37)3.1.10 periodic (37)3.1.11 time-range (38)3.1.12 show time-range (39)第四章口令设置命令 (41)4.1 enable password (41)4.2 password (42)4.3 username (42)第五章端口镜像配置 (45)5.1 mirror (45)第六章抗攻击配置 (47)6.1 security anti-wan-attack level (47)6.2 security anti-wan-attack parameter (48)6.3 show security (49)6.4 ARP抗攻击配置命令 (49)6.5 arp request-update enable (50)6.6 arp reply-update enable (51)6.7 arp gratuitous-learning enable (51)6.8 arp trust-monitor enable (52)6.9 arp trust-monitor timeout (53)6.10 arp attacker-detect enable (54)6.11 arp scan-detected enable (55)6.12 arp virus-host detect interface (56)6.13 show arp arp-attacker (56)6.14 clear arp-cache (57)6.15 security deny (58)6.16 security anti-igm-dog (59)6.17 show security anti-igm-dog suspicion (59)6.18 clear security anti-igm-dog (60)6.19 preserve-ip (61)6.20 show preserve-ip (61)6.21 clear dynamic-preserve-ip (62)第一章 AAA命令1.1 身份认证相关命令身份认证包括以下命令:z aaa authentication pppz aaa authentication loginz aaa debugz aaa new-modelz loginz login authenticationz login localz ppp authenticationz ppp chap hostnamez ppp chap passwordz ppp pap sent-username1.1.1 aaa authentication ppp要使用AAA进行PPP认证,请执行全局配置命令aaa authentication ppp 配置PPP认证的方法列表。

如何设置网络防火墙的访问控制列表(ACL)?(五)

如何设置网络防火墙的访问控制列表(ACL)?网络防火墙在保护企业网络安全的过程中起着重要的作用。

为了加强防火墙的阻挡能力,访问控制列表(ACL)成为了其中非常重要的一部分。

本文将介绍如何设置网络防火墙的ACL,以实现更加严格的访问控制。

1. 理解访问控制列表(ACL)ACL是网络防火墙的一种策略,用于控制数据包在网络中的流动。

它可以基于源IP地址、目标IP地址、端口号、协议等多种条件进行过滤,从而允许或禁止特定类型的网络流量通过防火墙。

通过设置ACL,可以达到对网络访问的精确控制。

2. 定义网络访问策略在设置ACL之前,需要明确网络访问策略。

首先,审查企业的网络安全需求,包括对内部和外部网络流量的访问控制。

之后,根据网络的需求确定需要允许或禁止的流量类型,例如内部网络通信、远程访问等。

明确网络访问策略可以帮助合理设置ACL,确保只有必要的流量可以通过防火墙。

3. 配置ACL规则在设置ACL之前,需要了解防火墙设备的品牌和型号,以及其所支持的ACL语法。

根据网络访问策略,配置相应的ACL规则。

ACL规则通常包括源IP地址、目标IP地址、端口号等,可以通过逻辑操作符(如AND、OR)连接多个条件。

根据具体情况,可以设置允许、拒绝或监视特定流量类型。

4. 规划ACL优先级在配置ACL时,需要考虑规划ACL的优先级。

因为ACL规则按照顺序依次匹配,当匹配到一条规则后,后续的规则将不再生效。

因此,需要对ACL规则进行排序,确保重要的访问控制被优先匹配。

具体的排序策略根据网络需求而定,可以根据访问频率、安全等级等因素来考虑。

5. 监控和调整ACL设置在ACL配置完成后,需要进行监控和定期调整。

定期检查防火墙日志可以了解网络流量情况,发现异常流量并及时调整ACL规则。

此外,对于新的网络应用,需要根据其特点添加相应的ACL规则,以保证网络安全。

6. 定期更新和升级随着网络环境的变化,网络防火墙需要定期进行更新和升级。

标准访问控制列表配置

13.标准访问列表的实现一.实训目的1.理解标准访问控制列表的概念和工作原理。

2.掌握标准访问控制列表的配置方法。

3.掌握对路由器的管理位置加以限制的方法。

二.实训器材及环境1.安装有packet tracer5.0模拟软件的计算机。

2.搭建实验环境如下:三.实训理论基础1.访问列表概述访问列表是由一系列语句组成的列表,这些语句主要包括匹配条件和采取的动作(允许或禁止)两个内容。

访问列表应用在路由器的接口上,通过匹配数据包信息与访问表参数来决定允许数据包通过还是拒绝数据包通过某个接口。

数据包是通过还是拒绝,主要通过数据包中的源地址、目的地址、源端口、目的端口、协议等信息来决定。

访问控制列表可以限制网络流量,提高网络性能,控制网络通信流量等,同时ACL也是网络访问控制的基本安全手段。

2.访问列表类型访问列表可分为标准IP访问列表和扩展IP访问列表。

标准访问列表:其只检查数据包的源地址,从而允许或拒绝基于网络、子网或主机的IP地址的所有通信流量通过路由器的出口。

扩展IP访问列表:它不仅检查数据包的源地址,还要检查数据包的目的地址、特定协议类型、源端口号、目的端口号等。

3.ACL 的相关特性每一个接口可以在进入(inbound )和离开(outbound )两个方向上分别应用一个ACL ,且每个方向上只能应用一个ACL 。

ACL 语句包括两个动作,一个是拒绝(deny )即拒绝数据包通过,过滤掉数据包,一个是允许(permit)即允许数据包通过,不过滤数据包。

在路由选择进行以前,应用在接口进入方向的ACL 起作用。

在路由选择决定以后,应用在接口离开方向的ACL 起作用。

每个ACL 的结尾有一个隐含的“拒绝的所有数据包(deny all)”的语句。

4.ACL 转发的过程5.IP 地址与通配符掩码的作用规32位的IP 地址与32位的通配符掩码逐位进行比较,通配符掩码为0的位要求IP 地址的对应位必须匹配,通配符掩码为1的位所对应的IP 地址位不必匹配。

华三原厂培训第07章_ACL原理和基本配置

华三原厂培训第07章_ACL原理和基本配置ACL(Access Control List,访问控制列表)是一种用于控制网络流量的安全策略工具。

它基于给定的规则集,对网络设备的进出流量进行过滤和限制,从而实现对网络资源的访问控制和保护。

ACL工作原理:ACL根据配置的规则集对经过路由器或交换机的数据包进行过滤,决定是否允许通过。

ACL由允许和拒绝两种规则组成,对于满足其中一条允许规则的数据包,会被允许通过;对于满足其中一条拒绝规则的数据包,会被拒绝通过。

ACL基本配置:1.创建ACL:路由器(config)#acl number [name] {basic,advanced} //创建ACL,指定编号、名称和类型(基本或高级)2.配置ACL规则:路由器(config-acl-basic)#rule [rule-id] {permit, deny} //创建ACL规则,指定规则编号、允许或拒绝路由器(config-acl-basic-rule)#source {ip-address,any} [mask {mask , wildcard}] //指定源IP地址和掩码路由器(config-acl-basic-rule)#destination {ip-address,any} [mask {mask , wildcard}] //指定目的IP地址和掩码3.应用ACL:路由器(config)#interface interface-type interface-number //进入接口配置模式路由器(config-if)#ip access-group acl-number {in,out} //应用ACL于接口的输入或输出方向ACL的优势:1.灵活性和准确性:ACL可以基于多个因素进行过滤,如源IP地址、目的IP地址、传输层协议等,因此具有更高的筛选精度。

2.安全性:ACL可以限制特定IP地址或协议的访问,从而增加网络的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

说明:早期的系统只支持1~99的标号,1300~1999是现在的系统新增的。

2、包过滤的配置:

定义的ACLs必须应用在指定的接口上,才能起到包过滤的作用。

Ruijie(config)#interfaceinterface-id

Ruijie(config-if)#ip access-grouplist-idin | out

标准ACLs的语句规则

标准访问控制列表由一系列的规则组成,每条规则用一个permit或deny关键字定义。

1、permit规则:

permit规则定义的是允许通过,有三种格式。

permit any

这条规则指定了源IP为任意值的数据包通过。

permit hostip-address

这条规则指定了允许源IP为指定地址的数据包通过。如:permit 192.168.1.10

标号的标准ACLs在全局配置模式中配置;

标号的标准ACLs由一系列access-list语句组成;

属于同一个标准ACLs的access-list语句使用相同的标号。

1、access-list语句:

Ruijie(config)#access-listlist-id规则

list-id是标准ACLs的标号,取值范围是1~99和1300~1999,同一个ACLs中的各语句标号必须相同。

Ruijie(config)#access-listlist-id规则

list-id是扩展ACLs的标号,取值范围是100~199和2000~2699,同一个ACLs中的各语句标号必须相同。

规则就是前面所说的permit和deny规则。

说明:早期的系统只支持100~199的标号,2000~2699是现在的系统新增的。

any表示任意地址

hostip-address表示单一地址

address wildcard表示一组地址

它们的含义和标准访问控制列表的相同。

4、目的地址:

必需。指定数据包目的IP的样式。有三种格式:

any表示任意地址

hostip-address表示单一地址

address wildcard表示一组地址

5、表达式:

[permit|deny] [协议] [源地址] [目的地址] [表达式]

1、permit|deny:

必需。permit定义的是允许通过的规则,deny定义的是拒绝通过的规则。

2、协议:

必需。指定数据包使用的网络层或传输层协议,常用的有:ip、icmp、tcp、udp。

3、源地址:

必需。指定数据包源IP的样式。有三种格式:

注意:permit规则只是定义了某种数据包可以通过,对于不满足规则的数据包不会拒绝,它们能否通过取决于后续的规则。

如:permit 192.168.2.00.0.0.255表示允许源IP为192.168.2.*格式的数据包通过,不满足此规则的数据包将继续判定下一条规则。

2、deny规则:

deny规则定义的是拒绝通过,也有三种格式。

②拒绝源IP为192.168.10.5的数据包通过;

③允许源IP为192.168.10.*的数据包通过,本句和②联在一起可解释为除了192.168.10.5,其它的形如192.168.10.*的数据包都能通过;

④拒绝所有数据包通过。这句是由隐含的规则定义的。

整个配置可以解释为,在f0/1接口的输入流中执行包过滤,只有源IP为192.168.2.*和源IP为192.168.10.*(192.168.10.5除外)的数据包可以进入设备,其余的都拒绝进入。

Ruijie(config)#access-list 1 permit 192.168.10.00.0.0.255

Ruijie(config)#interface f0/1

Ruijie(config-if)#ip access-group 1 in

本例定义了一个标准访问控制列表,它由4条规则组成:

①允许源IP为192.168.2.*的数据包通过;

interface命令指定了一个接口。

ip access-group命令指定在接口上应用的访问控制列表,list-id是访问列表的标号,in指定在输入流中进行过滤,out指定在输出流中进行过滤,两者只能指定一个。

说明:在每个接口、每个方向上只能应用一个访问列表。在一个接口的入口和出口方向上可应用不同的访问列表。

deny any

这条规则拒绝了所有数据包通过。

deny hostip-address

这条规则只拒绝源IP为指定地址的数据包通过。如:deny 192.168.1.10

denyaddress wildcard

这条规则拒绝了源IP和指定的地址样式相匹配的数据包通过。如:deny 192.168.2.00.0.0.255。

命名的标准ACLs用标号或名字区分各个访问列表;

命名的标准ACLs的规则在访问列表配置模式中配置。

1、进入访问列表配置模式:

Ruijie(config)#ip access-list standardlist-id | list-name

Ruijie(config-std-nacl)#

本命令用于进入标准访问列表的配置模式。

注意:在用ACLs过滤时,当数据包匹配了一条规则后,就按该规则进行处理,不再匹配下一条规则,所以,在上例中,如果把②和③的顺序调换,则192.168.10.5将是permit,不会再检查下一条规则。

配置命名的标准ACLs

标准访问控制列表有两种配置方法:标号的ACLs和命名的ACLs,以下是命名的标准ACLs配置。

扩展访问控制列表可根据数据包的源IP地址、目的IP地址、使用的协议、用途设置过滤,根据设定的规则,允许或拒绝数据包通过。

扩展访问控制列表用标号或名字进行标识,可使用的标号是100~199、2000~2699。

扩展ACLs的语句规则

扩展访问控制列表由一系列的规则组成,每条规则用一个permit或deny关键字定义,规则的格式为:

可选。指定数据包的用途。常用格式:

eq端口名称

eq端口号

eq是等于运算符,可用的运算符还有:lt(小于)、gt(大于)、neq(不等于)、range(范围)。使用range时需要给出两个端口号,其余的只要给出一个端口号。

端口名称或端口号指定了数据包的用途。

举例:

permit ip any 192.168.1.00.0.0.255

注意:deny规则只是定义了拒绝某种数据包通过,对于不满足规则的数据包需要由后续规则处理。

3、隐含规则:

在每个标准ACLs中,最后一条规则隐含为deny any,这样,如果一个数据包的源IP地址没有和前面的permit规则相匹配,则这个数据包将被拒绝通过。

配置标号的标准ACLs

标准访问控制列表有两种配置方法:标号的ACLs和命名的ACLs,以下是标号的标准ACLs配置。

允许源地址为任意,目的地址为192.168.1.*的IP数据报通过。

permit tcp 172.16.0.0 0.0.255.255 host 192.168.1.5 eq ftp

允许源地址为172.16.*.*,目的地址为192.168.1.5,协议为TCP,用途为ftp的数据报通过。

deny udp host 172.16.8.10 host 192.168.1.5 eq tftp

Ruijiejie(config)#interface f0/1

Ruijie(config-if)#ip access-group ls1 in

本例和前面的例子是一样的,只是采用了命名的方式定义的。

扩展访问控制列表的配置

访问控制列表(ACLs)是一种基于包过滤的防火墙技术,它可以对接口上的数据包进行过滤,允许其通过或丢弃。

拒绝源地址为172.16.8.10,目的地址为192.168.1.5,协议为UDP,用途为tftp的数据报通过。

deny tcp any any eq 80

允许地址任意的,使用协议为TCP,端口号为80的数据报通过。

说明:

在每个扩展ACLs中,最后一条规则隐含为deny ip any any,它表示拒绝任何IP数据报通过。

list-id是标准ACLs的标号,取值范围是1~99和1300~1999。

list-name是标准ACLs的名字,用字母、数字命名。

list-id和list-name只能指定一个,如果指定的访问列表不存在,则创建它并进入访问列表配置模式。

2、配置访问列表的规则:

Ruijie(config-std-nacl)#permit规则

使用入口过滤和出口过滤在效果上和效率上都有所不同,应根据具体的应用合适选择。

配置举例:

Ruijie>enable

Ruijie#configure terminal

Ruijie(config)#access-list 1 permit 192.168.2.00.0.0.255

Ruijie(config)#access-list 1 deny host 192.168.10.5

配置标号的扩展ACLs

扩展访问控制列表有两种配置方法:标号的ACLs和命名的ACLs,以下是标号的扩展ACLs配置。

标号的扩展ACLs在全局配置模式中配置;

标号的扩展ACLs由一系列access-list语句组成;

属于同一个扩展ACLs的access-list语句使用相同的标号。

1、access-list语句:

Ruijie(config)#ip access-list standard ls1

Ruijie(config-std-nacl)#permit 192.168.2.00.0.0.255

Ruijie(config-std-nacl)#deny host 192.168.10.5