USG6550防火墙用户手册

华为防火墙操作手册

华为防火墙操作手册一、概述华为防火墙产品华为防火墙作为一款国内领先的安全产品,致力于为企业用户提供全方位的网络安全防护。

防火墙具备强大的安全性能和易用性,可以有效防御各类网络攻击,确保企业网络的安全稳定。

本文将详细介绍防火墙的安装、配置及使用方法。

二、防火墙的安装与配置1.硬件安装在安装防火墙之前,请确保已阅读产品说明书,并根据硬件清单检查所需组件。

安装过程如下:(1)准备好安装工具和配件。

(2)按照产品说明书将防火墙设备组装起来。

(3)将电源线接入防火墙,开启设备电源。

2.软件配置防火墙默认采用出厂配置,为确保网络安全,建议对防火墙进行个性化配置。

配置过程如下:(1)通过Console口或SSH方式登录防火墙。

(2)修改默认密码,保障设备安全。

(3)配置接口、网络参数,确保防火墙与网络正确连接。

(4)根据需求,配置安全策略、流量控制、VPN等功能。

三、防火墙的基本功能与应用1.安全策略安全策略是防火墙的核心功能之一,可以通过设置允许或拒绝特定IP地址、协议、端口等,实现对网络流量的控制。

2.流量控制防火墙支持流量控制功能,可对进出网络的流量进行限制,有效保障网络带宽资源。

3.VPN防火墙支持VPN功能,可实现远程分支机构之间的安全通信,提高企业网络的可靠性。

四、防火墙的高级功能与优化1.入侵检测与防御防火墙具备入侵检测与防御功能,可以实时检测网络中的异常流量和攻击行为,并进行报警和阻断。

2.抗拒绝服务攻击防火墙能够有效抵御拒绝服务攻击(DDoS),确保网络正常运行。

3.网页过滤防火墙支持网页过滤功能,可根据预设的过滤规则,屏蔽恶意网站和不良信息。

五、防火墙的监控与维护1.实时监控防火墙提供实时监控功能,可以查看网络流量、安全事件等实时信息。

2.系统日志防火墙记录所有系统事件和操作日志,方便管理员进行审计和分析。

3.故障排查遇到故障时,可通过防火墙的日志和监控功能,快速定位问题并进行解决。

六、防火墙的性能优化与调整1.性能测试定期对防火墙进行性能测试,确保设备在高负载情况下仍能保持稳定运行。

华为防火墙操作手册

华为防火墙操作手册【实用版】目录1.防火墙概述2.防火墙的安装与配置3.防火墙的日常维护与管理4.防火墙的常见问题与解决方案5.总结正文一、防火墙概述华为防火墙是一款高性能、高可靠性的网络安全设备,能够有效防止各类网络攻击,确保网络安全。

华为防火墙具有强大的访问控制功能,可以对网络中的用户、设备和应用进行精细化管理,实现安全、可靠的网络访问。

二、防火墙的安装与配置1.安装华为防火墙安装华为防火墙需要根据设备的实际情况进行操作,主要包括硬件安装、软件安装和配置三个步骤。

2.配置华为防火墙配置华为防火墙主要包括以下几个方面:(1)基本配置:设置设备的名称、描述、系统时间等基本信息。

(2)网络配置:配置设备的接口、路由、NAT 等网络参数。

(3)安全配置:设置安全策略、访问控制列表、防火墙规则等安全参数。

三、防火墙的日常维护与管理1.日常维护日常维护主要包括设备巡检、日志分析、软件升级等操作,确保设备正常运行。

2.故障管理当设备出现故障时,需要进行故障排除,主要包括故障定位、故障分析、故障处理等环节。

四、防火墙的常见问题与解决方案1.防火墙无法登录原因:可能是用户名或密码错误、设备连接问题、配置问题等。

解决方案:检查用户名和密码是否正确、检查设备连接是否正常、查看配置文件是否正确。

2.防火墙规则配置错误原因:可能是规则理解错误、配置命令错误等。

解决方案:重新理解规则、检查配置命令是否正确。

3.防火墙性能下降原因:可能是设备负载过高、配置参数不合理等。

解决方案:优化设备负载、调整配置参数。

五、总结华为防火墙作为一款优秀的网络安全设备,在实际应用中具有很高的价值。

防火墙操作手册

防火墙操作手册防火墙操作手册提供了防火墙的基本配置和管理指南,以帮助用户保护网络安全和防止未经授权的访问。

以下是一些通用的防火墙操作手册步骤:1. 了解防火墙基础知识:防火墙是在计算机网络中起到保护网络安全的关键设备。

在进行防火墙的操作和配置之前,首先需要了解防火墙的基础概念、类型和工作原理。

2. 确定安全策略:为了保护网络安全,需要制定合适的安全策略。

安全策略定义了哪些网络流量是允许的,哪些是被阻止的。

这些策略可以基于端口、IP地址、协议等进行配置,并且应该针对网络中的不同角色(例如内部和外部网络)进行细分。

3. 发现并关闭未使用的端口:未使用的端口是网络攻击的潜在入口,应该通过关闭或屏蔽这些端口来减少风险。

4. 配置访问控制列表(ACL):ACL是一组定义哪些网络流量被允许或被阻止的规则。

可以根据需要创建ACL,并将其应用到特定的网络接口上。

5. 设置入站和出站规则:入站规则用于控制从外部网络进入内部网络的网络流量,而出站规则用于控制从内部网络进入外部网络的流量。

确保只有经过授权的流量能够通过防火墙。

6. 定期更新防火墙规则:随着网络的变化,防火墙规则也需要进行定期更新和优化。

监控网络流量,并相应地更新防火墙规则,同时也要定期审查并关闭不再需要的规则。

7. 进行日志和监控:启用防火墙的日志和监控功能,可以记录和监控网络流量,以便及时检测和应对潜在的网络攻击和安全事件。

8. 进行实时更新和维护:及时更新防火墙的软件和固件版本,以确保兼容性和安全性。

定期进行安全审核和漏洞扫描,以发现和修复潜在的安全漏洞。

以上是一般的防火墙操作手册步骤,具体的操作细节可能根据不同的防火墙品牌和型号有所不同。

因此,在实际进行防火墙操作之前,还应参考相应的产品手册和文档进行详细了解和指导。

华为USG防火墙配置手册

华为USG防火墙配置手册1. 简介本手册旨在指导用户进行华为USG防火墙的配置和使用。

华为USG防火墙是一款功能强大的网络安全设备,可用于保护企业网络免受网络攻击和安全威胁。

2. 配置步骤2.1 硬件连接在配置USG防火墙之前,请确保正确连接好相关硬件设备,包括USG防火墙、路由器和服务器等。

2.2 登录USG防火墙使用SSH客户端等工具,输入USG防火墙的IP地址和管理员账号密码进行登录。

2.3 配置基本参数登录USG防火墙后,根据实际需求配置以下基本参数:- 设置管理员密码- 配置IP地址和子网掩码- 设置DNS服务器地址2.4 配置网络地址转换(NAT)根据实际网络环境,配置网络地址转换(NAT)功能。

NAT 功能可以将内部IP地址转换为合法的公网IP地址,实现内网和外网的通信。

2.5 配置访问控制策略配置访问控制策略可以限制网络流量的访问权限,确保只有授权的用户或设备可以访问特定网络资源。

2.6 配置安全服务华为USG防火墙提供多种安全服务功能,例如防病毒、入侵检测和内容过滤等。

根据实际需求,配置相应的安全服务功能。

2.7 配置远程管理和监控配置远程管理和监控功能,可以通过远程管理工具对USG防火墙进行实时监控和管理。

3. 常见问题解答3.1 如何查看防火墙日志?登录USG防火墙的Web界面,找到"日志"选项,可以查看防火墙的各种日志信息,包括安全事件、连接记录等。

3.2 如何升级USG防火墙固件版本?4. 其他注意事项- 在配置USG防火墙之前,请先备份原有的配置文件,以防配置错误或损坏设备。

- 请勿将USG防火墙暴露在不安全的网络环境中,以免受到未授权的访问和攻击。

以上是华为USG防火墙的配置手册,希望能帮助到您。

如有其他问题,请随时联系我们的技术支持。

华为防火墙配置使用手册

华为防火墙配置使用手册(原创实用版)目录1.防火墙概述2.华为防火墙的基本配置3.配置 IP 地址与子网掩码4.配置访问控制列表(ACL)5.应用控制协议6.配置端口与流量7.实战配置案例8.总结正文一、防火墙概述防火墙是位于内部网和外部网之间的屏障,它按照系统管理员预先定义好的规则来控制数据包的进出。

防火墙是系统的第一道防线,其作用是防止非法用户的进入。

二、华为防火墙的基本配置华为防火墙的基本配置包括以下几个步骤:1.配置设备名称:登录缺省配置的防火墙并修改防火墙的名称。

2.配置管理 IP 地址:为防火墙配置一个管理 IP 地址,用于远程管理设备。

3.配置登录认证:设置登录认证方式,如用户名和密码。

三、配置 IP 地址与子网掩码为了使防火墙能够正常工作,需要为其配置 IP 地址和子网掩码。

具体操作如下:1.配置接口 IP 地址:进入接口视图,配置接口的 IP 地址和子网掩码。

2.配置路由协议:在防火墙上配置路由协议,如 OSPF 或 BGP,以便与其他网络设备进行通信。

四、配置访问控制列表(ACL)访问控制列表(ACL)是一种用于控制网络流量的技术。

通过配置 ACL,可以拒绝或允许特定网段的 IP 流量访问指定的端口。

具体操作如下:1.创建 ACL:在防火墙上创建一个 ACL,并设置 ACL 编号。

2.添加规则:向 ACL 中添加规则,以拒绝或允许特定网段的 IP 流量访问指定的端口。

五、应用控制协议为了使防火墙能够识别和控制特定应用的流量,需要配置应用控制协议。

具体操作如下:1.配置应用控制协议:在防火墙上配置应用控制协议,如 FTP、DNS、ICMP 或 NETBIOS。

2.添加规则:向应用控制协议中添加规则,以允许或拒绝特定网段的IP 流量访问指定的端口。

六、配置端口与流量为了控制网络流量,需要配置端口与流量。

具体操作如下:1.配置端口:在防火墙上配置端口,以便将流量转发到指定的网络设备。

华为USG防火墙基本配置-电脑资料

华为USG防火墙基本配置-电脑资料学习目的掌握登陆USG防火墙的方法掌握修改防火墙设备名的方法掌握对防火墙的时间、时区进行修改的方法掌握修改防火墙登陆标语信息的方法掌握修改防火墙登陆密码的方法掌握查看、保存和删除防火墙配置的方法掌握在防火墙上配置vlan、地址接口、测试基本连通性的方法拓扑图学习任务步骤一.登陆缺省配置的防火墙并修改防火墙的名称防火墙和路由器一样,有一个Console接口,。

使用console线缆将console接口和计算机的com口连接在一块。

使用windows操作系统自带的超级终端软件,即可连接到防火墙。

防火墙的缺省配置中,包括了用户名和密码。

其中用户名为admin、密码Admin@123,所以登录时需要输入用户名和密码信息,输入时注意区分大小写。

修改防火墙的名称的方法与修改路由器名称的方法一致。

另外需要注意的是,由于防火墙和路由器同样使用了VRP平台操作系统,所以在命令级别、命令帮助等,与路由器上相应操作相同。

sys13:47:28 2014/07/04Enter system view, return user view withCtrl+Z.[SRG]sysname FW13:47:32 2014/07/04步骤二.修改防火墙的时间和时区信息默认情况下防火墙没有定义时区,系统保存的时间和实际时间可能不符。

使用时应该根据实际的情况定义时间和时区信息。

实验中我们将时区定义到东八区,并定义标准时间。

clock timezone 1 add 08:00:0013:50:57 2014/07/04dis clock21:51:15 2014/07/032014-07-03 21:51:15ThursdayTime Zone : 1 add 08:00:00clock datetime 13:53:442014/07/0421:53:29 2014/07/03dis clock13:54:04 2014/07/042014-07-04 13:54:04FridayTime Zone : 1 add 08:00:00步骤三。

华为下一代防火墙说明书

encrypted traffic to monitor threats in encrypted traffic in real time. • The deception function is enabled on the firewalls to proactively respond to malicious scanning

High performance • Enables pattern matching and accelerates encryption/decryption, improving the performance for

processing IPS, antivirus, and IPSec services.

network applications to prevent data breach and protect enterprise networks.

华为USG 系列防火墙 硬盘使用指南

文档版本:01 发布日期:2016-02-14华为USG6000系列防火墙 V100R001、V500R001 硬盘使用指导 版权所有 © 华为技术有限公司2016。

保留一切权利。

本文档提及的所有商标或注册商标,由各自的所有人拥有。

基本概念Part 1 操作与维护Part 2 常用命令Part 3 注意事项Part 4目录CONTENTS基本概念Part 1 操作与维护Part 2 常用命令Part 3 注意事项Part 4目录CONTENTS为什么要引入硬盘?硬盘有什么作用?在引入硬盘以前,防火墙的日志主要存储在设备内存中,设备重启后日志就丢失了。

另外,CF卡中保留了一些关键的日志(如接口Up/Down),可以通过查看诊断信息来查看。

随着网络的发展,企业对可视化管理的要求越来越高。

提供多维度排行和趋势、形象直观的报表是最基本的需求,而海量日志数据的存储是提供丰富报表的基础。

简单点说,硬盘主要就是用来存储日志和报表的。

除了防火墙本地存储日志,您也可以选择把日志输出到第三方的日志服务器上去,华为也提供了eSight/LogCenter产品。

当然,这需要更多的资金来购买服务器和日志管理软件。

第4页哪些功能依赖于硬盘?依赖于硬盘的功能主要包括日志、报表和Smart Policy。

这个依赖关系最直观地体现就是,在不支持硬盘或者没有安装硬盘的防火墙上,以下界面不可见。

◆流量日志◆威胁日志◆URL日志◆内容日志◆操作日志◆系统日志◆用户活动日志◆策略命中日志◆邮件过滤日志◆审计日志◆报表定制◆报表订阅◆流量报表◆威胁报表◆URL报表◆策略命中报表◆文件过滤报表◆内容过滤报表◆流量地图◆威胁地图◆策略冗余分析◆策略命中分析◆应用风险调优1、流量报表中,基于带宽策略的流量报表不依赖于硬盘。

2、USG6650、USG6660、USG6670、USG6680和防火墙插卡支持除审计日志外的少量日志和报表(含流量地图、威胁地图),界面可见,但是不支持导出日志和报表,也不支持报表定制和报表订阅。

防火墙操作手册

防火墙操作手册----USG6550(V100R001)1.安装前的准备工作在安装USG前,请充分了解需要注意的事项和遵循的要求,并准备好安装过程中所需要的工具。

安装注意事项在安装USG时,不当的操作可能会引起人身伤害或导致USG损坏,请在安装USG前详细阅读本安全注意事项。

检查安装环境安装USG前,请检查安装环境是否符合要求,以保证USG正常工作并延长使用寿命。

安装工具准备安装USG过程中需要使用到如下工具,请提前准备好。

2.安装注意事项1)所有安全注意事项为保障人身和设备安全,在安装、操作和维护设备时,请遵循设备上标识及手册中说明的所有安全注意事项。

手册中的“注意”、“小心”、“警告”和“危险”事项,并不代表所应遵守的所有安全事项,只作为所有安全注意事项的补充。

2)当地法规和规范操作设备时,应遵守当地法规和规范。

手册中的安全注意事项仅作为当地安全规范的补充。

3)基本安装要求负责安装维护华为设备的人员,必须先经严格培训,了解各种安全注意事项,掌握正确的操作方法之后,方可安装、操作和维护设备。

只允许有资格和培训过的人员安装、操作和维护设备。

只允许有资格的专业人员拆除安全设施和检修设备。

替换和变更设备或部件(包括软件)必须由华为认证或授权的人员完成。

操作人员应及时向负责人汇报可能导致安全问题的故障或错误。

4)人身安全禁止在雷雨天气下操作设备和电缆。

为避免电击危险,禁止将安全特低电压(SELV)电路端子连接到通讯网络电压(TNV)电路端子上。

禁止裸眼直视光纤出口,以防止激光束灼伤眼睛。

操作设备前,应穿防静电工作服,佩戴防静电手套和手腕,并去除首饰和手表等易导电物体,以免被电击或灼伤。

如果发生火灾,应撤离建筑物或设备区域并按下火警警铃,或者拨打火警电话。

任何情况下,严禁再次进入燃烧的建筑物。

5)设备安全操作前,应先将设备可靠地固定在地板或其他稳固的物体上,如墙体或安装架。

系统运行时,请勿堵塞通风口。

天清汉马USG防火墙系统用户手册

DHCP状态............................................................................................ 22 接口统计 .............................................................................................. 22 在线用户统计....................................................................................... 23 ARP列表............................................................................................... 23

高级选项........................................................................................................ 39 DDNS设置............................................................................................ 39 静态路由 .............................................................................................. 40 策略路由 .............................................................................................. 41 DNS Relay设置 .................................................................................... 43 NAT设置 .............................................................................................. 43 端口映射 .............................................................................................. 45 虚拟域名设置....................................................................................... 47 ALG开关 .............................................................................................. 47 网络U盘................................................................................................ 48 页面推送 .............................................................................................. 49

华为防火墙配置使用手册(自己写)

华为防火墙配置使用手册(自己写)华为防火墙配置使用手册防火墙默认的管理接口为g0/0/0,默认的ip地址为/24,默认g0/0/0接口开启了dhcp server,默认用户名为admin,默认密码为Admin@123 一、配置案例拓扑图GE 0/0/1:/24 GE 0/0/2:/24 GE 0/0/3:/24 WWW服务器:/24 FTP服务器:/24 Telnet配置配置VTY 的优先级为3,基于密码验证。

# 进入系统视图。

system-view # 进入用户界面视图[USG5300] user-interface vty 0 4 # 设置用户界面能够访问的命令级别为level 3 [USG5300-ui-vty0-4] user privilege level 3 配置Password验证# 配置验证方式为Password验证[USG5300-ui-vty0-4] authentication-mode password # 配置验证密码为lantian [USG5300-ui-vty0-4] set authenticationpassword simple lantian ###最新版本的命令是authentication-mode password cipher huawei@123 配置空闲断开连接时间# 设置超时为30分钟[USG5300-ui-vty0-4] idle-timeout 30 [USG5300] firewall packet-filter default permit interzone untrust local direction inbound //不加这个从公网不能telnet防火墙。

基于用户名和密码验证user-interface vty 0 4 authentication-mode aaa aaa local-user admin password cipher ]MQ;4\\]B+4Z,YWX*NZ55OA!! local-user admin service-type telnet local-user admin level 3 firewall packet-filter default permit interzone untrust local direction inbound 如果不开放trust域到local域的缺省包过滤,那么从内网也不能telnet的防火墙,但是默认情况下已经开放了trust域到local 域的缺省包过滤。

华为USG系列Terabit级下一代防火墙配置引导说明书

HUAWEI USG Series Terabit-level Next-Generatation Firewall Configuration Quote Operation MaunalIssue 1.0Date 2017-03-24Copyright © Huawei Technologies Co., Ltd. 2016. All rights reserved.No part of this document may be reproduced or transmitted in any form or by any means without prior written consent of Huawei Technologies Co., Ltd.Trademarks and Permissionsand other Huawei trademarks are trademarks of Huawei Technologies Co., Ltd.All other trademarks and trade names mentioned in this document are the property of their respective holders.NoticeThe purchased products, services and features are stipulated by the contract made between Huawei and the customer. All or part of the products, services and features described in this document may not be within the purchase scope or the usage scope. Unless otherwise specified in the contract, all statements, information, and recommendations in this document are provided "AS IS" without warranties, guarantees or representations of any kind, either express or implied.The information in this document is subject to change without notice. Every effort has been made in the preparation of this document to ensure accuracy of the contents, but all statements, information, and recommendations in this document do not constitute a warranty of any kind, express or implied.Huawei Technologies Co., Ltd.Address: Huawei Industrial BaseBantian, LonggangShenzhen 518129People's Republic of ChinaWebsite: Email: ******************Change HistoryContentsChange History (ii)1 Overview (1)1.1 Version Positioning and Hardware Description (1)2 LPU (4)3 SPU (6)4 New Quotation Items (8)4.2 Version Mapping (9)4.3 Legal and Regulatory Restrictions (9)5 Product Configuration (11)5.1 Typical Configuration and Parts Replacement (11)1 Overview[Description]1.This document guides the local marketing personnel, network design personnel, andproduct data engineers (PDEs) through product configuration, product quotation, andconfiguration generator (CFG) development. Note that this version applies only to theindustry network.2.This document is an internal document and must not be disclosed to customers or peervendors.3.This document applies to V500R001C50. In this version, NGFW features are integratedto normalize low-end, mid-range, and high-end firewall versions. V300R001 features arealso included in this version.1.1 Version Positioning and Hardware DescriptionThe USG9500 V500R001C50 applies to the USG9520, USG9560, and USG9680 chassis andis the main version to be sold globally in 2017. This high-end firewall can provide amaximum of 1.92Tbit/s throughput based on the scenario.The maximum throughput is obtained by testing 1518-byte packets in ideal conditions. The specifications may vary depending on live network environments.Hardware description:The USG9500 series has the distributed hardware architecture, and the quotation items include the chassis, MPU, SFU, power supply, CF card, DDR memory, LPU, SPU, optical transceiver, optical fiber, and license.USG9580 AppearanceUSG9560 Appearance⑥⑥⑦⑧⑦⑧⑧⑧⑨①③②④⑤⑤①④③② ② ④⑤⑥⑦⑦ ⑧⑨⑥ ⑧ ⑧ ⑧USG9580 AppearanceFor quotation convenience, basic configurations of each model are bundled, for example, the USG9560 DCconfiguration. In the basic configurations, the chassis, MPUs, SFUs, CF cards, and DDR memory modules are included. For high availability and excellent performance, the maximum numbers of these components are configured. If you select the AC model, configure external AC power supplies.①②②③④①2 LPU Two factors need to be considered when you configure the LPUs: interface capacity requirement and interface type. For the former, communicate with customers about the interface capacity requirements on the USG9500, such as 2 x 10GE interfaces and 4 x GE interfaces. Another interface capacity requirement comes from the product. For example, in a two-node deployment scenario, Gigabit/10-Gigabit interfaces must be reserved for interconnecting the two nodes. For the interface type, you also need to confirm with the customer the interface type of the peer device connected to theUSG9500, a 10G Ethernet or POS interface, Gigabit Ethernet optical interface or electrical interface.The USG9500 supports LPUF-21 (20G), LPUF-40 (40G), LPUF-101 (100G), LPUF-120 (120G) and LPUF-240 (240G) are supported.*When two 12 x 10GE SFP+ flexible interface subcards are installed on the LPUF-120 LPU, the processing capability of each subcard is converged to 60 Gbit/s.**LPUF-240 cannot be used on the USG9520 chassis, but can be used on the USG9560 and USG9580 chassis. If some flexible subcards listed in the preceding table have the same name, they can be used in different mother boards.3 SPUWhen configuring the SPU, take into consideration the application scenario first, then the service processing capacity. SPUs of the USG9500 support flexible configurations that provide refined service perfectly meeting the customers' requirements.USG9500 V500R001 supports SPUs with 240Gbit/s throughput in a single slot. For the market in China, SPUs can be configured according to requirements. For example, SPUs and expansion cards with the FW/NAT throughput of 40G, 80G, 100G, 120G can beconfigured to adapt to different application scenarios. For the market outside China,SPUs starting with 20 Gbit/s (step 20 Gbit/s) can be configured. License capacity can be expanded through hardware and software.The SPU throughput is obtained by testing 1518-byte packets in ideal conditions. The specifications may vary depending on live network environments.V500R001 firewall SPUs have a hardware architecture design similar to the LPU, that is, baseboard + subcard. The subcard occupies a 1/2 slot and can be classified into single-CPU firewall SPC (40 Gbit/s performance, 100Gbit/s performance), dual-CPU firewall SPC (80 Gbit/s performance, 120Gbit/s performance), and application security SPC. For sales outside China, licenses are used for performance expansion. There is single-CPU firewall SPC, dual-CPU firewall SPC and application security SPC. The dual-CPU firewall SPC provides 20 Gbit/s processing performance. If you require a higher performance, purchase 20 Gbit/s firewall or 40 Gbit/s firewall performance license for expansion. The processing performance can be expanded to 100 Gbit/s on the single-CPU firewall SPC, or expanded to 120 Gbit/s on the dual-CPU firewall SPC. If the traffic exceeds 120 Gbit/s, you need to purchase a new hardware subcard. The application security SPC is the same as that for the market in China. This card is still in hardware sales mode. The antivirus, URL filtering, and intrusionConfiguration Quote Operation Maunal 3 SPUprevention functions provided by this SPC can be upgraded using independent licenses or oneintegrated upgrade service license. That is, if a customer needs to purchase 1-year upgradeservice for two application security SPCs, the customer needs only 1 set of 1-year upgradeservice license.4 New Quotation Items USG9500 V500R001C50 has the following new hardware quotation items.USG9500 V500R001C50 adds the following software quotation items.The software license of V500R001C50 has the following changes compared with that ofV500R001C30:1.Added the function of the SSL VPN and the license of SSL VPN concurrent userquantity.2.Added the function of the cloud sandbox inspection and the one-year license and three-year license of cloud sandbox inspection service.By default, V500R001C50 provides the following resources (do not need to buy the license orboards):1.Ten virtual systems are provided, excluding the root system.2.The number of IPSec tunnels is not limited and are provided for free.3.The number of CGN (including 6RD, NAT64, and DSLite) sessions is 1 million.4.Service Awareness (SA) is integrated into the firewall SPU and application securitySPC.5.URL source tracing is integrated into the firewall SPU, and additional boards are notrequired.4.2 Version MappingThe following table lists the version mapping for USG9500 V500R001.4.3 Legal and Regulatory Restrictions4.3.1 Security Redline RestrictionsUSG9500 V500R001C50 meets Huawei cyber security requirements.4.3.2 Export Control Restrictions1.ChinaSales are allowed.2.Non-trade embargoed or controlled countries (non-sensitive countries)Sales are allowed for governmental public information service projects and commercialenterprise security projects.Sales are forbidden for confidential government services, national and social securitymonitoring systems, and carrier security projects.3.Non-trade embargoed or controlled countries (security-sensitive countries)Sales are forbidden in France and all its dependent territories.Sales are allowed for governmental public information service projects and commercial enterprise security projects.Sales are forbidden for confidential government services, national and social security monitoring systems, and carrier security projects.4.Partially embargoed countries (nine countries)Sales are allowed for only commercial enterprise security projects, not for other projects.Sales on behavior audit, content audit, and content filtering licenses are forbidden for commercial enterprise security projects.5.Fully embargoed countries (five countries)Sales are forbidden.Description of sales restriction:1.Stick to the "being integrated" strategy. The following items are not allowed: directsales, content resolution, and integration or OEM of content resolution products.2.Avoid direct or indirect funding or preferential loans by the Chinese government.3.After measures are taken to avoid associated legal and control policy risks (such as acontract DISCLAIMER), standard products and components are allowed to be provided based on the business principles and risk premium principles.5 Product Configuration5.1 Typical Configuration and Parts Replacement5.1.1 Typical ConfigurationUSG9500 V500R001C50 supports the typical configuration of the 200 Gbit/s DC/ACswitching host bundle. For the typical configurations of the USG9520 and USG9560, thesame parts (altogether 4 types) are used in and outside China. These parts are different fromthose used in V300R001C20. Pay attention to this point.For new sites, the default configurations of the 200 Gbit/s DC/AC switching host bundle areused by default.The four types of typical configurations are as follows:If the USG9560 requires AC power, the following parts shall be configured for each device:If the USG9580 requires AC power, the following parts shall be configured for each device:The USG9560 and USG9580 are chassis introduced from the NE40E-X router, and the existing roadmapdoes not provide independent AC chassis. Therefore, a solution of a DC chassis with an AC powermodule shall be provided to address the issue of AC power supply.5.1.2 External Quoted Cables or Optical Fiber ConfigurationFor details, see HUAWEI USG9500 Series Terabit-level Next-Generation Firewall ProductConfiguration Manual.5.1.3 Optical Transceiver ConfigurationIf the LPU provides optical interfaces, additional optical transceivers are required forconnecting the optical fibers. Verify the specification of the optical transceiver (XFP, SFP, oreSFP). Specifications, including the mode of optical transceivers, wavelength, andtransmission distance require customer confirmation.For details, see HUAWEI USG9500 Series Terabit-level Next-Generation Firewall ProductConfiguration Manual.。

USG 产品说明书

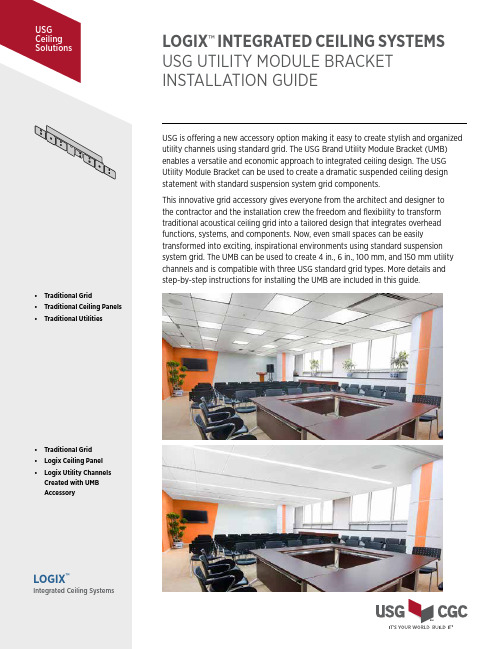

USG is offering a new accessory option making it easy to create stylish and organized utility channels using standard grid. The USG Brand Utility Module Bracket (UMB) enables a versatile and economic approach to integrated ceiling design. The USG Utility Module Bracket can be used to create a dramatic suspended ceiling design statement with standard suspension system grid components.This innovative grid accessory gives everyone from the architect and designer to the contractor and the installation crew the freedom and flexibility to transform traditional acoustical ceiling grid into a tailored design that integrates overhead functions, systems, and components. Now, even small spaces can be easilytransformed into exciting, inspirational environments using standard suspension system grid. The UMB can be used to create 4 in., 6 in., 100 mm, and 150 mm utility channels and is compatible with three USG standard grid types. More details and step-by-step instructions for installing the UMB are included in this guide.LOGIX ™ INTEGRATED CEILING SYSTEMS USG UTILITY MODULE BRACKET INSTALLATION GUIDET he USG Utility Module Bracket (UMB) is a convenient and versatile suspension systemaccessory designed to easily create 4 in., 6 in., 100 mm, and 150 mm utility channelswith standard USG ceiling grid. The USG Utility Module Bracket is designed to workwith USG Centricitee™ DXT™/DXLT™, DX®/DXL™, and Identitee® DXI™ceiling grid. GRID PROFILES USG Centricitee DXT™/DXLT™DX®/DXL™Identite e® DXI™16" IMPERIAL4-6 Utility Module Bracket (Imperial)5/32"11/2METRIC100-150 Utility Module Bracket(Metric)UTILITY CHANNELOPTIONS4 in. or 100 mm Utility Channel6 in. or 150 mm Utility ChannelOverviewUTILITY MODULE• Eight brackets BRACKET PACKAGING• 250 pop rivets• convenientpailTOOLS FOR INSTALLATION Hole PunchRivet Gun Aviation SnipsChannel Locks OverviewContinuous ConditionView from AboveUMB with Folded TabsCompleted AssemblyGENERAL CONSIDERATIONS • Utility channels continue across main tees creating linear, uninterrupted appearance.• Two UMBs are required.• Install all the necessary UMBs prior to securing the cross tees.• For DXT and DXI, compress the web tabs with large pliers or channel locks prior to installing the UMB.• W here the centerline of the utility channel does not align with a cross tee hole in the main tee, the UMB may be secured to the main tee without inserting the center indexing tab through the tee.Main TeeCross teeINSTALLATIONINSTALLATIONSTEP 1Determine the centerline of the utility opening..`STEP 2Fold out the center indexing tab on the first UMB 90° and insert it through the crosstee hole on the main tee. Then, bend it back 90°.STEP 3Using the UMB as a template, punch attachment holes through the main tee.INSTALLATIONSTEP 1Determine the centerline of utility opening.STEP 2Fold out the center indexing tab on the UMB 90° and insert it through the cross tee hole on the main tee. Then, bend it back 90°.STEP 3Using the UMB as a template, punch attachment holes through the main tee.Ashlar Condition, AlternateView from AboveUMB with Folded TabsCompleted AssemblyGENERAL CONSIDERATIONS• Utility channel is non-continuous, positioned independently between two main tees and placed opposite a single cross tee. • One UMB is required.• Install all the necessary UMBs prior to securing the cross tees.• For DXT and DXI, compress the web tabs with large pliers or channel locks prior to installing the UMB.• Where the centerline of the utility channel does not align with a cross tee hole in the main tee, the UMB may be secured to the main tee without inserting the center indexing tab through the tee.Main Tee Cross teeINSTALLATIONINSTALLATIONSTEP 1Determine the centerline of the utility opening.STEP 2Fold out the center indexing tab on the UMB 90° and insert it through the cross tee hole on the main tee.STEP 3Using the UMB as a template, punch attachment holes through the main tee.AC3307/rev. 4-14© 2014, USG Corporation or its affiliates. All rights reserved.The trademarks CENTRICITEE, DONN, DX, DXI, DXL, DXLT, DXT, IDENTITEE, LOGIX, USG, IT’S YOUR WORLD BUILD IT, the USG logo and related marks are trademarks of USG Interiors, LLC or Manufactured by USG Interiors, Inc.PRODUCT INFORMATIONSee for the most up-to-date product information.INSTALLATIONMust be installed in compliance with ASTM C636, ASTM E580, CISCA and standard industry practices, within all applicable code requirements. Alternative assemblies and installation methods may be utilized when approved by the Authority Having Jurisdic-tion. USG recommends checking with the Authority Having Jurisdiction prior to designing and installing a suspended ceiling system.CODE COMPLIANCECODE COMPLIANCEThe information presented is correct to the best of our knowledge at the date of issuance. Because codes continue to evolve, check with a local official prior to designing and installing a ceiling system. Other restric-tions and exemptions may apply. This is only intended as a quick installation reference.I CC EVALUATION SERVICE, INC., REPORT COMPLIANCESuspension systems manufactured by USG Interiors, Inc., have been reviewed and are approved by listing in ICC-ES Evaluation Report 1222. Evaluation Reports are subject to reexamination, revision and possible cancel-lation. Please refer to or for current reports.L.A. RESEARCH REPORT COMPLIANCEDONN brand suspension systems manufactured by USG Interiors, Inc., have been reviewed and are ap-proved by listing in the following L.A. Research Report number: 25764.NOTICEWe shall not be liable for incidental and consequential damages, directly or indirectly sustained, nor for any loss caused by application of these goods not in ac-cordance with current printed instructions or for other than the intended use. Our liability is expressly limited to replacement of defective goods. Any claim shall be deemed waived unless made in writing to us within thirty (30) days from date it was or reasonably should have been discovered.SAFETY FIRST!Follow good safety/industrial hygiene practices during installation. Wear appropriate personal protective equipment. Read MSDS and literature before specifica-tion and installation.WEBSITES TECHNICAL SERVICE 800 USG.4YOU 800 874.4968CUSTOMER SERVICE USG 800 950.3839CGC 800 387.2690。

华为防火墙操作手册-系统管理

目录第1章系统维护管理 ............................................................................................................... 1-11.1 系统维护管理介绍 ............................................................................................................. 1-11.2 配置文件管理..................................................................................................................... 1-11.2.1 配置文件内容及格式............................................................................................... 1-11.2.2 查看防火墙的当前配置和起始配置 ......................................................................... 1-11.2.3 修改和保存当前配置............................................................................................... 1-21.2.4 擦除配置文件.......................................................................................................... 1-21.2.5 配置文件使用.......................................................................................................... 1-31.3 维护调试............................................................................................................................ 1-41.3.1 配置防火墙名称和系统时钟 .................................................................................... 1-41.3.2 正则表达式的使用................................................................................................... 1-41.3.3 系统状态信息收集................................................................................................... 1-71.3.4 网络连接的测试工具............................................................................................... 1-71.3.5 系统调试功能.......................................................................................................... 1-91.4 补丁软件升级................................................................................................................... 1-111.4.1 补丁软件升级........................................................................................................ 1-111.5 信息中心功能................................................................................................................... 1-121.5.1 信息中心简介........................................................................................................ 1-121.5.2 信息中心配置........................................................................................................ 1-121.5.3 显示终端的配置 .................................................................................................... 1-171.5.4 信息中心配置举例................................................................................................. 1-171.6 日志维护.......................................................................................................................... 1-191.6.1 日志简介 ............................................................................................................... 1-191.6.2 二进制流日志配置................................................................................................. 1-211.6.3 日志维护的显示和调试 ......................................................................................... 1-221.6.4 日志典型配置举例................................................................................................. 1-221.7 VPN Manager适配 .......................................................................................................... 1-251.7.1 VPN Manager简介................................................................................................ 1-251.7.2 Eudemon防火墙上的VPN Manager适配 ............................................................ 1-26第2章文件管理 ...................................................................................................................... 2-12.1 文件系统............................................................................................................................ 2-12.1.1 文件系统简介.......................................................................................................... 2-12.1.2 目录操作 ................................................................................................................. 2-12.1.3 文件操作 ................................................................................................................. 2-12.1.4 存储设备操作.......................................................................................................... 2-22.1.5 文件系统提示方式................................................................................................... 2-22.1.6 文件系统使用举例................................................................................................... 2-22.2 FTP配置............................................................................................................................ 2-32.2.1 FTP简介 ................................................................................................................. 2-32.2.2 FTP服务器配置....................................................................................................... 2-42.2.3 FTP服务器的显示和调试........................................................................................ 2-52.2.4 FTP连接典型举例................................................................................................... 2-52.3 TFTP配置.......................................................................................................................... 2-92.3.1 TFTP简介 ............................................................................................................... 2-92.3.2 TFTP协议配置........................................................................................................ 2-92.4 XModem协议配置 ........................................................................................................... 2-102.4.1 XModem协议简介................................................................................................. 2-102.4.2 XModem协议配置................................................................................................. 2-11第3章NTP配置 ..................................................................................................................... 3-13.1 NTP协议简介 .................................................................................................................... 3-13.2 NTP协议配置 .................................................................................................................... 3-23.2.1 配置NTP工作模式................................................................................................. 3-23.2.2 配置NTP身份验证功能.......................................................................................... 3-63.2.3 配置NTP验证密钥................................................................................................. 3-63.2.4 配置指定密钥是可信的 ........................................................................................... 3-73.2.5 配置本地发送NTP消息的接口............................................................................... 3-73.2.6 配置NTP主时钟 .................................................................................................... 3-73.2.7 配置禁止/允许接口接收NTP消息 .......................................................................... 3-83.2.8 配置对本地防火墙服务的访问控制权限.................................................................. 3-83.2.9 配置本地允许建立的sessions数目........................................................................ 3-93.3 NTP显示与调试................................................................................................................. 3-93.4 NTP典型配置举例 ........................................................................................................... 3-103.4.1 配置NTP服务器 .................................................................................................. 3-103.4.2 配置NTP对等体举例 ........................................................................................... 3-123.4.3 配置NTP广播模式............................................................................................... 3-133.4.4 配置NTP组播模式............................................................................................... 3-143.4.5 配置带身份验证的NTP服务器模式 ..................................................................... 3-16第4章SNMP配置 .................................................................................................................. 4-14.1 协议简介............................................................................................................................ 4-14.1.1 SNMP协议介绍....................................................................................................... 4-14.1.2 SNMP版本及支持的MIB ........................................................................................ 4-14.2 SNMP配置 ........................................................................................................................ 4-34.2.1 启动或关闭SNMP Agent服务................................................................................ 4-34.2.2 使能或禁止SNMP协议的相应版本........................................................................ 4-34.2.3 配置团体名(Community Name) ......................................................................... 4-44.2.4 配置/删除SNMP组 ................................................................................................ 4-44.2.5 添加/删除用户......................................................................................................... 4-54.2.6 配置管理员的标识及联系方法(sysContact) ....................................................... 4-54.2.7 允许/禁止发送Trap报文 ........................................................................................ 4-64.2.8 配置本地设备的引擎ID........................................................................................... 4-64.2.9 配置Trap目标主机的地址...................................................................................... 4-74.2.10 配置防火墙位置(sysLocation).......................................................................... 4-74.2.11 指定发送Trap的源地址 ....................................................................................... 4-74.2.12 视图信息配置........................................................................................................ 4-84.2.13 配置消息包的最大值............................................................................................. 4-84.2.14 配置Trap报文的消息队列的长度......................................................................... 4-84.2.15 配置Trap报文的保存时间.................................................................................... 4-94.3 SNMP显示和调试.............................................................................................................. 4-94.4 SNMP典型配置举例........................................................................................................ 4-10第5章RMON配置.................................................................................................................. 5-15.1 RMON简介........................................................................................................................ 5-15.2 RMON配置........................................................................................................................ 5-35.2.1 使能/禁止RMON接口统计..................................................................................... 5-35.2.2 统计表的配置.......................................................................................................... 5-35.2.3 历史控制表的配置................................................................................................... 5-45.2.4 事件表的配置.......................................................................................................... 5-45.2.5 告警表的配置.......................................................................................................... 5-55.2.6 扩展告警表的配置................................................................................................... 5-55.3 RMON显示和调试............................................................................................................. 5-65.4 RMON典型配置举例 ......................................................................................................... 5-75.5 RMON故障诊断与排除.................................................................................................... 5-10第6章RMON2配置................................................................................................................ 6-16.1 RMON2简介...................................................................................................................... 6-16.2 RMON2配置...................................................................................................................... 6-16.2.1 协议目录表的配置................................................................................................... 6-16.2.2 主机控制表的配置................................................................................................... 6-36.3 RMON2显示和调试........................................................................................................... 6-46.4 RMON2典型配置举例 ....................................................................................................... 6-46.5 RMON2故障诊断与排除.................................................................................................... 6-7第1章系统维护管理1.1 系统维护管理介绍系统维护管理主要包括以下几项内容:●配置文件管理●系统状态信息的收集和维护调试简单工具的使用●补丁升级管理●系统信息中心的维护管理●日志的维护和管理1.2 配置文件管理1.2.1 配置文件内容及格式配置文件为一文本文件,其格式如下:●以命令格式保存。

华为防火墙操作手册-入门

目录第1章防火墙概述 ..................................................................................................................... 1-11.1 网络安全概述 ............................................................................................................................. 1-11.1.1 安全威胁 .......................................................................................................................... 1-11.1.2 网络安全服务分类 .......................................................................................................... 1-11.1.3 安全服务的实现方法...................................................................................................... 1-21.2 防火墙概述 ................................................................................................................................1-41.2.1 安全防范体系的第一道防线——防火墙 ........................................................................1-41.2.2 防火墙发展历史..............................................................................................................1-41.3 Eudemon产品简介.................................................................................................................. 1-61.3.1 Eudemon产品系列 ....................................................................................................... 1-61.3.2 Eudemon500/1000防火墙简介 .................................................................................... 1-61.3.3 Eudemon500/1000防火墙功能特性列表 ..................................................................... 1-8第2章 Eudemon防火墙配置基础............................................................................................ 2-12.1 通过Console接口搭建本地配置环境 ..................................................................................... 2-12.1.1 通过Console接口搭建.................................................................................................. 2-12.1.2 实现设备和Eudemon防火墙互相ping通 .................................................................. 2-42.1.3 实现跨越Eudemon防火墙的两个设备互相ping通 ................................................... 2-52.2 通过其他方式搭建配置环境.................................................................................................... 2-62.2.1 通过AUX接口搭建....................................................................................................... 2-72.2.2 通过Telnet方式搭建................................................................................................... 2-92.2.3 通过SSH方式搭建...................................................................................................... 2-112.3 命令行接口............................................................................................................................. 2-122.3.1 命令行级别 .................................................................................................................. 2-122.3.2 命令行视图 ................................................................................................................. 2-132.3.3 命令行在线帮助 .......................................................................................................... 2-242.3.4 命令行错误信息 .......................................................................................................... 2-252.3.5 历史命令 ..................................................................................................................... 2-262.3.6 编辑特性 ..................................................................................................................... 2-262.3.7 查看特性 ..................................................................................................................... 2-272.3.8 快捷键 ......................................................................................................................... 2-272.4 防火墙的基本配置 ................................................................................................................. 2-302.4.1 进入和退出系统视图 ................................................................................................... 2-302.4.2 切换语言模式.............................................................................................................. 2-302.4.3 配置防火墙名称 .......................................................................................................... 2-312.4.4 配置系统时钟 .............................................................................................................. 2-312.4.5 配置命令级别.............................................................................................................. 2-312.4.6 查看系统状态信息 ...................................................................................................... 2-322.5 用户管理 ................................................................................................................................ 2-332.5.1 用户管理概述............................................................................................................... 2-332.5.2 用户管理的配置.......................................................................................................... 2-342.5.3 用户登录相关信息的配置........................................................................................... 2-372.5.4 典型配置举例.............................................................................................................. 2-382.6 用户界面(User-interface) .............................................................................................. 2-382.6.1 用户界面简介 .............................................................................................................. 2-382.6.2 进入用户界面视图 ...................................................................................................... 2-402.6.3 配置异步接口属性 ...................................................................................................... 2-412.6.4 配置终端属性.............................................................................................................. 2-422.6.5 配置Modem属性 ....................................................................................................... 2-442.6.6 配置重定向功能 .......................................................................................................... 2-442.6.7 配置VTY类型用户界面的呼入呼出限制 .................................................................. 2-462.6.8 用户界面的显示和调试............................................................................................... 2-462.7 终端服务 ................................................................................................................................ 2-472.7.1 Console接口终端服务 ................................................................................................ 2-472.7.2 AUX接口终端服务 ..................................................................................................... 2-472.7.3 Telnet终端服务 ......................................................................................................... 2-482.7.4 SSH终端服务.............................................................................................................. 2-51第3章 Eudemon防火墙工作模式............................................................................................ 3-13.1 防火墙工作模式简介 ................................................................................................................ 3-13.1.1 工作模式介绍 ................................................................................................................. 3-13.1.2 路由模式工作过程......................................................................................................... 3-33.1.3 透明模式工作过程......................................................................................................... 3-33.1.4 混合模式工作过程 ......................................................................................................... 3-83.2 防火墙路由模式配置 ............................................................................................................... 3-83.2.1 配置防火墙工作在路由模式.......................................................................................... 3-83.2.2 配置路由模式其它参数................................................................................................. 3-83.3 防火墙透明模式配置 ............................................................................................................... 3-83.3.1 配置防火墙工作在透明模式.......................................................................................... 3-93.3.2 配置地址表项................................................................................................................ 3-93.3.3 配置对未知MAC地址的IP报文的处理方式............................................................... 3-93.3.4 配置MAC地址转发表的老化时间............................................................................... 3-103.4 防火墙混合模式配置............................................................................................................... 3-113.4.1 配置防火墙工作在混合模式......................................................................................... 3-113.4.2 配置混合模式其它参数................................................................................................ 3-113.5 防火墙工作模式的切换........................................................................................................... 3-113.6 防火墙工作模式的查看和调试 ............................................................................................... 3-11 3.7 防火墙工作模式典型配置举例 .............................................................................................. 3-123.7.1 处理未知MAC地址的IP报文 .................................................................................... 3-123.7.2 透明防火墙连接多个局域网 ....................................................................................... 3-13第1章防火墙概述1.1 网络安全概述随着Internet的迅速发展,越来越多的企业借助网络服务来加速自身的发展,此时,如何在一个开放的网络应用环境中守卫自身的机密数据、资源及声誉已越来越为人们所关注。

USG系列防火墙维护手册

USG系列设备维护以下内容将详细向您介绍设备的维护方法(包括设备韧体的上传(即设备升级)和恢复设备出厂设置)一、设备升级:步骤如下:1、打开web浏览器,输入设备管理IP:https://192.168.1.1,输入用户名:admin,密码:1234。

点击登录进入设备配置界面。

若您想更改设备管理员密码,您需要在如下界面输入您更改的新密码,点击应用,如您不需要更改密码,请点击忽略。

2、进入维护配置界面,打开文件管理>韧体上传,点击开启档案。

找到对应设备的bin 文件,点击上传。

3、等待设备的升级,这期间设备可能会重启若干次,而设备sys 灯在不断闪烁,可能需要花费五分钟时间,请您耐心等待。

(注意:升级设备时请不要断电)升级完成时,设备sys灯将常亮,重新登陆设备,显示如下界面,再次输入用户名、密码登陆设备。

4、进入设备配置界面后,显示升级后的版本。

如下:二、设备恢复出厂设置:1、登陆维护配置界面,打开文件管理>配置文件,点击开启档案。

找到设备的conf 文件,点击上传,上传文件后,该文件会现在配置文件中。

默认的出厂文件,也可以是在经过配置后所备份的文件)正在恢复出厂设置。

当设备sys灯稳定常亮,说明设备恢复出厂完毕。

USG系列设备注册及服务更新如果您还没有注册的话,您可以在注册您的ZyWALL,激活试用的服务(如防病毒等)。

下面向您具体介绍如何注册设备并激活服务。

1、打开web浏览器,输入设备管理IP:https://192.168.1.1,登录设备配置界面,依次进入许可证>注册,在如下界面选择新建帐号。

2、输入:用户名:6到20位的包括数字和字母的字符(包括下划线),不允许使用空格。

点击检查按钮确认该用户名是否有效。

密码:一个6到20位的包括数字和字母的密码(包括下划线),不允许使用空格。

E-Mail地址:输入您的e-mail地址。

最多80位的包括数字和字母的字符(包括句点和下划线),不允许使用空格。

华为防火墙的使用手册

华为防火墙的使用手册第一章:产品概述1.1 产品介绍本手册是为了帮助用户更好地使用华为防火墙(以下简称“防火墙”)而编写的。

防火墙是一种能够有效防范网络攻击和保护网络安全的设备,具有强大的安全防护功能和丰富的网络管理功能。

1.2 产品特点防火墙具有以下主要特点:- 能够进行安全审计和监控网络流量,实时检测和阻断潜在的威胁;- 具有灵活的策略配置和管理功能,可以根据实际需求进行定制化设置;- 支持多种安全协议和加密算法,确保网络数据的安全传输;- 具备高性能处理能力和可靠的硬件设施,能够满足大规模企业网络的安全需求。

第二章:硬件配置与安装2.1 硬件配置在使用防火墙之前,首先需要了解防火墙的硬件配置参数。

包括防火墙型号、CPU、内存、接口类型和数量等信息。

用户可以根据网络规模和安全需求选择适合的防火墙型号。

2.2 安装用户在安装防火墙时需要注意以下几点:- 将防火墙设备固定在防火墙机架上,并连接电源线;- 将防火墙设备与网络设备相连,包括连接入口路由器、交换机等;- 安全接入外部网络,并配置相关网络参数。

第三章:软件配置与管理3.1 系统初始化用户在首次接入防火墙时,需要进行系统初始化配置,包括设置管理员账号、密码、管理IP等信息。

确保只有授权的人员可以管理和操作防火墙。

3.2 策略配置配置防火墙的安全策略是非常重要的一项工作。

用户可以根据实际情况制定入站、出站、NAT、VPN等各类安全策略,以确保网络安全。

3.3 安全管理防火墙还具有安全管理功能,包括安全审计、日志记录、攻击防护等功能。

用户可以通过安全管理功能监控网络流量、分析安全事件并采取相应措施。

第四章:故障排除与维护4.1 系统状态监控防火墙设备可通过监控系统状态来查看硬件运行状况、网络流量情况等,及时发现故障并进行处理。

4.2 故障排除当防火墙出现故障时,用户可以通过系统日志、告警信息等来分析故障原因,并进行相应的处理和维护。

4.3 定期维护为了保持防火墙设备的稳定运行,用户需要对设备进行定期的维护工作,包括固件升级、系统优化、安全漏洞补丁安装等。

华为防火墙的使用手册

华为防火墙的使用手册

(最新版)

目录

1.防火墙的基本概念和类型

2.华为防火墙的配置指南

3.华为防火墙的配置案例

4.华为防火墙的 PPPoE 配置

正文

一、防火墙的基本概念和类型

防火墙是网络安全设备的一种,主要用于保护网络不受来自互联网的攻击。

根据保护范围和实现原理的不同,防火墙可以分为主机防火墙和网络防火墙,以及包过滤防火墙和代理防火墙等类型。

主机防火墙主要保护单个主机,通常运行在主机的操作系统中,通过拦截恶意的网络数据包来保护主机的安全。

网络防火墙则用于保护一片区域的主机,通常部署在网络边界,根据数据包的五元组信息对流量进行控制。

包过滤防火墙基于数据包的五元组信息(源 IP 地址、目的 IP 地址、源端口、目的端口、协议类型)对流量进行控制,类似于 ACL。

当策略配置过多时,会对防火墙造成很大的压力。

代理防火墙则在网络中起到第三方代理的作用,通过连接客户端和服务器来实现通信。

二、华为防火墙的配置指南

华为防火墙的配置指南主要包括以下几个步骤:

1.基本配置与 IP 编址:首先给三个路由器配置地址信息。

2.接口配置:配置各个接口的物理连接和逻辑连接。

3.配置 NAT:实现内外网的 IP 地址转换。

4.配置安全策略:设置访问控制列表(ACL),以限制网络流量。

5.配置 VPN:实现远程访问和数据加密传输。

6.配置拨号连接:在防火墙上配置拨号上网。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

USG6550防火墙用户手册目录前言................................................................................................................ 错误!未定义书签。

1 查看类 (1)1.1 查看设备运行状态 (1)1.2 查看接口流量 (6)1.3 查看ESN和系列号(USG6000) (10)1.4 查看ESN和系列号(USG9500) (11)1.5 查看光模块信息 (12)1.6 查看会话表 (13)1.7 查看日志 (16)1.8 查看报表 (17)1.9 查看VPN状态 (18)2 配置类 (21)2.1 创建新的管理员 (21)2.2 修改管理员密码 (23)2.3 修改Web服务端口号 (24)2.4 更新License (24)2.5 备份配置文件 (27)2.6 配置IP-MAC绑定 (28)2.7 配置NAT (29)3 故障类 (33)3.1 恢复管理员密码 (33)3.2 恢复出厂配置 (34)3.3 恢复配置文件 (36)3.4 升级特征库 (37)3.5 升级系统软件 (44)3.6 采集故障信息 (44)4 附录 (47)4.1 危险操作一览表 (47)1 查看类关于本章1.1 查看设备运行状态介绍查看设备运行状态的相关操作。

1.2 查看接口流量介绍查看接口流量的相关操作。

1.3 查看ESN和系列号(USG6000)通过display esn命令可以查看设备及各部件的ESN。

1.4 查看ESN和系列号(USG9500)通过display esn命令可以查看设备及各部件的ESN。

1.5 查看光模块信息通过display esn interface命令可以查看光模块信息。

1.6 查看会话表会话表是设备转发报文的关键表项。

所以当出现业务故障时,通常可以通过Web查看会话表信息,大致定位发生故障的模块或阶段。

1.7 查看日志1.8 查看报表介绍查看报表的相关操作。

1.9 查看VPN状态1.1 查看设备运行状态介绍查看设备运行状态的相关操作。

通过Web方式查看设备部件状态选择“面板> 设备资源信息”,查看CPU使用率、内存使用率、CF卡使用率,如图1-1所示。

图1-1设备资源信息通过CLI方式查看设备部件状态查看设备状态。

通常在发现某单板运行不正常时查看该单板状态。

<FW> display deviceUSG6380's Device status:Slot Sub Type Online Power Register Status Role其中Status状态为Abnormal说明状态异常。

可能的故障原因为:1.设备的该槽位不支持这种接口卡。

2.接口卡损坏。

3.背板或主板上的插针损坏,如不正确的单板安装方式导致插针倾斜。

4.如果是FAN状态为Abnormal,则可能为风扇故障或不在位。

查看设备的健康检查信息用户在任意视图下执行命令display health命令查看设备的健康检查信息,包括CPU占用率和内存占用率。

# 显示USG9500单板的健康检查信息。

<FW> display healthSlot CPU Usage Memory Usage(Used/Total) Simulate CPU-----------------------------------------------------------------------9 MPU(Master) 10% 51% 907MB/1746MB None1 LPU 14% 18% 384MB/2099MB None2 SPU-CPU0 65% 16% 84MB/500MB 0%2 SPU-CPU1 64% 16% 84MB/500MB 0%2 SPU-CPU2 64% 16% 84MB/500MB 0%2 SPU-CPU3 64% 16% 84MB/500MB 0%2 SPU-CPU6 2% 15% 61MB/398MB None6 LPU 16% 18% 386MB/2099MB None8 SPU-CPU2 65% 16% 84MB/500MB 0%8 SPU-CPU3 62% 16% 84MB/500MB 0%8 SPU-CPU6 2% 15% 60MB/398MB None10 MPU(Slave) 4% 24% 870MB/3602MB None-----------------------------------------------------------------------SPU CPU Average Utilization: Management 64% Dateplane 3 %表1-1display health命令的输出信息描述# 显示USG6000的健康检查信息。

<FW> display health-------------------------------------------------------------------------------Slot Card Sensor SensorName Status Current(V) Lower(V) Upper(V)-------------------------------------------------------------------------------0 - 0 1.1V_CORE Normal 1.1000 1.0400 1.1500- 1 3.3V Normal 3.3000 3.1200 3.4500- 2 2.5V Normal 2.5200 2.3700 2.6100- 3 1.5V Normal 1.4900 1.4200 1.5700- 4 1.1V Normal 1.0900 1.0400 1.1500- 5 0.75V_DDR Normal 0.7400 0.7100 0.7800- 6 12V Normal 11.8800 11.4000 12.60001 - 0 5.0V Normal 4.9500 4.7400 5.2500- 1 2.5V Normal 2.5000 2.3600 2.6200- 2 1.0V Normal 0.9900 0.9500 1.0500- 3 1.8V Normal 1.7800 1.7100 1.8900- 4 0.9V Normal 0.9000 0.8500 0.9400- 5 3.3V Normal 3.2800 3.1200 3.4600- 6 12V Normal 11.9400 11.4000 12.6000---------------------------------------------------------------Slot Card Sensor Status Current(C) Lower(C) Upper(C)---------------------------------------------------------------0 - 0 Normal 36 0 63- 1 Normal 51 0 901 - 0 Normal 31 0 63--------------------------------------------------------------------------PowerID Online Mode State Current(A) Voltage(V) RealPwr(W)--------------------------------------------------------------------------5 Present AC Supply 14.2 12 1706 Absent - - - - -------------------------------------------------------------------------------- FanID FanNum Online Register Speed Mode Airflow------------------------------------------------------------------------------- FAN0 [3] Present Registered 1 (6880 ) AUTO Left-to-RightFAN1 [2] Present Registered 1 (6880 ) AUTO Left-to-RightSystem Memory Usage Information:System memory usage at 2015-03-26 16:25:01------------------------------------------------------------------------------- Slot Total Memory(MB) Used Memory(MB) Used Percentage Upper Limit------------------------------------------------------------------------------- 0 3789 2265 59% 95%------------------------------------------------------------------------------- System CPU Usage Information:System cpu usage at 2015-03-26 16:25:01------------------------------------------------------------------------------- Slot CPU Usage Upper Limit-------------------------------------------------------------------------------0 32% 80%------------------------------------------------------------------------------- Disk Usage Information:System disk usage at 2015-03-26 16:25:02------------------------------------------------------------------------------- Slot Device Total Memory(MB) Used Memory(MB) Used Percentage-------------------------------------------------------------------------------0 hda1: 1172 725 61%-------------------------------------------------------------------------------1.2 查看接口流量介绍查看接口流量的相关操作。