Isolated-User Vlan

H3C配置案例大全(内部分享)

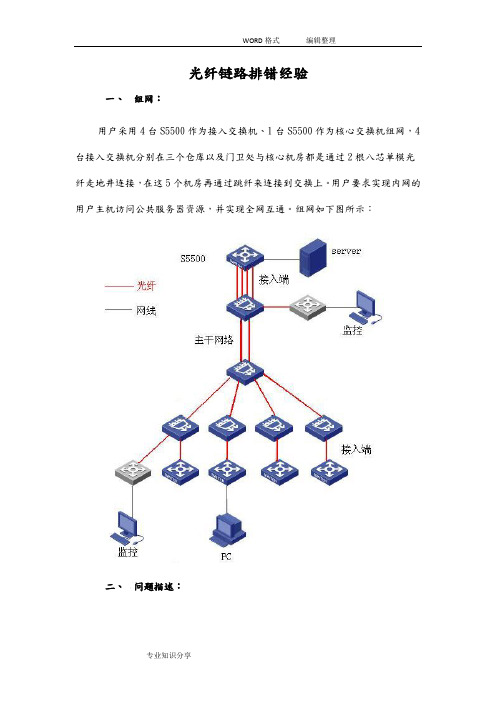

光纤链路排错经验一、组网:用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房再通过跳纤来连接到交换上。

用户要求实现内网的用户主机访问公共服务器资源,并实现全网互通。

组网如下图所示:二、问题描述:PC现无法访问server服务器,进一步发现S5500光纤端口灯不亮,端口信息显示down状态。

在核心交换机端通过自环测试发现该端口以及光模块正常,接入交换机端也同样测试发现正常。

监控网络正常使用,再将网络接口转接到监控主干链路上,发现网络同样无法正常使用。

三、过程分析:想要恢复链路,首先要排查出故障点,根据故障点情况结合实际恢复链路通畅。

在这里主要分析光纤通路,光信号从接入交换机光口出来通过跳线,转接到主干光纤,然后再通过核心跳线转接到核心交换上。

由于该链路不通,首先要排除两端接口以及光模块问题,这里使用自环检测(如果是超远距离传输光纤线缆需要接光衰然后在自环,防止烧坏光模块)。

当检测完成发现无问题,再测试接入端的光纤跳纤:如果是多模光纤可以将一端接到多模光纤模块的tx口,检测对端是否有光;单模光纤如果没有光功率计可以使用光电笔检测(该方法只能检测出中间无断路,并不能检测出线路光衰较大的情况)。

最后再检测主线路部分,检测方式同跳线一样。

光路走向流程如图所示:四、解决方法:从上述的分析可以看出,只要保证了光信号一出一收两条路径都能正常就可以解决用户无法访问服务器的问题。

为了保证光路正常通路,最好的解决方法就是,通过使用光功率计来检测对端发射光在本端的光功率是否在光口可接受范围内。

由于用户组网使用了一些监控设备来接入该主干光缆,并且该光路现正常使用,通过将网络光纤转接到该监控主干光缆,发现网络光路仍然不通;并且两端端口自环检测正常。

由此可以判断出主要问题在两端的跳纤上。

如图所示:在没有光功率计并且客户业务又比较着急恢复的情况,可以先将两端的接入跳纤更换。

H3C交换机实例整理

H3C交换机配置实例目录1.登录交换机典型配置指导 (7)1.1 通过Console口配置Telnet登录方式典型配置指导 (7)1.1.1 组网图 (7)1.1.2 应用要求 (7)1.1.3 配置过程和解释 (7)1.1.4 完整配置 (8)1.2 通过Telnet配置Console口登录方式典型配置指导 (9)1.2.1 组网图 (9)1.2.2 应用要求 (9)1.2.3 配置过程和解释 (9)1.2.4 完整配置 (10)1.3 通过WEB网管登录交换机典型配置指导 (11)1.3.1 组网图 (11)1.3.2 应用要求 (11)1.3.4 配置过程和解释 (11)1.3.5 完整配置 (12)1.3.6 配置注意事项 (12)1.4 对登录用户的控制典型配置指导 (12)1.4.1 组网图 (12)1.4.2 应用要求 (12)1.4.3 配置过程和解释 (12)1.4.4 完整配置 (13)2. VLAN典型配置指导 (14)2.1 基于端口的VLAN典型配置指导 (14)2.1.1 组网图 (14)2.1.2 应用要求 (14)2.1.3 配置过程和解释 (14)2.1.4完整配置 (15)2.2 基于MAC的VLAN典型配置指导 (16)2.2.1组网图 (16)2.2.2 应用要求 (16)2.2.3 配置过程和解释 (16)2.2.4 完整配置 (17)2.2.5 配置注意事项 (18)2.3 基于协议的VLAN典型配置指导 (18)2.3.1 组网图 (18)2.3.2 应用要求 (19)2.3.3 配置过程和解释 (19)2.3.4 完整配置 (19)2.4 基于IP子网的VLAN典型配置指导 (20)2.4.1 组网图 (20)2.4.2 应用要求 (20)2.4.3 配置过程和解释 (21)2.4.5 完整配置 (21)2.5 Isolate-user-vlan典型配置指导 (22)2.5.1 组网图 (22)2.5.2 应用要求 (22)2.5.3 配置过程和解释 (22)2.5.6 完整配置 (23)3. IPv4 ACL典型配置指导 (25)3.1 基本IPv4 ACL典型配置指导 (25)3.1.1 组网图 (25)3.1.2 应用要求 (25)3.1.3 配置过程和解释 (25)3.1.4 完整配置 (26)3.1.5 配置注意事项 (26)3.2 高级IPv4 ACL典型配置指导 (27)3.2.1 组网图 (28)3.2.2 应用要求 (28)3.2.3 配置过程和解释 (28)3.2.4 完整配置 (29)3.2.5 配置注意事项 (30)3.3 二层ACL典型配置指导 (30)3.3.1 组网图 (31)3.3.2 应用要求 (31)3.3.3 配置过程和解释 (31)3.3.4 完整配置 (31)3.3.5 配置注意事项 (32)3.4 用户自定义ACL和流模板典型配置指导 (32)3.4.1组网图 (33)3.4.2 应用要求 (33)3.4.3 配置过程和解释 (33)3.4.4 完整配置 (34)3.4.5 配置注意事项 (34)4. IPv6 ACL典型配置指导 (37)4.1 基本IPv6 ACL典型配置指导 (37)4.1.1 组网图 (37)4.1.2 应用要求 (37)4.1.3 配置过程和解释 (37)4.1.4 完整配置 (38)4.1.5 配置注意事项 (38)4.2 高级IPv6 ACL典型配置指导 (38)4.2.1 组网图 (39)4.2.2 应用要求 (39)4.2.3 配置过程和解释 (39)4.2.4 完整配置 (40)4.2.5 配置注意事项 (40)5. QoS典型配置指导 (41)5.1 端口限速和流量监管典型配置指导 (41)5.1.1 组网图 (41)5.1.2 应用要求 (41)5.1.3 配置过程和解释 (42)5.1.4 完整配置 (43)5.1.5 配置注意事项 (43)5.2 优先级重标记和队列调度典型配置指导 (46)5.2.1 组网图 (46)5.2.2 应用要求 (46)5.2.3 配置过程和解释 (47)5.2.4 完整配置 (48)5.2.5 配置注意事项 (48)5.3 优先级映射和队列调度典型配置指导 (50)5.3.1 组网图 (50)5.3.2 应用要求 (50)5.3.3 配置过程和解释 (51)5.3.4 完整配置 (51)5.3.5 配置注意事项 (52)5.4 流镜像和重定向至端口典型配置指导 (55)5.4.1 组网图 (55)5.4.2 应用要求 (55)5.4.3 配置过程和解释 (56)5.4.4 完整配置 (57)5.4.5 配置注意事项 (57)5.5 重定向至下一跳典型配置指导 (58)5.5.1 组网图 (58)5.5.2 应用要求 (58)5.5.3 配置过程和解释 (58)5.5.4 完整配置 (59)5.5.5 配置注意事项 (59)6. 交换机端口链路类型介绍 (60)6.1 交换机端口链路类型介绍 (60)6.2 各类型端口使用注意事项 (60)6.3 各类型端口在接收和发送报文时的处理 (61)6.4交换机Trunk端口配置 (62)6.4.1 组网需求: (62)6.4.2 组网图: (62)6.4.3 配置步骤: (63)6.5 交换机Hybrid端口配置 (64)6.5.1组网需求: (64)6.5.2组网图: (65)6.5.2 配置步骤: (66)7. 链路聚合典型配置指导 (70)7.1 链路聚合典型配置指导 (70)7.1.1 组网图 (70)7.1.2 应用要求 (70)7.1.3 配置过程和解释 (70)7.1.4 完整配置 (71)7.1.5 配置注意事项 (71)7.2 链路聚合典型配置指导 (72)7.2.1 组网图 (72)7.2.2 应用要求 (72)7.2.3 配置过程和解释 (72)7.2.4 配置注意事项 (73)8、端口镜像典型配置指导 (73)8.1 本地端口镜像典型配置指导 (73)8.1.1 组网图 (73)8.1.2 应用要求 (74)8.1.3 配置过程和解释 (74)8.1.4 完整配置 (74)8.1.5 配置注意事项 (74)8.2 远程端口镜像典型配置指导(方式一) (75)8.2.1 组网图 (76)8.2.2 应用要求 (76)8.2.3 配置过程和解释 (76)8.2.4 完整配置 (77)8.2.5 配置注意事项 (78)8.3 远程端口镜像典型配置指导(方式二) (79)8.3.1 组网图 (80)8.3.2 应用要求 (80)8.3.3 配置过程和解释 (80)8.3.4 完整配置 (81)8.3.5 配置注意事项 (82)9.端口隔离典型配置指导 (83)9.1 端口隔离概述 (83)9.2 端口隔离配置指导(方式一) (83)9.2.1 组网图 (83)9.2.2 配置过程和解释 (84)9.2.3 配置注意事项 (84)9.3 端口隔离配置指导(方式二) (84)9.3.1 组网图 (84)9.3.2 配置过程和解释 (85)9.3.3 配置注意事项 (85)10. LLDP典型配置指导 (86)10.1 LLDP简介 (86)10.2 LLDP典型配置指导 (87)10.2.1 组网图 (87)10.2.2 应用要求 (87)10.2.3 配置过程和解释 (87)10.2.4 完整配置 (89)10.2.5 配置注意事项 (89)11. DHCP典型配置指导 (90)11.1 DHCP服务器静态绑定地址典型配置指导 (90)11.1.1 组网图 (90)11.1.2 应用要求 (90)11.1.3 配置过程和解释 (90)11.1.4 完整配置 (90)11.1.5 配置注意事项 (91)11.2 DHCP服务器动态分配地址典型配置指导 (91)11.2.1 组网图 (91)11.2.2 应用要求 (91)11.2.3 配置过程和解释 (92)11.2.4 完整配置 (92)11.2.5 配置注意事项 (93)11.3 DHCP中继典型配置指导 (93)11.3.1 组网图 (94)11.3.2 应用要求 (94)11.3.3 配置过程和解释 (94)11.3.4 完整配置 (95)11.3.5 配置注意事项 (95)11.4 DHCP Snooping典型配置指导 (95)11.4.1 组网图 (96)11.4.2 应用要求 (96)11.4.3 配置过程和解释 (96)11.4.4 完整配置 (97)11.4.5 配置注意事项 (97)11.5 DHCP Snooping支持Option 82典型配置指导 (97)11.5.1 组网图 (98)11.5.2 应用要求 (98)11.5.3 配置过程和解释 (98)11.5.4完整配置 (100)11.5.6配置注意事项 (100)11.6 自动配置功能典型配置指导 (100)11.6.1 组网图 (101)11.6.2应用需求 (101)11.6.3配置过程和解释 (102)11.6.4完整配置 (105)11.6.7注意事项 (106)1.登录交换机典型配置指导1.1 通过Console口配置Telnet登录方式典型配置指导通过交换机Console口进行本地登录是登录交换机的最基本的方式,也是配置通过其他方式登录交换机的基础。

VLAN技术详解

VLAN技术详解1 前⾔VLAN技术的出现不仅仅给我们在⽹络设计和规划上提供了更多的选择,也更为安全和⽅便的管理⽹络,同时由VLAN技术引出的各种相关应⽤也是层出不穷。

可以说VLAN技术是以太⽹技术的⼀个⾰命性的变⾰,同时也是以太⽹中最为基础和关键的技术。

本⽂主要针对VLAN技术产⽣的背景、VLAN技术的原理、VLAN的相关应⽤等⼏个部分来逐⼀进⾏介绍。

2 为什么需要VLAN?为什么需要VLAN技术,它的优点在哪⾥呢?在TCP/IP协议规范中,没有VLAN的定义。

当第⼆层⽹络交换机发展到⼀定程度的时候,传统的路由器由于在性能上的不⾜,它作为⽹络节点的统治地位受到了很⼤的挑战。

既然传统路由器是⽹络的瓶颈,⽽交换机⼜有如此优越的性能,为什么不⽤交换机取代传统路由器,来构造⽹络呢?我们都知道,位于协议第2层的交换机虽然能隔离冲突域,提⾼每⼀个端⼝的性能,但并不能隔离⼴播域,不能进⾏⼦⽹划分,不能层次化规划⽹络,更⽆法形成⽹络的管理策略,因为这些功能全都属于⽹络的第三层———⽹络层。

因此,如果只⽤交换机来构造⼀个⼤型计算机⽹络,将会形成⼀个巨⼤的⼴播域,结果是,⽹络的性能反⽽降低以⾄⽆法⼯作,⽹络的管理束⼿⽆策,这样的⽹络是不可想象的。

按照TCP/IP的原理,⼀般来说,⼴播域越⼩越好,⼀般不应超过200个站点。

那么,如何在⼀个交换⽹络中划分⼴播域呢?交换机的设计者们借鉴了路由结构中⼦⽹的思路,得出了虚⽹的概念,即通过对⽹络中的IP地址或MAC地址或交换端⼝进⾏划分,使之分属于不同的部分,每⼀个部分形成⼀个虚拟的局域⽹络,共享⼀个单独的⼴播域。

这样就可以把⼀个⼤型交换⽹络划分为许多个独⽴的⼴播域,即VLAN。

VLAN(Virtual LAN)中⽂叫做虚拟局域⽹,它的作⽤就是将物理上互连的⽹络在逻辑上划分为多个互不相⼲的⽹络,这些⽹络之间是⽆法通讯的,就好像互相之间没有连接⼀样,因此⼴播也就隔离开了。

VLAN的实现原理⾮常简单,通过交换机的控制,某⼀VLAN成员发出的数据包交换机只发给同⼀VLAN的其它成员,⽽不会发给该VLAN成员以外的计算机。

华三交换机命令详解

华三交换机命令详解目录1 VLAN 配置命令1.1 VLAN 配置命令1.1.1 description1.1.2 display interface vlan-interface1.1.3 display vlan1.1.4 interface vlan-interface1.1.5 ip address1.1.6 name1.1.7 reset counters interface vlan-interface 1.1.8 shutdown1.1.9 vlan1.2 基于端口的 VLAN 配置命令1.2.1 display port1.2.2 port1.2.3 port access vlan1.2.4 port hybrid pvid1.2.5 port hybrid vlan1.2.6 port link-type1.2.7 port trunk permit vlan1.2.8 port trunk pvid1.3 基于 MAC 的 VLAN 配置命令1.3.1 display mac-vlan1.3.2 display mac-vlan interface1.3.3 mac-vlan enable1.3.4 mac-vlan mac-address1.3.5 mac-vlan trigger enable1.3.6 port pvid disable1.3.7 vlan precedence1.4 基于录录的 VLAN 配置命令1.4.1 display protocol-vlan interface 1.4.2 display protocol-vlan vlan1.4.3 port hybrid protocol-vlan1.4.4 protocol-vlan1.5 基于 IP 子的网 VLAN 配置命令1.5.1 display ip-subnet-vlan interface 1.5.2 display ip-subnet-vlan vlan1.5.3 ip-subnet-vlan1.5.4 port hybrid ip-subnet-vlan2 Isolate-user-VLAN 配置命令2.1 Isolate-user-VLAN 配置命令2.1.1 display isolate-user-vlan2.1.2 isolate-user-vlan2.1.3 isolate-user-vlan enable2.1.4 isolated-vlan enable2.1.5 port isolate-user-vlan3 Voice VLAN 配置命令3.1 Voice VLAN 配置命令3.1.1 display voice vlan oui3.1.2 display voice vlan state3.1.3 voice vlan aging3.1.4 voice vlan enable3.1.5 voice vlan mac-address3.1.6 voice vlan mode auto3.1.7 voice vlan qos3.1.8 voice vlan qos trust3.1.9 voice vlan security enable1 VLAN配置命令1.1 VLAN配置命令1.1.1 description【命令】description textundo description【录录】VLAN录录/VLAN接口录录【缺省录录】2,系录录【】参数,描述VLAN或VLAN接口的描述字符串~可支持的描述字符包括英文可text 以包含录准字符;分大小的字母、字,、英文特殊字符、空格、以及符合区写数unicode录录录范的其他文字和符。

实验11 S3600V2系列交换机Isolate VLAN功能配置_ok

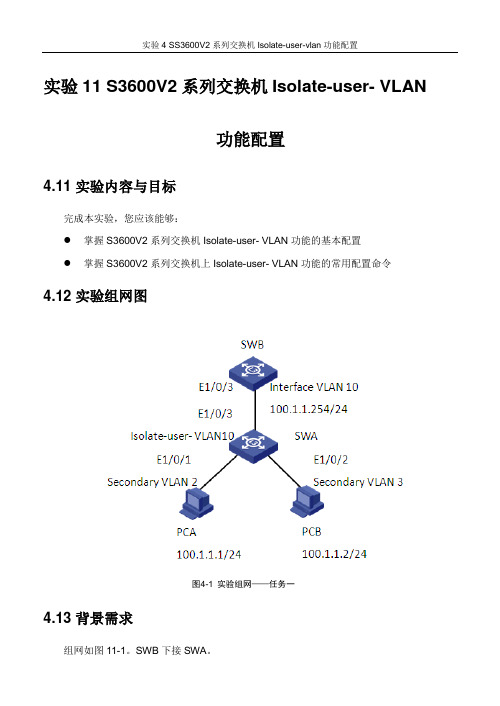

实验11 S3600V2系列交换机Isolate-user- VLAN功能配置4.11 实验内容与目标完成本实验,您应该能够:●掌握S3600V2系列交换机Isolate-user- VLAN功能的基本配置●掌握S3600V2系列交换机上Isolate-user- VLAN功能的常用配置命令4.12 实验组网图图4-1实验组网——任务一4.13 背景需求组网如图11-1。

SWB下接SWA。

SWA上的VLAN 10为Isolate-user-VLAN,包含上行端口Ethernet1/0/3和两个Secondary VLAN(VLAN 2和VLAN 3),VLAN 2包含端口Ethernet1/0/1,VLAN 3包含端口Ethernet1/0/2。

从SWB看,下接的SWA只有一个VLAN(VLAN 10)4.14 实验设备和器材本实验所需之主要设备器材如表4-1所示。

表4-1实验设备和器材4.15 实验过程步骤一:按照组网图连线,并配置PCA和PCB的IP地址。

步骤二:配置交换机SWA。

#创建VLAL 10,并将其配置为Isolate-user-VLAN<SWA>system-view[SWA]vlan 10[SWA-vlan10]isolate-user-vlan enable[SWA-vlan10]quit#创建Secondary VLAN 2、3[SWA]vlan 2 to 3# 配置上行端口Ethernet 1/0/3在VLAN 10中工作在promiscuous模式。

[SWA]int e1/0/3[SWA-Ethernet1/0/3] port isolate-user-vlan 10 promiscuous# 将下行端口Ethernet 1/0/1、Ethernet 1/0/2分别添加到VLAN 2、VLAN 3,并配置它们工作在host模式。

[SWA]int e1/0/1[SWA-Ethernet1/0/1] port access vlan 2[SWA-Ethernet1/0/1] port isolate-user-vlan host[SWA]int e1/0/2[SWA-Ethernet1/0/2] port access vlan 3[SWA-Ethernet1/0/2] port isolate-user-vlan host# 配置Isolate-user-VLAN和Secondary VLAN间的映射关系。

华为S3500系列端口命令

i

Quidway S3500 系列以太网交换机 命令手册 端口

第 3 章 端口隔离配置命令 .......................................................................................................3-1 3.1 端口隔离配置命令 .............................................................................................................. 3-1 3.1.1 port-isolate enable................................................................................................... 3-1 3.1.2 port-isolate uplink-port vlan ..................................................................................... 3-1

华三交换机命令详解

华三交换机命令详解⽬录1 VLAN配置命令1.1 VLAN配置命令1.1.1 description1.1.2 display interface vlan-interface1.1.3 display vlan1.1.4 interface vlan-interface1.1.5 ip address1.1.6 name1.1.7 reset counters interface vlan-interface 1.1.8 shutdown1.1.9 vlan1.2 基于端⼝的VLAN配置命令1.2.1 display port1.2.2 port1.2.3 port access vlan1.2.4 port hybrid pvid1.2.5 port hybrid vlan1.2.6 port link-type1.2.7 port trunk permit vlan1.2.8 port trunk pvid1.3 基于MAC的VLAN配置命令1.3.1 display mac-vlan1.3.2 display mac-vlan interface1.3.3 mac-vlan enable1.3.4 mac-vlan mac-address1.3.5 mac-vlan trigger enable1.3.6 port pvid disable1.3.7 vlan precedence1.4 基于协议的VLAN配置命令1.4.1 display protocol-vlan interface 1.4.2 display protocol-vlan vlan 1.4.3 port hybrid protocol-vlan1.4.4 protocol-vlan1.5 基于IP⼦⽹的VLAN配置命令1.5.1 display ip-subnet-vlan interface 1.5.2 display ip-subnet-vlan vlan1.5.3 ip-subnet-vlan1.5.4 port hybrid ip-subnet-vlan2 Isolate-user-VLAN配置命令2.1 Isolate-user-VLAN配置命令2.1.1 display isolate-user-vlan2.1.2 isolate-user-vlan2.1.3 isolate-user-vlan enable2.1.4 isolated-vlan enable2.1.5port isolate-user-vlan3 Voice VLAN配置命令3.1 Voice VLAN配置命令3.1.1 display voice vlan oui3.1.2 display voice vlan state 3.1.3 voice vlan aging3.1.4 voice vlan enable3.1.5 voice vlan mac-address3.1.6 voice vlan mode auto3.1.7 voice vlan qos3.1.8 voice vlan qos trust3.1.9 voice vlan security enable1 VLAN配置命令1.1 VLAN配置命令1.1.1 description【命令】description textundo description【视图】VLAN视图/VLAN接⼝视图【缺省级别】2:系统级【参数】text:描述VLAN或VLAN接⼝的描述字符串,可⽀持的描述字符包括英⽂可以包含标准字符(区分⼤⼩写的字母、数字)、英⽂特殊字符、空格、以及符合unicode 编码规范的其他⽂字和符号。

H3C S5800 版本说明书

H3C S5800_5820X-CMW520-R1810P16 版本说明书Copyright © 2018新华三技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 版本信息 (1)1.1 版本号 (1)1.2 历史版本信息 (1)1.3 版本配套表 (4)1.4 ISSU版本兼容列表 (5)1.5 版本升级注意事项 (6)2 硬件特性变更说明 (6)2.1 R1810P16版本硬件特性变更说明 (6)2.2 R1810P13版本硬件特性变更说明 (6)2.3 R1810P12版本硬件特性变更说明 (6)2.4 R1810P10版本硬件特性变更说明 (6)2.5 R1810P08版本硬件特性变更说明 (7)2.6 R1810P06版本硬件特性变更说明 (7)2.7 R1810P05版本硬件特性变更说明 (7)2.8 R1810版本硬件特性变更说明 (7)2.9 R1809P11版本硬件特性变更说明 (7)2.10 R1809P10版本硬件特性变更说明 (7)2.11 R1809P09版本硬件特性变更说明 (7)2.12 R1809P06版本硬件特性变更说明 (7)2.13 R1809P05版本硬件特性变更说明 (7)2.14 R1809P03版本硬件特性变更说明 (7)2.15 R1809P01版本硬件特性变更说明 (7)2.16 R1808P27版本硬件特性变更说明 (8)2.17 R1808P25版本硬件特性变更说明 (8)2.18 R1808P23版本硬件特性变更说明 (8)2.19 R1808P22版本硬件特性变更说明 (8)2.20 R1808P21版本硬件特性变更说明 (8)2.21 R1808P17版本硬件特性变更说明 (8)2.22 R1808P15版本硬件特性变更说明 (8)2.23 R1808P13版本硬件特性变更说明 (8)2.24 R1808P11版本硬件特性变更说明 (8)2.25 R1808P08版本硬件特性变更说明 (8)2.26 R1808P06版本硬件特性变更说明 (8)i2.29 F1807P01版本硬件特性变更说明 (9)2.30 R1805P02版本硬件特性变更说明 (9)2.31 R1211P08版本硬件特性变更说明 (9)2.32 R1211P06版本硬件特性变更说明 (9)2.33 R1211P03版本硬件特性变更说明 (9)2.34 R1211P02版本硬件特性变更说明 (9)2.35 R1211版本硬件特性变更说明 (9)2.36 F1209P01版本硬件特性变更说明 (9)2.37 F1209版本硬件特性变更说明 (9)2.38 F1208版本硬件特性变更说明 (10)2.39 F1207版本硬件特性变更说明 (10)2.40 R1206版本硬件特性变更说明 (10)2.41 R1110P05版本硬件特性变更说明 (10)2.42 R1110P04版本硬件特性变更说明 (10)3 软件特性及命令行变更说明 (10)4 MIB变更说明 (10)5 操作方式变更说明 (16)5.1 R1810P16版本操作方式变更 (16)5.2 R1810P13版本操作方式变更 (16)5.3 R1810P12版本操作方式变更 (16)5.4 R1810P10版本操作方式变更 (16)5.5 R1810P08版本操作方式变更 (17)5.6 R1810P06版本操作方式变更 (17)5.7 R1810P05版本操作方式变更 (17)5.8 R1810版本操作方式变更 (17)5.9 R1809P11版本操作方式变更 (17)5.10 R1809P10版本操作方式变更 (17)5.11 R1809P09版本操作方式变更 (17)5.12 R1809P06版本操作方式变更 (17)5.13 R1809P05版本操作方式变更 (18)5.14 R1809P03版本操作方式变更 (18)5.15 R1809P01版本操作方式变更 (18)5.16 R1808P27版本操作方式变更 (18)5.17 R1808P25版本操作方式变更 (18)ii5.20 R1808P21版本操作方式变更 (18)5.21 R1808P17版本操作方式变更 (19)5.22 R1808P15版本操作方式变更 (19)5.23 R1808P13版本操作方式变更 (19)5.24 R1808P11版本操作方式变更 (19)5.25 R1808P08版本操作方式变更 (19)5.26 R1808P06版本操作方式变更 (19)5.27 R1808P02版本操作方式变更 (19)5.28 R1807P02版本操作方式变更 (20)5.29 F1807P01版本操作方式变更 (20)5.30 R1805P02版本操作方式变更 (20)5.31 R1211P08版本操作方式变更 (20)5.32 R1211P06版本操作方式变更 (21)5.33 R1211P03版本操作方式变更 (21)5.34 R1211P02版本操作方式变更 (21)5.35 R1211版本操作方式变更 (21)5.36 F1209P01版本操作方式变更 (21)5.37 F1209版本操作方式变更 (21)5.38 F1208版本操作方式变更 (21)5.39 F1207版本操作方式变更 (22)5.40 R1206版本操作方式变更 (22)5.41 R1110P05版本操作方式变更 (22)5.42 R1110P04版本操作方式变更 (23)6 版本使用限制及注意事项 (23)7 存在问题与规避措施 (23)8 解决问题列表 (24)8.1 R1810P16版本解决问题列表 (24)8.2 R1810P13版本解决问题列表 (24)8.3 R1810P12版本解决问题列表 (25)8.4 R1810P10版本解决问题列表 (26)8.5 R1810P08版本解决问题列表 (27)8.6 R1810P06版本解决问题列表 (28)8.7 R1810P05版本解决问题列表 (28)8.8 R1810版本解决问题列表 (28)iii8.11 R1809P09版本解决问题列表 (30)8.12 R1809P06版本解决问题列表 (31)8.13 R1809P05版本解决问题列表 (32)8.14 R1809P03版本解决问题列表 (33)8.15 R1809P01版本解决问题列表 (34)8.16 R1808P27版本解决问题列表 (36)8.17 R1808P25版本解决问题列表 (36)8.18 R1808P23版本解决问题列表 (38)8.19 R1808P22版本解决问题列表 (38)8.20 R1808P21版本解决问题列表 (39)8.21 R1808P17版本解决问题列表 (39)8.22 R1808P15版本解决问题列表 (40)8.23 R1808P13版本解决问题列表 (41)8.24 R1808P11版本解决问题列表 (42)8.25 R1808P08版本解决问题列表 (44)8.26 R1808P06版本解决问题列表 (44)8.27 R1808P02版本解决问题列表 (46)8.28 R1807P02版本解决问题列表 (49)8.29 F1807P01版本解决问题列表 (50)8.30 R1805P02版本解决问题列表 (50)8.31 R1211P08版本解决问题列表 (53)8.32 R1211P06版本解决问题列表 (53)8.33 R1211P03版本解决问题列表 (57)8.34 R1211P02版本解决问题列表 (57)8.35 R1211版本解决问题列表 (58)8.36 F1209P01版本解决问题列表 (62)8.37 F1209版本解决问题列表 (62)8.38 F1208版本解决问题列表 (63)8.39 F1207版本解决问题列表 (65)8.40 R1206版本解决问题列表 (65)8.41 R1110P05版本解决问题列表 (66)8.42 R1110P04版本解决问题列表 (68)9 相关资料 (70)9.1 相关资料清单 (70)iv10 技术支持 (70)附录 A 本版本支持的软、硬件特性列表 (71)A.1 版本硬件特性 (71)A.2 版本软件特性 (73)附录 B 版本升级操作指导 (84)B.1 简介 (84)B.2 软件加载方式简介 (84)B.3 BootRom界面加载 (85)B.3.1 BootRom界面介绍 (85)B.3.2 通过Console口利用XModem完成加载 (89)B.3.3 通过以太网口利用TFTP完成加载 (100)B.3.4 通过以太网口利用FTP完成加载 (103)B.4 命令行接口加载 (107)B.4.1 通过USB口实现软件加载 (107)B.4.2 通过FTP实现软件加载 (107)B.4.3 通过TFTP实现软件加载 (109)v表目录表1 历史版本信息表 (1)表2 版本配套表 (4)表3 ISSU版本兼容列表 (5)表4 MIB文件变更说明 (10)表5 S5800系列产品硬件特性 (71)表6 S5820X系列产品硬件特性 (72)表7 S5800系列产品软件特性 (73)表8 S5820X系列产品软件特性 (79)表9 交换机软件加载方式一览表 (84)表10 基本BOOT菜单说明 (86)表11 基本BOOT辅助菜单说明 (86)表12 扩展BOOT菜单说明 (87)表13 扩展BOOT辅助菜单说明 (89)表14 通过Console口利用XModem加载系统文件 (93)表15 BootRom升级选择菜单 (94)表16 协议选择及参数设置菜单 (95)表17 通过以太网口利用TFTP加载系统文件 (100)表18 TFTP协议相关参数的设置说明 (102)表19 通过以太网口利用FTP加载系统文件 (104)表20 FTP协议相关参数的设置说明 (105)vi本文介绍了H3C S5800_5820X-CMW520-R1810P16版本的特性、使用限制、存在问题及规避措施等,在加载此版本前,建议您备份配置文件,并进行内部验证,以避免可能存在的风险。

Quidway S3500系列以太网交换机-操作手册03-vlan操作

目录第1章 VLAN配置....................................................................................................................1-11.1 VLAN简介..........................................................................................................................1-11.2 基本VLAN配置.................................................................................................................1-11.2.1 开启/关闭设备VLAN特性.......................................................................................1-11.2.2 创建/删除VLAN.......................................................................................................1-21.2.3 为VLAN指定以太网端口........................................................................................1-21.2.4 为VLAN或VLAN接口指定描述字符......................................................................1-21.2.5 为当前VLAN命名...................................................................................................1-31.2.6 创建/删除VLAN接口...............................................................................................1-31.2.7 为VLAN接口指定/删除IP地址和掩码....................................................................1-41.2.8 打开/关闭VLAN接口...............................................................................................1-41.3 基于协议的VLAN配置.......................................................................................................1-41.3.1 创建/删除VLAN的协议类型....................................................................................1-51.3.2 创建/删除端口与基于协议VLAN的关联..................................................................1-51.4 VLAN显示和调试...............................................................................................................1-61.5 VLAN典型配置举例...........................................................................................................1-6第2章 isolate-user-vlan配置...................................................................................................2-12.1 isolate-user-vlan简介........................................................................................................2-12.2 isolate-user-vlan配置........................................................................................................2-12.2.1 配置isolate-user-vlan..............................................................................................2-12.2.2 配置Secondary VLAN.............................................................................................2-22.2.3 配置isolate-user-vlan和Secondary VLAN间的映射关系......................................2-22.3 isolate-user-vlan显示和调试..............................................................................................2-32.4 isolate-user-vlan典型配置举例..........................................................................................2-3第3章 GARP/GVRP配置........................................................................................................3-13.1 GARP配置.........................................................................................................................3-13.1.1 GARP协议简介.......................................................................................................3-13.1.2 配置GARP定时器参数...........................................................................................3-23.1.3 GARP显示和调试...................................................................................................3-33.2 GVRP配置.........................................................................................................................3-33.2.1 GVRP协议简介.......................................................................................................3-33.2.2 全局开启/关闭GVRP...............................................................................................3-43.2.3 端口开启/关闭GVRP...............................................................................................3-43.2.4 配置GVRP注册类型...............................................................................................3-43.2.5 GVRP显示和调试...................................................................................................3-53.2.6 GVRP典型配置举例................................................................................................3-5第4章 Super VLAN..................................................................................................................4-14.1 Super VLAN简介...............................................................................................................4-14.2 Super VLAN配置...............................................................................................................4-14.2.1 配置VLAN类型为Super VLAN..............................................................................4-14.2.2 配置Sub VLAN.......................................................................................................4-24.2.3 配置Super VLAN和Sub VLAN间的映射关系.......................................................4-24.3 Super VLAN显示和调试....................................................................................................4-34.4 Super VLAN典型配置举例................................................................................................4-3第1章 VLAN配置1.1 VLAN简介VLAN Virtual Local Area Network是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的技术IEEE于1999年颁布了用以标准化VLAN实现方案的IEEE 802.1Q协议标准草案VLAN技术允许网络管理者将一个物理的LAN逻辑地划分成不同的广播域或称虚拟LAN即VLAN每一个VLAN都包含一组有着相同需求的计算机由于VLAN是逻辑地而不是物理地划分所以同一个VLAN内的各个计算机无须被放置在同一个物理空间里即这些计算机不一定属于同一个物理LAN网段VLAN的优势在于VLAN内部的广播和单播流量不会被转发到其它VLAN中从而有助于控制网络流量减少设备投资简化网络管理提高网络安全性1.2 基本VLAN配置对VLAN进行配置时首先应根据需求创建VLAN基本VLAN配置包括z开启/关闭设备VLAN特性S3526E/S3526E FM/S3526E FS/S3526C支持z创建/删除VLANz为VLAN指定以太网端口z为VLAN或VLAN接口指定描述字符z创建/删除VLAN接口z为VLAN接口指定/删除IP地址及掩码z打开/关闭VLAN接口1.2.1 开启/关闭设备VLAN特性当设备的VLAN特性被关闭后交换机在报文交换过程中将不再检查VLAN标记即实现了VLAN透传可以使用下面的命令来开启/关闭设备VLAN特性请在系统视图进行下列配置表1-1开启/关闭VLAN特性操作命令开启/关闭VLAN特性vlan { enable | disable }缺省情况下开启设备的VLAN特性需要注意的是在S3500系列以太网交换机中S3526E/S3526E FM/S3526EFS/S3526C以太网交换机支持该配置1.2.2 创建/删除VLAN可以使用下面的命令来创建/删除VLAN创建VLAN时如果该VLAN已存在则直接进入该VLAN视图如果该VLAN不存在则此配置任务将首先创建VLAN然后进入VLAN视图请在系统视图下进行下列配置表1-2创建/删除VLAN操作命令创建VLAN并进入VLAN视图vlan vlan_id删除已创建的VLAN undo vlan{ vlan_id [ to vlan_id ] | all }请注意缺省VLAN即VLAN 1无需创建也不能被删除1.2.3 为VLAN指定以太网端口可以使用下面的命令为VLAN指定以太网端口请在VLAN视图下进行下列配置表1-3为VLAN指定端口操作命令为指定的VLAN增加以太网端口port interface_list删除指定的VLAN的某些以太网端口undo port interface_list缺省情况下系统将所有端口都加入到一个缺省VLAN即VLAN 1中需要注意的是Trunk和Hybrid端口只能通过以太网端口视图下的port和undoport命令加入VLAN或从VLAN中删除而不能通过本命令实现1.2.4 为VLAN或VLAN接口指定描述字符可以使用下面的命令来指定VLAN或VLAN接口的描述字符请在VLAN或VLAN接口视图下进行下列配置表1-4为VLAN或VLAN接口指定描述字符操作命令为VLAN或VLAN接口指定一个描述字符串description string恢复VLAN或VLAN接口的描述字符串为缺省描述undo description缺省情况下VLAN缺省描述字符串为该VLAN的VLAN ID例如VLAN 0001VLAN接口缺省描述字符串为该VLAN接口的接口名例如Vlan-interface1Interface1.2.5 为当前VLAN命名可以使用下面的命令来为当前的VLAN命名请在VLAN视图下进行下列配置表1-5为VLAN命名操作命令为当前VLAN命名name恢复当前VLAN名称的缺省值undo name缺省情况下当前VLAN的名称为该VLAN的VLAN ID说明Quidway S3552F/S3552G/S3552P/3528G/3528P/S3526E/S3526E FM/S3526EFS/S3526C以太网交换机支持该命令1.2.6 创建/删除VLAN接口可以使用下面的命令来创建/删除VLAN接口请在系统视图下进行下列配置表1-6创建/删除VLAN接口操作命令创建或进入VLAN接口视图interface vlan-interface vlan_id删除VLAN接口undo interface vlan-interface vlan_id创建一个VLAN接口前必须先创建其对应的VLAN1.2.7 为VLAN接口指定/删除IP地址和掩码为了实现VLAN接口上的网络层功能VLAN接口需要指定IP地址和掩码可以使用下面的命令为VLAN接口指定/删除IP地址和掩码在一般情况下一个VLAN接口配置一个IP地址为了使交换机的一个VLAN接口可以与多个子网相连一个VLAN接口可以配置10个IP地址其中一个为主IP地址其余为从IP地址请在VLAN接口视图下进行下列配置表1-7为VLAN接口指定/删除IP地址和掩码操作命令为VLAN接口指定IP地址和掩码ip address ip-address net-mask [ sub ]删除指定VLAN接口的IP地址和掩码undo ip address [ ip-address net-mask [ sub ] ]1.2.8 打开/关闭VLAN接口可以使用下面的命令来打开/关闭VLAN接口请在VLAN接口视图下进行下列配置表1-8打开或关闭VLAN接口操作命令关闭VLAN接口shutdown打开VLAN接口undo shutdown需要注意的是打开/关闭VLAN接口的操作对属于该VLAN的以太网端口的打开/关闭状态没有影响缺省情况下当VLAN接口下所有以太网端口状态为DOWN时VLAN接口为DOWN状态即关闭状态当VLAN接口下有一个或一个以上的以太网端口处于UP状态VLAN接口处于UP状态即打开状态1.3 基于协议的VLAN配置说明目前只有Quidway S3552G/S3552P/S3528G/S3528P/S3552F以太网交换机支持基于协议的VLAN配置基于协议的VLAN配置包括z创建/删除VLAN的协议类型z创建/删除端口与基于协议的VLAN关联1.3.1 创建/删除VLAN的协议类型可以使用下面的命令来创建/删除VLAN的协议类型请在VLAN视图下进行下列配置表1-9创建/删除VLAN的协议类型操作命令创建VLAN协议类型protocol-vlan [ procotol-index ] { at | ip [ ip_address [ net_mask ] ] | ipx {ethernetii |llc | raw |snap } | mode { ethernetii[ etype etype_id ] | llc [ dsap dsap_id [ ssap ssap_id ]| ssap ssap_id ] | snap [ etype etype_id ] } }删除已创建的VLAN协议类型undo protocol-vlan { protocol_index [ to protocol_end ] | all } 需要注意的是(1) 由于mode llc dsap ff ssap ff的配置与ipx raw的报文格式一样而系统优先匹配ipx raw如匹配不上则不再继续匹配故配置vlan-type protocol modellc dsap ff ssap ff不会生效(2) 当dsap_id和ssap_id的取值是AA或者是FF时报文的封装类型将不再是llc而将变为snap1.3.2 创建/删除端口与基于协议VLAN的关联请在以太网端口视图下进行下列配置表1-10创建/删除端口与基于协议VLAN的关联操作命令创建端口与基于协议的VLAN关联port hybrid protocol-vlan vlan vlan-id { protocol_index [ to protocol_end ] | all }删除端口与基于协议的VLAN关联undo port hybrid protocol-vlan vlan vlan-id { protocol_index [ to protocol_end ] | all }需要注意的是端口必须是Hybrid类型而且端口要属于该基于协议的VLAN1.4 VLAN显示和调试在完成上述配置后在任意视图下执行display命令可以显示配置后VLAN的运行情况通过查看显示信息验证配置的效果表1-11VLAN的显示和调试操作命令显示VLAN接口相关信息display interface vlan-interface [ vlan_id ]显示VLAN相关信息display vlan [ vlan_id | all | static | dynamic ]显示指定VLAN上配置的协议信息及协议的索引display protocol-vlan vlan{ vlan-id [ to vlan-id ] | all }显示指定端口上配置的协议信息及协议的索引display protocol-vlan interface { { interface-type interface-number | interface-name } [ to { interface-type interface-number | interface-name } ] | all }1.5 VLAN典型配置举例1. 组网需求现有VLAN2VLAN3通过配置将端口Ethernet0/1和Ethernet0/2包含到VLAN2中将端口Ethernet0/3和Ethernet0/4包含到VLAN3中2. 组网图VLAN2Switch图1-1VLAN配置示例图3. 配置步骤# 创建VLAN2并进入其视图[Quidway] vlan 2# 向VLAN2中加入端口Ethernet0/1和Ethernet0/2[Quidway-vlan2] port ethernet0/1 ethernet0/2# 创建VLAN3并进入其视图[Quidway-vlan2] vlan 3# 向VLAN3中加入端口Ethernet0/3和Ethernet0/4 [Quidway-vlan3] port ethernet0/3 ethernet0/4VLAN 第2章 isolate-user-vlan配置第2章 isolate-user-vlan配置说明在S3500系列交换机中S3552G/S3552P/S3528G/S3528P/S3552F不支持isolate-user-vlan配置2.1 isolate-user-vlan简介isolate-user-vlan是华为公司系列交换机的一个特性通过该特性可实现网络中VLAN资源的节约isolate-user-vlan采用二层VLAN结构在一台交换机上设置isolate-user-vlan和Secondary VLAN两类VLAN一个isolate-user-vlan和多个Secondary VLAN对应isolate-user-vlan包含所对应的所有Secondary VLAN中包含的端口和上行端口这样对上层交换机来说只须识别下层交换机中的isolate-user-vlan而不必关心isolate-user-vlan中包含的Secondary VLAN简化了网络配置节省了VLAN资源同时用户可以采用isolate-user-vlan实现二层报文的隔离即为每个用户分配一个Secondary VLAN每个Secondary VLAN中只包含该用户连接的端口和上行端口如果希望实现用户之间二层报文的互通只要将这些用户连接的端口划入同一个Secondary VLAN中即可2.2 isolate-user-vlan配置isolate-user-vlan配置包括z配置isolate-user-vlanz配置Secondary VLANz配置isolate-user-vlan和Secondary VLAN间的映射关系以上任务都是必选的一旦启用isolate-user-vlan就必须配置2.2.1 配置isolate-user-vlan可以使用下面的命令为一个交换机创建一个isolate-user-vlan并且向此isolate-user-vlan中添加端口请在相应视图下进行以下配置表2-1配置isolate-user-vlan操作命令创建VLAN系统视图vlan vlan-id设置VLAN类型为isolate-user-vlan VLAN视图isolate-user-vlan enable取消对VLAN类型的设置VLAN视图undo isolate-user-vlan enable向isolate-user-vlan中添加端口VLAN视图port interface-list一台交换机可以有多个isolate-user-vlan可以为每个isolate-user-vlan指定多个端口isolate-user-vlan不能和Trunk端口同时配置即如果交换机上配置了isolate-user-vlan就不能配置Trunk端口如果配置了Trunk端口就不能配置isolate-user-vlan此外上行端口必须添加到了isolate-user-vlan中2.2.2 配置Secondary VLAN可以使用下面的命令来创建Secondary VLAN并为Secondary VLAN指定端口请在系统视图下进行下列配置表2-2配置Secondary VLAN操作命令创建Secondary VLAN vlan vlan-id向Secondary VLAN中添加端口port interface-list可以向每一个Secondary VLAN中添加多个端口非上行端口2.2.3 配置isolate-user-vlan和Secondary VLAN间的映射关系可以使用下面的命令来建立isolate-user-vlan和Secondary VLAN之间的映射关系请在系统视图下进行下列配置表2-3配置isolate-user-vlan和Secondary VLAN间的映射关系操作命令配置isolate-user-vlan和Secondary VLAN间的映射关系isolate-user-vlan isolate-user-vlan_num secondary secondary_vlan_numlist [ tosecondary_vlan_numlist ]取消isolate-user-vlan和Secondary VLAN间的映射关系undo isolate-user-vlan isolate-user-vlan_num [ secondary secondary_vlan_numlist [ to secondary_vlan_numlist ]需要注意的是执行该命令前isolate-user-vlan和Secondary VLAN中都必须已经包含了端口最多可以向一个isolate-user-vlan中映射30个Secondary VLAN建立映射关系后向isolate-user-vlan和Secondary VLAN中添加和删除端口以及删除VLAN的操作被系统禁止只有在解除了映射关系后才可以执行undo isolate-user-vlan命令如果不带参数secondary secondary_vlan_numlist的话就解除所有Secondary VLAN和指定isolate-user-vlan的映射关系如果带有该参数的话就解除参数指定的Secondary VLAN和指定isolate-user-vlan的映射关系2.3 isolate-user-vlan显示和调试在完成上述配置后在所有视图下执行display命令可以显示配置后isolate-user-vlan的运行情况通过查看显示信息验证配置的效果表2-4isolate-user-vlan的显示与调试操作命令显示isolate-user-vlan和Secondary VLAN的映射关系display isolate-user-vlan [ isolate-user-vlan_num ]2.4 isolate-user-vlan典型配置举例1. 组网需求Switch A交换机下接Switch B Switch C交换机Switch B上的VLAN5为isolate-user-vlan包含上行端口Ethernet1/1和两个Secondary VLAN VLAN2和VLAN3VLAN3包含端口Ethernet0/1VLAN2包含端口Ethernet0/2Switch C上的VLAN6为isolate-user-vlan包含上行端口Ethernet1/1和两个SecondaryVLAN VLAN3和VLAN4VLAN3包含端口Ethernet0/3VLAN4包含端口Ethernet0/4从Switch A 看下接的Switch B Switch C都只有一个VLAN VLAN5和VLAN62. 组网图图2-1isolate-user-vlan配置组网图3. 配置步骤下面只列出Switch B和Switch C的配置过程配置Switch B# 配置isolate-user-vlan[Quidway] vlan 5[Quidway-vlan5] isolate-user-vlan enable[Quidway-vlan5] port ethernet1/1# 配置Secondary VLAN[Quidway-vlan5] vlan 3[Quidway-vlan3] port ethernet0/1[Quidway-vlan3] vlan 2[Quidway-vlan2] port ethernet0/2# 配置isolate-user-vlan和Secondary VLAN间的映射关系[Quidway-vlan2] quit[Quidway] isolate-user-vlan 5 secondary 2 to 3配置Switch C# 配置isolate-user-vlan[Quidway] vlan 6[Quidway-vlan6] isolate-user-vlan enable[Quidway-vlan6] port ethernet1/1# 配置Secondary VLAN[Quidway-vlan6] vlan 3[Quidway-vlan3] port ethernet0/3[Quidway-vlan3] vlan 4[Quidway-vlan4] port ethernet0/4# 配置isolate-user-vlan和Secondary VLAN间的映射关系[Quidway-vlan4] quit[Quidway] isolate-user-vlan 6 secondary 3 to 4第3章 GARP/GVRP配置3.1 GARP配置3.1.1 GARP协议简介GARP Generic Attribute Registration Protocol是一种通用的属性注册协议该协议提供了一种机制用于协助同一个交换网内的交换成员之间分发传播和注册某种信息如VLAN组播地址等GARP本身不作为一个实体存在于交换机中遵循GARP协议的应用实体称为GARP应用目前主要的GARP应用为GVRP和GMRP其中GVRP的详细介绍请参见本章中GVRP配置一节的介绍GMRP将在组播配置部分介绍当GARP应用实体存在于交换机的某个端口上时该端口对应于一个GARP应用实体通过GARP机制一个GARP成员上的配置信息会迅速传播到整个交换网GARP成员可以是终端工作站或网桥GARP成员通过声明或回收声明通知其它的GARP成员注册或注销自己的属性信息并根据其它GARP成员的声明或回收声明注册或注销对方的属性信息GARP成员之间的信息交换借助于消息完成GARP起主要作用的消息类型有三类分别为Join Leave和LeaveAll当一个GARP应用实体希望其它交换机注册自己的某属性信息时将对外发送Join消息当一个GARP应用实体希望其它交换机注销自己的某属性信息时将对外发送Leave消息每个GARP应用实体启动后将同时启动LeaveAll定时器当超时后将对外发送LeaveAll消息Join消息与Leave消息配合确保消息的注销或重新注册通过消息交互所有待注册的属性信息可以传播到同一交换网的所有交换机上GARP应用实体的协议数据报文的目的MAC地址都是特定的组播MAC地址支持GARP特性的交换机在接收到GARP应用实体的报文后会根据其目的MAC地址加以区分并交给不同的GARP应用如GVRP或GMRP去处理GARP以及GMRP在IEEE 802.1p标准现已合入IEEE 802.1D标准文本中有详细的表述Quidway系列交换机对符合IEEE标准的GARP提供完备的支持GARP配置包括z配置GARP定时器参数说明z GARP定时器的值将应用于所有在同一交换网内运行的GARP应用包括GVRP 和GMRPz在同一交换网内的所有交换设备的GARP定时器必须设置为相同的值否则GARP应用将不能正常工作3.1.2 配置GARP定时器参数GARP的定时器包括Hold定时器Join定时器Leave定时器和LeaveAll定时器GARP应用实体在Join定时器超时后将对外发送Join消息以使其它GARP应用实体注册自己的信息当一个GARP应用实体希望注销某属性信息时将对外发送Leave消息接收到该消息的GARP应用实体启动Leave定时器如果在该定时器超时之前没有再次收到Join消息则注销该属性信息每个GARP应用实体启动后将同时启动LeaveAll定时器当该定时器超时后GARP应用实体将对外发送LeaveAll消息以使其它GARP应用实体重新注册本实体上所有的属性信息随后再启动LeaveAll定时器开始新的一轮循环当GARP应用实体接收到某注册信息时不立即对外发送Join消息而是启动Hold定时器当该定时器超时后再对外发送Join消息以便在Hold定时器时间内收到的所有注册信息可以放在同一帧中发送从而节省带宽资源请在以太网端口视图下配置Hold定时器Join定时器和Leave定时器在系统视图下配置LeaveAll定时器表3-1配置GARP定时器操作命令配置GARP的Hold定时器Join定时器和garp timer { hold | join | leave }timer_value Leave定时器配置GARP的LeaveAll定时器garp timer leaveall timer_value将GARP的Hold定时器Join定时器和undo garp timer { hold | join | leave } Leave定时器恢复为缺省值将GARP的LeaveAll定时器恢复为缺省值undo garp timer leaveall请注意Join定时器的值应大于等于2倍Hold定时器的值Leave定时器的值应大于2倍Join定时器的值并小于LeaveAll定时器的值否则系统会提示配置错误缺省情况下Hold定时器为10厘秒Join定时器为20厘秒Leave定时器为60厘秒LeaveAll定时器为1000厘秒3.1.3 GARP显示和调试在完成上述配置后在所有视图下执行display命令可以显示配置后GARP的运行情况通过查看显示信息验证配置的效果在用户视图下执行reset命令可清除GARP相关配置执行debugging命令可对GARP进行调试表3-2GARP的显示和调试操作命令显示GARP的统计信息display garp statistics [ interface interface-list ]显示GARP定时器参数display garp timer [ interface interface-list ]清除GARP统计信息reset garp statistics [ interface interface-list ]开启GARP的事件调试开关debugging garp event关闭GARP的事件调试开关undo debugging garp event3.2 GVRP配置3.2.1 GVRP协议简介GVRP GARP VLAN Registration Protocol是GARP的一种应用它基于GARP的工作机制维护交换机中的VLAN动态注册信息并传播该信息到其它的交换机中所有支持GVRP特性的交换机能够接收来自其它交换机的VLAN注册信息并动态更新本地的VLAN注册信息包括当前的VLAN成员这些VLAN成员可以通过哪个端口到达等而且所有支持GVRP特性的交换机能够将本地的VLAN注册信息向其它交换机传播以便使同一交换网内所有支持GVRP特性的设备的VLAN信息达成一致GVRP传播的VLAN注册信息既包括本地手工配置的静态注册信息也包括来自其它交换机的动态注册信息GVRP在IEEE 802.1Q标准文本中有详细的表述Quidway系列交换机对符合IEEE标准的GVRP提供完备的支持GVRP配置包括z全局开启/关闭GVRPz端口开启/关闭GVRPz配置GVRP注册类型在上述各项配置任务中必须先启动全局GVRP才能开启端口GVRP而GVRP注册类型在启动了端口GVRP以后才能生效此外GVRP必须在Trunk端口上进行设置3.2.2 全局开启/关闭GVRP可以使用下面的命令配置全局开启/关闭GVRP请在系统视图下进行下列配置表3-3全局开启/关闭GVRP操作命令全局开启GVRP gvrp将全局GVRP恢复为缺省关闭状态undo gvrp缺省情况下全局GVRP处于关闭状态3.2.3 端口开启/关闭GVRP可以使用下面的命令配置端口开启/关闭GVRP请在以太网端口视图下进行下列配置表3-4端口开启/关闭GVRP操作命令开启端口GVRP gvrp将端口GVRP恢复为缺省关闭状态undo gvrp需要注意的是在开启端口GVRP之前必须先开启全局GVRP并且开启/关闭端口GVRP必须在Trunk端口操作缺省情况下端口GVRP处于关闭状态3.2.4 配置GVRP注册类型GVRP的注册类型包括Normal Fixed和Forbidden请参考IEEE 802.1Qz当一个端口被配置为Normal注册模式时允许在该端口动态或手工创建注册和注销VLANz当把一个Trunk端口设置为fixed模式时如果在交换机上创建一个静态VLAN 且该Trunk端口允许这个VLAN通过系统就会将这个端口加入到这个VLAN中同时GVRP会在本地GVRP数据库中GVRP维护的一个链表添加这个VLAN的表项但是GVRP不能通过这个端口学习动态VLAN同时从本交换机其它端口学习到的动态VLAN也不能从这个端口向外发送相关的声明z当一个端口被配置为Forbidden注册模式时在该端口将注销除VLAN1之外的所有VLAN并且禁止在该端口创建和注册任何其它VLAN请在以太网端口视图下进行下列配置表3-5配置GVRP注册类型操作命令配置GVRP注册类型gvrp registration { normal | fixed | forbidden }将GVRP注册类型恢复为缺省值undo gvrp registration缺省情况下GVRP注册类型为Normal3.2.5 GVRP显示和调试在完成上述配置后在所有视图下执行display命令可以显示配置后GVRP的运行情况通过查看显示信息验证配置的效果在用户视图下执行debugging命令可对GVRP进行调试表3-6GVRP的显示和调试操作命令显示GVRP统计信息display gvrp statistics [interface interface-list ]显示GVRP全局状态信息display gvrp status开启GVRP的数据包或事件调试开关debugging gvrp { packet | event}关闭GVRP的数据包或事件调试开关undo debugging gvrp { packet | event}3.2.6 GVRP典型配置举例1. 组网需求为了实现交换机之间VLAN信息的动态注册和更新需要在交换机上启动GVRP2. 组网图Switch A Switch B图3-1GVRP配置示例图3. 配置步骤配置Switch A# 开启全局GVRP[Quidway] gvrp# 将以太网端口Ethernet0/10配置为Trunk端口并允许所有VLAN通过[Quidway] interface ethernet0/10[Quidway-Ethernet0/10] port link-type trunk[Quidway-Ethernet0/10] port trunk permit vlan all# 在Trunk端口上开启GVRP[Quidway-Ethernet0/10] gvrp配置Switch B# 开启全局GVRP[Quidway] gvrp# 将以太网端口Ethernet0/11配置为Trunk端口并允许所有VLAN通过[Quidway] interface ethernet0/11[Quidway-Ethernet0/11] port link-type trunk[Quidway-Ethernet0/11] port trunk permit vlan all# 在Trunk端口上开启GVRP[Quidway-Ethernet0/11] gvrp第4章 Super VLAN说明Quidway S3552F/S3552G/S3552P/3528G/3528P/S3526E/S3526E FM/S3526EFS/S3526C以太网交换机支持Super VLAN配置4.1 Super VLAN简介随着网络的发展网络地址资源日趋紧张为了节省IP地址Super VLAN的概念被提出来Super VLAN又称为VLAN聚合VLAN Aggregation其原理是一个Super VLAN包含多个Sub VLAN每个Sub VLAN是一个子网Super VLAN配置有IP地址Sub VLAN没有IP地址每个Sub VLAN是一个广播域不同Sub VLAN之间二层相互隔离当Sub VLAN内的用户需要进行三层通信时将使用Super VLAN的IP地址作为网关地址这样多个VLAN共享一个IP地址从而节省了IP地址资源同时为了实现不同Sub VLAN间的三层互通及Sub VLAN与其他网络的互通需要利用ARP代理功能通过ARP代理可以进行ARP请求和响应报文的转发与处理从而实现了二层隔离端口间的三层互通4.2 Super VLAN配置Super VLAN的主要配置包括z配置VLAN类型为Super VLANz配置Sub VLANz配置Super VLAN和Sub VLAN间的映射关系4.2.1 配置VLAN类型为Super VLAN一台交换机可以有多个Super VLAN可以使用下面的命令配置指定VLAN为SuperVLAN当配置VLAN为Super VLAN后相应的VLAN接口和IP地址的配置与普通VLAN一样请在VLAN视图下进行下列配置表4-1配置VLAN类型为Super VLAN操作命令设置VLAN类型为Super VLAN supervlan取消VLAN为Super VLAN的设置undo supervlan需要注意的是z VLAN被设置成Super VLAN前不能包含任何以太网端口被设置为Super VLAN后也不能向其中添加以太网端口z当设置VLAN类型为Super VLAN后该VLAN接口上的ARP代理自动开启无需配置z在Super VLAN存在时其对应的VLAN接口的ARP代理不能关闭4.2.2 配置Sub VLAN配置Sub VLAN的操作与配置普通VLAN的操作一样具体配置命令如下详细介绍请参见第1章 VLAN配置请在相应视图下进行下列配置表4-2配置Sub VLAN操作命令创建Sub VLAN并进入Sub VLAN视图系统视图vlan vlan-id删除已创建的Sub VLAN系统视图undo vlan{ vlan-id [ to vlan-id ] | all }为Sub VLAN添加以太网端口VLAN视图port interface-list删除Sub VLAN的以太网端口VLAN视图undo port interface-list需要注意的是可以向每一个Sub VLAN中添加多个端口非上行端口4.2.3 配置Super VLAN和Sub VLAN间的映射关系可以使用下面的命令配置Super VLAN和Sub VLAN之间的映射关系请在Super VLAN的VLAN视图下进行下列配置表4-3配置Super VLAN和Sub VLAN间的映射关系操作命令配置Super VLAN和Sub VLAN间的映射关系subvlan sub-vlan-list取消Super VLAN和Sub VLAN间的映射关系undo subvlan [sub-vlan-list ]需要注意的是z配置Super VLAN中包含的Sub VLAN前Sub VLAN必须已经存在z在建立了Sub VLAN和Super VLAN的映射关系后仍可以向Sub VLAN中添加和删除端口z undo subvlan命令如果不带参数系统将取消所有Sub VLAN和Super VLAN 之间的映射关系如果带有参数则取消参数指定的Sub VLAN和Super VLAN之间的映射关系4.3 Super VLAN显示和调试在完成上述配置后在所有视图下执行display命令可以显示配置后Super VLAN的运行情况通过查看显示信息验证配置的效果表4-4Super VLAN的显示操作命令显示Super VLAN和Sub VLAN之间的映射关系display supervlan [ supervlan-id ]4.4 Super VLAN典型配置举例1. 组网需求需要创建Super VLAN 10和Sub VLAN VLAN 2VLAN3VLAN5端口1和端口2属于VLAN2端口3和端口4属于VLAN3端口5和端口6属于VLAN5由于VLAN之间能够满足二层隔离现要求Sub VLAN两两之间三层互通2. 组网图略3. 配置步骤[Quidway] vlan 10[Quidway-vlan10] supervlan[Quidway-vlan10] vlan 2[Quidway-vlan2] port ethernet0/1 ethernet0/2[Quidway-vlan2] vlan 3[Quidway-vlan3] port ethernet0/3 ethernet0/4[Quidway-vlan3] vlan 5[Quidway-vlan5] port ethernet0/5 ethernet0/6[Quidway-vlan5] vlan 10[Quidway-vlan10] subvlan 2 3 5[Quidway-vlan10] interface vlan 10[Quidway-Vlan-interface10] ip address 10.110.1.1 255.255.255.0说明缺省状态下VLAN接口的ARP代理功能是开启的而且不允许关闭。

Isolate-user-VLAN配置及实例

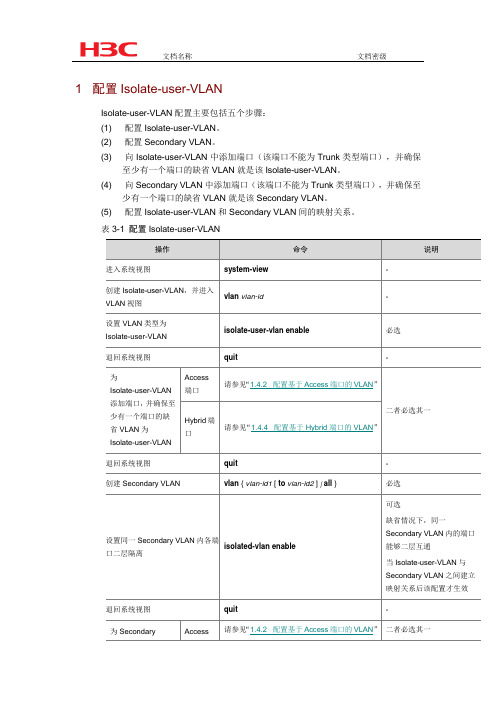

1 配置Isolate-user-VLANIsolate-user-VLAN配置主要包括五个步骤:(1)配置Isolate-user-VLAN。

(2)配置Secondary VLAN。

(3)向Isolate-user-VLAN中添加端口(该端口不能为Trunk类型端口),并确保至少有一个端口的缺省VLAN就是该Isolate-user-VLAN。

(4)向Secondary VLAN中添加端口(该端口不能为Trunk类型端口),并确保至少有一个端口的缺省VLAN就是该Secondary VLAN。

(5)配置Isolate-user-VLAN和Secondary VLAN间的映射关系。

表3-1 配置Isolate-user-VLAN建立映射关系后,系统将禁止向Isolate-user-VLAN和Secondary VLAN中添加/删除端口以及删除VLAN的操作,只有在解除了映射关系后才可以执行以上操作。

2 3.3 Isolate-user-VLAN显示和维护在完成上述配置后,在任意视图下执行display命令可以显示配置后Isolate-user-VLAN的运行情况,通过查看显示信息验证配置的效果。

表3-2 Isolate-user-VLAN显示和维护3 3.4 Isolate-user-VLAN典型配置举例1. 组网需求●Device A下接Device B、Device C。

●Device B上的VLAN 5为Isolate-user-VLAN,包含上行端口Ethernet1/5和两个Secondary VLAN(VLAN 2和VLAN 3),VLAN 2包含端口Ethernet1/2,VLAN 3包含端口Ethernet1/1。

●Device C上的VLAN 6为Isolate-user-VLAN,包含上行端口Ethernet1/5和两个Secondary VLAN(VLAN 3和VLAN 4),VLAN 3包含端口Ethernet1/3,VLAN 4包含端口Ethernet1/4。

思科private vlan

思科private vlan 配置private VLAN 里有3种portisolated,community ,promiscuous。

private VLAN 有3种:primary VLAN ,isolated VLAN ,community VLAN。

配置命令分别是:vlan 901private-vlan isolatedvlan 902private-vlan communityvlan 900private-vlan primaryprimary VLAN和他所关联的isolated VLAN community VLAN都可以通信. isolated VLAN 和community VLAN都属于secondary VLAN,他们之间的区别是:同属于一个isolated VLAN的主机不可以互相通信,同属于一个community VLAN 的主机可以互相通信。

但他们都可以和和所关联的primary VLAN通信.配置primary VLAN和secondary VLAN关联的命令是:vlan 900private-vlan primaryprivate-vlan association 901,902注意一个primary VLAN只可以关联一个isolated VLAN + 多个community VLAN把端口放进isolated VLAN 或者community VLAN的命令是interface GigabitEthernet4/11switchportswitchport private-vlan host-association 900 901switchport mode private-vlan host//因为901是isolated VLAN,g4/11现在是一个isolated portinterface GigabitEthernet4/12switchportswitchport private-vlan host-association 900 902switchport mode private-vlan host//因为902是community VLAN,g4/12现在是一个community port注意在private vlan里switchport access vlan xxx 这一句已经不起作用了。

华为三层交换机如何让VLAN间不能互通配置

华为三层交换机如何让V L A N间不能互通配置『配置环境参数』1. 交换机E0/1和E0/2属于vlan102. 交换机E0/3属于vlan203. 交换机E0/4和E0/5属于vlan304. 交换机E0/23连接Server15. 交换机E0/24连接Server26. Server1和Server2分属于vlan40和vlan507. PC和Server都在同一网段8. E0/10连接BAS设备,属于vlan60『组网需求』1. 利用二层交换机端口的hybrid属性灵活实现vlan之间的灵活互访;2. Vlan10、vlan20和vlan30的PC均可以访问Server 1;3. vlan 10、20以及vlan30的4端口的PC可以访问Server 2;4. vlan 10中的2端口的PC可以访问vlan 30的PC;5. vlan 20的PC可以访问vlan 30的5端口的PC;6. vlan10的PC访问外网需要将vlan信息送到BAS,而vlan20和vlan30则不需要。

2 数据配置步骤『端口hybrid属性配置流程』hybrid 属性是一种混杂模式,实现了在一个untagged端口允许报文以tagged形式送出交换机。

同时可以利用hybrid属性定义分属于不同的vlan的端口之间的互访,这是access和trunk端口所不能实现的。

在一台交换机上不允许trunk端口和hybrid端口同时存在。

1. 先创建业务需要的vlan[SwitchA]vlan 10[SwitchA]vlan 20[SwitchA]vlan 30[SwitchA]vlan 40[SwitchA]vlan 502. 每个端口,都配置为 hybrid状态[SwitchA]interface Ethernet 0/1[SwitchA-Ethernet0/1]port link-type hybrid3. 设置端口的pvid等于该端口所属的vlan[Switch-Ethernet0/1]port hybrid pvid vlan 104. 将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口[Switch-Ethernet0/1]port hybrid vlan 10 40 50 60 untagged实际上,这种配置是通过 hybrid 端口的 pvid 来唯一的表示一个端口,接收端口通过是否将 vlan 设置为 untagged vlan,来控制是否与 pvid vlan 为该 vlan 的端口互通。

SVLAN,CVLAN,PVLAN区别

在传统VLAN技术上发展出几种不一样的扩展技术---PVLAN (Private VLAN)、SuperVLAN、SVLAN(Stack VLAN)Primary vlan, Isolated PVLAN,Community PVLAN是属于PVLAN(Private VLAN)的观念楼主谈的SVLAN,CVLAN,PVLAN是属于SVLAN(Stack VLAN)的观念应该要从Q-in-Q工作原理来看:QinQ采用的是层次化VLAN技术区分用户和运营商的VLAN:C-VLAN和P-VLAN(S-VLAN),数据在私网中传输时带一个私网的tag,定义为C -VLAN Tag (Customer VLAN tag=用户VLAN),数据进入到服务商的骨干网后,在打上一层公网的VLAN tag,定义为P-VLAN Tag(Service Provider VLAN tag=S-VLAN=SPVLAN=服务商VLAN)。

到目的私网后再把P-VLAN Tag剥除,为用户提供了一种较为简单的二层VPN隧道。

SVLAN=Stack VLAN(就是所谓的QinQ)CVLAN=Customer VLAN =用户VLANPVLAN =SVLAN=Service Provider VLAN =SPVLAN=服务商VLANVLAN:一个VLAN就是一个广播域,用一个标签来表示.(802.1q 标准定义,在以太网ethernetII/802.3的SA后加面增加4字节用来给这个以太网帧打标签和优先级值)PVLAN:private vlan,VLAN的一种应用,是完全从实际应用角度而言的,用以实现一个VLAN 内的用户之间有些能通信,有些不能通信,但这个VLAN里的所有用户都能通过同一个端口出去或者访问服务器这样一个实际需求包含primary VLAN,isolated VLAN和communicate VLAN,其中isloate VLAN和communicate VLAN绑定在primary VLAN上,isolated PVLAN内的用户之间互相隔离,但可以和primary vlan内的Promiscuous port通信, communicate PVLAN 内的用户之间可以互相通信,也能与primary vlan内的Promiscuous port通信.SVLAN和CVLAN: Service provider VLAN和customer VLAN,由802.1ad定义, QinQ,在一个VLAN里再增一层标签,成为双标签的VLAN,外层的就是SVLAN,内层的就是CVLAN你提出的最后一个问题:"这三者SVLAN、PVLAN、CVLAN之间是否可以配合使用"当一个交换机启用double tagging mode也即802.1q tunneling的时候,用户数据包自身携带VID的就是CVLAN,进入交换机后,会被再打上一层标签SVLAN,成为一个双标签的数据,如果用户是ungtagged的数据包,交换机可以打上两层标签,内层打上端口的PVID成为CVLAN,外层打上SPVLAN.还可以是直接接把PVID作为SPVLAN,成为单标签数据.交换机处理时可以根据内层标签也可以根据外层标签,交换机不同可以有不同的实现方式.SVLAN和CVLAN是孪生兄弟,相对的概念,就是配合使用的,PVLAN是802.1q的应用方式,而VLAN和SLV AN能共存在,所以这三者完全可以配合使用。

华为S3500交换机vlan命令

第 1 章 VLAN 配置命令

【描述】

display interface VLAN-interface 命令用来显示 VLAN 接口本身的一些相关 信息。

display interface VLAN-interface 命令可以显示如下信息:VLAN 接口的物 理状态与链路状态,接口描述字符串,MTU,IP 地址及子网掩码,发送的帧 格式以及 MAC 地址等。

VLAN 视图

string:当前 VLAN 的描述字符串,字符串长度范围为 1~32 字符。

description 命令用来给当前 VLAN 一个描述; undo description 命令用来删除当前 VLAN 的描述。 相关配置可参考命令 display vlan。

# 给当前的 VLAN 指定一个描述字符串“RESEARCH” [Quidway-vlan1] description RESEARCH

第 2 章 isolate-user-vlan 配置命令 ..........................................................................................2-1 2.1 isolate-user-vlan 配置命令 ................................................................................................. 2-1 2.1.1 display isolate-user-vlan.......................................................................................... 2-1 2.1.2 isolate-user-vlan ...................................................................................................... 2-2 2.1.3 isolate-user-vlan enable .......................................................................................... 2-3

Super-VLAN原理22个知识点

1.在交换网络中,VLAN技术以其对广播域的灵活控制(可跨物理设备)、部署方便而得到了广泛的应用。

但是在一般的三层交换机中,通常是采用一个VLAN对应一个三层接口的方式来实现广播域之间的互通的,这在某些情况下导致了对IP地址的较大浪费。

2.Super VLAN技术(也称为VLAN Aggregation ,即VLAN聚合)针对上述缺陷作了改进,它引入Super-VLAN和Sub-VLAN的概念。

一个Super-VLAN可以包含一个或多个保持着不同广播域的Sub-VLAN。

Sub-VLAN不再占用一个独立的子网网段。

在同一个Super-VLAN中,无论主机属于哪一个Sub-VLAN,它的IP地址都在Super-VLAN对应的子网网段内。

3.通过Sub-VLAN间共用同一个三层接口,既减少了一部分子网号、子网缺省网关地址和子网定向广播地址的消耗,又实现了不同广播域使用同一子网网段地址,消除了子网差异,增加了编址的灵活性,减少了闲置地址浪费。

从而,在保证了各个Sub-VLAN作为一个独立广播域实现了广播隔离的同时,将从前使用普通VLAN浪费掉的IP地址节省下来。

4.在Super VLAN中,引入Super-VLAN和Sub-VLAN的概念。

这是两种与以往的VLAN不同的VLAN类型。

5.Super-VLAN和通常意义上的VLAN不同,它只建立三层接口,而不包含物理端口。

因此,可以把它看作一个逻辑的三层概念——若干Sub-VLAN的集合。

与一般没有物理端口的VLAN不同的是,它的三层虚接口的UP状态不依赖于其自身物理端口的UP,而是只要它所含Sub-VLAN中存在UP状态的物理端口。

6.Sub-VLAN则只包含物理端口,但不能建立三层VLAN虚接口。

它与外部的三层交换是靠Super-VLAN的三层虚接口来实现的。

7.每一个普通VLAN都有一个三层逻辑接口和若干物理端口。

而Super VLAN把这两部分剥离开来:Sub-VLAN只映射若干物理端口,负责保留各自独立的广播域;而用一个Super-VLAN来实现所有Sub-VLAN共享同一个三层接口的需求,使不同Sub-VLAN内的主机可以共用同一个Super-VLAN的网关,在Super-VLAN对应的子网里分配地址;然后再通过建立Super-VLAN和Sub-VLAN间的映射关系,把三层逻辑接口和物理端口这两部分有机地结合起来,并用ARP Proxy来实现Sub-VLAN间的三层互访,从而在实现普通VLAN的功能的同时,达到节省IP地址的目的。

私有VLAN

//配置isolated port

interface G0/1

switchport

switchport mode private-vlan host (隔离和团体都是host)

switchport private-vlan host-association 10 11 放在主VLAN,隔离VLAN

private-vlan isolated

vlan 12 建立community VLAN

private-vlan community

vlan 10 关联primary VLAN与Second VLANs

private-vlan association 11,12

群体端口(Community port),属于群体VLAN中的端口,同一个群体VLAN的群体端口可以互相通讯,也可以与混杂通讯。不能与其它群体VLAN中的群体端口及隔离VLAN中的隔离端口通讯。

备注:配置pVLAN需注意

pVLAN配置要求VTP版本1或版本2,并且工作在透明模式;

禁止将第3层VLAN接口配置为辅助VLAN;

EtherChannel或SPAN目标端口不支持私用VLAN

私有VLAN中,只有主VLAN可以创建SVI接口,辅助VLAN不可以创建SVI。

私有VLAN中的端口可以为SPAN源端口,不可以为镜像目的端口。

show interfaces private_vlan mapping 查看私有vlan的配置信息

7. vtp一定要transparent,SPAN和vlan acl等等特性可能会有限制

2)辅助VLAN包括如下两种类型:

团体vlan:如果端口属于团体VLAN,那么它就不仅能够与相同团体VLAN中的其它端口进行 通信,而且能与pVLAN混杂端口进行通信;每个pVLAN可以有多个community VLAN

神州数码交换机路由器常用命令操作

神州数码交换机路由器常用命令操作神州数码交换机常用命令操作交换机初始化Ctrl+B交换机恢复默认值Setdefault write Reload1. 创建vlan、将端口指定为相应vlan、vlan分配IPVlan [编号] //创建vlan 例:vlan10Swi Int eth0/0/[编号-编号] //指定那些端口属于这个vlan 例:swi Int e0/0/1-10 int vlan [编号] //进入vlan接口例:int vlan 10 Ip add [IP地址] [子网掩码] //配置IP地址例:ip add 192.168.1.1 255.255.255.0创建私有vlan方法Vlan 10Private-vlan primary 指定为主vlan Vlan 11Private-vlan community 指定为群体vlan Vlan 12priate-vlan isolated 指定为隔离vlan 创建关联:vlan 10Priate-vlan association [关联的vlan号] //主vlan关联群体vlan和隔离vlan 给各vlan指定相应端口结果:群体vlan和隔离vlan ping主vlan 通群体vlan内通;主vlan 内通;群体vlan间不通;隔离vlan内不通;2.配置远程管理(可通过setup配置)(1)交换机telnet远程管理telnet-server enable // 开启telnet服务,默认以开启telnet-user [用户] password 0 [密码] //添加telnet管理用户(2)web服务管理Ip http sever // 开启web服务,需手动开启Web-user [用户名] password 0 [密码] //添加web管理用户3.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 4.RIP协议路由以Vlan方法Router ripName[名称]Networkvlan[编号] //networkvlan10以IP方法Router rip Name [名称] Network [ip段] 5.ospf 协议路由以Vlan方法Router ospf [ 编号] //默认编号是1Int vlan [vlan号] //int vlan 10 [区域号]默认为0,必须有Ip ospf enable area [区域号] //ip ospf enable area 0以IP方法Router ospf [ 编号] Router-id [ip地址]Network [自己的IP] [网关] area 0 //network 192.168.1.1/24 area 06.生成树协议1)Stp模式配置spanning-tree //启用生成树spanning-tree mode stp //设置生成树模式spanning-tree mst 0 priority 4096 //设置生成树交换机优先级2)mstp的配置spanning-treespanning-tree mst configuration name [名称]instance [实例号] vlan [编号]spanning-tree mst [实例号] priority 4096 //设置生成树交换机优先级spanning-tree mst [实例号] port-priority 16 //设置生成树端口优先级3)配置成快速启用端口Int e0/0/[编号-编号] Spanning-tree portfast 7.链路聚合(手工)port-group [组号] // 创建聚合组号int e0/0/[做链路的那几个端口号] //将端口加入聚合组port-group [组号] mode on 8.链路聚合(LACP动态生成)port-group [组号]int e0/0/[做链路的那几个端口号](交换机A的配置)port-group [组号] mode active (交换机B的配置)port-group [组号] mode passive 9.trunk Int e0/0/[端口]Sw mode trunk //设置为trunk Sw trunk allowed vlan all //划分到所有vlan 10.Mac地址和端口绑定(单个)Int e0/0/[端口] Sw port-securitySw port-security mac-address [mac地址] 11.Mac地址和端口绑定(多个)Inte0/0/[端口]Sw port-securitySw port-security maximum [安全mac地址个数如:3] sw port-security mac-address [mac地址] sw port-security mac-address [mac地址] sw port-security mac-address [mac地址] 12.Mac地址和端口绑定(动态学习) Int e0/0/[端口]Sw port-security maximumSw port-security maximum lock Sw port-security maximum convert 13.mac地址表绑定mac-address-table static address[mac地址]vlan[编号]inte0/0/[编号]//解释:让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试) 14. 端口安全1) int e0/0/1-10 //进入端口,只能在access口上配置2) switchport port-security // 开启端口安全功能3) switchport port-security maximum 5 //配置端口安全最大连接数4) sw port-security violation shutdown //配置违例处理方式5).sw port-security mac-address [mac地址] //配置mac地址绑定15. 交换机端口镜像(将源端口数据复制到目标端口)1) monitor session 1 source interface fastEthernet 0/2 both //源端口、被镜像的端口2) monitor session 1 destiNation interface fastEthernet 0/3 //目标端口、镜像端口16.dhcp配置1)交换机做dhcp服务器配置Service dhcp //启用DHCP服务Ip dhcp pool [地址池名]Network-address [IP段如:192.168.1.0] [掩码数如:24] Lease[租用天数]Default-router[网关IP] Dns-server[DNS的IP]Ip dhcp excluded-address //指定网段中不分配的IP地址2)Dhcp中继服务的配置Service dhcpIp forward-protocol udp bootps //配置DHCP中继转发port 端口的UDP广播报文,默认67端口Int vlan [编号]或在接口上配置//int e0/0/[编号]Ip help-address [服务器IP] //指定DHCP中继转发的UDP 报文的目标地址17.ACL IP访问控制下面2条是开启ACL Firewall enable //开启包过滤功能Firewall default permit //设置默认动作为允许//定义标准访问控制列表//定义访问列表Ip access-list standard test //在端口上应用列表Deny 192.168.1.100.00.0.0.0.255//禁止IP段访问Deny 192.168.200.11 0.0.0.0//禁止单个IP访问Denytcp192.168.200.00.0.0.255any-destinationd-port23//拒绝IP段telnet数据Permit192.168.1.100.00.0.0.0.255//允许IP 段访问Deny192.168.200.110.0.0.0//允许IP访问//绑定ACL到各个端口Inte0/0/[端口]Ip access-group test in //验证方法Show access-group 标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP 段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的ftp或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.255 3) //进入端口4) ip access-group 1 in神州数码路由器常用命令操作路由器初始化:ctrl+break Nopassword 路由器恢复默认值dirDel startup-config Reboot1.进入端口给端口分配IP Int [端口]Ip add [ip] [子网掩码] No shuFC串口配置时钟频率Ph sp __ 2.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //默认路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] 10 //浮动路由3.RIP协议路由Router ripNetwork [ip段] 4.ospf协议路由Router ospf [进程号] Router-id [ip地址]Network [自己的IP段] [子网掩码] area [区域号如:0] 5.telnet 开启方法1Aaa authen enable default line Aaa authen login default line Enable passwd [密码] Line vty 0 4Password [密码] 方法2Username [用户名] password [密码]Aaa authentication login [用户名] local Line vty 0 4Login authentication [刚刚那个用户名] 6.web访问配置Username [用户] password 0 [密码] //添加用户Ip http webm-type[web配置方式] //选择方式.高级,典型,向导Ip http port[端口] //配置web端口7.ppp协议时钟频率physical-layer speed __ 封装PPP协议Int s0/[编号]Enc ppp //封装PPP协议单向验证(验证方式为PAP和CHAP)验证方Aaa authen ppp default localUsername [用户名] password [密码] Int s0/[编号] Enc pppPpp authen pap 被验证方Aaa authen ppp default local Int s0/[编号] Enc pppPpp pap sen [用户名] passwd [密码] 双向验证:9.hdlcInt s0/[编号]Enc hdlc //和PPP差不多,都在端口中配置10.dhcp配置Ip dhcp pool[地址池名]Network 192.168.2.0 255.255.255.0 //定义网络段Range 192.168.2.10 192.168.2.20 //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IP Lease [天数] //租用天数//退回配置模式(config) Ip dhcpd enable//开启dhcp11.Nat网络地址转换分为三种静态地址转换、动态地址转换、端口复用第一种1对1的网络地址转换,也叫静态地址转换,主要用于发布服务器(FTP/WEB/telnet)1)定义内外口在端口下输入ip nat inside ip nat outside 2)配置地址转换:ip nat inside source staticip nat inside source static tcp 80 80 发布WWW服务ip nat inside source static tcp 20 20 发布ftp服务ip nat inside source static tcp 21 21ip nat inside source static tcp 23 23 允许telnet远程登陆第二种多对多的网络地址转换,也叫动态地址转换1)定义内外口在端口下输入ip nat inside ip nat outside 2)定义内网访问列表(标准)和外网的地址池定义内网访问列表:ip access-list standardpermit //定义允许转换的源地址范围定义外网的地址池:ip nat pool netmask 3)配置地址转换:ip nat inside source list pool overload。

H3C Isolated-User VLAN 技术

H3C Isolated-User VLAN 技术作者: | 上传时间:2009-11-16 | 关键字:Isolated-User VLAN 产生的背景VLAN是天然的隔离手段,4094个VLAN远远不够,而且VLAN是需要三层终结的,为每个只包含一个用户的VLAN进行三层终结,将耗费大量的IP地址和部署成本。

Isolated-User VLAN(Cisco 称PVLAN--Private VLAN)技术应运而生。

1Isolated-User VLAN 的实现Isolated-User VLAN 采用了二层的VLAN 结构,第一层为Primary VLAN ,第二层为Secondary VLAN。

如图1和表1所示,Isolated-User VLAN 将多个Secondary VLAN (VLAN 12、13、14)映射到一个Primary VLAN(VLAN 11)。

第一层的Primary VLAN 用于上行,对于上层设备来说,只需识别下层交换机的Primary VLAN而不必关心Primary VLAN 中包含的Secondary VLAN,这样简化了网络配置,节省了VLAN资源。

第二层的Secondary VLAN 用于接入用户,不同的Secondary VLAN间通过传统的VLAN 技术实现二层隔离。

H3C交换机产品创造性地利用Hybrid类型端口的灵活性以及VLAN间MAC 地址的同步技术,实现了Isolated-User VLAN功能。

图1 Isolated-User VLAN 实现示意图表1 Isolated-User VLAN 关系示例VLAN Role Port11 Primary VLAN 1 2 3 412 Secondary VLAN 1 213 Secondary VLAN 1 314 Secondary VLAN 1 42Isolated-User VLAN 的通信2.1Isolated-User VLAN 用户访问外部网络以图2为例,对Isolated-User VLAN 用户(PC 1)访问外部网络(LSW1的网关)的过程进行阐述。

交换机二层转发ivl基本原理

交换机二层转发ivl基本原理交换机二层转发IVL基本原理交换机是计算机网络中的核心设备之一,主要负责实现数据的转发和交换。

其中,交换机的二层转发IVL是一种常见的转发方式,它基于虚拟局域网(VLAN)的概念,实现了网络的分割和隔离,提高了网络的安全性和性能。

一、虚拟局域网(VLAN)的概念虚拟局域网(VLAN)是指利用交换机实现的一种逻辑上的局域网划分方式。

传统的局域网是基于物理连接的,即将多台计算机通过物理链路连接在一起,形成一个局域网。

而VLAN则是通过交换机的软件配置实现的,将不同的端口划分为不同的VLAN,实现逻辑上的隔离。

二、二层转发的基本原理二层转发是指通过交换机在数据链路层(第二层)进行数据的转发和交换。

交换机通过学习和维护一个转发表(也称为MAC地址表),根据目标MAC地址决定将数据包转发到哪个端口。

在二层转发中,当交换机收到一个数据包时,首先会检查该数据包的目标MAC地址。

如果目标MAC地址在交换机的转发表中已有记录,交换机会根据记录的端口信息将数据包转发到相应的端口。

如果目标MAC地址在转发表中没有记录,交换机会将数据包广播到所有的端口上,以便学习新的MAC地址。

三、IVL的实现原理IVL(Isolated VLAN)是一种VLAN技术,用于实现网络的分割和隔离。

IVL通过将不同的端口划分到不同的VLAN中,实现了不同端口之间的隔离,即使在同一个交换机上。

IVL的实现原理如下:1. 配置VLAN:首先需要在交换机上配置不同的VLAN,将不同的端口划分到不同的VLAN中。

每个VLAN有一个唯一的VLAN ID,用于标识该VLAN。

2. 禁止跨VLAN通信:为了实现隔离,IVL禁止不同VLAN之间的通信。

交换机会根据端口所属的VLAN来判断是否允许转发该数据包。

3. 限制广播域:IVL可以限制广播域的范围,减少广播数据包的传播范围,提高网络性能。

4. VLAN间的通信:IVL可以通过配置虚拟局域网接口(SVI)实现不同VLAN之间的通信。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Isolated-User VLAN 技术作者: | 上传时间:2009-11-16 | TAG:Isolated-User VLAN 产生的背景以太网的快速发展对传统VLAN网络提出了更高的要求,从安全性考虑出发,运营商一般要求接入用户互相隔离。

VLAN是天然的隔离手段,很自然的一个想法是每个用户一个VLAN。

但是,对于运营商来说,4094个VLAN远远不够,而且VLAN是需要三层终结的,为每个只包含一个用户的VLAN进行三层终结,将耗费大量的IP地址和部署成本。

为了解决上述问题,Isolated-User VLAN(Cisco 称PVLAN--Private VLAN)技术应运而生。

1Isolated-User VLAN 的实现Isolated-User VLAN 采用了二层的VLAN 结构,第一层为Primary VLAN ,第二层为Secondary VLAN。

如图1和表1所示,Isolated-User VLAN 将多个Secondary VLAN (VLAN 12、13、14)映射到一个Primary VLAN(VLAN 11)。

第一层的Primary VLAN 用于上行,对于上层设备来说,只需识别下层交换机的Primary VLAN而不必关心Primary VLAN 中包含的Secondary VLAN,这样简化了网络配置,节省了VLAN 资源。

第二层的Secondary VLAN 用于接入用户,不同的Secondary VLAN间通过传统的VLAN 技术实现二层隔离。

H3C交换机产品创造性地利用Hybrid类型端口的灵活性以及VLAN间MAC地址的同步技术,实现了Isolated-User VLAN功能。

图1 Isolated-User VLAN 实现示意图表1 Isolated-User VLAN 关系示例VLAN Role Port11 Primary VLAN1 2 3 412 Secondary VLAN 1 213 Secondary VLAN 1 314 Secondary VLAN 1 42Isolated-User VLAN 的通信2.1Isolated-User VLAN 用户访问外部网络以图2为例,对Isolated-User VLAN 用户(PC 1)访问外部网络(LSW1的网关)的过程进行阐述。

图2 Isolated-User VLAN 用户访问外部网络示意图表2 Isolated-User VLAN 关系示例VLAN Role Port11 Primary VLAN 1 2 312 Secondary VLAN 1 213 Secondary VLAN 1 3这里作如下假设:PC1的MAC地址为MAC1,PC2的MAC地址为MAC2,网关的MAC地址为MAC3。

刚开始PC1发送ARP请求报文请求网关192.168.1.1的MAC地址,该广播报文从VLAN 12进入到LanSwitch 2后,LanSwitch 2根据源地址学习规则学习到PC1在VLAN 12的记录,同时复制一份到Primary VLAN(VLAN 11)进行记录:MAC VLAN PortMAC1 12 2MAC1 11 2然后该报文从VLAN 12的端口广播出去,以untag 方式送到了LanSwitch 1。

LanSwitch 1的网关收到这个ARP请求报文后回一个单播ARP应答报文,这个报文从LanSwitch 2的端口1进来,于是LanSwitch 2把网关的MAC地址MAC3学习在端口1上,同时复制到所有的Secondary VLAN(VLAN 12、13)进行记录:MAC VLAN PortMAC1 12 2MAC1 11 2MAC2 11 1MAC2 12 1MAC2 13 1最后LanSwitch 2根据端口1的PVID=11,将报文在VLAN 11中转发,同时根据MAC地址表,报文从端口2出来送到PC 1。

后续的报文转发过程都类似上述的过程。

2.2Isolated-User VLAN 用户之间互访同样以图2为例对Isolated-User VLAN 用户(PC1和PC2)之间的互访过程进行阐述。

刚开始PC1发送ARP广播(请求PC2),ARP的转发和MAC地址表的学习和3.1 Isolated-User VLAN 用户访问外部网络小节中提到的相同。

LanSwitch 1的网关收到这个ARP报文后,因为网关使能了ARP代理,其会在VLAN 11广播ARP请求(请求PC2);当PC2收到之后,将自己的MAC地址回复给网关;网关学习PC2的ARP之后,以网关的MAC为源MAC回复ARP应答给PC1,欺骗PC1说PC2的MAC为自己网关的MAC(这里值得指出的是,对于V5设备来说,收到这个ARP报文后,会根据其中目的IP查询路由表,如果该路由条目存在,网关立刻以自己的MAC地址为源MAC回复给PC1,然后才会去执行请求解析PC2的ARP请求)。

后续的报文转发都会经过LanSwitch 1的网关进行转发。

PC2访问PC1同上述过程。

3Isolated-User VLAN 配置以95为例,根据图2和表2 Isolated-User VLAN 关系示例进行配置:# 配置Isolate-user-VLAN 。

[H3C]vlan 11[H3C-vlan11]isolate-user-vlan enable[H3C-vlan11]int g5/1/1[H3C-vlan11]port Gigabit Ethernet 5/1/1# 配置Secondary VLAN。

[H3C]vlan12 [H3C-vlan12]port GigabitEthernet 5/1/2[H3C-vlan12]vlan 13[H3C-vlan12]port GigabitEthernet 5/1/3# 配置Isolate-user-VLAN 和Secondary VLAN间的映射关系。

[H3C]isolate-user-vlan 11 secondary 12 to 13# 在完成上述配置后,在所有视图下执行display命令可以显示配置后的Isolate-user-VLAN的运行情况[H3C]display isolate-user-vlanIsolate-user-VLAN VLAN ID : 11Secondary VLAN ID : 12-13VLAN ID: 11VLAN Type: staticIsolate-user-VLAN type: isolate-user-VLANRoute Interface: configuredIP Address: 192.168.1.1Subnet Mask: 255.255.255.0Description: VLAN 0011Tagged Ports: noneUntagged Ports:GigabitEthernet5/1/1 GigabitEthernet5/1/2 GigabitEthernet5/1/3VLAN ID: 12VLAN Type: staticIsolate-user-VLAN type: secondaryRoute Interface: configuredDescription: VLAN 0012Tagged Ports: noneUntagged Ports:GigabitEthernet5/1/1 GigabitEthernet5/1/2VLAN ID: 13VLAN Type: staticIsolate-user-VLAN type: secondaryRoute Interface: not configuredDescription: VLAN 0013Tagged Ports: noneUntagged Ports:GigabitEthernet5/1/1 GigabitEthernet5/1/3# 同时查看端口的配置,可以发现配置Isolate-user-VLAN后,端口自动变为Hybrid属性[H3C]dis current-configuration interface g5/1/1#interface GigabitEthernet5/1/1port link-type hybridundo port hybrid vlan 1port hybrid vlan 11 to 13 untaggedport hybrid pvid vlan 11#return[H3C]dis current-configuration interface g5/1/2#interface GigabitEthernet5/1/2port link-type hybridundo port hybrid vlan 1port hybrid vlan 11 to 12 untaggedport hybrid pvid vlan 12#return[H3C]dis current-configuration interface g5/1/3#interface GigabitEthernet5/1/3port link-type hybridundo port hybrid vlan 1port hybrid vlan 11 13 untaggedport hybrid pvid vlan 13#return4Isolated-User VLAN 的优缺点4.1Isolated-User VLAN 的优点Isolated-User VLAN 优点在于在节省VLAN资源的基础上实现了二层隔离。

4.2Isolated-User VLAN 的缺点Isolated-User VLAN 缺点主要集中在两个方面,首先二层用户的通信必须依靠代理ARP来完成,一定程度上增加上层设备的负担;其次部署Isolated-User VLAN设备的上行口必须untag上行,欠缺灵活性。

5其他讨论5.1Cisco Private VLANCisco Private VLAN技术的实现和我司的类似,但是更为细致。

Cisco将Secondary VLAN 又进行细分,分为community VLAN和isolated VLAN。

对于community VLAN和我司普通的Secondary VLAN一致,同一个VLAN内两两可以相互通信。

对于isolated VLAN 内部采用类似我司端口隔离的技术进行同一个VLAN内部两两隔离。

Cisco 的PVLAN技术结构层次如图3。

图3 Cisco PVLAN 示意图。