NAT技术在Linux平台防火墙中的应用研究

简述NAT的工作原理及应用

简述NAT的工作原理及应用NAT的工作原理NAT(Network Address Translation)是一种网络协议,用于在私有网络和公共网络之间进行地址转换。

它允许多个设备共享单个公共IP地址,从而解决了IP 地址不足的问题。

NAT的工作原理如下:1.出口NAT(SNAT)当私有网络中的一台设备要发送数据包到公共网络时,出口NAT将源IP地址替换为它所拥有的公共IP地址,并在NAT转换表中记录这个映射关系。

这样,数据包就能被正确地送达目标设备。

2.入口NAT(DNAT)当公共网络中的设备要发送数据包到私有网络时,入口NAT将目标IP地址替换为私有网络中的设备的IP地址,并在NAT转换表中查找相应的映射关系。

这样,数据包就能正确地转发到私有网络中的设备。

3.端口转换(PAT)当私有网络中有多台设备共享同一个公共IP地址时,PAT会通过修改源端口和目标端口来实现设备之间的区分。

这样,多个设备就能使用一个公共IP地址进行通信。

NAT的应用NAT广泛应用于各种网络环境中,以下是一些常见的应用场景:1.家庭网络:在家庭网络中,通常只有一个公共IP地址被提供,但是家庭中有多个设备需要连接到互联网,例如电脑、手机、电视等。

NAT可以使用一个公共IP地址为这些设备提供互联网连接。

–家庭网络示意图:•家庭路由器(公共IP地址)连接到互联网•多个设备(电脑、手机、电视等)连接到家庭路由器2.企业网络:类似于家庭网络,企业网络中也需要将私有IP地址转换为公共IP地址来实现互联网连接。

此外,企业网络还需要考虑安全性和灵活性。

NAT可以实现对内部网络的保护,并为企业网络提供更好的扩展性。

–企业网络示意图:•企业内部网络使用私有IP地址•内部网络通过企业防火墙连接到互联网•NAT用于将私有IP地址转换为公共IP地址3.无线网络:在无线网络中,NAT可以帮助管理IP地址的分配和转换,以便支持多个无线设备的连接。

–无线网络示意图:•无线路由器连接到互联网•多个无线设备通过无线路由器连接到互联网4.虚拟化网络:在虚拟化环境中,NAT可以为虚拟机提供外部网络连接,并实现虚拟机之间的通信。

Linux命令高级技巧使用iptables进行端口转发和NAT

Linux命令高级技巧使用iptables进行端口转发和NAT在Linux系统中,iptables是一个非常强大的工具,用于配置和管理网络包过滤规则。

除了基本的网络包过滤功能,iptables还可以用于端口转发和网络地址转换(NAT)。

本文将介绍如何使用iptables进行端口转发和NAT,以及一些高级技巧。

1. 端口转发端口转发是一种将网络流量从一个端口转发到另一个端口的技术。

它在网络中广泛应用于代理服务器、端口映射、负载均衡等场景。

下面是使用iptables进行端口转发的示例命令:```iptables -t nat -A PREROUTING -p tcp --dport 8080 -j DNAT --to-destination 192.168.0.100:80```在上述命令中,`-t nat`表示我们要操作的是`nat`表,`-A PREROUTING`表示将规则添加到`PREROUTING`链中,`-p tcp --dport 8080`表示匹配TCP协议和目标端口号8080,`-j DNAT`表示采取目标网络地址转换,`--to-destination 192.168.0.100:80`表示将数据包转发到目标IP地址192.168.0.100的80端口。

2. 网络地址转换(NAT)网络地址转换(NAT)是一种将私有网络中的IP地址转换为公共网络中的IP地址的技术。

它广泛应用于家庭网络和企业网络中,允许多台设备共享一个公共IP地址。

下面是使用iptables进行NAT的示例命令:```iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -o eth0 -j MASQUERADE```在上述命令中,`-t nat`表示我们要操作的是`nat`表,`-A POSTROUTING`表示将规则添加到`POSTROUTING`链中,`-s192.168.0.0/24`表示源IP地址为192.168.0.0/24的网络,`-o eth0`表示出去的网络接口为eth0,`-j MASQUERADE`表示使用动态地址转换。

NAT技术在网络中的应用与实现

NAT技术在网络中的应用与实现NAT(Network Address Translation)是一种网络技术,它在网络中的应用与实现有着广泛的应用。

一、应用场景1.IP地址转换:在一个局域网中使用私有IP地址,通过NAT技术将私有IP地址转换为公有IP地址,以实现与互联网的通信。

这使得使用私有IP地址的企业或组织可以在不需要大量公有IP地址的情况下连接到互联网。

2.隐私和安全:NAT技术可以隐藏内部网络的真正IP地址,使得外部网络无法直接访问内部网络中的设备。

这提高了内部网络的安全性,并减少了受到攻击的可能性。

3.负载均衡:NAT技术可以将外部网络的请求分发到内部网络中的多个服务器上,实现负载均衡。

这可以提高网络的性能和可靠性,避免单一服务器的过载或故障导致整个网络的中断。

4.IPv4向IPv6的过渡:NAT技术可以用作IPv4和IPv6之间的转换技术。

通过使用NAT64和DNS64技术,将IPv6地址转换为IPv4地址,以允许IPv6设备访问IPv4互联网。

二、实现方式1.静态NAT:静态NAT是一种一对一的映射关系,将内部网络中的私有IP地址映射到外部网络中的公有IP地址。

当外部网络收到来自公有IP地址的请求时,NAT会将请求转发给相应的私有IP地址。

2.动态NAT:动态NAT是一种一对多的映射关系,将内部网络中的私有IP地址映射到外部网络中的一个或多个公有IP地址。

当外部网络收到来自公有IP地址的请求时,NAT会根据预先设定的策略将请求转发给相应的私有IP地址。

3.PAT(端口地址转换):PAT是一种一对多的映射关系,通过映射不同的端口号,将多个内部网络中的私有IP地址映射到外部网络中的一个公有IP地址。

当外部网络收到来自公有IP地址和端口号的请求时,NAT会将请求转发给相应的私有IP地址和端口号。

4.NAT64和DNS64:NAT64和DNS64是用于IPv6和IPv4之间转换的技术。

当IPv6设备需要访问IPv4互联网时,它将发送一个特殊的DNS查询请求,该请求会被NAT64服务器捕获并解析。

Linux平台下防火墙的原理与应用

Linux平台下防火墙的原理与应用摘要:本文通过分析Linux平台下防火墙工作原理,利用Linux下Netfilter框架实现了一个具有包过滤、网络地址转换等功能的防火墙系统。

关键词:Linux Netfilter 防火墙引言随着计算机网络技术的不断发展和网络应用的日益普及,网络安全问题日益严峻。

网络安全需要解决的主要问题是在使用网络时保证内部网络免受外部攻击。

防火墙是指能把内部计算机网络与外网隔开的屏障,使内部计算机网络与外网之间建立起一个安全的网关,从而保护内部计算机网络免受外部非法用户的入侵。

1 Linux防火墙原理Netfilter和Iptables共同实现了Linux 下防火墙系统,Netfilter提供可扩展的结构化底层框架,在此框架之上实现的数据包选择工具Iptables负责对流入、流出的数据包制定过滤规则和管理规则的工作。

1.1 Netfilter框架结构Netfilter提供了一个抽象、通用化的框架,现已在IPv4、IPv6网络栈中被实现。

Netfilter在每种协议的处理过程中定义一些检查点(HOOK),并在内核中建立一套钩子函数链表。

在每个检查点,检查相应的钩子函数链表中是否有函数所监听的协议类型匹配的数据包,如果有调用此函数完成相应功能。

Netfilter在IPV4中定义有5个HOOK点,数据报进入系统首先到达检查点NF_IP_ PRE_ROUTING,被在此注册的函数进行处理;之后由路由决定该数据包是需要转发还是发往本机;若发往本机,则被在检查点NF_IP_LOCAL_IN注册的函数处理,然后传递给上层协议;若需转发,则先被NF_IP_FORW ARD 处注册的函数处理,再被NF_IP_POST_ROUTING处注册的函数处理,最后传输到网络上。

本地产生的数据被NF_IP_LOCAL_OUT处注册的函数处理以后,进行路由选择处理,然后被NF_IP_P OST_ROUTING注册的函数处理,最后发送到网络上。

NAT技术及应用浅析

NAT技术及应用浅析摘要:为缓解IPv4而出现的NAT技术,是通过修改IP数据包中的源IP地址,或目的IP地址,达到将内网的私有地址转换成公网合法地址的目的。

随着对该技术的深入研究,其作用已不仅仅局限于节约IP 地址,而且在防火墙技术、分散负载、服务器镜像、分布式虚拟服务器等领域,都的到广泛应用,从而成为短时期内Internet网络的主流技术。

关键词:NAT技术应用主流技术NAT技术,也就是网络地址转换,其方式是通过修改IP数据包中的源IP地址,或目的IP地址,达到把RFC1918所提议的私有地址转换成在Internet上可路由的公有合法地址的目的。

提出该技术的最初原因是为了解决IPv4地址危机。

在Internet上应用广泛的IPv4技术,由于其地址数量的局限性,在20世纪90年代初期就已经预计到IPv4的地址数量不能满足快速增长的网络用户的需求,从而开发了IPv6技术,但是开发IPv6技术需要足够的时间,为了延长IPv4技术的使用时间,产生了NAT技术。

1 NAT技术的工作原理NAT技术使得一个私有网络可以通过Internet注册IP连接到外部世界,位于inside网络和outside网络中的NAT路由器在发送数据包之前,负责把内部IP翻译成外部合法地址。

内部网络的主机不可能同时与外部网络通信,所以只有一部分内部地址需要翻译。

NAT的翻译可以采取静态翻译(static translation)和动态翻译(dynamic translation)两种。

静态翻译将内部地址和外部地址一对一对应。

当NAT需要确认哪个地址需要翻译,翻译时采用哪个地址pool 时,就使用了动态翻译。

采用portmultiplexing技术,或改变外出数据的源port技术可以将多个内部IP地址影射到同一个外部地址,这就是PAT(port address translator)。

当影射一个外部IP到内部地址时,可以利用TCP的load distribution技术。

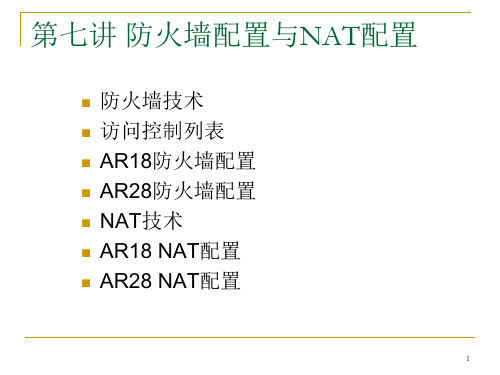

实验7:防火墙配置与NAT配置最新完整版

大连理工大学本科实验报告课程名称:网络综合实验学院(系):软件学院专业:软件工程2012年3月30日大连理工大学实验报告实验七:防火墙配置与NAT配置一、实验目的学习在路由器上配置包过滤防火墙和网络地址转换(NAT)二、实验原理和内容1、路由器的基本工作原理2、配置路由器的方法和命令3、防火墙的基本原理及配置4、NAT的基本原理及配置三、实验环境以及设备2台路由器、1台交换机、4台Pc机、双绞线若干四、实验步骤(操作方法及思考题){警告:路由器高速同异步串口(即S口)连接电缆时,无论插拔操作,必须在路由器电源关闭情况下进行;严禁在路由器开机状态下插拔同/异步串口电缆,否则容易引起设备及端口的损坏。

}1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将两台路由器的配置清空,以免以前实验留下的配置对本实验产生影响。

2、在确保路由器电源关闭情况下,按图1联线组建实验环境。

配置IP地址,以及配置PC A 和B的缺省网关为202.0.0.1,PC C 的缺省网关为202.0.1.1,PC D 的缺省网关为202.0.2.1。

202.0.0.2/24202.0.1.2/24192.0.0.1/24192.0.0.2/24202.0.0.1/24202.0.1.1/24S0S0E0E0202.0.0.3/24202.0.2.2/24E1202.0.2.1/24AR18-12AR28-11交叉线交叉线A BCD图 13、在两台路由器上都启动RIP ,目标是使所有PC 机之间能够ping 通。

请将为达到此目标而在两台路由器上执行的启动RIP 的命令写到实验报告中。

(5分) AR18-12[Router]interface ethernet0[Router -Ethernet0]ip address 202.0.0.1 255.255.255.0 [Router -Ethernet0]interface serial0[Router - Serial0]ip address 192.0.0.1 255.255.255.0 [Router - Serial0]quit [Router]rip[Router -rip ]network allAR28-11[Quidway]interface e0/0[Quidway-Ethernet0/0]ip address 202.0.1.1 255.255.255.0 [Quidway-Ethernet0/0]interface ethernet0/1[Quidway-Ethernet0/1]ip address 202.0.2.1 255.255.255.0 [Quidway-Ethernet0/1]interface serial/0[Quidway-Serial0/0]ip address 192.0.0.2 255.255.255.0 [Quidway-Serial0/0]quit [Quidway]rip[Quidway-rip]network 0.0.0.0Ping 结果如下:全都ping 通4、在AR18和/或AR28上完成防火墙配置,使满足下述要求:(1)只有PC机A和B、A和C、B和D之间能通信,其他PC机彼此之间都不能通信。

防火墙的nat原理

防火墙的nat原理

网络地址转换(NAT)是防火墙中常用的一种技术,其原理是将内部网

络中的IP地址映射为防火墙的公共IP地址,从而实现内部主机与外部网络

进行通信的目的。

NAT技术能够有效保护内部网络的安全,阻止外部网络

直接访问内部主机。

具体而言,防火墙的NAT原理是在内网主机向外部网络发送数据报文时,防火墙会将数据包的源IP地址改为防火墙的公共IP地址,同时在数据包的

转发表中记录下这种映射关系。

当外部网络返回数据时,防火墙会根据转发

表中的映射关系将数据包的目标IP地址改为对应的内网主机IP地址,然后

转发给内网主机。

通过NAT技术,内网中的多个主机可以共享一个公共IP地址与外部网

络通信,有效减少了公共IP地址的使用数量,提高了网络的安全性和效率。

同时,防火墙可以通过NAT技术实现端口映射等高级功能,进一步提升网

络的功能和灵活性。

NAT与防火墙穿透技术研究

( 东广播电视大学 , 广 广东广州,10 1 50 9 ) ( u n d n a i T n e i , u nzo , u n d n , hn 5 0 9 ) G a g ogR do& V U i  ̄ t G a gh u G a g o g C i v y a, 10 1

【 摘要 】 局域 网中的防火墙技术和 N T转换机 制一方 面保护着 网络 的安全 , 一方 面也制约着具有广泛 前景的 P P A 另 2

mu t d a tc n lg h l e u a t t e sf t ft e l a r a n t r . Mu h rs ae a e n c n u td o AT a d l me i h oo y w i t y g a n  ̄ h aey o o la e ewok c e e h h s b e o d ce n N i e eh l h c l n i wa ta e s t is le ti i f e l rv ra o d s ov h sd lmma n t i p p r he ca sf ain a d s mma y o e p i r T & f e alt e l r l l e .I s a e .t ls i c t u h i o n r t rma y NA f h i w mv ma r l tc n q e p—t e h i u su o—d t r r s n e n d t erc mmu c t n p o e s p l a o a k r u d o e n t o k,a d te d a e ae a e p e e td,a i o h i n a i rc s ,a pi t n b c go n t ew r n rn l o c i f h d su s d a d a a y e . ic se n z d n l

运用Linux系统打造NAT防火墙的技术研究与实现

i mp ov r e me n t me a s u r e s a n d me t h o d s . T h e r e s u l t i n g b u i l d s y s t e m s e c u it r y f i r e w a l l t e c h n i q u e s n e e d e d or f r e a l i z i n g me t h o d a n d

App l i c a t i o n o f Li nu x s y s t e m t o b ui l d t he NAT ir f e wa l l t e c hno l o g y r e s e a r c h a nd r e a l i z a t i o n

施 和 方 法 。 由此 得 出打 造 系统 安 全 防 火墙 所 需要 的 技 术 实现 的 方 法 和 思 路 。 关键词 : L i n u x ; N A T; S N A T ; D N A T ;防 火墙 ; I P地 址 ;包过 滤 中图 分 类 号 : T P 3 0 2 文献标识码 : A 文 章 编 号 :1 6 7 4 — 6 2 3 6 ( 2 0 1 3 ) 0 3 — 0 0 1 7 — 0 3

第2 1 卷 第 3期

防火墙配置与NAT配置

高级旳访问控制列表(Advanced ACL)

使用源和目旳IP地址,协议号,源和目旳端标语来控制IP包 数字表达:3000 — 3999

基于MAC 旳访问控制列表(MAC-based ACL)

使用MAC地址来控制网络包 数字表达:4000 — 4999

配置其他协议旳扩展ACL :

rule [ normal | special ] { permit | deny } { ip | ospf | igmp | gre } [source source-addr source-wildcard | any ] [ destination dest-addr dest-wildcard | any ]

6

访问控制列表 — 分类(AR18)

原则访问控制列表

只使用源IP地址来描述IP包 数字标识:2023 — 2999

扩展访问控制列表

使用源和目旳IP地址,协议号,源和目旳端标语来 描述IP包

数字表达:3000 — 3999

7

访问控制列表 — 原则ACL

[Quidway] acl acl-number [ match-order { config | auto } ]

顾客可在一种接口上对“入”和“出”两个方向旳报 文分别定义不同旳ACL

在接口上应用ACL旳命令为:

[Quidway-Serial0] firewall packet-filter acl-number { inbound | outbound }

inbound:入方向 outbound:出方向

normal:该规则在全部时间段内起作用; //缺省值 special:该规则在指定时间段内起作用,使用special 时顾客需另

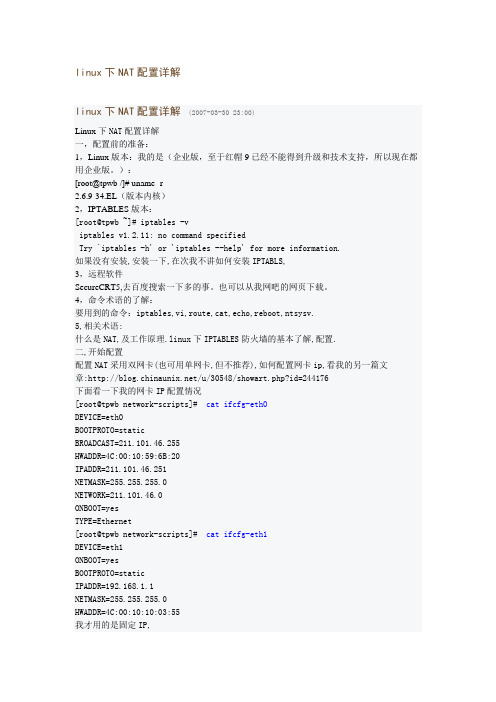

linux下NAT配置详解

linux下NAT配置详解linux下NAT配置详解 (2007-03-30 23:00)Linux下NAT配置详解一,配置前的准备:1,Linux版本:我的是(企业版,至于红帽9已经不能得到升级和技术支持,所以现在都用企业版。

):[root@tpwb /]# uname -r2.6.9-34.EL(版本内核)2,IPTABLES版本:[root@tpwb ~]# iptables -viptables v1.2.11: no command specifiedTry `iptables -h' or 'iptables --help' for more information.如果没有安装,安装一下,在次我不讲如何安装IPTABLS,3,远程软件SecureCRT5,去百度搜索一下多的事。

也可以从我网吧的网页下载。

4,命令术语的了解:要用到的命令:iptables,vi,route,cat,echo,reboot,ntsysv.5,相关术语:什么是NAT,及工作原理.linux下IPTABLES防火墙的基本了解,配置.二,开始配置配置NAT采用双网卡(也可用单网卡,但不推荐),如何配置网卡ip,看我的另一篇文章:/u/30548/showart.php?id=244176下面看一下我的网卡IP配置情况[root@tpwb network-scripts]# cat ifcfg-eth0DEVICE=eth0BOOTPROTO=staticBROADCAST=211.101.46.255HWADDR=4C:00:10:59:6B:20IPADDR=211.101.46.251NETMASK=255.255.255.0NETWORK=211.101.46.0ONBOOT=yesTYPE=Ethernet[root@tpwb network-scripts]# cat ifcfg-eth1DEVICE=eth1ONBOOT=yesBOOTPROTO=staticIPADDR=192.168.1.1NETMASK=255.255.255.0HWADDR=4C:00:10:10:03:55我才用的是固定IP,外网IP:211.101.46.251内网IP是:192.168.1.1在来看一下DNS和网关[root@tpwb ~]# cat /etc/resolv.confnameserver 192.168.1.1 内网DNS地址nameserver 202.106.0.20 外网DNS地址[root@tpwb /]# vi /etc/sysconfig/networkNETWORKING=yesHOSTNAME=tpwbGATEWAY=211.101.46.1 你的网关(211.101.46.251的网关)[root@tpwb sysconfig]# routeKernel IP routing tableDestination Gateway Genmask Flags Metric Ref Use Iface 211.101.46.0 * 255.255.255.0 U 0 0 0 eth0 192.168.1.0 * 255.255.255.0 U 0 0 0 eth1 169.254.0.0 * 255.255.0.0 U 0 0 0 eth1 default 211.101.46.1 0.0.0.0 UG 0 0 0eth0保证default是 211.101.46.1下面我们要确定一下DNS是否安装,为要DNS呢?其实也可以不要,但这里有个问题,有人在设置DNS时,设置成192.168.1.1 IPTABLES配置没有问题,其他也没有问题,就是上不了网!!其实就是因为DNS配置成192.168.1.1了,你该成202.106.0.20就好了,就不能该成192.168.1.1了吗!当然不是你只要安装DNS,并且把它开启就可以了!!!也有人说要配置caching-only dns,但经过我实验,不配置也可以![root@tpwb ~]# service named restart停止 named:启动 named: [ 确定 ]好到现在前期准备工作差不多了!我的是固定IP地址,所以输入[root@tpwb ~]#iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth0 -j SNAT --to 211.101.46.251你对照着写就行了不同之处可能会在,eth0(外网接口)看是否和你一样,还有IP地址,私网IP(192.168.1.0/24)和公网IP地址(211.101.46.251)工作原理我就不说了,自己去找资料看看吧!!现在在客户端配置好ip地址和网关,dns如:ip地址:192.168.1.2子网掩码:255.255.255.0网关:192.168.1.1DNS:192.168.1.1然后ping一下192.168.1.1看能否ping通.在ping 211.101.46.1 看能否ping通不能对吧!还要打开ip转发功能.[root@tpwb ~]#echo 1 > /proc/sys/net/ipv4/ip_forward在ping一次,ok 了看看能不能上网,不能,还差一点!就是IPTABLES设置[root@tpwb ~]#iptables -A OUTPUT -p tcp --dport 53 -j ACCEPT [root@tpwb ~]#iptables -A OUTPUT -p udp --dport 53 -j ACCEPT 允许DNS服务端口的tcp,udp数据包流出在试一次,好了吧!如果想让所有的配置重起后依然起作用呢,好继续1,要把IPTABLES的配置保存.[root@tpwb ~]#/etc/rc.d/init.d/iptables save2, [root@tpwb rc.d]# vi /etc/rc.d/rc.local#!/bin/sh## This script will be executed *after* all the other init scripts.# You can put your own initialization stuff in here if you don't# want to do the full Sys V style init stuff.touch /var/lock/subsys/localecho 1 > /proc/sys/net/ipv4/ip_forward 看这一行,是添加的! ~~保存,退出.3,[root@tpwb ~]# ntsysvntsysv 1.3.13.3 - (C) 2000-2001 Red Hat, Inc.lqqqqqqqqqqqqu 服务tqqqqqqqqqqqqkx xx 您想自动启动哪些服务?xx xx [ ] FreeWnn # xx [ ] NetworkManager a xx [*] acpid a xx [ ] amanda a xx [ ] amandaidx a xx [ ] amd a xx [ ] amidxtape a xx [*] anacron a xx xx lqqqqqqk lqqqqqqk xx x 确定x x 取消x xx mqqqqqqj mqqqqqqj xx xx xmqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqqj按<F1> 可获取关于某项服务的详情。

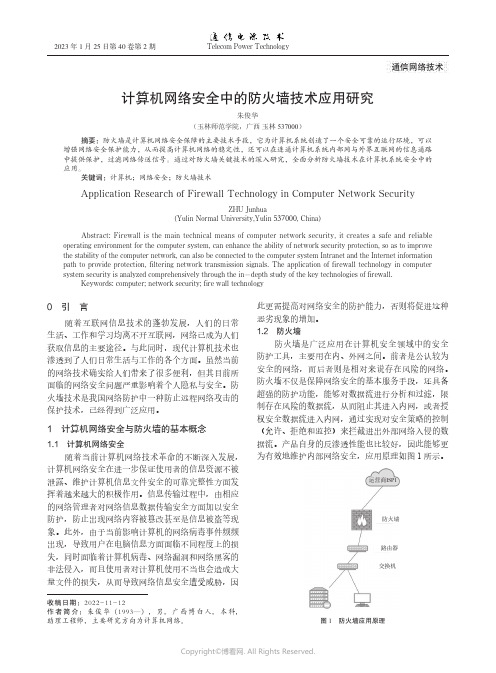

计算机网络安全中的防火墙技术应用研究

通信网络技术DOI:10.19399/j.cnki.tpt.2023.02.049计算机网络安全中的防火墙技术应用研究朱俊华(玉林师范学院,广西玉林537000)摘要:防火墙是计算机网络安全保障的主要技术手段,它为计算机系统创造了一个安全可靠的运行环境,可以增强网络安全保护能力,从而提高计算机网络的稳定性,还可以在连通计算机系统内部网与外界互联网的信息通路中提供保护,过滤网络传送信号。

通过对防火墙关键技术的深入研究,全面分析防火墙技术在计算机系统安全中的应用。

关键词:计算机;网络安全;防火墙技术Application Research of Firewall Technology in Computer Network SecurityZHU Junhua(Yulin Normal University,Yulin 537000, China)Abstract: Firewall is the main technical means of computer network security, it creates a safe and reliable operating environment for the computer system, can enhance the ability of network security protection, so as to improve the stability of the computer network, can also be connected to the computer system Intranet and the Internet information path to provide protection, filtering network transmission signals. The application of firewall technology in computer system security is analyzed comprehensively through the in-depth study of the key technologies of firewall.Keywords: computer; network security; fire wall technology0 引 言随着互联网信息技术的蓬勃发展,人们的日常生活、工作和学习均离不开互联网,网络已成为人们获取信息的主要途径。

nat防火墙作用是什么

nat防火墙作用是什么nat防火墙功能是很强大的,那么它的作用都有些什么呢?下面由店铺给你做出详细的nat防火墙作用介绍!希望对你有帮助!nat防火墙作用介绍一:nat转换表=地址转换技术,将内网发起的数据做nat地址转换,将内网ip地址+端口号转换成外网地址+端口号。

当数据从远端传回时根据此转换的表项将数据发送到内网ip地址上。

路由器或者防火墙维护的就是这样一张nat转换表外网ip+端口==内网ip+端口nat防火墙作用介绍二:NAT表又称为端口转换表。

要理解其功能需要了解以下知识:1、局域网所有主机对外共享一个ip地址,即路由器的wan口地址;2、局域网主机每个网络应用都有自己的内网端口,通过路由器转发时会变换为外网的端口。

例如192.168.1.2 1000端口,对外也行就是220.166.93.20 的3500端口;3、所以通过nat表管理员可以连接各主机与外网的连接数量,同时通过对端口的分析,还可以判断该连接是否具有被黑客利用的风险。

相关阅读:nat实现方式NAT的实现方式有三种,即静态转换Static Nat、动态转换Dynamic Nat和端口多路复用OverLoad。

静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。

借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。

动态转换是指将内部网络的私有IP地址转换为公用IP地址时,IP 地址是不确定的,是随机的,所有被授权访问上Internet的私有IP地址可随机转换为任何指定的合法IP地址。

也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。

动态转换可以使用多个合法外部地址集。

当ISP提供的合法IP地址略少于网络内部的计算机数量时。

可以采用动态转换的方式。

端口多路复用(Port address Translation,PAT)是指改变外出数据包的源端口并进行端口转换,即端口地址转换(PAT,Port Address Translation).采用端口多路复用方式。

Linux

Linux平台下防火墙的原理与应用作者:宁宏亮朝鲁门来源:《科技创新导报》2012年第06期摘要:本文通过分析Linux平台下防火墙工作原理,利用Linux下Netfilter框架实现了一个具有包过滤、网络地址转换等功能的防火墙系统。

关键词:Linux;Netfilter;防火墙中图分类号:TP393.08 文献标识码:A 文章编号:1674-098X(2012)02(c)-0000-00引言随着计算机网络技术的不断发展和网络应用的日益普及,网络安全问题日益严峻。

网络安全需要解决的主要问题是在使用网络时保证内部网络免受外部攻击。

防火墙是指能把内部计算机网络与外网隔开的屏障,使内部计算机网络与外网之间建立起一个安全的网关,从而保护内部计算机网络免受外部非法用户的入侵。

1 Linux防火墙原理Netfilter 和 Iptables 共同实现了 Linux 下防火墙系统,Netfilter 提供可扩展的结构化底层框架,在此框架之上实现的数据包选择工具 Iptables 负责对流入、流出的数据包制定过滤规则和管理规则的工作。

1.1 Netfilter 框架结构Netfilter 提供了一个抽象、通用化的框架,现已在 IPv4、IPv6 网络栈中被实现。

Netfilter 在每种协议的处理过程中定义一些检查点(HOOK),并在内核中建立一套钩子函数链表。

在每个检查点,检查相应的钩子函数链表中是否有函数所监听的协议类型匹配的数据包,如果有调用此函数完成相应功能。

Netfilter 在 IPV4 中定义有 5 个 HOOK 点,数据报进入系统首先到达检查点NF_IP_PRE_ROUTING,被在此注册的函数进行处理;之后由路由决定该数据包是需要转发还是发往本机;若发往本机,则被在检查点 NF_IP_LOCAL_IN 注册的函数处理,然后传递给上层协议;若需转发,则先被 NF_IP_FORWARD 处注册的函数处理,再被NF_IP_POST_ROUTING 处注册的函数处理,最后传输到网络上。

Twice_NAT在防火墙部署中的探讨与应用

1.2 NAT 的设计 NAT 按照转换源的不同分为源 NAT 和目的 NAT。 为了使得内网用户访问外网,使用源 NAT 技术,对源地 址进行转换。为了让外网用户能够主动对内网服务器发起 访问,使用目的 NAT 技术,对目的地址进行转换 [3]。归 结起来是为了解决 IP 地址枯竭且私网 IP 不能路由、以 及隐藏内部服务器 IP 地址等问题,为了解决这些问题, 使用 NAT 地址转换技术。 根据转换方式的不同,NAT 技术可以分为静态 NAT、 基于地址池的 NAT、端口转换 PAT 等技术。静态 NAT 属于一对一转换,即一个内网 IP 地址转换为一个公网 IP 地址 [4]。它是唯一具备双向性特征的一种 NAT 转换技 术,能够依据转换元素(IP 地址、端口号),唯一鉴别 是否进行 NAT 转换。动态的 NAT 技术(基于地址池的 NAT、端口转换 PAT)并不具备双向性的特征,这是因 为各类设备发起连接时的源端口号是随机高端口(端口 号≥ 1024)且不开放知名端口号的缘故。 鉴于网络的复杂性和客户需求的多样性,有时候动 态、静态 NAT 并不能满足地址转换需求。Twice NAT 是将源地址和目的地址都进行转换的一种技术,通过部 署 Twice NAT,将使得转换变得更加可控,毕竟源地 址和目的地址都经过了防火墙的转换,也就必须要求源、

NAT与防火墙技术

NAT与防火墙技术孔令旺【摘要】本文在研究NAT技术最初应用的基础上,结合现代防火墙技术的特点,使NAT技术在满足将局域网中的私有地址转换成可以在Internet上可路由的公有合法地址的目的的同时,通过一系列参数的设置,使其具备防火墙的作用.并通过实际应用进行举例说明.【期刊名称】《产业与科技论坛》【年(卷),期】2011(010)016【总页数】2页(P69-70)【关键词】NAT技术;防火墙;参数设置【作者】孔令旺【作者单位】吉林农业工程职业技术学院【正文语种】中文一、NAT技术的工作原理NAT技术,即网络地址转换技术,其工作原理是通过修改IP数据包中的源IP地址,或目的IP地址,达到把局域网中的私有地址转换成可以在Internet上可路由的公有合法地址的目的。

二、防火墙的功能及实现途径防火墙的功能很多,主要有访问控制、防御功能、用户认证、安全管理和操作管理等,而目前尤为突出的作用是其防御功能。

那么在防御功能的实现过程上,又可通过软件方式和硬件方式两种途径。

(一)软件防火墙。

软件防火墙运行于特定的计算机上,它需要客户预先安装好的计算机操作系统的支持,一般来说这台计算机就是整个网络的网关。

俗称“个人防火墙”。

软件防火墙就像其它的软件产品一样需要先在计算机上安装并做好配置才可以使用。

(二)硬件防火墙。

这里说的硬件防火墙是指基于PC架构,在这些PC架构计算机上运行一些经过裁剪和简化的操作系统,最常用的有老版本的Unix、Linux和FreeBSD系统。

由于此类防火墙采用的依然是别人的内核,因此依然会受到OS(操作系统)本身的安全性影响。

(三)芯片级防火墙。

芯片级防火墙基于专门的硬件平台,没有操作系统。

专有的ASIC芯片促使它们比其他种类的防火墙速度更快,处理能力更强,性能更高。

这类防火墙由于是专用OS(操作系统),因此防火墙本身的漏洞比较少,不过价格相对比较昂贵。

三、NAT技术实现防火墙功能的可行性双向NAT,提供IP地址转换和IP及TCP/UDP端口映射,实现IP复用和隐藏网络结构:NAT在IP层上通过地址转换提供IP复用功能,解决IP地址不足的问题,同时隐藏了内部网的结构,强化了内部网的安全。

linux内核NAT配置介绍

linux内核NAT配置介绍1.开启ipv4转发方法1:把etc/sysctl.conf中的net.ipv4.ip.forward=0后面的0改为1(长期有效)方法2:输入:echo1>/proc/sys/net/ipv4/ip_forward(短期有效,重启后需重新配置)2.配置nat表(假设要在接口eth0上开启SNAT功能,eth0的ip 为192.168.1.34)2.1匹配源ipiptables-t nat-A POSTROUTING-s192.168.10.54-o eth0-j SNAT--to192.168.1.34功能:匹配eth0接口上源ip为192.168.10.54的报文,对其进行nat映射,将源ip替换为192.168.1.342.2匹配源网段iptables-t nat-A POSTROUTING-s192.168.10.54/24-o eth0-j SNAT--to192.168.1.34功能:匹配eth0接口上源网段192.168.10.54/24的报文,对其进行nat映射,将源ip替换为192.168.1.342.3匹配源端口iptables-t nat-A POSTROUTING-p udp--dport53-o eth0-j SNAT--to192.168.1.34功能:匹配eth0接口上目的端口为53的udp报文,对其进行nat映射,将源ip替换为192.168.1.34iptables-t nat-A POSTROUTING-p tcp--dport53-o eth0-j SNAT--to192.168.1.34功能:匹配eth0接口上目的端口为53的tcp报文,对其进行nat 映射,将源ip替换为192.168.1.342.4匹配源端口+源ipiptables-t nat-A POSTROUTING-s192.168.10.54-p udp--dport53-o eth0-j SNAT--to 192.168.1.34功能:匹配eth0接口上目的端口为53、源ip为192.168.10.54的udp报文,对其进行nat 映射,将源ip替换为192.168.1.34 iptables-t nat-A POSTROUTING-s192.168.10.54-p tcp--dport53-o eth0-j SNAT--to 192.168.1.34功能:匹配eth0接口上目的端口为53、源ip为192.168.10.54的tcp报文,对其进行nat 映射,将源ip替换为192.168.1.342.5匹配DNATiptables-t nat-A PREROUTING-i eth1-d!192.168.100.1-p udp--dport!53-j DNAT--to 192.168.100.1功能:将目的ip不是192.168.100.1且目的端口不是53的报文做NAT,目的ip替换为192.168.100.13.查看nat规则iptables-t nat-L4.删除nat规则4.1删除一条nat规则iptables-t nat-D POSTROUTING-s192.168.1.54-o eth0-j SNAT--to192.168.1.344.2删除所有nat规则iptables-t nat-F5.NAT表说明nat表的三个链:1.PREROUTING:定义进行DNAT的规则,因为路由器进行路由时只检查数据包的目的ip 地址,所以为了使数据包得以正确路由,我们必须在路由之前就进行DNAT;2.POSTROUTING:定义进行SNAT的规则,系统在决定了数据包的路由以后在执行该链中的规则。

Linux下多网段Nat实现与应用

Linux下多网段Nat实现与应用

岳鹏;李丽

【期刊名称】《光盘技术》

【年(卷),期】2008(000)011

【摘要】校园网络建设中IP地址匮乏是一个十分突出的问题,NAT是解决该问题的一种比较行之有效的技术,本文论述NAT的基本原理和实现方法的同时,给出NAT普遍应用的一个实例.

【总页数】2页(P41,61)

【作者】岳鹏;李丽

【作者单位】新乡医学院管理学院,河南,新乡,453002;焦作师范高等专科学校,河南,焦作,454001

【正文语种】中文

【中图分类】TP393.18

【相关文献】

1.Linux下NAT的实现机制及应用 [J], 景建笃;俞宁

2.RedHat Linux AS 5下实现NAT路由 [J], 王作军;孙开云

3.一种基于linux环境下NAT技术的实现 [J], 高翼飞;黄海军

4.一种基于linux环境下NAT技术的实现 [J], 高翼飞;黄海军

5.Linux下基于Netfilter的可控NAT功能实现 [J], 吴华;邓波

因版权原因,仅展示原文概要,查看原文内容请购买。

linux masquerade nat类型

在Linux中,masquerading是一种特殊的NAT(网络地址转换)技术,也被称为源NAT(SNAT)。

在masquerading中,数据包从网卡发送出去时,源地址部分被替换为指定的IP地址。

这样,接收方会认为数据包的来源是被替换的那个IP地址的主机。

这种技术通常用于私有网络中,允许私有网络中的计算机能够访问外部网络,同时隐藏私有网络中的主机。

当使用masquerading时,发送数据的网卡的IP地址被用作源IP地址。

因此,对于那些IP地址不固定的场合,比如拨号网络或者通过DHCP 分配IP地址的情况,就需要使用masquerading。

请注意,masquerading只是NAT技术中的一种,其他类型的NAT包括Full Cone NAT(全锥型)、Restricted NAT(限制型锥型)、Port Restricted NAT(端口限制型锥型)和Symmetric NAT(对称型)等。

这些NAT 类型的主要区别在于对外界访问内部IP的控制力度。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NAT技术在Linux平台防火墙中的应用研究

作者:孙文乾

来源:《无线互联科技》2015年第01期

摘要:随着Linux操作系统防火墙迅速发展,其已经在现代互联网中得到了广泛的普及应用。

Linux平台防火墙采用NAT技术,实现了内外网互联,并且最大化地利用内网地址,提高了网络地址的利用率,具有重要的作用。

关键词:Linux操作系统;防火墙;NAT;IP地址

1 引言

Linux操作系统作为一个开放式的网络操作系统,具有较好的稳定性、健壮性,而且价格低廉。

Linux操作系统自身拥有强大的防火墙,并且随着互联网技术发展,Linux防火墙也得到了广泛的研究,因此利用Linux防火墙开发、设计多出口防火墙,适应现代校园网络的需求,已经成为校园网络防护的理想选择。

目前,Linux防火墙使用iptables实现防火墙的包过滤功能,可以使用netfilter内核构建的过滤表进行配置实现多出口,其中默认表Filter配置了三个规则链,可以管理外界流入校园网的接口数据的INPUT链、负责对网络接口输出的数据进行过滤的OUTPUT链和负责在网络接口之间转发数据过滤的FORWARD链,这些链都可以进行自由灵活的配置,比如对连接互联网的网卡S1和S2上流入的数据进行分析判断工作,可以在INPUT链上完成,发现数据的目标地址是否属于服务器区域网段、内部网络网段等。

基于Linux防火墙使用NAT技术完成内外网转换,具有重要的作用,本文基于笔者多年的网络管理实践经验,详细地分析了NAT技术及其在Linux防火墙中的应用。

2 NAT技术分析

NAT技术是网络地址转换的简称,其可使一个单位、一个部门等采用同一个公用IP来实现对Internet的访问,从而实现对IP地址的高效利用[1]。

利用NAT可以把内部IP翻译为互联网上的合法地址。

这样做就解决了校园网络中网络地址紧张的情况,且可以隔离其内外网络,保障网络安全[2]。

在校园内部网络中采用内部地址,再使用NAT技术将其转换成为合法的网络地址,具体的做法就是用合法的IP地址替换IP包中的地址域。

NAT技术在实现过程中,根据不同的实现方式,可以分为三种类型:动态地址NAT,静态NAT,以及端口复用地址转换PAT[3]。

静态NAT就是把内部网中的所有主机都映射成为外

部网中的一个合法地址。

动态NAT的作用就是把外部网中的合法地址定义成一组组的地址池,再使用动态分配方法映射到其内部网络中,动态地址NAT一般用于拨号,也可应用在频繁的远程连接。

动态地址NAT会给连接上的远程用户分配一个临时的网络IP地址,一旦用户断开,该地址就会被释放掉而重新被其它用户使用。

PAT除了转化IP,还做端口映射,可以用于多个内部地址映射到少量(甚至一个)外部地址,PAT已经成为应用较为普遍的NAT技术,其集中了前两种转换方式的优点,一般应用在接入设备,作用就是在一个合法的IP地址后面隐藏中小型的网络,和NAT不同的是,PAT把内部链接映射到外网的单独的一个IP地址上,而且在此IP上加上一个TCP端口号[4]。

3 NAT技术在Linux平台防火墙中的应用

NAT技术在Linux平台防火墙应用过程中,基于多出口分类划分内外资源,实现过程中首先应该考虑校园网快速发展的业务,使IP地址可以满足其校园网未来的发展需求。

也就是说,IP地址的分配不但可以满足本期项目的需求,还要预留一定的地址段,以满足网络未来的规模扩展。

其次是依照业务量的大小进行地址段的分配。

综合考虑校园网络中具备各种信息的接入点,地址的分配应有足够的灵活性,可以有效地提高IP地址的利用效率,合理充分地使用地址空间。

在Linux平台防火墙应用时,为了能够实现强大的分类管理各种应用程序的功能,实现数据、应用等不同类别访问控制规则的设计,使用NAT地址时,IP地址要考虑网络拓扑层次结构的适应能力,这样既可以实现其网络的灵活性与可扩展性,也可以更合理地使用地址空间。

除此之外,也要对网络地址进行合理分配。

更重要的是,要进行子网的划分,原因就是校园的单位较多,应用平台较为集中,但是分散的校区多,因此可以设计独立的子单位结构,采用静态地址转换以及端口复用动态地址转换技术。

对NAT的实现可以使用端口复用方式,并使用PAT来创建其TCP UDP的NAT映射。

静态地址分配需要给所有的计算机都分配一个固定的IP地址,这样做有利于管理,但是有可能会发生IP地址的冲突。

动态DHCP分配允许服务器把IP地址以及配置信息动态地分配给局域网内的客户端,不会发生IP冲突,但是不利于管理。

采用静态地址分配和动态DHCP一起对IP进行分配,即采用静态地址分配方式对本地网内的各个信息点进行地址分配,而在网内的无线用户群使用动态DHCP分配的方式,这样更加有利于防火墙功能过滤规则的配置,同时便于防火墙功能的安全管理以及日程维护。

4 结束语

NAT技术可以将内网地址与外网地址关联起来,实现内网地址访问外网资源,具有非常重要的作用,可以减少公网地址的分配,增加公网地址使用的有效性,并且在防火墙配置中,可以降低外网地址规则的配置,实现多个出口统一配置相关的规则,强化配置效果,既可以有效地提升IP地址利用率,也可以增强防火墙的过滤功能。

[参考文献]

[1]段江春,聂行军,王巧燕.复杂网络环境中NAT技术应用一例[J].电脑知识与技

术.2013,25(14):11-14.

[2]孙中廷.NAT技术解决IP地址短缺问题的实现[J].计算机与网络.2013, 31(20):22-24.

[3]王秀欣,阮晓东,张渊涛.基于NAT私有网络的管理[J].通信技术.2011,44(8):17-20.

[4]田晓珍.网络地址转换(NAT)技术及其在校园网中的应用[J].科技情报开发与经

济.2007,21(29):239-240.。