rfc1829.The ESP DES-CBC Transform

无线方案产品说明书

Cisco AIR-CT2504-50-K9无线局域网控制器产品介绍:Cisco AIR-CT2504-50-K9无线局域网控制器为大中型机构提供了系统级无线局域网控制器。

通过自动完成WLAN 配置和管理,网络管理员能够利用系统所提供的控制、安全、冗余和可靠性,像扩展和管理传统有线网络一样,轻松而经济高效地扩展和管理无线网络。

Cisco AIR-CT2504-50-K9无线局域网控制器能够与Cisco Aironet 轻型无线接入点、思科无线控制系统(WCS)和思科无线定位设备共用,为关键业务无线数据、语音和视频应用提供支持。

它在轻型无线接入点和其他无线局域网控制器间实现了实时通信,提供了集中安全策略、无线入侵防御系统(IPS)功能、屡获大奖的RF 管理、QoS 和移动性。

产品图参:主要性能网络标准:IEEE 802.11a,IEEE 802.11b,IEEE 802.11g,IEEE 802.11d,IEEE 802.11e,IEEE 802.11h数据传输率:500Mbps状态指示灯:Link Activity,Power,Status,Alarm工作电压:AC 100-240V,50/60Hz产品尺寸:43.9*203.2*271.5mm其它技术参数:支持15个接入点其它特点:工作温度:0-40℃存储温度:-25-70℃工作湿度:10%-90%(非冷凝)端口类型:控制台端口:RJ-45连接器网络:4个1Gbps以太网(RJ-45)管理:专门用于思科无线控制系统基于Web:HTTP/HTTPS单个设备管理器命令行界面:Telnet、安全外壳(SSH)协议、串行端口安全认证:UL 60950-1:第2版,EN 60950:2005管理:专门用于思科无线控制系统基于Web:HTTP/HTTPS单个设备管理器命令行界面:Telnet、安全外壳(SSH)协议、串行端口安全:WiFi保护接入(WPA)IEEE 802.11i(WPA2, RSN)RFC 1321 MD5信息—摘要算法RFC 1851 ESP三重DES转换RFC 2104 HMAC:用于信息验证的密钥散列RFC 2246 TLS协议1.0版本RFC 2401互联网协议安全架构ESP和AH中的RFC 2403 HMAC-MD5-96ESP和AH中的RFC 2404 HMAC-SHA-1-96RFC 2405 ESP DES-CBC密码算法,采用Explicit IVRFC 2406 IP封装安全有效负载(ESP)RFC 2407针对ISAKMP的解释RFC 2408 ISAKMPRFC 2409 IKERFC 2451 ESP CBC —模式密码算法RFC 3280互联网X.509 PKI证书和CRL档案RFC 3602 AES-CBC密码算法及其与IPsec的搭配使用RFC 3686使用AES计数器模式和IPsec ESPRFC 4347数据报传输层安全RFC 4346 TLS协议1.1版本Cisco Aironet 1242 无线接入点产品介绍:Cisco Aironet 1242AG利用思科统一无线网络的无线射频管理和网络管理特性简化了部署,能够将有线网络中的安全性、可扩展性、可靠性、易部署性和可管理性扩展到无线局域网中。

RFC协议标准

标准参考文档链路层协议PPP(Point-to-Point Protocol):RFC 1332: The PPP Internet Protocol Control Protocol (IPCP)RFC 1334: PPP Authentication ProtocolsRFC 1552: The PPP Internetworking Packet Exchange Control Protocol (IPXCP) RFC 1570: PPP LCP Extensions(实现了其中的callback选项)RFC 1661: The Point-to-Point Protocol (PPP)RFC 1877: PPP Internet Protocol Control Protocol Extensions for Name Server AddressesRFC 1990: The PPP Multilink Protocol (MP)RFC 1994: PPP Challenge Handshake Authentication Protocol (CHAP)RFC 2509: IP Header Compression over PPPRFC 1962: The PPP Compression Control Protocol (CCP)RFC 1974: PPP Stac LZS Compression ProtocoldX25、LAPB(Link Access Protocol Balanced):RFC1613:Cisco Systems X.25 over TCP(XOT)RFC1598:PPP in X.25RFC1461:SNMP MIB extension for MultiProtocol Interconnect over X.25RFC1382: SNMP MIB Extension for the X.25 Packet LayerRFC1381: SNMP MIB Extension for X.25 LAPBRFC1356: Multiprotocol Interconnect on X.25 and ISDN in the Packet ModeRFC1236: IP to X.121 Address Mapping for DDNRFC1226: Internet Protocol Encapsulation of AX.25 FramesRFC1090: SMTP on X.25RFC1086: ISO-TP0 bridge between TCP and X.25RFC874: Critique of X.25RFC1236: IP to X.121 Address Mapping for DDNRFC1133: Routing between the NSFNET and the DDNCisco-HDLC:Cisco-HDLC是CISCO自己设计的一个协议,没有可参考的标准Frame Relay:RFC1294/1490: Multiprotocol Interconnect over Frame RelayRFC1293: Inverse Address Resolution Protocol(INARP)RFC1315: Management Information Base for Frame Relay DTEsITU-T Q933附录A:帧中继本地管理接口(LMI)协议ANSI T1.617附录D:帧中继本地管理接口(LMI)协议ISDN(Integrated Services Digital Network):ITU-T Q.931建议(网络层)ITU-T Q.921建议(链路层)IP层协议RFC791: Internet Protocol. (IP)RFC792: Internet Control Message Protocol (ICMP)RFC793: TRANSMISSION CONTROL PROTOCOL (TCP)RFC896: Congestion Control in IP/TCP InternetworksRFC768: User Datagram Protocol (UDP)RFC 826: An Ethernet Address Resolution Protocol (ARP)Socket: Unix标准路由协议RIP(Routing Information Protocol):RFC1058: Routing Information ProtocolRFC1723: RIP Version 2RFC2082: RIP-2 MD5 AuthenticationOSPF(Open Shortest Path First):RFC2328: OSPF Version 2RFC1793: Extending OSPF to Support Demand CircuitsIGRP(Interior Gateway Routing Protocol):IGRP协议无标准RFC,与CISCO保持兼容BGP(Border Gateway Protocol):RFC1771: A Border Gateway Protocol 4(BGP-4)RFC1772: Application of the Border Gateway Protocol in the Internet (BGP-4) RFC1965: Autonomous System Confederations for BGPRFC1966: BGP Route Reflection -- An alternative to full mesh IBGPRFC1997: BGP Community AttributeRFC2439: BGP Route Flap Damping网络安全RADIUS(Remote Authentication Dial In User Service):RFC2138: Remote Authentication Dial In User Service (RADIUS)RFC2139: RADIUS AccountingGRE(Generic Routing Encapsulation):RFC1701: Generic Roouting Encapsulation (老版本)RFC1702: Generic Routing Encapsulation over IPv4 networksRFC2784: Generic Roouting Encapsulation (新版本)RFC2667: IP Tunnel MIBIPSEC(IP Security):RFC1825: Security Architechure for the Internet Protocol (老版本)RFC2401: Security Architechure for the Internet Protocol (新版本)AH(Authentication Header)协议:RFC2402: IP Authentication HeaderRFC1321: The MD5 Message-Digest AlgorithmRFC2104: HMAC: Keyed-Hashing for Message AuthenticationRFC2085: IP Authentication with Replay PreventionRFC2403: The Use of HMAC-MD5-96 within ESP and AHRFC2404: The Use of HMAC-SHA-1-96 within ESP and AHESP(Encapsulating Security Payload):RFC2406: IP Encapsulating Security Payload (ESP)RFC2405: The ESP DES-CBC Cipher Algorithm With Explicit IVIKE(Internet Key Exchange):RFC2408:Internet Security Association and Key Management Protocol (ISAKMP) RFC2409:The Internet Key Exchange (IKE)RFC2407:The Internet IP Security Domain of Interpretation for ISAKMP (IPSEC DOI)L2TP(Layer 2 Tunnel Protocol):RFC2661:Layer 2 Tunnel ProtocolNAT(Network Address Translator):RFC1631:The IP Network Address Translator (NAT)RFC2663:IP Network Address Translator (NAT) Terminology and Considerations 网络管理SNMP(Simple Network Management Protocol):RFC 1157: Simple Network Management Protocol (SNMP)。

国际、国内IPv6标准现状及IPv6标准目前发展趋势

国际、国内IPv6标准现状及IPv6标准目前发展趋势(2003-01-16 09:34:59)摘要:本文重点介绍了国际、国内IPv6标准现状及IPv6标准目前发展趋势。

一、概述IP网络是指TCP/IP协议为基础通信协议的网络,著名的Internet是IP网的一种,也是最具代表性的IP网络。

IP技术正在改变世界的面貌。

IP业务呈现爆炸性的增长,业务量的增长是指数式的。

其增长应该要归功于Web是Web技术以及Web base技术的不断出现,触发了IP业务的发展。

近年来,IP网上业务正在转向实时业务,IP电话为这种转向的代表业务,目前尽管在IP网上运行实时业务还存在一些问题,但IP网上实时业务的尝试是成功的。

IP网络的发展也是惊人的,现在IP网的基础设施平均每一至二年要全面升级一次,其骨干网带宽的增加速率为每6~9个月翻一番,这个增长速率已大大超过著名的预测CPU速度增加的摩尔定律(每18个月翻一番),目前技术的发展支持其发展速度,密集波分复用(DWDM)技术在实用化方面取得了突破性进展,千兆(G)比特路由器、百万兆(T)比特路由器相继问世,IP网的网络资源正在因此而大量创造出来。

随着IP业务的迅速增长,IP网络上应用的不断增加,原有的IP网越来越显得力不从心。

IP网络正在向下一代网络演进。

其网络协议也应产生重大变化。

目前使用的IP协议是IPv4。

IPv4是70年代制定的协议,随着全球IP网络规模的不断扩大和用户数的迅速增长,IPv4协议已经不能适应发展的需要。

90年代初,有关专家就预见到IP协议换代的必然性,提出在下一代网络中用IPv6协议取代IPv4。

IPv6是1992年提出的,主要起因是由于Web的出现导致了IP网的爆炸性发展,IP网用户迅速增加,IP地址空前紧张,由于IPv4只用32位二进制数来表示地址,地址空间很小,IP网将会因地址耗尽而无法继续发展,因而IPv6首先要解决的问题是扩大地址空间,IPv6有许多优良的特性,尤其在IP地址量,安全性,服务质量,移动性等方面优势明显。

cisco 思科 面向云的思科 Catalyst 9800-CL 无线控制器 产品手册

产品手册面向云的思科 Catalyst 9800-CL无线控制器专为基于意图的网络全新打造目录产品概述3特性6优势8规格10软件要求12许可12保修18订购信息18思科 Capital 19文档历史记录20产品概述思科 Catalyst 9800 系列无线控制器专为基于意图的网络和思科 DNA 全新打造,采用思科 IOS® XE,集成了思科Aironet® 无线接入点的卓越 RF 性能,可为您不断发展壮大的组织提供一流的无线网络体验。

思科 Catalyst 9800 系列无线控制器以可编程的开放式架构为基础,内置安全机制、流传输遥感勘测和丰富的分析功能。

思科 Catalyst 9800 系列无线控制器将保障卓越网络性能的三大支柱作为立足点,即:无间断运行、安全可靠和任意位置部署。

这些要素有助于提供不打折扣的最佳无线网络体验,同时为您节省不必要的时间和成本。

思科® Catalyst® 9800-CL 是面向云的下一代企业级无线控制器,具备为分布式分支机构、中型园区以及大型企业和运营商提供无缝软件更新的强大功能。

思科 Catalyst 9800-CL 控制器是功能齐全的企业就绪型控制器,可以助力业务关键运营,彻底改变最终客户体验。

•通过冷热补丁实现高可用性和无缝软件更新,确保您的客户端和服务在计划内和计划外事件过程中均永不间断。

•使用思科 Catalyst 9800-CL保护无线环境、设备和用户。

借助思科加密流量分析 (ETA) 和软件定义接入 (SD-Access),无线基础设施将成为最强大的第一道防线。

这款控制器具有内置安全功能,包括:运行时防御、映像签名和完整性验证。

•可以部署在任意位置,提供无处不在的无线连接。

无论是在公共云还是私有云中,思科 Catalyst 9800-CL 都能充分满足您组织的需求。

•9800-CL 基于模块化操作系统,采用开放式可编程 API 实现第 0 天至第 N 天的网络操作自动化。

Cisco 5500 系列无线控制器产品手册说明书

产品手册Cisco 5500 系列无线控制器Cisco ®5500 系列无线控制器是一款高度可扩展的灵活平台,能够在大中型企业和园区环境中,为关键任务无线网络提供系统级服务。

5500 系列专门采用了独特设计,支持 802.11n 的性能下的最大可扩展性,通过射频的监控和保护能力提供延长的正常工作时间,并且可以同时管理 500 个接入点;它具有卓越的性能,可以提供可靠的视频流和长话级音质;它还具有增强的故障恢复功能,能在要求最严格的环境中提供一致的移动体验。

最大限度提高性能和可扩展性● 支持多达 500 个接入点和 7000 个客户端。

● 经过优化的 802.11n 性能,能够提供相当于 802.11a/g 网络九倍的性能。

● 延长的正常运行时间,每个控制器能同时配置和管理 500 个接入点 增强的移动性和服务● 范围更大的移动域,可以同时关联更多客户端。

● 速度更快的射频资源管理 (RRM) 更新,可在用户漫游时提供不间断的网络接入。

● 智能射频控制平面,可以自行配置、修复和优化。

● 高效漫游功能可提升应用性能,例如长话级音质、一致的视频流及数据备份。

许可灵活性与投资保护● 可以根据需要,逐步添加附加接入点容量许可。

OfficeExtend 解决方案● 安全、简便、经济高效的移动远程办公人员解决方案。

● 每个控制器支持多达 500 个远程接入点。

● 通过支持统一通信无线电话,节约手机费用。

全面的有线/无线安全性● 在接入点和控制器之间提供全面的 CAPWAP 加密。

● 支持检测恶意接入点和拒绝服务攻击。

● 管理帧保护功能可以检测恶意用户,并向网络管理员发出警报。

企业无线网状网● 动态无线网状网支持在室内和室外为难以布线的区域提供网络连接。

支持环保● 支持自适应功率管理,可以在非高峰时段关闭接入点无线电设备,以减少功耗。

● OfficeExtend 解决方案通过减少通勤时间和节省汽油、驾驶里程和保险成本,可降低成本和支持环保最佳实践。

ip封装安全载荷

ip封装安全载荷Request for Comments: 1827 Naval Research LaboratoryCategory: Standards Track A ugust 1995IP封装安全载荷(ESP)本备忘录的状态这篇文档详述了Internet community中的一个internet标准栈协议,同时要求关于那个标准栈协议的讨论和建议。

标准化的状态和协议的状态请参考internet官方协议标准(std1). 公布本备忘录的发放不受限制。

摘要1 介绍1.1综述在共享系统中使用此规范会增长IP协议处理的代价。

使用此规范也会增长信息通讯的延迟时刻。

延迟时刻的增长要紧是由包含在一个ESP中的每个IP数据包都需要的加密和解密过程引起的。

在隧道模式的ESP中,原始的IP数据包被放置于ESP的被加密部分,然后将完整的ESP帧放入一个数据包内,此数据包有一个未加密的IP报头。

未加密的IP数据报头中的信息被用来将安全数据包从源地址发送到目的地址。

一个未加密的IP路由报头能够被包括在IP报头和ESP之间。

在传输模式的ESP中,ESP头被插入到IP数据包中传输层协议报头(例如,TCP,UDP,或者ICMP)的前面。

在此模式下,因为没有加密的IP 报头或者IP选项因此带宽被爱护。

在IP中,一个IP认证头能够用来作为一个未加密信息报的头部或者在一个传输模式的ESP信息报中位于IP报头和ESP报头之间,也能够作为一个报头位于一个隧道模式的ESP信息报的加密部分。

当一个AH同时显现在纯文本的IP报头和单个信息包的隧道模式ESP头之内时,未加密的IPv 6认证要紧被用于向未加密的IP头的内容提供爱护,加密的认证头被用于向加密的IP信息包提供报头验证。

本文稍后详述。

IP封装安全载荷的组织结构与不的IP有效载荷有专门大不同。

ESP有效载荷的第一个成分是有效载荷的未加密域。

第二个部分是加密的数据。

未加密ESP报头的域通知预期的接收者如何样合适的解密和处理加密的数据。

IPv6与互联网信息安全探讨

收稿日期:20031117作者简介:陈世清(1964),男,讲师,研究方向:计算机网络与网络安全、并行计算;夏春和,教授。

*国防十五预研“航空网络防御体系(418010703)”IPv 6与互联网信息安全探讨*陈世清1,夏春和2(1.湖南工程学院计算机科学系,湖南湘潭 411104;2.北京航空航天大学六系,北京 100084)摘 要:论述了新一代网络协议IPv 6在安全方面的独到之处及技术要点,探讨了IPv 6对Internet 信息安全的作用及特性。

关键词:IPv 6;网络安全;信息安全;认证;加密Abstract :T his paper points out the distinctive guatity and techno logical po ints o f new generation netw ork protocol in secur ity.It discusses the functio ns and specific characteristic of IPv 6to Internet info rmation security .Key words :IPv6;netw ork security;inform ation secunity ;authentication;encry p-tio n;0 引言Internet 由于自身的缺陷,如网络的开放性及黑客的攻击等造成了网络的不安全,科学家在设计Internet 之初就缺乏对安全性的总体构想和设计。

我们所用的TCP/IP 协议是建立在可信的环境下,首先考虑的是网络互连,因此它缺乏安全方面的考虑。

这种基于地址的协议本身是会泄露口令的,而且有些协议经常会运行一些无关的程序;连接也可以成为盗用的目标;服务器需要读写特权等等,这些都是网络本身的缺陷。

网络的开放性也许是造成威胁的最主要原因,TCP /IP 协议是完全公开的,远程访问使许多攻击者无须到现场就能够得手,连接的主机基于互相信任的原则等等这些性质使网络更加不安全。

IP安全性与IPSec

在防火墙中实现IPSec可以防止IP旁路。 IPSec是在传输层(TCP,UDP)之下,因此对应用透明。不必

改变用户或服务器系统上的软件。

IPSec可以对最终用户透明。无须训练用户。 需要时IPSec可以提供个人安全性。这对非现场工作人员以及

两种情况下都是采用在主IP报头后面接续扩展报头的方法实现的。 认证的扩展报头称为AH(Authentication Header) 加密的扩展报头称为ESP header (Encapsulating Security Payload) 体系结构:包括总体概念,安全需求,定义,以及定义IPSec技术的

体系结构

ESP协议

AH协议

加密算法

加密算法

DOI 密钥管理

IPSec的主要目标

期望安全的用户能够使用基于密码学的安全机制

– 应能同时适用与IPv4和IPv6, IPng. – 算法独立 – 有利于实现不同安全策略 – 对没有采用该机制的的用户不会有副面影响

对上述特征的支持在IPv6中是强制的,在IPv4中是可选的。 这

SA替换或终止,以及一个这些活动发生的指示。 IPSec协议模式:隧道、运输、统配符。 通路MTU:任何遵从的最大传送单位和老化变量

SA选择符

IP信息流与SA关联的手段是通过安全策略数据库SPD(Security Policy Database)

每一个SPD入口通过一组IP和更高层协议域值,称为选择符来定义 。

一标识。因此,任何IP包中,SA是由IPv4中的目的地址或 IPv6头和内部扩展头(AH或ESP)中的SPI所唯一标识的。

IPv6下网络安全威胁分析

IPv6下网络安全威胁分析杨德全1,赵敬中21北京理工大学计算机科学技术学院(100081)2北京理工大学网络信息中心(100081)email:yangdequanlong@ jzhao@摘要: 网络安全是个永恒的话题,随着下一代互联网的出炉,旧的安全威胁或消失或变种。

文章针对这些情况进行总体分析然后将第三层做切入点。

本文主要介绍了在网络安全上IP层面的安全威胁,分析了网络攻击的几种主要的原始方法。

对已经强制应用了IPsec的IPv6环境下的可能存在的网络威胁进行了分析,以及可能存在的薄弱环节进行了相应的阐述。

并对IKE第一阶段的模式进行分析。

关键词:IPv6 ;IPsec;网络安全;攻击种类;IKE;1. IP 安全问题在网络层实现安全服务有很多的优点。

首先,由于多种传送协议和应用程序可以共享由网络层提供的密钥管理架构,密钥协商的开销被大大地削减了。

其次,若安全服务在较低层实现,那么需要改动的程序就要少很多。

但是在这样的情况下仍会有新的安全问题。

本文将对此作出阐述。

1.1目前公认的网络攻击三种原型:1.1.1窃听在IPv4径的攻击者可以乘机监视并破解(读取)通信。

攻击者窃听通信即为窃听。

当信息进行传播的时候,可以利用工具,将网络接口设置在监听的模式,便可将网络中正在传播的信息截获或者捕获到,从而进行攻击。

窃听者监视网络的能力即为企业管理员面临的最大安全问题。

没有基于加密的强有力的加密服务,数据就很容易在网络上传输时为其他人读取。

1.1.2篡改、伪造网络与操作系统通过IP规则来设置计算机有效与否。

有些情况下,IP 地址被攻击者伪用,即伪造标识。

攻击者可能使用特殊程序构造 IP 数据包,使数据包看起来是来自组织内部网内的有效地址。

通过有效 IP 地址获取网络访问权后,攻击者即可修改、重新路由或删除数据,攻击的可能性无所不再。

1.1.3 拒绝服务攻击拒绝服务攻击会使有效用户无法正常使用计算机或网络。

网络信息安全第10章 IPSec协议

*

*

隧道模式的AH实现

内部头 通信终点

内部头 通信终点

外部头 IPSec终点

外部头 IPSec终点

*

*

AH隧道模式的优缺点

• 子网所有用户都可透明享受安全网关提供的安全保护; • 子网内部可使用私有IP地址,无须公有IP地址; • 子网内部的拓扑结构被保护。 • 增大网关的处理负荷,容易形成通信瓶颈; • 对内部诸多安全问题(如篡改等)不可控。

加密IP载荷, 认证IP载荷

加密内部IP包, 认证内部IP包

*

*

AH和ESP的嵌套使用

发送方封装时:先用ESP对原始报文加密 再用AH进行完整性计算 接收方解封时:先对数据进行完整性验证 再对通过验证的数据解密 (因为解密非常耗时) IP头+AH头+ESP头+被保护数据包

外部 IP头部

*

*

隧道模式的ESP实现

*

*

ESP传输模式和隧道模式报文的格式

*

*

传输模式和隧道模式中AH和ESP功能的比较

认证服务方式

传输模式SA

隧道模式SA

AH

认证IP载荷和 IP头中的一部分

认证整个内部IP包和 部分外部IP包头部分

不带认证的 ESP

加密IP载荷

加密内部IP包

带认证的 ESP

*

*

(2) AH隧道模式

AH头部插入到新IP头部和原始IP头部之间。 AH验证整个IP包,即隧道模式AH也不能穿越NAT。 发送方 接收方

数据完整性 验证过程

整个IP包和验证密钥作为Hash算法的输入,散列值填充到AH头部的“验证数据”中

ipsec中文rfc

组织:中国互动出版网(/)RFC文档中文翻译计划(/compters/emook/aboutemook.htm)E-mail:********************译者:sword(************************)译文发布时间:2001-7-25版权:本中文翻译文档版权归中国互动出版网所有。

可以用于非商业用途自由转载,但必须保留本文档的翻译及版权信息。

Network Working Group D. HarkinsRequest for Comments: 2409 D. CarrelCategory: Standards Track cisco SystemsNovember 1998Internet密钥交换(IKE)(The Internet Key Exchange)本备忘录的现状本文档指定了一个Internet 团体的Internet标准协议,并请求讨论和建议以作改进。

请参考当前版本的“Internet官方协议标准”(STD 1),查看本协议的标准化进程和现状。

本文档的分发不受限制。

版权通告Copyright (C) The Internet Society (1998)。

保留所有的权利。

目录1.摘要 22.讨论 23.术语和定义 33.1必要的术语 33.2符号 33.3完全后继保密 43.4安全联盟 44.简介 55.交换 65.1 使用签名来验证的IKE第一阶段 85.2 使用公共密钥加密的第一阶段验证 85.3 使用修改过的公钥加密模式来进行第一阶段的验证 10 5.4 使用共享密钥的第一阶段协商 115.5 第二阶段——快速模式 125.6 新组模式 145.7 ISAKMP信息交换 156 Oakley组 156.1 第一个Oakley缺省组 156.2 第二个Oakley组 166.3 第三个Oakley组 166.4 第四个Oakley组 167. 完整IKE交换的负载爆炸 177.1 使用主模式的第一阶段 177.2 使用快速模式的第二阶段 188. 完全后继保密举例 2010.安全考虑 2111.IANA考虑 2211.1 属性类 2211.2 加密算法类 2211.3 hash算法 2211.4 组描述和组类型 2311.5 存活期类型 2312. 鸣谢 2313.参考 23附录A 25属性分配号码 25属性种类 26种类值 26附录B 28作者地址 30作者的注释 30完全版权声明 311.摘要ISAKMP ([MSST98])中对验证和密钥交换提出了结构框架,但没有具体定义。

cisco 思科 Catalyst 9800-40 无线控制器 产品手册

思科 Catalyst 9800-40 无线控制器针对基于意图的网络全新打造目录产品概述:主要功能 (4)平台详细信息 (5)产品优势 (9)规格 (11)软件要求 (15)许可 (16)保修 (19)订购信息 (20)Cisco Capital (20)文档历史记录 (21)图 1:思科 Catalyst9800-40Catalyst 9800-40 是一款非模块化无线控制器,具备无缝软件更新功能,可满足大中型企业的需要。

Catalyst 9800 针对基于意图的网络全新打造,汇集了思科 IOS XE 和思科 RF 的卓越性能,为您不断发展壮大的组织提供一流的无线体验。

Catalyst 9800 是功能齐全的企业就绪型控制器,可以助力业务关键运营,彻底改变最终客户体验:•通过冷热补丁实现高可用性和无缝软件更新,确保您的客户端和服务在计划内和计划外事件过程中都永不间断。

•使用 Catalyst 9800 保护无线环境、设备和用户。

借助加密流量分析和软件定义接入 (SD-Access),您的无线基础设施将成为最强大的第一道防线。

这款控制器具有内置安全功能,包括:安全启动、运行时防御、映像签名、完整性验证和硬件防伪功能。

•可以部署在任意位置,提供无处不在的无线连接。

Catalyst 9800 具有多种扩展选项,包括本地部署、公共云/私有云部署和交换机嵌入式部署,可最大限度满足您组织的需求。

•基于模块化操作系统,开放式可编程 API 实现第 0-N 天网络操作自动化。

模型驱动流传输遥测确保您能深入了解网络和客户端的运行状况。

产品概述:主要功能最大无线接入点数量最多 2000 个最大客户端数量32000最大吞吐量最高 40 Gbps最大 WLAN 数量4096最大 VLAN 数量4096非模块化上行链路 4 个 10GE/1GE SFP+/SFP 上行链路电源交流电源,带可选冗余交流电源最大功耗381W部署模式集中模式、FlexConnect 模式和交换矩阵Fabric模式外型1RU许可证支持智能许可证软件IOS-XE®管理DNA-C、Prime 基础设施和第三方(开放式标准 API)互通性基于 AirOS 的控制器无线接入点Aironet 第一代和第二代 802.11ac 无线接入点无间断工作通过无缝软件更新更快解决关键问题;在不造成中断的情况下引入新的无线接入点;支持灵活的软件升级。

IPSEC 配置详解

敏感流量由访问列表所定义,并且通过crypto map(保密图)集被应用到接口上。

配置

1、为密钥管理配置IKE

2、(可选)定义SA的全局生命期

(global)crypto ipsec security-association lifetime seconds seconds

(global)crypto ipsec security-association lifetime killobytes kilobytes

(可选)选择IP压缩变换

--comp-lzs

(2)(可选)选择变换集的模式

(crypto-transform)mode {tunnel | transport}

5、使用IPSec策略定义保密映射

保密图(crypto map)连接了保密访问列表,确定了远程对等端、本地地址、变换集和协商方法。

变换集必须和远程对等端上使用的相同

--(可选)如果SA生命期和全局默认不同,那么定义它:

(crypto-map)set security-association lifetime seconds seconds

(crypto-map)set security-association lifetime kilobytes kilobytes

IPSEC 配置详解

IPSec 使用加密、数据完整性、源发鉴别以及拒绝重演分组来保护和认证网络层对等端之间的IP分组

IPSec对于构建内因网、外因网以及远程用户接入VPN来说非常有用处

IPSec支持以下标准

--Internet协议的安全体系结构

--IKE(Internet密钥交换)

(crypto-map)set security-association lifetime kilobytes kilobytes

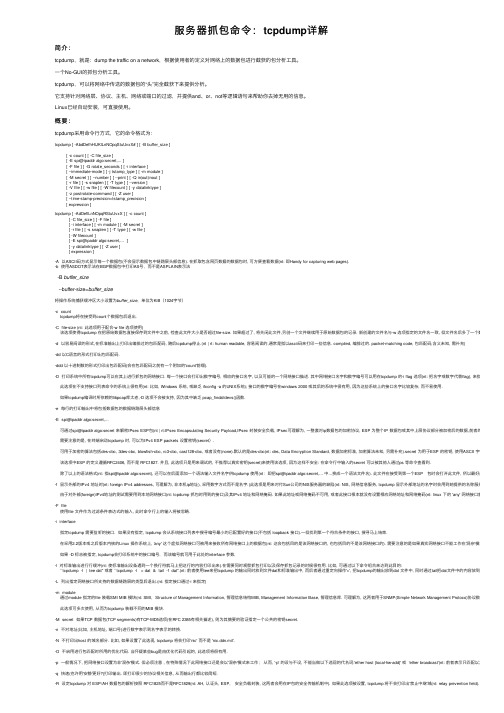

服务器抓包命令:tcpdump详解

服务器抓包命令:tcpdump详解简介:tcpdump,就是:dump the traffic on a network,根据使⽤者的定义对⽹络上的数据包进⾏截获的包分析⼯具。

⼀个No-GUI的抓包分析⼯具。

tcpdump,可以将⽹络中传送的数据包的“头”完全截获下来提供分析。

它⽀持针对⽹络层、协议、主机、⽹络或端⼝的过滤,并提供and、or、not等逻辑语句来帮助你去掉⽆⽤的信息。

Linux已经⾃动安装,可直接使⽤。

概要:tcpdump采⽤命令⾏⽅式,它的命令格式为:tcpdump [ -AbdDefhHIJKlLnNOpqStuUvxX# ] [ -B buffer_size ][ -c count ] [ -C file_size ][ -E spi@ipaddr algo:secret,... ][ -F file ] [ -G rotate_seconds ] [ -i interface ][ --immediate-mode ] [ -j tstamp_type ] [ -m module ][ -M secret ] [ --number ] [ --print ] [ -Q in|out|inout ][ -r file ] [ -s snaplen ] [ -T type ] [ --version ][ -V file ] [ -w file ] [ -W filecount ] [ -y datalinktype ][ -z postrotate-command ] [ -Z user ][ --time-stamp-precision=tstamp_precision ][ expression ]tcpdump [ -AdDeflLnNOpqRStuUvxX ] [ -c count ][ -C file_size ] [ -F file ][ -i interface ] [ -m module ] [ -M secret ][ -r file ] [ -s snaplen ] [ -T type ] [ -w file ][ -W filecount ][ -E spi@ipaddr algo:secret,... ][ -y datalinktype ] [ -Z user ][ expression ]-A 以ASCII码⽅式显⽰每⼀个数据包(不会显⽰数据包中链路层头部信息). 在抓取包含⽹页数据的数据包时, 可⽅便查看数据(nt: 即Handy for capturing web pages).-b 使⽤ASDOT表⽰法在BGP数据包中打印AS号,⽽不是ASPLAIN表⽰法-B buffer_size--buffer-size=buffer_size将操作系统捕获缓冲区⼤⼩设置为buffer_size,单位为KiB(1024字节)-c counttcpdump将在接受到count个数据包后退出.-C file-size (nt: 此选项⽤于配合-w file 选项使⽤)该选项使得tcpdump 在把原始数据包直接保存到⽂件中之前, 检查此⽂件⼤⼩是否超过file-size. 如果超过了, 将关闭此⽂件,另创⼀个⽂件继续⽤于原始数据包的记录. 新创建的⽂件名与-w 选项指定的⽂件名⼀致, 但⽂件名后多了⼀个数字.该数字会-d 以容易阅读的形式,在标准输出上打印出编排过的包匹配码, 随后tcpdump停⽌.(nt | rt: human readable, 容易阅读的,通常是指以ascii码来打印⼀些信息. compiled, 编排过的. packet-matching code, 包匹配码,含义未知, 需补充)-dd 以C语⾔的形式打印出包匹配码.-ddd 以⼗进制数的形式打印出包匹配码(会在包匹配码之前有⼀个附加的'count'前缀).-D 打印系统中所有tcpdump可以在其上进⾏抓包的⽹络接⼝. 每⼀个接⼝会打印出数字编号, 相应的接⼝名字, 以及可能的⼀个⽹络接⼝描述. 其中⽹络接⼝名字和数字编号可以⽤在tcpdump 的-i flag 选项(nt: 把名字或数字代替flag), 来指定要在其上抓此选项在不⽀持接⼝列表命令的系统上很有⽤(nt: ⽐如, Windows 系统, 或缺乏 ifconfig -a 的UNIX系统); 接⼝的数字编号在windows 2000 或其后的系统中很有⽤, 因为这些系统上的接⼝名字⽐较复杂, ⽽不易使⽤.如果tcpdump编译时所依赖的libpcap库太⽼,-D 选项不会被⽀持, 因为其中缺乏 pcap_findalldevs()函数.-e 每⾏的打印输出中将包括数据包的数据链路层头部信息-E spi@ipaddr algo:secret,...可通过spi@ipaddr algo:secret 来解密IPsec ESP包(nt | rt:IPsec Encapsulating Security Payload,IPsec 封装安全负载, IPsec可理解为, ⼀整套对ip数据包的加密协议, ESP 为整个IP 数据包或其中上层协议部分被加密后的数据,前者的⼯作模式称为需要注意的是, 在终端启动tcpdump 时, 可以为IPv4 ESP packets 设置密钥(secret).可⽤于加密的算法包括des-cbc, 3des-cbc, blowfish-cbc, rc3-cbc, cast128-cbc, 或者没有(none).默认的是des-cbc(nt: des, Data Encryption Standard, 数据加密标准, 加密算法未知, 另需补充).secret 为⽤于ESP 的密钥, 使⽤ASCII 字符串⽅式表达该选项中ESP 的定义遵循RFC2406, ⽽不是 RFC1827. 并且, 此选项只是⽤来调试的, 不推荐以真实密钥(secret)来使⽤该选项, 因为这样不安全: 在命令⾏中输⼊的secret 可以被其他⼈通过ps 等命令查看到.除了以上的语法格式(nt: 指spi@ipaddr algo:secret), 还可以在后⾯添加⼀个语法输⼊⽂件名字供tcpdump 使⽤(nt:即把spi@ipaddr algo:secret,... 中...换成⼀个语法⽂件名). 此⽂件在接受到第⼀个ESP 包时会打开此⽂件, 所以最好此时把赋予tcp -f 显⽰外部的IPv4 地址时(nt: foreign IPv4 addresses, 可理解为, ⾮本机ip地址), 采⽤数字⽅式⽽不是名字.(此选项是⽤来对付Sun公司的NIS服务器的缺陷(nt: NIS, ⽹络信息服务, tcpdump 显⽰外部地址的名字时会⽤到她提供的名称服务): 此NIS服务由于对外部(foreign)IPv4地址的测试需要⽤到本地⽹络接⼝(nt: tcpdump 抓包时⽤到的接⼝)及其IPv4 地址和⽹络掩码. 如果此地址或⽹络掩码不可⽤, 或者此接⼝根本就没有设置相应⽹络地址和⽹络掩码(nt: linux 下的 'any' ⽹络接⼝就不需要设置地-F file使⽤file ⽂件作为过滤条件表达式的输⼊, 此时命令⾏上的输⼊将被忽略.-i interface指定tcpdump 需要监听的接⼝. 如果没有指定, tcpdump 会从系统接⼝列表中搜寻编号最⼩的已配置好的接⼝(不包括 loopback 接⼝).⼀但找到第⼀个符合条件的接⼝, 搜寻马上结束.在采⽤2.2版本或之后版本内核的Linux 操作系统上, 'any' 这个虚拟⽹络接⼝可被⽤来接收所有⽹络接⼝上的数据包(nt: 这会包括⽬的是该⽹络接⼝的, 也包括⽬的不是该⽹络接⼝的). 需要注意的是如果真实⽹络接⼝不能⼯作在'混杂'模式(promiscuou 如果 -D 标志被指定, tcpdump会打印系统中的接⼝编号,⽽该编号就可⽤于此处的interface 参数.-l 对标准输出进⾏⾏缓冲(nt: 使标准输出设备遇到⼀个换⾏符就马上把这⾏的内容打印出来).在需要同时观察抓包打印以及保存抓包记录的时候很有⽤. ⽐如, 可通过以下命令组合来达到此⽬的:``tcpdump -l | tee dat'' 或者 ``tcpdump -l > dat & tail -f dat''.(nt: 前者使⽤tee来把tcpdump 的输出同时放到⽂件dat和标准输出中, ⽽后者通过重定向操作'>', 把tcpdump的输出放到dat ⽂件中, 同时通过tail把dat⽂件中的内容放到标准输出中) -L 列出指定⽹络接⼝所⽀持的数据链路层的类型后退出.(nt: 指定接⼝通过-i 来指定)-m module通过module 指定的file 装载SMI MIB 模块(nt: SMI,Structure of Management Information, 管理信息结构MIB, Management Information Base, 管理信息库. 可理解为, 这两者⽤于SNMP(Simple Network Management Protoco)协议数据包的抓取. 具此选项可多次使⽤, 从⽽为tcpdump 装载不同的MIB 模块.-M secret 如果TCP 数据包(TCP segments)有TCP-MD5选项(在RFC 2385有相关描述), 则为其摘要的验证指定⼀个公共的密钥secret.-n 不对地址(⽐如, 主机地址, 端⼝号)进⾏数字表⽰到名字表⽰的转换.-N 不打印出host 的域名部分. ⽐如, 如果设置了此选现, tcpdump 将会打印'nic' ⽽不是 ''.-O 不启⽤进⾏包匹配时所⽤的优化代码. 当怀疑某些bug是由优化代码引起的, 此选项将很有⽤.-p ⼀般情况下, 把⽹络接⼝设置为⾮'混杂'模式. 但必须注意 , 在特殊情况下此⽹络接⼝还是会以'混杂'模式来⼯作;从⽽, '-p' 的设与不设, 不能当做以下选现的代名词:'ether host {local-hw-add}' 或 'ether broadcast'(nt: 前者表⽰只匹配以太⽹地址为ho -q 快速(也许⽤'安静'更好?)打印输出. 即打印很少的协议相关信息, 从⽽输出⾏都⽐较简短.-R 设定tcpdump 对 ESP/AH 数据包的解析按照 RFC1825⽽不是RFC1829(nt: AH, 认证头, ESP,安全负载封装, 这两者会⽤在IP包的安全传输机制中). 如果此选项被设置, tcpdump 将不会打印出'禁⽌中继'域(nt: relay prevention field). 另外,由于ES-r file从⽂件file 中读取包数据. 如果file 字段为 '-' 符号, 则tcpdump 会从标准输⼊中读取包数据.-S 打印TCP 数据包的顺序号时, 使⽤绝对的顺序号, ⽽不是相对的顺序号.(nt: 相对顺序号可理解为, 相对第⼀个TCP 包顺序号的差距,⽐如, 接受⽅收到第⼀个数据包的绝对顺序号为232323, 对于后来接收到的第2个,第3个数据包, tcpdump会打印其序-s snaplen设置tcpdump的数据包抓取长度为snaplen, 如果不设置默认将会是68字节(⽽⽀持⽹络接⼝分接头(nt: NIT, 上⽂已有描述,可搜索'⽹络接⼝分接头'关键字找到那⾥)的SunOS系列操作系统中默认的也是最⼩值是96).68字节对于IP, ICMP(nt: Internet C -T type强制tcpdump按type指定的协议所描述的包结构来分析收到的数据包. ⽬前已知的type 可取的协议为:aodv (Ad-hoc On-demand Distance Vector protocol, 按需距离向量路由协议, 在Ad hoc(点对点模式)⽹络中使⽤),cnfp (Cisco NetFlow protocol), rpc(Remote Procedure Call), rtp (Real-Time Applications protocol),rtcp (Real-Time Applications con-trol protocol), snmp (Simple Network Management Protocol),tftp (Trivial File Transfer Protocol, 碎⽂件协议), vat (Visual Audio Tool, 可⽤于在internet 上进⾏电视电话会议的应⽤层协议), 以及wb (distributed White Board, 可⽤于⽹络会议的应⽤层协议).-t 在每⾏输出中不打印时间戳-tt 不对每⾏输出的时间进⾏格式处理(nt: 这种格式⼀眼可能看不出其含义, 如时间戳打印成1261798315)-ttt tcpdump 输出时, 每两⾏打印之间会延迟⼀个段时间(以毫秒为单位)-tttt 在每⾏打印的时间戳之前添加⽇期的打印-u 打印出未加密的NFS 句柄(nt: handle可理解为NFS 中使⽤的⽂件句柄, 这将包括⽂件夹和⽂件夹中的⽂件)-U 使得当tcpdump在使⽤-w 选项时, 其⽂件写⼊与包的保存同步.(nt: 即, 当每个数据包被保存时, 它将及时被写⼊⽂件中,⽽不是等⽂件的输出缓冲已满时才真正写⼊此⽂件)-U 标志在⽼版本的libcap库(nt: tcpdump 所依赖的报⽂捕获库)上不起作⽤, 因为其中缺乏pcap_cump_flush()函数.-v 当分析和打印的时候, 产⽣详细的输出. ⽐如, 包的⽣存时间, 标识, 总长度以及IP包的⼀些选项. 这也会打开⼀些附加的包完整性检测, ⽐如对IP或ICMP包头部的校验和.-vv 产⽣⽐-v更详细的输出. ⽐如, NFS回应包中的附加域将会被打印, SMB数据包也会被完全解码.-vvv 产⽣⽐-vv更详细的输出. ⽐如, telent 时所使⽤的SB, SE 选项将会被打印, 如果telnet同时使⽤的是图形界⾯,其相应的图形选项将会以16进制的⽅式打印出来(nt: telnet 的SB,SE选项含义未知, 另需补充).-w 把包数据直接写⼊⽂件⽽不进⾏分析和打印输出. 这些包数据可在随后通过-r 选项来重新读⼊并进⾏分析和打印.-W filecount此选项与-C 选项配合使⽤, 这将限制可打开的⽂件数⽬, 并且当⽂件数据超过这⾥设置的限制时, 依次循环替代之前的⽂件, 这相当于⼀个拥有filecount 个⽂件的⽂件缓冲池. 同时, 该选项会使得每个⽂件名的开头会出现⾜够多并⽤来占位的0, 这可-x 当分析和打印时, tcpdump 会打印每个包的头部数据, 同时会以16进制打印出每个包的数据(但不包括连接层的头部).总共打印的数据⼤⼩不会超过整个数据包的⼤⼩与snaplen 中的最⼩值. 必须要注意的是, 如果⾼层协议数据没有snaplen 这么长,并-xx tcpdump 会打印每个包的头部数据, 同时会以16进制打印出每个包的数据, 其中包括数据链路层的头部.-X 当分析和打印时, tcpdump 会打印每个包的头部数据, 同时会以16进制和ASCII码形式打印出每个包的数据(但不包括连接层的头部).这对于分析⼀些新协议的数据包很⽅便.-XX 当分析和打印时, tcpdump 会打印每个包的头部数据, 同时会以16进制和ASCII码形式打印出每个包的数据, 其中包括数据链路层的头部.这对于分析⼀些新协议的数据包很⽅便.-y datalinktype设置tcpdump 只捕获数据链路层协议类型是datalinktype的数据包-Z user使tcpdump 放弃⾃⼰的超级权限(如果以root⽤户启动tcpdump, tcpdump将会有超级⽤户权限), 并把当前tcpdump的⽤户ID设置为user, 组ID设置为user⾸要所属组的ID(nt: tcpdump 此处可理解为tcpdump 运⾏之后对应的进程)此选项也可在编译的时候被设置为默认打开.(nt: 此时user 的取值未知, 需补充)命令实例:⼀、默认启动tcpdump:直接启动tcpdump将监视第⼀个⽹络接⼝上所有流过的数据包。

IPSec详细介绍

2412

OAKLEY协议

IPSec的功能

作为一个隧道协议实现了VPN通信

第三层隧道协议,可以在IP层上创建一个安全的隧道,使两 个异地的私有网络连接起来,或者使公网上的计算机可以访 问远程的企业私有网络。 在IPSec通信之前双方要先用IKE认证对方身份并协商密钥, 只有IKE协商成功之后才能通信。由于第三方不可能知道验 证和加密的算法以及相关密钥,因此无法冒充发送方,即使 冒充,也会被接收方检测出来。 IPSec通过验证算法保证数据从发送方到接收方的传送过程 中的任何数据篡改和丢失都可以被检测。 IPSec通过加密算法使只有真正的接收方才能获取真正的发 送内容,而他人无法获知数据的真正内容。

host变换n建议nsa变换1建议1isakmp头部udp头部ip头部发起方创建一个明文的isakmp报文发给host响应方sa变换2建议2isakmp头部udp头部ip头部hostb用消息2告诉hosta选择第二个建议方案完成ikesa的协商包括加密算法hash算法认证方法dh组的选择host发起方交换diffehellman公开值随机数和身份标识响应方双方得到了用于保护isakmp消息的认证与加密密钥host发起方hosta向hostb发送认证信息供hostb确认hosta的身份响应方相互认证了身份协商好了sa签名认证isakmp头部udp头部ip头部b标识b签名b证书isakmp头部udp头部ip头部签名认证isakmp头部udp头部ip头部a标识a签名a证书isakmp头部udp头部ip头部交换diffehellman公开值随机数和身份标识hostb向hosta发送认证信息供hosta确认hostb的身份ikehost发起方协商ipsecsa的各项特征响应方此时双方可以根据上述交换的noncediffiehellman公开值等信息各自生成一对密钥分别用于保护两个方向上的通信saisakmp头部udp头部ip头部saisakmp头部udp头部ip头部hash3isakmp头部udp头部ip头部协商ipsecsa的各项特征hosta向hostb发送一个消息来证明自己的活性该消息只包含一个hash值此时两个系统就可用协商好的安全协议保护用户数据流了一个完整的ipsecvpn工作原理internetvpn网关b公司aah192168234258esp192168234259esp192168125257ah192168125256securityprotocoldestinationaddressspi192168125公司bspd中的数据项类似于防火墙的配置规则192158134192168125sourceaddressothers绕过丢弃安全secureservice192168125192158234destinationaddress通过ike建立安全关联产生或者刷新密钥内ip头esp尾负载esp头ah头外ip头192168234sad中包含每一个sa的参数信息如算法密钥等espahespahsecurityprotocolothers110001101010key加密sha12583descbc259

05封装安全载荷(ESP)

安全参数索引(SPI) 序列号

初始化向量

要保护的数据

填 充 项 填充项长度 验证数据

下一个头

图5-1 ESP头(与尾)

54计计第二部分分详 细 分 析

下载

作为一个 IPSec头,ESP头中会包含一个 SPI字段。这个值,和 IP头之前的目标地址以及协 议结合在一起,用来标识用于处理数据包的特定的那个安全联盟。 SPI本身是个任意数,一般 是在IKE交换过程中由目标主机选定的(关于这一点,我们将在第 7章详细说明)。注意, SPI 经过了验证,但却没有加密。这是必不可少的一种做法,因为 SPI用于状态的标识—指定采 用何种加密算法及密钥—并用于对包进行解密。如果 SPI本身已被加了密,我们会碰到一个 非常严重的“先有鸡,还是先有蛋”的问题!

对外出数据包进行处理的最后一步是:重新计算位于 ESP前面的IP头的校验和。 注意在添加ESP头时,不必进行分段检查。如果结果包(在已采用 ESP之后)大于它流经 的那个接口的 MTU,只好对它进行分段。这和一个完整的 ESP包离开该设备,并在网络中的 某个地方被分成段没有什么区别。我们将让输入处理来处理这一情况。

身份验证数据字段用于容纳数据完整性的检验结果—通常是一个经过密钥处理的散列函 数—在ESP包上进行的(注意,数据完整性检验始于图 3-1)。这一字段的长度由 SA所用的身 份验证算法决定,这一算法用于处理数据包。如果对 ESP数据包进行处理的 SA中没有指定身 份验证器,就不会有身份验证数据字段。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Network Working Group P. Karn Request for Comments: 1829 Qualcomm Category: Standards Track P. Metzger Piermont W. Simpson Daydreamer August 1995 The ESP DES-CBC TransformStatus of this MemoThis document specifies an Internet standards track protocol for the Internet community, and requests discussion and suggestions forimprovements. Please refer to the current edition of the "InternetOfficial Protocol Standards" (STD 1) for the standardization stateand status of this protocol. Distribution of this memo is unlimited. AbstractThis document describes the DES-CBC security transform for the IPEncapsulating Security Payload (ESP).Table of Contents1. Introduction (1)1.1 Keys (1)1.2 Initialization Vector (1)1.3 Data Size (2)1.4 Performance (2)2. Payload Format (3)3. Algorithm (5)3.1 Encryption (5)3.2 Decryption (5)SECURITY CONSIDERATIONS (6)ACKNOWLEDGEMENTS (7)REFERENCES (8)AUTHOR’S ADDRESS (10)Karn, Metzger & Simpson Standards Track [Page i]1. IntroductionThe Encapsulating Security Payload (ESP) [RFC-1827] providesconfidentiality for IP datagrams by encrypting the payload data to be protected. This specification describes the ESP use of the CipherBlock Chaining (CBC) mode of the US Data Encryption Standard (DES)algorithm [FIPS-46, FIPS-46-1, FIPS-74, FIPS-81].All implementations that claim conformance or compliance with theEncapsulating Security Payload specification MUST implement thisDES-CBC transform.This document assumes that the reader is familiar with the relateddocument "Security Architecture for the Internet Protocol"[RFC-1825], which defines the overall security plan for IP, andprovides important background for this specification.1.1. KeysThe secret DES key shared between the communicating parties is eight octets in length. This key consists of a 56-bit quantity used by the DES algorithm. The 56-bit key is stored as a 64-bit (eight octet)quantity, with the least significant bit of each octet used as aparity bit.1.2. Initialization VectorThis mode of DES requires an Initialization Vector (IV) that is eight octets in length.Each datagram contains its own IV. Including the IV in each datagram ensures that decryption of each received datagram can be performed,even when other datagrams are dropped, or datagrams are re-ordered in transit.The method for selection of IV values is implementation dependent.Notes:A common acceptable technique is simply a counter, beginning with a randomly chosen value. While this provides an easy method forpreventing repetition, and is sufficiently robust for practicaluse, cryptanalysis may use the rare serendipitous occurrence when a corresponding bit position in the first DES block increments in exactly the same fashion.Karn, Metzger & Simpson Standards Track [Page 1]Other implementations exhibit unpredictability, usually through a pseudo-random number generator. Care should be taken that theperiodicity of the number generator is long enough to preventrepetition during the lifetime of the session key.1.3. Data SizeThe DES algorithm operates on blocks of eight octets. This oftenrequires padding after the end of the unencrypted payload data.Both input and output result in the same number of octets, whichfacilitates in-place encryption and decryption.On receipt, if the length of the data to be decrypted is not anintegral multiple of eight octets, then an error is indicated, asdescribed in [RFC-1825].1.4. PerformanceAt the time of writing, at least one hardware implementation canencrypt or decrypt at about 1 Gbps [Schneier94, p. 231].Karn, Metzger & Simpson Standards Track [Page 2]2. Payload Format+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Security Parameters Index (SPI) |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| |˜ Initialization Vector (IV) ˜| |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| |˜ Payload Data ˜| |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+... Padding | Pad Length | Payload Type |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+Security Parameters Index (SPI)A 32-bit value identifying the Security Parameters for thisdatagram. The value MUST NOT be zero.Initialization Vector (IV)The size of this field is variable, although it is constant forall DES-CBC datagrams of the same SPI and IP Destination. Octets are sent in network order (most significant octet first)[RFC-1700].The size MUST be a multiple of 32-bits. Sizes of 32 and 64 bitsare required to be supported. The use of other sizes is beyondthe scope of this specification. The size is expected to beindicated by the key management mechanism.When the size is 32-bits, a 64-bit IV is formed from the 32-bitvalue followed by (concatenated with) the bit-wise complement ofthe 32-bit value. This field size is most common, as it alignsthe Payload Data for both 32-bit and 64-bit processing.All conformant implementations MUST also correctly process a64-bit field size. This provides strict compatibility withexisting hardware implementations.It is the intent that the value not repeat during the lifetime of the encryption session key. Even when a full 64-bit IV isused, the session key SHOULD be changed at least as frequently as 2**32 datagrams.Karn, Metzger & Simpson Standards Track [Page 3]Payload DataThe size of this field is variable.Prior to encryption and after decryption, this field begins withthe IP Protocol/Payload header specified in the Payload Typefield. Note that in the case of IP-in-IP encapsulation (PayloadType 4), this will be another IP header.PaddingThe size of this field is variable.Prior to encryption, it is filled with unspecified implementation dependent (preferably random) values, to align the Pad Length and Payload Type fields at an eight octet boundary.After decryption, it MUST be ignored.Pad LengthThis field indicates the size of the Padding field. It does notinclude the Pad Length and Payload Type fields. The valuetypically ranges from 0 to 7, but may be up to 255 to permithiding of the actual data length.This field is opaque. That is, the value is set prior toencryption, and is examined only after decryption.Payload TypeThis field indicates the contents of the Payload Data field, using the IP Protocol/Payload value. Up-to-date values of the IPProtocol/Payload are specified in the most recent "AssignedNumbers" [RFC-1700].This field is opaque. That is, the value is set prior toencryption, and is examined only after decryption.For example, when encrypting an entire IP datagram (Tunnel-Mode), this field will contain the value 4, which indicatesIP-in-IP encapsulation.Karn, Metzger & Simpson Standards Track [Page 4]3. AlgorithmIn DES-CBC, the base DES encryption function is applied to the XOR of each plaintext block with the previous ciphertext block to yield the ciphertext for the current block. This provides forre-synchronization when datagrams are lost.For more explanation and implementation information for DES, see[Schneier94].3.1. EncryptionAppend zero or more octets of (preferably random) padding to theplaintext, to make its modulo 8 length equal to 6. For example, ifthe plaintext length is 41, 5 octets of padding are added.Append a Pad Length octet containing the number of padding octetsjust added.Append a Payload Type octet containing the IP Protocol/Payload value which identifies the protocol header that begins the payload.Provide an Initialization Vector (IV) of the size indicated by theSPI.Encrypt the payload with DES in CBC mode, producing a ciphertext ofthe same length.Octets are mapped to DES blocks in network order (most significantoctet first) [RFC-1700]. Octet 0 (modulo 8) of the payloadcorresponds to bits 1-8 of the 64-bit DES input block, while octet 7 (modulo 8) corresponds to bits 57-64 of the DES input block.Construct an appropriate IP datagram for the target Destination, with the indicated SPI, IV, and payload.The Total/Payload Length in the encapsulating IP Header reflects the length of the encrypted data, plus the SPI, IV, padding, Pad Length, and Payload Type octets.3.2. DecryptionFirst, the SPI field is removed and examined. This is used as anindex into the local Security Parameter table to find the negotiated Karn, Metzger & Simpson Standards Track [Page 5]parameters and decryption key.The negotiated form of the IV determines the size of the IV field.These octets are removed, and an appropriate 64-bit IV value isconstructed.The encrypted part of the payload is decrypted using DES in the CBCmode.The Payload Type is removed and examined. If it is unrecognized, the payload is discarded with an appropriate ICMP message.The Pad Length is removed and examined. The specified number of pad octets are removed from the end of the decrypted payload, and the IP Total/Payload Length is adjusted accordingly.The IP Header(s) and the remaining portion of the decrypted payloadare passed to the protocol receive routine specified by the PayloadType field.Security ConsiderationsUsers need to understand that the quality of the security provided by this specification depends completely on the strength of the DESalgorithm, the correctness of that algorithm’s implementation, thesecurity of the key management mechanism and its implementation, the strength of the key [CN94], and upon the correctness of theimplementations in all of the participating nodes.Among other considerations, applications may wish to take care not to select weak keys, although the odds of picking one at random are low [Schneier94, p 233].The cut and paste attack described by [Bell95] exploits the nature of all Cipher Block Chaining algorithms. When a block is damaged intransmission, on decryption both it and the following block will begarbled by the decryption process, but all subsequent blocks will be decrypted correctly. If an attacker has legitimate access to thesame key, this feature can be used to insert or replay previouslyencrypted data of other users of the same engine, revealing theplaintext. The usual (ICMP, TCP, UDP) transport checksum can detect this attack, but on its own is not considered cryptographicallystrong. In this situation, user or connection oriented integritychecking is needed [RFC-1826].At the time of writing of this document, [BS93] demonstrated aKarn, Metzger & Simpson Standards Track [Page 6]differential cryptanalysis based chosen-plaintext attack requiring2^47 plaintext-ciphertext pairs, and [Matsui94] demonstrated a linear cryptanalysis based known-plaintext attack requiring only 2^43plaintext-ciphertext pairs. Although these attacks are notconsidered practical, they must be taken into account.More disturbingly, [Weiner94] has shown the design of a DES cracking machine costing $1 Million that can crack one key every 3.5 hours.This is an extremely practical attack.One or two blocks of known plaintext suffice to recover a DES key.Because IP datagrams typically begin with a block of known and/orguessable header text, frequent key changes will not protect against this attack.It is suggested that DES is not a good encryption algorithm for theprotection of even moderate value information in the face of suchequipment. Triple DES is probably a better choice for such purposes. However, despite these potential risks, the level of privacy provided by use of ESP DES-CBC in the Internet environment is far greater than sending the datagram as cleartext.AcknowledgementsThis document was reviewed by the IP Security Working Group of theInternet Engineering Task Force (IETF). Comments should be submitted to the ipsec@ mailing list.Some of the text of this specification was derived from work byRandall Atkinson for the SIP, SIPP, and IPv6 Working Groups.The use of DES for confidentiality is closely modeled on the workdone for SNMPv2 [RFC-1446].Steve Bellovin, Steve Deering, Karl Fox, Charles Lynn, Craig Metz,Dave Mihelcic and Jeffrey Schiller provided useful critiques ofearlier versions of this draft.Karn, Metzger & Simpson Standards Track [Page 7]References[Bell95] Bellovin, S., "An Issue With DES-CBC When Used WithoutStrong Integrity", Proceedings of the 32nd IETF, Danvers,MA, April 1995.[BS93] Biham, E., and Shamir, A., "Differential Cryptanalysis ofthe Data Encryption Standard", Berlin: Springer-Verlag,1993.[CN94] Carroll, J.M., and Nudiati, S., "On Weak Keys and Weak Data: Foiling the Two Nemeses", Cryptologia, Vol. 18 No. 23 pp.253-280, July 1994.[FIPS-46]US National Bureau of Standards, "Data Encryption Standard", Federal Information Processing Standard (FIPS) Publication46, January 1977.[FIPS-46-1]US National Bureau of Standards, "Data Encryption Standard", Federal Information Processing Standard (FIPS) Publication46-1, January 1988.[FIPS-74]US National Bureau of Standards, "Guidelines forImplementing and Using the Data Encryption Standard",Federal Information Processing Standard (FIPS) Publication74, April 1981.[FIPS-81]US National Bureau of Standards, "DES Modes of Operation"Federal Information Processing Standard (FIPS) Publication81, December 1980.[Matsui94]Matsui, M., "Linear Cryptanalysis method dor DES Cipher,"Advances in Cryptology -- Eurocrypt ’93 Proceedings, Berlin: Springer-Verlag, 1994.[RFC-1446]Galvin, J., and McCloghrie, K., "Security Protocols forVersion 2 of the Simple Network Management Protocol(SNMPv2)", RFC-1446, DDN Network Information Center, April1993.[RFC-1700]Reynolds, J., and Postel, J., "Assigned Numbers", STD 2, Karn, Metzger & Simpson Standards Track [Page 8]RFC-1700, USC/Information Sciences Institute, October 1994. [RFC-1800]Postel, J., "Internet Official Protocol Standards", STD 1,RFC-1800, USC/Information Sciences Institute, July 1995.[RFC-1825]Atkinson, R., "Security Architecture for the InternetProtocol", RFC-1825, Naval Research Laboratory, July 1995.[RFC-1826]Atkinson, R., "IP Authentication Header", RFC-1826, NavalResearch Laboratory, July 1995.[RFC-1827]Atkinson, R., "IP Encapsulating Security Protocol (ESP)",RFC-1827, Naval Research Laboratory, July 1995.[Schneier94]Schneier, B., "Applied Cryptography", John Wiley & Sons, New York, NY, 1994. ISBN 0-471-59756-2[Weiner94]Wiener, M.J., "Efficient DES Key Search", School of Computer Science, Carleton University, Ottawa, Canada, TR-244, May1994. Presented at the Rump Session of Crypto ’93.Karn, Metzger & Simpson Standards Track [Page 9]RFC 1829 ESP DES-CBC August 1995 Author’s AddressQuestions about this memo can also be directed to:Phil KarnQualcomm, Inc.6455 Lusk Blvd.San Diego, California 92121-2779karn@Perry MetzgerPiermont Information Systems Inc.160 Cabrini Blvd., Suite #2New York, NY 10033perry@William Allen SimpsonDaydreamerComputer Systems Consulting Services1384 FontaineMadison Heights, Michigan 48071Bill.Simpson@bsimpson@Karn, Metzger & Simpson Standards Track [Page 10]。