天融信Topsec NGFW系列防火墙

天融信NGFW系列防火墙-猎豹(万兆)产品说明

天融信 NGFW4000 系列 网络卫士防火墙系统 说明书

网络卫士防火墙系统NGFW4000 系列产品说明天融信TOPSEC® 北京市海淀区上地东路 1 号华控大厦 100085电话:+861082776666传真:+861082776677服务热线:+86108008105119http: //版权声明本手册的所有内容,其版权属于北京天融信公司(以下简称天融信)所有, 未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

本手册没有任何形 式的担保、立场倾向或其他暗示。

若因本手册或其所提到的任何信息引起的直接或间接的资料流失、 利益损失, 天融信及其员工恕不承担任何责任。

本手册所提到的产品规格及资讯仅供参考, 有关内容可能会随时更新,天融信恕不承担另行通知之义务。

版权所有 不得翻印© 19952009天融信公司商标声明本手册中所谈及的产品名称仅做识别之用,而这些名称可能属于其他公司的 注册商标或是版权,其他提到的商标,均属各该商标注册人所有,恕不逐一列明。

TopSEC®天融信信息反馈NGFW 4000系列产品说明目 录1 产品概述 (1)2 关键技术 (2)1) 灵活的接口扩展能力 (2)2) 安全高效的TOS操作系统 (2)3) 集成多种安全引擎:FIREWALL+IPSEC+SSL+ANTIVIRUS+IPS (2)4) 完全内容检测CCI技术 (3)3 产品特点介绍 (4)4 产品功能 (9)5 运行环境与标准 (14)6 典型应用 (15)1) 典型应用一:在企业、政府纵向网络中的应用 (15)2) 典型应用二:防火墙作为负载均衡器 (16)3) 典型应用三:防火墙接口备份 (17)4) 典型应用四:AA模式双机热备 (18)7 产品资质 (18)1 产品概述十几年来,天融信专注于信息安全,第一家开发出自主防火墙系统,第一家提出 TOPSEC 联动技术体系。

网络卫士防火墙历经了包过滤、应用代理、核检测等技术阶段, 目前已进入以自主安全操作系统 TOS(Topsec Operating System)为基础,以完全内容 检测为标志的技术阶段,集成了防火墙、VPN、带宽管理、防病毒、入侵防御、内容过 滤等多种安全功能。

天融信防火墙NGFW4000配置手册

天融信防火墙NGFW4000快速配置手册目录一、防火墙的几种管理方式 (4)1.串口管理 (4)2.TELNET管理 (5)3.SSH管理 (5)4.WEB管理 (6)5.GUI管理 (7)二、命令行常用配置 (12)1.系统管理命令(SYSTEM) (12)命令 (12)功能 (12)WEBUI界面操作位置 (12)二级命令名 (12)V ERSION (12)系统版本信息 (12)系统>基本信息 (12)INFORMATION (12)当前设备状态信息 (12)系统>运行状态 (12)TIME (12)系统时钟管理 (12)系统>系统时间 (12)CONFIG (12)系统配置管理 (12)管理器工具栏“保存设定”按钮 (12)REBOOT (12)重新启动 (12)系统>系统重启 (12)SSHD (12)SSH服务管理命令 (12)系统>系统服务 (12)TELNETD (12)TELNET服务管理 (12)系统>系统服务命令 (12)HTTPD (12)HTTP服务管理命 (12)系统>系统服务令 (12)MONITORD (12)MONITOR (12)服务管理命令无 (12)2.网络配置命令(NETWORK) (13)4.定义对象命令(DEFINE) (13)5.包过滤命令(PF) (13)6.显示运行配置命令(SHOW_RUNNING) (13)7.保存配置命令(SAVE) (13)三、WEB界面常用配置 (14)1.系统管理配置 (14)A)系统 > 基本信息 (14)B)系统 > 运行状态 (14)C)系统 > 配置维护 (15)D)系统 > 系统服务 (15)E)系统 > 开放服务 (16)F)系统 > 系统重启 (16)2.网络接口、路由配置 (16)A)设置防火墙接口属性 (16)B)设置路由 (18)3.对象配置 (20)A)设置主机对象 (20)B)设置范围对象 (21)C)设置子网对象 (21)D)设置地址组 (22)E)自定义服务 (22)F)设置区域对象 (23)G)设置时间对象 (23)4.访问策略配置 (24)5.高可用性配置 (27)四、透明模式配置示例 (29)拓补结构: (29)1.用串口管理方式进入命令行 (29)2.配置接口属性 (29)3.配置VLAN (29)4.配置区域属性 (29)5.定义对象 (29)6.添加系统权限 (29)7.配置访问策略 (30)8.配置双机热备 (30)五、路由模式配置示例 (31)拓补结构: (31)1.用串口管理方式进入命令行 (31)2.配置接口属性 (31)3.配置路由 (31)4.配置区域属性 (31)5.配置主机对象 (31)6.配置访问策略 (31)一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

天融信Topsec_NGFW系列防火墙介绍 22页PPT文档

模块 模块 模块

模块名称:SSLVPN的扩展内存;模块性能:升级1G内存;

模块名称:防病毒模块;模块性能:支持1000用户,包含两年升级服务;备 注 :到期 后可续缴服务;

模块名称:防病毒模块升级;模块性能:防病毒模块的1年升级服务

模块 模块名称:IDP扩展模块;模块性能:IPS性能>800Mbps,含1年IDP规则库license;

标配10个10/101BASE-T接口

内嵌OS类型和版本

控制台PC的OS平台为Windows;防火墙OS平台为TOS(Topsec Operating System),版本为v3.3。OS 的子版本号为v3.3.010,相应的编译器版本为v3.3。

吞吐量 最大并发连接数

双机热备

上网行为管理

网络吞吐量1G 最大并发连接数80万 支持

模块 模块 模块

模块名称:IPSECVPN-VRC-LICENCSE 模块性能:IPSEC VPN客户端

模块名称:SSLVPN模块;模块性能:用户数>3500,最大支持3500并发用户;备 注 :缺省5个SSLVPN的License; 模块名称:SSLVPN-VRC-LICENSE 模块性能:SSLVPN客户端

支持对p2p协议进行阻断和限制等功能,提供150多种应用程序识别,并实时在线更新识别库,支持对 于应用协议流量的年/月/日图表显示

网页过滤

支持web分类过滤功能。提供包括9个大类、87个小类、百万级别的url库,并支持手动、自动更新。

升级管理

原厂质保期 ISCCC获证级别

包括GUI、WEB界面、命令行界面等。支持远程集中管理功能。包括本地升级和远程在线升级;相同型 号、相同主版本的软件升级终身免费,升级内容包括产品主要版本的故障排除、版本维护、故障修复 、补丁、小版本升级

天融信防火墙NGFW4000快速配置手册

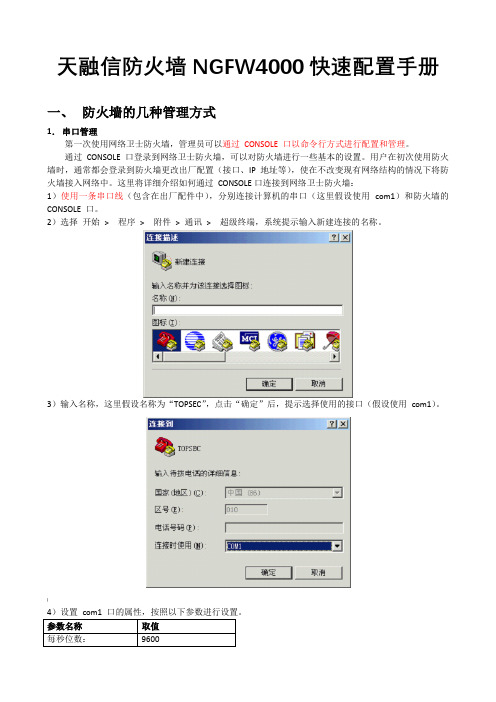

天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过CONSOLE 口以命令行方式进行配置和管理。

通过CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

这里将详细介绍如何通过CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用com1)和防火墙的CONSOLE 口。

2)选择开始> 程序> 附件> 通讯> 超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用com1)。

(参数名称取值每秒位数:9600数据位:8奇偶校验:无停止位:【15)成功连接到防火墙后,超级终端界面会出现输入用户名/密码的提示,如下图。

6)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“system telnetd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add mask ”命令添加管理IP地址4)、5)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET6)最后输入用户名和密码进行管理命令行如图:3.SSH管理SSH管理和TELNET基本一至,只不过SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any”命令添加管理权限2)在串口下用“system sshd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add mask ”命令添加管理IP地址4)然后用各种命令行客户端(如putty命令行)管理:5)]6)最后输入用户名和密码进行管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加。

天融信防火墙NGFW4000配置手册簿

天融信防火墙NGFW4000快速配置手册目录一、防火墙的几种管理方式 (6)1.串口管理 (6)2.TELNET管理 (8)3.SSH管理 (9)4.WEB管理 (10)5.GUI管理 (11)二、命令行常用配置 (17)1.系统管理命令(SYSTEM) (18)命令 (18)功能 (18)WEBUI界面操作位置 (18)二级命令名 (18)V ERSION (18)系统版本信息 (18)系统>基本信息 (18)INFORMATION (18)当前设备状态信息 (18)系统>运行状态 (18)TIME (18)系统>系统时间 (18)CONFIG (18)系统配置管理 (18)管理器工具栏“保存设定”按钮 (18)REBOOT (18)重新启动 (18)系统>系统重启 (18)SSHD (18)SSH服务管理命令 (18)系统>系统服务 (18)TELNETD (18)TELNET服务管理 (18)系统>系统服务命令 (18)HTTPD (18)HTTP服务管理命 (18)系统>系统服务令 (18)MONITORD (18)MONITOR (18)服务管理命令无 (18)2.网络配置命令(NETWORK) (18)3.双机热备命令(HA) (19)4.定义对象命令(DEFINE) (19)6.显示运行配置命令(SHOW_RUNNING) (20)7.保存配置命令(SAVE) (20)三、WEB界面常用配置 (21)1.系统管理配置 (21)A)系统> 基本信息 (21)B)系统> 运行状态 (22)C)系统> 配置维护 (22)D)系统> 系统服务 (22)E)系统> 开放服务 (23)F)系统> 系统重启 (23)2.网络接口、路由配置 (23)A)设置防火墙接口属性 (23)B)设置路由 (26)3.对象配置 (28)A)设置主机对象 (28)B)设置范围对象 (29)C)设置子网对象 (29)D)设置地址组 (30)E)自定义服务 (31)F)设置区域对象 (31)G)设置时间对象 (32)4.访问策略配置 (33)四、透明模式配置示例 (39)拓补结构: (39)1.用串口管理方式进入命令行 (39)2.配置接口属性 (39)3.配置VLAN (40)4.配置区域属性 (40)5.定义对象 (40)6.添加系统权限 (40)7.配置访问策略 (40)8.配置双机热备 (41)五、路由模式配置示例 (42)拓补结构: (42)1.用串口管理方式进入命令行 (42)2.配置接口属性 (42)3.配置路由 (43)4.配置区域属性 (43)5.配置主机对象 (43)6.配置访问策略 (43)7.配置双机热备 (43)一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过CONSOLE 口以命令行方式进行配置和管理。

天融信防火墙NGFW4000快速配置手册

天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

通过 CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

这里将详细介绍如何通过 CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用 com1)和防火墙的CONSOLE 口。

2)选择开始〉程序〉附件 > 通讯 > 超级终端,系统提示输入新建连接的名称.3)输入名称,这里假设名称为“TOPSEC",点击“确定”后,提示选择使用的接口(假设使用 com1)。

4)设置 com1 口的属性,按照以下参数进行设置。

参数名称取值每秒位数:9600数据位: 8奇偶校验: 无停止位: 15)成功连接到防火墙后,超级终端界面会出现输入用户名/密码的提示,如下图.6)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“system telnetd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1。

250 mask 255.255。

255。

0”命令添加管理IP地址4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET 192。

天融信防火墙NGFW4000配置手册[精品文档]

![天融信防火墙NGFW4000配置手册[精品文档]](https://img.taocdn.com/s3/m/875edf97c1c708a1284a447d.png)

天融信防火墙NGFW4000快速配置手册目录一、防火墙的几种管理方式 (4)1.串口管理 (4)2.TELNET管理 (5)3.SSH管理 (6)4.WEB管理 (7)5.GUI管理 (8)二、命令行常用配置 (13)1.系统管理命令(SYSTEM) (13)命令 (13)功能 (13)WEBUI界面操作位置 (13)二级命令名 (13)V ERSION (13)系统版本信息 (13)系统>基本信息 (13)INFORMATION (13)当前设备状态信息 (13)系统>运行状态 (13)TIME (13)系统时钟管理 (13)系统>系统时间 (13)CONFIG (13)系统配置管理 (13)管理器工具栏“保存设定”按钮 (13)REBOOT (13)重新启动 (13)系统>系统重启 (13)SSHD (13)SSH服务管理命令 (13)系统>系统服务 (13)TELNETD (13)TELNET服务管理 (13)系统>系统服务命令 (13)HTTPD (13)HTTP服务管理命 (13)系统>系统服务令 (13)MONITORD (14)MONITOR (14)服务管理命令无 (14)3.双机热备命令(HA) (14)4.定义对象命令(DEFINE) (14)5.包过滤命令(PF) (14)6.显示运行配置命令(SHOW_RUNNING) (14)7.保存配置命令(SAVE) (14)三、WEB界面常用配置 (15)1.系统管理配置 (15)A)系统> 基本信息 (15)B)系统> 运行状态 (15)C)系统> 配置维护 (16)D)系统> 系统服务 (16)E)系统> 开放服务 (17)F)系统> 系统重启 (17)2.网络接口、路由配置 (17)A)设置防火墙接口属性 (17)B)设置路由 (19)3.对象配置 (21)A)设置主机对象 (21)B)设置范围对象 (22)C)设置子网对象 (22)D)设置地址组 (23)E)自定义服务 (23)F)设置区域对象 (24)G)设置时间对象 (24)4.访问策略配置 (25)5.高可用性配置 (28)四、透明模式配置示例 (30)拓补结构: (30)1.用串口管理方式进入命令行 (30)2.配置接口属性 (30)3.配置VLAN (30)4.配置区域属性 (30)5.定义对象 (30)6.添加系统权限 (30)7.配置访问策略 (31)8.配置双机热备 (31)五、路由模式配置示例 (32)拓补结构: (32)1.用串口管理方式进入命令行 (32)2.配置接口属性 (32)3.配置路由 (32)4.配置区域属性 (32)6.配置访问策略 (32)7.配置双机热备 (33)一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

天融信防火墙NGFW4000快速配置手册

天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过CONSOLE 口以命令行方式进展配置和管理。

通过CONSOLE 口登录到网络卫士防火墙,可以对防火墙进展一些根本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置〔接口、IP 地址等〕,使在不改变现有网络构造的情况下将防火墙接入网络中。

这里将详细介绍如何通过CONSOLE口连接到网络卫士防火墙:1〕使用一条串口线〔包含在出厂配件中〕,分别连接计算机的串口〔这里假设使用1〕和防火墙的CONSOLE 口。

2〕选择开场> 程序> 附件> 通讯> 超级终端,系统提示输入新建连接的名称。

3〕输入名称,这里假设名称为“TOPSEC〞,点击“确定〞后,提示选择使用的接口〔假设使用1〕。

参数名称取值每秒位数:9600数据位:8奇偶校验:无停顿位: 15〕成功连接到防火墙后,超级终端界面会出现输入用户名/密码的提示,如下列图。

6〕输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进展配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进展TELNET管理,必须进展以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any〞命令添加管理权限2)在串口下用“system telnetd start〞命令启动TELNET管理效劳3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0〞命令添加管理IP地址4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET 192.168.1.2505)最后输入用户名和密码进展管理命令行如图:3.SSH管理SSH管理和TELNET根本一至,只不过SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any〞命令添加管理权限2)在串口下用“system sshd start〞命令启动TELNET管理效劳3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0〞命令添加管理IP地址4)然后用各种命令行客户端(如putty命令行)管理:192.168.1.2505)最后输入用户名和密码进展管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any〞命令添加。

天融信网络卫士防火墙NGFW4000-UF(TG-5030)

9

地址转换功能

支持双向NAT,支持静态和动态映射,支持PAT,支持服务器负载均衡,支持H323和SIP的NAT穿越;支持基于源/目的地址、接口、Metric的策略路由

10

高可性

支持双系统引导,当主系统损坏时,可以启用备用系统,不影响设备的正常使用;支持Watchdog功能;内置黑匣子,能导出设备健康运行记录,支持双机热备份;支持多种扩展协议,支持做DHCP服务器功能。支持IGMP组播协议,可有效地实现视频会议等多媒体应用。支持最大254个虚拟防火墙。

11

负载均衡

工作模式

支持透明模式、路由模式、综合模式;

5

多种身份认证方式

防火墙系统要支持多种、灵活的身份认证技术,至少包括/口令/OTP/Radius/TACACS+/Windows域/LDAP/SecurID/数字证书等。支持WEB Portal认证。

6

多种访问控制判断条件

防火墙系统能基于IP地址、端口、时间、用户名、文件、网址、关键字、MAC地址等多种方式进行访问控制。支持动态端口协议包括FTP、SQL*NET、TFTP、RPC(msrpc,dcerpc)以及RTSP、H.323、SIP、MMS、NETMEETING等视频协议。

13

路由支持

支持静态路由、动态路由。支持基于源/目的地址、接口、Metric的策略路由。支持单臂路由,可通过单臂模式接入网络,并提供路由转发功能。支持RIP、OSPF等动态路由协议,自身参与路由运算。

14

天融信Topsec_NGFW系列防火墙介绍

国家统计局

国家统计局网络安全工程自1999年开始组织运作,先后分二期实施完成。该项目包括省会城市 、计划单列市及统计调查队,全国共67个节点。安全内容包括防火墙、防病毒、数据加密、CA认证 中心、信息监控审计等内容,总投资2000多万元,该项目全部由天融信公司集成、实施、服务。并 保证了国家统计局第三次人口普查网络的安全应用。

国家航天部——神州五号项目

2003年备受海内外瞩目的神舟五号太空船发射成功,实现了中国人千年的飞天梦想。北京天融 信公司为总装航天指挥控制中心提供的4000百兆防火墙有效地保证了神舟五号返回系统网络的高度 安全,为其安全返航起到了关键性的保护作用。

国家外交部

外交部安全项目二期工程以及外交部国家联网安全工程,采用天融信公司的防火墙、加密机等 产品,并且覆盖到国际50多个国家或地区的200个节点。项目总金额800多万元,于2001年、2002年 分两期实施。

9

天融信 NGFW-UF-TG-5044(2)

序号 1 2 3 4 5 6 7 8 9 10 品牌 天融信 天融信 天融信 天融信 天融信 天融信 天融信 天融信 天融信 天融信 配件名称 模块 模块 模块 模块 模块 模块 模块 模块 模块 模块 技术参数 模块名称:IPSECVPN模块模块性能:支持无限隧道数,实际最大IPSEC 隧道数>12000加密速度>500M 备 注 :缺省含5个客户端IPSECVPNVRC-LICENCSE 模块名称:IPSECVPN-VRC-LICENCSE 模块性能:IPSEC VPN客户端 模块名称:SSLVPN模块;模块性能:用户数>3500,最大支持3500并发 用户;备 注 :缺省5个SSLVPN的License; 模块名称:SSLVPN-VRC-LICENSE 模块性能:SSLVPN客户端 模块名称:SSLVPN的扩展内存;模块性能:升级1G内存; 模块名称:防病毒模块;模块性能:支持1000用户,包含两年升级服 务;备 注 :到期后可续缴服务; 模块名称:防病毒模块升级;模块性能:防病毒模块的1年升级服务 模块名称:IDP扩展模块;模块性能:IPS性能>800Mbps,含1年IDP规 则库license; 模块名称:IDP扩展模块升级模块性能:IDP规则库1年升级license 模块名称:WEB过滤库模块;模块性能:500万URL特征库,web特征库 默认1年;备 注 :可按需求购买web特征库;

天融信防火墙NGFW4000快速配置手册

天融信防火墙NGFW4000快速配置手册之巴公井开创作一、二、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理.通过 CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置.用户在初度使用防火墙时,通常城市登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中.这里将详细介绍如何通过 CONSOLE 口连接到网络卫士防火墙:1)使用一条串口线(包括在出厂配件中),分别连接计算机的串口(这里假设使用 com1)和防火墙的 CONSOLE 口.2)选择开始 > 法式 > 附件 > 通讯 > 超级终端,系统提示输入新建连接的名称.3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用 com1).4)设置 com1 口的属性,依照以下参数进行设置.5)胜利连接到防火墙后,超级终端界面会呈现输入用户名/密码的提示,如下图.2.TELNET管理3.SSH管理1)最后输入用户名和密码进行管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加.2)WEB管理服务缺省是启动的,如果没有启动,也可用“system httpd start”命令翻开,管理员在管理主机的浏览器上输入防火墙的管理 URL,例如:https://192.168.1.250,弹出如下的登录页面.输入用户名密码后(网络卫士防火墙默认出厂用户名/密码为:superman/talent),点击“提交”,就可以进入管理页面.5.GUI管理GUI图形界面管理跟WEB界面一样,只是,在管理中心中集成了一些平安工具,如监控,抓包,跟踪等1)装置管理中心软件2)运行管理软件3)右击树形“TOPSEC管理中心”添加管理IP4)右击管理IP地址,选择“管理”,输入用户名和密码进行管理5)也可右击管理IP地址,选择“平安工具”,进行实时监控选择:平安工具连接监控点击启动,在弹出的窗口中增加过滤条件,可用缺省值监控所有连接.选中增加的过滤条件,点设置就可以看到实时的监控效果了,如下图:三、命令行经常使用配置(注:用串口、TELNET、SSH方式进入到命令行管理界面,天融信防火墙命令行管理可以完成所有图形界面管理功能,命令行支持TAB键补齐和TAB键帮手,命令支持多级把持,可以在系统级,也就是第一级直接输入完整的命令;也可以进入相应的功能组件级,输入对应组件命令.具体分级如下表:)系统级系统级为第一级,提供设备的基本管理命令.CLI管理员登录后,直接进入该级,显示为:TopsecOS#.组件级组件级为第二级,提供每个平安组件(SE)所独占的管理命令.在系统级下,TopsecOS #<tab> 按 tab键,则显示出平安组件级命令见下表.1.系统管理命令(SYSTEM)在命令行下一般用SYSTEM命令来管理和检查系统配置:2.网络配置命令(NETWORK)3.双机热备命令(HA)HA LOCAL <ipaddress> 设置 HA接口的本机地址HA PEER <ipaddress> 设置 HA接口的对端地址HA PEERSERIAL <string> 设置 HA接口的对真个 licence 序列号HA NO <local|peer|peerserial> 复位 HA接口的本机地址/对端地址/对端 licence序列号HA PRIORITY <primary|backup> 设定 HA 优先级是主机优先还是备份机优先(默认为 backup,即如果同时启动主机成为活HA SHOW <cr> 检查 HA的配置信息HA ENABLE<cr> 启动 HAHA DISABLE<cr> 停用 HAHA CLEAN<cr> 清除 HA配置信息HA SYNC <frompeer|topeer> HA同步(从对端机上同步配置/同步配置到对端机上)4.界说对象命令(DEFINE)5.包过滤命令(PF)增加一条服务访问规则SERVICEADDname<gui|snmp|ssh|monitor|ping|telnet|tosids|pl uto|auth|ntp|update|otp|dhcp|rip|l2tp|pptp|webui|vrc|vdc> area <string> <[addressid <number>]| [addressname <addr_name>]>6.显示运行配置命令(SHOW_RUNNING)SHOW_RUNNING7.保管配置命令(SAVE)SAVE四、WEB界面经常使用配置用浏览器或者集中管理中心登录到WEB管理界面如下:1.系统管理配置在“系统”下,可以显示或配置系统相关设置A)系统 > 基本信息显示系统的型号、版本、功能模块、接口信息等等:B)系统 > 运行状态检查系统的运行状态,包括CPU、内存使用情况和以后连接数等C)系统 > 配置维护上传或下载配置文件D)系统 > 系统服务系统服务在本系统中主要是指监控服务、SSH 服务、Telnet服务和 HTTP服务.TOS系统提供了对这些服务的控制(启动和停止)功能,其具体的把持如下:E)系统 > 开放服务添加或检查系统权限,包括WEB管理、GUI管理、TELNET管理、SSH管理、监控等等F)系统 > 系统重启2.网络接口、路由配置A)设置防火墙接口属性用户可以对网络卫士防火墙的物理接口的属性进行设置,具体步伐如下:1)在管理界面左侧导航菜单中选择网络 > 物理接口 ,可以看到防火墙的所有物理接口,如下图所示,共有三个物理接口:Eth0、Eth1、Eth2.2)如果要将某端口设为路由模式,点击该端口后的路由修改图标“”,弹出“设定路由”对话框,如下图所示.可以为某个端口设置多个 IP 地址,点击“添加配置”按钮,添加接口的 IP 地址.如果选择“hastatic”,暗示双机热备的两台设备在进行主从切换时,可以保管原来的地址不变,否则,从墙的地址将被主墙覆盖.网络卫士防火墙不支持分歧的物理接口配置相同的 IP地址或 IP 地址在同一子网内.3)如果要将某端口设交换模式,点击该端口后的交换修改图标“”,弹出“交换”设置窗口,如下图所示.首先,需要确定该接口的类型是“Access”还是“Trunk”.如果是“Access”接口,则暗示该交换接口只属于一个 VLAN,需要指定所属的 VLID 号码,如上图所示.如是“Trunk”接口,则设置参数界面如下图所示.上图参数说明如下表所示:点击“提交设定”则完成接口从路由模式向交换模式的转换.4)点击“其他”按钮,可以设置接口的其他信息,如下图. B)设置路由用户可以在网络卫士防火墙上设置战略路由及静态路由,具体步伐如下:1)在左侧导航菜单中选择网络 > 静态路由,可以看到已经添加的战略路由表以及系统自动添加的静态路由表,如下图所示.2)设置战略路由,点击“添加战略路由”,如下图所示.其中“网关”为下一跳路由器的入口地址,“端口”指定了从防火墙设备的哪一个接口(包括物理接口和 VLAN 虚接口)发送数据包.Metric 为接口跃点数,默认为 1.如果选择“NAT 后的源”为“是”,暗示战略路由的源地址为 NAT 后的地址,战略路由添加胜利后的“标识表记标帜”一栏显示为“UGM”.默认为“否”,战略路由添加胜利后的“标识表记标帜”一栏显示为“U”.3)设置完成后,点击“提交设定”按钮,如果添加胜利会弹出“添加胜利”对话框.点击“取消返回”则放弃添加,返回上一界面.若要删除某路由项,点击该路由项所在行的删除图标“”进行删除.4)移动战略路由.由于战略执行为第一匹配原则,则战略的顺序与战略的逻辑相关,在此可以改变添加战略时候的缺省的执行顺序(依照添加顺序排列).具体设置方法为:在战略路由表中点击要移动的路由选项(例如要移动战略路由102)后的“移动”图标按钮 ,进入如下界面.在第一个下拉框中选择参考位置路由,第二个下拉框中则是选择将以后路由移动到参考路由之前还是之后.例如:要将路由 102 移动到路由 101 之前,则第一个下拉框选择ID“101”,第二个下拉框选择“之前”,点击“提交设定”按钮,则弹出移动胜利对话框.点击“确定”返回路由界面,可以看到路由 102 已经移动到了 101 之前,如下图所示.3.对象配置A)设置主机对象选择对象 > 地址对象 > 主机对象,右侧界面显示已有的主机对象,如下图所示.点击“添加配置”,系统呈现添加主机对象属性的页面,如下图所示.B)设置范围对象选择对象 > 地址对象 > 地址范围,右侧界面显示已有的地址范围对象,如下图所示.点击“添加配置”,进入地址范围对象属性的页面,如下图所示. C)设置子网对象选择对象 > 地址对象 > 子网对象,在右侧页面内显示已有的子网地址对象,如下图所示.D)设置地址组分歧的地址对象可以组合为一个地址组,用作界说战略的目的或源.地址组的支持增强了对象管理的条理性,使管理更加灵活.设置地址组对象的步伐如下:1)选择对象 > 地址对象 > 地址组,在右侧页面内显示已有的地址组对象,如下图所示.2)选择“添加配置”,系统呈现如下图所示的页面.E)自界说服务当预界说的服务中找不到我们需要的服务端口时,我们可以自己界说服务端口:1)选择对象 > 服务对象 > 自界说服务,点击“添加配置”,系统呈现如下页面.2)输入对象名称后,设置协议类型及端口号范围.3)点击“提交设定”,完成设置.F)设置区域对象系统支持区域的概念,用户可以根据实际情况,将网络划分为分歧的平安域,并根据其分歧的平安需求,界说相应的规则进行区域鸿沟防护.如果不存在可匹配的访问控制规则,网络卫士防火墙将根据目的接口所在区域的权限处置该报文.设置区域对象,具体把持如下:1)选择对象 > 区域对象,显示已有的区域对象.防火墙出厂配置中缺省区域对象为 AREA_ETH0,并已和缺省属性对象 eth0 绑定,而属性对象 eth0 已和接口eth0 绑定,因此出厂配置中防火墙的物理接口 eth0 已属于区域 AREA_ETH0.2)点击“添加配置”,增加一个区域对象,如下图所示.在“对象名称”部份输入区域对象名称;在“权限选择”部份设定和该区域所属属性绑定的接口的缺省属性(允许访问或禁止访问).在“选择属性”部份的左侧文本框中选择接口,然后点击添加该区域具有的属性,被选接口将呈现在右侧的“被选属性”文本框中,可以同时选择一个或多个.3)设置完成后,点击“提交设定”按钮,如果添加胜利会弹出“添加胜利”对话框.4)点击“取消返回”则放弃添加,返回上一界面.5)若要修改区域对象的设置,点击该区域对象所在行的修改图标“”进行修改.6)若要删除区域对象,点击该区域对象所在行的删除图标“”进行删除.G)设置时间对象用户可以设置时间对象,以便在访问控制规则中引用,从而实现更细粒度的控制.比如,用户希望针对工作时间和非工作时间设置分歧的访问控制规则,引入时间对象的概念很容易解决该类问题.设置时间对象,具体把持如下:1)选择对象 > 时间对象,点击“添加配置”,系统呈现如下页面.2)依次设置“对象名称”、“每周时段”和“每日时段”.3)最后点击“提交设定”,完成对象设置.新添加的对象将显示在时间对象列表中,如下图所示.4)对已经添加的时间对象,可以点击修改图标修改其属性,也可以点击删除图标删除该对象.4.访问战略配置用户可以通过设置访问控制规则实现灵活、强年夜的三到七层的访问控制.系统不单可以从区域、VLAN、地址、用户、连接、时间等多个层面对数据报文进行判别和匹配,而且还可以针对多种应用层协议进行深度内容检测和过滤.与报文阻断战略相同,访问控制规则也是顺序匹配的,但与其分歧,访问控制规则没有默认规则.也就是说,如果没有在访问控制规则列表的末尾添加一条全部拒绝的规则的话,系统将根据目的接口所在区域的缺省属性(允许访问或禁止访问)处置该报文.界说访问规则,把持步伐如下:1)选择防火墙引擎 > 访问控制,点击“添加配置”,进入访问控制规则界说界面.表中“ID”为每项规则的编号,在移动规则顺序时将会使用.“控制”中的图标和 ,分别暗示该项规则是否启用.2)界说是否启用该访问控制规则(默认为启用该规则),以及访问权限.访问权限界说了是否允许访问由规则源到规则目的所指定的服务. 3)界说规则的源规则的源既可以是一个已经界说好的 VLAN 或区域,也可以细化到一个或多个地址对象以及用户组对象,如下图所示.图中“选择源”右侧的按钮为正序排列和倒序排列,用户可以方便的顺次查找项目.另外,用户还可以选择相应的服务,即设置源端口,如下图所示. 4)界说规则的目的规则的目的既可以是一个已经界说好的 VLAN 或区域,也可以细化到一个或多个地址对象以及用户组对象,如下图所示.另外,用户还可以设置进行地址转换前的目的地址,如下图所示. 5)界说服务选择访问规则包括的服务,如果用户需要制定的服务没有包括在服务列表中,可以通过添加自界说服务添加所需服务.如果没有选择任何服务,则系统默认为选择全部服务.6)界说辅助选项各项参数说明如下:7)点击“提交设定”完成该条访问控制规则的设定.8)用户可以点击“修改”按钮,对现有规则进行编纂.可以点击“拔出”按钮,在现有规则间拔出一条新规则.8)点击“清空配置”,可以清除所有的访问控制规则,便于重新配置.9)需要更改规则的匹配顺序时点击该规则右侧“移动”按钮,如下图所示.用户可以选择相应 ID、位置,移动战略.完成后点击“提交设定”保管或“取消返回”放弃移动.5.高可用性配置配置网络卫士防火墙双机热备的步伐如下:1)选择系统 > 高可用性,进入高可用性设置页面,如下图所示. 2)设置主/从设备参数,参数说明请拜会下表.3)点击“提交设定”,完成双机热备设置.五、透明模式配置示例拓补结构:1.用串口管理方式进入命令行用WINDOWS自带的超级终端或者SecureCRT软件,使用9600的速率,用串口线连接到防火墙,用户名是superman,密码是talent.(具体方法见第一节),下面是具体配置,加粗显示的为命令行.2.配置接口属性将ETH0口配置为交换模式:network interface eth0 switchport配置ETH0口的METRIC值,用于计算双机热备的权值:network interface eth0 hametric 100将ETH1口配置为交换模式:network interface eth1 switchport配置ETH1口的METRIC值,用于计算双机热备的权值:network interface eth1 hametric 100配置ETH2口的METRIC值,用于计算双机热备的权值:network interface eth2 hametric 100将没有使用的ETH2口关闭:network interface eth2 shutdown配置同步接口ETH3的IP地址和HA标识表记标帜:network interface eth3 ip add 11.1.1.1 mask255.255.255.252 hastatic label 0配置ETH3口的METRIC值,用于计算双机热备的权值:network interface eth3 hametric 1003.配置VLAN添加VLAN1:network vlan add id 1为VLAN1添加IP地址:network interface vlan.0001 ip add 192.168.1.250 mask 255.255.255.0 label 04.配置区域属性将区域缺省访问权限为禁止define area add name area_eth0 attribute 'eth0 ' access offdefine area add name area_eth1 attribute 'eth1 ' access off5.界说对象界说主机地址对象define host add name 192.168.1.10 ipaddr '192.168.1.10 ' macaddr 00:19:21:50:15:1fdefine host add name 192.168.1.20 ipaddr '192.168.1.20 ' 界说时间对象define schedule add name 上班时间 week 12345 start 08:00end 18:006.添加系统权限为ETH0口添加TELNET权限pf service add name telnet area area_eth0 addressname any 7.配置访问战略允许192.168.1.10在'上班时间 '访问192.168.1.20的PING FTP SSH TELNET SMTP DNS_Query TFTP HTTP POP3 NETBIOSSSN(TCP) MICROSOFTDS(TCP) MSTerminal这些服务:firewall policy add action accept srcarea 'area_eth0 ' dstarea 'area_eth1 ' src '192.168.1.10 ' dst'192.168.1.20 ' service 'PING FTP SSH TELNET SMTPDNS_Query TFTP HTTP POP3 NETBIOSSSN(TCP) MICROSOFTDS(TCP) MSTerminal ' schedule '上班时间 '8.配置双机热备配置本机同步IP配置对端机器同步IP启动双机热备功能ha enable注:配置好一台防火墙后,我们要配置另一台热备的防火墙,其配置基本上与致,唯一分歧的只有两个处所,一个是同步接口ETH3的IP地址为11.1.1.2;另一个是双机热备配置中的本机同步IP和对端机器同步IP相反,本机IP为11.1.1.2,对端机器IP为11.1.1.1,完成配置之后,我们先接好心跳线,将两台防火墙的ETH3口连接,然后接上其他接口的网线,到此透明模式的双机热备配置完成.六、路由模式配置示例拓补结构:1.用串口管理方式进入命令行方法同上面的透明模式.2.配置接口属性配置ETH0口的IP地址:network interface eth0 ip add 192.168.1.250 mask 255.255.255.0 label 0配置ETH0口的METRIC值,用于计算双机热备的权值:network interface eth0 hametric 100配置ETH1口的IP地址:network interface eth1 ip add 192.168.2.250 mask 255.255.255.0 label 0配置ETH1口的METRIC值,用于计算双机热备的权值:network interface eth1 hametric 100配置ETH2口的METRIC值,用于计算双机热备的权值:network interface eth2 hametric 100将没有使用的ETH2口关闭:network interface eth2 shutdown配置同步接口ETH3的IP地址和HA标识表记标帜:network interface eth3 ip add 11.1.1.1 mask 255.255.255.252 hastatic label 0配置ETH3口的METRIC值,用于计算双机热备的权值:network interface eth3 hametric 1003.配置路由配置到192.168.3.0/24网段的路由:配置到192.168.4.0/24网段的路由:4.配置区域属性将区域缺省访问权限为禁止define area add name area_eth0 attribute 'eth0 ' access offdefine area add name area_eth1 attribute 'eth1 ' access off5.配置主机对象define host add name 192.168.1.10 ipaddr '192.168.1.10 ' macaddr 00:19:21:50:15:1fdefine host add name 192.168.1.20 ipaddr '192.168.1.20 ' 6.配置访问战略允许192.168.1.10访问192.168.1.20的PING FTP SSH TELNET SMTP DNS_Query TFTP HTTP POP3 NETBIOSSSN(TCP) MICROSOFTDS(TCP) MSTerminal这些服务:firewall policy add action accept srcarea 'area_eth0 ' dstarea 'area_eth1 ' src '192.168.1.10 ' dst'192.168.1.20 ' service 'PING FTP SSH TELNET SMTPDNS_Query TFTP HTTP POP3 NETBIOSSSN(TCP) MICROSOFTDS(TCP) MSTerminal '7.配置双机热备配置本机同步IP配置对端机器同步IP启动双机热备功能ha enable注:配置好一台防火墙后,我们要配置另一台热备的防火墙,其配置基本上与致,唯一分歧的只有两个处所,一个是同步接口ETH3的IP地址为11.1.1.2;另一个是双机热备配置中的本机同步IP和对端机器同步IP相反,本机IP为11.1.1.2,对端机器IP为11.1.1.1,完成配置之后,我们先接好心跳线,将两台防火墙的ETH3口连接,然后接上其他接口的网线,到此透明模式的双机热备配置完成.。

天融信NGFW4000-UF千兆防火墙白皮书

网络卫士防火墙系统NGFW4000-UF系列产品说明天融信TOPSEC® 北京市海淀区上地东路1号华控大厦 100085电话:+8610-82776666传真:+8610-82776677服务热线:+8610-8008105119http: //版权声明本手册的所有内容,其版权属于北京天融信公司(以下简称天融信)所有,未经天融信许可,任何人不得仿制、拷贝、转译或任意引用。

本手册没有任何形式的担保、立场倾向或其他暗示。

若因本手册或其所提到的任何信息引起的直接或间接的资料流失、利益损失,天融信及其员工恕不承担任何责任。

本手册所提到的产品规格及资讯仅供参考,有关内容可能会随时更新,天融信恕不承担另行通知之义务。

版权所有不得翻印© 1995-2009天融信公司商标声明本手册中所谈及的产品名称仅做识别之用,而这些名称可能属于其他公司的注册商标或是版权,其他提到的商标,均属各该商标注册人所有,恕不逐一列明。

TopSEC®天融信信息反馈NGFW 4000-UF系列产品说明目录1产品概述 (1)2关键技术 (2)1)灵活的接口扩展能力 (2)2)安全高效的TOS操作系统 (2)3)集成多种安全引擎:FIREWALL+IPSEC+SSL+ANTIVIRUS+IPS (3)4)完全内容检测CCI技术 (3)3产品特点介绍 (3)4产品功能 (9)5运行环境与标准 (15)6典型应用 (17)1)典型应用一:在大型网络中的应用 (17)2)典型应用二:虚拟防火墙应用 (18)3)典型应用三:AA模式双机热备 (19)7产品资质 (20)1产品概述网络卫士系列防火墙NGFW4000-UF(NetGuard FireWall)系列产品,是天融信公司积累多年网络安全产品开发与实践经验的应用最为广泛的千兆防火墙。

它继承了天融信公司十多年来在安全产品研发中的积累的多项成果,以自主知识产权的网络安全操作系统TOS (Topsec Operating System)为系统平台,采用开放性的系统架构及模块化的设计思想,充分体现了天融信公司在长期的产品开发和市场推广过程中对于用户需求的深刻理解。

全新的天融信防火墙NGFW的配置

全新的天融信防火墙N G F W的配置The document was prepared on January 2, 2021全新的天融信防火墙NGFW4000_配置配置一台全新的NGFW4000,配置完后,内网用户10.10.1.0/24和/24可以通过防火墙上网,外网用户可以通过访问防火墙的外网接口地址来访问内网的WEB服务器,并且内网用户也可以通过WEB 服务器的外网地址进行访问.网络说明:防火墙外网接口地址:/30防火墙内网接口地址:/30核心交换机防火墙VLAN:/30核心交换机用户群A的VLAN:10.10.1.0/24核心交换机用户群B的VLAN:/24用户群A的默认网关:用户群B的默认网关:防火墙至出口的默认网关:/30核心交换机至防火墙的默认网关:内网WEB服务器地址:/32通过防火墙映射成公网地址简单拓扑图如下:这里着重介绍的是出口防火墙的配置,从上图中可以看出,防火墙位于核心交换机至INTERNET 出口的中间.我们首先需通过某种方式对防火墙进行管理配置.1、连接防火墙首先查看防火墙的出厂随机光盘,里面其中有个防火墙安装手册,描述了防火墙的出厂预设置:管理用户管理员用户名 superman 管理员密码 talent 或系统参数设备名称 TopsecOS同一管理员最多允许登录失败次数 5最大并发管理数目 5最大并发管理地点 5同一用户最大登录地点 5空闲超时 3 分钟物理接口Eth0或LAN 口 IP:/24其他接口 Shutdown服务访问控制WEBUI 管理通过浏览器管理防火墙:允许来自Eth0或LAN 口上的服务请求GUI 管理通过TOPSEC 管理中心:允许来自Eth0或LAN 口上的服务请求SSH通过SSH 远程登录管理:允许来自Eth0或LAN 口上的服务请求升级对网络卫士防火墙进行升级:允许来自Eth0或LAN 口上的服务请求PINGPING 到网络卫士防火墙的接口IP 地址或VLAN虚接口的IP 地址:允许来自Eth0或LAN 口上的服务请求其他服务禁止地址对象地址段名称 any地址段范围 0.0.0.0 –区域对象区域对象名称 area_eth0绑定属性 eth0权限允许日志日志服务器IP 地址 IP:.日志服务器开放的日志服务端口 UDP 的514 端口高可用性HA关闭从中可以看出,管理口为ETH0口,地址为,我们将一台电脑直接与ETHO接口相连,然后配置一个段的地址,然后在浏览器上访问,就进入了WEB管理界面如出现安装证书问题,直接点继续浏览此网站,如下.2、配置防火墙接口将ETH1配置成外网接口,ETH2配置成内网接口,依次选择左边菜单的“网络管理”->“接口”,在ETH1接口一行点击最后的蓝色图标,如下图,进入ETH1接口配置模式.然后输入外网地址,接口模式为“路由”,最后点“确定”,如下图.同理,将ETH2接口地址设置成内网地址:3、路由配置这里有两种路由要写,一是至外网出口的默认路由,下一跳为,还有一种是至内网核心交换机的回程路由,共有两条,下一跳都是指向.依次选择左边菜单的“网络管理”->“路由”,然后点击“添加”,添加一条至外网的默认路由,如下.再依次添加两条回程路由:这样,出去的路由有了,回去的路由也有了.4、访问控制默认防火墙是阻止所有经过的包,所以需对访问控制项进行设置.点击菜单的“防火墙”->“访问控制”,点击“添加”按扭,如下图就出现了添加窗口,在源窗口和目的窗口均选择“ANY范围”,“服务”不选包含所有服务,“选项”默认,直接点击确定.这样,就允许所有的数据经过防火墙了.当然,可以通过详细的设置来控制不同网段的电脑,这里就不在叙述了.5、配置地址转换NAT首先新建“区域”,选择菜单的“资源管理”->“区域”,点击添加,将内、外网的区域新建好.下来配置源地址转换,选择“防火墙”->“地址转换”,点击添加,选择“源地址”转换,在源选项上,将“高级”的钩打上,然后将“neiwang”移至“已选源AREA”,如下图:在目标选项上,将“高级”的钩打上,然后将“waiwang”移至“已选目的AREA”,如下图:在“服务”选项上,不选择任何服务,这样就表示包含所有服务.在“源地址转换为:”选项中,选择“ETH1属性”,如下图.配置到此,内网用户已经可以通过防火墙上INTERNET了.接下来配置目的地址转换,让外网的用户可以访问内网的WEB服务器10.10.1.200.6、内网WEB服务器映射选择菜单“资源管理”->“地址”,选择添加,将10.10.1.200添加至地址栏中,命名为-server,如下图.然后选择“防火墙”->“地址转换”,选择添加,弹出对话框,然后选择“目的转换”选项,在“源”选项上,选择“ANY”:在“目的”选项上,选择“ETH1”:“服务”选项不选,“目的地址转换为”选择刚才新建的“-server”地址,“目的端口转换为”选择“不转换”,如下.这样,外网用户通过浏览器访问防火墙外网接口的地址时,就可以浏览到内网10.10.1.200网站服务器上的内容了.最后点击页面右上角的“保存配置”按扭.。

天融信防火墙NGFW4000快速配置手册

天融信防火墙N G F W4000快速配置手册work Information Technology Company.2020YEAR天融信防火墙NGFW4000快速配置手册一、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。

通过 CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

这里将详细介绍如何通过 CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用 com1)和防火墙的 CONSOLE 口。

2)选择开始 > 程序 > 附件 > 通讯 > 超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用 com1)。

4)设置 com1 口的属性,按照以下参数进行设置。

参数名称取值每秒位数:9600数据位:8奇偶校验:无停止位:1/密码的提示,如下图。

6)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火墙。

登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。

2.TELNET管理TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置:1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限2)在串口下用“system telnetd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0”命令添加管理IP地址4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET 192.168.1.2505)最后输入用户名和密码进行管理命令行如图:3.SSH管理SSH管理和TELNET基本一至,只不过SSH是加密的,我们用如下步骤管理:1)在串口下用“pf service add name ssh area area_eth0 addressname any”命令添加管理权限2)在串口下用“system sshd start”命令启动TELNET管理服务3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0”命令添加管理IP地址4)然后用各种命令行客户端(如putty命令行)管理:192.168.1.2505)最后输入用户名和密码进行管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加。

天融信防火墙NGFW4000快速配置手册

天融信防火墙NGFW4000快速配置手册一、令狐采学二、防火墙的几种管理方式1.串口管理第一次使用网络卫士防火墙,管理员可以通过CONSOLE 口以命令行方式进行配置和管理。

通过 CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。

用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。

这里将详细介绍如何通过 CONSOLE口连接到网络卫士防火墙:1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用 com1)和防火墙的 CONSOLE 口。

2)选择开始 > 程序 > 附件 > 通讯 > 超级终端,系统提示输入新建连接的名称。

3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用 com1)。

4)设置 com1 口的属性,按照以下参数进行设置。

5)成功连接到防火墙后,超级终端界面会出现输入用户名/密码的提示,如下图。

2.TELNET管理3.SSH管理1)最后输入用户名和密码进行管理命令行如图:4.WEB管理1)防火墙在出厂时缺省已经配置有WEB界面管理权限,如果没有,可用“pf service add name webui area area_eth0 addressname any”命令添加。

2)WEB管理服务缺省是启动的,如果没有启动,也可用“system httpd start”命令打开,管理员在管理主机的浏览器上输入防火墙的管理 URL,例如:https://192.168.1.250,弹出如下的登录页面。

输入用户名密码后(网络卫士防火墙默认出厂用户名/密码为:superman/talent),点击“提交”,就可以进入管理页面。

5.GUI管理GUI图形界面管理跟WEB界面一样,只是,在管理中心中集成了一些安全工具,如监控,抓包,跟踪等1)安装管理中心软件2)运行管理软件3)右击树形“TOPSEC管理中心”添加管理IP4)右击管理IP地址,选择“管理”,输入用户名和密码进行管理5)也可右击管理IP地址,选择“安全工具”,进行实时监控选择:安全工具连接监控点击启动,在弹出的窗口中增加过滤条件,可用缺省值监控所有连接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

47

百兆产品:NGFW4000 TG-4424

TOS操作系统

小包线速

最大配臵为8个端口,包括标配4个10/100BASE-TX口,2个扩展插槽 支持IPSEC VPN/VRC、SSL VPN、ANTIVIRUS、TA/TA-LIC等功能模块

支持TopSEC-FWME-2 接口模块

48

NGFW4000 TG-4424

TOS操作系统 最大配臵为26个接口,包括3个可插拨的扩展槽和2个10/100BASE-T接口 (可作为HA口和管理口); 支持IPSEC VPN/VRC、SSL VPN、ANTIVIRUS、TA/TA-LIC等功能模块

46

TG-4430

•整机吞吐量>2.6G •整机小包吞吐量>1.2G •延时<25us •每秒新建连接>55000 •最大并发连接数>1500000

CPU

Flash

TOS

„„ 可编程 七层过滤 模块 状态 核检测 VPN QoS

NAT 交换 路由

TAPF技术,减少 CPU对数据处理 自行开发,多 过程的干预,实 策略授权 项专利 现报文快速转发。 可编程ASIC,集 成全面FW功能, 网络数据 负责数据高速处 理和转发。 大容量二级缓存, 存放所有临时表项, 无须与内存交互, 模块化、层 全功能硬件加 充分提高性能。 次化、可持 速,TAPF,大 一级缓存 接口控制二级缓存

23

完善的防火墙产品线

猎豹II

4000-UF中端

性 能

4000-UF低端 猎豹I

4000百兆线速

4000中端 4000低端

ARES机架型

ARES桌面

SOHO

分支机构

小企业

24

中型企业

大型企业/电信

猎豹 Cheetah —— 独有TopASIC技术的高性能防火墙

高性能CPU, 负责系统管理 和策略授权。 NVRam 内存

Internet

进行认证 OTP 认证服务器

Zhanglongyong

RADIUS服务器

********

将认证结果 传给防火墙

防火墙将认证信息传 给真正的RADIUS服务 器

18

根据认证结果决定用 户对资源的访问权限

虚拟防火墙

19

Topsec Policy Management

.vpn(根域)

ROOT管理员

11

自主安全操作系统TOS

12

完全内容检测CCI

1000

垃圾邮件

完全内容检测

CCI

蠕虫 木马

处理能力

100

深度包检测

10 DPI

病毒 社会学攻击

1

1990

状态检测

SI 1995 2000 2005

拒绝服务攻击

SI —Stateful Inspection DPI—Deep Packet Inspection CCI—Complete Content Inspection

.NewYork(一级域)

.Paris(一级域)

一级管理员

.abc(二级域)

VPN设备 移动用户

.abc(二级域)

VPN设备

移动用户

VPN设备

移动用户

二管理员

统一策略管理 统一状态监控 远程配置管理 拓扑可视化显示 远程配置管理 远程用户管理 报表系统 设备流量管理 设备日志审计 双机热备 设备软件集中升级 报警系统 可视化策略编辑 设备信息管理 设备配置版本管理

29

猎豹II系列, TG-5664

TG-5664

•整机吞吐量>8G •整机小包吞吐量>6G •延时<4.5us •每秒新建连接>96000 •最大并发连接数>2200000

30

猎豹II系列, TG-5564

TG-5564

•整机吞吐量>7G •整机小包吞吐量>5G •延时<4.5us •每秒新建连接>76000 •最大并发连接数>2200000

完全自主产权

ASIC

续升级

容量L2缓存

稳定可靠

全线速性能

TopASICTM 构建新一代防火墙

25

全线速转发

芯片容量:主芯片处理能力 芯片 主板 系统容量:产品实际处理能力

端口

猎豹II TG-5664/5564/5464 猎豹I TG-5328/4628

系统容量(总吞吐量)

核心芯片容量(TopASIC™总吞吐量 ) 千兆小包(64Byte)转发率 千兆大包(1518Byte)转发率 百兆小包(64Byte)转发率 百兆大包(1518Byte)转发率

TopPolicy分级管理功能

20

软件模块化设计

21

灵活的硬件模块化设计

防火墙接口模块

防火墙机箱与引擎

防火墙模块封装板

1. 2.

根据需要可以通过扩充模块,增加端口的数量 根据需要可以选择 处理能力更好的机箱与引擎

22

目录

网络安全面临的问题 防火墙解决的问题 天融信防火墙的特点 天融信防火墙产品介绍 天融信防火墙功能介绍 天融信防火墙应用举例

14

“CleanVPN”技术

病毒文件通过VPN 设备检测阻断

加密数据通道

病毒文件通过VPN 设备检测阻断

Internet

检测引擎

Virus Code Red

检测引擎

Code Red Virus

加密引擎

加密引擎

总部

分 支 受保护网络 受保护网络

15

SSL VPN

SSL 协议密文 解密 明文数据

SSL 协议密文

网络卫士防火墙NGFW系列

天融信公司

1

目录

网络安全面临的问题 天融信公司的解决方案 天融信防火墙的特点 天融信防火墙产品介绍 天融信防火墙功能介绍 天融信防火墙应用举例

2

网络安全面临的问题

网络规模愈来愈大,薄弱点越来越多 以蠕虫(Worm)为代表的网络病毒成为传播热点 高性能网关越来越迫切 网关安全仍然是用户最关心的安全点 “完全检测防火墙”到来

3

网络越来越复杂,薄弱点越来越多

接入网络的设备越来越多。 ������ 分支机构需要访问总部资源。

•接入网络的设备越来越多。 •分支机构需要访问总部资源

•整体网络中的“短板”越 来越多。 潜在的损失也越来越大。

4

高性能网关越来越迫切

5

网关安全仍然是用户最关心的安全点

*来源:IDC,2006

43

TG-5030

•整机吞吐量>5G •整机小包吞吐量>1.2G •延时<25us •每秒新建连接>55000 •最大并发连接数>2000000

44

x86平台系列4000-UF 注意问题

需要注意的是, x86平台系列4000-UF中SSL VPN和AV防病毒模块不能同时使用。

45

百兆高端产品:4000系列

TOS采用最新的CCI技术

状态检测只检查数据包的包头; 深度包检测可对数据包内容进行检查; 而CCI则可实时将网络层数据还原为完整的应用 层对象(如文件、网页、邮件等),并对这些完 整内容进行全面检查,实现彻底的内容防护。

13

强大的防病毒引擎

•引擎性能优异 •能够查杀多达25万余种的病毒 •病毒库全球同步更新 •能够为用户提供7 X 24小时防病毒服务。

•8个10/100Base-TX端口,1个HA专用接口+1个专用管 理接口 •整机吞吐量:800M •整机小包吞吐量:800M •每秒新建连接>45000 •最大并发连接数>1400000 •性能:小包线速

37

猎豹系列注意问题

需要注意的是,目前猎豹系列尚不支持SSL VPN和防病毒功能。 猎豹目前发布的是TOS3.2

35

猎豹系列, TG-460A

暂无实图,以实物为准

•10个10/100Base-TX端口,1个HA专用接口+1个专用 管理接口 •整机吞吐量:1G •整机小包吞吐量:1G •每秒新建连接>45000 •最大并发连接数>1400000 •性能:小包线速

36

猎豹系列, TG-4608

暂无实图,以实物为准

39

TG-5330

•整机吞吐量>12G •整机小包吞吐量:>2G •延时:<25us •每秒新建连接:>100000 •最大并发连接数:>2200000

40

TG-5230

•整机吞吐量>8G •整机小包吞吐量>1.8G •延时<25us •每秒新建连接>88000 •最大并发连接数>2200000

41

TG-5130

•整机吞吐量>6G •整机小包吞吐量>1.5G •延时<25us •每秒新建连接>55000 •最大并发连接数>2200000

42

千兆低端产品:4000-UF系列

TOS操作系统 最大配臵为26个接口,包括3个可插拨的扩展槽和2个10/100/1000BASE-T 接口(可作为HA口和管理口); 支持IPSEC VPN/VRC、SSL VPN、ANTIVIRUS、TA/TA-LIC等功能模块

33

猎豹系列, TG-5328

•整机吞吐量:2.8G •整机小包吞吐量:2.8G •每秒新建连接>54000 •最大并发连接数>1800000 •性能:整机小包全线速

34

猎豹系列, TG-4628

•整机吞吐量:>2.2G •整机小包吞吐量:>2.2G •每秒新建连接>45000 •最大并发连接数>1400000 •性能:小包线速