hidden softkey

获取隐蔽密码的方法

获取隐蔽密码的方法Have you ever found yourself in a situation where you need to access a hidden password? Maybe you forgot the password to an important account, or maybe you suspect someone is keeping secrets from you. No matter the reason, there are methods that can be used to retrieve hidden passwords. 你有没有发现自己需要获取一个隐藏密码的情形?也许你忘记了重要账户的密码,或者你怀疑有人对你隐瞒了什么。

无论原因是什么,都有方法可以用来检索隐藏密码。

One method to retrieve hidden passwords is through the use of keylogging software. This type of software records every keystroke made on a computer, including passwords entered by the user. By installing keylogging software on the target computer, you can easily capture any hidden passwords that are typed. However, it is important to note that using keylogging software without the user's consent is illegal in many jurisdictions and can result in severe consequences. 一种检索隐藏密码的方法是通过使用键盘记录软件。

博思安全产品:解决方案6000标准图形密码门禁说明书

uLarge graphical display with LED backlight, with real time clock and temperature displayuUp to 4 lines of 20 characters and icons, with dedicated On, OFF and PART keysuAlphanumeric text prompting / programming with custom installer static display screen u Adjustable volume, backlight and contrast uTerminal block connectionsThe Solution 6000 Graphic Code Pads have beenthoughtfully designed to provide everything you would expect a top-of-the-line security code pad and much more. The Code Pad is supplied in either a black or white plastic housing which is complimented by an electric blue LED backlighting of the keys and display.The striking appearance will compliment most modern interior designs while also offering advantage in dirty industrial installations. As with all code pads in the range they can be used with or without the hinged door to meet customer taste or requirements.Illuminated rubber keys allow for easy identification and operation in ambient light conditions and provide a positive feel to the user.Red and Green indicators are provided to easilyidentify the Armed and Disarmed modes of operation from a distance and the in-built sounder provides audible feedback via polyphonic-like signalling tones during system operation. The sounder volume is programmable and it also emits a sire sound during alarm conditions.FunctionsLarge back-lit graphical LCD displayOne of the most comprehensive displays available, the large back lit LCD display incorporates the latest pixel technology which graphically identifies all system conditions at a glance. Variable font sizes are used depending on the situation with important information being displayed in a large bold font, while up to 4 lines of text can be displayed when more information is required.At all times the user is prompted in alphanumeric text clearly identifying the current operating mode,enhancing feedback for trouble-free and simple operation.All system programmable features and options are displayed in full text on the code pad, allowing the system to be programmed and configured without referring to the manual.Adjustable contrast and backlightingDisplay screens can also be customised to show the installer logo or contact information when the system is in idle mode. Brightness and contrast levels areprogrammable via the code pad so the user can adjust the display to their desired optimum clarity.The entire display and key area is constantlyilluminated with a subtle glow. During operation thecode pad automatically switches to a brighter modefor easy use. The user may elect to fully extinguish thecode pad when not in user.Technical specificationsPower RequirementsEnclosureEnvironmental ConsiderationsOrdering informationCP700B Solution 6000 Graphic Keypad - WhiteOrder number CP700BCP710B Solution 6000 Graphic Keypad - BlackOrder number CC710B2Represented by:Americas:Europe, Middle East, Africa:Asia-Pacific:China:America Latina:Bosch Security Systems, Inc. 130 Perinton Parkway Fairport, New York, 14450, USA Phone: +1 800 289 0096 Fax: +1 585 223 9180***********************.com Bosch Security Systems B.V.P.O. Box 800025617 BA Eindhoven, The NetherlandsPhone: + 31 40 2577 284Fax: +31 40 2577 330******************************Robert Bosch (SEA) Pte Ltd, SecuritySystems11 Bishan Street 21Singapore 573943Phone: +65 6571 2808Fax: +65 6571 2699*****************************Bosch (Shanghai) Security Systems Ltd.201 Building, No. 333 Fuquan RoadNorth IBPChangning District, Shanghai200335 ChinaPhone +86 21 22181111Fax: +86 21 22182398Robert Bosch Ltda Security Systems DivisionVia Anhanguera, Km 98CEP 13065-900Campinas, Sao Paulo, BrazilPhone: +55 19 2103 2860Fax: +55 19 2103 2862*****************************© Bosch Security Systems 2014 | Data subject to change without notice 9771793419 | en, V3, 27. Oct 2014。

hidden = true 用法

hidden = true 用法隐藏属性是一个在许多编程语言中常见的技术,特别是在使用数据库或对象模型时。

在许多情况下,我们可能需要将某些数据或对象隐藏起来,使其不被其他部分访问。

这种情况下,我们就需要用到隐藏属性。

在许多编程语言中,例如Python,我们可以使用`hidden = True`来设置一个属性为隐藏的。

首先,我们需要了解什么是隐藏属性。

简单来说,隐藏属性就是那些被设置为只读或者不可修改的属性。

这意味着我们不能直接通过代码来修改这些属性的值,除非我们明确知道如何做到这一点。

这种特性使得隐藏属性非常适合用于存储敏感信息,例如密码、密钥或其他需要严格保护的数据。

接下来,我们将讨论如何在Python中使用`hidden = True`。

在Python中,我们可以通过在类定义中添加一个属性并将其设置为`hidden = True`来创建一个隐藏属性。

例如:```pythonclass MyClass:def __init__(self):self._hidden_value = "This is a hidden value"my_instance = MyClass()print(my_instance._hidden_value) # 输出: This is a hidden value```在这个例子中,我们创建了一个名为`_hidden_value`的属性并将其设置为隐藏属性。

我们可以通过访问该属性的名称来获取其值,但无法修改它。

这确保了只有类的实例能够访问这个值,而其他人则无法访问。

隐藏属性的使用对于保护数据的安全性和隐私非常重要。

它们可以帮助我们防止未经授权的访问和数据泄露。

在使用隐藏属性时,我们需要特别注意确保只有那些需要访问这些属性的代码才能访问它们,否则可能会造成安全漏洞。

总的来说,`hidden = True`是一个非常有用的特性,可以帮助我们在编程中实现更高级别的数据保护和隐私控制。

如何建一个别人打不开的文件

相信大家都遇到过自己的一些隐私文件不愿意让别人看到的情况吧,怎么解决呢?隐藏起来?换个名字?或者加密?这些办法都可以办到,其实还有几种方法,就是建立一个别人别人看不到打不开的文件夹,把自己的隐私文件放进去,别人就看不到啦,下面讲讲如何实现,很简单的。

(一)建立打不开删不掉的文件夹:(简单实用) [此方法win7下不可用]1、进入CMD 模式(命令提示符),在“运行”中输入CMD后回车。

2、在CMD模式下,使用CMD 命令建立文件夹,键入“md e:\news..\”,注意引号里有二个点哦,回车。

现在看到在E 盘下有news.命名的文件了。

3、试着双击打开看看?或是在运行里打开?怎么样?都提示错误吧?就是删除也照样提示错误,用卡卡文件粉碎也不行。

没有人能打开了吧?4、往里面存放自己秘密文件吧。

正常打开方法:在运行里输入“e:\news..\”回车就可以打开,之后操作跟普通文件夹是一样的。

(包括图片、文字,有些可能打不开,需要复制到其它地方才能正常打开)5、要删除这个文件夹,在CMD模式下使用RD命令即可。

“rd e:\news..\”,输入引号里的内容,回车,该文件夹就能删除。

(必须在第4点打开的情况下,先用平常删除方法清空文件夹里面的文件后,才进行第5点操作,也就是说,必须删除全部内容后,才能删除掉该文件夹)温馨提示:上述方法我反复操作,均能正常进行,如不行的可能是没按步骤进行。

为减少失误,建议上述引号中的英文字母用复制、粘贴的方法。

除了建在E盘外,也可建在其它盘。

☆☆☆☆☆理睬向您介绍一款目前最安全的加密软件——CryptCD Pro 5.0 汉化版,有兴趣的朋友不妨试试。

点击以下地址进入:/(二)简单的伪装,用一种障眼法,您可以看这个网站:/07/0618/16/3H9JS6KS00092AL4.html二、文件隐藏技巧三则1、最简单的方法右击想要隐藏的文件或文件夹,在弹出的菜单中选取“属性”,然后在属性窗口的复选框中选中“隐藏”。

Windows系统下加密私钥的导出导入

文档收集于互联网,已重新整理排版.word版本可编辑,有帮助欢迎下载支持.Windows 系统下加密私钥的导出ESF加密操作虽然简单,但是如果你重装了系统,以后即使利用原来的用户名和密码,也无法打开EFS加密文件(夹),因此你应该及时备份密钥,这样以后即使重装系统,也能打开加密文件。

EFS加密私钥的导出1.一、单击“开始”——“运行”,输入“certmgr.msc”,单击“确定”按钮。

二、打开证书管理器,点击“证书→当前用户”下的“个人→证书”。

三、右键单击“证书”下的用户“administrator”,选择“所有任务”——“导出”。

四、在弹出的“证书导出向导”对话框中,单击“下一步”。

五、在出现的“导出私钥”对话框中,选择“是,导出私钥”,单击“下一步”。

六、在弹出的“导出文件格式”对话框中,选择导出的文件格式,单击“下一步”。

七、在弹出的对话框中,添入密码保护私钥,单击“下一步”。

八、在出现的“要导出的文件”对话框中,单击“浏览”指定要导出的文件。

九、在弹出的“另存为”对话框中,选择导出的文件存放位置及文件名,选择文件存放位置为桌面,将文件命名为“ITCSO”,单击“保存”按钮。

十、返回到“要导出的文件”对话框中,单击“下一步”。

十一、在出现的“正在完成证书导出向导”提示对话框中,单击“完成”,完成导出证书的设置。

Windows 系统下加密私钥的导入ESF加密操作虽然简单,但是如果你重装了系统,以后即使利用原来的用户名和密码,也无法打开EFS加密文件(夹),因此你应该及时备份密钥,这样以后即使重装系统,也能打开加密文件。

EFS加密私钥的导入一、选择先前备份的密钥文件“ITCSO.pfx”。

二、右键单击文件,选择“安装PFX”。

三、在出现的“证书导入向导”对话框中,单击“下一步”。

四、在弹出的“要导入的文件”对话框中,指定要导入的文件,单击“下一步”。

五、在弹出的对话框中,输入此证书备份时设置的密码。

变色龙嗅探密钥的使用方法

变色龙嗅探密钥的使用方法在信息时代,保护个人隐私和数据安全变得尤为重要。

加密技术作为一种重要的手段,被广泛应用于数据传输和存储过程中。

而密钥作为加密解密的关键,其安全性和保密性就显得尤为重要。

为了确保密钥的安全,变色龙嗅探密钥成为了一种常用的方法。

变色龙嗅探密钥是一种基于嗅探技术的密钥获取方式。

它通过对密钥传输过程中的信号进行嗅探和分析,从中提取出密钥的信息。

下面将详细介绍变色龙嗅探密钥的使用方法。

为了进行变色龙嗅探密钥,我们需要准备相关的设备和软件。

设备方面,我们需要一台嗅探设备,如嗅探器或嗅探网卡。

软件方面,我们需要使用一款专门的嗅探软件,如Wireshark或Cain & Abel。

这些设备和软件可以帮助我们捕获密钥传输过程中的数据包,并进行分析。

接下来,我们需要选择一个目标进行密钥嗅探。

可以是一个无线网络,一个加密通信软件,或者其他需要密钥传输的场景。

对于无线网络,我们可以选择自己的家庭网络或者公共场所的无线网络。

对于加密通信软件,我们可以选择一些常见的即时通讯软件或者电子邮件软件。

当我们确定了目标后,就可以开始进行密钥的嗅探。

首先,我们需要使用嗅探设备监听目标网络的数据包。

对于无线网络,我们可以使用嗅探网卡进行监听。

对于加密通信软件,我们可以使用嗅探软件进行监听。

在监听的过程中,我们可以看到目标网络中的所有数据包,包括密钥传输过程中的数据包。

接下来,我们需要对捕获到的数据包进行分析。

首先,我们可以筛选出与密钥传输相关的数据包。

可以根据传输协议、源地址、目的地址等信息进行筛选。

然后,我们可以进一步分析选定的数据包,提取出其中的密钥信息。

对于使用对称加密算法的密钥,我们可以通过分析数据包中的加密算法和密钥长度来确定密钥的具体数值。

对于使用非对称加密算法的密钥,我们可以通过分析数据包中的公钥和私钥信息来获取密钥的相关信息。

我们需要验证提取出的密钥是否正确。

可以使用提取出的密钥进行解密操作,或者与目标设备进行通信,验证密钥的有效性。

BugKu旋转跳跃(mp3stego(mp3隐写工具)的使用)

BugKu旋转跳跃(mp3stego(mp3隐写工具)的使用)BugKu旋转跳跃是一种使用mp3stego工具进行mp3隐写的技术。

mp3stego是一款开源的工具,它可以在mp3文件中隐藏信息,而不会对音频质量产生明显影响。

本文将介绍如何使用mp3stego进行旋转跳跃操作。

在安装完成后,我们可以使用mp3stego进行旋转跳跃操作。

旋转跳跃是一种将隐藏信息在音频中进行旋转和跳跃的技术,以增加信息的安全性。

首先,我们需要准备一个mp3文件和一个要隐藏的信息文件。

可以选择一首喜欢的歌曲作为mp3文件,并将要隐藏的信息保存为一个文本文件。

接下来,打开终端或命令提示符,进入mp3stego的安装目录。

然后使用以下命令进行旋转跳跃操作:```mp3stego embed -E secret.txt -P cover.mp3 -X stego.mp3```命令解释:- embed:表示进行隐藏操作。

- -E secret.txt:指定要隐藏的信息文件。

- -P cover.mp3:指定作为载体的mp3文件。

- -X stego.mp3:指定生成的隐藏信息的mp3文件。

执行完上述命令后,mp3stego将会将指定的信息隐藏到mp3文件中,并生成一个新的mp3文件(stego.mp3)。

如果需要提取隐藏的信息,可以使用以下命令:```mp3stego extract -X stego.mp3 -P cover.mp3 -R result.txt```命令解释:- extract:表示进行提取操作。

- -X stego.mp3:指定要提取信息的mp3文件。

- -P cover.mp3:指定作为载体的原始mp3文件。

- -R result.txt:指定提取出的隐藏信息保存的文件。

执行完上述命令后,mp3stego将会将隐藏的信息提取出来,并保存到result.txt文件中。

需要注意的是,旋转跳跃是一种较为复杂的隐藏技术,需要使用合适的参数进行操作。

hiddenstring注解

hiddenstring注解

hiddenstring注解是一种用于在代码中标记隐藏字符串的技术。

在程序中,字符串常常用于表示各种消息、提示、错误信息等等。

但是如果这些字符串直接出现在代码中,会导致代码可读性变差,而且容易被恶意攻击者利用。

因此,我们可以使用hiddenstring注解,将这些字符串标记为“隐藏”的,从而提高程序的安全性和可读性。

hiddenstring注解通常用于各种编程语言中的常量或者字符串字面量。

在Java中,我们可以通过在字符串前面加上一个注解

@HiddenString来标记它为隐藏字符串。

例如:

@HiddenString

String password = 'my_secret_password';

在使用这个字符串的时候,我们可以通过调用一个专门的解密函数来获取它的值。

这个解密函数通常会使用各种加密算法来对字符串进行加密,确保它不会被轻易地泄露出去。

hiddenstring注解还有一个重要的作用就是帮助程序员快速定位和修改代码中的字符串。

因为所有的隐藏字符串都集中在一起,所以我们可以很方便地找到需要修改的字符串,而不需要在整个代码中进行搜索。

总之,hiddenstring注解是一个很有用的技术,它可以提高程序的安全性和可读性,以及方便程序员进行代码维护。

如果你还没有使用过这个技术,不妨尝试一下,相信它会给你带来很大的帮助。

- 1 -。

单词城堡反编译

单词城堡反编译

单词城堡反编译是一项相对复杂的过程,它需要一定的编程知识和工具。

下面是一些反编译的基本步骤,供您参考:

1. 获取单词城堡的APK文件:首先,您需要获取单词城堡的APK文件。

您可以从官方网站、应用商店或其他可信来源下载APK文件。

2. 安装反编译工具:为了进行反编译,您需要安装一个反编译工具。

有许多可用的反编译工具,如Apktool、dex2jar和JD-GUI等。

您可以选择适合您需求的工具并安装它。

3. 解压APK文件:使用反编译工具打开APK文件。

这将解压APK文件的内容并将其提取到指定目录中。

4. 反编译代码:一旦APK文件被解压,您可以使用反编译工具对代码进行反编译。

这将将APK文件中的字节码转换为可读的源代码。

5. 分析代码:在反编译完成后,您可以分析生成的源代码以了解单词城堡的实现原理、算法和逻辑。

请注意,反编译生成的代码可能不是完美的,并且可能需要进行一些手动调整才能完全理解其功能。

6. 遵循法律和道德准则:在进行反编译时,请确保您遵循相关法律和道德准则。

尊重知识产权并确保您的行为合法合规。

请注意,反编译是一项技术性较强的工作,需要一定的专业知识和经验。

如果您不熟悉编程和反编译技术,建议寻求专业人士的帮助或咨询相关领域的专家。

如何破解密码

进击者的念头差异很大。有些声明缭乱的黑客是高中生,他们在地下室里的电脑前寻觅应用核算机系统的破绽的办法。其它进击者是追求报复公司的心胸不满的雇员。还有别的一些进击者完全出于追求影响性的应战目标,想浸透维护优越的系统。

进击办法

暗码破解纷歧定触及复杂的东西。它能够与找一张写有暗码的贴纸一样简略,而这张纸就贴在显示器上或许藏在键盘底下。另一种蛮力技能称为\"渣滓搜索(dumpster diving)\",它根本上就是一个进击者把渣滓搜索一遍以找出能够含有暗码的抛弃文档。

Jane曾经任务了六个月而且是一名后起之秀。她来得很早,走得很晚,而且曾恳求转到公司的另一个部分。问题是那时没有空位子。在上个月,您(平安剖析师)发现 Cisco路由器和UNIX效劳器上的登录测验的数目有大幅添加。您完成了CiscoSecure ACS,所以可以对测验进行审计,您发现它们大局部呈现在早上3点钟。

对公司或组织的核算机系统进行的进击有各类方式,例如电子诈骗、smurf进击以及其它类型的回绝效劳(DoS)进击。这些进击被设计成毁坏或中缀您的运营系统的运用。本文评论一种广为传播的进击方式,称为暗码破解。

暗码破解是用以描绘在运用或不运用东西的状况下浸透收集、系统或资本以解锁用暗码维护的资本的一个术语。本文将研讨什么是暗码破解、为什么进击者会如许做、他们若何到达目标以及若何维护您本人。我将扼要研讨进击者本身:他们的习性和念头。经过对几种方案的研讨,我将描绘他们摆设的一些技能、协助他们进击的东西以及暗码破解者是若何从内部和外部进犯公司根底构造的。最终,文章供应了一张反省表以协助您免遭暗码破解。

另一个常用的东西是和谈剖析器(最好称为收集嗅探器,如Sniffer Pro或Etherpeek),它可以捕捉它所衔接的网段上的每块数据。当以混同方法运转这种东西时,它可以\"嗅探出\"该网段上发作的每件事,如登录和数据传输。正如您稍后将会看到的,这能够严峻地损害收集平安性,使进击者捕捉暗码和敏感数据。

开门密码效果编程

开门密码效果编程

【原创版】

目录

1.密码效果的定义和应用范围

2.密码效果的编程方法

3.密码效果的实际应用案例

4.密码效果的未来发展趋势和可能的改进方向

正文

密码效果,是指通过编程技术,使得开门等操作需要输入正确的密码才能进行的一种技术效果。

这种效果在各种场景中都有广泛的应用,比如游戏中的开宝箱、公司的门禁系统等。

要实现密码效果,首先需要设定一个正确的密码。

这个密码可以是一串数字、字母,甚至是图片、声音等。

然后,通过编程语言,设置一个判断条件,只有当输入的密码与设定的密码一致时,才能执行后续的操作,否则就会提示错误。

以一个简单的例子来说明,如果我们希望设计一个密码为“1234”的开门系统,我们可以先定义一个变量“password”并赋值为“1234”,然后设计一个判断语句,如“if input() == password:”,当用户输入的密码等于“1234”时,就执行开门的操作,否则就提示用户输入错误。

在实际生活中,密码效果的应用非常广泛。

比如在游戏中,通过设置密码效果,可以增加游戏的趣味性和挑战性。

在公司的门禁系统中,通过设置密码效果,可以有效地控制人员的进出,提高安全性。

对于密码效果的未来发展,可能会有更多的方式和方法被开发出来。

比如,可能会有更多的密码类型被接受,可能会有更复杂的判断条件被设置,可能会有更多的实际应用场景被开发出来。

同时,也可能会有一些新

的技术被应用到密码效果中,比如人工智能、区块链等,从而让密码效果更加安全、方便。

【软件】超强加密软件TrueCrypt全教程 FBI也没辙?

许多网友在电脑中都有需要保密的文件,如工作文档、私人日记、照片等,经过XX门事件之后,相信各位网友都对自己电脑里的一些隐私文件的保存问题有了更高的安全要求。

生活中却有许多的不安全因素会使得这些需要保密的文件遭到泄漏,如黑客入侵、电脑或存储工具丢失、电脑送修等等情况。

为了避免被有心之人轻易获取到保密文件,最方便快捷的方法就是对这些需要保密的文件进行加密处理。

别人即使拿到你的文件,也因为没有密码导致无法查看,从而保障你的隐私。

可是目前市面上的加密软件参差不齐,有的是伪加密,它们所谓的加密只是简单地将文件隐藏起来。

甚至有的加密文件在经过一段时间后,当用户要解密时却逼用户交钱才能进行解密操作。

有些加密及解密时间耗时较长……接下来笔者将向各位介绍一款世界知名的高强度加密软件——TrueCrypt。

我们先用这一段新闻来认识一下TrueCrypt巴西联邦警察在2008年7月展开的Satyagraha行动中,在银行家Daniel Dantas 位于里约热内卢的公寓内收缴了5个硬盘。

新闻中提到硬盘使用了两种加密程序,一种是Truecrypt,另一种是不知名的256位AES加密软件。

在专家未能破解密码后,巴西政府在2009年初请求美国提供帮助,然而美国联邦警察在一年不成功的尝试后,退还了硬盘。

巴西现有的法律中不存在强制要求Dantas交出密码的规定。

虽然未能证实这个新闻的真实性,但是TrueCrypt的强悍加密功能是不能否认的,它的特点是开源、绿色、免费、加密解密快、支持多种高强度加密算法,还能创建迷惑他人的外层加密卷。

与winrar等压缩软件加密方式对比的是,TrueCrypt可以直接使用加密了的文件,比如直接查看视频、图片、文档,而winrar等压缩软件加密后则需要解压后才能查看。

TrueCrypt的操作界面简单,但是操作却有点的复杂,不过当你看完这篇文章后就能轻松的使用它了,一起来领略一下TrueCrypt的魅力所在吧。

免费加密软件的个人使用心得

前段时间我用win7启动了win7自带的磁盘加密工具bitlocker加密了我的G盘,后来因为要运行的一些软件在win7不兼容就做了xp可我的G盘在xp下就只可读取且使用空间100%,甚是苦恼,无赖之下有装回了win7关闭了bitlocker的加密。

我就想着找一款加密软件来解决这方面的问题。

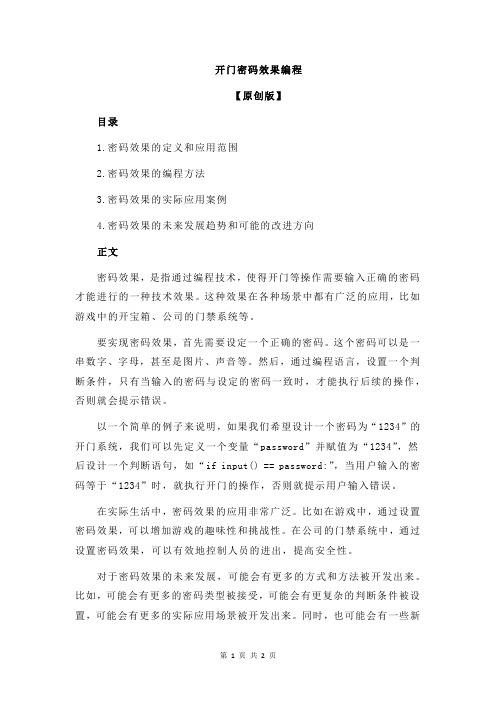

1.宏杰加密软件,支持文件文件夹加密,支持隐藏与显示加密,不完美之处是它的隐藏是以伪造回收站的形式,它在你选择隐藏文件夹的根目录下建立一个名为RECYCLE888的回收站文件,里面以明文的方式存放的我们的加密文件,当我们以不支持回收站的系统(非win)打开时便可查看里面类容。

另外我希望寻找一块是以虚拟磁盘的方式存放加密类容的。

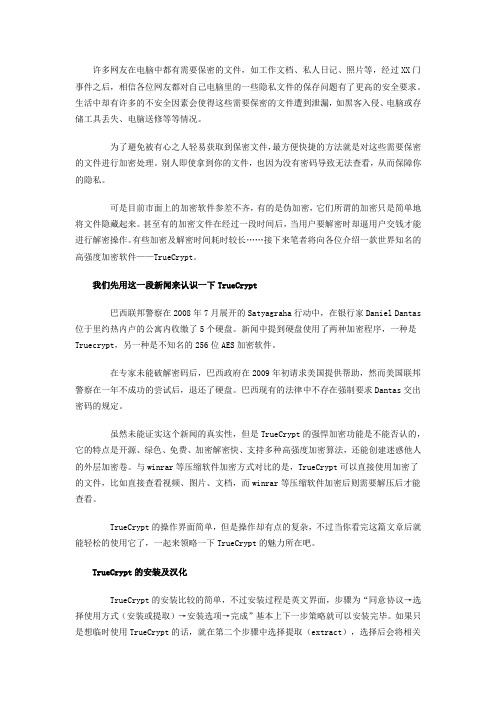

2.优易u盘加密-ue.exe这是一款绿色软件,界面简单使用,对我来说几乎是满足我的需求,它支持虚拟磁盘的方式的加密,可以任意创建多个加密区。

通过下拉菜单方式选择不同的加密区。

总体感觉相当的人性化。

但是完美中的不足是不支持硬盘的加密!!3.文件夹加密单文件,体积小,支持对文件夹得隐藏加密加密后的效果,文件夹内所有的原件不可见,开启隐藏后查看效果如下:支持不同加密强度的选择加密后的文件夹不可直接删除4.隐身侠这是网络上评价相当好的一款加密软件,它以密码箱(虚拟磁盘),方式加密文件,支持密码的在线存储保持,可以再忘记密码的情况找回密码。

登陆界面:主界面创建密保箱界面添加加密文件界面,这个界面本人个人感觉是可有可无。

我们完全可以通过剪切复制的方式来完成它的功能还较为简洁!!打开密码箱口我的效果开到这个界面大有什么感觉,有没有感觉很多,就是这就是我想说的它不完美之处,他会同时把我们创建的密码箱全部显示出来,大多数时候我们只想打开某一个密保盘,我希望的是点击一个才打开一个。

5.TrueCrypt它是一个国外经汉化的软件,同意他也是通过虚拟磁盘的方式存放加密类容,相比前面几款软件它的优势在于支持多种加密算法的选择,一点小小的缺陷是每每打开加密内容的时候都需要选择文件。

做伸手党要小心 谨防来历不明的插件及字符串

做伸手党要小心谨防来历不明的插件及字符串上午看了这个帖子:[难以言喻的力量] 某公会开荒M海拉,战斗中RL装备突然消失战斗中、除神器以外全身装备瞬间消失,不是在身上也不是被卖NPC了,就是瞬间消失了……惊讶之余想想觉得这手段似乎可行,自己也想出了可能的招式。

于是刚刚做了个小测试,自然就是在WA2的触发里写上构造好的恶意代码,导出字符串,之后导入到别的角色:Weakauras会提示有自定义代码并可以查看具体内容,遇到这种情况一定要小心!不确定的话就不要导入!关于我的自定义代码内容,基本上就是进入战斗之后,拦截你的所有密语,如果拦截到特定的密语就隐藏掉并执行功能,其他的密语放过并正常显示。

成功加入拦截功能后,聊天窗显示“FILTER_ADDED”,接收到特定的密语之后,聊天窗显示“ACCEPTED”。

首先我给我的萨满搞了一件需要输DELETE才能摧毁的肩膀:然后跑到要塞去打木桩,进入战斗后触发了我的恶意代码(而且其他功能还是正常的):这时用小号给大号密语一下设定好的内容:的内容,由于我一直挂在木桩上,所以一直是战斗中:就和之前说的一样,显示ACCEPTED表明执行成功。

这只是删一件肩膀,简单增加一个全身装备遍历,你的所有装备除了无法摧毁的神器都可以瞬间灰飞烟灭。

甚至,我可以加入参数,发不同的内容删你不同的部位。

而你不一定能想到,只是导入了“朋友”给你的Weakauras 2字符串。

他就获得了远程删你装备的超级权限……所以一定要小心……Ps.不要试着给我密语,测试完成之后我已经把代码删掉了。

也不要问我代码具体怎么写,API是现成的,谁都可以写,翻翻资料就有了,几乎没有难度。

[pid=207224042,10634014,2]ReplyPost by [uid=10830405]hitTT (2016-12-21 19:07):随便找了个搜索软件,发现在TMW代码中有DeleteCursorItem = error应该是屏蔽删装备代码了。

customize fences密钥

customize fences密钥如何自定义Fences密钥。

在计算机科学领域中,Fences是一种用于数据保护和安全性的加密技术。

通过使用Fences密钥,可以将敏感数据存储在计算机系统中,同时保护其免受未经授权的访问。

本文将介绍如何自定义Fences密钥,以保护您的数据。

第一步:了解Fences密钥的基本原理和作用在开始自定义Fences密钥之前,我们需要了解Fences密钥的基本原理和作用。

Fences密钥是一种用于加密和解密数据的密码。

它通过将明文转换为密文,从而实现对敏感数据的保护。

只有持有正确的密钥才能解密密文并还原为明文。

因此,Fences密钥是保护数据安全性的核心。

第二步:选择合适的加密算法在自定义Fences密钥之前,您需要选择一个安全可靠的加密算法。

常见的加密算法包括对称加密和非对称加密。

对称加密将使用相同的密钥对数据进行加密和解密,而非对称加密将使用两个相关的密钥(公钥和私钥)。

您可以根据您的需求和数据的安全级别选择合适的加密算法。

第三步:生成随机密钥生成随机密钥是自定义Fences密钥的关键步骤之一。

您可以使用专门的密钥生成器工具来生成强大且随机的密钥。

这些工具通常基于密码学安全伪随机数生成器算法,并在生成密钥时考虑到系统的熵(entropy)。

确保生成的密钥是足够长且随机的,以增加破解的难度。

第四步:定义密钥保管和分发策略生成并自定义Fences密钥后,您需要制定密钥的保管和分发策略。

确保将密钥存储在安全的地方,只向可信任的实体提供。

密钥的分发可以通过加密通信或使用其他可靠的通道进行,以减少密钥被篡改或泄露的风险。

第五步:实施密钥管理和轮换策略对于长期使用的系统,您需要定期评估密钥的安全性,并制定密钥管理和轮换策略。

密钥管理涉及对密钥进行监控和更新,以防止密钥被泄露或失效。

密钥轮换涉及定期更替密钥,以应对密码学攻击和破解技术的进步。

第六步:实施其他安全措施自定义Fences密钥只是数据保护的一部分,您还应该实施其他安全措施来保护敏感数据。

给初学者的6个Android加密工具

给初学者的6个Android加密工具越来越多的黑客盯上了移动应用,每天都会增加,因为移动应用中有黑客感兴趣的东西,如用户数据。

硬编码(Hard-coded,注,固定写死,不能修改的)安全秘钥,SD 卡中以明文存放的个人信息,数据库中未加密存储的用户名和密码,收集的分析(analytics)并以明文方式发到远程服务器,这些情况都使得攻击更容易(得手)。

正确使用Cryptography 工具,能保护我们的敏感数据,确保隐私和数据完整。

另一方面,加密难用且容易误用(cryptography is hard to use and easy to misuse)。

注意容易被破解的加密方式(broken cryptography) (如,使用不安全算法,或硬编码秘钥到二进制包),请查阅列表2014年,移动领域10大风险。

因此,从中得到什么教训?不用加密不可取,不能正确加密同样不可取 (不提耗费的时间)。

为了能在安卓平台上开发出安全的应用,接下来我们将介绍如何能既简单又安全地进行加密。

首先,概括性地介绍一些常见的可集成到安卓应用中的加密库。

加密库是包含诸如加密算法、填充方式和散列函数等工具的加密工具集合。

Bouncy Castle充气城堡军团(Legion of the Bouncy Castle)是一个来自澳大利亚的慈善团体,他们编写了Bouncy Castle 这个广泛使用的类库。

该库既提供了一个轻量级的密码学API,也是一个Java 密码扩展(JCE)的提供者。

安卓平台已经内置了一个精简过的老版本Bouncy Castle(同时为了适配安卓平台也做了一些细小的改动)。

结果就是任何在应用程序中构建和使用最新版本BouncyCastle 类库的尝试都将导致类加载冲突。

Spongy CastleSpongy Castle 背后的动机是允许安卓开发者在应用程序中使用任意版本的BouncyCastle 类库。

SpongyCastle 就是对最新版本的BouncyCastle 进行了简单地重新打包;所有的org.bouncycastle.* 包重命名为了 org.spongycastle.*,所有 Java安全 API 提供者的名字由 BC 改为了 SC。

幽灵逃脱游戏编程实现

幽灵逃脱游戏编程实现游戏简介幽灵逃脱是一款富有刺激和挑战性的解谜逃脱游戏,玩家需要解开谜题、收集线索并找到逃脱的出路。

本文将介绍如何使用编程来实现这个有趣的游戏。

1. 游戏背景设定幽灵逃脱的故事设定在一座废弃的城堡中,玩家扮演一个被困其中的角色。

城堡内部布满了陷阱、难题和各种谜题,玩家需要通过解谜和收集线索来逐渐了解城堡的历史和背后的故事。

2. 游戏要素2.1. 角色控制在游戏中,玩家通过键盘或鼠标控制角色的移动和与环境的互动。

角色可以向上、下、左、右移动,并且可以与特定的物体进行互动,如打开门、触发机关等。

2.2. 谜题和线索在城堡的各个房间和区域中,隐藏着各种谜题和线索,玩家需要通过观察、猜测和尝试来解开谜题,获得线索并找出逃脱的方法。

谜题可以包括数字密码、图形拼图、文字解码等,线索可以以物品、文件等形式存在。

2.3. 逃脱出口逃脱出口是玩家最终要达到的目标,在解开所有谜题和收集足够的线索后,玩家可以找到逃脱的通道并成功逃离城堡。

3. 游戏编程实现3.1. 游戏引擎选择为了实现幽灵逃脱游戏,我们可以选择使用一些成熟的游戏引擎,如Unity或Unreal Engine。

这些引擎提供了丰富的开发工具和资源,可以加速游戏的开发过程。

3.2. 场景设计与美术制作游戏的场景设计需要根据城堡的布局和各个房间之间的连接关系进行规划。

同时,美术团队可以设计废弃城堡的视觉效果,增加游戏的恐怖氛围和可玩性。

3.3. 角色与物体控制使用编程语言,我们可以为角色和物体添加控制脚本,使其能够响应玩家的输入和触发特定的行为。

例如,通过编程实现角色的移动、互动和携带物品等功能。

3.4. 谜题与线索设计编程可以用于创建不同类型的谜题和线索,我们可以使用条件语句、数学运算和密码学算法等来加密和解密信息。

同时,我们可以设计一套鲁棒的提示系统,以帮助玩家在困难的谜题面前前进。

3.5. 逃脱出口设计逃脱出口可以是一个隐藏的门、一个机关开启的通道或者其他形式的通道。

Web安全性测试

安全性测试安全性测试主要是测试系统在没有授权的内部或者外部用户对系统进行攻击或者恶意破坏时如何进行处理,是否仍能保证数据和页面的安全。

测试人员可以学习一些黑客技术,来对系统进行攻击。

另外,对操作权限的测试也包含在安全性测试中。

具体测试内容如下:执行添加、删除、修改等动作中是否做过登录检测。

退出系统之后的操作是否可以完成。

所有插入表单操作中输入特殊字符是否可以正常输正常存储,特殊字符为:!?#¥%……—*()~——-+=[]{}、|;:‘”?/《》<>,。

在带有参数的回显数据的动作中更改参数,把参数改为特殊字符并加入操作语句看是否出错。

测试表单中有没有做标签检测,标签检测是否完整。

在插入表单中加入特殊的HTML代码,例如:<marquee>表单中的字本是否移动?</marquee>。

系统安全性测试的十个重要问题1:没有被验证的输入测试方法:数据类型(字符串,整型,实数,等)允许的字符集最小和最大的长度是否允许空输入参数是否是必须的重复是否允许数值范围特定的值(枚举型)特定的模式(正则表达式)2:有问题的访问控制测试方法:主要用于需要验证用户身份以及权限的页面,复制该页面的url地址,关闭该页面以后,查看是否可以直接进入该复制好的地址;例:从一个页面链到另一个页面的间隙可以看到URL地址,直接输入该地址,可以看到自己没有权限的页面信息;3:错误的认证和会话管理分析:帐号列表:系统不应该允许用户浏览到网站所有的帐号,如果必须要一个用户列表,推荐使用某种形式的假名(屏幕名)来指向实际的帐号。

浏览器缓存:认证和会话数据作为GET的一部分来发送认证和会话数据不应该作为GET的一部分来发送,应该使用POST,例:对Grid、Label、Tree view类的输入框未作验证,输入的内容会按照html 语法解析出来;4:跨站脚本(XSS)分析:攻击者使用跨站脚本来发送恶意代码给没有发觉的用户,窃取他机器上的任意资料;测试方法:•HTML标签:<…>…</…>•转义字符:&(&);<(<);>(>); (空格);•脚本语言:<scrīpt language=‘javascrīpt’>…Alert(‘’)</scrīpt>•特殊字符:‘’ < > /•最小和最大的长度•是否允许空输入例:对Grid、Label、Tree view类的输入框未作验证,输入的内容会按照html 语法解析出来5:缓冲区溢出没有加密关键数据分析:用户使用缓冲区溢出来破坏web应用程序的栈,通过发送特别编写的代码到web程序中,攻击者可以让web应用程序来执行任意代码。

TrueCrypt加密教程

TrueCrypt中文教程多圈网引言:每一个人都有见得人的文件,呵呵。

或许是你的日记,或许是你的公司绝密文件,或许是你的私人照片,或许是一些乱七八糟的影片…… 这些都是你的隐私。

可是这些隐私需要知足以下条件:一、不让其他人非法打开;二、自己能够足够方便的打开;3、可不能显现自己也打不开的情形。

网上这么多加密软件。

相当多的加密软件全然没有加密,只是隐藏罢了。

略微懂一点的人都能够轻易打开。

尔后咱们会给大伙儿演示怎么打开那些一样加密文件加密的文件以告知大伙儿它们是何等的不平安。

用这些软件加密,你全然不安心。

假设哪天你电脑丢了,你会很不安心,因为你担忧他人会非法访问你的这些文件。

这些加密软件不知足第一个条件。

不够平安。

再确实是有些加密软件,尽管很平安,可是加密速度太慢,比如咱们经常使用的winrar 紧缩文件确实是一个专门好的加密软件,可是你加密紧缩一个1G 的文件需要半个小时。

你下次打开那个加密文件查看又要花费半个小时,你能忍受吗?很多真正加密而不是采取隐藏方法的加密软件都很慢。

这些不知足第二个条件,那确实是自己不足够方便的打开它们。

另外很多人寻求平安,可是终极平安的同时你有没成心识到有一天自己也可能打不开呢?加密的文件都是最重要的文件,一旦自己也打不开,多难受啊!很多电脑很平安,装有平安芯片,可是你不了解,有一天你只是重装了一下系统,你的文件连你自己都打不开了。

这不知足第三条。

有一天你自己也可能会打不开你加密的文件会让你不安。

今天的软件是从上百个加密软件中挑选出来的,经太长期测试后才拿出来推荐给大伙儿的。

那个软件具有很多特点,有些加密软件加密了,可是下次重装系统后所有文件都无法解密了,可是那个可不能,它是绿色不依托操作系统的。

有些软件在 XP 下加密了一个文件,在 XP 下能够解密,但文件在 Vista 系统下软件就无法利用了,致使无法解密,可是那个可不能,XP、Vista、win7 都能够利用,加密的文件乃至在 Linux 里面也能够解密。