Windows 2003服务器常用安全策略

windows Server 2003使用ip安全策略禁止ip访问服务器的方法

Windows下搭建Subversion 服务器一、准备工作1、获取Subversion 服务器程序到官方网站(/)下载最新的服务器安装程序。

目前最新的是1.5版本,具体下载地址在:/servlets/ProjectDocumentList?folderID=8100&expandFolder=8100&f olderID=912、获取TortoiseSVN 客户端程序从官方网站/downloads 获取最新的TortoiseSVN 。

TortoiseSVN 是一个客户端程序,用来与subvers 服务器端通讯。

Subversion 自带一个客户端程序svn.exe ,但TortoiseSVN 更好操作,提高效率。

二、安装服务器端和客户端安装Subversion(以下简称SVN)的服务器端和客户端。

下载下来的服务器端是个zip 压缩包,直接解压缩即可,比如我解压到E:\subversion 。

客户端安装文件是个exe 可执行文件,直接运行按提示安装即可,客户端安装完成后提示重启。

三、建立版本库(Repository)运行Subversion服务器需要首先要建立一个版本库(Repository)。

版本库可以看作是服务器上集中存放和管理数据的地方。

开始建立版本库。

首先建立e:\svn 空文件夹作为所有版本库的根目录。

然后,进入命令行并切换到subversion的bin目录。

输入如下命令:svnadmin create E:\svn\repos1此命令在E:\svn 下建立一个版本库repos1 。

repos1 下面会自动生成一些文件夹和文件。

我们也可以使用TortoiseSVN 图形化的完成这一步:先建立空目录E:\svn\repos1 ,注意一定是要空的。

然后在repos1 文件夹上“右键->TortoiseSVN->Create Repository here...”,然后可以选择版本库模式,这里使用默认的FSFS 即可,然后就创建了一系列文件夹和文件,同命令行建立的一样。

Windows Server 2003基于web服务器应用的网络安全策略

1 1 6 ・

信 息 产 业

Wi n d o w s S e r v e r 2 0 0 3 基于w e b 服务器应用的网络安全策略

杨 飚

( 贵 州)

摘 要: 网络 安 全 措 施 应 该 能 全 方位 地 防 范来 自各 方 面 的威 胁 , 这 样 才能 保 证 网络 信 息的 保 密 性 、 完整 性 和 可 用性 。 关键词 : 网络安全 ; 防火墙 ; 网络攻击

进 八=十一 ,特别是 I n t e me t 在全球的普 就是阻 l 计算机病毒进入系统内存或阻止 计算机 病毒对磁盘进行的操 及, 计算机网络已广泛地用于各行各业以及 日常生活的各个瓴域, 成为信 作 , 尤其是写操作。 1 . 4 2病毒的清除技术。 计算机病毒的清除技术是计算 息传输中不可缺少的—部分。 因此, 网络安全措施应该能全- 力位地防范来 自各方面的威胁, 这样才自 网 ̄ r f Eg的f 5 i 墙 性、 完整性和可用性。计 销毒软件是在病毒出现后才能研制 , 有很大的被动性和滞后性 , 而且由于 防火墙技术 、 网络防病毒技术 、 网络 计算机软件所要求的精确性, 致使某些变种病毒无法清除, 杀毒软件应经 : 为 常升级来增强杀勒 能。网络中最重要的软硬 妻 淋 是网络 O s, 服务 保护计算机硬件、 软 器和工作 站。 更改和泄露。所以, 建立网络 2网络攻击的几种方法 发生增加、 信息收集是突破网络系统的第—步 ,黑客可以使用下面 几 种工具来 安全保护措施的目 修改、 丢失和泄露等。 收集所需信息: 2 . 1 T r a c e R o u t e 程序。T r a c e R o u t e 程序, 得出到达 目 标主机所经过的 1计算机网络安全体系 全方位的计算机网络安全体系结构包含网络物理安全、 访问控制安 网络数爿 璐 由器数。T r a c e r o u t e 程序I 是同 V a n J a c o b s o n 编} 写的能深 ^ 探 C P X I P协议 的方便呵 用的工具。 T r a c e r o u t e 通过发送小的数掳} 包到目 全、 系统安全、 用户安全、 信勖 Ⅱ 密、 安全传输和管理安全等。充分利用各 索 T 种先进的主机安全技术和身份认证技术、 访问控制技术、 密码技术 、 防火 的设备直到其返 回,来测量其需要多长时间。一条路径上的每个设备 墙技术 、 安全审计技术 、 安全管理技术 、 系统漏洞检测技术 、 黑客跟踪技 T r a c e r o u t e 要测 3 次。 输出结果中包括每次测试的时间( m 略洛 的名称 术, 在攻击者和受保 资源间建立多道严格的安全防线, 大大增加了恶 ( 如有的话) 及其 I P 地址。 2 2 Wh o i s 协议。 w h o i s 是用来查询域名的 I P以及所有者等彳 言 息的传 意政. 击的难度和增加了核查信息的; 量, 使用这些核查信息来追踪入侵 者。 输仂议。 简 说, w h o i s 就是—个 用来查询域名是否 已经被注册 , 以及注册 羊 细信息的数据库( 如域名所有 人、 域名注册商) 。 通过 w h o i s 来实 I . I物理安全策略。物理安全策略是保护{ 博 机系统、 网络眼务器 、 域名的{ 打印 机等硬件和通信线路免受自 然灾害、 ^ 为破坏和搭线攻击; 验证用户 现对域名信息的查询。 早期的 w h o i s 查询多以命令列接 口存在 , 但是现在 查询工具 , 可以一次向不同的数据库查 身份是否合法与使用权限、防止用户越权操作; 保证计算机系统能够在 出现了—些网页接 口简化的线 匕 良好的工作环境下运行 ; 建立—套完善的安全管理制度, 防 止未经授权的 询。 网页接 口的查询工 具 濑w h o i s 协议向服务端 姑 到 请求 , 命 用户进 人 计算初机房以及各种盗窃、 破坏活动的发生。 网络的权限控制是 令列接 口的工具仍然被系统管理员广泛使用。w h o i s 通常使用T C P协议 为网络访 问提供第一层访问控制。它控制哪些用户能够登录到服务器并 4 3 端 口。每个域名 / I P的 w h o i s 信息由对应的管理机构保存 。 合法获取网络资源 , 控制合法用户入网的时间和准许他们在哪台工作站 2 3 D N S 服务 暑 导 。D N S 服务器 尉懒 域 名系统 它是由解析器和域 入 网。 。 名服务器组成的。域名服务器是指保存有该 网络中所有主机的域名和对 1 2数据加密技术。数据加密技术是为提高信息系统及数据的安全 应 I P地趾 , 并具 将域名转换为 I P 地址功能的服务器。 其 中域名必须对 性和保密性, 防L 匕 秘密数据被外 匣 j c 泽昕采用的主要手段之一。 数据加 应—个 I P 地址 , 而I P 地址不—定有域名。 域名系统采用类似目录树的等 密技术要求只有在指定的用户或网络下 , 才能解除密码而获得原来的数 级结构。 域名服务器为客户机 , 服务 中的服务 错 方, 它主要有两种 据, 这就需要给 数据发送方和接受方以—些特殊的信息用于加解密 , 这就 形式 : 主服务器和转发服务器。 将域名映射为 I P 地址的过程就称为‘ 域 名 是所谓的密钥。其密钥的值是从大量的随机数中选取的。按加密算法分 解析” 。 为专用密钥和公开密钥两种。 2 4 P i n g 实用程序。P i n g 实用程序, 可以用来确定—个指定的主机的 1 3防火墙技术。防火墙是指隔离在本地网络与外界网络之间的一 位置并确定其是否可达。P i n g 是个使用频率极高的实用程序 , 用于确定 道防御系统 , 是这—类防范措施 的总称。 在互联网上防火墙是—种非常有 本地主机是否能与另一台主机交换( 发送与接收) 数据报。根据返回的信 效的网络安全模型,通过它可以隔离风险区域( i n t e r n e t 或有_定风险的 息 , 你就可以推断 T C P / I P 参数是否设置得正确以及运行是否正常。需要 网络) 与安全区域( 局域 网) 的连接, 同时不会妨碍 人 们对风险区域的访 注意的是 :成功地与另一台主机进行一次或两次数据报交换并不表示 问。—般的防火墙都可以达到以下 目的 : ( 1)可以限制他 ^ 进 ^内部网 T C P / I P配置就是正确的, 你必须执行大量的本地主机与远程主机的数据 络, 过滤掉不安全服务和非法用户; ( 2) 防 止^ 、 侵者接近你的防御设施 ; 报交换, 才能确信 T C P / I P的正确性。简单的说, P i n g 就是— — 卜 钡 I I 试程序, ( 3) 限定用户访问特殊站J ; ( 4) 为监视 I n t e me t 安全提供方便。 由于防 如果 P i n g 运行正确, 你大体 E 就可以排除网络访问层、 网卡 、 M O D E M的 火墙假设了网络边界和服务,因此更适合于相对独立的网络,例如 I n — 输 入 输出线路 、 电缆和路由器等存在的故障, 5 I 而减小了问题的范围。但 t e r n e t 等种类相对集中的网络。防火墙正在成为控制对网络系统访 问的 由于可以自定义所发数据报的大小及无休止的高速发送 , P i n g 也被某些 非常流行的方法。 别有用心的人作为 D D O S ( 拒绝服务攻击) 的工具。 l 4计算机病毒的发展和防御。因为网络环境下的计算机病毒是网 3 Wi n d o ws S e r v e r 2 O 0 3 的安 装 络系统最大的攻击者 ,具有强大的感染性和破坏陛,网络防病毒技术已 3 . 1安装系统最! ! 薅 区, 分区格式都采用 N T F S 格式。 成为当今计算 机网络美. 全 和网络管理 的重要课题 。防病毒技术可分为三 3 2在断开网络白 勺 J 壶 碧 好2 0 0 3 系统。 种: 病毒预防技术, 病毒检测技术和病毒清除技术。当今计算机病毒已经 3 3安装 I I S , 仅安装必要的 I I S组件蝴 j 不需要的如 F r P和 S MT P 朝着病毒变异的方向发展, 新—代计算机病毒将具有很多智能化的特征: 服 。默认 况下 , I I s 服务没有安装, 在添加 , 删除 Wi n 组件中选择‘ 位 它能够 自 我变形和 自我保护以及 自我恢复功能。 J 比 外, 计算机病毒对计算 用程序服务器” , 然后点击‘ ‘ 详纽 息” , 双击 I n t e me t 信息日 i # j - ( i i s ) , 勾选以 机系统和网络安全的破坏程度越来越大 , 已经进人 了—个网络传播 、 破坏 下 选项 : 时代。1 . 4 . 1 病毒预防技术。病毒预防技术是指通过一定的技术手段防止 I n t e me t 信 息服务管��

Win 2003 Server 服务器安全设置(六)本地安全策略

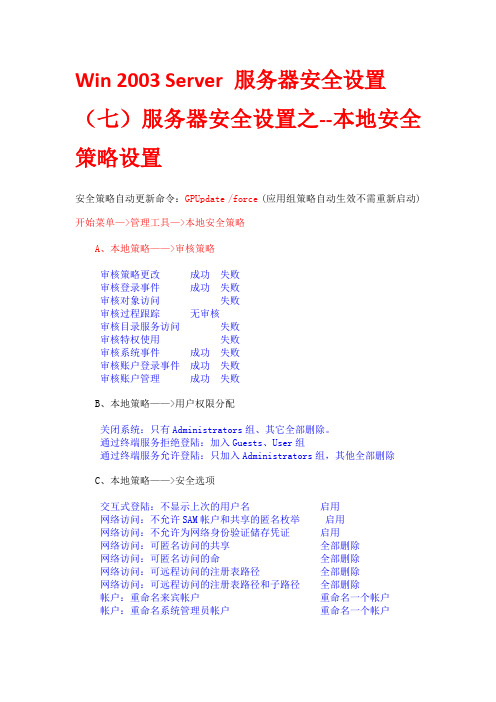

Win 2003 Server 服务器安全设置(七)服务器安全设置之--本地安全策略设置

安全策略自动更新命令:GPUpdate /force (应用组策略自动生效不需重新启动) 开始菜单—>管理工具—>本地安全策略

A、本地策略——>审核策略

审核策略更改成功失败

审核登录事件成功失败

审核对象访问失败

审核过程跟踪无审核

审核目录服务访问失败

审核特权使用失败

审核系统事件成功失败

审核账户登录事件成功失败

审核账户管理成功失败

B、本地策略——>用户权限分配

关闭系统:只有Administrators组、其它全部删除。

通过终端服务拒绝登陆:加入Guests、User组

通过终端服务允许登陆:只加入Administrators组,其他全部删除

C、本地策略——>安全选项

交互式登陆:不显示上次的用户名启用

网络访问:不允许SAM帐户和共享的匿名枚举启用

网络访问:不允许为网络身份验证储存凭证启用

网络访问:可匿名访问的共享全部删除

网络访问:可匿名访问的命全部删除

网络访问:可远程访问的注册表路径全部删除

网络访问:可远程访问的注册表路径和子路径全部删除

帐户:重命名来宾帐户重命名一个帐户

帐户:重命名系统管理员帐户重命名一个帐户。

Windows Server2003限制IP访问

windows Server 2003使用ip安全策略禁止某ip访问服务器的方法修改浏览权限|删除

windows Server 2003使用ip安全策略禁止某ip访问服务器的方法下面有文字与图片,请耐心观看......

控制面板—管理工具—本地安全策略或者命令 gpedit.msc

选择创建 IP 安全策略

点选下一步

我们就是要禁止他,不和他说话,那么,取消勾选

直接按完成.那个勾选是默认的

注意右下的”添加向导”,如果勾选了,取消他,然后点击”添加”

选中刚刚建立的禁止ip 点编辑

(@添加ip)

把”添加向导”的勾选取消 , 然后点添加

地址和目标别写反了,把自己给封了

// 然后切换到“协议” 面板

我这里是选择 tcp 到80端口 ,直接按确定,回到上层界面,继续确定,回到新规则属性面板

选择“筛选器操作”面板

这里的阻止是我先前做的添加的, 操作步骤为: 取消“添加向导” 的勾选点添加

在常规里面重命名为阻止就ok了

一路确定,回到

注意要禁止ip 前面的勾选

确定,完成此策略

最后需要指派策略

到此,刚才显示的ip 116.164.68.6 地址的用户就不能访问服务器了添加多ip 从 (@添加ip) 开始

--------------------------------------------

如果允许访问,也同样这样操作就可以,很简单!

有错误请及时提出,谢谢!

来

自:/mxf521/blog/item/9328da5439930f49d109069e.html。

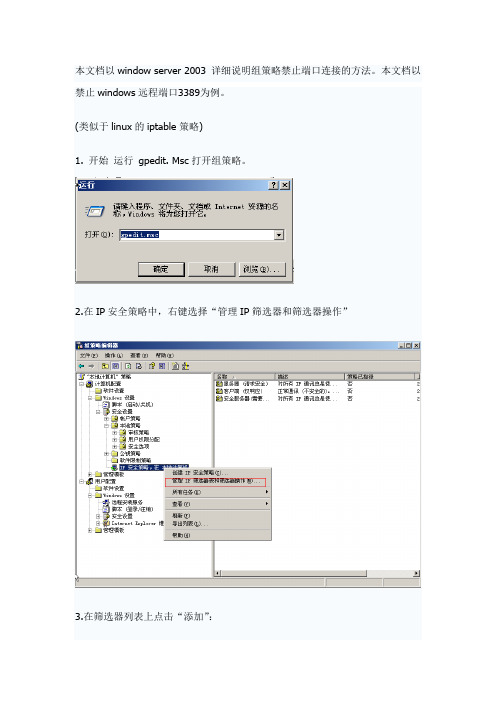

Win 2003 组策略禁止某端口

本文档以window server 2003 详细说明组策略禁止端口连接的方法。

本文档以禁止windows远程端口3389为例。

(类似于linux的iptable策略)

1. 开始运行gpedit. Msc打开组策略。

2.在IP安全策略中,右键选择“管理IP筛选器和筛选器操作”

3.在筛选器列表上点击“添加”:

4 在添加界面,编辑名称和描述等,点“添加”进入添加筛选器向导

5.点击“下一步”,在“源地址”类别中选择“所有IP地址”,在“目标地址”类别中选择“我的IP地址”,下一步协议类型(S): 把"任意"选改为"tcp" 下一步,

,添加完成后,确定。

6。

在“管理筛选器操作”中,点击“添加”。

按照向导,填写“名称描述”,点击“下一步”,选择“阻止”。

完成后关闭窗口。

7.回到“IP安全策略”,右键点击“创建IP安全策略”,并点击下一步,填写“描述信息”。

8. 按照向导完成,并编辑属性。

点击“下一步”,并“完成”向导。

9.在右边安全策略列表中,选择刚建好的策略,点击右键“指派”使该安全策略生效。

windows 2003 域密码策略设置

windows 2003 域密码策略设置在域控制器上的开始菜单中打开“运行”,输入DSA.MSC后回车,即打开活动目录的用户和计算机管理控制台。

在域节点右键,进入属性,打开组策略选项卡,在里边找到Default Domain policy这个GPO选中他,点击下面的编辑,现在就会打开组策略编辑器,在这个组策略编辑器中找到一下路径:计算机配置-WINDOWS设置-安全设置-帐户策略-密码策略。

在这个路径下找到“密码必须符合复杂性要求”设置为禁用,“密码长度最小值”设置为0。

这样你就可以创建空密码的用户帐户了(当然在这里你也可以为你的域设置你自己需要的密码策略),完成了以上设置后并没有完,还有最后一步,就是在开始菜单的运行中输入“GPUPDATE /FORCE”这个命令。

另:1、如何在WIN2003中添加用户?每次添加用户时总是提示我不符合密码策略,怎么办?问:如何在WIN2003中添加用户?我将公司的主域服务器改成win2003,但是win2003却不让我添加用户,每次添加用户是总是提示我不符合密码策略,怎么办?答:对于2003域,默认域的安全策略与2000域不同。

要求域用户的口令必须符合复杂性要求,且密码最小长度为7。

口令的复杂性包括三条:一是大写字母、小写字母、数字、符号四种中必须有3种,二是密码最小长度为6,三是口令中不得包括全部或部分用户名。

当然也可以重新设默认域的安全策略来解决。

操作如下:开始/程序/管理工具/域安全策略/帐户策略/密码策略:密码必须符合复杂性要求:由“已启用”改为“已禁用”;密码长度最小值:由“7个字符”改为“0个字符”。

使此策略修改生效有如下方法:1、等待系统自动刷新组策略,约5分钟~15分钟2、重启域控制器(若是修改的用户策略,注销即可)3、使用gpupdate命令。

(推荐使用这个)说明:2000中使用的刷新组策略命令secedit /refreshpolicy machine(或user)_policy /enforce 命令在03中已由gpupdate取代。

Windows 2003服务器安全配置终极技巧

Windows 2003服务器安全配置终极技巧1、安装系统补丁。

扫描漏洞全面杀毒2、3、NTFS系统权限设置在使用之前将每个硬盘根加上 Administrators 用户为全部权限(可选加入SYSTEM用户)删除其它用户,进入系统盘:权限如下∙C:\WINDOWS Administrators SYSTEM用户全部权限, Users 用户默认权限不作修改,否则ASP和ASPX 等应用程序就无法运行。

∙其它目录删除Everyone用户,切记C:\Documents and Settings下All Users\Default User目录及其子目录如C:\Documents and Settings\All Users\Application Data 目录默认配置保留了Everyone用户权限C:\WINDOWS 目录下面的权限也得注意,如 C:\WINDOWS\PCHealth、C:\windows\Installer也是保留了Everyone权限.∙删除C:\WINDOWS\Web\printers目录,此目录的存在会造成IIS里加入一个.printers的扩展名,可溢出攻击∙默认IIS错误页面已基本上没多少人使用了。

建议删除C:\WINDOWS\Help\iisHelp目录∙删除C:\WINDOWS\system32\inetsrv\iisadmpwd,此目录为管理IIS密码之用,如一些因密码不同步造成500 错误的时候使用 OWA 或 Iisadmpwd 修改同步密码,但在这里可以删掉,下面讲到的设置将会杜绝因系统设置造成的密码不同步问题。

打开C:\Windows 搜索net.exe;cmd.exe;tftp.exe;netstat.exe;regedit.exe;at.exe;attrib.exe;cacls.exe;;re gsvr32.exe;xcopy.exe;wscript.exe;cscript.exe;ftp.exe;telnet.exe;arp.exe;edlin.exe;ping.exe ;route.exe;finger.exe;posix.exe;rsh.exe;atsvc.exe;qbasic.exe;runonce.exe;syskey.exe修改权限,删除所有的用户只保存Administrators 和SYSTEM为所有权限其它盘,有安装程序运行的(我的sql server 2000 在D盘)给Administrators 和SYSTEM 权限,无只给Administrators 权限。

Windows 2003 Server安全配置技术技巧

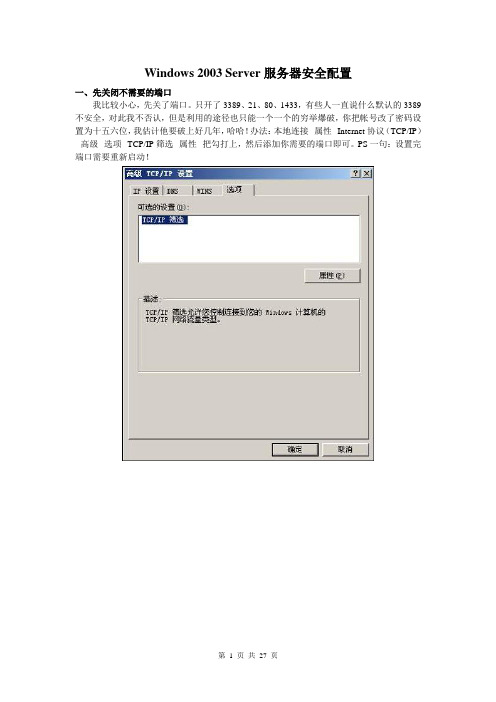

Windows 2003 Server安全配置技术技巧(1)一、先关闭不需要的端口我比较小心,先关了端口。

只开了3389、21、80、1433,有些人一直说什么默认的3389不安全,对此我不否认,但是利用的途径也只能一个一个的穷举爆破,你把帐号改了密码设置为十五六位,我估计他要破上好几年,哈哈!办法:本地连接--属性--Internet协议(TCP/IP)--高级--选项--TCP/IP筛选--属性--把勾打上,然后添加你需要的端口即可。

PS一句:设置完端口需要重新启动!当然大家也可以更改远程连接端口方法:WindowsRegistryEditorVersion5.00[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Co ntrol\TerminalServer\WinStations\RDP-Tcp]"PortNumber"=dword:00002683保存为.REG文件双击即可!更改为9859,当然大家也可以换别的端口,直接打开以上注册表的地址,把值改为十进制的输入你想要的端口即可!重启生效!还有一点,在2003系统里,用TCP/IP筛选里的端口过滤功能,使用FTP服务器的时候,只开放21端口,在进行FTP传输的时候,FTP特有的Port模式和Passive模式,在进行数据传输的时候,需要动态的打开高端口,所以在使用TCP/IP过滤的情况下,经常会出现连接上后无法列出目录和数据传输的问题。

所以在2003系统上增加的Windows连接防火墙能很好的解决这个问题,不推荐使用网卡的TCP/IP过滤功能。

做FTP下载的用户看仔细,如果要关闭不必要的端口,在\system32\drivers\etc\services中有列表,记事本就可以打开的。

如果懒的话,最简单的方法是启用WIN2003的自身带的网络防火墙,并进行端口的改变。

功能还可以!Internet连接防火墙可以有效地拦截对Windows2003服务器的非法入侵,防止非法远程主机对服务器的扫描,提高Windows2003服务器的安全性。

windows 2003系统目前最完善最完美的安全权限方案

在“服务”里关闭 iis admin service 服务。 找到 windows\system32\inetsrv\ 下的 metabase.xml 文件。 找到 ASPMaxRequestEntityAllowed 把它修改为需要的值(可修改为 20M 即:20480000) 存盘,然后重启 iis admin service 服务。 >> 解决 SERVER 2003 无法下载超过 4M 的附件问题 在“服务”里关闭 iis admin service 服务。 找到 windows\system32\inetsrv\ 下的 metabase.xml 文件。 找到 AspBufferingLimit 把它修改为需要的值(可修改为 20M 即:20480000) 存盘,然后重启 iis admin service 服务。 >> 超时问题 解决大附件上传容易超时失败的问题 在 IIS 中调大一些脚本超时时间,操作方法是: 在 IIS 的“站点或虚拟目录”的“主目录”下点击 “配置”按钮, 设置脚本超时时间为:300 秒 (注意:不是 Session 超时时间) 解决通过 WebMail 写信时间较长后,按下发信按钮就会回到系统登录界面的问题 适当增加会话时间(Session)为 60 分钟。在 IIS 站点或虚拟目录属性的“主目录”下点击“配置--> 选项”, 就可以进行设置了(Windows 2003 默认为 20 分钟) >> 修改 3389 远程连接端口 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp] "PortNumber"=dword:0000 端口号 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp] "PortNumber"=dword:0000 端口号 设置这两个注册表的权限, 添加“IUSR”的完全拒绝 禁止显示端口号 >> 本地策略--->用户权限分配 关闭系统:只有 Administrators 组、其它全部删除。 通过终端服务允许登陆:只加入 Administrators,Remote Desktop Users 组,其他全部删除 >> 在安全设置里 本地策略-用户权利分配,通过终端服务拒绝登陆 加入 ASPNET IUSR_ IWAM_ NETWORK SERVICE (注意不要添加进 user 组和 administrators 组 添加进去以后就没有办法远程登陆了) >> 在安全设置里 本地策略-安全选项 网络访问:可匿名访问的共享; 网络访问:可匿名访问的命名管道; 网络访问:可远程访问的注册表路径; 网络访问:可远程访问的注册表路径和子路径; 将以上四项全部删除

Windows 2003 Server 服务器安全配置(完全版)

Windows 2003 Server服务器安全配置一、先关闭不需要的端口我比较小心,先关了端口。

只开了3389、21、80、1433,有些人一直说什么默认的3389不安全,对此我不否认,但是利用的途径也只能一个一个的穷举爆破,你把帐号改了密码设置为十五六位,我估计他要破上好几年,哈哈!办法:本地连接--属性--Internet协议(TCP/IP)--高级--选项--TCP/IP筛选--属性--把勾打上,然后添加你需要的端口即可。

PS一句:设置完端口需要重新启动!当然大家也可以更改远程连接端口方法:Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE \ SYSTEM\ Current ControlSet \ Control \ TerminalServer\WinStations\RDP-Tcp]"PortNumber"=dword:00002683保存为.REG文件双击即可!更改为9859,当然大家也可以换别的端口,直接打开以上注册表的地址,把值改为十进制的输入你想要的端口即可!重启生效!还有一点,在2003系统里,用TCP/IP筛选里的端口过滤功能,使用FTP服务器的时候,只开放21端口,在进行FTP传输的时候,FTP 特有的Port模式和Passive模式,在进行数据传输的时候,需要动态的打开高端口,所以在使用TCP/IP过滤的情况下,经常会出现连接上后无法列出目录和数据传输的问题。

所以在2003系统上增加的Windows连接防火墙能很好的解决这个问题,不推荐使用网卡的TCP/IP过滤功能。

做FTP下载的用户看仔细,如果要关闭不必要的端口,在\system32\drivers\etc\services 中有列表,记事本就可以打开的。

如果懒的话,最简单的方法是启用WIN2003的自身带的网络防火墙,并进行端口的改变。

本地策略、域安全策略、域控制器安全策略小结

三种策略的关系

三种安全策略的关系

成员计算机和域的设置项冲突时,域安全策略生 效 域控制器和域的设置项冲突时,域控制器安全策 略生效

• • •

本地安全策略 域控制器安全策略 域安全策略

举例验证

验证

在客户机上域安全策略高于本地安全策略 在域控制器上域控制器安全策略高于域策略 交互式登录:用户试图登录时消息标题 交互式登录:用户试图登录时消息文字

以本地选项的设置项为例

教师演示并讲解相关理论

总结

密码策略包含哪些选项? 帐户锁定策略哪些选项? 本地策略有哪几部分? 如何实现文件及文件夹审核? 本地安全策略、域安全策略、域控制器安全策 略三者关系?

总结并布置作业

步骤

审核文件及文件夹

审核策略 审核文件及文件夹 事件查看器

审核策略

常用审核策略 审核事件

说明

账户登录事件

审核域用户从域中的计算机登录时,域控制器收到的验证 信息

登录事件

对象访问 账户管理

审核所有计算机用户的登录和注销事件

审核用户访问某个对象的事件,例如文件、文件夹、注册 表项、打印机等 审核计算机上的每一个帐户管理事件,包括:创建、更改 或删除用户帐户或组; 重命名、禁用或启用用户帐户; 设置或更改密码

影响整个域中计 算机的安全设置 打开方式

单击“开始”→“ 程序”→“管理 工具”→“域安 全策略” 帐户策略 本地策略

包含两个策略

帐户策略

密码策略

密码必须符合复杂性要求 密码长度最小值 密码最长使用期限 密码最短使用期限 强制密码历史 用可还原的加密来存储密码 帐户锁定阈值 帐户锁定时间 复位帐户锁定计数器

服务器安全策略范文

服务器安全策略范文一、物理安全1.服务器放置:将服务器放置在安全的物理环境下,禁止将服务器放置在易受损或易受盗的地方。

建议将服务器放置在专用服务器机房或安全的数据中心。

2.设备安全:服务器所在机房应配备安全系统,包括门禁系统、监控摄像头、报警系统等,确保设备安全。

3.进出记录:对于进入机房的人员需要进行身份验证,并记录他们的姓名、进出时间等信息,以便追踪和控制服务器访问权限。

二、操作系统安全1. 操作系统选择:选择安全性能好、开放源代码的操作系统,如Linux。

及时更新操作系统的安全补丁和更新程序。

2.安全设置:将服务器操作系统进行安全加固,并设置合理的账户、密码策略,避免使用弱密码或者固定默认密码。

3.权限管理:使用管理员账户管理服务器,授予最小权限原则,每个用户只能访问其需要的资源,且通过访问控制列表(ACL)限制远程访问。

4. 登录安全:限制允许登录的IP地址范围,禁止使用root账户登录远程服务器,使用SSH密钥登录代替传统的用户名和密码登录。

5.文件系统安全:使用强大的加密算法对服务器文件系统进行加密,禁止未授权的访问和修改。

6.监控日志:启用日志功能并设置日志自动轮换功能,记录服务器的操作和事件,及时发现异常行为和安全事件。

三、网络安全1.防火墙:在服务器和外部网络之间设置防火墙,限制非必要的流量,过滤恶意流量和攻击。

2.网络设备安全:对网络设备进行安全加固,限制非必要的端口和服务,禁止不必要的远程管理。

3.网络隔离:将内外网进行物理隔离,禁止外网访问服务器的敏感端口。

4.加密传输:使用安全协议和加密技术,如SSL/TLS等,对服务器和用户之间的通信进行加密保护,防止信息被窃取和篡改。

5.DDOS防护:配置DDOS防护设备或服务,保护服务器免受分布式拒绝服务攻击。

6.系统监控:定期检查服务器的网络连接、传输速率、流量分布等情况,以便及时发现和阻止异常行为。

四、应用安全1.应用升级:定期对服务器上的应用程序进行安全漏洞检测和升级,确保应用程序的最新补丁已经安装。

终级Win2003服务器安全配置篇

终级Win2003服务器安全配置篇今天演示一下服务器权限的设置,实现目标是系统盘任何一个目录asp网马不可以浏览,事件查看器完全无错,所有程序正常运行.这个不同于之前做的两个演示,此演示基本上保留系统默认的那些权限组不变,保留原味,以免取消不当造成莫名其妙的错误.看过这个演示,之前的超详细web服务器权限设置,精确到每个文件夹和超详细web服务器权限设置,事件查看器完全无报错就不用再看了.这个比原来做的有所改进.操作系统用的是雨林木风的ghost镜像,补丁是打上截止11.2号最新的Power Users组是否取消无所谓具体操作看演示windows下根目录的权限设置:C:\WINDOWS\Application Compatibility Scripts 不用做任何修改,包括其下所有子目录C:\WINDOWS\AppPatch AcWebSvc.dll已经有users组权限,其它文件加上users组权限C:\WINDOWS\Connection Wizard 取消users组权限C:\WINDOWS\Debug users组的默认不改C:\WINDOWS\Debug\UserMode默认不修改有写入文件的权限,取消users组权限,给特别的权限,看演示C:\WINDOWS\Debug\WPD不取消Authenticated Users组权限可以写入文件,创建目录.C:\WINDOWS\Driver Cache取消users组权限,给i386文件夹下所有文件加上users组权限C:\WINDOWS\Help取消users组权限C:\WINDOWS\Help\iisHelp\common取消users组权限C:\WINDOWS\IIS Temporary Compressed Files默认不修改C:\WINDOWS\ime不用做任何修改,包括其下所有子目录C:\WINDOWS\inf不用做任何修改,包括其下所有子目录C:\WINDOWS\Installer 删除everyone组权限,给目录下的文件加上everyone组读取和运行的权限C:\WINDOWS\java 取消users组权限,给子目录下的所有文件加上users组权限C:\WINDOWS\MAGICSET 默认不变C:\WINDOWS\Media 默认不变C:\WINDOWS\不用做任何修改,包括其下所有子目录C:\WINDOWS\msagent 取消users组权限,给子目录下的所有文件加上users组权限C:\WINDOWS\msapps 不用做任何修改,包括其下所有子目录C:\WINDOWS\mui取消users组权限C:\WINDOWS\PCHEALTH 默认不改C:\WINDOWS\PCHEALTH\ERRORREP\QHEADLES 取消everyone组的权限C:\WINDOWS\PCHEALTH\ERRORREP\QSIGNOFF 取消everyone组的权限C:\WINDOWS\PCHealth\UploadLB 删除everyone组的权限,其它下级目录不用管,没有user组和everyone组权限C:\WINDOWS\PCHealth\HelpCtr 删除everyone组的权限,其它下级目录不用管,没有user组和everyone组权限(这个不用按照演示中的搜索那些文件了,不须添加users组权限就行)C:\WINDOWS\PIF 默认不改C:\WINDOWS\PolicyBackup默认不改,给子目录下的所有文件加上users组权限C:\WINDOWS\Prefetch 默认不改C:\WINDOWS\provisioning 默认不改,给子目录下的所有文件加上users组权限C:\WINDOWS\pss默认不改,给子目录下的所有文件加上users组权限C:\WINDOWS\RegisteredPackages默认不改,给子目录下的所有文件加上users组权限C:\WINDOWS\Registration\CRMLog默认不改会有写入的权限,取消users组的权限C:\WINDOWS\Registration取消everyone组权限.加NETWORK SERVICE 给子目录下的文件加everyone可读取的权限,C:\WINDOWS\repair取消users组权限C:\WINDOWS\Resources取消users组权限C:\WINDOWS\security users组的默认不改,其下Database和logs目录默认不改.取消templates目录users 组权限,给文件加上users组C:\WINDOWS\ServicePackFiles 不用做任何修改,包括其下所有子目录C:\WINDOWS\SoftwareDistribution不用做任何修改,包括其下所有子目录C:\WINDOWS\srchasst 不用做任何修改,包括其下所有子目录C:\WINDOWS\system 保持默认C:\WINDOWS\TAPI取消users组权限,其下那个tsec.ini 权限不要改C:\WINDOWS\twain_32取消users组权限,给目录下的文件加users组权限C:\WINDOWS\vnDrvBas 不用做任何修改,包括其下所有子目录C:\WINDOWS\Web取消users组权限给其下的所有文件加上users组权限C:\WINDOWS\WinSxS 取消users组权限,搜索*.tlb,*.policy,*.cat,*.manifest,*.dll,给这些文件加上everyone组和users权限给目录加NETWORK SERVICE完全控制的权限C:\WINDOWS\system32\wbem 这个目录有重要作用。

windows2003服务器详解设置大全

Windows 2003 服务器详解设置大全Windows Server 2003 是微软推出的一款服务器操作系统,它基于 Windows NT 的架构,具有非常好的稳定性、可靠性和安全性,适用于企业实施各种应用解决方案。

本文将详细介绍 Windows Server 2003 的设置方法和相关技巧。

安装 Windows 2003 服务器安装 Windows Server 2003 服务器需要以下步骤:1.选择安装语言和安装选项,例如安装 Windows Server 2003 标准版或企业版等。

2.选择安装位置,可以选择已有分区上进行安装,也可以新建分区。

3.设置管理员密码,以保证服务器的管理安全。

4.完成安装后,系统会自动重启,启动时将进入 Windows Server 2003配置向导。

配置 Windows 2003 服务器这里讲解 Windows Server 2003 服务器配置的方式和相关技术:配置网络1.左键单击“开始” ->“控制面板” -> “网络连接” -> “本地连接” -> 右键单击“属性”。

2.双击“Internet 协议(TCP/IP)”选项卡,进入“属性”对话框。

3.选择“自动获取 IP 地址”或“手动配置 IP 地址”进行网络配置。

配置域名和 DNS1.在“控制面板”中选择“管理工具”,然后单击“DNS”。

2.可以在“后缀”下输入本地 DNS 服务器的完全限定域名,也可以直接在“区域”下输入域名。

3.单击“新建区域”,输入相应的域名和 IP 地址。

可以在“区域域名”下找到设置的域名。

配置 FTP 高级服务1.在计算机上运行 Microsoft IIS (Internet 信息服务),并选择“FTP站点”。

2.选择“FTP 站点”,点击“属性”按钮。

3.在“FTP 站点属性”对话框中,单击“高级”选项卡,随后将 FTP 主目录配置为指定目录。

配置防火墙1.在“控制面板”中找到“安全中心”,单击“Windows 防火墙”进行防火墙的配置。

如何使用 Windows Server 2003 应用组策略和安全模板

应用组策略将安全模板导入组策略使用"安全配置和分析"目标使用本模块可以实现下列目标:•将组策略应用于组织单位。

•将安全模板导入策略。

•帮助实施Windows Server 2003 安全指南。

返回页首适用范围本模块适用于下列产品和技术:•Microsoft® Windows Server ™2003 操作系统返回页首如何使用本模块本模块与Windows Server 2003 安全指南配合使用,是该指南的补充材料。

返回页首概要组策略用于从一个单独的点对多个Microsoft Active Directory® 目录服务用户和计算机对象进行配置。

在默认情况下,策略不仅影响应用该策略的容器中的对象,还影响子容器中的对象。

组策略包含了"计算机配置| Windows 设置| 安全设置"下的安全设置。

您可将预先配置的安全模板导入策略,来完成对这些设置的配置。

返回页首应用组策略下列步骤显示了如何应用组策略,以及如何向"用户权限分配"添加安全组。

•将组策略应用于组织单位或域1.依次单击"开始"、"管理工具"、"Active Directory 用户和计算机",打开"Active Directory 用户和计算机"。

2.突出显示相关域或组织单位,单击"操作"菜单,选择"属性"。

3.选择"组策略"选项卡。

注意:每个容器可应用多个策略。

这些策略的处理顺序是从列表的底部向上。

如果出现冲突,最后应用的策略优先。

4.单击"新建"创建一个策略,并为其指定有实际意义的名称,如"域策略"。

注意:单击"选项"按钮可配置"禁止替代"设置。

windows2003密码策略

Windows2003密码策略设置密码对服务器安全是一个重要的部分,设置安全的密码和符合复杂度的密码是服务器安全保障的重要组成部分,在windows server2003系统的“账户和本地安全策略”中包括“账户策略”和“本地策略”两个方面,而其中账户策略又包括密码策略,账户锁定策略和kerberos|三个方面,下面我们重点介绍“密码策略”的设置。

密码策略的设置密码策略作用于域账户或本地账户,其中包含以下几个方面:1.密码必须符合复杂性要求2.密码长度最小值3.密码最长试用期限4.密码最短使用期限5.强制密码历史6.用可以还原的加密来存储密码下面来介绍本地计算机上配置密码安全策略的方法。

对于本地计算机本地账户,密码策略是在本地安全设置中进行的。

下面是具体方法。

第一部选择《开始菜单》—管理工具—本地安全策略菜单操作打开本地安全设置页面。

对于本地计算机中的用户“账户和本地策略”都是在这个管理工具中进行配置的。

如下图:第二部因为密码策略是属于用户策略范围,所以单击选择《用户策略》选项,然后再选择《密码策略》选项,在右面的窗口中将可以选择密码策略的详细配置项。

如下图:密码必须符合复杂性要求。

此安全设置确定密码是否必须符合复杂性要求,在更改或创建密码时执行复杂性要求。

如果启用此策略,密码必须符合下列最低要求:《1》不能包含用户的账户名,不能包含用户用户姓名中超过两个连续字符的部分《2》最少有6个字符长《3》必须包含一下字符中的三类字符英文大小字母A到Z英文小写字母a到z10个基本数字非字母符号如果永乐此项策略,而您的用户和密码不超过此要求时系统会提示报错。

如果报错了,您可能回想自己写的密码已经满足了密码策略的要求。

因为你所写的密码可能包含了以上四种中的三种,如果达不到密码复杂性的要求。

更改或者是创建密码时,会强制执行密码复杂性的要求。

默认情况下,在服务器上执行是禁用的。

这个选项的配置方法是双击《密码复杂性的要求》选项打开对话框。

Windows Server 2003 IP 安全策略

禁用139/445端口(20)

禁用139/445端口(21)

禁用139/445端口(22)

禁用139/445端口(23)

禁用139/445端口(24)

在非域成员的计算机上,会出现图示警告,选[是]

禁用139/445端口(25)

禁用139/445端口(26)

为IP安全策略创建安全规则

禁用139/445端口(27)

当client(Win2000/XP/2003,允许NBT)连接SMB服务器时,它 会同时尝试连接139和445端口,如果445端口有响应,那么就 发送RST包给139端口断开连接,以445端口通讯。当445端口 无响应时,才使用139端口。 当Client(Win2000/XP/2003,禁止NBT)连接SMB服务器时, 那么它只会尝试连接445端口,如果无响应,那么连接失败。 如果win2000服务器允许NBT, 那么UDP端口137、138, TCP 端 口 139、445将开放。 如果 NBT 被禁止, 那么只有445端口开放。

禁用139/445端口(2)

禁用139/445端口(3)

禁用139/445端口(4)

禁用139/445端口(5)

禁用139/445端口(6)

禁用139/445端口(7)

禁用139/445端口(8)

禁用139/445端口(9)

禁用139/445端口(10)

禁用139/445端口(11)

隧道终结点

指定是否以隧道方式进行通信,如果是,则指定隧道终结点 的 IP 地址。

连接类型

IP安全策略(3)

默认IP安全策略

服务器(请求安全) Server (Request Security) 客户端(仅响应) Client (Respond Only) 安全服务器(要求安全) Secure Server (Require Security)

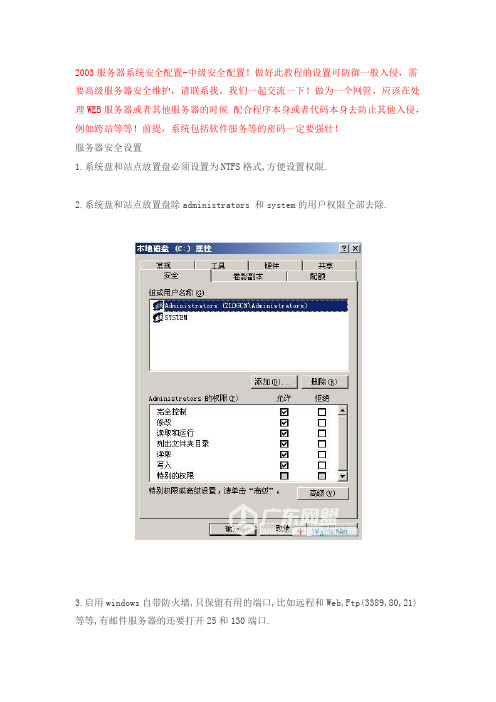

2003服务器系统安全配置-中级安全配置

2003服务器系统安全配置-中级安全配置!做好此教程的设置可防御一般入侵,需要高级服务器安全维护,请联系我。

我们一起交流一下!做为一个网管,应该在处理WEB服务器或者其他服务器的时候配合程序本身或者代码本身去防止其他入侵,例如跨站等等!前提,系统包括软件服务等的密码一定要强壮!服务器安全设置1.系统盘和站点放置盘必须设置为NTFS格式,方便设置权限.2.系统盘和站点放置盘除administrators 和system的用户权限全部去除.3.启用windows自带防火墙,只保留有用的端口,比如远程和Web,Ftp(3389,80,21)等等,有邮件服务器的还要打开25和130端口.4.安装好SQL后进入目录搜索 xplog70 然后将找到的三个文件改名或者删除.5.更改sa密码为你都不知道的超长密码,在任何情况下都不要用sa这个帐户.6.改名系统默认帐户名并新建一个Administrator帐户作为陷阱帐户,设置超长密码,并去掉所有用户组.(就是在用户组那里设置为空即可.让这个帐号不属于任何用户组)同样改名禁用掉Guest用户.7.配置帐户锁定策略(在运行中输入gpedit.msc回车,打开组策略编辑器,选择计算机配置-Windows设置-安全设置-账户策略-账户锁定策略,将账户设为“三次登陆无效”,“锁定时间30分钟”,“复位锁定计数设为30分钟”。

)8.在安全设置里本地策略-安全选项将网络访问:可匿名访问的共享 ;网络访问:可匿名访问的命名管道 ;网络访问:可远程访问的注册表路径 ;网络访问:可远程访问的注册表路径和子路径 ;以上四项清空.9.在安全设置里本地策略-安全选项通过终端服务拒绝登陆加入ASPNETGuestIUSR_*****IWAM_*****NETWORK SERVICESQLDebugger(****表示你的机器名,具体查找可以点击添加用户或组选高级选立即查找在底下列出的用户列表里选择. 注意不要添加进user组和administrators 组添加进去以后就没有办法远程登陆了.)10.去掉默认共享,将以下文件存为reg后缀,然后执行导入即可.Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\param eters]"AutoShareServer"=dword:00000000"AutoSharewks"=dword:0000000011. 禁用不需要的和危险的服务,以下列出服务都需要禁用.Alerter 发送管理警报和通知Computer Browser:维护网络计算机更新Distributed File System: 局域网管理共享文件Distributed linktracking client 用于局域网更新连接信息Error reporting service 发送错误报告Remote Procedure Call (RPC) Locator RpcNs*远程过程调用 (RPC) Remote Registry 远程修改注册表Removable storage 管理可移动媒体、驱动程序和库Remote Desktop Help Session Manager 远程协助Routing and Remote Access 在局域网以及广域网环境中为企业提供路由服务Messenger 消息文件传输服务Net Logon 域控制器通道管理NTLMSecuritysupportprovide telnet服务和Microsoft Serch用的PrintSpooler 打印服务telnet telnet服务Workstation 泄漏系统用户名列表12.更改本地安全策略的审核策略账户管理成功失败登录事件成功失败对象访问失败策略更改成功失败特权使用失败系统事件成功失败目录服务访问失败账户登录事件成功失败13.更改有可能会被提权利用的文件运行权限,找到以下文件,将其安全设置里除administrators用户组全部删除,重要的是连system也不要留.net.exenet1.execmd.exetftp.exenetstat.exeregedit.exeat.exeattrib.execacls.exec.exe 特殊文件有可能在你的计算机上找不到此文件.在搜索框里输入"net.exe","net1.exe","cmd.exe","tftp.exe","netstat.exe","regedit.exe","a t.exe","attrib.exe","cacls.exe","","c.exe" 点击搜索然后全选右键属性安全以上这点是最最重要的一点了,也是最最方便减少被提权和被破坏的可能的防御方法了.14.后备工作,将当前服务器的进程抓图或记录下来,将其保存,方便以后对照查看是否有不明的程序。

服务器基本安全策略配置

服务器基本安全策略配置服务器基本安全策略配置1、服务器基本安全策略概述服务器基本安全策略是指通过一系列的措施和配置,保护服务器免受各种安全威胁和攻击的影响,确保服务器运行的安全性和稳定性。

2、强硬件防护2.1 密码复杂度要求设置服务器密码复杂度要求,如密码长度、包含字符种类等,以增加密码的强度和难度。

2.2 防火墙配置在服务器上设置防火墙,限制只允许必要的入站和出站流量通过,禁止非必要的服务和端口开放,减少攻击面。

2.3 关闭不必要的服务关闭服务器上不必要的服务和进程,减少不必要的软件开放,以降低攻击风险。

3、用户权限管理3.1 最小权限原则通过最小权限原则,只分配给用户必要的权限,禁止一般用户拥有管理员权限,限制潜在的安全风险。

3.2 定期审查用户权限定期审查用户权限,删除不再需要的用户账号或权限,避免滥用和泄露账号。

3.3 口令策略设置用户口令策略,包括密码过期时间、强制更改密码策略等,提高口令安全性。

4、系统日志和审计4.1 启用系统日志启用系统日志,记录服务器的行为和事件,方便后续审计和查看,及时发现异常行为。

4.2 设置日志保留期限设置系统日志的保留期限,确保足够的存储空间来记录重要事件和异常情况。

4.3 定期审计日志定期审计系统日志,发现异常访问和行为,及时采取措施,确保服务器的安全性。

5、防和恶意软件5.1 安装杀毒软件在服务器上安装可信的杀毒软件,并及时更新库,以防止恶意软件的侵入和传播。

5.2 定期扫描定期对服务器进行扫描,发现并清除和恶意软件,确保服务器的安全性。

6、定期备份和恢复6.1 定期备份数据定期对服务器数据进行备份,确保数据的完整性和安全性。

6.2 恢复测试定期对备份的数据进行恢复测试,确保备份数据的有效性和及时性。

附件:本文档未涉及附件。

法律名词及注释:1、杀毒软件:也称为防软件,是一种能够防止、检测和清除计算机的软件工具。

2、防火墙:是一种网络安全设备,用于在计算机网络之间建立安全的边界,控制网络流量的进出。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Windows 2003服务器常用安全策略策略一:关闭windows2003不必要的服务·computer browser 维护网络上计算机的最新列表以及提供这个列表·task scheduler 允许程序在指定时间运行·routing and remote access在局域网以及广域网环境中为企业提供路由服务·removable storage管理可移动媒体、驱动程序和库·remote registry service 允许远程注册表操作·print spooler 将文件加载到内存中以便以后打印。

·ipsec policy agent管理ip安全策略及启动isakmp/oakleyike)和ip安全驱动程序·distributed link tracking client 当文件在网络域的ntfs卷中移动时发送通知·com+ event system 提供事件的自动发布到订阅com组件·alerter 通知选定的用户和计算机管理警报·error reporting service 收集、存储和向 microsoft 报告异常应用程序·messenger 传输客户端和服务器之间的 net send 和警报器服务消息·telnet 允许远程用户登录到此计算机并运行程序策略二:磁盘权限设置c盘只给administrators和system权限,其他的权限不给,其他的盘也可以这样设置,这里给的system 权限也不一定需要给,只是由于某些第三方应用程序是以服务形式启动的,需要加上这个用户,否则造成启动不了。

windows目录要加上给users的默认权限,否则asp和aspx等应用程序就无法运行。

策略三:禁止 windows 系统进行空连接在注册表中找到相应的键值hkey_local_machine/system/currentcontrolset/control/lsa,将dword 值restrictanonymous的键值改为1策略四:关闭不需要的端口本地连接--属性--internet协议(tcp/ip)--高级--选项--tcp/ip筛选--属性--把勾打上,然后添加你需要的端口即可。

(如:3389、21、1433、3306、80)更改远程连接端口方法开始-->运行-->输入regedit查找3389:请按以下步骤查找:1、hkey_local_machinesystemcurrentcontrolsetcontrol erminal serverwds dpwd ds cp下的portnumber=3389改为自宝义的端口号2、hkey_local_machinesystemcurrentcontrolsetcontrol erminal serverwinstations dp-tcp下的portnumber=3389改为自宝义的端口号修改3389为你想要的数字(在十进制下)----再点16进制(系统会自动转换)----最后确定!这样就ok了。

这样3389端口已经修改了,但还要重新启动主机,这样3389端口才算修改成功!如果不重新启动3389还是修改不了的!重起后下次就可以用新端口进入了!禁用tcp/ip上的netbios本地连接--属性--internet协议(tcp/ip)--高级—wins--禁用tcp/ip上的netbios策略五:关闭默认共享的空连接首先编写如下内容的批处理文件:@echo offnet share c$ /deletenet share d$ /deletenet share e$ /deletenet share f$ /deletenet share admin$ /delete以上文件的内容用户可以根据自己需要进行修改。

保存为delshare.bat,存放到系统所在文件夹下的system32grouppolicyuserscriptslogon目录下。

然后在开始菜单→运行中输入gpedit.msc,回车即可打开组策略编辑器。

点击用户配置→windows设置→脚本(登录/注销)→登录.在出现的“登录属性”窗口中单击“添加”,会出现“添加脚本”对话框,在该窗口的“脚本名”栏中输入delshare.bat,然后单击“确定”按钮即可。

重新启动计算机系统,就可以自动将系统所有的隐藏共享文件夹全部取消了,这样就能将系统安全隐患降低到最低限度。

策略五:iis安全设置1、不使用默认的web站点,如果使用也要将iis目录与系统磁盘分开。

2、删除iis默认创建的inetpub目录(在安装系统的盘上)。

3、删除系统盘下的虚拟目录,如:_vti_bin、iissamples、scripts、iishelp、iisadmin、iishelp、msadc。

4、删除不必要的iis扩展名映射。

右键单击“默认web站点→属性→主目录→配置”,打开应用程序窗口,去掉不必要的应用程序映射。

主要为.shtml、shtm、stm。

5、更改iis日志的路径右键单击“默认web站点→属性-网站-在启用日志记录下点击属性策略六:注册表相关安全设置1、隐藏重要文件/目录hkey_local_machinesoftwaremicrosoftwindowscurrent-versionexploreradvancedfolderhiddenshow all”鼠标右击“checkedvalue”,选择修改,把数值由1改为0。

2、防止syn洪水攻击hkey_local_machinesystemcurrentcontrolsetservices cpipparameters新建dword值,名为synattackprotect,值为23、禁止响应icmp路由通告报文hkey_local_machinesystem currentcontrolset services cpipparametersinterfacesinterface新建dword值,名为performrouterdiscovery 值为0。

4、防止icmp重定向报文的攻击hkey_local_machinesystemcurrentcontrolsetservices cpipparameters将enableicmpredirects 值设为05、不支持igmp协议hkey_local_machinesystemcurrentcontrolsetservices cpipparameters新建dword值,名为igmplevel 值为0。

策略七:组件安全设置篇a、卸载wscript.shell 和 shell.application 组件,将下面的代码保存为一个.bat文件执行(分2000和2003系统)windows2000.batregsvr32/u c:winntsystem32wshom.ocxdel c:winntsystem32wshom.ocxregsvr32/u c:winntsystem32shell32.dlldel c:winntsystem32shell32.dllwindows2003.batregsvr32/u c:windowssystem32wshom.ocxdel c:windowssystem32wshom.ocxregsvr32/u c:windowssystem32shell32.dlldel c:windowssystem32shell32.dllb、改名不安全组件,需要注意的是组件的名称和clsid都要改,并且要改彻底了,不要照抄,要自己改【开始→运行→regedit→回车】打开注册表编辑器然后【编辑→查找→填写shell.application→查找下一个】用这个方法能找到两个注册表项:{13709620-c279-11ce-a49e-444553540000} 和 shell.application 。

第一步:为了确保万无一失,把这两个注册表项导出来,保存为xxxx.reg 文件。

第二步:比如我们想做这样的更改13709620-c279-11ce-a49e-444553540000 改名为 13709620-c279-11ce-a49e-444553540001shell.application 改名为 shell.application_nohack第三步:那么,就把刚才导出的.reg文件里的内容按上面的对应关系替换掉,然后把修改好的.reg文件导入到注册表中(双击即可),导入了改名后的注册表项之后,别忘记了删除原有的那两个项目。

这里需要注意一点,clsid中只能是十个数字和abcdef六个字母。

其实,只要把对应注册表项导出来备份,然后直接改键名就可以了,改好的例子建议自己改应该可一次成功windows registry editor version 5.00[hkey_classes_rootclsid{13709620-c279-11ce-a49e-444553540001}]@="shell automation service"[hkey_classes_rootclsid{13709620-c279-11ce-a49e-444553540001}inprocserver32]@="c:\winnt\system32\shell32.dll""threadingmodel"="apartment"[hkey_classes_rootclsid{13709620-c279-11ce-a49e-444553540001}progid]@="shell.application_nohack.1"[hkey_classes_rootclsid{13709620-c279-11ce-a49e-444553540001} ypelib]@="{50a7e9b0-70ef-11d1-b75a-00a0c90564fe}"[hkey_classes_rootclsid{13709620-c279-11ce-a49e-444553540001}version]@="1.1"[hkey_classes_rootclsid{13709620-c279-11ce-a49e-444553540001}versionindependentprogid]@="shell.application_nohack"[hkey_classes_rootshell.application_nohack]@="shell automation service"[hkey_classes_rootshell.application_nohackclsid]@="{13709620-c279-11ce-a49e-444553540001}"[hkey_classes_rootshell.application_nohackcurver]@="shell.application_nohack.1"评论:wscript.shell 和 shell.application 组件是脚本入侵过程中,提升权限的重要环节,这两个组件的卸载和修改对应注册键名,可以很大程度的提高虚拟主机的脚本安全性能,一般来说,asp和php类脚本提升权限的功能是无法实现了,再加上一些系统服务、硬盘访问权限、端口过滤、本地安全策略的设置,虚拟主机因该说,安全性能有非常大的提高,黑客入侵的可能性是非常低了。