Nokia防火墙配置手册v2.0

HTTP Security Firewall Magento 2 扩展用户指南说明书

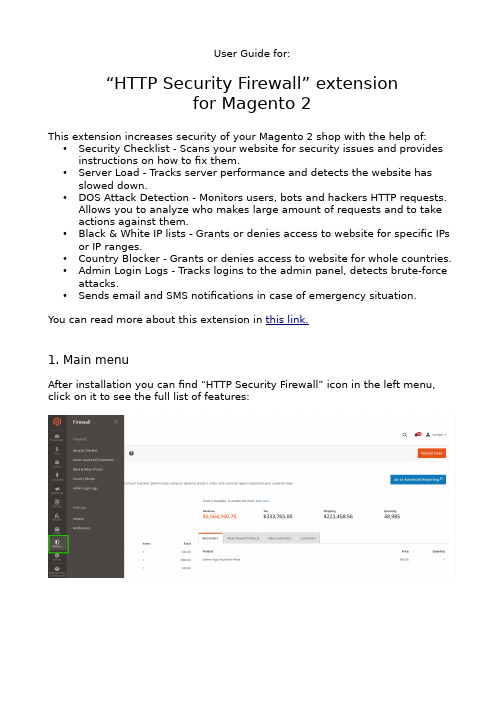

User Guide for:“HTTP Security Firewall” extensionfor Magento 2This extension increases security of your Magento 2 shop with the help of:•Security Checklist - Scans your website for security issues and provides instructions on how to fix them.•Server Load - T racks server performance and detects the website has slowed down.•DOS Attack Detection - Monitors users, bots and hackers HTTP requests.Allows you to analyze who makes large amount of requests and to take actions against them.•Black & White IP lists - Grants or denies access to website for specific IPs or IP ranges.•Country Blocker - Grants or denies access to website for whole countries.•Admin Login Logs - T racks logins to the admin panel, detects brute-force attacks.•Sends email and SMS notifications in case of emergency situation.Y ou can read more about this extension in this link.1. Main menuAfter installation you can find “HTTP Security Firewall” icon in the left menu, click on it to see the full list of features:2. Security ChecklistThis tool helps you to detect possible security issues by scanning the server and Magento 2 configuration and providing suggestions/instructions how to fix them.When you open Security Checklist page, it automatically begins scanning of Magento and the server and when it’s done you will see what needs to be improved. Afterwards Magento developer or administrator can check the discovered issues and take necessary steps to resolve them.3. Code SnifferBuild-in into firewall official Magento 2 code scanner allows automatically scan third party extensions for potential security issues and poor quality of code. If you have dozens of third party extensions installed, this tool will show you which ones meets Magento 2 code standards. Code sniffer helps to check code for potential risks of SQL injection, use of dangerous functions (like system(), exec(), base64, etc.), find not effective code constructions and test on dozens of other M2 requirements. This tool will help you to discover potentially insecure extensions or infected ones with malware.4. Server Load & DOS DetectionThis feature is the most interesting one. It allows you to track server load in real time and analyze which visitors (IP addresses) make the biggest load on your server. So, in case you notice that the server works very slowly, you can see actual server load on this page:Chart on the left shows the server load. Y ou can select a period of time for this chart (actually for a whole page), so that the chart will show only the data for the specified period.Server load is calculated from Linux/UNIX standard metric called “Load Average”. If you are not familiar with this metric you can simply use labels “Idle”, “Low”, “Normal”, ”High” and “Critical” to understand the current server load. If you are a technical person, you may want to read more about “Load Average”.Chart on the right shows how much requests Magento 2 serves per each IP address (visitor) for a selected period of time. If the server load is “Normal”, it means everything is okay and you don’t need to analyze this chart. But if the load is High or even Critical you may want to look who makes the huge amount of requests and block it (temporary or permanently).5. Black & White IP ListsThis feature allows you to block or grant access for some IP addresses (or range of IP addresses).Y ou can toggle between ”white” and “black” lists with “Open White List” button in the left top corner (see the above screenshot).So, you can easily switch to any list and add IP address by pressing “Add New IP” button.For all blacklisted addresses access will be denied with error code 403, so these blacklisted visitors won’t be able to open your website or login to admin panel.6. Country BlockerIf you don’t provide shipping into some countries, it is a good idea to block those countries to reduce server load, to avoid “bad” crawlers, hackers and other suspicious activities.Y ou can select one of the following approaches to block countries:1. By default all countries are allowed, so you can select which ones you want to block by moving them to the right side.2. Or block all countries by default, by clicking on “Block All” button. After it you can allow (move to left side) only those countries you serve (e.g. you do shipping there).Which way to select is up to you and depends on your preferences and your shipping model.Visitors from the blocked countries will get 403 error page.Important: Well known search engines (like Google, Bing, Yahoo, etc..) won’t be blocked even if they come from the blocked countries.7. Admin Login LogsFirewall allows monitoring logins into the admin area. So you can see who was able to login and who had failed to login. On the screenshot you can see that somebody from Russian Federation tried to login 6 times and failed. Looks like brute-force attack. So it is better to block this person by IP address.8. General SettingsY ou can specify main settings of “HTTP Security Firewall” here. Check settings description to find out more.9. Email & SMS NotificationsThis extension can notify you (or the developers) if server load reaches the highest point and website speed is slowing down. Also, notifications can be sent if brute-force attack on the admin panel has been detected.10. Contact UsIf you have any problems with the extension usage - contact us and we'll do our best to help you within 1 business day.If you have any questions or suggestions, our team will be glad to hear them! Y ou can contact us via:Email: ***********************Contact Form: https:///ContactUs。

02 网络安全(二级)-Nokia(CheckPoint)防火墙

5

5

c) 网络设备用户的标识应 唯一;

应检查网络设备,查看网络设备登录用 1、 应检查网络设备,查看网络设备 户的标识是否唯一; 用户的标识是否唯一。 检查Device>Device Administrators中 管理员名字标识是否唯一;

(1) 网络设备用户的标识是否唯一 □是 □否

3

1

网络设备 防护

3

使用SmartViewTracker管理工具连接防 b) 审计记录应包括:事件 检查审计记录,是否包括:事件的日 火墙,点击中间的“show or hide 的日期和时间、用户、事件 期和时间、用户、事件类型、事件是 query properties”工具,在显示框中 类型、事件是否成功及其他 否成功及其他与审计相关的信息; 查看是否勾选“date,time,user,type” 与审计相关的信息; 等进行日志审计记录;

3

2

安全审计

是否对网络流量、用户行为等进行 审计 使用SmartViewTracker管理工具连接防 1,Application Pacet /Sec Out a) 应对网络系统中的网络 应对网络系统中的网络设备运行状况 火墙,点击中间的“show or hide □是 □否 设备运行状况、网络流量、 、网络流量、用户行为等进行日志记 query properties”“smartview 2,Application Pacet /Sec In 用户行为等进行日志记录; 录; monitor”工具在显示框中查看是否勾选 □是 □否 相关的选项; 2,Application Port □是 □否 审计事件是否包括日期和时间、用 户、事件类型 □date □time □user □type

5

1、 访谈网络管理员,询问远程管理 的设备是否采取措施防止鉴别信息被 窃听; 2、 应检查边界和关键网络设备,查 g) 当对网络设备进行远程 看是否配置了对设备远程管理所产生 管理时,应采取必要措施防 的鉴别信息进行保护的功能; 止鉴别信息在网络传输过程 3、 应对边界和关键网络设备进行渗 中被窃听。 透测试,通过使用各种渗透测试技术 对网络设备进行渗透测试,验证网络 设备防护能力是否符合要求。

Nokia防火墙配置手册v2.0

NOKIA防火墙安装手册Version 1.1NOKIA防火墙安装手册一.基本知识 (3)二.IPSO系统初始化 (3)1.Console电缆连接 (3)2.加电后系统初始化 (4)3.初始化配置 (5)4.通过浏览器登录NOKIA防火墙 (7)5.配置网络接口 (8)设置eth-s1p2c0 (9)设置其余接口 (11)6.设置系统时钟 (12)7.设置默认路由和静态路由 (13)1.设置默认路由 (13)2.设置静态路由 (15)三.CheckPoint系统初始化 (16)1.初始化命令 (16)2.安装产品类型选择 (18)3.防火墙运行模式选择 (18)4.License管理 (19)5.设置CheckPoint管理员帐号和权限 (19)7.设置管理客户端(GUI)地址 (20)8.输入初始化密钥并初始化内部CA (22)四.客户端软件SmartConsole安装 (23)1.运行CheckPoint集成安装包 (23)五.配置CheckPoint防火墙 (26)1.运行SmartConsole中的SmartDashboard组件 (26)2.登录防火墙管理模块SmartCenter (26)3.建立被防火墙管理的网络对象 (28)1.主机(Nodes)对象的建立 (28)2.地址范围(Address Range)对象的建立 (31)3.网络服务对象(Services)的添加 (33)4.安全规则(Rules)的添加 (34)第六章常见维护任务 (39)第一节管理员口令更改 (39)第二节 license下发 (39)第三节一些有用的trouble shooting 工具 (39)防火墙安装手册一.基本知识NOKIA安全平台系统由两部分构成:路由操作系统和其上运行的安全应用。

路由操作系统为NOKIA公司自主版权的IPSO,这是一个全功能的路由操作系统:支持V.35,X.21,A TM OC-3,FDDI,E1/T1,PRI/BRI等多种广域网接口和快速以太网,千兆以太网等局域网接口;支持RIPv1&v2,IGRP,OSPF,BGP4等单播路由协议;支持PIM,DVMRP等多播路由协议;也支持VRRP和Cluster的高可靠性配置。

06-防火墙基本配置

用户视图

<USG>

系统视图

[USG]

接口视图

[USG -Ethernet0/0/1 ]

协议视图

[USG -rip]

……

Page 2

Copyright © 2013 Huawei Technologies Co., Ltd. All tance-name ] [ name ] zone-name,创建安全区域

,并进入相应安全区域视图。

步骤 3 执行命令add interface interface-type interface-

number,配置接口加入安全区域。

Copyright © 2013 Huawei Technologies Co., Ltd. All rights reserved.

Page 5

配置接口模式

步骤 1 进入系统视图。

<USG>system-view

步骤 2 进入接口视图

[USG]interface interface-type interface-number

步骤 3 配置三层以太网接口或者二层以太网接口

配置三层以太网接口

ip address ip-address { mask | mask-length },。

Copyright © 2013 Huawei Technologies Co., Ltd. All rights reserved. Page 7

将接口加入安全区域

步骤 1 执行命令system-view,进入系统视图。

步骤 2 执行命令firewall zone [ vpn-instance vpn-

防火墙操作手册

防火墙操作手册防火墙操作手册提供了防火墙的基本配置和管理指南,以帮助用户保护网络安全和防止未经授权的访问。

以下是一些通用的防火墙操作手册步骤:1. 了解防火墙基础知识:防火墙是在计算机网络中起到保护网络安全的关键设备。

在进行防火墙的操作和配置之前,首先需要了解防火墙的基础概念、类型和工作原理。

2. 确定安全策略:为了保护网络安全,需要制定合适的安全策略。

安全策略定义了哪些网络流量是允许的,哪些是被阻止的。

这些策略可以基于端口、IP地址、协议等进行配置,并且应该针对网络中的不同角色(例如内部和外部网络)进行细分。

3. 发现并关闭未使用的端口:未使用的端口是网络攻击的潜在入口,应该通过关闭或屏蔽这些端口来减少风险。

4. 配置访问控制列表(ACL):ACL是一组定义哪些网络流量被允许或被阻止的规则。

可以根据需要创建ACL,并将其应用到特定的网络接口上。

5. 设置入站和出站规则:入站规则用于控制从外部网络进入内部网络的网络流量,而出站规则用于控制从内部网络进入外部网络的流量。

确保只有经过授权的流量能够通过防火墙。

6. 定期更新防火墙规则:随着网络的变化,防火墙规则也需要进行定期更新和优化。

监控网络流量,并相应地更新防火墙规则,同时也要定期审查并关闭不再需要的规则。

7. 进行日志和监控:启用防火墙的日志和监控功能,可以记录和监控网络流量,以便及时检测和应对潜在的网络攻击和安全事件。

8. 进行实时更新和维护:及时更新防火墙的软件和固件版本,以确保兼容性和安全性。

定期进行安全审核和漏洞扫描,以发现和修复潜在的安全漏洞。

以上是一般的防火墙操作手册步骤,具体的操作细节可能根据不同的防火墙品牌和型号有所不同。

因此,在实际进行防火墙操作之前,还应参考相应的产品手册和文档进行详细了解和指导。

Nokia IP690 Sourcefire 防侵入设备 入门指南说明书

Nokia IP690 Sourcefire防侵入设备入门指南部件号:N450000520 Rev 001出版日期:2007 年 5 月版权所有©2007 Nokia。

保留一切权利。

保留根据美国著作权法规定的各项权利。

有限权利说明美国政府在使用、复制或披露方面,受 DFARS 252.227 7013“技术数据和电脑软件使用权利”(Rights in Technical Data and ComputerSoftware)条款中的第 (c)(1)(ii) 分节规定的限制条件的约束。

不论在提供本软件时是否附有任何其他属于本电脑软件的许可协议,美国政府在使用、复制或披露方面的权利,都受限于 FAR52.227-19“商业电脑软件-有限权利”(Commercial Computer Software-Restricted Rights)条款中的有关规定。

重要须知本软件和硬件由 Nokia Inc. 以“现有状态”提供,没有任何默示或明示担保,其中包括(但不限于)对销路和某特定目的之适用性的担保。

对于任何因使用本软件而造成的任何直接损失、间接损失、附带损失、特别损失、惩罚性的损失赔偿、或后果性损失(其中包括但不限于购买替代货物或服务;使用上的损失、数据损失或利润损失;或业务中断),不论原因如何以及基于何种责任理论,亦不论是否有合同、为严格责任或侵权行为(其中包括疏忽行为或另外其它行为),Nokia 或其附属公司、子公司或供应商将不承担任何赔偿责任。

即使对方已事先告戒有出现上述损失的可能性,亦不承担任何赔偿责任。

Nokia 保留对此处所及任何产品的更改权利,恕不另行通知。

商标Nokia 是 Nokia Corporation 的注册商标。

本文提及的其他产品是其各自所有公司的商标或注册商标。

070101 2Nokia IP690 Sourcefire 防侵入设备Nokia IP690 Sourcefire 防侵入设备3Nokia 联络信息公司总部地区联络信息Nokia 客户支援中心网站 电话1-888-477-4566 或 1-650-625-2000传真1-650-691-2170邮政地址Nokia Inc.313 Fairchild DriveMountain View, CA 94043-2215USA美洲Nokia Inc.313 Fairchild DriveMountain View, CA 94043-2215USA电话: 1-877-997-9199美国和加拿大境外: +1 512-437-7089电子信箱: ************************************欧洲、中东地区、非洲Nokia House, Summit AvenueSouthwood, Farnborough Hampshire GU14 ONG UK电话:英国: +44 161 601 8908电话:法国: +33 170 708 166电子信箱: ********************************亚太地区438B Alexandra Road#07-00 Alexandra Technopark Singapore 119968电话: +65 6588 3364电子信箱: ********************************网站:https:///电子信箱:*********************美洲 欧洲电话:1-888-361-5030 或 1-613-271-6721电话:+44 (0) 125-286-8900传真:1-613-271-8782传真:+44 (0) 125-286-5666亚太地区电话:+65-67232999传真:+65-672328970506024Nokia IP690 Sourcefire 防侵入设备目录相关文档 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .71简介. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .9 Nokia IP690 IPS简介. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9双端口千兆位以太网 NIC . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10四端口可靠千兆位以太网 NIC. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10PMC 扩展槽. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11控制台端口. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11辅助端口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12系统状态 LED . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12电源和风扇. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13电源 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14风扇单元 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14管理 Nokia IP690 IPS 设备. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15场地要求、警告和注意事项 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15软件要求. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16产品的处置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 162安装 Nokia IP690 IPS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17准备工作. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17在机架上安装设备 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17连接至控制台端口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21连接至管理接口. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23连接和启动电源. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 233初始配置. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25初始配置. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25使用 Nokia Network Voyager . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26用 Nokia Network Voyager 查看 Nokia IPSO-LX 文档. . . . . . . . . . . . . . . . . . . . . . . . . 26使用命令行界面. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27 4连接至千兆位以太网卡. . . . . . . . . . . . . . . . . . . . . . . . . 295更换组件. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31A技术规格. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33实际尺寸. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33空间要求. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33其它规格. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34 Nokia IP690 Sourcefire 防侵入设备5B规范信息 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .35相符性声明. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35规范声明. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36 6Nokia IP690 Sourcefire 防侵入设备相关文档除本指南外,本产品还包括下列说明书:Nokia IP690 Sourcefire 防侵入设备安装指南Nokia IPSO-LX 管理员指南,适用于所用版本的 Nokia IPSO-LXCLI 参考指南,适用于所用 Nokia IPSO-LX 版本的Nokia IPSO-LXNokia IPSO-LX 发行说明,适用于所用版本的 Nokia IPSO本指南的最新版本和相关说明文件均刊登在 Nokia 客户支持网站 (https://)。

防火墙操作手册

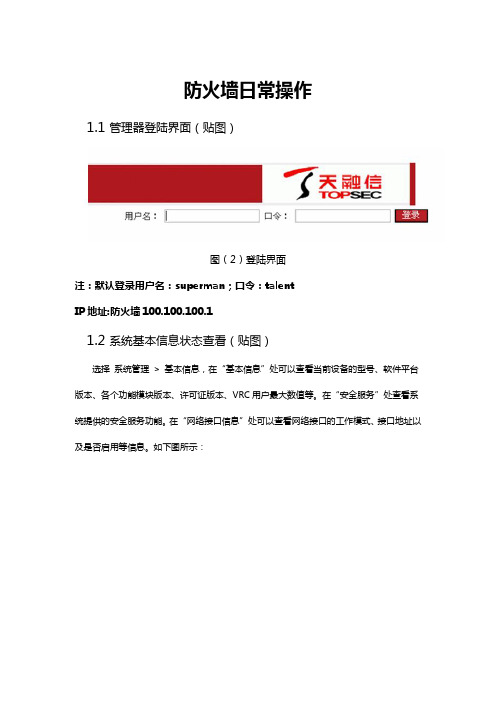

防火墙日常操作1.1 管理器登陆界面(贴图)图(2)登陆界面注:默认登录用户名:superman;口令:talentIP地址:防火墙100.100.100.11.2 系统基本信息状态查看(贴图)选择系统管理> 基本信息,在“基本信息”处可以查看当前设备的型号、软件平台版本、各个功能模块版本、许可证版本、VRC用户最大数值等。

在“安全服务”处查看系统提供的安全服务功能。

在“网络接口信息”处可以查看网络接口的工作模式、接口地址以及是否启用等信息。

如下图所示:图(3)基本信息1.3 运行信息查看运行信息指的是当前系统CPU、内存等系统资源的占用情况以及当前通过防火墙建立的连接信息。

1)选择系统管理> 运行信息,用户可以在“系统状态”页签查看设备的系统日期、设备当前CPU占用情况、内存的使用情况以及当前系统不间断运行的时间。

2)在“当前连接”页签可以查看当前(用户访问此菜单时刻)通过防火墙建立的连接信息。

每一条连接信息包括如下内容:当前连接正在建立还是已经拆除连接、当前连接所使用的协议、连接的源/目的地址和端口号、该连接是否应用源NAT/目的NAT 策略、该连接建立过程中源地址发送的数据报文个数、目的地址发送的数据报文的个数等信息。

当连接数量较多时,可以在“条数”处选择一次查看多少条连接信息:可选30、100或1000。

也可以通过点击“上一页”和“下一页”翻页查看信息。

点击“刷新”按钮可以在界面显示最新的连接信息。

在“源IP”、“源端口”、“目的IP”、“目的端口”和“协议”处可以输入一个或多个查询参数,并点击“查找”按钮,则在下面会显示查询的结果信息。

当输入多个查询参数时,同时满足这些条件的连接信息才会显示在列表中。

也可以点击某条连接信息对应的删除图标删除该条连接信息。

点击“清空连接表”一次性删除所有的连接信息。

点击“端口->服务名”按钮,可以实现对目的端口的识别功能,对常见知名端口翻译为对应的协议,如监控中看到TCP:80的可自动识别为HTTP协议。

防火墙配置操手手册

防火墙配置操手手册目录第一章文档说明 (4)1.1 编写目的 (4)1.2 项目背景 (4)第二章配置命令 (5)2.1 通过WEB登录 (5)2.2 虚拟系统 (6)2.2.1 查看虚拟系统信息 (6)2.2.2 创建一个虚拟系统 (6)2.2.3 删除一个虚拟系统 (7)2.2.4 添加描述 (8)2.2.5 启用/ 禁用虚拟系统 (8)2.2.6 切换虚拟系统 (9)2.3 制定安全策略 (10)2.3.1 IP 包过滤 ..............................................................................................................102.3.2 安全策略流程 .......................................................................................................122.4 地址转换NAT (14)2.5 高可用性HA (15)第一章文档说明1.1 编写目的编写该手册的主要目的是针对贵州二次安防项目工程技术人员提供东软防火墙基本的操作规范,同时,也可以作为贵州二次安防项目东软防火墙维护人员的参考阅读手册。

1.2 项目背景本项目是贵州电网公司根据《电力二次系统安全防护规定》(电监会5号令)、《电力系统安全防护总体方案》(国家电力监管委员会[2006]34号文及配套文件)和《南方电网电力二次系统安全防护技术实施规范》等电力二次系统安全防护相关规程规范的要求完成贵州电网公司省/地两级调度中心及220kV及以上电压等级变电站的生产控制大区业务系统接入电力调度数据网系统工程。

通过本项目的实施建立健全贵州电网电力二次系统安全防护体系。

项目的重点是通过有效的技术手段和管理措施保护电力实时监控系统及调度数据网络的安全,在统一的安全策略下保护重要系统免受黑客、病毒、恶意代码等的侵害,特别是能够抵御来自外部有组织的团体、拥有丰富资源的威胁源发起的恶意攻击,能够减轻严重自然灾害造成的损害,并能在系统遭到损害后,迅速恢复绝大部分功能,防止电力二次系统的安全事件引发或导致电力一次系统事故或大面积停电事故,保障贵州电网安全稳定运行。

NoKia防火墙技术培训

2.3 防火墙功能查看

• 2.3.1 防火墙软件版本 • 检测步骤: • 在NOKIA主备防火墙仿真终端命令行中输 入如下命令:uname –a(查看IPSO版本), fw ver(查看Checkpoint软件版本)。

2.3.2 WEB Voyager访问

• 检测步骤: • 通电测试通过后,我们将Nokia防火墙和一 台主机通过网线相连,在主机IE浏览器中输 入该台Nokia防火墙的内网IP地址; • 1 IE浏览器是否可访问Nokia的Voyager页 面 • 2 是否可正常配置防火墙相关参数

2.3.5 日志查看

• 检测步骤: • 在NOKIA主备防火墙仿真终端命令行中输 入如下命令:Clish,sቤተ መጻሕፍቲ ባይዱow log messagelog 查看NOKIA防火墙log,看是否有报警信息, 如有报警信息,必须对报警信息做出分析。 • 在Smartview Tracker中检查日志,并对其 中的日志进行分析,写明分析结果。

• 四、问&答

3.2 防火墙CPU利用率高

• 现象:CPU利用率重新升上几乎100%,从防火 墙进程来看,FWD进程的CPU利用率最高。 • 解决方法: 开启了很多SmartDefence选项,这些选项也是需 要消耗防火墙资源的,所以在业务繁忙时,对防 火墙的CPU状态还需密切关注。 建议关闭所有防 火墙的ifwd选项,不过由于开启或关闭该选项必 须重启防火墙。

• • • •

三、常见故障处理 3.1 连接数无穷增长 3.2 防火墙CPU利用率高 3.3 常见报错信息

3.1 连接数无穷增长

• 现象:Connection table增长非常快,并在15-20分 钟后达到防火墙设置允许的最大连接数,导致随后 的新连接无法建立。 • 解决方法:由于其它设备(网关)导致,我们不 应该将解决问题的思路完全局限在防火墙上,防 火墙做为网络中的一种被动设备,网络中的故障 很容易在防火墙上显现出来,如果因为表象而把 思路完全局限在防火墙上,不利于我们快速定位 和解决故障。

防火墙-hillstone-sbds-2.0-发布说明说明书

Known Issues

Platform

Platform

The device module card does not support hot-plugging function.

Unplug the power cord may cause a hardware failure or database, file system damage. Solution: The correct power off method is: hold down the key to shut down or execute the command shutdown and then pull the power cord. Object

SBDSl2850/SBD S-l3850

The interface bound to the deception zone cannot be within the same network

segment as the management interface. WebUI When the browser scales, the display of WebUI page may cause a problem. Solution: Please set your browser to the default 100% zoom scale.

SBDSl2850/SBD S-l3850

Platform

Optimize signature dimension.

Threat Detection enhancement 1

All rights reserved.

SBDSl2850/SBD S-l3850 Platform

Paloalto下一代防火墙运维手册V

Paloalto防火墙运维手册目录1.下一代防火墙产品简介 .................................................................2.查看会话 ............................................................................................2.1.查看会话汇总...................................................................................2.2.查看session ID.................................................................................2.3.条件选择查看会话..........................................................................2.4.查看当前并发会话数.....................................................................2.5.会话过多处理方法..........................................................................3.清除会话 ............................................................................................4.抓包和过滤........................................................................................5.CPU和内存查看..............................................................................5.1.管理平台CPU和内存查看..........................................................5.2.数据平台CPU和内存查看..........................................................5.3.全局利用率查看 ..............................................................................6.Debug和Less调试..........................................................................6.1.管理平台Debug/Less ....................................................................6.2.数据平台Debug/Less ....................................................................6.3.其他Debug/Less..............................................................................7.硬件异常查看及处理......................................................................7.1.电源状态查看...................................................................................7.2.风扇状态查看...................................................................................7.3.设备温度查看...................................................................................8.日志查看 ............................................................................................8.1.告警日志查看...................................................................................8.2.配置日志查看...................................................................................8.3.其他日志查看...................................................................................9.双机热备异常处理 ..........................................................................10.内网用户丢包排除方法 .................................................................10.1.联通测试.........................................................................................10.2.会话查询.........................................................................................10.3.接口丢包查询................................................................................10.4.抓包分析.........................................................................................11.VPN故障处理..................................................................................12.版本升级 ............................................................................................12.1.Software升级.................................................................................12.2.Dynamic升级.................................................................................13.恢复配置和口令...............................................................................13.1.配置恢复.........................................................................................13.2.口令恢复.........................................................................................14.其他运维命令 ...................................................................................14.1.规划化配置命令...........................................................................14.2.系统重启命令................................................................................14.3.查看应用状态命令 ......................................................................14.4.系统空间查看命令 ......................................................................14.5.系统进程查看命令 ......................................................................14.6.系统基本信息查看命令............................................................. 14.7.ARP查看命令............................................................................... 14.8.路由查看命令................................................................................ 14.9.安全策略查看命令 ...................................................................... 14.10...................................................................... N AT策略查看命令14.11....................................................................... 系统服务查看命令14.12...................................................................... N AT命中查看命令erIP-Mapping查看命令15.其他故障处理 ................................................................................... 9.1.硬件故障............................................................................................ 9.2.软件故障............................................................................................ 9.3.接口状态查看................................................................................... 9.4.软件故障............................................................................................ 1.下一代防火墙产品简介Paloalto下一代防火墙(NGFW) 是应用层安全平台。

NOKIA防火墙运维手册v1.1

NOKIA IP1260 Firewall运维管理手册内部版本号v1.12008年9月29日目录第1章 NOKIA Firewall系统概述第2章 NOKIA IPSO日常维护第3章 CheckPoint NGX R61日常维护第4章 SmartCenter Server日常维护第5章 DMZ Switch日常维护前言本手册包含NOKIA Firewall IP1260防火墙设备本身的维护管理操作及相关规定,涵盖NOKIA IPSO4.1硬件平台及CheckPoint NGX R61防火墙平台,不涉及具体的应用及配置操作。

第1章NOKIA Firewall系统概述NOKIA IP1260防火墙系统承载着我司B2B、B2C、邮件等互联网业务系统的安全防护工作,其网络拓扑如下图所示防火墙设备从逻辑上将网络划分为Internet区域、DMZ区域、内网区域,安全等级从Internet—DMZ—LAN递增,其中DMZ、LAN都为我司内部网络,通过NOKIA IP1260防火墙设备实现上述各区域间的安全访问控制。

NOKIA IP1260防火墙系统由两部分组成:NOKIA IPSO 路由操作系统和其上运行的CheckPoint NGX R61 Firewall系统。

IPSO是NOKIA公司开发的一套硬件操作系统,与Cisco IOS、华为VRP网络操作系统类似,负责NOKIA设备CPU、硬盘等硬件管理,提供对各种网络协议的支持。

Checkpoint NGX是安装在NOKIA 设备上实现防火墙功能的一套软件平台。

在系统部署上包含两台安装Checkpoint的NOKIA防火墙设备,一台Checkpoint SmartCenter负责策略配置下发及日志收集。

第2章NOKIA IPSO日常维护NOKIA IPSO可通过命令行模式和Web进行配置管理,由于Web方式较为直观,信息更为丰富,在日常运维中推荐使用该模式。

设备的正常运行需要查看如下几项关键信息:1.系统概况通过https的方式登录NOKIA管理界面,在home页面下查看设备型号、系统版本、内存容量、已安装的CheckPoint软件包等基本信息。

Nokia安全平台CheckPoint防火墙操作手册

Nokia安全平台CheckPoint防⽕墙操作⼿册Nokia安全平台&CheckPoint防⽕墙操作⼿册上海数讯信息技术有限公司⼆○○三年⼗⽉⽬录⼀、NOKIA平台操作⼿册 (2)1、IPSO的安装 (2)2、CHECKPOINT的安装 (10)3、N OKIA平台基本配置 (11)⼆、CHECKPOINT防⽕墙(FP3版本)操作⼿册 (17)1、安装 (17)2、设置 (36)A、增加⼀个Cluster对象 (36)B、增加⼀个主机对象 (41)C、增加⼀个⽹络对象 (43)D、设置全局属性 (45)E、编辑安全策略 (46)F、编辑VPN策略 (47)G、编辑QoS策略 (51)3、系统窗⼝ (52)数讯科技信息⽆限数讯科技信息⽆限⼀、 N okia 平台操作⼿册1、IPSO 的安装Nokia 平台的操作系统IPSO 的安装可以有两种⽅式:●串⼝控制台⽅式● WEB 界⾯voyager ⽅式A 、串⼝控制台⽅式将Nokia 平台的串⼝控制线连接到⼀台PC 的串⼝上,并开启终端仿真程序,将Nokia 平台上电后出现下列界⾯:选择1:bootmgr;待出现BOOTMGR 提⽰符后,键⼊命令:install,然后系统提⽰是否继续,回答yes,出现如下界⾯:系统提⽰从匿名FTP服务器安装还是从⼀个有⽤户名和密码的FTP服务器安装,选择你喜欢的⽅式,并按回车,数讯科技信息⽆限选择你想从哪个端⼝上传⽂件,并输⼊这个端⼝的IP、服务器IP、FTP ⽤户名、密码、路径等,并按回车,数讯科技信息⽆限系统⾃动下载⽂件并安装到系统中,然后⾃动重启,数讯科技信息⽆限IPSO安装完成。

B、WEB 界⾯voyager⽅式第⼀次打开NOKIA 平台,使⽤Console连接上去,出现如下界⾯:输⼊主机名:firewall;输⼊admin⽤户的Password,并确认;选择使⽤基于Web的浏览⽅式——选择1;数讯科技信息⽆限2、使⽤Web界⾯对NOKIA进⾏管理,⾸先需要定义⼀块⽹卡地址、掩码和⽹卡的属性,我们定义在eth-s1p3上,定义地址为192.1.2.2,掩码长度24位,然后定可以通过这个地址对NOKIA进⾏基于Web的管理。

双CheckPoint防火墙实施方案

双CheckPoint防火墙实施方案目录第一章客户环境概述 (4)1.1概述 (4)1.2网络拓扑与地址分配表 (4)1.3安装前准备事宜 (6)第二章Nokia IP380安装与配置 (7)2.1概述 (7)2.2初始化nokia380 (7)2.3设置nokia基本信息 (8)2.3.1 Nokia 端口IP地址设定 (8)2.3.2设置网关路由 (8)2.3.3设置Nokia平台时间 (9)2.3.4设定Nokia高可用VRRP参数 (9)2.4初始化checkpoint (14)2.4.1在nokia平台上checkpoint的安装与卸载 (14)2.4.2初始化checkpoint (16)第三章管理服务器的安装与配置 (17)3.1checkpoint smartcenter的安装 (18)3.1.1安装前的准备 (18)3.1.2安装步骤 (18)3.2配置checkpoint对象和参数 (20)3.2.1 建立sic (20)3.2.2 定义防火墙对象拓扑结构 (21)3.2.3使用同样的步骤按照表1的参数建立IP380B checkpoint gateway对象。

(21)3.3基于nokia vrrp或者cluster的设置 (22)3.3.1基于Nokia VRRP的设置 (22)3.3.2为nokia vrrp定义策略 (22)3.3.3高可用性的检查 (23)3.4nokia cluster 的设置 (23)3.5暂时没有 (23)第四章策略设定 (24)4.1概述 (24)4.2 netscreen的策略 (24)4.3经过整理后转换成checkpoint的策略 (24)4.4 设定策略 (24)4.4.1 定义主机对象 (24)4.4.2 定义网络对象 (25)4.4.3定义组 (26)4.4.4 定义服务 (26)4.4.5 添加标准策略 (27)4.4.6 添加NAT策略 (27)第五章切换与测试 (29)5.1切换 (29)5.2测试 (29)5.3回退 (30)第六章日常维护 (31)6.1防火墙的备份与恢复 (31)6.1.1 nokia 防火墙的备份与恢复方法 (31)6.1.2 checkpoint management 上的备份与恢复 (33)第一章客户环境概述1.1概述XXXXXX公司因应企业内部的网络需求,对总部网络进行扩容改动,中心防火墙从原来的netscreen换成两台Nokia IP380,两台nokia互为热备。

nokia 防火墙使用说明

NOKIA防火墙使用说明一、 NOKIA防火墙(IP380)结构Nokia防火墙软件由2部分组成:1.Nokia硬件平台操作系统(IPSO3.7)2.基于nokia操作系统运行的check point防火墙软件(check point firewall-1 NG with VPN pro,R54)二、 NOKIA IPSO操作指南1.IPSO目录结构IPSO操作命令类似unix命令,常用的unix命令基本上都适合nokia ipso操作系统。

这里列举几个常用命令:cd命令进入一个文件夹(例如 cd config),pwd命令查看当前路径,cd ..命令退回上一级文件夹目录,ls命令查看当前文件夹中的文件,ifconfig -a查看接口信息等等。

IPSO目录结构说明如下:/(root)各个目录的说明如下:/opt optional packages such as Firewall-1(防火墙原始安装文件R54在此目录的子目录下,不要轻易把它删除)/var admin HOME directory and log files/config IPSO configuration file(IPSO的配置文件,active)/image IPSO kernel image (内核文件,类似c:/windows或者c:/winnt目录)2.IPSO的初始化配置当想初始化IPSO的配置时,需遵循如下步骤:2.1 通过超级终端或者其它仿终端软件,删除/config下的active 文件,重启。

2.2 按照提示分别给nokia IPSO配置,包括Hostname,管理员密码,web管理得以太网IP等等。

2.3 通过IE浏览器,web管理配置IPSO软件3. IPSO web管理配置关于主页面几个常用按钮的说明,记住使用主配置命令中的up 按钮取代IE中的后退按钮以返回前一个页面。

经常使用apply 和save来保存当前配置文件到磁盘当中3.1 登陆web界面,成功之后点击config进入配置管理界面,monitor进入监控界面。

防火墙命令手册

防火墙命令手册目录1简介 (3)2功能简述 (3)2.1连接监测 (3)2.2包过滤策略 (4)2.3协议状态检测 (4)2.4基于MAC地址的桥过滤 (4)3配置防火墙 (5)4典型配置 (17)1 简介Internet 的发展给政府结构、企事业单位带来了革命性的改革和开放。

他们正努力通过利用Internet 来提高办事效率和市场反应速度,以便更具竞争力。

通过Internet ,企业可以从异地取回重要数据,同时又要面对Internet 开放带来的数据安全的新挑战和新危险:即客户、销售商、移动用户、异地员工和内部员工的安全访问;以及保护企业的机密信息不受黑客和工业间谍的入侵。

因此企业必须加筑安全的" 战壕" ,而这个" 战壕" 就是防火墙。

防火墙技术是建立在现代通信网络技术和信息安全技术基础上的应用性安全技术,越来越多地应用于专用网络与公用网络的互联环境之中,尤其以接入Internet 网络为最甚。

防火墙是指设置在不同网络(如可信任的企业内部网和不可信的公共网)或网络安全域之间的一系列部件的组合。

它是不同网络或网络安全域之间信息的唯一出入口,能根据企业的安全政策控制(允许、拒绝、监测)出入网络的信息流,且本身具有较强的抗攻击能力。

它是提供信息安全服务,实现网络和信息安全的基础设施。

在逻辑上,防火墙是一个分离器,一个限制器,也是一个分析器,有效地监控了内部网和Internet 之间的任何活动,保证了内部网络的安全。

除了安全作用,防火墙还支持具有Internet 服务特性的企业内部网络技术体系VPN 。

通过VPN ,将企事业单位在地域上分布在全世界各地的LAN 或专用子网,有机地联成一个整体。

不仅省去了专用通信线路,而且为信息共享提供了技术保障。

2 功能简述2.1 连接监测基于状态的资源和连接控制基于这样的观点:如果连接长时间没有应答,一直处于半连接状态,会浪费连接资源。

防火墙的基本配置

防火墙配置目录一.防火墙的基本配置原则 (3)1.防火墙两种情况配置 (3)2.防火墙的配置中的三个基本原则 (3)3.网络拓扑图 (4)二.方案设计原则 (4)1. 先进性与成熟性 (4)2. 实用性与经济性 (5)3. 扩展性与兼容性 (5)4. 标准化与开放性 (5)5. 安全性与可维护性 (5)6. 整合型好 (5)三.防火墙的初始配置 (6)1.简述 (6)2.防火墙的具体配置步骤 (6)四.Cisco PIX防火墙的基本配置 (8)1. 连接 (8)2. 初始化配置 (8)3. enable命令 (8)4.定义以太端口 (8)5. clock (8)6. 指定接口的安全级别 (9)7. 配置以太网接口IP地址 (9)8. access-group (9)9.配置访问列表 (9)10. 地址转换(NAT) (10)11. Port Redirection with Statics (10)1.命令 (10)2.实例 (11)12. 显示与保存结果 (12)五.过滤型防火墙的访问控制表(ACL)配置 (13)1. access-list:用于创建访问规则 (13)2. clear access-list counters:清除访问列表规则的统计信息 (14)3. ip access-grou (15)4. show access-list (15)5. show firewall (16)一.防火墙的基本配置原则1.防火墙两种情况配置拒绝所有的流量,这需要在你的网络中特殊指定能够进入和出去的流量的一些类型。

允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。

可论证地,大多数防火墙默认都是拒绝所有的流量作为安全选项。

一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。

换句话说,如果你想让你的员工们能够发送和接收Email,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP的进程。

防火墙配置文档2

asa802(config)#access-group acl-name {in| to} interface intface-name

以上掩码均为正码

从低安全级别接口(Outside)访问高安全级别接口(Inside)

//默认情况下,outside口安全级别为0,inside口安全级别为100,防火墙允许数据从高安全级别流向低安全级别的接口,但不允许流量从低安全级别流向高安全级别的接口,若要放行,必须做策略,ACL放行;若接口的安全级别相同,那么它们之间不允许通信,绝对不允许,但有时有这个需要,故意把它们设成一样。

(备注:在5505中不支持在物理接口上直接进行配置,必须将将接口加入vlan,进vlan配置,在vlan没no shu时,接口也不可以no shu)

配置路由:

asa802(config)#route outside(端口名称) 0.0.0.0 0.0.0.0 (目的网段)20.0.0.1(下一跳)

第五步:在客户端安装Jave Runtime Environment(JRE),可以在上下载

访问时在浏览器输入地址——运行ASDM(web方式运行)——进入图形界面

3.为出战流量配置nat

从高安全级别接口(Inside)访问低安全级别接口(Outside),一般需要配置动态网络地址转换,nat和global命令。

asa802(config)#telnet 192.168.0.1 2

韩明明(韩明明) 10:20:41

55.255.255.255 inside 允许某台主机通过inside口进行telnet

asa802(config)#telnet 0.0 inside 允许所有主机通过inside口进行telnet

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NOKIA防火墙安装手册Version 1.1北京群柏数码科技有限公司2004年1月香港:九龙尖沙嘴东科学馆道1号康宏广场航太科技大厦8 楼14室电话: ( 852) 2114 1100传真: (852) 2304 7758电子邮件:enquiry@ 北京:北京市东城区朝阳门北大街2号港澳中心商务楼4层邮编:100027 电话: (86)10-6501 4369传真: (86)10-6595 9154电子邮件: simonzhao@NOKIA防火墙安装手册一.基本知识 (5)二.IPSO系统初始化 (5)1.Console电缆连接 (5)2.加电后系统初始化 (6)3.初始化配置 (7)4.通过浏览器登录NOKIA防火墙 (9)5.配置网络接口 (10)设置eth-s1p2c0 (11)设置其余接口 (13)6.设置系统时钟 (14)7.设置默认路由和静态路由 (15)1.设置默认路由 (15)2.设置静态路由 (17)三.CheckPoint系统初始化 (18)1.初始化命令 (18)2.安装产品类型选择 (20)3.防火墙运行模式选择 (20)4.License管理 (21)5.设置CheckPoint管理员帐号和权限 (21)7.设置管理客户端(GUI)地址 (22)8.输入初始化密钥并初始化内部CA (24)四.客户端软件SmartConsole安装 (25)1.运行CheckPoint集成安装包 (25)五.配置CheckPoint防火墙 (28)1.运行SmartConsole中的SmartDashboard组件 (28)2.登录防火墙管理模块SmartCenter (28)3.建立被防火墙管理的网络对象 (30)1.主机(Nodes)对象的建立 (30)2.地址范围(Address Range)对象的建立 (33)3.网络服务对象(Services)的添加 (35)4.安全规则(Rules)的添加 (36)第六章常见维护任务 (41)第一节管理员口令更改 (41)第二节 license下发 (41)第三节一些有用的trouble shooting 工具 (41)防火墙安装手册一.基本知识NOKIA安全平台系统由两部分构成:路由操作系统和其上运行的安全应用。

路由操作系统为NOKIA公司自主版权的IPSO,这是一个全功能的路由操作系统:支持V.35,X.21,A TM OC-3,FDDI,E1/T1,PRI/BRI等多种广域网接口和快速以太网,千兆以太网等局域网接口;支持RIPv1&v2,IGRP,OSPF,BGP4等单播路由协议;支持PIM,DVMRP等多播路由协议;也支持VRRP和Cluster的高可靠性配置。

IPSO上的还可以搭载若干种Best Of Breed的安全应用,比如ISS的RealScure入侵检测系统;CheckPoint的Firewall-1/VPN-1防火墙/VPN系统等等。

本手册将着重介绍防火墙的安装和配置步骤。

二.IPSO系统初始化1.Console电缆连接用NOKIA专用的Console电缆连接NOKIA IP设备的Console接口和计算机的异步串口(com1或者com2)。

如果没有nokia的专用console线也可自己手工制做一根,该Console电缆两端线序为:2---→33---→25---→5启动windows自带的超级终端程序或其他第三方终端仿真软件,连接参数为:波特率:9600停止位:1奇偶校验位:0流控:无选择通信端口com1或com2设置通信参数:2.加电后系统初始化如上图所示,NOKIA防火墙加电后终端屏幕上会显示出自检信息如CPU主频,内存容量,硬盘容量等等(NOKIA某些型号的设备不会有自检信息,比如IP650),自检完成后会跳出系统提示符让用户选择引导模式:1.Boot manger2.IPSO这时按数字键“1”会进入boot manager模式,这是一种特殊的模式,在bootmgr下可以做一些正常工作时无法完成的工作,比如重新安装NOKIA系统,Crack管理员密码等等。

按数字键“2”则会进入IPSO路由操作系统,这是防火墙正常工作时的模式。

如果不按任何键等待5秒钟会进入上次启动时选择的模式。

3.初始化配置IPSO操作系统引导完成后会进入一个交互式的初始化命令行配置界面,依次如下Hostname?Firewall-1 (设置主机名)Hostname set to "Firewall-1", OK? [y] y (确认主机名)Please enter password for user admin:*******(此时无回显) (设置管理员密码)Please re-enter password for confirmation:******* (确认管理员密码)Y ou can configure your system in two ways:1) configure an interface and use our Web-based V oyager via a remotebrowser2) VT100-based Lynx browserPlease enter a choice [ 1-2, q ]: 1(设置一个IP地址以便于通过WEB界面管理)Select an interface from the following for configuration:1) eth-s1p12) eth-s1p23) eth-s1p34) eth-s1p45) quit this menuEnter choice [1-5]:1 (选择要设置IP地址的接口)Enter the IP address to be used for eth-s1p4:10.19.0.30/24(设置该接口的IP地址)Do you wish to set the default route [ y ] ?N(是否设置默认路由?选择NO的原因是配完接口IP后可以通过WEB界面来做这项配置)This interface is configured as 10 mbs by default.Do you wish to configure this interface for 100 mbs [ n ] ?n (设置端口速度, 10M 还是100M)This interface is configured as half duplex by default.Do you wish to configure this interface as full duplex [ n ] ? n(设置接口双工方式, 全双工还是半双工)Y ou have entered the following parameters for the eth-s1p1 interface:IP address: 10.19.0.30masklength: 24Speed: 10MDuplex: halfIs this information correct [ y ] ?y (再次确认配置)Y ou may now configure your interfaces with the Web-based V oyager bytyping in the IP address "10.19.0.30" at a remote browser.这时系统已经初始化完毕,系统会弹出登录界面,输入用户名/密码即可登录,用户名默认为“admin”。

4.通过浏览器登录NOKIA防火墙这时可以使用标准的Web Browser(比如IE或者Netscape)登录NOKIA设备进行IPSO 路由操作系统的配置;通过Web Browser可以配置的参数包括防火墙各接口地址,系统时钟,静态路由和动态路由,VRRP/Cluster等的相关配置,把网络和路由配通之后方可进行下一步CheckPoint防火墙系统的配置。

用管理员用户名(admin)和口令登录防火墙登录后可以看到防火墙的状态信息,选择“config”进入防火墙的配置界面;5.配置网络接口选择“interface”进入网卡的设置界面设置eth-s1p2c0由于eth-s1p1c0已经在系统初始化时设置过了,因此下一步可设置其余接口;以第一插槽第二接口eth-s1p2c0为例,设置网卡eth-s1p2c0的IP地址;进入eth-s1p2c0接口的ip地址设置页面后可设置详细参数;将该网卡的Active状态设置为“on”,设置网卡的IP地址:10.11.0.254设置网卡的子网掩码:24设置完毕后记得点击“Apply”,将设置生效。

设置网络接口的物理属性,点击eth-s1p2的链接;设置为100M/全双工方式设置网卡的工作速度为100M,设置网卡的工作模式为全双工,设置其余接口按照上面方法设置其余接口;6.设置系统时钟在配置界面中选择“local time setup”,选择“apply”,进入系统时钟设置界面选择时区“China Hong Kong”,设置当前的时间,设置完毕需要点击“apply”7.设置默认路由和静态路由1.设置默认路由点击“Static Routes”将默认网关设置为“on”,选择“apply”选择“gateway”的类型:“address”,选择“apply”填写Gateway Address 的IP地址设置完毕需要点击“apply”2.设置静态路由在Quick-add next hop type 中添加静态路由的快捷方式:网络号/子网掩码空格下一跳IP地址网络号/子网掩码空格下一跳IP地址网络号/子网掩码空格下一跳IP地址设置完毕点击“apply”后界面中会出现刚才设置的静态路由三.CheckPoint系统初始化1.初始化命令运行“cpconfig”命令对CheckPoint模块进行初始化出现CheckPoint许可证协议条款选择“y”表示同意2.安装产品类型选择根据客户需要选择大企业版(Enterprise/Pro)或中小企业版(Express,500用户以下);此处选择“1”安装大企业版防火墙系统3.防火墙运行模式选择选择“1”则管理服务器模块和防火墙模块安装在一台设备上,通常用于单机环境;选择“2”则表示分布式安装,管理服务器和防火墙模块分别由不同设备担任,通常用于多台防火墙设备的集中管理;这里我们选择“1”集中安装4.License管理一般选择“No”暂不添加“license”,以后可以通过图形或命令行方式直接添加5.设置CheckPoint管理员帐号和权限管理员是对防火墙进行管理的人员,必须添加这个管理员,防否则无法登录防火墙。