02 网络安全(二级)-Nokia(CheckPoint)防火墙

CheckPoint防火墙安装手册

防火墙安装操作手册一、准备安装介质和服务器安装CheckPoint防火墙基于开放的服务器平台需要准备两点:如果选用的是Checkpoint的硬件,UTM-1则不需要考虑这些问题。

第一,准备好服务器,服务器最好选择IBM\HP\或者其他大品牌厂商的硬件平台,并且事先确认该品牌和型号的服务器与CheckPoint软件兼容性,将网卡扩展至与真实火墙一致,服务器需要自带光驱。

第二,准备好CheckPoint防火墙安装介质,注意软件的版本号与真实环境火墙一致,同时准备好最新的防火墙补丁。

二、SecurePlatform系统安装过程硬件服务器初始状态是裸机,将服务器加电后,设置BIOS从光盘启动,将CheckPoint软件介质放入光驱,然后出现如下界面:敲回车键盘开始安装。

出现如下界面,选择OK,跳过硬件检测。

选择安装的操作系统类型,根据自己防火墙操作系统的版本选择。

SecurePlatform Pro是带有高级路由和支持Radius的系统版本。

选择键盘支持的语言,默认选择US,按TAB键,继续安装。

配置网络接口,初始我们配置外网接口即可,选择eth0配置IP, 输入IP地址、子网掩码、以及默认网关,然后选择OK,继续。

选择OK.开始格式化磁盘。

格式化完成后开始拷贝文件,最后提示安装完成,按照提示点击OK.系统会自动重新启动。

然后出现登陆界面,如下所示。

第一次登陆系统,默认账号和密码都是admin,登陆后需要出入新的密码和管理员账号。

三、CheckPoint防火墙软件安装过程运行sysconfig 命令,启动安装防火墙包。

选择n,继续安装。

打开网络配置页面,选择1,配置主机名,选择3配置DNS服务器,选择4配置网络,选择5配置路由,注意要与生产线设备的配置保持一致,特别是路由要填写完整,主机名、接口IP和子网掩码要填写正确。

配置完成后,选择n,下一步继续配置,如下图所示,选择1配置时区(选择5,9,1),选择2配置日期,选择3配置本地系统时间,选择4查看配置情况。

check point模板

check point模板Check Point模板是一种用于网络安全的防火墙解决方案。

它提供了全面的安全服务,包括防火墙、入侵检测和防护系统(IDPS)、虚拟专用网络(VPN)和网络安全事件管理(SIEM)等功能。

在本文中,我们将一步一步地回答关于Check Point模板的基本问题。

一、什么是Check Point模板?Check Point模板是由Check Point Software Technologies开发并提供的一种网络安全解决方案。

它集成了防火墙、入侵检测和防护系统、虚拟专用网络和网络安全事件管理等多种安全功能,为企业提供全面的安全保护。

二、Check Point模板的主要功能有哪些?1. 防火墙:Check Point模板提供了一种有效的防火墙机制,用于监控和保护企业网络免受未授权访问、恶意软件和网络攻击的侵害。

2. 入侵检测和防护系统(IDPS):Check Point模板能够检测和阻止潜在的入侵攻击,包括网络入侵、应用程序攻击和数据泄露。

3. 虚拟专用网络(VPN):Check Point模板支持建立虚拟专用网络连接,通过加密和隧道协议来保护远程工作人员和分支机构的网络通信。

4. 网络安全事件管理(SIEM):Check Point模板提供了一种集成式的事件管理和报告系统,用于监控和响应网络安全事件,并提供实时报告和分析。

三、为什么企业需要使用Check Point模板?1. 强大的安全保护:Check Point模板提供了多种安全功能,可以有效地保护企业网络免受未经授权的访问、恶意软件和网络攻击的威胁。

2. 高度可扩展性:Check Point模板具有高度可扩展性,可以根据企业的需求进行灵活配置和部署,适用于各种规模的企业网络。

3. 简化管理和运维:Check Point模板提供了集成的管理界面和工具,使企业能够更轻松地管理和监控网络安全,降低运维成本和复杂性。

4. 实时威胁情报和更新:Check Point模板通过与Check Point的威胁情报中心连接,可以及时获取最新的威胁情报和安全更新,提供及时的保护。

Nokia防火墙配置手册v2.0

NOKIA防火墙安装手册Version 1.1NOKIA防火墙安装手册一.基本知识 (3)二.IPSO系统初始化 (3)1.Console电缆连接 (3)2.加电后系统初始化 (4)3.初始化配置 (5)4.通过浏览器登录NOKIA防火墙 (7)5.配置网络接口 (8)设置eth-s1p2c0 (9)设置其余接口 (11)6.设置系统时钟 (12)7.设置默认路由和静态路由 (13)1.设置默认路由 (13)2.设置静态路由 (15)三.CheckPoint系统初始化 (16)1.初始化命令 (16)2.安装产品类型选择 (18)3.防火墙运行模式选择 (18)4.License管理 (19)5.设置CheckPoint管理员帐号和权限 (19)7.设置管理客户端(GUI)地址 (20)8.输入初始化密钥并初始化内部CA (22)四.客户端软件SmartConsole安装 (23)1.运行CheckPoint集成安装包 (23)五.配置CheckPoint防火墙 (26)1.运行SmartConsole中的SmartDashboard组件 (26)2.登录防火墙管理模块SmartCenter (26)3.建立被防火墙管理的网络对象 (28)1.主机(Nodes)对象的建立 (28)2.地址范围(Address Range)对象的建立 (31)3.网络服务对象(Services)的添加 (33)4.安全规则(Rules)的添加 (34)第六章常见维护任务 (39)第一节管理员口令更改 (39)第二节 license下发 (39)第三节一些有用的trouble shooting 工具 (39)防火墙安装手册一.基本知识NOKIA安全平台系统由两部分构成:路由操作系统和其上运行的安全应用。

路由操作系统为NOKIA公司自主版权的IPSO,这是一个全功能的路由操作系统:支持V.35,X.21,A TM OC-3,FDDI,E1/T1,PRI/BRI等多种广域网接口和快速以太网,千兆以太网等局域网接口;支持RIPv1&v2,IGRP,OSPF,BGP4等单播路由协议;支持PIM,DVMRP等多播路由协议;也支持VRRP和Cluster的高可靠性配置。

CheckPoint网络安全解决方案-技术版

©2010 Check Point Software Technologies Ltd. | [Unrestricted] For everyone | 1122

Check Point网关产品线概览-管理平台

管理平台型号 管理防火墙数量

Smart-1 5 5 -25*

Smart-1 25 25-50

“配置规则”就是防火墙管理的核心内容吗?

©2010 Check Point Software Technologies Ltd. | [Unrestricted] For everyone | 77

我们需要什么样的“防火墙”?

应用级安全

•企业关注的是WEB、DNS、邮件的安全

•而不是简单的TCP/UDP 端口的开/闭

©2010 Check Point Software Technologies Ltd. | [Unrestricted] For everyone | 1111

Check Point网关产品线概览-防火墙网关

•UTM-1 和Power-1 是Check Point 原有防火墙产品线

•IP 防火墙来源于2008年收购整合的NOKIA IP系列防火墙产品线

应用安全

©2010 Check Point Software Technologies Ltd. | [Unrestricted] For everyone | 1155

传统功能

(防火墙/VPN)

©2010 Check Point Software Technologies Ltd. | [Unrestricted] For everyone

应用安全

©2010 Check Point Software Technologies Ltd. | [Unrestricted] For everyone

Checkpoint防火墙安全配置指南

Checkpoint防火墙安全配置指南中国联通信息化事业部2012年 12月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录3.1.1启用日志功能...................................................................................................................第1章概述1.1 目的本文档规定了中国联通通信有限公司信息化事业部所维护管理的CheckPoint防火墙应当遵循的设备安全性设置标准,本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

1.2 适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

本配置标准适用的范围包括:中国联通总部和各省公司信息化部门维护管理的CheckPoint防火墙。

1.3 适用版本CheckPoint防火墙;1.4 实施本标准的解释权和修改权属于中国联通集团信息化事业部,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准发布之日起生效。

1.5 例外条款欲申请本标准的例外条款,申请人必须准备书面申请文件,说明业务需求和原因,送交中国联通集团信息化事业部进行审批备案。

第2章安全配置要求2.1 系统安全2.1.1用户账号分配2.1.2删除无关的账号2.1.3密码复杂度2.1.4配置用户所需的最小权限2.1.5安全登陆2.1.6配置NTP2.1.7安全配置SNMP第3章日志安全要求3.1 日志安全3.1.1启用日志功能3.1.2记录管理日志3.1.3配置日志服务器3.1.4日志服务器磁盘空间第4章访问控制策略要求4.1 访问控制策略安全4.1.1过滤所有与业务不相关的流量4.1.2透明桥模式须关闭状态检测有关项4.1.3账号与IP绑定4.1.4双机架构采用VRRP模式部署4.1.5打开防御DDOS攻击功能4.1.6开启攻击防御功能第5章评审与修订本标准由中国联通集团信息化事业部定期进行审查,根据审视结果修订标准,并颁发执行。

NOKIA-CheckPoint

1 、Check Point 产品介绍所有诺基亚的安全产品中采用的VPN 和防火墙技术都将是基于Check Point 的VPN-1®/FireWall-1® 软件上的。

这种独特的关系也允许开展创新工程,例如诺基亚和Check Point 联合努力开发出"Firewall Flows" (防火墙流)功能,其现在构成了诺基亚的固有安全性操作系统的关键组成组件。

这种紧密合作的最终结果是将防火墙的每秒信息包吞吐量显著地提高了三倍。

同时,诺基亚和Check Point 结合了诺基亚的C ryptoCluster™ 专利技术和Check Point SecureX™ 技术,并在此基础上进行了一系列创新性、高可用性和性能的提升。

Check Point Application Intelligence 启用一种新级别的多层安全网关简介——基于应用的攻击在过去的几年中,企业防火墙已经成为网络安全架构的主要组成部分。

主要设计用于对网络资源提供访问控制,防火墙已在大部分网络中成功部署。

防火墙成功的一个主要原因是,当执行一个适当定义的安全策略时,防火墙通常可以阻挡超过90% 的攻击。

然而,尽管大部分防火墙提供了有效的访问控制,但是仍有许多还不能支持应用级的攻击检测和阻隔。

认识到这个事实后,电脑黑客们设计出更加错综复杂的攻击来对付由网络边界防火墙执行的传统的访问控制策略。

今天,高智商的黑客们早己不限于只对防火墙的开放端口进行扫描,现在他们的目标直指应用程序。

今天,互联网环境中的一些最严重的威胁来自于那些利用已知应用程序缺陷的攻击。

黑客们最感兴趣的是像HTTP(TCP 端口80)和HTTPS(TCP 端口443 )这样的服务,通常这些服务在许多网络中是开放的。

访问控制装置不能轻易检测到面向这些服务的恶意使用。

通过直接面向应用程序,黑客们试图获得至少以下一种恶意目标,包括:● 拒绝对合法用户的服务(DoS 攻击)● 获得对服务器或客户端的管理访问权● 获得对后端信息数据库的访问权● 安装特洛伊木马软件后,可绕过安全保护并能够对应用程序进行访问● 在服务器上安装运行于“sniffer (网络探针)”模式的软件,并获取用户名和密码由于基于应用的攻击本身很复杂,有效的防卫必须也同样复杂和智能。

NoKia防火墙技术培训

2.3 防火墙功能查看

• 2.3.1 防火墙软件版本 • 检测步骤: • 在NOKIA主备防火墙仿真终端命令行中输 入如下命令:uname –a(查看IPSO版本), fw ver(查看Checkpoint软件版本)。

2.3.2 WEB Voyager访问

• 检测步骤: • 通电测试通过后,我们将Nokia防火墙和一 台主机通过网线相连,在主机IE浏览器中输 入该台Nokia防火墙的内网IP地址; • 1 IE浏览器是否可访问Nokia的Voyager页 面 • 2 是否可正常配置防火墙相关参数

2.3.5 日志查看

• 检测步骤: • 在NOKIA主备防火墙仿真终端命令行中输 入如下命令:Clish,sቤተ መጻሕፍቲ ባይዱow log messagelog 查看NOKIA防火墙log,看是否有报警信息, 如有报警信息,必须对报警信息做出分析。 • 在Smartview Tracker中检查日志,并对其 中的日志进行分析,写明分析结果。

• 四、问&答

3.2 防火墙CPU利用率高

• 现象:CPU利用率重新升上几乎100%,从防火 墙进程来看,FWD进程的CPU利用率最高。 • 解决方法: 开启了很多SmartDefence选项,这些选项也是需 要消耗防火墙资源的,所以在业务繁忙时,对防 火墙的CPU状态还需密切关注。 建议关闭所有防 火墙的ifwd选项,不过由于开启或关闭该选项必 须重启防火墙。

• • • •

三、常见故障处理 3.1 连接数无穷增长 3.2 防火墙CPU利用率高 3.3 常见报错信息

3.1 连接数无穷增长

• 现象:Connection table增长非常快,并在15-20分 钟后达到防火墙设置允许的最大连接数,导致随后 的新连接无法建立。 • 解决方法:由于其它设备(网关)导致,我们不 应该将解决问题的思路完全局限在防火墙上,防 火墙做为网络中的一种被动设备,网络中的故障 很容易在防火墙上显现出来,如果因为表象而把 思路完全局限在防火墙上,不利于我们快速定位 和解决故障。

Checkpoint防火墙基本操作和应急操作

网路安全的基本概念

• 通过采用各种技术和管理措施 • 使网络系统正常运行,从而确保网络数

据的可用性、完整性和保密性 • 建立网络安全保护措施的目的: • 是确保经过网络传输和交换的数据不会

发生增加、修改、丢失和泄露等

2020/3/2

Checkpoint防火墙的基本操作

• Checkpoint防火墙结构 • Checkpoint防火墙部署方式 • IPSO的基础配置 • Checkpoint的安装和初始化 • 防火墙策略配置及下发 • SmartCenter备份与恢复 • 防火墙日志管理 • 系统性能指标巡检

2020/3/2

防火墙日志管理

• 通过SmartView Tracter查看日志

2020/3/2

Checkpoint防火墙的基本操作

• Checkpoint防火墙结构 • Checkpoint防火墙部署方式 • IPSO的基础配置 • Checkpoint的安装和初始化 • 防火墙策略配置及下发 • SmartCenter备份与恢复 • 防火墙日志管理 • 系统性能指标巡检

Checkpoint防火墙结构

• Checkpoint防火墙为软件防火墙, 可以在不同的操作系统上安装

– Windows操作系统 – Solaris操作体统 – Linux操作系统 – Nokia的专有操作系统IPSO

2020/3/2

Checkpoint防火墙结构

• Checkpoint防火墙层次结构

2020/3/2

防火墙策略配置及下发

2020/3/2

Checkpoint防火墙的基本操作

• Checkpoint防火墙结构 • Checkpoint防火墙部署方式 • IPSO的基础配置 • Checkpoint的安装和初始化 • 防火墙策略配置及下发 • SmartCenter备份与恢复 • 防火墙日志管理 • 系统性能指标巡检

CheckPoint防火墙配置

C h e c k P o i n t防火墙配置公司内部编号:(GOOD-TMMT-MMUT-UUPTY-UUYY-DTTI-C h e c k P o i n t 防火墙配置╳╳╳╳-╳╳-╳╳发布 ╳╳╳╳-╳╳-╳╳实施S p e c i f i c a t i o n f o r C h e c k P o i n t F i r e W a l lC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:1.0.0中国移动通信有限公司网络部目录前言概述1.1适用范围本规范适用于中国移动通信网、业务系统和支撑系统的CHECKPOINT 防火墙设备。

本规范明确了设备的基本配置要求,为在设备入网测试、工程验收和设备运行维护环节明确相关配置要求提供指南。

本规范可作为编制设备入网测试规范,工程验收手册,局数据模板等文档的参考1.2内部适用性说明本规范是依据《中国移动防火墙配置规范》中配置类规范要求的基础上提出的CHECKPOINT防火墙配置要求规范,为便于比较,特作以下逐一比较及说明(在“采纳意见”部分对应为“完全采纳”、“部分采纳”、“增强要求”、“新增要求”、“不采纳”。

在“补充说明”部分,对于增强要求的情况,说明在本规范的相应条款中描述了增强的要求。

对于“不采纳”的情况,说明采纳的原因)。

内容采纳意见备注1.不同等级管理员分配不同账号,避免账号混用。

完全采纳2.应删除或锁定与设备运行、维护等工作无关的账号。

完全采纳3.防火墙管理员账号口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

完全采纳4.账户口令的生存期不长于90天。

部分采纳IPSO操作系统支持5.应配置设备,使用户不能重复使用最近5次(含5次)内已使用的口令。

部分采纳IPSO操作系统支持6.应配置当用户连续认证失败次数超过6次(不含6次),锁定该用户使用的账号。

中国移动Checkpoint防火墙安全配置手册V0.1.doc

密级:文档编号:项目代号:中国移动Checkpoint防火墙安全配置手册Version *.*中国移动通信有限公司二零零四年十一月拟制: 审核: 批准: 会签: 标准化:Firewall 版本控制分发控制目录1 综述 (5)2 Checkpoint的几种典型配置 (6)2.1 checkpoint 初始化配置过程: (6)2.2 Checkpoint Firewall-1 GUI安装 (13)2.3 Checkpoint NG的对象定义和策略配置 (18)3 Checkpoint防火墙自身加固 (34)1综述本配置手册介绍了Checkpoint防火墙的几种典型的配置场景,以加强防火墙对网络的安全防护作用。

同时也提供了Checkpoint防火墙自身的安全加固建议,防止针对防火墙的直接攻击。

通用和共性的有关防火墙管理、技术、配置方面的内容,请参照《中国移动防火墙安全规范》。

2Checkpoint的几种典型配置2.1 checkpoint 初始化配置过程:在安装完Checkpoint软件之后,需要在命令行使用cpconfig命令来完成Checkpoint的配置。

如下图所示,SSH连接到防火墙,在命令行中输入以下命令:IP350[admin]# cpconfigWelcome to Check Point Configuration Program=================================================Please read the following license agreement.Hit 'ENTER' to continue...(显示Checkpoint License版权信息,敲回车继续,敲q可直接跳过该License提示信息)Do you accept all the terms of this license agreement (y/n) ?y(输入y同意该版权声明)Which Module would you like to install ?-------------------------------------------(1) VPN-1 & FireWall-1 Enterprise Primary Management and Enforcement Module(2) VPN-1 & FireWall-1 Enforcement Module(3) VPN-1 & FireWall-1 Enterprise Primary ManagementCheckpoint Firewall-1/VPN-1支持多种安装模式,Firewall-1/VPN-1主要包括三个模块:GUI:用户看到的图形化界面,用于配置安全策略,上面并不存储任何防火墙安全策略和对象,安装于一台PC机上;Management:存储为防火墙定义的各种安全策略和对象;Enforcement Module:起过滤数据包作用的过滤模块,它只与Managerment通信,其上的安全策略由管理模块下载;以上三个选项中如果Management与Enforcement Module安装于同一台设备上,则选择(1),如果Management与Enforcement Module分别安装于不同的设备上,则选择(2)或(3)。

Check Point防火墙测试报告

Check Point防火墙测试报告:阻止一切威胁2010-01-11 17:19出处:中国IT实验室作者:佚名【我要评论】[导读]在当今的商业环境下,维持客户对企业的信赖和保护自己的企业意味着要确保宽带连接和网络的安全。

设法保护关键数据——客户记录、个人信息文件、帐户信息及更多信息——对您的成功至关重要。

在当今的商业环境下,维持客户对企业的信赖和保护自己的企业意味着要确保宽带连接和网络的安全。

设法保护关键数据——客户记录、个人信息文件、帐户信息及更多信息——对您的成功至关重要。

网络上存在众多形形色色的威胁,例如病毒、蠕虫、黑客和零点时刻攻击*(Zero-Hour Attack),于是需要把通常情况下难于集成的多个解决方案合为一体,并且需要投入大量的资金来确保网络的安全性、可用性以及公司资源的安全访问。

所以,您需要一个经济划算的、多种功能合为一体的、可靠的、机动灵活的互联网安全设备,以及便于管理的虚拟专用网络(VPN)解决方案。

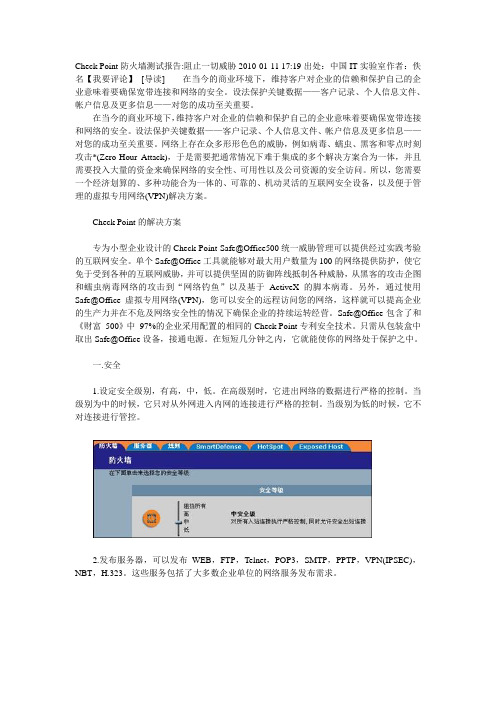

Check Point的解决方案专为小型企业设计的Check Point Safe@Office500统一威胁管理可以提供经过实践考验的互联网安全。

单个Safe@Office工具就能够对最大用户数量为100的网络提供防护,使它免于受到各种的互联网威胁,并可以提供坚固的防御阵线抵制各种威胁,从黑客的攻击企图和蠕虫病毒网络的攻击到“网络钓鱼”以及基于ActiveX的脚本病毒。

另外,通过使用Safe@Office虚拟专用网络(VPN),您可以安全的远程访问您的网络,这样就可以提高企业的生产力并在不危及网络安全性的情况下确保企业的持续运转经营。

Safe@Office包含了和《财富500》中97%的企业采用配置的相同的Check Point专利安全技术。

只需从包装盒中取出Safe@Office设备,接通电源。

在短短几分钟之内,它就能使你的网络处于保护之中。

一.安全1.设定安全级别,有高,中,低。

checkpoint防火墙培训

Windows 2000 Advanced Server(SP1, SP2,SP3,SP4)

4. 3. Nokia IPSO (3.5,3.6,3.7)

5. 4. Solaris 7 SPARC (32 bit), Solaris 8 SPARC (32-bit and 64-bit)

5. RedHat Linux 7.0 (kernels2.2.16, 2.2.17, 2.2.19),

20

第二部分: Check Point NG基本管理技术

Pg 139

21

• 安全策略定义

– 什么是安全策略? – 注意事项

• 安全规则定义

Pg 143

22

规则库举例

Pg 144

23

• 创建规则库

– 隐含(全局) – 用户定义 – 规则库的顺序 – 基本规则

Stealth 规则 Cleanup规则 – 通过安全策略提高性能 规则库尽可能简单 常用的规则放在上面 停止不必要的服务

– Implicit 规则 – Implicit Drop 规则

34

全局策略菜单

35

全局策略- VPN-1/FireWall-1 NG Implied 规则

36

– Accept ICMP- Before Last

– Accept ICMP- First

37

– Rules- 隐藏规则

– 被隐藏的规则不会被显示

• 重启计算机

4

Nokia IPSO上安装过程简述(续)

• 安装管理服务器到Win2000 Server: - 安装两个模块: SVN Foundation Management Server

• 配置 -添加许可证 -添加系统管理员帐户 -……

CheckPoint防火墙配置

C h e c k P o i n t防火墙配置S p e c i f i c a t i o n f o r C h e c k P o i n t F i r e W a l lC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:1.0.0╳╳╳╳-╳╳-╳╳发布╳╳╳╳-╳╳-╳╳实施中国移动通信有限公司网络部目录1概述 (2)1.1适用范围 (2)1.2内部适用性说明 (2)1.3外部引用说明 (4)1.4术语和定义 (4)1.5符号和缩略语 (4)2CHECKPOINT防火墙设备配置要求 (5)前言概述1.1 适用范围本规范适用于中国移动通信网、业务系统和支撑系统的CHECKPOINT防火墙设备。

本规范明确了设备的基本配置要求,为在设备入网测试、工程验收和设备运行维护环节明确相关配置要求提供指南。

本规范可作为编制设备入网测试规范,工程验收手册,局数据模板等文档的参考1.2内部适用性说明本规范是依据《中国移动防火墙配置规范》中配置类规范要求的基础上提出的CHECKPOINT防火墙配置要求规范,为便于比较,特作以下逐一比较及说明(在“采纳意见”部分对应为“完全采纳”、“部分采纳”、“增强要求”、“新增要求”、“不采纳”。

在“补充说明”部分,对于增强要求的情况,说明在本规范的相应条款中描述了增强的要求。

对于“不采纳”的情况,说明采纳的原因)。

内容采纳意见备注1.不同等级管理员分配不同账号,避完全采纳免账号混用。

完全采纳2.应删除或锁定与设备运行、维护等工作无关的账号。

完全采纳3.防火墙管理员账号口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

4.账户口令的生存期不长于90天。

部分采纳IPSO操作系统支持5.应配置设备,使用户不能重复使用部分采纳IPSO操作系统支持最近5次(含5次)内已使用的口令。

Nokia安全平台&CheckPoint防火墙操作手册

Nokia安全平台&CheckPoint防火墙操作手册目录一、NOKIA平台操作手册 (2)1、IPSO的安装 (2)2、CHECKPOINT的安装 (8)3、N OKIA平台基本配置 (9)二、CHECKPOINT防火墙(FP3版本)操作手册 (13)1、安装 (13)2、设置 (26)A、增加一个Cluster对象 (26)B、增加一个主机对象 (30)C、增加一个网络对象 (32)D、设置全局属性 (34)E、编辑安全策略 (35)F、编辑VPN策略 (36)G、编辑QoS策略 (40)3、系统窗口 (40)一、N okia平台操作手册1、IPSO的安装Nokia平台的操作系统IPSO的安装可以有两种方式:●串口控制台方式●WEB 界面voyager方式A、串口控制台方式将Nokia平台的串口控制线连接到一台PC的串口上,并开启终端仿真程序,将Nokia平台上电后出现下列界面:选择1:bootmgr;待出现BOOTMGR提示符后,键入命令:install,然后系统提示是否继续,回答yes,出现如下界面:安装,选择你喜欢的方式,并按回车,选择你想从哪个端口上传文件,并输入这个端口的IP、服务器IP、FTP 用户名、密码、路径等,并按回车,系统自动下载文件并安装到系统中,然后自动重启,IPSO安装完成。

B、WEB 界面voyager方式第一次打开NOKIA 平台,使用Console连接上去,出现如下界面:输入主机名:firewall;输入admin用户的Password,并确认;选择使用基于Web的浏览方式——选择1;2、使用Web界面对NOKIA进行管理,首先需要定义一块网卡地址、掩码和网卡的属性,我们定义在eth-s1p3上,定义地址为192.1.2.2,掩码长度24位,然后定可以通过这个地址对NOKIA进行基于Web的管理。

网卡速度选择100M,类型选择全双工(要确认网络环境支持)。

双CheckPoint防火墙实施方案

双CheckPoint防火墙实施方案目录第一章客户环境概述 (4)1.1概述 (4)1.2网络拓扑与地址分配表 (4)1.3安装前准备事宜 (6)第二章Nokia IP380安装与配置 (7)2.1概述 (7)2.2初始化nokia380 (7)2.3设置nokia基本信息 (8)2.3.1 Nokia 端口IP地址设定 (8)2.3.2设置网关路由 (8)2.3.3设置Nokia平台时间 (9)2.3.4设定Nokia高可用VRRP参数 (9)2.4初始化checkpoint (14)2.4.1在nokia平台上checkpoint的安装与卸载 (14)2.4.2初始化checkpoint (16)第三章管理服务器的安装与配置 (17)3.1checkpoint smartcenter的安装 (18)3.1.1安装前的准备 (18)3.1.2安装步骤 (18)3.2配置checkpoint对象和参数 (20)3.2.1 建立sic (20)3.2.2 定义防火墙对象拓扑结构 (21)3.2.3使用同样的步骤按照表1的参数建立IP380B checkpoint gateway对象。

(21)3.3基于nokia vrrp或者cluster的设置 (22)3.3.1基于Nokia VRRP的设置 (22)3.3.2为nokia vrrp定义策略 (22)3.3.3高可用性的检查 (23)3.4nokia cluster 的设置 (23)3.5暂时没有 (23)第四章策略设定 (24)4.1概述 (24)4.2 netscreen的策略 (24)4.3经过整理后转换成checkpoint的策略 (24)4.4 设定策略 (24)4.4.1 定义主机对象 (24)4.4.2 定义网络对象 (25)4.4.3定义组 (26)4.4.4 定义服务 (26)4.4.5 添加标准策略 (27)4.4.6 添加NAT策略 (27)第五章切换与测试 (29)5.1切换 (29)5.2测试 (29)5.3回退 (30)第六章日常维护 (31)6.1防火墙的备份与恢复 (31)6.1.1 nokia 防火墙的备份与恢复方法 (31)6.1.2 checkpoint management 上的备份与恢复 (33)第一章客户环境概述1.1概述XXXXXX公司因应企业内部的网络需求,对总部网络进行扩容改动,中心防火墙从原来的netscreen换成两台Nokia IP380,两台nokia互为热备。

nokia 防火墙使用说明

NOKIA防火墙使用说明一、 NOKIA防火墙(IP380)结构Nokia防火墙软件由2部分组成:1.Nokia硬件平台操作系统(IPSO3.7)2.基于nokia操作系统运行的check point防火墙软件(check point firewall-1 NG with VPN pro,R54)二、 NOKIA IPSO操作指南1.IPSO目录结构IPSO操作命令类似unix命令,常用的unix命令基本上都适合nokia ipso操作系统。

这里列举几个常用命令:cd命令进入一个文件夹(例如 cd config),pwd命令查看当前路径,cd ..命令退回上一级文件夹目录,ls命令查看当前文件夹中的文件,ifconfig -a查看接口信息等等。

IPSO目录结构说明如下:/(root)各个目录的说明如下:/opt optional packages such as Firewall-1(防火墙原始安装文件R54在此目录的子目录下,不要轻易把它删除)/var admin HOME directory and log files/config IPSO configuration file(IPSO的配置文件,active)/image IPSO kernel image (内核文件,类似c:/windows或者c:/winnt目录)2.IPSO的初始化配置当想初始化IPSO的配置时,需遵循如下步骤:2.1 通过超级终端或者其它仿终端软件,删除/config下的active 文件,重启。

2.2 按照提示分别给nokia IPSO配置,包括Hostname,管理员密码,web管理得以太网IP等等。

2.3 通过IE浏览器,web管理配置IPSO软件3. IPSO web管理配置关于主页面几个常用按钮的说明,记住使用主配置命令中的up 按钮取代IE中的后退按钮以返回前一个页面。

经常使用apply 和save来保存当前配置文件到磁盘当中3.1 登陆web界面,成功之后点击config进入配置管理界面,monitor进入监控界面。

Check Point 防火墙卖点综述

|

[Confidential] For Check Point users and approved third parties

|

8 8

传统功能篇-VPN 传统功能篇

VPN技术-网关到网关VPN Check Point采用一键式VPN技术,集中配置VPN配置,管理1台设备和100台设备 工作量相差不大。非常适合于大型VPN系统的部署;

Check Point 防火墙 产品卖点综述

©2010 Check Point Software Technologies Ltd.

|

[Confidential] For Check Point users and approved third parties

Check Point 防火墙管理架构

|

能源行业

交通运营

|

©2010 Check Point Software Technologies Ltd.

[Confidential] For Check Point users and approved third parties

5 5

产品卖点综述

David Liu dliu@

VPN技术-VPN客户端安全检查 Check Point的VPN客户端提供健康检查功能,对于存在恶意软件、未升级补丁的客 户端,将禁止其登录VPN;

9 9

©2010 Check Point Software Technologies Ltd.

|

[Confidential] For Check Point users and approved third parties

|

3 3

Check Point网关产品线概览 管理平台 网关产品线概览-管理平台 网关产品线概览

CheckPoint防火墙卖点综述

支持多用户同时访问和管理, 提高了管理效率和协作性。

04 高可用性和可靠性

冗余设计

冗余设计

Checkpoint防火墙采用冗余设计,确 保在主设备发生故障时,备用设备能 够无缝接管,保证网络连接的连续性 和稳定性。

负载均衡

故障转移与恢复

Checkpoint防火墙具备自动故障转移 功能,一旦检测到主设备故障,能够 快速将流量切换到备用设备,实现快 速恢复,减少停机时间。

良好的API接口和标准开放协议,方便与第三方安全产品进行集成和联动,构建 更完善的安全防护体系。

支持与入侵检测系统(IDS/IPS)、反病毒软件等安全组件的无缝对接,实现多层次、 多维度的安全防护。

支持多种网络协议和应用协议

支持TCP、UDP、ICMP等多种网络协议,满足不同网络应用 场景的需求。

深度识别和解析多种应用协议,有效防御各种基于应用层的 攻击和威胁。

06 总结

checkpoint防火墙的优势

卓越的安全性

Checkpoint防火墙能够提供业界领先的安 全保护,有效抵御各类网络威胁,包括病

毒、蠕虫、间谍软件、恶意软件等。

易于管理

Checkpoint防火墙提供集中式管理平台, 支持远程管理和配置,大大简化了网络管

感谢您的观看

checkpoint防火墙卖点综述

目 录

• 引言 • 强大的安全性 • 易于管理和配置 • 高可用性和可靠性 • 广泛的兼容性 • 总结

01 引言

背景介绍

• Checkpoint防火墙是网络安全领域中的知 名品牌,以其卓越的性能和稳定性而备受 赞誉。随着网络攻击和威胁的不断演变, 防火墙作为企业网络安全的第一道防线, 其重要性不言而喻。选择一款高效、可靠 的防火墙对于保护企业数据和资产至关重 要。本文将全面分析Checkpoint防火墙的 卖点,帮助您了解其卓越的性能和功能。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

5

5

c) 网络设备用户的标识应 唯一;

应检查网络设备,查看网络设备登录用 1、 应检查网络设备,查看网络设备 户的标识是否唯一; 用户的标识是否唯一。 检查Device>Device Administrators中 管理员名字标识是否唯一;

(1) 网络设备用户的标识是否唯一 □是 □否

3

1

网络设备 防护

3

使用SmartViewTracker管理工具连接防 b) 审计记录应包括:事件 检查审计记录,是否包括:事件的日 火墙,点击中间的“show or hide 的日期和时间、用户、事件 期和时间、用户、事件类型、事件是 query properties”工具,在显示框中 类型、事件是否成功及其他 否成功及其他与审计相关的信息; 查看是否勾选“date,time,user,type” 与审计相关的信息; 等进行日志审计记录;

3

2

安全审计

是否对网络流量、用户行为等进行 审计 使用SmartViewTracker管理工具连接防 1,Application Pacet /Sec Out a) 应对网络系统中的网络 应对网络系统中的网络设备运行状况 火墙,点击中间的“show or hide □是 □否 设备运行状况、网络流量、 、网络流量、用户行为等进行日志记 query properties”“smartview 2,Application Pacet /Sec In 用户行为等进行日志记录; 录; monitor”工具在显示框中查看是否勾选 □是 □否 相关的选项; 2,Application Port □是 □否 审计事件是否包括日期和时间、用 户、事件类型 □date □time □user □type

5

1、 访谈网络管理员,询问远程管理 的设备是否采取措施防止鉴别信息被 窃听; 2、 应检查边界和关键网络设备,查 g) 当对网络设备进行远程 看是否配置了对设备远程管理所产生 管理时,应采取必要措施防 的鉴别信息进行保护的功能; 止鉴别信息在网络传输过程 3、 应对边界和关键网络设备进行渗 中被窃听。 透测试,通过使用各种渗透测试技术 对网络设备进行渗透测试,验证网络 设备防护能力是否符合要求。

a) 应对登录网络设备的用 户进行身份鉴别;

b) 应对网络设备的管理员 登录地址进行限制;

(1) 关键区域是否有安装防火墙设 备 1、检查在关键区域是否有安装防火墙设 □是 □否 备; 2、检 (2) 关键区域是否有安装入侵检测 查在关键区域是否有安装入侵检测设 设备 备; 3、检查 □是 □否 Device>Device Administrators中对否 (3) 网络设备是否启用远程登录认 对管理员名字进行身份鉴别; 证□是 □否 (4) 网络设备是否启用本地登录认 证□是 □否 1,检查Device>Web and SSH Clients中 远程Web登录管理是否限制指定授权IP地 1、 应检查边界和关键网络设备,查 址或网段; (1) 是否对网络设备管理员登录地 看是否对网络设备管理员登录地址进 2,检查Smart center 址进行限制 行限制。 Configuration>GUI Clients中是否对 □是 □否 SmartCenter GUI Clients管理限制指定 授权IP地址或网段;

(1) 是否启用HTTPS管理配置 □是 □否 (2) 是否更改默认监听端口 □是 □否 (3) 是否启用ssh服务 □是 □否

3

i) 应限制root用户 检查/etc/ssh/sshd_config文件是否禁 是否禁止root远程登录 远程登录权限。 止root远程登录 PermitRootLogin no; □是 □否

测评实施过程 序号 指标名称 测评项 测评说明 1、 应访谈网络管理员,询问边界和 关键网络设备的防护措施有哪些;询 问边界和关键网络设备的登录和验证 方式做过何种配置。 2、 应检查边界和关键网络设备,查 看是否配置了对登录用户进行身份鉴 别的功能。 操作说明

测评结果 现场测评记录(√) 要求项 符合记 录 权值

1

1、a)使用SmartDashboard管理工具连接 到防火墙,检查 SmartDefense>Application Intelligence>SNMP中相关配置,是否修 1、 应访谈网络管理员,询问网络设 改默认通信字符串,和修改默认权限为 备的口令策略是什么; 只读;b)或检查$FWDIR/etc/snmp目录中 e) 身份鉴别信息应具有不 2、 应检查边界和关键网络设备,查 的snmp.conf和er.conf文件中 易被冒用的特点,口令应有 看口令设置是否有复杂度和定期修改 的相关配置; 复杂度要求并定期更换; 要求。 2、检查检查/etc/login.defs相关设 置,参考以下设置 网络设备 PASS_MAX_DAYS 90(可选) 防护 PASS_MIN_DAYS 1 PASS_MIN_LEN 8 PASS_WARN_AGE 7

1、检查Device>Web Server>Administration Web Server 中 是否启用HTTPS管理配置; 2、是否更改默认监听端口; 3、检查/etc/ssh目录下面的 sshd_config和ssh_config文件配置,参 考以下配置,PasswordAuthentication YES;或检查Device>Control>Proceses 中是否有sshd进程;

3

3

a) 应在网络边界处监视以 下攻击行为:端口扫描、强 力攻击、木马后门攻击、拒 入侵防范 绝服务攻击、缓冲区溢出攻 击、IP碎片攻击和网络蠕虫 攻击等;

1、检查网络设备,是否有配置入侵 防护功能 2、检查网络设备,是否有配置攻击 防御软件

1、使用SmartDashboard管理工具连接到 防火墙,检查SmartDefense>Network Security中是否启用“Anti Spoofing” 、“Denial of Service”、“IP and ICMP”等配置; 2 、SmartDefense是Chick Point防火墙软 件特有的攻击防御软件,具有多种抗攻 击功能,检查是否开户SmartDefense中的 Network Security,Application Intelligence,Web Itelligence下面的 常用选项;

1、是否配置ANTI-SPOOFING相关选 项,对应模式是否为“Active” □Anti Spoofing □Denial of Service □IP and ICMP 2、 是否配置SmartDefense □ 是 □ 否

5

(1) 是否修改SNMP通信字符串 □是 □否 (2) 本地用户口令策略 □长度不少于8位字符 □数字 □字母 □特殊字符 □定期修改,修改周期 (3) 设备是否对登录密码进行加密 □是 □否

5

1,检查Device>Administrator Security>Administrator Session Timeout中是否启用超时退出配置; 2,检查Device>Administrator Security>Administrator Login f) 应具有登录失败处理功 Restrictions中否启用限制非法登录数 (1) 设置console和vty的登录超时 能,可采取结束会话、限制 1、 应检查边界和关键网络设备,查 次后锁定功能; 时间5分钟 非法登录次数和当网络登录 看是否配置了鉴别失败处理功能。 3,或检查/etc/pam.d/system-auth是否 □是 □否 连接超时自动退出等措施; 设置“account required /lib/security/$ISA/pam_tally.so deny=5”和“account required /lib/security/$ISA/pam_cracklib.so retry=5”