计算机网络Lab-9

计算机网络基础题库及答案

计算机网络基础题库及答案一、单选题(共80题,每题1分,共80分)1、若网络形状是由站点和连接站点的链路组成的一个闭合环,则称这种拓扑结构为()。

A、环形拓扑B、树形拓扑C、星形拓扑D、总线拓扑正确答案:A2、提供不可靠传输的传输层协议是()。

A、UDPB、PPPC、IPD、TCP正确答案:A3、当路由器接收的IP报文的生存时间值等于1时,采取的策略是()A、将该报文分段B、其它三项答案均不对C、丢掉该报文D、转发该报文正确答案:C4、局域网采用的双绞线为()A、3类UTPB、5类UTPC、6类UTPD、4类UTP正确答案:B5、以下()是VLAN 带来的主要好处。

A、链路可以得到保护;B、物理的界限了用户群的移动C、广播可以得到控制;D、交换机不需要再配置;正确答案:C6、以下关于无线网络技术特点的描述中错误的是。

A、WMAN不需要有基站B、Ad hoc网络不需要有基站C、从基站的角度来看,无线网络可以分为需要有基站与不需要有基站的两类。

D、WLAN需要架设AP接入点正确答案:A7、HTML的颜色属性值中,Black的的代码是?()A、"#C0C0C0"B、"#008000"C、"#000000"D、"#00FF00"正确答案:C8、以下说法中,错误的是:( )。

A、使用“记事本”编辑网页时,应将其保存为 .htm 或 .html 后缀。

B、本地网站通常就是一个完整的文件夹。

C、网页的本质就是HTML源代码。

D、网页就是主页。

正确答案:D9、WWW最初是由_____实验室研制的。

A、AT&TB、Microsoft Internet LabC、ARPAD、CERN正确答案:C10、个人计算机通过电话线拨号方式接入因特网时,应使用的设备是_______。

A、电话机B、交换机C、浏览器软件D、调制解调器正确答案:D11、连网计算机在相互通信时必须遵循统一的。

计算机网络基础习题(附答案)

计算机网络基础习题(附答案)一、单选题(共73题,每题1分,共73分)1.网络线缆中的UTP指的是什么()。

A、屏蔽双绞线B、光纤C、同轴电缆D、非屏蔽双绞线正确答案:D2.以下关于物理层基本概念的描述中错误的是。

A、OSI参考模型的最低层B、实现比特流的透明传输C、数据传输单元是字节D、为通信的主机之间建立、管理和释放物理连接正确答案:C3.下列交换技术中,节点不采用存储—转发方式的是()。

A、虚电路交换技术B、报文交换技术C、数据报交换技术D、电路交换技术正确答案:D4.当路由器接收的IP报文的生存时间值等于1时,采取的策略是()A、丢掉该报文B、转发该报文C、将该报文分段D、其它三项答案均不对正确答案:A5.以下关于防火墙的设计原则说法正确的是()。

A、不单单要提供防火墙的功能,还要尽量使用较大的组件B、保持设计的简单性C、保留尽可能多的服务和守护进程,从而能提供更多的网络服务D、一套防火墙就可以保护全部的网络正确答案:B6.采用异步传输方式,设数据位为7位,1位校验位,1位停止位,则其通信效率为( )A、30%B、70%C、80%D、20%正确答案:B7.TCP协议与UDP协议的共同点在于它们都是因特网中的协议。

A、数据链路层B、网络层C、传输层D、用户应用层正确答案:C8.具有很强异种网互联能力的广域网络设备是 __ _____。

A、网关B、桥路器C、路由器D、网桥正确答案:C9.在物理层传输的是()A、比特流B、分组C、数据包D、报文正确答案:A10.IPv4和MAC地址分别有多少位二进制数组成()A、32,48B、48,128C、16,32D、32,28正确答案:A11.以下关于TCP协议特点的描述中,错误的是。

A、面向连接B、提供身份认证C、面向字节流D、支持全双工正确答案:B12.建立主题网站的顺序是()A、规划→实现→设计→发布管理B、设计→规划→实现→发布管理C、设计→实现→规划→发布管理D、规划→设计→实现→发布管理正确答案:D13.下列哪一些介质媒体传输技术是属于无线介质传输技术。

宁波大学计算机网络-实验手册中文版

计算机网络实验手册(学生用书)第四版周宇 王晓东宁波大学信息学院二○○七计算机网络实验手册前 言本实验手册是为Jim Kurose和Keith Ross编著的《Computer Networking: A Top Down Approach Featuring the Internet》第三版配套编写的,主要针对第1章到第5章的内容,改编自Kurose和Ross编写的Ethereal Lab Version 1.0。

当然本实验手册也适用于其他以TCP/IP协议为主要讲授内容的《计算机网络》课程,这套配套实验共计8个,除了第一个实验必须首先完成外,第2到第8这些实验可以任意安排顺序来完成。

通过这些实验对TCP/IP各层次协议的分析和研究来帮助学生理解和掌握协议内容,每个实验基本的操作性内容约占时45分钟左右(要求学生在预习的基础上完成),还有45分左右的时间用于数据分析、完成思考题和进行研究性内容,并且我们要求每个学生在实验前准备好每个项目的自主设计部分实验,每个实验学生将需要大约60分钟用于完成实验报告。

每次实验的报告除描述基本的实验过程和实验结果外要求认真完成思考题,同时每一个实验每一组捕获的数据均需另存为文件,连同相应的截图文件通过FTP上交,所提供的FTP 空间上可以上传和下载实验数据文件(但不能修改或删除文件),这些数据需用于实验分析和完成实验报告,请注意保持每份实验报告和数据的一致性,在每份实验报告中均请标注对应的数据文件(或截图)名称,请勿抄袭。

在这些实验中,我们将会在不同的场合下请你运用电脑来运行各种网络应用,你将会观察到在你的电脑里网络协议是怎样运行的、怎样相互作用的以及在因特网中怎样利用协议完成实体间消息的交换。

请记住,你和你的电脑将会是这些生动实验的一部分,通过做这些实验,你将学会在网络世界观察和学习。

为了体会作者的原始意图和体现Internet特色,本实验需要客户端能够接入互联网,为保证实验效果和访问速度请不要在实验课上作与本课程无关的工作。

计算机网络基础测试题(含参考答案)

计算机网络基础测试题(含参考答案)一、单选题(共80题,每题1分,共80分)1、ICMP是以下哪个的英文缩写()。

A、网际控制报文协议B、文件传输协议C、超文本传输协议D、因特网组管理协议正确答案:A2、一个网络的协议主要由()组成。

A、语法、语音、同B、语法、语义、语音C、语法、语义、同步D、语义、同步、语言正确答案:C3、要跟踪到达DNS服务器的路径时,可使用命令()A、routeB、tracertC、pingD、ipconfig正确答案:B4、以下协议中,能够在交换机中消除网络环路的协议是()。

A、TCPB、UTPC、STPD、IP正确答案:C5、下列哪种说法是正确的?()A、交换机可以创建独立的冲突域,但在一个广播域中;路由器可以提供独立的冲突域B、交换机可以创建单一的冲突域和独立的广播域;路由器也可以提供独立广播域C、交换机可以创建单一的冲突域和单一的广播域;路由器可以创建单一的冲突域D、交换机可以创建独立的冲突域和独立的广播域;路由器可以提供独立的冲突域正确答案:D6、使用ping命令ping另一台主机,就算收到正确的应答,也不能说明___ ___。

A、源主机的ICMP软件和IP软件运行正常B、目的主机可达C、ping报文经过的路由器路由选择正常D、ping报文经过的网络具有相同的MTU正确答案:D7、Internet主要由四部分组成,其中包括路由器、主机、信息资源与()。

A、数据库B、管理员C、销售商D、通信线路正确答案:D8、IGMP、SMTP、UDP分别对应于OSI/RM中的哪一层协议()A、网络层、传输层、会话层B、物理层、数据链路层、传输层C、传输层、会话层、应用层D、网络层、应用层、传输层正确答案:D9、以下关于Ethernet物理地址的描述中,错误的是。

A、每一块网卡的物理地址在全世界是唯一的B、网卡的物理地址写入主机的EPROM中C、Ethernet物理地址又叫做MAC地址D、48位的Ethernet物理地址允许分配的地址数达到247个正确答案:B10、一个32位的IP地址与它的掩码作异或计算,所得到的32位二进制数是此IP地址的()A、主机地址B、类地址C、解析地址D、网络地址正确答案:A11、如果要在表单里创建一个单选框,以下写法中正确的是:( )。

计算机网络基础试题及答案11

i计算机网络基础试题及答案一、单项选择题。

(共50小题;每小题2分,共100分)01 ”1965年科学家提出“超文本”概念,其“超文本”的核心是__A____。

A.链接 B。

网络 C.图像 D。

声音02 地址栏中输入的http://中,www.sqlmx。

cn是一个___A___。

A.域名B.文件 C。

邮箱D。

国家03 通常所说的ADSL是指__A___。

A。

上网方式 B.电脑品牌 C。

网络服务商 D.网页制作技术04 "下列四项中表示电子邮件地址的是___A___。

A.ks@183。

netB.192。

168.0。

1C.www。

D.www.sqlmx。

cn05 浏览网页过程中,当鼠标移动到已设置了超链接的区域时,鼠标指针形状一般变为___A___。

A。

小手形状 B.双向箭头 C.禁止图案 D.下拉箭头"06 下列四项中表示域名的是__A_____.A。

www。

sqlmx。

cn B.xiaoxin@ C。

xin@ D。

202.96。

68。

123407 下列软件中可以查看WWW信息的是___D____.A.游戏软件 B。

财务软件 C。

杀毒软件 D.浏览器软件08 电子邮件地址stu@中的sqlmx。

cn是代表__D__A.用户名 B。

学校名 C.学生姓名 D.邮件服务器名称09 设置文件夹共享属性时,可以选择的三种访问类型为完全控制、更改和_B__。

A.共享 B。

只读 C.不完全 D。

不共享10 计算机网络最突出的特点是_A___.A。

资源共享 B。

运算精度高 C。

运算速度快 D。

内存容量大11 E—mail地址的格式是__C____。

A。

www。

sqlmx。

cn B.网址用户名C.账号@邮件服务器名称D.用户名邮件服务器名称12 了使自己的文件让其他同学浏览,又不想让他们修改文件,一般可将包含该文件的文件夹共享属性的访问类型设置为__C____.A。

隐藏 B。

完全 C.只读 D。

LMS Virtual.Lab 9 10安装方法

LMS b R9 R10安装方法LMS b第9版和第10版发布之后,很多朋友在网上到处搜寻安装方法,很多只能找到原来8B甚至以前的安装方法。

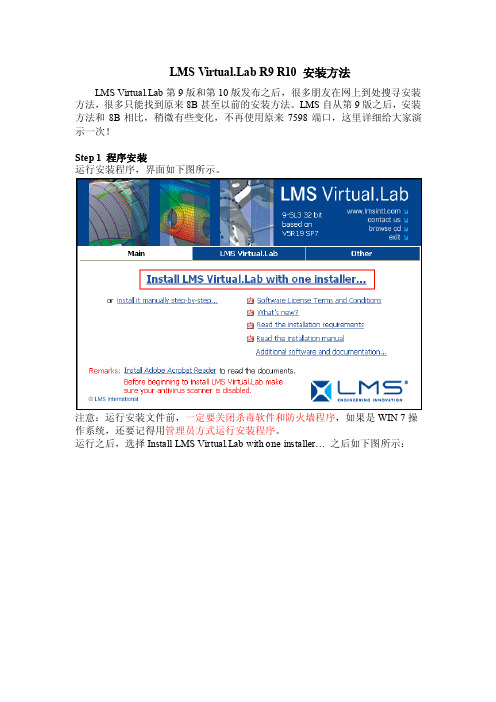

LMS自从第9版之后,安装方法和8B相比,稍微有些变化,不再使用原来7598端口,这里详细给大家演示一次!Step 1 程序安装运行安装程序,界面如下图所示。

注意:运行安装文件前,一定要关闭杀毒软件和防火墙程序,如果是WIN 7操作系统,还要记得用管理员方式运行安装程序。

运行之后,选择Install LMS b with one installer…之后如下图所示:点击Next之后弹出安装路径选择框,如图所示:这里注意:可以更改VL的安装盘符,但是千万不要更改安装路径,否则可能造成程序无法运行。

我这里选择安装在D盘。

然后点Next,如下图所示。

安装程序自动填写了本机的计算机名,此处不要更改!!!这个计算机名在后面证书中也要用到,可以在“我的电脑”中查看,如果有朋友不会查看,请记住此处的计算机名。

直接点击Next,如下图所示:这里询问是否安装LMS On-line help,这里面有很多帮助文档,还有部分计算算例,建议安装,选择Y es,然后点击Next,如下图所示:这里点击Install,然后就进入了程序的拷贝阶段,如下图所示:这个过程稍微有点长,安装成功后,弹出下对话框:点击Finish完成安装。

Step 2 证书配置首先,我声明一点,我这里演示的证书来源于网络,可以在很多地方下载到,我这里仅仅是作为一个演示,如果作为商业用途,请联系LMS公司购买正版软件,谢谢大家合作!找到license.dat文件,用记事本方式打开它,如下图所示:找到图中红线框中标注的位置,修改其中的localhost为你的计算机名,VENDOR 后面指定LMS_INTL.exe文件的位置,例如按照我上述安装方法,修改之后如图所示:注意:计算机名一定要正确,并且不要改计算机名后面的any。

LMS Virtual.Lab 9 10安装方法

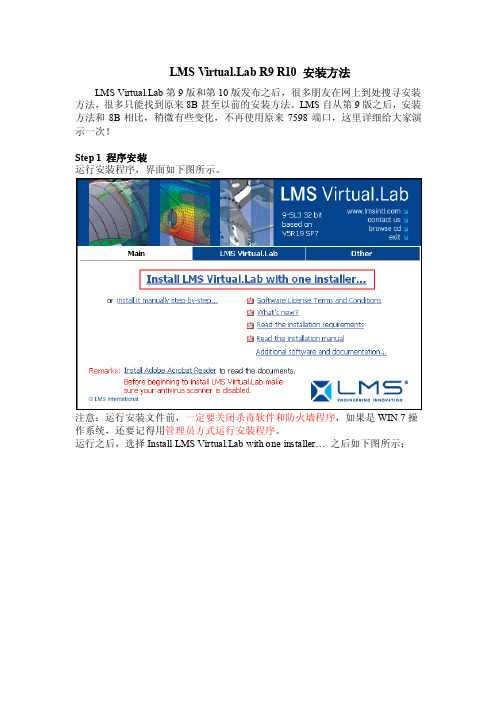

LMS b R9 R10安装方法LMS b第9版和第10版发布之后,很多朋友在网上到处搜寻安装方法,很多只能找到原来8B甚至以前的安装方法。

LMS自从第9版之后,安装方法和8B相比,稍微有些变化,不再使用原来7598端口,这里详细给大家演示一次!Step 1 程序安装运行安装程序,界面如下图所示。

注意:运行安装文件前,一定要关闭杀毒软件和防火墙程序,如果是WIN 7操作系统,还要记得用管理员方式运行安装程序。

运行之后,选择Install LMS b with one installer…之后如下图所示:点击Next之后弹出安装路径选择框,如图所示:这里注意:可以更改VL的安装盘符,但是千万不要更改安装路径,否则可能造成程序无法运行。

我这里选择安装在D盘。

然后点Next,如下图所示。

安装程序自动填写了本机的计算机名,此处不要更改!!!这个计算机名在后面证书中也要用到,可以在“我的电脑”中查看,如果有朋友不会查看,请记住此处的计算机名。

直接点击Next,如下图所示:这里询问是否安装LMS On-line help,这里面有很多帮助文档,还有部分计算算例,建议安装,选择Y es,然后点击Next,如下图所示:这里点击Install,然后就进入了程序的拷贝阶段,如下图所示:这个过程稍微有点长,安装成功后,弹出下对话框:点击Finish完成安装。

Step 2 证书配置首先,我声明一点,我这里演示的证书来源于网络,可以在很多地方下载到,我这里仅仅是作为一个演示,如果作为商业用途,请联系LMS公司购买正版软件,谢谢大家合作!找到license.dat文件,用记事本方式打开它,如下图所示:找到图中红线框中标注的位置,修改其中的localhost为你的计算机名,VENDOR 后面指定LMS_INTL.exe文件的位置,例如按照我上述安装方法,修改之后如图所示:注意:计算机名一定要正确,并且不要改计算机名后面的any。

《计算机网络》第3版课后题参考答案

D.无线局域网和有线以太网都存在隐藏终端问题

第5章网络互联的基本概念

1、填空题

(1)网络互联的解决方案有两中,一种是面向连接的解决方案,另一种是面向非连接的解决方案。其中,面向非连接的解决方案是目前主要使用的解决方案。

(2)IP可以提供面向非连接、不可靠和尽最大努力服务。

(1)在通常情况下,下列哪一种说法是错误的?(A)

A.它是由人工建立的

B.它是由主机自动建立的

C.它是动态的

D.它保存了主机IP地址与物理地址的映射关系

(2)下列哪种情况需要启动ARP请求?(C)

A.主机需要接收信息,但ARP表中没有源IP地址与MAC地址的映射关系

B.主机需要接收信息,但ARP表中已经具有了源IP地址与MAC地址的映射关系

换、和改进的直接交换3类。

(2)交换式局域网的核心设备是交换机或局域网交换机。

二、单项选择题

(1)以太网交换机中的端口/MAC地址映射表(B)

A.是由交换机的生产厂商建立的

B.是交换机在数据转发过程中通过学习动态建立的

C.是由网络管理员建立的

D.是由网络用户利用特殊的命令建立的

(2)下列哪种说法是错误的?(D)

A.以太网交换机可以对通过的信息进行过滤

B.以太网交换机中端口的速率可能不同

C.在交换式以太网中可以划分VLAN

D.利用多个以太网交换机组成的局域网不能出现环

三、实践题

在交换式局域网中,既可以按静态方式划分VLAN,也可以按动态方式划分VLAN。参考以太网交换机的使用说明书,动手配置一个动态VLAN,并验证配置的结果是否正确。

二、单项选择题

(1)因特网使用的互联协议是(B)

《计算机网络》期末考试复习题

《计算机网络》复习题含解析选择题1.国际标准化组织ISO制定的开放系统互连基本参考模型共有( D )A.3层B.4层C.5层D.7层2.模拟数据也可以用数字信号来表示。

对于声音数据来说,完成将模拟数据转换为数字信号的设施为( A )A.编码解码器CODEC中的编码器B.编码解码器CODEC中的解码器C.调制解调器MODEM中的调制器D调制解调器.MODEM中的解调器3.TCP/IP协议组的网际网层(网络层)含有四个重要的协议,分别为( C )A.IP,ICMP,ARP,UDPB.TCP,ICMP,UDP,ARPC.IP,ICMP,ARP,RARPD.UDP,IP,ICMP,RARP解析:UDP为传输层4.传输过程由主站启动,从站只有收到主站某个命令帧后才能作为响应向主站传输信息,这种HDLC操作方式称为( D )A.扩展异步响应方式EARMB.异步响应方式ARMC.异步平衡方式ABMD.正常响应方式NRM解析:正常响应方式NRM:用于非平衡配置,数据传输由主站发起,从站只能响应主站的轮询异步响应方式ARM:用于非平衡配置,从站可以主动发送响应帧,主站负责线路管理异步平衡方式ABM:用于平衡配置,任一复合站都可以发起数据传输(每个复合站都可以平等地发起数据传输,而不需要得到对方复合站的许可)5.在阻塞控制方法中,直接对通信子网中分组的数量进行严格、精确的限制,以防止阻塞现象发生的方法为( C )A.分组丢弃法B.缓冲区预分配法C.定额控制法D.存储转发法6. 下列哪种说法是错误的( D )A、利用多个以太网交换机组成的局域网不能出现环。

B、以太网交换机中端口的速率可能不同。

C、在交换式以太网中可以划分VLAN。

D、以太网交换机可以对通过的信息负载进行过滤。

7.路由器中的路由表,应该包含到达( C )。

A、所有主机的完整路由信息。

B、所有主机的下一跳路由信息。

C、目的网络的下一跳路由信息。

D、目的网络的完整路由信息。

计算机网络实验系统介绍

互)

测试例

IPv6 收 发 实 验 测试目的 (交互)

测试例

TCP 协 议 实 验 (交互)

测试目的 测试例

1)RIP 报文有效性检查; 2)request 报文处理; 3)response 报文处理; 4)路由表项定时删除; 5)路由表项定时发送。 根据计算机网络实验系统所提供的上下文,对给出的 IPv6 报文进行字段检查,如果出错指出其出错字段或组 装一个正确的 IPv6 报头。 1)IPv6 收发实验; 2)发送一个正确的 IPv6 报文; 3)接收一个正确的 IPv6 报文; 4)Hop Limit 错的 IPv6 包; 5)版本号错的 IPv6 包; 6)错误目标地址的 IPv6 包。 根据计算机网络实验系统所提供的上下文,实现 TCP 建 立连接和主动释放连接的过程。 1)TCP 分组测试;

代码编写、编译、调试和测试在内的完整过程。界面设计友好,实验开展便捷。

3. 可视化的协议报文捕捉与行为分析 系统在学生程序运行过程中实时捕捉实验报文,提供了基于时间顺序和发送 方向的可视化显示,通过进一步实现的报文域解析为学生实验的协议交互理解和 错误排查提供了良好支持。

4. 基于脚本语言的可扩展的实验描述和执行 实验系统基于脚本语言描述各实验的执行过程,具有良好的可扩展性,简化 了实验系统的更新和维护工作,同时使其具有灵活的可定制性。

典型计算机网络实验系统拓扑

本系统由一台测试服务器、客户端软件和实验管理软件构成。测试服务器通 过与客户端交互协议报文来实现实验功能,并提供自动测试和实验结果评分。

客户端软件运行于多台 PC 机上,为用户提供基于 Windows 的集成实验环境, 学生编写实验代码、调试和运行实验程序均在客户端软件上执行。实验管理软件 运行于一台实验管理服务器上,实现基于 Web 的实验管理功能。

计算机网络Lab-1

ActiveX插件技术是基于Windows平台的软件技 术,许多软件均采用此种方式开发,例如Flash动 画播放插件、Microsoft MediaPlayer插件 当通过Internet发行软件时,软件的安全性是一 个重大问题,IE浏览器通过以下的方式来保证 ActiveX插件的安全: ◦ 两个补充性的策略:安全级别和证明,来追求 进一步的软件安全性; ◦ 一套工具,可以用它来增加ActiveX对象的安全 性

在Web刚开始普及的时候,网景公司的航海家 (Netscape Navigator)几乎是浏览器的代名词 1997年10月,当微软将其最新发布的IE4.0与 Windows系统集成在一起后,IE逐渐成为浏览器的 绝对主流

目前,IE发展很快,IE7,IE8陆续发布 Firefox 3.0已经推出 Google推出的Google chrome引起关注 挪威的Opera公司的浏览器成为非计算机设备(数 字电视,手机)上最常见的浏览器

随着应用的普及,IE也成为了黑客和恶意攻击者的 目标,他们利用其中的漏洞,传播病毒,攻击用户 机器 随着IE的安全问题日益严重,人们对于IE的质疑也 越来越多,有些用户也开始对IE产生了抵触 2004年11月26日,芬兰政府甚至建议其国内上网 用户暂停使用IE6.0 许多人开始寻找新的浏览器

页面信息 极有特色 测试网页 辨别编码

界面最为简介 独出心裁的“主页”功能 内容丰富的“历史记录” …

用户普及率低 比较脆弱,容易受攻击、崩溃

网址大全:hao123, 114la Google

◦ Gmail ◦ Google file(使用浏览编辑Office文件) ◦ 特色搜索

计算机网络第五版(英文版)

• Co-operator: EPFL • 正申请上海市科委项目

This is a Bilingual Course

• Why we give this bilingual course?

– To meet the needs of excellent engineer training program and internationalization

– Final exam (40%), middle exam (20%), experiments (20%), reports/problems (10%), and others (10%) – After study Chapter 4, there will be mid-term exam

– Deployment Models

• • • • Private Cloud Community Cloud Public Cloud Hybrid Cloud

Source: Wikipedia

1.2 Uses of Computer Networks (5)

• Client-server module

Source: David Lazer et al., “Computational Social Science”, SCIENCE, 323, 721-724 (2009)

Exploring Study (1)

1. Use complex network theory and dynamics of human behavior (DHB) to analyze social networks and optimize social networking service (SNS). 2. Research on opinion evolution and interference model on Internet, specially on social networking service (SNS).

计算机网络(冯博琴)选择题

第1章引论1 在下列各组条目中,那一组不属于只有通过计算机网络才能完成的功能?CA 计算机系统间的文件传输;访问全球各地的信息和文件。

B 在多台计算机间共享应用程序;同时对应用程序输入数据。

C 数据处理作业的批处理;分时处理用户的数据处理要求。

D 享打印机;使用电子邮件。

2 第二代计算机网络的主要特点是:DA 主机与终端通过通信线路传递数据;B 网络通信的双方都是计算机;C 各计算机制造厂商网络结构标准化;D 基于网络体系结构的国际化标准3 计算机网络体系之所以采用层次结构的主要原因是:CA 层次结构允许每一层只能同相邻的上下层次发生联系。

B 层次结构优于模块化结构。

C 使各层次的功能相对独立,使得各层次实现技术的进步不影响相邻层次,从而保持体系结构的稳定性。

D 层次结构的方法可以简化计算机网络的实现。

4 计算机网络是一门综合技术的合成,其主要技术是:BA 计算机技术与多媒体技术B 计算机技术与通信技术C 电子技术与通信技术D 数字技术与模拟技术5 计算机网络最突出的优点是:BA 精度高B 共享资源C 可以分工协作D 传递信息6 对计算机网络按照信号频带占用方式来划分,可以分为:CA 双绞线网和光纤网B 局域网和广域网C 基带网和宽带网D 环形网和总线形网7 下列说法中正确的是:A 如果网络的服务区域不仅局限在一个局部范围内,则可能是广域网或城域网。

AB 今后计算机网络将主要面向于商业和教育。

C 调制解调器是网络中必需的硬件设备。

D 计算机网络的唯一缺点是无法实现可视化通信。

8 下面不属于网络拓扑结构的是:CA 环形结构B 总线结构C 层次结构D 网状结构9 下列有关网络拓扑结构的叙述中,最准确的是:CA 星形结构的缺点是,当需要增加新的工作站时成本比较高B 树型结构的线路复杂,网络管理也较困难C 早期局域网中最普遍采用的拓扑结构是总线结构D 网络的拓扑结构是指网络结点间的分布形式10 以下的网络分类方法中,哪一组分类方法有误?BA 局域网/广域网B 对等网/城域网C 环型网/星型网D 有线网/无线网11 将6台计算机用点-点方式全连接起来,则每台计算机需要5条线路,全网共需_____C___线路。

Computer Networks(计算机网络)实验

Lab 1Part 1: Intro LabSTEPS•Start up your favorite web browser, which will display your selected homepage. •Start up the Wireshark software. You will initially see a window•To begin packet capture, select the Capture pull down menu and select Options. This will cause the “Wireshark: Capture Options” window to be displayed•You can use most of the default values in this window, but uncheck “Hide capture info dialog” under Display Options. The network interfaces (i.e., the physical connections) that your computer has to the network will be shown in the Interface pull down menu at the top of the Capture Options window. In case your computer has more than one active network interface (e.g., if you have both a wireless and a wired Ethernet connection), you will need to select an interface that is being used to send and receive packets (mostly likely the wired interface). After selecting the network interface (or using the default interface chosen by Wireshark), click Start. Packet capture will now begin - all packets being sent/received from/by your computer are now being captured by Wireshark!•Once you begin packet capture, a packet capture summary window will appear. This window summarizes the number of packets of various types that are being captured, and (importantly!) contains the Stop button that will allow you to stop packet capture. Don’t stop packet capture yet.•While Wireshark is running, enter the URL: /wireshark-labs/INTRO-wireshark-file1.html and have that page displayed in your browser. In order to display this page, your browser will contact the HTTP server at and exchange HTTP messages with the server in order to download this page, as discussed in section 2.2 of the text. The Ethernet frames containing these HTTP messages will be captured by Wireshark.•After your browser has displayed the INTRO-wireshark-file1.html page, stop Wireshark packet capture by selecting stop in the Wireshark capture window. This will cause the Wireshark capture window to disappear and the main Wireshark window to display all packets captured since you began packet capture. You now have live packet data that contains all protocol messages exchanged between your computer and other network entities! The HTTP message exchanges with the web server should appear somewhere in the listing of packets captured. But there will be many other types of packets displayed as well. Even though the only action you took was to download a web page, there were evidently many other protocols running on your computer that are unseen by the user. We’lllearn much more about these protocols as we progress through the text! For now, you should just be aware that there is often much more going on than “meet’s the eye”!•Type in “http” (without the quotes, and in lower case – all protocol names are in lower case in Wireshark) into the display filter specification window at the top of the main Wireshark window. Then select Apply (to the right of where you entered “http”). This wil l cause only HTTP message to be displayed in the packet-listing window.•Select the first http message shown in the packet-listing window. This should be the HTTP GET message that was sent from your computer to the HTTP server. When you select the HTTP GET message, the Ethernet frame, IP datagram, TCP segment, and HTTP message header information will be displayed in the packet-header window3 . By clicking plusand-minus boxes to the left side of the packet details window, minimize the amount of Frame, Ethernet, Internet Protocol, and Transmission Control Protocol information displayed. Maximize the amount information displayed about the HTTP protocol. (Note, in particular, the minimized amount of protocol information for all protocols except HTTP, and the maximized amount of protocol information for HTTP in the packet-header window).•Exit WiresharkQuestions1、List up to 10 different protocols that appear in the protocol column in the unfiltered packet-listing window in step 7 above.EAP、NBNS、UDP、LLMNR、ARP、ICMPV6、SSDP、DHCPV6、TCP、IGMPV22. How long did it take from when the HTTP GET message was sent until the HTTP OK reply was received? (By default, the value of the Time column in the packetlisting window is the amount of time, in seconds, since Wireshark tracing began. To display the Time field in time-of-day format, select the Wireshark View pull down menu, then select Time Display Format, then select Time-of-day.)So the time is 20:17:16:703005000 – 20:17:16:275189000 = 0.427816(seconds)3. What is the Internet address of the (also known as)? What is the Internet address of your computer?So the IP address of the is 128.119.245.12, and the IP address of my computer is 172.19.4.142.4. Print the two HTTP messages displayed in step 9 above. To do so, select Print from the Wireshark File command menu, and select “Selected Packet Only” and “Print as displayed” and then click OK.The first HTTP messages:The second HTTP messages:Part 2: HTTP Lab1.The Basic HTTP GET/response interactionSTEPS•Start up your web browser.•Start up the Wireshark packet sniffer, as described in the Introductory lab (but don’t yet begin packet capture). Enter “http” (just the letters, not the quotation marks) in the display-filter-specification window, so that only captured HTTP messages will be displayed later in the packet-listing window. (We’re only interested in the HTTP protocol here, and don’t want to see the clutter of all captured packets).•Wait a bit more than one minute (we’ll see why shortly), and then begin Wireshark packet capture.•Enter the following to your browser /wireshark-labs/HTTP-wireshark-file1.html Your browser should display the very simple, one-line HTML file.•Stop Wireshark packet capture.Before we answer these questions, there are the HTTP messages.Questions1. Is your browser running HTTP version 1.0 or 1.1? What version of HTTP is the server running?Both of them are 1.12. What languages (if any) does your browser indicate that it can accept to the server?zh-CN3. What is the IP address of your computer? Of the server?The IP address of my computer is 172.19.49.122. The IP address of the server is 128.119.245.12.4. What is the status code returned from the server to your browser?2005. When was the HTML file that you are retrieving last modified at the server?Wed ,01 Apr 2015 13:14:19 GMT6. How many bytes of content are being returned to your browser?128 bytes7. By inspecting the raw data in the packet content window, do you see any headers within the data that are not displayed in the packet-listing window? If so, name one. No.2.The HTTP CONDITIONAL GET/response interactionSTEPS•Start up your web browser, and make sure your browser’s cache is cleared, as discussed above.•Start up the Wireshark packet sniffer•Enter the following URL into your browser /wireshark-labs/HTTP-wireshark-file2.html Your browser should display a very simple five-line HTML file.•Quickly enter the same URL into your browser again (or simply select the refresh button on your browser)•Stop Wireshark packet capture, and enter “http” in the display-filter-specification window, so that only captured HTTP messages will be displayed later in thepacket-listing window.•(Note: If you are unable to run Wireshark on a live network connection, you can use the http-ethereal-trace-2 packet trace to answer the questions below; seefootnote 1. This trace file was gathered while performing the steps above on one of the author’s computers.)Questions8. Inspect the contents of the first HTTP GET request from your browser to the server. Do you see an “IF-MODIFIED-SINCE” line in the HTTP GET?No9. Inspect the contents of the server response. Did the server explicitly return the contents of the file? How can you tell?Yes. Because we can see a line of “Line-based text data: text/html” and thecontent below the line.10. Now inspect the contents of the second HTTP GET request from your browser to the server. Do you see an “IF-MODIFIED-SINCE:” line in the HTTP GET? If so, what information follows the “IF-MODIFIED-SINCE:” header?Yes. Wed, 01 Apr 2015 05:59:01 GMT11. What is the HTTP status code and phrase returned from the server in response to this second HTTP GET? Did the server explicitly return the contents of the file? Explain.304 Not Modified. No, because the content have been in the cache.3.Retrieving Long DocumentsSTEPS•Start up your web browser, and make sure your browser’s cache is cleared, as discussed above.•Start up the Wireshark packet sniffer•Enter the following URL into your browser /wireshark-labs/HTTP-wireshark-file3.html Your browser should display the rather lengthy US Bill of Rights. •Stop Wireshark packet capture, and enter “http” in the display-filter-specification window, so that only captured HTTP messages will bedisplayed.•(Note: If you are unable to run Wireshark on a live network connection, you can use the http-ethereal-trace-3 packet trace to answer the questions below; seefootnote 1. This trace file was gathered while performing the steps above on one of the author’s computers.)Questions12. How many HTTP GET request messages were sent by your browser?Just one.13. How many data-containing TCP segments were needed to carry the single HTTP response?Four.14. What is the status code and phrase associated with the response to the HTTP GET request?200 ok15. Are there any HTTP status lines in the transmitted data associated with a TCP induced “Continuation”?No.4. HTML Documents with Embedded ObjectsSTEPS•Start up your web browser, and make sure your browser’s cache is cleared, as discussed above.•Start up the Wireshark packet sniffer • Enter the following URL into yourbrowser /wireshark-labs/HTTP-wireshark-file4.html Your browser should display a short HTML file with two images. These two images are referenced in the base HTML file. That is, the images themselves are notcontained in the HTML; instead the URLs for the images are contained in the downloaded HTML file. As discussed in the textbook, your browser will have to retrieve these logos from the indicated web sites. Our publisher’s logo is retrieved from the web site. The image of our book’s cover is stored at the server.•Stop Wireshark p acket capture, and enter “http” in the display-filter-specification window, so that only captured HTTP messages will be displayed.•(Note: If you are unable to run Wireshark on a live network connection, you can use the http-ethereal-trace-4 packet trace to answer the questions below; seefootnote 1. This trace file was gathered while performing the steps above on one of the author’s computers.)Questions16. How many HTTP GET request messages were sent by your browser? To which Internet addresses were these GET requests sent?There are four HTTP GET request messages were sent by my browser.One for the HTML:128.119.245.12One for an object: 165.193.140.14Two for another object: 128.119.240.90. The first time it get a 302 Found, then it send a GET message again. In the Last it get a 200 OK.17. Can you tell whether your browser downloaded the two images serially, or whether they were downloaded from the two web sites in parallel? Explain.Parallel. We can see that the second request is send just after the first request is sent, rather than waiting for the reception of the first image.5.HTTP AuthenticationSTEPS•Make sure your browser’s cache is cleared, as discussed above, and close down your browser. Then, start up your browser• Start up the Wireshark packet sniffer• Enter the following URL into your browser /wireshark-labs/protected_pages/HTTP-wiresharkfile5.html Type the requested user name and password into the pop up box.• Stop Wireshark packet capture, and enter “http” in the display-filter-specification window, so that only captured HTTP messages will be displayed later in the packet-listing window.• (Note: If you are unable to run Wireshark on a live network connection, you can use the http-ethereal-trace-5 packet trace to answer the questions below; seefootnote 1. This trace file was gathered while performing the steps above on one of the author’s comput ers.)Questions18. What is the server’s response (status code and phrase) in response to the initial HTTP GET message from your browser?401 Authorization Required。

计算机网络基础练习题库(附参考答案)

计算机网络基础练习题库(附参考答案)一、单选题(共73题,每题1分,共73分)1.路由表中路由表项包括()。

A、目的网络和到达该网络的完整路径B、目的主机和到达该目的主机的完整路径C、目的网络和到达该目的网络下一跳路由器的IP地址D、目的网络和到达该目的网络下一跳路由器的MAC地址正确答案:C2.下列对Internet叙述正确的是()。

A、Internet就是WWWB、Internet就是信息高速公路C、Internet是众多自治子网和终端用户机的互联D、Internet就是局域网互联正确答案:C3.要跟踪到达DNS服务器的路径时,可使用命令()A、ipconfigB、routeC、tracertD、ping正确答案:C4.以下关于以太网交换机的说法那些是正确的是()A、使用以太网交换机可以隔离冲突域B、以太网交换机是一种工作在网络层的设备C、以太网交换机可以隔离广播域正确答案:A5.网络操作系统可分为主从式和对等式两大类,它们最主要的不同点在于()A、服务器程序B、公用程序C、实用程序D、重定向器正确答案:A6.要将无序列标项的符号设置为“○”,则应使用下列哪个属性值?()A、discB、circleC、heightD、square正确答案:B7.在使用Ping命令时,若要持续不断地向目标主机发送回送请求信息,可使用参数()A、-nB、-aC、-lD、-t正确答案:D8.HTML是WWW中使用的()语言A、编程B、SQLC、超文本标记D、以上都不正确正确答案:C9.下列什么设备不具备网络层功能A、路由器B、三层交换机C、二层交换机D、网关正确答案:C10.PING 命令使用了哪种ICMP?A、RedirectB、Source quenchC、Echo replyD、Destination unreachable正确答案:C11.下述协议中不属于应用层协议的是()A、ICMPB、SNMPC、TELNETD、FTP正确答案:A12.为控制企业内部对外的访问以及抵御外部对内部网的攻击,最好的选择是()。

计算机网络(清华大学第四版)实验报告

理学院School of Science计算机网络实验报告学生姓名: 学生学号:所在专业:电子信息科学与技术 所在班级:实验一1.7.1 综合技巧练习 - Packet Tracer 简介实验目的∙研究 Packet Tracer 实时模式∙研究逻辑工作空间∙研究 Packet Tracer 的运行∙连接设备∙检查设备配置∙查看标准实验设置∙设备概述实验背景在整个课程中,将采用实际PC、服务器、路由器和交换机组成的标准实验配置来学习网络概念。

此方法提供最广泛的功能和最真实的体验。

由于设备和时间有限,因此还会通过模拟环境来强化这种体验。

本课程使用的模拟程序是Packet Tracer。

Packet Tracer 提供一组丰富的协议、设备和功能,但只有一部分部分功能可以用真正的设备实现。

Packet Tracer 只是一种辅助补充体验,而不是要取代操作真实设备的体验。

建议您将从Packet Tracer 网络模型获取的结果与实际设备的行为进行比较。

同时也建议查看Packet Tracer 中的帮助文件,其中包含大量“My First PT Lab(我的首个Packet Tracer 实验)”、教程,以及使用Packet Tracer 创建网络模型的优点和局限性等相关信息。

实验任务任务 1:学习 PT 界面步骤 1 –逻辑工作空间当Packet Tracer 启动时,将会以实时模式显示网络的逻辑视图。

PT 界面的主要部分是逻辑工作空间。

这是一个大区域,用于放置和连接设备。

步骤 2 –符号导航PT 界面的左下部分(黄色条下方)是界面中用于选择设备以及将设备放入逻辑工作空间的部分。

左下部分第一个框中包含代表设备组的符号。

在这些符号上移动鼠标指针时,设备组的名称将显示在中间的文本框中。

当您单击这些符号的其中一个时,组中的特定设备就会显示在右边的框中。

当您指向具体设备时,该设备说明就会显示在以下具体设备的文本框中。

计算机网络实验综合题含答案路由和交换,强烈推荐)

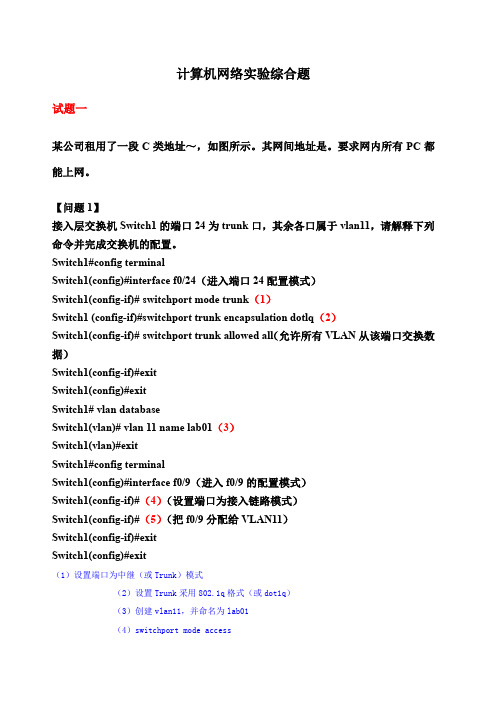

计算机网络实验综合题试题一某公司租用了一段C类地址~,如图所示。

其网间地址是。

要求网内所有PC都能上网。

【问题1】接入层交换机Switch1的端口24为trunk口,其余各口属于vlan11,请解释下列命令并完成交换机的配置。

Switch1#config terminalSwitch1(config)#interface f0/24(进入端口24配置模式)Switch1(config-if)# switchport mode trunk(1)Switch1 (config-if)#switchport trunk encapsulation dotlq(2)Switch1(config-if)# switchport trunk allowed all(允许所有VLAN从该端口交换数据)Switch1(config-if)#exitSwitch1(config)#exitSwitch1# vlan databaseSwitch1(vlan)# vlan 11 name lab01(3)Switch1(vlan)#exitSwitch1#config terminalSwitch1(config)#interface f0/9(进入f0/9的配置模式)Switch1(config-if)#(4)(设置端口为接入链路模式)Switch1(config-if)#(5)(把f0/9分配给VLAN11)Switch1(config-if)#exitSwitch1(config)#exit(1)设置端口为中继(或Trunk)模式(2)设置Trunk采用802.1q格式(或dot1q)(3)创建vlan11,并命名为lab01(4)switchport mode access(5)switchport access vlan 11或switchport access vlan lab01【问题2】以下两个配置中错误的是(6),原因是(7)。

计算机网络实验(Wireshark)

计算机网络实验指导书------网络与通信教研室枣庄学院信息科学与工程学院2011.12目录实验一Wireshark的安装与使用 (3)实验二使用Wireshark分析以太网帧与ARP协议 (7)实验三使用Wireshark分析IP协议 (11)实验四利用Wireshark分析ICMP (19)实验五使用Wireshark分析UDP协议 (25)实验六使用Wireshark分析TCP协议 (29)实验七利用Wireshark分析协议HTTP (35)实验八利用Wireshark分析DNS协议 (40)实验九使用Wireshark分析FTP协议(选作) (44)实验十使用Wireshark分析SMTP和POP3协议(选作) (48)实验一Wireshark的安装与使用一、实验目的1、熟悉并掌握Wireshark的基本使用;2、了解网络协议实体间进行交互以及报文交换的情况。

二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、预备知识要深入理解网络协议,需要观察它们的工作过程并使用它们,即观察两个协议实体之间交换的报文序列,探究协议操作的细节,使协议实体执行某些动作,观察这些动作及其影响。

这种观察可以在仿真环境下或在因特网这样的真实网络环境中完成。

观察正在运行的协议实体间交换报文的基本工具被称为分组嗅探器(packet sniffer),又称分组捕获器。

顾名思义,分组嗅探器捕获(嗅探)你的计算机发送和接收的报文。

图1显示了一个分组嗅探器的结构。

图1图1右边是计算机上正常运行的协议和应用程序(如:Web浏览器和FTP客户端)。

分组嗅探器(虚线框中的部分)主要有两部分组成:第一是分组捕获器,其功能是捕获计算机发送和接收的每一个链路层帧的拷贝;第二个组成部分是分组分析器,其作用是分析并显示协议报文所有字段的内容(它能识别目前使用的各种网络协议)。

Wireshark是一种可以运行在Windows, UNIX, Linux等操作系统上的分组嗅探器,是一个开源免费软件,可以从下载。

计算机网络基础习题库含参考答案

计算机网络基础习题库含参考答案一、单选题(共80题,每题1分,共80分)1、ADSL可以在普通电话线上提供10M bps的下行速率,即意味着理论上ADSL可以提供下载文件的速度达到每秒______。

A、1024字节B、10×1024×1024位C、10×1024位D、10×1024字节正确答案:B2、以下哪一个选项按顺序包括了TCP/IP模型的各个层次。

A、网络接口层,网络层,传输层,应用层B、表示层、会话层,物理层和应用层C、数据链路层,网络层,转换层,应用层D、物理层,传输层,系统层,表示层正确答案:A3、通常所说的ADSL是指()A、上网方式B、网页制作技术C、网络服务商D、电脑品牌正确答案:A4、你是一名公司的网络管理员,现在你的公司需要在某一分支办公室内铺设一个小型以太局域网,总共有4台PC机需要通过一台集线器连接起来。

采用线缆类型为5类双绞线。

则理论上任一两台PC机的最大间隔距离是()A、200米B、100米C、500米D、400米正确答案:A5、以太网交换机的每一个端口可以看做一个()A、冲突域B、广播域C、阻塞域D、管理域正确答案:A6、具有很强异种网互联能力的广域网络设备是 __ _____。

A、路由器B、网关C、网桥D、桥路器正确答案:A7、为了使自己的文件让其他同学浏览,又不想让他们修改文件,一般可将包含该文件的文件夹共享属性的访问类型设置为()。

A、隐藏B、不共享C、只读D、完全正确答案:C8、IPv4地址由_______________位二进制数值组成。

A、16位B、64位C、8位D、32位正确答案:D9、以下TCP熟知端口号中错误的是。

A、HTTP:80B、FTP控制连接:20C、DNS:53以下UDPD、SMTP:25正确答案:B10、电话交换系统采用的是()交换技术A、信号交换B、线路交换C、报文交换D、分组交换正确答案:B11、世界上第一个网络是在()年诞生A、1973B、1946C、1969D、1977正确答案:C12、个人计算机通过电话线拨号方式接入因特网时,应使用的设备是__ ____。

计算机网络技术课程设计

1.背景意义由于现代化教学活动的开展和与国内外教学机构交往的增多,对通过Internet网络进行信息交流的需求越来越迫切,为促进教学、方便管理和进一步发挥学生的创造力,校园网络建设成为现代教育机构的必然选择。

本校园网是学校发展的重要基础设施,是提高学校教学和科研水平不可缺少的支撑环境。

校园网一方面它为学校提供各种本地网络应用,另一方面它是沟通学校校园网内外部网络的桥梁。

通过实践和结合有关学校网络的实际情况进行了系统分析,我们就校园网的建设构建比较切实可行的设计方案。

根据小组的实地调查,我校现占地2000余亩,现有在校生21000多名,教职员工900多名。

2. 需求分析校园网是以学校的教学、管理、科研、信息交流和资源共享为目的,以一个学校的管辖区域为覆盖范围的局域网,是通过与Internet的互连实现信息交流和资源共享的系统。

为了提高学校的管理效益和教学质量,开展学校现代化教育建设,建设具有规模的校园网络,整个校园网建设遵循“经济高效、领先实用” 原则,既要具有发展余地,又要比较实用,要集计算机技术、网络技术于一体,能够最大限度地调动学生对教学内容的积极性。

依据我校的实际情况,考虑到本校园网为中小型规模的组网,但对通信量的要求较高,本校园网设计的需求目标是将学校的各种PC工作站,终端设备和局域网连接起来,在网上发布和获取教育资源,并在此基础上建立能满足教学、科研和管理工作需求的软、硬件环境,开发各类信息和应用系统,为学校中的各类人员提供充分的网络信息服务。

主要提供以下几种功能:(1)Web服务:所有合法用户可以通过Web浏览的方式获得校园网络中的信息,学生可以通过Web浏览的方式在线学习;(2)FTP服务:主要是利用FTP服务来提供各种资料和技术文档的上传和下载。

包括学校教所需要的资源、国家相关部门或学校内部的文件资料、学校之间的科研学术交流内容、学生或老师对学习资料的索取等;(3)邮件服务器:提供邮件收发服务;(4)电子邮件:主要为学校教学、科研、日常管理、老师学术交流、学校与外部的业务来往等提供邮件服务;为校园网内部用户与外界之间的邮件业务提供服务,还为学校师生交流提供相应的邮件服务。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

发表文章:(ADD STORY) 文章管理:新提交文章(网友提交,需审) 标题,主题(topics):文章所属的栏目 文章内容 (摘要部分,出现在首页上) 文章主体 (详细内容,点击后阅读部分) 注释 (出现在文章之后,以斜体出现) 发表文章(可以设定时间发布)

《计算机网络 --基于因特网的信息服务平台》 (第2版)

网站参数设置 网站区块管理 消息管理 发表文章

网站名称,口号(网页的标题栏) 管理员Email: 在网站受攻击会报警 主题样式(theme): (Logo随theme走) 在线编辑器(所见即所得) 在文章中可以使用的HTML标记 页面底部内容 : (版权页和标志)

答案:没有选择文章的主题(topics)

以管理员身份登录,试阅读文章,点击“详细内 容”,后会出现文章的修改界面:

发文章的网友需注册(下一讲介绍用户的注册过程) 网友需要登录,然后撰写和“提交文章” 提交的文章,将在站长登陆后审核,发布

PN网站的“发布文章”涉及哪些重要参数? “网站全局设置”是PN的重要功能,可以用来对那 些网站参数进行设置? “消息管理”和“发表文章”都可以在PN中发布信 息,区别在哪里? PN网站的那些目录值得关注?

此类通知可以通过区块管理、消息管理两个渠道进 行修改和删除 但只能通过消息管理来新增 通过区块管理可以发现,这种区块不可以转移到左 右两侧门框区域,也不可以下移,始终保持在首页 的中间上部

பைடு நூலகம்

网站的“文章”是网站管理的主要内容 网站的文章可以由网站管理员(WebMaster)直接 撰写和发布(通过后台的“发表文章”功能) 网站文章的另一个来源是网友提供的文章,网友发 文前提是在网站注册,发布的文章不能直接显现在 主页上,而是需要通过授权用户(如admin)审阅 后,才能正式发布

管理员编辑两侧门框上的那些“豆腐干”(区块) 里的内容 对整个网页里的分块内容的相对位置进行调整 为新增的模块和区块在首页上“露脸”,开辟位置 和空间

消息管理:administrator Announcement 一种重要的通知形式 一般出现在首页的上部,用此功能编辑 特点:应用格式 比较简单,可以 用来定制首页