Wireshark高级技巧(DOC)

wireshark使用心得

wireshark使用心得【原创版4篇】篇1 目录1.Wireshark 简介2.Wireshark 的功能和特点3.Wireshark 的使用方法4.Wireshark 的实践应用5.总结篇1正文Wireshark 是一款功能强大的网络协议分析工具,广泛应用于网络故障排查、网络优化、网络安全等方面。

它支持多种网络协议,可以实时捕获并分析网络数据包,帮助用户深入了解网络通信的细节。

Wireshark 具有以下功能和特点:首先,Wireshark 能够支持多种网络协议,如 TCP/IP、HTTP、FTP、DNS 等,覆盖了常见的网络通信协议。

其次,Wireshark 具有实时数据包捕获功能,能够实时捕获网络中的数据包,让用户能够直观地了解网络通信的过程。

此外,Wireshark 还具有数据包过滤和分析功能,用户可以通过设置过滤规则,筛选出感兴趣的数据包,并进行深入分析。

Wireshark 的使用方法非常简单,用户只需要按照以下步骤即可进行网络分析:1.安装 Wireshark:用户可以从 Wireshark 官网下载对应操作系统的版本并进行安装。

2.启动 Wireshark:安装完成后,用户可以启动 Wireshark,选择需要分析的网络接口,启动数据包捕获功能。

3.数据包分析:Wireshark 会实时捕获经过该网络接口的数据包,用户可以通过 Wireshark 的图形界面查看数据包的详细信息,也可以通过Wireshark 的命令行界面进行数据包过滤和分析。

4.保存和导出数据:用户可以将捕获的数据包保存为本地文件,也可以将数据包导出为 CSV、XML 等格式,方便进行进一步的数据分析。

在实际应用中,Wireshark 可以帮助用户排查网络故障,优化网络性能,保障网络安全。

例如,当用户发现网络速度慢时,可以通过 Wireshark 捕获数据包,分析网络流量,找出造成网络拥堵的原因;当用户怀疑网络存在安全隐患时,可以通过 Wireshark 捕获并分析网络数据包,检测网络中的异常通信行为。

wireshark功能及使用技巧(FTP案例额)

Wireshark功能及使用技巧一、下载安装wireshark从/ 下载安装Windows平台的wireshark,双击安装文件安装即可,在安装过程中注意选择安装winpcap。

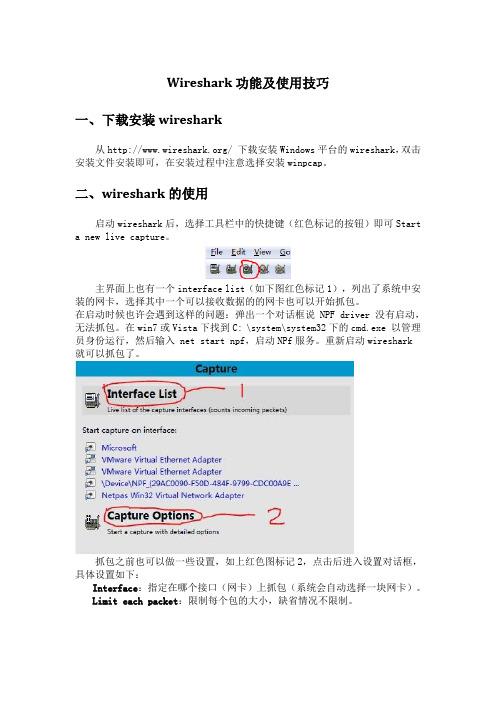

二、wireshark的使用启动wireshark后,选择工具栏中的快捷键(红色标记的按钮)即可Start a new live capture。

主界面上也有一个interface list(如下图红色标记1),列出了系统中安装的网卡,选择其中一个可以接收数据的的网卡也可以开始抓包。

在启动时候也许会遇到这样的问题:弹出一个对话框说 NPF driver 没有启动,无法抓包。

在win7或Vista下找到C: \system\system32下的cmd.exe 以管理员身份运行,然后输入 net start npf,启动NPf服务。

重新启动wireshark就可以抓包了。

抓包之前也可以做一些设置,如上红色图标记2,点击后进入设置对话框,具体设置如下:Interface:指定在哪个接口(网卡)上抓包(系统会自动选择一块网卡)。

Limit each packet:限制每个包的大小,缺省情况不限制。

Capture packets in promiscuous mode:是否打开混杂模式。

如果打开,抓取所有的数据包。

一般情况下只需要监听本机收到或者发出的包,因此应该关闭这个选项。

Filter:过滤器。

只抓取满足过滤规则的包。

File:可输入文件名称将抓到的包写到指定的文件中。

Use ring buffer:是否使用循环缓冲。

缺省情况下不使用,即一直抓包。

循环缓冲只有在写文件的时候才有效。

如果使用了循环缓冲,还需要设置文件的数目,文件多大时回卷。

Update list of packets in real time:如果复选框被选中,可以使每个数据包在被截获时就实时显示出来,而不是在嗅探过程结束之后才显示所有截获的数据包。

单击“OK”按钮开始抓包,系统显示出接收的不同数据包的统计信息,单击“Stop”按钮停止抓包后,所抓包的分析结果显示在面板中,如下图所示:为了使抓取的包更有针对性,在抓包之前,开启了QQ的视频聊天,因为QQ 视频所使用的是UDP协议,所以抓取的包大部分是采用UDP协议的包。

Wireshark捕获过滤器技巧

Wireshark捕获过滤器技巧捕获过滤器用于决定将什么样的信息记录在捕获文件中。

在使用Wireshark捕获数据时,捕获过滤器是数据经过的第一层过滤器,它用来控制捕获数据的数量。

通过设置捕获过滤器,可以避免产生过大的捕获文件。

本章将介绍使用捕获过滤器技巧。

捕获过滤器简介使用Wireshark的默认设置捕获数据时,会产生大量冗余信息,这样会导致用户很难找到自己需要的部分。

这时就可以使用捕获过滤器来控制捕获数据的数量了。

捕获过滤器的设置界面如图3.1所示。

图3.1 捕获选项在该图中,每部分的含义如下所示:本文选自《Wireshark网络分析实例集锦》❑①Interface列表:选择一个或多个接口(捕获多个适配器)。

❑②Manage Interfaces按钮:单击该按钮可以添加或删除接口。

❑③Capture Filter下拉列表:显示被应用的捕获过滤器(双击可以修改、删除或添加捕获过滤器)。

④Capture File(s)选项框:设置保存多个文件、循环缓冲区大小和基于文件数量自动停止的条件。

本文选自《Wireshark网络分析实例集锦》❑❑ ⑤Display Options 选项框:设置捕获数据时,自动滚动显示捕获的数据包。

❑ ⑥Stop Capture 选项框:设置自动停止条件,如基于包数、数据捕获的数量或运行时间。

❑ ⑦Name Resolution 选项框:为MAC 地址、IP 地址和端口号启动/禁用名称解析。

当以上捕获选项设置完成后,就可以看到Start 按钮捕获数据了。

捕获数据保存中,Wireshark 的图标显示为绿色,如图3.2所示。

本文选自《Wireshark 网络分析实例集锦》图3.2 Wireshark 运行界面选择捕获位置使用Wireshark 分析网络数据时,首先要确认Wireshark 捕获数据的正确位置。

如果没有在正确的位置启动Wireshark ,则导致用户可能花费很长的时间处理一些与自己无关的数据。

wireshark抓包技巧

Wireshark抓包使用技巧使用capture filter过滤报文Capture Filter是指在捕捉时就对报文进行过滤,由此,Wireshark对不感兴趣的报文不再记录和显示。

其优点是可以节省本地存储和显示资源,适合于报文数目过于庞大而对本地计算资源带来冲击的场合。

Capture Filter的使用方法1. 选择Capture,在菜单中选择Option2. 勾选想要抓取的网口,并在过滤栏写入过滤表达式,也可以使用Capture Filter中已经创建好的表达式。

表达式的相关内容在后文叙述。

3. 点击Start开始抓取报文,可以看到抓取的报文中没有ARP报文,Capture Filter已经发挥作用。

使用display filter过滤报文Display Filter是指选将所有的报文都抓取到本地,然后使用过滤器找到感兴趣的报文。

其优点是可以抓取到所有报文,适用于并不确定要抓取某种特定报文的场合。

在我们实际工作中,本地计算机的存储和计算性能都比较好,不太需要担心资源不足的问题,且大部分情况下需要抓取端口的所有报文以便于后续分析。

所以,此种方法使用要较Capture Filter普遍。

Display Filter的使用方法:1. 正常捕捉报文2. 在过滤栏里填写过滤表达式,或者在Expression选项中编写自己需要的表达式。

回车后就能立刻过滤出感兴趣的报文。

过滤表达式我们通过在过滤栏中键入过滤表达式来过滤报文,所以了解如何正确使用Wireshark的过滤表达式十分重要。

先来看一下Wireshark过滤表达式的语法:l 点操作符WireShark使用英文半角符号点“.”来表示层属关系。

比如ip.addr就代表ip报文的地址字段,既包括源地址也包括目的地址;arp.dst.proto_ipv4就表示ARP报文的IPv4目的地址。

l 过滤比较操作符l 过滤逻辑操作符l 括号操作符Wireshark允许用“[]”选择一个序列的子序列。

Wireshark网络抓包分析技巧

Wireshark网络抓包分析技巧网络抓包是计算机网络中常用的一种分析技术。

它可以用来捕获网络数据包,进行深入分析,了解网络传输中的各种细节。

Wireshark是一款开源、跨平台的网络抓包分析软件,具有强大的功能和灵活的扩展性。

本文将介绍Wireshark网络抓包分析技巧,并结合实例进行详细讲解。

一、Wireshark基本操作1.安装Wireshark:从官方网站下载并安装Wireshark。

2.启动Wireshark:启动后,选择需要抓包的网络接口(例如,本地网卡)。

Wireshark便开始进行抓包操作。

3.过滤抓到的数据包:Wireshark支持将抓取到的数据包进行过滤,只保留我们需要的数据包。

可以通过命令行或GUI界面的过滤器,来实现对数据包的过滤。

4.保存数据包:将抓到的数据包保存到本地磁盘中,以便后续分析。

5.多种图形化显示:Wireshark支持多种图形化界面,例如流图,I/O图等,来对抓到的数据包进行可视化分析。

二、常用Wireshark功能1.协议分析:Wireshark支持常见协议分析,例如TCP、UDP、HTTP等。

2.流量分析:Wireshark可以对抓到的数据包进行统计和分析,包括流量的大小、流量的源和目的地等。

3.时间线分析:Wireshark支持对抓到的数据包进行时间线分析,可以方便地定位网络问题和故障。

4.嗅探网络流量:Wireshark可以嗅探网络流量,得到抓包数据后,可以分析网络通讯过程的每个细节。

5.深入了解网络问题:通过分析网络流量,可以找出网络问题的根源,并能够帮助解决网络故障。

三、常见实例演示1.抓取HTTP请求:如下图所示,我们通过Wireshark抓取到浏览器发送的HTTP请求。

通过分析数据包的内容,我们可以了解每个HTTP请求的详细信息,例如请求头、请求体、响应头等。

2.查找网络故障:如下图所示,我们使用Wireshark来查找网络故障。

通过分析数据包的内容,我们可以发现某些数据包的响应时间过长,从而找出网络故障的根源。

Wireshark捕获过滤器技巧

Wireshark捕获过滤器技巧捕获过滤器用于决定将什么样的信息记录在捕获文件中。

在使用Wireshark捕获数据时,捕获过滤器是数据经过的第一层过滤器,它用来控制捕获数据的数量。

通过设置捕获过滤器,可以避免产生过大的捕获文件。

本章将介绍使用捕获过滤器技巧。

捕获过滤器简介使用Wireshark的默认设置捕获数据时,会产生大量冗余信息,这样会导致用户很难找到自己需要的部分。

这时就可以使用捕获过滤器来控制捕获数据的数量了。

捕获过滤器的设置界面如图3.1所示。

图3.1 捕获选项在该图中,每部分的含义如下所示:本文选自《Wireshark网络分析实例集锦》❑①Interface列表:选择一个或多个接口(捕获多个适配器)。

❑②Manage Interfaces按钮:单击该按钮可以添加或删除接口。

❑③Capture Filter下拉列表:显示被应用的捕获过滤器(双击可以修改、删除或添加捕获过滤器)。

④Capture File(s)选项框:设置保存多个文件、循环缓冲区大小和基于文件数量自动停止的条件。

本文选自《Wireshark网络分析实例集锦》❑❑ ⑤Display Options 选项框:设置捕获数据时,自动滚动显示捕获的数据包。

❑ ⑥Stop Capture 选项框:设置自动停止条件,如基于包数、数据捕获的数量或运行时间。

❑ ⑦Name Resolution 选项框:为MAC 地址、IP 地址和端口号启动/禁用名称解析。

当以上捕获选项设置完成后,就可以看到Start 按钮捕获数据了。

捕获数据保存中,Wireshark 的图标显示为绿色,如图3.2所示。

本文选自《Wireshark 网络分析实例集锦》图3.2 Wireshark 运行界面选择捕获位置使用Wireshark 分析网络数据时,首先要确认Wireshark 捕获数据的正确位置。

如果没有在正确的位置启动Wireshark ,则导致用户可能花费很长的时间处理一些与自己无关的数据。

wireshark小技巧

wireshark小技巧

Wireshark是一个功能强大的网络协议分析工具,它可以帮助

用户捕获和分析网络数据包。

以下是一些使用Wireshark的小技巧:

1. 过滤数据包,Wireshark可以捕获大量的数据包,使用过滤

器可以帮助你只显示你感兴趣的数据包。

例如,你可以使用过滤器

来只显示特定IP地址的数据包,或者只显示特定协议的数据包。

2. 统计功能,Wireshark提供了各种统计功能,可以帮助你分

析数据包的流量、响应时间、错误率等。

这些统计信息可以帮助你

更好地理解网络的性能和运行情况。

3. 流分析,Wireshark可以帮助你重组TCP和UDP数据流,这

样你就可以更好地分析数据包之间的关系,以及应用层协议的行为。

4. 导出数据,Wireshark可以将捕获的数据包导出为其他格式,比如文本文件或者CSV文件。

这样你就可以进一步分析数据包,或

者与其他工具进行集成分析。

5. 使用颜色过滤,Wireshark可以根据数据包的特征自动给数

据包标上颜色,比如错误的数据包可以标记为红色,这样可以帮助你更快速地发现问题。

6. 使用快捷键,Wireshark提供了许多快捷键,可以帮助你更高效地操作,比如快速过滤数据包、切换视图等。

希望以上的小技巧可以帮助你更好地使用Wireshark进行网络数据包分析。

wireshark使用文档(精髓总结)

Wireshark使用文档V1.0版mymei@2013-5-30目录一Wireshark简单认识 (3)二Wireshark抓包流程 (3)1 选择抓取的接口 (3)2 设置捕捉过滤器 (4)3 数据包保存 (5)三Wireshark数据包查看 (6)1 数据包列表 (6)2 设置显示过滤器 (7)3 设置数据包颜色显示 (8)4 头域解析 (9)四Telephony分析 (10)1 V oIP Calls (10)2 RTP (11)3 SSL/TLS (12)五其他实用功能 (13)1 后台抓包 (13)2 merge包合并功能 (13)3 数据包查找功能及Go功能 (14)4 统计功能 (14)一Wireshark简单认识Wireshark是一个网络封包分析软件。

网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料, 仔细分析Wireshark撷取的封包能够帮助使用者对于网络行为有更清楚的了解。

二Wireshark抓包流程1 选择抓取的接口Wieshark的原理就是将经过PC特定网卡的数据包截获下来,那为什么我们能抓到话机的数据包呢,因为话机网卡和PC网卡都处于集线器HUB下,HUB是共享带宽的,所有数据都是广播形式进行发送,如果使用交换机就不行了。

点击Capture菜单,选择interface:现在的wireshark 可以同时抓取多张网卡的数据包,这个很有用哦,前提是先给自己多配张网卡。

2 设置捕捉过滤器捕捉过滤器就是设置一定的条件让wireshark 只抓取某些数据包,不符合条件的直接丢弃,语法:ProtocolDirectionHost(s)ValueLogical OperationsOther expressionProtocol (协议):可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp. 如果没有特别指明是什么协议,则默认使用所有支持的协议。

wireshark使用方法总结

wireshark使⽤⽅法总结Wireshark基本⽤法抓取报⽂: 下载和安装好Wireshark之后,启动Wireshark并且在接⼝列表中选择接⼝名,然后开始在此接⼝上抓包。

例如,如果想要在⽆线⽹络上抓取流量,点击⽆线接⼝。

点击Capture Options可以配置⾼级属性,但现在⽆此必要。

点击接⼝名称之后,就可以看到实时接收的报⽂。

Wireshark会捕捉系统发送和接收的每⼀个报⽂。

如果抓取的接⼝是⽆线并且选项选取的是混合模式,那么也会看到⽹络上其他报⽂。

上端⾯板每⼀⾏对应⼀个⽹络报⽂,默认显⽰报⽂接收时间(相对开始抓取的时间点),源和⽬标IP地址,使⽤协议和报⽂相关信息。

点击某⼀⾏可以在下⾯两个窗⼝看到更多信息。

“+”图标显⽰报⽂⾥⾯每⼀层的详细信息。

底端窗⼝同时以⼗六进制和ASCII码的⽅式列出报⽂内容。

需要停⽌抓取报⽂的时候,点击左上⾓的停⽌按键。

⾊彩标识: 进⾏到这⾥已经看到报⽂以绿⾊,蓝⾊,⿊⾊显⽰出来。

Wireshark通过颜⾊让各种流量的报⽂⼀⽬了然。

⽐如默认绿⾊是TCP报⽂,深蓝⾊是DNS,浅蓝是UDP,⿊⾊标识出有问题的TCP报⽂——⽐如乱序报⽂。

报⽂样本: ⽐如说你在家安装了Wireshark,但家⽤LAN环境下没有感兴趣的报⽂可供观察,那么可以去Wireshark wiki下载报⽂样本⽂件。

打开⼀个抓取⽂件相当简单,在主界⾯上点击Open并浏览⽂件即可。

也可以在Wireshark⾥保存⾃⼰的抓包⽂件并稍后打开。

过滤报⽂: 如果正在尝试分析问题,⽐如打电话的时候某⼀程序发送的报⽂,可以关闭所有其他使⽤⽹络的应⽤来减少流量。

但还是可能有⼤批报⽂需要筛选,这时要⽤到Wireshark过滤器。

最基本的⽅式就是在窗⼝顶端过滤栏输⼊并点击Apply(或按下回车)。

例如,输⼊“dns”就会只看到DNS报⽂。

输⼊的时候,Wireshark会帮助⾃动完成过滤条件。

也可以点击Analyze菜单并选择Display Filters来创建新的过滤条件。

wireshark使用方法

1. 目的在ADSL、AG及其他产品的日常排障过程中经常需要现场进行抓包配合,本文档提供了Wireshark的常用操作指南。

2. 围AG、ADSL现场工程师。

3. Wireshark安装作为Ethereal的替代产品,Wireshark()是一款优秀且免费的抓包分析软件,可到Internet自行下载安装。

Wireshark的安装软件包由Wireshark-setup和WinPcap等2个安装文件组成。

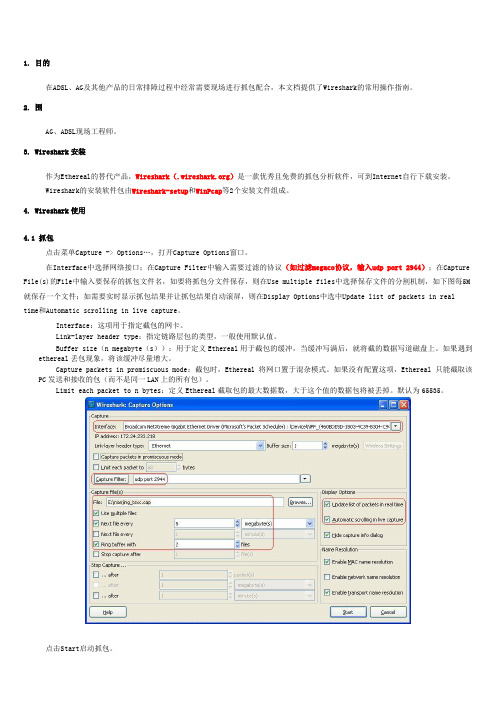

4. Wireshark使用4.1 抓包点击菜单Capture -> Option s…,打开Capture Options窗口。

在Interface中选择网络接口;在Capture Filter中输入需要过滤的协议(如过滤megaco协议,输入udp port 2944);在Capture File(s)的File中输入要保存的抓包文件名,如要将抓包分文件保存,则在Use multiple files中选择保存文件的分割机制,如下图每5M 就保存一个文件;如需要实时显示抓包结果并让抓包结果自动滚屏,则在Display Options中选中Update list of packets in real time和Automatic scrolling in live capture。

Interface:这项用于指定截包的网卡。

Link-layer header type:指定链路层包的类型,一般使用默认值。

Buffer size(n megabyte(s)):用于定义Ethereal用于截包的缓冲,当缓冲写满后,就将截的数据写道磁盘上。

如果遇到ethereal丢包现象,将该缓冲尽量增大。

Capture packets in promiscuous mode:截包时,Ethereal将网口置于混杂模式。

如果没有配置这项,Ethereal只能截取该PC发送和接收的包(而不是同一LAN上的所有包)。

Limit each packet to n bytes:定义Ethereal截取包的最大数据数,大于这个值的数据包将被丢掉。

wireshark组合过滤表达式

Wireshark是一款流行的网络协议分析工具,它可以帮助网络管理员和安全专家监控和分析网络流量。

在Wireshark中,过滤表达式是一种强大的功能,它可以帮助用户在海量的数据包中筛选出所需的信息,有助于更高效地进行网络分析和故障排查。

Wireshark支持多种过滤表达式,其中最常用的是组合过滤表达式。

组合过滤表达式可以通过逻辑运算符(如“and”、“or”、“not”)将多个条件组合在一起,从而实现更精确的数据包过滤。

在本文中,我们将介绍Wireshark组合过滤表达式的基本语法、常用功能和实际应用。

一、基本语法在Wireshark中,组合过滤表达式的基本语法如下:1. 使用逻辑运算符进行条件组合,如:- “and”表示与逻辑,要求两个条件同时满足;- “or”表示或逻辑,满足任一条件即可;- “not”表示非逻辑,排除满足条件的数据包。

2. 可以使用括号进行条件优先级控制。

3. 可以结合各种基本过滤条件,包括协议、IP位置区域、端口号、数据包长度等。

二、常用功能Wireshark组合过滤表达式可以应用于各种网络分析场景,常见的功能包括:1. 多重条件筛选通过组合多个条件,可以筛选出符合特定要求的数据包。

可以筛选出源位置区域在某个网段内且目标端口是80的HTTP流量。

2. 数据包关系分析通过组合过滤表达式,可以分析数据包之间的关系。

可以筛选出同时满足源IP位置区域相同且目标端口不同的数据包,从而发现端口扫描行为。

3. 故障排查在网络故障排查中,可以使用组合过滤表达式来定位问题。

可以筛选出一段时间内源位置区域为某个IP的数据包,分析其目标端口和响应时间,帮助快速定位故障原因。

三、实际应用Wireshark组合过滤表达式在实际网络分析中具有重要作用。

以下是几种实际应用场景:1. 流量分析通过组合过滤表达式,可以分析特定来源或目的地的流量模式,比如监控某个服务器的出站流量或入站流量。

2. 安全监控在网络安全监控中,可以使用组合过滤表达式筛选出异常流量,比如大量的连接失败、异常端口访问等,提前发现安全威胁。

12网络分析系列之十二_使用wireshark分析数据包的技巧

12网络分析系列之十二_使用wireshark分析数据包的技巧Wireshark是一款开源的网络分析工具,它可以捕获和分析网络流量中的数据包。

使用Wireshark可以帮助我们深入了解网络通信过程中的细节,并且可以帮助我们解决一些网络故障。

在本文中,我们将介绍使用Wireshark进行数据包分析的一些技巧。

2. 选择网络接口:打开Wireshark后,我们需要选择要捕获数据包的网络接口。

在主窗口的左上角下拉菜单中,我们可以看到可用的网络接口列表。

选择我们想要捕获数据包的网络接口,并点击“开始捕获”按钮。

4. 分析捕获的数据包:当我们捕获到一些数据包后,我们可以开始分析它们。

在Wireshark的主窗口中,我们可以看到每个数据包的详细信息,如发送方和接收方的IP地址、端口号、协议类型等。

5. 统计分析:Wireshark还提供了一些统计工具,可以帮助我们更好地了解数据包的性能和行为。

点击主窗口中的“统计”选项卡,我们可以看到各种统计信息,如数据包数量、传输速率、协议分布等。

6. 解析应用层协议:Wireshark能够解析各种应用层协议,如HTTP、FTP、DNS等。

我们可以点击主窗口中的相应数据包,然后在下方的详细信息栏中查看协议解析结果。

这些解析结果可以帮助我们更好地理解应用层协议的行为和交互过程。

7. 导出数据包:有时候,我们可能需要将捕获的数据包导出到其他工具进行分析。

Wireshark允许我们将数据包以不同的格式导出,如pcap、CSV等。

我们可以通过点击主窗口中的“文件”选项,并选择“导出指定数据包”来进行导出操作。

8. 使用过滤器提取特定数据:Wireshark提供了一种叫做“显示过滤器”的功能,可以帮助我们从捕获的数据包中提取出我们关心的特定数据。

使用过滤器,我们可以只显示符合特定条件的数据包。

例如,我们可以使用过滤器“ip.addr == 192.168.1.1”来只显示与IP地址为192.168.1.1相关的数据包。

wireshark教程Wireshark教程的一些基础知识和技巧1.熟悉Wire

wireshark教程Wireshark教程的一些基础知识和技巧1.熟

悉Wire

wireshark教程Wireshark教程的一些基础知识和技巧1.熟悉Wire

以下是Wireshark教程的一些基础知识和技巧:

1. 熟悉Wireshark界面:了解Wireshark的主界面,包括捕获窗口、分析窗口和统计窗口。

2. 配置Wireshark:配置Wireshark进行捕获需要的网络接口、过滤器、保存文件等。

3. 捕获数据包:了解如何使用Wireshark捕获数据包,包括选择捕获接口、开始捕获、停止捕获等。

4. 分析数据包:了解如何使用Wireshark分析数据包,包括过滤器、协议解析、统计信息、图形分析等。

5. 诊断网络问题:使用Wireshark进行网络问题的诊断和定位,包括往返时间(RTT)、延迟、丢包、重传等。

6. 熟练使用Wireshark:通过反复的练习,掌握Wireshark的基础操作和捕获分析技巧。

7. 拓展Wireshark应用:学习如何使用Wireshark进行更高级的网络分析,如VoIP、网络安全、网络性能优化等。

以上是Wireshark教程的一些基础知识和技巧,如果您需要更深

入的Wireshark教程或指导,建议您可以参加相关的网络技术培训课程或参考相关书籍。

同时,需要注意的是,Wireshark在一些特定场景下需要被授权使用,因此在使用之前应当认真阅读并遵守相应的法律法规及软件许可协议。

wireshark 高级用法

Wireshark是一款流行的网络协议分析工具,被广泛用于网络故障排除、网络性能分析和网络安全审计。

除了基本的网络流量抓取和分析外,Wireshark还具有许多高级功能,可以帮助用户更深入地理解网络流量和协议。

本文将介绍Wireshark的一些高级用法,包括但不限于:1. 数据包过滤器Wireshark支持丰富的数据包过滤器,用户可以使用各种条件来过滤感兴趣的数据包,如源位置区域、目标位置区域、协议类型、端口号等。

用户可以通过在过滤器栏中输入特定的表达式来实现数据包的筛选,从而更快速地找到需要关注的信息。

2. 统计功能Wireshark提供了丰富的统计信息,用户可以根据不同的维度对数据包进行统计分析,如流量分布、响应时间、数据包大小分布等。

通过统计功能,用户可以更清晰地了解网络流量的特征,为网络性能的优化提供依据。

3. 拓展插件Wireshark支持自定义插件的开发和集成,用户可以根据自己的需求编写插件来扩展Wireshark的功能。

这意味着用户可以根据特定的场景定制功能,使Wireshark更加适应用户的需求。

4. 流量重放Wireshark可以将捕获的数据包进行保存并重新发送,这对于重现问题、测试网络设备性能和安全审计非常有用。

用户可以通过Wireshark将重放数据包,查看设备的响应情况,并对网络流量进行深入的分析。

5. SSL解密Wireshark支持对SSL加密流量的解密,用户可以通过配置相应的证书和密钥信息,对SSL加密的数据包进行解密。

这对于安全审计和网络流量分析非常有用,可以帮助用户识别潜在的安全风险和问题。

6. VoIP分析Wireshark可以对VoIP流量进行解析和分析,用户可以通过Wireshark查看VoIP通话的数据包,了解通话质量、通话过程中的协议交互等信息。

这对于VoIP网络的故障排除和性能优化非常有帮助。

7. 综合性能分析Wireshark可以对综合的网络性能进行分析,包括网络延迟、丢包率、吞吐量等指标。

wireshark高级用法

wireshark高级用法Wireshark是一款用于网络分析和数据包捕获的工具,它提供了许多高级用法,用于深入分析网络流量和解决网络问题。

下面是一些常见的Wireshark高级用法:1. 过滤器:Wireshark支持使用BPF语法的过滤器,可以根据协议、源/目标IP地址、端口、数据包类型等条件筛选和过滤数据包。

通过使用合适的过滤器,可以精确地捕获和分析特定的网络流量。

2. 统计功能:Wireshark可以生成各种网络统计数据,例如流量图表、数据包数量和分布、各种协议的使用情况等。

这些统计信息可以帮助用户了解网络流量的模式和趋势,从而更好地分析和优化网络性能。

3. 重播功能:Wireshark可以将已捕获的数据包保存为文件,然后通过重新播放这些文件进行离线分析。

这个功能在需要对网络问题进行深入分析时非常有用,可以重现问题现场并逐步检查每个数据包。

4. 流追踪:Wireshark的流追踪功能可以将相关的数据包组合在一起,以便更好地理解和分析数据流。

通过流追踪,用户可以按照逻辑顺序查看数据包,并观察它们之间的关系和交互。

5. VOIP分析:Wireshark对VoIP(Voice over IP,即通过IP网络传输语音)流量的捕获和解析非常强大。

它可以分析SIP、RTP、RTCP、SDP等协议,帮助用户识别和调试VoIP相关问题。

6. SSL/TLS解密:Wireshark支持对加密的SSL/TLS通信进行解密,以便查看和分析其中的数据。

使用Wireshark的SSL/TLS解密功能,可以检查加密通信中的问题、调试SSL/TLS配置、分析证书错误等。

总之,Wireshark具备丰富的高级功能,通过合理的使用这些功能,可以更深入地分析网络流量、解决网络问题、优化网络性能和安全等方面做出更准确和具有针对性的判断和决策。

Python网络爬虫中的Wireshark技巧

Python网络爬虫中的Wireshark技巧随着网络技术的不断发展,Web应用程序逐渐成为人们日常生活中必不可少的一部分,从个人的社交网络到商业应用程序。

爬虫技术也逐渐变得重要,用于从Web站点获取数据。

这种技术很容易遭到网络攻击者的攻击。

Wireshark工具为爬虫开发人员提供了一些重要的技巧,这篇论文将介绍如何使用Wireshark在Python网络爬虫中进行网络数据嗅探。

在本文中,将首先介绍什么是Python爬虫,为什么需要进行网络嗅探。

接下来,将讨论Wireshark的基础知识以及如何在Python爬虫中使用Wireshark。

其次,将讨论网络嗅探常用的一些技巧,例如过滤和捕获数据包。

最后,将讨论如何防止攻击并提高网络安全性。

Python爬虫是一种Web爬虫技术,它可以帮助爬虫开发人员从Web服务器下载数据并将其存储在本地计算机上。

执行Python爬虫的一个常见问题是获取服务器返回的响应数据。

在网络爬虫应用程序中,Wireshark是一种广泛使用的工具,可以支持Python爬虫开发人员进行网络嗅探。

Wireshark是一种网络协议分析器,它可以用于捕获和分析数据包,并提供了一个简单的界面来查看网络数据。

Wireshark可以支持从多种各种协议(如HTTP,TCP,UDP等)捕获和解码数据包,Wireshark的灵活性使其成为Python网络爬虫的理想选择。

Python爬虫中使用Wireshark的第一步是下载和安装Wireshark 软件。

Wireshark可以在多种操作系统(例如Windows,Linux和Mac OS)上运行,并且它是免费的。

Wireshark安装完成后,可以通过运行Wireshark图形用户界面(GUI)或Wireshark命令行界面(CLI)来访问。

在Python爬虫中使用Wireshark,需要使用Wireshark CLI来生成网络数据包捕获文件,从而提供网络嗅探。

Wireshark高级技巧

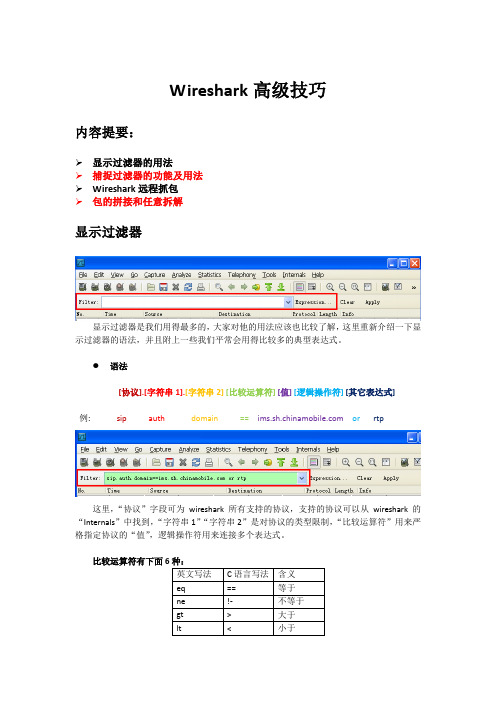

Wireshark高级技巧内容提要:显示过滤器的用法捕捉过滤器的功能及用法Wireshark远程抓包包的拼接和任意拆解显示过滤器显示过滤器是我们用得最多的,大家对他的用法应该也比较了解,这里重新介绍一下显示过滤器的语法,并且附上一些我们平常会用得比较多的典型表达式。

●语法[协议].[字符串1].[字符串2] [比较运算符][值][逻辑操作符] [其它表达式]例: sip auth domain == or rtp这里,“协议”字段可为wireshark所有支持的协议,支持的协议可以从wireshark的“Internals”中找到,“字符串1”“字符串2”是对协议的类型限制,“比较运算符”用来严格指定协议的“值”,逻辑操作符用来连接多个表达式。

比较运算符有下面6逻辑运算符有下面4种:常用实例暂时列这么多了,其他表达式待以后想起来再添加,若想要查询更多的表达式,可以点“Expression”获取:捕捉过滤器大家在使用Wireshark时一般都没有使用捕捉过滤器,这样做的后果是抓到了大量自己并不需要的数据包,这些不相干的数据包严重影响到了我们对问题的分析与定位。

而且如果长时间抓包时,若使用常规抓包模式,抓到的大量数据包会影响电脑的性能,以及抓到的包占用很大的磁盘空间不利于存储与传送。

特别是在测试或者比较大型的网络环境时,所有设备处在同一个广播域,如果使用常规的抓包方式将会有大量不是自己需要的包被wireshark捕获,比如同时捕获了多台设备的SIP包但是自己只需要其中一台设备的SIP包,这样势必给自己的分析带来不利,而如果使用捕捉过滤器抓包,那抓到的包将完全是自己想要的包,而其他不想要的包都将会被wireshark排除在外,所以大家应该熟悉如何使用捕捉过滤器。

使用捕捉过滤器打开wireshark后,点击工具栏的第二个按钮,或者选择capture->options即可设置捕捉过滤器,选定用于抓包的网卡,填写好捕捉规则点击start即可按过滤器抓取网络包。

Wireshark高级教程

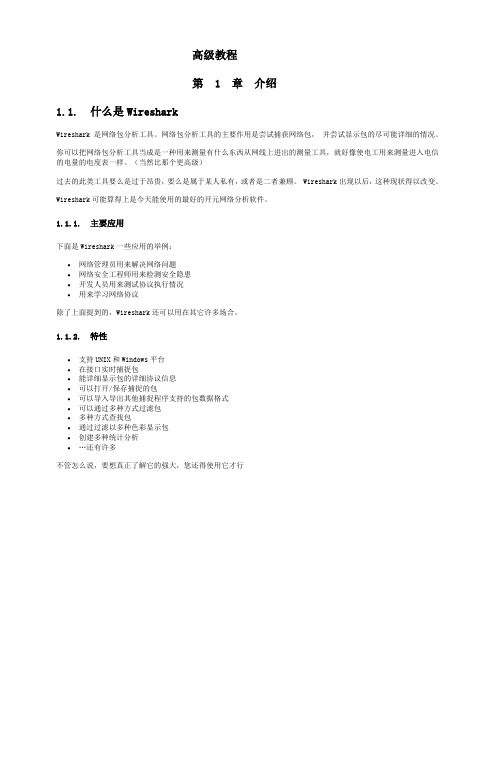

高级教程第 1 章介绍1.1. 什么是WiresharkWireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

你可以把网络包分析工具当成是一种用来测量有什么东西从网线上进出的测量工具,就好像使电工用来测量进入电信的电量的电度表一样。

(当然比那个更高级)过去的此类工具要么是过于昂贵,要么是属于某人私有,或者是二者兼顾。

Wireshark出现以后,这种现状得以改变。

Wireshark可能算得上是今天能使用的最好的开元网络分析软件。

1.1.1. 主要应用下面是Wireshark一些应用的举例:∙网络管理员用来解决网络问题∙网络安全工程师用来检测安全隐患∙开发人员用来测试协议执行情况∙用来学习网络协议除了上面提到的,Wireshark还可以用在其它许多场合。

1.1.2. 特性∙支持UNIX和Windows平台∙在接口实时捕捉包∙能详细显示包的详细协议信息∙可以打开/保存捕捉的包∙可以导入导出其他捕捉程序支持的包数据格式∙可以通过多种方式过滤包∙多种方式查找包∙通过过滤以多种色彩显示包∙创建多种统计分析∙…还有许多不管怎么说,要想真正了解它的强大,您还得使用它才行图 1.1. Wireshark捕捉包并允许您检视其内1.1.3. 捕捉多种网络接口Wireshark 可以捕捉多种网络接口类型的包,哪怕是无线局域网接口。

想了解支持的所有网络接口类型,可以在我们的网站上找到/CaptureSetup/NetworkMedia.1.1.4. 支持多种其它程序捕捉的文件Wireshark可以打开多种网络分析软件捕捉的包,详见???1.1.5. 支持多格式输出Wieshark可以将捕捉文件输出为多种其他捕捉软件支持的格式,详见???1.1.6. 对多种协议解码提供支持可以支持许多协议的解码(在Wireshark中可能被称为解剖)???1.1.7. 开源软件Wireshark是开源软件项目,用GPL协议发行。

Wireshark工具使用常见小技巧

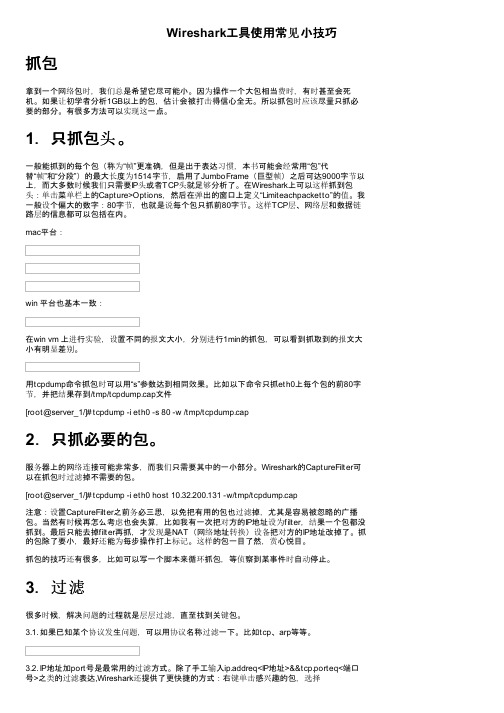

Wireshark工具使用常见小技巧抓包拿到一个网络包时,我们总是希望它尽可能小。

因为操作一个大包相当费时,有时甚至会死机。

如果让初学者分析1GB以上的包,估计会被打击得信心全无。

所以抓包时应该尽量只抓必要的部分。

有很多方法可以实现这一点。

1.只抓包头。

一般能抓到的每个包(称为“帧”更准确,但是出于表达习惯,本书可能会经常用“包”代替“帧”和“分段”)的最大长度为1514字节,启用了JumboFrame(巨型帧)之后可达9000字节以上,而大多数时候我们只需要IP头或者TCP头就足够分析了。

在Wireshark上可以这样抓到包头:单击菜单栏上的Capture>Options,然后在弹出的窗口上定义“Limiteachpacketto”的值。

我一般设个偏大的数字:80字节,也就是说每个包只抓前80字节。

这样TCP层、网络层和数据链路层的信息都可以包括在内。

mac平台:win 平台也基本一致:在win vm 上进行实验,设置不同的报文大小,分别进行1min的抓包,可以看到抓取到的报文大小有明显差别。

用tcpdump命令抓包时可以用“s”参数达到相同效果。

比如以下命令只抓eth0上每个包的前80字节,并把结果存到/tmp/tcpdump.cap文件[root@server_1/]#tcpdump -i eth0 -s 80 -w /tmp/tcpdump.cap2.只抓必要的包。

服务器上的网络连接可能非常多,而我们只需要其中的一小部分。

Wireshark的CaptureFilter可以在抓包时过滤掉不需要的包。

[root@server_1/]#tcpdump -i eth0 host 10.32.200.131 -w/tmp/tcpdump.cap注意:设置CaptureFilter之前务必三思,以免把有用的包也过滤掉,尤其是容易被忽略的广播包。

当然有时候再怎么考虑也会失算,比如我有一次把对方的IP地址设为filter,结果一个包都没抓到。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Wireshark高级技巧内容提要:➢显示过滤器的用法➢捕捉过滤器的功能及用法➢Wireshark远程抓包➢包的拼接和任意拆解显示过滤器显示过滤器是我们用得最多的,大家对他的用法应该也比较了解,这里重新介绍一下显示过滤器的语法,并且附上一些我们平常会用得比较多的典型表达式。

●语法[协议].[字符串1].[字符串2] [比较运算符][值][逻辑操作符] [其它表达式]例: sip auth domain == or rtp这里,“协议”字段可为wireshark所有支持的协议,支持的协议可以从wireshark的“Internals”中找到,“字符串1”“字符串2”是对协议的类型限制,“比较运算符”用来严格指定协议的“值”,逻辑操作符用来连接多个表达式。

比较运算符有下面6英文写法C语言写法含义eq == 等于ne !- 不等于gt > 大于lt < 小于逻辑运算符有下面4种:常用实例tcp.dstport == 23 显示目标端口号为23的流量,即显示到telnet服务器的流量tcp.port ==20 || tcp.port == 21 显示所有FTP流量tcp.port == 53 显示所有DNS包,当DNS查询方式为TCP时dns 显示所有DNS包,当DNS查询方式为UDP时sip 显示所有SIP包sip or rtp 显示所有sip包和rtp包udp.port == 5060 显示所有端口号为5060的包bootp 显示所有dhcp或者bootp包tcp.port == 20 or tcp.port == 21 显示所有FTP包sip.Request-Line 显示所有SIP请求包sip.Status-Line 显示所有SIP状态包sip.P-Preferred-Identity 显示所有含有PPI域的SIP包暂时列这么多了,其他表达式待以后想起来再添加,若想要查询更多的表达式,可以点“Expression”获取:捕捉过滤器大家在使用Wireshark时一般都没有使用捕捉过滤器,这样做的后果是抓到了大量自己并不需要的数据包,这些不相干的数据包严重影响到了我们对问题的分析与定位。

而且如果长时间抓包时,若使用常规抓包模式,抓到的大量数据包会影响电脑的性能,以及抓到的包占用很大的磁盘空间不利于存储与传送。

特别是在测试或者比较大型的网络环境时,所有设备处在同一个广播域,如果使用常规的抓包方式将会有大量不是自己需要的包被wireshark捕获,比如同时捕获了多台设备的SIP包但是自己只需要其中一台设备的SIP包,这样势必给自己的分析带来不利,而如果使用捕捉过滤器抓包,那抓到的包将完全是自己想要的包,而其他不想要的包都将会被wireshark排除在外,所以大家应该熟悉如何使用捕捉过滤器。

使用捕捉过滤器打开wireshark后,点击工具栏的第二个按钮,或者选择capture->options即可设置捕捉过滤器,选定用于抓包的网卡,填写好捕捉规则点击start即可按过滤器抓取网络包。

●捕捉过滤器语法捕捉过滤器语法与显示过滤器的语法不一样,具体如下:[协议] [字符串] [值][逻辑操作符] [方向] [host] [主机][其它表达式]例udp port 5060 and src host 10.0.0.1●使用实例下面列举一些用得比较多的实例,相信通过使用捕捉过滤器,抓的包将变得更小更有利于网络分析,给工作带来极大的便利。

过滤器意义ether src host 00:08:15:00:08:15 仅抓取源MAC地址为00:08:15:00:08:15的网络包src host 192.168.0.1 仅抓取源IP地址为192.168.0.1的网络包host 192.168.0.1 仅抓取源或目的IP地址为192.168.0.1的网络包not host 192.168.0.1 仅不抓取IP地址为192.168.0.1的网格包ip 仅抓取ip协议的网络包tcp 仅抓取tcp协议的网络包udp 仅抓取udp协议的网络包port 53 仅抓取端口号为53的UDP或者TCP网络包port 5060 仅抓取端口号为5060的UDP或者TCP网络包tcp dst port 53 仅抓取目标端口为53的所有网络包portrange 80-1024 仅抓取端口范围为80到1024的所有网络包host 192.168.0.1 and not (port 161 or port 162 or port 80 or port 23 or arp or icmp) 仅抓取IP地址为192.168.0.1而且不含SNMP 和HTTP和Telnet和ARP和ICMP的网络包远程抓包Wireshark支持remote packet capture protocol协议远程抓包,只要在远程主机上安装Winpcap的rpcapd服务例程就可以,在Windows系统上,只要安装了Winpcap都会安装rpcapd工具,找到Winpcap的安装目录即可找到rpcapd服务器程序,双击rpcapd.exe即可开启rpcapd服务,其默认端口号为2002。

对于Linux,下载wpcap代码按如下方式编译即可:#unzip WpcapSrc_4_1_2.zip#cd winpcap/wpcap/libpcap#chmod +x configure runlex.sh#CFLAGS=-static ./configure#make#cd rpcapd#make启动rpcapd服务含如下两种模式:普通服务模式:./rpcapd -n守护进程模式:./rpcapd -n -d连接远端wireshark打开wireshark,点击工具栏的第二个按钮,或者选择capture->options,然后Interface 选择Remote,填写好远端Wireshark的IP地址和端口号,验证方式选取Password验证,然后填写管理员的用户名和密码点OK即可连接上远端机器,连上之后再选取用于抓包的网络接口卡,设置捕捉过滤器等等即可开始抓取远端的网络包了。

包的拼接与任意拆解利用wireshark即可以非常容易地使用包的拼接与拆解功能,该功能可以应用到以下情况➢在有时候即使使用捕捉过滤器也抓到了很多自己不需要的包,自己想提取里面一部分或几部分的包➢在有时候自己在不同时间或者不同地点的抓取的几个包想拼凑成一个包。

➢其他特殊情况。

●功能使用步骤一、包的拼接1)用wireshark打一个需要拼接的包2)点击Wireshark的File->Merge,然后选中一个将要被拼接的包,在该对话框下面设置接接方式和显示过滤器等。

如图:说明:Prepend packets to existing find:将包拼接在当前包的前面Merge packets chronologically:将包按时间顺序插入到当前包中Append packets to existing file:将包拼接在当前包的后面二、包的拆解1)用wireshark打开一个需要拆解的包文件2)打开菜单File->Save as,可以看到对话框下面有一些保存选项,即Packet Range,这里可以定义按什么样的方将包拆解成自己想要的包。

选好后填好文件名保存即可完成拆解。

说明:➢All packets:所有包➢Selected packet:选中的包➢Marked packets:做了标记的包➢First to last marked:从第一个标记的包到最后一个标记的包➢Range:选择范围,支持多个范围,不同范围中间用逗号连接➢Captured:已捕获的包,未加显示过滤器的限制时的包个数➢Displayed:已显示的包,加了显示过滤器的限制时的包个数●使用实例1)仅拆解出过滤出来的包假如我们有一些包仅想将里面满足过滤器条件的包拆解出来,那么我们先在显示过滤器里面设置好过滤器,然后“Save as”的时候选择All packets的Displayed选项就可以只保存我们在过滤器里面显示的包了。

这里以只拆解出sip协议包为例,如图:从图中可以看出,经过这样设置后我们只保存了满足条件的130个包了。

2)仅拆解出选中的包首先我们要在抓到的包里面选中我们想要拆解出来的包,选中一个包只需用鼠标左键单击该包即可,就是这么简单。

然后“Save as”的时候选择Selected packet的选项就可以只保存我们选中的包了。

3)仅拆解出做了标记的包给一个包做标记非常简单,只需右键单击一个包,然后选择Mark Packet即可,可以通过多次标记来标记多个包标记好然后“Save as”的时候选择Marked packet的选项就可以只保存我们做了标记的包了。

4)仅拆解出从第一个标记的包到最后一个标记的包设置好第一个标记的包和最后一个标记的包,然后在保存的时候选择First to last marked 即可拆解出该范围里的包了。

5)仅拆解出一个范围或者多个范围里的包“Save as”的时候选择Range,并输入一个范围即可。

比如我们要拆解出一个SIP通话过程的所有包,我们可以先使用Voip Calls菜单查看所有通话;然后选中一个通话并点击流程,单击Invite即可找到此次通话的第一个包,并记下此包的序号然后单击200Ok即可以找到此次通话的最后一个包,记下此时的序号然后在Range里面输入2841-5472即可,如图:可以同时定义多个范围,格式如图:2011-11-13产品部。