Web应用防火墙参数

深信服虚拟化 Web 应用防火墙云 WAF 用户手册说明书

深信服虚拟化Web应用防火墙云WAF 用户手册产品版本8.0.28文档版本 01发布日期2021-03-12深信服科技股份有限公司版权所有©深信服科技股份有限公司 2020。

保留一切权利。

除非深信服科技股份有限公司(以下简称“深信服公司”)另行声明或授权,否则本文件及本文件的相关内容所包含或涉及的文字、图像、图片、照片、音频、视频、图表、色彩、版面设计等的所有知识产权(包括但不限于版权、商标权、专利权、商业秘密等)及相关权利,均归深信服公司或其关联公司所有。

未经深信服公司书面许可,任何人不得擅自对本文件及其内容进行使用(包括但不限于复制、转载、摘编、修改、或以其他方式展示、传播等)。

注意您购买的产品、服务或特性等应受深信服科技股份有限公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,深信服科技股份有限公司对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

前言关于本文档本文档针对深信服虚拟化Web应用防火墙产品,介绍了云WAF的架构、特性、安装和运维管理。

产品版本本文档以下列产品版本为基准写作。

后续版本有配置内容变更时,本文档随之更新发布。

读者对象本手册建议适用于以下对象:⚫网络设计工程师⚫运维人员符号约定在本文中可能出现下列标志,它们所代表的含义如下。

在本文中会出现图形界面格式,它们所代表的含义如下。

修订记录修订记录累积了每次文档更新的说明。

最新版本的文档包含以前所有文档版本的更新内容。

资料获取您可以通过深信服官方网站获取产品的最新资讯:获取安装/配置资料、软件版本及升级包、常用工具地址如下:深信服科技深信服技术服务技术支持用户支持邮箱:*******************.cn技术支持热线电话:400-630-6430(手机、固话均可拨打)深信服科技服务商及服务有效期查询:https:///plugin.php?id=service:query意见反馈如果您在使用过程中发现任何产品资料的问题,可以通过以下方式联系我们。

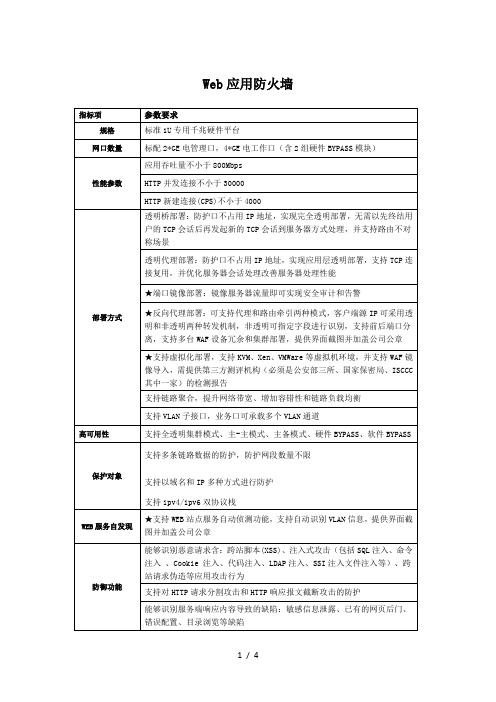

WEB应用防火墙详细招标参数指标项指标要求规格标准2U专用千兆

智能自学习功能

支持网站自学习建模功能,能通过自学习形成网站URL树;

通过自学习能生成安全防护策略;

通过自学习能发现参数的名称、类型、匹配频率;

可配置匹配到自学习特征后放行;

可配置匹配不到自学习特征直接阻断请求;

地图态势分析

按地理区域对攻击次数等进行统计,通过地图展示,并在地图上可以指定某一地理区域进行访问控制,阻断此区域 IP的访问,提供界面截图

IP信誉库

根据国际权威机构提供的恶意IP名单库,对恶意 IP的访问实施告警或阻断,提供界面截图

篡改监控

系统提供防篡改功能,能够防止被篡改内容被浏览者访问到,一旦检测到被篡改,实时发送告警信息给管理员。提供≥20台操作系统web应用

CC防护功能

可根据URL、请求头字段、目标IP、请求方法等多种组合条件对CC攻击进行检测,检测指标为URL访问速率和URL访问集中度;可根据IP、IP+URL和IP+User_Agent等算法对客户端进行检测,并支持应用层字段解析和自定义检测字段功能,支持挑战模式,支持基于地址位置的识别

▲WEB应用弱点扫描模块

能识别网站中的网页木马程序,通过策略可防止木马网页被用户访问

内置主流Webshell特征库,对上传内容进行检查,防止恶意Weshell上传

支持丰富的自定义规则,可以针对多个条件组合,形成深度的WEB防护规则

支持服务器隐藏,可配置删除服务器响应头信息

内置身份证、银行卡等服务器敏感信息库,对服务器响应敏感内容进行隐藏,并支持自定义,提供界面截图

智能攻击者锁定

持智能识别攻击者,对网站连接发起攻击的IP地址进行自动锁定禁止访问被攻击的网站

WAF招标参数

WAF招标参数WAF招标参数是指在进行网络应用防火墙(Web Application Firewall,简称WAF)招标过程中,需要明确的参数要求和标准格式的文本。

下面是针对WAF招标参数的详细内容。

一、招标参数概述网络应用防火墙(WAF)是一种用于保护网络应用程序免受恶意攻击的安全设备。

在招标过程中,需要明确以下参数要求和标准格式的文本。

二、技术要求1. 功能要求:- 支持常见的Web应用程序防护功能,如SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。

- 支持自定义规则和策略,以满足特定应用程序的安全需求。

- 支持实时日志记录和报警功能,能够及时发现和应对安全事件。

- 支持高可用性和负载均衡,确保系统稳定性和可靠性。

2. 性能要求:- 支持高并发访问,能够处理大量的请求流量。

- 支持快速响应时间,保证用户体验。

- 支持低延迟,减少网络传输时间。

- 支持高吞吐量,处理大规模数据流。

3. 兼容性要求:- 支持常见的Web应用程序开辟框架,如Java、.NET、Python等。

- 支持主流的操作系统,如Windows、Linux等。

- 支持主流的Web服务器,如Apache、Nginx等。

4. 管理和部署要求:- 提供易于使用的管理界面,支持图形化配置和监控。

- 支持集中式管理和分布式部署,适应不同规模的网络环境。

- 支持自动化部署和配置管理,提高效率和便捷性。

三、标准格式的文本要求1. 招标文件:- 招标文件应包括详细的WAF招标参数要求和技术规范。

- 招标文件应包括供应商信息、投标要求、评标标准等内容。

2. 技术规范书:- 技术规范书应包括WAF的功能要求、性能要求、兼容性要求和管理部署要求等内容。

- 技术规范书应采用清晰、简洁的语言描述,确保理解和执行的准确性。

3. 技术评估表:- 技术评估表应列出WAF招标参数的具体要求,并提供供应商填写相应的技术能力和解决方案。

- 技术评估表应包括技术要求、技术能力评估、解决方案评估等内容。

Web应用程序中的防火墙配置指南

Web应用程序中的防火墙配置指南引言:随着互联网的迅猛发展,Web应用程序在我们的日常生活中扮演着越来越重要的角色。

然而,与此同时,网络安全威胁也在不断增加。

为了保护Web应用程序免受各种恶意攻击,防火墙的作用变得非常关键。

本文将为您提供Web应用程序中的防火墙配置指南,帮助您保护Web应用程序的安全性。

第一部分:了解Web应用程序的威胁在开始配置防火墙之前,首先需要了解Web应用程序常见的安全威胁。

以下列举了一些常见的威胁类型:1. 跨站脚本攻击(XSS):攻击者通过插入恶意脚本来劫持用户的会话,从而获取敏感信息。

2. SQL注入攻击:攻击者通过在输入字段中注入恶意SQL代码来获取数据库中的数据。

3. 跨站请求伪造(CSRF)攻击:攻击者以用户身份发送恶意请求,从而执行未经授权的操作。

4. 命令注入攻击:攻击者通过在用户输入中注入恶意命令来控制应用程序服务器。

第二部分:配置Web应用程序的防火墙在理解了Web应用程序的威胁之后,下面是一些配置Web应用程序防火墙的重要步骤:1. 过滤HTTP请求:配置防火墙以过滤来自客户端的HTTP请求。

您可以使用基于规则的防火墙软件,如ModSecurity,来检测和阻止恶意请求。

2. 跨站脚本攻击(XSS)的防护:启用相关的防御机制,如输入验证和输出编码,在服务器和客户端之间有效地阻止XSS攻击。

3. SQL注入攻击的防护:使用参数化查询或预编译语句等技术来防止SQL注入攻击。

此外,确保数据库用户具有最小的特权,以减轻这种攻击的风险。

4. 跨站请求伪造(CSRF)攻击的防护:为每个用户生成一个唯一的令牌,将其打包到表单中,并要求验证令牌的有效性,以防止CSRF攻击。

5. 限制错误信息的泄露:不要向用户披露敏感信息和错误详细信息,以免为攻击者提供有利信息。

配置防火墙以禁止显示详细的错误消息。

6. 强制访问控制:通过配置Web应用程序的访问控制策略,仅允许经过身份验证和授权的用户访问敏感数据和功能。

WAF招标参数

WAF招标参数一、背景介绍网络应用防火墙(Web Application Firewall,简称WAF)是一种用于保护Web 应用程序免受各种网络攻击的安全设备。

为了选择合适的WAF设备,本文将提供一份招标参数,以确保招标过程中各方都能准确了解需求和期望。

二、招标参数1. 性能要求- 吞吐量:WAF设备应能够处理每秒至少5000个请求。

- 响应时间:WAF设备的响应时间应不超过10毫秒。

- 连接数:WAF设备应能够同时处理至少100,000个并发连接。

2. 安全功能- 攻击防护:WAF设备应能够有效谨防常见的网络攻击,如SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。

- 恶意流量过滤:WAF设备应能够识别和过滤恶意流量,包括DDoS攻击、爬虫、恶意脚本等。

- 安全策略管理:WAF设备应提供灵便的安全策略配置和管理功能,以便根据实际需求进行定制。

3. 管理和监控- 日志记录:WAF设备应能够记录所有的网络请求和安全事件,并提供详细的日志信息。

- 实时监控:WAF设备应提供实时监控功能,能够对网络流量和安全事件进行实时监测。

- 报告和分析:WAF设备应能够生成详尽的报告和分析结果,便于安全人员进行审计和分析。

4. 高可用性和可扩展性- 高可用性:WAF设备应支持冗余配置,能够实现故障转移和无缝切换。

- 可扩展性:WAF设备应支持水平扩展,能够根据需求增加处理能力。

5. 兼容性和集成- 兼容性:WAF设备应支持常见的Web应用程序开辟框架和技术,如Java、.NET、PHP等。

- 集成:WAF设备应能够与现有的安全设备和系统进行集成,如入侵检测系统(IDS)、日志管理系统等。

6. 服务和支持- 售后服务:供应商应提供全面的售后服务,包括设备安装、配置、培训和技术支持等。

- 更新和升级:供应商应定期提供安全补丁和软件升级,以保持设备的最新状态。

三、结论本文提供了一份针对WAF招标的参数要求,以匡助招标方了解和明确需求,并为供应商提供明确的参考。

Web应用防火墙版本说明说明书

Version2.8.3版本说明本手册包含了WAF_2.5版本以及后续版本的版本说明,主要介绍了各版本的新增功能、已知问题等内容。

l WAF2.8.3l WAF2.8l WAF_2.7.3l WAF_2.7.1l WAF_2.7l WAF_2.6.5l WAF_2.6l WAF_2.5.1l WAF_2.5WAF2.8.3发布日期:2021年11月19日本次发布主要支持如下功能:l新增WAF国产平台型号SG-6000-W5160-GC,采用飞腾8核处理器,性能更加强大。

l支持识别、转发非HTTP协议流量(HTTP站点)和非SSL协议流量(HTTPS站点),可精准防护HTTP协议流量,同时识别、转发非HTTP协议流量,兼顾用户的安全需求和业务需求。

l基于ARM架构的vWAF以及SG-6000-W5160-GC和SG-6000-W3060-GC支持漏洞扫描功能。

版本发布相关信息:https:///show_bug.cgi?id=25662平台和系统文件新增功能已解决问题已知问题浏览器兼容性以下浏览器通过了WebUI测试,推荐用户使用:l IE11l Chrome获得帮助Hillstone Web应用防火墙设备配有以下手册:请访问https://进行下载。

l《Web应用防火墙_WebUI用户手册》l《Web应用防火墙_CLI命令行手册》l《Web应用防火墙_硬件参考指南》l《Web应用防火墙典型配置案例手册》l《Web应用防火墙日志信息参考指南》l《Web应用防火墙SNMP私有MIB信息参考指南》l《vWAF_WebUI用户手册》l《vWAF_部署手册》l《WAF国产系列_硬件参考指南》服务热线:400-828-6655官方网址:https://WAF2.8发布日期:2021年9月17日本次发布主要支持如下功能:l vWAF支持部署在基于鲲鹏和飞腾架构的虚拟化平台上。

l支持多虚拟路由器模式,站点可通过绑定不同的虚拟路由器对Web网站进行精细化防护。

4-5 Web应用防火墙(WAF)

针对这一问题,WAF又引入了“异常保护”机制。方法是建立一个保护层,这个 保护层能够根据对合法应用数据的检测建立统计模型,以此模型为依据判别实际通 信数据是否存在攻击性。

它对来自Web应用程序客户端的各类请求进行内容检测和验证,确保其 安全性与合法性,对非法的请求予以实时阻断,为Web应用提供防护。WAF是 网络安全纵深防御体系里重要的一环。

WAF

WAF常见技术介绍

WAF的主要技术是对Web服务入侵的检测,这个检测是基于规则的。其原理是每 一个会话都要经过一系列的测试,每一项测试都由一个过多个检测规则组成,如果 测试没通过,请求就会被认为非法而被拒绝。

WAF系统的部署

③反向代理模式: WAF起到反向代理

服务器的作用。客户端 不能直接访问到真实的 Web服务器。其访问请 求是先发送给WAF服务器,当WAF检测此请求合法后,才会将这个请求转 发到真实服务器上并返回来自服务器的响应。

WAF系统的部署

④端口镜像模式: WAF通过交换机镜像一份来

自客户端的请求。在这种部署 模式下,因为WAF没有直接截取 HTTP请求,所以不能对客户端 请求进行拦截,一般用于对客户端请求的流量监控及分析工作。

视频课程“由浅入深学习防火墙”参见51CTO、网易云课堂、腾讯课堂

由浅入深学习—

一、防火墙的基本概述 二、防火墙的实现技术 三、防火墙的体系结构 四、防火墙配置和应用

1.防火墙的区域划分 2.防火墙的工作模式 3.防火墙的配置应用

web防火墙技术参数

WEB应用防火墙详细技术参数1、提供的产品不能少于1*RJ45管理口,1*RJ45串口,6*GE电口(BYPASS) ,1个接口扩展槽,硬盘容量不少于1T。

网络层处理能力不能小于4Gbps。

最大并发HTTP连接数≥280万,每秒新建HTTP连接数≥2.2 万2、产品的部署方式要简单、灵活,应支持透明、旁路牵引、反向代理部署等多种部署方式,且各种工作模式下均提供完整WAF功能(如HTTPS防护);支持多路防护,适应复杂网络环境的需求;支持紧急模式,当连接数超过阀值时,已经代理的连接正常代理,对新增的请求不进行代理,直接转发,防止WAF成为访问瓶颈。

支持HA、支持BYPASS。

3、支持HTTP 0.9/1.0/1.1,完全解析HTTP事务;支持对SSL(HTTPS)加密会话进行卸载分析。

支持对SSL加密加壳。

应支持NAT环境下的用户识别能力。

4、应采用基于行为分析的检测技术,对0day攻击能够很好地防范。

5、应支持对Web相关应用协议进行自定义,并提供详细协议分析变量。

6、应具备基础的网络层访问控制功能。

7、应具备黑白名单全局访问控制功能。

9、应具备HTTPS应用防护能力。

10、应支持Cookie信息防篡改功能,至少包括Cookie签名、Cookie保护属性设置。

11、应支持网站盗链行为检测与防御。

支持各类DDOS防护,包括TCP Flood、HTTP Flood防护,检测算法包括:etag、http cookies、url cookies、ascii-image、bmp-image。

支持SYN-proxy抵御机制。

12、应具备网页挂马检测与防御能力。

13、应具备WebShell检测与防御能力14、应具备基于URL的应用层访问控制功能。

15、应支持针对HTTP的请求头信息进行合规性检查。

16、应支持针对指定的URL页面,对HTTP请求信息中的方法以及参数长度等信息进行检测。

17、应支持Web服务器操作系统指纹信息返回保护。

WAF招标参数

WAF招标参数一、背景介绍网络应用防火墙(Web Application Firewall,简称WAF)是一种用于保护网络应用程序免受恶意攻击的安全设备。

它通过监控和过滤进出网络应用程序的HTTP 流量,识别和阻挠潜在的攻击行为,从而提升网络应用程序的安全性。

为了选择合适的WAF产品,我们需要明确招标参数,以确保选用的WAF能够满足我们的需求。

二、招标参数1. 性能要求- 最大并发连接数:500,000- 最大吞吐量:10 Gbps- 支持的HTTP请求/秒:100,000- 支持的HTTPS请求/秒:50,000- 支持的并发会话数:100,0002. 安全功能- 支持常见的Web应用程序漏洞防护,如SQL注入、跨站脚本攻击(XSS)等。

- 支持自定义规则和策略,以便根据特定的应用程序需求进行配置。

- 提供基于签名、行为和机器学习等多种检测和阻断方式。

- 支持IP黑名单和白名单功能,以便对特定IP地址进行限制或者放行。

- 支持会话保护功能,防止会话劫持和会话固定攻击。

3. 高可用性和可扩展性- 支持主备模式,确保在主设备故障时能够无缝切换到备设备。

- 支持负载均衡和集群部署,以提供更高的吞吐量和可靠性。

- 支持动态扩展,能够根据流量变化自动调整资源配置。

4. 管理和监控功能- 提供直观易用的图形化管理界面,方便管理员配置和管理WAF。

- 支持远程管理和监控,以便管理员能够随时随地访问和管理WAF。

- 提供实时流量监控和报警功能,能够及时发现异常流量和攻击行为。

- 支持日志记录和审计功能,方便对安全事件进行溯源和分析。

5. 兼容性要求- 支持主流的Web应用程序开辟框架,如、Java EE等。

- 支持常见的Web服务器,如Apache、Nginx、IIS等。

- 支持常见的数据库系统,如MySQL、Oracle、SQL Server等。

6. 服务和支持- 提供全天候的技术支持,包括电话、邮件和在线聊天等多种方式。

南墙 WEB 应用防火墙使用手册说明书

密级:限定发布南墙WEB应用防火墙使用手册V1.8“不撞南墙不回头”版权声明© 2005-2022,有安科技本文中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属有安科技所有,受到有关产权及版权法保护。

任何个人、机构未经书面授权许可,不得以任何方式复制或引用本文件的任何片断。

目录1产品概述 (1)1.1产品介绍 (1)1.2技术优势 (2)1.2.1先进语义引擎 (2)1.2.2智能0day防御 (2)1.2.3高级规则引擎 (2)2使用介绍 (3)2.1登录管理 (3)2.1.1登录界面 (3)2.1.2安全态势 (4)2.2功能介绍 (5)2.2.1规则管理 (5)2.2.2攻击查询 (6)2.2.3站点管理 (7)2.2.4用户设置 (7)2.2.5系统信息 (8)3规则介绍 (9)3.1高级规则 (9)4关于我们 (16)4.1技术能力 (16)4.2团队力量 (17)1产品概述1.1产品介绍南墙WEB应用防火墙(简称:uuWAF)是有安科技推出的一款全方位网站防护产品。

通过有安科技专有的WEB入侵异常检测等技术,结合有安科技团队多年应用安全的攻防理论和应急响应实践经验积累的基础上自主研发而成。

协助各级政府、企/事业单位全面保护WEB应用安全,实现WEB服务器的全方位防护解决方案。

手册适合的对象:《南墙WEB应用防火墙使用手册》适用于希望了解本产品功能,并熟练掌握产品的配置及日常操作维护的运维人员。

公司联系方式 :用户可以通过如下的联系方式详细了解该产品:⚫市场销售:邮箱:***************⚫支持服务:邮箱:***************⚫官方站点:网址:1.2技术优势1.2.1先进语义引擎南墙采用业界领先的SQL、XSS、RCE、LFI 4种基于语义分析的检测引擎,结合多种深度解码引擎可对base64、json、form-data等HTTP内容真实还原,从而有效抵御各种绕过WAF的攻击方式,并且相比传统正则匹配具备准确率高、误报率低、效率高等特点,管理员无需维护庞杂的规则库,即可拦截多种攻击类型。

Web应用防火墙 WebUI 用户手册说明书

Version2.8.3Copyright2021Hillstone Networks.All rights reserved.Information in this document is subject to change without notice.The software described in this doc-ument is furnished under a license agreement or nondisclosure agreement.The software may be used or copied only in accordance with the terms of those agreements.No part of this publication may be reproduced,stored in a retrieval system,or transmitted in any form or any means electronic or mechanical,including photocopying and recording for any purpose other than the purchaser's per-sonal use without the written permission ofHillstone Networks.Hillstone Networks本文档禁止用于任何商业用途。

联系信息北京苏州地址:北京市海淀区宝盛南路1号院20号楼5层地址:苏州市高新区科技城景润路181号邮编:100192邮编:215000联系我们:https:///about/contact_Hillstone.html关于本手册本手册介绍山石网科的WAF产品的使用方法。

获得更多的文档资料,请访问:https://针对本文档的反馈,请发送邮件到:*************************山石网科https://TWNO:TW-WUG-WAF-2.8.3-CN-V1.0-11/19/2021目录目录1欢迎1入门指南3访问WebUI界面3安装向导4配置部署方式/接口5默认站点配置5配置DNS6配置系统时间6初始配置7安装许可证7创建系统管理员8创建可信主机9升级系统版本10特征库升级11恢复出厂配置12部署模式13串联模式15串联模式的网络拓扑15准备工作15配置步骤16常见问题Q&A20反向代理模式22反向代理模式的网络拓扑22准备工作22配置步骤23常见问题Q&A29单臂模式30单臂模式的网络拓扑30准备工作30配置步骤31常见问题Q&A37牵引模式38牵引模式的网络拓扑38准备工作38配置步骤39常见问题Q&A45监听模式47监听模式的网络拓扑47准备工作48配置步骤48常见问题Q&A53附录53 SSL/TLS证书及密钥的格式要求及转换方法53格式要求53密钥格式转换方法54证书格式转换55一、Linux环境下56二、Windows环境下57首页69攻击严重程度69受攻击站点排名TOP1070攻击源70威胁事件类型71站点篡改告警72系统概览72 Web应用安全投屏模式73站点76站点配置76搜索站点76查看概览信息76查看威胁详情77查看网页变更历史78白名单78黑名单79例外规则80站点配置82查看自学习模型82查看机器流量分析报告82外链改写82新建/配置站点82配置更多站点防护功能90配置站点加速90使用静态资源缓存技术90使用连接复用技术92报文压缩配置92配置网页防篡改93开启健康状态检测96自定义错误提示页面97配置站点负载均衡97配置站点自学习功能98配置自学习功能99查看自学习模型100 URL详情100 Cookie详情101机器流量分析101配置机器流量分析服务102查看设备指纹信誉表103查看机器流量分析报告104外链改写104配置外链改写105站点全局配置107配置全局白名单107配置全局黑名单108站点自发现110配置站点自发现110策略114策略类型114防护规则115更新防护规则116 IP防护策略116创建IP防护策略117 IP查询120访问控制策略121创建访问控制策略121 API防护策略126创建API防护策略127导入OpenAPI文件130虚拟补丁策略131新建虚拟补丁策略131编辑虚拟补丁策略132安全策略133创建安全策略133自学习策略154创建自学习策略154用户会话跟踪策略155创建用户会话跟踪策略156内容改写策略158创建内容改写策略158防护规则162预定义规则162规则检索163用户定义规则165威胁防护166网络安全防护167 ICMP Flood和UDP Flood攻击167 ARP欺骗攻击167 SYN Flood攻击167 WinNuke攻击167 IP地址欺骗(IP Spoofing)攻击168地址扫描与端口扫描攻击168 Ping of Death攻击168 Teardrop攻击防护168 Smurf攻击168 Fraggle攻击168 Land攻击169 IP Fragment攻击169 IP Option攻击169 Huge ICMP包攻击169 TCP Flag异常攻击169 DNS Query Flood攻击169 TCP Split Handshake攻击169配置攻击防护170监控180热点威胁情报180热点威胁情报展示182报表184报表汇总185自定义任务186新建自定义任务186快捷任务188生成报表文件188日志189日志的严重等级189日志信息输出目的地190日志信息格式190事件日志192网络日志193配置日志194 NAT日志194 Web访问日志195网页事件日志195网页安全日志197日志197智能日志分析200日志分析报告201 IP防护日志202访问控制日志202 API防护日志203网络安全日志204防篡改日志205自学习模型违背日志205日志管理206配置日志信息206日志配置选项说明206日志服务器配置217新建日志服务器217 Web邮件配置219设备名称配置220手机短信配置220对象221服务薄221预定义服务及预定义服务组221自定义服务221自定义服务组222地址簿222新建地址簿条目223查看地址簿条目详情224配置服务薄225配置自定义服务225配置自定义服务组227查看服务条目详情228监测对象229新建监测对象229时间表232周期计划232绝对计划233创建时间表233网络连接235安全域236配置安全域236接口238配置接口239新建Virtual Forward接口239新建回环接口243新建集聚接口247新建以太网子接口/集聚子接口252编辑VSwitch接口256编辑以太网接口/HA接口260接口组265新建接口组265 MGT接口266配置MGT接口266新建Virtual Forward接口266 DNS268配置DNS服务器268解析配置268 Virtual Wire270配置Virtual Wire270虚拟路由器272创建虚拟路由器272虚拟路由器全局配置273配置多虚拟路由器273多虚拟路由器模式配置示例273虚拟交换机275新建虚拟交换机275配置目的路由277新建目的路由277全局网络参数278 Bypass配置280 NAT280 NAT的基本转换过程280设备的NAT功能281配置源NAT281启用/禁用NAT规则287复制/粘贴源NAT规则287调整优先级287命中数288命中数清零288命中数检测289配置目的NAT289配置IP映射类型的目的NAT289配置端口映射类型的目的NAT290配置NAT规则的高级配置292启用/禁用NAT规则295调整优先级295命中数296命中数清零296命中数检测296系统管理298系统信息299查看系统信息299全局配置301全局参数配置301自定义错误页面管理303 AAA服务器304配置Radius服务器304配置TACACS+服务器306设备管理308管理员308新建管理员308修改默认管理员密码310可信主机311新建可信主机311管理接口312系统时间314设置系统时间315设置NTP315 NTP密钥316新建NTP密钥316设置及操作317重启系统319系统调试信息320配置文件管理321备份/恢复配置文件321 SNMP323配置SNMP代理323新建SNMP主机324 Trap主机326 V3用户组326 V3用户328升级管理330版本升级330特征库升级331信息库升级332 WAF历史数据升级333许可证335申请许可证335安装许可证336配置邮件服务器337配置邮件服务器337短信发送参数339短信Modem设备状态339认证短信发送参数339短信测试339集中管理341 HSM应用场景341集中管理342 PKI344创建PKI密钥345创建信任域345导入导出信任域的信息347分析诊断348测试工具349 DNS查询349 Ping349Traceroute350 Curl350诊断抓包351配置诊断抓包351诊断文件351高可靠性352 HA基础概念352 HA簇352 HA组353 HA Node353 HA组接口和虚拟MAC353 HA选举353 HA同步353配置HA355扫描358扫描任务358新建扫描任务359开启/停止/删除扫描任务363扫描报告363扫描报告363外部导入报告364导入外部扫描报告364添加/编辑虚拟补丁策略364欢迎感谢您选择山石网科产品!以下内容可以帮助您了解如何操作山石网科的Web应用防火墙(WAF)产品:典型案例l Web应用防火墙配置案例手册(PDF下载)Web应用防火墙(WAF)l《Web应用防火墙_WebUI用户手册》(PDF下载)l《Web应用防火墙_CLI命令行手册》(PDF下载)l《Web应用防火墙_硬件参考指南》(PDF下载)l《Web应用防火墙日志信息参考指南》(PDF下载)l《Web应用防火墙SNMP私有MIB信息参考指南》(PDF下载)虚拟Web应用防火墙l《vWAF_WebUI用户手册》(PDF下载)l《vWAF_部署手册》(PDF下载)国产化-Web应用防火墙l《WAF国产型号_硬件参考指南》(PDF下载)l《WAF国产型号_扩展模块参考指南》(PDF下载)你可以在以下网站获得更多产品信息:l官方网站:l技术文档:l技术支持:400-828-6655入门指南本入门指南帮助用户快速完成设备的上线,主要包含以下内容:l访问WebUI界面l安装向导l初始配置l恢复出厂配置访问WebUI界面设备的ethernet0/0接口配有默认IP地址192.168.1.1/24,并且该接口的SSH、HTTPS管理功能均为开启状态。

WAF招标参数 (2)

WAF招标参数标题:WAF招标参数引言概述:Web应用程序防火墙(WAF)是一种用于保护Web应用程序免受恶意攻击的安全工具。

在选择WAF时,招标参数是非常重要的参考因素。

本文将就WAF招标参数进行详细探讨。

一、性能参数1.1 带宽:WAF的带宽决定了其处理流量的能力,应根据实际需求选择合适的带宽。

1.2 吞吐量:WAF的吞吐量表示其能够处理的并发连接数量,需根据网站访问量选择合适的吞吐量。

1.3 响应时间:WAF的响应时间影响了网站的访问速度,应选择响应时间较短的WAF产品。

二、安全参数2.1 攻击检测能力:WAF应具备检测各种类型的Web攻击的能力,如SQL注入、跨站脚本等。

2.2 防护策略:WAF应提供多种防护策略,如基于规则的防护、行为分析等,以应对不同类型的攻击。

2.3 日志记录功能:WAF应具备完善的日志记录功能,可记录攻击事件、访问日志等信息,方便安全人员进行分析和调查。

三、管理参数3.1 管理界面:WAF的管理界面应友好易用,方便管理员进行配置和监控。

3.2 自动化配置:WAF应支持自动化配置功能,可根据实际情况自动调整防护策略。

3.3 安全更新:WAF应定期提供安全更新,及时修复漏洞和增强防护能力。

四、成本参数4.1 价格:WAF的价格应适合企业的预算,同时需考虑性能和安全参数。

4.2 维护费用:除了购买成本,还需考虑WAF的维护费用,如更新费用、技术支持等。

4.3 总拥有成本(TCO):综合考虑购买成本、维护费用等因素,计算WAF的总拥有成本。

五、服务参数5.1 技术支持:WAF厂商应提供专业的技术支持服务,保障系统的稳定运行。

5.2 培训服务:WAF厂商应提供培训服务,帮助管理员熟悉产品的使用和管理。

5.3 售后服务:WAF厂商应提供及时的售后服务,解决用户在使用过程中遇到的问题。

结论:在选择WAF时,应综合考虑性能、安全、管理、成本和服务等多个方面的参数,以确保选择到适合企业需求的WAF产品。

web应用防火墙安全技术要求

web应用防火墙安全技术要求Web应用防火墙安全技术要求Web应用防火墙是一种用于保护Web应用程序的安全设备,它可以检测和阻止恶意攻击,保护Web应用程序免受各种安全威胁。

在当今互联网时代,Web应用防火墙已经成为保护Web应用程序安全的重要手段之一。

本文将从不同的角度介绍Web应用防火墙的安全技术要求。

一、基本要求Web应用防火墙的基本要求是能够检测和阻止各种类型的攻击,包括SQL注入、跨站脚本攻击、文件包含攻击、命令注入攻击等。

此外,Web应用防火墙还应该具备良好的性能和可扩展性,能够适应不同规模的Web应用程序。

二、防御策略Web应用防火墙的防御策略应该包括以下几个方面:1. 黑名单和白名单Web应用防火墙应该能够根据黑名单和白名单来过滤请求。

黑名单可以阻止已知的攻击,而白名单可以允许合法的请求。

2. 模式匹配Web应用防火墙应该能够对请求进行模式匹配,以检测和阻止恶意攻击。

例如,可以检测SQL注入攻击中的关键字和特殊字符。

3. 表单验证Web应用防火墙应该能够对表单进行验证,以确保用户输入的数据符合规范。

例如,可以检测输入的邮件地址是否符合格式要求。

4. 会话管理Web应用防火墙应该能够对会话进行管理,以防止会话劫持和会话固定攻击。

例如,可以检测会话ID是否被篡改。

三、日志记录和分析Web应用防火墙应该能够记录和分析所有的请求和响应,以便于后续的审计和分析。

日志记录应该包括请求的来源、目的、时间、请求方式、请求参数等信息。

四、自动学习和更新Web应用防火墙应该能够自动学习和更新攻击模式,以保持对新型攻击的防御能力。

例如,可以通过机器学习算法来自动识别新型攻击。

五、总结Web应用防火墙是保护Web应用程序安全的重要手段,它应该能够检测和阻止各种类型的攻击,具备良好的性能和可扩展性,采用多种防御策略,能够记录和分析所有的请求和响应,能够自动学习和更新攻击模式。

只有满足这些要求,Web应用防火墙才能够真正保护Web应用程序的安全。

Web应用防火墙 招标参数

缓冲区溢出

HTTP请求类型

Webshell行为拦截

★网页篡改防护

自动恢复对文件、目录的篡改

支持FTP/SFTP连接方式

支持文件、目录排除

设置检测优先级

支持多个防篡改用户

多操作系统支持:Windows、Linux、Unix、Solaris、AIX等操作系统

支持基于时间的计划任务

★数据库防篡改

★URL自学习

★自动学习并构建网站的URL模型,禁止违反现有模型的尝试行为(提供界面截图)

★支持更新、修正现有URL模型(提供界面截图)

安全特性

HTTP RFC符合性

HTTP协议防护

HTTPS支持

SSL加密会话分析

★WEB应用漏洞扫描

能够对SQL注入、CGI、跨站脚本(XSS)进行应用层漏洞扫描

★碎片组包

★支持数据库防篡改,无需安装任何数据库代理插件。(提供界面截图)

★支持虚拟化功能

支持对虚拟机中的任意数量网站进行防护,使多个虚拟机共用一个IP地址

★内容安全

恶意代码过滤

★敏感关键字自定义

★弱密码记录

★记录登陆过程中使用的弱密码(提供界面截图)

★备案检查

★检测网站的备案情况,对于通过备案网站放行,未通过备案禁止访问(提供界面截图)

网络自适应能力

★802.1Q支持

支持VLAN解码,在Trunk线路上部署并提供防护(提供界面截图)

端口汇聚(Trunk)

支持端口汇聚(Trunk),显著提高设备间的吞吐能力(提供界面截图)

路由配置

支持静态路由的配置

报表功能

★报表类型

安全报表(入侵统计、按入侵类别统计、被攻击主机、攻击来源IP和地理位置、页面访问次数、网络接口流量趋势)

绿盟web防火墙招标参数

绿盟web防火墙招标参数一、引言随着互联网的快速发展,网络安全问题日益凸显。

为了确保企业的网络安全,绿盟公司决定进行Web防火墙的招标采购。

本文将详细介绍绿盟公司对Web防火墙招标参数的要求,包括硬件配置、软件功能、性能指标等。

二、硬件配置要求1. 处理器:至少采用4核心以上的处理器,主频不低于2.5GHz。

2. 内存:至少16GB的内存,支持扩展至32GB。

3. 存储:至少500GB的硬盘容量,支持RAID 1磁盘冗余技术。

4. 网络接口:至少4个千兆以太网接口,支持双冗余备份。

三、软件功能要求1. 支持Web应用防火墙(WAF)功能,能够对Web应用进行全面的安全防护。

2. 支持IP黑白名单功能,能够根据需求对访问IP进行限制。

3. 支持URL过滤功能,能够根据URL进行访问控制。

4. 支持流量监控和日志记录功能,能够实时监控网络流量和记录安全事件。

5. 支持反病毒和恶意代码检测功能,能够对传入的数据进行实时检测。

6. 支持SSL加密和解密功能,能够对HTTPS流量进行检测和解密。

7. 支持自动更新和在线升级功能,能够及时获取最新的安全规则和补丁。

四、性能指标要求1. 吞吐量:至少支持每秒100,000个HTTP请求。

2. 连接数:至少支持每秒10,000个并发连接。

3. 延迟:响应时间不超过10毫秒。

4. 防御能力:能够有效抵御DDoS攻击、SQL注入攻击、跨站脚本攻击等常见的Web安全威胁。

五、其他要求1. 提供完善的技术支持和售后服务,包括7x24小时的在线技术支持和故障排除。

2. 提供详细的产品文档和操作手册,方便用户进行部署和使用。

3. 提供演示和试用版本,以便用户在购买前进行评估和测试。

六、投标要求1. 投标人必须具备相关的资质和经验,能够提供类似项目的成功案例。

2. 投标人需提供详细的产品规格和技术参数,确保满足绿盟公司的需求。

3. 投标人需提供报价单,包括硬件设备、软件许可、技术支持等费用的明细。

华为云 Web 应用防火墙(WAF) 1.2.1 API 参考文档说明书

Web应用防火墙(WAF) 1.2.1API参考文档版本01发布日期2023-03-30版权所有 © 华为云计算技术有限公司 2023。

保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

商标声明和其他华为商标均为华为技术有限公司的商标。

本文档提及的其他所有商标或注册商标,由各自的所有人拥有。

注意您购买的产品、服务或特性等应受华为云计算技术有限公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,华为云计算技术有限公司对本文档内容不做任何明示或暗示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

华为云计算技术有限公司地址:贵州省贵安新区黔中大道交兴功路华为云数据中心邮编:550029网址:https:///目录1 使用前必读 (1)1.1 概述 (1)1.2 调用说明 (1)1.3 终端节点 (1)1.4 基本概念 (1)2 API概览 (3)3 如何调用API (4)3.1 构造请求 (4)3.2 认证鉴权 (6)3.3 返回结果 (10)4 API (13)4.1 独享模式防护网站管理 (13)4.1.1 独享模式域名列表 (13)4.1.2 创建独享模式域名 (18)4.1.3 修改独享模式域名配置 (27)4.1.4 查看独享模式域名配置 (40)4.1.5 删除独享模式域名 (48)4.1.6 修改独享模式域名防护状态 (53)4.2 防护策略管理 (55)4.2.1 查询防护策略列表 (55)4.2.2 创建防护策略 (63)4.2.3 根据Id查询防护策略 (70)4.2.4 更新防护策略 (77)4.2.5 删除防护策略 (89)4.2.6 更新防护策略的域名 (96)4.3 策略规则管理 (103)4.3.1 修改单条规则的状态 (104)4.3.2 查询全局白名单(原误报屏蔽)规则列表 (107)4.3.3 创建全局白名单(原误报屏蔽)规则 (112)4.3.4 删除全局白名单(原误报屏蔽)防护规则 (119)4.3.5 查询黑白名单规则列表 (124)4.3.6 创建黑白名单规则 (127)4.3.7 更新黑白名单防护规则 (131)4.3.8 删除黑白名单防护规则 (135)4.3.9 查询隐私屏蔽防护规则 (138)4.3.10 创建隐私屏蔽防护规则 (142)4.3.11 更新隐私屏蔽防护规则 (146)4.3.12 删除隐私屏蔽防护规则 (150)4.3.13 查询地理位置访问控制规则列表 (153)4.3.14 创建地理位置控制规则 (156)4.3.15 更新地理位置控制防护规则 (161)4.3.16 删除地理位置控制防护规则 (164)4.3.17 查询防篡改规则列表 (168)4.3.18 创建防篡改规则 (171)4.3.19 删除防篡改防护规则 (174)4.3.20 查询引用表列表 (177)4.3.21 创建引用表 (180)4.3.22 修改引用表 (184)4.3.23 删除引用表 (188)4.4 证书管理 (190)4.4.1 查询证书列表 (191)4.4.2 创建证书 (194)4.4.3 查询证书 (198)4.4.4 修改证书 (202)4.4.5 删除证书 (205)4.4.6 绑定证书到域名 (208)4.5 防护事件管理 (211)4.5.1 查询攻击事件列表 (211)4.5.2 查询指定事件id的防护事件详情 (217)4.6 租户域名查询 (221)4.6.1 查询全部防护域名列表 (221)4.6.2 根据Id查询防护域名 (227)A 附录 (233)A.1 状态码 (233)A.2 错误码 (234)A.3 获取服务的endpoint信息 (239)1使用前必读1.1 概述Web应用防火墙(Web Application Firewall,WAF),通过对HTTP(S)请求进行检测,识别并阻断SQL注入、跨站脚本攻击、网页木马上传、命令/代码注入、文件包含、敏感文件访问、第三方应用漏洞攻击、CC攻击、恶意爬虫扫描、跨站请求伪造等攻击,保护Web服务安全稳定。

山石网科 Web 应用防火墙(W1060-GC)硬件参考指南说明书

Version 2.8Copyright 2021 Hillstone Networks.All rights reserved.Information in this document is subject to change without notice. The software described in this document is furnished under a license agreement or nondisclosure agreement. The software may be used or copied only in accordance with the terms of those agreements. No part of this publication may be reproduced, stored in a retrieval system, or transmitted in any form or any means electronic or mechanical, including photocopying and recording for any purpose other than the purchaser's personal use without the written permission of Hillstone Networks.Hillstone Networks本文档禁止用于任何商业用途。

联系信息北京苏州地址:北京市海淀区宝盛南路1号院20号楼5层地址:苏州高新区科技城景润路181号邮编:100192 邮编:215000联系我们:https:///about/contact_Hillstone.html关于本手册本手册介绍山石网科公司的Web应用防火墙(W1060-GC)的硬件相关信息。

获得更多的文档资料,请访问:https://针对本文档的反馈,请发送邮件到:***********************山石网科https://TWNO: TW-HW-WAF(GC)-CN-V1.0-Y21M11产品中有毒有害物质或元素的名称及含量前言内容简介感谢您选用Hillstone Networks的Web应用安全产品-Web应用防火墙。

Web应用防火墙采购参数

★可根据URL、请求头字段、目标IP、请求方法等多种组合条件对CC攻击进行检测,检测指标为URL访问速率和URL访问集中度;可根据IP、IP+URL和IP+User_Agent等算法对客户端进行检测,并支持应用层字段解析和自定义检测字段功能,支持挑战模式,支持基于地址位置的识别,支持对特定的IP地址进行CC规则白名单放行,支持CC慢攻击防护,通过学习业务流量模型,在业务流量异常时开启CC防护,并支持启动配置阈值,需提供第三方测评机构(必须是公安部三所、国家保密局、ISCCC其中一家)的检测报告

WAF能自动识别扫描器的扫描行为,并智能阻断如Nikto、Paros proxy、WebScarab、WebInspect、Whisker、libwhisker、Burpsuite、Wikto、Pangolin、Watchfire AppScan、N-Stealth、Acunetix Web Vulnerability Scanner等多种扫描器的扫描行为

支持对HTTP请求分割攻击和HTTP响应报文截断攻击的防护

能够识别服务端响应内容导致的缺陷:敏感信息泄露、已有的网页后门、错误配置、目录浏览等缺陷

能基于访问行为特征进行分析,能识别盗链、爬虫攻击的能力

能识别网站中的网页木马程序,通过策略可防止木马网页被用户访问

内置主流Webshell特征库,对上传内容进行检查,防止恶意Weshell上传

★支持虚拟化部署,支持KVM、Xen、VMWare等虚拟机环境,并支持WAF镜像导入,需提供第三方测评机构(必须是公安部三所、国家保密局、ISCCC其中一家)的检测报告

支持链路聚合,提升网络带宽、增加容错性和链路负载均衡

支持VLAN子接口,业务口可承载多个VLAN通道

WAF招标参数

WAF招标参数标题:WAF招标参数引言概述:Web应用防火墙(WAF)是一种保护Web应用程序免受各种网络攻击的安全设备。

在选择WAF产品时,招标参数是非常重要的参考依据。

本文将从五个方面详细介绍WAF招标参数。

一、性能参数1.1 带宽:WAF产品的带宽是指其支持的最大传输速率,根据实际需求选择合适的带宽。

1.2 吞吐量:WAF产品的吞吐量是指其每秒处理的请求数量,需根据网站流量进行评估。

1.3 响应时间:WAF产品的响应时间应尽可能短,以保证网站正常运行。

二、安全参数2.1 攻击检测率:WAF产品的攻击检测率是指其检测和谨防攻击的能力,应选择具有较高检测率的产品。

2.2 防护能力:WAF产品的防护能力是指其对各类攻击的谨防效果,需选择能够有效防护的产品。

2.3 安全策略:WAF产品的安全策略应灵便可配置,以适应不同的安全需求。

三、部署参数3.1 部署方式:WAF产品可部署在云端或者本地,需根据实际情况选择合适的部署方式。

3.2 集成性:WAF产品应易于集成到现有网络环境中,不影响原有系统的正常运行。

3.3 扩展性:WAF产品应具有良好的扩展性,能够满足未来业务发展的需求。

四、管理参数4.1 管理界面:WAF产品的管理界面应友好易用,操作简单方便。

4.2 日志记录:WAF产品应具有完善的日志记录功能,方便进行安全事件的追踪和分析。

4.3 报警机制:WAF产品应具有报警机制,能够及时发现并应对安全事件。

五、服务支持参数5.1 技术支持:WAF产品的厂商应提供专业的技术支持服务,保障产品的正常运行。

5.2 更新维护:WAF产品的厂商应定期更新产品,修复漏洞并提供最新的安全防护功能。

5.3 培训服务:WAF产品的厂商应提供培训服务,匡助用户更好地使用和管理产品。

结论:在招标WAF产品时,应根据性能、安全、部署、管理和服务支持等参数进行综合评估,选择适合自身需求的产品,以保障Web应用程序的安全运行。

希翼本文提供的WAF招标参数能够匡助读者更好地选择和使用WAF产品。

Web应用防火墙参数

Web应用防火墙参数Web应用防火墙参数一、基本要求1、资质:(1)厂商具备针对安全事件的远程和现场的紧急响应能力,获得中国信息安全认证中心颁发的应急处理服务资质证书。

(2)厂商具备信息安全风险评估资质认证。

(3)厂商获得中国信息安全测评中心颁发的《信息安全服务资质证书(安全工程类二级)》。

(4)具有中华人民共和国公安部的《计算机信息系统安全专用产品销售许可证》。

(5)具有国家保密局涉密信息系统安全保密测评中心的《涉密信息系统产品检测证书》。

(6)具有中华人民共和国国家版权局的《计算机软件著作权登记证》。

(9)中国信息安全认证中心颁布的《中国国家信息安全产品认证证书》。

2、运行环境(1)支持主要的服务器平台及操作系统(如HP-Unix、IBM 、AIX、Sun Solaris、Windows、Linux等)(2)支持各类通用WEB服务器软件(如IIS、WEBLogic、WEBSphere、Apache、T omcat 等)(3)支持各类WEB服务器中安装的主流数据库(如SQL Server、Oracle、Sybase、Informix、DB2、MySQL等)3、系统基本要求:(1)专用机架式硬件设备,冗余电源,不少于两个千兆工作口,一个管理口。

(2)产品要求界面友好,易于安装、配置和管理,并有详尽的技术文档。

二、功能要求1、性能指标(1)吞吐量双向> 800M/s流量。

(2)延迟< 60 us(3)HTTP最大新建连接数3000 cps。

(4)每秒最大事务处理数10,000 tps。

2、防护机制(1)双向攻击侦测,正向主动安全模型,动态学习引擎,学习后台Web服务器的通信格式及参数规则等安全特性。

据此自行创建安全规则。

反向基于静态规则。

(2)提供内置规则,支持自定义规则。

(3)必须支持对以下攻击的防护,SQL注入攻击、命令注入攻击、目录穿透、跨站点脚本、缓存溢出、应用平台侦测、cookie篡改、会话劫持、参数篡改等攻击。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Web应用防火墙参数

一、基本要求

1、资质:

(1)厂商具备针对安全事件的远程和现场的紧急响应能力,获得中国信息安全认证中心颁发的应急处理服务资质证书。

(2)厂商具备信息安全风险评估资质认证。

(3)厂商获得中国信息安全测评中心颁发的《信息安全服务资质证书(安全工程类二级)》。

(4)具有中华人民共和国公安部的《计算机信息系统安全专用产品销售许可证》。

(5)具有国家保密局涉密信息系统安全保密测评中心的《涉密信息系统产品检测证书》。

(6)具有中华人民共和国国家版权局的《计算机软件著作权登记证》。

(9)中国信息安全认证中心颁布的《中国国家信息安全产品认证证书》。

2、运行环境

(1)支持主要的服务器平台及操作系统(如HP-Unix、IBM 、AIX、Sun Solaris、Windows、Linux等)

(2)支持各类通用WEB服务器软件(如IIS、WEBLogic、WEBSphere、Apache、Tomcat 等)

(3)支持各类WEB服务器中安装的主流数据库(如SQL Server、Oracle、Sybase、Informix、DB2、MySQL等)

3、系统基本要求:

(1)专用机架式硬件设备,冗余电源,不少于两个千兆工作口,一个管理口。

(2)产品要求界面友好,易于安装、配置和管理,并有详尽的技术文档。

二、功能要求

1、性能指标

(1)吞吐量双向> 800M/s流量。

(2)延迟< 60 us

(3)HTTP最大新建连接数3000 cps。

(4)每秒最大事务处理数10,000 tps。

2、防护机制

(1)双向攻击侦测,正向主动安全模型,动态学习引擎,学习后台Web服务器的通信格式及参数规则等安全特性。

据此自行创建安全规则。

反向基于静态规则。

(2)提供内置规则,支持自定义规则。

(3)必须支持对以下攻击的防护,SQL注入攻击、命令注入攻击、目录穿透、跨站点脚本、缓存溢出、应用平台侦测、cookie篡改、会话劫持、参数篡改等攻击。

(4)支持网页挂马主动检测功能。

(5)产品可防御网络爬虫、常规盗链和分布式盗链。

(6)产品可防御恶意扫描。

(7)支持对网络层DoS及应用层DoS攻击的防护

(8)具备网站隐身功能,防止黑客扫描获取网站OS、web应用等相关信息。

(9)必须具备防数据泄漏功能,防止敏感数据如身份证号、卡号等信息泄漏。

(10)支持SSL前端和后端加密,确保通讯安全。

(11)提供cookie安全机制,可对cookie进行签名、加密和隐藏。

(12) 可检测到HTTP、应用、session中的暴力破解攻击,并可限制或阻止攻击。

(13)提供接口ACL,并可基于地址、端口、协议等经行ACL访问控制。

(14)支持多机柜,多VLAN,多站点的环境进行部署。

3、网页防篡改:

(1)提供页面预取功能,自动监测页面被篡改情况

(2)基于WEB Cache机制,提供视觉恢复功能,即发生网页篡改后,对外仍显示被篡改前的正常页面。

4、部署模式:

(1)支持双臂模式(代理模式)、单臂模式、桥接模式及混合部署,部署灵活简单。

(2)支持VLAN功能。

(3)提供硬件Bypass。

(4)支持HA功能。

5 、管理功能:

(1)支持B/S管理方式。

(2)提供安全事件监控、访问情况监控、负载监控及安全缓存监控。

(3)显示接口状态,引擎状态、系统CPU、内存及硬盘使用率,系统当前时间及系统运行时间。

(4)提供标准SNMP trap和Syslog接口,可接受第三方管理平台的集中事件管理。

(5)具有系统诊断和调试功能,如提供Ping、Trace Route及抓包工具;ARP表项查看。

(6)多元化安全策略,即不同的站点可以采用不同的安全策略。

(7)可以根据用户端IP、http请求方法、参数,URL、目录或文件等进行策略控制。

(8)具备自定义HTTP响应方式(如自定义错误响应页面、重定向页面等)。

(9)内置多种配置模板,根据不同的站点安全需求选择不同的安全配置模板,简化操作。

(10)具备备份与恢复功能。

(11)支持HTTP0.9-11,支持IPV6。

(12)支持XML。

(13)具备备份与恢复功能。

(14)支持分级分权管理。

:可以创建管理员,并根据需要对该管理员进行授权,使之具备对某些应用或管理界面选项页的管理权限;(按:学校有很多网站需要进行防护,可以创建多种角色,并对角色的权限进行限制,提供策略管理员、网络管理员、服务管理员等许多管理角色,也支持对管理界面中的每个选项页单独授权)。

(15)详细的报表系统,提供安全报表和访问统计报表,可按统计目标、事件类型等进行统计。

(16)详细的日志系统。

提供系统运行日志和安全防护日志。

可以根据域名、url、用户端、IP、端口、动作等进行日志查询。

日志可保存可导出。