DES的加密解密流程

DES加密与解密过程原理解析

网络与信息安全作业题目:DES加密与解密过程原理解析姓名:学号:班级:日期:2016年3月30日一、DES简介:DES(Data Encryption Standard)是对称加解密算法的一种,由IBM公司W.Tuchman和C.Meyer在上个世纪70年代开发,该算法使用64位密钥(其中包含8位奇偶校验,实际密钥长度为56位)对以64为单位的块数据加密,产生64位密文数据,然后使用相同的密钥进行解密。

密钥只有通信双方知晓,不对第三方公开。

二、DES算法过程:1.DES的加密过程:第一阶段:初始置换IP。

在第一轮迭代之前,需要加密的64位明文首先通过初始置换IP的作用,对输入分组实施置换。

最后,按照置换顺序,DES将64位的置换结果分为左右两部分,第1位到第32位记为L0,第33位到第64位记为R0。

表1:置换IP表上表为置换IP表,将输入64位的第58位换到第一位,第50位换到第二位,依此类推,最后一位是原来的第7位。

L0是输出的前32位,R0是后32位。

比如:置换前的输入值为D1D2D3...D64,则经过初始置换后的结果为:L0=D58D50...D8,R0=D57D49 (7)第二阶段:获取函数f和子密钥。

函数f有两个输入:32位的Ri-1和48位Ki,f函数的处理流程如下图所示。

E变换的算法是从Ri-1的32位中选取某些位,构成48位。

即E 将32比特扩展变换为48位,变换规则根据E位选择表,如表2所示。

表2:E位选择表Ki是由密钥产生的48位比特串,具体的算法下面介绍。

将E的选位结果与Ki作异或操作,得到一个48位输出。

分成8组,每组6位,作为8个S盒的输入。

每个S盒输出4位,共32位(如下图)。

S盒的输出作为P变换的输入,P的功能是对输入进行置换,P换位表如表3所示。

表3:P换位表子密钥Ki:假设密钥为K,长度为64位,但是其中第8、16、24、32、40、48、64用作奇偶校验位,实际上密钥长度为56位。

简述des数据加密算法流程

简述des数据加密算法流程

DES(Data Encryption Standard)是一种对称密钥加密算法,它的加密和解密使用相同的密钥。

DES算法的流程可以分为初始置换、16轮迭代、逆置换三个步骤。

首先是初始置换,将明文按照一定的规则进行置换,得到一个置换后的明文。

这个置换的目的是为了增加加密的难度,使得密文更难被破解。

接下来是16轮迭代,每轮迭代都包括四个步骤:扩展置换、S盒置换、置换、异或。

其中扩展置换将32位的数据扩展为48位,S盒置换将48位数据按照S盒进行置换,置换将置换后的数据进行置换,异或将置换后的数据与密钥进行异或操作。

这16轮迭代的目的是为了增加加密的强度,使得密文更加难以被破解。

最后是逆置换,将16轮迭代后的数据按照一定的规则进行逆置换,得到加密后的密文。

逆置换的目的是为了将加密后的数据还原为原始数据,使得解密操作可以进行。

在DES算法中,密钥长度为64位,但是由于存在奇偶校验位,实际上只有56位是有效的。

因此,DES算法的密钥空间只有2的56次方,这使得DES算法的密钥容易被暴力破解。

为了增加加密的强度,通常会使用3DES算法,即对同一数据进行三次DES加密,使用不同的密钥进行加密,这样可以大大增加加密的强度。

DES算法是一种经典的对称密钥加密算法,它的加密和解密使用相

同的密钥,加密过程包括初始置换、16轮迭代和逆置换三个步骤,其中16轮迭代的目的是为了增加加密的强度,使得密文更加难以被破解。

虽然DES算法的密钥长度较短,但是通过使用3DES算法可以大大增加加密的强度。

实验2 对称加密算法:DES

实验1-2 对称密码算法DES一.实验原理信息加密根据采用的密钥类型可以划分为对称密码算法和非对称密码算法。

对称密码算法是指加密系统的加密密钥和解密密钥相同,或者虽然不同,但是可以从其中任意一个推导出另一个,更形象的说就是用同一把钥匙开锁和解锁。

在对称密码算法的发展历史中曾出现过多种优秀的算法,包括DES、3DES、AES等。

下面我们以DES算法为例介绍对称密码算法的实现机制。

DES算法是有美国IBM公司在20世纪70年代提出,并被美国政府、美国国家标准局和美国国家标准协会采纳和承认的一种标准加密算法。

它属于分组加密算法,即明文加密和密文解密过程中,信息都是按照固定长度分组后进行处理的。

混淆和扩散是它采用的两个最重要的安全特性,混淆是指通过密码算法使明文和密文以及密钥的关系非常复杂,无法从数学上描述或者统计。

扩散是指明文和密钥中每一位信息的变动,都会影响到密文中许多位信息的变动,从而隐藏统计上的特性,增加密码安全。

DES将明文分成64比特位大小的众多数据块,即分组长度为64位。

同时用56位密钥对64位明文信息加密,最终形成64位的密文。

如果明文长度不足64位,则将其扩展为64位(例如补零等方法)。

具体加密过程首先是将输入的数据进行初始换位(IP),即将明文M 中数据的排列顺序按一定的规则重新排列,生成新的数据序列,以打乱原来的次序。

然后将变换后的数据平分成左右两部分,左边记为L0,右边记为R0,然后对R0施行在子密钥(由加密密钥产生)控制下的变换f,结果记为f(R0 ,K1),再与L0做逐位异或运算,其结果记为R1,R0则作为下一轮的L1。

如此循环16轮,最后得到L16、R16,再对L16、R16施行逆初始置换IP-1,即可得到加密数据。

解密过程与此类似,不同之处仅在于子密钥的使用顺序正好相反。

DES全部16轮的加密过程如图1-1所示。

DES的加密算法包括3个基本函数:1.初始换位(IP)它的作用是把输入的64位数据块的排列顺序打乱,每位数据按照下面换位规则重新组合。

DES加密算法与解密(带流程图)

DES加密算法与解密(带流程图)一、DES加密及解密算法程序源代码:#include <iostream>using namespace std;const static char IP_Table[] = { //IP_Table置换58, 50, 42, 34, 26, 18, 10, 2,60, 52, 44, 36, 28, 20, 12, 4,62, 54, 46, 38, 30, 22, 14, 6,64, 56, 48, 40, 32, 24, 16, 8,57, 49, 41, 33, 25, 17, 9, 1,59, 51, 43, 35, 27, 19, 11, 3,61, 53, 45, 37, 29, 21, 13, 5,63, 55, 47, 39, 31, 23, 15, 7};const static char Final_Table[] = { //最终置换40, 8, 48, 16, 56, 24, 64, 32,39, 7, 47, 15, 55, 23, 63, 31,38, 6, 46, 14, 54, 22, 62, 30,37, 5, 45, 13, 53, 21, 61, 29,36, 4, 44, 12, 52, 20, 60, 28,35, 3, 43, 11, 51, 19, 59, 27,34, 2, 42, 10, 50, 18, 58, 26,33, 1, 41, 9, 49, 17, 57, 25};const static char S_Box[8][64] = {//s_box/* S1 */{14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7,0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0,15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13},/* S2 */{15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10,3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10,14, 5, 2, 8, 4,3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14},/* S5 */{2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9,14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6,4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14,11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3},/* S6 */{12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11,10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8,9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13},/* S7 */{4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1,13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6,1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12},/* S8 */{13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7,1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11}const static char Rar_Table[] = { //压缩置换14, 17, 11, 24, 1, 5,3, 28, 15, 6, 21, 10,23, 19, 12, 4, 26, 8,16, 7, 27, 20, 13, 2,41, 52, 31, 37, 47, 55,30, 40, 51, 45, 33, 48,44, 49, 39, 56, 34, 53,46, 42, 50, 36, 29, 32};const static char Exp_Table[] = { //扩展置换32, 1, 2, 3, 4, 5,4, 5, 6, 7, 8, 9,8, 9, 10, 11, 12, 13,12, 13, 14, 15, 16, 17,16, 17, 18, 19, 20, 21,20, 21, 22, 23, 24, 25,24, 25, 26, 27, 28, 29,28, 29, 30, 31, 32, 1const static char P_Table[]={ //P置换16, 7, 20, 21,29, 12, 28, 17,1, 15, 23, 26,5, 18, 31, 10,2, 8, 24, 14,32, 27, 3, 9,19, 13, 30, 6,22, 11, 4, 25};const static char KeyRar_Table[]={57, 49, 41, 33, 25, 17, 9,1, 58, 50, 42, 34, 26, 18,10, 2, 59, 51, 43, 35, 27,19, 11, 3, 60, 52, 44, 36,63, 55, 47, 39, 31, 23, 15,7, 62, 54, 46, 38, 30, 22,14, 6, 61, 53, 45, 37, 29,21, 13, 5, 28, 20, 12, 4};//设置全局变量,16轮密钥bool key[16][48]={{0}};void ByteToBit(bool *Out,char *In,int bits) //字节到位转换函数{int i;for(i=0;i<bits;i++)Out[i]=(In[i/8]>>(i%8))&1;}void BitToByte(char *Out,bool *In,int bits)//位到字节转换函数{int i;for(i=0;i<bits/8;i++)Out[i]=0;for(i=0;i<bits;i++)Out[i/8]|=In[i]<<(i%8);}void Xor(bool *InA,const bool *InB,int length) //按位异或for(int i=0;i<length;i++)InA[i]^=InB[i];}void keyfc(char *In) //密钥生成函数{int i,j=0,mov,k,m;bool* key0 = new bool[56];bool* keyin = new bool[64];bool temp;ByteToBit(keyin,In,64); //字节到位的转换for(i=0;i<56;i++) //密钥压缩为56位key0[i]=keyin[KeyRar_Table[i]-1];for(i=0;i<16;i++) //16轮密钥产生{if(i==0||i==1||i==8||i==15)mov=1;elsemov=2;for(k=0;k<mov;k++) //分左右两块循环左移{for(m=0;m<8;m++){temp=key0[m*7];for(j=m*7;j<m*7+7;j++)key0[j]=key0[j+1];key0[m*7+6]=temp;}temp=key0[0];for(m=0;m<27;m++)key0[m]=key0[m+1];key0[27]=temp;temp=key0[28];for(m=28;m<55;m++)key0[m]=key0[m+1];key0[55]=temp;}for(j=0;j<48;j++) //压缩置换并储存key[i][j]=key0[Rar_Table[j]-1];}delete[] key0;delete[] keyin;}void DES(char Out[8],char In[8],bool Type)//加密核心程序,Type=0时加密,反之解密{bool* MW = new bool[64];bool* tmp = new bool[32];bool* PMW = new bool[64];bool* kzmw = new bool[48];bool* keytem = new bool[48];bool* ss = new bool[32];int hang,lie,i;ByteToBit(PMW,In,64);for(int j=0;j<64;j++){MW[j]=PMW[IP_Table[j]-1]; //初始置换}bool *Li=&MW[0],*Ri=&MW[32];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1];if(Type==0) //DES加密过程{for(int lun=0;lun<16;lun++){for(i=0;i<32;i++)ss[i]=Ri[i];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1];for(i=0;i<48;i++)keytem[i]=key[lun][i];Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++)hang=kzmw[i*6]*2+kzmw[i*6+5];lie=kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3] *2+kzmw[i*6+4];tmp[i*4+3]=S_Box[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(S_Box[i][(hang+1)*16+lie]/2)%2 ;tmp[i*4+1]=(S_Box[i][(hang+1)*16+lie]/4)%2 ;tmp[i*4]=(S_Box[i][(hang+1)*16+lie]/8)%2;}for(i=0;i<32;i++) //P置换Ri[i]=tmp[P_Table[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[Final_Table[i]-1];BitToByte(Out,PMW,64); //位到字节的转换}else //DES解密过程{for(int lun=15;lun>=0;lun--){for(i=0;i<32;i++)ss[i]=Ri[i];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1];for(i=0;i<48;i++)keytem[i]=key[lun][i];Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++){hang=kzmw[i*6]*2+kzmw[i*6+5];lie=kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3] *2+kzmw[i*6+4];tmp[i*4+3]=S_Box[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(S_Box[i][(hang+1)*16+lie]/2)%2 ;tmp[i*4+1]=(S_Box[i][(hang+1)*16+lie]/4)%2 ;tmp[i*4]=(S_Box[i][(hang+1)*16+lie]/8)%2; }for(i=0;i<32;i++) //P置换Ri[i]=tmp[P_Table[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文{Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[Final_Table[i]-1]; BitToByte(Out,PMW,64); //位到字节的转换}delete[] MW;delete[] tmp;delete[] PMW;delete[] kzmw;delete[] keytem;delete[] ss;}bool RunDes(char *Out, char *In, int datalength, char *Key, bool Type) //加密运行函数,判断输入以及对输入文本8字节分割{if( !( Out && In && Key && (datalength=(datalength+7)&0xfffffff8) ) ) return false;keyfc(Key);for(int i=0,j=datalength%8; i<j; ++i,Out+=8,In+=8)DES(Out, In, Type);return true;}int main(){char* Ki = new char[8];char Enter[]="This is the test of DES!"; char* Print = new char[200];int len = sizeof(Enter);int i_mf;cout << "请输入密钥(8位):" <<"\n"; for(i_mf=0;i_mf<8;i_mf++)cin >> Ki[i_mf];cout << "\n";RunDes(Print,Enter,len,Ki,0);//加密cout << "----加密前----" << "\n";for(i_mf=0;i_mf<len;i_mf++)cout << Enter[i_mf];cout << "\n\n";cout << "----加密后----" << "\n";for(i_mf=0;i_mf<len;i_mf++)cout<<Print[i_mf];cout << "\n\n";//此处进行不同密钥输入测试cout << "请输入密钥(8位):" <<"\n"; for(i_mf=0;i_mf<8;i_mf++)cin >> Ki[i_mf];cout << "\n";RunDes(Enter,Print,len,Ki,1);//解密cout << "----解密后----" << "\n";for(i_mf=0;i_mf<len;i_mf++)cout << Enter[i_mf];cout << endl;delete[] Ki;delete[] Print;return 0;}二、程序编译、运行结果图:三、程序总体框架图:读取待加密文本输入密钥DES 加密显示加密后文本再次输入密钥DES 解密显示解密后文本显示错误解密信息密钥错误密钥正确四、程序实现流程图:Enter = 待加密文本分割Enter ,8字节为一段,不足补加,段数为N 初始化:*Print ,i=0,j=0文本第i 段,转为二进制64位初始置换(IP_Table )文本段分为左右两部分左部分(32位)右部分(32)输入8字节密钥转为二进制64位密钥压缩KeyRar_Table (56位)形成16轮密钥合并形成子密钥(48位)S 置换(S_Box )P 置换(P_Table )左右交换,j++最终置换(Final_Table )J<16扩展置换(Exp_Table )i<N异或异或NoYes存入*Print ,i++DES 加密过程结束,输出Print YesNoDES 解密过程为以上逆过程。

DES算法详细介绍

DES算法详细介绍DES(Data Encryption Standard),即数据加密标准,是一种对称密钥加密算法,由IBM公司于1975年研制。

DES算法的设计思想是通过使用56位的密钥对64位的明文进行加密,得到64位的密文。

同时,利用相同的密钥可以对密文进行解密,得到原始的明文。

1.首先,将64位的明文分割成左右两个32位的部分,分别称为L0和R0。

2.接着,重复进行16轮的加密操作。

在每一轮中,右边的32位部分Rn会作为下一轮的左边部分Ln+1的输入。

3. 在每一轮中,Rn经过扩展变换(Expansion Permutation)和异或运算,与轮密钥Kn进行异或运算,得到48位的输出。

然后,将这48位的输出经过S盒(Substitution Box)代替(Substitution)和P盒(Permutation Box)置换,得到32位的输出。

将这32位的输出与左边的32位部分Ln进行异或运算,得到右边的32位部分Rn+14.最后一轮结束后,将最后的输出L16和R16进行交换,并将它们合并成一个64位的输出,即密文。

DES算法中的核心组件是S盒,其作用是将输入的6位转换为4位的输出。

S盒是由8个不同的4x16的盒子组成,每个盒子完成从输入到输出的映射。

每个S盒通过6位输入中的前后两位选定对应的盒子行号和中间4位选定的盒子列号,然后将该行和列对应的值输出,将其转换为4位输出。

这样,每个S盒都可以通过4位选择的索引实现16种可能的映射。

在DES算法中,密钥长度为64位,但由于其中的8个位作为奇偶校验位而被忽略,因此实际有效的密钥长度为56位。

在加密过程中,使用密钥生成16个48位的子密钥,每个子密钥仅使用56位密钥中的不同的48位。

为了增加安全性,DES中的每个子密钥都通过将一部分密钥以及一部分已生成的子密钥作为输入,经过置换、循环左移、选择等操作生成。

然而,由于DES算法的密钥长度较短,易受到密码分析方法的攻击。

数据加密标准DES

数据加密标准DES1977年1月,美国政府将IBM研制的一种乘积密码宣布为国家的数据加密标准。

这个标准的确立刺激了很大一批厂商去实现加密算法的硬件化,以提高处理速度。

这种密码术的核心是乘积变换,在硬件产业中常常简称为DES(Data Encryption Standard)。

这样一来,由于可以得到便宜高速的硬件,所以反过来也鼓励了许多其他用户采纳DES。

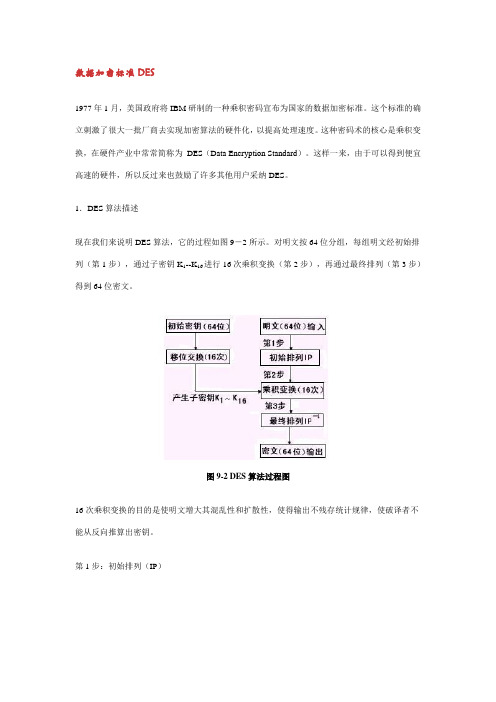

1.DES算法描述现在我们来说明DES算法,它的过程如图9-2所示。

对明文按64位分组,每组明文经初始排列(第1步),通过子密钥K1--K16进行16次乘积变换(第2步),再通过最终排列(第3步)得到64位密文。

图9-2 DES算法过程图16次乘积变换的目的是使明文增大其混乱性和扩散性,使得输出不残存统计规律,使破译者不能从反向推算出密钥。

第1步:初始排列(IP)IP(Initial Permutation)取排数据的方法如表9-2所示,其中的数据表示明文的位标(1~64)。

例如,58指该组明文中的第58位,50指该组明文中的第50位,其他类推。

第l步初始排列的目的是将明文的顺序打乱。

表9-2 初始排列法(IP)[例12-1]明文X=0123456789ABCDEF(十六进制形式),写成二进制形式,共64位:X=0000 0001 0010 0011 0100 0101 0110 0111 1000 1001 1010 1011 1100 1101 1110 1111经过初始排列(IP)后,结果变成:1100 1100 0000 0000 1100 1100 1111 1111 1111 0000 1010 1010 1111 0000 1010 1010即写成十六进制形式是:CC00CCFFFOAAFOAA。

第2步:乘积变换把通过第1步得出的64位一分为二,用L0表示前32位,R0表示后32位,那么在上例中有:L0=CC00CCFF R0=FOAAFOAA其16次乘积变换的过程可以用图9-3表示。

DES例题详解

DES例题详解摘要:一、DES加密算法简介1.DES加密原理2.DES算法结构二、DES例题详解1.实例一:DES加密过程解析2.实例二:DES解密过程解析3.实例三:DES加密解密实战应用三、DES加密算法的优缺点1.优点2.缺点四、DES算法的改进与延伸1.三重DES算法2.AES加密算法正文:一、DES加密算法简介1.DES加密原理DES加密算法是一种对称加密算法,其加密过程是将明文经过16轮的加密操作,最终生成密文。

DES算法依赖于密钥,相同的明文使用相同的密钥加密后,得到的密文相同。

2.DES算法结构DES算法的主要结构包括:置换、替换、S盒替换和置换。

其中,置换操作是将明文分成左右两部分,分别进行加密;替换操作是将置换后的明文部分进行替换;S盒替换是将替换后的明文部分通过S盒进行替换;最后再进行置换操作,得到密文。

二、DES例题详解1.实例一:DES加密过程解析假设明文为:ABCDEF,密钥为:123456。

(1)置换:将明文分成左右两部分,分别为ABC和DEF。

(2)替换:将左右两部分分别进行替换操作,得到:TFEC和ADCB。

(3)S盒替换:将替换后的左右两部分分别进行S盒替换,得到:XYZAB和MPQST。

(4)再置换:将替换后的两部分进行置换,得到密文:MPQSTXYZAB。

2.实例二:DES解密过程解析假设密文为:MPQSTXYZAB,密钥为:123456。

(1)解密置换:将密文进行解密置换,得到:ABCDEF。

(2)解密替换:将解密后的密文部分进行解密替换,得到:TFECB和ADCB。

(3)解密S盒替换:将解密后的左右两部分分别进行解密S盒替换,得到:XYZAB和MPQST。

(4)再解密置换:将解密后的两部分进行解密置换,得到明文:ABCDEF。

3.实例三:DES加密解密实战应用在实际应用中,DES加密解密算法广泛应用于数据保护、网络安全等领域。

以下是一个简单的DES加密解密实战应用示例:明文:Hello, World!密钥:1234561.使用DES加密算法加密明文:- 置换:将明文分成左右两部分,分别为Hello和World。

DES加解密过程和实现

DES加解密过程和实现DES(Data Encryption Standard)是一种对称加密算法,最早由IBM公司于1977年公开发布。

DES的加解密过程主要包括初始置换、轮函数、密钥扩展、轮数选择等步骤。

这里将详细介绍DES的加解密过程和实现细节。

一、DES加密过程:1. 初始置换(Initial Permutation,IP):将64位明文按照一定规则重新排列。

初始置换的目的是将明文打乱,增加加密强度。

2. 轮函数(Feistel Function):DES算法主要采用了轮函数的迭代方式进行加密。

轮函数的输入是32位的右半部分(R),输出为48位的扩展右半部分(E(R))。

3.密钥扩展:DES算法使用56位密钥,通过密钥置换和循环左移生成16组48位的轮密钥(Ki),用于每轮的轮函数。

4. 轮数选择(Round Selection):DES算法共进行16轮加密。

每轮中,将左半部分(L)与右半部分(R)进行处理,得到新的左半部分和右半部分。

5. 最后置换(Final Permutation,FP):将最后一轮的左半部分和右半部分合并后,按照一定规则进行置换,得到最终的密文。

二、DES解密过程:1.密钥扩展:与加密过程相同,使用相同的56位密钥生成16轮的轮密钥。

2.初始置换(IP):将密文进行初始置换,得到R(密文右半部分)和L(密文左半部分)。

3.轮数选择:与加密过程相同,共进行16轮解密。

4.最后置换(FP):将最后一轮的左半部分和右半部分合并后,按照一定规则进行置换,得到最终的明文。

三、DES实现细节:1.初始置换(IP)和最后置换(FP):DES算法中使用的IP和FP置换表定义了明文和密文的排列规则。

可以使用预定义的置换表,将明文和密文按照置换表的映射进行重新排列。

2. 轮函数(Feistel Function):轮函数的输入为32位的R,通过扩展运算(E函数)将其扩展为48位。

扩展运算使用的扩展置换表将输入的32位扩展为48位。

DES加密解密

DES加密解密 同学在做Android安全短信⽅⾯的软件,对短信进⾏加密使⽤的⽅法就是DES,虽然以前上过密码编码学这门课,但是对DES的原理还是没太搞懂。

所以查阅资料对DES进⾏近⼀步的了解。

DES是数据加密标准的简称,是⼀种⽤56位密钥加密64位数据的⽅法。

DES的核⼼部件:1:初始置换和初始逆置换。

2:密钥控制下的⼗六轮迭代加密。

3:轮密钥⽣成。

具体的原理图如下所⽰:DES算法的⼊⼝参数有三个:Key、Data、Mode。

其中Key为8个字节共64位,是DES算法的⼯作密钥;Data也为8个字节64位,是要被加密或被解密的数据;Mode为DES的⼯作⽅式,有两种:加密或解密。

DES算法是这样⼯作的:如Mode为加密,则⽤Key 去把数据Data进⾏加密,⽣成Data的密码形式(64位)作为DES的输出结果;如Mode为解密,则⽤Key去把密码形式的数据Data解密,还原为Data的明码形式(64位)作为DES的输出结果。

在通信⽹络的两端,双⽅约定⼀致的Key,在通信的源点⽤Key对核⼼数据进⾏DES加密,然后以密码形式在公共通信⽹(如电话⽹)中传输到通信⽹络的终点,数据到达⽬的地后,⽤同样的Key对密码数据进⾏解密,便再现了明码形式的核⼼数据。

这样,便保证了核⼼数据(如PIN、MAC等)在公共通信⽹中传输的安全性和可靠性。

通过定期在通信⽹络的源端和⽬的端同时改⽤新的Key,便能更进⼀步提⾼数据的保密性,这正是现在⾦融交易⽹络的流⾏做法。

DES算法详述 DES算法把64位的明⽂输⼊块变为64位的密⽂输出块,它所使⽤的密钥也是64位,整个算法的主流程图如下:其功能是把输⼊的64位数据块按位重新组合,并把输出分为L0、R0两部分,每部分各长32位,其置换规则见下表:58,50,12,34,26,18,10,2,60,52,44,36,28,20,12,4, 62,54,46,38,30,22,14,6,64,56,48,40,32,24,16,8, 57,49,41,33,25,17, 9,1,59,51,43,35,27,19,11,3, 61,53,45,37,29,21,13,5,63,55,47,39,31,23,15,7, 即将输⼊的第58位换到第⼀位,第50位换到第2位,...,依此类推,最后⼀位是原来的第7位。

des加密解密原理及流程

des加密解密原理及流程

DES(Data Encryption Standard)即数据加密标准,是一种使用密钥加密的块算法,由美国国家标准技术研究所(NIST)于1977年推出,它利用56位密钥对64位明文加密,使用美国国家安全局(NSA)进行了认证,并成为许多软件和硬件产品的标准加密算法。

DES采用了逆行法(Feistel)块加密结构,使用一个简单又强大的流程,将明文数据块分成两半,使用相应的密钥对明文进行有限的位置变换和值变换,然后将变换后的总体混合

在一起,再将最终的结果和原始的明文进行结合,以产生加密的结果,并用相同的算法进

行解密,恢复原始的明文。

DES加密算法的流程主要包括:首先,按8个字节长度将明文数据分为64位块;其次,将64位明文数据以及64位密钥放入初始变换(IP)函数,以便对这些位进行变换;接下来,计算出密钥的16次密钥恰当性,即将密钥进行不同的位变换,形成16个48位的子

密钥;随后,进行16轮加密,每一轮都使用一个不同的子密钥;最后,采用逆初始变换(IP-1)函数将加密结果变换回明文表示,得到64位密文。

由于DES需要比较大的计算量,其对安全性能的保证不一定那么好,所以一些更先进

的加密算法应运而生,比如AES(高级加密标准)等。

此外,DES也广泛应用在很多金融

行业和政府文件传输中,用于提高数据的安全性。

常见的加密和解密算法—DES

常见的加密和解密算法—DES⼀、DES加密概述 DES全称为Data Encryption Standard,即数据加密标准,是⼀种使⽤的块算法,1977年被的国家标准局确定为(FIPS),并授权在⾮密级政府通信中使⽤,随后该算法在国际上⼴泛流传开来。

需要注意的是,在某些⽂献中,作为算法的DES称为数据加密算法(Data Encryption Algorithm,DEA),已与作为标准的DES区分开来。

DES⼊⼝参数DES算法的⼊⼝参数有三个:Key、Data、Mode。

其中Key为7个字节共56位,是DES算法的⼯作密钥;Data为8个字节64位,是要被加密或被解密的数据;Mode为DES的⼯作⽅式,有两种:加密或解密。

DES基本原则DES设计中使⽤了分组密码设计的两个原则:混淆(confusion)和扩散(diffusion),其⽬的是抗击敌⼿对密码系统的统计分析。

混淆是使密⽂的统计特性与密钥的取值之间的关系尽可能复杂化,以使密钥和明⽂以及密⽂之间的依赖性对密码分析者来说是⽆法利⽤的。

扩散的作⽤就是将每⼀位明⽂的影响尽可能迅速地作⽤到较多的输出密⽂位中,以便在⼤量的密⽂中消除明⽂的统计结构,并且使每⼀位密钥的影响尽可能迅速地扩展到较多的密⽂位中,以防对密钥进⾏逐段破译。

DES与3DES的区别和联系3DES(即Triple DES)是DES向AES过渡的,它使⽤3条56位的密钥对数据进⾏三次加密。

是DES的⼀个更安全的变形。

它以DES为基本模块,通过组合分组⽅法设计出分组加密算法。

⽐起最初的DES,3DES更为安全。

该⽅法使⽤两个密钥,执⾏三次DES算法,加密的过程是加密-解密-加密,解密的过程是解密-加密-解密。

3DES加密过程为:C=Ek3(Dk2(Ek1(P))) 3DES解密过程为:P=Dk1(EK2(Dk3(C))) 采⽤两个密钥进⾏三重加密的好处有: ①两个密钥合起来有效密钥长度有112bit,可以满⾜商业应⽤的需要,若采⽤总长为168bit的三个密钥,会产⽣不必要的开销。

des解密密钥流程

des解密密钥流程一、密钥生成在开始解密密钥之前,首先需要生成解密所需的子密钥。

DES算法将密钥分为左右两部分,每部分各28位,然后根据16轮的迭代过程生成16个子密钥。

具体过程如下:1. 将原始密钥进行置换选择1,得到56位的密钥;2. 将56位的密钥分为左右两部分;3. 对左右两部分分别进行16轮的循环左移操作,得到16个28位的子密钥;4. 将每个子密钥进行置换选择2,得到48位的子密钥。

二、初始置换解密过程的第一步是进行初始置换。

初始置换将输入的密文按照一定的规则重新排列,得到一个新的64位的密文。

具体过程如下:1. 将输入的64位密文按照初始置换表进行重新排列。

三、迭代运算初始置换之后,将得到的64位密文分为左右两部分各32位,分别记为L0和R0。

接下来进行16轮的迭代运算,每轮迭代的过程如下:1. 将R(i-1)作为输入,经过扩展置换得到48位的数据,记为E(R(i-1));2. 将E(R(i-1))与子密钥Ki进行异或运算,得到48位的结果;3. 将异或结果按照S盒进行替换,得到32位的结果;4. 将替换结果经过P置换得到32位的结果;5. 将P置换的结果与L(i-1)进行异或运算,得到Ri;6. 将L(i-1)作为下一轮迭代的R(i-1),将Ri作为下一轮迭代的L(i-1)。

四、逆初始置换经过16轮的迭代运算之后,得到的最终结果为L16和R16,将它们按照逆初始置换表进行重新排列,得到64位的结果。

具体过程如下:1. 将L16和R16按照逆初始置换表进行重新排列。

至此,DES解密密钥的流程完成,得到的结果即为解密后的明文。

总结:DES解密密钥的流程包括密钥生成、初始置换、迭代运算和逆初始置换四个步骤。

密钥生成过程中,通过置换选择1和置换选择2生成16个子密钥。

初始置换将输入的密文按照初始置换表进行重新排列。

迭代运算通过16轮的迭代过程,将输入的密文进行扩展置换、异或运算、S盒替换和P置换,得到最终的结果。

des加密解密算法以及python代码实现

des加密解密算法以及python代码实现DES加密解密算法是一种对称密钥算法,全称为Data Encryption Standard(数据加密标准)。

它是在20世纪70年代中期由IBM研发的,是最经典的块加密算法之一。

DES算法将64位的明文数据按照一定规则进行分组和运算,最终得到64位的密文数据。

其分组长度为64位,密钥长度为56位。

DES 算法主要包含初始置换、16轮迭代加密(轮函数包含有扩展置换、S盒代替变换、P盒置换和异或运算)和逆初始置换三个步骤。

解密过程与加密过程类似,只是轮密钥的应用顺序相反。

下面我们用Python实现DES加密解密算法。

首先,我们需要导入pycryptodomex库,这是一个Python密码学工具库,支持DES算法。

```pythonfrom Crypto.Cipher import DESfrom Crypto.Util.Padding import pad, unpadfrom Crypto.Random import get_random_bytes```接下来,我们可以定义一个DES加密解密类,其中包括了加密和解密的方法。

```pythonclass DESCipher:def __init__(self, key):self.key = keydef encrypt(self, plaintext):cipher = DES.new(self.key, DES.MODE_ECB)padded_plaintext = pad(plaintext.encode(), DES.block_size) ciphertext = cipher.encrypt(padded_plaintext)return ciphertextdef decrypt(self, ciphertext):cipher = DES.new(self.key, DES.MODE_ECB)padded_plaintext = cipher.decrypt(ciphertext)plaintext = unpad(padded_plaintext,DES.block_size).decode()return plaintext```在DESCipher构造函数中,我们将密钥传入,并使用ECB模式创建一个DES对象。

DES算法详细介绍

DES算法详细介绍DES(Data Encryption Standard)即数据加密标准,是一种对称加密算法,于1977年成为美国联邦政府的标准加密算法。

DES算法主要用于保护计算机网络和数据的机密性。

DES算法使用一个称为“密钥”的64位的输入来对输入的64位数据进行加密或解密。

密钥在加密和解密过程中是相同的,这是DES的对称性质。

DES算法工作在分组密码模式下,将64位输入数据分为两个32位的数据块,然后分别进行加密和解密操作,最后再将两个数据块合并。

简单来说,DES加密算法可以分为四个主要步骤:初始置换、加密轮函数、密钥生成和反置置换。

初始置换:首先,将64位的输入数据按照一个特定的排列顺序进行置换,将原始的数据乱序,生成一个新的64位数据。

这个置换的目的是使输入数据更难以被破解,增加了密码的强度。

加密轮函数:接下来,将初始置换得到的数据分割成两个32位的数据块,分别称为左半部分L0和右半部分R0。

然后,通过一系列的加密轮函数对L0和R0进行加密,每个加密轮函数输入32位的左半部分和48位的子密钥,输出32位的结果。

加密轮函数包括扩展置换、异或操作、S 盒代替和P盒置换。

扩展置换:将32位的数据R0按照一种特定的排列扩展成48位,使得每个数据位的重要度更加均衡。

异或操作:将扩展得到的48位数据与子密钥进行按位异或操作,增加密码的复杂度。

S盒代替:将得到的异或结果按照8个6位的分组进行代替操作,也就是将每个6位的分组通过8个不同的S盒进行代替,即将6位的输入映射成4位的输出。

P盒置换:将S盒代替后得到的32位数据做一次置换,打乱数据的顺序。

密钥生成:在加密轮函数中需要使用子密钥进行异或操作。

DES算法通过对64位的密钥进行置换和选择操作,生成16个48位的子密钥。

子密钥的生成是DES算法中一个关键的步骤,也是加密过程中最耗时的步骤之一反置置换:最后,将经过加密轮函数后的数据进行反置置换,得到最终的加密结果。

DES加密与解密过程原理解析

DES加密与解密过程原理解析DES(Data Encryption Standard)是一种对称加密算法,采用相同的秘钥进行加密和解密过程。

该算法由IBM的Horst Feistel设计,于1977年被美国联邦政府采用为标准。

DES算法的加密和解密过程如下:1.密钥生成:DES算法采用56位的密钥作为输入。

首先,将输入的密钥进行奇偶校验,然后每个位的第8、16、24、32、40、48、56位在末尾添加一个奇偶校验位,得到64位密钥。

2.初始置换(IP):明文输入64位数据块,首先进行初始置换操作。

初始置换将数据块中的每一位按照指定的位置进行重新排列。

3.分组操作:初始置换后的数据块分为左右两部分,每部分各为32位。

并对左右两部分进行16轮迭代操作。

4.迭代操作:在每一轮迭代中,将右半部分作为下一轮的左半部分,而右半部分经过两个操作:F函数和异或运算。

5.F函数:F函数接受两个输入,一部分是右半部分32位数据,另一部分是48位的子密钥。

首先,将右半部分进行扩展置换,将32位扩展为48位。

然后,将扩展后的数据与子密钥进行异或运算。

接下来,将结果分为8个6位的块,并将每一块作为S盒(代替盒)的输入。

S盒是8个不同的4x16的置换表,每个输入块选取相应的S盒进行替换,得到新的6位输出。

最后,将8个6位的输出组合成32位的输出。

6.子密钥生成:DES算法使用16个48位的子密钥,并且这些子密钥都是从64位的密钥中生成的。

首先,将64位的密钥进行PC-1置换,得到56位的数据。

然后,将密钥分为两部分,每部分28位,并且对每部分进行左移操作。

左移的位数根据不同的轮数确定,生成循环的子密钥。

最后,对每个循环生成的子密钥进行PC-2置换,得到48位的子密钥。

7.最终置换(IP-1)和输出:经过16轮迭代后,经过F函数和异或运算的结果将再次合并,并且进行最终置换。

最终置换是初始置换的逆置换,将合并的结果按照指定的位置进行重新排列。

DES加密算法与解密(带流程图)

DES加密算法与解密(带流程图)一、DES加密及解密算法程序源代码:#include <iostream>using namespace std;const static char IP_Table[] = { //IP_Table置换58, 50, 42, 34, 26, 18, 10, 2,60, 52, 44, 36, 28, 20, 12, 4,62, 54, 46, 38, 30, 22, 14, 6,64, 56, 48, 40, 32, 24, 16, 8,57, 49, 41, 33, 25, 17, 9, 1,59, 51, 43, 35, 27, 19, 11, 3,61, 53, 45, 37, 29, 21, 13, 5,63, 55, 47, 39, 31, 23, 15, 7};const static char Final_Table[] = { //最终置换40, 8, 48, 16, 56, 24, 64, 32,39, 7, 47, 15, 55, 23, 63, 31,38, 6, 46, 14, 54, 22, 62, 30,37, 5, 45, 13, 53, 21, 61, 29,36, 4, 44, 12, 52, 20, 60, 28,35, 3, 43, 11, 51, 19, 59, 27,34, 2, 42, 10, 50, 18, 58, 26,33, 1, 41, 9, 49, 17, 57, 25};const static char S_Box[8][64] = {//s_box/* S1 */{14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7,0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0,15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13},/* S2 */{15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10,3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10,6, 9, 11, 5,0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15,13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9},/* S3 */{10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8,13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1,13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7,1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12},/* S4 */{7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15,13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9,10, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3,14, 5, 2, 8, 4,3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14},/* S5 */{2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9,14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6,4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14,11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3},/* S6 */{12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11,10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8,9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7,6, 0, 8, 13},/* S7 */{4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1,13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6,1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12},/* S8 */{13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7,1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11}};const static char Rar_Table[] = { //压缩置换14, 17, 11, 24, 1, 5,3, 28, 15, 6, 21, 10,23, 19, 12, 4, 26, 8,16, 7, 27, 20, 13, 2,41, 52, 31, 37, 47, 55,30, 40, 51, 45, 33, 48,44, 49, 39, 56, 34, 53,46, 42, 50, 36, 29, 32};const static char Exp_Table[] = { //扩展置换32, 1, 2, 3, 4, 5,4, 5, 6, 7, 8, 9,8, 9, 10, 11, 12, 13,12, 13, 14, 15, 16, 17,16, 17, 18, 19, 20, 21,20, 21, 22, 23, 24, 25,24, 25, 26, 27, 28, 29,28, 29, 30, 31, 32, 1};const static char P_Table[]={ //P置换16, 7, 20, 21,29, 12, 28, 17,1, 15, 23, 26,5, 18, 31, 10,2, 8, 24, 14,32, 27, 3, 9,19, 13, 30, 6,22, 11, 4, 25};const static char KeyRar_Table[]={57, 49, 41, 33, 25, 17, 9,1, 58, 50, 42, 34, 26, 18,10, 2, 59, 51, 43, 35, 27,19, 11, 3, 60, 52, 44, 36,63, 55, 47, 39, 31, 23, 15,7, 62, 54, 46, 38, 30, 22,14, 6, 61, 53, 45, 37, 29,21, 13, 5, 28, 20, 12, 4};//设置全局变量,16轮密钥bool key[16][48]={{0}};void ByteToBit(bool *Out,char *In,int bits) //字节到位转换函数{int i;for(i=0;i<bits;i++)Out[i]=(In[i/8]>>(i%8))&1;}void BitToByte(char *Out,bool *In,int bits)//位到字节转换函数{int i;for(i=0;i<bits/8;i++)Out[i]=0;for(i=0;i<bits;i++)Out[i/8]|=In[i]<<(i%8);}void Xor(bool *InA,const bool *InB,int length) //按位异或{for(int i=0;i<length;i++)InA[i]^=InB[i];}void keyfc(char *In) //密钥生成函数{int i,j=0,mov,k,m;bool* key0 = new bool[56];bool* keyin = new bool[64];bool temp;ByteToBit(keyin,In,64); //字节到位的转换for(i=0;i<56;i++) //密钥压缩为56位key0[i]=keyin[KeyRar_Table[i]-1];for(i=0;i<16;i++) //16轮密钥产生{if(i==0||i==1||i==8||i==15)mov=1;elsemov=2;for(k=0;k<mov;k++) //分左右两块循环左移{for(m=0;m<8;m++){temp=key0[m*7];for(j=m*7;j<m*7+7;j++)key0[j]=key0[j+1];key0[m*7+6]=temp;}temp=key0[0];for(m=0;m<27;m++)key0[m]=key0[m+1];key0[27]=temp;temp=key0[28];for(m=28;m<55;m++)key0[m]=key0[m+1];key0[55]=temp;}for(j=0;j<48;j++) //压缩置换并储存key[i][j]=key0[Rar_Table[j]-1];}delete[] key0;delete[] keyin;}void DES(char Out[8],char In[8],bool Type)//加密核心程序,Type=0时加密,反之解密{bool* MW = new bool[64];bool* tmp = new bool[32];bool* PMW = new bool[64];bool* kzmw = new bool[48];bool* keytem = new bool[48];bool* ss = new bool[32];int hang,lie,i;ByteToBit(PMW,In,64);for(int j=0;j<64;j++){MW[j]=PMW[IP_Table[j]-1]; //初始置换}bool *Li=&MW[0],*Ri=&MW[32];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1];if(Type==0) //DES加密过程{for(int lun=0;lun<16;lun++){for(i=0;i<32;i++)ss[i]=Ri[i];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1];for(i=0;i<48;i++)keytem[i]=key[lun][i];Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++){hang=kzmw[i*6]*2+kzmw[i*6+5];lie=kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3] *2+kzmw[i*6+4];tmp[i*4+3]=S_Box[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(S_Box[i][(hang+1)*16+lie]/2)%2 ;tmp[i*4+1]=(S_Box[i][(hang+1)*16+lie]/4)%2 ;tmp[i*4]=(S_Box[i][(hang+1)*16+lie]/8)%2;}for(i=0;i<32;i++) //P置换Ri[i]=tmp[P_Table[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文{Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[Final_Table[i]-1];BitToByte(Out,PMW,64); //位到字节的转换}else //DES解密过程{for(int lun=15;lun>=0;lun--){for(i=0;i<32;i++)ss[i]=Ri[i];for(i=0;i<48;i++) //右明文扩展置换kzmw[i]=Ri[Exp_Table[i]-1];for(i=0;i<48;i++)keytem[i]=key[lun][i];Xor(kzmw,keytem,48);/*S盒置换*/for(i=0;i<8;i++){hang=kzmw[i*6]*2+kzmw[i*6+5];lie=kzmw[i*6+1]*8+kzmw[i*6+2]*4+kzmw[i*6+3] *2+kzmw[i*6+4];tmp[i*4+3]=S_Box[i][(hang+1)*16+lie]%2;tmp[i*4+2]=(S_Box[i][(hang+1)*16+lie]/2)%2 ;tmp[i*4+1]=(S_Box[i][(hang+1)*16+lie]/4)%2 ;tmp[i*4]=(S_Box[i][(hang+1)*16+lie]/8)%2;}for(i=0;i<32;i++) //P置换Ri[i]=tmp[P_Table[i]-1];Xor(Ri,Li,32); //异或for(i=0;i<32;i++) //交换左右明文{Li[i]=ss[i];}}for(i=0;i<32;i++){tmp[i]=Li[i];Li[i]=Ri[i];Ri[i]=tmp[i];}for(i=0;i<64;i++)PMW[i]=MW[Final_Table[i]-1];BitToByte(Out,PMW,64); //位到字节的转换}delete[] MW;delete[] tmp;delete[] PMW;delete[] kzmw;delete[] keytem;delete[] ss;}bool RunDes(char *Out, char *In, int datalength, char *Key, bool Type) //加密运行函数,判断输入以及对输入文本8字节分割{if( !( Out && In && Key && (datalength=(datalength+7)&0xfffffff8) ) ) return false;keyfc(Key);for(int i=0,j=datalength%8; i<j; ++i,Out+=8,In+=8)DES(Out, In, Type);return true;}int main(){char* Ki = new char[8];char Enter[]="This is the test of DES!"; char* Print = new char[200];int len = sizeof(Enter);int i_mf;cout << "请输入密钥(8位):" <<"\n"; for(i_mf=0;i_mf<8;i_mf++)cin >> Ki[i_mf];cout << "\n";RunDes(Print,Enter,len,Ki,0);//加密cout << "----加密前----" << "\n";for(i_mf=0;i_mf<len;i_mf++)cout << Enter[i_mf];cout << "\n\n";cout << "----加密后----" << "\n";for(i_mf=0;i_mf<len;i_mf++)cout<<Print[i_mf];cout << "\n\n";//此处进行不同密钥输入测试cout << "请输入密钥(8位):" <<"\n"; for(i_mf=0;i_mf<8;i_mf++)cin >> Ki[i_mf];cout << "\n";RunDes(Enter,Print,len,Ki,1);//解密cout << "----解密后----" << "\n";for(i_mf=0;i_mf<len;i_mf++)cout << Enter[i_mf];cout << endl;delete[] Ki;delete[] Print;return 0;}二、程序编译、运行结果图:三、程序总体框架图:读取待加密文本输入密钥DES 加密显示加密后文本再次输入密钥DES 解密显示解密后文本显示错误解密信息密钥错误密钥正确四、程序实现流程图:Enter = 待加密文本分割Enter ,8字节为一段,不足补加,段数为N 初始化:*Print ,i=0,j=0文本第i 段,转为二进制64位初始置换(IP_Table )文本段分为左右两部分左部分(32位)右部分(32)输入8字节密钥转为二进制64位密钥压缩KeyRar_Table (56位)形成16轮密钥合并形成子密钥(48位)S 置换(S_Box )P 置换(P_Table )左右交换,j++最终置换(Final_Table )J<16扩展置换(Exp_Table )i<N异或异或NoYes存入*Print ,i++DES 加密过程结束,输出Print YesNoDES 解密过程为以上逆过程。

DES加密解密算法

DES算法把64位的明文输入块变为64位的密文输出块,它所使用的密钥也是64位,首先,DES把输入的64位数据块按位重新组合,并把输出分为L0、R0两部分,每部分各长32位,并进行前后置换(输入的第58位换到第一位,第50位换到第2位,依此类推,最后一位是原来的第7位),最终由L0输出左32位,R0输出右32位,根据这个法则经过16次迭代运算后,得到L16、R16,将此作为输入,进行与初始置换相反的逆置换,即得到密文输出。

DES算法的入口参数有三个:Key、Data、Mode。

其中Key为8个字节共64位,是DES算法的工作密钥;Data也为8个字节64位,是要被加密或被解密的数据;Mode为DES的工作方式,有两种:加密或解密,如果Mode为加密,则用Key去把数据Data进行加密,生成Data的密码形式作为DES的输出结果;如Mode为解密,则用Key去把密码形式的数据Data解密,还原为Data的明码形式作为DES的输出结果。

在使用DES时,双方预先约定使用的”密码”即Key,然后用Key去加密数据;接收方得到密文后使用同样的Key解密得到原数据,这样便实现了安全性较高的数据传输。

DES加密算法的过程:1. 对输入的密钥进行变换。

用户的64bit密钥,其中第8,16,24,32,40,48,56,64位是校验位,使得每个密钥都有奇数个1。

所以密钥事实上是56位。

对这56位密钥进行如下表的换位。

57, 49, 41, 33, 25, 17, 9, 1, 58, 50, 42, 34, 26, 18, 10, 2, 59, 51, 43, 35, 27, 19, 11, 3, 60, 52, 44, 36,63, 55, 47, 39, 31, 23, 15, 7, 62, 54, 46, 38, 30, 22, 14, 6, 61, 53, 45, 37, 29, 21, 13, 5, 28, 20, 12, 4,表的意思是第57位移到第1位,第49位移到第2位,...... 以此类推。

DES加密算法详细过程

DES加密算法详细过程DES(Data Encryption Standard)是一种对称加密算法,采用了64位加密块和56位密钥。

下面将详细介绍DES加密算法的过程。

1. 初始置换(Initial Permutation IP):首先,将明文划分为64位的分组,并根据初始置换矩阵IP对分组进行重排。

该矩阵定义了分组中每一位的位置。

2.密钥生成将56位的密钥进行置换选择(Permutation Choice 1,PC-1),根据预定义的置换矩阵将密钥的各个位重新组合,得到56位的置换密钥C0和D0。

接下来,通过循环左移操作(circular left shift)将置换密钥分为两个28位的子密钥C1和D1、左移的位数根据循环左移表格确定。

然后,对C1和D1重复循环左移操作,得到16个子密钥Ci和Di,其中i表示循环次数。

每次循环左移的位数由循环左移表格指定。

最后,通过置换选择2(Permutation Choice 2,PC-2)将Ci和Di 重新置换,得到16个48位的子密钥Ki,即轮密钥。

3.加密过程对明文分组进行初始置换得到L0和R0,分别为32位。

进入16轮加密过程,每轮的操作如下:- 用Ri-1和轮密钥Ki进行扩展置换(Expansion Permutation),将32位扩展为48位。

-将扩展后的结果与轮密钥Ki进行异或操作,得到48位的结果。

-将异或结果分为8个6位的子分组。

- 对每一个子分组进行S盒替代(Substitution Boxes),将6位的输入转换为4位的输出。

-将替代结果连接起来,得到32位的结果。

- 将32位的结果经过P盒置换(Permutation Box)进行重排。

-将P盒置换后的结果与Li-1进行异或操作,得到Ri。

-将Ri和Li-1交换,作为下一轮的输入。

经过16轮的加密过程后,得到R16和L16、将它们连接起来得到64位的分组。

然后,根据初始置换矩阵的逆矩阵IP-1对分组进行逆置换,得到密文。

des加密原理及流程

des加密原理及流程

DES(Data Encryption Standard)是一种对称密码算法,使用相同的密钥进行加密和解密。

它于1977年由IBM开发,并在1983年被美国国家标准与技术研究所(NIST)选为联邦信息处理标准(FIPS)。

DES使用56位密钥对数据进行64位分组的加密。

DES算法的加密原理是基于Feistel结构,该结构分为两个相同的部分,称为左半部分(L0)和右半部分(R0)。

DES的加密流程大致可分为以下几个步骤:

1.密钥生成:

首先,从输入的64位密钥中提取56位,同时通过置换和重复操作生成16个48位的子密钥。

这些子密钥将在加密和解密过程中用于不同的轮数。

2.初始置换(IP):

将输入的64位明文按照密钥表格进行初始置换,将L0和R0分别设置为前32位和后32位。

3.轮数迭代:

DES算法使用了16轮迭代,每一轮结构相同。

第一轮起始时,左半部分(L0)和右半部分(R0)是输入明文的一半。

接下来的每一轮包括以下步骤:

a.将右半部分(Ri-1)作为下一轮的左半部分(Li)。

b.将右半部分(Ri-1)通过扩展置换函数(E盒)进行扩展,扩展后为48位,与轮密钥(Ki)进行异或运算。

c.将异或结果分为8个块,每个块经过S盒代替,替换后的结果再次连结起来,得到32位结果。

d.通过P盒进行置换。

e.将结果与左半部分(Li-1)进行异或运算,得到本轮的右半部分(Ri)。

4.逆初始置换(IP-1):

经过16轮迭代后,得到的R16和L16需要交换位置,并经过逆初始置换操作,得到最终的64位密文。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Feistel 结构图

Feistel结构定义 Feistel结构定义

• 加密: Li = Ri-1; Ri = Li-1⊕F(Ri-1,Ki) • 解密: Ri-1 = Li Li-1 = Ri⊕F(Ri-1,Ki) = Ri⊕F(Li,Ki)

Feistel 的加密 和解密

DES算法的基本结构

置换表(P表)

子密钥的产生

置换选择1

置换选择2和循环左移次数

初始置换(IP)

逆初始置换(IP-1)

DES每轮变换 Li = Ri-1 Ri = Li-1⊕F(Ri-1,Ki) ⊕

F函数

Expansion: 32 S-box: 6 4 Permutation 48

扩展/置换表(ox)

S盒(S-box)(续)

S盒(S-box)(续)