ASA防火墙8.3与7.0各种操作配置区别详解

asa防火墙

在实际配置中nat命令总是与global命令配合使用。 在实际配置中nat命令总是与global命令配合使用。 一个指定外部网络,一个指定内部网络,通过 net_id联系在一起。 net_id联系在一起。 例如: asa(config)#nat (inside) 1 0 0 表示内网的所有主机(0 0)都可以访问由global 表示内网的所有主机(0 0)都可以访问由global 指定的外网。 asa(config)#nat (inside) 1 172.16.5.0 255.255.0.0 表示只有172.16.5.0/16网段的主机可以访问 表示只有172.16.5.0/16网段的主机可以访问 global指定的外网。 global指定的外网。

7、static

配置静态IP地址翻译,使内部地址与外部地址一一对应。 配置静态IP地址翻译,使内部地址与外部地址一一对应。 语法: static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address 其中: internal_if_name表示内部网络接口,安全级别较高,如 internal_if_name表示内部网络接口,安全级别较高,如 inside。 inside。 external_if_name表示外部网络接口,安全级别较低,如 external_if_name表示外部网络接口,安全级别较低,如 outside。 outside。 outside_ip_address表示外部网络的公有ip地址。 outside_ip_address表示外部网络的公有ip地址。 inside_ ip_address表示内部网络的本地ip地址。 ip_address表示内部网络的本地ip地址。 (括号内序顺是先内后外,外边的顺序是先外后内) 括号内序顺是先内后外,外边的顺序是先外后内)

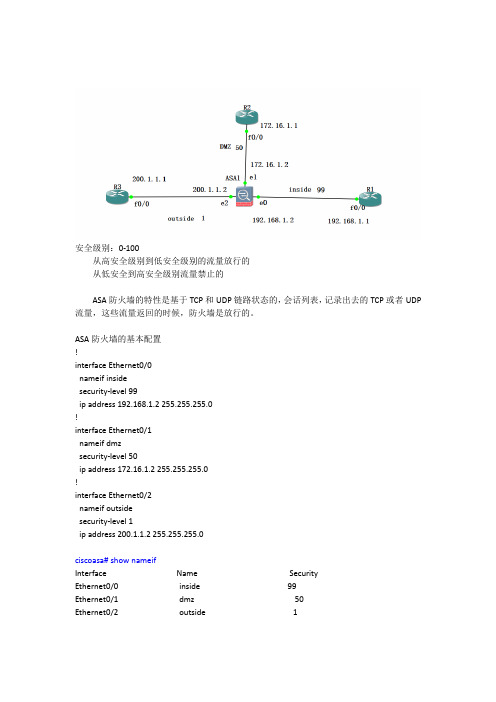

ASA防火墙的基本配置

安全级别:0-100从高安全级别到低安全级别的流量放行的从低安全到高安全级别流量禁止的ASA防火墙的特性是基于TCP和UDP链路状态的,会话列表,记录出去的TCP或者UDP 流量,这些流量返回的时候,防火墙是放行的。

ASA防火墙的基本配置!interface Ethernet0/0nameif insidesecurity-level 99ip address 192.168.1.2 255.255.255.0!interface Ethernet0/1nameif dmzsecurity-level 50ip address 172.16.1.2 255.255.255.0!interface Ethernet0/2nameif outsidesecurity-level 1ip address 200.1.1.2 255.255.255.0ciscoasa# show nameifInterface Name SecurityEthernet0/0 inside 99Ethernet0/1 dmz 50Ethernet0/2 outside 12、路由器上配置配置接口地址路由--默认、静态配置VTY 远程登录R3:interface FastEthernet0/0ip address 200.1.1.1 255.255.255.0no shutdown配置去内网络的路由ip route 192.168.1.0 255.255.255.0 200.1.1.2配置去DMZ区域的路由ip route 172.161.0 255.255.255.0 200.1.1.2配置远程登录VTYR3(config)#line vty 0 2R3(config-line)#password 666R3(config-line)#loginR2:interface FastEthernet0/0ip address 172.16.1.1 255.255.255.0no shutdown配置默认路由IP route 0.0.0.0 0.0.0.0 172.16.1.2配置远程登录VTYR3(config)#line vty 0 2R3(config-line)#password 666R3(config-line)#loginR2:interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0no shutdown配置默认路由IP route 0.0.0.0 0.0.0.0 192.168.1.2配置远程登录VTYR3(config)#line vty 0 2R3(config-line)#password 666R3(config-line)#loginR1可以Telnet R3 ,反过来不行R1不可以ping通R3防火墙放行流量防火墙能放行R3低安全级别的---R1高安全级别区域--Telnet流量ciscoasa(config)# access-list 100 permit tcp host 200.1.1.1 host 192.168.1.1 eq 23应用列表到接口ciscoasa(config)# access-group 100 in interface outside验证:防火墙能放行R3低安全级别的---R1高安全级别区域--ICMP流量ciscoasa(config)# access-list 100 permit icmp host 200.1.1.1 host 192.168.1.1验证。

思科ASA系列防火墙介绍

10

三、CISCO ASA 产品介绍

1、CISCO ASA 特性介绍: (二)

(1)highly flexble and extensible modular security policy framework (MPF) (2)robust VPN services for secure stie-to-site and remote-access connections(IPSEC VPN) (3)clientless and client-based secure sockets layer 11 (SSL) VPN ( SSL VPN)

13

三、CISCO ASA 产品介绍

2、CISCO ASA 类型:(1)CISCO ASA 5505

两种授权方式:base model 和Security Plus Model ► maximum throughput :150Mb/s ► maximum connections :10,000 (25,000 security Plus) ► maximum connections/sec :4,000 ► maximum 3Des/AES throughput :100Mb/s ► maximum VPN session :10 (25 security Plus) 14 ► maximum SSL VPN session: default 2 ,UP to

17

三、CISCO ASA 产品介绍

2、CISCO ASA 类型:(5)其他 ► CISCO ASA 5550 ► CISCO ASA 5580

18

四、 Service modules

• (1)ASA 可以使用Security Services Module (SSM) 扩展功能和特性。 SSM能够安装在5510 / 5520/ 5540 • (2)ASA 支持下列三种模块: • ► Advanced inspection and prevention security services module (AIP SSM) (IPS模块) • ► content security and control security services module (CSC SSM) • ( 防病毒、URL过滤、防垃圾邮件) • ► 4-Port Gigabit Ethernet SSM • (3) PIX 与 ASA区别: • ► SSL VPN • ► SSM • ► VPN clustering and load balancing

ASA防火墙基本配置

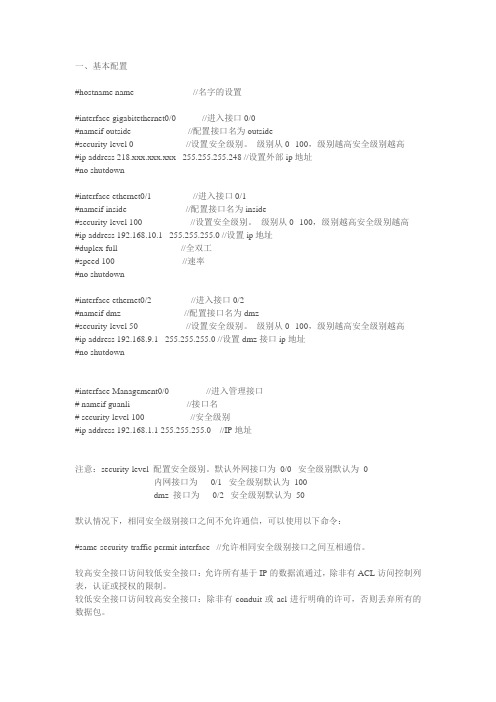

一、基本配置#hostname name //名字的设置#interface gigabitethernet0/0 //进入接口0/0#nameif outside //配置接口名为outside#security-level 0 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 218.xxx.xxx.xxx 255.255.255.248 //设置外部ip地址#no shutdown#interface ethernet0/1 //进入接口0/1#nameif inside //配置接口名为inside#security-level 100 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 192.168.10.1 255.255.255.0 //设置ip地址#duplex full //全双工#speed 100 //速率#no shutdown#interface ethernet0/2 //进入接口0/2#nameif dmz //配置接口名为dmz#security-level 50 //设置安全级别。

级别从0--100,级别越高安全级别越高#ip address 192.168.9.1 255.255.255.0 //设置dmz接口ip地址#no shutdown#interface Management0/0 //进入管理接口# nameif guanli //接口名# security-level 100 //安全级别#ip address 192.168.1.1 255.255.255.0 //IP地址注意:security-level 配置安全级别。

默认外网接口为0/0 安全级别默认为0内网接口为0/1 安全级别默认为100dmz 接口为0/2 安全级别默认为50默认情况下,相同安全级别接口之间不允许通信,可以使用以下命令:#same-security-traffic permit interface //允许相同安全级别接口之间互相通信。

ASA防火墙新版本8.4-工程实用手册

ASA防火墙新版本8.4-工程实用手册注意,现在思科ASA防火墙已经升级到8.4,从8.3开始很多配置都有颠覆性的不同,特别是NAT配置很不一样,使用了object /object-group的新方式这里为了大家工程实施起来方便,特别总结了如下NAT应用,希望能够帮助大家。

ASA 8.3 NAT 转化新语法:Topology :L100 200.0.9.10 R1 ---.2----192.168.1.0----.1---ASA----.1----10.10.10.0---.2---R2 L100 100.1.64.1The order of operations works as configured by each section. In order:1. Manual Nat2. Auto Nat3. After AutoDynamic NAT/PAT场景一:所有内网流量访问外网时都转换为接口的公网地址,此环境适用于仅有一个公网地址的小型办公室。

Object network inside-outside-allSubnet 0.0.0.0 0.0.0.0Nat (inside,outside) dynamic interface原有的语法nat (inside) 1 0 0 global (outside) 1 interface验证:ciscoasa(config)# show nat detailAuto NAT Policies (Section 2)1 (inside) to (outside) source dynamic inside-outside-all interfaceSource - Origin: 0.0.0.0/0, Translated: 10.10.10.1/24ciscoasa(config)# show xlate1 in use, 4 most usedFlags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twiceTCP PAT from inside:192.168.1.2/18523 to outside:10.10.10.1/18124 flags ri idle 0:00:20 timeout 0:00:30ciscoasa(config)# show conn1 in use, 1 most usedTCP outside 100.1.64.1:23 inside 192.168.1.2:18523, idle 0:00:00, bytes 117, flags UIO 场景二所有内网流量访问外网时都转换为特定的公网地址,此环境适用于的小型办公室或分支办公室。

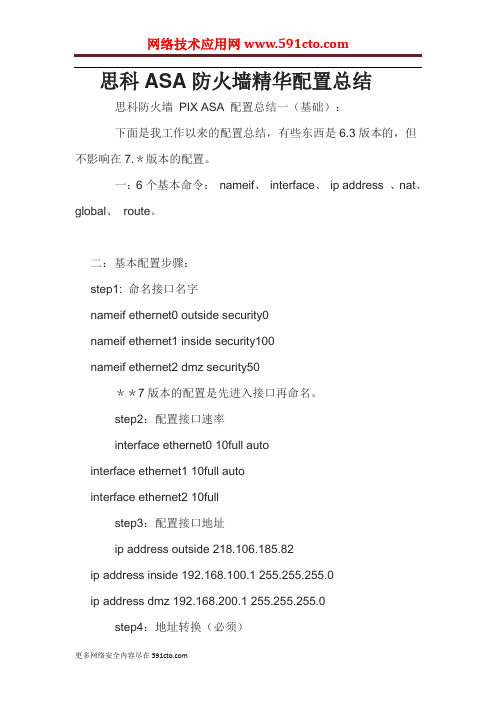

思科ASA防火墙精华配置总结

思科ASA防火墙精华配置总结思科防火墙PIX ASA 配置总结一(基础):下面是我工作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

一:6个基本命令:nameif、interface、ip address 、nat、global、route。

二:基本配置步骤:step1: 命名接口名字nameif ethernet0 outside security0nameif ethernet1 inside security100nameif ethernet2 dmz security50**7版本的配置是先进入接口再命名。

step2:配置接口速率interface ethernet0 10full autointerface ethernet1 10full autointerface ethernet2 10fullstep3:配置接口地址ip address outside 218.106.185.82ip address inside 192.168.100.1 255.255.255.0ip address dmz 192.168.200.1 255.255.255.0step4:地址转换(必须)* 安全高的区域访问安全低的区域(即内部到外部)需NAT 和global;nat(inside) 1 192.168.1.1 255.255.255.0global(outside) 1 222.240.254.193 255.255.255.248***nat (inside) 0 192.168.1.1 255.255.255.255 表示192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映像到公网地址(外网访问内网)则需要static和conduit或者acl.static (inside, outside) 222.240.254.194 192.168.1.240static (inside, outside) 222.240.254.194 192.168.1.240 10000 10后面的10000为限制连接数,10为限制的半开连接数。

自防御网络中 ASA V8.-0防火墙系统配置总结

ASA 8.0/ASDM 6.0测试报告自防御网络实践篇:之《自防御网络中ASA V8.-0防火墙系统配置总结》更多自防御网络中文解决方案:请访问获取相关著作: 自防御网络实践篇:之《自防御网络之中枢神经MARS系统配置总结》自防御网络实践篇:之《自防御网络之DDOS防御系统配置总结》自防御网络实践篇:之《自防御网络之思科全线IPS系统销售配置总结》自防御网络实践篇:之《自防御网络之终端安全防护系统CSA销售配置总结》自防御网络实践篇:之《自防御网络之组合销售策略AIM 配置使用指南》撰写人以及测试人员:赵述志/李嵩/刘杨目录一测试拓扑图 (3)二基础部分 (4)1 Image从7.x 升级到8.x / ASDM 5.x升级到6.x (4)2 通过ASDM登陆设备 (6)3 通过telnet/ssh 访问ASA (11)3.1 telnet (11)3.2 ssh (13)4 设置ASA接口 (15)5 设置静态路由 (17)6 设置NAT (17)6.1动态NAT (17)6.2静态NAT (19)6.2免除NAT (21)7 定义安全策略 (22)8 multi-context 模式 (23)9 透明模式 (27)9.1 设置透明模式 (27)9.2 透明模式下的NAT (28)10 应用层协议检测 (30)10.1 过滤Instant Messengers (31)10.2 过滤long URL (36)10.3 通过QOS对应用进行限速 (42)10.4 对应用程序命令进行过滤 (45)11 对HTTP进行应用过滤 (48)11.1 Filtering Java Applets (48)11.2 filter activeX (51)11.4 基于表达式过滤URL (52)12 High-Availability (57)12.1 active/standby (57)12.2 active/active (58)三高级部分 (63)1 ssl/vpn (63)1.1 Cisco AnyConnect (63)1.2 clienless vpn (72)1.3 thin-client(port-forwarding) vpn (77)2 安全桌面 (81)3 主机扫描 (90)一测试拓扑图二基础部分1 Image从7.x 升级到8.x / ASDM 5.x升级到6.x 对ASA和TFTP server 进行初始设置将IMAGE和ASDM灌入ASA中2 通过ASDM登陆设备3 通过telnet/ssh 访问ASA 3.1 telnet3.2 ssh4 设置ASA接口定义inside 口定义DMZ口5 设置静态路由6 设置NAT 6.1动态NAT6.2静态NAT6.2免除NAT7 定义安全策略注意缺省情况下高安全级别到低安全级别安全策略是允许通过的,所以inside到ouside,DMZ到ouside 不用设置安全策略流量就可以通过此时我们只需要建立outside 到DMZ 的HTTP server (172.16.1.10)的安全策略8 multi-context 模式将管理PC接到M0/0 口添加context 在本例中我们加两个context A和B此时context A 已经配置完毕,context B 的配置方法一样。

ASA防火墙配置

ASA防火墙初始配置1.模式介绍“>”用户模式firewall>enable 由用户模式进入到特权模式password:“#”特权模式firewall#config t 由特权模式进入全局配置模式“(config)#”全局配置模式防火墙的配置只要在全局模式下完成就可以了。

2.接口配置(以5510以及更高型号为例,5505接口是基于VLAN的):interface Ethernet0/0nameif inside (接口的命名,必须!)security-level 100(接口的安全级别)ip address 10.0.0.10 255.255.255.0no shutinterface Ethernet0/1nameif outsidesecurity-level 0ip address 202.100.1.10 255.255.255.0no shut3.路由配置:默认路由:route outside 0 0 202.100.1.1 (0 0 为0.0.0.0 0.0.0.0)静态路由:route inside 192.168.1.0 255.255.255.0 10.0.0.15505接口配置:interface Ethernet0/0!interface Ethernet0/1switchport access vlan 2interface Vlan1nameif insidesecurity-level 100ip address 192.168.6.1 255.255.255.0!interface Vlan2nameif outsidesecurity-level 0ip address 202.100.1.10ASA防火墙NAT配置内网用户要上网,我们必须对其进行地址转换,将其转换为在公网上可以路由的注册地址,防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,Nat配置:firewall(config)# nat (inside) 1 0 0上面inside代表是要被转换得地址,1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,0 0 代表全部匹配(第一个0代表地址,第二个0代表掩码),内部所有地址都回进行转换。

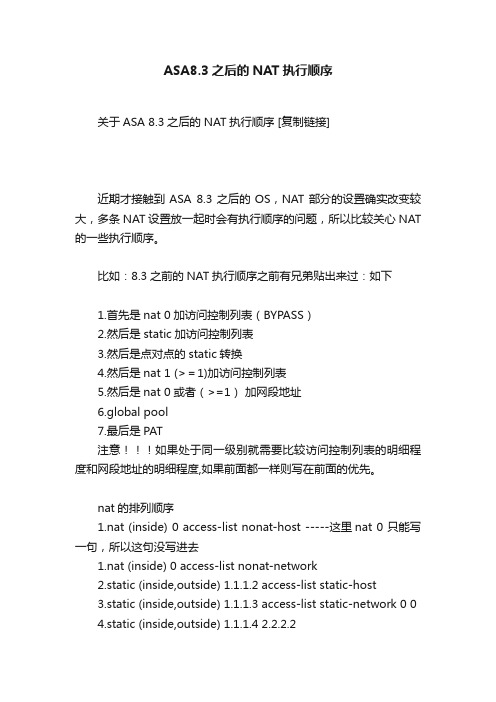

ASA8.3之后的NAT执行顺序

ASA8.3之后的NAT执行顺序关于ASA 8.3之后的NAT执行顺序 [复制链接]近期才接触到ASA 8.3之后的OS,NAT部分的设置确实改变较大,多条NAT设置放一起时会有执行顺序的问题,所以比较关心NAT 的一些执行顺序。

比如:8.3之前的NAT执行顺序之前有兄弟贴出来过:如下1.首先是nat 0加访问控制列表(BYPASS)2.然后是static加访问控制列表3.然后是点对点的static转换4.然后是nat 1 (>=1)加访问控制列表5.然后是nat 0或者(>=1)加网段地址6.global pool7.最后是PAT注意如果处于同一级别就需要比较访问控制列表的明细程度和网段地址的明细程度,如果前面都一样则写在前面的优先。

nat的排列顺序1.nat (inside) 0 access-list nonat-host -----这里nat 0 只能写一句,所以这句没写进去1.nat (inside) 0 access-list nonat-network2.static (inside,outside) 1.1.1.2 access-list static-host3.static (inside,outside) 1.1.1.3 access-list static-network 0 04.static (inside,outside) 1.1.1.4 2.2.2.25.nat (inside) 1 access-list nat-host6.nat (inside) 1 access-list nat-network7.nat (inside) 0 2.2.2.2 255.255.255.255--------注意这里nat 0和下面nat 1的比较时看后面条目的明细程度的,而不是0或者18.nat (inside) 1 2.2.2.0 255.255.255.0 0 09.global(outside) 1 1.1.1.100-1.1.1.20010.global (outside) 1 interface以上执行顺序6.X/7.X都一样然而对于8.3之后的NAT执行顺序也是存在的,比如:object network 192.168.2.0host 192.168.2.1object network 10.0.0.1host 10.0.0.1nat (inside,outside) source dynamic 192.168.2.0 10.0.0.1nat (inside,outside) source dynamic any interface这两条都是动态转换,,其实就是有一个转换成接口IP,一个转换成指定的IP地址。

思科ASA防火墙8.4与7.0配置区别

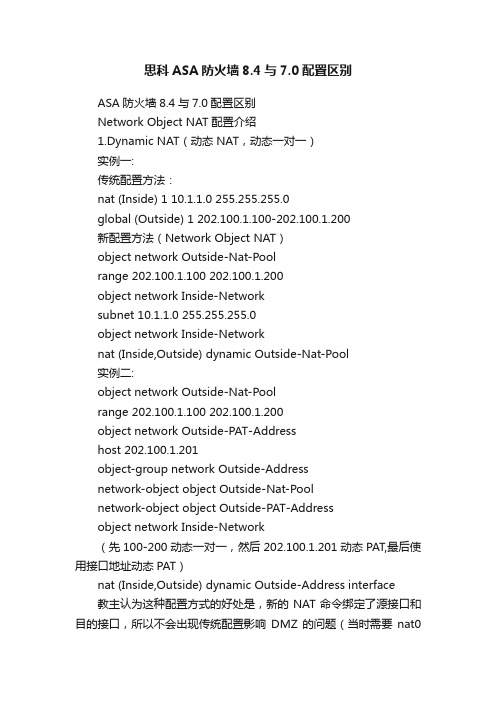

思科ASA防火墙8.4与7.0配置区别ASA防火墙8.4与7.0配置区别Network Object NAT配置介绍1.Dynamic NAT(动态NAT,动态一对一)实例一:传统配置方法:nat (Inside) 1 10.1.1.0 255.255.255.0global (Outside) 1 202.100.1.100-202.100.1.200新配置方法(Network Object NAT)object network Outside-Nat-Poolrange 202.100.1.100 202.100.1.200object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network Inside-Networknat (Inside,Outside) dynamic Outside-Nat-Pool实例二:object network Outside-Nat-Poolrange 202.100.1.100 202.100.1.200object network Outside-PAT-Addresshost 202.100.1.201object-group network Outside-Addressnetwork-object object Outside-Nat-Poolnetwork-object object Outside-PAT-Addressobject network Inside-Network(先100-200动态一对一,然后202.100.1.201动态PAT,最后使用接口地址动态PAT)nat (Inside,Outside) dynamic Outside-Address interface教主认为这种配置方式的好处是,新的NAT命令绑定了源接口和目的接口,所以不会出现传统配置影响DMZ的问题(当时需要nat0+ acl来旁路)2.Dynamic PAT (Hide)(动态PAT,动态多对一)传统配置方式:nat (Inside) 1 10.1.1.0 255.255.255.0global(outside) 1 202.100.1.101新配置方法(Network Object NAT)object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network Outside-PAT-Addresshost 202.100.1.101object network Inside-Networknat (Inside,Outside) dynamic Outside-PAT-Addressornat (Inside,Outside) dynamic 202.100.1.1023.Static NAT or Static NAT with Port Translation(静态一对一转换,静态端口转换)实例一:(静态一对一转换)传统配置方式:static (Inside,outside) 202.100.1.101 10.1.1.1新配置方法(Network Object NAT)object network Static-Outside-Addresshost 202.100.1.101object network Static-Inside-Addresshost 10.1.1.1object network Static-Inside-Addressnat (Inside,Outside) static Static-Outside-Addressornat (Inside,Outside) static 202.100.1.102实例二:(静态端口转换)传统配置方式:static (inside,outside) tcp 202.100.1.102 2323 10.1.1.1 23新配置方法(Network Object NAT)object network Static-Outside-Addresshost 202.100.1.101object network Static-Inside-Addresshost 10.1.1.1object network Static-Inside-Addressnat (Inside,Outside) static Static-Outside-Address service tcp telnet 2323 ornat (Inside,Outside) static 202.100.1.101 service tcp telnet 23234.Identity NAT传统配置方式:nat (inside) 0 10.1.1.1 255.255.255.255新配置方法(Network Object NAT)object network Inside-Addresshost 10.1.1.1object network Inside-Addressnat (Inside,Outside) static Inside-Addressornat (Inside,Outside) static 10.1.1.1Twice NAT(类似于Policy NAT)实例一:传统配置:access-list inside-to-1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1access-list inside-to-202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1 nat (inside) 1 access-list inside-to-1 nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static dst-1 dst-1nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static dst-202 dst-202实例二:传统配置:access-list inside-to-1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1access-list inside-to-202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1nat (inside) 1 access-list inside-to-1nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102static (outside,inside) 10.1.1.101 1.1.1.1static (outside,inside) 10.1.1.102 202.100.1.1新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network map-dst-1host 10.1.1.101object network map-dst-202host 10.1.1.102nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static map-dst-1 dst-1nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static map-dst-202 dst-202实例三:传统配置:access-list inside-to-1 permit tcp 10.1.1.0 255.255.255.0 host 1.1.1.1 eq 23access-list inside-to-202 permit tcp 10.1.1.0 255.255.255.0 host 202.100.1.1 eq 3032 nat (inside) 1 access-list inside-to-1 nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0object service telnet23service tcp destination eq telnetobject service telnet3032service tcp destination eq 3032nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static dst-1 dst-1 service telnet23 telnet23 nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static dst-202 dst-202 service telnet3032 telnet3032 Main Differences Between Network Object NAT and Twice NAT(Network Object NAT和Twice NAT的主要区别)How you define the real address.(从如何定义真实地址的角度来比较)–Network object NAT—You define NAT as a parameter for a network object; the network object definition itself provides the real address. This method lets you easily add NAT to network objects. The objects can also be used in other parts of your configuration, for example, for access rules or even in twice NAT rules.–Twice NAT—You identify a network object or network object group for both the real andmapped addresses. In this case, NAT is not a parameter of the network object; the network object or group is a parameter of the NAT configuration. The ability to use a network objectgroup for the real address means that twice NAT is more scalable.<为真实和映射后地址定义network object或者network object group。

ASA防火墙配置命令注释

name 172.16.0.0 Client description neibujisuanji//把ip地址进行文字命名,可以在acl里调用的时候用命名来代替地址。

name 172.16.136.11 a-136.11// 例如将172.16.136.11 用命名“a-136.11”来替代,a代表接入层。

name 172.16.101.30 a-101.30name 172.16.101.0 jisuanjishi description jisuanjishiname 172.16.153.161 a-153.161name 172.16.153.162 a-153.162name 172.16.153.163 a-153.163name 172.16.147.78 a-147.78name 172.16.101.54 a-101.54name 172.16.153.160 a-153.160name 172.16.153.164 a-153.164name 172.16.153.26 a-153.26name 172.16.101.12 a-101.12name 202.106.73.101 pat_testname 172.16.143.55 guke-caixuname 172.16.101.32 specialusename 172.16.133.40 yaopinbuliangname 172.16.146.189 a-146.189name 172.16.101.50 tempname 172.16.130.68 sunkainame 211.103.242.13 pla-libaryname 172.16.103.213 zjpname 172.16.134.187 zzjname 172.16.185.21 guojihuiyi description chengpengdns-guard!interface Ethernet0/0nameif outsidesecurity-level 0//设置接口名称,并指定安全级别,安全级别取值范围为1~100,数字越大安全级别越高。

思科ASA和PIX防火墙配置手册

10.2配置基于linux的syslog-ng服务器29

10.3配置基于Windows的syslog服务器30

10.4路由器下syslog支持的配置30

10.5交换机下syslog支持的配置31

10.6 PIX防火墙下syslog支持的配置32

10.7 VPN Concentrator下syslog支持的配置33

PIX 7.x

Firewall(config)# interface hardware_id[.subinterface]

Firewall(config-if)# nameif if_name

Firewall(config-if)# security-level level

注:Pix 7.x和FWSM 2.x开始支持不同接口有相同的security level,前提是全局配置模式下使用same-security-traffic permit inter-interface命令。

宣告该接口为缺省路由Firewall(config)# rip if_name default version [1 | 2 [authentication [text | md5 key key_id]]

配置OSPF

定义OSPF进程Firewall(config)# router ospf pid

启用PRF防止地址欺骗Firewall(config)# ip verify reverse-path interface if_name

配置静态路由Firewall(config)# route if_name ip_address netmask gateway_ip [metric]

配置RIP

ASA-NAT8.3后

配置场景实验:ASA:interface GigabitEthernet1nameif outsidesecurity-level 0ip address 202.100.1.10 255.255.255.0 no shutdown!interface GigabitEthernet2nameif insidesecurity-level 100ip address 192.168.1.10 255.255.255.0 no shutdown!interface GigabitEthernet3 nameifdmzsecurity-level 50ip address 172.16.1.10 255.255.255.0 no shutdownR1:interface FastEthernet0/0ip address 202.100.1.1 255.255.255.0 no shutdownR2:interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0 no shutdownip route 0.0.0.0 0.0.0.0 192.168.1.10R3:interface FastEthernet0/0ip address 172.16.1.1 255.255.255.0 no shutdownip route 0.0.0.0 0.0.0.0 172.16.1.10动态一对一转换ASA:object network REAL-SRCsubnet 192.168.1.0 255.255.255.0 object network NAT-POOLrange 202.100.1.100 202.100.1.200!object network REAL-SRCnat (inside,outside) dynamic NAT-POOLR2(config)#line vty 0 4R2(config-line)#no login注1:object network REAL-SRC 下两句话可以连打,但show run 会看到subnet/host/range与nat会分别在两个相同名称的object network 下显示,中间被其他配置隔开,变成:ASA# sh run objectobject network REAL-SRCsubnet 192.168.1.0 255.255.255.0object network NAT-POOLrange 202.100.1.100 202.100.1.200ASA# shrunnat!object network REAL-SRCnat (inside,outside) dynamic NAT-POOL注2:从R2 telnet R1 (192.168.1.1 telnet 202.100.1.1)可能看到如下现象:R2#telnet 202.100.1.1Trying 202.100.1.1 ...% Connection timed out; remote host not respondingR2#telnet 202.100.1.1Trying 202.100.1.1 ... Open先失败一次,再次发起就成功了,原因是转换后的地址池中地址(如202.100.1.100),在R1回包时缺少ARP缓存,需要现时解析。

思科ASA防火墙配置

思科ASA防火墙配置要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address 其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

ASA_8.3基本配置

ASA_8.3基本配置1.ASDM图形界面基本配置步骤:1)在asa上面开启hhtps服务,命令如下:ciscoasa(config)# http server enable(开启http服务)ciscoasa(config)# http 10.10.0.0 255.255.0.0 inside(指定可网管的地址,必须配置,不然无法网管)ciscoasa(config)# aaa authentication http console LOCAL(为asdm网管启用AAA认证,LOCAL为内建的AAA服务器的名字,采用本地认证,名字区分大小写;console只是一个关键字不是console口) 2)给asa配置管理地址,命令如下:ciscoasa(config)# interface e 0/1ciscoasa(config-if)# nameif insideciscoasa(config-if)# ip add 10.10.10.10 255.255.255.0ciscoasa(config-if)# no shutdown3)配置管理asa的用户名密码,命令如下:ciscoasa(config)#username admin password admin privilege 15 4)使用火狐浏览器在地址栏输入asa的管理地址,如下:https://10.10.10.10根据提示安装java,进入asdm管理界面。

注意:java安装完后,重新输入上面地址,运行asdm可能会提示java安全阻止该程序运行的问题。

解决办法是到java安全设置里面把上述地址加入可信任站点里面。

步骤:控制面板→程序→java→安全→编辑站点列表→输入https://10.10.10.10→添加。

2.ASA初始化配置1)配置SSH远程登录命令:ciscoasa(config)#crypto key generate rsa modulus 1024 //指定rsa系数的大小,这个值越大,产生rsa的时间越长,cisco推荐使用1024.ciscoasa(config)#write mem //保存刚刚产生的密钥ciscoasa(config)#ssh 0.0.0.0 0.0.0.0 outside //0.0.0.0 0.0.0.0 表示任何外部主机都能通过SSH访问outside接口ciscoasa(config)username admin password admin privilege 15 //为SSH登录配置账密ciscoasa(config)#aaa authentication ssh console LOCAL //为ssh登录启用aaa认证采用本地数据库认证2)给接口命名并指定ip地址和安全级别说明:①安全级别相同接口之间的流量默认不通,可配置放行,命令如下:ciscoasa(config)# same-security-traffic permit inter-interface(放行安全级别相同接口之间的流量)ciscoasa(config)# same-security-traffic permit intra-interface (放行从一个接口先进然后又从同一个接口出的流量)②从安全级别高的到低的流量为outbound流量,默认放行;从低安全级别到高安全级别的流量为inbound流量,默认阻塞。

思科ASA防火墙VPDN拨号配置命令整理

1.9 debug命令。

“[no] debug pppoe event | error | packet”

二、 L2TP的配置

2.1 在开始L2TP的配置之前,先要配置ipsec(此处省略了IPsec的许多细节配置)

2.7.3 指定Tunnel组的记账方式(在Tunnel组通用属性配置视图下)

accounting-server-group aaa_server_group server_group为使用 “aaa-server” 命令创建的AAA服务器组。

同上面介绍的指定认证组,此处为Tunnel组指定记账(accounting)使用的AAA服务器。

2.7.1 关联Tunnel组和策略组(在Tunnel组通用属性配置视图下)

default-group-policy name

Example:

hostname(config-tunnel-general)# default-group-policy sales_policy

2.7.2 设置Tunnel组的认证方式(在Tunnel组通用属性配置视图下)

crypto ipsec transform-set trans_name mode transport

Example:

hostname(config)# crypto ipsec transform-set trans_name mode transport

2.3 设置一个L2TP/IPsec的组策略

ms-chap-v2 Enable ppp authentication protocol MS-CHAP version 2

ciscoASA防火墙怎么样配置

cisco ASA防火墙怎么样配置cisco ASA 防火墙你知道怎么样配置吗?小编来教你!下面由店铺给你做出详细的cisco ASA 防火墙配置介绍!希望对你有帮助!cisco ASA 防火墙配置介绍一:5510里BUN没啥意思,5510-BUN-K9就比5510-K8多了3DES 和AES加密,但是你现在购买K8是可以免费升K9的AIP是绑定IPS入侵检测的。

其他的基本都是绑定许可和功能,可以通过命令show ver看出区别包括IPS功能的,邮件过滤/URL过滤的,防病毒的,高级用户准入的等等。

cisco ASA 防火墙配置介绍二:ASA有几个特点:1.就是你内网接口下的网段是ping不通outside口地址的2.并且,你外网的网段也是绝对ping不通你inside接口的地址的哪怕你写ACL permit ip any any都是没用的。

这个是防火墙的算法导致的,所以你这个需求是没有办法实现的并且outside口是不允许使用telnet来登陆的,但是允许使用SSH登陆cisco ASA 防火墙配置介绍三:1.asa防火墙的密码可以破解的。

配置很简单发给你ASA5500防火墙:在ASA启动过程中按 CTRL+BREAK键后,进入:rommon #0> confregCurrent Configuration Register: 0x00000001Configuration Summary:boot default image from FlashDo you wish to change this configuration? y/n [n]: nrommon #1> confreg 0x41Update Config Register (0x41) in NVRAM...rommon #2> bootLaunching BootLoader...Boot configuration file contains 1 entry.Loading disk0:/ASA_7.0.bin... Booting...Ignoring startup configuration as instructed by configuration register.Type help or '?' for a list of available commands.hostname> enablePassword:hostname# configure terminalhostname(config)# copy startup-config running-configDestination filename [running-config]?Cryptochecksum(unchanged): 7708b94c e0e3f0d5 c94dde05 594fbee9892 bytes copied in 6.300 secs (148 bytes/sec)hostname(config)# enable password NewPasswordhostname(config)# config-register 0x1hostname#copy run start到次为止密码恢复完成.2.安全策略主要就是acl访问列表的控制。

思科ASA系列防火墙NAT解析

思科ASA系列防火墙NAT解析网络地址转换(NAT, Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

防火墙都运行NAT,主要原因是:公网地址不够使用;隐藏内部IP 地址,增加安全性;允许外网主机访问DMZ。

动态NAT和PAT在图1中,内部主机访问外网和DMZ时,都需要转换源地址,配置方法如下:FW(config)# nat (inside) 1 10.0.1.0 255.255.255.0指定需要转换的源地址。

其NAT ID为1。

用于匹配global命令中的NAT ID。

FW(config)# global (outside) 1 61.136.150.10-61.136.150.20指定用于替代源地址的地址池。

其NAT ID为“1”,表明内口NAT ID为1的地址将被替换为地址池中的地址。

该方式即为动态NAT。

FW(config)# global (dmz) 1 10.0.2.20指定用于替代源地址的唯一地址。

其NAT ID为“1”,表明内口NAT ID为1的地址都将被替换为同一地址(10.0.2.20)。

该方式即为动态PAT。

收到来自内网的IP包后,防火墙首先根据路由表确定应将包发往哪个接口,然后执行地址转换。

静态NAT在图1中,为使外部用户可访问DMZ中的服务器,除适当应用ACL外,还需将服务器的IP地址(10.0.2.1)映射(静态转换)为公网地址(如61.136.151.1),静态转换命令如下:FW (config)# static (dmz,outside) 61.136.151.1 10.0.2.1 netmask255.255.255.255本例中子网掩码为255.255.255.255,表示只转换一个IP地址。

若参数形如“10.0.2.0 61.136.151.0 netmask 255.255.255.0”,则表示要完成一个子网到另一个子网的静态转换。

ASA-老版与新版本-NAT的配置方法与比较

ASA-老版与新版本-NAT的配置方法与比较ASA 8.3 以后,NAT 算是发生了很大的改变,之前也看过 8.4 的 ASA,改变的还有 VPN,加入了 Ikev2 。

MPF 方法加入了新的东西,QOS 和策略都加强了,这算是 cisco 把 CCSP 的课程改为 CCNP Security 的改革吧!拓扑图就是上面的,基本配置都是一样,地址每个路由器上一条默认路由指向 ASA。

基本通信没问题,关于8.3 以后推出了两个概念,一个是network object 它可以代表一个主机或者子网的访问。

另外一个是 service object,代表服务。

1.地址池的形式的 NAT 配置老版本代表一个 12.1.1.0 的地址池转换成 200.200.200.3-200.200.200.254 一对一的转换nat (inside) 1 12.1.1.0 255.255.255.0global (outside) 1 200.200.200.3-200.200.200.254新版本 (Network object NAT)ciscoasa(config)# object network insideciscoasa(config-network-object)# subnet 12.1.1.0 255.255.255.0ciscoasa(config-network-object)# exitciscoasa(config)# object network outside-poolciscoasa(config-network-object)# range 200.200.200.3 200.200.200.254ciscoasa(config-network-object)# exitciscoasa(config)# object network insideciscoasa(config-network-object)# nat (inside,outside) dynamic outside-pool其实,刚开始接触也挺不习惯的,不过弄懂了就习惯了,它的意思是先定义两个object,一个用于代表转换前的地址范围,一个是转化后的地址范围,最后在转换前的 object 进行调用转化后的 object。

思科ASA防火墙基本配置

思科ASA防火墙基本配置Fire Wall 防火墙,它是一种位于内部网络与外部网络之间的网络安全系统,当然,防火墙也分软件防火墙与硬件防火墙。

硬件防火墙又分为:基于PC架构与基于ASIC芯片今天来聊一聊思科的硬件防火墙 Cisco ASACisco ASA 防火墙产品线挺多:Cisco ASA5505 Cisco ASA5510 Cisco ASA5520 Cisco ASA5540 Cisco ASA5550 等等ASA 的基本配置步骤如下:配置主机名、域名hostname [hostname]domain-name xx.xxhostname Cisco-ASA 5520domain-name 配置登陆用户名密码password [password]enable password [password]配置接口、路由interface interface_namenameif [name]name 有三种接口类型 insdie outside dmzsecurity-level xx(数值)数值越大接口安全级别越高注:默认inside 100 ,outside 0 ,dmz 介于二者之间静态路由route interface_number network mask next-hop-addressroute outside 0.0.0.0 0.0.0.0 210.210.210.1配置远程管理接入Telnettelnet {network | ip-address } mask interface_nametelnet 192.168.1.0 255.255.255.0 insidetelnet 210.210.210.0 255.255.255.0 outsideSSHcrypto key generate rsa modulus {1024| 2048 }指定rsa系数,思科推荐1024ssh timeout minutesssh version version_numbercrypto key generate rsa modulus 1024ssh timeout 30ssh version 2配置 ASDM(自适应安全设备管理器)接入http server enbale port 启用功能http {networdk | ip_address } mask interface_nameasdm image disk0:/asdm_file_name 指定文件位置username user password password privilege 15NATnat-controlnat interface_name nat_id local_ip maskglobal interface_name nat_id {global-ip [global-ip] |interface} nat-controlnat inside 1 192.168.1.0 255.255.255.0global outside 1 interfaceglobal dmz 1 192.168.202.100-192.168.202.150ACLaccess-list list-name standad permit | deny ip maskaccess-list list-name extendad permit | deny protocol source-ip mask destnation-ip mask portaccess-group list-name in | out interface interface_name如果内网服务器需要以布到公网上staic real-interface mapped-interface mapped-ip real-ipstaic (dmz,outside) 210.210.202.100 192.168.202.1 保存配置wirte memory清除配置clear configure (all)【思科ASA防火墙基本配置】。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Network Object NAT配置介绍1.Dynamic NAT(动态NAT,动态一对一)实例一:传统配置方法:nat (Inside) 1 10.1.1.0 255.255.255.0global (Outside) 1 202.100.1.100-202.100.1.200新配置方法(Network Object NAT)object network Outside-Nat-Poolrange 202.100.1.100 202.100.1.200object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network Inside-Networknat (Inside,Outside) dynamic Outside-Nat-Pool实例二:object network Outside-Nat-Poolrange 202.100.1.100 202.100.1.200object network Outside-PAT-Addresshost 202.100.1.201object-group network Outside-Addressnetwork-object object Outside-Nat-Poolnetwork-object object Outside-PAT-Addressobject network Inside-Network(先100-200动态一对一,然后202.100.1.201动态PAT,最后使用接口地址动态PAT)nat (Inside,Outside) dynamic Outside-Address interface教主认为这种配置方式的好处是,新的NAT命令绑定了源接口和目的接口,所以不会出现传统配置影响DMZ的问题(当时需要nat0 + acl来旁路)2.Dynamic PAT (Hide)(动态PAT,动态多对一)传统配置方式:nat (Inside) 1 10.1.1.0 255.255.255.0global(outside) 1 202.100.1.101新配置方法(Network Object NAT)object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network Outside-PAT-Addresshost 202.100.1.101object network Inside-Networknat (Inside,Outside) dynamic Outside-PAT-Addressornat (Inside,Outside) dynamic 202.100.1.1023.Static NAT or Static NAT with Port Translation(静态一对一转换,静态端口转换)实例一:(静态一对一转换)传统配置方式:static (Inside,outside) 202.100.1.101 10.1.1.1新配置方法(Network Object NAT)object network Static-Outside-Addresshost 202.100.1.101object network Static-Inside-Addresshost 10.1.1.1object network Static-Inside-Addressnat (Inside,Outside) static Static-Outside-Addressornat (Inside,Outside) static 202.100.1.102 <dns>实例二:(静态端口转换)传统配置方式:static (inside,outside) tcp 202.100.1.102 2323 10.1.1.1 23新配置方法(Network Object NAT)object network Static-Outside-Addresshost 202.100.1.101object network Static-Inside-Addresshost 10.1.1.1object network Static-Inside-Addressnat (Inside,Outside) static Static-Outside-Address service tcp telnet 2323 ornat (Inside,Outside) static 202.100.1.101 service tcp telnet 23234.Identity NAT传统配置方式:nat (inside) 0 10.1.1.1 255.255.255.255新配置方法(Network Object NAT)object network Inside-Addresshost 10.1.1.1object network Inside-Addressnat (Inside,Outside) static Inside-Addressornat (Inside,Outside) static 10.1.1.1Twice NAT(类似于Policy NAT)实例一:传统配置:access-list inside-to-1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1access-list inside-to-202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1nat (inside) 1 access-list inside-to-1nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static dst-1 dst-1nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static dst-202 dst-202 实例二:传统配置:access-list inside-to-1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1access-list inside-to-202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1nat (inside) 1 access-list inside-to-1nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102static (outside,inside) 10.1.1.101 1.1.1.1static (outside,inside) 10.1.1.102 202.100.1.1新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network map-dst-1host 10.1.1.101object network map-dst-202host 10.1.1.102nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static map-dst-1 dst-1nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static map-dst-202 dst-202 实例三:传统配置:access-list inside-to-1 permit tcp 10.1.1.0 255.255.255.0 host 1.1.1.1 eq 23access-list inside-to-202 permit tcp 10.1.1.0 255.255.255.0 host 202.100.1.1 eq 3032nat (inside) 1 access-list inside-to-1nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0object service telnet23service tcp destination eq telnetobject service telnet3032service tcp destination eq 3032nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static dst-1 dst-1 service telnet23 telnet23nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static dst-202 dst-202 service telnet3032 telnet3032Main Differences Between Network Object NAT and Twice NAT(Network Object NAT和Twice NAT的主要区别)How you define the real address.(从如何定义真实地址的角度来比较)– Network object NAT—You define NAT as a parameter for a network object; the network object definition itself provides the real address. This method lets you easily add NAT to network objects. The objects can also be used in other parts of your configuration, for example, for access rules or even in twice NAT rules.<NAT是network object的一个参数,network object定义自己为真实地址。