Aruba AC健康检查手册V0 1

Aruba基本配置指导手册

Aruba基本配置指导手册Aruba无线网络基本配置一、无线方案设计 (2)1.1.无线网络拓扑图及组网设计........................................................... 错误!未定义书签。

1.1.1工程实施网络拓扑图............................................................ 错误!未定义书签。

1.1.2无线网络设计描述................................................................ 错误!未定义书签。

1.2无线网络设备的部署设计............................................................... 错误!未定义书签。

1.2.1无线控制器的部署................................................................ 错误!未定义书签。

1.2.2无线接入点AP的部署......................................................... 错误!未定义书签。

1.3网络VLAN 和IP地址规划 ........................................................... 错误!未定义书签。

1.3.1无线控制器VLAN 和IP地址规划 .................................... 错误!未定义书签。

1.3.2无线接入点AP的IP地址及VLAN规划 .......................... 错误!未定义书签。

1.3.3无线用户VLAN及IP地址规划 ......................................... 错误!未定义书签。

Aruba AC健康检查手册V0 1

Aruba AC健康检查手册中国移动通信集团公司文档版本:V0.1文档状态: 草案文档说明:本文档针对Aruba AC设备健康检查手册,对Aruba AC的健康检查将遵循本文进行(本文档编号依照以下原则进行:x.y.z x: 大版本更新,文档结构变化,0表示草案y: 具体方案的更改,部分内容的修正z: 文字修改,奇数为包含对上一版修改记录的稿子偶数为对上修改稿的定稿)文档修订历史目录第1章健康检查手册使用说明 (5)第2章基本运行情况及管理性检查 (6)第3章硬件运行情况 (8)第4章接口运行情况 (9)第5章wlan业务运行情况 (10)第6章AC设备冗余备用情况 (12)附录一健康检查结果记录表 (13)附录1.1健康检查结果汇总表 (13)附录1.2健康检查结果详表 (13)关键词:Aruba,AC,Wlan,健康检查摘要:本文提供了针对Aruba AC设备健康检查方法和标准,能够有助于加强对ArubaAC运行维护。

缩略语清单:AC:Access Control, wlan网络中接入控制器,用户管理AP及无线用户AP:Access point,无线接入点,用于为无线用户提供无线网络的接入。

wlan 网络中的边缘设备参考资料清单:[1] 《Aruba AC 用户手册》,Aruba Networks Technology (China) Co., Ltd.[2] 《Aruba AC 安装手册》,Aruba Networks Technology (China) Co., Ltd.[3] 《Aruba AC 后插版配置指导手册》,Aruba Networks Technology (China) Co.,Ltd.[4] 《Aruba AC 业务平台配置手册》,Aruba Networks Technology (China) Co.,Ltd.第1章健康检查手册使用说明1、本手册适用产品:Aruba AC,具体型号包括MC8K-Z700,MC8K-Z9002、本手册涉及检查指令和检查标准等,如无特别说明均在业务平台命令行模式下。

全科亚健康智能检测仪使用说明书解读

第一章全息生物电健康检测仪工作原理全息生物电检测仪波及医学、生物信息学、电子工程学等多个学科。

运用先进的电子设施采集人体经穴生物电流,汇总到中心数据库进行剖析,返回数据信息供应综合判读,对被测者的健康状况和主要问题做出剖析判断,并提出规范的防治建议。

其拥有全面、无创、适用、简易、快捷、经济、易于推行普及等特色和优势。

在短时间内实现重要疾病的潜藏期预警,多种疑难病症的病因追踪。

大到有没有癌症危机;血糖和胆固醇能否过高;心血管能否闭塞;有没有中风危机;有没有结石状况;肝功能能否正常;脊椎能否异样,小到体内细菌病毒状况;环境污染之各种毒素(重金属、食品增加剂、电磁波辐射等)有否构成威迫;孩子体内的微量元素能否正常等等都能够洞悉得清清楚楚。

任何一种疾病都有一个从量变到质变的过程,传统医疗系统只有当病变细胞发展到必定的程度才能发现,但此时人体的病变已经特别严重。

我们的检测项目特别多,基本波及到人体健康的方方面面,包含内分泌系统、免疫系统、呼吸系统、血液循环系统、神经系统、生殖系统、运动系统、泌尿系统等等系统所包含的诸多项,还可以够对亚健康及疾病病因进行查问等。

如:糖尿病是何种原由以致,真切做到对症治疗。

一般来说,在多种检测项目中血液酸碱度检测和脊椎神经系统检测是丈量人体基础健康的最重要的项目,现代人的多种重要疾病基本上是由上述双方面的原由惹起的。

当今科技之发展令人惊叹不已,科学家可从一个细胞复制出一只羊,也能藉一根头发验出某人之遗传基因。

而医学与美容科技之发展,在先进电脑的辅助下,更是与日俱增。

欧美医学界已展望:电脑医生时代已经到临。

此仪器现宽泛被欧美各先进国家之医院所采纳,其功能之先进,远远当先传统化验所所采纳之生化仪器,能供应快速、正确、安全而全面性的健康状况参照数据,是预防医学的一项大打破。

此仪器应用物理学之基础,联合电脑超速运算之帮助,在无需脑扫描、照 X 光、及抽血验尿之状况下,便能于数分钟内检测出患者身体健康数据。

ARUBA AC实验(PSK、PORTAL、MAC和802.1X认证)

ARUBA AC实验(PSK、PORTAL、MAC和802.1X认证)2020-4-27作者:J|NQQ:342774473Aruba AC实验(PSK、PORTAL、MAC和802.1X认证)一、实验拓扑图二、无线控制器初始化配置三、 电脑设置手动IP 与无线控制器互联。

四、增加VLAN、无线控制器管理IP(192.168.53.107)和IPSET认证允许。

五、添加192.168.53.250默认路由。

六、添加VLAN默认网关七、添加DHCP服务器和网段八、新建无线组(HM和ZP)九、新建Guest无线配置文件(PSK+PORTAL认证VLAN10)9.1新建Guest角色配置9.2新建Guest AAA配置9.3新建Gues VAP配置9.4在VAP配置增加Guest 无线SSID9.5关联Guest VAP 无线VLAN9.6添加vlan nat 访问外网9.8添加Potal认证关联9.9建立内部用户测试Portal认证。

9.10设置Portal认证跳转页面和自动跳转时间十、新建Staff无线配置文件(802.1X认证VLAN20)10.1新建Staff角色配置10.2添加Radius服务器和Radius组10.3添加L2 802.1X配置文件10.4添加Staff AAA配置10.5添加VLAN NAT10.6新建Staff VAP 文件10.7新建Staff VAP 的SSID文件10.8关联Staff无线VLAN十一、新建VIP无线配置文件(MAC+PORTAL认证VLAN30)11.1新建VIP角色配置11.2新建VIP AAA配置11.3新建VIP VAP配置11.4新建VIP SSID配置11.5新建VLAN NAT11.6绑定电脑MAC地址11.6新建和绑定VIP角色PORTAL文件十二、新建Fasion无线配置文件(802.1X认证VLAN40)12.1新建Fasion角色文件12.2新建Fashion AAA配置12.3新建Fash VAP配置12.4新建Fashion SSID 配置12.5关联Fasion VLAN12.6添加Fasion VLAN NAT。

Aruba WLAN简明配置手册-v1

Aruba WLAN 简明配置手册目录目录 (2)1.初始化配置 (3)1.1.无线控制器初始化配置 (3)1.2.恢复出厂设置-无线控制器 (4)1.3.恢复出厂设置-Aruba AP (4)2.基本网络参数配置及维护 (6)2.1.基本网络参数配置 (6)2.2.控制器基本维护操作 (7)2.3.管理员帐号管理 (9)3.理解Aruba WLAN配置结构框架 (11)3.1.基本WLAN服务配置 (11)3.2.基于角色的用户策略管理 (12)4.配置范例 (14)4.1.建立WPA2-PSK服务 (14)4.2.建立Portal认证 (19)4.3.建立802.1X认证 (28)4.4.同一SSID中为不同用户配置不同的权限 (38)4.5.设置用户期限 (39)4.6.设定区域管理 (43)4.7.配置日志服务器 (49)4.8.带宽限制 (49)1.初始化配置1.1.无线控制器初始化配置Enter System name [Aruba3400]:Enter VLAN 1 interface IP address [172.16.0.254]:Enter VLAN 1 interface subnet mask [255.255.255.0]:Enter IP Default gateway [none]:Enter Switch Role, (master|local) [master]: ————————————控制器角色Enter Country code (ISO-3166), <ctrl-I> for supported list: cn———————控制器所在国家代码,此选项影响You have chosen Country code CN for China (yes|no)?:yes可用RF channel及功率参数Enter Time Zone [PST-8:0]: UTC8:0——————————————-时区系统(UTC、PST等)及所在时区Enter Time in UTC [06:07:59]: 6:11:30——————————————所选时区系统的标准时间而不是本地时间,Enter Date (MM/DD/YYYY) [8/14/2011]: 否则控制器的时钟可能就不对了。

Aruba 无线控制器配置手册

上海市徐汇区漕宝路 400 号明申商务广场 608 室

路雨信息为您提供最佳的无线体验

十、 修改 AP 名称和所在组

在新跳出来的页面里在 AP Group 的下拉选项里选择合适的已经建立好的 AP Group, 把页面拉到最下端后修改 AP 的名称。具体操作如下图:

上海市徐汇区漕宝路 400 号明申商务广场 608 室

配置好以上的设置后,我们就可以使用配置好的 IP 地址,在 PC 端通过 HTTPS 连接到 控制器上进行配置。

三、 配置新的 Policy

配置接入客户端在接入到无线网络后的规则。使用页面的方式找到 configuration SECURITY Access Control Policies 在 policy 下可以配置接入客户端的 rules。这些 rule 可以根据源和目标的来进行,同时还可以配置相应的协议 rule。示例如下:

七、 配置 SSID 和加密方式

SSID 里可以配置连接加密方式和修改 SSID 名称。 具体的配置路径如下: Configuration WIRELESS AP Configuration SSID 修改示例如下图:

上海市徐汇区漕宝路 400 号明申商务广场 608 室

路雨信息为您提供最佳的无线体验

上海市徐汇区漕宝路 400 号明申商务广场 608 室

路雨信息为您提供最佳的无线体验

Do you wish to shutdown all the ports (yes|no)? [no]: Current choices are: System name: Aruba200 VLAN 1 interface IP address: 192.168.0.123 VLAN 1 interface subnet mask: 255.255.255.0 IP Default gateway: none Switch Role: master Country code: cn Time Zone: PST-8:0 Ports shutdown: no If you accept the changes the switch will restart! Type <ctrl-P> to go back and change answer for any question Do you wish to accept the changes (yes|no)y System restarted!

Aruba用户手册

Sum mmary

On June 29, 2011 the default SSL/TLS certificate c “s securelogin.arubanetwo ” th hat is d on all Aruba controlle ers will expire. While this default certificate c w never in was ntended for installed product tion use, Ar ruba is awar re that a number of cus stomers are e using this certificate in i product tion network ks. These customers c w need to replace the will e certificate. Affected customers c have tw wo options: 1. Replace the e default ce ertificate wit th a certifica ate issued by b an internal certificate e authority or a public certificate authority. a This T option is recomme ended and provides p the e greatest security. he ArubaOS S image to a version nu umber equa al to or greater than 3.4 4.4.1, 2. Upgrade th 5.0.3.2, 6.0 0.1.0, or 6.1.0.0. These e software images i con ntain a new default cert tificate that will replace e the expirin ng certificate e. This option does no ot provide go ood security y, since all Aruba custo omers have e access to the same certificate c an nd impersonation attac cks are possible.

全科亚健康智能检测仪使用说明书

全科亚健康智能检测仪使用说明书第一章全息生物电健康检测仪工作原理全息生物电检测仪涉及医学、生物信息学、电子工程学等多个学科。

运用先进的电子设备采集人体经穴生物电流,汇总到中心数据库进行分析,返回数据信息提供综合判读,对被测者的健康状况和主要问题做出分析判断,并提出规范的防治建议。

其具有全面、无创、实用、简便、快捷、经济、易于推广普及等特点和优势。

在短时间内实现重大疾病的潜伏期预警,多种疑难病症的病因追踪。

大到有没有癌症危机;血糖和胆固醇是否过高;心血管是否闭塞;有没有中风危机;有没有结石情况;肝功能是否正常;脊椎是否异常,小到体内细菌病毒情况;环境污染之种种毒素(重金属、食品添加剂、电磁波辐射等)有否构成威胁;孩子体内的微量元素是否正常等等都可以洞悉得一清二楚。

任何一种疾病都有一个从量变到质变的过程,传统医疗体系只有当病变细胞发展到一定的程度才能发现,但此时人体的病变已经非常严重。

我们的检测项目非常多,基本涉及到人体健康的方方面面,包括内分泌系统、免疫系统、呼吸系统、血液循环系统、神经系统、生殖系统、运动系统、泌尿系统等等系统所包含的诸多项,还可以对亚健康及疾病病因进行查询等。

如:糖尿病是何种原因导致,真正做到对症治疗。

一般来说,在多种检测项目中血液酸碱度检测和脊椎神经系统检测是测量人体基础健康的最重要的项目,现代人的多种重大疾病基本上是由上述两方面的原因引起的。

现今科技之发展令人叹为观止,科学家可从一个细胞复制出一只羊,也能藉一根头发验出某人之遗传基因。

而医学与美容科技之发展,在先进电脑的协助下,更是一日千里。

欧美医学界已预测:电脑医生时代已经来临。

此仪器现广泛被欧美各先进国家之医院所采用,其功能之先进,远远领先传统化验所所采用之生化仪器,能提供迅速、准确、安全而全面性的健康状况参考数据,是预防医学的一项大突破。

此仪器应用物理学之基础,结合电脑超速运算之帮助,在无需脑扫描、照X光、及抽血验尿之情况下,便能于数分钟内检测出患者身体健康数据。

Aruba配置手册大全范文

第二卷安装Aruba移动边缘系统第2章部署基本移动边缘系统这章主要介绍如何将Aruba移动控制器和Aruba AP接入你的有线网络。

看完这章的介绍以后,你就可以配置AP,同样的介绍在第3卷里。

这章主要介绍了以下几部分:⏹“配置的介绍” 第48页⏹“配置Aruba移动控制器” 第52页⏹“部署APs” 第57页⏹“附加的配置” 第61页配置的介绍这个部分介绍了典型的部署情况和任务,你必须把Aruba移动控制器和Aruba AP接入到你的有线网络。

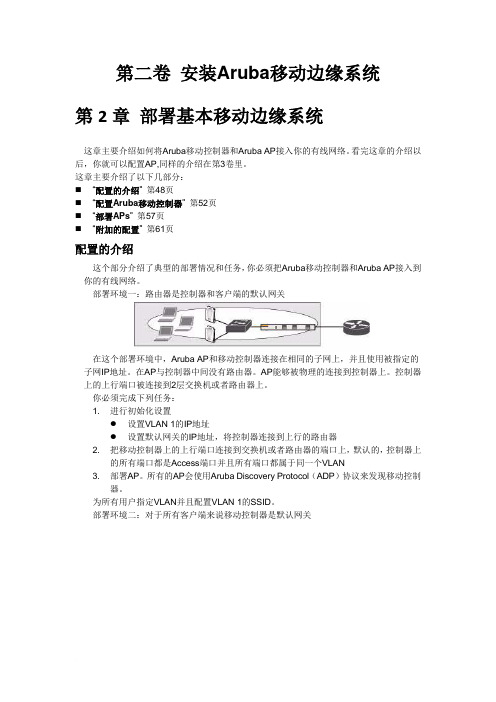

部署环境一:路由器是控制器和客户端的默认网关在这个部署环境中,Aruba AP和移动控制器连接在相同的子网上,并且使用被指定的子网IP地址。

在AP与控制器中间没有路由器。

AP能够被物理的连接到控制器上。

控制器上的上行端口被连接到2层交换机或者路由器上。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的上行端口连接到交换机或者路由器的端口上,默认的,控制器上的所有端口都是Access端口并且所有端口都属于同一个VLAN3. 部署AP。

所有的AP会使用Aruba Discovery Protocol(ADP)协议来发现移动控制器。

为所有用户指定VLAN并且配置VLAN 1的SSID。

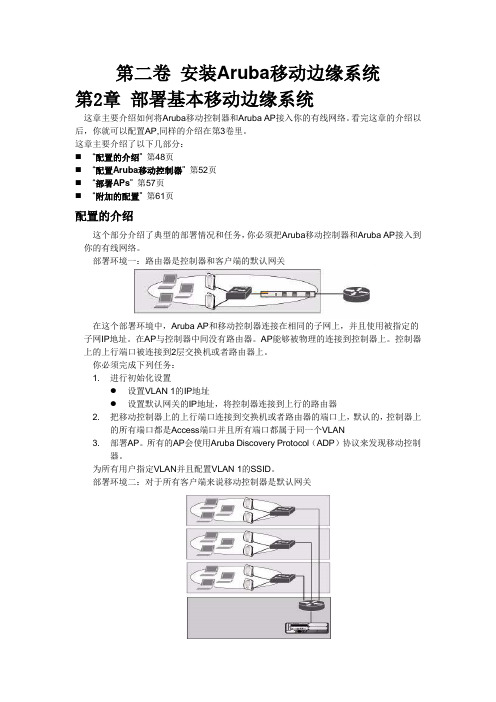

部署环境二:对于所有客户端来说移动控制器是默认网关在这个部署环境中,Aruba移动控制器和AP在不同的子网中,而且AP在多个子网中。

移动控制器将作为无线网络的一个路由器(移动控制器作为无线客户端的默认网关)。

控制器上的上行端口被连接到2层交换机或路由器上;这是一个属于VLAN 1的Access 端口。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的接口连接到交换机或者路由器的接口上3. 部署AP。

所有的AP会使用DNS或DHCP来发现移动控制器。

Aruba无线网络性能和功能测试-V1

Aruba无线网络性能和功能测试-V1无线网络设备测试方案1无线接入性能测试 (3)2高级射频优化功能测试 (4)2.1基于频段的负载均衡 (4)2.2基于信道的负载均衡 (5)2.3射频的实时频谱分析 (6)3广播/组播优化功能测试 (7)3.1VLAN负载均衡功能 (7)3.2广播/组播流量限制功能 (8)3.3广播/组播速率优化功能 (9)3.4组播/单播智能转换 (10)4身份认证和动态策略管理 (11)4.1基于PORTAL认证的动态策略控制 (11)4.2基于PORTAL认证的动态带宽控制 (12)4.3与PORTAL认证结合的无感知认证 (13)4.4基于PORTAL认证的绑定数量策略 (14)4.5基于PORTAL认证的绑定时效策略 (15)4.6基于终端类型识别的动态策略控制 (16)4.7基于XML-API接口的动态策略控制 (17)5IPV6功能测试 (18)5.1基于IPV6的WEB PORTAL认证功能 (18) 5.2基于IPV6的防火墙策略控制功能 (19)5.3基于IPV6的网络管理功能 (20)6远程分支组网功能测试 (21)6.1基于远程AP的分支组网功能 (21)6.2基于VPN客户端的自动远程接入功能 (22)7控制器集群功能测试 (23)8校园访客管理功能测试 (24)8.1基于自助注册方式的访客帐号管理 (24)8.2基于联系人EMAIL确认的帐号自助注册 (25)8.3基于手机短消息(SMS)的访客帐号分发 (26)9综合网管功能测试 (27)9.1对多厂商无线产品的统一管理 (27)9.2对无线网络用户的统一管理 (28)9.3管理员权限分级控制功能 (29)1无线接入性能测试1.1单AP接入性能测试测试说明测量在单个AP下的客户端的数据传输性能,建议尽可能在较为封闭的无干扰环境下进行。

考虑到测试环境与网络实际部署环境相差甚远,因此性能测试主要测试AP硬件芯片在无干扰场景下的转发能力,具有一定的参考意义。

Aruba配置手册大全要点

第二卷安装Aruba移动边缘系统第2章部署基本移动边缘系统这章主要介绍如何将Aruba移动控制器和Aruba AP接入你的有线网络。

看完这章的介绍以后,你就可以配置AP,同样的介绍在第3卷里。

这章主要介绍了以下几部分:⏹“配置的介绍” 第48页⏹“配置Aruba移动控制器” 第52页⏹“部署APs” 第57页⏹“附加的配置” 第61页配置的介绍这个部分介绍了典型的部署情况和任务,你必须把Aruba移动控制器和Aruba AP接入到你的有线网络。

部署环境一:路由器是控制器和客户端的默认网关在这个部署环境中,Aruba AP和移动控制器连接在相同的子网上,并且使用被指定的子网IP地址。

在AP与控制器中间没有路由器。

AP能够被物理的连接到控制器上。

控制器上的上行端口被连接到2层交换机或者路由器上。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的上行端口连接到交换机或者路由器的端口上,默认的,控制器上的所有端口都是Access端口并且所有端口都属于同一个VLAN3. 部署AP。

所有的AP会使用Aruba Discovery Protocol(ADP)协议来发现移动控制器。

为所有用户指定VLAN并且配置VLAN 1的SSID。

部署环境二:对于所有客户端来说移动控制器是默认网关在这个部署环境中,Aruba移动控制器和AP在不同的子网中,而且AP在多个子网中。

移动控制器将作为无线网络的一个路由器(移动控制器作为无线客户端的默认网关)。

控制器上的上行端口被连接到2层交换机或路由器上;这是一个属于VLAN 1的Access 端口。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的接口连接到交换机或者路由器的接口上3. 部署AP。

所有的AP会使用DNS或DHCP来发现移动控制器。

Aruba中文配置手册-2012

第二卷安装Aruba移动边缘系统第2章部署基本移动边缘系统这章主要介绍如何将Aruba移动控制器和Aruba AP接入你的有线网络。

看完这章的介绍以后,你就可以配置AP,同样的介绍在第3卷里。

这章主要介绍了以下几部分:⏹“配置的介绍” 第48页⏹“配置Aruba移动控制器” 第52页⏹“部署APs” 第57页⏹“附加的配置” 第61页配置的介绍这个部分介绍了典型的部署情况和任务,你必须把Aruba移动控制器和Aruba AP接入到你的有线网络。

部署环境一:路由器是控制器和客户端的默认网关在这个部署环境中,Aruba AP和移动控制器连接在相同的子网上,并且使用被指定的子网IP地址。

在AP与控制器中间没有路由器。

AP能够被物理的连接到控制器上。

控制器上的上行端口被连接到2层交换机或者路由器上。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的上行端口连接到交换机或者路由器的端口上,默认的,控制器上的所有端口都是Access端口并且所有端口都属于同一个VLAN3. 部署AP。

所有的AP会使用Aruba Discovery Protocol(ADP)协议来发现移动控制器。

为所有用户指定VLAN并且配置VLAN 1的SSID。

部署环境二:对于所有客户端来说移动控制器是默认网关在这个部署环境中,Aruba移动控制器和AP在不同的子网中,而且AP在多个子网中。

移动控制器将作为无线网络的一个路由器(移动控制器作为无线客户端的默认网关)。

控制器上的上行端口被连接到2层交换机或路由器上;这是一个属于VLAN 1的Access 端口。

你必须完成下列任务:1. 进行初始化设置●设置VLAN 1的IP地址●设置默认网关的IP地址,将控制器连接到上行的路由器2. 把移动控制器上的接口连接到交换机或者路由器的接口上3. 部署AP。

所有的AP会使用DNS或DHCP来发现移动控制器。

Aruba产品手册大全

Aruba产品手册2007-7-20目录概述 (2)1 移动控制器 (5)1.1 Aruba 6000 (5)1.2 Aruba 2400 (19)1.3 Aruba 800/804 (33)2 Aruba接入点 (47)2.1 Aruba AP 70 (47)2.2 Aruba AP 65 (58)2.3 Aruba AP 60&61 (69)2.4 Aruba AP 2e (79)2.5 Aruba AP 41 (86)2.6 Aruba 80M (95)2.7 Aruba 80SB&MB (106)3 ArubaOS移动软件 (119)3.1 ArubaOS客户机完整性模块 (122)3.2 ArubaOS ESI模块 (127)3.3 ArubaOS策略执行防火墙模块 (131)3.4 ArubaOS网络远程AP软件模块 (135)3.5 ArubaOS VPN服务模块 (140)3.6 ArubaOS无线入侵防护(WIP) (144)3.7 ArubaOS xSec模块 (149)3.8 ArubaOS高级 AAA模块 (153)4 Aruba移动管理系统 (157)概述Aruba 移动边缘(mobile edge)新一代企业网络架构在当今的企业环境中,移动办公已是大势所趋, Aruba 率先推出的“移动边缘”架构,将企业网络的覆盖面进一步扩大,该架构跨越局域网,广域网和互联网,建立一个统一,安全的网络环境,让移动办公人员在全球任何地方都能够安全的连接至企业网络,以使用企业网络的语音电话和数据服务,实现真正的随时随地办公,并且大大提高了企业的工作效率,节省了昂贵的手机通话费用。

该系统适用于企业环境,地区办事处,分支办事处,零售点,客户和商业伙伴办公室,家居办公室,酒店房间,以及任何一个用户可以联机的地方。

“移动边缘”架构为企业提供的诸多好处,包括:用户可以随时随地不间断地连接到至局域网( LAN ),广域网( WAN )和互联网有线,无线和远程接入企业内部网使用统一的安全策略使用无线局域网实现全球范围内免费语音通话( VolP )本架构系统可以与现有系统无缝融合,使用户现有网络投资得到保护企业总部与分支机构之间安全的 VPN 连接在单一的移动平台下,用户可以安全的应用多种业务无线边缘应用特点总部与分支机构的安全连接Aruba 提供点对点( site to site )虚拟专用网( VPN )的功能,让远程分支办事处可以通过 Aruba 交换机作为高度安全的有线 / 无线专用网络。

aruba 即时快速入门指南说明书

Instant. To learn more about Aruba Instant and for detailed configuration information, see Aruba Instant User Guide.Getting StartedUnpack and Power on IAPConnectTo connect the IAP to your network, plug in a LAN cable to Ethernet port (on the back side of the device). The Ethernet port LED turns green.ProvisionIAPs can be provisioned automatically, through AirWave or Aruba Central, or by manually connecting to an existing provisioning network. Based on your IAP provisioning requirements, use the following methods. Functional IAP in the NetworkTo automatically configure an IAP, check if your network has an IAP that is configured and operational. If you have a configured IAP in your network, connect the new IAP to the same VLAN or subnet.Aruba AirWave and Aruba ActivateIf both Aruba Activate and Aruba AirWave are deployed to manage thenetwork, wait for the radio LEDs to turn green.Aruba CentralIf you have subscribed for Central:1.Go to https:// and log in with youruser credentials.2.Connect your AP to the wired network.plete the AP configuration through the Central portal.Instant UIInstant user interface is a standard web-based interface that allows you toconfigure and monitor an IAP network.To start using the Instant UI, perform the following steps:ing a wireless client, scan the wireless networks and connect to theinstant SSID.ing a web browser, go to .5.If the Instant UI is used for managing IAPs, proceed to Creating aWireless Network. If AirWave is deployed for managing the netwok,perform the following steps.a.Click Set Up Now at the bottom of the Instant UI to configureAirWave. The System window appears.b.Click the Admin tab. In the AirWave section, enter the Shared Keyand AirWave IP details. Contact your local network administratorto obtain these details.Creating a Wireless NetworkTo create a wireless network using the Instant UI, perform the followingsteps:1.From the Instant UI main window, click New under the Networkssection. The New WLAN window appears.2.In the WLAN Settings tab, enter a name (SSID) for the network. Thisname is used for identifying the Network.3.Click Next. The VLAN tab details are displayed.4.In the VLAN tab, select the required Client IP assignment and ClientVLAN assignment options.5.Click Next. The Security tab details are displayed.6.In the Security tab, enter a unique passphrase and retype it toconfirm. You can use the default values or customize the securitysettings.7.Cli ck Next. The Access tab details are displayed.8.In the Access tab, ensure that the Unrestricted access control isspecified.9.Click Finish. The new network is added and displayed in the Networkswindow.For more information on configuring different types of wireless networksuch as Employee, Guest, or Voice, see Aruba Instant User Guide.Verifying the Operating StatusAfter setting up an IAP and creating a wireless networks, use the InstantUI or the LEDs to verify the operating status.Verifying Status Using LEDsYou can use the LEDs to verify that both radios are active after the APinitialization and configuration.The following table lists the Ethernet ports available on an IAP and thecorresponding status indication: instant SSID.Instant User Guide.Table 1 Ethernet PortsIAP Model Ethernet PortsIAP-134/135ENET0: Indicates uplink connection.ENET1: Indicates wired downlink connection.RAP-3WN/3WNP E0: Indicates uplink connectionE1 and E2: Indicate wired downlink connection.NOTE: The E2 port on RAP-3WNP supports Power SourcingEquipment (PSE) to supply power to any compliant 802.3afpowered (class 0-4) device.RAP-108/109ENET0: Indicates uplink connection.ENET1: Indicates wired downlink connection.RAP-155/155P E0: Indicates uplink connectionE1, E2, E3, and E4: Indicate wired downlink connection.NOTE: The RAP-155P supports PSE for 802.3at powereddevice (class 0-4) on one port (E1 or E2), or 802.3af poweredDC IN (Power Socket) on two ports (E1 and E2).IAP-204/205ENET: Indicates uplink connection. 1344 Crossman Avenue Sunnyvale, California 94089 Phone: 408.227.4500Fax 408.227.4550Aruba Instant | Quick Start GuidePart Number 0511764-01 | April 2015Contacting SupportMain Site Support Sitehttps:// Airheads Social Forums and Knowledge Base North American Telephone1-800-943-4526 (Toll Free)1-408-754-1200International Telephones /support-services/aruba-support-program/contact-support/Software Licensing Site /login.php Wireless Security Incident Response Team (WSIRT)/support/wsirt.phpSupport Email Addresses Americas and APAC *************************EMEA******************************Americas and APAC Support Email *************************WSIRT EmailPlease email details of any security problem found in an Aruba product.***********************Copyright© 2015 Aruba Networks, Inc. All rights reserved. Aruba Networks®, Aruba NetworksTM (stylized), People Move Networks Must Follow®, Mobile Edge Architecture®, RFProtect®, Green Island®, ClientMatch®, Aruba Central®, Aruba Mobility Management System™, ETips™, Virtual Intranet Access™, Aruba Instant™,ArubaOS™, xSec™, ServiceEdge™, Aruba ClearPass Access Management System™, AirMesh™, AirWave™, Aruba@Work™, Cloud WiFi™, Aruba Cloud™, Adaptive Radio Management™, Mobility-Defined Networks™, Meridian™ and ArubaCareSM are trademarks of Aruba Networks, Inc. registered in the United States and foreign countries. Aruba Networks, Inc. reserves the right to change, modify, transfer or otherwise revise this publication and the product specifications without notice. Open Source CodeCertain Aruba products include Open Source software code developed by third parties, including software code subject to the GNU General Public License (GPL), GNU Lesser General Public License (LGPL), or other Open Source Licenses. Includes software from Litech Systems Design. The IF-MAP client library copyright 2011 Infoblox, Inc. All rights reserved. This product includes software developed by Lars Fenneberg et al. The Open Source code used can be found at this site:/open_source Legal NoticeThe use of Aruba Networks, Inc. switching platforms and software, by all individuals or corporations, toterminate other vendors’ VPN client devices constitutes complete acceptance of liability by that individual or corporation for this action and indemnifies, in full, Aruba Networks, Inc. from any and all legal actions that might be taken against it with respect to infringement of copyright on behalf of those vendors.WarrantyThis hardware product is protected by the standard Aruba warranty of one year parts/labor. For more information, refer to the ARUBACARE SERVICE AND SUPPORT TERMS AND CONDITIONS.For information on the AP LED status indicators, see the AP Installation Guide provided with the IAP package.Verifying Status Using Instant UITo verify that the wireless network is available and the SSID is broadcasted, perform the following steps:1.Verify that the newly created network is displayed in the Networks window.2.Disconnect the client from instant , the default provisioning network to which your client system is connected.3.Connect your client to the newly created network.4.Log in to the Instant UI with the administrator credentials. The instant provisioning network is automatically deleted and will no longer be available.Converting an IAPYou can convert an IAP to operate as a Campus AP or Remote AP managed by an Aruba Mobility Controller. To convert an IAP through the Instant UI, perform the following steps:1.Log in to the Instant UI with the administrator credentials.2.Click the Maintenance link at the top right corner of the Instant main window.3.Click the Convert tab.4.Based on your requirement, select an appropriate option from the Convert one or more Access Points to drop-down menu.5.Enter the IP address of the Mobility Controller.6.Click Convert Now . The IAP reboots and begins operating in the mode that you configured.For more information on the IAP conversion process, see the Aruba Instant User Guide .Table 1 Ethernet Ports seconds indicating that the reset is completed.。

aruba配置手册

wlan ssid-profile "default"wpa-passphrase 1234567890 ---tkip设置provision-ap copy-provisioning-params ip-addr 192.168.102.250 provision-ap no ipaddrprovision-ap a-ant-gain 2provision-ap g-ant-gain 2provision-ap a-antenna 1provision-ap g-antenna 1provision-ap external-antennaprovision-ap master 192.168.102.100provision-ap server-ip 192.168.102.100provision-ap ap-group "default"provision-ap ap-name "00:0b:86:cb:bd:62"provision-ap no syslocationprovision-ap fqln ""provision-ap reprovision ip-addr 192.168.102.250interface loopback ip address "192.168.30.200"apboot> helpboot - run bootcmd or boot AP image or elf file or from flashcd - cfg register displaycw - cfg register writedis - disassemble instructionsdhcp - invoke DHCP client to obtain IP/boot paramseloop - loopback received ethernet framesflash - FLASH sub-systemgo - start application at address 'addr'help - print online helpmc - memory copymd - memory displaymii - MII sub-systemmtest - simple RAM testnetstat - net statisticsmw - memory writeping - ping net hostprintenv - env displaypurgeenv - purge envregs - display various regsreset - reset processorrun - run commands in an environment variablesaveenv - save environment variables to persistent storagesetenv - set variable in env (ipaddr/netmask/gatewayip/master/serverip) setenv ipaddr x.x.x.xsetenv netmask x.x.x.xsetenv gatewayip x.x.x.xsetenv serverip x.x.x.xsetenv master x.x.x.xtcpdump - dump received packetstcpsend - send TCP packettftpboot - boot via tftptlb - dump TLBtrace - dump trace bufferversion - print monitor versionwdog - stop refreshing watchdog timerapboot>No spanning-tree 关闭spanning-treeAdp discover disable 关闭ADPAdp imgp-join disable 关闭im-j一、WEB页面认证1、wlan ssid-profile (staff-ssid-profile) :定义ssid配置文件1.1 essid staff :定义ssid下的essid—显示出来的ssid2、wlan virtual-ap (staff-vap-profile) :定义virtual-ap的配置文件2.1 ssid-profile (staff-ssid-profile) :在virtual-ap下引用定义过SSID2.2 vlan ID aa,bb :把virtual-ap加入到要ssid所属VLAN3、aaa profile staff-aaa-profile :定义AAA认证配置文件4、aaa server-group (staff-servergroup) :定义server-group配置文件4.1 auth-server internal :定义认证服务器为本地认证4.2 set role condition role value-of 设置角色set role condition <condition> set-value <role> position <number>5、aaa authentication captive-portal (staff-auth-profile) :captive-portal配置5.1 server-group staff-servergroup :在下面引用定义过的server-group6、user-role staff-logon :定义用户登陆前权限的配文件6.1 access-list session logon-control position 1定义用户登陆前的权限--位置16.2 access-list session captiveportal position 2 定义用户登陆前的权限--26.3 Captive-Portal staff-auth-profile position 3定义过captive-portalRe-authentication interval 480 再次认证间隔480秒默认3600秒7、user-role vip-role :定义用户成功登陆后的配置文件7.1session-acl allowall 赋予所有允许权限session-acl http-acl 只有http8、wlan virtual-ap staff-vap-profile :进入定义过的virtual-ap配置文件8.1 aaa-profile staff-aaa-profile :引用定义过的AAA配置文件9、ap-group default :定义ap-group,最好用默认的9.1 virtual-ap staff-vap-profile :引用定义过的Virtual-ap配置文件10、aaa profile staff-aaa-profile :进入定义过的AAA配置文件10.1 initial-role staff-logon :把initial-role改为定义过用户登陆前配置11、aaa authentication-server internal use-local-switch :定义认证SERVER为本地交换机12、local-userdb add username staff password 123456 role vip-role :定义用户的登陆的用户名和密码及权限二、MAC 地址认证配置1、wlan ssid-profile (staff-ssid-profile) :定义ssid配置文件1.1 essid staff :定义ssid下的essid2、wlan virtual-ap (staff-vap-profile) :定义virtual-ap的配置文件2.1 ssid-profile (staff-ssid-profile) :virtual-ap下引用定义过的SSID配置文件2.2 vlan ID :把virtual-ap加入到要ssid所属的VLAN3、aaa profile staff-aaa-mac-profile :定义AAA认证配置文件4、aaa authentication mac staff-mac-profile :定义mac配置文件4.1 Delimiter dash :定义mac地址的格式4.2 Case upper (upper/lower):定义mac地址的大/小写备注:aaa authentication mac staff-mac-profileclone <profile>delimiter {colon|dash|none}max-authentication-failures 数字aaa authentication mac mac-blacklist MAC黑名单max-authentication-failures 5 最多认证失败次数5、aaa server-group (staff-macservergroup) :定义server-group配置文件5.1 auth-server internal :定义认证服务器为本地认证5.2 set role condition role value-of6、user-role staff-logon :定义用户登陆前权限的配文件6.1 access-list session logon-control :定义用户登陆前的权限6.2 access-list session captiveportal :定义用户登陆前的权限7、user-role vip-role :定义用户成功登陆后的配置文件7.1session-acl allowall :赋予权限8、wlan virtual-ap staff-vap-profile :进入定义过的virtual-ap配置文件8.1 aaa-profile staff-aaa-mac-profile :引用定义过的AAA配置文件9、ap-group default :定义ap-group,最好用默认的9.1 virtual-ap staff-vap-profile :引用定义过的Virtual-ap配置文件10、aaa profile staff-aaa-mac-profile :进入定义过的AAA配置文件10.1 initial-role staff-logon :把initial-role改为定义过的用户登陆前的配置文件10.2 authentication-mac staff-mac-profile :把定义的authentication mac文件引用10.3 mac-server-group staff-macservergroup :把定义的servergroup加入11、aaa authentication-server internal use-local-switch :定义认证SERVER为本地交换机12、local-userdb add username mac地址password mac地址 role vip-role :定义用户的登陆的用户名和密码及权限注意:如果是有线直接连在端口上的话要进行认证必须把连接口设为UNTRUSTED.同时在设定:进入aaa authentication wired 后设定:profile (staff-aaa-profile) 为你设定认证的AAA profileBlacklist:5次错误就拒绝访问show aaa authentication captive-portal default:Max authentication failures 改为5次show aaa authentication dot1x default:Max authentication failures 改为5次1、aaa bandwidth-contract "256" kbits "256"2、aaa bandwidth-contract "256" kbits 256ip access-list session "pass"any any any permit queue low!user-role "ap512"access-list "pass" position 1bw-contract "256" per-user upstreambw-contract "256" per-user downstreamaaa bandwidth-contract "2M-BW" mbits "2" 带宽2M控制aaa bandwidth-contract 128_up kbits 128 带宽128k控制aaa bandwidth-contract 512 kbits 512aaa bandwidth-contract 64 kbits 64aaa bandwidth-contract 256 kbits 256aaa bandwidth-contract 1 mbits 1 带宽1M控制aaa bandwidth-contract 128_up kbits 128user-role 128bw-contract 128_up per-user upstreamuser-role ap-rolesession-acl controlsession-acl ap-acl!user-role pre-employeesession-acl allowallMaster mobility controller configuration1Initial setup of Aruba-master2Core VLAN configuration and IP addressing3Core VLAN port assignment4Loopback IP address ----- interface loopback ip address 设置环回地址Deploy APs5配置AP VLAN6配置 AP VLAN DHCP Server7Connect Aruba APs8Provisioning Aruba APs(Aruba-master) (config-if)#write mSaving Configuration...ip dhcp pool "userpool" 定义pool的名字default-router 192.168.11.254 定义默认路由网关—loopback地址dns-server 192.168.11.254---202.106.0.20 定义DNS网关lease 8 0 0network 192.168.11.0 255.255.255.0service dhcp 启动dhcpinterface gigabitethernet 1/1no muxportswitchport mode trunkip default-gateway 192.168.0.254interface vlan 1no ip addressno ip igmpinterface gigabitethernet 1/1no switchport access vlaninterface loopback ip address "192.168.0.100"(Aruba800-4) (config) # show ip interface briefInterface IP Address / IP Netmask Admin Protocolvlan 1 172.16.0.254 / 255.255.255.0 up upvlan 10 192.168.0.1 / 255.255.255.0 up upvlan 30 192.168.30.200 / 255.255.255.0 up uploopback unassigned / unassigned up up(Aruba800-4) (config) # rf arm-profile default ----------关闭ARM后调整channel---ok (Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #assignment disable (Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #no scan(Aruba800-4) (Adaptive Radio Management (ARM) profile "default") #write memoryrf dot11g-radio-profile "default"tx-power 20 ------------------------发射功率调整rf dot11g-radio-profile "default"channel 11 ------------------------调整AP信道interface vlan 20ip address 192.168.0.1 255.255.255.0ip nat insideno ip igmp存配置:24 (Aruba2400) #configure t25(Aruba2400) (config) #copy tftp: 172.16.0.100 aruba2400-0904.cfg flash: 2400.bak 26(Aruba2400) (config) #copy flash: 2400.bak flash: 2400.cfg27(Aruba2400) # copy running-config tftp: 192.168.4.100 aruba2400-0904.cfgRadius配置:aaa authentication-server radius Radius1host <ipaddr>key <key>enableaaa server-group corpnetauth-server Radius1dot1x配置:aaa authentication dot1x corpnetaaa profile corpnetauthentication-dot1x corpnetdot1x-default-role employeedot1x-server-group corpnetvirtual AP:wlan ssid-profile corpnetessid Corpnetopmode wpa2-aeswlan virtual-ap corpnetvlan 1aaa-profile corpnetssid-profile corpnetap-group defaultvirtual-ap corpnet时间设定:time-range workhours periodic周期weekday 09:00 to 17:00ip access-list session restricted 受限制any any svc-http permit time-range workhoursany any svc-https permit time-range workhoursuser-role guestsession-acl restrictedmesh设置:ap mesh-radio-profile <profile-name>11a-portal-channel <11a-portal-channel>11g-portal-channel <11g-portal-channel>a-tx-rates [6|9|12|18|24|36|48|54]beacon-period <beacon-period>children <children>clone <source-profile-name>g-tx-rates [1|2|5|6|9|11|12|18|24|36|48|54]heartbeat-threshold <count>hop-count <hop-count>link-threshold <count>max-retries <max-retries>metric-algorithm {best-link-rssi|distributed-tree-rssimpv <vlan-id>rts-threshold <rts-threshold>tx-power <tx-power>ap mesh-radio-profile <profile-name>clone <source-profile-name>ap-group <group>mesh-radio-profile <profile-name>ap-name <name>mesh-radio-profile <profile-name>wlan ssid-profile <profile>essid <name>opmode <method> 方式wpa-passphrase <string> (if necessary)wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>virtual-ap <name># ip access-list session "Employee-Policy"any any any permit queue lowRemote AP配置The firewall must be configured to pass NAT-T traffic (UDP port 4500) to the controller.)1、Configure a public IP address for the controller.2、Configure the VPN server on the controller. The remote AP will be a VPN client to the server.3、Configure the remote AP role.4、Configure the authentication server that will validate the username and password for the remote AP.5、Provision the AP with IPSec settings, including the username and passwordfor the AP, before you install it at the remote location.1、Cli:vlan <id>interface fastethernet <slot>/<port>switchport access vlan <id>interface vlan <id>ip address <ipaddr> <mask>2、Using the CLI to configure VPN server:vpdn group l2tpppp authentication PAPip local pool <pool> <start-ipaddr> <end-ipaddr>crypto isakmp key <key> address <ipaddr> netmask <mask>3、Using the CLI to configure the user role:(table1) (config) # user-role remote(table1) (config-role) #session-acl allowallip access-list session <policy>any any svc-papi permitany any svc-gre permitany any svc-l2tp permitany alias mswitch svc-tftp permitany alias mswitch svc-ftp permit4、Using the CLI to configure the VPN authentication profile:4.1 aaa server-group <group>auth-server <server>4.2 aaa authentication vp ndefault-role <role>server-group <group>5、Using the CLI to enable double encryption:ap system-profile <profile>double-encryptap-name <name> 需要插上远端AP后配置ap-system-profile <profile>Using the CLI to enable double encryption:ap system-profile <profile>double-encryptap-name <name>ap-system-profile <profile>Using the CLI to configure the AAA profile:aaa profile <name>initial-role <role>authentication-dot1x <dot1x-profile>dot1x-default-role <role>dot1x-server-group <group>Using the CLI to define the backup configuration in the virtual AP profile: wlan ssid-profile <profile>essid <name>opmode <method>wpa-passphrase <string> (if necessary)wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>virtual-ap <name>orap-name <name>virtual-ap <name>Using the CLI to configure the DHCP server on the AP:ap system-profile <name>lms-ip <ipaddr>master-ip <ipaddr>rap-dhcp-server-vlan <vlan>wlan virtual-ap <name>ssid-profile <profile>vlan <vlan>forward-mode bridgeaaa-profile <name>rap-operation {always|backup|persistent}ap-group <name>ap-system-profile <name>virtual-ap <name>orap-name <name>ap-system-profile <name> virtual-ap <name>。

ARUBA无线接入网络日常维护手册-v1.1

ARUBA NETWORKSARUBA无线接入网络日常维护手册版本1.0SHIDAN YU2012-3-8目录1. 无线网络运行状态查询 (3)1.1. 无线网络总体状态查询 (3)1.1.1. 登录控制器WEBUI (3)1.1.2. DASHBOARD->PERFORMANCE (3)1.1.3. DASHBOARD->USAGE (4)1.1.4. DASHBOARD->POTENTIAL ISSUES (5)1.2. 控制器运行状态查询 (6)1.2.1. 查询控制器运行状态 (6)1.2.2. 查询控制器负载状况 (7)1.3. 无线AP运行状态查询 (7)1.3.1. 查询AP在线状态 (7)1.3.2. 查询AP工作状态 (8)1.3.3. 查询AP健康状态 (8)1.4. 无线用户接入状态查询 (8)1.4.1. 查询当前用户列表 (8)1.4.2. 查询用户连接信息 (9)2. 无线网络故障诊断方法 (9)2.1. 故障信息的收集 (9)2.1.1. 收集故障相关信息 (9)2.1.2. 收集网络相关信息 (10)2.1.3. 收集设备运行日志信息 (10)2.2. 故障原因的诊断 (11)2.2.1. 无线AP故障诊断 (11)2.2.2. 无线用户故障诊断 (12)1.无线网络运行状态查询1.1.无线网络总体状态查询1.1.1.登录控制器WebUI访问控制器地址(https://<controler_ip_address>:4343),输入管理员帐号/密码1.1.2.Dashboard->PerformanceDashboard->Performance菜单从总体上描述网络中所有无线终端和无线AP的运行现状●对于无线终端运行状态,在页面中自上而下分别为当前在线的无线终端总数当前在线的无线终端的网卡种类及数量当前在线的无线终端的信噪比分布状况当前在线的无线终端的连接速率分布●对于无线AP的运行状态,在页面中自上而下分别为AP上下行吞吐量数据AP上下行802.11帧的速率和构成所有AP所处无线环境的噪声水平分布所有AP所处无线环境的信道利用率分布所有AP所处无线环境的non-wifi干扰程度分布点击Dashboard->Performance页面中的统计数值,可以查看更加细致的系统运行状态数据。

ARUBA配置手册

ARUBA配置手册一、网络设置1、创建VLANSConfiguration-Network-VLANS,点击右边的Add a vlan按钮,出现创建VLAN的界面,输入VLAN ID后点Apply。

2、设置各VLAN的IPConfiguration-Network-IP,点击右边VLAN ID对应的Edit按钮,出现配置IP的界面,输入IP后点击Apply。

3、端口设置Configuration-Network-Port,选择与交换机连接的端口,选中Trunk 后点Apply按钮。

4、Controller设置二、安全设置1、访问控制Configuration-Security-Access Control,点击右侧Add按钮,创建两个规则分别用于公司出差员工(PEC)和外来用户(user),只开放需要的端口。

2、认证设置①创建W EB账号:Configuration-Security-Authentication-InternalDB,点击Add User按钮,输入用户名和密码,选择规则后点击Apply按钮。

创建两个账号分别用于公司人员出差(guest)和外来用户(president)。

②创建AAA profiles:Configuration-Security-Authentication-AAAProfiles,点击Add按钮,输入名字后点击Apply按钮。

创建AAA配置文件用于选择SSID的认证方式。

③选择认证方式:Configuration-Security-Authentication-AAAProfiles,点击创建好的配置文件,在Initial role下拉框中选择认证方式。

Authenticated:加密认证Guest-logon:WEB认证三、无线设置1、创建AP配置文件2、修改配置参数①修改VLAN②修改AAA配置③创建SSID配置文件四、无线客户端IP设置com线连接无线AP重启AP,3秒内按Enter键purgesetenv ipaddr 10.96.1.179 setenv netmask 255.255.255.0 setenv gatewayip 10.96.1.254 setenv serverip 10.96.1.160 setenv master 10.96.1.160 setenv name BF-AP-125-04 setenv location BF-AP-125-04 save。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Aruba AC健康检查手册

中国移动通信集团公司

文档版本:V0.1

文档状态: 草案

文档说明:本文档针对Aruba AC设备健康检查手册,对Aruba AC的健康检查将遵循本文进行

(本文档编号依照以下原则进行:

x.y.z x: 大版本更新,文档结构变化,0表示草案

y: 具体方案的更改,部分内容的修正

z: 文字修改,奇数为包含对上一版修改记录的稿子

偶数为对上修改稿的定稿)

文档修订历史

目录

第1章健康检查手册使用说明 (5)

第2章基本运行情况及管理性检查 (6)

第3章硬件运行情况 (8)

第4章接口运行情况 (9)

第5章wlan业务运行情况 (10)

第6章AC设备冗余备用情况 (12)

附录一健康检查结果记录表 (13)

附录1.1健康检查结果汇总表 (13)

附录1.2健康检查结果详表 (13)

关键词:

Aruba,AC,Wlan,健康检查

摘要:

本文提供了针对Aruba AC设备健康检查方法和标准,能够有助于加强对Aruba

AC运行维护。

缩略语清单:

AC:Access Control, wlan网络中接入控制器,用户管理AP及无线用户

AP:Access point,无线接入点,用于为无线用户提供无线网络的接入。

wlan 网络中的边缘设备

参考资料清单:

[1] 《Aruba AC 用户手册》,Aruba Networks Technology (China) Co., Ltd.

[2] 《Aruba AC 安装手册》,Aruba Networks Technology (China) Co., Ltd.

[3] 《Aruba AC 后插版配置指导手册》,Aruba Networks Technology (China) Co.,

Ltd.

[4] 《Aruba AC 业务平台配置手册》,Aruba Networks Technology (China) Co.,

Ltd.

第1章健康检查手册使用说明

1、本手册适用产品:Aruba AC,具体型号包括MC8K-Z700,MC8K-Z900

2、本手册涉及检查指令和检查标准等,如无特别说明均在业务平台命令行模

式下。

3、本文档附件一为检查记录表,在对设备进行健康检查后应将结果记录在该

表中。

4、在对设备进行检查时,除根据要求进行记录检查结果外,建议以日志方式

将检查指令和设备输出结果以日志方式记录下来,以便后期核对。

第2章基本运行情况及管理性检查

第5章 wlan业务运行情况

第6章 AC设备冗余备用情况

附录一健康检查结果记录表

本附录用于记录检查结果,分为汇总表和详表。

在进行健康检查后,应对每一台设备输出一份汇总表和详表。

在详表中,“异常情况记录”和“整改方案和计划”只针对检查不合格的项目。

在“异常情况记录”中要记录不合格的输出结果和不合格之处,“整改方案和计划”要填写针对不合格之处的整改方案和计划整改时间,如内容较多,可以图标方式嵌入附件,同时将计划整改时间写入表格内。

附录1.1健康检查结果汇总表

检查人: 检查日期:

附录1.2健康检查结果详表

□正常。