H3C端口隔离详解

H3C交换机命令注释

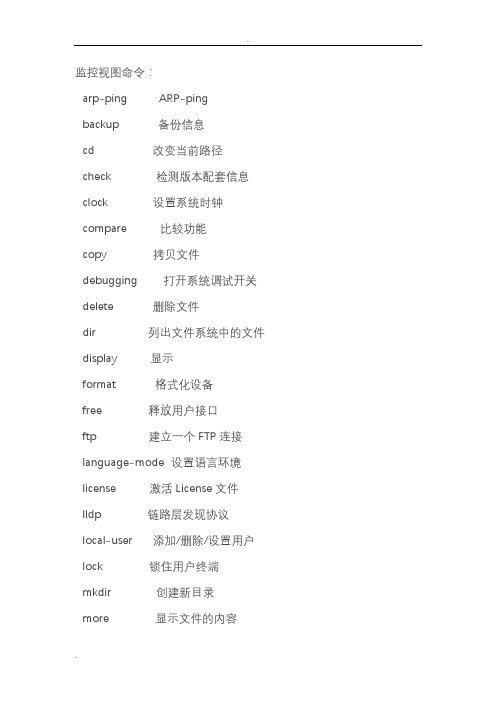

监控视图命令:arp-ping ARP-pingbackup备份信息cd改变当前路径check检测版本配套信息clock设置系统时钟compare比较功能copy拷贝文件debugging打开系统调试开关delete删除文件dir列出文件系统中的文件display显示format格式化设备free释放用户接口ftp建立一个FTP连接language-mode设置语言环境license激活License文件lldp链路层发现协议local-user添加/删除/设置用户lock锁住用户终端mkdir创建新目录more显示文件的内容move移动文件mpls配置MPLS参数mtrace跟踪到组播源patch补丁命令组patch-state补丁状态ping检查网络连接或主机是否可达power上下电操作pwd显示当前的工作路径quit退出当前的命令视图reboot系统重启refresh软清除方式rename重命名文件或目录reset清除rmdir删除已经存在的目录save保存当前有效配置schedule设定系统任务screen-length设置屏幕显示的行数send向其他的用户终端接口传送信息set setstart-script在物理终端用户接口上执行一个指定脚本startup配置系统启动参数super指定当前用户优先级system-view进入系统视图telnet建立一个TELNET连接terminal设置终端特性test-aaa帐号测试tftp建立一个 TFTP 连接trace从链路层上 trace 路由器(交换机)到主机tracert Trace route到主机undelete恢复删除的文件undo取消当前设置unzip解压缩文件upgrade更新xmodem建立一个xmodem连接zip压缩文件系统视图命令:aaa AAA 视图acl指定ACL配置信息apply应用FIB路由策略arp指定ARP配置信息arp-miss ARP miss 消息arp-ping ARP-pingarp-suppress指定ARP抑制功能配置,缺省值是非使能backup备份信息bfd BFD 配置信息bgp边界网关路由协议BGP bpdu BPDU报文bpdu-tunnel隧道bulk-file设置批量统计文件名bulk-stat设置批量采集ccc电路交叉连接cfm连通性故障管理clear取消当前设置clock时钟模块command-privilege设置命令权限cpu-defend配置防攻击策略cpu-defend-policy配置防攻击策略dba-profile创建DBA模板dhcp动态主机配置协议diffserv配置diffserv参数direct-authen指定直接认证配置信息display显示dldp设备连接检测协议dns域名解析系统配置命令dot1x802.1x配置信息drop-profile Drop配置模板efm EFM模块epon指定epon端口类型execute批处理命令explicit-path配置显式路由fec-list fec listfile设置文件系统参数firewall ACL IPv6 防火墙free-ip Free IPftp设置FTP服务器参数header定义登录标题hotkey指定HOTKEY的配置信息hvrp分层VLAN注册协议hwtacacs-server设置HWTACACS服务器icmp指定ICMP配置信息icmp-reply打开ICMP快速应答ifindex固定索引信息igmp IGMP配置信息igmp-snooping设置IGMP-Snooping参数info-center指定信息输出配置信息interface指定接口配置视图ip IP全局配置命令ipv6使能IPv6功能isis ISIS路由协议l2-topology二层拓扑lacp链路聚合控制协议line-profile创建线路模板lldp链路层发现协议load-balance指定负载分担模式load-balance-profile增强负载分担模板loop-detection配置环路检测lspv LSP验证mac-address MAC地址mac-authen指定MAC认证配置信息mac-flapping MAC飘移模块mac-forced-forwarding Mac-Forced Forwardingmac-learning MAC 学习mac-limit MAC 地址限制matched UNDO命令是否可到上一级视图下进行匹配mip配置MIP节点的创建规则。

H3C配置命令11-端口隔离命令

【命令】 display isolate port [ group group-id ]

1-1

H3C S7500 系列以太网交换机 命令手册 端口隔离

【视图】

任意视图

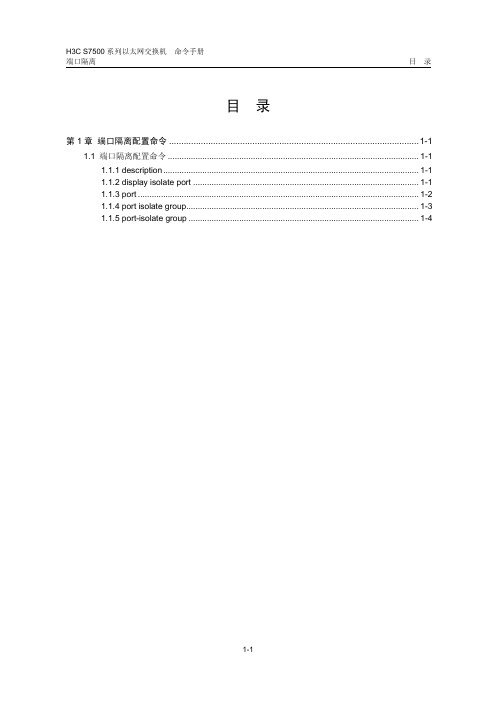

第 1 章 端口隔离配置命令

【参数】 group-id:隔离组编号,取值范围为 1~64。

1-2

H3C S7500 系列以太网交换机 命令手册 端口隔离

第 1 章 端口隔离配置命令

z

【描述】

&<1-10>表示前面的参数最多可以输入 10 次。

port 命令用来将指定端口加入到隔离组中。undo port 命令用来将指定端口从隔离 组中删除。

缺省情况下,隔离组中没有加入任何以太网端口。

该命令作用与1.1.4 port isolate group命令相同,只是需要指定以太网端口。

<H3C> system-view System View: return to User View with Ctrl+Z. [H3C] interface gigabitethernet1/0/1 [H3C-GigabitEthernet1/0/1] port isolate group 1

1.1.5 port-isolate group

【描述】

display isolate port 命令用来显示已经创建的隔离组的配置信息,包括: z 隔离组编号 z 隔离组描述字符串 z 隔离组中包含的端口 【举例】

# 显示隔离组 1 的配置信息。

<H3C> display isolate port group 1 Isolate group ID: 1 Description: home Isolated port(s) in group 1:

端口隔离原理

端口隔离原理“哎呀,这网络咋又不行啦!”我嘟囔着。

这时候,我的好朋友小明跑了过来,“咋啦?又为网络的事儿发愁呢?”我无奈地点点头。

你知道啥是端口隔离原理不?嘿嘿,一开始我也不知道呢。

后来我去请教了老师,才明白这里面的奥秘。

端口隔离原理就像一个神奇的大管家,它把网络世界里的各个通道都管理得井井有条。

咱先说说它的结构吧。

这里面有好多关键部件呢!就好像一个大城堡,有各种不同的房间。

每个房间就像是一个端口,它们都有自己的功能。

有的端口负责接收信息,就像一个小邮箱,等着信件(信息)送过来;有的端口负责发送信息,就像一个小邮差,把信件送出去。

这些端口互相独立,不会乱串门,这样就能保证信息的安全和有序啦。

那它的主要技术和工作原理是啥呢?就好比我们在学校里,每个班级都有自己的教室门,大家不能随便从一个班级的门跑到另一个班级去。

端口隔离也是这样,它让不同的端口之间不能随便交流信息,只有经过特定的允许才能互通。

这样一来,要是有一个端口出了问题,也不会影响到其他端口,就像一个班级里有同学调皮捣蛋,也不会影响到其他班级的秩序一样。

那端口隔离原理在生活中有啥用呢?有一次,我和爸爸妈妈在家里同时用电脑和手机上网。

我在玩游戏,爸爸在看新闻,妈妈在逛网店。

要是没有端口隔离原理,说不定我们的网络就会乱成一团,我的游戏可能会卡顿,爸爸的新闻也看不成,妈妈的网店也逛不了啦。

但是有了端口隔离原理,我们就可以各自享受自己的网络世界,互不干扰。

这就像我们在一个大家庭里,每个人都有自己的小空间,可以做自己喜欢的事情,多棒啊!端口隔离原理真的太厉害啦!它让我们的网络生活更加安全、有序、高效。

你觉得呢?。

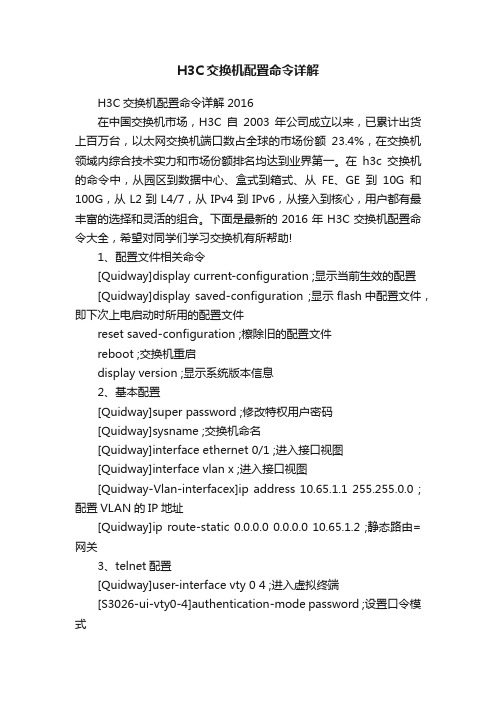

H3C交换机配置命令详解

H3C交换机配置命令详解H3C交换机配置命令详解2016在中国交换机市场,H3C自2003年公司成立以来,已累计出货上百万台,以太网交换机端口数占全球的市场份额23.4%,在交换机领域内综合技术实力和市场份额排名均达到业界第一。

在h3c交换机的命令中,从园区到数据中心、盒式到箱式、从FE、GE到10G和100G,从L2到L4/7,从IPv4到IPv6,从接入到核心,用户都有最丰富的选择和灵活的组合。

下面是最新的2016年H3C交换机配置命令大全,希望对同学们学习交换机有所帮助!1、配置文件相关命令[Quidway]display current-configuration ;显示当前生效的配置[Quidway]display saved-configuration ;显示flash中配置文件,即下次上电启动时所用的配置文件reset saved-configuration ;檫除旧的配置文件reboot ;交换机重启display version ;显示系统版本信息2、基本配置[Quidway]super password ;修改特权用户密码[Quidway]sysname ;交换机命名[Quidway]interface ethernet 0/1 ;进入接口视图[Quidway]interface vlan x ;进入接口视图[Quidway-Vlan-interfacex]ip address 10.65.1.1 255.255.0.0 ;配置VLAN的IP地址[Quidway]ip route-static 0.0.0.0 0.0.0.0 10.65.1.2 ;静态路由=网关3、telnet配置[Quidway]user-interface vty 0 4 ;进入虚拟终端[S3026-ui-vty0-4]authentication-mode password ;设置口令模式[S3026-ui-vty0-4]set authentication-mode password simple 222 ;设置口令[S3026-ui-vty0-4]user privilege level 3 ;用户级别4、端口配置[Quidway-Ethernet0/1]duplex {half|full|auto} ;配置端口工作状态[Quidway-Ethernet0/1]speed {10|100|auto} ;配置端口工作速率[Quidway-Ethernet0/1]flow-control ;配置端口流控[Quidway-Ethernet0/1]mdi {across|auto|normal} ;配置端口平接扭接[Quidway-Ethernet0/1]port link-type {trunk|access|hybrid} ;设置端口工作模式[Quidway-Ethernet0/1]undo shutdown ;激活端口[Quidway-Ethernet0/2]quit ;退出系统视图5、链路聚合配置[DeviceA] link-aggregation group 1 mode manual ;创建手工聚合组1[DeviceA] interface ethernet 1/0/1 ;将以太网端口Ethernet1/0/1加入聚合组1[DeviceA-Ethernet1/0/1] port link-aggregation group 1[DeviceA-Ethernet1/0/1] interface ethernet 1/0/2 ;将以太网端口Ethernet1/0/1加入聚合组1[DeviceA-Ethernet1/0/2] port link-aggregation group 1[DeviceA] link-aggregation group 1 service-type tunnel # 在手工聚合组的基础上创建Tunnel业务环回组。

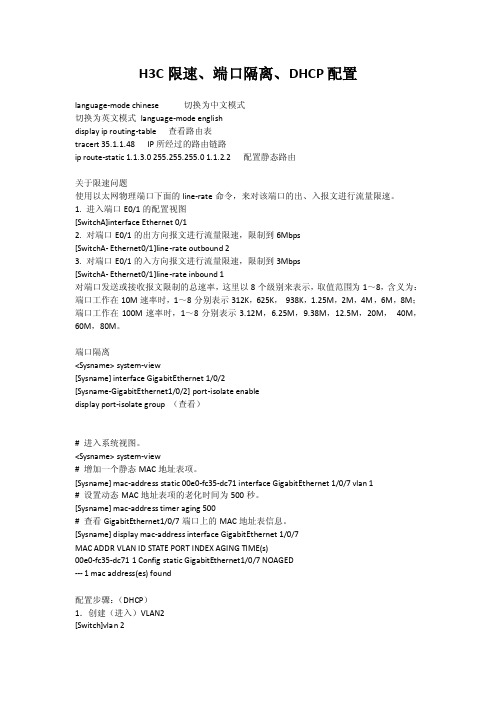

H3C限速、端口隔离、DHCP配置

H3C限速、端口隔离、DHCP配置language-mode chinese 切换为中文模式切换为英文模式language-mode englishdisplay ip routing-table 查看路由表tracert 35.1.1.48 IP所经过的路由链路ip route-static 1.1.3.0 255.255.255.0 1.1.2.2 配置静态路由关于限速问题使用以太网物理端口下面的line-rate命令,来对该端口的出、入报文进行流量限速。

1. 进入端口E0/1的配置视图[SwitchA]interface Ethernet 0/12. 对端口E0/1的出方向报文进行流量限速,限制到6Mbps[SwitchA- Ethernet0/1]line-rate outbound 23. 对端口E0/1的入方向报文进行流量限速,限制到3Mbps[SwitchA- Ethernet0/1]line-rate inbound 1对端口发送或接收报文限制的总速率,这里以8个级别来表示,取值范围为1~8,含义为:端口工作在10M速率时,1~8分别表示312K,625K,938K,1.25M,2M,4M,6M,8M;端口工作在100M速率时,1~8分别表示3.12M,6.25M,9.38M,12.5M,20M,40M,60M,80M。

端口隔离<Sysname> system-view[Sysname] interface GigabitEthernet 1/0/2[Sysname-GigabitEthernet1/0/2] port-isolate enabledisplay port-isolate group (查看)# 进入系统视图。

<Sysname> system-view# 增加一个静态MAC地址表项。

[Sysname] mac-address static 00e0-fc35-dc71 interface GigabitEthernet 1/0/7 vlan 1# 设置动态MAC地址表项的老化时间为500秒。

H3C配置与操作文档

第一个 0.0.0.0指所有的IP地址 第二个0.0.0.0指子网掩码 172.25.36.1指所有转发包指向IP

以下为系统配置用户登录的密码及权限的设定 # 进入系统视图。 <H3C> system-view # 进入VTY用户界面视图。 [H3C] user-interface vty 0 4 # 设置通过VTY口登录交换机的Telnet用户进行Password认证。 [H3C-ui-VTY0-4] authentication-mode password # 设置用户的认证口令为密文方式,口令为123456。 [H3C-ui-VTY0-4] set authentication password cipher 123456 # 设置从VTY用户界面登录后可以访问的命令级别为1级。 [H3C-ui-VTY0-4] user privilege level 1 # 设置VTY用户界面支持Telnet协议。 [H3C-ui-VTY0-4] protocol inbound telnet # 设置VTY用户的终端屏幕的一屏显示30行命令。 [H3C-ui-VTY0-4] screen-length 30 # 设置VTY用户历史命令缓冲区可存放20条命令。 [H3C-ui-VTY0-4] history-command max-size 20 # 设置VTY用户界面的超时时间为6分钟。 [H3C-ui-VTY0-4] idle-timeout 6

H3C 端口隔离配置

第 1 章 端口隔离配置

1.2 配置单隔离组

1.2.1 将端口加入隔离组

表1-1 将端口加入隔离组

操作

命令

说明

进入系统视图

system-view

-

进入以太网 interface interface-type

接口视图

interface-number

进入以 太网接 口视图/ 端口组 视图/二 层聚合 接口视 图

进入端口组 视图

进入二层聚 合接口视图

port-group manual port-group-name

interface bridge-aggregation interface-number

将指定端口加入到隔离 组中,并作为隔离组中 port-isolate enable 的普通端口

三者必选其一

interface interface-type interface-number

interface bridge-aggregation interface-number

将当前端口加入到隔离

组中,并作为隔离组中 的上行端口

port-isolate uplink-port group group-number

z 业务环回的成员端口不允许配置成为隔离组的上行端口或普通端口。反之,隔离 组的上行端口或普通端口不能配置业务环回特性。

z 设备是支持单隔离组还是多隔离组,与设备的型号有关,请以设备实际情况为准。

端口隔离特性与端口所属的 VLAN 无关。对于属于不同 VLAN 的端口,只有同一个 隔离组的普通端口到上行端口的二层报文可以单向通过,其它情况的端口二层数据 是相互隔离的。对于属于同一 VLAN 的端口,隔离组内、外端口的二层数据互通的 情况,又可以分为以下两种:

h3c型交换机配置命令详细说明

H3C 交换机配置命令详解华为3COM交换机配置命令详解1、配置文件相关命令[Quidway]display current-configuration ;显示当前生效的配置[Quidway]display saved-configuration ;显示flash中配置文件,即下次上电启动时所用的配置文件<Quidway>reset saved-configuration ;檫除旧的配置文件<Quidway>reboot ;交换机重启<Quidway>display version ;显示系统版本信息2、基本配置[Quidway]super password ;修改特权用户密码[Quidway]sysname ;交换机命名[Quidway]interface ethernet 0/1 ;进入接口视图[Quidway]interface vlan x ;进入接口视图[Quidway-Vlan-interfacex]ip address 10.65.1.1 255.255.0.0 ;配置VLAN的IP地址[Quidway]ip route-static 0.0.0.0 0.0.0.0 10.65.1.2 ;静态路由=网关3、telnet配置[Quidway]user-interface vty 0 4 ;进入虚拟终端[S3026-ui-vty0-4]authentication-mode password ;设置口令模式[S3026-ui-vty0-4]set authentication-mode password simple 222 ;设置口令[S3026-ui-vty0-4]user privilege level 3 ;用户级别4、端口配置[Quidway-Ethernet0/1]duplex {half|full|auto} ;配置端口工作状态[Quidway-Ethernet0/1]speed {10|100|auto} ;配置端口工作速率[Quidway-Ethernet0/1]flow-control ;配置端口流控[Quidway-Ethernet0/1]mdi {across|auto|normal} ;配置端口平接扭接[Quidway-Ethernet0/1]port link-type {trunk|access|hybrid} ;设置端口工作模式[Quidway-Ethernet0/1]undo shutdown ;激活端口[Quidway-Ethernet0/2]quit ;退出系统视图5、链路聚合配置[DeviceA] link-aggregation group 1 mode manual ;创建手工聚合组1[DeviceA] interface ethernet 1/0/1 ;将以太网端口Ethernet1/0/1加入聚合组1 [DeviceA-Ethernet1/0/1] port link-aggregation group 1[DeviceA-Ethernet1/0/1] interface ethernet 1/0/2 ;将以太网端口Ethernet1/0/1加入聚合组1[DeviceA-Ethernet1/0/2] port link-aggregation group 1[DeviceA] link-aggregation group 1 service-type tunnel # 在手工聚合组的基础上创建Tunnel业务环回组。

交换机 端口隔离 流控关闭 标准模式

交换机端口隔离流控关闭标准模式交换机端口隔离流控关闭标准模式:构建高效网络通信的关键要素1. 概述1.1 交换机作为计算机网络中重要的设备之一,负责将数据包从一个端口转发到另一个端口,实现网络通信。

1.2 端口隔离、流控关闭、标准模式是交换机的关键功能,它们协同工作,有助于提高网络通信的效率和安全性。

2. 端口隔离2.1 端口隔离是一种通过配置交换机来实现对不同端口之间的流量分割的技术。

2.2 在网络中,不同的端口可能承载不同类型的流量,如语音、视频和数据等,通过端口隔离可以将这些流量分开处理,减少互相之间的干扰。

2.3 一个交换机集成了语音、视频和数据,通过配置端口隔离,可以保证语音的实时性、视频的流畅性,同时不影响数据的传输速度和稳定性。

2.4 端口隔离还可以用于隔离不同网络的流量,增强网络的安全性。

3. 流控关闭3.1 流控关闭是一种配置交换机的方式,用于控制流量在端口之间的传输速率。

3.2 在网络通信中,流量过大可能导致拥塞,从而影响数据的正常传输。

通过关闭某些端口的流控功能,可以提高网络的传输效率。

3.3 在一个网络中,某些端口的流量较大,可以关闭其流控功能,使其能够更快地传输数据,提高网络的整体性能。

3.4 然而,关闭流控功能也可能会导致网络拥塞,需要合理配置,根据网络的实际情况进行调整。

4. 标准模式4.1 标准模式是交换机的一种工作模式,也称为"学习模式"。

4.2 在标准模式下,交换机会自动学习网络中各个端口的MAC 位置区域,并将这些位置区域与相应的端口绑定,从而实现数据包的转发。

4.3 标准模式具有自学习、自适应的特点,能够根据网络的变化自动调整MAC位置区域表,保证数据包能够迅速、准确地传输。

4.4 与标准模式相对应的是静态模式,静态模式需要手动配置MAC位置区域表,不具备自学习、自适应的能力。

5. 个人观点和理解5.1 在构建高效网络通信中,交换机起着重要的作用,而端口隔离、流控关闭和标准模式则是构建高效网络通信的关键要素。

H3C 端口隔离命令

Group ID: 5

Uplink port: Ethernet1/3

Group members:

Ethernet1/2

Ethernet1/4

# 在多隔离组设备上,显示隔离组 2 的信息。

<Sysname> display port-isolate group 2 Port-isolate group information: Uplink port support: YES Group ID: 2 Uplink port: Ethernet1/7 Group members: Ethernet1/1

# 在单隔离组设备上,将二层聚合接口 1 以及其对应的成员端口加入隔离组。

<Sysname> system-view [Sysname] interface bridge-aggregation 1 [Sysname-Bridge-Aggregation1] quit [Sysname] interface Ethernet 1/1 [Sysname-Ethernet1/1] port link-aggregation group 1

说明: z 本命令只对多隔离组设备有效。 z 单隔离组设备只支持一个隔离组,由系统自动创建隔离组 1,用户不可删除该隔

离组或创建其它的隔离组。

【举例】 # 创建隔离组 2。

<Sysname> system-view

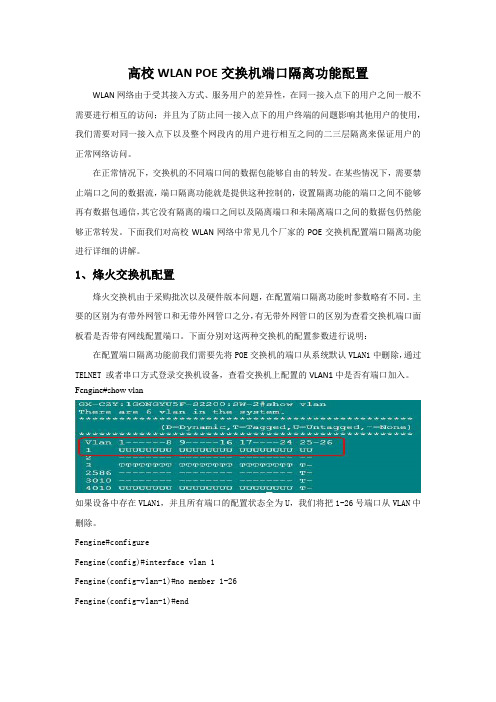

高校WLAN POE交换机端口隔离功能配置

高校WLAN POE交换机端口隔离功能配置WLAN网络由于受其接入方式、服务用户的差异性,在同一接入点下的用户之间一般不需要进行相互的访问;并且为了防止同一接入点下的用户终端的问题影响其他用户的使用,我们需要对同一接入点下以及整个网段内的用户进行相互之间的二三层隔离来保证用户的正常网络访问。

在正常情况下,交换机的不同端口间的数据包能够自由的转发。

在某些情况下,需要禁止端口之间的数据流,端口隔离功能就是提供这种控制的,设置隔离功能的端口之间不能够再有数据包通信,其它没有隔离的端口之间以及隔离端口和未隔离端口之间的数据包仍然能够正常转发。

下面我们对高校WLAN网络中常见几个厂家的POE交换机配置端口隔离功能进行详细的讲解。

1、烽火交换机配置烽火交换机由于采购批次以及硬件版本问题,在配置端口隔离功能时参数略有不同。

主要的区别为有带外网管口和无带外网管口之分,有无带外网管口的区别为查看交换机端口面板看是否带有网线配置端口。

下面分别对这两种交换机的配置参数进行说明:在配置端口隔离功能前我们需要先将POE交换机的端口从系统默认VLAN1中删除,通过TELNET 或者串口方式登录交换机设备,查看交换机上配置的VLAN1中是否有端口加入。

Fengine#showvlan如果设备中存在VLAN1,并且所有端口的配置状态全为U,我们将把1-26号端口从VLAN中删除。

Fengine#configureFengine(config)#interface vlan 1Fengine(config-vlan-1)#no member 1-26Fengine(config-vlan-1)#end有带外网管口的交换机配置:1、配置端口隔离功能需要事先配置PVLAN ,并且将交换机的业务端口加入PVLAN中。

这里需要特别指出端口隔离功能的配置只针对交换机的下行端口进行配置,交换机的上行端口(上行到汇聚交换机)无需配置。

大家在配置前请确认POE交换机的上行端口(一般为25-26口)以免造成不必要的断网。

交换机端口隔离及端口安全

实验二 交换机端口隔离及端口安全背景描述:假设你所用的交换机是宽带小区城域网中的1台楼道交换机,住户PC1连接在交换机的0/1口,住户PC2连接在交换机的0/2口。

住户不希望他们之间能够相互访问,现要实现各家各户的端口隔离。

一、:实验名称:交换机端口隔离二、实验目的:1. 熟练掌握网络互联设备-交换机的基本配置方法2. 理解和掌握Port Vlan 的配置方法三、实验设备:每一实验小组提供如下实验设备1、 实验台设备:计算机两台PC1和PC2(或者PC4和PC5)2、 实验机柜设备: S2126(或者S3550)交换机一台3、 实验工具及附件:网线测试仪一台 跳线若干四、实验原理及要求:1、Vlan(virual laocal area network,虚拟局域网),是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

其最大的特性是不受物理位置的限制,可以进行灵活的划分。

VLAN 具备一个物理网段所具备的特性。

相同的VLAN 内的主机可以相互直接访问,不同的VLAN 间的主机之间互相访问必须经由路由设备进行转发,广播包只可以在本VLAN 内进行传播,不能传输到其他VLAN 中。

2、PORT VLAN 是实现VLAN 的方式之一,PORT VLAN 是利用交换机的端口进行VLAN 的划分,一个普通端口只能属于一个VLAN 。

五、实验注意事项及要求:1、 实验中严禁在设备端口上随意插拔线缆,如果确实需要应向老师说明征求许可。

2、 以电子文档形式提交实验报告。

3、 本次实验结果保留:是 √ 否4、 将交换机的配置文档、验证计算机的TCP/IP 配置信息保存。

5、 将交换机的配置信息以图片的形式保存到实验报告中。

6、 六、实验用拓扑图注意:实验时按照拓扑图进行网络的连接,注意主机和交换机连接的端口七、实验具体步骤及实验结果记录:1、 实现两台主机的互联,确保在未划分VLAN 前两台PC 是可以通讯的(即F0/1和F0/2间是可以通讯的)。

CISCO 华为 H3C厂商的产品端口打环使用及外部环路检测略解

CISCOCisco中进行的端口打环(Lan口和Wlan口都可以)。

本次使用serial口进行测试:R1(config-if)#loopbackR1(config-if)#no shutR1(config-if)#*Mar 1 00:15:09.619: %LINK-3-UPDOWN: Interface Serial0/0, changed state to up*Mar 1 00:15:10.619: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0, changed state to up查看端口状态:R1#show int s0/0Serial0/0 is up, line protocol is downHardware is M4TMTU 1500 bytes, BW 1544 Kbit, DL Y 20000 usec,reliability 255/255, txload 1/255, rxload 1/255Encapsulation HDLC, crc 16, loopback set可以看到端口已经起来,这个是GNS3模拟CISCO完成的。

只能本地环,能不能远程打环只要看真实设备咯。

希望各位大虾完善指教。

华为我们以Quidway2326为例:[3F-E01-Quidway2300]int g 0/0/1[3F-E01-Quidway2300-GigabitEthernet0/0/1]loopbacktest ?internal internal mode loopback test可以看到华为的这个类型交换机只能支持自环,不过3300以上的交换都可以支持远程打环。

外部环路检测及受控[3F-E01-Quidway2300-GigabitEthernet0/0/1]loopback?loopback-detect loopbacktest[3F-E01-Quidway2300-GigabitEthernet0/0/1]loopback-detect ?action Action for loopback detectionenable Enableprotocol protocol其中action是指检测到环路进入受控端口将执行的动作,如华为2326[3F-E01-Quidway2300-GigabitEthernet0/0/1]loopback-detect action ?shutdown Shutdown port这里受控端口动作是关闭,其实一般有三个动作(华为3300以上)Block----即把受控端口进行阻塞,并且向网管发送trap信息,外部环路解决后端口自动恢复。

H3C交换机配置详解

[S3600]H3C交换机配置详解本文来源于网络,感觉比较全面,给大家分享;一.用户配置:<H3C>system-view[H3C]super password H3C 设置用户分级密码[H3C]undo super password 删除用户分级密码[H3C]localuser bigheap 123456 1 Web网管用户设置,1(缺省)为管理级用户,缺省admin,admin [H3C]undo localuser bigheap 删除Web网管用户[H3C]user-interface aux 0 只支持0[H3C-Aux]idle-timeout 2 50 设置超时为2分50秒,若为0则表示不超时,默认为5分钟[H3C-Aux]undo idle-timeout 恢复默认值[H3C]user-interface vty 0 只支持0和1[H3C-vty]idle-timeout 2 50 设置超时为2分50秒,若为0则表示不超时,默认为5分钟[H3C-vty]undo idle-timeout 恢复默认值[H3C-vty]set authentication password 123456 设置telnet密码,必须设置[H3C-vty]undo set authentication password 取消密码[H3C]display users 显示用户[H3C]display user-interface 显示用户界面状态二.系统IP配置:[H3C]vlan 20[H3C]management-vlan 20[H3C]interface vlan-interface 20 创建并进入管理VLAN[H3C]undo interface vlan-interface 20 删除管理VLAN接口[H3C-Vlan-interface20]ip address 192.168.1.2 255.255.255.0 配置管理VLAN接口静态IP地址(缺省为192.168.0.234)[H3C-Vlan-interface20]undo ip address 删除IP地址[H3C-Vlan-interface20]ip gateway 192.168.1.1 指定缺省网关(默认无网关地址)[H3C-Vlan-interface20]undo ip gateway[H3C-Vlan-interface20]shutdown 关闭接口[H3C-Vlan-interface20]undo shutdown 开启[H3C]display ip 显示管理VLAN接口IP的相关信息[H3C]display interface vlan-interface 20 查看管理VLAN的接口信息<H3C>debugging ip 开启IP调试功能<H3C>undo debugging ip三.DHCP客户端配置:[H3C-Vlan-interface20]ip address dhcp-alloc 管理VLAN接口通过DHCP方式获取IP地址[H3C-Vlan-interface20]undo ip address dhcp-alloc 取消[H3C]display dhcp 显示DHCP客户信息<H3C>debugging dhcp-alloc 开启DHCP调试功能<H3C>undo debugging dhcp-alloc四.端口配置:[H3C]interface Ethernet0/3[H3C-Ethernet0/3]shutdown[H3C-Ethernet0/3]speed 100 速率,可为10,100,1000和auto(缺省)[H3C-Ethernet0/3]duplex full 双工,可为half,full和auto(缺省) 光口和汇聚后不能配置[H3C-Ethernet0/3]flow-control 开启流控,默认为关闭[H3C-Ethernet0/3]broadcast-suppression 20 设置抑制广播百分比为20%,可取5,10,20,100,缺省为100,同时组播和未知单播也受此影响[H3C-Ethernet0/3]loopback internal 内环测试[H3C-Ethernet0/3]loopback external 外环测试,需插接自环头,必须为全双工或者自协商模式[H3C-Ethernet0/3]port link-type trunk 设置链路的类型为trunk,可为access(缺省),trunk[H3C-Ethernet0/3]port trunk pvid vlan 20 设置20为该trunk的缺省VLAN,默认为1(trunk线路两端的PVID必须一致)[H3C-Ethernet0/3]port access vlan 20 将当前access端口加入指定的VLAN[H3C-Ethernet0/3]port trunk permit vlan all 允许所有的VLAN通过当前的trunk端口,可多次使用该命令[H3C-Ethernet0/3]mdi auto 设置以太端口为自动监测,normal(缺省)为直通线,across为交叉线[H3C]link-aggregation Ethernet 0/1 to Ethernet 0/4 将1-4口加入汇聚组,1为主端口,两端需要同时配置,设置了端口镜像以及端口隔离的端口无法汇聚[H3C]undo link-aggregation Ethernet 0/1 删除该汇聚组[H3C]link-aggregation mode egress 配置端口汇聚模式为根据目的MAC地址进行负荷分担,可选为ingress,egress和both,缺省为both[H3C]monitor-port Ethernet 0/2 将该端口设置为镜像端口,必须先设置镜像端口,删除时必须先删除被镜像端口,而且它们不能同在一个端口,该端口不能在汇聚组中,设置新镜像端口时,新取代旧,被镜像不变[H3C]mirroring-port Ethernet 0/3 to Ethernet 0/4 both 将端口3和4设置为被镜像端口,both为同时监控接收和发送的报文,inbound表示仅监控接收的报文,outbound表示仅监控发送的报文[H3C]display mirror[H3C]display interface Ethernet 0/3< H3C>reset counters 清除所有端口的统计信息[H3C]display link-aggregation Ethernet 0/3 显示端口汇聚信息[H3C-Ethernet0/3]virtual-cable-test 诊断该端口的电路状况五.VLAN配置:[H3C]vlan 2[H3C]undo vlan all 删除除缺省VLAN外的所有VLAN,缺省VLAN不能被删除[H3C-vlan2]port Ethernet 0/4 to Ethernet 0/7 将4到7号端口加入到VLAN2中,此命令只能用来加access端口,不能用来增加trunk或者hybrid端口[H3C-vlan2]port-isolate enable 打开VLAN内端口隔离特性,不能二层转发,默认不启用该功能[H3C-Ethernet0/4]port-isolate uplink-port vlan 2 设置4为VLAN2的隔离上行端口,用于转发二层数据,只能配置一个上行端口,若为trunk,则建议允许所有VLAN通过,隔离不能与汇聚同时配置[H3C]display vlan all 显示所有VLAN的详细信息S1550E支持基于端口的VLAN,通过创建不同的user-group来实现,一个端口可以属于多个user-group,不属于同一个user-group的端口不能互相通信,最多支持50个user-group[H3C]user-group 20 创建user-group 20,默认只存在user-group 1[H3C-UserGroup20]port Ethernet 0/4 to Ethernet 0/7 将4到7号端口加入到VLAN20中,初始时都属于user-group 1中[H3C]display user-group 20 显示user-group 20的相关信息六.集群配置:S2100只能作为成员交换机加入集群中,加入后系统名改为"集群名_成员编号.原系统名"的格式.即插即用功能通过两个功能实现: 集群管理协议MAC组播地址协商和管理VLAN协商[H3C]cluster enable 启用群集功能,缺省为启用[H3C]cluster 进入群集视图[H3C-cluster]administrator-address H-H-H name switch H-H-H为命令交换机的MAC,加入switch集群[switch_1.H3C-cluster]undo administrator-address 退出集群[H3C]display cluster 显示集群信息[H3C]management-vlan 2 集群报文只能在管理VLAN中转发,同一集群需在同一个管理VLAN中,需在建立集群之前指定管理VLAN< H3C>debugging cluster七.QoS配置:QoS配置步骤:设置端口的优先级,设置交换机信任报文的优先级方式,队列调度,端口限速[H3C-Ethernet0/3]priority 7 设置端口优先级为7,默认为0[H3C]priority-trust cos 设置交换机信任报文的优先级方式为cos(802.1p优先级,缺省值),还可以设为dscp方式(dscp优先级方式)[H3C]queue-scheduler hq-wrr 2 4 6 8 设置队列调度算法为HQ-WRR(默认为WRR),权重为2,4,6,8[H3C-Ethernet0/3]line-rate inbound 29 将端口进口速率限制为2Mbps,取1-28时,速率为rate*8*1024/125,即64,128,192...1.792M;29-127时,速率为(rate-27)*1024,即2M,3M,4M...100M,千兆时可继续往下取,128-240时,速率为(rate-115)*8*1024,即104M,112M,120M...1000M [H3C]display queue-scheduler 显示队列调度模式及参数[H3C]display priority-trust 显示优先级信任模式八.系统管理:[H3C]mac-address blackhole H-H-H vlan 1 在VLAN1中添加黑洞MAC[H3C]mac-address static H-H-H interface Ethernet 0/1 vlan 1 在VLAN1中添加端口一的一个mac[H3C]mac-address timer aging 500 设置MAC地址表的老化时间为500s[H3C]display mac-address[H3C]display arp[H3C]mac-address port-binding H-H-H interface Ethernet 0/1 vlan 1 配置端口邦定[H3C]display mac-address port-binding[H3C]display saved-configuration[H3C]display current-configuration< H3C>save[H3C]restore default 恢复交换机出厂默认配置,恢复后需重启才能生效[H3C]display version< H3C>reboot[H3C]display device[H3C]sysname bigheap[H3C]info-center enable 启用系统日志功能,缺省情况下启用[H3C]info-center loghost ip 192.168.0.3 向指定日志主机(只能为UNIX或LINUX,不能为Windows)输出信息,需先开启日志功能,缺省关闭[H3C]info-center loghost level 8 设置系统日志级别为8,默认为5.级别说明:1.emergencies 2.alerts 3.critical 4.errors 5.warnings 6.notifications rmational 8.debugging< H3C>terminal debugging 启用控制台对调试信息的显示,缺省控制台为禁用<H3C>terminal logging 启用控制台对日志信息的显示,缺省控制台为启用<H3C>terminal trapping 启用控制台对告警信息的显示,缺省控制台为启用[H3C]display info-center 显示系统日志的配置和缓冲区记录的信息[H3C]display logbuffer 显示日志缓冲区最近记录的指定数目的日志信息[H3C]display trapbuffer 显示告警缓冲区最近记录的指定数目的日志信息<H3C>reset logbuffer 清除日志缓冲区的信息<H3C>reset trapbuffer 清除告警缓冲区的信息九.网络协议配置:NDP即是邻居发现协议,S1550E只能开启或关闭NDP,无法配置,默认有效保留时间为180s,NDP报文发送的间隔60s[H3C]ndp enable 缺省情况下是开启的[H3C-Ethernet0/3]ndp enable 缺省情况下开启[H3C]display ndp 显示NDP配置信息[H3C]display ndp interface Ethernet 0/1 显示指定端口NDP发现的邻居信息<H3C>debugging ndp interface Ethernet 0/1HABP协议即Huawei Authentication Bypass Protocol,华为鉴权旁路协议,是用来解决当交换机上同时配置了802.1x和HGMPv1/v2时,未经授权和认证的端口上将过滤HGMP报文,从而使管理设备无法管理下挂的交换机的问题。

H3C Isolated-User VLAN 技术

H3C Isolated-User VLAN 技术作者: | 上传时间:2009-11-16 | 关键字:Isolated-User VLAN 产生的背景VLAN是天然的隔离手段,4094个VLAN远远不够,而且VLAN是需要三层终结的,为每个只包含一个用户的VLAN进行三层终结,将耗费大量的IP地址和部署成本。

Isolated-User VLAN(Cisco 称PVLAN--Private VLAN)技术应运而生。

1Isolated-User VLAN 的实现Isolated-User VLAN 采用了二层的VLAN 结构,第一层为Primary VLAN ,第二层为Secondary VLAN。

如图1和表1所示,Isolated-User VLAN 将多个Secondary VLAN (VLAN 12、13、14)映射到一个Primary VLAN(VLAN 11)。

第一层的Primary VLAN 用于上行,对于上层设备来说,只需识别下层交换机的Primary VLAN而不必关心Primary VLAN 中包含的Secondary VLAN,这样简化了网络配置,节省了VLAN资源。

第二层的Secondary VLAN 用于接入用户,不同的Secondary VLAN间通过传统的VLAN 技术实现二层隔离。

H3C交换机产品创造性地利用Hybrid类型端口的灵活性以及VLAN间MAC 地址的同步技术,实现了Isolated-User VLAN功能。

图1 Isolated-User VLAN 实现示意图表1 Isolated-User VLAN 关系示例VLAN Role Port11 Primary VLAN 1 2 3 412 Secondary VLAN 1 213 Secondary VLAN 1 314 Secondary VLAN 1 42Isolated-User VLAN 的通信2.1Isolated-User VLAN 用户访问外部网络以图2为例,对Isolated-User VLAN 用户(PC 1)访问外部网络(LSW1的网关)的过程进行阐述。

交换机 端口隔离 流控关闭 标准模式

交换机:探索端口隔离、流控关闭及标准模式作为网络技术中的重要组成部分,交换机在局域网中起着至关重要的作用。

它不仅可以实现计算机之间的数据交换,还可以提供各种功能来保障网络的稳定和安全。

其中,端口隔离、流控关闭和标准模式是交换机中的重要功能,它们对网络性能和数据安全起着至关重要的作用。

在本篇文章中,我将深入探讨这些功能,并共享我的个人观点和理解。

一、端口隔离1. 为什么需要端口隔离?当局域网内部存在多个子网或者用户时,为了防止数据的泄露或者网络的混乱,需要对交换机进行端口隔离。

通过端口隔离,可以将不同的用户或者设备进行隔离,让它们之间无法直接通信,从而提高网络的安全性和稳定性。

2. 端口隔离的实现方法在交换机中,可以通过VLAN(虚拟局域网)来实现端口隔离。

通过将不同端口划分到不同的VLAN中,可以实现不同用户或设备之间的隔离,从而确保网络的安全和数据的稳定传输。

3. 端口隔离的应用场景端口隔离广泛应用于企业内部网络中,尤其是对于一些需要保密性的部门或者项目组,可以通过端口隔离来实现数据的隔离和安全传输。

二、流控关闭1. 流控的作用和原理流控是指在网络拥塞或者数据冲突时,通过控制数据的传输速率来保证网络的稳定和数据的可靠传输。

而关闭流控则是指关闭这一功能,让数据在网络拥塞时仍然能够传输,但可能会导致数据丢失或者网络延迟增加。

2. 开启和关闭流控的影响在一般情况下,开启流控可以保证网络的稳定和数据的可靠传输,但可能会导致数据传输速率的下降。

而关闭流控则可以提高数据传输速率,但可能会导致数据丢失或者网络拥塞。

3. 流控关闭的应用场景流控关闭一般适用于一些对数据传输速率要求较高的场景,如视频直播、大文件传输等,可以通过关闭流控来提高数据传输速率。

三、标准模式1. 标准模式的定义和特点标准模式是交换机中的一个工作模式,它通常是指交换机按照IEEE标准进行配置和工作的模式。

在这种模式下,交换机会按照一定的规范来进行数据交换和转发,从而确保网络的稳定和数据的可靠传输。

三层交换机05-端口隔离配置举例

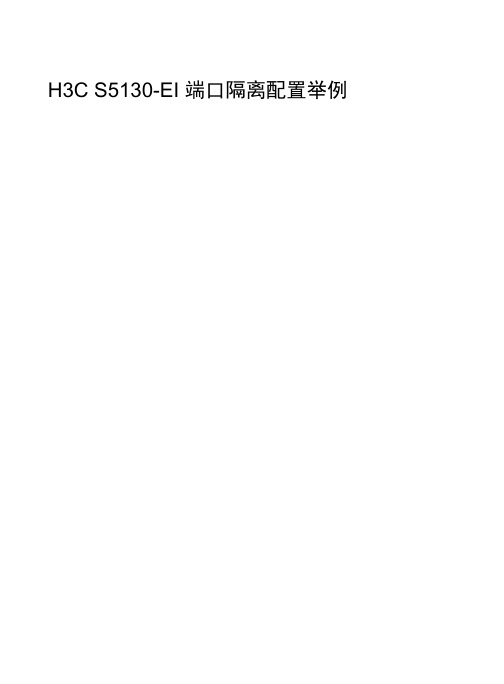

H3C S5130-EI 端口隔离配置举例目录1 简介 (1)2 配置前提 (1)3 端口隔离典型配置举例 (1)3.1 组网需求 (1)3.2 使用版本 (2)3.3 配置注意事项 (2)3.4 配置步骤 (2)3.5 验证配置 (3)3.6 配置文件 (3)4 相关资料 (4)1 简介本文档介绍了端口隔离的配置举例。

2 配置前提本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文假设您已了解端口隔离特性。

3 端口隔离典型配置举例3.1 组网需求如图1 所示:•Site 1 和Site 2 是某公司的两个部门,分别在VLAN 2 和VLAN 3 上承载业务,并接入Device A。

•Device A 通过GigabitEthernet1/0/1 端口与外部网络相连。

•公司希望这两个部门都可以通过Device A 和外部网络通信,但两部门内部的二层流量都互相隔离。

图1 配置端口隔离组网图3.2 使用版本本举例是在S5130EI_E-CMW710-R3106 版本上进行配置和验证的。

3.3 配置注意事项•在设备上将端口加入到指定的隔离组中前,必须先完成该隔离组的创建。

•一个端口最多只能加入一个隔离组。

3.4 配置步骤# 在Device A 上创建VLAN 2 和VLAN 3,将端口GigabitEthernet1/0/1 的链路类型配置为Trunk,并允许VLAN 2 和VLAN 3 的报文通过。

将端口GigabitEthernet1/0/2 和GigabitEthernet1/0/3 加入VLAN2;将端口GigabitEthernet1/0/4 和GigabitEthernet1/0/5 加入VLAN3。

<DeviceA> system-view[DeviceA] vlan 2[DeviceA-vlan2] port gigabitethernet 1/0/2[DeviceA-vlan2] port gigabitethernet 1/0/3[DeviceA-vlan2] quit[DeviceA] vlan 3[DeviceA-vlan3] port gigabitethernet 1/0/4[DeviceA-vlan3] port gigabitethernet 1/0/5[DeviceA-vlan3] quit[DeviceA] interface gigabitethernet 1/0/1[DeviceA-GigabitEthernet1/0/1] port link-type trunk[DeviceA-GigabitEthernet1/0/1] port trunk permit vlan 2 3[DeviceA-GigabitEthernet1/0/1] quit# 创建隔离组1 和隔离组2。

H3CNE交换机端口安全配置(802.1x 端口隔离 端口绑定) 交换机-端口绑定与端口安全

H3C端口绑定与端口安全端口安全:1.启用端口安全功能[H3C]port-security enable2.配置端口允许接入的最大MAC地址数[H3C-Ethernet1/0/3]port-security max-mac-count count-value缺省情况下,最大数不受限制为03.配置端口安全模式[H3C-Ethernet1/0/3]port-security port-mode { autolearn |noRestriction… }4.手动添加Secure MAC地址表项[H3C-Ethernet1/0/3] mac-address security mac-address vlan vlan-id5.配置Intrusion Protection(Intrusion Protection被触发后,设置交换机采取的动作)[H3C-Ethernet1/0/3]port-security intrusion-mode { blockmac | disableport | disableport -temporarily }验证命令:display port-security [ interface interface-list ] 显示端口安全配置的相关信息display mac-address security [ interface interface-type interface-number ] [ vlan vlan-id ]显示Secure MAC地址的配置信息端口+IP+MAC绑定方法一:[H3C]am user-bind mac-addr B888-E37B-CE2C ip-addr 192.168.1.106 interface Ethernet 1/0/3方法二:[H3C-Ethernet1/0/3] am user-bind mac-addr B888-E37B-CE2C ip-addr 192.168.1.106验证命令:[H3C]display am user-bind 显示端口绑定的配置信息端口+IP绑定[H3C-Ethernet1/0/3] am user-bind ip-addr 192.168.1.106注:交换机只要接收一个3层表项,交换机使用动态ARP产生一条arp条目。

h3c交换机vlan配置命令

h3c交换机vlan配置命令h3c交换机vlan配置命令H3C每年将销售额的15%以上用于研发投入,在中国的北京、杭州和深圳设有研发机构,在北京和杭州设有可靠性试验室以及产品鉴定测试中心。

下面是店铺整理的关于h3c交换机vlan配置命令,希望大家认真阅读!1、配置文件相关命令[Quidway]display current-configuration ;显示当前生效的配置[Quidway]display saved-configuration ;显示flash中配置文件,即下次上电启动时所用的配置文件reset saved-configuration ;檫除旧的配置文件reboot ;交换机重启display version ;显示系统版本信息2、基本配置[Quidway]super password ;修改特权用户密码[Quidway]sysname ;交换机命名[Quidway]interface ethernet 0/1 ;进入接口视图[Quidway]interface vlan x ;进入接口视图[Quidway-Vlan-interfacex]ip address 10.65.1.1 255.255.0.0 ;配置VLAN的IP地址[Quidway]ip route-static 0.0.0.0 0.0.0.0 10.65.1.2 ;静态路由=网关3、telnet配置[Quidway]user-interface vty 0 4 ;进入虚拟终端[S3026-ui-vty0-4]authentication-mode password ;设置口令模式[S3026-ui-vty0-4]set authentication-mode password simple 222 ;设置口令[S3026-ui-vty0-4]user privilege level 3 ;用户级别4、端口配置[Quidway-Ethernet0/1]duplex {half|full|auto} ;配置端口工作状态[Quidway-Ethernet0/1]speed {10|100|auto} ;配置端口工作速率[Quidway-Ethernet0/1]flow-control ;配置端口流控[Quidway-Ethernet0/1]mdi {across|auto|normal} ;配置端口平接扭接[Quidway-Ethernet0/1]port link-type {trunk|access|hybrid} ;设置端口工作模式[Quidway-Ethernet0/1]undo shutdown ;激活端口[Quidway-Ethernet0/2]quit ;退出系统视图5、链路聚合配置[DeviceA] link-aggregation group 1 mode manual ;创建手工聚合组1[DeviceA] interface ethernet 1/0/1 ;将以太网端口Ethernet1/0/1加入聚合组1[DeviceA-Ethernet1/0/1] port link-aggregation group 1[DeviceA-Ethernet1/0/1] interface ethernet 1/0/2 ;将以太网端口Ethernet1/0/1加入聚合组1[DeviceA-Ethernet1/0/2] port link-aggregation group 1[DeviceA] link-aggregation group 1 service-type tunnel # 在手工聚合组的基础上创建Tunnel业务环回组。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

对于既处于某个聚合组又处于某个隔离组的一组端口,其中的一个端口离开聚合组时不会影响其他端口,即其他端口仍将处于原聚合组和原隔离组中。

如果某个聚合组中的端口同时属于某个隔离组,当在系统视图下直接删除该聚合组后,该聚合组中的端口仍将处于该隔离组中。

当隔离组中的某个端口加入聚合组时,该聚合组中的所有端口,将会自动加入隔离组中。

目前一台设备只支持建立一个隔离组,组内的以太网端口数量没有限制。

配置隔离组后,只有隔离组内各个端口之间的报文不能互通,隔离组内端口与隔离组外端口以及隔离组外端口之间的通信不会受到影响。

端口隔离特性与以太网端口所属的VLAN无关。

当汇聚组中的某个端口加入或离开隔离组后,本设备中同一汇聚组内的其它端口,均会自动加入或离开该隔离组。

H3C命令示例:

interface Ethernet 1/0/1 'PC连接的端口

port isolate '加入端口隔离组

通过端口隔离特性,用户可以将需要进行控制的端口加入到一个隔离组中,实现隔离组中的端口之间二层、三层数据的隔离,既增强了网络的安全性,也为用户提供了灵活的组网方案。